简单的QinQ配置实例

S3100-EI系列交换机使用灵活QinQ功能对不同类型的私网数据进行分类处理的配置

一、组网需求:

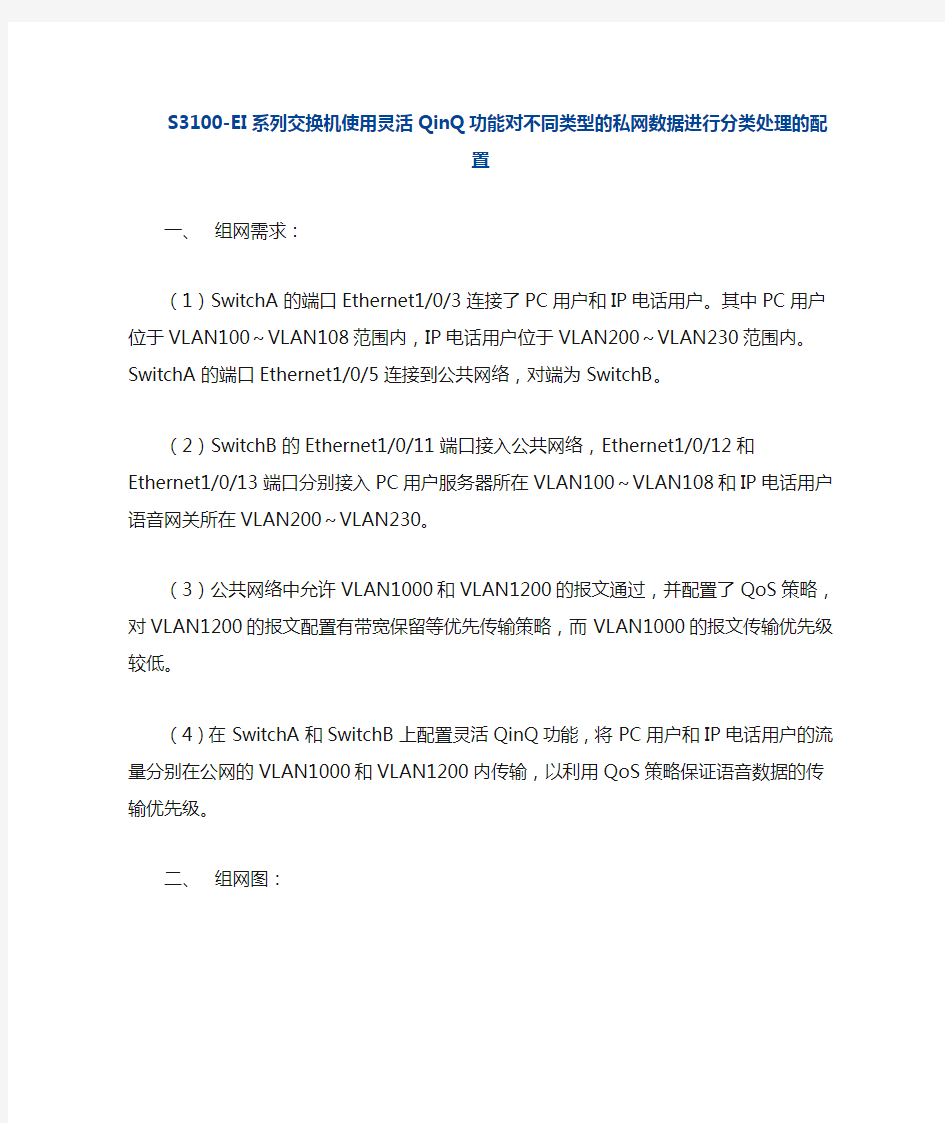

(1)SwitchA的端口Ethernet1/0/3连接了PC用户和IP电话用户。其中PC用户位于VLAN100~VLAN108范围内,IP电话用户位于VLAN200~VLAN230范围内。SwitchA的端口Ethernet1/0/5连接到公共网络,对端为SwitchB。

(2)SwitchB的Ethernet1/0/11端口接入公共网络,Ethernet1/0/12和Ethernet1/0/13端口分别接入PC 用户服务器所在VLAN100~VLAN108和IP电话用户语音网关所在VLAN200~VLAN230。

(3)公共网络中允许VLAN1000和VLAN1200的报文通过,并配置了QoS策略,对VLAN1200的报文配置有带宽保留等优先传输策略,而VLAN1000的报文传输优先级较低。

(4)在SwitchA和SwitchB上配置灵活QinQ功能,将PC用户和IP电话用户的流量分别在公网的VLAN1000和VLAN1200内传输,以利用QoS策略保证语音数据的传输优先级。

二、组网图:

三、配置步骤:

(1)配置SwitchA

# 在SwitchA上创建VLAN1000、VLAN1200和Ethernet1/0/3的缺省VLAN5。

[SwitchA-vlan1000] quit

[SwitchA] vlan 1200

[SwitchA-vlan1200] quit

[SwitchA] vlan 5

[SwitchA-vlan5] quit

# 配置端口Ethernet1/0/5为Hybrid端口,并在转发VLAN1000和VLAN1200的报文时保留VLAN Tag。

[SwitchA] interface Ethernet 1/0/5

[SwitchA-Ethernet1/0/5] port link-type hybrid

[SwitchA-Ethernet1/0/5] port hybrid vlan 1000 1200 tagged

[SwitchA-Ethernet1/0/5] quit

# 配置端口Ethernet1/0/3为Hybrid端口,缺省VLAN为VLAN5,并在转发V LAN5、VLAN1000和VLAN1200的报文时去除VLAN Tag。

[SwitchA] interface Ethernet 1/0/3

[SwitchA-Ethernet1/0/3] port link-type hybrid

[SwitchA-Ethernet1/0/3] port hybrid pvid vlan 5

[SwitchA-Ethernet1/0/3] port hybrid vlan 5 1000 1200 untagged

# 配置全局灵活QinQ映射规则,为内层VLAN是100至108的报文封装VLAN1000的外层Tag;为内层VLAN是200至230的报文封装VLAN1200的外层Tag。[SwitchA-Ethernet1/0/3] quit

[SwitchA] vlan-vpn vid 1000

[SwitchA-vid-1000] raw-vlan-id inbound 100 to 108

[SwitchA-vid-1000] quit

[SwitchA] vlan-vpn vid 1200

[SwitchA-vid-1200] raw-vlan-id inbound 200 to 230

# 开启端口Ethernet1/0/3端口的灵活QinQ功能。

[SwitchA-vid-1200] quit

[SwitchA] interface Ethernet 1/0/3

[SwitchA-Ethernet1/0/3] vlan-vpn selective enable

经过上述配置,在SwitchA向公共网络转发报文时,会自动将VLAN100~VLAN108(PC用户)的报文封装外层Tag为VLAN1000,将VLAN200~VLAN230(IP电话用户)的报文封装外层Tag为VLAN1200。

(2)配置SwitchB

# 创建VLAN1000、VLAN1200以及Ethernet1/0/12和Ethernet1/0/13端口的缺省VLAN12和VLAN13。

[SwitchB] vlan 1000

[SwitchB-vlan1000] quit

[SwitchB] vlan 1200

[SwitchB-vlan1200] qui t

[SwitchB] vlan 12 to 13

# 配置端口Ethernet1/0/11为Hybrid端口,并在发送VLAN12、VLAN13、VLAN1000和VLAN1200的报文时保留VLAN Tag。

[SwitchB] interface Ethernet 1/0/11

[SwitchB-Ethernet1/0/11] port link-type hybrid

[SwitchB-Ethernet1/0/11] port hybrid vlan 12 13 1000 1200 tagged

# 配置端口Ethernet1/0/12为Hybrid端口,缺省VLAN为VLAN12,在发送VLAN12和VLAN1000的报文时去掉VLAN Tag。

[SwitchB] interface Ethernet 1/0/12

[SwitchB-Ethernet1/0/12] port link-type hybrid

[SwitchB-Ethernet1/0/12] port hybrid pvid vlan 12 [SwitchB-Ethernet1/0/12] port hybrid vlan 12 1000 untagged [SwitchB-Ethernet1/0/12] quit

# 配置端口Ethernet1/0/13为Hybrid端口,缺省VLAN为VLAN13,在发送VLAN13和VLAN1200的报文时去掉VLAN Tag。

[SwitchB] interface Ethernet 1/0/13

[SwitchB-Ethernet1/0/13] port link-type hybrid

[SwitchB-Ethernet1/0/13] port hybrid pvid vlan 13 [SwitchB-Ethernet1/0/13] port hybrid vlan 13 1200 untagged

经过上述配置,SwitchB可以将公网中VLAN1000和VLAN1200的数据分别通过Ethernet1/0/12和Ethernet1/0/13端口发送到相应的服务器。为使服务器端返回的数据能够使用同样的传输方式返回客户端,需要在SwitchB上也配置相应的灵活QinQ映射规则,并在Ethernet1/0/12和Ethernet1/0/13端口开启灵活QinQ功能,配置方法与SwitchA类似,这里不再赘述。

四、配置关键点:

由于开启灵活QinQ的设备会为用户报文封装其他VLAN的外层Tag,不会按报文中原始的Tag进行转发,因此不需要在设备上配置用户的VLAN。

在启动了灵活QinQ的端口必须允许本端口的缺省VLAN通过,同时,接入公网的端口也必须允许该VLAN 通过

简单的QinQ配置实例

S3100-EI系列交换机使用灵活QinQ功能对不同类型的私网数据进行分类处理的配置 一、组网需求: (1)SwitchA的端口Ethernet1/0/3连接了PC用户和IP电话用户。其中PC用户位于VLAN100~VLAN108范围内,IP电话用户位于VLAN200~VLAN230范围内。SwitchA的端口Ethernet1/0/5连接到公共网络,对端为SwitchB。 (2)SwitchB的Ethernet1/0/11端口接入公共网络,Ethernet1/0/12和Ethernet1/0/13端口分别接入PC 用户服务器所在VLAN100~VLAN108和IP电话用户语音网关所在VLAN200~VLAN230。 (3)公共网络中允许VLAN1000和VLAN1200的报文通过,并配置了QoS策略,对VLAN1200的报文配置有带宽保留等优先传输策略,而VLAN1000的报文传输优先级较低。 (4)在SwitchA和SwitchB上配置灵活QinQ功能,将PC用户和IP电话用户的流量分别在公网的VLAN1000和VLAN1200内传输,以利用QoS策略保证语音数据的传输优先级。 二、组网图:

三、配置步骤: (1)配置SwitchA # 在SwitchA上创建VLAN1000、VLAN1200和Ethernet1/0/3的缺省VLAN5。

防火墙双机热备配置案例

双机热备 网络卫士防火墙可以实现多种方式下的冗余备份,包括:双机热备模式、负载均衡模式和连接保护模式。 在双机热备模式下(最多支持九台设备),任何时刻都只有一台防火墙(主墙)处于工作状态,承担报文转发任务,一组防火墙处于备份状态并随时接替任务。当主墙的任何一个接口(不包括心跳口)出现故障时,处于备份状态的防火墙经过协商后,由优先级高的防火墙接替主墙的工作,进行数据转发。 在负载均衡模式下(最多支持九台设备),两台/多台防火墙并行工作,都处于正常的数据转发状态。每台防火墙中设置多个VRRP备份组,两台/多台防火墙中VRID相同的组之间可以相互备份,以便确保某台设备故障时,其他的设备能够接替其工作。 在连接保护模式下(最多支持九台设备),防火墙之间只同步连接信息,并不同步状态信息。当两台/多台防火墙均正常工作时,由上下游的设备通过运行VRRP或HSRP进行冗余备份,以便决定流量由哪台防火墙转发,所有防火墙处于负载分担状态,当其中一台发生故障时,上下游设备经过协商后会将其上的数据流通过其他防火墙转发。 双机热备模式 基本需求 图 1双机热备模式的网络拓扑图 上图是一个简单的双机热备的主备模式拓扑图,主墙和一台从墙并联工作,两个防火墙的Eth2接口为心跳口,由心跳线连接用来协商状态,同步对象及配置信息。 配置要点 ?设置HA心跳口属性 ?设置除心跳口以外的其余通信接口属于VRID2 ?指定HA的工作模式及心跳口的本地地址和对端地址 ?主从防火墙的配置同步 WEBUI配置步骤 1)配置HA心跳口和其他通讯接口地址 HA心跳口必须工作在路由模式下,而且要配置同一网段的IP以保证相互通信。接口属性必须要勾选“ha-static”选项,否则HA心跳口的IP地址信息会在主从墙运行配置同步时被对方覆盖。 ?主墙 a)配置HA心跳口地址。 ①点击网络管理>接口,然后选择“物理接口”页签,点击eth2接口后的“设置”图标,配置基本信息,如下图所示。 点击“确定”按钮保存配置。

什么是QinQ

什么是QinQ QinQ是对802.1Q的扩展,其核心思想是将用户私网VLAN tag封装到公网VLAN tag上,报文带着两层tag穿越服务商的骨干网络,从而为用户提供一种较为简单的二层VPN隧道。其特点是简单而易于管理,不需要信令的支持,仅仅通过静态配置即可实现,特别适用于小型的,以三层交换机为骨干的企业网或小规模城域网。 图1为基于传统的802.1Q协议的网络,假设某用户的网络1和网络2位于两个不同地点,并分别通过服务提供商的PE1、PE2接入骨干网,如果用户需要将网络1的VLAN200-300和网络2的VLAN200-300互联起来,那么必须将CE1、PE1、P和PE2、CE2的相连端口都配置为Trunk属性,并允许通过VLAN200-300,这种配置方法必须使用户的VLAN在骨干网络上可见,不仅耗费服务提供商宝贵的VLAN ID资源(一共只有4094个VLAN ID资源),而且还需要服务提供商管理用户的VLAN号,用户没有自己规划VLAN的权利。 为了解决上述问题,QinQ协议向用户提供一个唯一的公网VLAN ID,这个特殊的VLAN ID 被称作Customer-ID,将用户私网VLAN tag封装在这个新的Customer-ID中,依靠它在公网中传播,用户私网VLAN ID在公网中被屏蔽,从而大大地节省了服务提供商紧缺的VLAN ID资源, 在QinQ模式下,PE上用于用户接入的端口被称作用户端口。在用户端口上使能QinQ功能,并为每个用户分配一个Customer-ID,此处为3,不同的PE上应该为同一网络用户分配相同的Customer-ID。当报文从CE1到达PE1时,带有用户内部网络的VLAN tag 200-300,由于使能了QinQ功能,PE上的用户端口将再次为报文加上另外一层VLAN tag,其ID就是分配给该用户的Customer-ID。此后该报文在服务提供商网络中传播时仅在VLAN 3中进行且全程带有两层VLAN tag(内层为进入PE1时的tag,外层为Customer-ID),但用户网络的VLAN信息对运营商网络来说是透明的。当报文到达PE2,从PE2上的客户端口转发给CE2之前,外层VLAN tag被剥去,CE2收到的报文内容与CE1发送的报文完全相同。PE1到PE2之间的运营商网络对于用户来说,其作用就是提供了一条可靠的二层链路。 可见,使用QinQ组建VPN具有如下特点: l 无需信令来维持隧道的建立,通过简单的静态配置即可实现,免去了繁杂的配置,维护工作。 l 运营商只需为每个用户分配一个Customer-ID,提升了可以同时支持的用户数目;而用户也具有选择和管理VLAN ID资源的最大自由度(从1-4096中任意选择)。 l 在运营商网络的内部,P设备无需支持QinQ功能,即传统的三层交换机完全可以满足需求,极大地保护了运营商的投资。 l 户网络具有较高的独立性,在服务提供商升级网络时,用户网络不必更改原有的配置。 因此,无论是对于运营商还是用户来说,采用QinQ方式组建VPN都是一种低成本,简便易行,易于管理的理想方式。

C防火墙配置实例

C防火墙配置实例Prepared on 21 November 2021

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 3、防火墙的配置脚本如下

rule1000denyip aclnumber3002 descriptioninside-to-outside rule1000denyip # interfaceAux0 asyncmodeflow # interfaceEthernet0/0 shutdown # interfaceEthernet0/1 shutdown # interfaceEthernet0/2 speed100 duplexfull descriptiontoserver firewallpacket-filter3002inbound firewallaspf1outbound # interfaceEthernet0/3 shutdown # interfaceEthernet1/0 shutdown # interfaceEthernet1/1 shutdown # interfaceEthernet1/2 speed100 duplexfull descriptiontointernet firewallpacket-filter3001inbound firewallaspf1outbound natoutboundstatic # interfaceNULL0 # firewallzonelocal setpriority100 # firewallzonetrust addinterfaceEthernet0/2 setpriority85

交换机实验实验报告

交换机实验II 实验目的 1.理解掌握环路对网络造成的影响,掌握环路的自检测的配置; 2.理解路由的原理,掌握三层交换设备路由的配置方法 3.掌握DHCP的原理以及其配置方法 实验步骤 配置交换机的IP地址,及基本的线路连接等; 实验1: ①.用独立网线连接同一台交换机的任意两个端口时期形成自环 ②. 对交换机的两个端口进行配置,开启所有端口的环路检测功能、设置检测周期等属性 实验2: ①.按图1方式对三层交换机的VLAN、端口进行配置 ②. 在交换机中分别对VLAN的IP地址进行配置 ③. 启动三层交换机的IP路由 ④. 设置PC-A、PC-B的IP地址,分别将它们的网关设置为所属三层交换机VLAN的IP地址 ⑤. 通过Ping验证主机A、B之间的互通状况 实验3: 三层交换机作为DHCP服务器,两台PC-A和PC-B,分别从交换机上获取IP地址。PC-C 手动配置IP地址。 ①.按图2方式建立主机A、B、C与三层交换机间的连接,配置交换机的IP地址 ②. 配置三层交换机的DHCP地址池属性 ③. 启动DHCP服务 ④. (1)查看主机A、B能否正确的获取到给定范围内IP地址,通过Ping查看网关、交 换机之间的互通情况;(2)拔掉主机B的网线,将主机C的IP地址设置为主机B所 获取的到的IP地址,然后再插上B机网线,查看其是否能获取到不同的IP地址;(3) 分别重启主机A、B及交换机,查看A、B获取到的IP地址是否和前一次相同。 图1. 三层路由连接图图连接图

实验结果 实验1:环路测试 交换机出现环路的自检测结果: 实验2:路由配置: 主机A连接交换机端口2,划分为vlan10,端口IP地址为。主机IP地址; 主机B连接交换机端口10,划分为vlan20,端口IP地址为。主机IP地址; 在未设置IP routing之前主机A、B分属于不同网段,因此它们不能互通,设置后通过路由则可相互联通:

天融信版本防火墙常用功能配置手册v

天融信版本防火墙常用功能配置手册 北京天融信南京分公司 2008年5月

目录

一、前言 我们制作本安装手册的目的是使工程技术人员在配置天融信网络卫士防火墙(在本安装手册中简称为“天融信防火墙”)时,可以通过此安装手册完成对天融信防火墙基本功能的实现和应用。 二、天融信版本防火墙配置概述 天融信防火墙作为专业的网络安全设备,可以支持各种复杂网络环境中的网络安全应用需求。在配置天融信防火墙之前我们通常需要先了解用户现有网络的规划情况和用户对防火墙配置及实现功能的诸多要求,建议参照以下思路和步骤对天融信防火墙进行配置和管理。 1、根据网络环境考虑防火墙部署模式(路由模式、透明模式、混合模式),根据确定好的防火墙的工作模式给防火墙分配合理的IP地址。 2、防火墙接口IP配置 3、区域和缺省访问权限配置 4、防火墙管理权限配置 5、路由表配置 6、定义对象(地址对象、服务对象、时间对象) 7、制定地址转换策略(包括四种地址转换策略:源地址转换、目的地址转换、双向转换、不做转换) 8、制定访问控制策略 9、其他特殊应用配置 10、配置保存 11、配置文件备份 ?提示:每次修改配置前,建议首先备份防火墙再修改配置,避免防火墙配置不当造成网络长时间中断。

三、天融信防火墙一些基本概念 接口:和防火墙的物理端口一一对应,如Eth0、Eth1 等。 区域:可以把区域看作是一段具有相似安全属性的网络空间。在区域的划分上,防火墙的区域和接口并不是一一对应的,也就是说一个区域可以包括多个接口。在安装防火墙前,首先要对整个受控网络进行分析,并根据网络设备,如主机、服务器等所需要的安全保护等级来划分区域。 对象:防火墙大多数的功能配置都是基于对象的。如访问控制策略、地址转换策略、服务器负载均衡策略、认证管理等。可以说,定义各种类型的对象是管理员在对防火墙进行配置前首先要做的工作之一。对象概念的使用大大简化了管理员对防火墙的管理工作。当某个对象的属性发生变化时,管理员只需要修改对象本身的属性即可,而无需修改所有涉及到这个对象的策略或规则。防火墙中,用户可定义的对象类型包括:区域、地址、地址组、服务、服务组、以及时间等。 ?提示:对象名称不允许出现的特殊字符:空格、“'”、“"”、“\”、“/”、“;”、“"”、“$”、“&”、“<”、“>”、“#”、“+”。 ?提示:防火墙所有需要引用对象的配置,请先定义对象,才能引用。四、防火墙管理 防火墙缺省管理接口为eth0口,管理地址为,缺省登录管理员帐号:用户名superman,口令talent。 防火墙出厂配置如下:

EPON灵活QINQ典型配置指导手册V1.0

EPON灵活QINQ典型配置指导手册 编号: 版本:V1.0 编制:技术中心热线部 审核:熊志军 批准: 瑞斯康达科技发展股份有限公司

文档修订记录 文档说明: 本文档主要用于指导工程师完成EPON灵活QINQ典型配置,本文以某商用网络为例,介绍了新在EPON系统上具体的配置操作步骤和注意事项。

前言 读者对象: 本文档适合ISCOM5000系列EPON设备灵活QinQ操作维护管理人员使用,主要面向各区域工程师。本文档介绍ISCOM5000系列EPON设备根据灵活QinQ的配置、常用故障排查方法、FAQ 等内容。 编写时间:2010年3月 相关参考手册: ISCOM 5000 EPON设备主要手册及用途如下

目录 前言 (3) 一、Q-IN-Q概述 (6) 二、技术介绍 (6) 2.1 QinQ报文格式 (6) 2.2 QinQ封装 (7) 2.2.1 基于端口的QinQ封装 (7) 2.2.2 基于流的QinQ封装 (7) 三、典型案例配置 (8) 3.1 EPON交换端口VLAN配置 (8) 3.2 根据以太网报文类型灵活Q-IN-Q 应用拓扑 (10) 3.3三种数据的业务流向及处理过程 (12) 3.4配置流程 (13) 3.5 具体数据配置流程: (14) 1) 创建加载板卡 (14) 2) 在olt上配置数据业务,创建vlan ,修改TPID值 (14) 3)配置3槽位PON板第一个PON口 (14) 4)配置上联GE口(PORT 11) (15) 5)配置上联GE口(PORT 12) (15) 6)配置网管地址及网关 (15) 7)EPON 以太网报文类型灵活Q-IN-Q配置实例 (15) 8)灵活Q-IN-Q抓包样本 (15) 四、常见故障处理FAQ (16) EPON以太网报文类型灵活Q-IN-Q常见FAQ (16) Q1:在配置根据以太网报文的灵活Q-IN-Q时,若两种数据存在一样的以太网报文类 型,该怎么区分? (16) Q2:为什么从OLT上无法PING通EOC及交换机的网管地址,而经过USR或者BRAS 的网管服务器可以PING通EOC、交换机及OLT。 (16) Q3:为什么同一台电脑在测试过一个业务后,马上测试另外一种业务,该电脑会存在

H3C实验报告大全9-配置DHCP服务器

配置DHCP服务器 一.分配相同网络的ip地址 二.分配不同网段的ip地址 一.分配相同网络的ip地址 实验目的:通过wang1对pc机和wang2分配不同网段的ip地址! 配置wang1为DHCP服务器

[H3C]sys wang1 [wang1]dhcp enable //开启DHCP服务功能 DHCP is enabled successfully! [wang1]dhcp server ip-pool ? //创建地址池,最多能创建35个地址池! STRING<1-35> Pool name [wang1]dhcp server ip-pool wnt //创建地址池 [wang1-dhcp-pool-wnt]network 192.168.1.1 INTEGER<1-30> Subnet mask length mask Specify a subnet mask

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册

目录 一、防火墙的几种管理方式 (3) 1.串口管理 (3) 2.TELNET管理 (4) 3.SSH管理 (5) 4.WEB管理 (6) 5.GUI管理 (6) 二、命令行常用配置 (12) 1.系统管理命令(SYSTEM) (12) 命令 (12) 功能 (12) WEBUI界面操作位置 (12) 二级命令名 (12) V ERSION (12) 系统版本信息 (12) 系统>基本信息 (12) INFORMATION (12) 当前设备状态信息 (12) 系统>运行状态 (12) TIME (12) 系统时钟管理 (12) 系统>系统时间 (12) CONFIG (12) 系统配置管理 (12) 管理器工具栏“保存设定”按钮 (12) REBOOT (12) 重新启动 (12) 系统>系统重启 (12) SSHD (12) SSH服务管理命令 (12) 系统>系统服务 (12) TELNETD (12) TELNET服务管理 (12) 系统>系统服务命令 (12) HTTPD (12) HTTP服务管理命 (12) 系统>系统服务令 (12) MONITORD (12) MONITOR (12) 服务管理命令无 (12) 2.网络配置命令(NETWORK) (13)

4.定义对象命令(DEFINE) (13) 5.包过滤命令(PF) (13) 6.显示运行配置命令(SHOW_RUNNING) (13) 7.保存配置命令(SAVE) (13) 三、WEB界面常用配置 (14) 1.系统管理配置 (14) A)系统> 基本信息 (14) B)系统> 运行状态 (14) C)系统> 配置维护 (15) D)系统> 系统服务 (15) E)系统> 开放服务 (16) F)系统> 系统重启 (16) 2.网络接口、路由配置 (16) A)设置防火墙接口属性 (16) B)设置路由 (18) 3.对象配置 (20) A)设置主机对象 (20) B)设置范围对象 (21) C)设置子网对象 (21) D)设置地址组 (21) E)自定义服务 (22) F)设置区域对象 (22) G)设置时间对象 (23) 4.访问策略配置 (23) 5.高可用性配置 (26) 四、透明模式配置示例 (28) 拓补结构: (28) 1.用串口管理方式进入命令行 (28) 2.配置接口属性 (28) 3.配置VLAN (28) 4.配置区域属性 (28) 5.定义对象 (28) 6.添加系统权限 (29) 7.配置访问策略 (29) 8.配置双机热备 (29) 五、路由模式配置示例 (30) 拓补结构: (30) 1.用串口管理方式进入命令行 (30) 2.配置接口属性 (30) 3.配置路由 (30) 4.配置区域属性 (30) 5.配置主机对象 (30) 6.配置访问策略 (30)

防火墙典型配置举例

1.1防火墙典型配置举例

[Quidway-acl-101]rule deny ip source any destination any #配置规则允许特定主机访问外部网,允许内部服务器访问外部网。 [Quidway-acl-101]rule permit ip source129.38.1.40destination any [Quidway-acl-101]rule permit ip source129.38.1.10destination any [Quidway-acl-101]rule permit ip source129.38.1.20destination any [Quidway-acl-101]rule permit ip source129.38.1.30destination any #配置规则允许特定用户从外部网访问内部服务器。 [Quidway]acl102 [Quidway-acl-102]rule permit tcp source202.39.2.30destination 202.38.160.10 #配置规则允许特定用户从外部网取得数据(只允许端口大于1024的包)。 [Quidway-acl-102]rule permit tcp source any destination 202.38.160.10.0.0.0destination-port greater-than1024 #将规则101作用于从接口Ethernet0进入的包。 [Quidway-Ethernet0]firewall packet-filter101inbound #将规则102作用于从接口Serial0进入的包。 [Quidway-Serial0]firewall packet-filter102inbound

配置vlan的DHCP服务(CISCO、H3C)

配置vlan的DHCP服务(CISCO、H3C) 1.1.基本要求 PC属于vlan10,vlan10的地址段是192.168.10.0/24,开启动态地址分配DHCP,该网段中192.168.10.1-192.168.10.10作为保留IP。 1.2.拓扑结构 1.3.配置命令 1.3.1.CISCO交换机的设置 配置vlan Switch(config)#vlan 10 Switch(config-vlan)#exit Switch(config)#interface f0/3 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 10 Switch(config-vlan)#exit 配置vlan接口地址 Switch(config)#interface vlan 10 Switch(config-if)#ip address 192.168.10.1 255.255.255.0 设置DHCP服务 Switch(config)#ip dhcp pool vlan10 //DHCP池名称 Switch(dhcp-config)#network 192.168.10.0 255.255.255.0 //DHCP网段 Switch(dhcp-config)#default-router 192.168.10.1 //DHCP网关路由 Switch(dhcp-config)#dns-server 202.106.0.20 //DNS地址 Switch(dhcp-config)#exit Switch(config)#ip dhcp excluded-address 192.168.10.1 192.168.10.10 //保留IP地址段(开始-结束) 经过上述配置,讲PC设置为自动获取之后,可从交换机自动得到IP地址、网关、掩码和DMS地址。

DHCP服务器的搭建实验报告

实验1 :DHCP服务器的搭建 实验目标: 通过完成本实验内容,我们的学员将能够: 1、安装DHCP服务。 2、配置DHCP服务器。 实验设备要求: 1、要求保证一人一台计算机。 2、计算机最低配置:C1.7以上的CPU,内存建议512MB,硬盘10G以上; 3、Windows Server 2003系统。 实验拓扑:

实验步骤: ?安装DHCP服务 1、打开“控制面板”,双击“添加或删除程序”。 2、在“添加或删除程序”面板中,单击“添加“Windows组件”。 3、在“Windows组件”页中,单击“网络服务”,然后单击“详细资料”。 4、在“网络服务”对话框中,在“网络服务的子部件”中,选择“动态主机配置协议(DHCP)”复选框,然后单击“确定”按钮。如图8-1所示。 图8-1 5、然后单击“下一步”按钮。按照向导提示,完成DHCP服务的安装。 ?创建和配置作用域 1、从“管理工具”菜单中打开DHCP。 2、在控制台树中,单击Server(你的计算机的名称),右键单击Server,然后单击“新作用域”。如图8-2所示。

______________________________________________________________________________________________________________ 图8-2 3、在“新作用域”向导中,单击“下一步”按钮。 4、在“作用域名称”页中,在“名称”中,键入Server,然后单击“下一步”按钮。 5、在“IP地址范围”页中,在“开始IP地址”框中,键入192.168.0.1。在“终止IP地址”框中,键入192.168.0.254。如图8-3所示。 精品资料

DHCP服务器配置的实验报告

信息科学与技术学院实验报告 一、实验目的及要求 目的: 1.了解DHCP 服务的基本概念,工作原理 2.学会安装DHCP服务器; 3.配置与管理DHCP服务器。 要求: 理解DHCP服务器和客户端的工作原理。 按照步骤完成DHCP服务器的配置。 理解每一步的实验的作用。 二、实验仪器、设备或软件 安装了Windows Server 2003的PC机或者是虚拟机 三、实验内容及原理 DHCP是Dynamic Host Configuration Protocol(动态主机配置协议)的缩写,DHCP 是一个简化主机IP地址分配管理的TCP/IP 标准协议。用户可以利用DHCP服务器管理动态的IP地址分配及其他相关的环境配置工作(如:DNS、WINS、Gateway的设置)。在使用TCP/IP协议的网络上,每一台计算机都拥有唯一的计算机名和IP 地址。IP地址(及其子网掩码)用于鉴别它所连接的主机和子网,当用户将计算机 从一个子网移动到另一个子网的时候,一定要改变该计算机的IP地址。如采用静态IP 地址的分配方法将增加网络管理员的负担,而DHCP是计算机向DHCP服务器临时申请一个IP 地址,并且在一定时期内租用该号码,这就大大减少了在管理上 所耗费的时间。 DHCP提供了安全、可靠且简单的TCP/IP网络配置,确保不会发生地址冲突,并且 通过地址分配的集中管理预留IP地址。DHCP提供了计算机IP地址的动态配置,系统管理员通过限定租用时间来控制IP地址的分配。 在使用DHCP时,整个网络至少有一台服务器上安装了DHCP服务,其他要使用DHCP 功能的工作站也必须设置成利用DHCP获得IP地址

H3C防火墙配置实例

精心整理本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 3、防火墙的配置脚本如下

descriptionout-inside rule1000denyip aclnumber3002 descriptioninside-to-outside rule1000denyip # interfaceAux0 asyncmodeflow # interfaceEthernet0/0 shutdown # interfaceEthernet0/1 shutdown # interfaceEthernet0/2 speed100 duplexfull descriptiontoserver firewallpacket-filter3002inbound firewallaspf1outbound # interfaceEthernet0/3 shutdown # interfaceEthernet1/0 shutdown # interfaceEthernet1/1 shutdown # interfaceEthernet1/2 speed100 duplexfull descriptiontointernet firewallpacket-filter3001inbound firewallaspf1outbound natoutboundstatic # interfaceNULL0 # firewallzonelocal setpriority100 # firewallzonetrust

DHCP实验报告

注:纯属个人实验报告分享 实验题目: 配置DHCP服务器 姓名: 学号:班级: 组别: _第组 协作者: _ 指导教师: _ 实验概述: 【实验目的及要求】 目的:安装和配置DHCP服务器,为其他电脑分配IP 要求:其他电脑能从DHCP服务器中得到自动分配的IP,并能够正常上网。 【实验原理】 客户机直接向提供租约的服务器发送请求,要求更新及延长现有地址的租约,如果DHCP 服务器收到请求,它发送DHCP确认信息给客户机,更新客户机的租约。是给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理,它分为两个部份:一个是服务器端,而另一个是客户端。所有的 IP 网络设定数据都由DHCP 服务器集中管理,并负责处理客户端的 DHCP 要求;而客户端则会使用从服务器分配下来的IP环境数据。 【实验环境】(使用的软件) 1.DHCP服务器要在Windows server 2003系统下配置 2.另一台为客户机在一般正常中都可以进行测试 实验内容: 【实验方案设计】 1、用一台Windows server 2003系统电脑安装、配置DHCP服务器 2、在另一台电脑中设置网络ip协议为“自动获取”(DNS也选“自动获取”) 3、测试这台电脑自动获取到ip后是否能正常上网, 4、用CMD里的ipconfig/all命令检查是否租到自己的iP 。 5、都成功完成后截图和写实验报告。

【实验过程】(实验步骤、记录、数据、分析) 1、在开始→控制面板→添加/删除程序→添加/删除windows 组件--添加windows组件→选 网络服务器。 2、安装DHCP之后启动DHCP服务器,在DHCP服务器里新建作用域,并激活新建的作用域。 3、在服务器选项中选006配置学校的DNS服务器。 4、在服务器选项中选003配置路由器。(网关) 5、用客户机测试,IP协议属性选“自动获取IP地址”和“自动获取DNS服务器地址。 6、测试其客户机是否能正常上网,最后截图写实验报告。 【结论】(结果) 配置DHCP的实验成功。(结果如下图所示:)

思科PIX防火墙简单配置实例

思科PIX防火墙简单配置实例 在本期应用指南中,管理员可以学到如何设置一个新的PIX防火墙。你将设置口令、IP地址、网络地址解析和基本的防火墙规则。 假如你的老板交给你一个新的PIX防火墙。这个防火墙是从来没有设置过的。他说,这个防火墙需要设置一些基本的IP地址、安全和一些基本的防火墙规则。你以前从来没有使用过PIX防火墙。你如何进行这种设置?在阅读完这篇文章之后,这个设置就很容易了。下面,让我们看看如何进行设置。 基础 思科PIX防火墙可以保护各种网络。有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。在本文的例子中,我们将设置一种PIX 501型防火墙。PIX 501是用于小型家庭网络或者小企业的防火墙。 PIX防火墙有内部和外部接口的概念。内部接口是内部的,通常是专用的网络。外部接口是外部的,通常是公共的网络。你要设法保护内部网络不受外部网络的影响。 PIX防火墙还使用自适应性安全算法(ASA)。这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。 下面是显示“nameif”命令的输出情况: pixfirewall# show nameif nameif ethernet0 outside security0 nameif ethernet1 inside security100 pixfirewall# 请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。 指南 在开始设置之前,你的老板已经给了你一些需要遵守的指南。这些指南是: ·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。 ·内部网络是10.0.0.0,拥有一个255.0.0.0的子网掩码。这个PIX防火墙的内部IP地址应该是10.1.1.1。

QinQ详细笔记

1. 概念 QinQ技术也称Stacked VLAN,Double VLAN,是指将用户私网VLAN标签封装在公网VLAN标签中,使报文带着两层VLAN标签穿越运营商的骨干网络,在公网中只根据外层VLAN标签传播,私网VLAN标签被屏蔽。 这样,不仅对数据流进行了区分,而且由于私网VLAN标签被透明传送,不同的用户VLAN标签可以重复使用,只需要外层VLAN标签的在公网上唯一即可,实际上也扩大了可利用的VLAN标签数量。QinQ的标准是IEEE802.1ad,该标准是在2006年5月份才形成正式标准的,所以当前常见的各厂商实现的QinQ和该标准有较大的不同,但各厂商的实现均大同小异。 2. QinQ的产生 随着三层交换机的不断成熟和大量应用,许多企业网和小型城域网用户都倾向于使用三层交换机来搭建骨干网,由于以下三个原因,这些用户一般都不愿意使用基于MPLS或者IP协议的VPN: 1.配置、维护工作相对比较繁杂。 2.许多厂商的三层交换机不支持MPLS功能,如果用户搭建基于MPLS的VPN,势必要淘汰这些设备,浪费资源。 3.支持MPLS功能的单板一般价格昂贵,小型用户难以承受。 而QinQ可以提供一种廉价、简洁的二层VPN解决方案,不需要信令协议的支持,可以通过纯静态配置实现,而且只需要网络边缘设备支持QinQ,内部只需要可以支持802.1Q 的设备即可,所以越来越多的小型用户倾向于使用该功能构建自己的VPN网络。

运营商在通过Ethernet提供Internet接入业务时需要对客户标识,做到精细化管理,而且随着新业务的开展(如Triple-Play、Wholesale、VPN),运营商还需要对业务进行细分,以区别提供不同的管道、QoS策略。原有基于802.1Q只有4096个vlan标识不能满足这样的需要,QinQ正好可以扩展这样的标识,同时还可以利用不同的VLAN来区分运营商的服务和不同的客户。利用QinQ提供接入时具用以下的优点: 1.可以解决日益紧缺的公网VLAN ID资源问题; 2.用户可以规划自己的私网VLAN ID,不会导致与公网VLAN ID冲突; 3.提供一种较为简单的二层VPN解决方案; 4.使用户网络具有较高的独立性,在服务提供商升级网络时,用户网络不必更改原有的配置; 5.可以按不同层次的VLAN ID来区分不同的业务; QinQ技术上完全可以多层嵌套,没有限制,仅受Ethernet报文长度的限制,具有很好的扩充性。 3. QinQ报文 1.QinQ的报文封装 QinQ的报文封装就是在原有802.1Q报文中的TAG头上再加上一层TAG封装,用来扩展VLAN的范围,如下图所示:

天融信防火墙 通用配置

天融信防火墙通用配置 Document serial number【LGGKGB-LGG98YT-LGGT8CB-LGUT-

天融信防火墙通用配置 一.通过浏览器登陆配置防火墙,用一根直通线将防火墙的eth0口与某台主机的 网口相连。 出厂用户名为:superman,密码为:talent或superman,密码为:topsec0471。 在浏览器上输入防火墙的管理URL,例如:,弹出如下的登录页面。 输入用户名为:superman,密码为:topsec0471,登陆进入。 二.接口IP地址的配置: 1.点击:网络管理---接口 Eth0口接在WEB服务器端网络,eth1口接在MISS网络,根据实际情况配置IP,eth0口与web 服务器在同一网段,eth1口与miss网在同一网段。现例eth0口IPIP其余选项采用默认配置。 三.路由配置 点击:网络管理----路由, 四.地址转换: 1.配置转换对象: 点击:资源管理----地址; 点击:添加: 该例需添加两个对象:wcj-web为实际WEB的IP地址,MAC地址为空。X 2.区域设置: 点击:资源管理---区域; 将eth0口名称改为scada,权限选:允许;eth1口名称改为:miss,权限:允许。 3.地址转换: 点击:防火墙----地址转换;点击添加: 在此我们只需设置目的转换,选中:[目的转换]选项。 在:[源]选项栏中,将any从选择源:移到:已选源中。 在:[目的]选项栏中将虚拟的主机对象(即xnweb)从选择源移到:已选源中。 下面的:[目的地址转换为:]选择:wcj-web(主机)即实际的web服务器的地址对象。 其他选项采用默认配置。 点击:确定。 最后要保存配置:如下图操作: 至此,该防火墙配置完成。

华为怎么配置灵活QinQ示例-VLAN Mapping接入

配置灵活QinQ示例-VLAN Mapping接入 组网需求 如图所示,家庭网关连接的用户业务有PC上网业务、IPTV业务、VoIP业务。 楼道交换机分配各种业务的VLAN为: PC上网业务独立的VLAN:VLAN1000~VLAN1100 IPTV业务共享的VLAN:VLAN1101 VoIP业务共享的VLAN:VLAN1102 家庭网关共享的VLAN:VLAN1103 每个小区交换机下行与50个楼道交换机相连,对楼道交换机上送的PC上网业务VLAN分别映射为VLAN101、VLAN102、VLAN103、……VLAN150。 运营商的汇聚交换机下行与50个小区交换机相连,对小区交换机上送的报文添加外层VLAN,分别为:VLAN21、VLAN22、VLAN23、……VLAN70。 配置思路 采用如下的思路配置灵活QinQ以及VLAN Mapping:

在SwitchA和SwitchB上创建相关VLAN。 在SwitchB上配置VLAN Mapping功能,并将接口加入VLAN。 在SwitchA上配置灵活QinQ功能,并将接口加入VLAN。 SwitchA和SwitchB的其他下行接口配置与GE0/0/1类似,此处不再赘述。 SwitchA的其他下行小区交换机配置与SwitchB类似,此处不再赘述。 数据准备 为完成此配置例,需准备如下的数据: 在SwitchB上配置接口GE0/0/1以Tagged方式加入VLAN1000~VLAN1100、VLAN1101、VLAN1102、VLAN1103、VLAN101。 在SwitchB上配置接口GE0/0/2以Tagged方式加入VLAN101~VLAN150、VLAN1101、VLAN1102、VLAN1103。 在SwitchA上配置接口GE0/0/1以Tagged方式加入VLAN1101、VLAN1102、VLAN1103。 在SwitchA上配置接口GE0/0/1以Untagged方式加入VLAN21。 在SwitchB接口GE0/0/1上配置VLAN Mapping功能。 在SwitchA接口GE0/0/1上配置灵活QinQ功能。 操作步骤 配置SwitchA # 创建VLAN < Quidway> system-view [Quidway] vlan batch 21 to 70 1101 to 1103 # 配置接口加入VLAN [Quidway] interface gigabitethernet 0/0/1 [Quidway-GigabitEthernet0/0/1] port hybrid untagged vlan 21 [Quidway-GigabitEthernet0/0/1] port hybrid tagged vlan 1101 to 1103 [Quidway-GigabitEthernet0/0/1] quit # 配置接口灵活QinQ功能