Exchange2010 网络端口参考

Exchange 网络端口参考

适用于:Exchange Server 2010 SP2

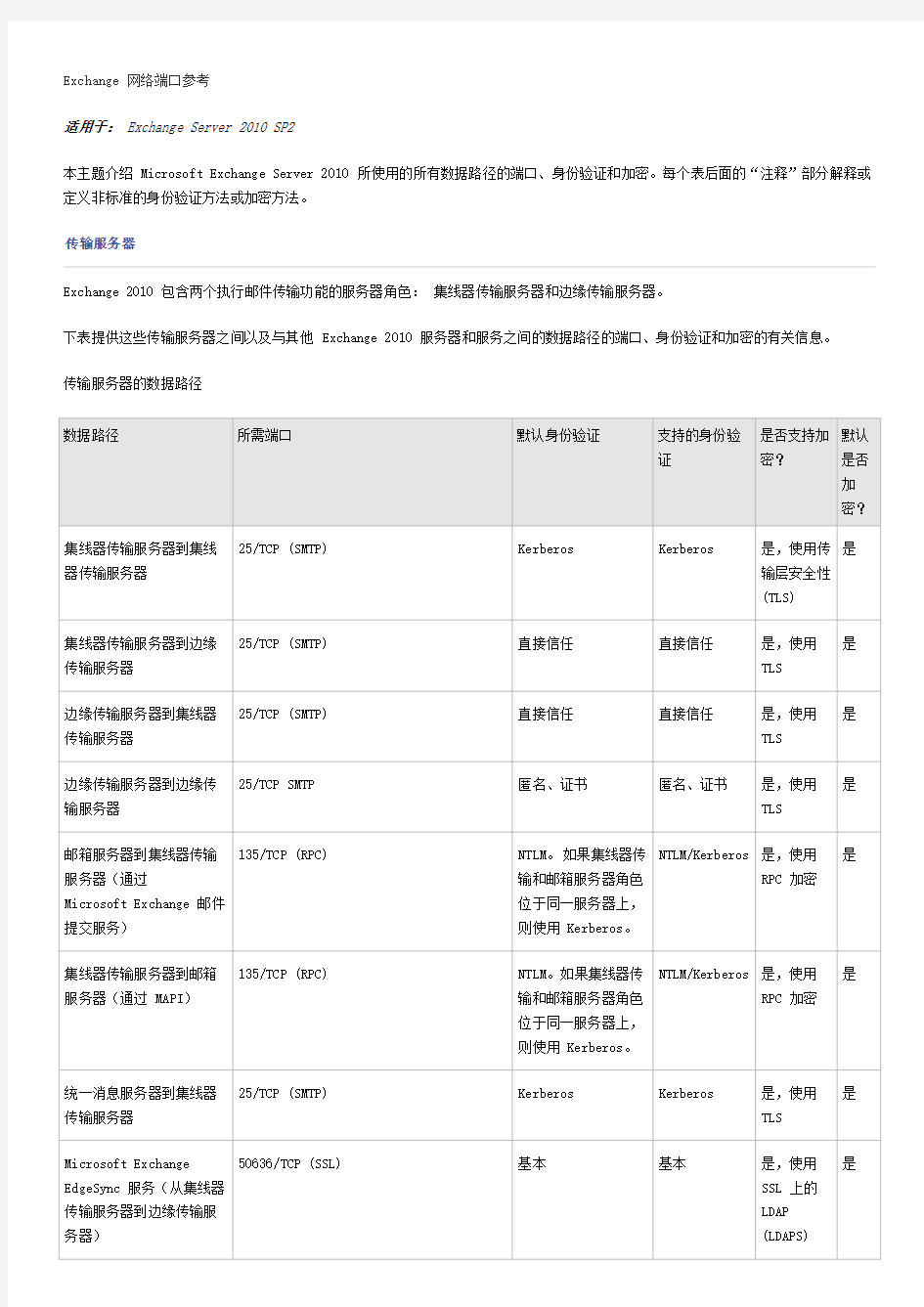

本主题介绍 Microsoft Exchange Server 2010 所使用的所有数据路径的端口、身份验证和加密。每个表后面的“注释”部分解释或定义非标准的身份验证方法或加密方法。

传输服务器

Exchange 2010 包含两个执行邮件传输功能的服务器角色:集线器传输服务器和边缘传输服务器。

下表提供这些传输服务器之间以及与其他 Exchange 2010 服务器和服务之间的数据路径的端口、身份验证和加密的有关信息。

传输服务器的数据路径

数据路径所需端口默认身份验证支持的身份验

证是否支持加

密?

默认

是否

加

密?

集线器传输服务器到集线器传输服务器25/TCP (SMTP) Kerberos Kerberos 是,使用传

输层安全性

(TLS)

是

集线器传输服务器到边缘传输服务器25/TCP (SMTP) 直接信任直接信任是,使用

TLS

是

边缘传输服务器到集线器传输服务器25/TCP (SMTP) 直接信任直接信任是,使用

TLS

是

边缘传输服务器到边缘传输服务器25/TCP SMTP 匿名、证书匿名、证书是,使用

TLS

是

邮箱服务器到集线器传输服务器(通过

Microsoft Exchange 邮件提交服务)135/TCP (RPC) NTLM。如果集线器传

输和邮箱服务器角色

位于同一服务器上,

则使用 Kerberos。

NTLM/Kerberos 是,使用

RPC 加密

是

集线器传输服务器到邮箱服务器(通过 MAPI)135/TCP (RPC) NTLM。如果集线器传

输和邮箱服务器角色

位于同一服务器上,

则使用 Kerberos。

NTLM/Kerberos 是,使用

RPC 加密

是

统一消息服务器到集线器传输服务器25/TCP (SMTP) Kerberos Kerberos 是,使用

TLS

是

Microsoft Exchange EdgeSync 服务(从集线器传输服务器到边缘传输服务器)50636/TCP (SSL) 基本基本是,使用

SSL 上的

LDAP

(LDAPS)

是

Active Directory 从集线器传输服务器访问389/TCP/UDP (LDAP)、3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、

53/TCP/UDP (DNS)、

135/TCP (RPC netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

Active Directory 权限管理服务 (AD RMS)(从集线器传输服务器访问)443/TCP (HTTPS) NTLM/Kerberos NTLM/Kerberos 是,使用

SSL

是*

从 SMTP 客户端到集线器传输服务器(例如,使用Windows Live Mail 的最终用户)587 (SMTP)

25/TCP (SMTP)

NTLM/Kerberos NTLM/Kerberos 是,使用

TLS

是

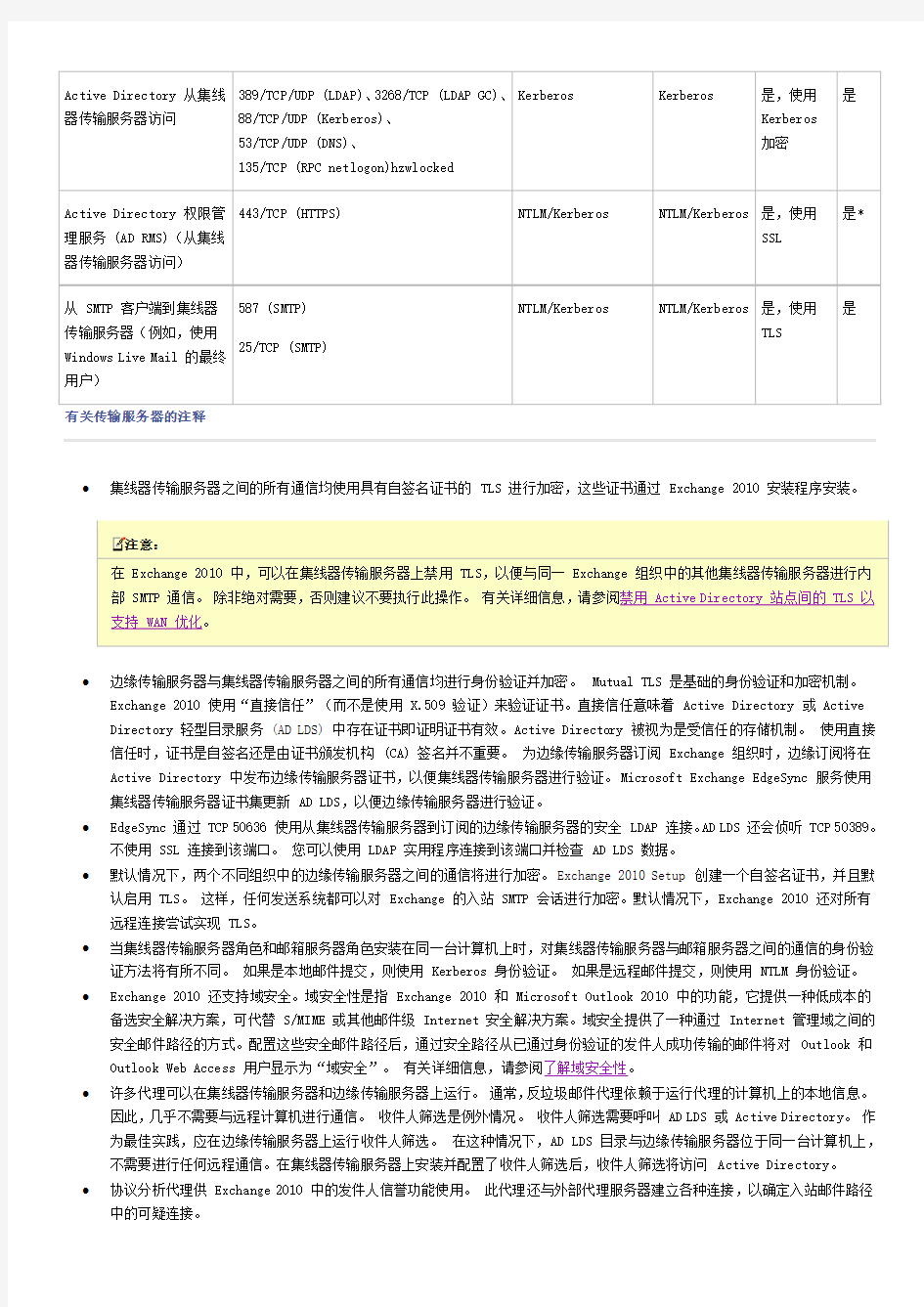

有关传输服务器的注释

?集线器传输服务器之间的所有通信均使用具有自签名证书的 TLS 进行加密,这些证书通过 Exchange 2010 安装程序安装。

注意:

?边缘传输服务器与集线器传输服务器之间的所有通信均进行身份验证并加密。 Mutual TLS 是基础的身份验证和加密机制。

Exchange 2010 使用“直接信任”(而不是使用 X.509 验证)来验证证书。直接信任意味着 Active Directory 或 Active Directory 轻型目录服务 (AD LDS) 中存在证书即证明证书有效。Active Directory 被视为是受信任的存储机制。使用直接信任时,证书是自签名还是由证书颁发机构 (CA) 签名并不重要。为边缘传输服务器订阅 Exchange 组织时,边缘订阅将在Active Directory 中发布边缘传输服务器证书,以便集线器传输服务器进行验证。Microsoft Exchange EdgeSync 服务使用集线器传输服务器证书集更新 AD LDS,以便边缘传输服务器进行验证。

?EdgeSync 通过 TCP 50636 使用从集线器传输服务器到订阅的边缘传输服务器的安全 LDAP 连接。AD LDS 还会侦听 TCP 50389。

不使用 SSL 连接到该端口。您可以使用 LDAP 实用程序连接到该端口并检查 AD LDS 数据。

?默认情况下,两个不同组织中的边缘传输服务器之间的通信将进行加密。Exchange 2010 Setup 创建一个自签名证书,并且默认启用 TLS。这样,任何发送系统都可以对 Exchange 的入站 SMTP 会话进行加密。默认情况下,Exchange 2010 还对所有远程连接尝试实现 TLS。

?当集线器传输服务器角色和邮箱服务器角色安装在同一台计算机上时,对集线器传输服务器与邮箱服务器之间的通信的身份验证方法将有所不同。如果是本地邮件提交,则使用 Kerberos 身份验证。如果是远程邮件提交,则使用 NTLM 身份验证。

?Exchange 2010 还支持域安全。域安全性是指 Exchange 2010 和 Microsoft Outlook 2010 中的功能,它提供一种低成本的备选安全解决方案,可代替 S/MIME 或其他邮件级 Internet 安全解决方案。域安全提供了一种通过 Internet 管理域之间的安全邮件路径的方式。配置这些安全邮件路径后,通过安全路径从已通过身份验证的发件人成功传输的邮件将对 Outlook 和Outlook Web Access 用户显示为“域安全”。有关详细信息,请参阅了解域安全性。

?许多代理可以在集线器传输服务器和边缘传输服务器上运行。通常,反垃圾邮件代理依赖于运行代理的计算机上的本地信息。

因此,几乎不需要与远程计算机进行通信。收件人筛选是例外情况。收件人筛选需要呼叫 AD LDS 或 Active Directory。作为最佳实践,应在边缘传输服务器上运行收件人筛选。在这种情况下,AD LDS 目录与边缘传输服务器位于同一台计算机上,不需要进行任何远程通信。在集线器传输服务器上安装并配置了收件人筛选后,收件人筛选将访问 Active Directory。

?协议分析代理供 Exchange 2010 中的发件人信誉功能使用。此代理还与外部代理服务器建立各种连接,以确定入站邮件路径中的可疑连接。

?所有其他反垃圾邮件功能只使用本地计算机上收集、存储和访问的数据。通常,使用 Microsoft Exchange EdgeSync 服务将数据(例如用于收件人筛选的安全列表聚合或收件人数据)推送到本地 AD LDS 目录。

?集线器传输服务器上的信息权限管理 (IRM) 代理可以建立到组织中的 Active Directory 权限管理服务 (AD RMS) 服务器的连接。 AD RMS 是一个 Web 服务,通过使用 SSL 作为最佳做法进行安全保护。是否使用 HTTPS 与 AD RMS 服务器进行通信、使用 Kerberos 还是 NTLM 进行身份验证,具体取决于 AD RMS 服务器的配置。

?日记规则、传输规则和邮件分类存储在 Active Directory 中,可以通过集线器传输服务器上的日记代理和传输规则代理进行访问。

邮箱服务器

对邮箱服务器使用 NTLM 还是 Kerberos 身份验证取决于 Exchange 业务逻辑层使用者运行时所处的用户或进程上下文。在该上下文中,消费者是使用 Exchange 业务逻辑层的任何应用程序或进程。因此,“邮箱服务器数据路径”表的“默认身份验证”列中的许多条目都以NTLM/Kerberos形式列出。

Exchange 业务逻辑层用于访问 Exchange 存储并与其进行通信。也可以从 Exchange 存储调用 Exchange 业务逻辑层,以便与外部应用程序和进程进行通信。

如果 Exchange 业务逻辑层使用者使用“本地系统”帐户运行,从使用者到 Exchange 存储的身份验证方法始终是 Kerberos。使用Kerberos 的原因是,必须使用计算机帐户“本地系统”对使用者进行身份验证,并且必须存在已通过双向身份验证的信任。

如果 Exchange 业务逻辑层使用者不是使用“本地系统”帐户运行,则身份验证方法是 NTLM。例如,运行使用 Exchange 业务逻辑层的 Exchange 命令行管理程序 cmdlet 时,将使用 NTLM。

RPC 通信始终会进行加密。

下表提供与邮箱服务器之间的数据路径的端口、身份验证和加密的有关信息。

邮箱服务器的数据路径

数据路径所需端口默认身份验证支持的身份验

证是否支持加

密?

默认

是否

加

密?

Active Directory 访问389/TCP/UDP (LDAP)、3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、53/TCP/UDP (DNS)、

135/TCP (RPC netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

管理远程访问(远程注册表)135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

IPsec

否

管理远程访问 (SMB/文件) 445/TCP (SMB) NTLM/Kerberos NTLM/Kerberos 是,使用

IPsec

否

可用性 Web 服务(对邮箱的客户端访问)135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

群集135/TCP (RPC)。请参阅此表后面的有关邮箱服务器

的注释。NTLM/Kerberos NTLM/Kerberos 是,使用

IPsec

否

内容索引135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是日志传送64327(可自定义)NTLM/Kerberos NTLM/Kerberos 是否

正在设定种子64327(可自定义)NTLM/Kerberos NTLM/Kerberos 是否

卷影复制服务 (VSS)

备份

本地消息块 (SMB) NTLM/Kerberos NTLM/Kerberos 否否邮箱助理135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 否否

MAPI 访问135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

Microsoft Exchange Active Directory 拓扑服务访问135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

Microsoft Exchange

系统助理服务旧版访问

(侦听请求)

135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 否否

Microsoft Exchange 系统助理服务旧版访问(对 Active Directory)389/TCP/UDP (LDAP)、3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、53/TCP/UDP (DNS)、

135/TCP (RPC netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

Microsoft Exchange 系统助理服务旧版访问(作为 MAPI 客户端)135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

访问 Active Directory 的脱机通讯簿 (OAB) 135/TCP (RPC) Kerberos Kerberos 是,使用

RPC 加密

是

收件人更新服务 RPC 访问135/TCP (RPC) Kerberos Kerberos 是,使用

RPC 加密

是

对 Active Directory 的收件人更新389/TCP/UDP (LDAP)、3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、53/TCP/UDP (DNS)、

135/TCP (RPC netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

有关邮箱服务器的注释

?上表中列出的“群集”数据路径使用动态 RPC over TCP 在不同群集节点之间传送群集状态和活动。群集服务 (ClusSvc.exe) 还使用 UDP/3343 以及随机分配的高位 TCP 端口在群集节点之间进行通信。

?对于节点内通信,群集节点通过用户报协议 (UDP) 端口 3343 进行通信。群集中的每个节点定期与群集中的每个其他节点交换顺序的单播 UDP 数据报。此交换的目的是确定所有节点是否正常运行并监视网络链接的运行状况。

?端口 64327/TCP 是用于日志传送的默认端口。管理员可以为日志传送指定其他端口。

?对于列出了“协商”的 HTTP 身份验证,请先尝试使用 Kerberos,然后再尝试使用 NTLM。

客户端访问服务器

除非特别说明,否则,客户端访问技术(例如 Outlook Web App、POP3 或 IMAP4)将通过从客户端应用程序到客户端访问服务器的身份验证和加密进行描述。

下表提供客户端访问服务器与其他服务器和客户端之间的数据路径的端口、身份验证和加密的有关信息。

客户端访问服务器的数据路径

数据路径所需端口默认身份验证支持的身份验证是否支持加

密?默认是否加密?

Active Directory 访问389/TCP/UDP (LDAP)、

3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、

53/TCP/UDP (DNS)、

135/TCP (RPC netlogon)hzwlocked Kerberos Kerberos 是,使用

Kerberos

加密

是

自动发现服务80/TCP、443/TCP (SSL) 基本/集成

Windows 身份验

证(协商)基本、摘要式、NTLM、

协商 (Kerberos)

是,使用

HTTPS

是

可用性服务80/TCP、443/TCP (SSL) NTLM/Kerberos NTLM/Kerberos 是,使用

HTTPS

是

邮箱复制服务 (MRS) 808/TCP Kerberos/NTLM Kerberos、NTLM 是,使用

RPC 加密

是

Outlook 访问 OAB 80/TCP、443/TCP (SSL) NTLM/Kerberos NTLM/Kerberos 是,使用

HTTPS

否

Outlook Web 应用程序80/TCP、443/TCP (SSL) 基于表单的身份

验证基本、摘要式、基于

表单的身份验证、

NTLM(仅限 v2)、

Kerberos、证书

是,使用

HTTPS

是,使

用自

签名

证书

POP3 110/TCP (TLS)、995/TCP (SSL) 基本、Kerberos 基本、Kerberos 是,使用

SSL、TLS

是

IMAP4 143/TCP (TLS)、993/TCP (SSL) 基本、Kerberos 基本、Kerberos 是,使用

SSL、TLS

是

Outlook Anywhere(以前称为 RPC over HTTP)80/TCP、443/TCP (SSL) 基本基本或 NTLM 是,使用

HTTPS

是

Exchange ActiveSync 应用程序80/TCP、443/TCP (SSL) 基本基本、证书是,使用

HTTPS

是

客户端访问服务器到统一消息服务器5060/TCP、5061/TCP、5062/TCP、动态端口按 IP 地址按 IP 地址是,使用基

于 TLS 的

会话初始协

议 (SIP)

是

客户端访问服务器到运行早期版本的 Exchange Server 的邮箱服务器80/TCP、443/TCP (SSL) NTLM/Kerberos 协商(可回退到

NTLM 或可选的基本

身份验证的

Kerberos)、

POP/IMAP 纯文本

是,使用

IPsec

否

客户端访问服务器到Exchange 2010 邮箱服务器RPC。请参阅有关客户端访问服务器的注

释。

Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

客户端访问服务器到客户端访问服务器 (Exchange ActiveSync) 80/TCP、443/TCP (SSL) Kerberos Kerberos、证书是,使用

HTTPS

是,使

用自

签名

证书

客户端访问服务器到客户端访问服务器 (Outlook Web Access) 80/TCP, 443/TCP (HTTPS) Kerberos Kerberos 是,使用

SSL

是

客户端访问服务器到客户端访问服务器(Exchange Web 服务)443/TCP (HTTPS) Kerberos Kerberos 是,使用

SSL

是

客户端访问服务器到客户端访问服务器 (POP3) 995 (SSL) 基本基本是,使用

SSL

是

客户端访问服务器到客户端访问服务器 (IMAP4) 993 (SSL) 基本基本是,使用

SSL

是

Office Communications Server 对客户端访问服务器(启用 Office Communications Server 和Outlook Web App 集成)的访问权限5075-5077/TCP (IN)、5061/TCP (OUT) mTLS(必需)mTLS(必需)是,使用

SSL

是

注意:

POP3 或 IMAP4 客户端连接不支持集成 Windows 身份验证 (NTLM)。有关详细信息,请参阅废弃的功能和弱化的功能中的“客户端访问功能”部分。

有关客户端访问服务器的注释

?在 Exchange 2010 中,MAPI 客户端(如 Microsoft Outlook)连接到客户端访问服务器。

?客户端访问服务器使用多个端口与邮箱服务器进行通信。不同的是,由 RPC 服务确定这些端口,并且不是固定的。

?对于列出了“协商”的 HTTP 身份验证,请先尝试使用 Kerberos,然后再尝试使用 NTLM。

?当 Exchange 2010 客户端访问服务器与运行 Exchange Server 2003 的邮箱服务器进行通信时,最好使用 Kerberos 并禁用NTLM 身份验证和基本身份验证。此外,最好将 Outlook Web App 配置为通过受信任的证书使用基于表单的身份验证。为了使 Exchange ActiveSync 客户端通过 Exchange 2010 客户端访问服务器与 Exchange 2003 后端服务器进行通信,必须在Exchange 2003 后端服务器的 Microsoft-Server-ActiveSync 虚拟目录中启用 Windows 集成身份验证。若要在 Exchange 2003 服务器上使用 Exchange 系统管理器管理 Exchange 2003 虚拟目录上的身份验证,请下载并安装 Microsoft 知识库文章 937031 当移动设备连接至 Exchange 2007 服务器以访问 Exchange 2003 后端服务器上的邮箱时,运行 CAS 角色的

Exchange 2007 服务器将记录事件 ID 1036中引用的修补程序。

注意:

?当客户端访问服务器代理 POP3 向其他客户端访问服务器发送请求时,会通过端口 995/TCP 进行通信,无论连接客户端是使用 POP3 并请求 TLS(位于端口 110/TCP),还是使用 SSL 在端口 995/TCP 进行连接。同样,对于 IMAP4 连接,端口 993/TCP 用于代理请求,无论连接客户端是使用 IMAP4 并请求 TLS(位于端口 443/TCP),还是使用带 SSL 加密的 IMAP4 在端口 995 进行连接。

客户端访问服务器连接

除了包含邮箱服务器的每个 Active Directory 站点中都拥有客户端访问服务器以外,避免限制 Exchange 服务器间的通信也很重要。确保 Exchange 使用的所有定义端口在所有源服务器和目标服务器间双向打开。不支持在 Exchange 服务器之间或者在 Exchange 2010 邮箱服务器或客户端访问服务器与 Active Directory 之间安装防火墙。但是,只要通信不受限制,并且各个 Exchange 服务器与 Active Directory 之间的所有可用端口都打开,就可安装网络设备。

统一消息服务器

IP 网关和 IP PBX 仅支持基于证书的身份验证,该身份验证使用 Mutual TLS 对 SIP 通信进行加密,并对会话初始协议 (SIP)/TCP 连接使用基于 IP 的身份验证。 IP 网关不支持 NTLM 或 Kerberos 身份验证。因此,在使用基于 IP 的身份验证时,将使用连接的 IP 地址为未加密 (TCP) 连接提供身份验证机制。在统一消息 (UM) 中使用基于 IP 的身份验证时,UM 服务器将验证是否允许连接该 IP 地址。在 IP 网关或 IP PBX 上配置该 IP 地址。

IP 网关和 IP PBX 支持使用 Mutual TLS 对 SIP 通信进行加密。成功导入和导出所需的受信任证书后,IP 网关或 IP PBX 会向 UM 服务器请求证书,然后再向 IP 网关或 IP PBX 请求证书。通过在 IP 网关或 IP PBX 与 UM 服务器之间交换受信任证书,可以使 IP 网关或 IP PBX 与 UM 服务器能够使用 Mutual TLS 通过加密连接进行通信。

下表提供了 UM 服务器与其他服务器之间的数据路径的端口、身份验证和加密的有关信息。

统一消息服务器的数据路径

Directory 访问88/TCP/UDP (Kerberos)、53/TCP/UDP (DNS)、

135/TCP (RPC netlogon)hzwlocked Kerberos 加密

统一消息电话交互(IP PBX/VoIP 网关)5060/TCP、5065/TCP、5067/TCP(不安全)、5061/TCP、5066/TCP、

5068/TCP(安全)、范围为 16000-17000 的动态端口/TCP(控

制)、范围为 1024-65535 的动态 UDP 端口/UDP (RTP)

按 IP 地址按 IP 地址、

MTLS

是,使用

SIP/TLS、

SRTP

否

统一消息 Web 服务80/TCP、443/TCP (SSL) 集成 Windows

身份验证(协

商)

基本、摘要式、

NTLM、协商

(Kerberos)

是,使用

SSL

是

统一消息服务器到客户端访问服务器5075, 5076, 5077 (TCP) 集成 Windows

身份验证(协

商)

基本、摘要式、

NTLM、协商

(Kerberos)

是,使用

SSL

是

统一消息服务器到客户端访问服务器(在电话上播放)动态 RPC NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

统一消息服务器到集线器传输服务器25/TCP (TLS) Kerberos Kerberos 是,使用

TLS

是

统一消息服务器到邮箱服务器135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

有关统一消息服务器的注释

?在 Active Directory 中创建 UM IP 网关对象时,必须定义物理 IP 网关或 IP PBX(专用交换机)的 IP 地址。为 UM IP 网关对象定义 IP 地址后,该 IP 地址将添加到允许 UM 服务器与其进行通信的有效 IP 网关或 IP PBX(也称为 SIP 对等端)的列表中。创建 UM IP 网关时,可以将其与 UM 拨号计划相关联。通过将 UM IP 网关与某个拨号计划关联,与该拨号计划关联的统一消息服务器可以使用基于 IP 的身份验证与该 IP网关进行通信。如果尚未创建 UM IP 网关,或 UM IP 网关未配置为使用正确的 IP 地址,则身份验证将失败,UM 服务器不接受来自该 IP 网关的 IP 地址的连接。此外,在实现 Mutual TLS 和 IP 网关或 IP PBX 和 UM 服务器时,必须将 UM IP 网关配置为使用 FQDN。将 UM IP 网关配置为使用 FQDN 后,还必须向 UM IP 网关的 DNS 正向查找区域中添加主机记录。

?在 Exchange 2010 中,UM 服务器可以在端口 5060/TCP(不安全)或端口 5061/TCP(安全)上通信,也可以将其配置为使用这两个端口进行通信。

有关详细信息,请参阅了解统一消息 VoIP 安全性和了解统一消息中的协议、端口和服务。

Exchange 2010 安装程序创建的 Windows 防火墙规则

高级安全 Windows 防火墙是一种基于主机的有状态防火墙,基于防火墙规则筛选入站和出站通信。 Exchange 2010 安装程序会创建Windows 防火墙规则,以便根据各服务器角色打开服务器和客户端通信所需的端口。因此,您不再需要使用安全配置向导 (SCW) 来配置这些设置。有关高级安全 Windows 防火墙的详细信息,请参阅高级安全 Windows 防火墙和 IPsec(英文)。

下表列出了由 Exchange 安装程序创建的 Windows 防火墙规则,包括针对每个服务器角色打开的端口。您可以使用高级安全 Windows 防火墙 MMC 管理单元来查看这些规则。

规则名称服务器角色端口程序

MSExchangeADTopology - RPC (TCP-In) 客户端访

问、集线器

传输、邮箱、

统一消息

动态 RPC Bin\MSExchangeADTopologyService.exe

MSExchangeMonitoring - RPC (TCP-In) 客户端访

问、集线器

传输、边缘

传输、统一

消息

动态 RPC Bin\Microsoft.Exchange.Management.Monitoring.exe

MSExchangeServiceHost - RPC

(TCP-In)

所有角色动态 RPC Bin\Microsoft.Exchange.ServiceHost.exe

MSExchangeServiceHost - RPCEPMap

(TCP-In)

所有角色RPC-EPMap Bin\Microsoft.Exchange.Service.Host

MSExchangeRPCEPMap (GFW)

(TCP-In)

所有角色RPC-EPMap 任意

MSExchangeRPC (GFW) (TCP-In) 客户端访

问、集线器

传输、邮箱、

统一消息

动态 RPC 任意

MSExchange - IMAP4 (GFW) (TCP-In) 客户端访问143, 993

(TCP)

所有

MSExchangeIMAP4 (TCP-In) 客户端访问143, 993

(TCP)

ClientAccess\PopImap\Microsoft.Exchange.Imap4Service.exe

MSExchange - POP3 (FGW) (TCP-In) 客户端访问110, 995

(TCP)

所有

MSExchange - POP3 (TCP-In) 客户端访问110, 995

(TCP)

ClientAccess\PopImap\Microsoft.Exchange.Pop3Service.exe

MSExchange - OWA (GFW) (TCP-In) 客户端访问5075, 5076,

5077 (TCP)

所有

MSExchangeOWAAppPool (TCP-In) 客户端访问5075, 5076,

5077 (TCP)

Inetsrv\w3wp.exe

MSExchangeAB-RPC (TCP-In) 客户端访问动态 RPC Bin\Microsoft.Exchange.AddressBook.Service.exe MSExchangeAB-RPCEPMap (TCP-In) 客户端访问RPC-EPMap Bin\Microsoft.Exchange.AddressBook.Service.exe MSExchangeAB-RpcHttp (TCP-In) 客户端访问6002, 6004 Bin\Microsoft.Exchange.AddressBook.Service.exe

(TCP)

RpcHttpLBS (TCP-In) 客户端访问动态 RPC System32\Svchost.exe

动态 RPC Bing\Microsoft.Exchange.RpcClientAccess.Service.exe MSExchangeRPC - RPC (TCP-In) 客户端访

问、邮箱

MSExchangeRPC - PRCEPMap (TCP-In) 客户端访

RPC-EPMap Bing\Microsoft.Exchange.RpcClientAccess.Service.exe

问、邮箱

6001 (TCP) Bing\Microsoft.Exchange.RpcClientAccess.Service.exe MSExchangeRPC (TCP-In) 客户端访

问、邮箱

MSExchangeMailboxReplication

客户端访问808 (TCP) 任意

(GFW) (TCP-In)

客户端访问808 (TCP) Bin\MSExchangeMailboxReplication.exe MSExchangeMailboxReplication

(TCP-In)

MSExchangeIS - RPC (TCP-In) 邮箱动态 RPC Bin\Store.exe

MSExchangeIS RPCEPMap (TCP-In) 邮箱RPC-EPMap Bin\Store.exe

任意

MSExchangeIS (GFW) (TCP-In) 邮箱6001, 6002,

6003, 6004

(TCP)

MSExchangeIS (TCP-In) 邮箱6001 (TCP) Bin\Store.exe

邮箱动态 RPC Bin\MSExchangeMailboxAssistants.exe MSExchangeMailboxAssistants -

RPC (TCP-In)

邮箱RPC-EPMap Bin\MSExchangeMailboxAssistants.exe MSExchangeMailboxAssistants -

RPCEPMap (TCP-In)

邮箱动态 RPC Bin\MSExchangeMailSubmission.exe MSExchangeMailSubmission - RPC

(TCP-In)

MSExchangeMailSubmission -

邮箱RPC-EPMap Bin\MSExchangeMailSubmission.exe

RPCEPMap (TCP-In)

邮箱动态 RPC Bin\MSExchangeMigration.exe

MSExchangeMigration - RPC

(TCP-In)

MSExchangeMigration - RPCEPMap

邮箱RPC-EPMap Bin\MSExchangeMigration.exe

(TCP-In)

邮箱64327 (TCP) Bin\MSExchangeRepl.exe

MSExchangerepl - Log Copier

(TCP-In)

MSExchangerepl - RPC (TCP-In) 邮箱动态 RPC Bin\MSExchangeRepl.exe

MSExchangerepl - RPC-EPMap

(TCP-In)

邮箱RPC-EPMap Bin\MSExchangeRepl.exe MSExchangeSearch - RPC (TCP-In) 邮箱动态 RPC Bin\Microsoft.Exchange.Search.ExSearch.exe

MSExchangeThrottling - RPC

(TCP-In)

邮箱动态 RPC Bin\MSExchangeThrottling.exe

MSExchangeThrottling - RPCEPMap

(TCP-In)

邮箱RPC-EPMap Bin\MSExchangeThrottling.exe

MSFTED - RPC (TCP-In) 邮箱动态 RPC Bin\MSFTED.exe

MSFTED - RPCEPMap (TCP-In) 邮箱RPC-EPMap Bin\MSFTED.exe

MSExchangeEdgeSync - RPC (TCP-In) 集线器传输动态 RPC Bin\Microsoft.Exchange.EdgeSyncSvc.exe

MSExchangeEdgeSync - RPCEPMap

(TCP-In)

集线器传输RPC-EPMap Bin\Microsoft.Exchange.EdgeSyncSvc.exe

MSExchangeTransportWorker - RPC

(TCP-In)

集线器传输动态 RPC Bin\edgetransport.exe

MSExchangeTransportWorker -

RPCEPMap (TCP-In)

集线器传输RPC-EPMap Bin\edgetransport.exe

MSExchangeTransportWorker (GFW)

(TCP-In)

集线器传输25, 587 (TCP) 任意

MSExchangeTransportWorker

(TCP-In)

集线器传输25, 587 (TCP) Bin\edgetransport.exe

MSExchangeTransportLogSearch - RPC (TCP-In) 集线器传

输、边缘传

输、邮箱

动态 RPC Bin\MSExchangeTransportLogSearch.exe

MSExchangeTransportLogSearch - RPCEPMap (TCP-In) 集线器传

输、边缘传

输、邮箱

RPC-EPMap Bin\MSExchangeTransportLogSearch.exe

SESWorker (GFW) (TCP-In) 统一消息任意任意

SESWorker (TCP-In) 统一消息任意UnifiedMessaging\SESWorker.exe UMService (GFW) (TCP-In) 统一消息5060, 5061 任意

UMService (TCP-In) 统一消息5060, 5061 Bin\UMService.exe

关于 Exchange 2010 安装程序创建的 Windows 防火墙规则的说明

?在已安装 Internet 信息服务 (IIS) 的服务器上,Windows 会打开 HTTP(端口 80,TCP)和 HTTPS(端口 443,TCP)端口。

Exchange 2010 安装程序不会打开这些端口。因此,这些端口没有显示在上表中。

?在 Windows Server 2008 和 Windows Server 2008 R2 中,高级安全 Windows 防火墙允许您指定为其打开端口的进程或服务。

这样做会更安全,因为它将对端口的使用限制在规则中指定的进程或服务。 Exchange 安装程序使用指定的进程名称创建防火墙规则。在某些情况下,也会出于兼容目的而创建其他不局限于进程的规则。您可以禁用或删除不局限于进程的规则,保留对应的局限于进程的规则(如果您的部署支持这些规则)。可以通过规则名称中的单词(GFW)区分不局限于进程的规则。

?许多 Exchange 服务使用远程过程调用 (RPC) 进行通信。使用 RPC 的服务器进程会联系 RPC 终结点映射程序来接收动态终结点并在终结点映射程序数据库中注册这些终结点。 RPC 客户端会联系 RPC 终结点映射程序来确定服务器进程使用的终结点。

默认情况下,RPC 终结点映射程序会侦听端口 135 (TCP)。为使用 RPC 的进程配置 Windows 防火墙时,Exchange 2010 安装程序会为该进程创建两个防火墙规则。一个规则允许与 RPC 终结点映射程序进行通信,另一个规则允许与动态分配的终结点进行通信。若要了解有关 RPC 的详细信息,请参阅RPC 的工作方式(英文)。有关为动态 RPC 创建 Windows 防火墙规则的详细信息,请参阅允许使用动态 RPC 的入站网络流量。

注意:

有关详细信息,请参阅 Microsoft 知识库文章 179442 如何为域和信任关系配置防火墙。

常见网络端口和网络协议

常见网络端口和网络协议 常见端口号: HTTP——80 FTP——21 TELNETt——23 SMTP ——25 DNS——53 TFTP——69 SNMP——161 RIP——520 查看端口状况: Netstat –n 应用层、表示层、会话层(telnet、ftp、snmp、smtp、rpc) 传输层、网络层(IP、TCP、OSPF、RIP、ARP、RARP、BOOTP、ICMP) 端口号的范围: 0~255 公共应用 255~1023 商业公司 1024~65535 没有限制 或: 1-1023 众所周知端口 >=1024 随机端口 下面介绍的这些端口都是服务器默认的端口,所以认识这些服务器端口对我们学习,和故障排错时很有帮助的。 下面列出了这些服务所对应的端口。 ftp-data20/tcp#FTP, data ftp21/tcp#FTP. control telnet23/tcp smtp25/tcp mail#Simple Mail Transfer Protocol pop3110/tcp#Post Office Protocol - Version 3 domain53/udp#Domain Name Server tftp69/udp#Trivial File Transfer http80/tcp www www-http#World Wide Web https443/tcp ms-sql-s1433/tcp#Microsoft-SQL-Server ms-sql-m1434/udp#Microsoft-SQL-Monitor 终端服务3389/tcp [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal

实验2-网络端口的扫描

南昌航空大学实验报告 二〇一三年十一月八日 课程名称:信息安全实验名称:实验网络端口扫描 班级:姓名:同组人: 指导教师评定:签名: 一、实验目的 通过练习使用网络端口扫描器,可以了解目标主机开放的端口和服务程序,从而获取系统的有用信息,发现网络系统的安全漏洞。在实验中,我们将在操作系统下使用进行网络端口扫描实验,通过端口扫描实验,可以增强学生在网络安全方面的防护意识。利用综合扫描软件“流光”扫描系统的漏洞并给出安全性评估报告。 二、实验原理 .端口扫描的原理 对网络端口的扫描可以得到目标计算机开放的服务程序、运行的系统版本信息,从而为下一步的入侵做好准备。对网络端口的扫描可以通过执行手工命令实现,但效率较低;也可以通过扫描工具实现,效率较高。 扫描工具根据作用的环境不同,可分为两种类型:网络漏洞扫描工具和主机漏洞扫描工具。 .端口的基础知识 为了了解扫描工具的工作原理,首先简单介绍一下端口的基本知识。 端口是协议中所定义的,协议通过套接字()建立起两台计算机之间的网络连接。套接字采用[地址:端口号]的形式来定义,通过套接字中不同的端口号可以区别同一台计算机上开启的不同和连接进程。对于两台计算机间的任意一个连接,一台计算机的一个[地址:端口]套接字会和另一台计算机的一个[地址:端口]套接字相对应,彼此标识着源端、目的端上数据包传输的源进程和目标进程。这样网络上传输的数据包就可以由套接字中的地址和端口号找到需要传输的主机和连接进程了。由此可见,端口和服务进程一一对应,通过扫描开放的端口,就可以判断出计算机中正在运行的服务进程。 /的端口号在~范围之内,其中以下的端口保留给常用的网络服务。例如,端口为服务,端口为服务,端口为服务,端口为服务,端口为服务等。 .扫描的原理 扫描的方式有多种,为了理解扫描原理,需要对协议简要介绍一下。 一个头的数据包格式如图所示。它包括个标志位,其中:、、、。 图数据包格式 根据上面介绍的知识,下面我们介绍基于和协议的几种端口扫描方式。

端口扫描实验报告

综合实验报告 ( 2010 -- 2011 年度第二学期) 名称:网络综合实验 题目:端口扫描程序 院系:信息工程系 班级: 学号: 学生姓名: 指导教师:鲁斌李莉王晓霞张铭泉设计周数: 2 周 成绩: 日期:2011年7月1日

一、综合实验的目的与要求 1.任务:设计并实现一个端口扫描程序,检测某个IP或某段IP的计算机的端口工作情况。 2.目的:加深对课堂讲授知识的理解,熟练掌握基本的网络编程技术和方法,建立网络编程整体概念,使得学生初步具有研究、设计、编制和调试网络程序的能力。 3.要求:熟悉有关定义、概念和实现算法,设计出程序流程框图和数据结构,编写出完整的源程序,基本功能完善,方便易用,操作无误。 4.学生要求人数:1人。 二、综合实验正文 1.端口扫描器功能简介:服务器上所开放的端口就是潜在的通信通道,也就是一个入侵通道。对目标计算机进行端口扫描,能得到许多有用的信息,进行端口扫描的方法很多,可以是手工进行扫描、也可以用端口扫描软件进行。扫描器通过选用远程TCP/IP不同的端口的服务,并记录目标给予的回答,通过这种方法可以搜集到很多关于目标主机的各种有用的信息,例如远程系统是否支持匿名登陆、是否存在可写的FTP目录、是否开放TELNET 服务和HTTPD服务等。 2.实验所用的端口扫描技术:端口扫描技术有TCP connect()扫描、TCP SYN扫描、TCP FIN 扫描、IP段扫描等等。本次实验所用的技术是TCP connect()扫描,这是最基本的TCP 扫描,操作系统提供的connect()系统调用可以用来与每一个感兴趣的目标计算机的端口进行连接。如果端口处于侦听状态,那么connect()就能成功。否则,这个端口是不能用的,即没有提供服务。这个技术的一个最大的优点是,你不需要任何权限。系统中的任何用户都有权利使用这个调用。 3.实验具体实现方案:编写一个端口扫描程序,能够显示某个IP或某段IP的计算机的某一个或某些端口是否正在工作。基本工作过程如下: (1) 设定好一定的端口扫描范围; (2) 设定每个端口扫描的次数,因为有可能有的端口一次扫描可能不通; (3) 创建socket,通过socket的connect方法来连接远程IP地址以及对应的端口; (4) 如果返回false,表示端口没有开放,否则端口开放。 4.有关TCP/IP的知识: 4.1套接字概念 1)在网络中要全局地标识一个参与通信的进程,需要采用三元组:协议、主机IP地址、端口号。

常见网络协议端口号

编号:_______________本资料为word版本,可以直接编辑和打印,感谢您的下载 常见网络协议端口号 甲方:___________________ 乙方:___________________ 日期:___________________

常见网络协议端口号 篇一:常见网络端口和网络协议 常见网络端口和网络协议 常见端口号: hTTp——80 FTp——21 TeLneTt ——23 smTp ---- 25 Dns——53 TFTp——69 snmp ---- 161 RIp ——520 查看端口状况: netstat - n 应用层、表示层、会话层(telnet、ftp、snm^ smtp、rpc ) 传输层、网络层(Ip、Tcp、ospF、RIp、ARp RARp

booTp、Icmp) 端口号的范围: 0~255公共应用 255~1023商业公司 1024~65535没有限制 或: 1-1023众所周知端口 >=1024随机端口 下面介绍的这些端口都是服务器默认的端口,所以认 识这些服务器端口对我们学习,和故障排错时很有帮助的。 下面列出了这些服务所对应的端口。 ftp-data20/tcp#FTp,data ftp21/tcp#FTp.control telnet23/tcp smtp25/tcpmail#simplemailTransferprotocolpop3110/tc p#postofficeprotocol-Version3domain53/udp#Domainnam eserver tftp69/udp#TrivialFileTransfer http80/tcpwwwwww-http#worldwideweb https443/tcp ms-sql-s1433/tcp#microsoft-sQL-server ms-sql-m1434/udp#microsoft-sQL-monitor

主机端口扫描程序设计

主机端口扫描程序设计 摘要 计算机信息网络的发展加速了信息化时代的进程,但是随着社会网络化程度的增加,对计算机网络的依赖也越来越大,网络安全问题也日益明显。端口扫描技术是发现安全问题的重要手段之一。 本程序是在Windows系统中使用C语言用MFC完成的一个端口扫描程序。此程序主要完成了TCP connect()扫描和UDP扫描功能。TCP扫描支持多线程,能对单个指定的主机进行扫描或对指定网段内的主机进行逐个扫描。能扫描特定的部分端口号或对指定的端口段内的端口进行逐个扫描。此端口扫描程序能快速地进行TCP扫描,准确地检测出对TCP协议开放的端口。而对于UDP扫描只支持单线程,速度较慢。扫描结果以列表的形式直观地展现出来。 关键词:端口扫描、TCP扫描、UDP扫描、TCP多线程扫描

目录 1引言 (1) 1.1 课题的背景及意义 (1) 1.2 端口扫描现状 (1) 2系统设计 (1) 2.1 系统主要目标 (1) 2.2 开发环境及工具 (1) 2.3 功能模块与系统结构 (2) 3系统功能程序设计 (4) 3.1 获取本机IP (4) 3.2 分割字符串函数的实现 (4) 3.3 获取待扫描的IP地址 (5) 3.4 获取待扫描的端口号 (5) 3.4.1 指定端口号的初始化 (6) 3.4.2 指定端口号的保存 (7) 3.5 TCP CONNECT()扫描 (8) 3.5.1 基本原理 (8) 3.5.2 扫描多个主机多端口多线程的实现 (8) 3.5.3 扫描结果的显示 (9) 3.6 UDP扫描 (10) 3.6.1 基本原理 (10) 3.6.2 计算效验和 (11) 3.6.3 发送UDP数据包 (11) 3.6.4 接收ICMP数据包 (12) 4测试报告 (12) 4.1 TCP扫描检测 (12) 4.1.1扫描本机 (12) 4.1.2扫描网络中其他主机 (13) 4.1.3 扫描IP段 (13) 4.2 UDP扫描检测 (14) 4.2.1 扫描本机 (14) 4.1.2扫描网络中其他主机 (15) 4.3 TCP、UDP一起扫描 (16) 结论 (17) 参考文献 (17)

【网络工程】常见网络端口和网络协议

【网络工程】常见网络端口和网络协议 下面介绍的这些端口差不多上服务器默认的端口,因此认识这些服务器端口对我们学习,和故障排错时专门有关心的。 下面列出了这些服务所对应的端口。 ftp-data20/tcp#FTP, data ftp21/tcp#FTP. control smtp25/tcp mail#Simple Mail Tran sfer Protocol pop3110/tcp#Post Office Proto col - Version 3 domain53/udp#Domain Name Server tftp69/udp#Trivial File Trans fer http80/tcp www www-http#World Wide We b https443/tcp ms-sql-s1433/tcp#Microsoft-SQL-Ser ver ms-sql-m1434/udp#Microsoft-SQL-Monitor 终端服务3389/tcp [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Termi nal Server\Wds\rdpwd\Tds\tcp]下的PortNumber键值 同时还要修改 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Termi nal Server\WinStations\RDP-Tcp]下的PortNumber键值

服务器端口数最大能够有65535个,然而实际上常用的端口才几十个,由此能够看出未定义的端口相当多。 从端口的性质来分,通常能够分为以下三类 (2)注册端口(Registered Ports):端口号从1024到49151。它们松散地绑定于一些服务。也是讲有许多服务绑定于这些端口,这些端口同样用于许多其他目的。这些端口多数没有明确的定义服务对象,不同程序可按照实际需要自己定义,如后面要介绍的远程操纵软件和木马程序中都会有这些端口的定义的。记住这些常见的程序端口在木马程序的防护和查杀上是专门有必要的 (3)动态和/或私有端口(Dynamic and/or Private Ports):端口号从49152到65535。理论上,不应为服务分配这些端口。实际上,有些较为专门的程序,专门是一些木马程序就专门喜爱用这些端口,因为这些端口常常不被引起注意,容易隐藏。 如果按照所提供的服务方式的不同,端口又可分为“TCP协议端口”和“UDP协议端口”两种。因为运算机之间相互通信一样采纳这两种通信协议。前面所介绍的“连接方式”是一种直截了当与接收方进行的连接,发送信息以后,能够确认信息是否到达,这种方式大多采纳TCP协议;另一种是不是直截了当与接收方进行连接,只管把信息放在网上发出去,而不管信息是否到达,也确实是前面所介绍的“无连接方式”。这种方式大多采纳UDP协议,IP协议也是一种无连接方式。对应使用以上这两种通信协议的服务所提供的端口,也就分为“TCP协议端口”和“UDP协议端口”。 另外还有些常见的端口: HTTP协议代理服务器常用端口号:80/8080/3128/8081/1080

网络扫描实验

实验一:网络扫描实验 【实验目的】 了解扫描的基本原理,掌握基本方法,最终巩固主机安全 【实验内容】 1、学习使用Nmap的使用方法 2、学习使用漏洞扫描工具 【实验环境】 1、硬件PC机一台。 2、系统配置:操作系统windows XP以上。 【实验步骤】 1、端口扫描 解压并安装ipscan15.zip,扫描本局域网内的主机 【实验背景知识】 1、扫描及漏洞扫描原理见第四章黑客攻击技术.ppt NMAP使用方法 扫描器是帮助你了解自己系统的绝佳助手。象Windows 2K/XP这样复杂的操作系统支持应用软件打开数百个端口与其他客户程序或服务器通信,端口扫描是检测服务器上运行了哪些服务和应用、向Internet或其他网络开放了哪些联系通道的一种办法,不仅速度快,而且效果也很不错。 Nmap被开发用于允许系统管理员察看一个大的网络系统有哪些主机以及其上运行何种服务。它支持多种协议的扫描如UDP,TCP connect(),TCP SYN (half open), ftp proxy (bounce attack),Reverse-ident, ICMP (ping sweep), FIN, ACK sweep,X

mas Tree, SYN sweep, 和Null扫描。你可以从SCAN TYPES一节中察看相关细节。nmap还提供一些实用功能如通过tcp/ip来甄别操作系统类型、秘密扫描、动态延迟和重发、平行扫描、通过并行的PING侦测下属的主机、欺骗扫描、端口过滤探测、直接的RPC扫描、分布扫描、灵活的目标选择以及端口的描述。 图1 图2

图3 1)解压nmap-4.00-win32.zip,安装WinPcap 运行cmd.exe,熟悉nmap命令(详见“Nmap详解.mht”)。 图4

基于多线程的端口扫描程序课程设计报告

滁州学院 课程设计报告 课程名称: 设计题目:基于多线程的端口扫描程序 院部:计算机与信息工程学院 专业:网络工程 组别:第六组 起止日期: 2012 年12月31日~2013 年1月6日指导教师: 计算机与信息工程学院二○一二年制

课程设计任务书 目录 1 需求分析. 0 1..1 网络安全 0 1.2 课程背景 0 1.3 扫描器 0 1.4 多线程扫描器介绍 (1) 错误! 未定义书签。

错误! 未定义书签。 错误! 未定义书签。 错误! 未定义书签。 1.5 端口扫描 (2) 2 概要设计. (3) 2.1 整体框架设计 (3) 2.2 流程图描述 (3) 3 详细设计. (3) 3.1 端口扫描线程启动 (3) 3.2 GUI 图形界面 (5) 3.3 按钮监听及异常处理 (6) 4 调试与操作说明. (8) 4.1 运行界面 (8) 4.2 扫描结果 (8) 4.3 错误提示 (8) 5 课程设计总结与体会. (8) 6 参考文献. (9) 7 致谢. (9) 8 附录. 0 1 需求分析 1..1 网络安全二十一世纪是信息化、网络化的世纪,信息是社会发展的重要资源。信息安全保障能力是一个国家综合国力、经济竞争实力和生存能力的重要组成部分,是世界各国在奋力攀登的制高点。网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行。网络安全包括技术领域和非技术领域两大部分: 非技术领域包括一些制度、政策、管理、安全意识、实体安全

等方面的内容; 技术领域包括隐患扫描、防火墙、入侵检测、访问控制、虚拟专用网、CA 认证、操作系统等方面的内容。这些技术的目标是保证信息的可控性、可用性、保密性、完整性、和不可抵赖性。端口扫描属于安全探测技术范畴,对应于网络攻击技术中的网络信息收集技术。 1.2 课程背景 随着Internet 的不断发展,信息技术已成为促进经济发展、社会进步的巨大推动力。端口扫描技术是网络安全扫描技术一个重要的网络安全技术。与防火墙、入侵检测系统互相配合,能够有效提高网络的安全性。安全扫描是安全技术领域中重要的一类。通过扫描能自动检测远端或本地主机系统信息,包括主机的基本信息(如计算机名、域名、组名、操作系统 型等)、服务信息、用户信息以及漏洞信息,它的重要性在于能够对网络进行安全评估,及时发现安全隐患,防患于未然。 网络的安全状况取决于网络中最薄弱的环节,任何疏忽都有可能引入不安全的因素,最有效的方法是定期对网络系统进行安全分析,及时发现并修正存在的脆弱,保证系统安全。 国外安全扫描技术的历史可以追溯到20 世纪90 年代,当时因特网刚刚起步,但是在过去的十年内,扫描技术飞速发展,迄今为止,其扫描技术已经非常完善,但是在全面性,隐蔽性和智能性上还有待提高。安全扫描从最初专门为UNIX 系统而编写的一些只有简单功能的小程序发展到现在,已经出现了可以运行多个操作系统平台上的,具有复杂功能的系统程序。 国内的扫描技术是在国外的扫描器基础上发展起来的。其中有一些专门从事安全技术的公司。这些公司的扫描器以硬件为主,其特点是执行速度快,不像软件一样受到安装主机系统的限制。 然而对于更多的基于主机的端口扫描而言,简单,实用,可靠才是它们的长处。 1.3 扫描器扫描器是一种自动检测远程或本地主机安全性弱点的程序,通过使用扫描器你可以不留痕迹的发现远程服务器的各种TCP端口的分配。这就能让我们间接的或直观的了解到远程主机所存在的安全问题。为了保证网络中计算机的安全性,必须采取主动策略, 快速、及时、准确、安全的检测出网络中计算机及防火墙开放的和未开放的端口。计算机端口扫描技术就是这种主动防御策略实现的重要技术手段。 扫描器采用模拟攻击的形式对目标可能存在的已知安全漏洞进行逐项检查。目标可以是工作站、服务器、交换机、数据库应用等各种对象。然后根据扫描结果向系统管理员提供周 密可靠的安全性分析报告,为提高网络安全整体水平产生重要依据。在网络安全体系的建设中,安全扫描工具花费低、效果好、见效快、与网络的运行相对对立、安装运行简单,可以大规模减少安全管理员的手工劳动,有利于保持全网安全政策的统一和稳定。 1.4 多线程扫描器介绍 在java 中,组件放置在窗体上的方式是完全基于代码的。组件放置在窗体上的方式通常不是通过绝对坐标控制,而是由“布局管理器”根据组件加入的顺序决定其位置。每个容器都有一个属于的自己布局管理器。使用不同的布局管理器,组件大小,位置和形状将大不相同。表格型布局管理器将容器划分成为一个多行多列的表格,表格的大小全部相同,是由其中最大的组件所决定。通过add 方法可以将组件一一放在每个表格

网络协议大全

网络协议大全 在网络的各层中存在着许多协议,它是定义通过网络进行通信的规则,接收方的发送方同层的协议必须一致,否则一方将无法识别另一方发出的信息,以这种规则规定双方完成信息在计算机之间的传送过程。下面就对网络协议规范作个概述。 ARP(Address Resolution Protocol)地址解析协议 它是用于映射计算机的物理地址和临时指定的网络地址。启动时它选择一个协议(网络层)地址,并检查这个地址是否已经有别的计算机使用,如果没有被使用,此结点被使用这个地址,如果此地址已经被别的计算机使用,正在使用此地址的计算机会通告这一信息,只有再选另一个地址了。 SNMP(Simple Network Management P)网络管理协议 它是TCP/IP协议中的一部份,它为本地和远端的网络设备管理提供了一个标准化途径,是分布式环境中的集中化管理的重要组成部份。 AppleShare protocol(AppleShare协议) 它是Apple机上的通信协议,它允许计算机从服务器上请求服务或者和服务器交换文件。AppleShare可以在TCP/IP协议或其它网络协议如IPX、AppleTalk上进行工作。使用它时,用户可以访问文件,应用程序,打印机和其它远程服务器上的资源。它可以和配置了AppleShare协议的任何服务器进行通信,Macintosh、Mac OS、Windows NT和Novell Netware都支持AppleShare协议。 AppleTalk协议 它是Macintosh计算机使用的主要网络协议。Windows NT服务器有专门为Macintosh服务,也能支持该协议。其允许Macintosh的用户共享存储在Windows NT文件夹的Mac-格式的文件,也可以使用和Windows NT连接的打印机。Windows NT共享文件夹以传统的Mac文件夹形式出现在Mac用户面前。Mac 文件名按需要被转换为FAT(8.3)格式和NTFS文件标准。支持MAc文件格式的DOS和Windows客户端能与Mac用户共享这些文件。 BGP4(Border Gateway Protocol Vertion 4)边界网关协议-版本4 它是用于在自治网络中网关主机(每个主机有自己的路由)之间交换路由信息的协议,它使管理

网络扫描及安全评估实验报告

一、实验目的 ●掌握网络端口扫描器的使用方法,熟悉常见端口和其对应的服务程序,掌 握发现系统漏洞的方法。 ●掌握综合扫描及安全评估工具的使用方法,了解进行简单系统漏洞入侵的 方法,了解常见的网络和系统漏洞以及其安全防护方法。 二、实验原理 ●端口扫描原理 ●端口扫描向目标主机的TCP/IP服务端口发送探测数据包,并记录 目标主机的响应。通过分析响应来判断服务端口是打开还是关闭, 就可以得知端口提供的服务或信息。 ●端口扫描主要有经典的扫描器(全连接)、SYN(半连接)扫描器、 秘密扫描等。 ●全连接扫描:扫描主机通过TCP/IP协议的三次握手与目标主机的 指定端口建立一次完整的连接。建立连接成功则响应扫描主机的 SYN/ACK连接请求,这一响应表明目标端口处于监听(打开)的 状态。如果目标端口处于关闭状态,则目标主机会向扫描主机发送 RST的响应。 ●半连接(SYN)扫描:若端口扫描没有完成一个完整的TCP连接, 在扫描主机和目标主机的一指定端口建立连接时候只完成了前两 次握手,在第三步时,扫描主机中断了本次连接,使连接没有完全 建立起来,这样的端口扫描称为半连接扫描,也称为间接扫描。 ●TCP FIN(秘密)扫描:扫描方法的思想是关闭的端口会用适当的 RST来回复FIN数据包。另一方面,打开的端口会忽略对FIN数 据包的回复。 ●综合扫描和安全评估技术工作原理 ●获得主机系统在网络服务、版本信息、Web应用等相关信息,然后 采用模拟攻击的方法,对目标主机系统进行攻击性的安全漏洞扫 描,如果模拟攻击成功,则视为漏洞存在。最后根据检测结果向系 统管理员提供周密可靠的安全性分析报告。

网络端口扫描实验指导汇总

《网络端口扫描》实验指导 一、实验目的 1、学习端口扫描技术的基本原理,理解端口扫描技术在网络攻防中的应用; 2、通过上机实验,熟练掌握目前最为常用的网络扫描工具Nmap的使用,并能利用工具扫描漏洞,更好地弥补安全不足。 二、实验预习提示 1、网络扫描概述 扫描是通过向目标主机发送数据报文,然后根据响应获得目标主机的情况。根据扫描对象的不同,可以分为基于主机的扫描和基于网络的扫描2种,其中基于主机的扫描器又称本地扫描器,它与待检查系统运行于同一节点,执行对自身的检查。通常在目标系统上安装了一个代理(Agent)或者是服务(Services),以便能够访问所有的文件与进程,它的主要功能为分析各种系统文件内容,查找可能存在的对系统安全造成威胁的漏洞或配置错误;而基于网络的扫描器又称远程扫描器,一般它和待检查系统运行于不同的节点上,通过网络来扫描远程计算机。根据扫描方式的不同,主要分为地址扫描、漏洞扫描和端口扫描3类。 (1)地址扫描 地址扫描是最简单、最常见的一种扫描方式,最简单的方法是利用Ping程序来判断某个IP地址是否有活动的主机,或者某个主机是否在线。其原理是向目标系统发送ICMP回显请求报文,并等待返回的ICMP回显应答。 传统的Ping扫描工具一次只能对一台主机进行测试,效率较低,现在如Fping(Fast ping)等工具能以并发的形式向大量的地址发出Ping请求,从而很快获得一个网络中所有在线主机地址的列表。但随着安全防范意识的提供,很多路由器和防火墙都会进行限制,只要加入丢弃ICMP回显请求信息的相关规则,或者在主机中通过一定的设置禁止对这样的请求信息应答,即可对ICMP回显请求不予响应, (2)漏洞扫描 漏洞扫描是使用漏洞扫描器对目标系统进行信息查询,检查目标系统中可能包含的已知漏洞,从而发现系统中存在的不安全地方。其原理是采用基于规则的匹配技术,即根据安全专家对网络系统安全漏洞、黑客攻击案例的分析和系统管理员对网络系统安全配置的实际经验,形成一套标准的网络系统漏洞库,然后在此基础上构成相应的匹配规则,通过漏洞库匹配的方法来检查目标设备是否存在漏洞。在端口扫描后,即可知道目标主机开启的端口以及端口上提供的网络服务,将这些相关信息与漏洞库进行匹配,即可查看是否有满足匹配条件的漏洞存在。漏洞扫描大体包括CGI、POP3、FTP、HTTP和SSH漏洞扫描等。漏洞扫描的关键是所使用的漏洞库,漏洞库信息的完整性和有效性决定了漏洞扫描器的性能,漏洞库的修订和更新的性能也会影响漏洞扫描器运行的时间。 (3)端口扫描 端口是网络连接的附着点,不同的应用进程使用不同的端口,如果一个应用程序希望提供某种服务,它将自己附着在端口上等待客户请求的到来(即对端口进行监听),希望使用此服务的客户则在本地主机分配一个端口,与远程主机的服务端口连接,客户通过联系这些特殊的端口来获取特殊的服务。在网络连接中,服务器端的进程需要一直处于监听状态,并且持续使用相同端口;而客户端的进程则只需要在和服务器建立连接时动态地创建一个端口,并在连接结束后立即释放。一般来说,端口扫描的对象是前者,即作为网络服务开放的

常见网络端口和网络协议

常见网络端口和网络协议 服务器默认的端口 ftp-data20/tcp#FTP, data ftp21/tcp#FTP. control telnet23/tcp smtp25/tcp mail#Simple Mail Transfer Protocol pop3110/tcp#Post Office Protocol - Version 3 domain53/udp#Domain Name Server tftp69/udp#Trivial File Transfer http80/tcp www www-http#World Wide Web https443/tcp ms-sql-s1433/tcp#Microsoft-SQL-Server ms-sql-m1434/udp#Microsoft-SQL-Monitor 终端服务3389/tcp 1.公认端口(Well Known Ports):“常用端口”。0-1023,不可重定义其作用。 2.注册端口(Registered Ports):1024-49151。松散地绑定于服务。 3.动态/私有端口(Dynamic and/or Private Ports):49152-65535。理论上,不应为服务分配这些端口。“TCP协议端口”“UDP协议端口” 常见的端口: HTTP协议代理服务器常用端口:80/8080/3128/8081/1080 SOCKS代理协议服务器常用端口:1080 关闭常见网络端口和服务 关闭139端口:139端口是NetBIOS Session端口 关掉21端口:关闭FTP Publishing Service 关掉23端口:关闭Telnet Service 关掉25端口:关闭Simple Mail Transport Protocol (SMTP) Service, 关闭445端口:修改注册表,添加一个键值 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters] "SMBDeviceEnabled"=dword:00000000 TCP/IP协议簇:TCP、IP、UDP、ICMP、RIP、TELNETFTP、SMTP、ARP、TFTP等协议,TCP(Transport Control Protocol)传输控制协议 IP(Internetworking Protocol)网间网协议 UDP(User Datagram Protocol)用户数据报协议 ICMP(Internet Control Message Protocol)互联网控制信息协议 SMTP(Simple Mail Transfer Protocol)简单邮件传输协议 SNMP(Simple Network manage Protocol)简单网络管理协议 FTP(File Transfer Protocol)文件传输协议 ARP(Address Resolation Protocol)地址解析协议

端口扫描实验报告

网络端口扫描实验报告 一、网络端口扫描简介 TCP/IP协议在网络层是无连接的,而“端口”,就已经到了传输层。端口便是计算机与外部通信的途径。一个端口就是一个潜在的通信通道,也就是一个入侵通道。对目标计算机进行端口扫描,能得到许多有用的信息。进行扫描的方法很多,可以是手工进行扫描,也可以用端口扫描软件进行。在手工进行扫描时,需要熟悉各种命令,对命令执行后的输析出进行分,效率较低。用扫描软件进行扫描时,许多扫描器软件都有分析数据的功能。通过端口扫描,可以得到许多有用的信息,从而发现系统的安全漏洞。扫描工具根据作用的环境不同可分为:网络漏洞扫描工具和主机漏洞扫描工具。前者指通过网络检测远程目标网络和主机系统所存在漏洞的扫描工具。后者指在本机运行的检测本地系统安全漏洞的扫描工具。本实验主要针对前者。 端口是TCP协议中定义的,TCP协议通过套接字(socket)建立起两台计算机之间的网络连接。它采用【IP地址:端口号】形式定义,通过套接字中不同的端口号来区别同一台计算机上开启的不同TCP和UDP连接进程。端口号在0~~65535之间,低于1024的端口都有确切的定义,它们对应着因特网上常见的一些服务。这些常见的服务可以划分为使用TCP端口(面向连接如打电话)和使用UDP端口

(无连接如写信)两种。端口与服务进程一一对应,通过扫描开放的端口就可以判断计算机中正在运行的服务进程。 二、实验目的 1.了解熟悉MFC及的基本原理和方法。 2.加深对tcp的理解,学习端口扫描技术和,原理熟悉socket编程。 3.通过自己编程实现简单的IP端口扫描器模型。 4.通过端口扫描了解目标主机开放的端口和服务程序。 三、实验环境 Windows操作系统 VC++6.0开发环境 四、实验设计 实验原理 通过调用socket函数connect()连接到目标计算机上,完成一次完整的三次握手过程,如果端口处于侦听状态,那么connect()就可以成功返回,否则这个端口不可用,即没有提供服务。 实验内容 1. 设计实现端口扫描器 2. IP地址、端口范围可以用户输入。 3. 要求有有好的可视化操作界面。 实验步骤: 1、用户界面:使用vc6.0里的MFC来开发用户界面 2、端口扫描:使用socket函数中的connect()连接计算机来判定目标计算机是否开放了要测试的端口 五、代码实现 #include

网络端口扫描

实验三:网络扫描 一:端口扫描 分析主机扫描或端口扫描的原理,进行扫描器扫描主机或端口实验,捕获扫描时交互的数据包,通过分析扫描数据包,验证扫描原理。 网络扫描步骤: 1.扫描目标主机识别工作状态(开/关机) 2.识别目标主机端口状态(监听/关闭) 3.识别目标主机系统及服务程序的类型和版本 4.根据已知漏洞信息,分析系统脆弱点 5.生成扫描结果报告 扫描原理分析: 因为我选择的是TCP扫描方式,TCP端口扫描的原理: 1.先来说下正常情况下TCP的三次握手 1)客户端发一个SYN包,带目的端口 2)观察下返回的包: 返回SYN/ACK包,说明端口打开在监听 返回RST/ACK包,说明端口关闭,连接重置 3)若返回SYN/ACK,客户端发一个ACK,完成这次连接 2.下面是TCP扫描的几种形式 ①开放扫描 1:TCP Connect 扫描 与目的主机建立一次TCP连接,此时目的主机会将这次连接记录到log中 方法:调用socket函数connect()连接到目标计算机上,完成一次完整的三次握手过程。如果端口处于侦听状态,那么connect()就能成功返回。 2:TCP反向ident扫描:需要建立完整的TCP连接 方法:ident 协议允许(rfc1413)看到通过TCP连接的任何进程的拥有者的用户名,即使这个连接不是由这个进程开始的。开放扫描特点:产生大量审计数据,容易被发现和屏蔽,但可靠性高。 ②半开放扫描 1:TCP SYN扫描:发送SYN包,当收到SYN/ACK包时,不回ACK包给目的主机,立刻发送RST包来终止连接, 那么一般很少会被记录,但构造SYN包需要较高权限 2.间接扫描:通过第三方IP(欺骗主机) 半开放特点:隐蔽性和可靠性在①③之间 ③隐蔽扫描 又可分为SYN/ACK扫描,FIN扫描,XMAS扫描,NULL扫描,TCP ftp proxy扫描,分段扫描等。

实验报告-网络扫描与监听

信息安全实验报告 学号: 学生姓名: 班级:

实验一网络扫描与监听 一、实验目的 网络扫描是对整个目标网络或单台主机进行全面、快速、准确的获取信息的必要手段。通过网络扫描发现对方,获取对方的信息是进行网络攻防的前提。该实验使学生了解网络扫描的内容,通过主机漏洞扫描发现目标主机存在的漏洞,通过端口扫描发现目标主机的开放端口和服务,通过操作系统类型扫描判断目标主机的操作系统类型。 通过该实验,了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。要求能够综合使用以上的方法来获取目标主机的信息。 而网络监听可以获知被监听用户的敏感信息。通过实验使学生了解网络监听的实现原理,掌握网络监听软件的使用方法,以及对网络中可能存在的嗅探结点进行判断的原理。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息,了解网络中是否存在嗅探结点的判断方法及其使用。 二、实验要求 基本要求了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息等。提高要求能够对网络中可能存在的嗅探结点进行判断的方法及工具使用等。 三、实验步骤 1)扫描软件X-Scan 和Nmap 以及WinPcap 驱动安装包并安装。 2)打开X-Scan,如下图所示。 3)点击“设置”->“扫描参数”,弹出扫描参数设置对话框,在“指定IP 范围”输入被扫描的IP 地址或地址范围。在“全局设置”的“扫描模块”设置对话框中选择需要检测的模块。其他可以使用默认的设置,也可以根据实际需要进行选择。最后点击“确定”回到主界面。

端口扫描程序设计与实现

端口扫描程序设计与实现

课程设计报告 ( 2014-- 2015年度第2学期) 名称:网络综合实验 题目:端口扫描程序设计与实现 院系:计算机系 班级:网络1202 学号: 学生姓名: 指导教师:李丽芬曹锦刚刘晓峰 设计周数:2周 成绩: 日期:2015 年7 月5 日

网络综合实验 任务书 一、实验名称:端口扫描程序设计与实现 二、目的与要求 1.任务:设计并实现一个端口扫描程序,检测某个IP或某段IP的计算机的端口工作情况。 2.目的:加深对课堂讲授知识的理解,熟练掌握基本的网络编程技术和方法,建立网络编程整体概念,使得学生初步具有研究、设计、编制和调试网络程序的能力。 3.要求:熟悉有关定义、概念和实现算法,设计出程序流程框图和数据结构,编写出完整的源程序,基本功能完善,方便易用,操作无误。 4.学生人数:1人。 三、主要内容 1.编写一个端口扫描程序,能够显示某个IP 或某段IP的计算机的某一个或某些端口是否正在工作。(1) 设定好一定的端口扫描范围,并设定每个端口扫描的次数,因为有可能有的端口一次扫描可能不通;(3) 创建socket,通过socket的connect 方法来连接远程IP地址以及对应的端口;(4) 如果返回false,表示端口没有开放,否则端口开放。 四、进度计划

五、设计成果要求 1.完成规定的实验任务,保质保量; 2.完成综合实验报告,要求格式规范,内容具体而翔实,应体现自身所做的工作,注重对实验思路的归纳和对问题解决过程的总结。 六、考核方式 1.平时成绩+验收答辩+实验报告; 2.五级分制。 学生姓名:韦笑 指导教师:李丽芬曹锦刚刘晓峰 2015 年7 月5 日 一、综合实验的目的与要求 1.目的:加深对《计算机网络体系结构》课程知识的理解,熟练掌握基本的网络编程技术和方法,建立网络编程整体概念,加深对JAVA编程语言的使用,促进编程能力的提高,同时为网络编程打下一个比较好的基础。同时对实验的过程要有完全的了解。 2. 要求:熟悉有关定义、概念和实现算法,设计出程序流程框图和数据结构,编写出完整的源程序,基本功能完善,方便易用,操作无误。 二、综合实验正文 1、主要方法 TCP是Tranfer Control Protocol的简称,是一种面向连接的保证可靠传输的协议。发送方和接

端口扫描程序设计与实现

端口扫描程序设计 与实现

课程设计报告 ( -- 第2学期) 名称:网络综合实验 题目:端口扫描程序设计与实现 院系:计算机系 班级:网络1202 学号: 学生姓名: 指导教师:李丽芬曹锦刚刘晓峰 设计周数: 2周 成绩: 日期:年 7 月 5 日

网络综合实验 任务书 一、实验名称:端口扫描程序设计与实现 二、目的与要求 1.任务:设计并实现一个端口扫描程序,检测某个IP或某段IP 的计算机的端口工作情况。 2.目的:加深对课堂讲授知识的理解,熟练掌握基本的网络编程技术和方法,建立网络编程整体概念,使得学生初步具有研究、设计、编制和调试网络程序的能力。 3.要求:熟悉有关定义、概念和实现算法,设计出程序流程框图和数据结构,编写出完整的源程序,基本功能完善,方便易用,操作无误。 4.学生人数:1人。 三、主要内容 1.编写一个端口扫描程序,能够显示某个IP或某段IP的计算机的某一个或某些端口是否正在工作。(1) 设定好一定的端口扫描范围,并设定每个端口扫描的次数,因为有可能有的端口一次扫描可能不通;(3) 创立socket,经过socket的connect方法来连接远程IP地址以及对应的端口;(4) 如果返回false,表示端口没有开放,否则端口开放。 四、进度计划

五、设计成果要求 1.完成规定的实验任务,保质保量; 2.完成综合实验报告,要求格式规范,内容具体而翔实,应体现自身所做的工作,注重对实验思路的归纳和对问题解决过程的总结。 六、考核方式 1.平时成绩+验收答辩+实验报告; 2.五级分制。 学生姓名:韦笑 指导教师:李丽芬曹锦刚刘晓峰 年7 月 5 日 一、综合实验的目的与要求 1.目的:加深对《计算机网络体系结构》课程知识的理解,熟练掌握基本的网络编程技术和方法,建立网络编程整体概念,加深对JAVA编程语言的使用,促进编程能力的提高,同时为网络编程打下一个比较好的基础。同时对实验的过程要有完全的了解。

端口扫描工具nmap使用实验

我们可以使用ping扫描的方法(-sP),与fping的工作方式比较相似,它发送icmp回送请求到指定范围的ip地址并等待响应。现在很多主机在扫描的时候都做了处理,阻塞icmp 请求,这种情况下。nmap将尝试与主机的端口80进行连接,如果可以接收到响应(可以是

syn/ack,也可以是rst),那么证明主机正在运行,反之,则无法判断主机是否开机或者是否在网络上互连。 扫描tcp端口 这里-sR是怎样在打开的端口上利用RPC命令来判断它们是否运行了RPC服务。 nmap可以在进行端口扫描的tcp报文来做一些秘密的事情。首先,要有一个SYN扫描(-sS),它只做建立TCP连接的前面一些工作,只发送一个设置SYN标志的TCP报文,一个RESET报文,那么nmap假设这个端口是关闭的,那么就不做任何事情了。如果接收到一个响应,它并不象正常的连接一样对这个报文进行确认,而是发送一个RET报文,TCP的三次握手还没有完成,许多服务将不会记录这次连接。 有的时候,nmap会告诉我们端口被过滤,这意味着有防火墙或端口过滤器干扰了nmap,使其不能准确的判断端口是打开还是关闭的,有的防火墙只能过滤掉进入的连接。 扫描协议 如果试图访问另一端无程序使用的UDP端口,主机将发回一个icmp“端口不可达”的提示消息,IP协议也是一样。每个传输层的IP协议都有一个相关联的编号,使用最多的是ICMP(1)、TCP(6)和UDP(17)。所有的IP报文都有一个“协议”域用于指出其中的传输层报文头所使用的协议。如果我们发送一个没有传输层报文头的原始IP报文并把其协议域编号为130[该编号是指类似IPSEC协议的被称为安全报文外壳或SPS协议],就可以判断这个协议是否在主机上实现了。如果我们得到的是ICMP协议不可达的消息,意味着该协议没有被实现,否则就是已经实现了,用法为-sO. 隐蔽扫描行为 nmap给出了几个不同的扫描选项,其中一些可以配套着隐藏扫描行为,使得不被系统日志、防火墙和IDS检测到。提供了一些随机的和欺骗的特性。具体例子如下: FTP反弹,在设计上,FTP自身存在一个很大的漏洞,当使用FTP客户机连接到FTP 服务器时,你的客户机在TCP端口21上与FTP服务器对话,这个TCP连接称为控制连接。FTP服务器现在需要另一条与客户机连接,该连接称为数据连接,在这条连接上将传送实际的文件数据,客户机将开始监听另一个TCP端口上从服务器发挥的数据连接,接下来执行一个PORT命令到服务器,告诉它建立一条数据连接到客户机的IP地址和一个新打开的端口,这种操作方法称为主动传输。许多客户机使用网络地址转换或通过防火墙与外界连接,所以主动传输FTP就不能正常工作,因为由服务器建立的客户机的连接通常不允许通过。 被动传输是大多数FTP客户机和服务器所使用的方法,因为客户机既建立控制连接又建立数据连接,这样可以通过防火墙或NAT了。