关于RSLogix5000+CPU+V20版加密的方法步骤

关于RSLogix5000 CPU V20版加密的方法步骤

一、前期准备:

1、假设有两台电脑,PC1电脑给CPU加密,PC2电脑需要联机调试。

2、PC1和PC2。PC1的电脑设用户“work”,管理员权限,PC2的电脑设用户“RA”,管理员权限,注意这

两个用户均需设密码;

3、PC1 电脑用“work”用户名登陆,PC2电脑用“RA”用户名登陆。

4、以下操作,PC1,PC2一样的。以PC1为例

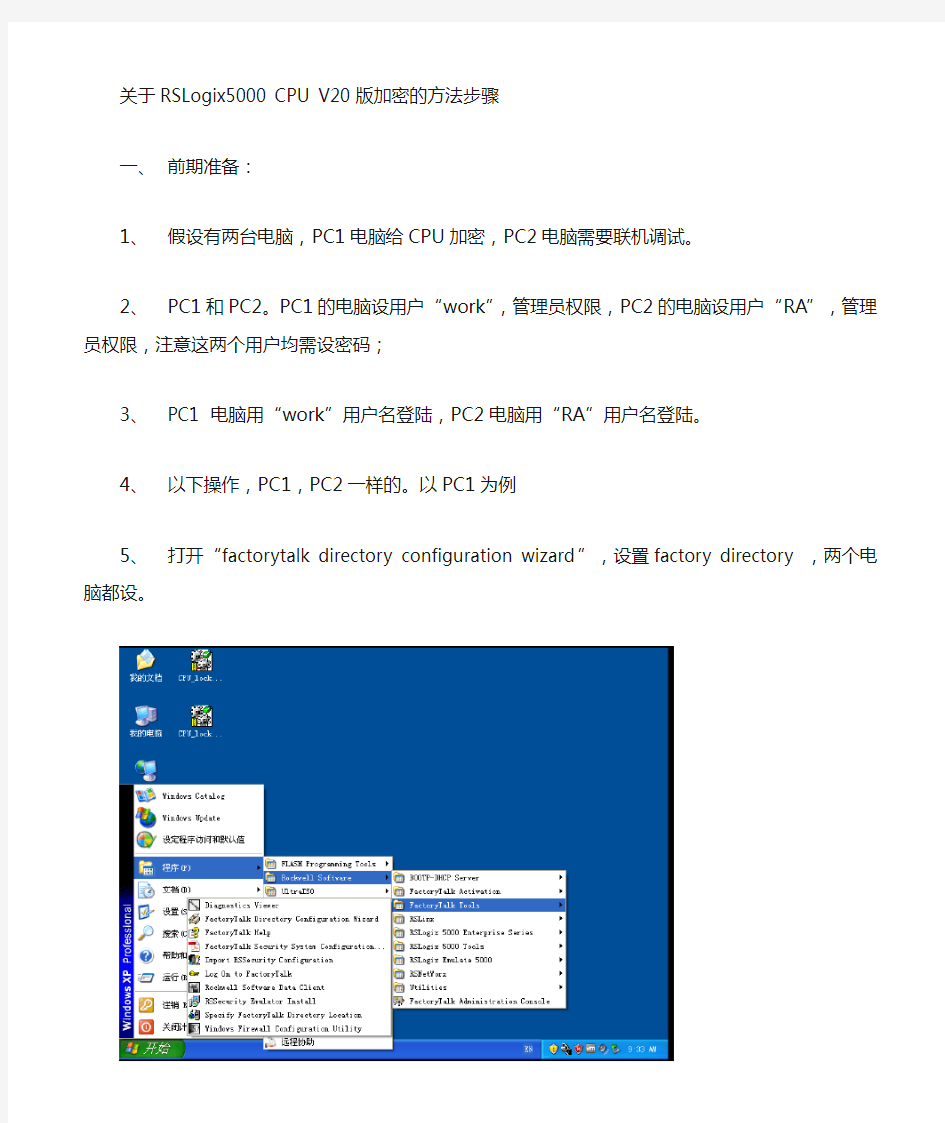

5、打开“factorytalk directory configuration wizard”,设置factory directory ,两个电脑都设。

6、在打开的对话框,选择配置网络目录,看下图,打勾的。

7、

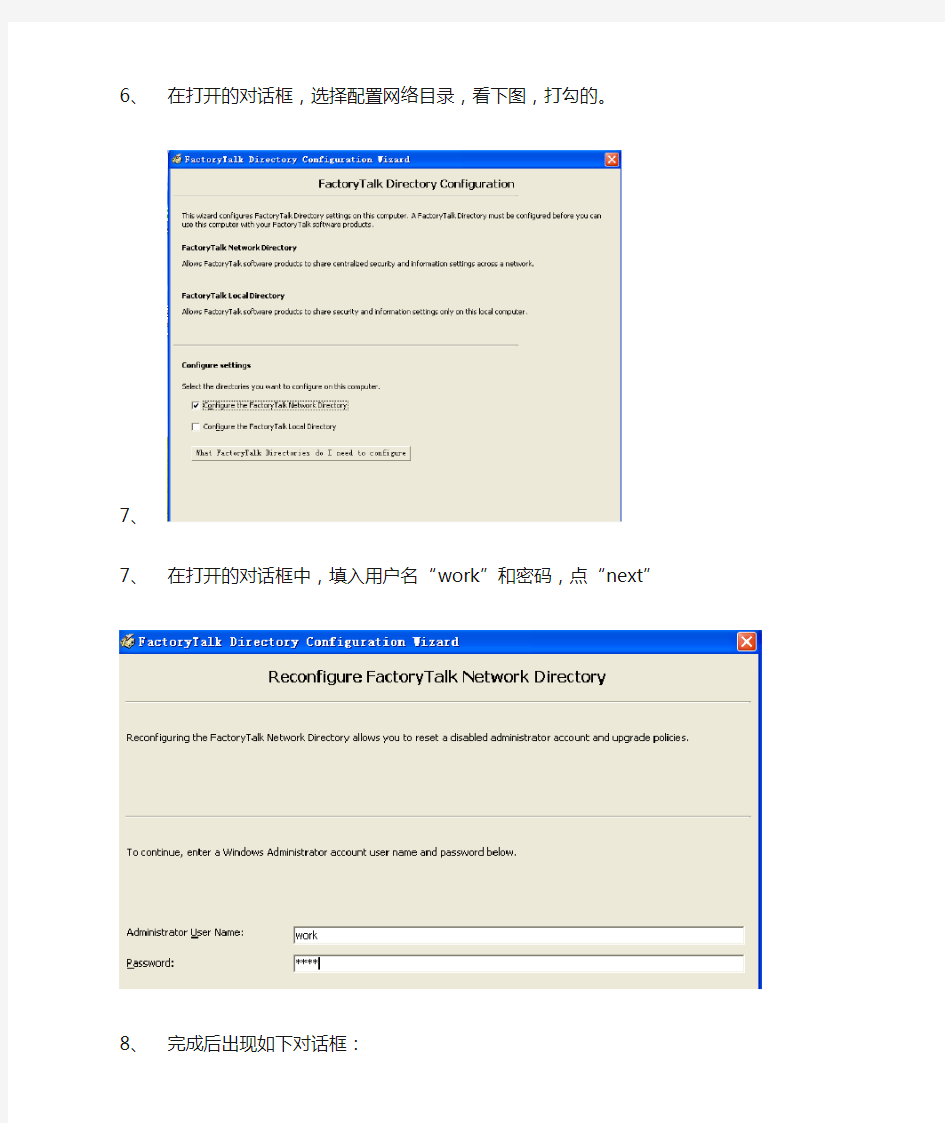

7、在打开的对话框中,填入用户名“work”和密码,点“next”

8、完成后出现如下对话框:

9、打开程序“log on factorytalk”,确认目前的登陆名是否是“work”.

二、在PC1对CPU加密

1、打开PC1的“factorytalk Administration Console”,在弹出的对话框中选择“network”

2、如下图,选择“controller secure”后的小方框,

3、在弹出的对话框中,点击“add”

4、在弹出的对话框中选择,”show user only”,点击”creat new”,选择“window linked user”

5、在如下弹出的对话框中,点击”add”

6、点“高级”

7、在出现在对话框中,选择“立即查找”,找到用户名“work”,确定

8、出现如下对话框:点“确定”

9、继续“确定”

10、选中“work”, OK

11、OK

12、鼠标放在根目录下,右键选择“backup”

13、在如下对话框中,填入备份文件的名称和保存位置,输入密码

14、确定。

15、打开需要下载的程序,在“tools”-secuity-log on”,以“work”用户名和密码登陆。

,

16、控制器属性里,“security”选项中,security authority 中选择“factorytalk security(PC机名称)

17,确定,保存,下载到CPU中。

18、将factorytalk directory 备份文件给PC2电脑。

三、在PC2里恢复,注意此时PC2电脑是用“RA”登陆,并已配置好factorytalk directory

1、打开PC2的“factorytalk Administration Console”,在弹出的对话框中选择“network”

2、点击“restore”,选择要恢复的文件

3、输入密码,OK

4、如下图选择恢复的内容,点“finish”

5、恢复结束后,需重新登陆,以用户“RA”登陆。

6、成功登陆后,查看此电脑里已有了PC1电脑的用户名“work”,

7、此时打开rslogix5000软件,即可联机操作了。

加密解密软件的设计与实现

课程设计任务书 2010—2011学年第二学期 专业:计算机科学与技术学号:080101010 姓名:刘海坤 课程设计名称:计算机网络课程设计 设计题目:加密解密软件的设计与实现 完成期限:自2011 年 6 月21 日至2011 年 6 月26 日共 1 周 设计目的: 本程序设计所采用的就是DES算法,同时利用Java的GUI编程,生成文本对话框,对文件的路径进行选择、提供密钥框、加密和解密按钮。 功能要求:根据DES算法,设计加密解密软件来为各种文件加密解密。 一、设计的任务:根据设计整体需求,本人负责窗体的设计与实现和目标文件 的导入模块。 二、进度安排: 三、主要参考资料: [1] 谢希仁.计算机网络教程.北京: 人民邮电出版社,2006. [2] 耿祥义.Java2使用教程:清华大学出版社,2006. [3] 方敏,张彤.网络应用程序设计.西安:电子科技大学出版社,2005. [4] 黄超.Windows下的网络编程.北京:人民邮电出版社,2003. 指导教师(签字):教研室主任(签字): 批准日期:年月日

摘要 随着计算机的应用和网络技术的不断发展,网络间的通讯量不断的加大,人们的个人信息、网络间的文件传递、电子商务等方面都需要大力的保护,文件加密技术也就随之产生。文件的加密主要是由加密算法实现,加密算法有多种,常见的有RSA、DES、MD5等。本程序设计对文件的加密使用的是DES加密算法。 DES是分块加密的。DES用软件进行解码需要用很长时间,而用硬件解码速度非常快,1977年,人们估计要耗资两千万美元才能建成一个专门计算机用于DES的解密,而且需要12个小时的破解才能得到结果。所以,当时DES被认为是一种十分强壮的加密方法。但今天,只需二十万美元就可以制造一台破译DES的特殊的计算机,所以现在 DES 对要求“强壮”加密的场合已经不再适用了。 Java语言具有简单、安全、可移植、面向对象、健壮、多线程、体系结构中立、解释执行、高性能、分布式和动态等主要特点。利用Java语言中秘密密钥工厂对DES算法的支持,使程序实现文件加密、解密两大功能更简单。 本程序设计所采用的就是DES算法。同时利用Java的GUI编程,生成文本对话框,对文件的路径进行选择、提供密钥框、加密和解密按钮。 使用本程序可以对txt,word等多种文件进行加密解密,使用便捷实用,功能完善,满足了用户对文件安全性的需求。 关键词:JA V A ,DES,加密,解密。

文件服务器配置文档

文件服务器安装配置过程 cloud附件如何需要上传word,Excel,pdf等文件,必须要安装文件服务器,配置好文件服务器后,才能上传这些文件,并在线预览。(如果只上传图片文件,则不需要安装文件服务器) 1、程序安装 按照如上图所示勾选文件进行安装。安装完成后不需要在另外打补丁,直接进行配置(本人安装版本为7.2,之前版本是否需要打补丁,没有验证) 如果没有安装好,建议卸载重装。在启用文件服务器时,可以确认文件服务器是否安装。 2、程序安装好后, 首先需要启用文件服务器,用administrator用户登录系统,在公共设置-文件服务器设置

按照如上所示,录入相关内容,然后检测文件服务是否可用

如上,检测信息全部通过,则文件服务器配置成功,即可以测试上传附加。不过通常首次新增文件服务器地址检测时,其中有几项会有问题,需要另外设置,然后在回头进行测试。不过,检测出的结果显示文件服务器可用,就可以保存。然后在配置其他内容。虚拟目录一定要与规定的名称一样,否则会出现文件服务器不可用。文件服务器地址为安装文件服务器电脑的地址,端口号为映射到外网的端口号。 检测完成后,保存文件服务器地址,文件服务器即启用成功。然后根据检测报错内容进行配置,一般会有如下报错: 1)、文件服务器存储目录 首先在硬盘建立相应文件夹,然后点击基础管理-公共设置-文件服务目录设置 点新增

如果文件服务器地址配置不成功,会发现存储目录地方为灰色,不能录入。 在存储目录地方设置好之前建好的文件夹路径 2)。文件目录权限设置报错 文件服务目录的权限设置:增加network service ,everyone的所有权限 同时文件服务器器安装目录下的\Kingdee\K3Cloud\文件夹FileService赋予network service, everyone权限

网络安全常见的四种加密解密算法

package mima; import java.io.BufferedReader; import java.io.IOException; import java.io.InputStreamReader; import java.util.Scanner; public class Mainer { StringBuffer MStr = new StringBuffer(""); // 加密字符串 StringBuffer CStr = new StringBuffer(""); // 解密字符串 public static void main(String[] args) { System.out.print("请输入密钥:"); Scanner s = new Scanner(System.in); int key = s.nextInt() % 26; // %26的意义是获取密钥的偏移值 Mainer ks = new Mainer(); ks.E(key); // 加密 ks.D(key); // 解密 } /** * 加密公式 */ void E(int k) { try { System.out.println("请输入一段明文:"); char b[]; BufferedReader br2 = new BufferedReader(new InputStreamReader(System.in)); String str2 = br2.readLine(); b = str2.toCharArray(); char ch = ' '; for (int i = 0; i < str2.length(); i++) { if (b[i] >= 'a' && b[i] <= 'z') { ch = (char) ((b[i] - 'a' + k) % 26 + 'a'); } if(b[i] >= 'A' && b[i] <= 'Z'){ ch = (char) ((b[i] - 'A' + k) % 26 + 'A'); } if(b[i]>='0'&&b[i]<='9')

加密软件技术原理

企业加密软件是近十年来热度非常高的一款软件安全产品,并且呈现着每年逐渐上升的趋势。 目前,市场上加密技术主要分为透明加密以及磁盘加密两种方式;因透明加密技术的操作简单并且不改变员工工作习惯,因此更加容易得到青睐。 下面对透明加密技术原理与标准作一个简析 AES加密标准 1977年1月公布的数据加密标准DES(Data Encrption Standard)经过20年的实践应用后,现在已被认为是不可靠的。1997年1月美国国家标准和技术研究所(NIST)发布了高级加密标准(AES-FIPS)的研发计划,并于同年9月正式发布了征集候选算法公告,NIST希望确定一种保护敏感信息的公开、免费并且全球通用的算法作为AES,以代替DES。NIST对算法的基本要求是:算法必须是私钥体制的分组密码,支持128位分组长度和129、192、256bits密钥长度。AES的研究现状 从1997年NIST发布了高级加密标准AES的研发计划到现在,对AES的研究大致可以分成三个阶段。第一阶段是从1997到2000年,研究的主要方向是提出候选算法并对各候选算法的性能进行分析。在此期间共提出了十五个候选算法,最终Rijndael算法胜出并用于AES 中。Rijndael算法是一种可变分组长度和密钥长度的迭代型分组密

码,它的分组长度和密钥长度均可独立地指定为128bits、192bits、256bits,它以其多方面的优良性能,成为AES的最佳选择。Rijndael 算法能抵抗现在的所有己知密码攻击,它的密钥建立时间极短且灵活性强,它极低的内存要求使其非常适合在存储器受限的环境中使用,并且表现出很好的性能。第二阶段是从2000年Rijndael算法胜出后到2001年NIST发布FIPS PUBS197文件前。在此阶段对AES的研究转到了对Rijndael算法的研究和分析、设计AES的工作模式上。第三阶段是从FIPS PUBS197发布到现在。在此阶段,研究的方向可以分成两个主要方向:一个是继续研究Rijndael算法本身的性能,特别是其安全性分析;另一个就是AES的实现和应用的研究。 算法设计主要研究算法设计遵循的原则和整体结构,为性能分析提供了一条途径。从算法的结构上分析算法性能是简单有效的,研究算法整体结构上的缺陷为提出新的密码分析方法提供新的手段。另一方面,研究AES的算法设计对研发新的分组密码提供了设计原则和参考。目前分组数据加密算法的整体结构有两大类:Feistel网络、非平衡Feistel网络和SP网络。 性能分析主要研究算法的各项特性,性能分析主要可以分为实现分析和密码分析两类。实现分析主要研究AES算法可实现的能力。当前实现性分析主要集中在AES的硬、软件实现的难易度和实现算法的效率等领域中。密码分析则是在理论上对现有加密算法进行研究的主要方向。密码分析主要研究AES算法抵抗现有己知密码攻击的能力,

Server服务器共享文件不能访问解决方法

S e r v e r服务器共享文 件不能访问解决方法 Company Document number:WTUT-WT88Y-W8BBGB-BWYTT-19998

Server服务器共享文件不能访问解决方法 遇到无法访问Server服务器共享文件的情况,比如重新系统后,或者突然无法访问服务器上的资源,又或者打印机突然连接不了。大家第一时间就是找系统管理员,但是IT管理员不可能每天都在岗(如休假),这时候会对工作造成许多不便。小编在日常工作中也遇到这类问题,这里根据网络上介绍的一些方法与个人的经验作了总结,希望对同事们有帮助。由于公司电脑使用XP系统,所以这里介绍的方法主要针对XP系统,Vista以上的系统不一定适用。 文件共享与以下设置有关,需要对计算机如下设置一一进行检查: (1)NWlink IPX/SPX/NetBIOS Compatible Transport Protocol协议。本协议已经安装就绪,没有问题。如果没安装,点击“安装”选上这个协议安装即可。同时勾选”Microsoft网络的文件和打印机共享”。 安装协议勾选”Microsoft网络的文件和打印机共享” (2)开启guest账号:右击我的电脑\管理\用户有个guest,双击之去掉“账户已停用”前面的勾。本设置最初没有开启,将其开启。 (3)统一各计算机的工作组名:右击我的电脑\属性\计算机名,查看该选项卡中出现的局域网工作组名称,将所有计算机均加入Workgroup工作组。 (4)使用Windows XP防火墙的例外:Windows XP防火墙在默认状态下是全面启用的,这意味着运行计算机的所有网络连接,难于实现网上邻居共享。同时,由于 windows防火墙默认状态下是禁止“文件与打印机共享的”,所以,启用了防火墙,往往不能共享打印,解决办法是:进入“本地连接”窗口,点“高级”\ “设置”\“例外”\在程序与服务下勾选“文件和打印机共享”。

摩斯密码以及十种常用加密方法

摩斯密码以及十种常用加密方法 ——阿尔萨斯大官人整理,来源互联网摩斯密码的历史我就不再讲了,各位可以自行百度,下面从最简单的开始:时间控制和表示方法 有两种“符号”用来表示字元:划(—)和点(·),或分别叫嗒(Dah)和滴(Dit)或长和短。 用摩斯密码表示字母,这个也算作是一层密码的: 用摩斯密码表示数字:

用摩斯密码表示标点符号: 目前最常用的就是这些摩斯密码表示,其余的可以暂时忽略 最容易讲的栅栏密码: 手机键盘加密方式,是每个数字键上有3-4个字母,用两位数字来表示字母,例如:ru用手机键盘表示就是:7382, 那么这里就可以知道了,手机键盘加密方式不可能用1开头,第二位数字不可能超过4,解密的时候参考此

关于手机键盘加密还有另一种方式,就是拼音的方式,具体参照手机键盘来打,例如:“数字”表示出来就是:748 94。在手机键盘上面按下这几个数,就会出现:“数字”的拼音 手机键盘加密补充说明:利用重复的数字代表字母也是可以的,例如a可以用21代表,也可以用2代表,如果是数字9键上面的第四个字母Z也可以用9999来代表,就是94,这里也说明,重复的数字最小为1位,最大为4位。 电脑键盘棋盘加密,利用了电脑的棋盘方阵,但是个人不喜这种加密方式,因需要一个一个对照加密

当铺密码比较简单,用来表示只是数字的密码,利用汉字来表示数字: 电脑键盘坐标加密,如图,只是利用键盘上面的字母行和数字行来加密,下面有注释: 例:bye用电脑键盘XY表示就是: 351613

电脑键盘中也可参照手机键盘的补充加密法:Q用1代替,X可以用222来代替,详情见6楼手机键盘补充加密法。 ADFGX加密法,这种加密法事实上也是坐标加密法,只是是用字母来表示的坐标: 例如:bye用此加密法表示就是:aa xx xf 值得注意的是:其中I与J是同一坐标都是gd,类似于下面一层楼的方法:

《组态软件技术》课程设计报告书

《组态软件技术》课程设计报告书 题目:双容水箱液位监控系统 学院:信息工程学院 班级:自动化0604班 姓名:李云 学号:06001239 时间:2009年12月

摘要 随着计算机技术的发展,计算机控制技术在过程控制中占有十分重要的地位。本设计以双容水箱的液位控制模型为研究对象,采用PID控制算法,并用MCGS组态软件进行上位机组态。用户窗口包括如下界面:自控双容水箱、手动双容水箱、历史数据、报警记录、参数及液位变化曲线、消息、下水箱安全报警、下水箱越限报警、上水箱安全报警。运行策略块包括:启动策略、退出策略、循环策略、PID控制、上水箱安全报警、下水箱安全报警、下水箱越限报警。在本设计中,我们可以实现手动与自动的切换,两个水箱水位的控制等功能。 关键字:MCGS组态软件;PID控制算法;双容水箱液位监控系统 Abstract With the development of computer technology, computer control technology in process control occupies an important position. The design of double-capacity water tank level control model studied by using PID control algorithm, and use MCGS configuration software host computer configuration. The user interface window includes the following: controlled double-capacity water tanks, manual dual-capacity water tanks, historical data, alarm recording, parameters and level curves, news, security police under the water tanks, water tanks, under the more limited the police, the security alarm on the tank. Operation strategy of block include: Start strategy, exit strategies, recycling strategies, PID control, security alarm on the tanks, water tanks, under safe alarm, water tanks, under the more alarm limits. In this design, we can achieve manual and automatic switch, two water tank water level control. Keywords: MCGS configuration software; PID control algorithm; two-capacity water tank level monitoring system

国产密码算法与应用

国产密码算法及应用 商用密码,是指能够实现商用密码算法的加密、解密和认证等功能的技术。(包括密码算法编程技术和密码算法芯片、加密卡等的实现技术)。商用密码技术是商用密码的核心,国家将商用密码技术列入国家秘密,任何单位和个人都有责任和义务保护商用密码技术的秘密。 商用密码的应用领域十分广泛,主要用于对不涉及国家秘密容但又具有敏感性的部信息、行政事务信息、经济信息等进行加密保护。比如各种安全认证、网上银行、数字签名等。 为了保障商用密码安全,国家商用密码管理办公室制定了一系列密码标准,包括SSF33 SM1(SCB2、SM2、SM3、SM4、SM7、SM9、 祖冲之密码算法等等。其中SSF33 SM1、SM4 SM7、祖冲之密码是对称算法;SM2、SM9是非对称算法;SM3是哈希算法。 目前已经公布算法文本的包括SM2椭圆曲线公钥密码算法、SM3 密码杂凑算法、SM4分组密码算法等。 一、国密算法简介 1. SM1对称密码 国密SM1算法是由国家密码管理局编制的一种商用密码分组标准对称算法,分组长度为128位,密钥长度都为128比特,算法安全强度及相关软硬件实现性能与AES相当,算法不公开,仅以IP核的形式存在于

芯片中。 采用该算法已经研制了系列芯片、智能IC卡、智能密码钥匙、加密卡、加密机等安全产品,广泛应用于电子政务、电子商务及国民经济的各个应用领域(包括国家政务通、警务通等重要领域)。 2. SM2椭圆曲线公钥密码算法 SM2算法就是ECC椭圆曲线密码机制,但在签名、密钥交换方面不同于ECDSA ECDH等国际标准,而是采取了更为安全的机制。国密 SM2算法标准包括4个部分,第1部分为总则,主要介绍了ECC 基本的算法描述,包括素数域和二元扩域两种算法描述,第2部分为数字签名算法,这个算法不同于ECDSA算法,其计算量大,也比ECDSA 复杂些,也许这样会更安全吧,第3部分为密钥交换协议,与ECDH 功能相同,但复杂性高,计算量加大,第4部分为公钥加密算法,使用ECC公钥进行加密和ECC私钥进行加密算法,其实现上是在ECDH 上分散出流密钥,之后与明文或者是密文进行异或运算,并没有采用第3部分的密钥交换协议产生的密钥。对于SM2算法的总体感觉,应该是国家发明,其计算上比国际上公布的ECC算法复杂,相对来说算法速度可能慢,但可能是更安全一点。 设需要发送的消息为比特串M , len为M的比特长度。为了对明文M进行加密,作为加密者的用户应实现以下运算步骤:步骤1:用随机数发生器产生随机数k€ [1, n -1]; 步骤2:计算椭圆曲线点C仁[k]G=(X1 , Y1 ),将C1的数据类型转换为

详解加密技术概念、加密方法以及应用-毕业论文外文翻译

详解加密技术概念、加密方法以及应用 随着网络技术的发展,网络安全也就成为当今网络社会的焦点中的焦点,几乎没有人不在谈论网络上的安全问题,病毒、黑客程序、邮件炸弹、远程侦听等这一切都无不让人胆战心惊。病毒、黑客的猖獗使身处今日网络社会的人们感觉到谈网色变,无所适从。 但我们必需清楚地认识到,这一切一切的安全问题我们不可一下全部找到解决方案,况且有的是根本无法找到彻底的解决方案,如病毒程序,因为任何反病毒程序都只能在新病毒发现之后才能开发出来,目前还没有哪能一家反病毒软件开发商敢承诺他们的软件能查杀所有已知的和未知的病毒,所以我们不能有等网络安全了再上网的念头,因为或许网络不能有这么一日,就象“矛”与“盾”,网络与病毒、黑客永远是一对共存体。 现代的电脑加密技术就是适应了网络安全的需要而应运产生的,它为我们进行一般的电子商务活动提供了安全保障,如在网络中进行文件传输、电子邮件往来和进行合同文本的签署等。其实加密技术也不是什么新生事物,只不过应用在当今电子商务、电脑网络中还是近几年的历史。下面我们就详细介绍一下加密技术的方方面面,希望能为那些对加密技术还一知半解的朋友提供一个详细了解的机会! 一、加密的由来 加密作为保障数据安全的一种方式,它不是现在才有的,它产生的历史相当久远,它是起源于要追溯于公元前2000年(几个世纪了),虽然它不是现在我们所讲的加密技术(甚至不叫加密),但作为一种加密的概念,确实早在几个世纪前就诞生了。当时埃及人是最先使用特别的象形文字作为信息编码的,随着时间推移,巴比伦、美索不达米亚和希腊文明都开始使用一些方法来保护他们的书面信息。近期加密技术主要应用于军事领域,如美国独立战争、美国内战和两次世界大战。最广为人知的编码机器是German Enigma机,在第二次世界大战中德国人利用它创建了加密信息。此后,由于Alan Turing和Ultra计划以及其他人的努力,终于对德国人的密码进行了破解。当初,计算机的研究就是为了破解德国人的密码,人们并没有想到计算机给今天带来的信息革命。随着计算机的发展,运算能力的

加密软件破解方法

现在大多数加密软件号称能快速加密几G的文件夹(如果:E钻文件夹加密大师,E神文件夹加密,高强度文件夹加密大师,文件加锁王,文件夹加锁王,超级特工秘密文件夹等)其实用的是一种在磁盘上建立个特殊文件夹,然后把文件或文件夹转移到这个文件夹里。这种方法,如果设计不好,极易破解。 现在告诉大家两个软件,可以轻易破解E钻文件夹加密大师,E神文件夹加密,高强度文件夹加密大师,文件加锁王,文件夹加锁王这些加密软件加密的文件夹。 软件一:冰刃( IceSword ,可以用来破解文件夹加锁王加密的文件夹) 软件二:Total Commander(是强大的windows资源管理器终结者,可以用来破解E钻文件夹加密大师,E神文件夹加密,高强度文件夹加密大师,文件加锁王,超级特工秘密文件夹加密的文件和文件夹。) 其实如果你有DOS基础,可以用DOS命令来破解,如:E钻文件夹加密大师是在磁盘建立了个recyle的文件夹,看这象回收站,你可以加密个文件夹,然后把这个recyle的文件夹改个名字,你的加密文件夹就打不开了。 你用DOS命令,一层层进入这个文件夹,就可以看到你加密的文件夹或文件了。 当然,有的朋友问文件夹加密超级大师这个软件加密的文件夹怎么破。 这个软件我用上面的两个软件试了一下,发现不行。 因为,文件夹加密超级大师对文件夹有五个加密方法,闪电和隐藏加密用的方法和其余的加密软件原理一样但设计好像不一样。 这两个软件,无法找到文件夹加密超级大师加密的文件夹,另外,其余加密方法全面,金钻,移动用的是数据加密,估计不知道加密算法和加密密码无法破解。 另:这个软件还用了文件系统驱动,所以破解起来无从下手。 反正,如果你用的是E钻文件夹加密大师,E神文件夹加密,高强度文件夹加密大师,文件加锁王,文件夹加锁王,超级特工秘密文件夹这几个软件,加密的文件夹找不到了,忘记密码,用我推荐的软件一定可以找到你加密的数据,其实这几个软件加密的数据在这两个软件面前想没有加密一样,有意思吧! 文件夹加密超级大师,垃圾软件!!!!!!败类!!!不用任何工具即可破解其加密数据!!!!!!!!!!!!! 文件夹加密超级大师,垃圾软件!!!!!!败类!!!不用任何工具即可破解其加密数据!!!!!!!!!!!!! ***破解方法***: 1点击开始菜单-运行 2如在D盘使用了闪电或隐藏加密,则输入 "D:\...\??????????????..\W-S-FSE-750715-771104-3000..\nul\Local"

Serv-U文件服务器使用说明

Serv-U 文件服务器概述 Serv-U 文件服务器是一款多协议文件服务器,管理员为用户创建账户,以便访问服务器硬盘上或任何其它可用网络资源上的特定文件和文件夹。这些访问权限定义用户在哪里可以访问可用资源和访问方式。 ?FTP(文件传输协议) ?HTTP(超文本传输协议) ?FTPS(通过 SSL 的 FTP) ?HTTPS*(通过 SSL 的 HTTP) ?使用 SSH2* 的 SFTP(安全外壳程序上的文件传输) 服务器概念 Serv-U 文件服务器使用一些概念,帮助您理解如何将文件服务器作为单一的分级单元进行配置和管理。Serv-U 文件服务器有四个相关的配置级别:服务器、域、群组和用户。其中,只有群组级别是可选的——所有其它级别是文件服务器的必要组成部分。下面提供了对每个级别的解释。 服务器 服务器级别是 Serv-U 文件服务器的基本单元,也是可用的最高配置级别。它代表了文件服务器整体,并管理所有域、组和用户的行为。Serv-U 文件服务器带有一组默认选项,可逐个对其进行覆盖。因此,服务器是 Serv-U 配置等级的最高级别。域、组和用户从服务器继承了它们的默认设置。在每个较低级别可以覆盖继承的设置。然而,一些设置是服务器级别特有的,例如 PASV 端口范围。 域 一台服务器可以包含一个或多个域。通过域这个接口用户连接文件服务器并访问特定用户账户。域的设置是从服务器继承而来。它也定义了其所有群组和用户账户能继承的设置集。如果服务器级别的设置在域级别被覆盖,那么该域所有群组和用户账户将继承该值为其默认值。 群组 群组是进行额外配置的可选级别,通过它可以更为方便地对分享许多相同设置的相关用户账户进行管理。通过使用群组,管理员可以快速更改多个用户账户,而不必分别手动配置各个账户。群组从它所属的域中继承所有默认设置。它定义了

力控监控组态软件应用

典型能源系统架构包括能源调度管理中心、通讯网络、远程数据采集单元等三级物理结构(如图示)。 1)以力控新一代监控组态软件eForceCon SD为核心,建立I/O Server实时数据服务器,实现在线的数据监视、工艺操作和实时的能源管理功能;基于数据库技术开发具有模型背景的能源管理功能并对外提供接口。 2)采用工业级以太网交换机,建立分区域的冗余环网,环与环之间采用耦合拓扑结构进行连接,从而建立高可靠专有的能源数据采集通讯网络。 3)以力控通信网管服务器pFieldComm产品为核心,通过数据采集、通讯、协议转换等技术手段,将能源介质参数的采集与生产控制系统隔离,提供连续、真实、可靠的数据依据。 3. 力控新一代监控组态软件eForceCon SD 简介 3.1力控新一代监控组态软件eForceCon SD 简介 力控eForceCon SD系列监控组态软件是力控科技面向64位操作系统进行设计、

规划的下一代大型SCADA监控组态软件,支持服务器以基于linux和unix操作系统进行实时和历史数据管理,适应了SCADA调度系统数据充分的安全与保障,该产品面向OO设计技术,不但继承了ForceControl系列软件产品的优点和特点,而且充分利用了当前IT行业新技术的发展成果,该产品的设计采用了多任务设计,不但可以充分发挥多核CPU的威力,而且极大的保证了系统的稳定性。 与同类产品相比,由力控eForceCon SD监控组态软件构成的控制系统可以构成先进的、分布式冗余、容错架构,该产品采用分布式组件设计,适应网络的多人协作与并行开发,保证了软件的可“伸缩性”非常强,适应了“e”时代的要求,结合. NET平台技术,集成了web service技术,轻松构建小区实时信息门户,开发过程采用了先进软件工程方法,使产品品质得到充分保证,该产品的设计避免了目前市场上各类软件不是操作过于复杂或者就是功能过于简单的弊病,在提高产品功能的前提下,即保证了产品的灵活性,又保证了使用的简单性,可以使您快速构建工业项目,是web时代的杰作。 3.2力控新一代监控组态软件eForceCon SD技术特点 eForceCon SD?系列软件完全符合远程大型工厂管理模式,根据大型工厂远程监控的需要采用多种“模型技术与软数据库总线技术进行模型设计,内置的分布式的实时数据库支持多种工厂模型的信息数据类型及结构。

软件加密技术和注册机制

本文是一篇软件加密技术的基础性文章,简要介绍了软件加密的一些基本常识和一些加密产品,适用于国内软件开发商或者个人共享软件开发者阅读参考。 1、加密技术概述 一个密码系统的安全性只在于密钥的保密性,而不在算法的保密性。 对纯数据的加密的确是这样。对于你不愿意让他看到这些数据(数据的明文)的人,用可靠的加密算法,只要破解者不知道被加密数据的密码,他就不可解读这些数据。 但是,软件的加密不同于数据的加密,它只能是“隐藏”。不管你愿意不愿意让他(合法用户,或Cracker)看见这些数据(软件的明文),软件最终总要在机器上运行,对机器,它就必须是明文。既然机器可以“看见”这些明文,那么Cracker,通过一些技术,也可以看到这些明文。 于是,从理论上,任何软件加密技术都可以破解。只是破解的难度不同而已。有的要让最高明的 Cracker 忙上几个月,有的可能不费吹灰之力,就被破解了。 所以,反盗版的任务(技术上的反盗版,而非行政上的反盗版)就是增加Cracker 的破解难度。让他们花费在破解软件上的成本,比他破解这个软件的获利还要高。这样Cracker 的破解变得毫无意义——谁会花比正版软件更多的钱去买盗版软件? 2、密码学简介 2.1 概念 (1)发送者和接收者 假设发送者想发送消息给接收者,且想安全地发送信息:她想确信偷听者不能阅读发送的消息。 (2)消息和加密 消息被称为明文。用某种方法伪装消息以隐藏它的内容的过程称为加密,加了密的消息称为密文,而把密文转变为明文的过程称为解密。 明文用M(消息)或P(明文)表示,它可能是比特流(文本文件、位图、数字化的语音流或数字化的视频图像)。至于涉及到计算机,P是简单的二进制数据。明文可被传送或存储,无论在哪种情况,M指待加密的消息。

信息加密技术

信息加密技术研究 摘要:随着网络技术的发展,网络在提供给人们巨大方便的同时也带来了很多的安全隐患,病毒、黑客攻击以及计算机威胁事件已经司空见惯,为了使得互联网的信息能够正确有效地被人们所使用,互联网的安全就变得迫在眉睫。 关键词:网络;加密技术;安全隐患 随着网络技术的高速发展,互联网已经成为人们利用信息和资源共享的主要手段,面对这个互连的开放式的系统,人们在感叹现代网络技术的高超与便利的同时,又会面临着一系列的安全问题的困扰。如何保护计算机信息的安全,也即信息内容的保密问题显得尤为重要。 数据加密技术是解决网络安全问要采取的主要保密安全措施。是最常用的保密安全手段,通过数据加密技术,可以在一定程度上提高数据传输的安全性,保证传输数据的完整性。 1加密技术 数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理。使其成为不可读的一段代码,通常称为“密文”传送,到达目的地后使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径达到保护数据不被人非法窃取、修改的目的。该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。数据加密技术主要分为数据传输加密和数据存储加密。数据传输加密技术主要是对传输中的数据流进行加密,常用的有链路加密、节点加密和端到端加密三种方式。 2加密算法 信息加密是由各种加密算法实现的,传统的加密系统是以密钥为基础的,是一种对称加密,即用户使用同一个密钥加密和解密。而公钥则是一种非对称加密方法。加密者和解密者各自拥有不同的密钥,对称加密算法包括DES和IDEA;非对称加密算法包括RSA、背包密码等。目前在数据通信中使用最普遍的算法有DES算法、RSA算法和PGP算法等。 2.1对称加密算法 对称密码体制是一种传统密码体制,也称为私钥密码体制。在对称加密系统中,加密和解密采用相同的密钥。因为加解密钥相同,需要通信的双方必须选择和保存他们共同的密钥,各方必须信任对方不会将密钥泄漏出去,这样就可以实现数据的机密性和完整性。对于具有n个用户的网络,需要n(n-1)/2个密钥,在用户群不是很大的情况下,对称加密系统是有效的。DES算法是目前最为典型的对称密钥密码系统算法。 DES是一种分组密码,用专门的变换函数来加密明文。方法是先把明文按组长64bit分成若干组,然后用变换函数依次加密这些组,每次输出64bit的密文,最后将所有密文串接起来即得整个密文。密钥长度56bit,由任意56位数组成,因此数量高达256个,而且可以随时更换。使破解变得不可能,因此,DES的安全性完全依赖于对密钥的保护(故称为秘密密钥算法)。DES运算速度快,适合对大量数据的加密,但缺点是密钥的安全分发困难。 2.2非对称密钥密码体制 非对称密钥密码体制也叫公共密钥技术,该技术就是针对私钥密码体制的缺陷被提出来的。公共密钥技术利用两个密码取代常规的一个密码:其中一个公共密钥被用来加密数据,而另一个私人密钥被用来解密数据。这两个密钥在数字上相关,但即便使用许多计算机协同运算,要想从公共密钥中逆算出对应的私人密钥也是不可能的。这是因为两个密钥生成的基本原理根据一个数学计算的特性,即两个对位质数相乘可以轻易得到一个巨大的数字,但要是反过来将这个巨大的乘积数分解为组成它的两个质数,即使是超级计算机也要花很长的时间。此外,密钥对中任何一个都可用于加密,其另外一个用于解密,且密钥对中称为私人密钥的那一个只有密钥对的所有者才知道,从而人们可以把私人密钥作为其所有者的身份特征。根据公共密钥算法,已知公共密钥是不能推导出私人密钥的。最后使用公钥时,要安装此类加密程序,设定私人密钥,并由程序生成庞大的公共密钥。使用者与其向联系的人发送

数据加密技术分析及应用_郭敏杰

第21卷第5期2005年10月 赤峰学院学报(自然科学版) Journal of Chifeng College(Natural Science Edition) Vol.21No.5 Oct.2005数据加密技术分析及应用 郭敏杰 (内蒙古伊泰丹龙药业有限责任公司,内蒙古 赤峰 024000) 摘 要:数据加密技术是实现网络安全的关键技术之一.本文系统地介绍了当前广泛使用的几种数据加密技术:对称密钥加密、公开密钥加密以及混合式加密,对它们进行了客观上的分析并介绍了在网络及其他方面的应用状况. 关键词:数据加密;密钥;网络安全 中图分类号:TP309.7文献标识码:A文章编号:1673-260X(2005)05-0041-01 伴随微机的发展与应用,数据的安全越来越受到高度的重视.数据加密技术就是用来保证信息安全的基本技术之一.数据加密实质是一种数据形式的变换,把数据和信息(称为明文)变换成难以识别和理解的密文并进行传输,同时在接收方进行相应的逆变换(称为解密),从密文中还原出明文,以供本地的信息处理系统使用.加密和解密过程组成为加密系统,明文和密文统称为报文. 1 对称密钥加密算法 对称式密钥加密技术是指加密和解密均采用同一把秘密钥匙,而且通信双方必须都要获得这把钥匙,并保持钥匙的秘密.当给对方发信息时,用自己的加密密钥进行加密,而在接收方收到数据后,用对方所给的密钥进行解密. 对称密钥加密有许多种算法,但所有这些算法都有一个共同的目的———以可还原的方式将明文(未加密的数据)转换为暗文.暗文使用加密密钥编码,对于没有解密密钥的任何人来说它都是没有意义的.由于对称密钥加密在加密和解密时使用相同的密钥,所以这种加密过程的安全性取决于是否有未经授权的人获得了对称密钥.这就是它为什么也叫做机密密钥加密的原因.希望使用对称密钥加密通信的双方,在交换加密数据之前必须先安全地交换密钥. 加密算法中最简单的一种就是“置换表”算法,这种算法也能很好达到加密的需要.每一个数据段(总是一个字节)对应着“置换表”中的一个偏移量,偏移量所对应的值就输出成为加密后的文件.加密程序和解密程序都需要一个这样的“置换表”.事实上,80×86cpu系列就有一个指令`xlat'在硬件级来完成这样的工作.这种加密算法比较简单,加密解密速度都很快,但是一旦这个“置换表”被对方获得,那这个加密方案就完全被识破了.更进一步讲,这种加密算法对于黑客破译来讲是相当直接的,只要找到一个“置换表”就可以了.这种方法在计算机出现之前就己经被广泛的使用. 对这种“置换表”方式的一个改进就是使用2个或者更多的“置换表”,这些表都是基于数据流中字节的位置的,或者基于数据流本身.这时,破译变的更加困难,因为黑客必须正确地做几次变换.通过使用更多的“置换表”,并且按伪随机的方式使用每个表,这种改进的加密方法已经变的很难破译. 2 基于公钥的加密算法 基于公钥的加密算法有两种方式:对称密钥算法和非对称密钥算法.所谓对称密钥加密方法中,对信息的加密和解密都使用相同的密钥,或者可以从一个密钥推导出另一个密钥,而且通信双方都要获得密钥并保持密钥的秘密.当需要对方发送信息时,用自己的加密密钥进行加密,而在接受方收到数据后,用对方所给的密钥进行解密. 非对称密钥算法就是加密解密使用不同的密钥.这种算法的基本原理是利用两个很大的质数相乘所产生的乘积来加密,这两个质数无论哪个先与原文件编码相乘、对文件加密,均可由另一个质数再相乘来解密,但要用一个质数来求出另一个质数则是十分困难的. 非常著名的pgp公钥加密以及rsa加密方法都是非对称加密算法. 3 对称密钥和公钥相结合的加密技术 根据对称密钥和公钥加密特点,在实际应用中将二者相结合,即使用DES/IDE A和RSA结合使用.首先发信者使用DES/IDEA算法用对称钥将明文原信息加密获得密文,然后使用接受的RSA公开钥将对称钥加密获得加密的DES或IDE A密钥,将密文和密钥一起通过网络传送给接收者.接受方接受到密文信息后,先用自己的密钥解密而获得DES或IDEA密钥,再用这个密钥将密文解密而后获得明文原信息.由此起到了对明文信息保密作用. 4 加密技术的应用及发展 随着网络互联技术的发展,信息安全必须系统地从体系结构上加以考虑.ORI(开放系统互联)参考模型的七 (下转第44页) · 41 · DOI:10.13398/https://www.360docs.net/doc/1019020958.html, ki.issn1673-260x.2005.05.024

Windows Server 2012 R2 文件服务器安装与配置

WindowsServer2012R2文件服务器安装与配置01 文件服务器配置的相关目录

02 基础说明与安装 一、文件服务器的基础说明 文件服务器是企业里面用的最多的服务器之一,它主要用于提供文件共享。 为了配合文件服务器的权限管理,从Windows Server 2008新增了文件服务器资源管理器,其实在Windows Server 2003里面也有文件服务器资源管理器的功能,只是放于DFS功能模块里面了。 文件服务器资源管理器是一组可让你对文件服务器上存储的数据进行管理和分类的功能。文件服务器资源管理器包括以下功能: 文件分类基础结构文件分类基础结构通过分类流程的自动化提供对数据的洞察力,从而让你更有效地管理数据。你可以基于此分类对文件进行分类并应用策略。示例策略包括限制访问文件的动态访问控制、文件加密和文件过期。可以使用文件分类规则自动分类文件,也可以修改所选文件或文件夹的属性手动分类文件。 文件管理任务文件管理任务可让你基于分类对文件应用有条件的策略或操作。文件管理任务的条件包括文件位置、分类属性、创建文件的数据、文件的上一次修改日期或上一次访问文件的时间。文件管理任务可以采取的操作包括使文件过期、加密文件的功能,或运行自定义命令的功能。 配额管理配额允许你限制卷或文件夹可拥有的空间,并且它们可自动应用于卷上创建的新文件夹。你还可以定义可应用于新卷或文件夹的配额模板。 文件屏蔽管理文件屏蔽可帮助控制用户可存储在文件服务器上的文件类型。你可以限制可存储在共享文件上的扩展名。例如,你可以创建文件屏蔽,不允许包含MP3 扩展名的文件存储在文件服务器上的个人共享文件夹上。 存储报告存储报告可用于帮助你确定磁盘使用的趋势以及数据分类的方式。你还可以监视尝试要保存未授权文件的一组所选用户。 通过使用文件服务器资源管理器Microsoft 管理控制台(MMC) 或使用Windows PowerShell,可以配置和管理文件服务器资源管理器包含的功能。 二、文件服务器的基础安装 1、在服务器管理界面点击“添加角色和功能”,进入到“选择服务器角色”,选择“文件服务器”与“文件服务器资源管理器”。

常见的几种加密算法

1、常见的几种加密算法: DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合; 3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高; RC2和RC4:用变长密钥对大量数据进行加密,比DES 快;IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性; RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的; DSA(Digital Signature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准); AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高,目前AES 标准的一个实现是Rijndael 算法; BLOWFISH,它使用变长的密钥,长度可达448位,运行速度很快; 其它算法,如ElGamal钥、Deffie-Hellman、新型椭圆曲线算法ECC等。 2、公钥和私钥: 私钥加密又称为对称加密,因为同一密钥既用于加密又用于解密。私钥加密算法非常快(与公钥算法相比),特别适用于对较大的数据流执行加密转换。 公钥加密使用一个必须对未经授权的用户保密的私钥和一个可以对任何人公开的公钥。用公钥加密的数据只能用私钥解密,而用私钥签名的数据只能用公钥验证。公钥可以被任何人使用;该密钥用于加密要发送到私钥持有者的数据。两个密钥对于通信会话都是唯一的。公钥加密算法也称为不对称算法,原因是需要用一个密钥加密数据而需要用另一个密钥来解密数据。

Labview软件加密技术

深入浅出软件加密技术

引言—献给刚步入加密领域的工程师 自己辛辛苦苦做出来的软件轻轻松松被人盗版了,就像叶圣陶先生的小说《多了三五斗》中丰收了却高兴不起来的农民一样——闭上眼睛就是天黑。所以,加密是一个软件工程师保护自己辛勤劳动成果的必备技术(开源软件和有其它盈利模式的软件除外)。 从技术角度来说,天下没有破不了的软件,只是破解难度不一而已。从经济角度来看,只要破解的成本高于使用正版软件的成本,那么破解的工作便不会有人去做了——除非是纯技术兴趣。 当前市面上比较流行的软件保护技术有:序列号、软件狗和绑定系统硬件信息三种:序列号保护法常见于网络上的共享软件,破解比较容易。软件狗是一个安装在并口、串口等接口上的硬件电路,同时有一套使用于各种语言的接口软件和工具软件。复杂的软硬件技术结合在一起使破解非常难,许多有商业价值的软件一般都用软件狗来保护。绑定系统硬件信息是用户在安装完软件后,获得一个与系统硬件信息(CPU ID,硬盘序列号等)相关的代码。开发商通过这个软件生成一个激活码,用户输入激活码后便可正常使用软件了。 相比之下,序列号属于纯软件方法,破解比较容易;软件狗是软硬结合的方法,破解很难,但需要购买商业化的软件狗,费用高;绑定系统硬件信息的方式,安全性不错,而且不需要额外软件狗的费用。 图1.1 绑定系统硬件信息技术 下面的章节中,本文将针对绑定系统硬件信息技术,先讲述如何获得系统硬件信息,然后讲述生成系统ID和激活码的方法,最后给出一个完整的范例演示程序。

获取系统的硬件信息到哪里去找硬件信息 一套基于计算机的自动化系统必定包含许多硬件,比如CPU、硬盘、网卡、GPIB卡、数据采集卡、模块化仪器等等。 为了方便管理,厂家会给这些硬件一个唯一的标识号(id),或者序列号(SN),如图2.1所示。如果厂家也提供相关的访问函数,我们就可以获得硬件的唯一标识号。 图2.1 硬件序列号 获取NI硬件序列号 NI公司硬件设备的序列号可以通过属性节点查知,如图2.2所示。 图2.2 用属性节点获取NI硬件序列号 关于数据采集卡,GPIB卡的硬件信息请参考范例程序GetDAQSN.vi和GetGPIBSN.vi。