基于CDN的安全私有云

基于CDN的安全私有云

作者:盛瀚北京银行。

摘要:本文分析了私有云面临主要维威胁及相应提出的安全需求,设计一套基于CDN的安全私有云平台架构,包括智能WAF防火墙、智能蜜罐、分布式全流量检测取证、分布式云存储等关键技术。

关键词:云安全私有云

1.云计算安全现状

云计算模式将数据统一存储在云计算服务器,对核心数据进行集中管控,比传统分布在大量终端上的数据行为更安全。数据的集中使得安全审计、安全评估、安全运维等行为更加简单易行,同时更容易实现系统容错、高可用性和冗余及灾备恢复。但云计算在带来方便快捷的同时也带来新的挑战。全球领先的信息技术研究和顾问公司Gartner认为,全球云安全服务将保持强劲增长势头,在2017年达到59亿美元,相比2016年增长21%。云安全服务市场的整体增速高于信息安全(information security)总体市场。Gartner预计,云安全服务市场将在2020年接近90亿美元。

1.1.云计算面临的威胁

随着云提供商不断积累运营经验和技术的日益成熟,云故障的频率和持续时间都在减少。但与此同时,企业却在面对宕机的时候变得越来越脆弱,依赖性也越来越高,潜在的危害,或者强烈的挫折感,

变得比以往任何时候都更大。总结回顾一下近期发生的云安全事件:2016年1月18日,Microsoft Office 365的用户的电子邮件账户出现问题,微软将故障归咎于一次错误的软件更新,但是其初次修复的尝试并没有解决问题,在最初的故障出现五天之后,2月22日再次爆发了电子邮件故障。

2016年4月11日,Google Cloud Platform出现18分钟的中段,影响到Compute Engine实例和所有地区的VPN服务。

2016年6月2日,Apple云发生广泛的服务中断,让Apple一些受欢迎的零售和备份服务服务都出现中断,造成部分客户无法访问多个iCloud和App Store服务,同时App Store、Apple TV App Store 和Mac App Store、iTunes和Apple基于云的图片服务都遇到了中断。

2017年2月28日晚8点39分,百度移动端搜索发生故障,搜索请求无法显示结果,至晚9点21分恢复,历时42分钟。

…

CSA云安全联盟列出的2016年“十二大云安全威胁”。依排序分别为1.数据泄露 2.凭证被盗和身份验证如同虚设 3.界面和API被黑 4.系统漏洞利用 5.账户劫持 6.恶意内部人士 7.APT(高级持续

性威胁)寄生虫 8.永久的数据丢失 9.调查不足 10.云服务滥用 11.拒绝服务(DoS)攻击 12.共享技术,共享危险问题。

把云计算环境下的安全威胁细化,并按系统保护的基本要求进行对应,可得到如下的云计算环境下的具体安全威胁:

(1)网络安全部分

业务高峰时段或遭遇DDoS攻击时的大流量导致网络拥堵或网络瘫痪

重要网段暴露导致来自外部的非法访问和入侵

单台虚拟机被入侵后对整片虚拟机进行的渗透攻击,并导致病毒等恶意行为在网络内传播蔓延

虚拟机之间进行的ARP攻击、嗅探

云内网络带宽的非法抢占

重要的网段、服务器被非法访问、端口扫描、入侵攻击 云平台管理员因账号被盗等原因导致的从互联网直接非法访问云资源

虚拟化网络环境中流量的审计和监控

内部用户或内部网络的非法外联行为的检查和阻断

内部用户之间或者虚拟机之间的端口扫描、暴力破解、入侵攻击等行为

(2)主机安全部分

服务器、宿主机、虚拟机的操作系统和数据库被暴力破解、非法访问的行为

对服务器、宿主机、虚拟机等进行操作管理时被窃听

同一个逻辑卷被多个虚拟机挂载导致逻辑卷上的敏感信息泄露

对服务器的Web应用入侵、上传木马、上传webshell等攻击行为

服务器、宿主机、虚拟机的补丁更新不及时导致的漏洞利用以及不安全的配置和非必要端口的开放导致的非法访问和入侵

虚拟机因异常原因产生的资源占用过高而导致宿主机或宿主机下的其它虚拟机的资源不足

(3)资源抽象安全部分

虚拟机之间的资源争抢或资源不足导致的正常业务异常或不可用

虚拟资源不足导致非重要业务正常运作但重要业务受损 缺乏身份鉴别导致的非法登录hypervisor后进入虚拟机 通过虚拟机漏洞逃逸到hypervisor,获得物理主机的控制权限

攻破虚拟系统后进行任易破坏行为、网络行为、对其它账户的猜解,和长期潜伏

通过hypervisor漏洞访问其它虚拟机

虚拟机的内存和存储空间被释放或再分配后被恶意攻击者窃取

虚拟机和备份信息在迁移或删除后被窃取

hypervisor、虚拟系统、云平台不及时更新或系统漏洞导致的攻击入侵

虚拟机可能因运行环境异常或硬件设备异常等原因出错而影响其他虚拟机

无虚拟机快照导致系统出现问题后无法及时恢复

虚拟机镜像遭到恶意攻击者篡改或非法读取

(4)数据安全及备份恢复

数据在传输过程中受到破坏而无法恢复

在虚拟环境传输的文件或者数据被监听

云用户从虚拟机逃逸后获取镜像文件或其他用户的隐私数

据

因各种原因或故障导致的数据不可用

敏感数据存储漂移导致的不可控

数据安全隔离不严格导致恶意用户可以访问其他用户数据为了保障云平台的安全,必须有有效抵御或消减这些威胁,或者采取补偿性的措施降低这些威胁造成的潜在损失。当然,从安全保障的角度讲,还需要兼顾其他方面的安全需求。

1.2.云计算安全需求与挑战

云计算平台是在传统IT技术的基础上,增加了一个虚拟化层,并且具有了资源池化、按需分配,弹性调配,高可靠等特点。因此,传统的安全威胁种类依然存在,传统的安全防护方案依然可以发挥一定的作用。综合考虑云计算所带来的变化、风险,从保障系统整体安全出发,其面临的主要挑战和需求如下:

法律和合规

动态、虚拟化网络边界安全

虚拟化安全

流量可视化

数据保密和防泄露

安全运维和管理

针对云计算所面临的安全威胁及来自各方面的安全需求,需要对科学设计云计算平台的安全防护架构,选择安全措施,并进行持续管理,满足云计算平台的全生命周期的安全。

2.基于CDN的安全私有云平台设计

2.1.系统架构

CDN的全称是Content Delivery Network,即内容分发网络。其基本思路是尽可能避开互联网上有可能影响数据传输速度和稳定性的瓶颈和环节,使内容传输的更快、更稳定。通过在网络各处放置节点服务器所构成的在现有的互联网基础之上的一层智能虚拟网络,CDN系统能够实时地根据网络流量和各节点的连接、负载状况以及到用户的距离和响应时间等综合信息将用户的请求重新导向离用户最近的服务节点上。其目的是使用户可就近取得所需内容,解决Internet网络拥挤的状况,提高用户访问网站的响应速度。

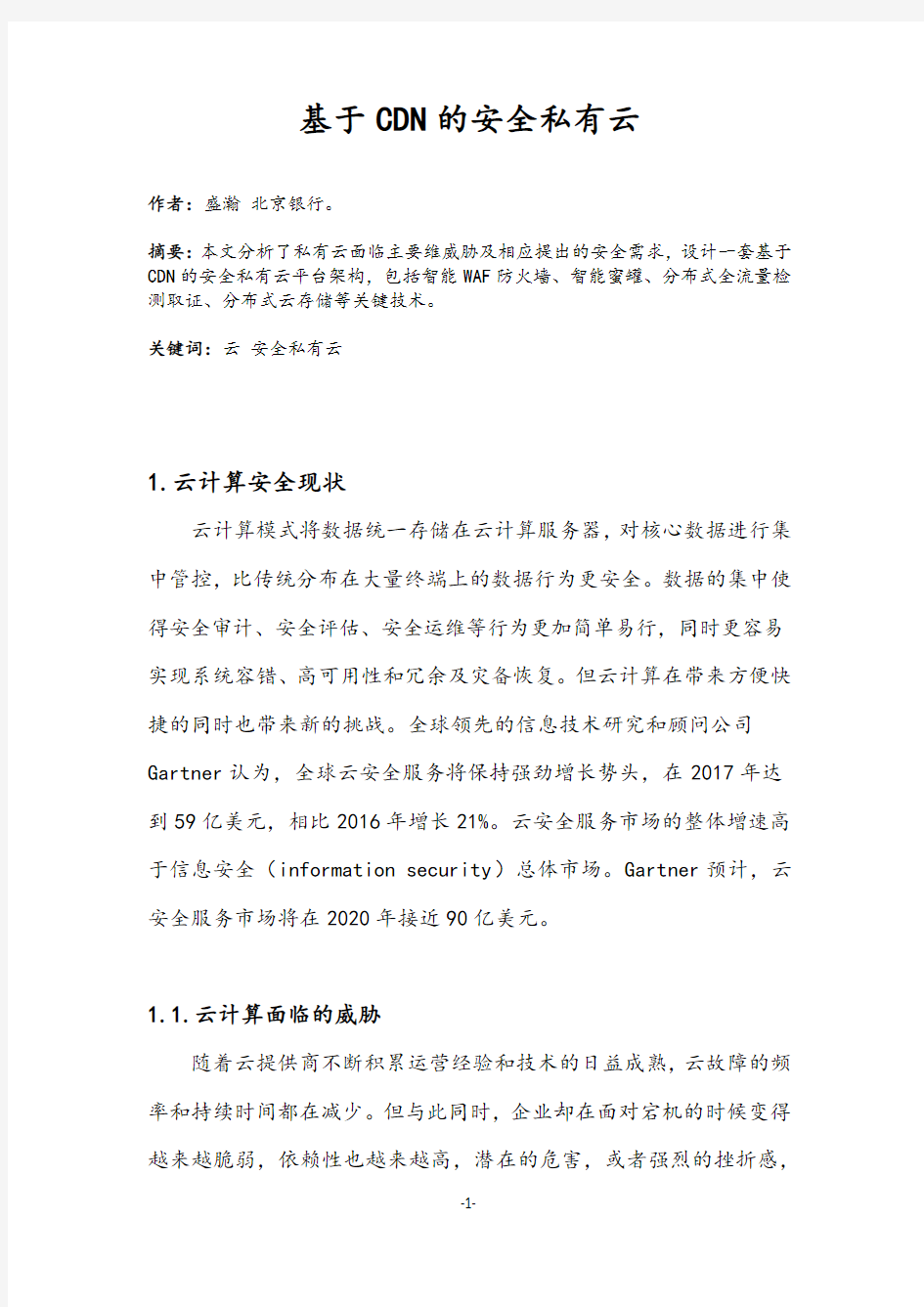

基于CDN的安全私有云平台是针对CND特殊环境下,对整个云端边界及核心应用集群进行综合安全防护的解决方案。整个平台由智能WAF防火墙系统、智能蜜罐系统、分布式全流量检测取证系统和分布式存储中心几部分构成。

整个平台的核心为分布式全流量检测取证系统,当部署在边界的全流量感知到攻击行为时,迅速通知分布式WAF设备将其链路阻断,并行为全流量系统提交有关线索,综合调度系统立即将对方流量劫持到蜜罐中,记录其动作、捕捉其工具,同时分析对方软件系统及网络环境。

基于CDN的安全云私有云平台总体架构如下图:

图 1安全云私有云平台总体架构

2.2.主要系统设计

全流量系统实时采集CDN的边界流量,通过对协议还原进行数据建模,实时提取疑似针对CDN边界网络的APT攻击渗透行为,同时

WAF设备与与全流量设备互相联动,一旦获取全流量分析系统提取的攻击入侵样本及定位攻击源头,分布式WAF设备将迅速对可疑的攻击行为进行快速阻断与报警,提供详尽的攻击日志呈现。

安全云私有云平台通过与不同功能模块之间的数据交换与流动,为数据、资源和能力的使用者提供统一透明的访问接口。并以可视化的方式进行安全威胁预警与展示。

主要功能包括:

(1)基于CDN网络边界的WAF阻断系统:提供Web应用攻击防护能力,通过多种机制的分析检测,够有效的阻断攻击,保证Web应用合法流量的正常传输,同时针对各类安全攻击(如SQL 注入攻击、网页篡改、网页挂马等),WAF阻断系统根据最佳安全策略进行防护,有效降低安全风险。

(2)基于CDN网络边界的蜜罐系统:通过多个蜜罐系统构成一个黑客诱捕网络体系架构,在保证网络的高度可控性的同时,对整个攻击事件进行信息的采集和分析,帮助WEB管理人员认知真实运用中存在的漏洞,有效降低真实WEB应用的安全风险。

(3)基于CDN网络出口的分布式全流量检测取证系统:在CDN流量下实现高速入侵渗透行为全流量检测,通过对网络流量进行清洗和过滤,将过滤后的统计流量和异常流量回传给数据分析中心,快速发现和定位被入侵设备主机,及时报警并进行相关流量的存储和关联。

(4)分布式云存储中心:采用基于hadoop+elasticsearch+spark 分布式模式进行存储与数据挖掘。建立一套基于Lucene的搜索服务

器,提供具有分布式多用户全文搜索等综合访问服务。

2.3.详细功能模块

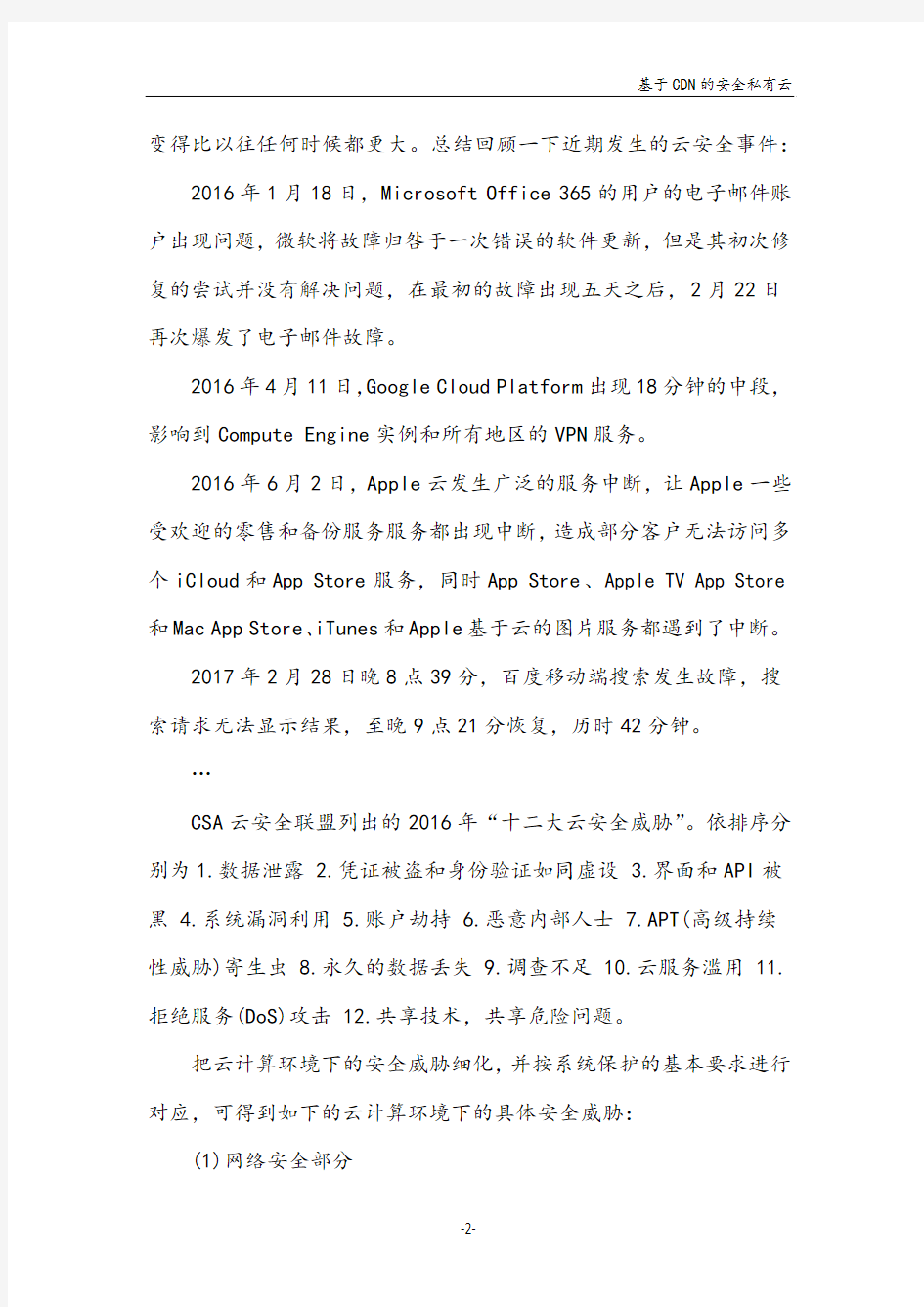

2.3.1.基于CDN网络边界的WAF阻断系统

图 2WAF阻断系统

(1)Web安全防护

WAF阻断系统能防护各类Web攻击威胁。精细化的规则配置,发挥最大的安全防护功能,有效应对web攻击威胁及其变种。包括:SQL 攻击(SQL注入)、LFI攻击(本地文件包含)、RFI攻击(远程文件包含)、PHP攻击(PHP注入)、CMD攻击(命令注入)、JAVA攻击(OGNL Java注入)和MFU攻击(恶意文件上传)等。

(2)网页防篡改

WAF阻断系统集中管理与控制各个网页防篡改端点,并提供监控、同步、发布功能。基于文件夹驱动级保护技术,用户每次访问每个受保护网页时,Web 服务器在发送之前都进行完整性检查,保证网页的

真实性,可以彻底杜绝篡改后的网页被访问的可能性。网页防篡改(端点技术)与WAF联动,可以有效阻断Web威胁。

同时WAF阻断系统提供网页挂马检测功能,全面检查网站各级页面中是否被植入恶意代码,并及时进行预警。

(3)DDOS防护

WAF阻断系统的DDoS防护模块采用主动监测加被动跟踪相互结合的防护技术,可辨识多种DDoS攻击,并启用特有的阻断,能够高效地完成对DDoS攻击的过滤和防护。针对互联网中常见的DDoS攻击手段,提供多种防护手段结合的方式,有效的阻断攻击行为,从而确保服务器可以正常提供服务。能有效的防止CC 和SynFlood攻击。

(4)Web安全扫描

WAF提供Web漏洞扫描系统,定期对客户Web资源进行安全体检,从而进行事前防范和处理。

(5)Web负载均衡

当网络访问量上升时,会造成网络瓶颈随着用户访问数量的快速增加,通过负载均衡可以有效缓解该问题。保证各台服务器的负载均匀分布,合理地分流用户,需要一种服务器负载均衡设备对web 服务器进行负载均衡。负载均衡建立在现有网络结构之上,它提供了一种廉价有效的方法扩展服务器带宽和增加吞吐量,加强网络数据处理能力,提高网络的灵活性和可用性。

(6)可视化管理

WAF强大的设备监控功能,管理员可以实时监控WAF的工作状态、

攻击威胁等系统信息。目前监控信息分为三大类(WAF系统软件、硬件状态信息,Web安全攻击信息,网页防篡改系统信息),从而使管理员可以随时对网络和防火墙的状态有详尽了解,及时发现并排除网络问题,保障应用的稳定运行。

2.3.2.基于CDN网络边界的蜜罐系统

图 3 蜜罐系统

蜜罐系统由采集模块和上传模块组成,采集模块部署在CDN的边界接口,并介入互联网,采集模块将将所有攻击者进入蜜罐种植的工具软件和恶意程序进行自动化提交到沙盒进行自动分析。同时在Windows、ISO、安卓系统等多系统中,在台式机、笔记本、IPAD、手机等多形态上模拟人员操作,并对注册表行为、系统行为、网络连接等进行特征提取,然后通过上传模块将采集的信息提交到管理中心。

管理中心负责接受所有监测设备上传的样本,结合人工参与逆向

分析,生成监测规则并下发到所有监测设备。

(1)数据控制

诱骗服务(deception service)是指在特定的IP服务端口帧听并像应用服务程序那样对各种网络请求进行应答的应用程序。在这个过程中对所有的行为进行记录,同时提供较为合理的应答,并给闯入系统的攻击者带来系统并不安全的错觉。

将诱骗服务配置为特定服务的模式。当攻击者连接到特定端口的时候,就会收到一个由蜜罐发出的协议的标识。如果攻击者认为诱骗服务就是他要攻击的特定服务,他就会采用攻击特定服务的方式进入系统。这样,系统管理员便可以记录攻击的细节。

弱化系统(weakened system)在蜜罐网络中运行没有打上补丁的微软Windows或者Red Hat Linux。让攻击者更加容易进入系统,系统可以收集有效的攻击数据。因为黑客可能会设陷阱,以获取计算机的日志和审查功能,需要运行其他额外记录系统,实现对日志记录的异地存储和备份。

强化系统(hardened system)同弱化系统一样,提供一个真实的环境。不过此时的系统已经武装成看似足够安全的。当攻击者闯入时,蜜罐就开始收集信息,它能在最短的时间内收集最多有效数据。用这种蜜罐需要系统管理员具有更高的专业技术。

(2)用户模式服务器(user mode server)

用户模式服务器实际上是一个用户进程,它运行在主机上,并且模拟成一个真实的服务器。在真实主机中,每个应用程序都当作一个

具有独立IP地址的操作系统和服务的特定是实例。而用户模式服务器这样一个进程就嵌套在主机操作系统的应用程序空间中,当INTERNET用户向用户模式服务器的IP地址发送请求,主机将接受请求并且转发到用户模式服务器上。它的优点体现在系统管理员对用户主机有绝对的控制权。即使蜜罐被攻陷,由于预先设置权限,所以对系统自身没有任何影响。

(3)数据捕获与分析

采用分布式全流量系统进行采集与分布式云存储中心进行分析。

2.3.3.基于CDN网络出口的分布式全流量检测取证系统

图 4 分布式全流量网络监测取证系统

对网络原始流量数据进行完整记录,并进行鉴别与统计,使海量的网络流量数据清晰可视,同时建立完整的流量索引和网络元数据信息,为后续异常数据挖掘和分析取证提供前提和基础。

(1)恶意程序全流量分析检测模块

系统底层集成了多款主流恶意代码、病毒族谱、木马特征库。主

要包括受控地址、外联地址、名称等基础信息,本模块支持特征码自定义功能,方便用户自行录入。

(2)泄密文件全流量回放模块

监视恶意代码窃取数据的整个工作流程,还原恶意代码外传的所有文件数据包,包括文件的传输的源和目的地址。

(3)DNS全流量检测分析模块

检测所控范围内的所有DNS数据包并进行深度分析,发现异常DNS解析行为,详细记录DNS数据的七源组基本信息。

(4)HTTP全流量检测分析模块

检测所控范围内的所有HTTP数据包,详细记录HTTP数据的七源组基础信息,包括获取GET/POST包中COOKIE、URL、HOST、REFER等信息。

(5)恶意文件全流量检测模块

该系统负责接收上级系统上传的工具和恶意程序,进行自动哦的那个动态检测与静态检测,进行注册表行为、进程行为、文件操作、网络连接等分析,自动生成检测规则并提交到管理中心。

(6)自定义特征码全流量巡检模块

用户可以自行添加特征码。特征码采用明文写入,MD5加密存储方式。

(7)异常文件文件传输还原模块

自动还原通过各类协议方式上传下载的各类文件,支持白名单过滤功能,支持PASV、PORT、HTTP等模式。

(8)异常流量分析模块

自动调用系统集成各类证书集,支持用户自定义证书导入,支持串接模块部署,支持各种链路链路,隐身链路的识别取证,支持加密会话识别,支持HTTPS协议非标准端口识别,支持加密数据端口转发识别。

(9)邮件服务器全流量分析模块

检测分析邮件服务器的注入、渗透、DDOS攻击行为,分析日志

中的异常登录情况、检测分析邮件服务器存在的代收和异常转发情况,以及检测分析邮箱帐号存在的弱口令隐患、钓鱼及跨站邮件等安全漏洞。

(10)DNS服务器全流量分析模块

检测分析DNS服务器的注入、渗透、DDOS攻击行为,服务器中

日志中的异常外联情况、以及发现服务器中隐藏的后门程序等安全漏洞。

(11)网络设备服务器全流量分析模块

检测分析网络设备的劫持、重定向、替换下载等行为,检测分析网络设备日志的异常外联情况,检测分析网络设备被隐蔽激活的端口和服务,检测网络设备自身嵌入式操作系统漏洞溢出状态。

(12)时间段连接流量分析模块

通过业务模型将关注范围内24小时内的所有的时间信息对应的

协议、端口、对象进行自动化拓扑和归集。能够对异常的时间流量进行深入分析的数据挖掘系统。它以高效的分析能力取代人工手动分析,

让分析人员对异常时间段的网络连接情况进行汇总,对应能力有一个质的提升,使其对海量数据异常时间流量的分析成为现实。

(13)WEB攻击识别子系统

检测与取证针对蜜罐系统的WEB攻击,检测与识别针对WEB攻击的类型、利用的漏洞、扫描的方式、植入的后门程序等等,包括记录攻击源头的五元组信息。通过全包方式对所有的攻击动作和植入代码进行全包取证,为下一步的分析提供依据。

2.3.4.分布式云存储中心

(1)数据预处理系统

数据预处理系统需要定制开发,以处理从网络采集采集回来的数据,以及从第三方处导入的数据,对这些数据进行预处理,提取摘要信息,并存储原始包数据。

由于系统面临的是海量数据,需要通过优先级调度,将用户更关心的数据或最重要的数据优先处理,优先级分为节点优先级、类型优先级和时间优先级。

采集的数据和第三方导入的数据来源多样,预处理需要对这些数据进行解析,识别有效数据,对冗余数据、错误数据进行清洗。

系统采用了基于Bayes分类算法的模型对海量的数据进行归类,利用文本数据向量化、向量空间将维等方法得出分类结果,为数据挖掘提供高质量的数据基础。

存储原始数据的同时,还要对原始数据进行摘要提取,以便管理系统方便后续对各数据进行浏览和查看。

(2)分布式计算系统

每天产生的互联网数据和Web访问的数据量非常巨大,单机无法支撑如此海量数据的计算,需要采用新的架构实现数据的及时分析。全流量分布式计算系统把一个非常大的计算分解成许多小的部分,然后把这些部分分配给许多计算机进行处理,从而解决这个问题。

采用基于elasticsearch+spark分布式模式进行存储与数据挖掘。建立一套基于Lucene的搜索服务器。提供了分布式多用户能力的全文搜索引擎,基于RESTful web接口。Elasticsearch将采用Java 进行定制与开发,并为下一步的第三方集成提供开放式平台。分布式存储中心设计将采用私有云计算模式,能够达到实时搜索,稳定,可靠,快速,安装使用方便。

(3)海量数据解析引擎系统

海量数据解析引擎系统属于新开发系统,提供对原始网络数据包的分布式解析能力。

由于网络原始包文件一般是以Pcap为后缀、以网络二进制的格式存储,现有的Mapreduce还没有提供成熟的Pcap文件的解析接口。为此,结合Mapreduce现有的技术,实现开发自有独特的Pcap文件处理方法和解析引擎。

海量数据解析引擎系统识别网络数据包类型,将同类型的数据归类加载,以提升加载速度,并按照分析所需要的不同的维度,对原始数据进行切分,从而可以并行的对Pcap文件实现分布式的解析,而不会造成切分块交接处数据的丢失,另外,系统还提供对解析结果的

验证。

海量数据解析引擎系统将采用SPARK纵向分析技术,前端设备采集的数据通过读包模式回放到ES系统,原始数据包将通过SPARK 方式将CAP原始包保留在ES平台中,整体框架图如下:

图 5sparl数据解析框架

Spark Streaming将构建在Spark上处理Stream数据的框架,基本的原理是将cap数据包在内存中分成小的时间片断(几秒),以类似batch批量处理的方式来处理这小部分数据。Spark Streaming 构建在Spark上,一方面是因为Spark的低延迟执行引擎(100ms+),支持用于实时计算,另一方面相比基于Record的其它处理框架(如Storm),一部分窄依赖的RDD数据集可以从源数据重新计算达到容错处理目的。此外小批量处理的方式使得它可以同时兼容批量和实时数据处理的逻辑和算法。方便了一些需要历史数据和实时数据联合分析的特定应用场合。

(4)数据分析模型系统

针对存储的各种海量数据,需开发数据分析模型系统,采用各种统计和处理方法,进行攻击流量检测和异常数据挖掘。

数据分析模型系统全方位统计数据包中的数量流的内容,以最小

单位1s为基本单位,表示每1s中某个统计的结果,如IP会话:5645 1s 该条记录表示在这一秒中此IP会话出现的次数为5645次。

根据统计的内容挖掘异常信息,通过读取统计结果中记录的异常点,在后续读取的数据包中与出现的异常点进行对比最终形成一系列的异常时间点。例如心跳包:首先读取到某个TCP会话统计结果中发送数据包的个数处于某个范围且过一段间隔出现同样的类似情况则

记录第一次的异常点1,后续又出现类似情况记录异常点2,最终形成,1(某个时间点)2(某个时间点)3(某个时间点)1、2、3的

时间间隔坐落于某个范围。则此以系列点为异常图需要标记的异常点。

对于异常图形,直接将数据读取出来不做任何记录,并根据数据点绘制相应的曲线图,通过图形算法对图像进行处理(缩放,翻转等)最后与异常图形进行比较得到相似值,如果此值处于某个范围则说明该数据与该图异常相似,最后标记出相似位置。

用户将输入一系列的条件、表达式来从数据库中抽取数据,根据他所填写的异常分析项由程序动态从数据中发现异常信息,最终用图形展示给用户并以显眼的颜色在图样中标识异常结果。

(5)核心管理中心系统

核心管理系统对业务进行综合管理,需新开发以实现用户管理、角色管理、配置管理、审计管理、第三方数据管理等功能。

用户管理功能包括用户信息的增、删、改功能,以及用户密码和安全信息管理功能,还实现用户和用户组权限的设立和分配功能。

角色包括如下角色:系统管理员:账号管理、权限、授权等管理;

高级业务员:能够将自身的业务权限分配给下层业务员;一般业务员:查看、挖掘、搜索、标注信息;审计员:审计业务日志。

配置管理对各个设备的配置文件、规则文件进行统一的集中管理;对各套软件的升级和插件的升级进行统一的集中管理。

审计管理实现对平台操作和业务流程的审计。对重要的操作和业务流程,比如管理员对配置的处理,业务员对数据的访问和业务的操作的审计。也包括对操作日志进行安全审计,如系统登录、用户添加删除、权限调整、网络访问等。审计管理实现日志汇总,实时报警和事后审计核查。

第三方数据管理包括对第三方数据的导入、查看、搜索、标注、删除等操作,也可以将第三方数据导出,进行长期的保存。

(6)可视化展示系统

展示系统以可视化的方式展示实时安全态势与历史安全态势。包括实时态势展示、攻击预测、专项态势展示、历史态势展示、信息展示。

数据报警中心可以提供更为清晰直观的数据感官,将错综复杂的数据和数据之间的关系,通过图片、映射关系或表格,以简单、友好、易用的图形化、智能化的形式展现给用户供其分析使用,可通过数据访问接口或商业智能门户实现,通过直观的办式表达出来。可视化与可视分析通过交互可视界面来进行分析、推理和决策;从海量、动态、不确定甚至相互冲突的数据中整合信息,狭取对复杂情景的更深层的理解;可供人们检验已有预测,探索未知信息,同时提供快速、

基于CDN的安全私有云精编版

基于CDN的安全私有云 作者:盛瀚北京银行。 摘要:本文分析了私有云面临主要维威胁及相应提出的安全需求,设计一套基于CDN的安全私有云平台架构,包括智能WAF防火墙、智能蜜罐、分布式全流量检测取证、分布式云存储等关键技术。 关键词:云安全私有云 1.云计算安全现状 云计算模式将数据统一存储在云计算服务器,对核心数据进行集中管控,比传统分布在大量终端上的数据行为更安全。数据的集中使得安全审计、安全评估、安全运维等行为更加简单易行,同时更容易实现系统容错、高可用性和冗余及灾备恢复。但云计算在带来方便快捷的同时也带来新的挑战。全球领先的信息技术研究和顾问公司Gartner认为,全球云安全服务将保持强劲增长势头,在2017年达到59亿美元,相比2016年增长21%。云安全服务市场的整体增速高于信息安全(information security)总体市场。Gartner预计,云安全服务市场将在2020年接近90亿美元。 1.1.云计算面临的威胁 随着云提供商不断积累运营经验和技术的日益成熟,云故障的频率和持续时间都在减少。但与此同时,企业却在面对宕机的时候变得越来越脆弱,依赖性也越来越高,潜在的危害,或者强烈的挫折感,

变得比以往任何时候都更大。总结回顾一下近期发生的云安全事件:2016年1月18日,Microsoft Office 365的用户的电子邮件账户出现问题,微软将故障归咎于一次错误的软件更新,但是其初次修复的尝试并没有解决问题,在最初的故障出现五天之后,2月22日再次爆发了电子邮件故障。 2016年4月11日,Google Cloud Platform出现18分钟的中段,影响到Compute Engine实例和所有地区的VPN服务。 2016年6月2日,Apple云发生广泛的服务中断,让Apple一些受欢迎的零售和备份服务服务都出现中断,造成部分客户无法访问多个iCloud和App Store服务,同时App Store、Apple TV App Store 和Mac App Store、iTunes和Apple基于云的图片服务都遇到了中断。 2017年2月28日晚8点39分,百度移动端搜索发生故障,搜索请求无法显示结果,至晚9点21分恢复,历时42分钟。 … CSA云安全联盟列出的2016年“十二大云安全威胁”。依排序分别为1.数据泄露 2.凭证被盗和身份验证如同虚设 3.界面和API被黑 4.系统漏洞利用 5.账户劫持 6.恶意内部人士 7.APT(高级持续 性威胁)寄生虫 8.永久的数据丢失 9.调查不足 10.云服务滥用 11.拒绝服务(DoS)攻击 12.共享技术,共享危险问题。 把云计算环境下的安全威胁细化,并按系统保护的基本要求进行对应,可得到如下的云计算环境下的具体安全威胁: (1)网络安全部分

基于私有云的统一报表平台解决方案

1. 方案简介 随着我国目前政府部门和企业信息化建设越来越广泛,存在着一个部门或者企业存在非常多的报表业务,并且因为各种历史原因,不同的报表业务分别建设,使用不同的系统,单独部署,相对独立隔离。由此带来部分系统管理工作重复,数据分散存储,无法进行统一的分析查询,不利于系统的升级维护。在这样的背景下,提出基于私有云的统一报表平台,实现报表业务的统一部署、统一管理。 基于私有云的统一报表平台能为各部门和企业实现如下目标: (1)统一报表平台能够实现报表业务灵活方便的扩展,不仅能对具体报表业务进行调整,还能灵活方便增加新的报表业务 (2)统一报表平台在数据存储层,及业务逻辑处理层能够通过分布式技术进行水平扩展 (3)统一报表平台能够针对每套报表业务定制个性化的报送流程。往往,不同的报表业务一般会在报送流程上有一定的差异性,平台能为不同的业务定制个性化的流程 (4)统一报表平台提供多租户的管理模式。平台通过多租户管理模式,覆盖多种场景,来满足不同的管理需求 (5)在高并发用户情况下,统一报表平台能够提供稳定的性能表现。 2. 方案概述 本系统提供完整的统计业务建模功能,包括业务方案、统计实体、指标体系,报表设计、公式引擎、报送流程、业务参数包等等,此外还提供数据的审核、运算、上报流程等功能。不同的统计业务之间相互独立,互不干扰,但可根据需要在合法授权的情况下共享数据,实现报表业务的统一部署、统一管理。

统一报表平台架构示意图 3. 方案特色 3.1 多租户管理 在单一系统框架内,为不同用户提供虚拟的报表业务服务平台,用户在操作自身的报表业务实例时,相当于拥有自身独立的平台系统,与其他报表业务互相隔离。 集中管理模式:由平台管理员对全部报表业务实例及用户进行集中管理。 分级用户管理:集中的业务实例分配与分级的用户管理相结合的模式,由平台管理员创建业务实例,及业务管理员,并将因为实例的权限分配给业务管理员。由业务管理员为业务内的用户进行管理并授权。

XXXX电厂数据中心私有云安全方案

XXXX电厂数据中心 私有云安全方案 一、“统一平台”云安全防护解决方案 从传统的安全角度出发,很多电厂私有云平台在建设过程中都面临“物理隔离”和“统一平台”两种解决思路的选择。早期,基于传统技术架构和生产安全因素考虑,“物理隔离”方案应用较为广泛。然而,随着网络安全技术和云计算技术的快速发展,现有安全技术已经完全可以解决隔离不同类型应用(VM)的需求。因此,在采取相关安全措施的基础上,“统一平台”方案无论业务层面还是安全层面都具有更高的优势。 图1、生产网与信息网“物理隔离”方案(传统)

图2、生产信息网“统一平台”方案(推荐) 下面针对新主流“统一平台”方案(图2)与传统的“物理隔离”方案(图1)进行对比分析。 为了便于对比,首先简要说明图2 的方案。该方案引入了云安全防护设备。该设备通过数字化信息管理网(业务网)与私有云平台的计算、存储资源池互联,可对任意的物理资源、逻辑应用(VM)进行有效隔离,可以实现数据包、网络连接、逻辑应用(VM)、物理资源各个颗粒度的数据进行分析、过滤、处理,同时具有防内网渗透、隔离蠕虫类病毒、识别APT攻击等功能,能够有效保障私有云平台的隔离性及安全性。 具体分析如下: (一)业务层面 1、资源使用效率 从云平台业务使用的角度看,“统一平台”具有绝对优势,可以最大限度地统一调度、配置、管理私有云平台中的所有资源;而“物理隔离”方案将私有云中不同的物理资源进行隔离,其实质是将统一的云平台机械地切割成两个(甚至多个)云平台,这就大大降低了云平台对计算、存储资源的统一调度和管理,资源使用效率大大降低。 2、系统扩展性 “统一平台”方案的系统扩展能力强,对于物理资源扩展、逻辑资源变更等都具有很好的扩展性;而“物理隔离”方案在进行资源扩展时,必须以隔离出的小区域为基本单位进行,

私有云建设方案

目录 1、项目概述 (3) 2、项目建设规划 (5) 2.1、建设原则 (5) 2.2、项目建设内容、思路及技术规划 (5) 2.3、技术架构和路线介绍 (7) 2.3.1、资源池化 (7) 2.3.2、智能化云管理 (8) 3、私有云总体建设方案 (9) 3.1、建设原则 (9) 3.2、总体设计方案 (10) 3.2.1、逻辑架构 (10) 3.2.2、网络架构(假设) (11) 3.3、云管理平台设计 (13) 3.3.1、云管理平台系统架构 (13) 3.3.2、云管理平台功能 (15) 3.3.3、云管理平台设计 (21) 3.4、虚拟化设计 (25) 3.4.1、服务器虚拟化 (25) 3.4.2、桌面虚拟化 (26) 3.5、安全设计 (30) 3.6、计算资源池设计 (32) 3.6.1、计算资源池技术路线 (32) 3.6.2、计算资源池设计 (34) 3.7、存储资源池设计 (34) 3.7.1、存储资源池技术路线 (34)

3.7.2、存储资源池 (36) 3.8、应用迁移及现有设备利旧 (36) 3.8.1、应用迁移 (37) 3.8.2、设备利旧 (38)

1、项目概述 云计算是一种IT资源的交付和使用模式,指通过网络(包括互联网Internet 和企业内部网Intranet)以按需、易扩展的方式获得所需的软件、应用平台、及基础设施等资源。云计算具有资源池化、弹性扩展、自助服务、按需付费、宽带接入等关键特征。 从部署和应用模式来讲,云计算分为公有云、私有云和混合云等。 云计算从服务模式上来讲主要包括基础设施即服务(IaaS)、平台即服务(PaaS)、软件即服务(SaaS)等内容。 IaaS是Infrastructure-as-a-Service(基础设施即服务)的建成,云计算中心可使用IaaS的模式将其资源提供给客户,通过虚拟化技术,虚拟数据中心可以将相应的物理资源虚拟为多个虚拟的数据中心,从而在用户一端看到一个个独立的,完整的数据中心(虚拟的),这些虚拟数据中心可以由用户发起申请和维护,同时,这些虚拟数据中心还具有不同的资源占用级别,从而保证不同的用户具有不一样的资源使用优先级。 PaaS是Platform-as-a-Service(平台即服务)的简称,PaaS能给客户带来更灵活、更个性化的服务,这包括但不仅限于中间件作为服务、消息传递作为服务、集成作为服务、信息作为服务、连接性作为服务等。此处的服务主要是为了支持应用程序。这些应用程序可以运行在云中,并且可以运行在更加传统的企业数据中心中。为了实现云内所需的可扩展性,此处提供的不同服务经常被虚拟化。PaaS 厂商也吸引软件开发商在PaaS平台上开发、运行并销售在线软件。

桌面云解决方案

顶尖云 桌面云解决方案 北京金山顶尖科技股份有限公司 2015年3月

目录 概述 ................................................................. 错误!未定义书签。第一章、桌面虚拟化技术介绍........................................ 错误!未定义书签。 . 什么是桌面虚拟化?........................................ 错误!未定义书签。 . 桌面虚拟化VDI&VOI ........................................ 错误!未定义书签。 虚拟桌面基础架构VDI ................................... 错误!未定义书签。 物理桌面虚拟化VOI ..................................... 错误!未定义书签。 . 桌面虚拟化市场发展趋势.................................... 错误!未定义书签。 VDI竞争激烈,市场规模不断扩大......................... 错误!未定义书签。 VOI新型桌面虚拟化崭露头角............................. 错误!未定义书签。 桌面虚拟化最佳路线VDI+VOI ............................. 错误!未定义书签。第二章、为什么要使用桌面虚拟化?.................................. 错误!未定义书签。 . 传统桌面管理面临的挑战.................................... 错误!未定义书签。 . 传统桌面管理存在的问题.................................... 错误!未定义书签。第三章、顶尖云桌面云整体架构设计.................................. 错误!未定义书签。 . 方案结构.................................................. 错误!未定义书签。 . 工作原理.................................................. 错误!未定义书签。第四章、顶尖云桌面云详细设计...................................... 错误!未定义书签。 . 顶尖云桌面云 VDI设计 ..................................... 错误!未定义书签。 顶尖云VDI ............................................. 错误!未定义书签。 顶尖云VDI架构设计.................................... 错误!未定义书签。 顶尖云VDI功能特性.................................... 错误!未定义书签。 . 顶尖云桌面云 VOI设计 ..................................... 错误!未定义书签。 顶尖云VOI ............................................. 错误!未定义书签。 顶尖云VOI架构设计.................................... 错误!未定义书签。 顶尖云VOI功能特性.................................... 错误!未定义书签。 . 顶尖云桌面云云应用设计................................... 错误!未定义书签。 顶尖云云应用.......................................... 错误!未定义书签。 云应用功能特性........................................ 错误!未定义书签。 . 顶尖云桌面云云盘设计..................................... 错误!未定义书签。

公有云or私有云,数据安全问题不必纠结

公有云OR 私有云,数据安全不再是 个问题 互联网时代的众多产物中,如果说有哪些让用户“又爱又怕”,时下正流行的“云平台”想必要排在前面。IDC 调查显示,对于是否上云,用户顾虑重重:内部IT集成、自定义能力、付费成本等等……,但这些都不是重点,IDC发现75%的用户焦虑的是:上云后的数据安全性如何保障? 因此,很多用户开始考虑采用私有云这种折衷方式来规避这种风险,但对于大多数规模、体量不太大的用户来说,建设私有云并不现实,性价比更高的公有云才是最好的选择,但事实上,无论私有云和公有云,在数据安全方面都面对不同的安全挑战。如何为不同云环境下的用户提供有针对性的数据安全解决方案,安华金和已经有了答案。 8月9日,北京国际会议中心,阿里云栖大会.北京站拉开帷幕,安华金和作为阿里云战略合作方受邀参展。针对私有云与公有云的环境差异,安华金和针对云数据安全给出完美解答,不同云环境,不同防护方案。 一. 私有云环境下,兼顾合规,全面防护 基于信息化水平、资金实力等原因,选择私有云的用户大多分布在政府、金融、运营商、央企等行业。私有云环境相对纯净,安全性方面可以自己把控,不存在过多的安全威胁,但我国信息安全等级保护要求中,对于数据安全提出明确要求,因此满足合规是私有云用户最为关心的问题。 针对合规性要求安华金和给出四点解决方案: 数据保密性:通过数据库加密产品,对数据库中敏感信息按列进行加密保存。 访问控制:通过数据库漏扫、数据库防火墙、数据库加密实现最小授权,使得用户的权限最小化,对重要信息资源设置敏感标记。 安全审计:通过数据库审计实现对用户行为、安全事件等记录,事后可追查。 漏洞修复:通过数据库防火墙的虚拟补丁功能,在不影响业务正常运转的情况下,保持系统补丁及时得到更新。

云计算安全解决方案

云计算安全解决方案

目录 云计算安全解决方案 0 1.云计算的特点 (2) 2.云计算的安全体系架构 (2) 3.云计算面临的安全隐患 (3) 3.1云平台的安全隐患 (3) 3.2应用服务层的安全隐患 (3) 3.3基础设施层的安全隐患 (4) 4.云计算的安全解决方案 (4) 4.1确保云平台的安全 (4) 4.2确保应用服务层的安全 (5) 4.3确保基础设施层的安全 (6) 5.云计算安全的未来展望 (7)

1.云计算的特点 超大规模。“云计算管理系统”具有相当的规模,Google的云计算已经拥有100 多万台服务器,Amazon、IBM、微软、Yahoo 等的“云”均拥有几十万台服务器。“云”能赋予用户前所未有的计算能力。 虚拟化。云计算支持用户在任意位置、使用各种终端获取应用服务。所请求的资源来自“云”,而不是固定的有形的实体。应用在“云”中某处运行,但实际上用户无需了解、也不用担心应用运行的具体位置。 高可靠性。“云”使用了数据多副本容错、计算节点同构可互换等措施来保障服务的高可靠性,使用云计算比使用本地计算机可靠。 通用性。云计算不针对特定的应用,在“云”的支撑下可以构造出千变万化的应用,同一个“云”可以同时支撑不同的应用运行。 高可扩展性。“云”的规模可以动态伸缩,满足应用和用户规模增长的需要。 廉价。由于“云”的特殊容错措施可以采用极其廉价的节点来构成云,因此用户可以充分享受“云”的低成本优势。 目前各家所提的云安全解决方案,大都根据自己企业对云平台安全的理解,结合本企业专长,专注于某一方面的安全。然而,对于用户来说云平台是一个整体,急需一套针对云平台的整体保护技术方案。针对云平台的信息安全整体保护技术的研究的是大势所趋,整体保护技术体系的建立,必将使云计算得以更加健康、有序的发展。 2.云计算的安全体系架构 云计算平台和传统计算平台的最大区别在于计算环境,云平台的计算环境是通过网络把多个成本相对较低的计算实体整合而形成的一个具有强大计算能力的系统,这样的一个系统势必比传统意义上的计算环境要更加复杂。对云平台的计算环境的保护也是云平台下信息安全整体保护体系的重中之重。 强大、方便的云计算服务是通过客户端最终展现给用户的,在云计算环境完成了客户所要求的工作或服务后,这些工作、服务的成果应通过一个安全的途径传输并最终展现在客户端上。云计算环境下的通信网络就是保证云计算环境到客户端、云计算环境之间进行信息传输以及实施安全策略的部件。 区域边界是云计算环境与云通信网络实现边界连接以及实施安全策略的相关部件。真正的云计算环境应是可控的,在这一可控的云区域与其外部的不可控区域之间,应遵循一套规则来确保只有通过认证的用户才能管理和使用云,从而保证云计算环境区域的安全。 云计算环境内部的各个部件的正常运转、数据在云内的安全传输、云计算环

深信服aDesk桌面云解决方案建议书(详细版)

XXXX 桌面云解决方案建议书 201X年X月 深信服科技有限公司

目录 第1章项目概述 (1) 1.1项目背景 (1) 1.2需求分析 (1) 1.2.1高昂的运维和支持成本 (1) 1.2.2数据丢失和泄密风险大 (2) 1.2.3阻碍企业移动业务战略 (2) 1.3革新的桌面交付模式 (2) 1.3.1桌面云概念定义 (2) 1.3.2桌面云带来的变化 (3) 1.4设计原则 (3) 第2章深信服aDesk桌面云方案介绍 (4) 2.1一站式方案概述 (4) 2.2主要功能列表 (5) 2.3多种桌面交付类型 (8) 2.4方案价值总结 (9) 2.5方案优势介绍 (10) 第3章XXXX桌面云整体架构设计 (11) 3.1深信服桌面云整体架构 (11) 3.2组件及模块介绍 (11) 3.2.1AD/DHCP服务器 (11) 3.2.2桌面服务器和磁盘阵列(VMS) (12) 3.2.3虚拟桌面控制VDC (12) 3.2.4终端设备 (12) 3.3服务器群集设计思路 (13) 3.4深信服SRAP协议技术详解 (13) 第4章桌面云方案软硬件需求 (16) 4.1服务器存储选型依据 (16) 4.2容量估计及性能分析 (18)

4.3aDesk桌面云方案配置参数 (18) 4.3.1容量规划 (18) 4.3.2软硬件列表 (19) 第5章产品精彩亮点解析 (20) 5.1良好用户体验 (20) 5.1.1高清视频体验 (20) 5.1.2高效SRAP协议 (20) 5.1.3单点登录技术 (21) 5.1.4自动化桌面部署 (21) 5.2最优的灵活性 (22) 5.2.1广泛终端支持 (22) 5.2.2丰富的桌面类型 (22) 5.2.3外设的总线映射技术 (23) 5.2.4智能开关机 (24) 5.3端到端安全设计 (24) 5.3.1终端安全 (24) 5.3.2传输安全 (25) 5.3.3平台安全 (25) 5.4最低的IT总体成本 (26) 5.4.1高效率、低能耗瘦终端 (26) 5.4.2内存页合并技术 (27) 5.4.3镜像分离和IO加速 (27) 5.4.4桌面服务器群集设计 (28)

公有云or私有云,数据安全问题不必纠结

公有云or私有云,数据安全问题不必纠结

————————————————————————————————作者:————————————————————————————————日期:

公有云OR 私有云,数据安全不再是 个问题 互联网时代的众多产物中,如果说有哪些让用户“又爱又怕”,时下正流行的“云平台”想必要排在前面。IDC 调查显示,对于是否上云,用户顾虑重重:内部IT集成、自定义能力、付费成本等等……,但这些都不是重点,IDC发现75%的用户焦虑的是:上云后的数据安全性如何保障? 因此,很多用户开始考虑采用私有云这种折衷方式来规避这种风险,但对于大多数规模、体量不太大的用户来说,建设私有云并不现实,性价比更高的公有云才是最好的选择,但事实上,无论私有云和公有云,在数据安全方面都面对不同的安全挑战。如何为不同云环境下的用户提供有针对性的数据安全解决方案,安华金和已经有了答案。 8月9日,北京国际会议中心,阿里云栖大会.北京站拉开帷幕,安华金和作为阿里云战略合作方受邀参展。针对私有云与公有云的环境差异,安华金和针对云数据安全给出完美解答,不同云环境,不同防护方案。 一. 私有云环境下,兼顾合规,全面防护 基于信息化水平、资金实力等原因,选择私有云的用户大多分布在政府、金融、运营商、央企等行业。私有云环境相对纯净,安全性方面可以自己把控,不存在过多的安全威胁,但我国信息安全等级保护要求中,对于数据安全提出明确要求,因此满足合规是私有云用户最为关心的问题。 针对合规性要求安华金和给出四点解决方案: 数据保密性:通过数据库加密产品,对数据库中敏感信息按列进行加密保存。 访问控制:通过数据库漏扫、数据库防火墙、数据库加密实现最小授权,使得用户的权限最小化,对重要信息资源设置敏感标记。 安全审计:通过数据库审计实现对用户行为、安全事件等记录,事后可追查。 漏洞修复:通过数据库防火墙的虚拟补丁功能,在不影响业务正常运转的情况下,保持系统补丁及时得到更新。

私有云建设方案

目录 1、项目概述 (2) 2、项目建设规划 (4) 2.1、建设原则 (4) 2.2、项目建设内容、思路及技术规划 (4) 2.3、技术架构和路线介绍 (6) 2.3.1、资源池化 (6) 2.3.2、智能化云管理 (7) 3、私有云总体建设方案 (7) 3.1、建设原则 (7) 3.2、总体设计方案 (9) 3.2.1、逻辑架构 (9) 3.2.2、网络架构(假设) (10) 3.3、云管理平台设计 (12) 3.3.1、云管理平台系统架构 (12) 3.3.2、云管理平台功能 (14) 3.3.3、云管理平台设计 (20) 3.4、虚拟化设计 (24) 3.4.1、服务器虚拟化 (24) 3.4.2、桌面虚拟化 (25) 3.5、安全设计 (29) 3.6、计算资源池设计 (30) 3.6.1、计算资源池技术路线 (30) 3.6.2、计算资源池设计 (32) 3.7、存储资源池设计 (33) 3.7.1、存储资源池技术路线 (33)

3.7.2、存储资源池 (34) 3.8、应用迁移及现有设备利旧 (35) 3.8.1、应用迁移 (35) 3.8.2、设备利旧 (36) ? 1、项目概述 云计算是一种IT资源的交付和使用模式,指通过网络(包括互联网Internet 和企业内部网Intranet)以按需、易扩展的方式获得所需的软件、应用平台、及基础设施等资源。云计算具有资源池化、弹性扩展、自助服务、按需付费、宽带接入等关键特征。 从部署和应用模式来讲,云计算分为公有云、私有云和混合云等。 云计算从服务模式上来讲主要包括基础设施即服务(IaaS)、平台即服务(Pa aS)、软件即服务(SaaS)等内容。 IaaS是Infrastructure-as-a-Service(基础设施即服务)的建成,云计算中心可使用IaaS的模式将其资源提供给客户,通过虚拟化技术,虚拟数据中心可以将相应的物理资源虚拟为多个虚拟的数据中心,从而在用户一端看到一个个独立的,完整的数据中心(虚拟的),这些虚拟数据中心可以由用户发起申请和维护,同时,这些虚拟数据中心还具有不同的资源占用级别,从而保证不同的用户具有不一样的资源使用优先级。 PaaS是Platform-as-a-Service(平台即服务)的简称,PaaS能给客户带来更灵活、更个性化的服务,这包括但不仅限于中间件作为服务、消息传递作为服务、集成作为服务、信息作为服务、连接性作为服务等。此处的服务主要

云平台建设方案简介

云平台建设方案简介 2015年11月

目录

云平台总体设计 总体设计方案 设计原则 ?先进性 云中心的建设采用业界主流的云计算理念,广泛采用虚拟化、分布式存储、分布式计算等先进技术与应用模式,并与银行具体业务相结合,确保先进技术与模式应用的有效与适用。 ?可扩展性 云中心的计算、存储、网络等基础资源需要根据业务应用工作负荷的需求进行伸缩。在系统进行容量扩展时,只需增加相应数量的硬件设备,并在其上部署、配置相应的资源调度管理软件和业务应用软件,即可实现系统扩展。 ?成熟性 云中心建设,要考虑采用成熟各种技术手段,实现各种功能,保证云计算中心的良好运行,满足业务需要。 ?开放性与兼容性 云平台采用开放性架构体系,能够兼容业界通用的设备及主流的操作系统、虚拟化软件、应用程序,从而使得云平台大大降低开发、运营、维护等成本。 ?可靠性 云平台需提供可靠的计算、存储、网络等资源。系统需要在硬件、网络、软件等方面考虑适当冗余,避免单点故障,保证云平台的可靠运行。 ?安全性 云平台根据业务需求与多个网络分别连接,必须防范网络入侵攻击、病毒感染;同时,云平台资源共享给不同的系统使用,必须保证它们之间不会发生数据泄漏。因此,云平台应该在各个层面进行完善的安全防护,确保信息的安全和私密性。 ?多业务性 云平台在最初的规划设计中,充分考虑了需要支撑多用户、多业务的特征,保证基础资源在不同的应用和用户间根据需求自动动态调度的同时,使得不同的业务能够彼此隔离,保证多种业务的同时良好运行。 ?自主可控 云平台建设在产品选型中,优先选择自主可控的软硬件产品,一方面保证整个云计算中心的安全,另一方面也能够促进本地信息化产业链的发展。 支撑平台技术架构设计 图支撑平台技术架构 支撑平台总体技术架构设计如上,整个架构从下往上包括云计算基础设施层、云计算平台资源层、云计算业务数据层、云计算管理层和云计算服务层。其中: ?云计算基础设施层:主要包括云计算中心的物理机房环境; ?云计算平台资源层:在云计算中心安全的物理环境基础上,采用虚拟化、分布 式存储等云计算技术,实现服务器、网络、存储的虚拟化,构建计算资源池、 存储资源池和网络资源池,实现基础设施即服务。

云计算安全解决方案

云计算安全解决方案 目录 云计算安全解决方案 0 1.云计算的特点 (3) 2?云计算的安全体系架构 (4)

3?云计算面临的安全隐患 (5)

3.1云平台的安全隐患 (5) 3.2应用服务层的安全隐患 (6) 3.3基础设施层的安全隐患 (6) 4?云计算的安全解决方案 (7) 4.1确保云平台的安全 (7) 4.2确保应用服务层的安全 (8) 4.3确保基础设施层的安全 (9) 5.云计算安全的未来展望 (11)

1. 云计算的特点 超大规模。“云计算管理系统”具有相当的规模,Google的云计算已经拥有 100多万台服务器,Amazon、IBM、微软、Yahoo等的“云”均拥有几十万台服务 器。“云”能赋予用户前所未有的计算能力。 虚拟化。云计算支持用户在任意位置、使用各种终端获取应用服务。所请求的资源来自“云”,而不是固定的有形的实体。应用在“云”中某处运行,但实际上用户无需了解、也不用担心应用运行的具体位置。 高可靠性。“云”使用了数据多副本容错、计算节点同构可互换等措施来保障服务的高可靠性,使用云计算比使用本地计算机可靠。 通用性。云计算不针对特定的应用,在“云”的支撑下可以构造出千变万化的应用,同一个“云”可以同时支撑不同的应用运行。 高可扩展性。“云”的规模可以动态伸缩,满足应用和用户规模增长的需要。廉价。 由于“云”的特殊容错措施可以采用极其廉价的节点来构成云,因此用户可以充分享受“云”的低成本优势。 目前各家所提的云安全解决方案,大都根据自己企业对云平台安全的理解,结合本企业专长,专注于某一方面的安全。然而,对于用户来说云平台是一个整体,急需一套针对云平台的整体保护技术方案。针对云平台的信息安全整体保护技术的研究的是大势所趋,整体保护技术体系的建立,必将使云计算得以更加健康、有序的发展。 2. 云计算的安全体系架构 云计算平台和传统计算平台的最大区别在于计算环境,云平台的计算环境是

云桌面建议方案

XX单位虚拟桌面解决方案建议书

目录 1 现状与需求分析........................................错误!未定义书签。 现状分析......................................错误!未定义书签。 用户需求分析..................................错误!未定义书签。 任务型用户............................... 错误!未定义书签。 知识型用户............................... 错误!未定义书签。 交付方式选型..................................错误!未定义书签。 任务型用户............................... 错误!未定义书签。 知识型用户............................... 错误!未定义书签。 方案目标与收益................................错误!未定义书签。 2 虚拟桌面方案总体概述..................................错误!未定义书签。 虚拟桌面交付架构总体介绍......................错误!未定义书签。 虚拟桌面交付技术介绍..........................错误!未定义书签。 流桌面................................... 错误!未定义书签。 独占桌面................................. 错误!未定义书签。 虚拟桌面交付产品介绍..........................错误!未定义书签。 桌面虚拟化............................... 错误!未定义书签。 服务器虚拟化............................. 错误!未定义书签。 3 详细设计..............................................错误!未定义书签。 逻辑架构设计..................................错误!未定义书签。 数据中心逻辑架构设计..................... 错误!未定义书签。 用户接入逻辑架构设计..................... 错误!未定义书签。 详细架构设计..................................错误!未定义书签。 数据中心详细架构设计..................... 错误!未定义书签。 用户接入详细架构设计..................... 错误!未定义书签。

私有云安全

An Oracle White Paper July 2012 Security in Private Database Clouds

Executive Summary (3) Commonly Accepted Security Practices and Philosophies (4) Principal of Least Privilege (4) Defense-in-Depth (4) Private Database Cloud Security Issues and Threats (5) Tenant Security in Private Database Clouds (7) Enforcing Security in a Private Database Cloud (8) Three A’s: Authentication, Authorization, and Auditing (9) Compliance Regulations and Oracle Security Products (10) Conclusion (12) For More Information (13)

Executive Summary As Cloud Computing has evolved and matured, it has sparked growing interest from the enterprise market where economic pressures are challenging traditional IT operations. Many companies and governments are being faced with growing IT costs that originate from multiple sources such as legacy systems, software licensing, power consumption, and operating overhead. These growing costs are exacerbated by the inefficiencies in traditional IT organizations such as project-based funding, underutilization of resources, lengthy manual provisioning times, and organizational silos. Cloud Computing is focused on addressing these issues by reducing costs through better standardization, higher utilization, greater agility, and faster responsiveness of IT services. However, a high-priority concern for many enterprises in embarking on a Private Cloud journey is security of the infrastructure itself and the information stored and processed by that infrastructure. Particularly for firms in domains with a high level of regulation and/or sensitive customer data, Cloud consolidation strategies and self service capabilities can pose significant challenges. Balancing rich mechanisms for identity and access management with convenience features such as single sign-on is a must for Cloud environments. Securing information and software assets in the Cloud can be problematic, especially in public Cloud environments where the systems are not directly controlled by the data owners. Private Cloud s reduce some of the risk because the environments are housed within an organization’s walls, although the issue then becomes one of securing the critical data from other departments or sub-organizations. Several deployment models are available for Private Database Clouds. This paper will be focused primarily on the security risks, mitigations and commonly accepted practices that apply to Database Consolidations in which multiple databases are consolidated on a single pool of resources, also known as a Cloud Pool. Please review the Private Database Cloud Overview for details on architecture and terminology.

云安全等保防护解决方案

概述 随着美国棱镜门事件以来,信息安全受到越来越多的国家和企业的重视,特别是今年从国家层面成立了网络安全与信息化领导小组,因此就某种程度而言,2014年可以说是真正的信息安全元年。就当前的信息安全建设驱动来看,主要来自政策性合规驱动和市场需求驱动是两个重要的驱动点。 ·从政策层面看国家成立了网络安全与信息化领导小组,强调自主可控是信息安全领域国家的基本意志体现。同时也出台了相关的政策要求对信息安全产品、云计算服务等进行安全审查,通过政策、法律、规范的合规性要求加强对信息安全的把控。 ·从需求层面来看,随着愈演愈烈各种的信息泄密事件、大热的APT攻击等,大量的企业对信息安全的认识已经从过去的“被动防御”转变成“主动防御”,尤其是新型的互联网金融、电商业务、云计算业务等都前瞻性企业都把安全当做市场竞争的重要砝码,并寻求各种资源不断提升用户对其信任性。 ·用户选择云计算服务的角度来看,我们了解了很多的云计算用户或潜在的云计算用户,用户的一项业务在往云计算中心迁移时考虑的前三位的要素一般是安全、技术成熟度和成本,其中首要考虑的是安全。因为由于云服务模式的应用,云用户的业务数据都在云端,因此用户就担心自己的隐私数据会不会被其他人看到,数据会不会被篡改,云用户的业务中断了影响收益怎么办,云计算服务商声称的各种安全措施是否有、能否真正起作用等,云用户不知道服务提供商提供的云服务是否真的达到许诺的标准等担忧。 1.云环境下的等级保护问题研究 综上所述,用户在选择云计算的时候首先会考虑安全性,对普通用户来说,云计算服务的合规性是安全上很重要的参考依据。云计算服务的安全合规目前主要有等级保护、27001、CSA云计算联盟的相关认证。其中等级保护是一项基本政策,比如用户的一个等级保护三级的业务,采用云计算模式时,一定要求云计算服务必须达到三级的要求。

桌面云数据安全解决方案1.

Chinasec(安元桌面云数据安全解决方案 背景介绍 随着云计算与虚拟化技术的不断成熟,桌面云(Desktop Cloud作为优化传统办公模式的解决方案而被广泛采用。桌面云是可以通过瘦客户端或者其他任何与网络相连的设备例如PAD来访问跨平台的应用程序。桌面云的用户桌面环境都是托管在企业的数据中心,本地终端只是一个显示设备而已,所有的数据都是集中存储在企业数据中心。这样可以提高数据的集中应用,减少企业对硬件采购费用,减少运维人员的工作量。但是同时也提高了数据外泄的几率,对企业数据中心中的数据安全提出了更高的要求。 风险分析 虚拟化终端使用过程中,由于账户成为了控制资源是否允许使用的唯一控制方式,通过身份冒用可以越权使用非授权信息,造成涉密信息的泄密。

采用虚拟化技术的云终端,数据统一归档存储在核心存储设备上,数据集中存储后,敏感数据均存储在服务器上(云端,存在非授权使用和非法访问等安全隐患。 在虚拟化的IT构架下,企业内部不通过本地进行数据存储和调用,统一将数据存储在云端进行存储,这种情况下,减少了数据在存储层面造成的数据泄露风险,但 是增加了数据的内部泄密情况的发生。 同时通过统一桌面云进行后台存储和管理,无法通过传统交换机方式实现VLAN的逻辑划分,对于部门之间或者工作组之间的隔离无法完成。同时,网络作为一个开 放性的交互手段,数据交互存在很大的便利性,同时对于数据的外泄也是一个巨大 的风险点。 解决方案 现有桌面云产品并没有完全解决企业信息泄密问题,传统的信息在存储、传输和使用过程中的安全风险在虚拟化环境中依然存在。明朝万达结合Chinasec(安元数据安全产品,推出桌面云数据安全解决方案:

华三(私有云方案)云计算项目技术方案(详细版)

XXX云计算平台项目技术方案V1.0 2013年4月11日

目录 第1章建设云计算平台的重要意义........................................................................................ - 3 - 1.1传统IT面临的困境 (3) 1.2云计算概述 (5) 1.2.1 什么是云计算............................................................................................................ - 5 - 1.2.2 云计算的价值............................................................................................................ - 7 -1.3H3C LOUD云计算解决方案特色 (8) 1.3.1 H3Cloud云计算解决方案组件 ................................................................................. - 9 - 1.3.2 H3Cloud云计算解决方案亮点 ............................................................................... - 13 -第2章需求分析...................................................................................................................... - 18 - 2.1项目背景 (18) 2.2需求分析 (18) 2.3建设目标 (19) 2.4建设要求 (19) 第3章总体设计...................................................................................................................... - 21 - 3.1建设目标 (21) 3.2建设内容 (22) 3.3建设原则 (22) 3.4建设思路 (24) 第4章建设方案...................................................................................................................... - 27 - 4.1系统总体架构 (27) 4.2计算资源池 (30) 4.3存储资源池 (48) 4.4网络资源池 (56) 4.4.1 网络设计要点.......................................................................................................... - 56 - 4.4.2 网络资源池设计...................................................................................................... - 59 - 4.4.3 虚拟机交换网络...................................................................................................... - 63 - 4.4.4 安全设计.................................................................................................................. - 67 -4.5云层设计. (73) 4.5.1 自助式云业务工作流.............................................................................................. - 74 - 4.5.2 详尽的用户分级管理.............................................................................................. - 76 - 4.5.3 数据的集中保护与审核.......................................................................................... - 77 -4.6虚拟桌面部署.. (78) 4.7应用系统迁移 (80) 4.7.1 应用系统迁移规划.................................................................................................. - 80 - 4.7.2 物理机虚拟化迁移(P2V)................................................................................... - 82 -