木马文档

免杀修改特征码需要掌握的汇编知识

一.机械码,又称机器码

Ultraedit打开,编辑exe文件时你会看到许许多多的由0、1、2、3、4、5、6、7、8、9、A、B、C、D、E、F组成的数码,这些数码就是机器码。修改程序时必须通过修改机器码来修改exe文件。

二.需要熟练掌握的全部汇编知识

不大容易理解,可先强行背住,混个脸儿熟,以后慢慢的就理解了。

cmp a,b 比较a与b。

mov a,b 把b的值送给a。

ret 返回主程序。

nop 无作用,英文“no operation”的简写,意思是“do nothing”(机器码90)***机器码的含义参看上面。

(解释:ultraedit打开编辑exe文件时你看到90,等同于汇编语句nop)

call 调用子程序。

je 或jz 若相等则跳(机器码74 或0F84)。

jne或jnz 若不相等则跳(机器码75或0F85)。

jmp 无条件跳(机器码EB)。

jb 若小于则跳。

ja 若大于则跳。

jg 若大于则跳。

jge 若大于等于则跳。

jl 若小于则跳。

jle 若小于等于则跳。

pop 出栈。

push 压栈。

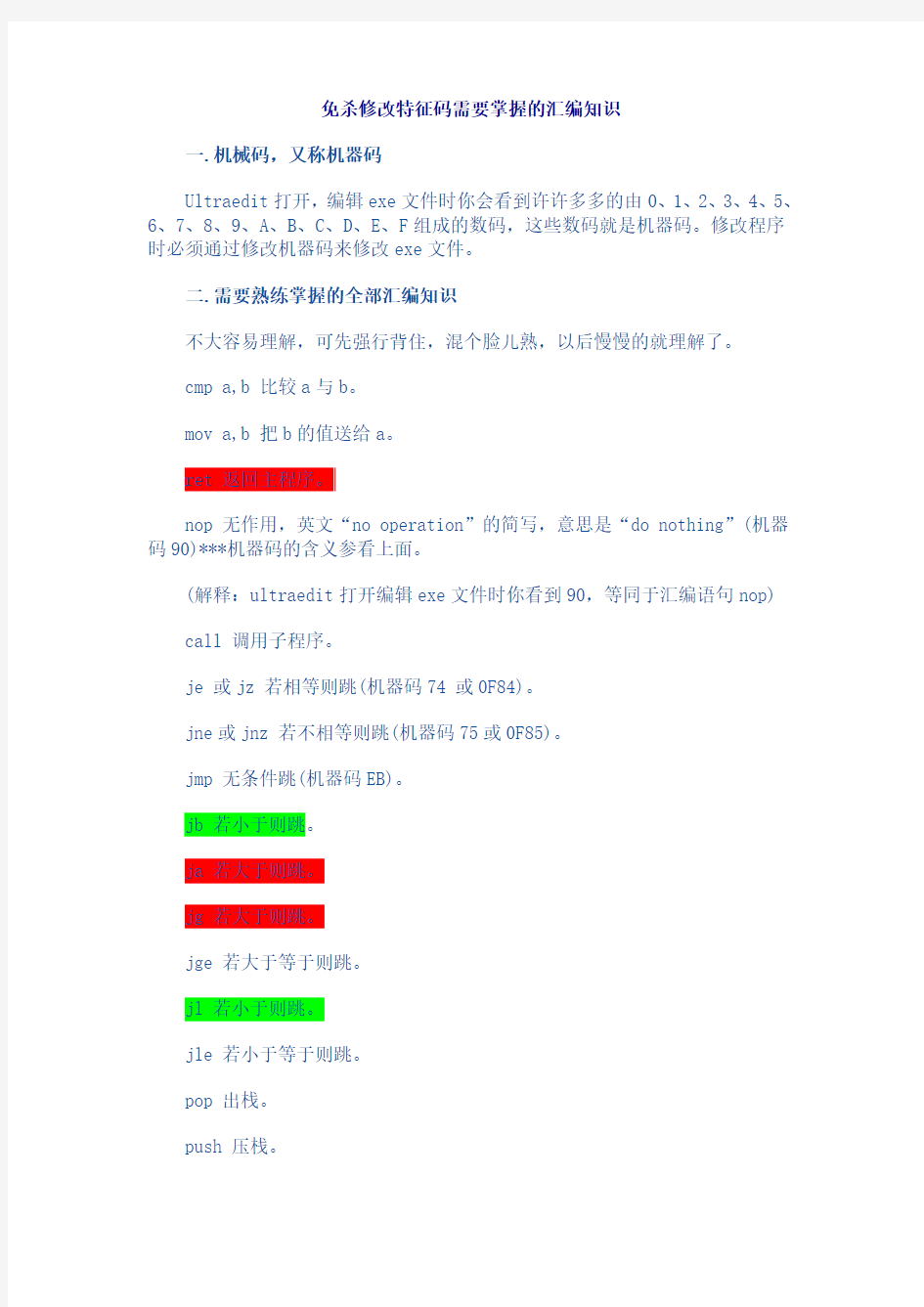

三.常见修改(机器码)

四.两种不同情况的不同修改方法

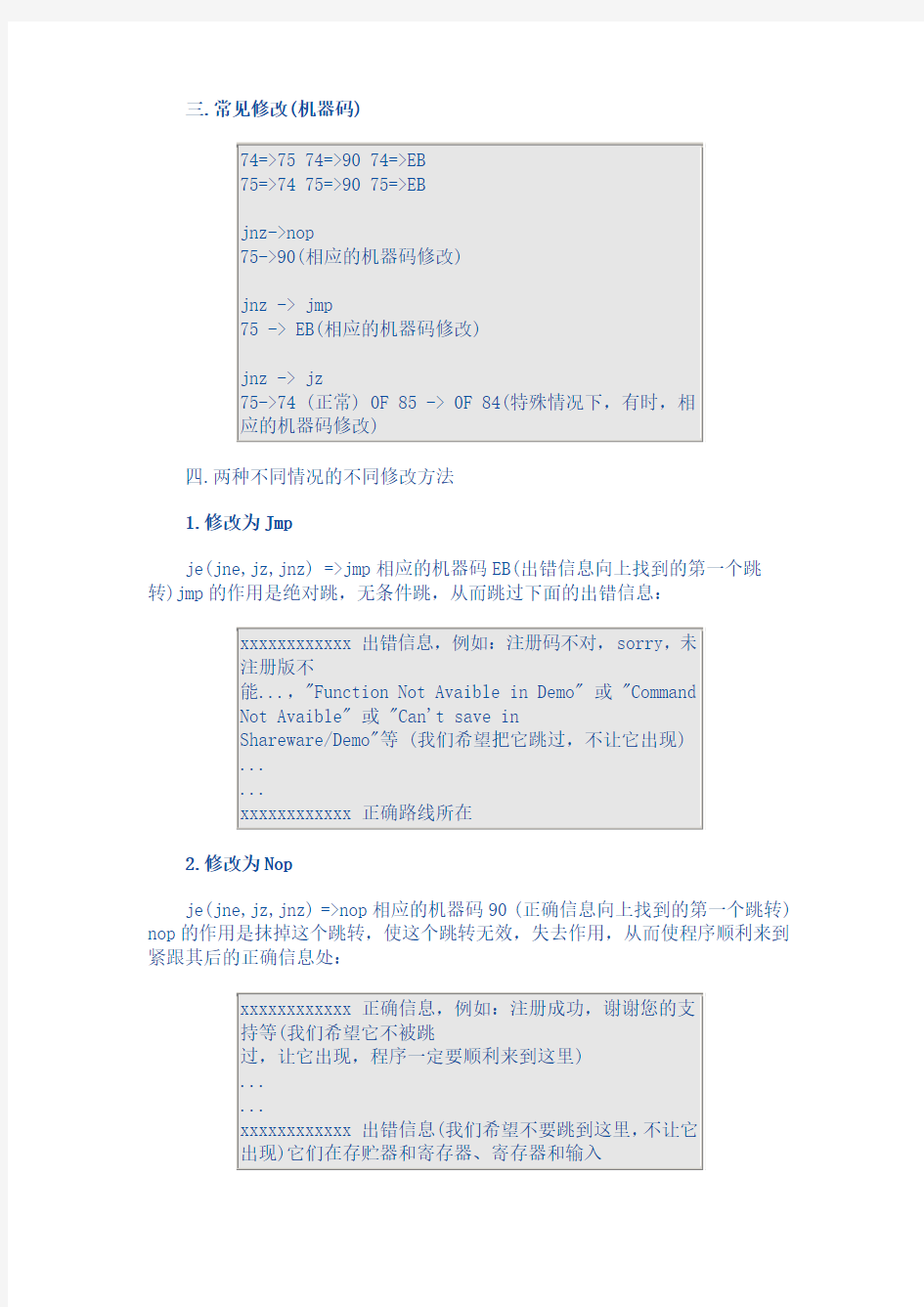

1.修改为Jmp

je(jne,jz,jnz) =>jmp相应的机器码EB(出错信息向上找到的第一个跳转)jmp的作用是绝对跳,无条件跳,从而跳过下面的出错信息:

2.修改为Nop

je(jne,jz,jnz) =>nop相应的机器码90 (正确信息向上找到的第一个跳转) nop的作用是抹掉这个跳转,使这个跳转无效,失去作用,从而使程序顺利来到紧跟其后的正确信息处:

1. 通用数据传送指令

MOV 传送字或字节。

MOVSX 先符号扩展,再传送。

MOVZX 先零扩展,再传送。

PUSH 把字压入堆栈。

POP 把字弹出堆栈。

PUSHA 把AX、CX、DX、BX、SP、BP、SI、DI依次压入堆栈。

POPA 把DI、SI、BP、SP、BX、DX、CX、AX依次弹出堆栈。

PUSHAD 把EAX、ECX、EDX、EBX、ESP、EBP、ESI、EDI依次压入堆栈。

POPAD 把EDI、ESI、EBP、ESP、EBX、EDX、ECX、EAX依次弹出堆栈。

BSWAP 交换32位寄存器里字节的顺序。

XCHG 交换字或字节( 至少有一个操作数为寄存器、段寄存器不可作为操作数)。

CMPXCHG 比较并交换操作数(第二个操作数必须为累加器AL/AX/EAX)。

XADD 先交换再累加(结果在第一个操作数里)。

XLAT 字节查表转换。

── BX 指向一张 256 字节的表的起点,AL为表的索引值(0-255,即0-FFH); 返回AL为查表结果。([BX+AL]->AL)

2. 输入输出端口传送指令

IN I/O端口输入。(语法:IN 累加器, {端口号│DX})

OUT I/O端口输出。(语法:OUT {端口号│DX},累加器)

输入输出端口由立即方式指定时,其范围是0-255; 由寄存器DX指定时,

其范围是0-65535。

3. 目的地址传送指令

LEA 装入有效地址。

例: LEA DX,string;把偏移地址存到DX。

LDS 传送目标指针,把指针内容装入DS。

例: LDS SI,string;把段地址:偏移地址存到DS:SI。LES 传送目标指针,把指针内容装入ES。

例: LES DI,string;把段地址:偏移地址存到ESI。LFS 传送目标指针,把指针内容装入FS。

例: LFS DI,string;把段地址:偏移地址存到FSI。LGS 传送目标指针,把指针内容装入GS。

例: LGS DI,string;把段地址:偏移地址存到GSI。LSS 传送目标指针,把指针内容装入SS。

例: LSS DI,string;把段地址:偏移地址存到SSI。

4. 标志传送指令

LAHF 标志寄存器传送,把标志装入AH。

SAHF 标志寄存器传送,把AH内容装入标志寄存器。PUSHF 标志入栈。

POPF 标志出栈。

PUSHD 32位标志入栈。

POPD 32位标志出栈。

二、算术运算指令

ADD 加法。

ADC 带进位加法。

INC 加 1。

AAA 加法的ASCII码调整。

DAA 加法的十进制调整。

SUB 减法。

SBB 带借位减法。

DEC 减 1。

NEC 求反(以0减之)。

CMP 比较。(两操作数作减法,仅修改标志位,不回送结果)。AAS 减法的ASCII码调整。

DAS 减法的十进制调整。

MUL 无符号乘法。

IMUL 整数乘法。

以上两条,结果回送AH和AL(字节运算),或DX和AX(字运算),AAM 乘法的ASCII码调整。

DIV 无符号除法。

IDIV 整数除法。

以上两条,结果回送:

商回送AL,余数回送AH,(字节运算);

或商回送AX,余数回送DX,(字运算)。

AAD 除法的ASCII码调整。

CBW 字节转换为字。(把AL中字节的符号扩展到AH中去) CWD 字转换为双字。(把AX中的字的符号扩展到DX中去) CWDE 字转换为双字。(把AX中的字符号扩展到EAX中去) CDQ 双字扩展。(把EAX中的字的符号扩展到EDX中去)

三、逻辑运算指令

AND 与运算。

OR 或运算。

XOR 异或运算。

NOT 取反。

TEST 测试。(两操作数作与运算,仅修改标志位,不回送结果)。SHL 逻辑左移。

SAL 算术左移。(=SHL)

SHR 逻辑右移。

SAR 算术右移。(=SHR)

ROL 循环左移。

ROR 循环右移。

RCL 通过进位的循环左移。

RCR 通过进位的循环右移。

以上八种移位指令,其移位次数可达255次。

移位一次时,可直接用操作码。如 SHL AX,1。

移位>1次时,则由寄存器CL给出移位次数。

如 MOV CL,04

SHL AX,CL

四、串指令

DS:SI 源串段寄存器:源串变址。

ESI 目标串段寄存器:目标串变址。

CX 重复次数计数器。

AL/AX 扫描值。

D标志 0表示重复操作中SI和DI应自动增量; 1表示应自动减量。Z标志用来控制扫描或比较操作的结束。

MOVS 串传送。

(MOVSB 传送字符. MOVSW 传送字. MOVSD 传送双字.)

CMPS 串比较。

(CMPSB 比较字符. CMPSW 比较字.)

SCAS 串扫描。

把AL或AX的内容与目标串作比较,比较结果反映在标志位。

LODS 装入串。

把源串中的元素(字或字节)逐一装入AL或AX中。

(LODSB 传送字符. LODSW 传送字. LODSD 传送双字.)

STOS 保存串。

是LODS的逆过程。

REP 当CX/ECX<>0时重复。

REPE/REPZ 当ZF=1或比较结果相等,且CX/ECX<>0时重复。

REPNE/REPNZ 当ZF=0或比较结果不相等,且CX/ECX<>0时重复。

REPC 当CF=1且CX/ECX<>0时重复。

REPNC 当CF=0且CX/ECX<>0时重复。

五、程序转移指令

1>无条件转移指令 (长转移)

JMP 无条件转移指令

CALL 过程调用

RET/RETF过程返回。

2>条件转移指令 (短转移,-128到+127的距离内)

(当且仅当(SF XOR OF)=1时,OP1

JA/JNBE 不小于或不等于时转移。

JAE/JNB 大于或等于转移。

JB/JNAE 小于转移。

JBE/JNA 小于或等于转移。

以上四条,测试无符号整数运算的结果(标志C和Z)。JG/JNLE 大于转移。

JGE/JNL 大于或等于转移。

JL/JNGE 小于转移。

JLE/JNG 小于或等于转移。

以上四条,测试带符号整数运算的结果(标志S,O和Z)。JE/JZ 等于转移。

JNE/JNZ 不等于时转移。

JC 有进位时转移。

JNC 无进位时转移。

JNO 不溢出时转移。

JNP/JPO 奇偶性为奇数时转移。

JNS 符号位为“0”时转移。

JO 溢出转移。

JP/JPE 奇偶性为偶数时转移。

JS 符号位为“1”时转移。

3>循环控制指令(短转移)

LOOP CX不为零时循环。

LOOPE/LOOPZ CX不为零且标志Z=1时循环。

LOOPNE/LOOPNZ CX不为零且标志Z=0时循环。

JCXZ CX为零时转移。

JECXZ ECX为零时转移。

4>中断指令

INT 中断指令

INTO 溢出中断

IRET 中断返回

5>处理器控制指令

HLT 处理器暂停,直到出现中断或复位信号才继续。WAIT 当芯片引线TEST为高电平时使CPU进入等待状态。ESC 转换到外处理器。

LOCK 封锁总线。

NOP 空操作。

STC 置进位标志位。

CLC 清进位标志位。

CMC 进位标志取反。

STD 置方向标志位。

CLD 清方向标志位。

STI 置中断允许位。

CLI 清中断允许位。

六、伪指令

DW 定义字(2字节)。

PROC 定义过程。

ENDP 过程结束。

SEGMENT 定义段。

ASSUME 建立段寄存器寻址。

ENDS 段结束。END 程序结束.

木马分析与防范

木马分析与防范 【摘要】本文针对计算机木马攻击这一主题,介绍了计算机木马的产生、含义、发展历程及传播传播途径。文中提出的使用代理隐藏计算机IP地址的方法在实际使用过程中能有效的防止计算机木马程序的攻击,相对于手工查杀和使用软件工具查杀木马更具有主动防范的特点,并且从效果上来看基本上杜绝了计算机木马的攻击和其它的一些黑客攻击,达到了预期的目的。 【关键词】木马;攻击;防范 计算机应用以及计算机网络己经成为现实社会中不可缺少的重要组成部分,在遍及全世界的信息化浪潮的作用下,计算机网络除了影响人们正常生活的名个方面,还对公司管理、发展经济和国家机密起着十分重要的作用。使用计算机木马技术进行非法入侵、控制和破坏计算机网络信息系统,获取非法系统信息,并利用获取的这些信息进行非法行为,是目前公认的计算机网络信息安全问题。 1.木马 1.1木马的产生 最早的计算机木马是从Unix平台上诞生出来的,然后随着Windows操作系统的广泛使用,计算机木马在Windows操作系统上被广泛使用的。最早的Unix 木马是运行在服务器后台的一个小程序,木马程序伪装成登录过程,与现在流行的计算机木马程序是不同的。 当一台计算机被植入了木马程序后,如果计算机用户从终端上用自己的帐号来登录服务器时,计算机木马将向用户显示一个与正常登录界面一样的登录窗口,让用户输入正确的账号。在得到正确的用户名和口令之后,计算机木马程序会把账号保存起来,然后在第二次显示出真的登录界面,计算机用户看到登录界面又出现了,以为之前输入密码时密码输错了,于是计算机用户再次输入相关帐号进入计算机系统,但此时计算机用户的账号已被偷取,计算机用户却不知道。 1.2木马的定义 在计算机网络安全领域内,具有以下特征的程序被称作计算机木马:(1)将具有非法功能的程序包含在合法程序中的:具有非法功能的程序执行不为用户所知功能。(2)表面看上去好象是运行计算机用户期望的功能,但实际上却执行具有非法功能的程序。(3)能运行的具有非法操作的恶意程序。 1.3木马的发展历程 从计算机木马的出现一直到现在,计算机木马的技术在不断发展,木马的发展已经历了五代:

详细讲解各种各样的僵尸网络攻击特点及防范

详细讲解各种各样的僵尸网络攻击特点及防范 我们在应对僵尸网络攻击的时候,首先要做的就是了解什么是所谓的僵尸网络。僵尸网络是指采用垃圾邮件、恶意程序和钓鱼网站等多种传播手段,将僵尸程序感染给大量主机,从而在控制者和被感染主机之间形成的一个可一对多控制的网络。这些被感染主机深陷其中的时候,又将成为散播病毒和非法侵害的重要途径。如果僵尸网络深入到公司网络或者非法访问机密数据,它们也将对企业造成最严重的危害。 一、僵尸网络的准确定义 僵尸网络是由一些受到病毒感染并通过安装在主机上的恶意软件而形成指令控制的逻辑网络,它并不是物理意义上具有拓扑结构的网络,它具有一定的分布性,随着bot程序的不断传播而不断有新的僵尸计算机添加到这个网络中来。根据最近的一份调查,网络上有多达10%的电脑受到Bot程序感染而成为僵尸网络的一分子。感染之后,这些主机就无法摆脱bot所有者的控制。 僵尸网络的规模是大还是小,取决于bot程序所感染主机的多寡和僵尸网络的成熟度。通常,一个大型僵尸网络拥有1万个独立主机,而被感染主机的主人通常也不知道自己的电脑通过 IRC(Internet Relay Chat)被遥控指挥。 二、新型僵尸网络的特点 2009年,一些主要的僵尸网络在互联网上都变得更加令人难以琢磨,以更加不可预测的新特点来威胁网络安全。僵尸网络操纵地点也比以前分布更广。它们采用新技术提高僵尸网络的的运行效率和灵活机动性。很多合法网站被僵尸网络侵害,从而影响到一些企业的核心竞争力。 最新型的僵尸网络攻击往往采用hypervisor技术。hypervisor技术是一种可以在一个硬件主机上模拟躲过操作系统的程序化工具。hypervisor可以分别控制不同主机上的处理器和系统资源。而每个操作系统都会显示主机的处理器和系统资源,但是却并不会显示主机是否被恶意服务器或者其他主机所控制。 僵尸网络攻击所采用的另外一种技术就是Fast Flux domains。这种技术是借代理更改IP地址来隐藏真正的垃圾邮件和恶意软件发送源所在地。这种技术利用了一种新的思想:被攻陷的计算机仅仅被用来当作前线的代理,而真正发号施令的主控计算机确藏在代理的后面。安全专家只能跟踪到被攻陷代理主机的IP地址,真正窃取数据的计算机在其他地方。代理主机没有日志、没有相关数据、没有文档记录可以显示攻击者的任何信息。最为精巧的地方在域名服务这部分,一些公司为了负载平衡和适应性,会动态地改变域名所对应的IP地址,攻击者借用该技术,也会动态地修改Fast-Flux 网络的IP地址。 而最为众人所知的技术莫过于P2P了。比如,Nugache僵尸网络就是通过广泛使用的IM工具点对点来实现扩充,然后使用加密代码来遥控指挥被感染主机。那也就意味着这种方式更加令人难以探测到。而且僵尸网络也比较倾向使用P2P文件共享来消除自己的踪迹。 无论是使用Fast Flux、P2P还是hypervisor技术,僵尸网络所使用的攻击类型都比以前变得更加复杂多样。显然,僵尸网络威胁一直在不断地增长,而且所使用的攻击技术越来越先进。这就需要我们使用更加强大的安全防护工具来保护个人和公司网络的安全。 三、僵尸网络的危害

疱丁解马-木马查杀深度剖析之进程篇

目录 一. 疱丁解马-木马查杀深度剖析之扫盲篇 (1) 二. 疱丁解马-木马查杀深度剖析之进程篇(一) (3) 三. 疱丁解马-木马查杀深度剖析之进程篇(二) (7) 四. 疱丁解马-木马查杀深度剖析之进程篇(三) (12) 五. 疱丁解马-木马查杀深度剖析之进程篇(四) (18) 六. 疱丁解马-木马查杀深度剖析之自启动项篇(一) (24) 七. 疱丁解马-木马查杀深度培析之自启动项篇(二) (30) 八. 疱丁解马-木马查杀深度培析之自启动项篇(三) (35) 九. 疱丁解马-木马查杀深度培析之自启动项篇(四) (41) 十. 疱丁解马-木马查杀深度剖析之文件篇(一) (46) 十一.疱丁解马-木马查杀深度剖析之文件篇(二) (52) 十二.疱丁解马-木马查杀深度剖析之文件篇(三) (61)

疱丁解马-木马查杀深度剖析之扫盲篇 一、前言 在进入正文之前呢,容我先说几句废话。 在写此文之前,我曾写过一篇“高级木马的自我保护技术与查杀之策”,承蒙各位朋友的厚爱,被各网站所转载,亦曾有许多朋友来信求助。 由于该文是心血来潮后的随笔所写,所以并没有经过深思熟虑,也并没有脉络可循,至使有的朋友能看懂,有的却看不懂。而看得懂的呢,亦有很大一部分并不能真正的应用文中所提的查杀技巧。 故一直有心再写一篇文章,帮助深受木马毒害的朋友们了解木马是什么,又如何查杀。 本文适于下列人员阅读: 能熟练使用计算机的人 想自己动手解决问题的人 钱没有多到电脑一出问题就扔到电脑修理公司的人 适于下列人员参考: 电脑维修人员 微机管理人员 安全相关的程序开发人员 本文所要达到的目的是: 让菜鸟也可以了解系统安全自己来动手查毒杀马,由求助者变为帮助它人者。 在杀毒软件无能为力的情况下,借助本文的知识让你仍然能借助工具完成清理查杀的任务。 让您真正的明白一些看似神秘的、高深莫测的专用术语与技术的内幕。 让您了解Windows系统的底层知识。 本文以手动查杀为主,辅以必要的工具,文中用到的工具与测试用的仿木马小程序都提供了下载地址,供朋友们下载试用。 本文作者为MuseHero,您可在网络上任意转载,但请注明出处、作者并保持文章的完整性,谢谢。 二、木马知识扫盲篇 什么是木马呢?木马只是一类程序的名字,为实现特殊目的而制作并偷偷植入目的计算机中的程序的统称。 其名字源于古希腊神话《木马屠城记》,全名为“特洛伊木马”有兴趣的可以翻看相关资料,很不错的一篇故事。 那什么又是程序呢?呵,即然是扫盲篇,我们就不能回避这些让人头都大的问题,先从最基本的开始,熟悉计算机的朋友们可以直接跳到第三章去。 我们先了解一些基本的概念: 概念一:计算机。就是我们的电脑了,指的就是一堆硬件,显示器、主机、键盘、鼠标等等,当然了,拆开主机还有一堆零碎。我们只需要了解其中几个后面会提到的就行了。 CPU:计算机的指令处理单元。所有的工作都是由它来做的,同一个CPU同一时间只能处理一条指令,就是说一旦CPU被某一程序占用,那在同一时刻内其它程序就肯定是空闲等待状态(双核的可以同时执行两条,以此类推)。 内存:内部存储器。CPU执行的指令都是由内存中读取的,所以,一个程序要运行首先要装入到内存中。 磁盘:外部存储器。存放文件数据的地方。计算机中所有的数据平时都是存在这里的,只有在需要执行或查看时,才读取到内存中。 但只有硬件,是不能使用的,还需要软件的配合,我们买电脑时电脑中大都安装了某一操作系统,主流的就是MSWindows系统了(还有其它的操作系统如Linux等,这里不做讨论)。这就是我们需要了解的也是以后要频繁出现的第二个概念了“系统”。

木马编程系列

木马编程系列 今天我为大家讲如何用VB编写"木马"程序 木马一般分为两个主程序:一个是服务器端的程序(server),另一个是客户端程序(client),服务器程序是给 攻击对象用的,千万不可用错了----给自己种马的人 0 客户程序才是给自己用的,于是我们就用VB建立两个程序,一个为服务器端程序cockhorseserver,另一个为 客户端程序cockhorseclient. 先在cockhorseclient程序中建立一个窗体,加载一个winsock控件,称为tcpclient,再加上两个文本框,用来 输入服务器的IP地址和端口号.另外还要建立一个按钮,按下后可以对连接进行初始化. 代码我写下: Private Sub Command1_Click() '调用connect方法,初始化连接. tcpclient.RemoteHost = ipinput.Text tcpclient.RemotePort = Val(portinput.Text) '这是端口号,默认为1001 tcpclient.Connect '和指定的IP相对的计算机相连接 cmdconnect.Enabled = False End Sub (在收到数据之后,就要对这些数据做出相应的处理,使用dataarrival事件,可以方便运载数据进操作. Private Sub tcpclient_dataArrival(ByVal bytestotal As Long) Dim strdata As String tcpclient.GetData strdata If strdata = "test connect" Then tcpstate.Text = "connect OK" + vbNewLine + LocalIP Is ":" + -tcpclient.LocalIP + "computer name is : " + tcpclient.LocalHostName tcpstate.Text = tcpstate.Text + vbNewLine + "remote ip is :" + -tcpclient.RemoteHostIP + "computer name is : " + tcpclient.remotehostname If InStr(Trim(strdata), "closeOK?") > 0 Then tcpclient.Close End If End If txtoutput.Text = txtouput.Text + vbNewLine + tcpclient.RemoteHostIP + ": " + strdata End Sub

僵尸网络罪案例分析

破坏计算机信息系统罪案例分析 被告人徐赞,男,1978年4月9日出生,回族,河北省迁安市人,中技文化,唐钢设备机动处加工分厂工人,住唐山市路北区健康楼12楼2门401号。因涉嫌破坏计算机信息系统罪于2005年1月11日被刑事拘留,同年2月4日被逮捕。现羁押于唐山市第一看守所。 辩护人孙勇,北京市首信律师事务所律师。 河北省唐山市路北区人民检察院以唐北检刑诉(2005)179号起诉书指控被告人徐赞犯有破坏计算机信息系统罪,于2005年7月5日向本院提起公诉。本院依法组成合议庭,公开开庭审理了本案。唐山市路北区人民检察院指派检察员刘树利出庭支持公诉,被告人徐赞及其辩护人孙勇到庭参加了诉讼。现已审理终结。 唐山市路北区人民检察院指控被告人徐赞利用其编写的ipxsrv.exe程序,在互联网上进行传播,先后感染40000余台计算机,形成Bot Net僵尸网络。2004年10月6日至2005年1月10日,被告人徐赞操纵僵尸网络对北京大吕黄钟电子商务有限公司网站(https://www.360docs.net/doc/5618202200.html,)发动多次拒绝服务攻击,致使该公司遭受重大经济损失,并且影响北京电信数据中心皂君庙机房网络设备及用户。经计算机病毒防治产品功能测试机构鉴定,ipxsrv.exe程序为破坏性程序。 被告人徐赞对公诉机关指控的犯罪事实予以供认。辩护人孙勇提出的辩护意见主要是被告人徐赞的行为不构成犯罪。 经审理查明,被告人徐赞利用QQ尾巴等程序在互联网上传播其编写的ipxsrv.exe程序,先后植入40000余台计算机,形成Bot Net僵尸网络。2004年10月至2005年1月,被告人徐赞操纵僵尸网络对北京大吕黄钟电子商务有限公司所属音乐网站(https://www.360docs.net/doc/5618202200.html,/北京飞行网,简称酷乐),发动多次DDOS攻击,致使该公司遭受重大经济损失,并且影响北京电信数据中心皂君庙机房网络设备及用户,造成恶劣的社会影响。经计算机病毒防治产品功能测试机构鉴定,ipxsrv.exe程序为破坏性程序。 上述事实,有公诉机关提供,并经法庭当庭质证认证的下列证据予以证实: 1、北京大吕黄钟电子商务有限公司的报案材料证实:自2004年10月6日起,该公司的酷乐网站连续受到几次不明身份攻击。期间,流量达到50Mb/s,高于异常极限3倍,经技术检查发现TCP连接数达到数万个,同时经过检查没有发现病毒迹象,怀疑有人进行攻击。10月10日起,发现主用DNS异常,攻击类型为TCP与UDP攻击,峰值流量达到85。95Mb/s,最终导致DNS设备停机。10月18日至11月期间,每天处于间歇性攻击,软件无法正常使用,攻击无固定时间和攻击方式,攻击目标为该公司所有酷乐软件的Web等服务器,导致酷乐软件无法正常使用。11月整个月,攻击总量始终保持在600-700Mbits,攻击目标始终锁定酷乐软件中各栏目的首页,使酷乐无法给客户下载,下载之后无法注册,注册后无法使用。由于受到攻击,该公司遭受重大经济损失。 2、案件来源及抓获材料证实:2005年1月6日9时许,唐山市公安局网监处接公安部

木马演示实验

任务十木马演示 一、实验目的: 通过模拟演示木马程序,加深对恶意代码工作过程的理解,掌握恶意代码防范方法及清除方法。 二、实验环境: 两台预装WindowsXP的主机,通过网络互连 软件工具:冰河木马或灰鸽子木马 三、实验要求: 1.实训要求:使用冰河对远程计算机进行控制 2.实训步骤: (1)配置服务器程序:冰河的客户端程序为G-client.exe,在冰河的控制端可以对服务器端进行配置,如图1所示: 图1 冰河的安装路径、文件名、监听端口为:

图2 (2)传播木马:通过邮件、QQ等方式传播该木马服务器程序,并诱惑被攻击者运行改程序。 (3)客户端(控制端)操作:冰河的客户端界面如图3所示,冰河的功能是:自动跟踪目标机屏幕变化、记录各种口令信息、获取系统信息、限制系统功能、远程文件操作、注册表操作、发送信息等 图3 (4)冰河木马的防御:中了该木马后,该计算机会主动打开端口等待控制端来连接。这样很容易被人发现,而安装了防火墙的计算机会阻止该计算机主动对外的连接。所以安装防火墙是对传统木马的有效防御。

(5)冰河木马的手工清除方法: A、删除C:\WINNT\system下的kernel32.exe和sysexplr.exe文件 B、删除注册表HKEY_LOCAL_MACHINE\software\microsoft\windows\current version\Run 下键值为C:\WINNT\system\kernel32.exe C、删除注册表HKEY_LOCAL_MACHINE\software\microsoft\windows\current version\Run 下键值为C:\WINNT\system\sysexplr.exe D、修改注册表HKEY_CLASSES_ROOT\txtfile\shell\open\command下的默认值,将中木马 后的C:\WINNT\system32\sysexplr.exe%1改为正常的C:\WINNT\notepad.exe%1即可恢复TXT文件关联功能。 3.编写总结报告

网页木马制作全过程(详细)

如果你访问××网站(国内某门户网站),你就会中灰鸽子木马。这是我一黑客朋友给我说的一句说。打开该网站的首页,经检查,我确实中了灰鸽子。怎么实现的呢?他说,他侵入了该网站的服务器并在网站主页上挂了网页木马;一些安全专家常说,不要打开陌生人发来的网址,为什么?因为该网址很有可能就是一些不怀好意者精心制作的网页木马。 以上只是网页木马的两种形式,实际上网页木马还可以挂在多媒体文件(RM、RMVB、WMV、WMA、Flash)、电子邮件、论坛等多种文件和场合上。很可怕吧,那么用户如何防范网页木马呢?下面我们就先从网页木马的攻击原理说起。 一、网页木马的攻击原理 首先明确,网页木马实际上是一个HTML网页,与其它网页不同的是该网页是黑客精心制作的,用户一旦访问了该网页就会中木马。为什么说是黑客精心制作的呢?因为嵌入在这个网页中的脚本恰如其分地利用了IE浏览器的漏洞,让IE在后台自动下载黑客放置在网络上的木马并运行(安装)这个木马,也就是说,这个网页能下载木马到本地并运行(安装)下载到本地电脑上的木马,整个过程都在后台运行,用户一旦打开这个网页,下载过程和运行(安装)过程就自动开始。 有朋友会说,打开一个网页,IE浏览器真的能自动下载程序和运行程序吗?如果IE真的能肆无忌惮地任意下载和运行程序,那天下还不大乱。实际上,为了安全,IE浏览器是禁止自动下载程序特别是运行程序的,但是,IE浏览器存在着一些已知和未知的漏洞,网页木马就是利用这些漏洞获得权限来下载程序和运行程序的。下面我举IE浏览器早期的一个漏洞来分别说明这两个问题。 ⒈自动下载程序 小提示:代码说明 a. 代码中“src”的属性为程序的网络地址,本例中 “https://www.360docs.net/doc/5618202200.html,/1.exe”为我放置在自己Web服务器上的灰鸽子服务端安装程序,这段代码能让网页下载该程序到浏览它的电脑上。 b. 也可以把木马程序上传到免费的主页空间上去,但免费空间出于安全的考虑,多数不允许上传exe文件,黑客可能变通一下把扩展名exe改为bat或com,这样他们就可以把这些程序上传到服务器上了。 把这段代码插入到网页源代码的