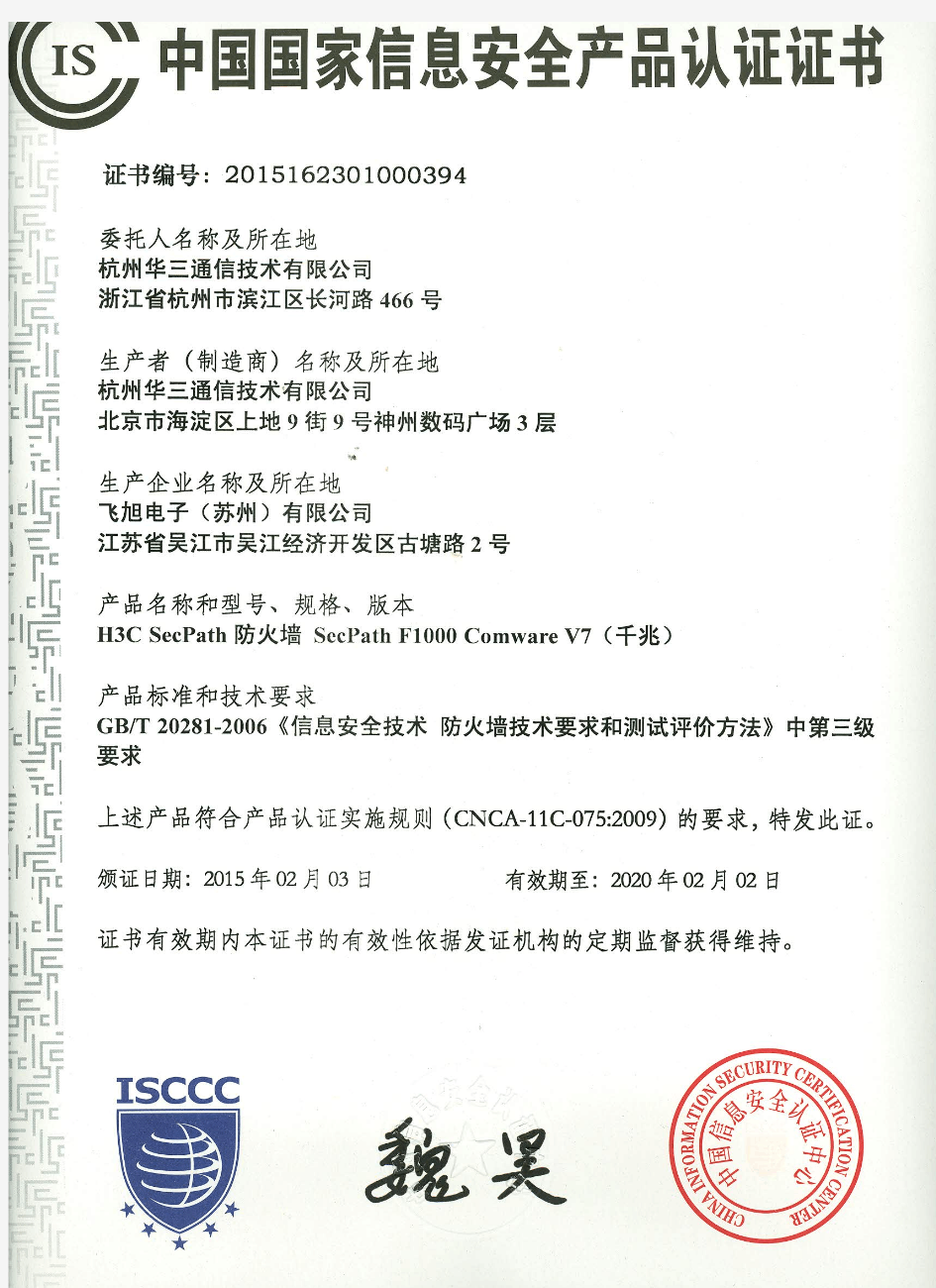

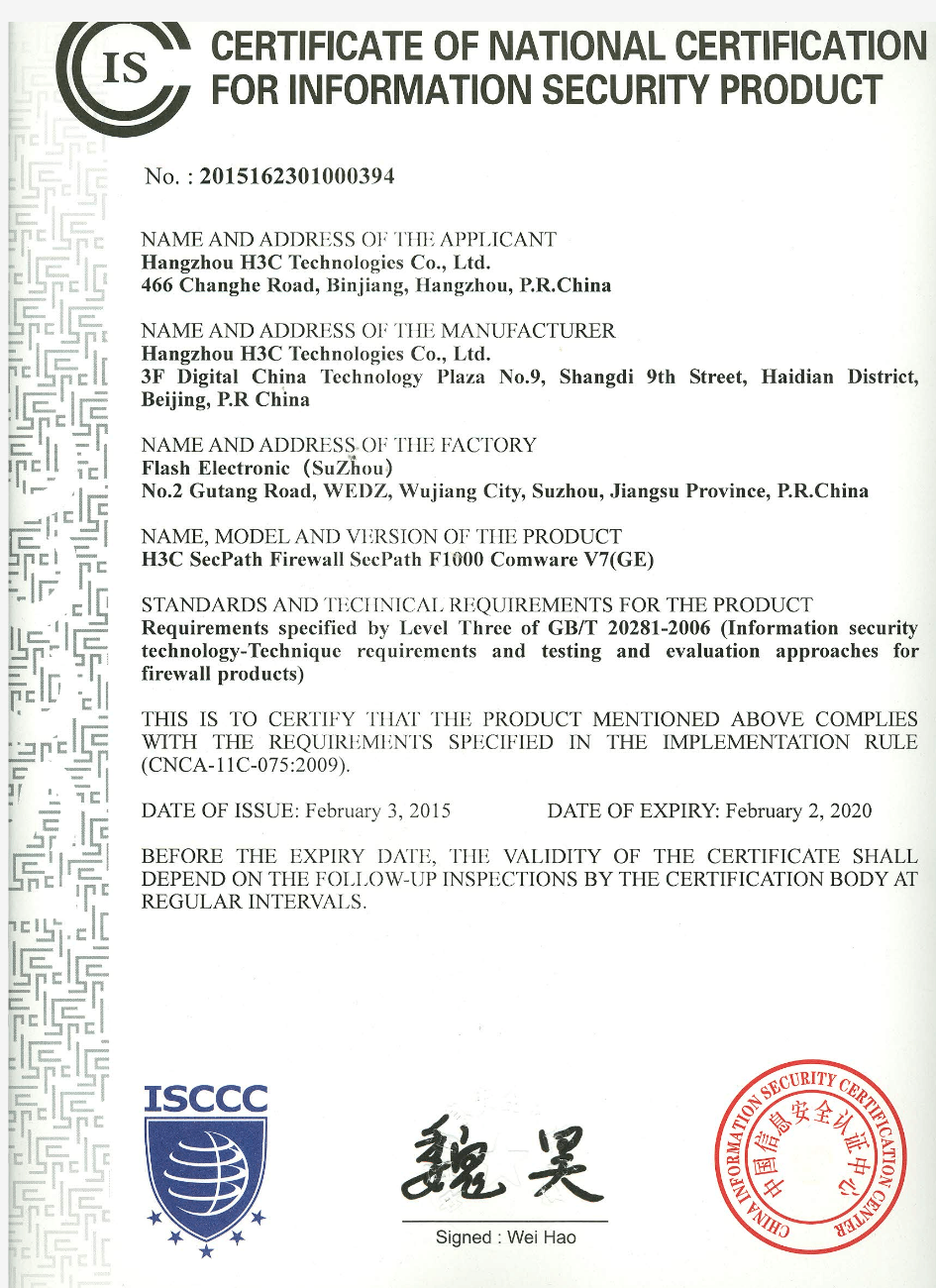

H3C Secpath 防火墙 SecPath F1000 Comware V7(千兆)中国国家信息安全产品认证证书(有效期至2020年2月)

H3C-防火墙设备专线上网配置(U200-S--V5)

V5防火墙设备上网配置 一组网需求 防火墙内网电脑可以经过防火墙去上网 二组网拓扑 内网电脑------(G0/2)防火墙(G0/1)-----光猫—运营商 三组网配置 第一步: 防火墙开启了WEB服务, PC通过网线连接到防火墙的GE0口,将电脑的IP 地址修改为192.168.0.10 掩码为255.255.255.0 打开一个浏览器(建议使用IE浏览器)在地址栏输入192.168.0.1 会显示如下页面: 用户名和密码默认为:admin 输入用户名密码和验证码后,点击登录即可登陆到设备的WEB管理页面。第二步: 登陆设备后,将1口设置为WAN口连接外网,2口设置为LAN口,连接内网,配置上网操作步骤如下: 1.将接口添加到安全域: 1.1将1号口加入untrust域

1.2 将2号口加入trust域:

2.配置公网接口IP地址及指网关2.1.1配置运营商分配的公网地址 2.1.2 配置默认路由指向公网网关

3.配置内网口地址

1. 配置DNS地址信息 4.1.1开启设备DNS代理和DNS动态域名解析功能 4.1.2 配置运营商DNS地址(如果您是固定IP地址方式上网,运营商会给您相 应的DNS地址,如果是拨号方式上网,那只需开启DNS代理功能即可,动态域名解析功能可以不用开启,也不需要设置DNS服务器IP地址) 4.1.3配置nat动态地址转换:配置acl 2001匹配内网的源ip地址网段,然后 做nat动态地址转换,如果是静态公网ip,或者是动态获取的ip地址,请选择

宽带连接的物理接口;如果是拨号上网,请选择dialer口,转换方式选择easy ip。

H3C_SecPath系列防火墙基本上网配置

新手可以根据下面的配置一步一步操作,仔细一点儿就没问题了~! 可以用超级终端配置,也可以用CRT配置 如果配置了,还是不能上网,可以加我的 恢复出厂设置: Reset saved-configuration 配置防火墙缺省允许报文通过: system-view firewall packet-filter default permit 为防火墙的以太网接口(以Ethernet0/0为例)配置IP地址,并将接口加入到安全区域:interface Ethernet0/0 ip address IP地址子网掩码 quit firewall zone trust add interface Ethernet0/0 quit 添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限: local-user 登录账号 password simple 登录密码 service-type telnet level 3 quit quit

sys firewall packet-filter default permit dialer-rule 1 ip permit acl number 3000 rule 0 permit ip quit interface Dialer1 link-protocol ppp ppp chap user PPPOE账号 ppp chap password simple PPPOE密码ip address ppp-negotiate dialer-group 1 dialer bundle 1 nat outbound 3000 quit interface Ethernet0/4 pppoe-client dial-bundle-number 1 firewall zone untrust add interface Ethernet0/4 add interface Dialer1 quit firewall zone trust add interface Ethernet0/0 quit

H3C防火墙配置说明书

H3C防火墙配置说明 华三通信技术 所有侵权必究

All rights reserved

相关配置方法: 配置OSPF验证 从安全性角度来考虑,为了避免路由信息外泄或者对OSPF路由器进行恶意攻击,OSPF提供报文验证功能。 OSPF路由器建立邻居关系时,在发送的报文中会携带配置好的口令,接收报文时进行密码验证,只有通过验证的报文才能接收,否则将不会接收报文,不能正常建立邻居。 要配置OSPF报文验证,同一个区域的所有路由器上都需要配置区域验证模式,且配置的验证模式必须相同,同一个网段的路由器需要配置相同的接口验证模式和口令。 表1-29 配置OSPF验证

提高IS-IS 网络的安全性 在安全性要求较高的网络中,可以通过配置IS-IS 验证来提高IS-IS 网络的安全性。IS-IS 验证特性分为邻居关系的验证和区域或路由域的验证。 配置准备 在配置IS-IS 验证功能之前,需完成以下任务: ?配置接口的网络层地址,使相邻节点网络层可达 ?使能IS-IS 功能 配置邻居关系验证 配置邻居关系验证后,验证密码将会按照设定的方式封装到Hello 报文中,并对接收到的Hello 报文进行验证密码的检查,通过检查才会形成邻居关系,否则将不会形成邻居关系,用以确认邻居的正确性和有效性,防止与无法信任的路由器形成邻居。 两台路由器要形成邻居关系必须配置相同的验证方式和验证密码。 表1-37 配置邻居关系验证

操作命令说明 配置邻居关系验证方式 和验证密码 isis authentication-mode{ md5 | simple} [ cipher ] password [ level-1 | level-2 ] [ ip | osi ] 必选 缺省情况下,接口没有配置邻居关 系验证,既不会验证收到的Hello报 文,也不会把验证密码插入到Hello 报文中 参数level-1和level-2的支持情况和 产品相关,具体请以设备的实际情 况为准 必须先使用isis enable命令使能该接口才能进行参数level-1和level-2的配置。 如果没有指定level-1或level-2参数,将同时为level-1和level-2的Hello报文配置验证方式及验证密码。 如果没有指定ip或osi参数,将检查Hello报文中OSI的相应字段的配置容。 配置区域验证 通过配置区域验证,可以防止将从不可信任的路由器学习到的路由信息加入到本地Level-1 的LSDB中。 配置区域验证后,验证密码将会按照设定的方式封装到Level-1报文(LSP、CSNP、PSNP) 中,并对收到的Level-1报文进行验证密码的检查。 同一区域的路由器必须配置相同的验证方式和验证密码。 表1-38 配置区域验证 操作命令说明进入系统视图system-view- 进入IS-IS视图isis [ process-id ] [ vpn-instance vpn-instance-name ] -

H3C防火墙配置实例

精心整理本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 3、防火墙的配置脚本如下

descriptionout-inside rule1000denyip aclnumber3002 descriptioninside-to-outside rule1000denyip # interfaceAux0 asyncmodeflow # interfaceEthernet0/0 shutdown # interfaceEthernet0/1 shutdown # interfaceEthernet0/2 speed100 duplexfull descriptiontoserver firewallpacket-filter3002inbound firewallaspf1outbound # interfaceEthernet0/3 shutdown # interfaceEthernet1/0 shutdown # interfaceEthernet1/1 shutdown # interfaceEthernet1/2 speed100 duplexfull descriptiontointernet firewallpacket-filter3001inbound firewallaspf1outbound natoutboundstatic # interfaceNULL0 # firewallzonelocal setpriority100 # firewallzonetrust

H3C防火墙配置实例

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29; 2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27; 3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3; 4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。 3、防火墙的配置脚本如下

firewall statistic system enable # radius scheme system server-type extended # domain system # local-user net1980 password cipher ###### service-type telnet level 2 # aspf-policy 1 detect h323 detect sqlnet detect rtsp detect http detect smtp detect ftp detect tcp detect udp # object address 192.168.254.2/32 192.168.254.2 255.255.255.255 object address 192.168.254.3/32 192.168.254.3 255.255.255.255 # acl number 3001 description out-inside rule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433 rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq www rule 1000 deny ip acl number 3002 description inside-to-outside rule 1 permit ip source 192.168.254.2 0 rule 2 permit ip source 192.168.254.3 0 rule 1000 deny ip # interface Aux0 async mode flow # interface Ethernet0/0 shutdown # interface Ethernet0/1 shutdown

H3C 防火墙F100 基本配置

H3C 防火墙F100-C

【通用文档】h3c防火墙配置.doc

安全区域 2.1.1 安全区域的概念 安全区域(zone)是防火墙产品所引入的一个安全概念,是防火墙产品区别于路由器的主要特征。 对于路由器,各个接口所连接的网络在安全上可以视为是平等的,没有明显的内外之分,所以即使进行一定程度的安全检查,也是在接口上完成的。这样,一个数据流单方向通过路由器时有可能需要进行两次安全规则的检查(入接口的安全检查和出接口的安全检查),以便使其符合每个接口上独立的安全定义。而这种思路对于防火墙来说不很适合,因为防火墙所承担的责任是保护内部网络不受外部网络上非法行为的侵害,因而有着明确的内外之分。 当一个数据流通过secpath防火墙设备的时候,根据其发起方向的不同,所引起的操作是截然不同的。由于这种安全级别上的差别,再采用在接口上检查安全策略的方式已经不适用,将造成用户在配置上的混乱。因此,secpath防火墙提出了安全区域的概念。 一个安全区域包括一个或多个接口的组合,具有一个安全级别。在设备内部,安全级别通过0~10 0的数字来表示,数字越大表示安全级别越高,不存在两个具有相同安全级别的区域。只有当数据在分属于两个不同安全级别的区域(或区域包含的接口)之间流动的时候,才会激活防火墙的安全规则检查功能。数据在属于同一个安全区域的不同接口间流动时不会引起任何检查。 2.1.2 secpath防火墙上的安全区域 1. 安全区域的划分 secpath防火墙上保留四个安全区域: 1 非受信区(untrust):低级的安全区域,其安全优先级为5。 2 非军事化区(dmz):中度级别的安全区域,其安全优先级为50。 3 受信区(trust):较高级别的安全区域,其安全优先级为85。 4 本地区域(local):最高级别的安全区域,其安全优先级为100。 此外,如认为有必要,用户还可以自行设置新的安全区域并定义其安全优先级别。 dmz(de militarized zone,非军事化区)这一术语起源于军方,指的是介于严格的军事管制区和松散的公共区域之间的一种有着部分管制的区域。防火墙引用了这一术语,指代一个逻辑上和物理上都与内部网络和外部网络分离的区域。通常部署网络时,将那些需要被公共访问的设备(例如,www server、f tp server等)放置于此。 因为将这些服务器放置于外部网络则它们的安全性无法保障;放置于内部网络,外部恶意用户则有可能利用某些服务的安全漏洞攻击内部网络。因此,dmz区域的出现很好地解决了这些服务器的放置问题。

H3C SecPath F100系列防火墙配置教程

H3C SecPath F100系列防火墙配置教程初始化配置 〈H3C〉system-view 开启防火墙功能 [H3C]firewall packet-filter enable [H3C]firewall packet-filter default permit 分配端口区域 [H3C] firewall zone untrust [H3C-zone-trust] add interface GigabitEthernet0/0 [H3C] firewall zone trust [H3C-zone-trust] add interface GigabitEthernet0/1 工作模式 firewall mode transparent 透明传输 firewall mode route 路由模式 http 服务器 使能HTTP 服务器 undo ip http shutdown 关闭HTTP 服务器 ip http shutdown 添加WEB用户 [H3C] local-user admin

[H3C-luser-admin] password simple admin [H3C-luser-admin] service-type telnet [H3C-luser-admin] level 3 开启防范功能 firewall defend all 打开所有防范 切换为中文模式 language-mode chinese 设置防火墙的名称 sysname sysname 配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date 设置所在的时区 clock timezone time-zone-name { add | minus } time 取消时区设置 undo clock timezone 配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password 取消配置的口令 undo super password [ level user-level ] 缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。 切换用户级别 super [ level ] 直接重新启动防火墙 reboot 开启信息中心 info-center enable 关闭信息中心 undo info-center enable

H3C 防火墙配置详解

H3C SecPath F100-A-G2 防火墙的透明模式和访问控制。 注意:安全域要在安全策略中执行。URL和其他访问控制的策略都需要在安全策略中去执行。 安全策略逐条检索,匹配执行,不匹配执行下一条,直到匹配到最后,还没有的则丢弃。 配置的步骤如下: 一、首先连接防火墙开启WEB命令为: ys security-zone name Trust import interface GigabitEthernet1/0/0 import interface GigabitEthernet1/0/1 interface GigabitEthernet1/0/0 port link-mode route ip address 100.0.0.1 255.255.255.0 acl advanced 3333 rule 0 permit ip zone-pair security source Trust destination local packet-filter 3333 zone-pair security source local destination Trust packet-filter 3333 local-user admin class manage password hash admin service-type telnet terminal http https authorization-attribute user-role level-3 authorization-attribute user-role network-admin ip http enable ip https enable 二、进入WEB ,将接口改为二层模式,在将二层模式的接口划到Trust安全域中。管理口在管理域中。配置安全策略,安全策略配置完如图 详情: 将接口划入到域中,例如将G1/0/2、G1/0/3口变成二层口,并加入到trust域中

H3C防火墙F100-C-G2的NAT配置精编版

Host A Host B Host C 1. Firewall 的配置 #指定GigabitEthernet1/0/1端口的电口被激活,使用双绞线连接

# 创建安全域,并将不同的接口加入不同的安全域。[Sysname]security-zone name Trust [Sysname-security-zone-Trust]import interface gigabitethernet1/0/1 [Sysname-security-zone-Trust]quit [Sysname]security-zone name Untrust [Sysname-security-zone-Untrust]import interface gigabitethernet1/0/2 [Sysname-security-zone-Untrust]quit # 配置访问控制列表2001,仅允许内部网络中10.110.10.0/24 网段的用户可以访问Internet。 [Sysname] acl number 2001 [Sysname-acl-basic-2001] rule permit source 10.110.10.0 0.0.0.255 [Sysname-acl-basic-2001] rule deny [Sysname-acl-basic-2001] quit # 配置域间策略,应用ACL 2001 进行报文过滤。[Sysname] zone-pair security source Trust destination Untrust [Sysname-zone-pair-security-Trust-Untrust]packet-filter 2001 [Sysname-zone-pair-security-Trust-Untrust]quit # 配置IP 地址池1 ,包括两个公网地址202.38.1.2 和202.38.1.3。[Sysname] nat address-group 1 [Sysname-address-group-1] address 202.38.1.2 202.38.1.3 [Sysname-address-group-1] quit # 在出接口GigabitEthernet1/0/2 上配置ACL 2001 与IP 地址池1 相关联。

H3C防火墙 命令行配置

配置防火墙网页登录 1.配置防火墙缺省允许报文通过 < telecom > system-view [telecom] firewall packet-filter enable [telecom] firewall packet-filter default permit 为防火墙的以太网接口(GigabitEthernet0/0为例)配置IP地址,并将接口加入到安全域。 [telecom] interface GigabitEthernet 0/0 [telecom-GigabitEthernet0/0] ip address 192.168.0.1 255.255.255.0 [telecom-GigabitEthernet0/0] quit [telecom] firewall zone trust [telecom-zone-trust] add GigabitEthernet 0/0 2.添加登录用户(建立一个账户名和密码都为admin的账户类型为 telnet) [telecom] local-user admin [telecom-luser-admin] password simple admin [telecom-luser-admin]service-type telnet 3.在GigabitEthernet 0/1接口上配置FTP及www内部服务器[telecom] interface GigabitEthernet 0/1 [telecom-GigabitEthernet0/1] ip address 1.1.1.1 255.0.0.0 [telecom-GigabitEthernet0/1] nat outbound 2000 [telecom-GigabitEthernet0/1]nat server protocol tcp global 1.1.1.1 www

H3C 防火墙F1000 L2TP配置

H3C 防火墙F1000-A基于Windows自带VPN拨号软件的L2TP配置 一组网需求 PC作为L2TP的LAC端,F1000-A防火墙作为LNS端。希望通过L2TP拨号的方式接入到对端防火墙。 用户PC作为LAC,使用windows自带的拨号软件作为客户端软件,拨号接入到对端的Sec Path防火墙。 软件版本如下:Version 5.20, Release 3102 三、配置步骤 3.1 防火墙上的配置 # sysname F1000A # l2tp enable //开启L2TP功能 # domain default enable system # vlan 1 # domain system access-limit disable state active idle-cut disable self-service-url disable ip pool 1 1.1.1.1 1.1.1.20 //配置拨号用户使用的地址池

# local-user h3c password cipher G`M^B 华为H3C防火墙配置命令 2009-03-28 09:28:26 标签: H3CF100S配置 初始化配置 〈H3C〉system-view 开启防火墙功能 [H3C]firewall packet-filter enable [H3C]firewall packet-filter default permit 分配端口区域 [H3C] firewall zone untrust [H3C-zone-trust] add interface GigabitEthernet0/0 [H3C] firewall zone trust [H3C-zone-trust] add interface GigabitEthernet0/1 工作模式 firewall mode transparent 透明传输 firewall mode route 路由模式 http 服务器 使能HTTP 服务器 undo ip http shutdown 关闭HTTP 服务器 ip http shutdown 添加WEB用户 [H3C] local-user admin [H3C-luser-admin] password simple admin [H3C-luser-admin] service-type telnet [H3C-luser-admin] level 3 开启防范功能 firewall defend all 打开所有防范 切换为中文模式 language-mode chinese 设置防火墙的名称 sysname sysname 配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ] 设置标准时间 clock datetime time date 设置所在的时区 clock timezone time-zone-name { add | minus } time 取消时区设置 undo clock timezone 配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password 1 典型配置案例导读 H3C防火墙典型配置案例集共包括6个文档,介绍了防火墙产品常用特性的典型配置案例,包含组网需求、配置步骤、验证配置和配置文件等内容。 1.1 适用款型及软件版本 本手册所描述的内容适用于防火墙产品的如下款型及版本: 款型软件版本 M9006/M9010/M9104 Version 7.1.051, Ess 9105及以上 1.2 内容简介 典型配置案例中特性的支持情况与产品的款型有关,关于特性支持情况的详细介绍,请参见《H3C SecPath M9000多业务安全网关配置指导》和《H3C SecPath M9000多业务安全网关命令参考》。 手册包含的文档列表如下: 编号名称 1H3C 防火墙GRE over IPsec虚拟防火墙典型配置案例(V7) 2H3C 防火墙IPsec典型配置案例(V7) 3H3C 防火墙NAT444典型配置案例(V7) 4H3C 防火墙NAT典型配置案例(V7) 5H3C 防火墙基于ACL包过滤策略的域间策略典型配置案例(V7) 6H3C 防火墙基于对象策略的域间策略典型配置案例(V7) H3C 防火墙GRE over IPsec虚拟防火墙典型配置案例 Copyright ? 2014 杭州华三通信技术有限公司版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。 目录 1 简介 (1) 2 配置前提 (1) 3 配置举例 (1) 3.1 组网需求 (1) 3.2 配置思路 (2) 3.3 使用版本 (2) 3.4 配置注意事项 (2) 3.5 配置步骤 (2) 3.5.1 M9000的配置 (2) 3.5.2 FW A的配置 (6) 3.5.3 FW B的配置 (8) 3.6 验证配置 (9) 3.7 配置文件 (12) v1.0 可编辑可修改H3C防火墙配置说明 杭州华三通信技术有限公司 版权所有侵权必究 All rights reserved 相关配置方法: 配置OSPF验证 从安全性角度来考虑,为了避免路由信息外泄或者对OSPF路由器进行恶意攻击,OSPF 提供报文验证功能。 OSPF路由器建立邻居关系时,在发送的报文中会携带配置好的口令,接收报文时进行密码验证,只有通过验证的报文才能接收,否则将不会接收报文,不能正常建立邻居。 要配置OSPF报文验证,同一个区域的所有路由器上都需要配置区域验证模式,且配置的验证模式必须相同,同一个网段内的路由器需要配置相同的接口验证模式和口令。 表1-29 配置OSPF验证 操作命令说明退回OSPF视图quit- 退回系统视图quit- 进入接口视图 interface interface-type interface-number - 配置OSPF接口的验证模式(简单验证)ospf authentication-mode simple [ cipher | plain ] password二者必选其一 缺省情况下,接口不对OSPF报 文进行验证 配置OSPF接口的验证模式(MD5验证)ospf authentication-mode { hmac-md5 | md5}key-id [ cipher| plain] password 提高IS-IS网络的安全性 在安全性要求较高的网络中,可以通过配置IS-IS验证来提高IS-IS网络的安全性。IS-IS 验证特性分为邻居关系的验证和区域或路由域的验证。 配置准备 在配置IS-IS验证功能之前,需完成以下任务: 配置接口的网络层地址,使相邻节点网络层可达 使能IS-IS功能 配置邻居关系验证 配置邻居关系验证后,验证密码将会按照设定的方式封装到Hello报文中,并对接收到的Hello报文进行验证密码的检查,通过检查才会形成邻居关系,否则将不会形成邻居关系,用以确认邻居的正确性和有效性,防止与无法信任的路由器形成邻居。 配置防火墙网页登陆 1. 配置防火墙缺省允许报文通过。 网络环境:固定IP,光钎接入。 硬件环境:IbmX3650M3一台(OA),双网卡,一台H3C F100-A防火墙一台。 客户需求:要求内部网络通过防火墙访问外网,外网客户端通过防火墙能够访问内部OA服务器。 实施步骤:服务器做好系统并把数据库调试好。 防火墙的调试,通过串口线连接本子PC和防火墙,用超级终端。可用2种调试方法。Web 界面的调试和命令行的调试。 先是第一种方法。具体操作如下: 1》因为机器默认是没有ip和用户名和密码的,所以就需要超级终端通过命令行来给机器配置,操作如下:因为机器本身带一条console口的串口线,把另一端连接到带串口的笔记本上,因为有的本子没有9针的串口,所以最好买一条九针转U口的,连到笔记本的U口上面,接下来就是打串口的驱动了,在网上下个万能的串口驱动也是能用的(附件里有自己用的一个驱动),连接好以后,把防火墙通上电。 2》在本子上点击开始-程序-附件-通讯-超级终端,打开后是新建连接,在名称里输入comm1,选第一个图标,点击确定,在连接时使用的下拉菜单中选直接连接到串口1,点击确定,然后 在串口的属性对话框中设置波特率为9600,数据位为8,奇偶校验为无,停止位 为1,流量控制为无,按[确定]按钮,返回超级终端窗口。 接下来配置 超级终端属性 在超级终端中选择[属性/设置]一项,进入图4-5所示的属性设置窗口。选择 终端仿真类型为VT100或自动检测,按[确定]按钮,返回超级终端窗口。 连通后在超级终端里会显示防火墙的信息。 机子会提示你 Ctrl+B 你不用管,这是进ROOT菜单的。 接下来就要为防火墙配置管理IP,用户名和密码了 配置有2种模式,一般情况下用路由模式,先配置IP 为使防火墙可以与其它网络设备互通,必须先将相应接口加入到某一安全区域中,且将缺省的过滤行为设置为允许,并为接口(以GigabitEthernet0/0 为例)这是lan0的接口,配置IP地址。 [H3C] firewall zone trust [H3C-zone-trust] add interface GigabitEthernet0/0 [H3C-zone-trust] quit [H3C] firewall packet-filter default permit [H3C] interface GigabitEthernet0/0 [H3C-GigabitEthernet0/0] ip address Lan0口配置的ip是接下来就为本机PC配置ip,因为接的是LAN0口,所以把ip配置成,配置好后在 本子上运行CMD,PING 通后,接下来就是为防火墙配置用户名和密码 例如:建立一个用户名和密码都为admin,帐户类型为telnet,权限等级为3的 管理员用户,运行下面的命令: [H3C] local-user admin [H3C-luser-admin] password simple admin [H3C-luser-admin] service-type telnet [H3C-luser-admin] level 3 配置好后从调试本子的IE中,敲入,回车 就进入WEB界面,敲入admin后就进入WEB的配置管理界面。 假设 实验V3防火墙基本配置(二层模式) 一、实验目的 了解并熟悉H3C Secpath V3防火墙的两种二层模式配置 二、场景描述 用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。 三、拓扑图 四、配置步骤 基本配置 1. 基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常 2. 将防火墙加入到网络中,进行防火墙的基本配置 3. 将防火墙转换成二层模式,保证内网运行正常 防火墙的配置: 一、基本配置: 1、设备命名,防火墙数据放通,接口加入区域 system sys F1000-S firewall packet-filter enable //开通防火墙的包过滤功能 firewall packet-filter default permit //包过滤的默认规则为permit firewall zone trust //内网口加入trust add interface g1/0 quit firewall zone untrust //外网口加入untrust add interface g2/0 2、将防火墙转换成二层模式: bridge enable //启用桥接模式 bridge 1 enable //建立一个桥组 int bridge-template 1 //设置管理地址 ip address 192.168.1.100 255.255.255.0 quit int g1/0 //将接口加入桥组 bridge-set 1 quit int g2/0 bridge-set 1 quit firewall zone trust //将桥模板加入区域 add interface bridge-template 1 quit ip route 0.0.0.0 0.0.0.0 192.168.1.1 //管理IP的路由 3、放通DHCP报文 bridge 1 firewall unknown-mac flood //未知MAC洪泛 1.1 五、查看和测试: 使用dis cu 查看防火墙的配置 使用dis ver 查看防火墙的软件版本 1、在内网PC机上获取IP地址,能否获取到? 2、获取IP地址后,PC能否Ping通网关,能否上公网? 3、内网PC机能否管理F1000-S 1.2 附:老版本的二层模式配置: firewall mode transparent (配置为透明模式) firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP地址)interface Ethernet2/0(进入WAN口) promiscuous (配置为透明传输) quit interface Ethernet1/0 (进入LAN口) promiscuous (配置为透明传输)H3C+防火墙配置命令

H3C防火墙典型配置案例集(V7)-6W101-整本手册

H3C防火墙配置说明

H3C防火墙常用配置命令

h3cf100-配置实例

h3c防火墙透明模式设置