A bit-level image encryption algorithm based on spatiotemporal chaotic system and self-adaptive

A bit-level image encryption algorithm based on spatiotemporal chaotic system and self-adaptive

Lin Teng,Xingyuan Wang n

Faculty of Electronic Information and Electrical Engineering,Dalian University of Technology,Dalian116024,China

a r t i c l e i n f o

Article history:

Received5April2012

Received in revised form

3June2012

Accepted4June2012

Available online27June2012

Keywords:

Chaos encryption

Bit-level encryption

Self-adaptive

a b s t r a c t

This paper proposes a bit-level image encryption algorithm based on spatiotemporal chaotic system

which is self-adaptive.We use a bit-level encryption scheme to reduce the volume of data during

encryption and decryption in order to reduce the execution time.We also use the adaptive encryption

scheme to make the ciphered image dependent on the plain image to improve performance.Simulation

results show that the performance and security of the proposed encryption algorithm can encrypt

plaintext effectively and resist various typical attacks.

&2012Elsevier B.V.All rights reserved.

1.Introduction

With the rapid development of computer network technology,

a lot of sensitive information is transmitted over the network;

information security becomes more and more important.Image

information transmission has increased rapidly and image

encryption technology has drawn more attention.Nowadays,

image encryption schemes include two processes:substitution

and diffusion[1].The substitution stage permutes all the pixels as

a whole,without changing their values.In the diffusion stage,the

pixel values are modi?ed sequentially so that a tiny change in a

pixel spreads to as many pixels in the cipher-image as possible.

The two processes can achieve a satisfactory level of security.

Image encryption is different from text encryption due to some

inherent features such as bulk data capacity and high correlation

among pixels.Therefore,traditional cryptographic techniques such as

DES,IDES and RSA are no longer suitable for image encryption.The

properties of chaotic maps such as sensitivity to initial conditions and

random-like behavior have attracted attention to develop image

encryption algorithms.

In recent years,some chaos-based image encryption algorithms

have been developed[2–5].Xiang et al.[6]proposed a selective

image encryption using a spatiotemporal chaotic system.Liao et al.

[7]proposed a novel image encryption algorithm based on self-

adaptive wave transmission.In Refs.[8–10],CML-based spatiotem-

poral chaos systems were used in image encryption.

In this paper,we use a bit-level encryption scheme to reduce

the volume of data during encryption and decryption in order to

reduce the execution time.We also use the adaptive encryption

scheme to make the ciphered image dependent on the plain

image to improve performance,so the algorithm proposed in this

paper can resist various typical attacks.

The rest of this paper is organized as follows.Section2brie?y

reviews preliminary concepts in bit-level imaging,self-adaptive

encryption and coupled map lattice.Section3describes the

proposed encryption algorithm.The security of the scheme is

evaluated in Section4.Section5concludes the paper.

2.Preliminary

2.1.Bit-level image

In a gray-level image,the brightness between black and white

is quantized into an integer number of levels ranging from0to

255.The value of the pixel at coordinate(x,y)is denoted as f(x,y).

Each pixel can transform to an8bit binary value,given by

fex,yT?pe8Tpe7Tpe6Tpe5Tpe4Tpe3Tpe2Tpe1Te1T

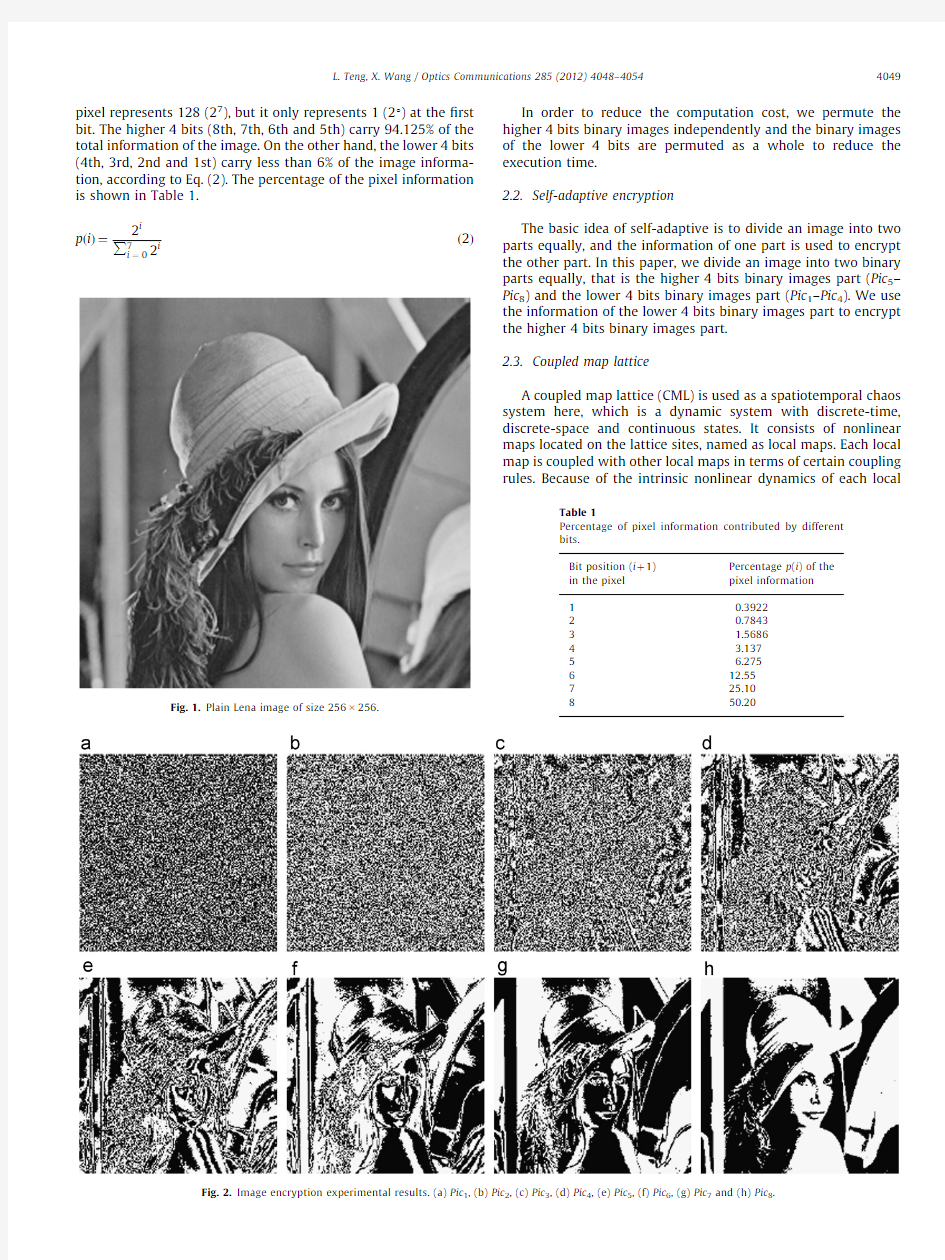

So,the image can be divided into8binary images according to

the bit locations within a pixel.Select the sample image Lena of

size256?256and with256Gy levels(Fig.1),divide it into

8binary images(Fig.2)according to the bit locations within a

pixel.In Fig.2,Pic i represents the binary image obtained by

collecting the i th bits of all the plain-image pixels.

A bit can contain different amounts of information depending

on its position in the pixel.For example,‘‘1’’at the8th bit of a

Contents lists available at SciVerse ScienceDirect

journal homepage:https://www.360docs.net/doc/744635279.html,/locate/optcom

Optics Communications

0030-4018/$-see front matter&2012Elsevier B.V.All rights reserved.

https://www.360docs.net/doc/744635279.html,/10.1016/j.optcom.2012.06.004

n Corresponding author.

E-mail addresses:tenglin@https://www.360docs.net/doc/744635279.html,(L.Teng),

wangxy@https://www.360docs.net/doc/744635279.html,(X.Wang).

Optics Communications285(2012)4048–4054

pixel represents 128(27),but it only represents 1(21)at the ?rst bit.The higher 4bits (8th,7th,6th and 5th)carry 94.125%of the total information of the image.On the other hand,the lower 4bits (4th,3rd,2nd and 1st)carry less than 6%of the image informa-tion,according to Eq.(2).The percentage of the pixel information is shown in Table 1.p ei T?2i

P i ?0

2e2T

In order to reduce the computation cost,we permute the higher 4bits binary images independently and the binary images of the lower 4bits are permuted as a whole to reduce the execution time.

2.2.Self-adaptive encryption

The basic idea of self-adaptive is to divide an image into two parts equally,and the information of one part is used to encrypt the other part.In this paper,we divide an image into two binary parts equally,that is the higher 4bits binary images part (Pic 5–Pic 8)and the lower 4bits binary images part (Pic 1–Pic 4).We use the information of the lower 4bits binary images part to encrypt the higher 4bits binary images part.2.3.Coupled map lattice

A coupled map lattice (CML)is used as a spatiotemporal chaos system here,which is a dynamic system with discrete-time,discrete-space and continuous states.It consists of nonlinear maps located on the lattice sites,named as local maps.Each local map is coupled with other local maps in terms of certain coupling rules.Because of the intrinsic nonlinear dynamics of each

local

Fig.1.Plain Lena image of size 256?

256.

Fig.2.Image encryption experimental results.(a)Pic 1,(b)Pic 2,(c)Pic 3,(d)Pic 4,(e)Pic 5,(f)Pic 6,(g)Pic 7and (h)Pic 8.

Table 1

Percentage of pixel information contributed by different bits.

Bit position (i t1)in the pixel Percentage p (i )of the pixel information 10.392220.78433 1.56864 3.1375 6.275612.55725.108

50.20

L.Teng,X.Wang /Optics Communications 285(2012)4048–40544049

map and the diffusion due to the spatial coupling among the local maps,a CML can exhibit spatiotemporal chaos.CML was intro-duced by Kaneko [11],and can be described as x n t1ei T?e1àe Tf ex n ei TTt

e

2

ef ex n ei à1TTtf ex n ei t1TTTe3T

where n is the time index,i (i ?1,2,y ,L )is the lattice site index,e A (0,1)is a coupling constant;x n (i )represents the state variable for the i th site at time n (n ?1,2,y ).The periodic boundary condition x n (0)?x n (L )is assumed.

The local mapping function f (x )is chosen to be the logistic map:

x n t1?ax n e1àx n T

e4T

with parameter a A (3.5699456,4),and x n A (0,1),the system is in chaotic state.

3.The proposed algorithm

3.1.Higher 4bits binary images permutation algorithm by the CML system

Here we use the information of the lower 4bits binary images part to permute the higher 4bits binary images independently.

Step 1:Without loss of generality,we assume that the size of the plain-image P is M ?N ,convert P into its binary image Pic 1–Pic 8;the size of each image is M ?N .We divide binary images into two parts equally,that is the higher 4bits binary images part (Pic 5–Pic 8)and the lower 4bits binary images part (Pic 1–Pic 4).Converting Pic 1–Pic 8to vectors P i ,each vector has a length of M ?N .

Step 2:Calculate four values’sum (n )(n ?1,2,3,4)by summa-tion of all the binary values within each lower 4bits binary image Pic n .Let g (i ,j )be the binary value at row i ,column j in the binary image,then the value of sum (n )got in image Pic n can be obtained as follows:

sum en T?X

ei ,j TA Pic

n

g ei ,j T:Step 3:The number of CML lattices L is set to 4which is equal to the number of higher 4bits binary images.Initialize the system with the parameters a ,e and value sequences x 0en T?1=eesum en Tt1T?n Ten ?1,2,3,4Tto iterate the chaotic system m tMN times,discard the former m values to avoid harmful effects.Each lattice generates MN values x i (n )(i ?1,2,y ,MN ),so the chaotic system generates 4MN values totally.

Sort each x i (n )value {x m t1(n ),x m t2(n ),y ,x m tMN (n )}in ascending order and get x i en T?x m t1en T,x m t2en T,...,x m tMN en T.Find the position of values x i en Tin x i (n )and mark down the transform positions TN n ?{t 1(n ),t 2(n ),y ,t MN (n )}(n ?1,2,3,4).

Step 4:Rearrange the elements of each higher vector P i (i ?5,6,7,8)according to TN n ,that is,move the t 1(n )element of vector P n t4to the ?rst element,t 2(n )element of vector P n t4to the second element,etc.,until all the elements of each vector have been permutated and get 4vectors P 0i ei ?5,6,7,8T.3.2.Higher 4bits binary images diffusion

Step 1:Use the logistic map (Eq.(4))to generate the chaotic sequence,set the initial parameter a 1and initial value y 0to iterate the chaotic system m 1t4MN times and discard the former m 1values to avoid harmful effects.The chaotic sequence has 4MN elements y (i )?{y 1,y 2,y ,y 4MN }.Select MN elements z (j )(1r j r MN )from y (i ),use the following formula to convert z (j )to integer sequence z 1(j ),

z 1ej T?f loor ez ej T?e1014TTmod 256,

where ?oor (i )is the biggest integer which is not bigger than i .The elements in z 1(j )range from 0to 255.Covert z 1(j )to binary sequence z 01ej T,select the higher 4bits of z 01ej Tand form 4vectors z i (i ?5,6,7,8),each vector having a length of MN .

Step 2:Use the information of the lower 4bits binary images part to diffuse the permuted higher 4vectors P i 0according to the following formula:

C i ?eP i 0tP i à4tz i Tmod 2ei ?5,6,7,8T,

e5T

where C i is ciphered higher 4vector,P i à4are 4lower vectors transformed from 4lower binary images.Covert C i to 4binary images and get ciphered higher 4binary images Pic 0i ei ?5,6,7,8T.

3.3.Lower 4bits binary images permutation

Combine Pic 1–Pic 4horizontally and get matrix P combine with 4N rows and 4N columns.Covert P combine to vector P lower ,which has a length of 4MN .

Sort y (i )?{y 1,y 2,y ,y 4MN }in ascending order and get y 1,y 2,...,y 4MN .Next,?nd the position of values y 1,y 2,...,y 4MN in y (i )and mark down the transform position TM ?{t 1,t 2,y ,t 4MN }.

Rearrange the elements of vector P lower according to TM ,and get permuted vector P 0lower .Covert P 0lower to matrix P 0combine with 4N rows and 4N columns,partition P 0combine into 4matrices Pic 0i ei ?1,2,3,4Tfrom left to right;the size of each matrix is M ?N .Pic 0i ei ?1,2,3,4,5,6,7,8Tare the ciphered binary images,com-bine them to get a integer image (Eq.(1))according to the bit locations within a pixel.So,we can get the encrypted image C pic .

3.4.Image decryption

The decryption procedure is similar to that of the encryption

process but in reversed order.

Set the initial parameters and initial values as same as those in the encryption process and use same methods to obtain TM ,TN i ,and z i .Convert C pic into its binary images Pic 0i ei ?1,2,3,4,5,6,7,8T;the size of each image is M ?N .We divide binary images into two parts equally,that is the higher 4bits binary images part (Pic 05–Pic 08)and the lower 4bits binary images part (Pic 01–Pic 04).Covert Pic 01–Pic 08to vectors C i ;each vector has a length of M ?N .

Combine Pic 01–Pic 04horizontally and get matrix P 0combine ,convert P 0combine to get vector P 0lower .Reverse permute P 0lower according to TM and get the reversed permutation P lower .So,we can get Pic 1–Pic 4.Covert Pic 1–Pic 4to vectors P i (i ?1,2,3,4).

Use the following formula to diffuse C i (i ?5,6,7,8)reversely,where P i 0is the decrypted diffuse value of higher 4binary images 0vectors:

P i 0?eC i àP i à4àz i Tmod2ei ?5,6,7,8T

e6T

Reverse permute P i 0ei ?5,6,7,8Taccording to TN i and get the reversed permutation vectors P i (i ?5,6,7,8).So,we can get Pic 5–Pic 8.Transform Pic 1–Pic 8into the plain image.

4.Experimental results 4.1.Encryption results

The plain-image Lena with size 256?256is used for encryption.The initial parameters and initial values are a ?4.0,e ?0,1a 1?3.99and y 0?0.12345678912345,and m ?m 1?500.Fig.2(a)shows the plain-image.Fig.2(b)shows the encrypted image.

L.Teng,X.Wang /Optics Communications 285(2012)4048–4054

4050

4.2.Security analysis

A good encryption algorithm should resist all kinds of known attacks,such as exhaustive attack,statistical attack and chosen-plaintext/cipher text attack.In this section,we will discuss the security analysis of the proposed encryption scheme.

4.2.1.Key space analysis

A good encryption scheme should be sensitive to the secret keys,and the key space should be large enough to make brute-force attacks infeasible.In this algorithm,the initial conditions and parameters a ,a 1and e ,y 0can be used as keys as well as the initial iteration numbers m and m 1.If the precision is 10à14,the

key space size can reach to 1056;it is bigger than 2128.So,the key space is large enough to resist the brute-force attacks.

4.2.2.Key sensitivity analysis

Several key sensitivity tests are performed.Fig.3(a)shows the encrypted image of Lena with the correct encryption key.And Fig.3(b),(c),(d),and (e)show the encrypted image of Lena with the wrong encryption key a ?3.99999999999999,e ?0.10000000000001a 1?3.99000000000001,and y 0?0.1234567898764respectively.So it can be concluded that the proposed algorithm is sensitive to the key,a small change of the key will generate a completely different decryption result and cannot get the correct

plain-image.

Fig.3.Key sensitivity analysis.(a)Decrypted image with correct initial parameters;(b)decrypted image with different initial value a ?3:99999999999999;(c)decrypted image with different initial value e ?0:10000000000001;(d)decrypted image with different initial value a 1?3:99000000000001and (e)decrypted image with different initial value y 0?0:

1234567898764.

Fig.4.Histograms.(a)Histograms of plain-image and (b)histograms of ciphered-image.

L.Teng,X.Wang /Optics Communications 285(2012)4048–40544051

Fig.5.Correlation of adjacent pixels.(a)horizontally adjacent pixels in the plain image;(b)horizontally adjacent pixels in the ciphered image;(c)vertically adjacent pixels in the plain image;(d)vertically adjacent pixels in the ciphered image;(e)diagonally adjacent pixels in the plain image and (f)diagonally adjacent pixels in the ciphered image.

L.Teng,X.Wang /Optics Communications 285(2012)4048–4054

4052

4.2.3.Histogram analysis

The frequency of each gray level can be seen from the histogram,it leads to the leakage of image information.Simula-tion results are shown in Fig.4,from the?gures,we can see that histogram of the cipher-image is fairly uniform and is signi?-cantly different from that of the original image.

4.2.4.Correlation analysis

In order to protect against statistical attack,we must decrease the correlation of two adjacent pixels in the ciphered image[12]. Calculate the correction coef?cient of each pair by using the following formulas:

r xy?

covex,yT

?????????

DexT

p??????????

DeyT

p,e7T

where

DexT?1

N

X N

i?1

ex iàEexTT2,covex,yT?

1

N

X N

i?1

ex iàEexTTey iàEeyTT,

EexT?1

N

X N

i?1

x i,

here,x and y are gray-scale values of two adjacent pixels in the image.

We randomly select2000pairs of two adjacent pixels from a plain image Fig.1(a)and a ciphered image Fig.1(b)to calculate the correction coef?cient.Fig.5shows the correlation of two images in horizontal,vertical and diagonal directions.Then the correlation coef?cient of the two pixel pairs is calculated in Table2.From Table2we can see that the correlation coef?cient of the ciphered image is much smaller than that of the plain image,so the chaotic encryption algorithm satis?es zero co-correlation.

4.2.

https://www.360docs.net/doc/744635279.html,rmation entropy analysis

Information theory is a mathematical theory of data communica-tion and storage found by Shannon in1949[13].An important theory in information theory is entropy.The entropy H(m)of a message source m can be calculated as

HemT?X

2Nà1

i?0

pem iTlog

1

i

e8T

where p(m i)represents the probability of symbol m i and the entropy is expressed in bits.Actually,given that a real information source seldom transmits random messages,in general,the entropy value of source is smaller than the ideal one.However,when these messages are encrypted,their ideal entropy should be8.If the output of such a cipher emits symbols with entropy of less than8,then,there would be a possibility of predictability which threatens its security.The value obtained is very close to the theoretical value of8.This means that information leakage in the encryption process is negligible and the encryption system is secure against the entropy https://www.360docs.net/doc/744635279.html,ing the above-mentioned formula,we have got the entropy H(m)?7.997450.

4.2.6.NPCR and UACI analysis.

NPCR stands for the number of pixels change rate while one pixel of plain image is changed.The closer NPCR gets to100%,the more sensitive the cryptosystem is to the changing of plain image, and the more effective it is in resisting plaintext attack.UACI stands for the average intensity of differences between the plain image and ciphered image.The bigger the UACI is,the more effective is the cryptosystem in resisting differential attack.Here are the formulae to calculate NPCR and UACI:

NPCR?

P

ij

Dei,jT

W?H

?100%,e9TUACI?

1

W?H

X

i,j

C1ei,jTàC2ei,jT

255

2

4

3

5?100%,e10T

where W and H represent the width and height of the image respectively,and C1and C2are respectively the ciphered images before and after one pixel of the plain image is changed.

Two plain-images are used in the tests.The?rst image is the original plain-image,and the other is obtained by changing the ?rst pixel from‘173’to‘174’.Then the two images are encrypted with the same key to generate the corresponding cipher-images C1and C2.The results according to the proposed algorithm of NPCR and UACI are NPCR?93.6768%and UACI?33.3364%.The results show that the proposed cryptosystem could resist plain-text attack and differential attack effectively.

4.2.7.Classical types of attacks

When cryptanalyzing a cryptosystem,the general assumption made is that the cryptanalyst knows exactly the design and working of the cryptosystem under study;he knows everything about the cryptosystem except the secret key.This is an evident requirement in today0s secure communications networks,usually referred to as Kerckhoff’s principle[14].There are four classical types of attacks:

1.Ciphertext only:the opponent possesses a string of ciphertext.

2.Known plaintext:the opponent possesses a string of plaintext,

and the corresponding ciphertext.

3.Chosen plaintext:the opponent has obtained temporary access

to the encryption machinery.Hence he can choose a plaintext string,and construct the corresponding ciphertext string.

4.Chosen ciphertext:the opponent has obtained temporary

access to the decryption machinery.Hence he can choose a ciphertext string,and construct the corresponding plaintext string.

Obviously,chosen plaintext attack is the most powerful attack. If a cryptosystem can resist this attack,it can resist other types of attack.

In this paper,we use the self-adaptive scheme to encrypt the higher4binary images,that is,use the information of the lower 4bits binary images part to encrypt the higher4bits binary images part.So,different ciphered images have different plain lower4binary images value,the opponent would not be able to use one plaintext and corresponding ciphertext to decrypt the other ciphered image.The proposed algorithm can resist the chosen plaintext/ciphertext attack.

5.Conclusions

In this paper,we proposed a bit-level image encryption algorithm based on spatiotemporal chaotic and self-adaptive Table2

Correlation coef?cient of two adjacent pixels in plain-image and ciphered-image. Correlation coef?cient Plain-image Ciphered-image Horizontal0.9217490.024178 Vertical0.971100à0.019425 Diagonal0.9227490.024322

L.Teng,X.Wang/Optics Communications285(2012)4048–40544053

system.We use a bit-level encryption scheme to reduce the volume of data during encryption and decryption in order to reduce the execution time.We also use the adaptive encryption scheme to make the ciphered image dependent on the plain image,that is,use the information of the lower4bits binary images part to encrypt the higher4bits binary images part,to improve the performance.Simulation results show that the performance and security of the proposed encryption algorithm can encrypt plaintext effectively and resist various typical attacks. Acknowledgment

This research is supported by the National Natural Science Foundation of China(Grant nos,61173183,60973152,and 60573172),the Superior University Doctor Subject Special Scien-ti?c Research Foundation of China(Grant no.20070141014)and the Natural Science Foundation of Liaoning province(Grant no. 20082165).References

[1]S.H.Wang,J.Y.Kuang,J.H.Li,Y.L.Luo,H.P.Lu,G.Hu,Physical Reviews E66(6)

(2002)1.

[2]H.J.Liu,X.Y.Wang,Optics Communications284(2011)3895.

[3]Y.Wang,K.W.Wong,X.F.Liao,G.R.Chen,Applied Soft Computing11(2011)

514.

[4]X.Y.Wang,J.F.Zhao,H.J.Liu,Optics Communications285(2012)562.

[5]A.Kumar,M.K.Ghose,Communications in Nonlinear Science and Numerical

Simulation16(2011)372.

[6]T.Xiang,K.Wong,X.F.Liao,Chaos17(27)(2007)023.

[7]X.F.Liao,https://www.360docs.net/doc/744635279.html,i,Q.Zhou,Signal Processing90(9)(2010)2714.

[8]F.Y.Sun,S.T.Liu,Z.Q.Li,Z.W.L¨u,Chaos,Solitons and Fractals38(3)(2008)

631.

[9]R.Rhouma,S.Meherzi,S.Belghith,Chaos,Solitons and Fractals40(1)(2009)

309.

[10]R.Rhouma,S.Belghith,Chaos17(3)(2007)1.

[11]K.Kaneko,Progress of Theoretical Physics74(5)(1985)1033.

[12]S.Behnia, A.Akhshani,H.Mahmodi,Chaos,Solitons and Fractals35(2)

(2008)408.

[13]C.E.Shannon,Bell System Technical28(4)(1949)656.

[14]N.K.Pareek,V.Patidar,K.K.Sud,Communications in Nonlinear Science and

Numerical Simulation10(7)(2005)715.

L.Teng,X.Wang/Optics Communications285(2012)4048–4054 4054

机器视觉与图像处理方法

图像处理及识别技术在机器人路径规划中的一种应用 摘要:目前,随着计算机和通讯技术的发展,在智能机器人系统中,环境感知与定位、路径规划和运动控制等功能模块趋向于分布式的解决方案。机器人路径规划问题是智能机器人研究中的重要组成部分,路径规划系统可以分为环境信息的感知与识别、路径规划以及机器人的运动控制三部分,这三部分可以并行执行,提高机器人路径规划系统的稳定性和实时性。在感知环节,视觉处理是关键。本文主要对机器人的路径规划研究基于图像识别技术,研究了图像处理及识别技术在路径规划中是如何应用的,机器人将采集到的环境地图信息发送给计算机终端,计算机对图像进行分析处理与识别,将结果反馈给机器人,并给机器人发送任务信息,机器人根据接收到的信息做出相应的操作。 关键词:图像识别;图像处理;机器人;路径规划 ABSTRACT:At present, with the development of computer and communication technology, each module, such as environment sensing, direction deciding, route planning and movement controlling moduel in the system of intelligent robot, is resolved respectively. Robot path planning is an part of intelligent robot study. The path planning system can be divided into three parts: environmental information perception and recognition, path planning and motion controlling. The three parts can be executed in parallel to improve the stability of the robot path planning system. As for environment sensing, vision Proeessing is key faetor. The robot path planning of this paper is based on image recognition technology. The image processing and recognition technology is studied in the path planning is how to apply, Robots will sent collected environment map information to the computer terminal, then computer analysis and recognize those image information. After that computer will feedback the result to the robot and send the task information. The robot will act according to the received information. Keywords: image recognition,image processing, robot,path planning

巧用二次函数图象的对称性解题解析

巧用二次函数图象的对称性解题解析 新盈中学王永升 2010-6-29 二次函数是初中数学的重点内容之一,在初中代数中占有重要位置。其图象是一种直观形象的交流语言,含有大量的信息,为考查同学们的数形结合思想和应用图象信息的能力,二次函数图象信息题成了近年来各地中考的热点。所以学会从图象找出解题的突破点成了关键问题,那就要熟练掌握二次函数的基本知识。比如:二次函数的解析式,二次函数的顶点坐标对称轴方程,各字母的意义以及一些公式,对于这些知识,同学们掌握并不是很困难,但对二次函数图象的对称性,掌握起来并不是很容易,而且对于有关二次函数的一些题目,如果用别的方法会很费力,但用二次函数图象的对称性来解答,也许会有事倍功半的效果。现将这两个典型例题,供同学们鉴赏:例1、已知二次函数的对称轴为x=1,且图象过点(2,8)和(4,0),求二次函数的解析式。 分析:此题中我们可以按照常规的解法,用二次函数的一般式 来解,但运算量会很大,因为我们将会解一个三元一次方程组。 另外,我们还可以利用二次函数的对称性来解决此题。本道题 目的特点是给了抛物线的对称轴方程及一个x轴上的点坐标。因此 我们可以依据二次函数的对称性,求出抛物线所过的x轴上的另一 个点的坐标为(-2,0),这样的话我们就可以选择用二次函数的

交点式来求解析式。设二次函数的解析式为y=a(x+2)(x-4),然后将(2,8)代入即可求出a值,此题得解。 本题利用二次函数的对称性解题减少了大量的运算,既可以准确解题又节省了时间,不失为一种好的方法。 例2、若二次函数y=ax2+b(ab≠0),当x取x1、x2(x1≠x2)时,函数值相等,则当x取x1+x2时,函数值是____________ 分析:此题我们可以采用常见的将x1、x2代入解析式,由于y 值相等,则可求出x1+x2的值为0,将x=0代入解析式可得函数值为b。 我们也可以用二次函数的对称性来解题。由于二次函数的对称性,当函数值相等时,则两点为对称点,且本题中的二次函数 y=ax2+b(ab≠0)的对称轴为y轴(x=0),所以,我们也可以得到x1+x2的值为0,将x=0代入解析式可得函数值为b。 相比较我们可以知道,利用二次函数的对称性解决本题,减少了运算量,但对于知识点的理解和掌握的要求大大增加了。要求学生对二次函数的对称性的把握要进一步理解、深化。 我们还可以将上题中的解析式变为一般式y=ax2+bx+c,其他条件不变,结果为c。 下面仅以a>0时为例进行解答。当a<0时也是成立的。

图像处理的流行的几种方法

一般来说,图像识别就是按照图像地外貌特征,把图像进行分类.图像识别地研究首先要考虑地当然是图像地预处理,随着小波变换地发展,其已经成为图像识别中非常重要地图像预处理方案,小波变换在信号分析识别领域得到了广泛应用. 现流行地算法主要还有有神经网络算法和霍夫变换.神经网络地方法,利用神经网络进行图像地分类,而且可以跟其他地技术相互融合.个人收集整理勿做商业用途 一神经网络算法 人工神经网络(,简写为)也简称为神经网络()或称作连接模型(),它是一种模范动物神经网络行为特征,进行分布式并行信息处理地算法数学模型.这种网络依靠系统地复杂程度,通过调整内部大量节点之间相互连接地关系,从而达到处理信息地目地.个人收集整理勿做商业用途 在神经网络理论地基础上形成了神经网络算法,其基本地原理就是利用神经网络地学习和记忆功能,让神经网络学习各个模式识别中大量地训练样本,用以记住各个模式类别中地样本特征,然后在识别待识样本时,神经网络回忆起之前记住地各个模式类别地特征并将他们逐个于样本特征比较,从而确定样本所属地模式类别.他不需要给出有关模式地经验知识和判别函数,通过自身地学习机制形成决策区域,网络地特性由拓扑结构神经元特性决定,利用状态信息对不同状态地信息逐一训练获得某种映射,但该方法过分依赖特征向量地选取.许多神经网络都可用于数字识别,如多层神经网络用于数字识别:为尽可能全面描述数字图像地特征,从很多不同地角度抽取相应地特征,如结构特征、统计特征,对单一识别网络,其输入向量地维数往往又不能过高.但如果所选取地特征去抽取向量地各分量不具备足够地代表性,将很难取得较好地识别效果.因此神经网络地设计是识别地关键.个人收集整理勿做商业用途 神经网络在图像识别地应用跟图像分割一样,可以分为两大类: 第一类是基于像素数据地神经网络算法,基于像素地神经网络算法是用高维地原始图像数据作为神经网络训练样本.目前有很多神经网络算法是基于像素进行图像分割地,神经网络,前向反馈自适应神经网络,其他还有模糊神经网络、神经网络、神经网络、细胞神经网络等.个人收集整理勿做商业用途 第二类是基于特征数据地神经网络算法.此类算法中,神经网络是作为特征聚类器,有很多神经网络被研究人员运用,如神经网络、模糊神经网络、神经网络、自适应神经网络、细胞神经网络和神经网络.个人收集整理勿做商业用途 例如神经网络地方法在人脸识别上比其他类别地方法有独到地优势,它具有自学习、自适应能力,特别是它地自学能力在模式识别方面表现尤为突出.神经网络方法可以通过学习地过程来获得其他方法难以实现地关于人脸识别规律和规则地隐性表达.但该方法可能存在训练时间长、收敛速度慢地缺点.个人收集整理勿做商业用途 二小波变换 小波理论兴起于上世纪年代中期,并迅速发展成为数学、物理、天文、生物多个学科地重要分析工具之一;其具有良好地时、频局域分析能力,对一维有界变差函数类地“最优”逼近性能,多分辨分析概念地引入以及快速算法地存在,是小波理论迅猛发展地重要原因.小波分析地巨大成功尤其表现在信号处理、图像压缩等应用领域.小波变换是一种非常优秀地、具有较强时、频局部分析功能地非平稳信号分析方法,近年来已在应用数序和信号处理有很大地发展,并取得了较好地应用效果.在频域里提取信号里地相关信息,通过伸缩和平移算法,对信号进行多尺度分类和分析,达到高频处时间细分、低频处频率细分、适应时频信号分解地要求.小波变换在图像识别地应用,包括图形去噪、图像增强、图像融合、图像压缩、图像分解和图像边缘检测等.小波变换在生物特征识别方面(例如掌纹特征提取和识别)同样得到了成功应用,部分研究结果表明在生物特征识别方面效果优于、、傅里叶变换等方

初中数学函数知识点归纳(1)

函数知识点总结(掌握函数的定义、性质和图像) 平面直角坐标系 1、定义:平面上互相垂直且有公共原点的两条数轴构成平面直角坐标系,简称为直角坐标系 2、各个象限内点的特征: 第一象限:(+,+) 点P (x,y ),则x >0,y >0; 第二象限:(-,+) 点P (x,y ),则x <0,y >0; 第三象限:(-,-) 点P (x,y ),则x <0,y <0; 第四象限:(+,-) 点P (x,y ),则x >0,y <0; 3、点的对称特征:已知点P(m,n), 关于x 轴的对称点坐标是(m,-n), 横坐标相同,纵坐标反号 关于y 轴的对称点坐标是(-m,n) 纵坐标相同,横坐标反号 关于原点的对称点坐标是(-m,-n) 横,纵坐标都反号 4、点P (x,y )的几何意义: 点P (x,y )到x 轴的距离为 |y|, 点P (x,y )到y 轴的距离为 |x|。 点P (x,y )到坐标原点的距离为22y x + 5、两点之间的距离: 已知A ),(11y x 、B ),(22y x AB|=2 12212)()(y y x x -+- 6、中点坐标公式:已知A ),(11y x 、B ),(22y x M 为AB 的中点,则:M=(212x x + , 2 1 2y y +) 7、点的平移特征: 在平面直角坐标系中, 将点(x,y )向右平移a 个单位长度,可以得到对应点( x-a ,y ); 将点(x,y )向左平移a 个单位长度,可以得到对应点(x+a ,y ); 将点(x,y )向上平移b 个单位长度,可以得到对应点(x ,y +b ); 将点(x,y )向下平移b 个单位长度,可以得到对应点(x ,y -b )。 注意:对一个图形进行平移,这个图形上所有点的坐标都要发生相应的变化;反过来, 从图形上点的坐标的加减变化,我们也可以看出对这个图形进行了怎样的平移。

实验一图像处理基本操作

实验一图像处理基本操作 一、 实验目的 1、熟悉并掌握在MATLAB中进行图像类型转换及图像处理的基本操作。 2、熟练掌握图像处理中的常用数学变换。 二、实验设备 1、计算机1台 2、MATLAB软件1套 3、实验图片 三、实验原理 1、数字图像的表示和类别 一幅图像可以被定义为一个二维函数f(x,y),其中x和y是空间(平面)坐标,f在坐标(x,y)处的幅度称为图像在该点的亮度。灰度是用来表示黑白图像亮度的一个术语,而彩色图像是由若干个二维图像组合形成的。例如,在RGB彩色系统中,一幅彩色图像是由三幅独立的分量图像(红、绿、蓝)组成的。因此,许多为黑白图像处理开发的技术也适用于彩色图像处理,方法是分别处理三幅独立的分量图像即可。 图像关于x和y坐标以及幅度连续。要将这样的一幅图像转化为数字形式,就要求数字化坐标和幅度。将坐标值数字化称为取样,将幅度数字化称为量化。采样和量化的过程如图1所示。因此,当f的x、y分量和幅度都是有限且离散的量时,称该图像为数字图像。 作为MATLAB基本数据类型的数组十分适于表达图像,矩阵的元素和图像的像素之间有着十分自然的对应关系。 图1 图像的采样和量化 图1 采样和量化的过程 根据图像数据矩阵解释方法的不同,MATLAB把其处理为4类: ?亮度图像(Intensity images) ?二值图像(Binary images) ?索引图像(Indexed images) ? RGB图像(RGB images) (1) 亮度图像 一幅亮度图像是一个数据矩阵,其归一化的取值表示亮度。若亮度图像的像素都是uint8类型或uint16类型,则它们的整数值范围分别是[0,255]和[0,65536]。若图像是double 类型,则像素取值就是浮点数。规定双精度double型归一化亮度图像的取值范围是[0 1]。 (2) 二值图像 一幅二值图像是一个取值只有0和1的逻辑数组。而一幅取值只包含0和1的uint8

函数图象的对称变换

课题:函数图像的对称变换(2课时) 学情分析:相对于函数图象的平移变换,对称变换是学生的难点,对于具体函数,学生还有一定的思路,但结论性的结果,学生掌握的不是很好。 教学目标: (1) 通过具体实例的探讨与分析,得到一些对称变换的结论。 (2) 通过一定的应用,加强学生对对称变换结论的理解。 (3) 能数形结合解决想过题目。 教学过程: 欣赏图片,感受对称 一、师生共同分析讨论完成下列结论的形成。 1、(1)函数()y f x =-与()y f x =的图像关于 对称; (2)函数()y f x =-与()y f x =的图像关于 对称; (3)函数()y f x =--与()y f x =的图像关于 对称. 2、奇函数的图像关于 对称,偶函数图像关于 对称. 3、(1)若对于函数()y f x =定义域内的任意x 都有()()f a x f b x +=-,则 ()y f x =的图像关于直线 对称.

(2)若对于函数()y f x =定义域内的任意x 都有()2()f a x b f a x +=--,则()y f x =的图像关于点 对称. 4、对0a >且1a ≠,函数x y a =和函数log a y x =的图象关于直线 对 称. 5、要得到()y f x =的图像,可将()y f x =的图像在x 轴下方的部分以 为轴翻折到x 轴上方,其余部分不变. 6、要得到()y f x =的图像,可将()y f x =,[)0,x ∈+∞的部分作出,再利用偶函数的图像关于 的对称性,作出(),0x ∈-∞时的图像. 二、学生先独立完成,再分析点评 2 3、函数x y e =-的图象与函数 的图象关于坐标原点对称. 4、将函数1()2x f x +=的图象向右平移一个单位得曲线C ,曲线C '与曲线C 关于直线y x =对称,则C '的解析式为 . 5、设函数()y f x =的定义域为R ,则函数(1)y f x =-与(1)y f x =-的图像的关系为关 于 对称. 6、若函数()f x 对一切实数x 都有(2)(2)f x f x +=-,且方程()0f x =恰好有四个不同实根,求这些实根之和为 . 二、典例教学 【例1】填空题: (1 (2)对于定义在R 上的函数()f x ,有下列命题,其中正确的序号为 . ①若函数()f x 是奇函数,则(1)f x -的图象关于点(1,0)A 对称;②若对x R ∈,有

数学f1初中数学2006年中考试题分类汇编--函数及其图像 (2)

本文为自本人珍藏 版权所有 仅供参考 本文为自本人珍藏 版权所有 仅供参考 2006年中考试题分类汇编--函数及其图像 1.(2006·梅列区)函数y = 3 x+1 中自变量x 的取值范围是 .x ≠-1 2.(2006·晋江市)函数3 21-= x y 中,自变量x 的取值范围是 . x ≠2 3 3.(2006·旅顺口区)如图是一次函数y 1=kx+b 和反比例函数y 2观察图象写出y 1>y 2时,x 的取值范围 . -2<x <0或x >3 4.(2006·南通市)在函数5 2-=x x y 中,自变量x 的取值范围是_ ________.x>5 5.(2006·衡阳市)函数y =中自变量劣的取值范围是 . x ≥1 6.(2006·盐城市)函数y= 1 -x 1中,自变量x 的取值范围是 . x ≠1 7.(2006·永州市)函数y =中自变量x 的取值范围是 .3x ≤ 8.(2006·潍坊市)函数12 y x -=-中,自变量x 的取值范围是( )D A .1x -≥ B .2x > C .1x >-且2x ≠ D .1x -≥且2x ≠ 9.(2006·广东省)函数1 1+= x y 中自变量x 的取值范围是 ( A ) A .x ≠-l B .x >-1 C .x =- 1 D .x <- 1 10.(2006·永州市)小慧今天到学校参加初中毕业会考,从家里出发走10分钟到离家500米的地方吃早餐,吃早餐用了20分钟;再用10分钟赶到离家1000米的学校参加考试.下列图象中,能反映这一过程的是( )D 11.(2006·湛江市)小颖从家出发,直走了20分钟,到一个离家1000米的图书室,看了40分钟的书后,用15分钟返回到家,下图中表示小颖离家时间与距离之间的关系的是( )A A . B . C . D . (分)

实训三图像频域处理基本操作

实训三:图像频域处理基本操作 一:实验的目的 1:掌握基本的离散傅里叶变换操作,熟悉命令fftn, fftshift,ifftn。 2:对图像text.png进行图像特征识别操作。 二:实验指导: 1.通过MATLAB的Help文档,学习Image Processing Toolbox中关于图像变换的内容。 2.通过MATLAB的Help文档,查询命令fftn, fftshift,ifftn的用法。 3. 用MATLAB生成一个矩形连续函数并得到它的傅里叶变换的频谱。

4.对图像text.png中的字母a完成特征识别操作。

一 bw = imread('text.png'); a = bw(32:45,88:98); imview(bw); imshow(bw); figure, imshow(a); C = real(ifft2(fft2(bw) .* fft2(rot90(a,2),256,256))); figure, imshow(C,[]) max(C(:)) thresh = 60; figure, imshow(C > thresh) ans = 68

N=100 f=zeros(500,500); f(60:180,30:400)=1; subplot(221),imshow(f) subplot(221),imshow(f,'notruesize') F1=fft2(f,N,N),

F1=fft2(f,N,N), F2=fftshift(abs(F1)); F3=abs(log(1+F2)); subplot(222), imshow(F3,[]) imshow(F3,[]); f1=imrotate(f,45,'bicubic') subplot(223),imshow(f1); F21=fft2(f1,N,N); F22=abs((log(1+F22)); F22=abs((log(1+F21))); F23=abs(log(1+F22)); subplot(224), imshow(F23,[])

图像处理基本方法

图像处理的基本步骤 针对不同的目的,图像处理的方法不经相同。大体包括图像预处理和图像识别两大模块。 一、图像预处理: 结合识别复杂环境下的成熟黄瓜进行阐述,具体步骤如下: · 图像预处理阶段的流程图 对以上的图像流程进行详细的补充说明: 图像预处理的概念: 将每一个文字图像分检出来交给识别模块识别,这一过程称为图像预处理。 图像装换和图像分割以及区域形态学处理都是属于图像处理的基本内容之一。 图像转换:方法:对原图像进行灰度化处理生成灰度矩阵——降低运算速度(有具体的公式和方程),中值滤波去噪声——去除色彩和光照的影响等等。 图像分割:传统方法:基于阈值分割、基于梯度分割、基于边缘检测分割和基于区域图像割等方法。脉冲耦合神经网络 (PCNN)是针对复杂环境下 图像采集 图像采集中注意采集的方法、工具进行介绍。目的是怎样获取有代表性的样本。(包括天气、相机的位置等) 对采集的图像进行特征分析 目标的颜色和周围环境的颜色是否存在干涉的问题、平整度影响相机的拍摄效果、形状 图像转换 图像分割 区域形态学处理

的有效分割方法,分割的时候如果将一个数字图像输入PCNN,则能基于空间邻近性和亮度相似性将图像像素分组,在基于窗口的图像处理应用中具有很好的性能。 区域形态学处理:对PCNN分割结果后还存在噪声的情况下,对剩余的噪声进行分析,归类属于哪一种噪声。是孤立噪声还是黏连噪声。采用区域面积统计法可以消除孤立噪声。对于黏连噪声,可以采用先腐蚀切断黏连部分,再膨胀复原目标对象,在进行面积阙值去噪,通过前景空洞填充目标,最后通过形态学运算,二值图像形成众多独立的区域,进行各连通区域标识,利于区域几何特征的提取。 二、图像识别: 针对预处理图像提取 目标特征 建立LS SVM分类器 得到结果 图像识别流程图 提取目标特征:目标特征就是的研究对象的典型特点,可以包括几何特征和纹理特征。 对于几何特征采用的方法:采用LS-SVM支持向量机对几何特征参数进行处理,通过分析各个参数的分布区间来将目标和周围背景区分开,找出其中具有能区分功能的决定性的几何特征参数。 纹理特征方法:纹理特征中的几个参数可以作为最小二乘支持向量机的辅助特征参数,提高模型的精准度。 最小二乘支持向量机介绍:首先选择非线性映射将样本从原空间映射到特征空间,以解决原空间中线性不可分问题,在此高维空间中把最优决策问题转化为等式约束条件,构造最优决策函数,并引入拉格朗日乘子求解最优化问题,对各个变量求偏微分。 LS SVM分类器:对于p种特征选择q个图像连通区域,作为训练样本。依

图像处理方法

i=imread('D:\00001.jpg'); >> j=rgb2gray(i); >> warning off >> imshow(j); >> u=edge(j,'roberts'); >> v=edge(j,'sobel'); >> w=edge(j,'canny'); >> x=edge(j,'prewitt'); >> y=edge(j,'log'); >> h=fspecial('gaussian',5); >> z=edge(j,'zerocross',[],h); >> subplot(2,4,1),imshow(j) >> subplot(2,4,2),imshow(u) >> subplot(2,4,3),imshow(v) >> subplot(2,4,4),imshow(w) >> subplot(2,4,5),imshow(x) >> subplot(2,4,6),imshow(y) >> subplot(2,4,7),imshow(z)

>> %phi:地理纬度lambda:地理经度delta:赤纬omega:时角lx 影子长,ly 杆长 >> data=xlsread('D:\附件1-3.xls','附件1'); >> X = data(:,2); >> Y = data(:,3); >> [x,y]=meshgrid(X,Y); %生成计算网格 >> fxy = sqrt(x.^2+y.^2); >> %[Dx,Dy] = gradient(fxy); >> Dx = x./fxy; >> Dy = y./fxy; >> quiver(X,Y,Dx,Dy); %用矢量绘图函数绘出梯度矢量大小分布>> hold on >> contour(X,Y,fxy); %与梯度值对应,绘出原函数的等值线图

envi图像处理基本操作

使用ENVI进行图像处理 主要介绍利用envi进行图像处理的基本操作,主要分为图像合成、图像裁减、图像校正、图像镶嵌、图像融合、图像增强。 分辨率:空间分辨率、波谱分辨率、时间分辨率、辐射分辨率。咱们平时所说的分辨率是指?怎么理解? 1、图像合成 对于多光谱影像,当我们要得到彩色影像时,需要进行图像合成,产生一个与自然界颜色一致的真彩色(假彩色)图像。 对于不同类型的影像需要不同的波段进行合成,如中巴CCD影像共5个波段,一般选择2、4、3进行合成。(为什么不选择其他波段?重影/不是真彩色)。SOPT5影像共7个波段,一般选择7、4、3三个波段。 操作过程以中巴资源卫星影像为例 中巴资源卫星影像共有五个波段,选择2、4、3三个波段对R、G、B赋值进行赋值。 在ENVI中的操作如下: (1)file→open image file→打开2、3、4三个波段,选择RGB,分别将2、4、3赋予RGB。(2)在#1窗口file---〉save image as-→image file。 (3)在主菜单中将合成的文件存为tiff格式(file-→save file as-→tiff/geotiff) 即可得到我们需要的彩色图像。 2、图像裁减 有时如果处理较大的图像比较困难,需要我们进行裁减,以方便处理。如在上海出差时使用的P6、SOPT5,图幅太大不能直接校正需要裁减。 裁减图像,首先制作AOI文件再根据AOI进行裁减。一般分为两种:指定范围裁减、不指定范围裁减。 不指定范围裁减在ENVI中的操作如下: (1)首先将感兴趣区存为AOI文件 file→open image file打开原图像→选择IMAGE窗口菜单overlay→region of interesting 选择划定感兴趣区的窗口如scroll,从ROI_Type菜单选择ROI的类型如Rectangle,在窗口中选出需要选择的区域。在ROI窗口file→Save ROIs将感兴趣区存为ROI文件。

2020最新函数图像的对称问题(小结)

解填空题常用到的几个公式 1. AB 和平面M 所成的角为α,AC 在平面M 内,AC 和AB 在平面M 内的射影AB 1所成 的角是β,设∠BAC=θ,则βαθcos cos cos = 2. 在二面角N l M --的面M 内,有直角三角形ABC,斜边BC 在棱上,若A 在平面内N 的射影为D,且∠ACD=1θ,∠ABD=2θ,二面角为θ,则22 122sin sin sin θθθ+= 3. 设F 1,F 2为椭圆122 22=+b y a x (a>b>0)的焦点,M 是椭圆上一点,若∠F 1MF 2=θ 则21MF F S ?=2tan 2θ b , 21e a b -= . 4. 设F 1,F 2为双曲线122 22=-b y a x (a>b>0)的焦点,M 是双曲线上一点,若∠F 1MF 2=θ,则21MF F S ?=2cot 2θ b , 12-=e a b . 5.已知椭圆122 22=+b y a x (a>b>0)上一点,F 1,F 2为左右两焦点,∠PF 1F 2=α, ∠P F 2F 1=β,则2 cos 2cos βαβα-+==a c e . 6.设直线b kx y +=与椭圆12222=+b y a x (双曲线122 22=-b y a x )相交于不同的两点A ),(11y x ,B ),(22y x ,AB 的中点为M ),(00y x ,则0202y a x b k -=(0 202y a x b k =). 7.过抛物线两点,的直线交抛物线于作倾斜角为的焦点B A F p px y ,)0(22θ>= 函数图像的对称问题(小结) 函数问题的对称性问题是函数性质的一个重要方面,也是历年高考热点问题之一,除了常见的自身对称(奇偶函数的对称性),两函数图像对称(原函数与反函数的对称性)以外,函数图象的对称性还有一些图像关于点对称和关于直线对称的两类问题,在这里,两函..数图象关于某直线对称或关于某点...............成.中心对称....与函数自身的对称轴或对称中心............. 是有本质区别的,注意不要把它们相混淆。造成解题失误,下面就这些问题给出一般结论,希望对同学们有帮助。 一、 同一个函数图象关于直线的对称

初中数学函数知识点汇总

函数及其图像 一、平面直角坐标系 在平面内画两条互相垂直且有公共原点的数轴,就组成了平面直角坐标系。 坐标平面被x 轴和y 轴分割而成的四个部分,分别叫做第一象限、第二象限、第三象限、第四象限。 注意:x 轴和y 轴上的点,不属于任何象限。 二、不同位置的点的坐标的特征 1、各象限内点的坐标的特征 第一象限(+,+) 第二象限(-,+) 第三象限(-,-) 第四象限(+,-) 2、坐标轴上的点的特征 在x 轴上纵坐标为0 , 在y 轴上横坐标为, 原点坐标为(0,0) 3、两条坐标轴夹角平分线上点的坐标的特征 点P(x,y)在第一、三象限夹角平分线上?x 与y 相等 点P(x,y)在第二、四象限夹角平分线上?x 与y 互为相反数 4、和坐标轴平行的直线上点的坐标的特征 位于平行于x 轴的直线上的各点的纵坐标相同。 位于平行于y 轴的直线上的各点的横坐标相同。 5、关于x 轴、y 轴或远点对称的点的坐标的特征 点P 与点p ’关于x 轴对称?横坐标相等,纵坐标互为相反数 点P 与点p ’关于y 轴对称?纵坐标相等,横坐标互为相反数 点P 与点p ’关于原点对称?横、纵坐标均互为相反数 6、点到坐标轴及原点的距离 点P(x,y)到坐标轴及原点的距离: (1)到x 轴的距离等于y (2)到y 轴的距离等于x (3)到原点的距离等于22y x + 三、函数及其相关概念 1、变量与常量 在某一变化过程中,可以取不同数值的量叫做变量,数值保持不变的量叫做常量。 一般地,在某一变化过程中有两个变量x 与y ,如果对于x 的每一个值,y 都有唯一确定的值与它对应,那么就说x 是自变量,y 是x 的函数。 2、函数的三种表示法(1)解析法(2)列表法(3)图像法 3、由函数解析式画其图像的一般步骤(1)列表(2)描点(3)连线 4、自变量取值范围 四、正比例函数和一次函数 1、正比例函数和一次函数的概念 一般地,如果b kx y +=(k ,b 是常数,k ≠0),那么y 叫做x 的一次函数。 特别地,当一次函数b kx y +=中的b 为0时,kx y =(k 为常数,k ≠0)。这时,y 叫做x 的正比例函数。

初中数学函数图像专题

中考专项复习三(函数及其图象) 一、选择题(本题共10 小题,每小题4 分,满分40分) 2.若 ab >0,bc<0,则直线y=-a b x -c b 不通过( ). A .第一象限 B 第二象限 C .第三象限 D .第四象限 3.若二次函数y=x 2-2x+c 图象的顶点在x 轴上,则c 等于( ). A .-1 B .1 C . 2 1 D .2 4.已知一次函数的图象与直线y=-x+1平行,且过点(8,2),那么此一次函数的解析式为( ). A .y=-x -2 B .y=-x -6 C .y=-x+10 D .y=-x -1 5.已知一次函数y= kx+b 的图象经过第一、二、四象限,则反比例函数y= kb x 的图象大致为( ) . 6.二次函数y=x 2-4x+3的图象交x 轴于A 、B 两点,交y 轴于点C ,则△ABC 的面积为 A .1 B .3 C .4 D .6 7.已知一次函数y=kx+b 的图象如图所示,当x <0时,y 的取值范围是( ). A .y >0 B .y <0 C .-2<y <0 D .y <-2 8.如图是二次函数y=ax 2+bx+c 的图象,则点(a+b ,ac)在( ). A .第一象限 B .第二象限 C .第三象限 D .第四象限 (第7题图) (第8题图) (第9题图) (第10题图) 9.二次函数c bx ax y ++=2 (0≠a )的图象如图所示,则下列结论: ①a >0; ②b >0; ③c >0;④b 2-4a c >0,其中正确的个数是( ). A . 0个 B . 1个 C . 2个 D . 3个 10.如图,正方形OABC ADEF ,的顶点A D C ,,在坐标轴上,点F 在AB 上,点B E ,在函数 1 (0)y x x =>的图象上,则点E 的坐标是( ) A. ?? B. ? ? C. ?? D.?? 二、填空题(本题共 4 小题,每小题 5 分,满分 20 分) 11.已知y 与(2x+1)成反比例,且当x=1时,y=2,那么当x=-1时,y=_________. 12.在平面直角坐标系内,从反比例函数x k y = (k >0)的图象上的一点分别作x 、y 轴的垂线段,与x 、y 轴所围成的矩形面积是12,那么该函数解析式是_________. 13.老师给出一个函数,甲、乙、丙各正确指出了这个函数的一个性质:甲:函数的图象经过第一象限;乙: 函数的图象经过第三象限;丙:在每个象限内,y 随x 的增大而减小 .请你根据他们的叙述构造满足上述 x

遥感卫星图像处理方法

北京揽宇方圆信息技术有限公司 遥感卫星图像处理方法 随着遥感技术的快速发展,获得了大量的遥感影像数据,如何从这些影像中提取人们感兴趣的对象已成为人们越来越关注的问题。但是传统的方法不能满足人们已有获取手段的需要,另外GIS的快速发展为人们提供了强大的地理数据管理平台,GIS数据库包括了大量空间数据和属性数据,以及未被人们发现的存在于这些数据中的知识。将GIS技术引入遥感图像的分类过程,用来辅助进行遥感图像分类,可进一步提高了图像处理的精度和效率。如何从GIS数据库中挖掘这些数据并加以充分利用是人们最关心的问题。GIS支持下的遥感图像分析特别强调RS和GIS的集成,引进空间数据挖掘和知识发现(SDM&KDD)技术,支持遥感影像的分类,达到较好的结果,专家系统表明了该方法是高效的手段。 遥感图像的边缘特征提取观察一幅图像首先感受到的是图像的总体边缘特征,它是构成图像形状的基本要素,是图像性质的重要表现形式之一,是图像特征的重要组成部分。提取和检测边缘特征是图像特征提取的重要一环,也是解决图像处理中许多复杂问题的一条重要的途径。遥感图像的边缘特征提取是对遥感图像上的明显地物边缘特征进行提取与识别的处理过程。目前解决图像特征检测/定位问题的技术还不是很完善,从图像结构的观点来看,主要是要解决三个问题:①要找出重要的图像灰度特征;②要抑制不必要的细节和噪声;③要保证定位精度图。遥感图像的边缘特征提取的算子很多,最常用的算子如Sobel算子、Log算子、Canny算子等。 1)图像精校正 由于卫星成像时受采样角度、成像高度及卫星姿态等客观因素的影响,造成原始图像非线性变形,必须经过几何精校正,才能满足工作精度要求一般采用几何模型配合常规控制点法对进行几何校正。 在校正时利用地面控制点(GCP),通过坐标转换函数,把各控制点从地理空间投影到图像空间上去。几何校正的精度直接取决于地面控制点选取的精度、分布和数量。因此,地面控制点的选择必须满足一定的条件,即:地面控制点应当均匀地分布在图像内;地面控制点应当在图像上有明显的、精确的定位识别标志,如公路、铁路交叉点、河流叉口、农田界线等,以保证空间配准的精度;地面控制点要有一定的数量保证。地面控制点选好后,再选择不同的校正算子和插值法进行计算,同时,还对地面控制点(GCPS)进行误差分析,使得其精度满足要求为止。最后将校正好的图像与地形图进行对比,考察校正效果。 2)波段组合及融合 对卫星数据的全色及多光谱波段进行融合。包括选取最佳波段,从多种分辨率融合方法中选取最佳方法进行全色波段和多光谱波段融合,使得图像既有高的空间分辨率和纹理特性,又有丰富的光谱信息,从而达到影像地图信息丰富、视觉效果好、质量高的目的。 3)图像镶嵌

试验一图像处理基本操作

图像处理基本操作 姓名:王泗凯学号:2012045043 日期:2014.3.10 1.实验目的和内容 为了得到我们想得到的图像效果以及为图像的后续处理做好准备,我们需要对原图像进行一些基本处理操作,以下是对原图像进行一些基本处理的内容和具体步骤。 1.1.设置ENVI 打开ENVI在File下的Preferences里面就是ENVI的基本设置 图1.1-1:设置绘图选项图1.1-2:设置默认显示参数

图1.1-3:设置页面单位和内存分配 图1.1-4:ENVI 系统设置窗口 1.2.打开图像,显示单波段图像、显示彩色图像 打开图像:File -> Open Image File 选择7个单波段图像打开 在窗口中选择Gray Scale ,然后选择想要打开的波段,例如打开第四波段,得到下图所示单波段图像;在窗口中选择RGB Color ,然后进行波段组合,若显示真彩色图像则选择3,2,1三个波段,此处打开真彩色图像,结果如图。 图1.2-1:单波段图像(波段4) 图1.2-2:RGB 合成显示(3,2,1) 1.3.窗口连接 先在Display #1中打开一幅图像(如图1.2-1),再新建一个窗口Display #2打开另一图像(如图1.2-2),在Display #1内右击选择Link Display 得到如图1.3-1所示窗口,即可连接Display #1和Display #2,连接后如图1.3-2。

图1.3-1图像窗口连接 图1.3-2图像连接后显示 1.4.图像格式转换(自行定义转入转出格式) 点击Display #1窗口上的file中的Save Image As,然后选择Image File弹出图1.4-1所示窗口,在Output File Type中即可选择图像要转换成的格式。

角函数图像的对称轴与对称中心

函数轴对称:如果一个函数的图象沿一条直线对折,直线两则的图像能够完全重合,则称该函数具备对称性中的轴对称,该直线称为该函数的对称轴。 中心对称:如果一个函数的图像沿一个点旋转 180度,所得的图像能与原函数图像完全重合,则称该函数具备对称性中的中心对称,该点称为该函数的对称中心。 正弦函y=sinx 的图像既是轴对称又是中心对称, 它的图象关于过最值点且垂直于x 轴的直线分别成轴对称图形;y=sinx 的图象的对称轴是经过其图象的 “峰顶点” 或 “谷底点” , 且平行于y 轴的无数条直线; 它的图象关于x 轴的交点分别成中心对称图形。 三角函数图像的对称轴与对称中心 特级教师 王新敞 对于函数sin()y A x ωφ=+、cos()y A x ωφ=+来说,对称中心与零点相联系,对称轴与最值点联系.而tan()y A x ωφ=+的对称中心与零点和渐近线与x 轴的交点相联系,有渐近线但无对称轴.由于函数sin()y A x ωφ=+、cos()y A x ωφ=+和tan()y A x ωφ=+的简图容易画错, 一般只要通过函数sin y x =、cos y x =、tan y x =图像的对称轴与对称中心就可以快速准确的求出对应的复合函数的对称轴与对称中心. 1.正弦函数sin y x =图像的对称轴与对称中心: 对称轴为2 x k π π=+ 、对称中心为(,0) k k Z π∈. 对于函数sin()y A x ωφ=+的图象的对称轴只需将x ωφ+取代上面的x 的位置,即 2 x k π ωφπ+=+ ()k Z ∈,由此解出1 ()2 x k π πφω = + - ()k Z ∈,这就是函数 sin()y A x ωφ=+的图象的对称轴方程. 对于函数sin()y A x ωφ=+的图象的对称中心只需令x k ωφπ+= ()k Z ∈,由此解出 1 ()x k πφω = - ()k Z ∈,这就是函数sin()y A x ωφ=+的图象的对称中心的横坐标,得对称中心1 ( (),0) k k Z πφω -∈. 2.余弦函数cos y x =图像的对称轴与对称中心:

图片处理的基本方法

图片处理的基本方法

《图片处理的基本方法》第1课时 —《利用ACDSee处理图片》教学设计1.教学内容分析 上一节内容讲了获取图片的方法,但获取的图片不一定能符合我们的要求,这就需要对图片进行处理。作为《图片的处理》的第1课时,选取了比较简单的图片处理软件ACDSee,ACDSee不仅有浏览图片的功能,还可以对图片进行简单的处理。本节主要让学生了解常见的图片处理软件,掌握利用ACDSee软件对图片进行色彩的调整、裁剪和旋转。 2.学习者分析 图片是学生最喜爱和最容易感知理解的信息之一,学生对图片处理的兴趣比较大,在生活中喜欢处理自己的照片,如QQ空间的个性相册,但对图片的处理都是通过模板的形式。学生对感兴趣的东西的学习积极性比较高且乐于探索,而ACDSee是一款比较简单的软件,比较适合学生自主探究。根据学生的年龄和特点,教学内容不易过深,重点是要让学生在学习中体验学习的乐趣。学生对图片的处理有探究的欲望,同时学生具备了一定的自学能力,能够通过互帮互学和自主探究较好地完成学习任务。 3.教学目标 (1)知识与技能: ①了解常见的图片处理软件及各个软件的主要功能。 ②了解什么是亮度、对比度和饱和度 ③能利用ACDSee调节图片的色彩 ④能利用ACDSee对图片进行裁剪 ⑤能利用ACDSee对图片进行旋转与翻转 (2)过程与方法:在教师的引导下,学生通过自主探究,利用ACDSee软件完成老师布置的处理图片的任务,在完成任务的过程中掌握ACDSee软件处理图片的基本方法。 (3)情感态度与价值观:体验图片处理的快乐和成就感。 4.教学重难点 重点:利用ACDSee对图片的进行曝光、旋转、裁剪等处理。

数字图像处理-图像去噪方法

图像去噪方法 一、引言 图像信号在产生、传输和记录的过程中,经常会受到各种噪声的干扰,噪声可以理解为妨碍人的视觉器官或系统传感器对所接收图像源信 息进行理解或分析的各种元素。噪声对图像的输入、采集、处理的各个环节以及最终输出结果都会产生一定影响。图像去噪是数字图像处理中的重要环节和步骤。去噪效果的好坏直接影响到后续的图像处理工作如图像分割、边缘检测等。一般数字图像系统中的常见噪声主要有:高斯噪声(主要由阻性元器件内部产生)、椒盐噪声(主要是图像切割引起的黑图像上的白点噪声或光电转换过程中产生的泊松噪声)等。我们平常使用的滤波方法一般有均值滤波、中值滤波和小波滤波,他们分别对某种噪声的滤除有较好的效果。对图像进行去噪已成为图像处理中极其重要的内容。 二、常见的噪声 1、高斯噪声:主要有阻性元器件内部产生。 2、椒盐噪声:主要是图像切割引起的黑图像上的白点噪声或光电转换过程中产生泊松噪声。 3、量化噪声:此类噪声与输入图像信号无关,是量化过程存在量化误差,再反映到接收端而产生,其大小显示出数字图像和原始图像差异。 一般数字图像系统中的常见噪声主要有高斯噪声和椒盐噪声等,减少噪声的方法可以在图像空间域或在图像频率域完成。在空间域对图像处理主要有均值滤波算法和中值滤波算法.图像频率域去噪方法

是对图像进行某种变换,将图像从空间域转换到频率域,对频率域中的变换系数进行处理,再进行反变换将图像从频率域转换到空间域来达到去除图像噪声的目的。将图像从空间转换到变换域的变换方法很多,常用的有傅立叶变换、小波变换等。 三、去噪常用的方法 1、均值滤波 均值滤波也称为线性滤波,其采用的主要方法为邻域平均法。其基本原理是用均值替代原图像中的各个像素值,即对待处理的当前像素点(x,y),选择一个模板,该模板由其近邻的若干像素组成,求模板中所有像素的均值,再把该均值赋予当前像素点(x,y),作为处理后图像在 f?sf(x,y),其中,s为模板,M为该点上的灰度g(x,y),即g x,y=1 M 该模板中包含当前像素在内的像素总个数。这种算法简单,处理速度快,但它的主要缺点是在降低噪声的同时使图像产生模糊,特别是在边缘和细节处。而且邻域越大,在去噪能力增强的同时模糊程度越严重。