一种基于HTTP摘要认证的SIP安全机制

第17卷第6期重庆邮电学院学报(自然科学版)Vol.17 No.6 2005年12月Journal of C hongqing University of Posts and Telecom munications(Natural Science)Dec.2005

文章编号:1004 5694(2005)06 0749 03 一种基于HTTP摘要认证的SIP安全机制*

王宇飞1,范明钰2,王光卫2

(1.电子科技大学通信与信息工程学院,四川成都610054

2.电子科技大学计算机科学与工程学院,四川成都610054)

摘 要:会话初始化协议(SIP)基于Client/Ser ver结构,由于受到SIP自身特点及应用环境的影响,目前SIP常用的安全机制大都只提供Serv er对Client的认证,且大都没有提供会话密钥协商的机制,容易受到服务器伪装攻击。

在分析了SIP面临的安全威胁以及SIP安全机制的现状后,通过对SI P协议的扩展,设计和实现了一种基于H T T P摘要认证的SI P安全机制。该机制能实现双向身份认证和密钥协商功能,使SIP认证和加密更为灵活。

关键词:H T T P摘要认证;会话初始化协议;安全机制;密钥协商

中图分类号:T P393.08 文献标识码:A

0 引 言

会话初始化协议SIP(Session Initiation Proto col)是由互联网工程任务组IET F(Internet Engi neer ing T ask Force)的多方多媒体会话控制组(MM U SIC)提出的一种应用层上的信令控制协议。SIP采用Client/Server结构的消息机制,分布式控制,呼叫建立过程简单[1],其语法和语义在很大程度借鉴了H TT P协议和SM TP协议,简单灵活便于实现;其消息头域可充分利用,易于业务扩展,具有更高的功能性和业务增长潜力。

SIP采用文本形式表示消息的词法和语法,而对文本形式的分析比较简单,因此SIP容易被攻击者模仿、篡改,从而加以非法利用。IETF在最初设计VoIP体系及其信令协议SIP时,没有为SIP指定专门的安全协议[2]。SIP的几种常用安全机制都只实现Server对Client的认证,不提供Client对Serv er的认证服务,容易受到服务器伪装攻击,且大都没有提供会话密钥协商的机制,很难保障数据的保密传输[3]。

本文中我们根据SIP面临的安全威胁以及SIP 安全机制的现状,介绍了一种基于H T TP摘要认证的SIP安全机制的设计和实现方案。

1 SIP的常用安全机制及存在的问题

SIP主要使用2种安全机制:认证和数据加密[4,5]。认证用于鉴别消息发送者的合法性,以确保一些机密信息在传输过程中没有被篡改,防止攻击者修改或冒名发送SIP请求或响应;数据加密用于保证SIP通信的保密性,只有特定的接受者才可以解密并浏览数据。一般使用的加密算法如DES, AES,IDEA等。

SIP常用的认证方式主要有:H T TP基本和摘要认证,S/M IM E认证和PGP(pretty g ood priv a ty)认证等。他们的应用特点和使用范围均有所不同,也各自存在缺点,在一定程度下,并不能完全有效地保证SIP通信不受任何攻击的干扰[6]。S/ M IM E是扩展的安全邮件协议,利用单向H ash函数和公/私钥加密体系,认证机制依赖于严格的层次结构,密钥交换不安全,容易遭受中间人攻击。PGP 机制采用128位RSA算法,加密密钥包括:公钥、私钥和一次性的会话密钥。发送方用自己的私钥来对 消息摘要进行加密形成数字签名,用接收方的公钥来加密一次性的传送会话密钥。接收方用自己的私钥来恢复会话密钥,再用会话密钥解密消息。对数字签名则用发送方的公钥来恢复,并通过对 消息摘要的验证确认发送方的身份。但S/M IME和PGP都没有严格的公/私钥分发机制,缺乏有效的公钥基础设施,更像是一种基于双方信任的加密机制,可由信任的用户之间建立信任网,相互传递公钥,实现公钥的传播[7]。

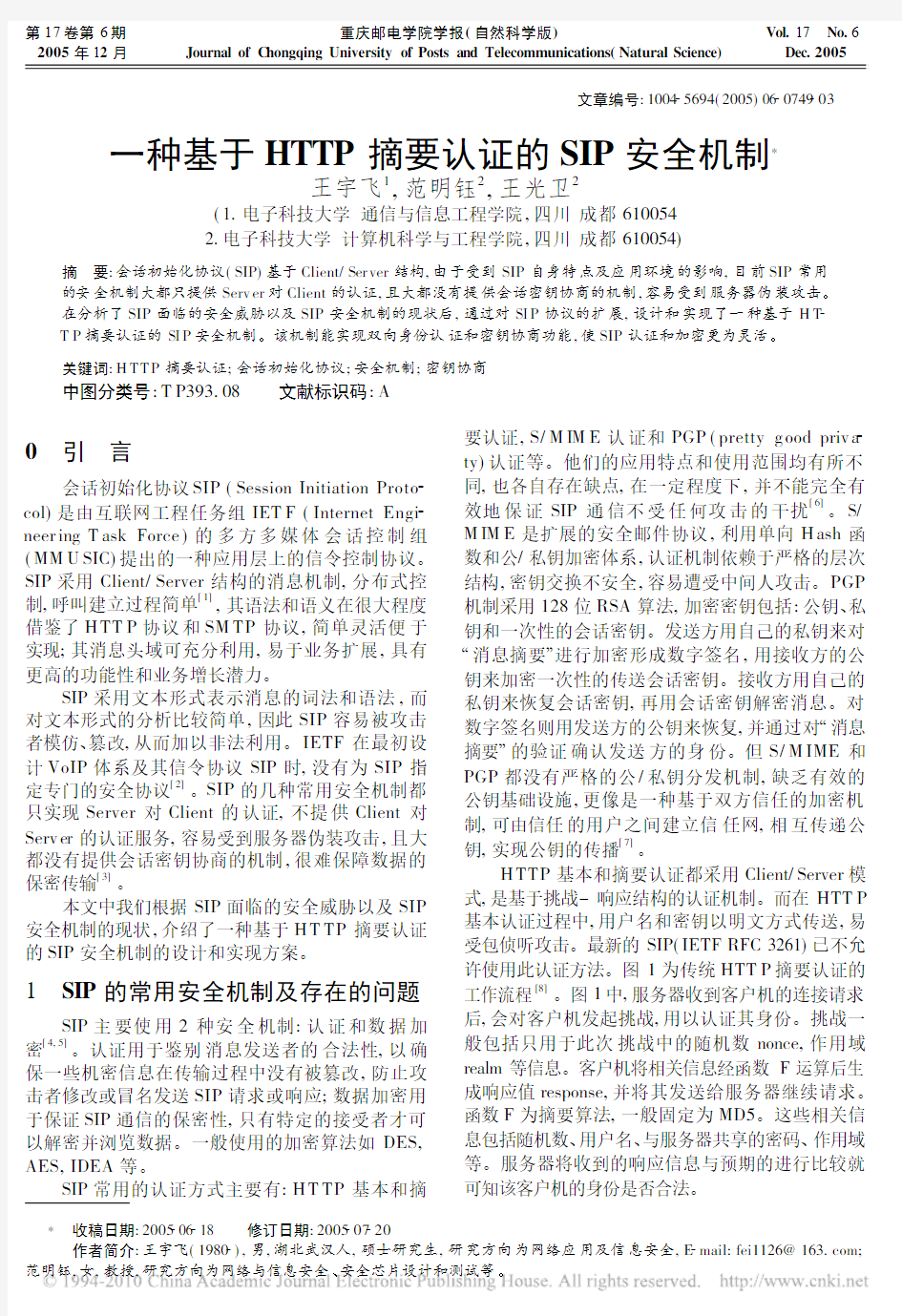

H TTP基本和摘要认证都采用Client/Server模式,是基于挑战-响应结构的认证机制。而在HTT P 基本认证过程中,用户名和密钥以明文方式传送,易受包侦听攻击。最新的SIP(IETF RFC3261)已不允许使用此认证方法。图1为传统HTT P摘要认证的工作流程[8]。图1中,服务器收到客户机的连接请求后,会对客户机发起挑战,用以认证其身份。挑战一般包括只用于此次挑战中的随机数nonce,作用域realm等信息。客户机将相关信息经函数F运算后生成响应值response,并将其发送给服务器继续请求。函数F为摘要算法,一般固定为MD5。这些相关信息包括随机数、用户名、与服务器共享的密码、作用域等。服务器将收到的响应信息与预期的进行比较就可知该客户机的身份是否合法。

*收稿日期:2005 06 18 修订日期:2005 07 20

作者简介:王宇飞(1980 ),男,湖北武汉人,硕士研究生,研究方向为网络应用及信息安全,E mail:fei1126@https://www.360docs.net/doc/7416431313.html,;范明钰,女,教授,研究方向为网络与信息安全、安全芯片设计和测试等。

图1 传统H T T P 摘要认证流程

Fig.1T r aditional HT T P dig est authenticatio n pro cess

采用这种机制,使得客户机与服务器的共享密码不以明文形式在网络中发送,提供了一定程度的认证保密性。但该安全机制存在着一定的机制缺陷,若直接将其应用于SIP 中,将会出现如下安全隐患。

1)只能提供服务器对客户机的单向认证,容易遭受服务器伪装攻击(impersonating a serv er )。攻击者有可能截获发往服务器的请求,并伪装成该服务器对客户机进行认证,此时客户机无法察觉。

2)摘要算法单一固定,且目前用于计算响应值的摘要算法MD5已有被攻破的公开报道[8],共享密码在传输过程中有被破译的可能。

3)不具备提供密钥协商的功能,无法保障认证结束后正常安全的通信。

4)认证过于依赖共享密钥。密钥管理方式的选取对认证的可靠性有直接影响。

2 双向HTTP 摘要认证和密钥协商

的安全机制

2.1 改进后的安全机制的工作流程

RFC3261中提供的几种安全机制的目的都在于提供对请求方或响应方的认证及保护SIP 消息的完整性和机密性,而都没有提供密钥协商的功能。考虑到传统H TT P 摘要认证机制以及其他几种认证机制的局限性,结合H TT P 摘要认证和SIP 协议的特点,我们通过扩展和丰富SIP 消息头域的内容,

并借鉴了SRT P 的某些方法[10,11]

,对传统H TT P 摘要认证作了改进,设计了一种新的SIP 安全机制,该机制能实现Client 和Server 之间的双向身份认证和密钥协商。

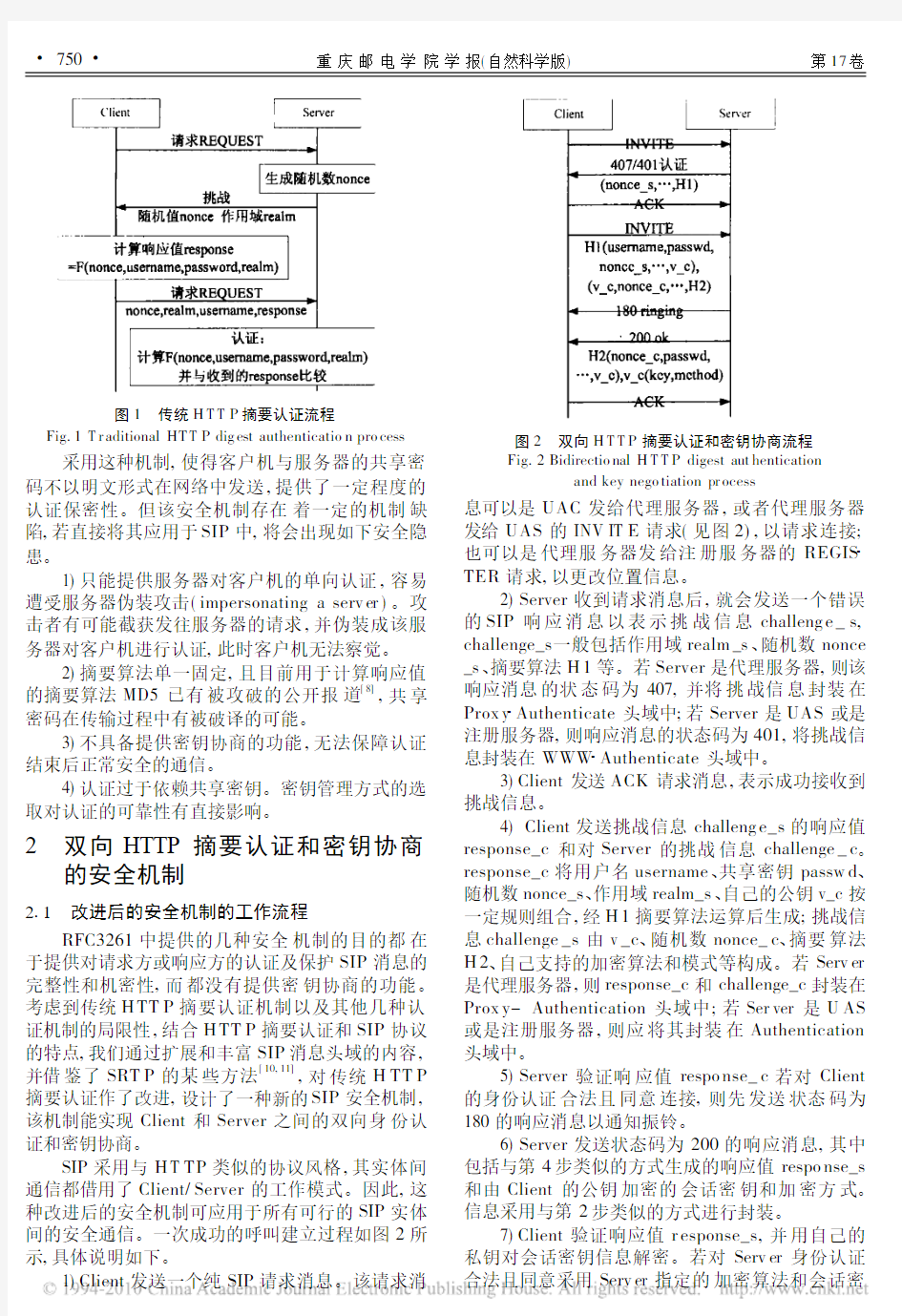

SIP 采用与H T TP 类似的协议风格,其实体间通信都借用了Client/Server 的工作模式。因此,这种改进后的安全机制可应用于所有可行的SIP 实体间的安全通信。一次成功的呼叫建立过程如图2所示,具体说明如下。

1)Client 发送一个纯SIP 请求消息。该请求消

图2 双向H T T P 摘要认证和密钥协商流程Fig.2Bidirectio nal H T T P digest aut hentication

and key nego tiation pr ocess

息可以是UAC 发给代理服务器,或者代理服务器发给UAS 的INV IT E 请求(见图2),以请求连接;也可以是代理服务器发给注册服务器的REGIS TER 请求,以更改位置信息。

2)Server 收到请求消息后,就会发送一个错误的SIP 响应消息以表示挑战信息challeng e _s,challenge_s 一般包括作用域realm _s 、随机数nonce _s 、摘要算法H 1等。若Server 是代理服务器,则该响应消息的状态码为407,并将挑战信息封装在Prox y Authenticate 头域中;若Server 是UAS 或是注册服务器,则响应消息的状态码为401,将挑战信息封装在WWW Authenticate 头域中。

3)Client 发送ACK 请求消息,表示成功接收到挑战信息。

4)Client 发送挑战信息challeng e_s 的响应值response_c 和对Server 的挑战信息challenge _c 。response_c 将用户名username 、共享密钥passw d 、随机数nonce_s 、作用域realm_s 、自己的公钥v_c 按一定规则组合,经H 1摘要算法运算后生成;挑战信息challenge _s 由v _c 、随机数nonce_c 、摘要算法H 2、自己支持的加密算法和模式等构成。若Serv er 是代理服务器,则response_c 和challenge_c 封装在Prox y-Authentication 头域中;若Ser ver 是U AS 或是注册服务器,则应将其封装在Authentication 头域中。

5)Server 验证响应值respo nse_c 若对Client 的身份认证合法且同意连接,则先发送状态码为180的响应消息以通知振铃。

6)Server 发送状态码为200的响应消息,其中包括与第4步类似的方式生成的响应值respo nse_s 和由Client 的公钥加密的会话密钥和加密方式。信息采用与第2步类似的方式进行封装。

7)Client 验证响应值r esponse_s,并用自己的私钥对会话密钥信息解密。若对Serv er 身份认证合法且同意采用Serv er 指定的加密算法和会话密

!

750! 重庆邮电学院学报(自然科学版) 第17卷

钥进行通信,则发送ACK请求消息。

由上述身份认证及密钥协商过程可知,为实现其功能,需要对如下4个头域的意义和形式作一定的扩充:WWW Authenticate,Authentication, Pro xy Authenticate,Pro xy Authentication。WWW A uthenticate和Pr oxy Authenticate头域在407/401响应消息中携带Ser ver对Client的挑战,而在200响应消息中携带Server对Client的响应值及密钥协商信息;Authentication和Prox y Au thentication头域则要同时携带Client对Serv er的响应值及挑战信息。

该安全机制通过2次呼叫尝试,实现了双向认证。机制中的摘要算法推荐采用256位SH A1,而不主张MD5算法。后续的会话密钥及加密方式由Serv er根据Client及自身的支持情况决定,一般情况下推荐采用128位A ES及IDEA算法。而用于传输会话密钥的非对称密码算法由Client指定,一般推荐128位RSA算法。

2.2 改进后的安全机制的优点

将传统的H T TP摘要认证机制以及其他认证机制,同双向H T TP摘要认证和密钥协商的安全机制作比较,可知这种安全机制具有如下优点:

1)能提供客户机和服务器的双向认证,能较好地抵抗中间人攻击和服务器伪装攻击。

2)摘要算法可选,灵活性强,能较好地保障共享密码在传输过程中的安全。

3)较好地解决了SIP中安全通信过程中密钥协商的过程。

3结 论

SIP协议以其简单、易于扩展、便于实现等诸多优点已受到越来越多的人青睐,但SIP面临的安全威胁以及SIP安全机制的现状又令人不得不警觉。我们在本文中提出的基于H T TP摘要认证的安全机制,能实现双向身份认证和密钥协商功能,较好地保证认证的可靠性及数据的机密性和完整性。但该安全机制是一种基于共享密钥的安全机制,其密钥管理方式对认证的可靠性有直接影响,应加倍重视。参考文献:

[1] Request for Com ments:3261 2003.SIP:Ses

sion Initiation Protocol[S].

[2] ARKKO J.Security M echanism Ag reement

for SIP Sessions[DB/OL].http://ftp.fccn.

pt/IETF/Internet drafts/draft ieft sip sec a

g ree 03.tx t,June2002/2005 06 18.

[3] 娄颖.SIP协议安全机制研究[J].广东通信技

术,2004,24(4):5 8.

[4] 闵涵,陈莘萌,张琦辉.基于SIP协议的网络安

全性分析[J].计算机工程与设计,2004,25

(3):386 389.

[5] SUN Zhi x in,WANG Ru chuan,WANG

Shao di.Research on mix ed encryption au

thentication[J].中国邮电高校学报(英文版),

2003,10(4):90 94.

[6] 毛燕,何明德.SIP安全问题:SIP认证过程和

它的负载处理[J].计算机与现代化,2004,5

(5):64 67.

[7] 杜吉友,董德存.基于SIP的多媒体通信系统

安全技术[J].数据通信,2004,2(2):38 41. [8] Reques fo r Com ments:2617 1999.H T TP

authentication:Basic and dig est access au

thentication[S].

[9] WAN G X,DEN G D,LAI X,et al.Collisions

for H ash Functions M D4,MD5,H AVAL

128and RIPEM D,rump sessio n[R].CRYP

T O2004,Cryptolog y ePrint Archiv e,Re

port2004.

[10] 邓秀锋,赵明生.一种基于SIP的视频会议安

全机制[J].计算机工程,2004,30(10):106

108.

[11] 郑昌波,袁军,简化等.基于SIP的网络用具

安全控制方法[J].重庆邮电学院学报(自然科

学版),2005,17(3):347 350.

(责任编辑:魏琴芳)

Security mechanism of SIP based on HTTP digest authentication

WANG Yu fei1,FAN Ming yu2,WANG Guang w ei2

(1.School of Co mmunication and I nf or matio n Engineer ing UEST C,Cheng du610054,P.R.China;

2.School of Comp uter S cience and Engineer ing UEST C,Cheng du610054,P.R.China) Abstract:SIP is based on the Client/Server strueture.M ost current security m uchanisms used in SIP only pr ovide the authentication to client fro m the serv er because o f the SIP's character istic and application enviro nm ent,and most o f them do no t provide the key negotiatio n mechanism.There for e the affack of im personating usually happens.T his paper analy zes the security threats faced w ith by SIP and the actuality of SIP security m echanism.And author s design and implem ent a SIP security mechanism based on H TT P Digest Authentication by ex tending the SIP.This m ech anism pro vides the functions o f bidirectional identity authentication and key negotiatio n,and makes SIP authentication and Encryptio n mor e flex ible.

Key words:H TT P digest authenticatio n;SIP;security m echanism;key nego tiation !

751

!

第6期 王宇飞,等:一种基于H T T P摘要认证的SI P安全机制

功能安全 Functional Safety ISO26262-2 中文翻译

ISO 26262-2 功能安全管理 译者:逯建枫 图1 ISO26262概览 1 范围 ISO26262适用于包含有一个或多个电子电气系统的安全相关系统,且该系统安装于车辆最大总质量为3500kg的一系列乘用车车型上。ISO26262不适用于特殊用途车辆(比如残疾人专用车辆)中的特殊电子电气系统。 在ISO26262发布日期之前已发布生产的、或已在开发过程中的系统及其零部件,不受此标准约束。在对ISO26262发布前生产的系统及其零部件进行开发或更改时,只需要使得更改的部分符合ISO26262的要求即可。 ISO26262阐述了E/E安全相关系统故障或系统相互作用故障可能导致的危害。ISO26262不涉及电击、火灾、烟雾、热量、辐射、毒性、易燃性、反应性、腐蚀性、能量释放等相关危害,除非以上这些危害是由于E/E安全相关系统故障直接导致的。 ISO26262不涉及E/E系统的名义性能,尽管这些系统(例如主动和被动安全系统、制动系统、自适应巡航系统)有专门的性能标准。

ISO26262-2部分规定了汽车应用的功能安全管理要求,包括: -相关组织的项目独立要求(全面安全管理),以及 -与安全生命周期的管理活动有关的具体项目要求(即概念阶段、产品开发期间以及生产发布后的管理)。 2 相关标准 略 3 术语、定义和缩略语 见ISO26262-1部分。 4 合规性要求 4.1 一般化要求 若声称符合ISO26262要求时,应当遵守每项要求,除非有以下其中一项: a)计划按照ISO26262-2对安全活动进行裁剪,发现该要求不适用,或者 b)有缘由表明,不合规是可以接受的,且该缘由经评估符合ISO26262-2。 标记为“注释”或“示例”的信息仅用于指导理解或澄清相关要求,不应理解为要求本身或完整需求或详细需求。 安全活动的结果是以工作产品的形式输出的。“先决条件”是指作为前一阶段工作产品提供的信息。考虑到某条款的某些需求是ASIL依赖的或定制的,某些工作产品可能不需要作为先决条件。 “进一步的支持信息”是可以考虑的信息,但在某些情况下,ISO 26262不要求该信息作为前一阶段的工作产品,并且可以由非功能安全人员或组织外部人员提供。 4.2 表格释义 根据上下文信息,表格可能是规范性的或信息性的。表中列出的不同方法,有助于将置信度提升到符合相应要求的水平。表中每个方法都是: a)连续条目(用最左边列中的序列号标记,例如1、2、3),或 b)一个可选条目(用数字和最左边一列中的字母标记,例如2a、2b、2c)。 对于连续条目,应按照ASIL的建议,考虑使用所有方法。如果要采用其他方法,应给出满足相应要求的理由。 对于替代条目,要根据ASIL的要求,采用适当的方法组合;至于表中是否有列出这些方法则无关紧要。若列出的这些方法的ASIL等级不相同,那么应当优先选择等级较高的方法。且要给出所选方法组合符合相应要求的理由。

安全性评价

安全性评价简介 安全性评价在国外也称为危险性评价或风险评价,安全性评价的定义是:综合运用安全系统工程的方法,对系统的安全性进行度量和预测,通过对系统存在的危险性或称之谓不安全因素进行辨识定性和定量分析,确认系统发生危险的可能性及其严重程度,对该系统的安全性给予正确的评价,并相应地提出消除不安全因素和危险的具体对策措施。通过全面系统,有目的,有计划地实施这些措施,达到安全管理标准化、规范化,以提高安全生产水平,超前控制事故的发生。 我国的安全评价制度根据《安全生产法》的有关规定和国务院颁布的《安全生产许可证条例》(2004年1月7日国务院常务会议通过),国家对矿山企业、建筑施工企业和危险化学品、烟花爆竹、民用爆破器材生产企业实行安全生产许可证制度。国家安全生产监督管理总局为此制定和发布了《安全现状评价导则》、《安全预评价导则》和《安全验收评价导则》。从事安全评价需由具备国家规定资质的安全评价机构承担。 安全性评价方法的分类 1、定性安全性评价 定性安全性评价是对系统的危险性、事故或故障发生的可能性大小,由具有不同专业知识并且熟悉评价系统的专家凭借各自理论知识、丰富经验,以及掌握的同类或类似系统事故资料共同讨论确定的。定性安全性评价方法的结果的准确性可能较差一些。国内制定的安全性评价方法大多属于这一类。 2、半定量安全性评价 这种评价方法是对系统的各种危险有害因素按照一定的原则给予适当的指数(或点数),根据指数或所属等级确定其安全程度。 3、定量安全性评价 定量安全性评价方法是以系统发生事故的概率为基础,求出风险率,以风险率的大小衡量系统的安全度,也称概率评价法, 定量安全性评价这种评价法能够准确地描述系统危险性大小,我国由于缺乏各类事故、故障数据 ,实际应用中尚有一定困难。安全性评价中,有时一种评价方法不能满足评价系统的需要,可同时采用几种方法进行危险性分析和安全性评价。 安全性评价的基本程序 该基本程序既适用于企业自评,也适用于专业安全评价机构的安全评价。 1、熟悉系统 广泛收集有关资料并熟悉这些资料,包括工艺流程、物料的危害特性、操作条件、设备结构、平面立面布置、环境状况等,以及有关的法规、标准、制度、相似事故案例。为了防止发生漏错,一般将系统划分成若干子 系统(称为单元)进行评价。 2、识别危险 采用科学的方法和手段充分地辨识和查找系统内存在的各种危险因素, 包括固有的、潜在的,以及可能出现的和在一定条件下转化的新的危险。 3、危险的量化 将找出来的危险因素,尽可能给予量化,并以数量大小说明其危险程度。对于定量安全性评价,还要求给出事故的概率和可能造成的损失。 4、计算危险度或风险率

安全完整性等级认证

SIL(Safety Integrity Level)-安全完整性等级。 SIL认证就是基于IEC 61508, IEC 61511, IEC 61513, IEC 13849-1, IEC 62061, IEC 61800-5-2等标准,对安全设备的安全完整性等级(SIL)或者性能等级(PL)进行评估和确认的一种第三方评估、验证和认证。功能安全认证主要涉及针对安全设备开发流程的文档管理(FSM)评估,硬件可靠性计算和评估、软件评估、环境试验、EMC电磁兼容性测试等内容。 欧洲电工标准化(CENELEC的缩写)委员会,欧洲三大标准化组织之一。 CENELEC 负责电子工程领域的欧洲标准化。CENELEC连同电信标准化(ETSI)和CEN(所有其他技术领域的标准化)形成了欧洲标准化体系。 SIL认证一共分为4个等级,SIL1、SIL2、SIL3、SIL4,包括对产品和对系统两个层次。其中,以SIL4的要求最高。 2主要标准 IEC 61508: 电气/电子/可编程电子安全相关系统的功能安全性 IEC61508标准规定了常规系统运行和故障预测能力两方面的基本安全要求。这些要求涵盖了一般安全管理系统、具体产品设计和符合安全要求的过程设计,其目标是既避免系统性设计故障,又避免随机性硬件失效。 IEC61508标准的主要目标为: · 对所有的包括软、硬件在内的安全相关系统的元器件,在生命周期范围提供安全监督的系统方法; · 提供确定安全相关系统安全功能要求的方法; · 建立基础标准,使其可直接应用于所有工业领域。同时,亦可指导其他领域的标准,使这些标准的起草具有一致性(如基本概念、技术术语、对规定安全功能的要求等); · 鼓励运营商和维护部门使用以计算机为基础的技术; · 建立概念统一、协调一致的标准架构和体系。 IEC61511: 过程工业领域安全仪表系统的功能安全要求 IEC61511是专门针对流程工业领域安全仪表系统的功能安全标准,它是国际电工委员会继功能安全基础标准IEC61508之后推出的专业领域标准,IEC61511在国内的协调标准为GB/T 21109。在过程工业中,仪表安全系统都被用来执行仪

会话初始协议安全认证机制的分析与改进

会话初始会话初始协议安全认证机制的协议安全认证机制的协议安全认证机制的分析分析分析与改进与改进 赵跃华赵跃华,,刘申君 (江苏大学计算机科学与通信工程学院,江苏 镇江 212013) 摘 要:通过分析会话初始协议相关认证机制,指出认证中可能存在的安全威胁,如离线密钥猜测攻击和Denning-Sacco 攻击。针对安全漏洞提出一种结合椭圆曲线密码的改进认证机制。安全性分析表明,改进的认证机制在提供客户端和服务器间双向认证的同时,能够完成会话密钥传递,确保认证的时效性,有效抵御离线密钥猜测攻击和Denning-Sacco 攻击。 关键词关键词::会话初始协议;认证;安全性;椭圆曲线密码;椭圆曲线离散对数问题 Analysis and Improvement of Secure Authentication Mechanism for Session Initiation Protocol ZHAO Yue-hua, LIU Shen-jun (School of Computer Science & Telecommunications Engineering, Jiangsu University, Zhenjiang 212013, China) 【Abstract 】Through analyzing the Session Initiation Protocol(SIP) authentication mechanism, this paper describes the vulnerability and possible attacks, such as off-line password guessing attacks and Denning-Sacco attacks. Aiming at such security problems, an improved SIP authentication scheme based on Elliptic Curve Cryptography(ECC) is proposed. Security analysis demonstrates that the improved scheme can provide mutual authentication, share the session key, guarantee the validity of authentication, effectively resist against off-line password guessing attacks and Denning-Sacco attacks. 【Key words 】Session Initiation Protocol(SIP); authentication; security; Elliptic Curve Cryptography(ECC); Elliptic Curve Discrete Logarithm Problem(ECDLP) DOI: 10.3969/j.issn.1000-3428.2011.20.040 计 算 机 工 程 Computer Engineering 第37卷 第20期 V ol.37 No.20 2011年10月 October 2011 ·安全技术安全技术·· 文章编号文章编号::1000—3428(2011)20—0114—03 文献标识码文献标识码::A 中图分类号中图分类号::TP309 1 概述 会话初始协议(Session Initiation Protocol, SIP)[1]是由Internet 工程任务组(Internet Engineering Task Force, IETF)开发的协议,是用于建立、修改和终止包括视频、语音等多种多媒体元素在内的交互式用户会话的应用层控制协议。由于SIP 采用文本形式表示消息,因此更容易受到消息模仿、篡改等多种安全威胁。在复杂、开放的因特网环境下,更有必要研究SIP 协议的安全机制。 本文首先分析了超文本传输协议(Hyper Text Transfer Protocol, HTTP)摘要认证和Durlanik 等提出的认证的具体流程,然后指出其各自在身份认证方面可能存在的安全隐患,并针对这些隐患对SIP 协议的认证机制进行改进。通过安全性分析证明认证机制抵御安全隐患的效能。 2 SIP 认证机制及存在的问题 2.1 HTTP 摘要认证 HTTP 摘要认证[2]在RFC3261中被建议用来完成SIP 的认证工作。它采用基于挑战-响应结构的认证机制。当服务器收到客户端的连接请求后,对客户端发起挑战,根据客户端对挑战信息的响应认证其身份。 2.1.1 认证流程 服务器和客户端双方预先共享一个密钥password(为了方便表示,下文中客户端用U 表示,服务器用S 表示)。 (1)U→S :客户端发送一个请求到服务器。 (2)S→U :服务器验证客户端身份的合法性,向客户端发送一个摘要挑战消息challenge ,该消息一般保护只用于本次挑战消息的随机数nonce 和作用域realm 等信息。 (3)U→S :客户端根据收到的挑战消息challenge 中的nonce 、realm ,结合自己的用户名username 和共享密钥password ,通过一个单向哈希函数F 计算响应消息response : F(nonce, username, realm, password)。通常,F 用于产生一个摘要认证信息,多数情况下是用MD5算法。然后,客户端将response 值发送给服务器。 (4)通过用户名,服务器在数据库中提取密钥,然后检验nonce 是否正确。如果正确,服务器计算F(nonce, username, realm, password),将结果与收到的response 进行比较,如果匹配,服务器就认为客户端是合法用户。 2.1.2 HTTP 摘要认证协议的缺陷[3] (1)服务器伪装攻击 如果用户无法验证服务器的身份是否合法,则容易受到伪装服务器攻击。当客户端收到服务器发来的challenge 消息时,随即回复response 。这样,一个伪装成服务器的攻击者便可轻易获得response ,并通过对伪装服务器收到的多个response 值进行分析,以离线猜测出用户的正确密码。 (2)离线密码猜测攻击 在HTTP 摘要认证的步骤(2)和步骤(3)中,若攻击者截获消息,可以很容易地得知nonce 、username 、realm 及response 的值,接着攻击者通过密码字典假设该密钥为password*,并计算F(nonce, username, realm, password*),将结果与response 值进行比较,若不匹配,则重复猜测password*直到匹配。认 作者简介作者简介::赵跃华(1958-),男,教授、博士,主研方向:协议安全认证,信息安全;刘申君,硕士研究生 收稿日期收稿日期::2011-03-10 E-mail :zhaoyh@https://www.360docs.net/doc/7416431313.html,

转基因安全性评价(正式版)

文件编号:TP-AR-L1190 In Terms Of Organization Management, It Is Necessary To Form A Certain Guiding And Planning Executable Plan, So As To Help Decision-Makers To Carry Out Better Production And Management From Multiple Perspectives. (示范文本) 编订:_______________ 审核:_______________ 单位:_______________ 转基因安全性评价(正式 版)

转基因安全性评价(正式版) 使用注意:该安全管理资料可用在组织/机构/单位管理上,形成一定的具有指导性,规划性的可执行计划,从而实现多角度地帮助决策人员进行更好的生产与管理。材料内容可根据实际情况作相应修改,请在使用时认真阅读。 对转基因植物食品未知物质风险的主要担忧有: ①致病性物质的出现,即转基因生物产品食用后是否 会致病;②营养成分的 变化及抗营养因子的出现,如蛋白酶抑制剂、脂 肪氧化酶 的产生或含量的变化;③新的过敏原的出现,如 大豆中的 致敏性蛋白和巴西坚果中的2s清蛋白¨u;④天 然有毒物的产生,如茄碱、葫芦素、Ot一番茄素等 u2棚1。其中,最令人关注的是有可能会产生毒素、 抗营养物质、过敏原以及致癌物质或联合致癌物质。

转基因奶牛生产的激素(rbGH)在美国投入商业化使用后,使用者很快发现这类药物导致了奶牛乳房炎发病率加繁殖率低。由于药物的作用,奶牛新陈代谢加快,导致能耗增加而引起死亡,牛奶的营养价值也降低了。对获准在西班牙和美国商业化种植的转基因玉米和棉花进行针对性研究后认为,转基因作物可能引起脑膜炎和其它新病种。也有资料证实,转基因食品可能诱发癌症并传递给下一代以及导致失调,可能需要30年或更长的时间。转基因治疗性药物、人体组织器官等是否对人体健康造成影响,尚无法检测证实¨转基因的管理 我国对转基因产品的管理主要是针对农业转基因生物的管理。全国农业转基因生物安全的监督管理工作由农业部负责;卫生部依照《食品卫生法》的有关规定,负责转基因食品卫生安全的监督管理工作;此

IAR 功能安全认证工具

功能安全认证工具 IAR系统公司提供了一套可靠的开发与安全相关应用程序的工具。它是基于IAR Embedded Workbench的针对ARM处理器的C / C ++ 编译器和调试器工具套件。 功能安全版本的工具套件由TüV南德意志集团根据IEC61508功能安全国际防护标准认证的,同时这个版本还通过了ISO26262汽车安全相关系统的认证。 如果您采购了这个认证的版本,我们将提供特殊的功能安全支持和更新协议。 主要特点: ●完整的开发工具套件,其中包括了IAR C / C ++ 编译器,汇编器,链接器,库管理 员,文本编辑器,项目管理器和C-SPY调试器。 ●综合的文档,包括证书,安全指南和TüV南德意志集团的报告 ●软件开发认证SIL3(IEC 61508)和ASIL D(ISO26262) ●支持基于ARM内核所有主要供应商的设备 ●阐述符合语言标准 ?严格模式禁用语言扩展 ?宽松模式允许特定扩展的嵌入式编程 ●集成MISRA-C规则检查 ●与IAR visualSTATE集成 ●内置Micrium,Express Logic,Sciopta等公司实时操作系统的插件 ●与子版本Subversion和其他源代码控制系统集成 功能安全版本的支持和更新协议(SUA) ●对长期合同的已售出的版本保证支持 ●优先技术支持 ●提供经过验证的服务包 ●定期报告已知的偏差和问题 注意:针对ARM的IAR Embedded Workbench目前认证的版本是IAR EWARM v6.50.4。 它与IAR EWARM v6.50.3版本中的功能是相同的。在以后的版本中添加的功能不包括在内。有关详细信息,请参阅发行说明。

安全服务与安全机制

安全服务与安全机制 摘要:安全服务是指计算机网络提供的安全防护措施。国际标准化组织(ISO)定义了以下 几种基本的安全服务:认证服务、访问控制、数据机密性服务、数据完整性服务、不可否认服务。 安全机制是用来实施安全服务的机制。安全机制既可以是具体的、特定的,也可以是通用的。主要的安全机制有以下几种:加密机制、数字签名机制、访问控制机制、数据完整性机制、认证交换机制、流量填充机制、路由控制机制和公证机制等。 引言:现在是信息化社会,越来越多的用到各种电子产品,这不可避免的涉及到安全问题。而安全产品的的生产要有一些规范以及标准,于是了解一些安全服务以及安全机制就显得尤为必要。下文针对安全服务与安全机制进行了一些探讨。 正文: 一、安全服务: 安全服务是指计算机网络提供的安全防护措施。国际标准化组织(ISO)定义了以下几种基本的安全服务:认证服务、访问控制、数据机密性服务、数据完整性服务、不可否认服务。 1、认证服务 确保某个实体身份的可靠性,可分为两种类型。一种类型是认证实体本身的身份,确保其真实性,称为实体认证。实体的身份一旦获得确认就可以和访问控制表中的权限关联起来,决定是否有权进行访问。口令认证是实体认证中—种最常见的方式。另一种认证是证明某个信息是否来自于某个特定的实体,这种认证叫做数据源认证。数据签名技术就是一例。2、访问控制 访问控制的目标是防止对任何资源的非授权访问,确保只有经过授权的实体才能访问受保护的资源。 3、数据机密性服务 数据机密性服务确保只有经过授权的实体才能理解受保护的信息、在信息安全中主要区分两种机密性服务:数据机密性服务和业务流机密性服务,数据机密性服务主要是采用加密手段使得攻击者即使窃取了加密的数据也很难推出有用的信息;业务流机密性服务则要使监听者很难从网络流量的变化上推出敏感信息。 4、数据完整性服务 防止对数据未授权的修改和破坏。完整性服务使消息的接收者能够发现消息是否被修改,是否被攻击者用假消息换掉。 5、不可否认服务 根据ISO的标准,不可否认服务要防止对数据源以及数据提交的否认。它有两种可能:数据发送的不可否认性和数据接收的不可否认性。这两种服务需要比较复杂的基础设施的持,如数字签名技术。 二、安全机制: 安全机制是用来实施安全服务的机制。安全机制既可以是具体的、特定的,也可以是通用的。主要的安全机制有以下几种:加密机制、数字签名机制、访问控制机制、数据完整性机制、认证交换机制、流量填充机制、路由控制机制和公证机制等。 加密机制用于保护数据的机密性。它依赖于现代密码学理论,一般来说加/解密算法是公

关于功能安全编程的软件实现方法

关于功能安全编程的软件实现方法 Author: Zhanzr21 @ 21ic BBS 功能安全与信息安全其实是两个概念,两者都很重要但相互独立.在汽车电子设计中,两个安全都很重要,但是功能安全往往涉及到很严重的事故,所以显得更为重要. 功能安全-一般使用Safety这个词 信息安全-使用这个词:Security 但是到了中文两者都是安全,本文只涉及到功能安全,也就是前者Safety. 关于功能安全,业界一直在积极研究与推行相关标准.比如IEC,VDE.应该说功能安全的研究与发展永远不会停止,因为没有任何一种设计能够达到百分百的绝对安全标准. 功能安全与EMC测试联系较为紧密,因为电磁辐射会影响其他部件或者使用者的健康,而如何防范EMC噪音也是评价功能安全的一项指标. 兼容IEC,VDE的标准 IEC(International Electrotechnical Commission)是一个非营利,非政府的标准制定组织.IEC制定的标准主要关注安全,性能,环保,电气能效与再生能力.IEC与ISO和ITU有着紧密联系.这些制定的标准不仅包括对硬件的规定也有软件方面的.另外这些标准一般会根据应用场景细化为若干子标准. 除了老资格,国际化的IEC之外,这个领域中比较知名的,认可度较高还有德国的VDE,英国的IET,美国的IEEE.其中VDE还包括一个测试与认证机构专注于软件功能安全方面的前沿性研究.该机构属于德国的国家注册的认证机构.其主要目的在于给各家电子制品厂商提供标准符合与质量检验服务. IEC的标准中最为人熟知的是IEC 60335-1.这个标准主要覆盖家用或类似场合的电子制品的功能安全与信息安全规范.其原则:被测品应该在各种元器件失效的情况下保持安全.从此标准的角度观察,微控制器(MCU)也属于众多器件之一.如果电子器件影响到最终产品的安全性,那么在连续的两次失效后该制品依然能够保持安全.这意味着该制品必须在微控制器不工作(正在复位或者运行异常)且硬件发生失效的情况下依然能保持安全. 如果安全取决于软件,那么软件被当做第二次失效来考虑.该标准规定了三种软件的安全类型: Class A: 安全根本不取决于软件

系统安全总结(2)用户与验证机制

在上一部分内容中,我们总结了系统在开机启动流程中所应考虑的安全内容。那么当系统启动完毕后,我们需要做的第一件事情是什么呢?答案很明显,登录系统! 登录系统就需要使用用户和密码,那么我们就要考虑用户究竟是什么?为什么需要用户?用户具有哪些特性?用户是怎么使用密码登录到系统的?这些问题的答案将在本部分中给出。 谈到用户,很容易明白,用户就是计算机的使用者。但是出于安全的角度的考虑,一个用户究会使用什么系统资源,又会怎样使用系统资源,这是系统管理员需要了解的事情。 那么好吧,从头开始,我们还是从用户登录到系统这个过程说起吧。 第六章用户登录流程 系统完成启动后,会给出一个“login:”的提示符,来等待用户的登录。用户通过输入用户名与密码进行验证以登录到操作系统上。 这个验证的动作其实是由第三方软件PAM的一个login模块所实现的,login模块根据PAM的配置文件以及模块的设置,通过检查是否存在/etc/nologin文件,比对/etc/passwd用户名与/etc/shadow文件中的密码信息,检验用户是是否存在并可登录,用户的密码是否有效并且未过期。若通过这些验证,则用户就可以登录到系统中了用户通过验证后,可以看到提示符变为~,表示用户进入了家目录,这是我们所看到的事情。那么用户进入家目录后又做了什么呢? 当用户成功通过验证并进入到用户家目录后,会首先运行家目录中的.bash_profile

脚本。在这个脚本中可以看到以下内容: # .bash_profile # Get the alias and functions if [ -f ~/.bashrc ]; then #若~/.bashrc文件存在,则执行该脚本. ~/.bashrc fi # User specific environment and startup programs PATH=#PATH:$HOME/bin #定义家目录下/bin加入到环境变量中 export PATH #声明环境变量 unset USERNAME # 可以看到,在这个脚本中又执行了~/.bashrc文件,打开~/.bashrc # .bashrc # User specific aliases and functions alias rm=’rm -i’#定义了一系列命令的别名 alias cp=’cp -i’ alias mv=’mv -i’ # Source global definitions if [ -f /etc/bashrc ]; then #若/etc/bashrc存在,则运行该脚本 . etc/bashrc fi 好吧,打开/etc/bashrc看一看里面的内容。 # /etc/bashrc # System wide functions and aliases # Environment stuff goes in /etc/profile # By default, we want this to get set. # Even for non-interactive, non-login shells. if [ $UID -gt 99 ] && [ "`id -gn`" = "`id -un`" ]; then umask 002 #如果uid小于99,则比对id是否是root,若是则umask 为002 else umask 022 #若不是root(即为普通用户),则umask为022 fi # are we an interactive shell? 交互式shell的相关设定 if [ "$PS1" ]; then case $TERM in xterm*) if [ -e /etc/sysconfig/bash-prompt-xterm ]; then PROMPT_COMMAND=/etc/sysconfig/bash-prompt-xterm else PROMPT_COMMAND='echo -ne "\033]0;${USER}@${HOSTNAME%%.*}:${PWD/#$HOME/~}"; echo -ne "\007"' fi ;; screen) if [ -e /etc/sysconfig/bash-prompt-screen ]; then PROMPT_COMMAND=/etc/sysconfig/bash-prompt-screen else PROMPT_COMMAND='echo -ne "\033_${USER}@${HOSTNAME%%.*}:${PWD/#$HOME/~}"; echo -ne "\033\\"' fi ;; *)

功能安全标准化发展现状分析

本文由kkdtk贡献 pdf1。 Control Tech of Safety & Security 功能安全标准化发展现状分析 Analysis of Development Status of Functional Safety Standardization 王春喜 石镇山 (机械工业仪器仪表综合技术经济研究所,北京市 100055) Wang Chunxi Shi Zhenshan (Instrumentation Technology & Economy Institute, Beijing 100055) 【摘 要】 通过对比国内外功能安全标准化发展及应用情况,说明我国在此领域发展相对发达国家较为落 后,提出应加强功能安全标准和技术的研究,积极开展功能安全产品认证,推动我国功能安全 标准体系的建立。并对功能安全标准体系的建立研究课题,得出结论和建议。 【关键词】 功能安全标准化 功能安全认证体系 Abstract: Compared with the development and application of functional safety in the developed countries, China falls far behind in this ?eld. The paper puts forward the research of the standard and technology of functional safety should be strengthened, and the certification of safety products should be promoted. The project of establishing functional safety standard system in our industrial ?eld presents the conclusions and suggestions by researching. Key words: Functional Safety Standardization Functional Safety Certi?cation System 本文对国外功能安全标准化现状和实施情况进 行了认真调研,并分析了我国石油化工、机器人等典 型行业功能安全标准化基本情况。通过对比国外情 况,目的在于发现我国功能安全标准化当前存在的问 题,并提出我国功能安全标准体系的发展方向。本文 是机械工业仪器仪表综合技术经济研究所正在开展的 国家标准化研究课题《工业产品及系统功能安全标准 体系研究和建立》调研报告的主要内容。 1 功能安全标准化概述 2000年,IEC发布了功能安全基础标准IEC 收稿日期:2010-09-07 作者简介:王春喜(1974-),长期从事我国仪器仪表行业管理、仪 器仪表及自动化领域国际和国内标准化工作及相关课题研究。现 任机械工业仪器仪表综合技术经济研究所标准与检测中心副主 任、全国测量控制设备及系统实验室质量主管、全国工业过程测 量和控制标准化技术委员会(SAC/TC124)副秘书长、全国智能建筑 及居住区数字化标准化技术委员会(SAC/TC426)副秘书长。 石镇山(1962-),教授级高级工程师,主要从事仪器仪表发展战略 研究和信息咨询,电工电子产品安全测试技术研究开发。 61508“电气、电子、可编程电子安全相关系统的功 能安全”,解决了基于电气/电子/可编程电子技术的 安全系统或装置的功能安全保障理论与实践问题,在 工业界引起强烈反响。功能安全保障技术,涉及机械 制造、流程工业、运输、医药、矿山等行业,是在安 全控制或安全保护系统设计、维护、运行等活动中规 范相关组织和人员的技术和行为,以达到防止各类装 置、机械、器械尤其是成套设备系统发生不可接受危 险的目的的技术。以安全完整性等级(SIL)和全安 全生命周期管理为特色的该项安全保障技术实现了安 全技术和管理理论的一大突破。随后,不同应用领域 的功能安全标准陆续出台:IEC 61511、IEC 61513、 IEC 62061等,同时安全系统的子系统、设备功能安 全标准也开始出台,如IEC 61784-3等,IEC功能安全 标准体系已基本形成。 IEC 61508、IEC 61511等标准发布后,欧洲首先 采用,美国于2003年底开始采用。欧洲与美国将其列 为强制性法规的内容,一批专门从事功能安全评估、 22 仪器仪表标准化与计量 2010 . 5 安全控制技术 培训、认证的中介服务机构已经新兴了一个产业;具 备功能安全能力(SIL 1~

上市前药物临床安全性评价与风险评估--临床试验安全性数据的总结与评价

发布日期20071130 栏目化药药物评价>>临床安全性和有效性评价 上市前药物临床安全性评价与风险评估(五)--临床试验安全性数据的总结与评标题 价 作者杨焕 部门 正文内容 审评五部杨焕 摘要:风险评估即患者获益与风险比最大化的管理思路应贯穿于药物 的整个生命周期。任何一个新药的风险评估都涉及到数量和质量两个 方面,数量是指安全性数据库的规模;质量是指临床试验设计、实施、 结果分析全过程的质量,在安全性方面具体是指对于药物不良反应报 告、归类、判断、分析总结的质量。本系列文章从技术评价角度,在 分析了解国内外药物不良反应监测的历史与发展的基础上,对上市前 安全性数据库的规模大小和如何保证安全性数据库的质量方面问题进 行了探讨,同时也参考和介绍了国外发达国家最新的风险评估和风险 控制理念,其目的是为临床试验的研究者和注册申请人提供参考和建

议。 关于临床试验中的安全性数据如何进行总结与评价,自上世纪90年代ICH就相继发布了药品注册的国际技术要求,如ICHE2/E3/E6/E9的内容;国内SFDA在2005年也相继发布了《化学药物临床试验报告的结构与内容技术指导原则》和《化学药物和生物制品临床试验的生物统计学技术指导原则》,建议同时参考相关内容。 一、安全性数据的总结和分析 一般原则上要求,只要使用过至少一次受试药物的受试者均应列入安全性分析集。对安全性数据的分析总结应在三个层面加以考虑。首先,必须确定受试者用药/暴露(exposure)的程度,指试验药物的剂量、用药时间,用药的受试者人数,来决定研究可在多大程度上可以评价安全性;其次,确认常见的不良反应、异常改变的实验室检查指标,通过合理的方法进行分类,以合适的统计方法再比较各组间的差异,通过各治疗组之间比较分析出那些可能影响不良反应/不良事件发生频率的因素,如时间依赖性、与剂量或浓度关系、人口学特征等;最后,通过分析因不良事件(不管是否与药物有关)而退出研究或已死亡的受试者进行分析,来确定严重不良事件和其他重度不良事件(指需要采取临床处理,如停药、减少剂量和其他治疗手段的不良事件)。 所有不良事件应明确与药物的因果关系。建议以图表的方式对出现的不良事件进行总结;对患者个体数据列表;对重点关注的不良事件

功能安全SIL认证介绍

安全完整性(SIL)评测简介 机械工业仪器仪表综合技术经济研究所 测量控制设备及系统实验室 功能安全中心 产品评测项目 2015.6 中国?北京 西城区广安门外大街甲397, 100055

1 机构简介 机械工业仪器仪表综合技术经济研究所(简称ITEI)是中央直属的科研院所,主要负责国内仪表自动化的研究、测试和推广服务。功能安全技术研发中心(简称“功能安全中心”)是ITEI的技术部门之一,主要负责功能安全技术的研究,以及安全产品和系统的测试、评估等工作。功能安全中心拥有国内最权威的安全专家团队,其核心成员皆是IEC国际功能安全标准制订与修订的专家组成员,有着深厚的可靠性基础和工业安全经验。功能安全技术研发中心可提供培训、辅导、面向项目的咨询服务、工程安全分析工具、详细的产品确认和验证分析以及一系列的安全与可靠性资源 测量控制设备及系统实验室(简称MCDL)为中国合格评定国家认可委员会(简称CNAS)授权,可在国内开展相关标准的检验测试服务,并颁发CNAS认可的认证报告和证书。MCDL隶属于ITEI,其中功能安全产品相关的评测由功能安全中心负责开展,对经过评测的产品可以颁发安全完整性等级(SIL)适用性证书和报告。 2目的与范围 本评测项目主要针对单个的产品或零部件,本评测的目的是通过分析、检查、测试和现场审核等方式,证明产品是否具有相应的SIL 适用能力(包括SIL1/2/3/4)。 一般情况下,本评测依据的标准为三个部分:

功能安全基础标准——IEC61508(国标GB/T20438); 行业领域功能安全标准,如IEC61511,ISO13849等; 产品标准,如产品的质量规范、国家/国际检测要求等; 通过这些要求来满足随机硬件失效量目标控制量和系统性失效控制的双重要求,因此在评测的过程中需考察产品设计过程中以下三个方面: 一、产品安全完整性技术论据(机械、电子、电气和软件等) 二、产品研发过程管理(研发流程、文档化、管理规程等) 三、产品生产质量管理过程 3 评测方式 在评测开始前,功能安全中心将成立专门的评测团队,负责本次项目的技术分析、测试和完成报告等工作。 在评测开始前,制造商需提供产品的详细设计资料(包括图纸、设计规范、元器件选型等),并成立专门的配合团队,包括产品的主要研发技术人员、管理人员和质量控制人员,这些人员需解答评估团队的问题,接受质询和开展测试,以此来证明产品的标准符合性。 4 评测流程 具体的评测计划见:XXX公司XXX产品安全完整性评测计划。

J2EE的安全认证机制

J2EE的安全认证机制 J2EE的安全认证机制 Web应用程序的安全机制有二种组件:认证和授权。基于J2EE 的Web容器提供三种类型的认证机制:基本认证、基于表单的认证、相互认证。由于能够对认证用户界面进行定制,大多数的Web应用 程序都使用基于表单的认证。Web容器使用在Web应用程序的部署 描述符中定义的安全角色对应用程序的Web资源的访问进行授权。 在使用基于表单的认证机制中,应用程序的设计人员和开发人员会遇到3类问题: 基于表单的认证如何与数据库和LDAP等其他领域的安全机制协 同工作。(这是非常必要的,因为许多组织已经在数据库和LDAP表 单中实现了认证机制。) 如何在Web应用程序的部署描述符(web.xml)中增加或删除授权 角色。 Web容器在Web资源层次上进行授权;应用程序则需要在单一的Web资源中执行功能层次上的授权。 尽管有许多与基于表单的认证有关的文档和例子,但都没有能够阐明这一问题。因此,大多数的应用程序都以自己的方式襀安全机制。 本篇文章说明了基于表单的认证如何与其他方面的安全机制,尤其是数据库中的安全机制协作的问题。它还解释了Web窗口如何使 用安全角色执行授权以及应用程序如何扩展这些安全角色,保护 Web资源中的功能。 基于表单的认证

基于表单的认证能够使开发人员定制认证的用户界面。web.xml 的login-config小节定义了认证机制的类型、登录的URI和错误页面。 FORM /login.jsp /fail_login.html 登录表单必须包含输入用户姓名和口令的字段,它们必须被分别命名为j_username和j_password,表单将这二个值发送给 j_security_check逻辑名字。 下面是一个该表单如何在HTML网页中实现的例子: 除非所有的连接都是在SSL上实现的,该表单能够透露用户名和口令。当受保护的Web资源被访问时,Web容器就会激活为该资源配置的认证机制。 为了实现Web应用程序的安全,Web容器执行下面的步骤: 在受保护的Web资源被访问时,判断用户是否被认证。 如果用户没有得到认证,则通过重定向到部署描述符中定义的注册页面,要求用户提供安全信任状。 根据为该容器配置的安全领域,确认用户的信任状有效。 判断得到认证的用户是否被授权访问部署描述符(web.xml)中定义的Web资源。 象基本的安全认证机制那样,在Web应用程序的部署描述符中,基于表单的认证不指定安全区域。也就是说,它不明确地定义用来认证用户的安全区域类型,这就会在它使用什么样的安全区域认证用户方面引起混淆。 要对用户进行验证,Web窗口需要完成下面的步骤: 判断该容器配置的安全区域。

安全完整性等级认证(SIL)

1SIL认证简介 SIL(Safety Integrity Level)-安全完整性等级。 SIL认证就是基于IEC 61508, IEC 61511, IEC 61513, IEC 13849-1, IEC 62061, IEC 61800-5-2等标准,对安全设备的安全完整性等级(SIL)或者性能等级(PL)进行评估和确认的一种第三方评估、验证和认证。功能安全认证主要涉及针对安全设备开发流程的文档管理(FSM)评估,硬件可靠性计算和评估、软件评估、环境试验、EMC电磁兼容性测试等内容。 欧洲电工标准化(CENELEC的缩写)委员会,欧洲三大标准化组织之一。 CENELEC 负责电子工程领域的欧洲标准化。CENELEC连同电信标准化(ETSI)和CEN(所有其他技术领域的标准化)形成了欧洲标准化体系。 SIL认证一共分为4个等级,SIL1、SIL2、SIL3、SIL4,包括对产品和对系统两个层次。其中,以SIL4的要求最高。 2主要标准 IEC 61508: 电气/电子/可编程电子安全相关系统的功能安全性 IEC61508标准规定了常规系统运行和故障预测能力两方面的基本安全要求。这些要求涵盖了一般安全管理系统、具体产品设计和符合安全要求的过程设计,其目标是既避免系统性设计故障,又避免随机性硬件失效。 IEC61508标准的主要目标为: · 对所有的包括软、硬件在内的安全相关系统的元器件,在生命周期范围提供安全监督的系统方法; · 提供确定安全相关系统安全功能要求的方法; · 建立基础标准,使其可直接应用于所有工业领域。同时,亦可指导其他领域的标准,使这些标准的起草具有一致性(如基本概念、技术术语、对规定安全功能的要求等); · 鼓励运营商和维护部门使用以计算机为基础的技术; · 建立概念统一、协调一致的标准架构和体系。 IEC61511: 过程工业领域安全仪表系统的功能安全要求 IEC61511是专门针对流程工业领域安全仪表系统的功能安全标准,它是国际电工委员会继功能安全基础标准IEC61508之后推出的专业领域标准,IEC61511在国内的协调标准为GB/T 21109。在过程工业中,仪表安全系统都被用来执行仪表安全功能,IEC61511标准解决了仪表应达到怎样的安全完整性和性能水平的问题。