交换机在江湖之初窥门径—VLAN隔离篇

小编在上期为大家介绍了多种VLAN互通场景和方式,之后读者又有了新的问题:如何对同一VLAN下用户进行隔离呢,如果实现部分VLAN互通、部分VLAN隔离呢,如何针对某个用户、或某个网段用户进行隔离呢,下面就听小编一一道来。

场景一、同一VLAN下用户进行隔离

如果不希望同一VLAN下某些用户进行互通,可以通过配置端口隔离实现。

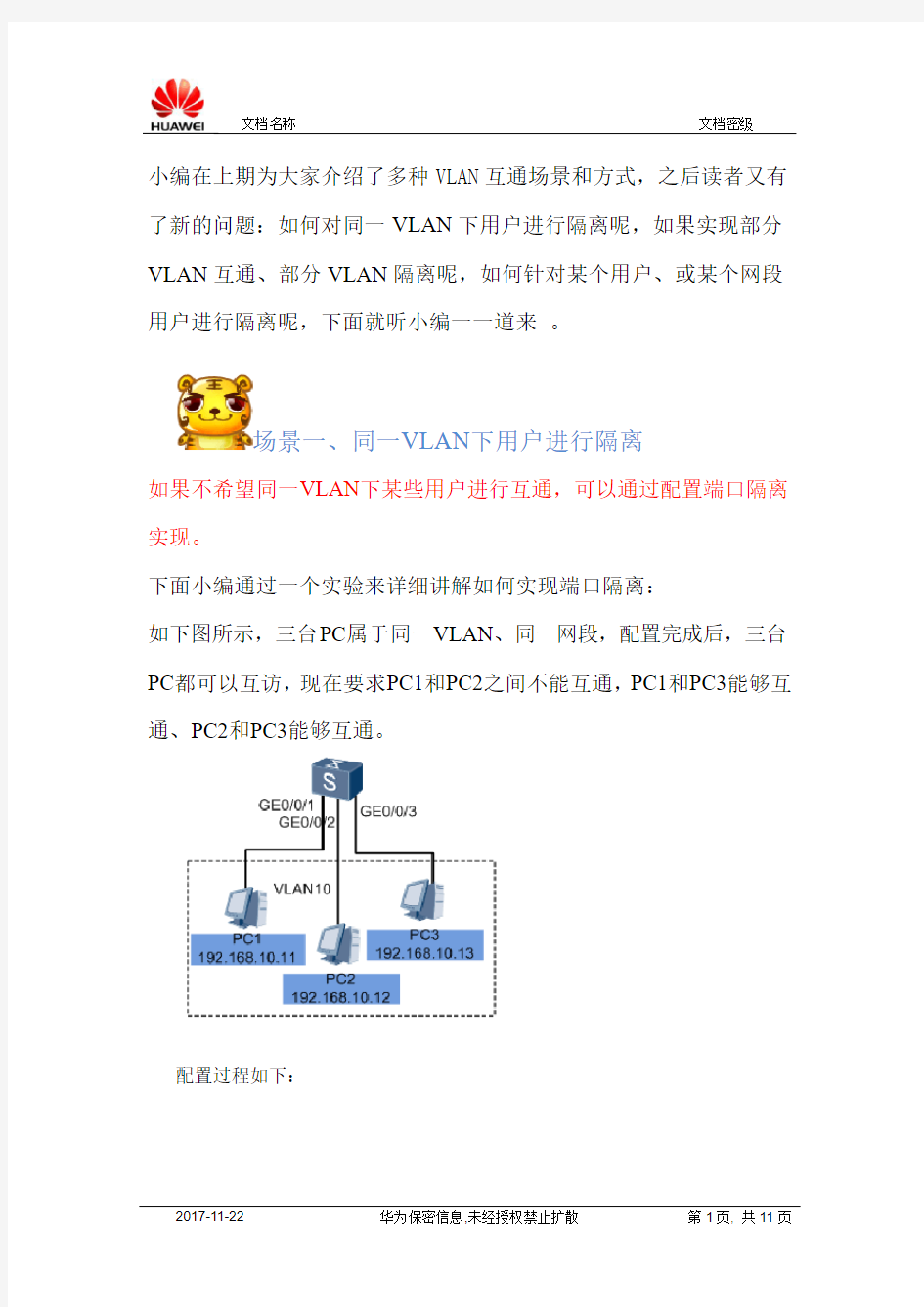

下面小编通过一个实验来详细讲解如何实现端口隔离:

如下图所示,三台PC属于同一VLAN、同一网段,配置完成后,三台PC都可以互访,现在要求PC1和PC2之间不能互通,PC1和PC3能够互通、PC2和PC3能够互通。

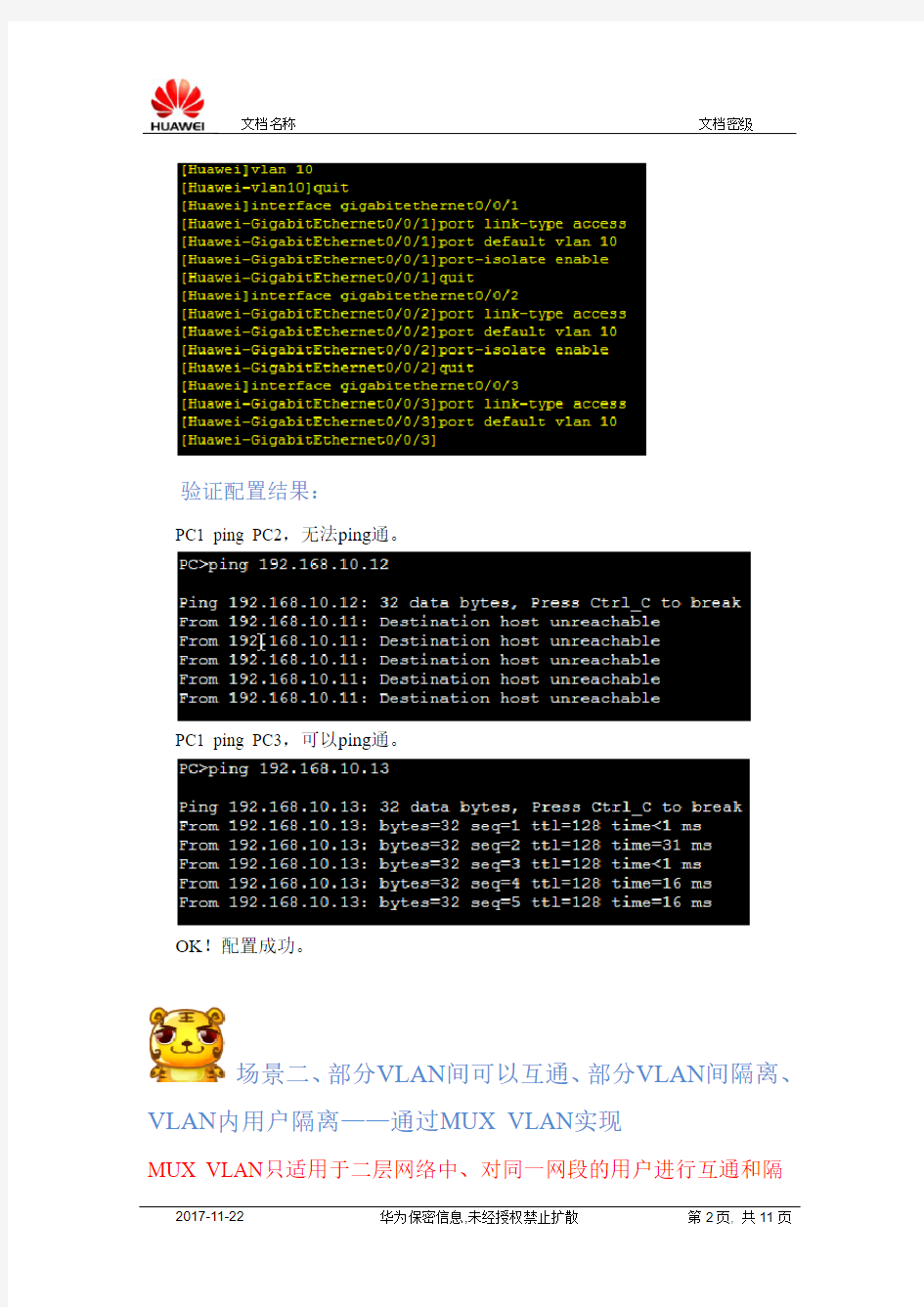

配置过程如下:

验证配置结果:

PC1 ping PC2,无法ping通。

PC1 ping PC3,可以ping通。

OK!配置成功。

场景二、部分VLAN间可以互通、部分VLAN间隔离、VLAN内用户隔离——通过MUX VLAN实现

MUX VLAN只适用于二层网络中、对同一网段的用户进行互通和隔

离。

MUX VLAN分为Principal VLAN和Subordinate VLAN,Subordinate VLAN又分为Separate VLAN和Group VLAN。

●Principal VLAN可以和所有VLAN互通。

●Group VLAN可以和Principal VLAN和本VLAN内互通。

●Separate VLAN只能和Principal VLAN互通,本VLAN内不能互

通。

下面小编通过一个例子详解介绍通过MUX VLAN进行VLAN互通和隔离。如下图所示,由于不同的PC属于不同的部门,需要对用户进行互通和隔离。

●要求所有PC都可以访问服务器(Server),即VLAN20和VLAN3

可以访问VLAN10。

●PC1和PC2之间可以互访,和PC3、PC4不能互访,即VLAN20

和VLAN30不能互访。

●PC3和PC4之间隔离,不能互访,即VLAN30内用户不能互访。

详细配置步骤如下:

OK,配置完成,让我们来验证一下配置结果吧。

所有PC都可以和Principal VLAN中的Server互通。

PC1 ping Server

PC3 ping Server

所有Group VLAN中的PC可以互通,但是不可以和Separate VLAN 中的PC互通。

PC1 ping PC2

PC1 ping PC3

Separate VLAN的PC隔离,不能互通。

PC3 ping PC4

场景二:不同VLAN互通后,如何对部分VLAN或部分用户进行隔离——通过流策略实现

流策略技术原理,小编就不做过多介绍了,想了解详细信息,请参见QoS手册,通过下面的例子介绍如何实现VLAN隔离。

如上图所示,FTP Server属于192.168.1.0/24网段,PC1和PC2数属于192.168.10.0/24,PC3和PC4属于192.168.20.0/24网段。

假设所有VLAN已经通过VLANIF接口实现VLAN间互通,详细配置

方法不做赘述,请参加上期《交换机在江湖之初窥门径-VLAN通信篇》。将FTP Server的网关设置为192.168.1.1,将PC1和PC2的网关设置为192.168.10.1,将PC2和PC4的网关设置为192.168.20.1。VLAN10、VLAN20和VLAN100内所有设备能够互通,例如:在PC1上ping FTP Server,能够ping通。

现在要求PC1和PC2所在网段设备能够访问FTP Server,PC3和PC4所在网段设备禁止访问FTP Server。

在SwitchA上配置ACL和流策略进行隔离,192.168.10.0/24网段的设备禁止访问FTP Server,详细配置步骤如下:

配置完之后,我们再来验证一下PC1是否能够ping通FTP Server呢。

但是PC3任然可以ping同FTP Server。

OK,配置成功,大功告成。

PS:通过ACL和流策略对VLAN进行隔离,是一种非常灵活的方式,也可以对单个用户进行隔离,ACL只要匹配单个用户的IP即可。

经过四期的介绍,我们的VLAN技术介绍也告一段落。如果想要了解其他划分VLAN方式的配置方法,请猛戳这里。

https://www.360docs.net/doc/957463155.html,/enterprise/docinforeader.action?contentId=DOC10000450 68&idPath=7919710|9856733|7923144|20985028

附VLAN系列技术贴:

三层交换机vlan接口

【实验步骤】 步骤1.为三层交换机配置ip地址: switchA#:configure terminal !进入全局配置模式 switchA(config)#:interface vlan 1 !进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.1.1 255.255.255.0 !为vlan1定义ip地址步骤2.创建vlan: switchA(config)#:vlan 10 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 20 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 30 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 40 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 50 创建vlan10 switchA(config-vlan)#exit switchA(config)#:vlan 60 创建vlan10 switchA(config-vlan)#exit switchA(config)#exit switchA#show run 查看所创建的vlan信息 步骤3.为新创建的vlan定义ip地址: switchA(config)#:interface vlan10进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.255.1 255.255.255.0为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan20进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.254.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan30进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.253.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan40进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.252.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan50进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.251.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#:interface vlan60进入vlan接口配置模式 switchA(config-if)#:ip address 192.168.250.1 255.255.255.0 为vlan定义ip地址switchA(config-if)#:exit switchA(config)#exit switchA#show run 查看vlan接口配置信息 步骤4.将新建的vlan定义到接口: switchA(config)#intErface fastethernet 0/1 !进入接口配置模式。

【交换机在江湖】论剑BGP2--初练神功(二)

上期问题:当我们把RIP的传输层协议改为TCP之后,发现和维护邻居的机制应该设计成怎样呢? 这个问题可以从以下几个方面来考虑: 一:TCP面向连接,基于TCP的协议必然有一个先建立连接的过程。要先建立连接,两端的设备就必须先互相知道对方的IP地址,并且路由可达。那么是采用静态配置的方式,还是动态建立连接的方式呢?BGP采用的是静态配置的方式,只要双方指定的地址路由可达,就可以建立连接。这样做有以下好处: 1:可以与对端设备用任何IP地址建立邻居,而不限于某个固定接口的IP。这样,我们就可以采用环回地址而非直连接口地址建立BGP邻居,两台设备之间如果主链路中断了,只要有备份链路存在,就可以把流量切换到备份链路上,保持邻居不断,增加了BGP连接的稳定性。2:可以跨越多台设备建立邻居。由于是静态配置的方式,不一定只有直连设备才能建立BGP 邻居,只要双方指定的地址路由可达(通过IGP或者静态路由),就可以建立邻居,这在AS 内部建立IBGP连接时,就不用所有设备之间都建立IBGP连接。IBGP会在本期后面内容中提及。二:知道对方IP地址后,BGP会通过发送open报文来进行邻居的建立。如果连接不能建立,说明对端设备状态不正常,于是会等待一段时间再进行连接的建立,这个过程一直重复,直到建立连接。 三:连接建立后,就可以进行路由表的同步了,BGP通过发送update报文进行路由表的同步。四:路由表同步完成后,并不是马上拆除这个连接,因为随时有可能会有路由的更新或者删除,建立TCP连接是一个非常耗费资源的过程,所以BGP通过定期发送keepalive报文进行TCP 连接的维持,这样就可以不用重新建立连接,立刻就可以进行路由更新。 五:如果经过一段时间(一般是3个keepalive报文发送周期)还没有收到对方的keepalive 报文时,我们就认为对方出现了问题,于是可以拆除该TCP连接,并且把从对方收到的路由全部删除。 自上回交换机初悟BGP神功后,一直潜心修炼。交换机虽然所学IGP博杂,但都是基于UDP内功,乍换TCP,不免要花一番心思。 时光荏苒,一晃数月。

三层交换机配置实例

三层交换综合实验 一般来讲,设计方案中主要包括以下内容: ◆????? 用户需求 ◆????? 需求分析 ◆????? 使用什么技术来实现用户需求 ◆????? 设计原则 ◆????? 拓扑图 ◆????? 设备清单 一、模拟设计方案 【用户需求】 1.应用背景描述 某公司新建办公大楼,布线工程已经与大楼内装修同步完成。现公司需要建设大楼内部的办公网络系统。大楼的设备间位于大楼一层,可用于放置核心交换机、路由器、服务器、网管工作站、电话交换机等设备。在每层办公楼中有楼层配线间,用来放置接入层交换机与配线架。目前公司工程部25人、销售部25人、发展部25人、人事部10人、财务部加经理共15人。 2.用户需求 为公司提供办公自动化、计算机管理、资源共享及信息交流等全方位的服务,目前的信息点数大约100个,今后有扩充到200个的可能。 公司的很多业务依托于网络,要求网络的性能满足高效的办公要求。同时对网络的可靠性要求也很高,要求在办公时间内,网络不能宕掉。因此,在网络设计过程中,要充分考虑到网络设备的可靠性。同时,无论是网络设备还是网络线路,都应该考虑冗余备份。不能因为单点故障,而导致整个网络的瘫痪,影响公司业务的正常进行。 公司需要通过专线连接外部网络。 【需求分析】 为了实现网络的高速、高性能、高可靠性还有冗余备份功能,主要用于双核心拓扑结构的网络中。

本实验采用双核心拓扑结构,将三层交换技术和VTP、STP、EthernetChannel 综合运用。 【设计方案】 1、在交换机上配置VLAN,控制广播流量 2、配置2台三层交换机之间的EthernetChannel,实现三层交换机之间的高速互通 3、配置VTP,实现单一平台管理VLAN, 同时启用修剪,减少中继端口上不必要的广播信息量 4、配置STP,实现冗余备份、负载分担、避免环路 5、在三层交换机上配置VLAN间路由,实现不同VLAN之间互通 6、通过路由连入外网,可以通过静态路由或RIP路由协议 【网络拓扑】 根据用户对可靠性的要求,我们将网络设计为双核心结构,为了保证高性能,采用双核心进行负载分担。当其中的一台核心交换机出现故障的时候,数据能自动转换到另一台交换机上,起到冗余备份作用。 注意:本实验为了测试与外网的连通性,使用一个简单网络

实验5 交换机VLAN的划分和配置实验

实验5 交换机VLAN 的划分和配置实验 一、实验目的 1. 了解VLAN 的相关技术 2. 熟悉华为交换机VLAN 的划分和配置 3. 熟悉交换机VLAN Trunk 的配置 二、实验环境 1、使用Console 口配置交换机 Console 口配置连接较为简单,只需要用专用配置电缆将配置用主机通信串口和路由器的Console 口连接起来即可,其配置连接如图1所示: 图1 Console 口配置交换机 配置时使用Windows 操作系统附带的超级终端软件进行命令配置,其具体操作步骤如下: (1) 首先启动超级终端,点击windows 的开始 →程序→附件→通讯→超 级终端,启动超级终端; (2) 根据提示输入连接描述名称后确定,在选择连接时使用COM1后单击 “确定”按钮将弹出如图2所示的端口属性设置窗口,并按照如下参数设定串口属性后单击“确定”按钮。 图2 超级终端串口属性配置 此时,我们已经成功完成超级终端的启动。如果您已经将线缆按照要求连接 consol e

好,并且交换机已经启动,此时按Enter键,将进入交换机的用户视图并出现如下标识符:

入侵内网一般过程

渗透国内某知名公司内部局域网经过 来源:未知时间:2009-08-0613:25编辑:菇在江湖 本文的目标是一国内知名公司的网络,本文图片、文字都经过处理,均为伪造,如有雷同, 纯属巧合。 最近一个网友要我帮他拿他们公司内网一项重要的文件,公司网络信息朋友都mail给我了, 这些信息主要是几张网络拓扑图以及在内网嗅探到的信息(包括朋友所在的子网的设备用户 名及密码等信息……)。参照以上信息总体整理了一下入侵的思路,如果在朋友机器安装木马,从内部连接我得到一个CMD Shell,须要精心伪装一些信息还有可能给朋友带来麻烦, 所以选择在该网络的网站为突破口,而且管理员不会认为有“内鬼”的存在。 用代理上肉鸡,整体扫描了一下他的网站,只开了80端口,没扫描出来什么有用的信息, 就算有也被外层设备把信息过滤掉了,网站很大整体是静态的网页,搜索一下,查看源文 件->查找->.asp。很快找到一个类似 http://www.*****.com/news/show1.asp?NewsId=125272页面,在后面加上and1=1 、and1=2前者正常,后者反回如下错误。 Microsoft OLE DB Provider for ODBC Driver error'80040e14' [Microsoft][ODBC SQL Server Driver][SQL Server]Unclosed quotation mark before the character sting”. /news/show/show1.asp,行59 是IIS+MSSQL+ASP的站,在来提交: http://www.*****.com/news/show1.asp?NewsId=125272and 1=(select is_srvrolemember('sysadmin')) http://www.*****.com/news/show1.asp?NewsId=125272and 'sa'=(select system_user) 结果全部正常,正常是说明是当前连接的账号是以最高权限的SA运行的,看一下经典的 “sp_cmdshell”扩展存储是否存在,如果存在那就是初战告捷。 http://www.*****.com/news/show1.asp?NewsId=125272and 1=(select count(*)from master.dbo.sysobjects where xtype=‘x’and name = 'xp_cmdshell') 失败,看看是否可以利用xplog70.dll恢复,在提交: http://www.*****.com/news/show1.asp?NewsId=125272;exec master.dbo.sp_addextendedproc'xp_cmdshell',’xplog70.dll’ 在试一下xp_cmdshell是否恢复了,又失败了,看样管理是把xp_cmdshell和xplog70.dll 删 除了,想利用xp_cmdshell“下载”我们的木马现在是不可能的。首先我们先要得到一个WEB Shell,上传xplog70.dll,恢复xp_cmdshell在利用xp_cmdshell运行我们上传的木马,这都 是大众入侵思路了,前辈们以经无数人用这个方法入侵成功。拿出NBSI扫一下,一会后台 用户名和密码是出来了,可是后台登录地址扫不出来,测试了N个工具、手工测试也没结果,有可能管理员把后台删除了。我们想办法得到网站的目录,这时就须要用到xp_regread、 sp_makewebtask两个扩展存储,试一下是否存在: http://www.*****.com/news/show1.asp?NewsId=125272and1=(select count(*)from master.dbo.sysobjects where name= 'xp_regread') http://www.*****.com/news/show1.asp?NewsId=125272and1=(select count(*)from

ROS三层交换机vlan三层教程

ROS+三层交换机vlan配置实例 请看下图: 环境介绍 在这里我用的是ROS CCR1009 代替原先防火墙,三层交换机神州数码DCN-6804E,需要实现的是,划分多vlan,且VLAN网关设置在三层交换机上,ROS 上只做NAT转发以及回程路由,下面我们根据上图做配置,我们先在ROS上配置好外网(118.114.237.X/24)内网ETH8(10.0.0.1/24)并保证可正常上网,与三层链接的口ETH24配置为Access口,并加入VLAN100,并设置IP(10.0.0.2/24) 1.ROS配置

2、NAT转换 /ip firewall nat add action=masquerade chain=srcnat 3、路由配置 /ip route add check-gateway=ping distance=1 dst-address=192.168.10.0/24 gateway=10.0.0.2 add check-gateway=ping distance=1 dst-address=192.168.20.0/24 gateway=10.0.0.2 add check-gateway=ping distance=1 dst-address=192.168.30.0/24 gateway=10.0.0.2 也可以用一条路由 192.168.0.0/16 10.0.0.2 这样也可以的。 3、DCN-6804 的配置 DCRS-6804E# DCRS-6804E#sh run spanning-tree spanning-tree mode rstp

实验二-交换机的端口配置及VLAN划分

实验二、交换机的端口配置及VLAN划分 一. 实验目的: 1. 掌握以太网交换机物理端口常见命令及配置方法 2. 掌握VLAN的原理和配置方法 二.实验设备 华为交换机,计算机 三. 实验内容及步骤: (一)交换机端口基础 随着网络技术的不断发展,需要网络互联处理的事务越来越多,为了适应网络需求,以太网技术也完成了一代又一代的技术更新。为了兼容不同的网络标准,端口技术变的尤为重要。端口技术主要包含了端口自协商、网络智能识别、流量控制、端口聚合以及端口镜像等技术,他们很好的解决了各种以太网标准互连互通存在的问题。以太网主要有三种以太网标准:标准以太网、快速以太网和千兆以太网。他们分别有不同的端口速度和工作模式。 1.进入以太网端口视图 2. 可以使用以下命令设置端口的描述字符串,以区分各个端口。在以太网端口视图下进行下列配置。 3.设置以太网端口双工状态 当希望端口在发送数据包的同时可以接收数据包,可以将端口设置为全双工属性;当希望端口同一时刻只能发送数据包或接收数据包时,可以将端口设置为半双工属性;当设置端口为自协商状态时,端口的双工状态由本端口和对端端口自动协商而定。在以太网端口视图 其设置。百兆以太网光端口由系统设置为全双工模式,不允许用户对其进行配置。其中,S3026 FM/S3026 FS以太网交换机的100Base-FX多模/单模以太网端口的双工模式可以设置为full (全双工)和auto(自协商)。 千兆以太网端口的双工模式可以设置为full(全双工)和auto(自协商)。其中, S3026E/S3026E FM/S3026E FS/S3050C-48的1000Base-T以太网端口可以工作在全双工、半双工或自协商模式下。但当速率设置为1000Mbit/s后,双工状态只可以设置为full(全双工)

从“江湖神功”看物理原理

从“江湖神功”看物理原理 浙江省诸暨市浬浦中学胡海飞邮编:311824 “日行千里,夜行八百”、“飞身上房如履平地” 、“内气神气可托千斤重物”等等功夫,在武侠小说、电视、电影是最为常见的了。但是,现在大多数人都不会相信真的有这样的功夫。然而在现实生活中,我们确实也看到了一些真正的“江湖神功”:如“腹上开石”、“头上开砖”、“汽车过身”、“油锅捞物”等等,这些功夫有的是经过媒体的“真实报道”,有的的确是我们亲眼目睹啊。很多人对这些功夫深信不疑,难道这也会有假?其实这些功夫说真亦真,说假亦假,关键在于我们从什么样的角度看这个问题。下面我们从物理学的观点来看看这些所谓的“江湖神功”。 一、“江湖神功”之“硬功”篇 1.腹上开石:(如下图)表演者通常在展示这套“绝活”之前会摆些姿势或运几下气,使观众相信他运气上身,刀枪不入了。在卖完一通关子之后就躺在地上,甚至躺在钉板或刀板上。助手会邀请几位观众共同把一块大石板抬起来,压到表演者身上。在充分交待之后,由一名助手抡起铁锤猛力地去击打石板,大石板应声而断,散落在表演者身旁。而表演者腾地而起,安然无恙!这个表演确实令人大呼过瘾,肚上的石板的确都给砸裂了,而表演者却能没事的站起来。这个人真的能承受住那么大的打击力?人们不禁赞赏起表演者的勇气和力量。其实,这种功夫是有些窍门的。首先是石板的选择,一是要脆:使其容易断裂;二要讲究其厚度、宽度,要求合适,三要重量适宜。其次是开石的方法,锤击石板以短促有力为宜。而这个表演最重要的是利用的物理原理——压强和动量定理。我们能否借用一道在高中常见的情景题来解释这个原理:在“腹上开石”表演中,一质量为100千克的石板压在演员身上,另一个演员举起质量为5千克的铁锤,使劲地向石板砸去。石板被击碎了,而演员却安然无恙。设铁锤撞击石板前瞬时速度为20 m/s,撞击后速度变为0,撞击时间为0.01s,人与石板的接触面积为0.4m2,撞击后的石板向下运动经0.5秒停止。求:石板受到的打击力是多少?打击后石板向下运动的初速度是多少?人受到的最大压力是多少?事实上利用这个原理的所谓的硬功还有“油锤贯顶”(也叫做“头上开砖”如右图)、“头撞石碑”(如左下图) 前者双手托砖来个缓冲,其目的就是为了增大砖与头碰撞作用时间,以减轻碰撞对头的冲击力。后者在石碑的后面摆放一些固定的硬物,如大石头、铁杠等。碑与后面的硬物彼此留有些空隙,以保证头撞石碑后,石碑以很快的速度撞到背后的石头或铁杠之上,石碑速度瞬间变为了零。使两石碰撞产生了巨大的撞击力,最终使石碑断为两截。大家想想,现在在电视上被频繁吹捧的硬功“徒手开砖”和这个“头撞石碑”是不是利用的是同样的物理原理?2.刀枪不入:表演者先用一把长刀抵在胸腹部,再用棍棒击打那把刀的刀背,也有的是表演者自己抡起菜刀敲打着自己的胸部。人一点都没事,但看着却吓人。其实这功夫也有物理窍门的:一是因为刀接触面大,力量已经分散了,胸腹部足以承受。二是背后悬空,人来回振动增大碰撞时间。如果让表演者躺在地上或背靠墙壁表演这个功夫,人不伤才怪呢。此外这个表演还要确保刀不要沿着刀刃的方向移动,否则是是很危险的,弄不好会割伤皮肤,甚至丢失性命。 3.卧钉板:台上有一块茶几大小的木板,板上钉着密密麻麻的大铁钉。只见表演者裸露着上半身,仰卧在钉板上,背部的皮肉直接扎在钉尖上。几个年轻力壮的人抬着一块长形石板条,放在气功师的肚皮上。再叫一些人踩在石板上,表演者一点都没事。这功夫也有物理窍门的:拿钉板来说,因为钉子又多又密,长短一致,把人体的承受力给分散开了,多一根钉子多承担一份重量,重量一分散,就扎不进肉里面去了。假如板上只有钉二三个钉子,不扎个皮破血流才怪呢。一句话:物理学原理就是增大受力面积,来减小压强。事实上,“光脚踩碎玻璃片”、“汽车过身”(如右上图)等等江湖功夫都不乏于此原理有关。 4.油锅捞物:(如左下图)表演者在台上放着一个火炉,上面架上一口铁锅,把锅内的油

三层交换机基本配置及利用三层交换机实现不同VLAN间通信

实验四 三层交换机基本配置及利用三层交换机实现不同VLAN 间通信 一、实验名称 三层交换机基本配置及VLAN/802.1Q -VLAN 间通信实验。 二、实验目的 理解和掌握通过三层交换机的基本配置及实现VLAN 间相互通信的配置方法。 三、实验内容 若企业中有2个部门:销售部和技术部(2个部门PC 机IP 地址在不同网段),其中销售部的PC 机分散连接在2台交换机上,配置交换机使得销售部PC 能够实现相互通信,而且销售部和技术部之间也能相互通信。 在本实验中,我们将PC1和PC3分别连接到SwitchA (三层交换机)的F0/5端口和SwitchB 的F0/5端口并划入VLAN 10,将PC2连接到SwitchA (三层交换机)的F0/15端口并划入VLAN 20,SwitchA 和SwitchB 之间通过各自的F0/24端口连接。配置三层交换机使在不同VLAN 组中的PC1、PC2、PC3能相互通信。 三、实验拓扑 四、实验设备 S3550-24(三层交换机)1台、S2126交换机1台、PC 机3台。 五、实验步骤 VLAN/802.1Q -VLAN 间通信: 1.按实验拓扑连接设备,并按图中所示配置PC 机的IP 地址,PC1、PC3网段相同可以通信,但是PC1、PC3和PC2是不同网段的,所以PC2(技术部)不能和另外2台PC 机(销售部)通信。 2.在交换机SwitchA 上创建VLAN 10,并将0/5端口划入VLAN 10中。 SwitchA(config)#vlan 10 !创建VLAN 10 SwitchA (config-vlan)#name sales ! 将VLAN 10 命名为sales SwitchA (config)#interface f0/5 !进入F0/5接口配置模式 SwitchA (config-if)#switchport access vlan10 !将F0/5端口划入VLAN 10 SwitchA #show vlan id 10 !验证已创建了VLAN 10并已将F0/5端口划入VLAN 10中 PC2

交换机在江湖之初窥门径—VLAN隔离篇

小编在上期为大家介绍了多种VLAN互通场景和方式,之后读者又有了新的问题:如何对同一VLAN下用户进行隔离呢,如果实现部分VLAN互通、部分VLAN隔离呢,如何针对某个用户、或某个网段用户进行隔离呢,下面就听小编一一道来。 场景一、同一VLAN下用户进行隔离 如果不希望同一VLAN下某些用户进行互通,可以通过配置端口隔离实现。 下面小编通过一个实验来详细讲解如何实现端口隔离: 如下图所示,三台PC属于同一VLAN、同一网段,配置完成后,三台PC都可以互访,现在要求PC1和PC2之间不能互通,PC1和PC3能够互通、PC2和PC3能够互通。 配置过程如下: 验证配置结果: PC1 ping PC2,无法ping通。 PC1 ping PC3,可以ping通。 OK!配置成功。 场景二、部分VLAN间可以互通、部分VLAN间隔离、VLAN内用户隔离——通过MUX VLAN实现 MUX VLAN只适用于二层网络中、对同一网段的用户进行互通和隔离。 MUX VLAN分为Principal VLAN和Subordinate VLAN,Subordinate

VLAN又分为Separate VLAN和Group VLAN。 ●Principal VLAN可以和所有VLAN互通。 ●Group VLAN可以和Principal VLAN和本VLAN内互通。 ●Separate VLAN只能和Principal VLAN互通,本VLAN内不能互通。下面小编通过一个例子详解介绍通过MUX VLAN进行VLAN互通和隔离。如下图所示,由于不同的PC属于不同的部门,需要对用户进行互通和隔离。 ●要求所有PC都可以访问服务器(Server),即VLAN20和VLAN3 可以访问VLAN10。 ●PC1和PC2之间可以互访,和PC3、PC4不能互访,即VLAN20和 VLAN30不能互访。 ●PC3和PC4之间隔离,不能互访,即VLAN30内用户不能互访。 详细配置步骤如下: OK,配置完成,让我们来验证一下配置结果吧。 ?所有PC都可以和Principal VLAN中的Server互通。 PC1 ping Server PC3 ping Server ?所有Group VLAN中的PC可以互通,但是不可以和Separate VLAN 中的PC互通。 PC1 ping PC2 PC1 ping PC3 ?Separate VLAN的PC隔离,不能互通。

VLAN(三层交换机)配置

设置VTP domain(核心、分支交换机都设置) Switch>en Switch#config t Switch(config)#hostname switch-hx switch-hx(config)#exit switch-hx#vlan data switch-hx(vlan)#vtp domain com switch-hx(vlan)#vtp server switch-hx(vlan)# exit switch-hx#copy run start Switch>en Switch#config t Switch(config)#hostname switch-fz1 switch-fz1(config)#exit switch-fz1#vlan data switch-fz1(vlan)#vtp domain com switch-fz1(vlan)#vtp client switch-fz1(vlan)#exit switch-fz1#copy run start Switch>en Switch#config t Switch(config)#hostname switch-fz2 switch-fz2(config)#exit switch-fz2#vlan data switch-fz2(vlan)#vtp domain com switch-fz2(vlan)#vtp client switch-fz2(vlan)#exit switch-fz2#copy run start Switch>en Switch#config t Switch(config)#hostname switch-fz2 switch-fz4(config)#exit switch-fz4#vlan data switch-fz4(vlan)#vtp domain com switch-fz4(vlan)#vtp client switch-fz4(vlan)#exit

三层交换机划分个vlan实现其互相通迅

综合实验 一台思科三层交换机划分3个vlanvlan2:ip网段vlan3:ipvlan4ip各vlan之间能互相通迅.现在增加1台cisco路由想实现共享 我们的PC0、PC1处在VLAN2中,PC2、PC3处在VLAN3中,Server0处在VLAN4中。现在要使我们内网能够正常访问我们的Server0服务器,然后同时还要能够访问我们的ISP外网的WWW服务器。 三层交换机的配置 Switch#configt Switch(config)#vlan2创建VLAN2 Switch(config-vlan)#exi Switch(config)#vlan3创建VLAN3 Switch(config-vlan)#exi Switch(config)#vlan4创建VLAN4 Switch(config-vlan)#exit Switch(config)#intfa0/2将我们的fa0/2添加到VLAN2中 Switch(config-if)#swmoac

Switch(config-if)#swacvlan2 Switch(config-if)#exit Switch(config)#intfa0/3将我们的FA0/3添加到VLAN3中 Switch(config-if)#swmoac Switch(config-if)#swacvlan3 Switch(config-if)#exit Switch(config)#intfa0/4将我们的FA0/4添加到VLAN4中 Switch(config-if)#swmoac Switch(config-if)#swacvlan4 Switch(config-if)#exit Switch(config)#intvlan2给我们的VLAN2添加一个IP地址,用于不同网段之间互相访问 Switch(config-if)#ipadd Switch(config-if)#exit Switch(config)#intvlan3给我们的VLAN3添加一个IP地址 Switch(config-if)#ipadd

你不知道的交换机22个实用技巧

S系列交换机历经多个版本的演进,终于在江湖上称霸一方。当然,在整个过程中,S系列交换机在产品体验上做了很多提升和改进,但是一些简易化的配置、操作都淹没在资料产品文档包的交付中了。 那都有哪些改进呢?这些改进中又包含哪些实用的技巧呢?《你不知道的交换机22个实用技巧》将为各位小伙伴们精心呈现交换机近年来的这些改进,让您真真切切的感受到交换机的成长和进步,同时了解了这些实用技巧,在管理交换机时,可以信手拈来。 下面我们先来看看有哪些技巧: 1.基础配置 1.1 框式主备环境设置启动大包的步骤由3步简化为1步 1.2 display cpu-usage命令按照从高到低的顺序显示CPU占用率 1.3 display this include-default命令查看当前视图下设备未被修改的默认配置 1.4 startup system-software命令用来配置系统下次启动时使用的系统软件时,自动升级BootROM 1.5 主交换机或备交换机的任意串口都可以登录集群系统 2.接口配置 2.1 一键式清除接口下的配置 2.2 端口批量操作可以使用interface range一条命令指定端口范围 2.3 物理接口可以直接配置IP地址 3.堆叠/集群配置 3.1 业务口堆叠配置由3步简化为2步 3.2 集群卡集群时,增加查看集群链路状态的命令行 4.以太网配置 4.1port link-type命令可以直接修改接口链路类型 4.2 新增display port vlan命令,查看所有端口的VLAN信息 4.3 STP增加边缘端口探测功能 4.4 Voice VLAN可以给不带VLAN Tag的报文添加Voice VLAN ID 5.ACL配置 5.1 ACL应用的配置过程从5步化简为2步

(经典)三层交换机实现VLAN通信:

. 三层交换机实现VLAN通信:1) 拓扑图: 2) 步骤: ?创建VLAN: l 创建vlan10: l 创建vlan20: l 查看

?把端口划分在VLAN中: l f0/1与f0/2划分在vlan10上: l f0/3与f0/4划分在vlan20上: l 查看:

?开启路由功能: 这时SW1就启用了三层功能 ?给VLAN接口配置地址: l vlan10接口配置地址: 在VLAN接口上配置IP地址即可,vlan10接口上的地址就是PC-1、PC2的网关了,vlan20接口上的地址就是PC-3、PC-4的网关了。 l vlan20接口配置地址:

l 查看SW1上的路由表: 和路由器一样,三层交换机上也有路由表 要配置三层交换机上启用路由功能,还需要启用CEF(命令为:ip cef),不过这是默认值。和路由一样,三层交换机上同样可以运行路由协议。 ?给PC机配置网关: 分别给PC-1、PC-2、PC-3、PC-4配置IP地址和网关,PC-1、PC-2的网关指向:192.168.1.254,PC-3、PC-4的网关指向:192.168.2.254。 如果计算机有两张或两张以上的网卡,请去掉其他网卡上设置的网关。 ?注意: 也可以把f0/1、f0/2、f0/3、f0/4接口作为路由接口使用,这时他们就和路由器的以太网接口一样了,可以在接口上配置IP地址。如果S1上的全部以太网都这样设置,S1实际上成了具有24个以太网接口的路由器了,不建议这样做,这样做太浪费接口了,配置实例: no switchport配置该接口不再是交换接口了,成为路由接口。

交换机VLAN划分实验

二、交换机VLAN划分实验 一、实验目的 1、了解VLAN原理; 2、熟练掌握二层交换机VLAN的划分方法; 3、了解如何验证VLAN的划分。 二、应用环境 学校实验楼中有两个实验室位于同一楼层,一个是计算机软件实验室,一个是多媒体实验室,两个实验室的信息端口都连接在一台交换机上。学校已经为实验楼分配了固定的IP地址段,为了保证两个实验室的相对独立,就需要划分对应的VLAN,使交换机某些端口属于软件实验室,某些端口属于多媒体实验室,这样就能保证它们之间的数据互不干扰,也不影响各自的通信效率。 三、实验设备 1、DCS-3926S交换机1台 2、PC机2台 3、Console线1根 4、直通网线2根 四、实验拓扑 使用一台交换机和两台PC机,还将其中PC1作为控制台终端,使用Console口配置方式;

使用两根网线分别将PC1和PC2连接到交换机的RJ-45接口上。 五、实验要求 在交换机上划分两个基于端口的VLAN:VLAN100,VLAN200。 VLAN 端口成员 1001~8 2009~16 使得VLAN100的成员能够互相访问,VLAN200的成员能够互相访问;VLAN100和VLAN200成员之间不能互相访问。 PC1和PC2的网络设置为: 设备IP地址Mask 交换机A 192.168.1.11 255.255.255.0 PC1 192.168.1.101 255.255.255.0 PC2 192.168.1.102 255.255.255.0 PC1、PC2接在VLAN100的成员端口1~8上,两台PC互相可以ping通;PC1、PC2接在VLAN的成员端口9~16上,两台PC互相可以ping通;PC1接在VLAN100的成员端口1~8上,PC2接在VLAN200的成员端口9~16上,则互相ping不通。 若实验结果和理论相符,则本实验完成 六、实验步骤 第一步:交换机恢复出厂设置 Switch#set default Switch#write Switch#reload 第一步:给交换机设置ip地址即管理ip Config t Interface vlan 1 Ip address 192.168.1.11 255.255.255.0

三层交换机实现两Vlan间通信

三层交换机实现两V l a n间通信拓扑图: Switch0上的配置: Switch> Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 2 Switch(config-vlan)#name v2 Switch(config-vlan)#exit Switch(config)#vlan 3 Switch(config-vlan)#name v3 Switch(config-vlan)#exit Switch(config)#int fa0/2 Switch(config-if)#sw access vlan 2 Switch(config-if)#no sh Switch(config-if)#exit Switch(config)#int fa0/1 Switch(config-if)#sw mode trunk

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Switch(config-if)#no sh Switch(config-if)#exit Switch(config)# Switch1上的配置: Switch> Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 2 Switch(config-vlan)#name v2 Switch(config-vlan)#exit Switch(config)#vlan 3 Switch(config-vlan)#name v3 Switch(config-vlan)#exit Switch(config)#int fa0/2 Switch(config-if)#sw acc vlan 3 Switch(config-if)#no sh Switch(config-if)#exit Switch(config)#int fa0/1 Switch(config-if)#sw mode trunk %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Switch(config-if)#no sh Switch(config-if)#exit Switch(config)# 三层交换机上的配置: Switch> Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 2 Switch(config-vlan)#name v2 Switch(config-vlan)#exit Switch(config)#vlan 3

【交换机在江湖】VLAN通信篇

前两期小编介绍了VLAN的基础知识以及如何划分VLAN,之后不断有读者询问:VLAN划分后,同一VLAN用户可以二层互通,不同VLAN用户则二层隔离,可有些场合不同VLAN 用户又想互通,肿么办呢? 请大家先回忆一下:VLAN是广播域,而广播域之间来往的数据包一般由路由器中继的。因此,VLAN间的通信通常要用到路由功能,这被称作“VLAN间路由”。VLAN间路由,可以使用普通的路由器,也可以使用三层交换机。有了这个初步认识,接下来小编就开始介绍使用三层交换机进行VLAN间通信的主要场景和技术。 VLAN间通信场景一:不同VLAN不同网段用户间的通信,用户通过三层交换机互联 使用技术:VLANIF 基本原理:前面提到,要实现VLAN间互通,就要建立VLAN间路由,此场景用户直连在三层交换机上,只需直连路由即可。而VLANIF接口是一个三层的逻辑接口,在其上配置IP地址为用户的网关地址后,它就在三层交换机上生成直连路由,同时,可作为用户的网关。这样,发往各VLAN网段的报文,就可在路由表中分别找到其出接口---VLANIF接口,从而实现三层转发。

江湖小贴士:VLANIF只生成直连路由,只能使得相邻设备互通。现网中用户间可能会跨多台三层交换机(如三层网络),此时,除配置VLANIF外,还要借助静态路由或路由协议才能实现互通。 VLAN间通信场景二:不同VLAN不同网段用户间的通信,用户通过二层交换机互联,仅通过一台三层交换机实现VLAN间通信 使用技术:子接口(又称单臂路由) 基本原理:跟VLANIF一样,子接口也是三层逻辑接口。在子接口上配置IP地址为用户的网关地址后,在三层交换机上同样形成直连路由,VLAN内的用户同样将网关指向对应的子接口(如图中VLAN2内用户的网关为Port1.1,VLAN3内用户的网关为Port2.1),进而实现三层通信。 江湖小贴士:通过子接口实现三层互通,虽然可减少物理接口占有量,不过由于发送的流量会争用物理主接口的带宽,网络繁忙时,会导致通信瓶颈哟。 VLAN间通信场景三:不同VLAN相同网段用户间的通信 使用技术:Super VLAN(又称VLAN聚合) 如下图所示,因IP地址有限,不同VLAN用户共用一网段,但又需要互通以及访问外网。