SKY67014-396LF;SKY67014-396LF-EVB;中文规格书,Datasheet资料

DATA SHEET

SKY67014-396LF: 1.5-3.0 GHz Low-Noise, Low-Current Amplifier

Applications

?ISM band Bluetooth?and WLAN receiver systems

?General purpose LNAs

Features

?Low NF: 0.9 dB@ 2.45 GHz

?G ain: 12 dB @ 2.45 GHz

?Adjustable supply current for higher IIP3

?Improved NF and linearity compared to SiGe LNAs

?Incorporates on-die stability structures

?M iniature DFN (8-pin, 2 x 2 mm) package (MSL1 @ 260°C per

JEDEC J-STD-020)

Figure 2. SKY67014-396LF Pinout – 8-Pin DFN

(Top View)

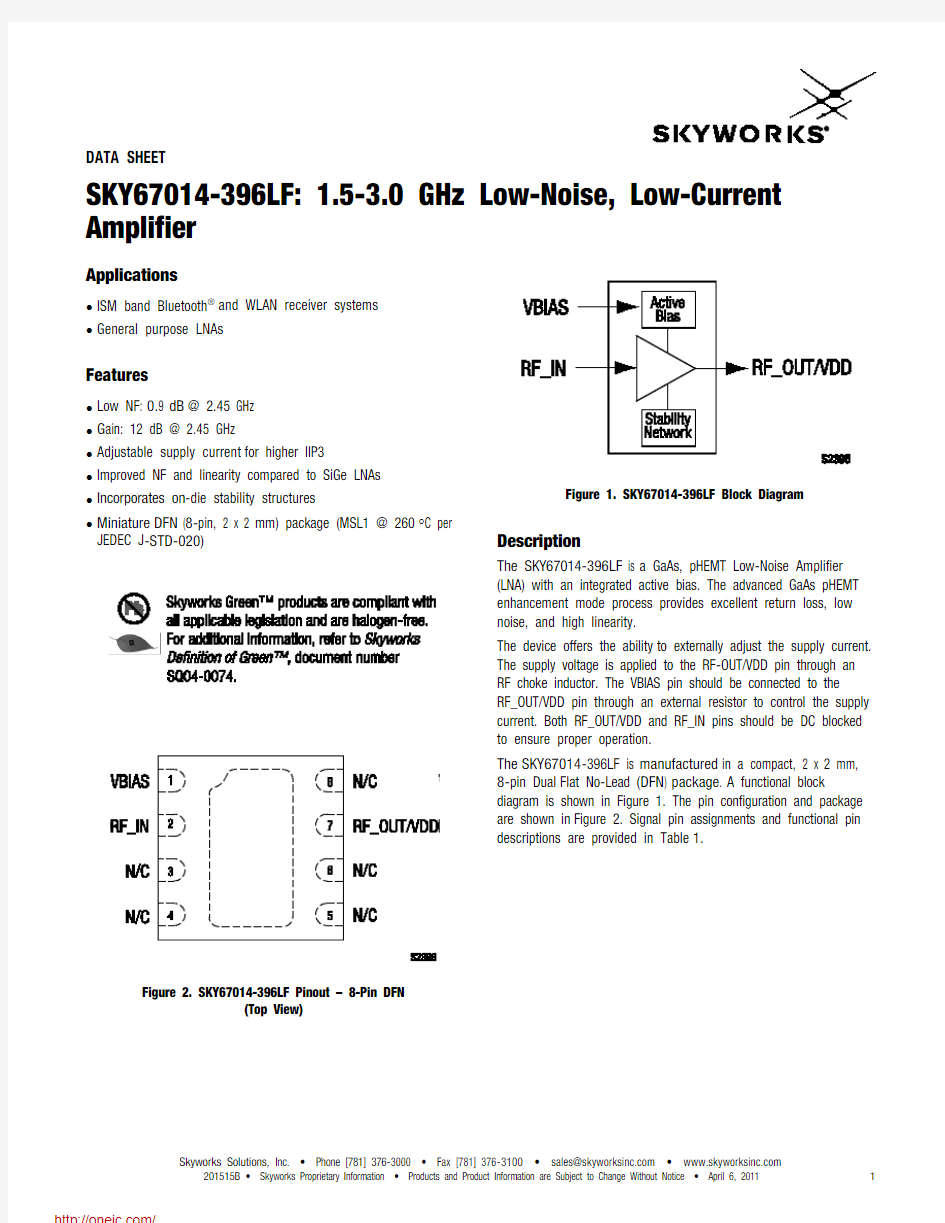

Figure 1. SKY67014-396LF Block Diagram

Description

The SKY67014-396LF is a GaAs, pHEMT Low-Noise Amplifier

(LNA) with an integrated active bias. The advanced GaAs pHEMT

enhancement mode process provides excellent return loss, low

noise, and high linearity.

The device offers the ability to externally adjust the supply current.

The supply voltage is applied to the RF-OUT/VDD pin through an

RF choke inductor. The VBIAS pin should be connected to the

RF_OUT/VDD pin through an external resistor to control the supply

current. Both RF_OUT/VDD and RF_IN pins should be DC blocked

to ensure proper operation.

The SKY67014-396LF is manufactured in a compact, 2 x 2 mm,

8-pin Dual Flat No-Lead (DFN) package. A functional block

diagram is shown in Figure 1. The pin configuration and package

are shown in Figure 2. Signal pin assignments and functional pin

descriptions are provided in Table1.

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? https://www.360docs.net/doc/909148035.html, 201515B? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? April 6, 20111

DAT A SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? https://www.360docs.net/doc/909148035.html,

2

April 6, 2011 ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? 201515B

Note: Exposure to maximum rating conditions for extended periods may reduce device reliability. There is no damage to device with only one parameter set at the limit and all other

parameters set at or below their nominal value. Exceeding any of the limits listed here may result in permanent damage to the device.

CAUTION : Although this device is designed to be as robust as possible, Electrostatic Discharge (ESD) can damage this device. This device

must be protected at all times from ESD. Static charges may easily produce potentials of several kilovolts on the human body or equipment, which can discharge without detection. Industry-standard ESD precautions should be used at all times. The SKY67014-396LF is a Human Body Model (HBM) Class 1A ESD device.

Electrical and Mechanical Specifications

The absolute maximum ratings of the SKY67014-396LF are provided in Table 2. E lectrical specifications are provided in Table 3.

Typical performance characteristics of the SKY67014-396LF are illustrated in Figures 3 through 13.

DATA SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA Table 3. SKY67014-396LF Electrical Specifications (Note 1)

(V DD = 3.3 V, Quiescent Current = 5 mA, T A = +25 °C, P IN = –20 dBm, Characteristic Impedance [Z O] = 50 Ω, Tuning Optimized for 2.45

Note 1:Performance is guaranteed only under the conditions listed in this Table.

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? www.skywork https://www.360docs.net/doc/909148035.html,

201515B? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? April 6, 20113

DAT A SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? https://www.360docs.net/doc/909148035.html,

4

April 6, 2011 ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? 201515B

Typical Performance Characteristics

(V DD = 3.3 V, Quiescent Current = 5 mA, T A = +25 °C, P IN = –20 dBm, Characteristic Impedance [Z O ] = 50 Ω, Tuning Optimized for 2.45 GHz, Unless Otherwise Noted)

Figure 3. Noise Figure vs Frequency and Temperature,

Narrow Band (Includes EVB Insertion Losses)

Figure 5. Small Signal Input Return Loss (| S11 |) vs Frequency

and Temperature, Narrow Band

Figure 7. Small Signal Output Return Loss (| S22 |) vs Frequency

and Temperature, Narrow Band

Figure 4. Small Signal Gain (| S21 |) vs Frequency and

Temperature, Narrow Band

Figure 6. Small Signal Reverse Isolation (| S12 |) vs Frequency

and Temperature, Narrow Band

Figure 8. Small Signal Gain (| S21 |) vs Frequency and

Temperature, Wide Band

DATA SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? www.skywork https://www.360docs.net/doc/909148035.html,

201515B ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? April 6, 2011

5

Figure 9. Small Signal Input Return Loss (| S11 |) vs Frequency

and Temperature, Wide Band

Figure 11. Small Signal Output Return Loss (| S22 |) vs Frequency

and Temperature, Wide Band

Figure 13. Stability Factor (μ2) vs Frequency and Temperature,

Wide Band

Figure 10. Small Signal Reverse Isolation (| S12 |) vs Frequency

and Temperature, Wide Band

Figure 12. Stability Factor (μ1) vs Frequency and Temperature,

Wide Band

DAT A SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? https://www.360docs.net/doc/909148035.html,

6

April 6, 2011 ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? 201515B

Evaluation Board Description

The SKY67014-396LF E valuation Board is used to test the

performance of the SKY67014-396LF LNA . An assembly drawing for the Evaluation Board is shown in Figure 14. An Evaluation Board schematic diagram is provided in Figure 15. Table 4 provides the Bill of Materials (BOM) list for Evaluation Board components.

Package Dimensions

The PCB layout footprint for the SKY67014-396LF is provided in Figure 16. Typical case markings are shown in Figure 17. Package dimensions for the 8-pin DFN are shown in Figure 18, and tape and reel dimensions are provided in Figure 19.

Package and Handling Information

Instructions on the shipping container label regarding exposure to moisture after the container seal is broken must be followed. Otherwise, problems related to moisture absorption may occur when the part is subjected to high temperature during solder assembly.

THE SKY67014-396LF is rated to Moisture Sensitivity Level 1 (MSL1) at 260 °C. It can be used for lead or lead -free soldering. For additional information, refer to the Skyworks Application Note, Solder Reflow Information , document number 200164. Care must be taken when attaching this product, whether it is done manually or in a production solder reflow environment. Production quantities of this product are shipped in a standard tape and reel format.

Figure 14. SKY67014-396LF Evaluation Board Assembly Diagram

DATA SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? www.skywork https://www.360docs.net/doc/909148035.html,

201515B ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? April 6, 2011

7

Figure 15. SKY67014-396LF Evaluation Board Schematic

DAT A SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? https://www.360docs.net/doc/909148035.html,

8

April 6, 2011 ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? 201515B

Figure 16. SKY67014-396LF PCB Layout Footprint

(Top View)

Figure 17. Typical Case Markings

(Top View)

DATA SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? www.skywork https://www.360docs.net/doc/909148035.html,

201515B ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? April 6, 2011

9

Figure 18. SKY67014-396LF 8-Pin DFN Package Dimensions

DAT A SHEET ? SKY67014-396LF HIGH LINEARITY, ACTIVE BIAS LNA

Skyworks Solutions, Inc. ? Phone [781] 376-3000 ? Fax [781] 376-3100 ? sales@https://www.360docs.net/doc/909148035.html, ? https://www.360docs.net/doc/909148035.html,

10

April 6, 2011 ? Skyworks Proprietary I nformation ? Products and Product Information are Subject to Change Without Notice ? 201515B

Figure 19. SKY67014-396LF Tape and Reel Dimensions

分销商库存信息:

SKYWORKS-SOLUTIONS

SKY67014-396LF SKY67014-396LF-EVB

建筑设计的全过程

建筑设计全过程 第一部分:设计任务书 设计任务书是业主对工程项目设计提出的要求,是工程设计的主要依据。进行可行性研究的工程项目,可以用批准的可行性研究报告代替设计任务书。设计任务书一般应包括以下几方面容: 1.设计项目名称、建设地点。 2.批准设计项目的文号、协议书文号及其有关容。 3.设计项目的用地情况,包括建设用地围地形、场地原有建筑物、构筑物、要求保留的树木及文物古迹的拆除和保留情况等。还应说明场地周围道路及建筑等环境情况。 4.工程所在地区的气象、地理条件、建设场地的工程地质条件。 5.水、电、气、燃料等能源供应情况,公共设施和交通运输条件。 6.用地、环保、卫生、消防、人防、抗震等要求和依据资料。 7.材料供应及施工条件情况。 8.工程设计的规模和项目组成。 9.项目的使用要求或生产工艺要求。 10.项目的设计标准及总投资。 11.建筑造型及建筑室外装修方面要求。 第二部分:建筑方案设计 建筑方案设计是依据设计任务书而编制的文件。它由设计说明书、设计图纸、投资估算、透视图等四部分组成,一些大型或重要的建筑,根据工程的需要可加做建筑模型。建筑方案设计必须贯彻国家及地方有关工程建设的政策和法令,应符合国家现行的建筑工程建设标准、

设计规和制图标准以及确定投资的有关指标、定额和费用标准规定。建筑方案设计的容和深度应符合有关规定的要求。 建筑方案设计一般应包括:总平面、建筑、结构、给水排水、电气、采暖通风及空调、动力和投资估算等专业,除总平面和建筑专业应绘制图纸外,其它专业以设计说明简述设计容,但当仅以设计说明还难以表达设计意图时,可以用设计简图进行表示。 建筑方案设计可以由业主直接委托有资格的设计单位进行设计,也可以采取竞选的方式进行设计。方案设计竞选可以采用公开竞选和邀请竞选两种方式。建筑方案设计竞选应按有关管理办法执行。 第三部分:初步设计 初步设计是根据批准的可行性研究报告或设计任务书而编制的初步设计文件。初步设计文件由设计说明书(包括设计总说明和各专业的设计说明书)、设计图纸、主要设备及材料表和工程概算书等四部分容组成。 初步设计文件的编排顺序为: 1.封面 2.扉页 3.初步设计文件目录 4.设计说明书 5.图纸 6.主要设备及材料表 7.工程概算书 在初步设计阶段,各专业应对专业容的设计方案或重大技术问题的解决方案进行综合技术经济分析,论证技术上的适用性、可靠性和经济上的合理性,并将其主要容写进本专业初步设

信息安全技术题库及答案(全)

1 连云港专业技术继续教育—网络信息安全总题库及答案 1282 信息网络的物理安全要从环境安全和设备安全两个角度来考虑. A 正确 B 错误 1283 计算机场地可以选择在公共区域人流量比较大的地方。 A 正确 B 错误 1284 计算机场地可以选择在化工厂生产车间附近。 A 正确 B 错误 1285 计算机场地在正常情况下温度保持在18~28摄氏度。 A 正确 B 错误 1286 机房供电线路和动力、照明用电可以用同一线路。 A 正确 B 错误 1287 只要手干净就可以直接触摸或者擦拔电路组件,不必有进一步的措施。 A 正确 B 错误 1288 备用电路板或者元器件、图纸文件必须存放在防静电屏蔽袋内,使用时要远离静电敏感器件。 A 正确 B 错误 1289 屏蔽室是一个导电的金属材料制成的大型六面体,能够抑制和阻挡电磁波在空气中传播。 A 正确 B 错误 1290 屏蔽室的拼接、焊接工艺对电磁防护没有影响。 A 正确 B 错误 1291 由于传输的内容不同,电力线可以与网络线同槽铺设。 A 正确 B 错误 1292 接地线在穿越墙壁、楼板和地坪时应套钢管或其他非金属的保护套管,钢管应与接地线做电气连通。地线做电气连通。 A 正确 B 错误 1293 新添设备时应该先给设备或者部件做上明显标记,最好是明显的无法除去的标记,以防更换和方便查找赃物。 A 正确 B 错误

2 1294 TEMPEST 技术,是指在设计和生产计算机设备时,就对可能产生电磁辐射的元器件、集成电路、连接线、显示器等采取防辐射措施,从而达到减少计算机信息泄露的最终目的。 A 正确 B 错误 1295 机房内的环境对粉尘含量没有要求。 A 正确 B 错误 1296 防电磁辐射的干扰技术,是指把干扰器发射出来的电磁波和计算机辐射出来的电磁波混合在一起,以掩盖原泄露信息的内容和特征等,使窃密者即使截获这一混合信号也无法提取其中的信息。 A 正确 B 错误 1297 有很高使用价值或很高机密程度的重要数据应采用加密等方法进行保护。 A 正确 B 错误 1298 纸介质资料废弃应用碎纸机粉碎或焚毁。 A 正确 B 错误 1299 以下不符合防静电要求的是____。 A 穿合适的防静电衣服和防静电鞋 B 在机房内直接更衣梳理 C 用表面光滑平整的办公家具 D 经常用湿拖布拖地 1300 布置电子信息系统信号线缆的路由走向时,以下做法错误的是____。 A 可以随意弯折 B 转弯时,弯曲半径应大于导线直径的10倍 C 尽量直线、平整 D 尽量减小由线缆自身形成的感应环路面积 1301 对电磁兼容性(Electromagnetic Compatibility ,简称EMC)标准的描述正确的是____。 A 同一个国家的是恒定不变的 B 不是强制的 C 各个国家不相同 D 以上均错误 1302 物理安全的管理应做到____。 A 所有相关人员都必须进行相应的培训,明确个人工作职责 B 制定严格的值班和考勤制度,安排人员定期检查各种设备的运行情况 C 在重要场所的进出口安装监视器,并对进出情况进行录像 D 以上均 正确 1303 场地安全要考虑的因素有____。 A 场地选址 B 场地防火 C 场地防水防潮 D 场地温度控制 E 场地电源供应 1304 火灾自动报警、自动灭火系统部署应注意____。 A 避开可能招致电磁干扰的区域或设备 B 具有不间断的专用消防电源 C 留备用电源 D 具有自动

著名心理学十大效应

著名心理学十大效应

1、阿基米德与酝酿效应 在古希腊,国王让人做了一顶纯金的王冠,但他又怀疑工匠在王冠中掺了银子。可问题是这顶王冠与当初交给金匠的一样重,谁也不知道金匠到底有没有捣鬼。国王把这个难题交给了阿基米德。阿基米德为了解决这个问题冥思苦想,他起初尝试了很多想法,但都失败了。有一天他去洗澡,一边他一边坐进澡盆,以便看到水往外溢,同时感觉身体被轻轻地托起,他突然恍然大悟,运用浮力原理解决了问题。 不管是科学家还是一般人,在解决问题的过程中,我们都可以发现“把难题放在一边,放上一段时间,才能得到满意的答案”这一现象。心理学家将其称为“酝酿效应”。阿基米德发现浮力定律就是酝酿效应的经典故事。 日常生活中,我们常常会对一个难题束手无策,不知从何入手,这时思维就进入了“酝酿阶段”。直到有一天,当我们抛开面前的问题去做其他的事情时,百思不得其解的答案却突然出现在我们面前,令我们忍不住发出类似阿基米德的惊叹,这时,“酝酿效应”就绽开了“思维之花”,结出了“答案之果”。古代诗词说“山重水复疑无路,柳暗花明又一村”正是这一心理的写照。 心理学家认为,酝酿过程中,存在潜在的意识层面推理,储存在记忆里的相关信息在潜意识里组合,人们之所以在休息的时候突然找到答案,是因为个体消除了前期的心理紧张,忘记了个体前面不正确的、导致僵局的思路,具有了创造性的思维状态。因此,如果你面临一个难题,不妨先把它放在一边,去和朋友散步、喝茶,或许答案真的会“踏破铁鞋无觅处,得来全不费功夫”。 2、阿伦森效应 阿伦森效应是指人们最喜欢那些对自己的喜欢、奖励、赞扬不断增加的人或物,最不喜欢那些显得不断减少的人或物。 阿伦森是一位著名的心理学家,他认为,人们大都喜欢那些对自己表示赞赏的态度或行为不断增加的人或事,而反感上述态度或行为不断减少的人或事。为什么会这样呢?其实主要是挫折感在作怪。从倍加褒奖到小的赞赏乃至不再赞扬,这种递减会导致一定的挫折心理,但一次小的挫折一般人都能比较平静地加以承受。然而,继之不被褒奖反被贬低,挫折感会陡然增大,这就不大被一般人所接受了。递增的挫折感是很容易引起人的不悦及心理反感的。 阿伦森效应的实验: 阿伦森效应的实验是将实验人分4组对某一人给予不同的评价,借以观察某人对哪一组最具好感。第一组始终对之褒扬有加,第二组始终对之贬损否定,第三组先褒后贬,第四组先贬后褒。 此实验对数十人进行过后,发现绝大部分人对第四组最具好感,而对第三组最为反感。 阿伦森效应的启示:

对网络信息安全的认识论文

网络工程“专业导论” 考试(课程论文)(题目对网络信息安全的认识)

摘要:该论文是我通过电子,网络的安全与效率,威胁网络的手段,网络信息安全的常用手段来阐述我对网络信息安全的认知。 关键词:安全电子Security and efficiency 1.安全电子解决方案 随着计算机技术和通信技术的飞速发展,信息化的浪潮席卷全球。运用信息化手段,个人、企事业或政府机构可以通过信息资源的深入开发和广泛利用,实现生产过程的自动化、管理方式的网络化、决策支持的智能化和商务运营的电子化,有效降低成本,提高生产效率,扩大市场,不断提高生产、经营、管理、决策的效率和水平,进而提高整个单位的经济效益和竞争力。在这之中,电子起到越来越重要的作用。 然而,电子作为当前和未来网络使用者的重要沟通方式,不可避免地涉及到众多的敏感数据,如财务报表、法律文件、电子订单或设计方案等等,通过传统电子方式的工作方式,由于互联网的开放性、广泛性和匿名性,会给电子带来很多安全隐患: ?用户名和口令的弱点:传统的系统是以用户名和口令的方式进行身份认证的,由于用户名和口令方式本身的不安全因素:口令弱、明 文传输容易被窃听等造成整个系统的安全性下降。 ?信息的XX性:内容包括很多商业或政府XX,必需保证内容的XX 性。然而,传统的系统是以明文的方式在网络上进行流通,很容易 被不怀好意的人非法窃听,造成损失;而且是以明文的方式存放在 服务器中的,管理员可以查看所有的,根本没有任何对XX性的保护。 ?信息的完整性:由于传统的发送模式,使得中的敏感信息和重要数

据在传输过程中有可能被恶意篡改,使得接受者不能收到完整的信 息而造成不必要的损失。 ?信息的不可抵赖性:由于传统的工作模式(用户名+口令、明文传输等),对没有任何的保护措施,使得发送和接受的双方都不能肯定 的真实性和XX完整性,同时双方都可以否认对的发送和接受,很难 在出现事故的时候追查某一方的责任。 针对普通存在的安全隐患,天威诚信电子商务服务XX(iTruschina)推出了基于PKI(Public Key Infrastructure,公钥基础设施)技术的、易于实施的、完善的安全电子解决方案。采用天威诚信的产品和服务,构架客户的CA认证系统(CA:Certification Authority,认证中心)或为客户提供证书服务,为电子用户发放数字证书,用户使用数字证书发送加密和签名,来保证用户系统的安全: ?使用接收者的数字证书(公钥)对电子的内容和附件进行加密,加密只能由接收者持有的私钥才能解密,只有接收者才能阅读,确保 电子在传输的过程中不被他人阅读、截取和篡改; ?使用发送者的数字证书(私钥)对电子进行数字签名,接收者通过验证的数字签名以及签名者的证书,来验证是否被篡改,并判断发 送者的真实身份,确保电子的真实性和完整性,并防止发送者抵赖。 天威诚信安全电子解决方案考虑用户的使用习惯,提供两种不同的解决方案: ?在采用传统的客户端软件(如Outlook、Outlook Express、Netscape messenger和Notes等)收发电子时,客户端已经集成了安全的应用,

信息安全技术工业控制网络安全隔离与信息交换系统安全技术要求内容

《信息安全技术工业控制网络安全隔离与信息交换系统安全技术要求》(征求意见稿) 编制说明 1 工作简况 1.1任务来源 2015年,经国标委批准,全国信息安全标准化技术委员会(SAC/TC260)主任办公会讨论通过,研究制订《信息安全技术工业控制网络安全隔离与信息交换系统安全技术要求》国家标准,国标计划号:2015bzzd-WG5-001。该项目由全国信息安全标准化技术委员会提出,全国信息安全标准化技术委员会归口,由公安部第三研究所、公安部计算机信息系统安全产品质量监督检验中心(以下简称“检测中心”)负责主编。 国家发改委颁布了发改办高技[2013]1965号文《国家发展改革委办公厅关于组织实施2013年国家信息安全专项有关事项的通知》,开展实施工业控制等多个领域的信息安全专用产品扶持工作。面向现场设备环境的边界安全专用网关产品为重点扶持的工控信息安全产品之一,其中包含了隔离类设备,表明了工控隔离产品在工控领域信息安全产品中的地位,其标准的建设工作至关重要。因此本标准项目建设工作也是为了推荐我国工业控制系统信息安全的重要举措之一。 1.2协作单位

在接到《信息安全技术工业控制网络安全隔离与信息交换系统安全技术要求》标准的任务后,检测中心立即与产品生产厂商、工业控制厂商进行沟通,并得到了多家单位的积极参与和反馈。最终确定由北京匡恩网络科技有限责任公司、珠海市鸿瑞软件技术有限公司、北京力控华康科技有限公司等单位作为标准编制协作单位。 1.3编制的背景 目前工业控制系统已广泛应用于我国电力、水利、石化、交通运输、制药以及大型制造行业,工控系统已是国家安全战略的重要组成部分,一旦工控系统中的数据信息及控制指令被攻击者窃取篡改破坏,将对工业生产和国家经济安全带来重大安全风险。 随着计算机和网络技术的发展,特别是信息化与工业化深度融合,逐步形成了管理与控制的一体化,导致生产控制系统不再是一个独立运行的系统,其接入的范围不仅扩展到了企业网甚至互联网,从而面临着来自互联网的威胁。同时,随着工控系统产品越来越多地采用通用协议、通用硬件和通用软件,病毒、木马等威胁正在向工控系统扩散,工控系统信息安全问题日益突出,因此如何将工控系统与管理系统进行安全防护已经破在眉捷,必须尽快建立安全标准以满足国家信息安全的战略需要。 1.4编制的目的 在标准制定过程中,坚持以国内外产品发展的动向为研究基础,对工控隔离产品的安全技术要求提出规范化的要求,并结合工业控制

心理学中的十大效应

心理学中的十大效应 专题简介 心理效应是社会生活当中较常见的心理现象和规律;是某种人物或事物的行为或作用,引起其他人物或事物产生相应变化的因果反应或连锁反应。同任何事一样,它具有积极与消极两方面的意义。因此,正确地认识、了解、掌握并利用心理效应,在人们的日常生活,工作当中具有非常重要的作用和意义。 蝴蝶效应 美国麻省理工学院气象学家洛伦兹(Lorenz)认定他发现了新的现象:“对初始值的极端不稳定性”。又称“蝴蝶效应”,亚洲蝴蝶拍拍翅膀,将使美洲几个月后出现比狂风还厉害的龙卷风! 蝴蝶效应说的就是“一件事”对结果的影响,就象只改动了一点数据计算的结果都会相差十万八千里。 详细阅读

?什么是"蝴蝶效应"? ?为什么会有蝴蝶效应? ?蝴蝶效应与环境污染有什么关系呢? ?请问“蝴蝶效应”中的蝴蝶到底在哪扇的翅膀?木桶效应 一只木桶,里面可以装多少水,取决于最短的那根木板。这就是著名的"木桶效应" ?木桶效应是什么?还有哪些效应? ?何谓木桶效应? ?在实际的生活中,短木桶效应和扬长避短到底哪 个更具有优势一些? 羊群效应 一个羊群(集体)是一个很散乱的组织,平时大家在一起盲目地左冲右撞。如果一头羊发现了一片肥沃的绿草地,并在那里吃到了新鲜的青草,后来的羊群就会一哄而上,争抢那里的青草,全然不顾旁边虎视眈眈的狼,或者看不到其它还有更好的青草。详细阅读 ?什么叫羊群效应? ?什么是扎堆效应谁能告诉我谢谢

鲶鱼效应 挪威人爱吃沙丁鱼,在海上捕得沙丁鱼后,如果能让它活着抵港,卖价就会比死鱼高好几倍。但是,由于沙丁鱼懒惰,不爱运动,返航的路途很长,因此捕捞到的沙丁鱼往往一回到码头就死了。只有一位渔民的沙丁鱼总是活的,原因就是他的鱼槽里有一只鲶鱼。原来当鲶鱼装入鱼槽后,由于环境陌生,就会四处游动,而沙丁鱼发现这一异已分子后,也会紧张起来,加速游动,如此一来,沙丁鱼便活着回到港口。这就是所谓的“鲶鱼效应”。详细阅读 ? 什么叫鲶鱼效应? ? 鲶鱼效应与培哥效应的联系 ? 鲶鱼的生活习性?“鲶鱼效应”说法的由来? 晕轮效应 人们对人的认知和判断往往只从局部出发,扩散而得出整体印象,也即常常以偏概全。一个人如果被标明是好的,他就会被一种积极肯定的光环笼罩,并被赋予 鲶鱼效应,对于外来事物每个人都会产生紧张情绪,这种紧张是否对我们认识事物 有很大的影响。在记忆上,由于大脑的兴奋让我们很容易对这事务注意因而让我们更容易记下。(比如和某人初次见面而当见到这个人时我们感到非常的紧张,之后虽然我们很长时间没见但仍然能记得他的样子)。 在做事上,每隔一段时间给自己一定的刺激是非常必要的,当感到一些天有些堕落时去找一些新事物(比如和同学或朋友一起出去玩,接触不同的人和不同的人交谈)或暂时放下手中的事做点别的。变化是很好的事,有变化才有发展,才又发现,所以时常让自己处在变化之中。

网络与信息安全--题目整理3

一、信息、信息安全、Syber 1、信息 (1)定义:指音讯、消息、通讯系统传输和处理的对象,泛指人类社会传播的一切内容就是客观世界中各种事物的变化和特征的最新反映,是客观事物之间联系的表征,也是客观事物状态经过传递后的再现。 (2)信息的特点: a:消息x发生的概率P(x)越大,信息量越小;反之,发生的概率越小,信息量就越大。可见,信息量(我们用I来表示)和消息发生的概率是相反的关系。 b:当概率为1时,百分百发生的事,地球人都知道,所以信息量为0。 c:当一个消息是由多个独立的小消息组成时,那么这个消息所含信息量应等于各小消息所含信息量的和。 2、信息安全:保护信息系统的硬件软件及其相关数据,使之不因偶然或是恶意侵犯而遭受 破坏,更改及泄露,保证信息系统能够连续正常可靠的运行。(5个基本属性见P1) (1)为了达到信息安全的目标,各种信息安全技术的使用必须遵守一些基本的原则。 最小化原则。受保护的敏感信息只能在一定范围内被共享,履行工作职责和职能的安全主体,在法律和相关安全策略允许的前提下,为满足工作需要。仅被授予其访问信息的适当权限,称为最小化原则。敏感信息的。知情权”一定要加以限制,是在“满足工作需要”前提下的一种限制性开放。可以将最小化原则细分为知所必须(need to know)和用所必须(need协峨)的原则。 分权制衡原则。在信息系统中,对所有权限应该进行适当地划分,使每个授权主体只能拥有其中的一部分权限,使他们之间相互制约、相互监督,共同保证信息系统的安全。如果—个授权主体分配的权限过大,无人监督和制约,就隐含了“滥用权力”、“一言九鼎”的安全隐患。安全隔离原则。隔离和控制是实现信息安全的基本方法,而隔离是进行控制的基础。信息安全的一个基本策略就是将信息的主体与客体分离,按照一定的安全策略,在可控和安全的前提下实施主体对客体的访问。 在这些基本原则的基础上,人们在生产实践过程中还总结出的一些实施原则,他们是基本原则的具体体现和扩展。包括:整体保护原则、谁主管谁负责原则、适度保护的等级化原则、分域保护原则、动态保护原则、多级保护原则、深度保护原则和信息流向原则等。 3、CyberSpace(网络空间,赛博空间) (1)赛博空间是指以计算机技术、现代通讯网络技术,甚至还包括虚拟现实技术等信息技术的综合运用为基础,以知识和信息为内容的新型空间,这是人类用知识创造的人工世界,一种用于知识交流的虚拟空间。 网络空间需要计算机基础设施和通信线路来实现。换句话说,它是在计算机上运行的。然而计算机内所包含什么样的信息才是其真正的意义所在,并且以此作为网络空间价值的衡量标准。信息具有如下重要特点:一是信息以电子形式存在;二是计算机能对这些信息进行处理(如存储、搜索、索引、加工等)。 (2)赛博空间对人类知识传播的影响:知识的传播由口述、书面、广播、电视变为赛博媒体,即网络化、虚拟化的媒体,构成了赛博空间中知识传播和交流的基本工具。 (3)网络电磁空间作为人类开辟的第五维空间,其形成经历了计算机网络空间、电磁与网络融合空间、泛在网络电磁空间三个阶段。 (4)站长就是网站的管理员,有着运营整个网站的权限与技术能力。站长眼中的网络空间其实就是虚拟主机。虚拟主机是使用特殊的软硬件技术,把一台真实的物理电脑主机分割成多个的逻辑存储单元,每个单元都没有物理实体,但是每一个逻辑存储单元都能像真实的物理主机一样在网络上工作,具有单独的域名、IP地址(或共享的IP地址)以及完整的Internet

建设工程项目管理全过程流程图

基建文件可按下列流程形成:

立项决策文件包括:项目建议书(代可行性研究报告)及其批复、有关立项的会议纪要及相关批示、项目评估研究资料及专家建议等。根据项目大小、投资主体的不同,项目建议书的批复文件分别由国家、行业或北京市相关政府管理部门审批。 建设用地文件包括:征占用地的批准文件、国有土地使用证、 国有土地使用权出让交易文件、规划意见书、建设用地规划许可证等。建设用地文件分别由国有土地管理部门和规划部门审批形成。 勘查设计文件包括:工程地质勘察报告、土壤氡浓度检测报告、建筑用地钉桩通知单、验线合格文件、设计审查意见、设计图纸及设计计算书、施工图设计文件审查通知书等。建筑用地钉桩通知单、验线合格文件、审定设计方案通知书由规划部门审批形成。 招投标及合同文件包括:工程建设招标文件、投标文件、中标通知书及相关合同文件。 开工文件包括:建设工程规划许可证、建设工程施工许可证等。工程开工文件分别由规划部门和建设行政管理部门审批形成。 商务文件包括:工程投资估算、工程设计概算、施工图预算、施工预算、工程结算等。 其他文件包括:工程未开工前的原貌及竣工新貌照片、工程开工、施工、竣工的音像资料、工程竣工测量资料和建设工程概况表等。 (一)立项决策文件包括:项目建议书(代可行性研究报告)及其批复、有关立项的会议纪要及相关批示、项目评估研究资料及专家建议等。根据项目大小、投资主体的不同,项目建议书的批复文件分别由国家、行业或北京市相关政府管理部门审批。 (二)建设用地文件包括:征占用地的批准文件、国有土地使用证、国有土地使用权出让交易文件、规划意见书、建设用地规划许可证等。建设用地文件分别由国有土地管理部门和规划部门审批形成。

心理学十大效应

心理学十大效应 巴纳姆效应 认识自己,心理学上叫自己知觉,是个人了解自己的过程。在这个过程中,人们更容易受到来自外界信息的暗示,从而出现自我知觉的偏差。即所谓的“从众”。 要避免巴纳姆效应,客观真实的认识自己,有以下几个途径: 勇敢面对自己 学会正确看待自己的优缺点,不掩耳盗铃,也不自欺欺人。切莫以己之短比人之长,或以己之 长比人之短。认识了解自己,从容面对自己的一切,不要觉得自己有“缺陷”就要把“缺陷” 用某种方式掩盖起来,这样的人后果知识自己骗了自己。 培养一种收集信息的能力和敏锐的判断力。 判断力是一种在收集信息的基础上进行决策的能力,信息对于判断的支持作用不容忽视,没有 手机你相当数量的信息,很难做出明智的决断。没有人天生就拥有明智和审慎的判断力,所以 需要我们主动去培养自己这种能力。 以人为镜,通过与自己身边的人在各方面的比较来认识自己。 在比较的时候,对像的选择至关重要。要根据自己的实绩情况,选择条件相当的人来进行比较,找出自己在群体中的合适位置,这样认识自己,才会相对客观。 要善于总结 通过对重大事件,特别是重大的成功和失败认识自己。重大事件中获得的经验和教训可以提供 了解自己的个性、能力的信息,从中发现自己的长处和不足。越是在成功的巅峰和失败的低谷,最容易暴露自己的真实性格。 韦奇定律—不要让闲话动摇了你的意志 即使你已经有了自己的看法,但如果有十位朋友的看法和你相反,你就很难不动摇。这种现象被称为“韦奇定律”。它是由美国洛杉矶加州大学经济学家伊渥。韦奇提出 韦奇定律有以下观点 一个人能够拥有自己的主见是一件及其重要的事情 确认你的主见是正确的并且不是固执的 未听之时不应有成见,既听之后不可无主见 不怕众说纷坛,只怕莫衷一是 不要让闲话动摇了你的信念。一旦确立了自己的目标,就要一直走下去,如果自己觉得那就是自己想要的,就不要在乎别人的看法,努力达成自己的人生目标。

中国艺术研究院非物质文化遗产考研参考书

中国艺术研究院非物质文化遗产考研参考书 (1)学校简介 中国艺术研究院研究生院艺术学系研究方向广博,师资力量雄厚。包括文艺学和艺术学两个专业,内含文艺理论、文学创作与批评、艺术文化学、艺术思想史、中国近代学术思想、艺术美学、中国诗学画论、艺术管理、文化发展战略、公共文化政策、法律文化、女性主义、宗教文化、故宫与博物馆管理、艺术人类学、非物质文化遗产保护、红楼梦与古代小说、艺术经济学、城市文化建设、文化产业等十几个大类,三十个研究方向。 从传统来讲,传统学科的史论研究是艺术学系的最大特色,如马克思主义文艺理论的研究等;从传承来说,传统学科在保留原有优势的基础上,努力与时代特色相结合,又有新的发展与创新,如古代小说的研究与时下名著的影视改编研究相结合,如非物质文化遗产保护的兴起使诸多传统学科的研究有了新的思路与视角;从当代来看,许多因社会发展而新兴的专业蓬勃而起,如艺术管理学、艺术经济学、文化发展战略与文化政策研究、文化产业研究等,它们立足于社会需要,与全球化与市场化接轨,其发展态势方兴未艾。 (2)2017年中国艺术研究院【611艺术概论】主要参考书 《艺术学概论》彭吉象 《艺术概论》王宏建 《海翔智库教育中国艺术研究院611艺术概论考点真题精编》包含历年真题及答案解析、考点总结梳理、中国古代文论补充,西方文论补充,艺术理论热点补充,必考点笔记资料补充。 812非物质文化遗产保护研究 《中国文明起源新探》三联书店2001年版苏秉琦非物质文化遗产保护研究 《非物质文化遗产概论》文化艺术出版社2006年版王文章 《中国非物质文化遗产概论》文化艺术出版社王文章《人类口头和非物质文化遗产丛书》浙江出版社王文章 (3)考研经验分享 面对考研,不同的同学有不同选择。有的同学选择自己摸索直至终点,有的同学则更愿意在前辈的指引下快速便捷地到达目的地。那么考研党们到底该怎样抉择呢?下面海翔智库教育考试研究中心给大家客观地分析一下“考研到底要不要报班?”

信息安全技术物联网数据传输安全技术要求全国信息安全标准化技术

《信息安全技术物联网数据传输安全技术要求》 国家标准编制说明 一、工作简况 1.1任务来源 物联网被认为是下一代IT潮流,设备将能够通过网络传输客户和产品数据。汽车、冰箱和其他设备连接物联网后,都可以产生并传输数据,指导公司的产品销售和创新。同时,消费者也可以使用连接物联网的设备收集自己的信息,比如现在的智能手环可以收集每天走多少步,心跳次数和睡眠质量等数据。 目前,物联网领域标准不一,让物联网市场碎片化。例如智能家居系统使用一套标准,医疗健康系统优势一套标准,甚至同样的领域,厂商的软件也指支持自己的设备。没有厂商愿意生产支持所有设备的通用程序,因此,集成数据和创建无缝的客户体验就成了难题。特别地,物联网安全标准的缺乏也让用户担心不同的设备如何保护客户数据的隐私和安全。隐私和安全是市场的敏感区域,如果物联网不能够保护好数据,很可能陷入危险的境地。” 有鉴于此,为了推进物联网产业在中国快速、健康的发展,2014年12月,全国信息安全标准化技术委员会将“信息安全技术物联网数据传输安全技术要求”课题下达给北京工业大学。 本标准工作组由北京工业大学、中国电子技术标准化研究院、中央财经大学、公安部第三研究所、中国科学院软件研究所、北京邮电大学、西安电子科技大学、无锡物联网产业研究院等组成。 本项目最终成果为:《信息安全技术物联网数据传输安全技术要求》国家标准。 1.2主要工作过程 主要工作过程如下: 1)2015年3-4月,课题组结合各参与单位的意见和实际系统的安全测评,进行任务研究分工,研究国内外相关标准内容,结合实际情况和各成员返回意见对标准草案编制方案进行了初步规划。 2)2015年5月,明确标准研制思路,项目组编制标准草案。 3)2015年6月,组织了标准草案研讨会,讨论已制定内容,根据研讨会各

2019信息网络安全专业技术人员继续教育(信息安全技术)习题及解答

信息安全技术 第一章概述 第二章基础技术 一、判断题 1.加密技术和数字签名技术是实现所有安全服务的重要基础。(对) 2.对称密码体制的特征是:加密密钥和解密密钥完全相同,或者一个密钥很容易从另ー个密钥中导出。(对) 3.对称密钥体制的对称中心服务结构解决了体制中未知实体通信困难的问题。(错) 4.公钥密码体制算法用一个密钥进行加密,!而用另一个不同但是有关的密钥进行解密。(对) 5.公钥密码体制有两种基本的模型:一种是加密模型,另一种是解密模型(错) 6.Rabin体制是基于大整数因子分解问题的,是公钥系统最具典型意义的方法。(错) 7.对称密码体制较之于公钥密码体制具有密钥分发役有安全信道的限制,可实现数字签名和认证的优点。(错) 8.国密算法包括SM2,SM3和SM4. (对)

9.信息的防篡改、防删除、防插入的特性称为数据完整性保护。(对) 10.Hash函数的输人可以是任意大小的消息,其输出是一个长度随输入变化的消息摘要。(错) 11.数字签名要求签名只能由签名者自己产生。(对) 12、自主访问控制(DAC)是基于对客体安全级别与主体安全级别的比较来进行访问控制的。(错) 13.基于角色的访问控制(RBAC)是基于主体在系统中承担的角色进行访问控制,而不是基于主体的身份。(对) 二、多选题 1.公钥密码体制与以前方法的区别在于()。 A.基于数学函数而不是替代和置换B、基于替代和置换 C.是非对称的,有两个不同密钥 D.是对称的,使用一个密钥 2.公钥密码的优势体现在()方面。 A.密钥交换 B.未知实体间通信 C.保密服务 D.认证服务 3.以下属于非对称算法的是()。 A.RSA B.DSA C.AES D.ECC 4.密钥生命周期过程包括( )

十大心理学效应

十大心理学效应 (一)罗森塔尔效应 罗森塔尔效应源于皮格玛利翁效应,相传在古塞浦路斯国家,有一个国王叫皮格玛利翁,他用象牙雕塑了一尊少女雕像,并给她取名加拉提亚。后来日久生情,国王爱上了这尊雕像上的女孩,国王期待有一天,女孩能变成一个真实的美丽女子来与她结婚。国王真挚的爱情和真切的期待感动了爱神阿芙狄仁罗忒,就赋予雕像以生命。加拉提亚化为真人嫁给了国王。这就是心理学家们所说的皮格玛利翁效应。虽然这只是一个美丽的神话传说,但是它告诉了我们一个道理:期待就是一种力量。 美国著名的心理学家罗森塔尔根据这种期待效应做了这样一个试验:他把一群小白鼠随机地分成两组:A组和B组,并且告诉A组的饲养员说,这一组的老鼠非常聪明;同时又告诉B组的饲养员说他这一组的老鼠智力一般。几个月后,教授对这两组的老鼠进行穿越迷宫的测试,发现A组的老鼠竟然真的比B组的老鼠聪明,它们能够先走出迷宫并找到食物。 于是罗森塔尔教授得到了启发,他想这种效应能不能也发生在人的身上呢?他来到了一所普通中学,在一个班里随便地走了一趟,然后就在学生名单上圈了几个名字,告诉他们的老师说,这几个学生智商很高,很聪明。过了一段时间,教授又来到这所中学,奇迹又发生了,那几个被他选出的学生现在真的成为了班上的佼佼者。 为什么会出现这种现象呢?正是“期待”、“暗示”这一神奇的魔力在发挥

作用。 每个人在生活中都会接受这样或那样的心理暗示,这些暗示有的是积极的,有的是消极的。父母是孩子最爱、最信任和最依赖的人,同时也是施加心理暗示的人。如果是长期的消极和不良的心理暗示,就会使孩子的情绪受到影响,严重的甚至会影响其心理健康。相反,如果父母对孩子寄予厚望、积极肯定,通过期待的眼神、赞许的笑容、激励的语言来滋润孩子的心田,使孩子更加自尊、自爱、自信、自强,那么,你的期望有多高,孩子未来的成果就会有多大! (二)超限效应 超限效应与经济学中所言的边际递减效应是一个原理。 美国著名作家马克·吐温有一次在教堂听牧师演讲。最初,他觉得牧师讲得很好,使人感动,准备捐款。过了10分钟,牧师还没有讲完,他有些不耐烦了,决定只捐一些零钱。又过了10分钟,牧师还没有讲完,于是他决定1分钱也不捐。等到牧师终于结束了冗长的演讲开始募捐时,马克·吐温由于气愤,不仅未捐钱,还从盘子里偷了2元钱。 生活中这样的例子也不少,当一个人饥饿时,你给他一只包子,他会吃得很香,而且还觉得太少了,给他第二只和第三只时,他虽然能吃得下,但感觉远没有第一只包子味美;当你给他第四第五只时,他可能再也不像吃第一只时那般充满对美味的期待了。这种刺激过多、过强和作用时间过久而引起心理极不耐烦或反抗的心理现象,被称之为“超限效应”。超限效应在家庭教育中时常发生。如,当孩子犯错时,父母会一次、两次、三次,甚至四次、五次重复对一件事作同样的批评,使孩

网络信息安全课后习题答案

第一章 一、填空题 1.信息安全有三大要素,分别是保密性、完整性、可用性。 2.信息的完整性包括两方面,分别是确保信息在存储、使用、传输过程中不会被非授权用户篡改和防止授权用户或实体不恰当地修改信息,保持信息内部和外部的一致性。 3.网络安全防护体系的技术支撑手段主要包括评估、防护、检测、恢复、响应。 4.网络安全防护体系的核心是安全技术。 5.美国橘皮书(TCSEC)分为7 个等级,它们是D、C1、C2、B1、B2、B3 和A1 级。 6.我国现行的信息网络法律体系框架分为4个层面,它们是一般性法律规定、规范和惩罚网络犯罪的法律、直接针对计算机信息网络安全的特别规定和具体规范信息网络安全技术、信息网络安全管理等方面的规定。 二、简答题 1.什么是信息安全?它和计算机安全有什么区别? 信息安全是确保存储或传送中的数据不被他人有意或无意地窃取和破坏。 区别:信息安全主要涉及数据的机密性、完整性、可用性,而不管数据的存在形式是电子的、印刷的还是其他的形式。 2.什么是网络安全?网络中存在哪些安全威胁? 网络安全是指网络系统的硬件、软件及其系统中的数据收到保护,不受偶然的或恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。 威胁:非授权访问、泄露或丢失信息、破坏数据的完整性、拒绝服务攻击、利用网络传播病毒。 3.网络安全的防护体系包括哪些部分?分别有什么功能? 包含4个部分:安全政策、安全管理、安全技术、法律法规。安全政策是中心,安全管理是落实的关键,安全技术是实现网络安全防范的技术手段和支撑,国家法律法规是后盾。第二章 一、填空题 1.共享文件夹的权限有读取、更改和完全控制。 2.推荐Windows Server 2008操作系统安装在NTFC 文件系统下。 3.Administrator账户和Guest账户是Windows Server 2008的内置用户账户。 第三章

(完整word版)建筑设计管理流程

1.目的 为规范项目建筑设计管理阶段的操作程序,加强对项目设计前期阶段的监控,达到确保质量、进度,控制成本的目的。 2.适用范围 适用于项目建筑设计阶段的设计管理。 3.术语和定义 规划设计 方案设计 初步设计 施工图设计 4.职责 4.1.集团战略发展部 4.1.1.提供项目一级开发计划; 4.2.集团项目拓展部 4.2.1.提供《土地挂牌文件》 4.2.2.提供《项目可研报告》 4.3.集团市场营销部; 4.3.1.提供《产品定位报告》、样板区、单体建筑(会所、售楼处、配套公建、住宅设 计建议书); 4.3.2.参加规划设计方案设计阶段的研讨和设计成果评审并提出评审建议。 4.4.集团产品研发部 4.4.1.提供产品系列标准化《设计指导书》,对设计方案形成支持; 4.4.2.参加规划设计方案设计阶段的研讨和设计成果评审并提出评审建议。 4.5.集团规划设计部 4.5.1.负责规划、方案、初步设计任务书和指导书的编制与评审; 4.5.2.负责方案设计单位的选择,签定设计委托合同; 4.5.3.组织规划、方案、初步设计各阶段阶段性设计评审,审核设计成果; 4.5.4.负责规划、方案、初步设计各阶段设计管理工作; 4.5.5.协助项目公司完成各阶段建设图纸的报批工作; 4.5.6.控制施工图设计节点大样,确保设计效果和质量的体现; 4.5.7.审核施工过程中二次封样的材料样板。

4.6.集团工程部 4.6.1.提供《项目整体开发计划》; 4.6.2.参与方案、初步设计的设计成果评审并提出建议; 4.6.3.参与《施工图设计指导书》的评审,参与施工图技术交底和施工图图纸会审。 4.7.集团合约管理部 4.7.1.提供阶段性成本造价估算指标; 4.7.2.参与方案、初步、施工图设计阶段成果的评审并提出评审建议; 4.7.3.审核并控制各阶段设计方案的成本造价。 4.8.物业公司 4.8.1.参与规划、方案设计阶段成果的评审,并提出评审建议; 4.8.2.提供《物业管理配置建议书》。 4.9.项目公司 4.9.1.提供各设计阶段的基础资料(规划条件、地质勘察报告等); 4.9.2.参与各设计阶段成果的评审并提出评审建议; 4.9.3.负责设计各阶段图纸报批; 4.9.4.参与施工图图纸会审,并对结构专业和机电专业图纸进行审核; 4.9. 5.负责组织施工图技术交底工作。 4.10.项目设计管理部 4.10.1.负责收集建筑施工图设计所需相关资料(地质勘查报告、限额设计要求、水电设 计要求等); 4.10.2.负责编写《施工图设计指导书》; 4.10.3.负责施工图设计单位的选择并签定设计委托合同; 4.10.4.负责施工图阶段设计管理工作; 4.10. 5.负责组织施工图内部评审工作; 4.10.6.配合项目公司进行各阶段图纸报批工作; 4.10.7.配合项目公司进行施工图技术交底工作; 4.10.8.提供市场营销部所需销售平面图。 4.11.分管副总裁 4.11.1.负责金额在300万及以上的设计采购合同的审批; 4.11.2.负责审批规划设计、方案设计阶段的设计成果。 5.工作程序 5.1.设计公司选择 5.2.根据《设计承包商选择管理流程》进行选择。

人类无法抗拒的十大心理学效应

人类无法抗拒的十大心理学效应 「人类心灵深处,有许多沉睡的力量;唤醒这些人们从未梦想过的力量,巧妙运用,便能彻底改变一生。」——澳瑞森·梅伦 一个人的个性与成长经历和接受的教育以及环境,有着不可分割的紧密联系。原生家庭对于一个人的影响更是深远的。没有人在世界上是一座孤岛,在人际交往中,心理学将大有用处。 心理问题已经成为现代人不能忽视的问题,无论是个人心理疏导、原生家庭教育、职场人际关系…都应该尝试运用心理学去介入及疗愈。心理学不仅让人更认识自己,更了解人性,更帮助人际交往有困惑的人。 因此,具备一定的心理学知识,不仅可以有助于自处、与他人相处,更能运用它们分析社会现象及个人性情背后的原因。从而帮助自己在面对瞬息万变的世界时,能拥有智慧的判断。 本期特别推荐,人类无法抗拒的十大心理学效应,每一个都发人深省。懂心理学的人,更懂世界。 01 帕金森定律 英国著名历史学家诺斯古德·帕金森曾长期调查研究,写出一本名叫《帕金森定律》的书。他在书中阐述了机构人员膨胀的原因及后果:一个不称职的官员,可能有三种选择: 第一是申请退职,把位子让给能干的人;第二是让一位能干的人来协助自己工作;第三是任用两个水平比自己更低的人当助手。 第一条路是万万走不得的,因为那样会丧失许多权利;第二条路也不能走,因为那个能干的人会成为自己的对手;看来只有第三条路最适宜。于是,两个平庸的助手分担了他的工作。 自己只需发号施令,他们也不会对自己构成威胁。两个助手若无能,就会上行下效,再为自己找两个更无能的助手。如此类推,就形成了一个机构臃肿,人浮于事,相互扯皮,效率低下的领导体系。 02 破窗效应 心理学将一种现象叫「破窗效应」:一个房子若窗户破了,无人修补,隔不久,其它窗户也会莫名其妙被人打破;一面墙,若出现一些涂鸦没清洗掉,很快墙上就布满乱七八糟、不堪入目的东西。 正如一个很干净的地方,人们会不好意思丢垃圾。若一旦地上有垃圾出现,人就会毫不犹疑

网络信息安全课后习题答案

第一章网络安全综述 1.什么是网络安全 答:国际标准化组织(ISO)对计算机系统安全的定义是:为数据处理系统建立和采用的技术和管理的安全保护,保护计算机硬件、软件和数据不因偶然和恶意的原因遭到破坏、更改和泄露。由此可以将计算机网络的安全理解为:通过采用各种技术和管理措施,使网络系统正常运行,从而确保网络数据的可用性、完整性和保密性。 美国国家安全电信和信息系统安全委员会(NSTISSC)对网络安全作如下定义:网络安全是对信息、系统以及使用、存储和传输信息的硬件的保护。 2.网络安全包括哪些内容 答:1)物理安全(1)防静电(2)防盗(3)防雷击(4)防火(5)防电磁泄漏 2)逻辑安全(1)用户身份认证(2)访问控制(3)加密(4)安全管理 3)操作系统安全4)联网安全 3.网络安全面临的威胁主要来自哪几方面 答: 1)物理威胁(1)身份识别错误。(2)偷窃。(3)间谍行为。(4)废物搜寻。 2)系统漏洞造成的威胁(1)不安全服务。(2)乘虚而入。(3)配置和初始化。 3)身份鉴别威胁(1)编辑口令。(2)口令破解。(3)口令圈套。(4)算法考虑不周。 4)线缆连接威胁(1)拨号进入。(2)窃听。(3)冒名顶替。 5)有害程序(1)病毒。(2)更新或下载。(3)特洛伊木马。(4)代码炸弹。 4.在网络安全中,什么是被动攻击什么是主动攻击 答:被动攻击本质上是在传输中的窃听或监视,其目的是从传输中获得信息。被动攻击分为两种,分别是析出消息内容和通信量分析。 被动攻击非常难以检测,因为它们并不会导致数据有任何改变。然而,防止这些攻击是可能的。因此,对付被动攻击的重点是防止而不是检测。 攻击的第二种主要类型是主动攻击,这些攻击涉及某些数据流的篡改或一个虚假信息流的产生。这些攻击还能进一步划分为四类:伪装、重放、篡改消息和拒绝服务。 5.简述访问控制策略的内容。 答:访问控制是网络安全防范和保护的主要策略,它的主要任务是保证网络资源不被非法使用和非常访问。它也是维护网络系统安全、保护网络资源的重要手段。各种安全策略必须相互配合才能真正起到保护作用,但访问控制可以说是保证网络安全最重要的核心策略之一。下面分别叙述各种访问控制策略。 1)入网访问控制 2)网络的权限控制 3)目录级安全控制 4)属性安全控制 5)网络服务器安全控制 6)网络监测和锁定控制 7)网络端口和节点的安全控制 8)防火墙控制(1)包过滤防火墙(2)代理防火墙(3)双穴主机防火墙

著名心理学十大效应

1、阿基米德与酝酿效应 在古希腊,国王让人做了一顶纯金的王冠,但他又怀疑工匠在王冠中掺了银子。可问题是这顶王冠与当初交给金匠的一样重,谁也不知道金匠到底有没有捣鬼。国王把这个难题交给了阿基米德。阿基米德为了解决这个问题冥思苦想,他起初尝试了很多想法,但都失败了。有一天他去洗澡,一边他一边坐进澡盆,以便看到水往外溢,同时感觉身体被轻轻地托起,他突然恍然大悟,运用浮力原理解决了问题。 不管是科学家还是一般人,在解决问题的过程中,我们都可以发现“把难题放在一边,放上一段时间,才能得到满意的答案”这一现象。心理学家将其称为“酝酿效应”。阿基米德发现浮力定律就是酝酿效应的经典故事。 日常生活中,我们常常会对一个难题束手无策,不知从何入手,这时思维就进入了“酝酿阶段”。直到有一天,当我们抛开面前的问题去做其他的事情时,百思不得其解的答案却突然出现在我们面前,令我们忍不住发出类似阿基米德的惊叹,这时,“酝酿效应”就绽开了“思维之花”,结出了“答案之果”。古代诗词说“山重水复疑无路,柳暗花明又一村”正是这一心理的写照。 心理学家认为,酝酿过程中,存在潜在的意识层面推理,储存在记忆里的相关信息在潜意识里组合,人们之所以在休息的时候突然找到答案,是因为个体消除了前期的心理紧张,忘记了个体前面不正确的、导致僵局的思路,具有了创造性的思维状态。因此,如果你面临一个难题,不妨先把它放在一边,去和朋友散步、喝茶,或许答案真的会“踏破铁鞋无觅处,得来全不费功夫”。 2、阿伦森效应 阿伦森效应是指人们最喜欢那些对自己的喜欢、奖励、赞扬不断增加的人或物,最不喜欢那些显得不断减少的人或物。 阿伦森是一位著名的心理学家,他认为,人们大都喜欢那些对自己表示赞赏的态度或行为不断增加的人或事,而反感上述态度或行为不断减少的人或事。为什么会这样呢?其实主要是挫折感在作怪。从倍加褒奖到小的赞赏乃至不再赞扬,这种递减会导致一定的挫折心理,但一次小的挫折一般人都能比较平静地加以承受。然而,继之不被褒奖反被贬低,挫折感会陡然增大,这就不大被一般人所接受了。递增的挫折感是很容易引起人的不悦及心理反感的。 阿伦森效应的实验: 阿伦森效应的实验是将实验人分4组对某一人给予不同的评价,借以观察某人对哪一组最具好感。第一组始终对之褒扬有加,第二组始终对之贬损否定,第三组先褒后贬,第四组先贬后褒。 此实验对数十人进行过后,发现绝大部分人对第四组最具好感,而对第三组最为反感。 阿伦森效应的启示: