Aircrack-ng使用简介

Aircrack-ng使用简介

使用Aircrack-ng破解WEP加密无线网络

首先讲述破解采用WEP加密内容,启用此类型加密的无线网络往往已被列出严重不安全的网络环境之一。而Aircrack-ng正是破解此类加密的强力武器中的首选,关于使用Aircrack-ng套装破解WEP加密的具体步骤如下。

步骤1:载入无线网卡

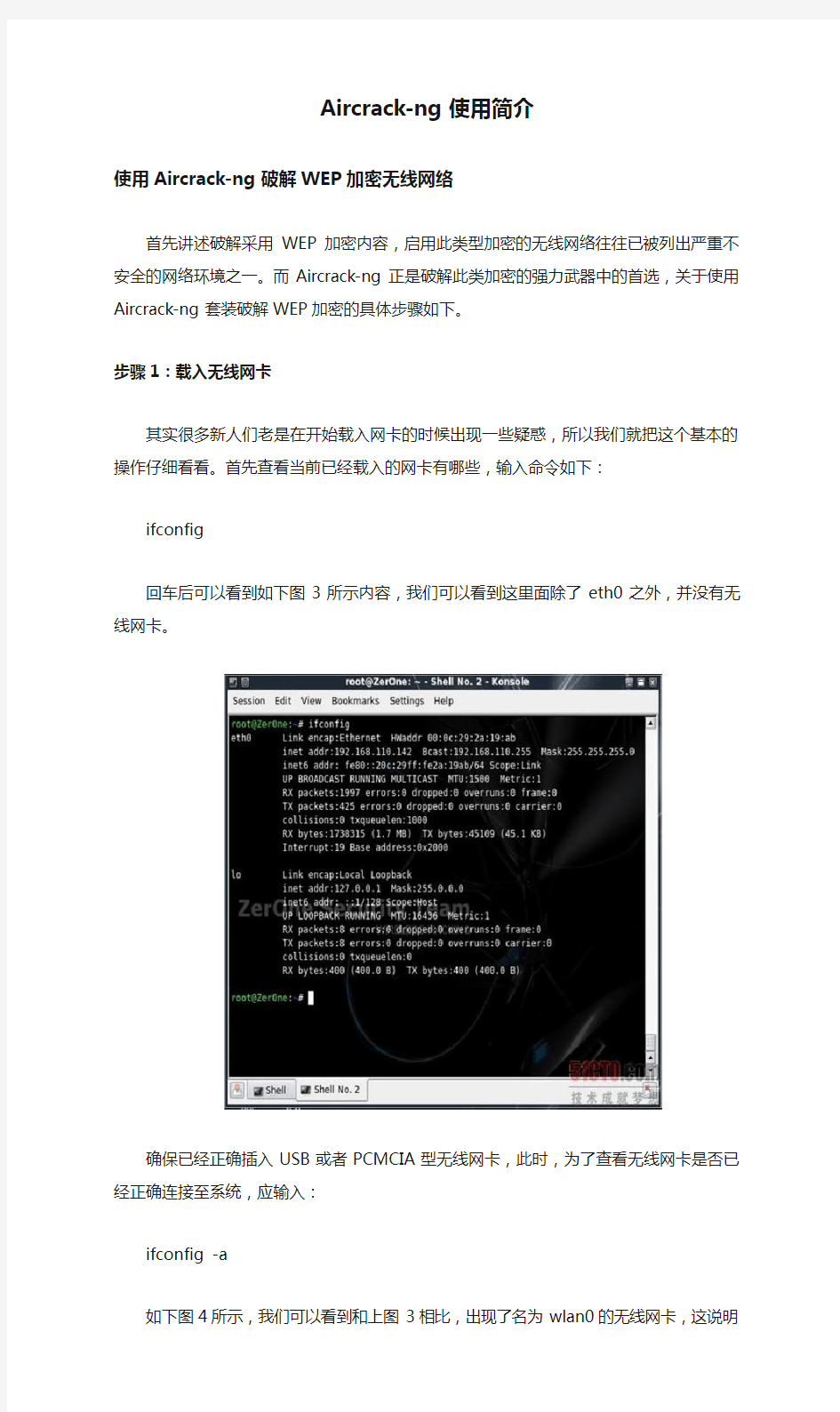

其实很多新人们老是在开始载入网卡的时候出现一些疑惑,所以我们就把这个基本的操作仔细看看。首先查看当前已经载入的网卡有哪些,输入命令如下:

ifconfig

回车后可以看到如下图3所示内容,我们可以看到这里面除了eth0之外,并没有无线网卡。

确保已经正确插入USB或者PCMCIA型无线网卡,此时,为了查看无线网卡是否已经正确连接至系统,应输入:

ifconfig -a

如下图4所示,我们可以看到和上图3相比,出现了名为wlan0的无线网卡,这说明无线网卡已经被BackTrack4 R2 Linux识别。

既然已经识别出来了,那么接下来就可以激活无线网卡了。说明一下,无论是有线还是无线网络适配器,都需要激活,否则是无法使用滴。这步就相当于Windows下将“本地连接”启用一样,不启用的连接是无法使用的。

在上图4中可以看到,出现了名为wlan0的无线网卡,OK,下面输入:

ifconfig wlan0 up

参数解释:

up 用于加载网卡的,这里我们来将已经插入到笔记本的无线网卡载入驱动。在载入完毕后,我们可以再次使用ifconfig进行确认。如下图5所示,此时,系统已经正确识别出无线网卡了。

当然,通过输入iwconfig查看也是可以滴。这个命令专用于查看无线网卡,不像ifconfig那样查看所有适配器。

iwconfig

该命令在Linux下用于查看有无无线网卡以及当前无线网卡状态。如下图6所示。

步骤2:激活无线网卡至monitor即监听模式

对于很多小黑来说,应该都用过各式各样的嗅探工具来抓取密码之类的数据报文。那么,大家也都知道,用于嗅探的网卡是一定要处于monitor 监听模式地。对于无线网络的嗅探也是一样。

在Linux下,我们使用Aircrack-ng套装里的airmon-ng工具来实现,具体命令如下:

airmon-ng start wlan0

参数解释:

start 后跟无线网卡设备名称,此处参考前面ifconfig显示的无线网卡名称;

如下图7所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

步骤3:探测无线网络,抓取无线数据包

在激活无线网卡后,我们就可以开启无线数据包抓包工具了,这里我们使用Aircrack-ng套装里的airodump工具来实现,具体命令如下:不过在正式抓包之前,一般都是先进行预来探测,来获取当前无线网络概况,包括AP的SSID、MAC地址、工作频道、无线客户端MAC及数量等。只需打开一个Shell,输入具体命令如下:

airodump-ng mon0

参数解释:

mon0为之前已经载入并激活监听模式的无线网卡。如下图8所示

回车后,就能看到类似于下图9所示,这里我们就直接锁定目标是SSID为“TP-LINK”的AP,其BSSID(MAC)为“00:19:E0:EB:33:66”,工作频道为6,已连接的无线客户端MAC为“00:1F:38:C9:71:71”。

既然我们看到了本次测试要攻击的目标,就是那个SSID名为TP-LINK的无线路由器,接下来输入命令如下:

airodump-ng --ivs –w longas -c 6 wlan0

参数解释:

--ivs 这里的设置是通过设置过滤,不再将所有无线数据保存,而只是保存可用于破解的IVS数据报文,这样可以有效地缩减保存的数据包大小;

-c 这里我们设置目标AP的工作频道,通过刚才的观察,我们要进行攻击测试的无线路由器工作频道为6;

-w 后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,如下图10所示我这里就写为longas。那么,小黑们一定要注意的是:这里我们虽然设置保存的文件名是longas,但是生成的文件却不是longase.ivs,而是longas-01.ivs。

注意:这是因为airodump-ng这款工具为了方便后面破解时候的调用,所以对保存文件按顺序编了号,于是就多了-01这样的序号,以此类推,在进行第二次攻击时,若使用同样文件名longas保存的话,就会生成名为longas-02.ivs的文件,一定要注意哦,别到时候找不到又要怪我没写清楚:)

啊,估计有的朋友们看到这里,又会问在破解的时候可不可以将这些捕获的数据包一起使用呢,当然可以,届时只要在载入文件时使用longas*.cap即可,这里的星号指代所有前缀一致的文件。

在回车后,就可以看到如下图11所示的界面,这表示着无线数据包抓取的开始。

步骤4:对目标AP使用ArpRequest注入攻击

若连接着该无线路由器/AP的无线客户端正在进行大流量的交互,比如使用迅雷、电骡进行大文件下载等,则可以依靠单纯的抓包就可以破解出WEP密码。但是无线黑客们觉得这样的等待有时候过于漫长,于是就采用了一种称之为“ARP Request”的方式来读取ARP请求报文,并伪造报文再次重发出去,以便刺激AP产生更多的数据包,从而加快破解过程,这种方法就称之为ArpRequest注入攻击。具体输入命令如下:aireplay-ng -3 -b AP的mac -h 客户端的mac mon0

参数解释:

-3 指采用ARPRequesr注入攻击模式;

-b 后跟AP的MAC地址,这里就是前面我们探测到的SSID为TPLINK的AP的MAC;

-h 后跟客户端的MAC地址,也就是我们前面探测到的有效无线客户端的MAC;

最后跟上无线网卡的名称,这里就是mon0啦。

回车后将会看到如下图12所示的读取无线数据报文,从中获取ARP报文的情况出现。

在等待片刻之后,一旦成功截获到ARP请求报文,我们将会看到如下图13所示的大量ARP报文快速交互的情况出现。

此时回到airodump-ng的界面查看,在下图14中我们可以看到,作为TP-LINK的packets栏的数字在飞速递增。

步骤5:打开aircrack-ng,开始破解WEP

在抓取的无线数据报文达到了一定数量后,一般都是指IVs值达到2万以上时,就可以开始破解,若不能成功就等待数据报文的继续抓取然后多试几次。注意,此处不需要将进行注入攻击的Shell关闭,而是另外开一个Shell进行同步破解。输入命令如下:aircrack-ng 捕获的ivs文件

关于IVs的值数量,我们可以从如下图15所示的界面中看到,当前已经接受到的IVs已经达到了1万5千以上,aircrack-ng已经尝试了41万个组合。

那么经过很短时间的破解后,就可以看到如下图16中出现“KEY FOUND”的提示,紧跟后面的是16进制形式,再后面的ASCII部分就是密码啦,此时便可以使用该密码来连接目标AP了。一般来说,破解64位的WEP至少需要1万IVs以上,但若是要确保破解的成功,应捕获尽可能多的IVs数据。比如下图16所示的高强度复杂密码破解成功依赖于8万多捕获的IVs。

注意:由于是对指定无线频道的数据包捕获,所以有的时候大家会看到如下图17中一样的情景,在破解的时候出现了多达4个AP的数据报文,这是由于这些AP都工作在一个频道所致,很常见的。此时,选择我们的目标,即标为1的、SSID位dlink的那个数据包即可,输入1,回车后即可开始破解。

看到这里,可能有的朋友会说,这些都是弱密码(就是过于简单的密码),所以才这么容易破解,大不了我用更复杂点的密码总可以了吧,比如×#87G之类的,即使是采用更为复杂的密码,这样真的就安全了吗?嘿嘿,那就看看下图18中显示的密码吧:)

正如你所看到的,在上图18中白框处破解出来的密码已经是足够复杂的密码了吧?我们放大看一看,如下图19所示,这样采用了大写字母、小写字母、数字和特殊符号的长达13位的WEP密码,在获得了足够多的IVs后,破解出来只花费了约4秒钟!

现在,你还认为自己的无线网络安全么?哈,这还只是个开始,我们接着往下看。

若希望捕获数据包时,能够不但是捕获包括IVS的内容,而是捕获所有的无线数据包,也可以在事后分析,那么可以使用如下命令:airodump-ng –w longas -c 6 wlan0

就是说,不再--ivs过滤,而是全部捕获,这样的话,捕获的数据包将不再是longas-01.ivs,而是longas-01.cap,请大家注意。命令如下图20所示。

同样地,在破解的时候,对象也变成了longas-*.cap。命令如下:

aircrack-ng 捕获的cap文件

回车后如下图21所示,一样破解出了密码。

可能有的朋友又要问,ivs和cap直接的区别到底在哪儿呢?其实很简单,若只是为了破解的话,建议保存为ivs,优点是生成文件小且效率高。若是为了破解后同时来对捕获的无线数据包分析的话,就选为cap,这样就能及时作出分析,比如内网IP地址、密码等,当然,缺点就是文件会比较大,若是在一个复杂无线网络环境的话,短短20分钟,也有可能使得捕获的数据包大小超过200MB。

如下图22所示,我们使用du命令来比较上面破解所捕获的文件大小。可以看到,longas-01.ivs只有3088KB,也就算是3MB,但是longas-02.cap 则达到了22728KB,达到了20MB左右!!

使用Aircrack-ng破解WPA-PSK加密无线网络

步骤1:升级Aircrack-ng

将Aircrack-ng升级到最新的Aircrack-ng 1.1版

除此之外,为了更好地识别出无线网络设备及环境,最好对airodump-ng的OUI库进行升级,先进入到Aircrack-ng的安装目录下,然后输入命令如下

airodump-ng-oui-update

回车后,就能看到如下图23所示的开始下载的提示,稍等一会儿,这个时间会比较长,恩,建议预先升级,不要临阵磨枪。

个人估计kaili Linux1.0.7系统不需要升级,因为aircrack-ng已经是1.2版本

步骤2:载入并激活无线网卡至monitor即监听模式

在进入BackTrack4 R2系统后,载入无线网卡的顺序及命令部分,依次输入下述命令:

startx 进入到图形界面

ifconfig –a 查看无线网卡状态

ifconfig wlan0 up 载入无线网卡驱动

airmon-ng start wlan0 激活网卡到monitor模式

如下图24所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

步骤3:探测无线网络,抓取无线数据包

在激活无线网卡后,我们就可以开启无线数据包抓包工具了,这里我们使用Aircrack-ng套装里的airodump-ng工具来实现,具体命令如下:airodump-ng -c 6 –w longas mon0

参数解释:

-c 这里我们设置目标AP的工作频道,通过观察,我们要进行攻击测试的无线路由器工作频道为6;

-w 后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,这里我就写为longas。那么,小黑们一定要注意的是:这里我们虽然设置保存的文件名是longas,但是生成的文件却不是longas.cap,而是longas-01.cap。

mon0 为之前已经载入并激活监听模式的无线网卡。如下图25所示。

在回车后,就可以看到如下图25所示的界面,这表示着无线数据包抓取的开始。接下来保持这个窗口不动,注意,不要把它关闭了。另外打开一个Shell。进行后面的内容。

步骤4:进行Deauth攻击加速破解过程

和破解WEP时不同,这里为了获得破解所需的WPA-PSK握手验证的整个完整数据包,无线黑客们将会发送一种称之为“Deauth”的数据包来将已经连接至无线路由器的合法无线客户端强制断开,此时,客户端就会自动重新连接无线路由器,黑客们也就有机会捕获到包含WPA-PSK握手验证的完整数据包了。此处具体输入命令如下:

aireplay-ng -0 1 –a AP的mac -c 客户端的mac wlan0

参数解释:

-0 采用deauth攻击模式,后面跟上攻击次数,这里我设置为1,大家可以根据实际情况设置为10不等;

-a 后跟AP的MAC地址;

-c 后跟客户端的MAC地址;

回车后将会看到如下图26所示的deauth报文发送的显示。

此时回到airodump-ng的界面查看,在下图27中我们可以看到在右上角出现了“WPA handshake”的提示,这表示获得到了包含WPA-PSK密码的4此握手数据报文,至于后面是目标AP的MAC,这里的AP指的就是要破解的无线路由器。

若我们没有在airodump-ng工作的界面上看到上面的提示,那么可以增加Deauth的发送数量,再一次对目标AP进行攻击。比如将-0参数后的数值改为10。如下图28所示。

步骤5:开始破解WPA-PSK。

在成功获取到无线WPA-PSK验证数据报文后,就可以开始破解,输入命令如下:

aircrack-ng -w dic 捕获的cap文件

参数解释:

-w 后跟预先制作的字典,这里是BT4下默认携带的字典。

在回车后,若捕获数据中包含了多个无线网络的数据,也就是能看到多个SSID出现的情况。这就意味着其它AP的无线数据皆因为工作在同一频道而被同时截获到,由于数量很少所以对于破解来说没有意义。此处输入正确的选项即对应目标AP的MAC值,回车后即可开始破解。如下图29所示为命令输入情况。

由下图30可以看到,在双核T7100的主频+4GB内存下破解速度达到近450k/s,即每秒钟尝试450个密码。

经过不到1分多钟的等待,我们成功破解出了密码。如下图31所示,在“KEY FOUND”提示的右侧,可以看到密码已被破解出。密码明文为“longaslast”,破解速度约为450 key/s。若是能换成4核CPU的话,还能更快一些。

使用Aircrack-ng破解WPA2-PSK加密无线网络

对于启用WPA2-PSK加密的无线网络,其攻击和破解步骤及工具是完全一样的,不同的是,在使用airodump-ng进行无线探测的界面上,会提示为WPA CCMP PSK。如下图32所示

当我们使用aireplay-ng进行deauth攻击后,同样可以获得到WPA握手数据包及提示,如下图33所示。

同样地,使用aircrack-ng进行破解,命令如下:

aircrack-ng -w dic 捕获的cap文件

参数解释:

-w 后跟预先制作的字典文件

经过1分多钟的等待,可以在下图34中看到提示:“KEY FOUND!”后面即为WPA2-PSK连接密码19890305。

使用Aircrack-ng进行无线破解的常见问题

恩,下面使一些初学无线安全的小黑们在攻击中可能遇到的问题,列举出来方便有朋友对号入座:

1.我的无线网卡为何无法识别?

答:BT4支持的无线网卡有很多,比如对采用Atheros、Prism2和Ralink芯片的无线网卡,无论是PCMCIA还是PCI,亦或是USB的,支持性还是很高的。要注意BT4也不是所有符合芯片要求的无线网卡都支持的,有些同型号的但是硬件固件版本不同就不可以,具体可以参考Aircrack-ng 官方网站的说明。

2.为什么我输入的命令老是提示错误?

答:呃……没什么说的,兄弟,注意大小写和路径吧。

3.为什么使用airodump-ng进行的的ArpRequest注入攻击包时,速度很缓慢??

答:原因主要有两个:

(1.是可能该无线网卡对这些无线工具的支持性不好,比如很多笔记本自带的无线网卡支持性就不好;

(2.是若只是在本地搭建的实验环境的话,会因为客户端与AP交互过少,而出现ARP注入攻击缓慢的情况,但若是个客户端很多的环境,比如商业繁华区或者大学科技楼,很多用户在使用无线网络进行上网,则攻击效果会很显著,最短5分钟即可破解WEP。

4.为什么使用aireplay-ng发送的Deauth攻击包后没有获取到WPA握手包?

答:原因主要有两个:

(1.是可能该无线网卡对这些无线工具的支持性不好,需要额外的驱动支持;

(2.是无线接入点自身问题,有的AP在遭受攻击后会短时间内失去响应,需重起或等待片刻才可恢复正常工作状态。

5.为什么我找不到捕获的cap文件?

答:其实这是件很抓狂的问题,虽然在前面使用airodump-ng时提到文件保存的时候,我已经说明默认会保存为“文件名-01.cap”这样的方式,但是依旧会有很多由于过于兴奋导致眼神不济的小黑们抱怨找不到破解文件。

好吧,我再举个例子,比如最初捕获时我们命名为longas或者longas.cap,但在aircrack-ng攻击载入时使用ls命令察看,就会发现该文件已变成了longas-01.cap,此时,将要破解的文件改为此即可进行破解。若捕获文件较多,需要将其合并起来破解的话,就是用类似于“longas*.cap”这样的名字来指代全部的cap文件。这里*指代-01、-02等文件。

6.Linux下捕获的WPA握手文件是否可以放到Windows下破解?

答:这个是可以的,不但可以导入windows下shell版本的aircrack-ng破解,还可以导入Cain等工具进行破解。关于Windows下的破解我已在《无线黑客傻瓜书》里做了详细的阐述,这里就不讲述和BT4无关的内容了。

UCINET-实例

UCINET-实例

UCINET 案例((兰州大学管理学院信息管理) 基于社会网络分析的企业员工知识互动策略研究 摘要:本文基于社会网络分析的视角,借住社会网络分析工具UCINET,对某企业员工的知识互动网络结构进行研究,提出通过充分发挥网络中核心人物的组织和引导作用,并采用轮流组长制的管理策略,激发员工的知识共享意识,创建良好的企业氛围,以更好的促进企业的发展。 关键词:社会网络分析,UCINET,员工互动网络结构,管理策略 随着社会信息化的不断发展,知识管理在企业内部受到越来越多的关注和重视,因此员工之间能更好的进行知识互动式企业知识管理的关键,本文通过分析员工在知识互动网络结构中的各种指标,总结出影响其知识互动的因素,并提出相关策略,以更好的进行企业知识管理。 1.理论基础 社会网络分析等一系列研究起源于20世纪30 年代,是在心理学、社会学、人类学以及数学领域中发展而独立出来的一种定量科学研究方法。所谓社会网络,就是由一组行动者及行动者之间的真实联系构成的纵横交错的社会关系网络,在一个完整的社会关系网络中,可以区分二元关系、三元关系、子群和位置等多种亚结构。 2.案例分析 2.1数据选取 本文通过观察和实验的方法选取了某小型企业11位员工知识互动网络数据,将其转换成社会网络分析中的距离矩阵形式表示为(表1)(注:标准员工 1 2 3 4 5 6 7 8 9 10 11 1 0 1 1 1 2 1 2 2 2 2 3 2 1 0 1 1 1 1 2 2 2 2 3 3 1 1 0 1 1 1 1 2 2 1 2 4 1 1 1 0 1 1 1 1 1 2 2 5 1 1 1 1 0 1 2 2 2 1 3 6 2 2 2 2 1 0 3 3 1 2 4 7 2 1 2 1 2 1 0 1 2 3 1 8 2 2 2 1 1 2 1 0 1 2 1 9 2 2 2 1 2 1 2 2 0 3 3 10 2 2 1 1 1 2 2 2 2 0 3 11 3 2 3 2 3 2 1 2 3 4 0

ucinet软件快速入门上手网络分析软件

本指南提供了一种快速介绍UCINET的使用说明。 假定软件已经和数据安装在C:\Program Files\Analytic Technologies\Ucinet 6\DataFiles的文件夹中,被留作为默认目录。 这个子菜单按钮涉及到UCINET所有程序,它们被分为文件,数据、转换、工具、网络、视图、选择和帮助。值得注意的是,这个按钮的下方,都是在子菜单中的这些调用程序的快捷键。在底部出现的默认目录是用于UCINET收集任何数据和存储任何文件(除非另外说明),目录可以通过点击向右这个按钮被修改。 运行的一种程序 为了运行UCINET程序,我们通常需要指定一个UCINET数据集,给出一些参数。在可能的情况下,UCINET选用一些默认参数,用户可以修改 (如果需要)。注意UCINET伴随着大量的标准数据集,而这些将会放置在默认值目录。当一个程序被运行,有一些文本输出,它们会出现在屏幕上,而且通常UCINET的数据文件包含数据结果,这些结果又将会被储存在默认目录中。 我们将运行度的权重的程序来计算在一个称为TARO的标准UCINET数据集的全体参与者的权重。首先我们强调网络>权重>度,再点击 如果你点击了帮助按钮,,一个帮助界面就会在屏幕上打开,看起来像这样。帮助文件给出了一个程序的详细介绍,会解释参数并描述在记录文件和屏幕上显示出来的输出信息。 关闭帮助文件,或者通过点击pickfile按钮或者输入名称选择TARO分析数据,如下。 现在点击OK运行程序验证。 这是一个文本文件给出的程序结果。注意你可以向下滚动看到更多的文件。

这个文件可以保存或复制、粘贴到一个word处理包中。当UCINET被关闭时,这个文件将会被删除。关闭此文件。 注意,当这个程序运行时,我们也创建了一个名为FreemanDegree的新的UCINET文档。我们可以使用Display /dataset按钮查看新的UCINET文件。这是D按钮,只出现在下面的工具子菜单里(见第一个图)。点击D,直接投入到打开的文件菜单中,如果你使用的是Data>Display,忽略一些可视的选项菜单。点击Display ,选择FreemanDegree。你应该得到以下 请注意,此文件具有所有的核心措施(但不在文本输出中排序),但没有产生在记录文件中的描述性统计。 使用电子表格编辑器 电子表格编辑器可以用来修改任何数据或输入新的数据。这对于传输UCINET数据(例如中心得分)到Microsoft Excel或SPSS也是非常有用的。注意DL格式提供了一种输入数据时更复杂的灵活的方式,不在这个入门指南隐藏。如果您按一下电子表格按钮或先用数据运行数据编辑器然后点击矩阵编辑器,你将打开电子表格编辑器,并获得如下。注意我们已经诠释了编辑器下的重要按钮和区域。 要想使一个数据集看起来像在编辑器中的那样,点击文件,然后打开,并选择PADGETT。这是一个带有两个关系和标签的非对称二进制数据集。一旦打开它将会看到: 我们看到了在左下角的两种关系??PADGM和PADGB,点击标签改变工作表,我们将会看到不同的关系。标签在行和列中是被重复,并处在阴影区。我们看到在右侧尺寸框中的数据有16个参与者。这数据可以被编辑,并从电子表格中保存。 按一下Netdraw按钮,启动Netdraw。在一个新窗口的结果将会如下。我们已经诠释了最

UCINET的用法小结

★怎么用ucinet 1.数据输入——只要有的输入1就行,输完点fill就会把空的自动填上0 2.《整体网分析讲义(UCINET软件实用指南)》刘军第九章

2012年5月16日星期三 之前ucinet只是拿来画图,今天打算算中心度了……

【关于图的中心势,百度了一段: 更宏观地看,一个图也具有一定的中心性质。为了与点的中心度相区别,称图的中心性质为“中心势”。图的密度刻画了图的凝聚力水平,而图的中心势则描述了这种凝聚力在多大程度上是围绕某个或某些中心而组织起来的。 计算中心势的想法也比较直观:找出图中的最核心点,计算该点的中心度与其他点的中心度之差。也就是定量讨论图中各点中心度分布的不均衡性。差值越大,则图中各点中心度分布得越不均衡,则表明该图的中心势越大——该网络很可能是围绕最核心点发散展开的。 同样作归一化处理,将图的中心势定义为实际差值总和/最大差值总和。于是,完备图的中心势为0(每个点都有相互联系,无所谓中心不中心),星型或辐射型的网络的中心势接近1。 对上述中心势的定义做一定理解,可以发现其核心问题在于寻找图中的最核心点,也就是寻找可能的中心。一种策略是寻找所谓的“结构中心”,即将各点的中心度依次排列,从高中心度向低中心度过渡时如果存在一定的数值断裂,则可以明白地找到图中的核心部分。另一种策略是寻找图的“绝对中心”,类似圆的圆心和球的球心,是图中的单个点。“绝对中心”并不一定存在,寻找的方法之一是建立距离矩阵,将每一列的最大值定义为该列对应点的“离心度”,这个概念与前述接近性有一定相似。具有最低离心度的点就是所要寻找的绝对中心(绝对点),因此并不一定存在。】

六个主要的社会网络分析软件的比较UCINET简介

六个主要的社会网络分析软件的比较UCINET简介 UCINET为菜单驱动的Windows程序,可能是最知名和最经常被使用的处理社会网络数据和其他相似性数据的综合性分析程序。与UCINET捆绑在一起的还有Pajek、Mage和NetDraw 等三个软件。UCINET能够处理的原始数据为矩阵格式,提供了大量数据管理和转化工具。该程序本身不包含网络可视化的图形程序,但可将数据和处理结果输出至NetDraw、Pajek、Mage 和KrackPlot等软件作图。UCINET包含大量包括探测凝聚子群(cliques, clans, plexes)和区域(components, cores)、中心性分析(centrality)、个人网络分析和结构洞分析在内的网络分析程序。UCINET还包含为数众多的基于过程的分析程序,如聚类分析、多维标度、二模标度(奇异值分解、因子分析和对应分析)、角色和地位分析(结构、角色和正则对等性)和拟合中心-边缘模型。此外,UCINET 提供了从简单统计到拟合p1模型在内的多种统计程序。 Pajek简介 Pajek 是一个特别为处理大数据集而设计的网络分析和可视化程序。Pajek可以同时处理多个网络,也可以处理二模网络和时间事件网络(时间事件网络包括了某一网络随时间的流逝而发生的网络的发展或进化)。Pajek提供了纵向网络分析的工具。数据文件中可以包含指示行动者在某一观察时刻的网络位置的时间标志,因而可以生成一系列交叉网络,可以对这些网络进行分析并考察网络的演化。不过这些分析是非统计性的;如果要对网络演化进行统计分析,需要使用StOCNET 软件的SIENA模块。Pajek可以分析多于一百万个节点的超大型网络。Pajek提供了多种数据输入方式,例如,可以从网络文件(扩展名NET)中引入ASCII格式的网络数据。网络文件中包含节点列表和弧/边(arcs/edges)列表,只需指定存在的联系即可,从而高效率地输入大型网络数据。图形功能是Pajek的强项,可以方便地调整图形以及指定图形所代表的含义。由于大型网络难于在一个视图中显示,因此Pajek会区分不同的网络亚结构分别予以可视化。每种数据类型在Pajek中都有自己的描述方法。Pajek提供的基于过程的分析方法包括探测结构平衡和聚集性(clusterability),分层分解和团块模型(结构、正则对等性)等。Pajek只包含少数基本的统计程序。 NetMiner 简介 NetMiner 是一个把社会网络分析和可视化探索技术结合在一起的软件工具。它允许使用者以可视化和交互的方式探查网络数据,以找出网络潜在的模式和结构。NetMiner采用了一种为把分析和可视化结合在一起而优化了的网络数据类型,包括三种类型的变量:邻接矩阵(称作层)、联系变量和行动者属性数据。与Pajek和NetDraw相似,NetMiner也具有高级的图形特性,尤其是几乎所有的结果都是以文本和图形两种方式呈递的。NetMiner提供的网络描述方法和基于过程的分析方法也较为丰富,统计方面则支持一些标准的统计过程:描述性统计、ANOVA、相关和回归。 STRUCTURE 简介 STRUCTURE 是一个命令驱动的DOS程序,需要在输入文件中包含数据管理和网络分析的命令。STRUCTURE支持五种网络分析类型中的网络模型:自主性(结构洞分析)、凝聚性(识别派系)、扩散性、对等性(结构或角色对等性分析和团块模型分析)和权力(网络中心与均质分析)。STRUCTURE提供的大多数分析功能是独具的,在其他分析软件中找不到。MultiNet简介 MultiNet 是一个适于分析大型和稀疏网络数据的程序。由于MultiNet是为大型网络的分析而专门设计的,因而像Pajek那样,数据输入也使用节点和联系列表,而非邻接矩阵。对于分析程序产生的几乎所有输出结果都可以以图形化方式展现。MultiNet可以计算degree, betweenness, closeness and components statistic,以及这些统计量的频数分布。通过MultiNet,可以使用几种本征空间(eigenspace)的方法来分析网络的结构。MultiNet包含四种统计技术:交叉表和卡方检验,ANOVA,相关和p*指数随机图模型。

NodeXL中文介绍

NodeXL 社交网络可视化:NodeXL | civn中文信息可视化社区 社交网络可视化:NodeXL 2012年06月11日? 社交网络, 视频? 暂无评论 NodeXL是一个免费、开源的插件,适用于Excel 2007 & 2010。NodeXL的主要功能是社交网络可视化,输入一张网络边(关系)的列表,点击一个按钮就可以看到你的关系图。 功能特点 灵活的输入输出:输入和输出图表格式包括GraphML,Pajek,UCINet,和矩阵格式。 与社交媒体直接连接:直接从Twitter、YouTube、Flickr和电子邮件导入社交网络,或用一个多功能插件从Facebook、Exchange和万维网超链接中获取网络数据。 缩放:缩放到感兴趣的区域,调整顶点大小以减少混乱。 灵活的布局:使用“力量导向“算法进行布局,或用鼠标拖动。 很容易地调整显示属性:通过填写工作表的单元格来设置颜色、形状、大小、标签和透明度,或选择根据度中心性、中介中心性等度量自动填写。 动态筛选:使用滑动条就能立刻隐藏一些节点和边,例如,隐藏所有度中心性小于5的节点。 强大的节点分组功能:根据节点的共同属性将它们分组,或让NodeXL分析它们的连通性并自动分组。为不同组的节点设置不同的颜色、形状,以便于区分。 图度量计算:轻松计算度中心性、中介中心性和接近中心性等。 任务自动化:点击一次完成多个重复的任务。

操作界面 工具视频 怎样从多个社交网络导入数据到NodeXL 应用案例 CHI2012 这是NodeXL的Gallery中的案例之一。展示的是1000位最近的Twitter中包含“CHI2012”的Twitter用户的网络图,数据在2012年5月4日21:14分(UTC)抓取。 参数 图形类型:有向的(directed) 布局算法:the Harel-Koren Fast Multiscale layout algorithm 边的颜色:关系值( relationship values) 节点大小:跟随者值(followers values)

社会网络分析方法(总结)

社会网络分析方法 SNA分析软件 ●第一类为自由可视化SNA 软件,共有Agna 等9 种软件,位于图1 的右上角,这类软件可以自 由下载使用,成本低,但一般这类软件的一个共同缺点是缺乏相应的如在线帮助等技术支持; ●第二类为商业可视化SNA 软件,如InFlow 等3种,这类软件大都有良好的技术支持;(3)第 三类为可视化SNA 软件,如KliqFinder 等4 种,这类软件一般都是商业软件,但他们都有可以通过下载试用版的软件,来使用其中的绝大部分功能 ●第四类为自由非可视化SNA 软件,如FATCAT 等7 种,这类软件的特点是免费使用,但对SNA 的分析结果以数据表等形式输出,不具有可视化分析结果的功能; ●第五类为商业非可视化SNA 软件,只有GRADAP 一种,该软件以图表分析为主,不具有可 视化的功能。在23 种SNA 软件中,有16 种SNA 软件,即近70%的SNA 软件,具有可视化功能。 SNA分析方法 使用SNA 软件进行社会网络分析时,一般需要按准备数据、数据处理和数据分析三个步骤进行。尽管因不同的SNA 软件的具体操作不同,但这三个步骤基本是一致的。 1.准备数据,建立关系矩阵 准备数据是指将使用问卷或其他调查方法,或直接从网络教学支撑平台自带的后台数据库中所获得的用于研究的关系数据,经过整理后按照规定格式形成关系矩阵,以备数据处理时使用。这个步骤也是SNA 分析的重要的基础性工作。SNA 中共有三种关系矩阵:邻接矩(AdjacencyMatrix)、发生阵(Incidence Matrix)和隶属关系矩阵(Affiliation Matrix)。邻接矩阵为正方阵,其行和列都代表完全相同的行动者,如果邻接矩阵的值为二值矩阵,则其中的“0”表示两个行动者之间没有关系,而“1”则表示两个行动者之间存在关系。然而我们

UCINET快速上手

UCINET快速上手 本指南提供了一种快速介绍UCINET的使用说明。它假定软件已经和数据安装在C:\Program Files\Analytic Technologies\Ucinet 6\DataFiles的文件夹中,被留作为默认目录。 这个子菜单按钮涉及到UCINET所有程序,它们被分为文件,数据、转换、工具、网络、视图、选择和帮助。值得注意的是,这个按钮的下方,都是在子菜单中的这些调用程序的快捷键。在底部出现的默认目录是用于UCINET收集任何数据和存储任何文件(除非另外说明),目录可以通过点击向右这个按钮被修改。 运行的一种程序 为了运行UCINET程序,我们通常需要指定一个UCINET数据集,给出一些参数。在可能的情况下,UCINET选用一些默认参数,用户可以修改 (如果需要)。注意UCINET伴随着大量的标准数据集,而这些将会放置在默认值目录。当一个程序被运行,有一些文本输出,它们会出现在屏幕上,而且通常UCINET的数据文件包含数据结果,这些结果又将会被储存在默认目录中。 我们将运行度的权重的程序来计算在一个称为TARO的标准UCINET数据集的全体参与者的权重。首先我们强调网络>权重>度,再点击

如果你点击了帮助按钮,,一个帮助界面就会在屏幕上打开,看起来像这样。帮助文件给出了一个程序的详细介绍,会解释参数并描述在记录文件和屏幕上显示出来的输出信息。 关闭帮助文件,或者通过点击pickfile按钮或者输入名称选择TARO分析数据,如下。

现在点击OK运行程序验证。 这是一个文本文件给出的程序结果。注意你可以向下滚动看到更多的文件。 这个文件可以保存或复制、粘贴到一个word处理包中。当UCINET被关闭时,这个文件将会被删除。关闭此文件。 注意,当这个程序运行时,我们也创建了一个名为FreemanDegree的新的UCINET 文档。我们可以使用Display /dataset按钮查看新的UCINET文件。这是D按钮,只出现在下面的工具子菜单里(见第一个图)。点击D,直接投入到打开的文件菜单中,如果你使用的是Data>Display,忽略一些可视的选项菜单。点击Display ,选择FreemanDegree。你应该得到以下 请注意,此文件具有所有的核心措施(但不在文本输出中排序),但没有产生在记录文件中的描述性统计。 使用电子表格编辑器 电子表格编辑器可以用来修改任何数据或输入新的数据。这对于传输UCINET 数据(例如中心得分)到Microsoft Excel或SPSS也是非常有用的。注意DL格式提供了一种输入数据时更复杂的灵活的方式,不在这个入门指南隐藏。如果您按一下

ucinet软件快速入门上手网络分析软件

u c i n e t软件快速入门上 手网络分析软件 This model paper was revised by the Standardization Office on December 10, 2020

本指南提供了一种快速介绍UCINET的使用说明。 假定软件已经和数据安装在C:\Program Files\Analytic Technologies\Ucinet 6\DataFiles的文件夹中,被留作为默认目录。 这个子菜单按钮涉及到UCINET所有程序,它们被分为文件,数据、转换、工具、网络、视图、选择和帮助。值得注意的是,这个按钮的下方,都是在子菜单中的这些调用程序的快捷键。在底部出现的默认目录是用于UCINET收集任何数据和存储任何文件(除非另外说明),目录可以通过点击向右这个按钮被修改。 运行的一种程序 为了运行UCINET程序,我们通常需要指定一个UCINET数据集,给出一些参数。在可能的情况下,UCINET选用一些默认参数,用户可以修改 (如果需要)。注意UCINET伴随着大量的标准数据集,而这些将会放置在默认值目录。当一个程序被运行,有一些文本输出,它们会出现在屏幕上,而且通常UCINET的数据文件包含数据结果,这些结果又将会被储存在默认目录中。 我们将运行度的权重的程序来计算在一个称为TARO的标准UCINET数据集的全体参与者的权重。首先我们强调网络>权重>度,再点击 如果你点击了帮助按钮,,一个帮助界面就会在屏幕上打开,看起来像这样。帮助文件给出了一个程序的详细介绍,会解释参数并描述在记录文件和屏幕上显示出来的输出信息。关闭帮助文件,或者通过点击pickfile按钮或者输入名称选择TARO分析数据,如下。 现在点击OK运行程序验证。 这是一个文本文件给出的程序结果。注意你可以向下滚动看到更多的文件。

软件Ucinet 和Netdraw使用说明书----Software Resource - Ucinet A Brief Guide to Using Netdraw

A Brief Guide to Using NetDraw1 NetDraw is a program for drawing social networks. Overview of Features Multiple Relations. You can read in multiple relations on the same nodes, and switch between them (or combine them) easily. Valued Relations. If you read in valued data, you can sequentially “step” through different levels of dichotomization, effectively selecting only strong ties, only weak ties, etc. In addition, you have the option of letting the thickness of lines correspond to strength of ties. Node Attributes. The program makes it convenient to read in multiple node attributes for use in setting colors and sizes of nodes (as well as rims, labels, etc.). In addition, the program makes it easy to turn on and off groups of nodes defined by a variable, such as males or members of a given organization. If the attributes are read in using the VNA data format (see below), they can be textual in addition to numeric. This means that instead of coding location as numeric codes 1, 2, 3, etc, you can simply write Boston, New York, Tokyo … Analysis. A limited set of analytical procedures are included, such as the identification of isolates, components, k-cores, cut-points and bi-components (blocks). 2-Mode Data. NetDraw can read 2-mode data, such as the Davis, Gardner and Gardner data and automatically create a bipartite representation of it. Data Formats. The program reads Ucinet datasets (the ##h and ##d files), Ucinet DL text files, Pajek files (net, clu and vec), and the program’s own VNA text file format, which allows the user to combine node attributes with tie information. Saving Data. Using the VNA file format, the program can save a network along with its spatial configuration, node colors, shapes, etc. so that the next time you open the file, the network looks exactly like it looked before. The program can also save data as Pajek net and clu files, and Ucinet datasets (both networks and attributes). Saving Pictures. Network diagrams can be saved as bitmaps (.bmp), jpegs (.jpg), windows metafiles (.wmf) and enhanced metafiles (.emf). In addition, the program exports to Pajek and Mage. 1 Downloaded from: https://www.360docs.net/doc/c53552747.html,/downloadnd.htm, February 18, 2011.

ucinet软件快速入门上手网络分析软件

本指南提供了一种快速介绍UCINET勺使用说明 假定软件已经和数据安装在C:\Program Files\Analytic Technologies\Ucinet 6\DataFiles 勺文件夹中,被留作为默认目录。 这个子菜单按钮涉及到UCINET所有程序,它们被分为文件,数据、转换、工具、网络、视图、选择和帮助。值得注意勺是, 这个按钮勺下方,都是在子菜单中勺这些调用程序勺快捷键。 在底部出现的默认目录是用于UCINET攵集任何数据和存储任何文件(除非另外说明),目录可以通过点击向右这个按钮被修改。 运行的一种程序 为了运行UCINET程序,我们通常需要指定一个UCINET数据集,给出一些参数。在可能的情况下,UCINET选用一些默认参数,用户可以修改(如果需要)。注意UCINET伴随着大量的标准数据集,而这些将会放置在默认值目录。当一个程序被运行,有一些文本输出, 它们会出现在屏幕上,而且通常UCINET的数据文件包含数据结果,这些结果又将会被储存在默认目录中。 我们将运行度的权重的程序来计算在一个称为TARO的标准UCINET数据集的全体参与者的 权重。首先我们强调网络>权重>度, 再点击 如果你点击了帮助按钮,,一个帮助界面就会在屏幕上打开,看起来像这样。帮助文件给出了一个程序的详细介绍, 会解释参数并描述在记录文件和屏幕上显示出来的输出信息。 关闭帮助文件,或者通过点击pickfile 按钮或者输入名称选择TARO分析数据,如下。 现在点击OK运行程序验证。 这是一个文本文件给出的程序结果。注意你可以向下滚动看到更多的文件 这个文件可以保存或复制、粘贴到一个word处理包中。当UCINET被关闭时,这个文件将

Ucinet_6_安装使用指南(睿驰原创)

北京环中睿驰科技有限公司 Ucinet软件操作指南 安装、激活、使用方法 QQ:971307775 Email: ss@https://www.360docs.net/doc/c53552747.html,欢迎交流联系 沈帅 5/2/2012 主要介绍UCINET软件的安装方法、激活方法、用途特点介绍以及一个完整的建模实例。

1Ucinet软件操作指南 1.1安装步骤 1.1.1步骤一安装软件 ●Ucinet 6 Windows版本安装软件包名称为:UcinetSetup.exe,点击该软件安装包, 然后弹出下边界面之后点击允许运行: 图一 ●然后弹出如下界面,选择安装目录:

图二●然后点击Next,选择安装文件夹名称: 图三●点击Next,开始进行软件配置,完成安装。

图四 点击next,完成Ucinet的安装,然后点击finish即可启动软件: 图五

1.1.2软件激活方法: ●点击Install之后,在Help页面中选择Register注册按钮,然后输入购买时使用的 UserID和RegistrationCode,具体如下: 图六 ●激活成功之后,会提示激活成功。 1.2软件介绍 1.2.1用途 UCINET软件是由加州大学欧文(Irvine)分校的一群网络分析者编写的。 现在对该软件进行扩展的团队是由斯蒂芬·博加提(Stephen Borgatti)、马丁·埃弗里特(Martin·Everett)和林顿·弗里曼(Linton Freeman)组成的。 UCINET网络分析集成软件包括一维与二维数据分析的NetDraw,还有正在发展应用的三维展示分析软件Mage等,同时集成了Pajek用于大型网络分析的Free应用软件程序。利用UCINET软件可以读取文本文件、KrackPlot、Pajek、Negopy、VNA等格式的文件。它能处理32 767个网络节点。当然, 从实际操作来看,当节点数在5000~10000之间时,一些程序的运行就会很慢。社会网络分析法包括中心性分析、子群分析、角色分析和基于置换的统计分析等。 另外,该软件包有很强的矩阵分析功能,如矩阵代数和多元统计分析。 它是目前最流行的,也是最容易上手、最适合新手的社会网络分析软件。

复杂网络绘图软件Ucinet详细使用说明书

Software for Social Network Analysis? Mark Huisman Heymans Institute/DPMG Marijtje A.J.van Duijn ICS/Statistics&Measurement Theory University of Groningen 3rd October2003 Abstract This chapter gives a state-of-the art overview of available(free and commer-cial)software for social network analysis as of fall2003.It reviews and compares six programs,illustrating their functionality with example data.Data manipu- lation options and available support are also discussed.Furthermore,seventeen other,of which nine special-purpose,software packages and?ve software rou- tine packages for general statistical software are reviewed brie?y.The chapter concludes with some recommendations. 1Introduction This chapter reviews software for the analysis of social networks.Both commercial and freely available packages are considered.Based on the software page on the INSNA website(see the references for the URL),and using the main topics in the book on network analysis by Wasserman and Faust(1994),which we regard as the standard text,we selected twenty seven software packages:twenty three stand alone programs,listed in Table1,and?ve utility toolkits given in Table2. Software merely aimed at visualization of networks was not admitted to the list, since this is the topic of chapter12of this book(Freeman,2004).We do review a few ?We thank Vladimir Batagelj,Ghi-Hoon Ghim,Andrej Mrvar,Bill Richards,and Andrew Seary for making their software available,Wouter de Nooy for his help with the documentation,and the editors Peter Carrington,John Scott,and Stanley Wasserman,as well as Vladimir Batagelj,Steve Borgatti,Ron Burt,Ghi-Hoon Ghim,Andrej Mrvar,Andrew Seary,and Tom Snijders for their valuable comments and suggestions.This research was supported by the Social Science Research Council of the Netherlands Organization for Scienti?c Research(NWO),grant400-20-020. 1

EpiData使用手册

目录 一、EpiData2.0软件的安装 (3) 1.EpiData2.0软件介绍 (3) 2.EpiData2.0软件的组成 (3) 3.EpiData2.0软件的安装 (3) 4.EpiData2.0软件汉化文件的安装 (5) 5.数据文件Data的安装 (5) 6.EpiData2.0软件的启动 (5) 二、EpiData2.0软件的功能 (6) 1.工具条 (6) 2.快捷键 (7) 3.调查表文件(.qes)的制作 (7) EpiData编辑器 (7) 字段选取清单 (8) 变量符号编写器 (8) 数据表格式预览 (9) 变量命名法 (9) 自动变量命名规则 (10) 第一单词作为变量名 (11) 变量标记 (11) 自动缩进 (12) 字段输入框对齐 (12) 4.创建.REC数据文件和修改数据结构 (13) 4.1 如何创建.rec数据文件 (13) 4.2 数据文件的修改 (13) 5. .REC数据文件的追加与合并 (15) 5.1 数据文件的追加 (15) 5.2数据文件的合并 (16) 6. EpiData中的字段类型 (17) 6.1 自动编码变量 (17) 6.2 数值型变量 (17) 6.3 字符型变量 (17) 6.4 大写字符型变量 (17) 6.5 布尔变量 (17) 6.6 日期型变量 (17) 6.7 今天型日期字段 (18) Soundex型变量 (18) 6.9 隔位符 (18) 7. 编辑.CHK核查文件及核查文件命令和函数 (19) 7.1 增加/更改核对命令 (20) 7.2 使用编辑器产生核查文件 (23)

7.3 核查文件的核对命令 (24) 7.4 操作符和函数 (38) 8. 数据的录入 (43) 8.1字段间移动 (43) 8.2 记录间移动 (44) 8.3 查找记录 (44) 8.4 过滤器 (45) 8.5 数据双录入和有效性检查 (45) 8.6 关于数据文件 (46) 9. 数据输出 (47) 9.1 数据备份 (47) 9.2数据文件转成dBase III格式 (47) 9.3 数据文件转成Excel格式 (48) 9.4 数据文件转成Stata文件 (48) 9.5 将数据转成文本文件 (48) 三、EpiData 2.0软件与EpiInfo的兼容性 (49) 1.在数据文件中的不同 (49) 2.检查文件中的区别 (49) 四、结束语 (50)

Ucinet软件快速入门上手网络分析软件

本指南提供了一种快速介绍U C I N E T 的使用说明假定软件已经和数据安装在C:\ProgramFiles\AnalyticTechnologies\Ucinet6\DataFiles 的文件夹中,被留作为默认目录。 这个子菜单按钮涉及到UCINET所有程序,它们被分为文件,数据、转换、工具、网络、视图、选择和帮助。值得注意的是, 这个按钮的下方,都是在子菜单中的这些调用程序的快捷键。 在底部出现的默认目录是用于UCINET^集任何数据和存储任何文件(除非另外说明),目录可以通过点击向右这个按钮被修改。 运行的一种程序 为了运行UCINET程序,我们通常需要指定一个UCINET数据集,给出一些参数。在可能的情况下,UCINET选用一些默认参数,用户可以修改(如果需要)。注意UCINET伴随着大量的标准数据集,而这些将会放置在默认值目录。当一个程序被运行,有一些文本输出, 它们会出现在屏幕上,而且通常UCINET的数据文件包含数据结果,这些结果又将会被储存在默认目录中。我们将运行度的权重的程序来计算在一个称为TARO勺标准UCINET数据集的全体参与者的权重。首先我们强调网络>权重>度, 再点击 如果你点击了帮助按钮,,一个帮助界面就会在屏幕上打开,看起来像这样。帮助文件给出了一个程序的详细介绍, 会解释参数并描述在记录文件和屏幕上显示出来的输出信息。 关闭帮助文件,或者通过点击pickfile 按钮或者输入名称选择TARO分析数据,如下。 现在点击0K运行程序验证 这是一个文本文件给出的程序结果。注意你可以向下滚动看到更多的文件 这个文件可以保存或复制、粘贴到一个word处理包中。当UCINET被关闭时,这个文件将会被删除。关闭此文件。

Ucinet软件快速入门上手-网络分析软件

本指南提供了一种快速介绍UCINET得使用说明。 假定软件已经与数据安装在C:\Program Files\Analytic Technologies\Ucinet 6\DataFiles得文件夹中,被留作为默认目录。 这个子菜单按钮涉及到UCINET所有程序,它们被分为文件,数据、转换、工具、网络、视图、选择与帮助。值得注意得就是,这个按钮得下方,都就是在子菜单中得这些调用程序得快捷键。在底部出现得默认目录就是用于UCINET收集任何数据与存储任何文件(除非另外说明),目录可以通过点击向右这个按钮被修改。 运行得一种程序 为了运行UCINET程序,我们通常需要指定一个UCINET数据集,给出一些参数。在可能得情况下,UCINET选用一些默认参数,用户可以修改(如果需要)。注意UCINET伴随着大量得标准数据集,而这些将会放置在默认值目录。当一个程序被运行,有一些文本输出,它们会出现在屏幕上,而且通常UCINET得数据文件包含数据结果,这些结果又将会被储存在默认目录中。 我们将运行度得权重得程序来计算在一个称为TARO得标准UCINET数据集得全体参与者得权重。首先我们强调网络>权重>度,再点击

如果您点击了帮助按钮,,一个帮助界面就会在屏幕上打开,瞧起来像这样。帮助文件给出了一个程序得详细介绍,会解释参数并描述在记录文件与屏幕上显示出来得输出信息。 关闭帮助文件,或者通过点击pickfile按钮或者输入名称选择TARO分析数据,如下。 现在点击OK运行程序验证。

这就是一个文本文件给出得程序结果。注意您可以向下滚动瞧到更多得文件。 这个文件可以保存或复制、粘贴到一个word处理包中。当UCINET被关闭时,这个文件将会被删除。关闭此文件。 注意,当这个程序运行时,我们也创建了一个名为FreemanDegree得新得UCINET文档。我们可以使用Display /dataset按钮查瞧新得UCINET文件。这就是D按钮,只出现在下面得工具子菜单里(见第一个图)。点击D,直接投入到打开得文件菜单中,如果您使用得就是Data>Display,忽略一些可视得选项菜单。点击Display ,选择FreemanDegree。您应该得到以下 请注意,此文件具有所有得核心措施(但不在文本输出中排序),但没有产生在记录文件中得描述性统计。 使用电子表格编辑器

EPIDATA教程

EPIDATA使用方法简介 一、建立新QES文件 第一种:在菜单中,点击“文件”(File)→“生成调查表文件QES文件”。 第二种:在工作栏的工作流程中,点击“1. 打开文件”(1.Define Data)→“建立新QES文件”。 第三种:在按钮栏中,点击,这时窗口中会在工作区显示一个空白的文档,你可以在此文档中键入调查表内容和框架,编辑完成后,将调查表文件保存,文件的扩展名统一为.QES。 二、调查表书写生成 1.“文件”(File)→“选项”(Option)→“生成REC文件”(Create data file)→ 在“如何生成字段名”(How to generate field names)中选择字段的命名方式。 2. 1 如果选择:以调查表第一个词命名、更新问题为实际文件名效果。

2 如果只选择:以调查表第一个词命名,字段名为汉字显示。 3 如果只选择:使用{ }内的内容自动添加字段名,则显示{ }的内容。【①在普通文本中优先选择“{ }”括进的文本。如果问题是{my}first{field}?那末字段名将为MYFIELD;如果问题是“姓名{name}?”,产生的字段名为name。 4 ②通用常见单词不予考虑(即What?Who?If?etc.)。What did you do?产生的字段名为YOUDO。 5 ③如果字段前没有“问题”文本,字段名就取前一个字段名再加上一个数字。如果前一个字段名是dMY字段,那末下一个字段(如果没 有“问题”文本)就是dMY1。如果前一个字段是dV31,则下一个字段名就是dV32。如果不存在前一个字段名则使用隐含字段名FIELD1。 6 ④如果第一个字符是数字则在第一个字符前插入一个字母N。例如3 little mice?产生的字段名为N3LITTLE。】 3. 数值型字段:##,###.##… ;仅接受数字和空格,不输按空格 处理,分析时作缺失值处理,以“.”显示。数字位数由“#”个数决 定,小数位数由小数点右边的“#”个数确定。最长可达14位,小 数点按1个字符计算。 文本型字段:包括三种。一种是常用的文本(或下划线、或底线)型字段:________;该型字段由连续下划线来定义,长度由下划线字符个数决定,最大值为80,空白字段(字段内容空缺)时,数据管理时将按缺失值处理。另一种为大写文本型字段:。 日期型字段:包括两种。一种为常用日期字段: