WAF部署方案

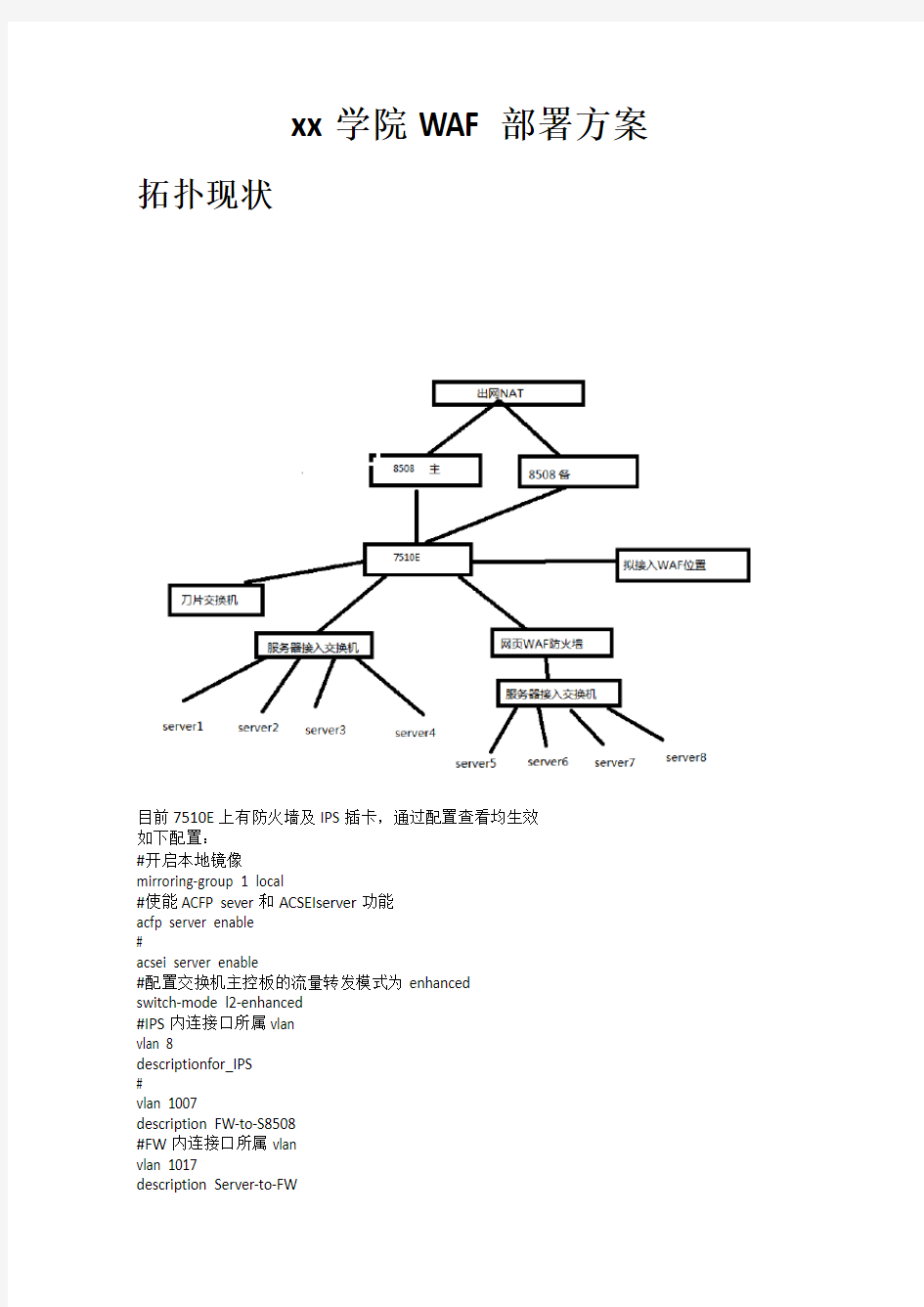

xx学院WAF部署方案拓扑现状

目前7510E上有防火墙及IPS插卡,通过配置查看均生效

如下配置:

#开启本地镜像

mirroring-group 1 local

#使能ACFP sever和ACSEIserver功能

acfp server enable

#

acsei server enable

#配置交换机主控板的流量转发模式为enhanced

switch-mode l2-enhanced

#IPS内连接口所属vlan

vlan 8

descriptionfor_IPS

#

vlan 1007

description FW-to-S8508

#FW内连接口所属vlan

vlan 1017

description Server-to-FW

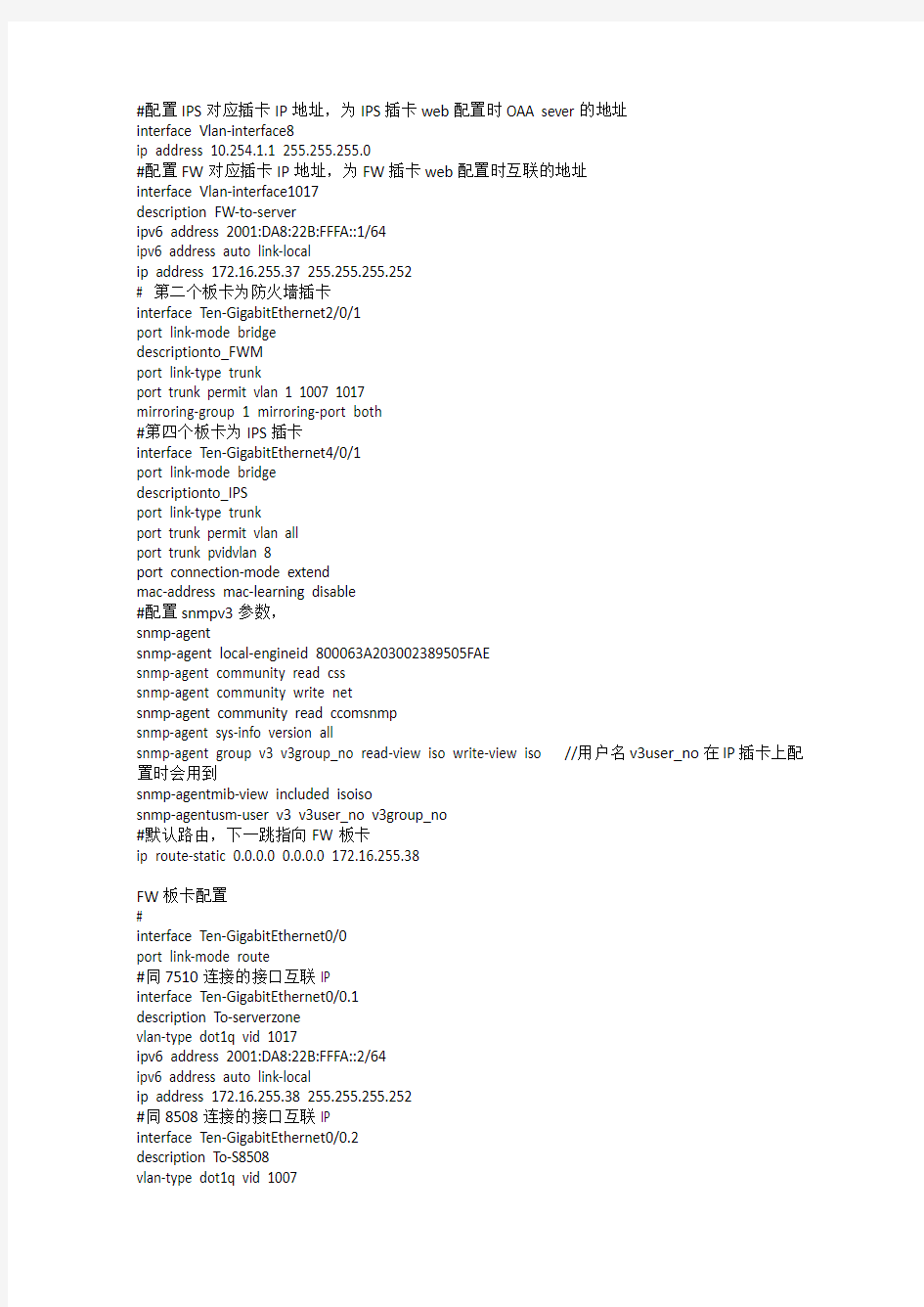

#配置IPS对应插卡IP地址,为IPS插卡web配置时OAA sever的地址

interface Vlan-interface8

ip address 10.254.1.1 255.255.255.0

#配置FW对应插卡IP地址,为FW插卡web配置时互联的地址

interface Vlan-interface1017

description FW-to-server

ipv6 address 2001:DA8:22B:FFFA::1/64

ipv6 address auto link-local

ip address 172.16.255.37 255.255.255.252

# 第二个板卡为防火墙插卡

interface Ten-GigabitEthernet2/0/1

port link-mode bridge

descriptionto_FWM

port link-type trunk

port trunk permit vlan 1 1007 1017

mirroring-group 1 mirroring-port both

#第四个板卡为IPS插卡

interface Ten-GigabitEthernet4/0/1

port link-mode bridge

descriptionto_IPS

port link-type trunk

port trunk permit vlan all

port trunk pvidvlan 8

port connection-mode extend

mac-address mac-learning disable

#配置snmpv3参数,

snmp-agent

snmp-agent local-engineid 800063A203002389505FAE

snmp-agent community read css

snmp-agent community write net

snmp-agent community read ccomsnmp

snmp-agent sys-info version all

snmp-agent group v3 v3group_no read-view iso write-view iso //用户名v3user_no在IP插卡上配置时会用到

snmp-agentmib-view included isoiso

snmp-agentusm-user v3 v3user_no v3group_no

#默认路由,下一跳指向FW板卡

ip route-static 0.0.0.0 0.0.0.0 172.16.255.38

FW板卡配置

#

interface Ten-GigabitEthernet0/0

port link-mode route

#同7510连接的接口互联IP

interface Ten-GigabitEthernet0/0.1

description To-serverzone

vlan-type dot1q vid 1017

ipv6 address 2001:DA8:22B:FFFA::2/64

ipv6 address auto link-local

ip address 172.16.255.38 255.255.255.252

#同8508连接的接口互联IP

interface Ten-GigabitEthernet0/0.2

description To-S8508

vlan-type dot1q vid 1007

ipv6 address 2001:DA8:22B:FFF7::4/64

ipv6 address auto link-local

ip address 172.16.255.28 255.255.255.248

#配置路由

ip route-static 0.0.0.0 0.0.0.0 172.16.255.25 默认指向S8508

ip route-static 10.3.40.0 255.255.255.0 172.16.255.37

ip route-static 10.10.10.0 255.255.255.0 172.16.255.37

ip route-static 10.10.12.0 255.255.255.0 172.16.255.37

ip route-static 10.10.23.0 255.255.255.0 172.16.255.37

ip route-static 172.16.102.0 255.255.255.0 172.16.255.37

ip route-static 172.16.250.0 255.255.255.0 172.16.255.37

ip route-static 211.71.160.32 255.255.255.224 172.16.255.37

ip route-static 211.71.169.0 255.255.255.0 172.16.255.37

ip route-static 211.71.175.0 255.255.255.192 172.16.255.37

ip route-static 211.71.175.64 255.255.255.192 172.16.255.37

ip route-static 211.71.175.128 255.255.255.192 172.16.255.37

ip route-static 211.71.175.192 255.255.255.192 172.16.255.37

ip route-static 218.249.243.96 255.255.255.224 172.16.255.37

业务需求

需要将原有串联在7510E与服务器接入交换机之间的透明部署的网页WAF防火墙更改至旁挂在7510E上,通过控制措施将访问服务器80端口的流量牵引至WAF,经过流量清洗后返回到服务器

鉴于对目前现状的分析,采用如下部署方案

部署方式旁挂部署

实现方式:策略路由

通过policybased route进行策略路由(弱策略路由)

配置互联vlan下IP地址,在WAF上进行配置,测试ping通建立访问控制列表

针对tcp访问的目的端口80做访问控制列表

acl number 3000

rule 0 permit tcp destination IP destination-port eq 80

rule 5 permit tcp destination IP destination-port eq 80

rule 10 permit tcp destination IP destination-port eq 80 rule 15 permit tcp destination IP destination-port eq 80 rule 20 permit tcp destination IP destination-port eq 80 rule 25 permit tcp destination IP destination-port eq 80 rule 30 permit tcp destination IP destination-port eq 80

#设置策略路由

policy-based-route 1 permit node 10

if-matchacl 3000

applyip-address next-hop X.X.X.X WAF IP

vlan接口下应用路由策略

#

interfaceVlan-interfaceXXX

ip policy-based-route 1

#

或者在物理接口下应用路由策略

interfaceG Ethernet0/1

ip address 192.168.1.1 255.255.255.0

ip policy route-policy 1

策略路由下一跳失效时对报文的处理

根据在策略路由下一跳失效的情况下,对匹配策略路由的报文处理方式的不同,我们常把策略路由分为两种实现方式,称之为强策略路由和弱策略路由。

1.弱策略路由方式的PBR

弱策略路由方式的PBR转发流程如下:

报文进入设备后:

(1)优先按照策略路由转发,如果不匹配策略路由设定匹配条件,则按照正常路由表转发。如果有路由表匹配,按照路由表下一跳进行转发,否则丢弃报文。

(2)如果匹配了策略路由设定的匹配条件,则按照策略路由设定的下一跳进行转发。如果下一跳不可达,则按照正常路由转发。

(3)如果有路由表匹配,按照路由表下一跳进行转发。如果没有路由表匹配,查询策略路由是否设置了缺省下一跳,如果设置了,按照缺省下一跳进行转发;如果

没有设置,丢弃报文。

从以上报文转发的步骤看出,弱策略路由的实现方式特点是:当策略路由配置的下一跳不可达时,匹配了策略路由匹配条件的报文仍然可以查找路由表进行转发。2.强策略路由方式PBR

强策略路由方式的PBR转发流程如下:

从以上流程图看出,强策略路由的实现方式特点是:当策略路由配置的下一跳不可达时,匹配了策略路由匹配条件的报文被直接丢弃,不能再进行路由表的查询转发,所以本次WAF部署实现采用弱策略路由方式。

大多数设备既可以支持强策略路由,也可以支持弱策略路由,支持哪一种方式进行转发和配置方式(IPPBR 或QoSPBR)有一定的联系。通常IPPBR配置方式仅能支持弱策略路由,而QoSPBR配置方式对于有些设备来说,仅支持强策略路由,对另一些设备来说,也可以同时支持强、弱策略路由,使用哪种方式可以通过配置调整。

策略路由下一跳失效的判断条件

通常我们都认为下一跳失效的判断条件为下一跳是否可达,但实际上设备在实现上并没有探测下一跳是否可达的机制(某些条件下可以使用额外的辅助技术,如BFD、NQA 等),因此设备只能根据自身的各种因素进行判断。H3C各款设备实现大体相同,但也有实现不一致的细节,具体如下:

1.下一跳是直连网段地址的情况

S75E 交换机判断的条件是ARP,只要存在对应下一跳地址的ARP 表项,则策略路由认为下一跳可达。作为交换机,ARP 表项的检查更为严格,要求ARP 表项必须对应VLAN 及出接口,否则仍然认为下一跳不可达。比如S75E 策略路由下一跳对应的物理接口状态为UP,但是下一跳并不回应ARP 请求,此时我们可以在设备上配置静态ARP,要求必须配置对应VLAN 和出接口,此时策略路由才认为下一跳可达。对于S75E 的路由端口,判断条件与SR88 相同。

MSR 路由器判断的条件是ARP,只要存在正确的对应下一跳地址的ARP 表项,则策略路由认为下一跳可达。比如MSR 策略路由下一跳对应的物理接口状态为UP,但是下一跳并不回应ARP 请求,此时我们在设备上配置静态ARP(仅能配置短ARP,不能配置出接口),则策略路由仍然认为下一跳可达。

SR88 路由器判断的条件也是ARP,只要存在正确的对应下一跳地址的ARP 表项,则策略路由认为下一跳可达。SR88 对ARP 表项的正确性检查较为严格,除了IP 和MAC 的对应关系外,还要求必须对应出接口,否则仍然认为下一跳不可达。值得注意的是,SR88 在配置静态ARP 时,无法配置出接口(即只能配置短ARP 表项,不能配置长ARP 表项),这样就要求SR88 配置的策略路由的下一跳必须要能够回应ARP 请求。也就是说,SR88 策略路由下一跳的ARP 表项必须动态学习到,否则认为下一跳不可达。(或者通过某些手段,通过平台产生ARP 请求,则短ARP 表项会根据查询路由表的动作自动转变为长ARP 表项)

2.下一跳是非直连网段地址的情况

MSR 对于非直连网段的下一跳地址,查找路由表,如果能匹配到非缺省路由,则认为策略路由下一跳可达。如果没有匹配到任何路由,或者只能匹配缺省路由,

则认为策略路由下一跳不可达。

SR88 当前最新版本的策略路由,不能支持非直连网段的下一跳,配置为非直连网段的下一跳时,直接认为下一跳地址不可达。

S75E(包括IP PBR,QoS PBR)对于非直连网段的下一跳地址,查找路由表,如果能匹配到路由(包括缺省路由),则认为策略路由下一跳可达。如果没有匹配到任何路由,则认为策略路由下一跳不可达。

优化措施

使用额外的辅助技术,如BFD、NQA 等,通过track监测实现快速处理。

可以与Track模块实现联动功能的监测模块包括:

NQA(Network Quality Analyzer,网络质量分析)

BFD(Bidirectional Forwarding Detection,双向转发检测)

Track的用途是实现联动功能。如图所示,联动功能通过在监测模块、Track模块和应用模块之间建立关联,实现这些模块之间的联合动作。联动功能利用监测模块对链路状态、网络性能等进行监测,并通过Track模块将监测结果及时通知给应用模块,以便应用模块进行相应的处理。例如,在策略路由、Track和NQA(BFD)之间建立联动,利用NQA(BFD)监测策略路由的下一跳地址是否可达。NQA监测到下一跳不可达时,通过Track通知策略路由模块该监测结果,以便策略路由模块将该条路由置为无效,确保报文不再通过该策略路由转发,按照正常路由转发。

如果应用模块直接与监测模块关联,由于不同监测模块通知给应用模块的监测结果形式各不相同,应用模块需要分别处理不同形式的监测结果。联动功能在应用

模块和监测模块之间增加了Track模块,通过Track模块屏蔽不同监测模块的差异,将监测结果以统一的形式通知给应用模块,从而简化应用模块的处理。

BFD实现方式

配置bfd会话模式是激活的

bfd session init-mode active

配置bfd echo源地址

bfd echo-source-ip 1.1.1.1

进入接口模式:

[GigabitEthernet1/1/1] bfd min-transmit-interval 50(配置发送BFD控制报文的最小时间间隔,bfd控制报文最小发送间隔)

[GigabitEthernet1/1/1] bfd min-receive-interval 50 (配置接收BFD报文的最小时间间隔,bfd控制报文最小接收间隔)

[GigabitEthernet1/1/1] bfd detect-multiplier 5 (配置检测时间倍数)

配置跟踪组,配置bfd检测的目的地址和本地的IP地址

Track 1 bfd echo interface GigabitEthernet1/1/1 remoteip XXXX local ip XXXX

将策略路由和track跟踪组绑定

policy-based-route 1 permit node 10

applyip-address next-hop X.X.X.X track 1

NQA实现方式

配置探测组admin oper

nqa entry admin oper

类型为icmp-echo,即ping操作

typeicmp-echo

ping的目的地址XXXX

destinationipxxxx

频率为1000毫秒,即1秒

frequency 1000

配置反应组1,如果连续测试三次失败则出发相关动作

reaction 1 checked-element prode-fail threshold-type consecutive 3 action-type trigger-only

跟踪组1和admin oper的reaction 1绑定,即反应组1触发跟踪组1

track 1 nqa entry admin operation-tag reaction 1

使能nqa

nqa agent enable

nqa调度配置,即从配置开始起一直进行调度测试

nqa schedule admin operation-tag start-time now lifetime forever

将策略路由和track跟踪组绑定

policy-based-route 1 permit node 10

applyip-address next-hop X.X.X.X track 1