iptables命令解析

----------------------------------------------------------------------------------------

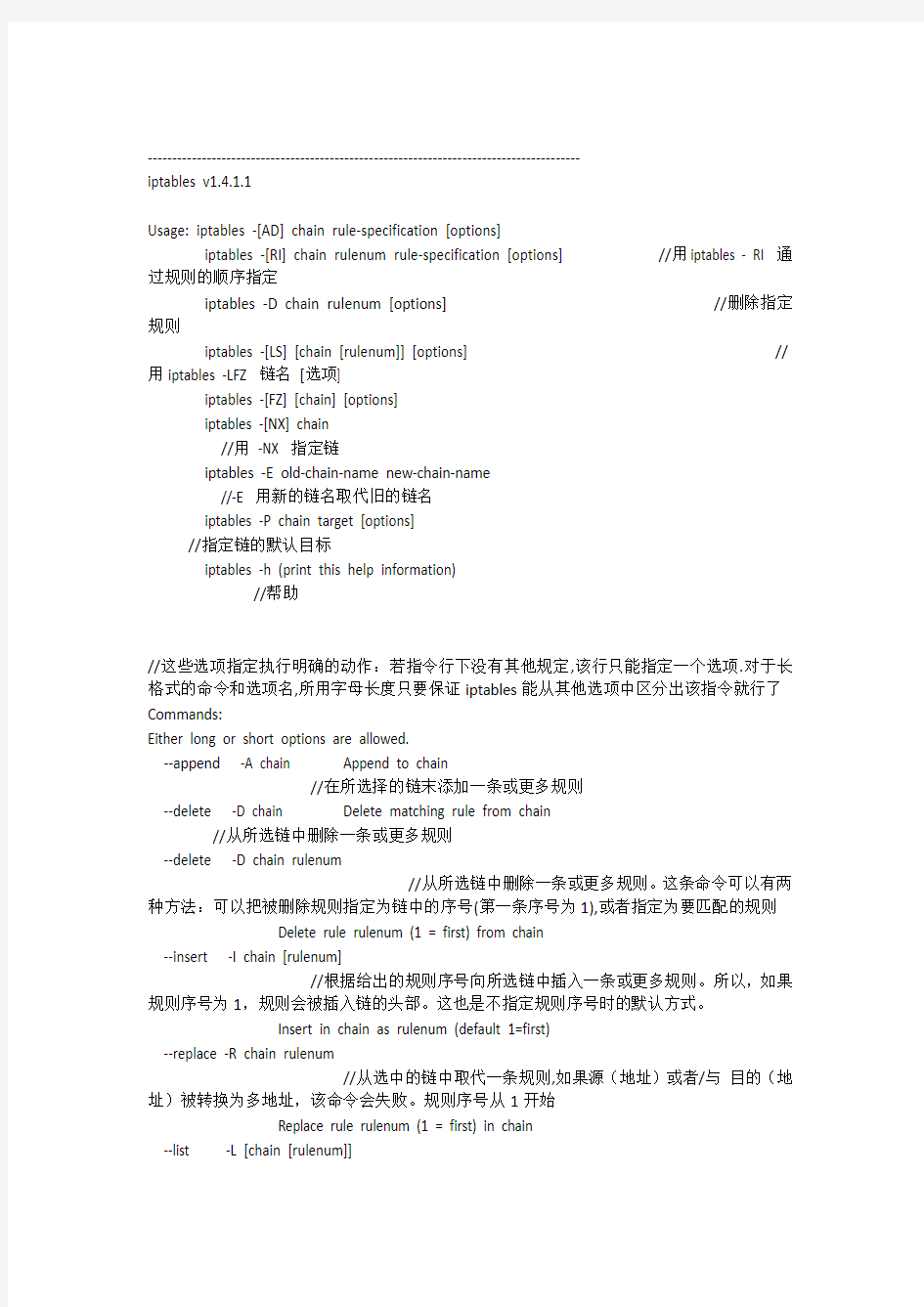

iptables v1.4.1.1

Usage: iptables -[AD] chain rule-specification [options]

iptables -[RI] chain rulenum rule-specification [options] //用iptables - RI 通过规则的顺序指定

iptables -D chain rulenum [options] //删除指定规则

iptables -[LS] [chain [rulenum]] [options] //用iptables -LFZ 链名[选项]

iptables -[FZ] [chain] [options]

iptables -[NX] chain

//用-NX 指定链

iptables -E old-chain-name new-chain-name

//-E 用新的链名取代旧的链名

iptables -P chain target [options]

//指定链的默认目标

iptables -h (print this help information)

//帮助

//这些选项指定执行明确的动作:若指令行下没有其他规定,该行只能指定一个选项.对于长格式的命令和选项名,所用字母长度只要保证iptables能从其他选项中区分出该指令就行了Commands:

Either long or short options are allowed.

--append -A chain Append to chain

//在所选择的链末添加一条或更多规则

--delete -D chain Delete matching rule from chain

//从所选链中删除一条或更多规则

--delete -D chain rulenum

//从所选链中删除一条或更多规则。这条命令可以有两种方法:可以把被删除规则指定为链中的序号(第一条序号为1),或者指定为要匹配的规则Delete rule rulenum (1 = first) from chain

--insert -I chain [rulenum]

//根据给出的规则序号向所选链中插入一条或更多规则。所以,如果规则序号为1,规则会被插入链的头部。这也是不指定规则序号时的默认方式。

Insert in chain as rulenum (default 1=first)

--replace -R chain rulenum

//从选中的链中取代一条规则,如果源(地址)或者/与目的(地址)被转换为多地址,该命令会失败。规则序号从1开始

Replace rule rulenum (1 = first) in chain

--list -L [chain [rulenum]]

//显示所选链的所有规则。如果没有选择链,所有链将被显示。也可以和z选项一起使用,这时链会被自动列出和归零。精确输出受其它所给参数影响

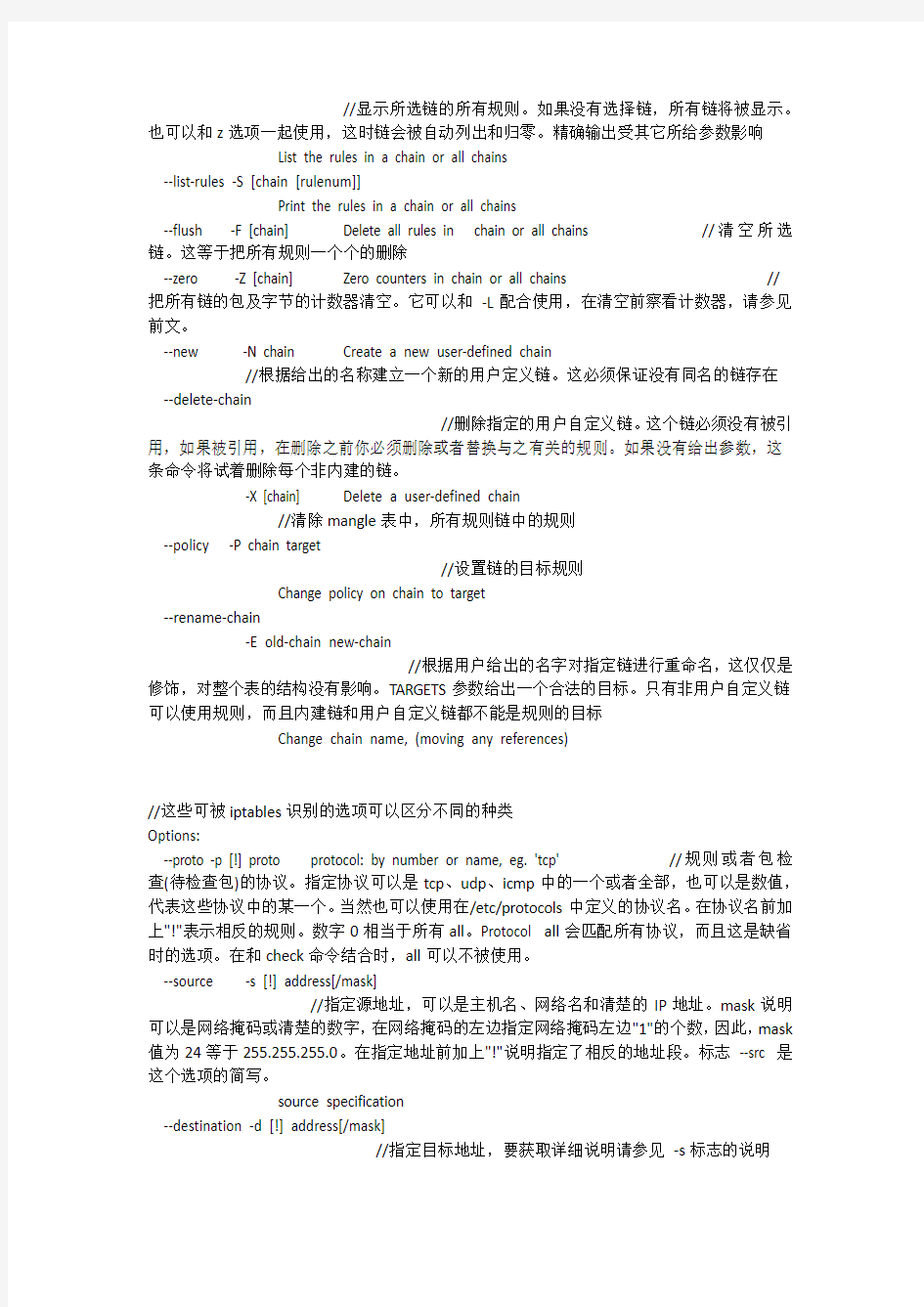

List the rules in a chain or all chains

--list-rules -S [chain [rulenum]]

Print the rules in a chain or all chains

--flush -F [chain] Delete all rules in chain or all chains //清空所选链。这等于把所有规则一个个的删除

--zero -Z [chain] Zero counters in chain or all chains //

把所有链的包及字节的计数器清空。它可以和-L配合使用,在清空前察看计数器,请参见前文。

--new -N chain Create a new user-defined chain

//根据给出的名称建立一个新的用户定义链。这必须保证没有同名的链存在

--delete-chain

//删除指定的用户自定义链。这个链必须没有被引用,如果被引用,在删除之前你必须删除或者替换与之有关的规则。如果没有给出参数,这条命令将试着删除每个非内建的链。

-X [chain] Delete a user-defined chain

//清除mangle表中,所有规则链中的规则

--policy -P chain target

//设置链的目标规则

Change policy on chain to target

--rename-chain

-E old-chain new-chain

//根据用户给出的名字对指定链进行重命名,这仅仅是修饰,对整个表的结构没有影响。TARGETS参数给出一个合法的目标。只有非用户自定义链可以使用规则,而且内建链和用户自定义链都不能是规则的目标

Change chain name, (moving any references)

//这些可被iptables识别的选项可以区分不同的种类

Options:

--proto -p [!] proto protocol: by number or name, eg. 'tcp' //规则或者包检查(待检查包)的协议。指定协议可以是tcp、udp、icmp中的一个或者全部,也可以是数值,代表这些协议中的某一个。当然也可以使用在/etc/protocols中定义的协议名。在协议名前加上"!"表示相反的规则。数字0相当于所有all。Protocol all会匹配所有协议,而且这是缺省时的选项。在和check命令结合时,all可以不被使用。

--source -s [!] address[/mask]

//指定源地址,可以是主机名、网络名和清楚的IP地址。mask说明可以是网络掩码或清楚的数字,在网络掩码的左边指定网络掩码左边"1"的个数,因此,mask 值为24等于255.255.255.0。在指定地址前加上"!"说明指定了相反的地址段。标志--src 是这个选项的简写。

source specification

--destination -d [!] address[/mask]

//指定目标地址,要获取详细说明请参见-s标志的说明

destination specification

--in-interface -i [!] input name[+]

network interface name ([+] for wildcard)

--jump -j target

//目标跳转,指定规则的目标;也就是说,如果包匹配应当做什么。目标可以是用户自定义链(不是这条规则所在的),某个会立即决定包的命运的专用内建目标,或者一个扩展(参见下面的EXTENSIONS)。如果规则的这个选项被忽略,那么匹配的过程不会对包产生影响,不过规则的计数器会增加。

target for rule (may load target extension)

--goto -g chain

jump to chain with no return

--match -m match

extended match (may load extension)

--numeric -n numeric output of addresses and ports

--out-interface -o [!] output name[+]

//输出接口[名称],这是包经由该接口送出的可选的出口名称,包通过该口输出(在链FORWARD、OUTPUT和POSTROUTING中送出的包)。当在接口名前使用"!"说明后,指的是相反的名称。如果接口名后面加上"+",则所有以此接口名开头的接口都会被匹配。如果这个选项被忽略,会假设为"+",那么将匹配所有任意接口。

network interface name ([+] for wildcard)

--table -t table table to manipulate (default: 'filter') //指定表名

--verbose -v verbose mode

--line-numbers print line numbers when listing

--exact -x expand numbers (display exact values)

[!] --fragment -f match second or further fragments only

//这意味着在分片的包中,规则只询问第二及以后的片。自那以后由于无法判断这种把包的源端口或目标端口(或者是ICMP类型的),这类包将不能匹配任何指定对他们进行匹配的规则。如果"!"说明用在了"-f"标志之前,表示相反的意思。

--modprobe=

--set-counters PKTS BYTES set the counter during insert/append

[!] --version -V print package version.

----------------------------------------------------------------------------------------

域名解析长期不稳定的解决和nslookup命令的用法

域名解析长期不稳定的解决和nslookup命 令的用法 域名故障解析ip变来变去https://www.360docs.net/doc/e14240844.html,的域名总在两个ip之间变化。它的根域名https://www.360docs.net/doc/e14240844.html,很稳定。 这样一来,这个域名有时就不能访问.长期如此. 通过ping 域名,发现域名对应ip地址不时变化. 用操作系统的左下角->开始->运行,输入命令ipconfig /flushdns 然后回车执行,清除本地缓存.确认与本地无关. 通过nslookup命令,溯源查错: C:\Documents and Settings\lyz>nslookup https://www.360docs.net/doc/e14240844.html, *** Can't find server name for address 202.96.69.38: Server failed Server: https://www.360docs.net/doc/e14240844.html, Address: 202.96.64.68 Non-authoritative answer: Name: https://www.360docs.net/doc/e14240844.html, Address: 203.171.231.2 C:\Documents and Settings\lyz>nslookup https://www.360docs.net/doc/e14240844.html, *** Can't find server name for address 202.96.69.38: Server failed Server: https://www.360docs.net/doc/e14240844.html, Address: 202.96.64.68 Non-authoritative answer: Name: https://www.360docs.net/doc/e14240844.html, Addresses: 203.171.231.2, 121.199.253.180 C:\Documents and Settings\lyz>nslookup https://www.360docs.net/doc/e14240844.html, 202.96.64.68 Server: https://www.360docs.net/doc/e14240844.html, Address: 202.96.64.68 Non-authoritative answer: Name: https://www.360docs.net/doc/e14240844.html, Addresses: 121.199.253.180, 203.171.231.2 C:\Documents and Settings\lyz>nslookup -q https://www.360docs.net/doc/e14240844.html,

IPTABLES 规则(Rules)

二、IPTABLES 规则(Rules)

牢记以下三点式理解 iptables 规则的关键:

? ? ?

Rules 包括一个条件和一个目标(target) 如果满足条件,就执行目标(target)中的规则或者特定值。 如果不满足条件,就判断下一条 Rules。

目标值(Target Values)

下面是你可以在 target 里指定的特殊值: ACCEPT – 允许防火墙接收数据包 ? DROP – 防火墙丢弃包 ? QUEUE – 防火墙将数据包移交到用户空间 ? RETURN – 防火墙停止执行当前链中的后续 Rules, 并返回到调用链(the calling chain)中。 如果你执行 iptables --list 你将看到防火墙上的可用规则。 下例说明当前系统没 有定义防火墙,你可以看到,它显示了默认的 filter 表,以及表内默认的 input 链, f orward 链, output 链。 # iptables -t filter --list Chain INPUT (policy ACCEPT) target prot opt source destination

?

Chain FORWARD (policy ACCEPT) target prot opt source Chain OUTPUT (policy ACCEPT) target prot opt source 查看 mangle 表: # iptables -t mangle --list 查看 NAT 表: # iptables -t nat --list 查看 RAW 表:

destination

destination

# iptables -t raw --list /!\注意:如果不指定-t 选项,就只会显示默认的 filter 表。因此,以下两种命令形 式是一个意思: # iptables -t filter --list (or) # iptables --list 以下例子表明在 filter 表的 input 链, forward 链, output 链中存在规则:

iptables操作手册

1iptables与firewalld的关系 RHEL7.0以后,使用firewalld服务取代了iptables服务,但是依然可以使用iptables服务,只是默认不开启了,iptables和firewalld都不是真正的防火墙,它们都只是用来定义防火墙策略的防火墙管理工具,是操作系统上的一种服务,将定义好的规则交给内核中的netfilter(网络过滤器)来读取,从而实现防火墙的功能,firewalld和iptables除了可以可以在inbond和outbond方向做策略限制以外,还能实现snat和dnat功能。 注意:firewalld和iptables同时只能运行一种服务,否则会出现不可预知的情况 2iptables安装 RHEL7.0以后,iptables默认不开启,需要安装iptables服务 安装完成后

3实验场景 3.1源地址转换 需求: 源地址1(172.16.202.15)需要访问公网目的地址(192.168.111.245),源地址2(172.16.202.16)不需要访问公网。

内网两台服务器,分别为源地址1(172.16.202.15)和源地址2(172.16.202.16),公网出口处有一台centos 7.1的双网卡服务器,一个接口接内网(172.16.202.14),一个接口接外网(192.168.111.63)。 源地址1上首先需要保证和iptables服务器能够互通,并且有去往192.168.111.245的路由,路由下一跳需要指向iptables内网接口(172.16.202.14),由iptables服务器做源nat,把源地址(172.16.202.15)nat成公网接口地址(192.168.111.63),从而可以访问目的地址(192.168.111.245)。 一、首先在源地址1服务器上配置去往192.168.111.245的路由 ip route add 192.168.111.245 via 172.16.202.14 //临时添加路由,重启网卡或者系统后,路由会丢失,建议做路由固化路由固化:在/etc/sysconfig/network-scripts目录下,新建一个route配置文件,vi route-eth0,新增一条路由,192.168.111.245/32 via 172.16.202.14,重启网卡即可生效 二、iptables服务器上,配置snat策略 iptables -t nat -A POSTROUTING -s 172.16.202.15/32 -d 192.168.111.245/32 -j SNAT --to 192.168.111.63 注释: -t table table to manipulate (default: `filter') //

实验一 网络配置与常用命令

实验一网络配置与常用命令 一、实验目的 掌握TCP/IP协议的配置方法;掌握如何使用IPCONFIG命令验证PC的网络配置;掌握如何使用PING命令验证目标主机的连通性;掌握如何使用TRACERT命令跟踪目标主机路由;掌握如何使用NETSTAT命令查询主机当前网络连接;掌握如何使用ARP命令查看ARP高速缓存;掌握如何使用NSLOOKUP命令进行域名查询; 二、实验环境 1.运行Windows 2000/2003Server/XP操作系统的PC两台; 2.每台PC具有一块以太网卡,通过双绞线与局域网相连; 图1 Tracert命令实验网络结构图 三、实验原理 网络命令: IPCONFIG---IP地址相关配置查询命令 PING---网络连通性测试命令 TRACERT---路由跟踪命令 NETSTAT---网络连接查询命令 ARP---以太网络ARP 表命令 NSLOOKUP---域名查询命令

四、实验步骤 1.为PC配置IP地址、子网掩码、网关和DNS 为PC配置正确的IP地址及相关参数: 第一,点击开始->控制面板->网络连接->网卡。 第二,点击属性按钮。 第三,选择TCP/IP协议,选择属性。 第四,配置IP地址、子网掩码、网关、DNS。 第五,验证PC的IP地址及相关参数配置 2.使用IPCONFIG命令查询主机的网络配置 3.使用PING命令验证目标主机的连通性 ⑴使用PING命令测试连通性 C:\Documents and Settings\Administrator>ping https://www.360docs.net/doc/e14240844.html, Pinging https://www.360docs.net/doc/e14240844.html, [202.108.9.38] with 32 bytes of data: Reply from 202.108.9.38: bytes=32 time=3ms TTL=56 Reply from 202.108.9.38: bytes=32 time=1ms TTL=56

Nslookup命令详解 (域名DNS诊断)

Nslookup显示可用来诊断域名系统(DNS)基础结构的信息。只有在已安装TCP/IP 协议的情况下才可以使用Nslookup 命令行工具。 语法 nslookup [-option][hostname][server] Nslookup 有两种模式: 交互式和非交互式。 要随时中断交互式命令,请按CTRL+C。 要退出,请键入exit。 要将内置命令当作计算机名,请在该命令前面放置转义字符(\) 如果查找请求失败,nslookup 将打印错误消息。下表列出可能的错误消息。错误消息说明 Timed out 重试一定时间和一定次数之后,服务器没有响应请求。可以通过set timeout 子命令设置超时期。而利用set retry 子命令设置重试次数。 No response from server 服务器上没有运行DNS 名称服务器。 No records 尽管计算机名有效,但是DNS 名称服务器没有计算机当前查询类型的资源记录。查询类型使用set querytype 命令指定。 Nonexistent domain 计算机或DNS 域名不存在。 Connection refused or Network is unreachable 无法与DNS 名称服务器或指针服务器建立连接。该错误通常发生在ls 和finger 请求中。 Server failure DNS 名称服务器发现在其数据库中内部不一致而无法返回有效应答。

Refused DNS 名称服务器拒绝为请求服务。 Format error DNS 名称服务器发现请求数据包的格式不正确。可能表明nslookup 中存在错误。 范例 每个命令行选项均由连字符(-)后紧跟命令名组成,有时是等号(=)后跟一个数值。例如,要将默认的查询类型更改为主机(计算机)信息,并将初始超时更改为10秒,请键入: nslookup -querytype=hinfo-timeout=10 概要 Nslookup.exe 是命令行管理工具,用于测试或解决DNS 服务器问题。此工具是通过“控制面板”与TCP/IP 协议一起安装的。本文包含使用Nslookup.exe 的若干提示。 更多信息 要使用Nslookup.exe,请注意以下方面: ?TCP/IP 协议必须安装在运行Nslookup.exe 的计算机上。 ?在Microsoft TCP/IP 属性页的DNS 选项卡的“DNS服务搜索顺序”字段中必须至少指定一个DNS 服务器。 ?如果已经使用Microsoft TCP/IP 属性页DNS 选项卡上定义的“域后缀搜索顺序”(Domain Suffix Search order )中的搜索列表,将不会发生抽取操作。查询将被附加到列表中指定的域后缀中。要避免使用搜索列表,请始终使用“完全合格的域名称”(即,在名称中添加尾随点)。 Nslookup.exe 可以在两种模式下运行:

利用Iptables实现网络黑白名单防火墙怎么设置

利用Iptables实现网络黑白名单防火墙怎么设置 防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。这篇文章主要介绍了详解Android 利用Iptables实现网络黑白名单(防火墙),小编觉得挺不错的,现在分享给大家,也给大家做个参考。一起跟随小编过来看看吧 具体步骤 二、Iptables网络黑白名单(防火墙)实现细节 因为考虑到一些权限的问题所以在实现方法上采用的是创建一个systemserver来运行这些方法。并提供出manager到三方应用,这样在调用时可以排除一些权限的限制。同时本文只是做一个简单的参考概述,所以在后文中只提供了增加黑白名单的方法和iptables规则,并没有提供相应的删除规则等,原理类似大家可自行补充添加。

2.1、创建systemserver 2.1.1、在/system/sepolicy/service.te中添加 type fxjnet_service, system_api_service, system_server_service, service_manager_type; 2.2.2、在/system/sepolicy/service_contexts中添加如下, fxjnet u:object_r:fxjnet_service:s0 2.2.3、在frameworks/base/core/java/android/content/Context.java中添加 也可以不添加这个,只不过为了后面调用方便所以添加了。如果跳过此步,那么后面出现Context.FXJNET_SERVICE的地方都用字串代替即可。 public static final String FXJNET_SERVICE="fxjnet";

iptables防火墙架构实验报告

iptables防火墙架构实验报告 班级:10网工三班学生姓名:谢昊天学号:1215134046 实验目的和要求: 1、熟悉和掌握TCP/IP协议的基础概念和方法; 2、掌握防火墙的概念、功能分类及实现方法; 3、掌握Linux系统防火墙和基于iptables的防火墙的配置方法。 4、参考课本课本P201,图9-2,完整实现SNAT的功能。 实验内容与分析设计: 防火墙在实施安全的过程中是至关重要的。一个防火墙策略要符合四个目标,而每个目标通常都不是一个单独的设备或软件来实现的。大多数情况下防火墙的组件放在一起使用以满足公司安全目的需求。防火墙要能满足以下四个目标: 1> 实现一个公司的安全策略 防火墙的主要意图是强制执行你的安全策略,比如你的安全策略需要对MAIL服务器的SMTP流量做限制,那么你要在防火墙上强制这些策略。 2> 创建一个阻塞点 防火墙在一个公司的私有网络和分网间建立一个检查点。这种实现要求所有的流量都要经过这个检查点。一旦检查点被建立,防火墙就可以监视,过滤和检查所有进出的流量。网络安全中称为阻塞点。通过强制所有进出的流量都通过这些检查点,管理员可以集中在较少的地方来实现安全目的。 3> 记录internet活动 防火墙还能强制记录日志,并且提供警报功能。通过在防火墙上实现日志服务,管理员可以监视所有从外部网或互联网的访问。好的日志是适当网络安全的有效工具之一。 4> 限制网络暴露 防火墙在你的网络周围创建了一个保护的边界。并且对于公网隐藏了内部系统的一些信息以增加保密性。当远程节点侦测你的网络时,他们仅仅能看到防火墙。远程设备将不会知道你内部网络的布局以及都有些什么。防火墙提高认证功能和对网络加密来限制网络信息的暴露。通过对所能进入的流量进行检查,以限制从外部发动的攻击。

LINUX必学的60个命令

Linux提供了大量的命令,利用它可以有效地完成大量的工作,如磁盘操作、文件存取、目录操作、进程管理、文件权限设定等。所以,在Linux系统上工作离不开使用系统提供的命令。要想真正理解Linux系统,就必须从Linux命令学起,通过基础的命令学习可以进一步理解Linux系统。 不同Linux发行版的命令数量不一样,但Linux发行版本最少的命令也有200多个。这里笔者把比较重要和使用频率最多的命令,按照它们在系统中的作用分成下面六个部分一一介绍。 ◆ 安装和登录命令:login、shutdown、halt、reboot、install、mount、umount、chsh、exit、last; ◆文件处理命令:file、mkdir、grep、dd、find、mv、ls、diff、cat、ln; ◆系统管理相关命令:df、top、free、quota、at、lp、adduser、groupadd、kill、crontab; ◆ 网络操作命令:ifconfig、ip、ping、netstat、telnet、ftp、route、rlogin、rcp、finger、mail、 nslookup; ◆系统安全相关命令:passwd、su、umask、chgrp、chmod、chown、chattr、sudo ps、who;

◆其它命令:tar、unzip、gunzip、unarj、mtools、man、unendcode、uudecode。 本文以Mandrake Linux 9.1(Kenrel 2.4.21)为例,介绍Linux下的安装和登录命令。 login 1.作用 login的作用是登录系统,它的使用权限是所有用户。 2.格式 login [name][-p ][-h 主机名称] 3.主要参数 -p:通知login保持现在的环境参数。 -h:用来向远程登录的之间传输用户名。 如果选择用命令行模式登录Linux的话,那么看到的第一个Linux命令就是login:。 一般界面是这样的: Manddrake Linux release 9.1(Bamboo) for i586 renrel 2.4.21-0.13mdk

手把手教你Linux关闭防火墙命令

手把手教你Linux关闭防火墙命令 2010-04-28 22:04 1) 重启后永久性生效: 开启: chkconfig iptables on 关闭: chkconfig iptables off 2) 即时生效,重启后失效: 开启: service iptables start 关闭: service iptables stop 需要说明的是对于Linux下的其它服务都可以用以上命令执行开启和关闭操作。 在开启了防火墙时,做如下设置,开启相关端口, 修改/etc/sysconfig/iptables 文件,添加以下内容: -A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT -A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT 或者: /etc/init.d/iptables status 会得到一系列信息,说明防火墙开着。 /etc/rc.d/init.d/iptables stop 关闭防火墙 最后: 在根用户下输入setup,进入一个图形界面,选择Firewall configuration,进入下一界面,选择Security Level为Disabled,保存。重启即可。 ====================================================== ——————————————————————————————— fedora下 /etc/init.d/iptables stop ======================================================= ubuntu下:

iptables的详细中文手册

一句一句解说 iptables的详细中文手册 (2009-06-02 22:20:02) 总览 用iptables -ADC 来指定链的规则,-A添加-D删除-C 修改 iptables - [RI] chain rule num rule-specification[option] 用iptables - RI 通过规则的顺序指定 iptables -D chain rule num[option] 删除指定规则 iptables -[LFZ] [chain][option] 用iptables -LFZ 链名[选项] iptables -[NX] chain 用-NX 指定链 iptables -P chain target[options] 指定链的默认目标 iptables -E old-chain-name new-chain-name -E 旧的链名新的链名 用新的链名取代旧的链名 说明 Iptalbes 是用来设置、维护和检查Linux内核的IP包过滤规则的。 可以定义不同的表,每个表都包含几个内部的链,也能包含用户定义的链。每个链都是一个规则列表,对对应的包进行匹配:每条规则指定应当如何处理与之相匹配的包。这被称作'target'(目标),也可以跳向同一个表内的用户定义的链。 TARGETS 防火墙的规则指定所检查包的特征,和目标。如果包不匹配,将送往该链中下一条规则检查;如果匹配,那么下一条规则由目标值确定.该目标值可以是用户定义的链名,或是某个专用值,如ACCEPT[通过], DROP[删除], QUEUE[排队], 或者RETURN[返回]。 ACCEPT 表示让这个包通过。DROP表示将这个包丢弃。QUEUE表示把这个包传递到用户空间。RETURN表示停止这条链的匹配,到前一个链的规则重新开始。如果到达了一个内建的链(的末端),或者遇到内建链的规则是RETURN,包的命运将由链准则指定的目标决定。 TABLES 当前有三个表(哪个表是当前表取决于内核配置选项和当前模块)。 -t table 这个选项指定命令要操作的匹配包的表。如果内核被配置为自动加载模块,这时若模块没有加载,(系统)将尝试(为该表)加载适合的模块。这些表如下:filter,这是默认的表,包含了内建的链INPUT(处理进入

常用网络命令操作实验

实验序号: 3 《计算机网络》 实验报告

说明 一.排版要求 1.实验报告“文件名”按模板要求填写。 例:《计算机网络》实验报告_10网络1班_0209101_董伟_实验3_常用网络命令操作实验.doc 2.一级标题:顶格排版。汉字用宋体,阿拉伯数字用Times New Roman字 体,四号字体,加粗。 3.二级标题:顶格排版。汉字用宋体,阿拉伯数字用Times New Roman字 体,小四号字体,加粗。 4.三级标题:顶格排版。汉字用宋体,阿拉伯数字用Times New Roman字 体,五号字体。 5.正文:每段缩进量:2个汉字。两端对齐;汉字用宋体,阿拉伯数字用 Times New Roman字体,五号字体。 6.图形要求 (1)在正文中要有引用。 (2)要有图名,图名位于图的下方,汉字用宋体,阿拉伯数字用Times New Roman字体,五号字体。 (3)图和图名“居中”。 7.表格要求 (1)在正文中要有引用。 (2)要有表名,表名位于表的上方,汉字用宋体,阿拉伯数字用Times New Roman字体,五号字体。 (3)表和表名“居中”。 二.注意事项 1.复制、拷贝、抄袭者取消成绩。 2.没有安实验报告排版要求者不及格。

实验3常用网络命令操作实验 【实验目的】 1.理解什么是网络命令。 2.学习和掌握Windows平台下的常用网络命令的使用。 3.学习和掌握Linux平台下的常用网络命令的使用。 4.掌握利用网络命令解决一般网络问题。 5.思考: (1)理解ping命令返回信息的具体意义? TTL:生存时间,指定数据报被路由器丢弃之前允许通过的网段数量。TTL 是由发送主机设置的,以防止数据包不断在IP 互联网络上永不终止地循环。转发IP 数据包时,要求路由器至少将TTL 减小1。 "Request Timed Out"这个信息表示对方主机可以到达到TIME OUT,这种情况通常是为对方拒绝接收你发给它的数据包造成数据包丢失。原因可能是对方装有防火墙或已下线。 "Destination Net Unreachable"这个信息表示对方主机不存在或者没有跟对方建立连接。 "Bad IP address" 表示可能没有连接到DNS服务器所以无法解析这个IP地址,也可能是IP地址不存在。 "Source quench received"信息比较特殊,出现的机率很少。表示对方或中途的服务器繁忙无法回应。 (2)如何测试本机与其他机器的物理连通性? ping 命令有助于验证网络层的连通性!一般进行网络故障排除时,可以使用ping 命令向目标计算机或IP地址发送ICMP回显请求,目标计算机会返回回显应答,如果目标计算机不能返回回显应答,说明在源计算机和目标计算机之间的网路存在问题。 (3)如何测试本机当前开放的所有端口? 命令提示符下输入netstat -a 即可看到所有电脑当前使用的端口和正在关闭的端口。 【实验原理】 1.网络命令 利用网络命令可以对网络进行简单的操作。 2.Windows常用网络命令 (1)ipconfig命令 DOS界面的TCP/IP配置程序,可以查看和改变TCP/IP配置参数。在默认模式下显示本机的IP地址、子网掩码、默认网关。 格式:IPconfig [参数] ipconfig /All: 显示所有细节信息 (2)ping命令 ping用于确定本地主机是否能与另一台主机交换(发送与接收)数据报。根据返回的信息,你就可以推断tcp/ip参数是否设置得正确以及运行是否正常。 格式:Ping目的地址[参数1][参数2][参数3] 其中目的地址是指被探测主机的地址,既可以是域名,也可以是IP地址。

2018Linux防火墙iptables配置详解

2018-Linux防火墙iptables配置详解 一、开始配置 我们来配置一个filter表的防火墙. (1)查看本机关于IPTABLES的设置情况 [root@tp ~]# iptables -L -n Chain INPUT (policy ACCEPT) target prot opt source destination Chain FORWARD (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destination Chain RH-Firewall-1-INPUT (0 references) target prot opt source destination ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0 icmp type 255 ACCEPT esp -- 0.0.0.0/0 0.0.0.0/0 ACCEPT ah -- 0.0.0.0/0 0.0.0.0/0 ACCEPT udp -- 0.0.0.0/0 224.0.0.251 udp dpt:5353 ACCEPT udp -- 0.0.0.0/0 0.0.0.0/0 udp dpt:631 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:80 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:25 REJECT all -- 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited 可以看出我在安装linux时,选择了有防火墙,并且开放了22,80,25端口. 如果你在安装linux时没有选择启动防火墙,是这样的 [root@tp ~]# iptables -L -n Chain INPUT (policy ACCEPT) target prot opt source destination Chain FORWARD (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destination 什么规则都没有. (2)清除原有规则. 不管你在安装linux时是否启动了防火墙,如果你想配置属于自己的防火墙,那就清除现在filter的所有规则. [root@tp ~]# iptables -F清除预设表filter中的所有规则链的规则 [root@tp ~]# iptables -X清除预设表filter中使用者自定链中的规则 我们在来看一下

iptables命令详解_共进电子

Iptables规则是如何练成的 本章将详细地讨论如何构建Iptables规则。Iptables 包含三个表(filter、nat 、mangle),默认使用filter表,每个表包含若干条链(PREROUTING,POSTROUTING,OUTPUT,INPUT和FORWARD),每条规则就添加到相应的链上。规则就是指向标,在一条链上,对不同的连接和数据包阻塞或允许它们去向何处。插入链的每一行都是一条规则。我们也会讨论基本的matche及其用法,还有各种各样的target。 流程图 1. 基础 我们已经解释了什么是规则,在内核看来,规则就是决定如何处理一个包的语句。如果一个包符合所有的条件(就是符合matche语句),我们就运行target 或jump指令。书写规则的语法格式是: iptables [-t table] command [chain] [match] [-j target/jump] 注意target指令必须在最后。如果你不想用标准的表,就要在[table]处指定表名。一般情况下没有必要指定使用的表,因为iptables 默认使用filter表来执行所有的命令。也没有必要非得在这里指定表名,实际上几乎可在规则的任何地

方。当然,把表名在开始处已经是约定俗成的标准。 尽管命令总是放在开头,或者是直接放在表名后面,我们也要考虑考虑到底放在哪儿易读。command告诉程序该做什么,比如:插入一个规则,还是在链的末尾增加一个规则,还是删除一个规则,下面会仔细地介绍。 Chain 指定表的哪条规则链。 match细致地描述了包的某个特点,以使这个包区别于其它所有的包。在这里,我们可以指定包的来源IP 地址,网络接口,端口,协议类型,或者其他什么。下面我们将会看到许多不同的match。 最后是数据包的目标所在。若数据包符合所有的match,内核就用target来处理它,或者说把包发往target。比如,我们可以让内核把包发送到当前表中的其他链(可能是我们自己建立的),或者只是丢弃这个包而没有什么处理,或者向发送者返回某个特殊的应答。下面有详细的讨论。 2. Tables 选项-t用来指定使用哪个表,它可以是下面介绍的表中的任何一个,默认的是filter表。 Table 2-1. Tables Table(表名)Explanation (注释) nat nat表的主要用处是网络地址转换,即Network Address Translation,缩写为NA T。做过NAT操作的数据包的地址就被改变了,当然这种改变是根据我们 的规则进行的。属于一个流的包只会经过这个表一次。如果第一个包被允许做 NA T或Masqueraded,那么余下的包都会自动地被做相同的操作。也就是说, 余下的包不会再通过这个表,一个一个的被NA T,而是自动地完成。这就是 我们为什么不应该在这个表中做任何过滤的主要原因。PREROUTING 链的作 用是在包刚刚到达防火墙时改变它的目的地址,如果需要的话。OUTPUT链 改变本地产生的包的目的地址。POSTROUTING链在包就要离开防火墙之前 改变其源地址。 mangle这个表主要用来mangle数据包。我们可以改变不同的包及包头的内容,比如TTL,TOS(服务类型)或MARK。注意MARK并没有真正地改动数据包, 它只是为包设了一个标记。防火墙内的其他的规则或程序(如tc)可以使用这 种标记对包进行过滤或高级路由。注意,mangle表不能做任何NAT,它只是 改变数据包的TTL,TOS或MARK,而不是其源目地址。NAT是在nat表中 操作的。 filter filter表是专门过滤包的,内建三个链,可以毫无问题地对包进行DROP、LOG、ACCEPT和REJECT等操作。FORW ARD链过滤所有不是本地产生的并且目

nslookup命令用法

nslookup命令用法2007-01-19 00:46nslookup命令用法gl Dq\& x 1.查询A记录H sA L` }O C:\>nslookup https://www.360docs.net/doc/e14240844.html, =(Ka 3!

Linux下iptables

Linux防火墙iptables学习笔记(一)入门要领 要在网上传输的数据会被分成许多小的数据包,我们一旦接通了网络,会有 很多数据包进入,离开,或者经过我们的计算机。 首先我们要弄明白,防火墙将怎么对待这些数据包。这些数据包会经过一些相应的规则链,比如要进入你的计算机的数据包会首先进入INPUT链,从我们的计算机发出的数据包会经过OUTPUT链,如果一台计算机做一个网络的网 关(处于内网和外网两个网络连接的两台计算机,这两台计算机之间相互通讯的数据包会经过这台计算机,这台计算机即相当于一个路由器),可能会有很多数据经过这台计算机,那么这些数据包必经FORWARD链,FORWARD链即数据转发链。明白了这些“链”的概念我们才能进一步学习使用iptables。 现在我们再来分析一下iptables规则是如何工作的,假如我们要访问网站https://www.360docs.net/doc/e14240844.html,,我们要对https://www.360docs.net/doc/e14240844.html,发出请求,这些数据包要经过OUTPUT链,在请求发出前,Linux的内核会在OUTPUT链中检查有没有相应的规则适合这个数据包,如果没有相应的规则,OUTPUT链还会有默认的规则,或者允许,或者不允许(事实上,不允许有两种,一种是把请求拒绝,告诉发出请示的程序被拒绝;还有一种是丢弃,让请求发出者傻等,直到超时)。如果得到允许,请求就发出了,而https://www.360docs.net/doc/e14240844.html,服务器返回的数据包会经过INPUT链,当然,INPUT链中也会有相应的规则等着它。 下面我们介绍几个iptable的命令 iptables-L[-t filter] 这条命令是显示当前有什么已经设置好的防火墙规则,可能的显示结果如下:Chain INPUT(policy ACCEPT)target prot opt source destination Chain FORWARD(policy ACCEPT)target prot opt source destination Chain OUTPUT(policy ACCEPT)target prot opt source destination 从这里我们可以看出,iptables有三个链分别是INPUT OUTPUT和FORWARD. 其中 INPUT是外部数据要进过我们主机的第一外关卡(当然你前面也可以再加硬件防火墙). OUTPUT是你的主机的数据送出时要做的过绿卡 FORWARD是转发你在NAT时才会用到 要设置iptables主要是对这三条链进行设置,当然也包括-nat的另外三个链我们以后再说 你要用iptables你就得启到它启动命令service iptables restart iptables的默认设置为三条链都是ACCEPT如下: iptables-P INPUT ACCEPT iptables-P OUTPUT ACCEPT iptables-P FORWARD ACCEPT 以上信息你可以用iptables-L看到 总体来说iptables可以有二种设置

Nslookup命令详解

Nslookup 是一个监测网络中DNS 服务器是否能正确实现域名解析的命令行工具。只有在已安装TCP/IP 协议的情况下才可以使用Nslookup 命令行工具。 语法: nslookup [-opt ...] #使用默认DNS进入交互模式。 nslookup [-opt ...] – server #使用指定DNS进入交互模式。 nslookup [-opt ...] host #使用默认DNS查询host。 nslookup [-opt ...] host server #使用指定DNS查询host。 参数: -opt ... : 将一个或多个nslookup 子命令指定为命令行选项。 例: C:\>nslookup https://www.360docs.net/doc/e14240844.html, Server: https://www.360docs.net/doc/e14240844.html, Address: 10.0.0.1 Non-authoritative answer: Name: https://www.360docs.net/doc/e14240844.html, Addresses: 61.135.169.125, 61.135.169.105

61.135.169.125, 61.135.169.105是https://www.360docs.net/doc/e14240844.html,对应的IP地址. 交互式模式: 要在交互模式下启动Nslookup.exe,只需在命令提示符下输入nslookup: C:\> nslookup Default Server: https://www.360docs.net/doc/e14240844.html, Address: 10.0.0.1 > 在命令提示符下输入help 或? 将生成可用的命令列表。在命令提示符下输入的任何内容,如果它不是有效命令,则假设它是主机名,尝试使用默认服务器来解析它。要中断交互命令,请按CTRL+C。要退出交互模式并返回到命令提示符下,并在命令提示符下输入exit。 以下是帮助输出,其中包含选项的完整列表: Commands: (identifiers are shown in uppercase, [] means optional) NAME - print info about the host/domain NAME using default server NAME1 NAME2 - as above, but use NAME2 as server help or ? - print info on common commands set OPTION - set an option all - print options, current server and host [no]debug - print debugging information