cisco配置ssh登陆替代telnet

Telnet到Cisco路由器进行远程管理是很多网管的选择,但是通过Telnet传输的数据都是明文,因此这种登录方式存在很大的安全隐患。一个恶意用户完全可能通过类似Sniffer

这样的嗅探工具,在管理员主机或者适当的接口进行本地监听获取管理员登录Cisoc路由器的密码。

1、安全测试

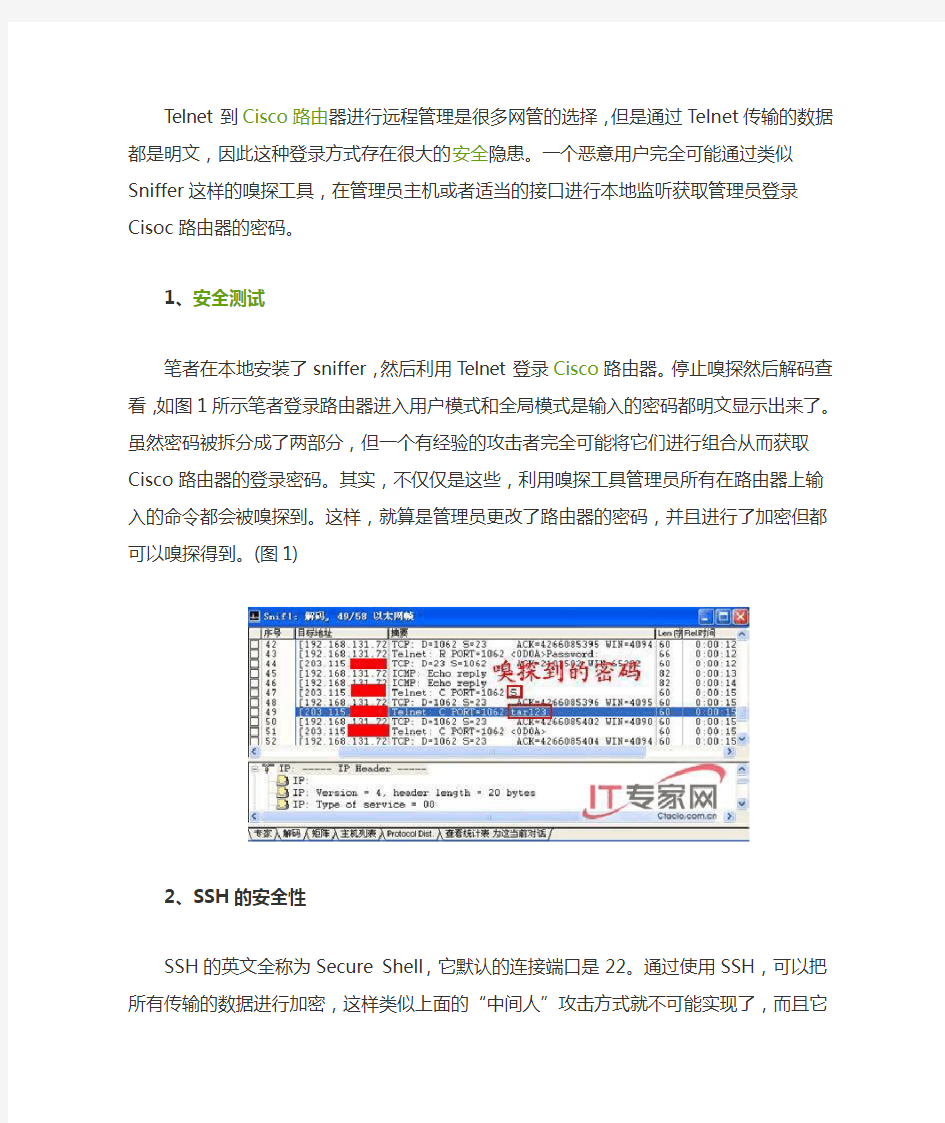

笔者在本地安装了sniffer,然后利用Telnet登录Cisco路由器。停止嗅探然后解码

查看,如图1所示笔者登录路由器进入用户模式和全局模式是输入的密码都明文显示出来了。虽然密码被拆分成了两部分,但一个有经验的攻击者完全可能将它们进行组合从而获取Cisco路由器的登录密码。其实,不仅仅是这些,利用嗅探工具管理员所有在路由器上输入的命令都会被嗅探到。这样,就算是管理员更改了路由器的密码,并且进行了加密但都可以嗅探得到。(图1)

2、SSH的安全性

SSH的英文全称为Secure Shell,它默认的连接端口是22。通过使用SSH,可以把所有传输的数据进行加密,这样类似上面的“中间人”攻击方式就不可能实现了,而且它也能够防止DNS和IP欺骗。另外,它还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。

3、SSH部署

基于上面的测试和SSH的安全特性,要实现Cisco路由器的安全管理用SSH代替Telnet 是必要的。当然,要实现SSH对CISOC的安全管理,还需要在路由器上进行相关设置。下面笔者就在虚拟环境中演示SSH的部署、连接的技术细节。

(1).Cisco配置

下面是在Cisco上配置SSH的相关命令和说明:

ra#config terminal

ra(config)#ip domain-name https://www.360docs.net/doc/e44334259.html,

//配置一个域名

ra(config)#crypto key generate rsa general-keys modulus 1024

//生成一个rsa算法的密钥,密钥为1024位

(提示:在Cisoc中rsa支持360-2048位,该算法的原理是:主机将自己的公用密钥分发给相关的客户机,客户机在访问主机时则使用该主机的公开密钥来加密数据,主机则使用自己的私有的密钥来解密数据,从而实现主机密钥认证,确定客户机的可靠身份。

ra(config)#ip ssh time 120

//设置ssh时间为120秒

ra(config)#ip ssh authentication 4

//设置ssh认证重复次数为4,可以在0-5之间选择

ra(config)#line vty 0 4

//进入vty模式

ra(config-line)#transport input ssh

//设置vty的登录模式为ssh,默认情况下是all即允许所有登录

ra(config-line)#login

这样设置完成后,就不能telnet到Cisoc路由器了。(图3)

ra(config-line)#exit

ra(config)#aaa authentication login default local

//启用aaa认证,设置在本地服务器上进行认证

ra(config-line)#username ctocio password ctocio

//创建一个用户ctocio并设置其密码为ctocio用于SSH客户端登录

这样SSH的CISCO设置就完成了。

(2).SSH登录

上面设置完成后就不能Telnet到cisco了,必须用专门的SSH客户端进行远程登录。为了验证SSH登录的安全性,我们在登录的过程中启用网络抓包软件进行嗅探。

笔者采用的SSH客户端为PuTTY,启动该软件输入路由器的IP地址192.168.2.1,然后进行扥两个会弹出一个对话框,让我们选择是否使用刚才设置的SSH密钥,点击“是”进入登录命令行,依次输入刚才在路由器上设置的SSH的登录用户及其密码ctocio,可以看到成功登录到路由器。(图4)

然后我们查看嗅探工具抓包的结果,如图所示所有的数据都进行了加密,我们看不到注入用户、密码等敏感信息。由此可见,利用SSH可以确保我们远程登录Cisco路由器的安全。(图5)

总结:其实,SSH不仅可用于路由器的安全管理。在我们进行系统的远程管理、服务器的远程维护等实际应用中都可以部署基于SSH远程管理。另外,当下的SSH工具不仅有命令行下的,也有一些GUI图形界面下的工具。网络管理,安全第一,SSH能够极大程度地预防来自“中间人”的攻击,希望本文对大家提升网络管理的安全性有所帮助帮助。

OpenSSH远程登录管理属性配置

OpenSSH远程登录管理 作为Linux系统管理员,没有人不知道OpenSSH。SSH采用了密文的形式在网络中传输数据,实现了更高的安全级别,是Telnet服务的安全替代品,sshd是OpenSSH的服务端守护进程,而与之对应的Windows下客户端软件有很多,常用的有SecureCRT、putty等。通过SecureCRT远程连接Linux系统,不受网络速度和带宽的影响,无论是ADSL拨号上网还是56K的"猫"拨号上网,都能轻松连接,操作维护方便。这里详细介绍OpenSSH服务端程序的配置。OpenSSH在Red Hat Linux企业级版本中是默认安装的,一般的安装目录为/etc/ssh,对应的服务器配置文件为/etc/ssh/sshd_config。我们重点讲述这个配置文件中每个选项的含义。 2. 1. [root@localhost ~]# vi /etc/ssh/sshd_config 2. Port 22 3. ("Port"用来设置sshd监听的端口,这里采用的是默认的端口号22) 4. #Protocol 2,1 5. (设置使用的ssh协议为ssh1或ssh2,如果仅仅使用ssh2, 设置为Protocol 2即可) 6. #ListenAddress 0.0.0.0 7. ("ListenAddress"用来设置sshd服务器绑定的IP地址) 8. # HostKey for protocol version 1 9. #HostKey /etc/ssh/ssh_host_key 10. # HostKeys for protocol version 2 11. #HostKey /etc/ssh/ssh_host_rsa_key 12. #HostKey /etc/ssh/ssh_host_dsa_key 13. ("HostKey"用来设置服务器密匙文件的路径) 14. #KeyRegenerationInterval 1h 15. ("KeyRegenerationInterval"用来设置在多少秒之后 系统自动重新生成服务器的密匙(如果使用密匙)。重新生成 密匙是为了防止利用盗用的密匙解密被截获的信息) 16. #ServerKeyBits 768 17. ("ServerKeyBits"用来定义服务器密匙的长度) 18. SyslogFacility AUTHPRIV 19. ("SyslogFacility"用来设定在记录来自sshd的消息的时候, 是否给出"facility code") 20. #LogLevel INFO 21. ("LogLevel"用来记录sshd日志消息的级别) 22. #LoginGraceTime 2m 23. ("LoginGraceTime"用来设置如果用户登录失败,在切断 连接前服务器需要等待的时间,以秒为单位) 24. PermitRootLogin no

5、学会使用Ping、Traceroute、Telnet、SSH

学会使用Ping 、Traceroute 、Telnet 、SSH (测试和网络连接的小工具测试和网络连接的小工具)) 功能描述: 使用Ping 命令是用于检测网络设备可达性,它使用ICMP 有echo 信息来决定 远程设备是否可用,与远程主机通信来回的延迟delay,或是数据包的丢失情况. 使用Traceroute 跟踪从源到目的地所经过的路径跟踪从源到目的地所经过的路径。。 使得telnet , ssh (Secure Shell)远程控制设备. 1. 使用PING 命令 注:本实验使用R1,R2,R3,SW1四台设备测试四台设备测试,,配置好R1,R2,R3,SW1的IP 地址地址,,检查接口状检查接口状态为态为up 后再测试后再测试。。 在R1上测试到R2,R3的连通性 R1#ping 12.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 12.1.1.2, timeout is 2 seconds: !!!!! //5个!表明网络是通的 Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/8 ms R1#ping 13.1.1.3

Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.3, timeout is 2 seconds: !!!!! //5个!表明网络是通的 Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/8 ms R1# 在SW1上检查到R1的连通性的连通性:: SW1#ping 11.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 11.1.1.1, timeout is 2 seconds: !!!!! //5个!表明网络是通的 Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/8 ms SW1# 通常通常在路由器或是交换机里使用在路由器或是交换机里使用ping 命令命令时常碰到的问题时常碰到的问题时常碰到的问题。。 a. 叹号(!):表示成功收到响应信息. b. 句号(.):表示在等待应答超时. c. U :表示目标主机不可达. d. Q :表示目标主机繁忙. e. M :代表不能分片(fragment). f. ?:表示未知数据包类型. g. & :表示数据包已没有生存期(lifetime) 2.使用traceroute 命令,检查从源检查从源到目的地经过的路由器的个数到目的地经过的路由器的个数.(或是数据包经过的路径) 注:本实验先确认R2到3 3.1.1.3是否有路由,和R3是否有到12.1.1.2的路由,可以用show ip route 命令检查,如果没有,分别在R1,R2,R3上配置路由: R1: ip route 33.1.1.0 255.255.255.0 13.1.1.3 R2: ip route 0.0.0.0 0.0.0.0 12.1.1.1 R3: ip route 0.0.0.0 0.0.0.0 13.1.1.1 在R2上使用traceroute 命令: R2#traceroute 33.1.1.3 Type escape sequence to abort. Tracing the route to 33.1.1.3 1 12.1.1.1 4 msec 4 msec 4 msec 2 13.1.1. 3 4 msec 4 msec * R2# 从以上可以看出从R2 到达33.1.1.3经过了12.1.1.1和13.1.1.3两个路由器 3.在PC 上是使用的是tracert 命令命令((路由器或是交换机使用的是traceroute ): 例如:跟踪从PC 到厦门电信DNS (202。101。103。55)所经过的路径所经过的路径((所经过的路由器个 数,相应IP 地址地址))

开启linux下的telnet,ssh,VNC和ftp服务

开启telnet服务 一.安装Telnet软件包 通过rpm –qa telnet和rpm –qa telnet-server来检查时候安装了这两个包。一般默认情况下telnet的包是已经安装过的。在red hat linux 9的安装盘中获取telnet-server-0.17-25.i386.rpm 软件包,来安装telnet-server软件包。 二.启动telnet服务 编辑/etc/xinetd.d/telnet [root@wljs root]# vi /etc/xinetd.d/telnet 找到disable = yes 将yes 改成no 激活服务 [root@wljs root]# service xinetd restart 三.Telnet root用户的登入 [root@wljs root]# mv /etc/securetty /etc/securetty.bak 这样,root 就可以直接进入Linux 主机了。 四.测试服务 telnet一下看一下能不能telnet上。 开启ftp服务 cd /etc/xinetd.d ,编辑ftp服务的配置文件gssftp的设置: vi gssftp ,将修改两项内容: (1)server_args = -l –a 去掉-a 改为server_args = -l (2)disable=yes改为disable=no (3)保存退出。 (4)通过service xinetd restart或cd /etc/rc.d/init.d/ 下通过[root@localhost init.d]# /sbin/service xinetd restart重新激活服务 开启ssh服务 #ntsysv =>确认将sshd前面的勾已打上! 手工启动OpenSSH: #service sshd start 开启VNC服务 1.从光盘中找出两个VNC的补丁包vnc与vnc-server 1.在Linux上启动VNC Server 执行vncserver命令: 2.[root@linux root]# vncserver You will require a password to access your desktops. Password: —-为了不想任何人都可以任意遥控此计算机。因此当第 Verify: —1次启动VNC server时,会要求设置网络遥控的密码。 New ‘X’desktop is linux:1 —-一定要记住这一行稍后会用到。 Creating default startup script /root/.vnc/xstartup Starting applications specified in /root/.vnc/xstartup Log file is /root/.vnc/linux:1.log

telnet命令使用方法

telnet命令使用方法 telnet 命令允许您与使用Telnet 协议的远程计算机通讯。运行telnet 时可不使用参数,以便输入由Telnet 提示符(telnet>) 表明的telnet 上下文。可从Telnet 提示符下,使用下列命令管理运行Telnet Client 的计算机。 tlntadmn 命令允许您远程管理运行Telnet Server 的计算机。这些命令都从命令提示符中运行。如果没有使用参数,tlntadmn 将显示本地服务器设置。 在Telnet 提示符下使用telnet 命令 启动Telnet Client 并输入Telnet 提示符 语法:telnet [\\RemoteServer] 参数:\\RemoteServer 指定要连接的服务器的名称。 /?在命令提示符显示帮助。 注释:不使用参数时,telnet 将启动Telnet Client。当您在Telnet 提示符时,必须使用Telnet 命令。 停止Telnet Client 语法:quit 参数:无 注释:可以将该命令简化为q。 将Telnet Client 连接到远程计算机 语法:open [\\RemoteServer] [Port] 参数:\\RemoteServer 指定要管理的服务器名称。没有指定服务器则假定使用本地服务器。Port 指定要使用的端口。如果没有指定端口,则假定使用默认端口。 注释:可以将该命令简化为o。 范例:若要通过44 号端口连接到远程服务器Redmond,请键入:o redmond 44 断开Telnet Client 与远程计算机的连接 语法:close [\\RemoteServer] 参数:\\RemoteServer 指定要管理的服务器名称。没有指定服务器则假定使用本地服务器。注释:可以将该命令简化为c。 范例:若要与远程服务器Redmond 断开连接,请键入:c redmond44 设置Telnet Client 选项 语法:set [\\RemoteServer] [ntlm] [localecho] [term {ansi | vt100 | vt52 | vtnt}] [escape Character] [logfile FileName] [logging] [bsasdel] [crlf] [delasbs] [mode {console | stream}] [?] 参数:\\RemoteServer 指定要管理的服务器名称。没有指定服务器则假定使用本地服务器。ntlm 打开NTLM 身份验证(如果在远程服务器上可用)。 localecho 打开本地回显。 term {ansi | vt100 | vt52 | vtnt} 将终端设置为所指定的类型。 escape Character 设置escape 字符。escape 字符可以是单个字符,也可以是CTRL 键和字符的组合。若要设置控制键组合,请在键入要分配的字符时按住CTRL。

Windows下cmd通过Telnet连接linux

Windows下通过Telnet连接Linux主机 1、检查是否安装telnet和telnet-server rpm -qa Linux telnet rpm -qa Linux telnet-server(什么也不输出说明未安装) 2、安装telnet和telnet-server yum install telnet yum install telnet-server 3、修改配置文件: vi /etc/xinetd.d/ telnet 文件内容如下: service telnet { flags = REUSE socket_type = stream wait = no user = root server = /usr/sbin/in.telnetd log_on_failure += USERID disable = yes } 将disable=yes这行注释掉(在这行前加入#表示注释)或者将disable=yes改成disable=no也可以,完成上述步骤后重启守护进程: service xinetd restart 4、开放防火墙的23号端口,即可在window的cmd下通过telnet连接linux 了: telnet 192.168.124.130 输入用户名和密码(默认只能是普通用户登录) 5、如需开启root用户登录,请参考下面的方法: vi /etc/pam.d/login #auth required pam_securetty.so将这一行加上注释! 这样,root 就可以直接进入Linux 主机了。不过,建议不要这样做。也可以在普通用户进入后,切换到root用户,拥有root的权限。 chkconfig --list可以查看linux里服务是否开启 chkconfig --level 2345 xinetd on 设置开机自启动

最新整理telnet命令使用方法详解

t e l n e t命令使用方法详解 t e l n e t是什么:t e l n e t是一种协议,是T C P/I P网络通讯协议中的一种,提供网络远程登陆服务以及对应的相关协议标准。通过使用t e l n e t程序可以使得本地计算机通过网络远程登陆服务器或网络计算机,象使用本地计算机一样方便的使用控制台,实现在本机就能远程控制网路计算机的目的; 打开t e l n e t的命令点击开始菜单点击运行在运行中输入t e l n e t,点击确定即可打开; t e l n e t命令大全,命令可以缩写。支持的命令为: c-c l o s e关闭当前链接 d-d i s p l a y显示操作参数 o-o p e n h o s t n a m e[p o r t]链接到主机,h o s t n a m e 为主机名称、I P地址或网站域名,[p o r t]为端口号,默认为23端口 q-q u i t退出t e l n e t程序 s e t - s e t设置选项,如果需要帮助列表请键入s e t ? 设置选项包括如下 b s a s d e l B a c k s p a c e键作为删除 c r l f新行模式-引起r e t u r n键发送C R和L F

d e l a s b s发送D e l e t e键作为退格 e s c a p e x x是进入t e l n e t客户端提示的e s c a p e字符 l o c a l e c h o打开l o c a l e c h o l o g f i l e x x是当前客户的日志文件 l o g g i n g打开l o g g i n g m o d e x x是控制台或流 n t l m打开N T L M身份验证 t e r m x x是a n s i、v t100、v t52或v t n t s e n-s e n d将字符串发送到服务器 s t-s t a t u s显示状态信息 u-u n s e t解除设置选项,如果需要帮助列表,请键入u n s e t? 设置选项包括 b s a s d e l退格将被作为退格发送 c r l f换行模式-使回车键发送C R d e l a s b s删除将被作为删除发送 e s c a p e不用e s c a p e字符 l o c a l e c h o关闭l o c a l e c h o l o g g i n g关闭记录

Cisco_SDM使用方法

Cisco 安全设备管理工具:SDM SDM(Security Device Manager)是Cisco公司提供的全新图形化路由器管理工具。SDM在新版CCNP第三门课程ISCW1.0中重点讲解,该工具利用WEB界面、Java技术和交互配置向导使得用户无需了解命令行接口(CLI)即可轻松地完成IOS路由器的状态监控、安全审计和功能配置包括:QoS、Easy VPN Server、IPS、DHCP Server、动态路由协议等配置任务也可以利用SDM轻松而快捷地完成。使用SDM可以简化网络管理员的工作量和出错的概率。使用SDM 进行管理时,用户到路由器之间使用加密的HTTP连接及SSH v2协议,安全可靠。目前Cisco 的大部分中低端路由器包括8xx, 17xx, 18xx, 26xx(XM), 28xx, 36xx, 37xx, 38xx, 72xx, 73xx等型号都已经可以支持SDM。 SDM在设备上默认Http(s)管理IP是10.0.10.1;所以如果采用默认配置登陆的话一定要保证PC的地址在10.0.10.0网段。SDM的默认用户名是cisco,密码也是cisco. SDM程序既可以安装在PC上,也可以安装在路由器上。安装在PC上能节约路由器的内存并且可以它来管理其他支持SDM管理的路由器,但是这种模式下不能执行恢复默认的操作,另外由于IE默认禁止网页访问本机资源,需要修改IE的安全设置(打开IE浏览器(以IE7.0为例)的工具菜单,选择“Internet选项”,选择“高级”选项卡,在“设置”里找到“允许活动内容在我的计算机上运行*,启用该功能;另外在“隐私”选项卡中将“打开窗口阻止程序”关闭)。安装到路由器时基本安装需要大约4-5M Flash空间,组件Cisco SDM Express(需要1.5M Flash)只用于路由器的初始化配置无须安装。 SDM下载地址为:https://www.360docs.net/doc/e44334259.html,/pcgi-bin/tablebuild.pl/sdm(需要CCO账号),下载并解压SDM-V21.zip,运行Setup程序即可进行SDM的安装。在安装SDM之前要求安装JRE 1.5,如果尚未安装,可以到Sun 网站()下载安装。 将SDM安装到路由器之后, 路由器必须进行以下配置才能支持SDM管理工具: ip http server //允许http登陆 ip https server //允许https登陆

CentOS7教程02_使用SSH远程登录

CentOS 7教程02-使用SSH远程登录 作者:李茂福2018-08-25 在Windows系统下使用SSH远程工具登录CentOS7 CentOS默认是开启SSH服务的。 1.首先windows端与CentOS端的PC之间要能通信 然后在windows端的PC要安装SSH远程工具软件 本教程使用的ssh客户端工具为:SSHSecureShellClient-3.2.9.exe ;SecureCRT-Version 6.2.0 和Putty 2.检查一下CentOS端是否开启SSH服务(使用命令:ps -e|grep ssh) 上面表示开启了,如果没有开启,则使用命令开启:systemctl start sshd 例一:使用SSHSecureShellClient远程登录CentOS系统 1.双击:SSH Secure Shell Client 2.出现如下界面: 3.点击Quick Connect,弹出Connect to Remote Host对话框

4.在Connect to Remote Host对话框中输入CentOS端的IP地址和用户名 5.点击Connect后再输入密码,就OK了 6.刚连接上会出现如下提示,可以不管它,等几秒 7.就可以使用命令行操作了

8.白色的背景色,对眼睛不太好,改成黑色的。 在菜单栏的Edit →Settings... 9.然后选择Global Settings里的Appearance的Colors,把Foregrounnd选为白色,Background 选为黑色

10.再点击OK 当然也可以设置字体。 (注:使用SSH Secure Shell Client的时候输出的文字是支持彩色的) 例二:使用SecureCRT远程登录CentOS系统 1.双击SecureCRT.exe 2.出现如下界面,先把连接会话卡关闭 3.点击左上角的快速连接图标(第二个)

cisco telnet 简单配置

Cisco telnet配置: (1)不用输入用户名 R2(config)#line vty 0 4 R2(config-line)#password cisco R2(config-line)#login R2(config-line)#exi R2(config)#enable password cisco 或者: R2(config)#line vty 0 4 R2(config-line)#password cisco R2(config-line)#privilege level 15 R2(config-line)#login 或者: Router(config)#line vty 0 4 Router(config-line)#no login Router(config-line)# privilege level 15 或者: Router(config)#line vty 0 4 Router(config-line)#no login R2(config)#enable password cisco 注:如果没有输入privilege level 15 则必须输入enable password (2)输入用户名: username leader privilege 15 password 0 qwe123 r3(config)#line vty 0 4 r3(config-line)#login local transport input telnet为了安全,要求VTY连接只能通过TELNET建立连接. //下面:是把正在内存中(rom/drom)中运行的配置保存到NVROM中,路由器开机时会读:Router#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK] //显示路由器正在使用的配置文件(存放在RAM中)通常配置文件为几百到几千字节:Router#show running-config //显示路由器NVRAM中的配置文件 Router# show startup-config

怎样用Telnet做后门(Telnet使用方法)

怎样用Telnet做后门(Telnet使用方法)时间:2009-09-16 13:47 来源:https://www.360docs.net/doc/e44334259.html, 字体:[大中小]- Telnet是传输控制协议/因特网协议(TCP/IP)网络(例如Internet)的登录和仿真程序。它最初是由ARPANET开发的,但是现在它主要用于Internet会话。它的基本功能是,允许用户登录进入远程主机系统。Telnet服务虽然也属于客户机/服务器模型的服务,但它更大的意义在于实现了基于Telnet协议的远程登录(远程交互式计算),Telnet一方面可以用来管理计算机,另外它也经常被入侵者用作后门或者跳板。 分时系统允许多个用户同时使用一台计算机,为了保证系统的安全和记账方便,系统要求每个用户有单独的帐号作为登录标识,系统还为每个用户指定了一个口令。用户在使用该系统之前要输入标识和口令,这个过程被称为“登录”。远程登陆是指用户使用Telnet命令,使自己的计算机暂时成为远程主机的一个仿真终端的过程。仿真终端等效于一个非智能的机器,它只负责把用户输入的每个字符传递给主机,再将主机输出的每个信息回显在屏幕上。 使用Telnet协议进行远程登陆时需要满足以下条件:在本的计算机上必须装有包含Telnet协议的客户程序;必须知道远程主机的Ip地址或域名;必须知道登录标识与口令。 Telnet远程登录服务分为以下4个过程: (1)本地与远程主机建立连接。该过程实际上是建立一个TCP连接,用户必须知道远程主机的IP地址或域名; (2)将本地终端上输入的用户名和口令及以后输入的任何命令或字符以NVT(NetVirtualTerminal)格式传送到远程主机。该过程实际上是从本地主机向远程主机发送一个IP数据报; (3)将远程主机输出的NVT格式的数据转化为本地所接受的格式送回本地终端,包括输入命令回显和命令执行结果; (4)最后,本地终端对远程主机进行撤消连接。该过程是撤销一个TCP连接。 Windows2000以及后续Windows版本都自带了Telnet客户机和服务器程序,Telnet.exe 是客户机程序(Client),tlntsvr.exe是服务器程序(server),同时它还提供了Telnet服务器管理程序tlntadmn.exe。Windows2000默认安装了Telnet服务,但是并没有默认启动。下面就介绍如何操作telnet服务以及修改注册表的值,在远程服务器上留后门和做跳板。 1、设置并启动Telnet服务 在Dos中运行“services.msc”命令打开服务管理器,找到“Telnet”服务后,双击打开,如图1所示,然后单击“启动”按钮将“Telnet”服务启动,并更改该服务的启动类型为“自动”。

使用ssh进行远程管理

使用ssh远程进行远程设备管理,比telnet安全多了,因为telnet是明文传输,而ssh 是利用rsa不对称算法进行加密处理的, 在服务器生成公钥和私钥,私钥是唯一的把公钥发给客户,客户使用公钥加密数据,发到服务器,服务器使用私钥进行解密 R2(config)#ip domain-name https://www.360docs.net/doc/e44334259.html, 配置一个域名,这个必须得配置,不然无法配置ssh R2(config)#crypto key generate rsa general-keys modulus 1024 生成一对rsa的密钥,密钥为1024位 % You already have RSA keys defined named https://www.360docs.net/doc/e44334259.html,. % They will be replaced. % The key modulus size is 1024 bits % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] R2(config)#ip ssh time-out 10 ssh远程登录的超时时间为10秒 R2(config)#ip ssh authentication-retries 2 ssh认证重复次数为两次 R2(config)#line vty 0 15 R2(config-line)#transport input ssh 设置vty的登录为ssh,默认的all允许所有登录 R2(config-line)#exit R2(config)#aaa new-model 开启aaa服务 R2(config)#aaa authentication login default local 使用本地数据库 R2(config)#username cisco password cisco 远程管理时的用户名和密码 客户机上就可使用ssh远程管理设备了 R1#ssh -l cisco 192.168.0.1 Password: R2>en Password:

最全的交换机远程登录配置实例

1.关于连接端口问题 使用telnet登录时,用于连接交换机的端口应属于vlan1(默认vlan),其他vlan,则无法登录。 2.关于用户权限、口令设置及修改问题 默认情况下,从vty用户界面登录后可以访问的命令级别为0级。这里的命令级别是指登录到交换机后,对交换机操作的命令级别,而与telnet登录权限无关。但在telnet状态下,只有属于管理级(3级)的用户,才可以进入用户系统视图进行操作。因此,如果要想用telnet 登录对交换机进行配置,首先需要先用console登录,对交换机进行telnet登录用户名、口令、命令权限配置。 例1:用console口进行TELNET密码、命令级别设置 [H3C] user-interface vty 0 4 //进入vty用户视图 [H3C-ui-vty0-4] authentication-mode password //在vty用户视图设置[H3C-ui-vty0-4] set authentication password simple 123456 //设置明文密码 [H3C -ui-vty0-4]user privilege level 3 //设置命令级别 例2:用console口进行TELNET用户名、密码、命令级别设置 [H3C]user-interface vty 0 4 //进入vty用户视图 [H3C -ui-vty0-4]authentication-mode scheme //进行用户名称+口令方式进行配置[H3C]local-user test // 设置本地用户名为test [H3C -user-test]service-type telnet level 3 //设置test用户命令级别为3 [H3C -user-test]password simple 123456 //设置test用户密码为123456 例3:TELNET登录后对用户test修改口令 [H3C]local-usertest //进入test用户视图 [H3C -user-test]service-type telnet level 3 //如果少此步,则不能进行口令修改[H3C -user-test]password simple test999 //修改test用户密码为test999

Win7 Telnet服务器的搭建方法

Telnet服务器的搭建方法 Telnet协议是TCP/IP协议族中的一员,是Internet远程登陆服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用telnet 程序,用它连接到服务器。终端使用者可以在telnet程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样,可以在本地就能控制服务器。要开始一个telnet会话,必须输入用户名和密码来登录服务器。Telnet是常用的远程控制Web服务器的方法。 工作过程 使用Telnet协议进行远程登录时需要满足以下条件:在本地计算机上必须装有包含Telnet 协议的客户程序;必须知道远程主机的Ip地址或域名;必须知道登录标识与口令。Telnet远程登录服务分为以下4个过程: 1)本地与远程主机建立连接。该过程实际上是建立一个TCP连接,用户必须知道远程主 机的Ip地址或域名; 2)将本地终端上输入的用户名和口令及以后输入的任何命令或字符以NVT(Net Virtual Terminal)格式传送到远程主机。该过程实际上是从本地主机向远程主机发送一个IP 数据包; 3)将远程主机输出的NVT格式的数据转化为本地所接受的格式送回本地终端,包括输入 命令回显和命令执行结果; 4)最后,本地终端对远程主机进行撤消连接。该过程是撤销一个TCP连接。 Telnet服务器的搭建 1.安装组件 “开始”→“控制面板”→“程序”,“在程序和功能”找到并点击“打开或关闭Windows 功能”进入Windows 功能设置对话框。找到并勾选“Telnet客户端”和“Telnet服务器”,最后“确定”按钮。

6.学会使用Telnet、SSH

实验目的:通过控制R1 后, TELNET 到R2(12.1.1.2),R3(13.1.1.3)对R2,R3 进行远程管理. 在R1 上配置: R1#telnet 12.1.1.2 //从R1 TELNET 到R2 Trying 12.1.1.2 ... Open User Access Verification Password: R2> 按

Linux SSH远程文件目录传输命令scp

Linux SSH远程文件/目录传输命令scp 相信各位VPSer在使用VPS时会经常在不同VPS间互相备份数据或者转移数据,大部分情况下VPS上都已经安装了Nginx或者类似的web server,直接将要传输的文件放到web server的目录,然后在目标机器上执行:wget https://www.360docs.net/doc/e44334259.html,/testfile.zip 就行了。当VPS上没有安装web server 和ftp server的时候会感觉上面的方法比较麻烦,那么用scp命令就会排上用场。 一、scp是什么? scp是secure copy的简写,用于在Linux下进行远程拷贝文件的命令,和它类似的命令有cp,不过cp只是在本机进行拷贝不能跨服务器,而且scp可以跨服务器并且传输是加密的。可能会稍微影响一下速度。 二、scp有什么用? 1、我们需要获得远程服务器上的某个文件,远程服务器既没有配置ftp服务器,没有开启web服务器,也没有做共享,无法通过常规途径获得文件时,只需要通过scp命令便可轻松的达到目的。 2、我们需要将本机上的文件上传到远程服务器上,远程服务器没有开启ftp服务器或共享,无法通过常规途径上传是,只需要通过scp命令便可以轻松的达到目的。 三、scp使用方法 1、获取远程服务器上的文件 scp -P 2222 root@https://www.360docs.net/doc/e44334259.html,:/root/lnmp0.4.tar.gz /home/lnmp0.4.tar.gz 上端口大写P 为参数,2222 表示更改SSH端口后的端口,如果没有更改SSH端口可以不用添加该参数。root@https://www.360docs.net/doc/e44334259.html, 表示使用root用户登录远程服务器https://www.360docs.net/doc/e44334259.html,,:/root/lnmp0.4.tar.gz 表示远程服务器上的文件,最后面的/home/lnmp0.4.tar.gz表示保存在本地上的路径和文件名。 2、获取远程服务器上的目录

ssh代替telnet

cisco配置ssh登陆替代telnet(转) 网络安全2009-04-10 21:13:53 阅读171 评论0 字号:大中小订阅 Telnet到Cisco路由器进行远程管理是很多网管的选择,但是通过Telnet传输的数据都是明文,因此这种登录方式存在很大的安全隐患。一个恶意用户完全可能通过类似Sniffer这样的嗅探工具,在管理员主机或者适当的接口进行本地监听获取管理员登录Cisoc路由器的密码。 1、安全测试 笔者在本地安装了sniffer,然后利用Telnet登录Cisco路由器。停止嗅探然后解码查看,如图1所示笔者登录路由器进入用户模式和全局模式是输入的密码都明文显示出来了。虽然密码被拆分成了两部分,但一个有经验的攻击者完全可能将它们进行组合从而获取Cisco路由器的登录密码。其实,不仅仅是这些,利用嗅探工具管理员所有在路由器上输入的命令都会被嗅探到。这样,就算是管理员更改了路由器的密码,并且进行了加密但都可以嗅探得到。(图1) 2、SSH的安全性 SSH的英文全称为Secure Shell,它默认的连接端口是22。通过使用SSH,可以把所有传输的数据进行加密,这样类似上面的“中间人”攻击方式就不可能实现了,而且它也能够防止DNS和IP欺骗。另外,它还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。 3、SSH部署 基于上面的测试和SSH的安全特性,要实现Cisco路由器的安全管理用SSH代替Telnet是必要的。当然,要实现SSH对CISOC的安全管理,还需要在路由器上进行相关设置。下面笔者就在虚拟环境中演示SSH的部署、连接的技术细节。 (1).Cisco配置 下面是在Cisco上配置SSH的相关命令和说明: ra#config terminal

window NPS对telnet_ssh认证

Win2008 NPS(radius)对交换机telne/ssh认证 认证过程:登录交换机后要求输入用户名和密码,交换机根据配置将用户名和密码发送到NPS服务器,服务器验证用户名和密码,验证通过可管理交换机,不通过则拒绝访问 配置主要分为两部分,window侧和交换机侧,以下将对Cisco、H3C两家厂商配置做详细介绍 一Cisco 交换机侧配置 首先创建enable密码 enable secret xxxx username xxx secret xxx 创建radius,启用aaa aaa new-model aaa authentication login nps group radius local aaa authorization exec nps group radius local radius-server host 10.0.2.89 auth-port 1812 acct-port 1813 key xxxx radius source-interface Vlan70 telnet认证 line vty 0 15 authorization exec nps login authentication nps ssh2 认证 ip domain-name yunda crypto key generate rsa general-keys modulus 1024 ip ssh version 2 line vty 0 15 exec-timeout 15 0 transport input ssh authorization exec nps login authentication nps line con 0 authorization exec nps login authentication nps 其中nps是自定义的认证列表名必须上下一致 Window配置 用户名、密码和组创建 本地创建用户名和密码,并将账号属性中的拨入方式勾选为NPS 创建组,将用户添加到该组 若是域账号NPS必须在AD中注册,步骤很简单,右击NPS选在在AD中注册即可

『Linux学习笔记』Telnet远程登录配置及使用

『Linux学习笔记』Telnet远程登录配置及使用

首先查看当前系统是否安装了telnet-server 软件包:rpm -qa | grep telnet 如果没有安装,在Linux第三张光盘下查找到telnet-server-0.17-25.i386.rpm包,然后安装。或者在终端下键入: redhat-config-packages,选择基本配置项中的TELNET。安装命令:rpm -ivh telnet-server-0.17-25.i386.rpm。 默认情况下LINUX没有开启TELNET服务,如何开启? vi /etc/xinetd.d/telnet 将Disable改为no(必须是ROOT权限)。 如何修改默认的23端口? cat /etc/services

找到TELNET修改。 设置根用户可以直接远程登录。 Red Hat Linux 9默认不能使用根用户远程登录,我们可以先用普通用户登录,再用SU命令切换为ROOT用户。另外,也可以修改/etc/pam.d/login文件来实现,只需将此文件的第二行注释掉即可。 注释就在前面加个#,或者mv /etc/securetty /etc/securetty.bak 限制登录设置。 为了提高telnet的登录安全性,可以通过限制

访问IP地址以及访问时间段来尽可能的提高安全性。我们只需要修改/etc/xinetd.d/telnet文件,增加限制信息,然后重新启动TELNET服务。 service telnet { disable=no ind=192.168.1.100 #考虑到服务器有多个IP,这里设置本地telnet服务器IP,远程只能telnet #192.168.1.100才能进入 only_from=192.168.1.0/32 #只允许192.168.1.0-192.168.1.255该网段进入 only_from=https://www.360docs.net/doc/e44334259.html, #只有教育网才能进入! o_access=192.168.1.{4.5} #限制192.168.1.4和192.168.1.5两个IP登录