DES加密算法与解密(带流程图)

一、DES加密及解密算法程序源代码:

#include

using namespace std;

const static char IP_Table[] = { //IP_Table置换 58, 50, 42, 34, 26, 18, 10, 2,

60, 52, 44, 36, 28, 20, 12, 4,

62, 54, 46, 38, 30, 22, 14, 6,

64, 56, 48, 40, 32, 24, 16, 8,

57, 49, 41, 33, 25, 17, 9, 1,

59, 51, 43, 35, 27, 19, 11, 3,

61, 53, 45, 37, 29, 21, 13, 5,

63, 55, 47, 39, 31, 23, 15, 7

};

const static char Final_Table[] = { //最终置换 40, 8, 48, 16, 56, 24, 64, 32,

39, 7, 47, 15, 55, 23, 63, 31,

38, 6, 46, 14, 54, 22, 62, 30,

37, 5, 45, 13, 53, 21, 61, 29,

36, 4, 44, 12, 52, 20, 60, 28,

35, 3, 43, 11, 51, 19, 59, 27,

34, 2, 42, 10, 50, 18, 58, 26,

33, 1, 41, 9, 49, 17, 57, 25

};

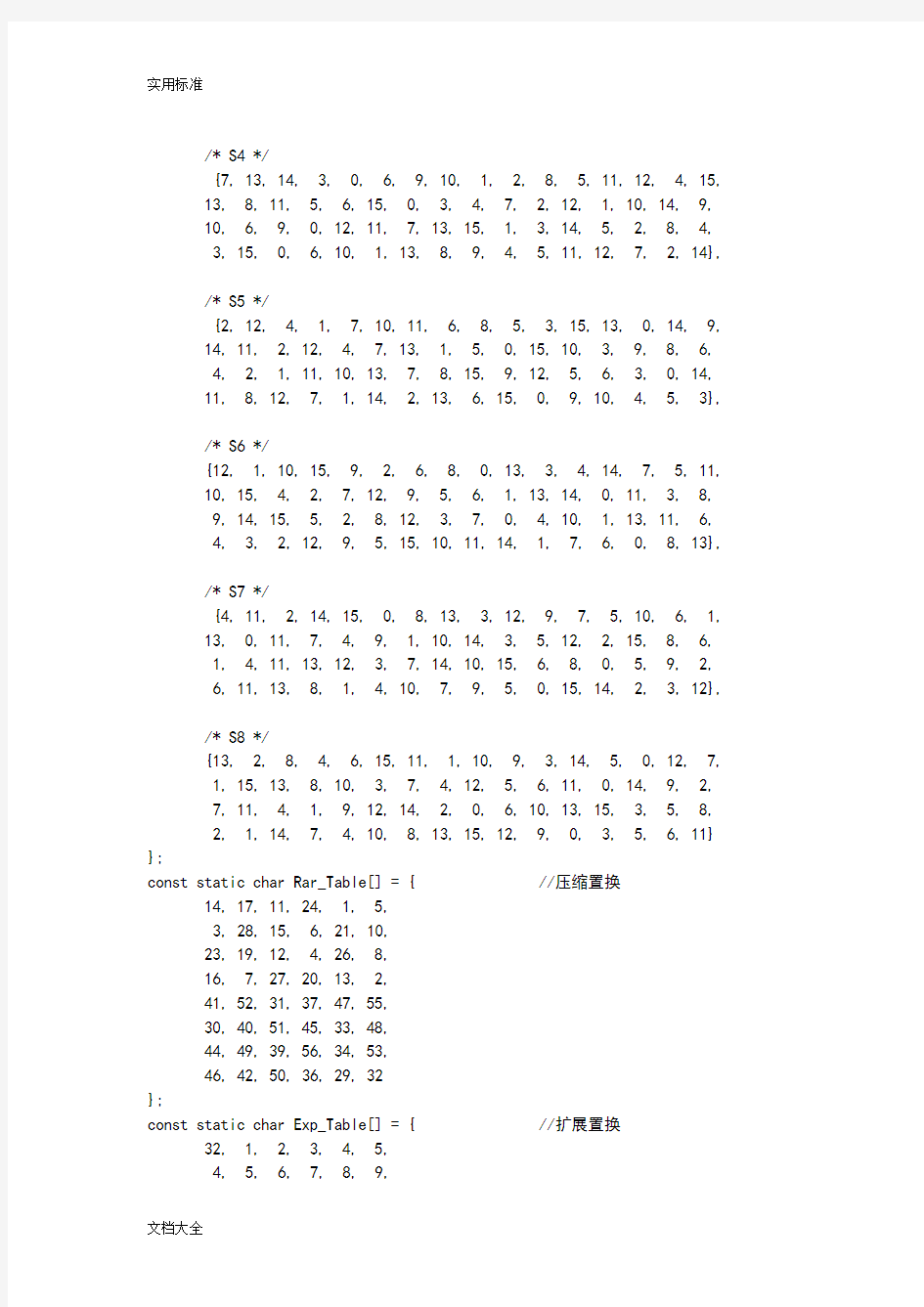

const static char S_Box[8][64] = { //s_box

/* S1 */

{14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7, 0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,

4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0, 15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13},

/* S2 */

{15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10, 3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,

0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15, 13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9},

/* S3 */

{10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8, 13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1, 13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7, 1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12},

/* S4 */

{7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15, 13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9, 10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4, 3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14},

/* S5 */

{2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9, 14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6, 4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14, 11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3},

/* S6 */

{12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11, 10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8, 9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,

4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13},

/* S7 */

{4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1, 13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6, 1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,

6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12},

/* S8 */

{13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7, 1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,

7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,

2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11} };

const static char Rar_Table[] = { //压缩置换 14, 17, 11, 24, 1, 5,

3, 28, 15, 6, 21, 10,

23, 19, 12, 4, 26, 8,

16, 7, 27, 20, 13, 2,

41, 52, 31, 37, 47, 55,

30, 40, 51, 45, 33, 48,

44, 49, 39, 56, 34, 53,

46, 42, 50, 36, 29, 32

};

const static char Exp_Table[] = { //扩展置换 32, 1, 2, 3, 4, 5,

4, 5, 6, 7, 8, 9,

8, 9, 10, 11, 12, 13,

12, 13, 14, 15, 16, 17,

16, 17, 18, 19, 20, 21,

20, 21, 22, 23, 24, 25,

24, 25, 26, 27, 28, 29,

28, 29, 30, 31, 32, 1

};

const static char P_Table[]={ //P置换

16, 7, 20, 21,

29, 12, 28, 17,

1, 15, 23, 26,

5, 18, 31, 10,

2, 8, 24, 14,

32, 27, 3, 9,

19, 13, 30, 6,

22, 11, 4, 25

};

const static char KeyRar_Table[]={

57, 49, 41, 33, 25, 17, 9,

1, 58, 50, 42, 34, 26, 18,

10, 2, 59, 51, 43, 35, 27,

19, 11, 3, 60, 52, 44, 36,

63, 55, 47, 39, 31, 23, 15,

7, 62, 54, 46, 38, 30, 22,

14, 6, 61, 53, 45, 37, 29,

21, 13, 5, 28, 20, 12, 4

};

//设置全局变量,16轮密钥

bool key[16][48]={{0}};

void ByteToBit(bool *Out,char *In,int bits) //字节到位转换函数{

int i;

for(i=0;i Out[i]=(In[i/8]>>(i%8))&1; } void BitToByte(char *Out,bool *In,int bits) //位到字节转换函数{ int i; for(i=0;i Out[i]=0; for(i=0;i Out[i/8]|=In[i]<<(i%8); } void Xor(bool *InA,const bool *InB,int length) //按位异或{ for(int i=0;i InA[i]^=InB[i]; } void keyfc(char *In) //密钥生成函数 { int i,j=0,mov,k,m; bool* key0 = new bool[56]; bool* keyin = new bool[64]; bool temp; ByteToBit(keyin,In,64); //字节到位的转换 for(i=0;i<56;i++) //密钥压缩为56位key0[i]=keyin[KeyRar_Table[i]-1]; for(i=0;i<16;i++) //16轮密钥产生 { if(i==0||i==1||i==8||i==15) mov=1; else mov=2; for(k=0;k { for(m=0;m<8;m++) { temp=key0[m*7]; for(j=m*7;j key0[j]=key0[j+1]; key0[m*7+6]=temp; } temp=key0[0]; for(m=0;m<27;m++) key0[m]=key0[m+1]; key0[27]=temp; temp=key0[28]; for(m=28;m<55;m++) key0[m]=key0[m+1]; key0[55]=temp; } for(j=0;j<48;j++) //压缩置换并储存 key[i][j]=key0[Rar_Table[j]-1]; } delete[] key0; delete[] keyin; } void DES(char Out[8],char In[8],bool Type)//加密核心程序,Type=0时加密,反之解密{ bool* MW = new bool[64]; bool* tmp = new bool[32]; bool* PMW = new bool[64]; bool* kzmw = new bool[48]; bool* keytem = new bool[48]; bool* ss = new bool[32]; int hang,lie,i; ByteToBit(PMW,In,64); for(int j=0;j<64;j++) { MW[j]=PMW[IP_Table[j]-1]; //初始置换 } bool *Li=&MW[0],*Ri=&MW[32]; for(i=0;i<48;i++) //右明文扩展置换 kzmw[i]=Ri[Exp_Table[i]-1]; if(Type==0) //DES加密过程 { for(int lun=0;lun<16;lun++) { for(i=0;i<32;i++) ss[i]=Ri[i]; for(i=0;i<48;i++) //右明文扩展置换 kzmw[i]=Ri[Exp_Table[i]-1]; for(i=0;i<48;i++) keytem[i]=key[lun][i]; Xor(kzmw,keytem,48); /*S盒置换*/ for(i=0;i<8;i++) { hang=kzmw[i*6]*2+kzmw[i*6+5]; lie =kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3]*2+kzmw[i*6+4]; tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2; tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2; tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2; tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2; } for(i=0;i<32;i++) //P置换 Ri[i]=tmp[P_Table[i]-1]; Xor(Ri,Li,32); //异或 for(i=0;i<32;i++) //交换左右明文 { Li[i]=ss[i]; } } for(i=0;i<32;i++) { tmp[i]=Li[i]; Li[i]=Ri[i]; Ri[i]=tmp[i]; } for(i=0;i<64;i++) PMW[i]=MW[Final_Table[i]-1]; BitToByte(Out,PMW,64); //位到字节的转换 } else //DES解密过程 { for(int lun=15;lun>=0;lun--) { for(i=0;i<32;i++) ss[i]=Ri[i]; for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1]; for(i=0;i<48;i++) keytem[i]=key[lun][i]; Xor(kzmw,keytem,48); /*S盒置换*/ for(i=0;i<8;i++) { hang=kzmw[i*6]*2+kzmw[i*6+5]; lie =kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3]*2+kzmw[i*6+4]; tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2; tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2; tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2; tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2; } for(i=0;i<32;i++) //P置换 Ri[i]=tmp[P_Table[i]-1]; Xor(Ri,Li,32); //异或 for(i=0;i<32;i++) //交换左右明文 { Li[i]=ss[i]; } } for(i=0;i<32;i++) { tmp[i]=Li[i]; Li[i]=Ri[i]; Ri[i]=tmp[i]; } for(i=0;i<64;i++) PMW[i]=MW[Final_Table[i]-1]; BitToByte(Out,PMW,64); //位到字节的转换 } delete[] MW; delete[] tmp; delete[] PMW; delete[] kzmw; delete[] keytem; delete[] ss; } bool RunDes(char *Out, char *In, int datalength, char *Key, bool Type) //加密运行函数,判断输入以及对输入文本8字节分割 { if( !( Out && In && Key && (datalength=(datalength+7)&0xfffffff8) ) ) return false; keyfc(Key); for(int i=0,j=datalength%8; i DES(Out, In, Type); return true; } int main() { char* Ki = new char[8]; char Enter[]="This is the test of DES!"; char* Print = new char[200]; int len = sizeof(Enter); int i_mf; cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++) cin >> Ki[i_mf]; cout << "\n"; RunDes(Print,Enter,len,Ki,0);//加密 cout << "----加密前----" << "\n"; for(i_mf=0;i_mf cout << Enter[i_mf]; cout << "\n\n"; cout << "----加密后----" << "\n"; for(i_mf=0;i_mf cout< cout << "\n\n"; //此处进行不同密钥输入测试 cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++) cin >> Ki[i_mf]; cout << "\n"; RunDes(Enter,Print,len,Ki,1);//解密 cout << "----解密后----" << "\n"; for(i_mf=0;i_mf cout << Enter[i_mf]; cout << endl; delete[] Ki; delete[] Print; return 0; } 二、程序编译、运行结果图: 三、程序总体框架图: 四、程序实现流程图: 数据加密标准DES(Data Encryption Standard)算法是由美国IBM公司研制的一种分组密码算法,一种迭代分组密码。 DES是一种使用最为广泛的加密算法,虽然DES出现后又产生了许多常规加密算法,但DES仍是此类算法中最重要的一种。 在正式讨论DES算法之前,为了更好的理解算法的实际工作过程,我们先来看一个简化的DES算法,以此加深对DES算法的理解。 一、简化的DES加密算法 简化的DES加密算法是以8bit的明文分组和10bit密钥作为输入,产生8bit 密文分组作为输出。 1、加密流程 简化的DES算法基本加密流程如图6.9所示 图6.9 简化的DES的加密过程 2、加密算法构成: 函数、SW置换函简单DES的加密算法包括4个基本函数:初始置换函数IP、f k 数、逆置换函数IP-1。 (1)初始置换函数IP 初始置换IP是将明文中数据的排列顺序按一定的规则重新排列,而生成新的数据序列的过程。如图6.10所示: 8bit原数据位置 1 2 3 4 5 6 7 8 【IP置换】 经IP置换后的数据位置 2 6 3 1 4 8 5 7 图6.10 简单DES的初始置换 例:设8bit数据为11110011 ,则初始置换后的结果为: 函数f k函数是多个置换函数和替代函数的组合函数。f k函数首先将输(2) f k 入它的8bit数据进行分组,分成左4位和右4位,然后对右组的4位数据进行E/P扩展置换运算,接着将扩展置换所得的8bit数据与子密钥进行异或运算,再将异或运算所得结果通过S盒输出,再将通过S盒输出的数据进行P4置换,最后将经过P4置换后的数据与输入f 函数经分组的左4位数据进行异或运算。 k F(R,SK)函数是f k函数的核心函数,其中SK是子密钥。F(R,SK)函数的运算方法如下:f k(L,R)=(L⊕F(R,SK),R)L:输入的左边4位分组 R:输入的右边4位分组⊕:逐位异或 ①扩展/置换是将4bit输入数据经过置换和扩展而产生8bit数据的算法。 如图6.11所示: E/P扩展置换前 1 2 3 4 E/P扩展置换 E/P扩展置换后 4 1 2 3 2 3 4 1 常州工学院 计算机信息工程学院 《数据结构》课程设计报告 题目 DES加密算法的实现 班级 14软一 学号姓名王磊(组长) 学号姓名王凯旋 学号姓名陶伟 2016年01月06日 一,实验名称: DES加密算法的实现 二,实验内容: a)熟悉DES算法的基本原理; b)依据所算则的算法,编程实现该该算法; c)执行程序并分析结果; 三,实验原理 1,概述 DES是一种分组加密算法,他以64位为分组对数据加密。64位一组的明文从算法的一端输入,64位的密文从另一端输出。DES是一个对称算法:加密和解密用的是同一个算法(除密钥编排不同以外)。密钥的长度为56位(密钥通常表示为64位的数,但每个第8位都用作奇偶检验,可以忽略)。密钥可以是任意的56位数,且可以在任意的时候改变。 DES算法的入口参数有3个:Key,Data,Mode。其中Key为8个字节共64位,是DES算法的工作密钥;Data也为8个字节64位,是要被加密或解密的数据:Mode为DES的工作方式,有两种:加密或解密。 DES算法的工作过程:若Mode为加密,则用Key对数据Data进行加密,生成Data的密码形式(64位)作为DES的输出结果;若Mode 为解密,则用Key对密码形式的数据Data解密,还原为Data的明码形式(64位)作为DES的输出结果。 2,DES算法详述 DES算法把64位的明文输入块变为64位的密文输出块,他所使用的密钥也是64位,DES对64 位的明文分组进行操作。通过一个初始置换,将明文分组分成左半部分和右半部分,各32位长。然后进行16轮相同的运算,这些相同的运算被称为函数f,在运算过程中数据和密钥相结合。经过16轮运算后左、右部分在一起经过一个置换(初始置换的逆置换),这样算法就完成了。 (1)初始置换 其功能是把输入的64位数据块按位重新组合,并把输出分为L0,R0两部分,每部分各长32位, 即将输入的第58位换到第1位,第50位换到第2位,…,依次类推,最后一位是原来的第7位,L0,R0则是换位输出后的两部分,L0是输出的左32位,R0是右32位。。 (2)逆置换 经过16次迭代运算后,得到L16,R16,将此作为输入进行逆置换,即得到密文输出。逆置换正好是初始置换的逆运算。例如,第1位经过初始置换后,处于第40位,而通过逆置换,又将第40位换回到第1位。 (3)函数f(Ri,Ki)的计算 “扩展置换”是将32位放大成48位,“P盒置换”是32位到32位换位, 在(Ri,Ki)算法描述图中,选择函数功能是把6 b数据变为4 b数 目录 摘要 (3) 一、目的与意义 (4) 二、DES概述 (5) 三、DES加解密算法原理 (7) 1.加密 (6) 2.子密钥生成 (11) 3.解密 (13) 四、加解密算法的实现 (14) 1.软件版本 (14) 2.平台 (14) 3.源代码 (14) 4.运行结果 (24) 五、总结 (25) 【摘要】1973年5月15 日,美国国家标准局(现在的美国国家标准就是研究所,即NIST)在联邦记录中公开征集密码体制,这一举措最终导致了数据加密标准(DES)的出现,它曾经成为世界上最广泛使用的密码体制。DES由IBM开发,它是早期被称为Lucifer体制的改进。DES在1975年3月17日首次在联邦记录中公布,在经过大量的公开讨论后,1977年2月15日DES被采纳为“非密级”应用的一个标准。最初预期DES作为标准只能使用10~15年;然而,事实证明DES要长寿得多。被采纳后,大约每隔5年就被评审一次。DES的最后一次评审是在1999年1月。 本文阐述了DES发展现状及对网络安全的重要意义,并在此基础上对DES算法原理进行详细的介绍和分析。通过应用DES算法加解密的具体实现,进一步加深对DES算法的理解,论证了DES算法具有加密快速且强壮的优点,适合对含有大量信息的文件进行加密,同时分析了DES算法密钥过短(56位)所带来的安全隐患。 【关键词】DES 加密解密明文密文 一、目的与意义 随着计算机和通信网络的广泛应用,信息的安全性已经受到人们的普遍重视。信息安全已不仅仅局限于政治,军事以及外交领域,而且现在也与人们的日常生活息息相关。现在,密码学理论和技术已得到了迅速的发展,它是信息科学和技术中的一个重要研究领域。在近代密码学上值得一提的大事有两件:一是1977年美国国家标准局正式公布实施了美国的数据加密标准(DES),公开它的加密算法,并批准用于非机密单位及商业上的保密通信。密码学的神秘面纱从此被揭开。二是Diffie和Hellman联合写的一篇文章“密码学的新方向”,提出了适应网络上保密通信的公钥密码思想,拉开了公钥密码研究的序幕。 DES(Data Encryption Standard)是IBM公司于上世纪1977年提出的一种数据加密算法。在过去近三十年的应用中,还无法将这种加密算法完全、彻底地破解掉。而且这种算法的加解密过程非常快,至今仍被广泛应用,被公认为安全的。虽然近年来由于硬件技术的飞速发展,破解DES已经不是一件难事,但学者们似乎不甘心让这样一个优秀的加密算法从此废弃不用,于是在DES的基础上有开发了双重DES(DoubleDES,DDES)和三重DES(Triple DES,TDES)。 在国内,随着三金工程尤其是金卡工程的启动,DES 算法在POS、ATM、磁卡及智能卡(IC 卡)、加油站、高速公路收费站等领域被广泛应用,以此来实现关键数据的保密,如信用卡持卡人的PIN 码加密传输,IC 卡与POS 间的双向认证、金融交易数据包的MAC 校验等,均用到DES 算法。DES加密体制是ISO颁布的数据加密标准。 因此研究DES还是有非常重要的意义。 苏州科技学院 实验报告 学生姓名:杨刘涛学号:1220126117 指导教师:陶滔 刘学书1220126114 实验地点:计算机学院大楼东309 实验时间:2015-04-20 一、实验室名称:软件实验室 二、实验项目名称:DES加解密算法实现 三、实验学时:4学时 四、实验原理: DES算法由加密、子密钥和解密的生成三部分组成。现将DES算法介绍如下。1.加密 DES算法处理的数据对象是一组64比特的明文串。设该明文串为m=m1m2…m64 (mi=0或1)。明文串经过64比特的密钥K来加密,最后生成长度为64比特的密文E。其加密过程图示如下: 图2-1:DES算法加密过程 对DES算法加密过程图示的说明如下: 待加密的64比特明文串m,经过IP置换(初始置换)后,得到的比特串的下标列表如下: 表2-1:得到的比特串的下标列表 该比特串被分为32位的L0和32位的R0两部分。R0子密钥K1(子密钥的生成将在后面讲)经过变换f(R0,K1)(f变换将在下面讲)输出32位的比特串 f1,f1与L0做不进位的二进制加法运算。运算规则为: f1与L0做不进位的二进制加法运算后的结果赋给R1,R0则原封不动的赋给L1。L1与R0又做与以上完全相同的运算,生成L2,R2……一共经过16次运算。最后生成R16和L16。其中R16为L15与f(R15,K16)做不进位二进制加法运算的结果,L16是R15的直接赋值。 R16与L16合并成64位的比特串。值得注意的是R16一定要排在L16前面。R16与L16合并后成的比特串,经过置换IP-1(终结置换)后所得比特串的下标列表如下: 表2-2:置换后所得比特串的下标列表 经过置换IP-1后生成的比特串就是密文e。 变换f(Ri-1,Ki): 它的功能是将32比特的输入再转化为32比特的输出。其过程如图2-2所示: DES加密算法分析 [摘要]DES数据加密算法是使用最广的分组加密算法,它作为最著名的保密密钥或对称密钥加密算法,在计算机密码学及计算机数据通信的发展过程中起了重要作用。本次学年论文是主要是学习介绍DES对 称密钥数据加密算法,并用c++实现。DES算法具有较高的安全性,为我们进行一般的计算机数据传输活 动提供了安全保障。 [关键词] 加密与解密,DES算法,S-盒 引言 密码学是伴随着战争发展起来的一门科学,其历史可以追溯到古代,并且还有过辉煌的经历。但成为一门学科则是近20年来受计算机科学蓬勃发展的刺激结果。今天在计算机被广泛应用的信息时代,信息本身就是时间,就是财富。如何保护信息的安全(即密码学的应用)已不再局限于军事、政治和外交,而是扩大到商务、金融和社会的各个领域。特别是在网络化的今天,大量敏感信息(如考试成绩、个人简历、体检结果、实验数据等)常常要通过互联网进行交换。(现代电子商务也是以互联网为基础的。)由于互联网的开放性,任何人都可以自由地接入互联网,使得有些不诚实者就有可能采用各种非法手段进行破坏。因此人们十分关心在网络上交换信息的安全性。普遍认为密码学方法是解决信息安全保护的一个最有效和可行的方法。有效是指密码能做到使信息不被非法窃取,不被篡改或破坏,可行是说它需要付出的代价是可以接受的。 密码是形成一门新的学科是在20世纪70年代。它的理论基础之一应该首推1949年Shannon的一篇文章“保密系统的通信理论”,该文章用信息论的观点对信息保密问题作了全面的阐述。这篇文章过了30年后才显示出它的价值。1976年,Diffie和Hellman发表了论文《密码学的新方向》,提出了公钥密码体制的新思想,这一思想引发了科技界对研究密码学的极大兴趣,大量密码学论文开始公开发表,改变了过去只是少数人关起门来研究密码学的状况。同时为了适应计算机通信和电子商务迅速发展的需要,密码学的研究领域逐渐从消息加密扩大到数字签名、消息认证、身份识别、抗欺骗协议等新课题[1]。 美国国家标准局(NBS)1973年开始研究除国防部外的其它部门的计算机系统的数据加密标准,并批准用于非机密单位及商业上的保密通信。于1973年5月15日和1974年8月27日先后两次向公众发出了征求加密算法的公告。1977年1月,美国政府颁布:采用IBM公司1971年设计出的一个加密算法作为非机密数据的正式数据加密标准(DES : Data Encryption Standard)。DES广泛应用于商用数据加密,算法完全公开,这在密码学史上是一个创举[2]。 在密码学的发展过程中,DES算法起了非常重要的作用。本次学年论文介绍的就是分组加密技术中最典型的加密算法——DES算法。 1概述 1.1加密与解密 加密技术是基于密码学原理来实现计算机、网络乃至一切信息系统安全的理论与技术基础。简单的说,加密的基本意思是改变信息的排列形式,使得只有合法的接受才能读懂,任何他人即使截取了该加密信息也无法使用现有的手段来解读。解密是我们将密文转换成能够直接阅读的文字(即明文)的过程称为解密,它是加密的反向处理,但解密者必须利用相同类型的加密设备和密钥对密 DES加密算法的实现及应用 学生姓名:梁帅指导老师:熊兵 摘要随着信息与通信技术的迅猛发展和广泛应用,人们通过互联网进行信息交流,难免涉及到密码保护问题,这就需要使用DES加密技术来对数据进行加密保护。本课程设计介绍了DES加密的基本原理以及简单的实现方法。本课程设计基于C语言,采用DES算法技术,设计了DES加密程序,实现了DES加密解密功能。经测试,程序能正常运行,实现了设计目标。 关键词DES加密,C语言,信息交流 1 引言 1.1本文主要内容 DES是一个分组密码算法,使用64位密钥(除去8位奇偶校验,实际密钥长度为56位)对64比特的数据分组(二进制数据)加密,产生64位密文数据。DES是一个对称密码体制,加密和解密使用同意密钥,解密和加密使用同一算法(这样,在硬件与软件设计时有利于加密单元的重用)。DES的所有的保密性均依赖于密钥。 DES算法的入口参数有三个:Key、Data、Mode。其中Key为8个字节共64位,是DES算法的工作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode为DES的工作方式,有两种:加密或解密。 DES算法是这样工作的:如Mode为加密,则用Key 去把数据Data进行加密,生成Data的密码形式(64位)作为DES的输出结果;如Mode为解密,则用Key去把密码形式的数据Data解密,还原为Data的明码形式(64位)作为DES的输出结果。在通信网络的两端,双方约定一致的Key,在通信的源点用Key对核心数据进行DES加密,然后以密码形式在公共通信网(如电话网)中传输到通信网络的终点,数据到达目的地后,用同样的Key对密码数据进行解密,便再现了明码形式的核心数据。这样,便保证了核心数据(如PIN、MAC等)在公共通信网中传输的安全性和可靠性 DES的加密过程: 第一阶段:初始置换IP。在第一轮迭代之前,需要加密的64位明文首先通过初始置换IP 的作用,对输入分组实施置换。最后,按照置换顺序,DES将64位的置换结果分为左右两部分,第1位到第32位记为L0,第33位到第64位记为R0。 第二阶段:16次迭代变换。DES采用了典型的Feistel结构,是一个乘积结构的迭代密码算法。其算法的核心是算法所规定的16次迭代变换。DES算法的16才迭代变换具有相同的结构,每一次迭代变换都以前一次迭代变换的结果和用户密钥扩展得到的子密钥Ki作为输入;每一次迭代变换只变换了一半数据,它们将输入数据的右半部分经过函数f后将其输出,与输入数据的左半部分进行 算法和流程图 一、学习目的和学习内容 学习各种软件的使用——>让运算机按照我们的意图去完成一件事——>编程序(软件)给别人用; 国际信息学(运算机)奥林匹克竞赛——全国中学生信息学奥赛——江苏省中学生信息学奥赛; 竞赛的内容确实是编程竞赛;这也是我们的学习目的和内容; 运算机程序设计语言:人类语言——>用程序设计语言(如Pascal语言)表示——>再翻译成机器语言; 二、运算机解决问题的步骤 做任何一件事都要有一定的的步骤,如求1+2+3+4+5+6+7+8+9+10; 运算机解题步骤:分析问题 ——>确定解决问题的方法和步骤(即算法) ——>选择一种运算机语言,依照算法编写运算机程序 ——>让运算机执行那个程序获得结果 三、算法的概念 1、为解决某一个问题而采取的方法和步骤,称为算法。或者说算法是解决一个问题的方法的精确描述。 如:已知半径,运算圆的面积的算法。 算法读入半径R的值——>运算圆的面积S=π*R*R——>输出圆的面积S。 注意:算法不一定唯独,如求1+2+3+4+5+6+7+8+9+10的算法。 2、算法的特点: ①有穷性:必须在执行了有穷个运算步骤后终止; ②确定性:每一个步骤必须是精确的、无二义性的; ③可行性:能够用运算机解决、能在有限步、有限时刻内完成; ④有输入: ⑤有输出: 四、算法举例 例一:交换两个大小相同的杯子中的液体(A水、B酒)。 算法1: 1、再找一个大小与A相同的空杯子C; 2、A——>C; 3、B——>A; 4、C——>B;终止。 或(B——>C、A——>B、C——>A) 算法2: 1、再找两个空杯子C和D; 2、A——>C、B——>D; 3、C——>B、D——>A;终止。 DES加密算法详解- - 对加密解密一直挺喜欢的,可还是没有怎么好好学习过,希望这是一个好的开始。 在网上搜了一下关于DES的说明,发现有些杂乱,所以还是有必要整合一下。 写了一点代码,还没有完成,不过,还不能编译通过,^_^ 刚看了一下,发现还是说得够模糊的,有机会再整理一下。 昏倒,一直运行不对,今天才仔细查出来,原来问题是出在Des_Data_P(const _b32& input, _b32 output), 我的output用了传值调用,失败呀。应该是Des_Data_P(const _b32& input, _b32 & output) DES算法的入口参数有三个: Key, Data, Mode Key 为64bit密钥,Data为64bit数据,Mode为加密还是解密。 DES算法的过程: 1. 对输入的密钥进行变换。 用户的64bit密钥,其中第8,16,24,32,40,48,56,64位是校验位,使得每个密钥都有奇数个1。所以密钥事实上是56位。对这56位密钥进行如下表的换位。 57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 27, 19, 11, 3, 60, 52, 44, 36, 63, 55, 47, 39, 31, 23, 15, 7, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 28, 20, 12, 4, 表的意思是第57位移到第1位,第49位移到第2位,...... 以此类推。变换后得到56b it数据,将它分成两部分,C[0][28], D[0][28]。 2. 计算16个子密钥,计算方法C[i][28] D[i][28]为对前一个C[i-1][28], D[i-1][28]做循环左移操作。16次的左移位数如下表: 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, 15, 16 (第i次) 1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1 (左移位数) 3. 串联计算出来的C[i][28] D[i][28] 得到56位,然后对它进行如下变换得到48位子密钥K[i][48] 14, 17, 11, 24, 1, 5, 3, 28, 15, 6, 21, 10, 23, 19, 12, 4, 26, 8, 1 6, 7, 27, 20, 13, 2, 41, 52, 31, 37, 47, 55, 30, 40, 51, 45, 33, 48, 44, 49, 39, 56, 34, 53, 4 6, 42, 50, 36, 29, 32, 表的意思是第14位移到第1位,第17位移到第2位,以此类推。在此过程中,发现第9,18,22,25,35,38,43,54位丢弃。 4. 对64bit的明文输入进行换位变换。换位表如下: 58, 50, 12, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4, 62, 54, 46, 38, 30, 22, 14, 6, 64, 56, 48, 40, 32, 24, 16, 8, 57, 49, 41, 33, 25, 17, 9, 1, 59, 51, 43, 35, 27, 19, 11, 3, 61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23, 15, 7 表的意思就是第一次变换时,第58位移到第1位,第50位移到第2位,...... 依此类推。得到64位数据,将这数据前后分成两块L[0][32], R[0][32]。 5. 加密过程,对R[i][32]进行扩展变换成48位数,方法如下,记为E(R[i][32]) 32, 1, 2, 3, 4, 5, 4, 5, 6, 7, 8, 9, 算法与程序框图 一、程序框图与算法基本逻辑结构: 1.程序框图符号及作用: 程序框图又称流程图,是一种用规定的图形、指向线及文字说明来准确、直观地表示算法的图形. 例:解一元二次方程:2 0(0)ax bx c a ++=≠ 2.画程序框图的规则: 为了使大家彼此之间能够读懂各自画出的框图,必须遵守一些共同的规则,下面对一些常用的规则做一简要介绍. (1)实用标准的框图符号. (2)框图一般按从上到下、从左到右的方向画. (3)一个完整的程序框图必须有终端框,用于表示程序的开始和结束. (4)除判断框外,大多数框图符号只有一个进入点和一个退出点,判断框是具有超过一个退出点的唯一符号,另外,一种判断框是“是”与“不是”两分支的判断,而且有且仅有两个结果;还有一种是多分支判断,有几个不同的结果. 3.算法的三种基本逻辑结构: (1)顺序结构 顺序结构是最简单的算法结构,语句与语句之间, 框与框之间是按从上到下的顺序进行的,它是由 若干个依次执行的处理步骤组成的,它是任何一 个算法离不开的基本结构.如图,只有在执行完步 骤n 后,才能接着执行步骤n+1. 例:.已知梯形的上底、下底和高分别为5、8、9,写出求梯形的面积的算法,画出流程图. 解:算法如下: S1 a ←5; S2 b ←8; S3 h ←9; S4 S ←(a +b )×h /2; S5 输出S . 流程图如下: (2)条件结构 一些简单的算法可以用顺序结构来实现,顺序结构中所表达的逻辑关系是自然串行,线性排列的.但这种结构无法描述逻辑判断,并根据判断结果进行不同的处理的操作,(例如遇到十字路口看信号灯过马路的问题)因此,需要另一种逻辑结构来处理这类问题. 条件结构的结构形式如图,在此结构中含有一个判断框,算法执行到此判断框给定的条件P 时,根据条件P 是否成立,选择不同的执行框(步骤A ,步骤B ),无论条件P 是否成立,只能执行步骤A 或步骤B 之一,不可以两者都执行或都不执行.步骤A 和步骤B 中可以有一个是空的. 例:某铁路客运部门规定甲、乙两地之间旅客托运行李的费用为 0.53,50, 500.53(50)0.85, 50, c ωωωω?≤?=? ?+-?>?其中ω(单位:kg )为行李的重量. 试给出计算费用c (单位:元)的一个算法,并画出流程图. 1S 输入行李的重量ω; 2S 如果50ω≤,那么0.53c ω=?, 否则500.53(50)0.85c ω=?+-?; 3S 输出行李的重量ω和运费c . 步骤n 步骤n+1 ↓ ↓ ↓ 开始结束b h a 5 89 S (+)×/2a b h 输出S 满足条件? 步骤A 步骤B 是否 满足条件? 步骤A 是否 一、DES加密及解密算法程序源代码: #include 循环算法流程图: 1.若输入a =18,b =3, 那么输出结果为_____. 2.执行如图所示的流程图, 则输出S =_______. 3.下图所示的流程图的输出结果为____. 4.下图所示的流程图的输出结果为____. 5.如图所示的流程图输出的第 2010个数为________. 6.下图所示流程图输入n =4, 输出的结果为 5 . 7.下图流程图,当输入n =6时,输出的结果为35. 8.某一计算机运算程序的工作步骤如下: S1 输入数据n ; S2 变量A 与k 的初始值为A =3,k =1; S3 若k <n ,执行S4; 若k =n ,执行S7; S4 执行运算B =1 1-A S5 将B 的值赋给A ; S6 将k +1的值赋给k 后执行S3; S7 输出A . 若输入n =2010,则计算机将输出A =__. 9.如下流程图,循环体执行的次数为49. 10.下图流程图所给的运行结果为S =90,那么判断框中应填入的判断条件为____. 11.下图流程图输出结果为S=132,则判断框中应填_____ 12.以下给出的是计算1 2 + 1 4 + 1 6 +…+ 1 20 的 值的一个流程图,判断框内应填入的条件为___. 13.下图流程图是计算1+1 3 + 1 5 +…+ 1 99 的 流程图,请你补充完整. 14.下图所示的流程图的功能为____.15.下图流程图的执行中依次输入72,91, 58,63,84,88,90,17,55,61,73,64,77,82,94,60.该流程图的功能为___. 算法及算法的表示检测 一、选择题(题型注释) 1.某算法要实现0到100的偶数之和,流程图如图所示。则i i+2被执行的次数是 A.50 B.51 C.100 D.101 2.某算法的部分流程图如右图所示,执行这部分流程后,变量x的值是 A.0 B.1 C.2 D.3 3.某商品团购优惠策略的流程图如图所示 当n为100、p为10时,实付金额s的值是( )。 A. 1000 B. 950 C. 850 D.750 4.写出下面流程图所表述的算法的功能▁▁▁▁ A. 降序排序 B. 求最大值 C. 交换输出 D. 判断是否是偶数5.以下流程图的运行结果是_______。 A.4 9 B.5 9 C.4 5 D.9 5 6.若输入两数1,-4,输出结果_______ A.-5 B.-3 C.5 D.3 7.如图所示,是求绝对值的算法,其描述方式分别是() A.自然语言、流程图 B.伪代码、流程图 C.自然语言、伪代码D.流程图、自然语言 8.将两位同学的身高放入变量a和b中,比较这两个变量的大小,最后把其中较大的数放到变量c中并输出,流程图如图所示。①中应填() A.ab C.a=b D.a<>b 9.求[0,100]之间所有偶数之和s的算法流程图如图所示。 为了实现此算法,图中判断框①和处理框②处可填入的是() A.① x ≤ 100?② x←x+2 B. ① x ≤ 100?② x←x+1 C.① x ≥ 100?② x←x+2 D. ① x ≥ 100?② x←x+1 10.某算法流程图如图所示,执行该算法后,“s←s+i”共被执行的次数是() 开始 A.0 B.6 C.7 D.8 11.某算法的流程图如下所示: 当输入a、b、c的值分别为5、2、8时,该算法的输出结果为() A. 8 B. 2 C. 5 D. 7 上海电力学院 实验报告 课程名称信息安全/计算机安全实验项目实验一DES数据加密算法 姓名张三学号班级专业电子信息工程 同组人姓名指导教师姓名魏为民实验日期2011年月日 一、实验目的 通过本实验的学习,深刻理解DES加密标准,提高算法设计能力,为今后继续学习密码技术和数字签名奠定基础。 二、实验内容 根据DES加密标准,用C++设计编写符合DES算法思想的加、解密程序,能够实现对字符串和数组的加密和解密。 三、实验步骤 1. 在操作系统环境下启动VC++集成环境(Microsoft Visual C++ 6.0 ,其中6.0为版本号,也可为其它版本),则产生如图1所示界面。 图1 VC++ 集成环境界面 2. 选择“文件”菜单下的“新建”命令,出现如图2所示界面(不可直接按“新建”按钮,此按钮是新建一个文本文件)。此界面缺省标签是要为新程序设定工程项目,但编辑小的源程序也可以不建立项目,可以直接选择其左上角的“文件”标签,产生如图3所示界面。 3. 在图3所示的界面中左边选定文件类型为“C++ Source File”,右边填好文件名并选定文件存放目录, 然后单击“确定”按钮,出现如图4所示编程界面,开始输入程序。 4. 输入完源程序后,按"编译"菜单下的编译命令,对源程序进行编译。系统将在下方 的窗口中显示编译信息。如果无此窗口,可按"Alt + 2"键或执行"查看"菜单下的"输出"命令。 如果编译后已无提示错误,则可按"编译"菜单下的"构件"命令来生成相应的可执行文件,随后可按"编译"菜单下的"执行"命令运行的程序。 图2 新建VC++工程项目界面 图3 新建VC++源程序文件界面 利用DES加密算法保护Java源代码 摘要:本文首先分析了Java源代码需要加密的原因,简要介绍了DES算法及Java密码体系和Java密码扩展,最后说明了利用DES加密算法保护Java源代码的方法及步骤。 关键词Java 加密 DES算法 Java语言是一种非常适用于网络编程的语言,它的基本结构与C++极为相似,但抛弃了C/C++中指针等内容,同时它吸收了Smalltalk、C++面向对象的编程思想。它具有简单性、鲁棒性、可移植性、动态性等特点。这些特点使得Java 成为跨平台应用开发的一种规范,在世界范围内广泛流传。 1 加密Java源码的原因 Java源代码经过编译以后在JVM中执行。由于JVM界面是完全透明的,Java类文件能够很容易通过反编译器重新转换成源代码。因此,所有的算法、类文件等都可以以源代码的形式被公开,使得软件不能受到保护,为了保护产权,一般可以有以下几种方法: (1)“模糊”类文件,加大反编译器反编译源代码文件的难度。然而,可以修改反编译器,使之能够处理这些模糊类文件。所以仅仅依赖“模糊类文件”来保证代码的安全是不够的。 (2)流行的加密工具对源文件进行加密,比如PGP (Pretty Good Privacy)或GPG(GNU Privacy Guard)。这时,最终用户在运行应用之前必须先进行解密。但解密之后,最终用户就有了一份不加密的类文件,这和事先不进行加密没有什么差别。 (3)加密类文件,在运行中JVM用定制的类装载器(Class Loader)解密类文件。Java运行时装入字节码的机制隐含地意味着可以对字节码进行修改。JVM 每次装入类文件时都需要一个称为ClassLoader的对象,这个对象负责把新的类装入正在运行的JVM。JVM给ClassLoader一个包含了待装入类(例如https://www.360docs.net/doc/f411378583.html,ng.Object)名字的字符串,然后由ClassLoader负责找到类文件,装入原始数据,并把它转换成一个Class对象。 用户下载的是加密过的类文件,在加密类文件装入之时进行解密,因此可以看成是一种即时解密器。由于解密后的字节码文件永远不会保存到文件系统,所以窃密者很难得到解密后的代码。 由于把原始字节码转换成Class对象的过程完全由系统负责,所以创建定制ClassLoader对象其实并不困难,只需先获得原始数据,接着就可以进行包含解密在内的任何转换。 2 Java密码体系和Java密码扩展 Java密码体系(JCA)和Java密码扩展(JCE)的设计目的是为Java提供与实现无关的加密函数API。它们都用factory方法来创建类的例程,然后把实际的加密函数委托给提供者指定的底层引擎,引擎中为类提供了服务提供者接口在Java中实现数据的加密/解密,是使用其内置的JCE(Java加密扩展)来实现的。Java开发工具集1.1为实现包括数字签名和信息摘要在内的加密功能,推出了一种基于供应商的新型灵活应用编程接口。Java密码体系结构支持供应商的互操作,同时支持硬件和软件实现。Java密码学结构设计遵循两个原则:(1) 北京工业大学 网络与信息安全概论 学院: 专业: 指导老师: 姓名: 学号: 目录 目录 (2) 一、DES算法的基本原理 (3) 1.1背景介绍 (3) 1.2加密原理 (3) 二、DES算法的详细步骤 (4) 2.1加密详细步骤 (4) 2.2压缩置换到56位 (5) 2.3 C0和D0的分类 (6) 2.4循环左移 (6) 2.5压缩置换 (7) 三、DES算法的实现 (7) 3.1详细设计 (8) 3.1.2加密/解密文件的预览 (8) 3.2文件的加密/解密 (9) 3.3系统测试 (11) 3.4总结 (14) 一、DES算法的基本原理 1.1背景介绍 1977年1月,美国政府颁布:采纳IBM公司设计的方案作为非机密数据的正式数据加密标准(DES-Data Encryption Standard)。 DES (Data Encryption Standard),是IBM在上个世纪70年代开发的单密钥对称加解密算法。该算法利用一个56+8奇偶校验位(第8, 16, 24, 32, 40, 48, 56, 64位)=64位的密钥对以64位为单位的块数据进行加解密。 1.2加密原理 DES算法是这样工作的:如Mode为加密,则用Key 去把数据Data进行加密,生成Data的密码形式(64位)作为DES的输出结果;如Mode为解密,则用Key去把密码形式的数据Data解密,还原为Data的明码形式(64位)作为DES的输出结果。 在通信网络的两端,双方约定一致的Key,在通信的源点用Key对核心数据进行DES加密,然后以密码形式在公共通信网(如电话网)中传输到通信网络的终点,数据到达目的地后,用同样的Key对密码数据进行解密,便再现了明码形式的核心数据。这样,便保证了核心数据(如PIN、MAC等)在公共通信网中传输的安全性和可靠性。 通过定期在通信网络的源端和目的端同时改用新的Key,便能更进一步提高数据的保密性,这正是现在金融交易网络的流行做法。 算法与程序框图 【学习目标】 1.初步建立算法的概念; 2.让学生通过丰富的实例体会算法的思想; 3.让学生通过对具体问题的探究,初步了解算法的含义; 4.掌握程序框图的概念; 5.会用通用的图形符号表示算法,掌握算法的三个基本逻辑结构; 6.掌握画程序框图的基本规则,能正确画出程序框图. 【要点梳理】 要点一、算法的概念 1、算法的定义: 广义的算法是指完成某项工作的方法和步骤,那么我们可以说洗衣机的使用说明书是操作洗衣机的算法,菜谱是做菜的算法等等. 在数学中,现代意义的算法是指可以用计算机来解决的某一类问题的程序和步骤,这些程序或步骤必须是明确和有效的,而且能够在有限步之内完成. 2、算法的特征: (1)确定性:算法的每一步都应当做到准确无误、“不重不漏”.“不重”是指不是可有可无的、甚至无用的步骤,“不漏”是指缺少哪一步都无法完成任务. (2)逻辑性:算法从开始的“第一步”直到“最后一步”之间做到环环相扣,分工明确,“前一步”是“后一步”的前提,“后一步”是“前一步”的继续. (3)有穷性:算法要有明确的开始和结束,当到达终止步骤时所要解决的问题必须有明确的结果,也就是说必须在有限步内完成任务,不能无限制的持续进行. (4)不唯一性:求解某一个问题的算法不一定是唯一的,对于一个问题可以有不同的算法. 3、设计算法的要求 (1)写出的算法,必须能解决一类问题(如:判断一个整数35是否为质数;求任意一个方程的近似解……),并且能够重复使用. (2)要使算法尽量简单、步骤尽量少. (3)要保证算法正确.且计算机能够执行,如:让计算机计算1×2×3×4×5是可以做到的. 4、算法的描述: (1)自然语言:自然语言就是人们日常使用的语言,可以是汉语、英语或数学语言等.用自然语言描述算法的优点是通俗易懂,当算法中的操作步骤都是顺序执行时比较容易理解.缺点是如果算法中包含判断和转向,并且操作步骤较多时,就不那么直观清晰了. (2)程序框图:所谓框图,就是指用规定的图形符号来描述算法,用框图描述算法具有直观、结构清晰、条理分明、通俗易懂、便于检查修改及交流等特点. (3)程序语言:算法最终可以通过程序的形式编写出来,并在计算机上执行. 要点诠释: 算法的特点:思路简单清晰,叙述复杂,步骤繁琐,计算量大,完全依靠人力难以完成,而这些恰恰就是计算机的特长,它能不厌其烦地完成枯燥的、重复的繁琐的工作,正因为这些,现代算法的作用之一就是使计算机代替人完成某些工作,这也是我们学习算法的重要原因之一. 事实上,算法中出现的程序只是用基本的语句把程序的主要结构描述出来,与真正的程序还有差距,所以算法描述的许多程序并不能直接运行,要运行程序,还要把程序按照某种语言的严格要求重新改写才行. 要点二、程序框图 1、程序框图的概念: 算法与流程图 §13.1 算法与流程图 1. 以下对算法的描述正确的有 个. ①对一类问题都有效; ②算法可执行的步骤必须是有限的; ③计算能够一步步地进行, 每一步都有确切的含义; ④是一种通法, 只要按部就班地做, 总能得到结果. 答案 4 2.任何一个算法都必须有的基本结构是 . 答案 顺序结构 3.下列问题的算法适宜用选择结构表示的是 ( 填序号) . ①求点P( -1, 3) 到直线l:3x-2y+1=0的距离 ②由直角三角形的两条直角边求斜边 ③解不等式ax+b >0 (a ≠0) ④计算100个数的平均数 答案 ③ 4.下列4种框图结构中, 是直到型循环结构的为 ( 填序号) . 基础自测 答案② 5.( ·广东理, 9) 阅读下面的流程图, 若输入m=4, n=3, 则输出a= , i= .( 注: 框图中的赋值符号”←”也能够写成”=” 或”: =”) 答案12 3 例1已知点P( x0, y0) 和直线l:Ax+By+C=0, 求点P( x0, y0) 到直线l 的距离d, 写出其算法并画出 流程图. 解算法如下: 第一步, 输入x0,y0及直线方程的系数A, B, C. 流程图: 第二步, 计算Z 1←Ax 0+By 0+C. 第三步, 计算Z 2←A 2+B 2. 第四步, 计算d ←2 1Z Z . 第五步, 输出d. 例2 ”特快专递”是当前人们经常使用的异地邮寄信函或托运物品的一种快捷方式, 某快递公司规定甲、 乙两地之间物品的托运费用根据下列方法计算: f =? ? ?>?-+?≤)100(85 .0)100(6.0100) 100(6.0ωωωω 其中f(单位: 元)为托运费,ω为托运物品的重量( 单位: 千克) .试设计计算费用f 的算法, 并画出流程图. 解 算法如下: S1 输入ω; S2 如果ω≤100,那么f ←0.6ω; 否则 f ←100×0.6+(ω-100)×0.85; S3 输出f. 流程图为: 例3 ( 14分) 画出计算12-22+32-42+…+992-1002的值的流程图. 解 流程图如下图. v 3DES加密算法的实现毕业论文 一、DES加密及解密算法程序源代码: #include 简化DES加密算法

DES加密算法的实现

DES加密算法的JAVA实现

DES加密算法实验报告

DES加密算法设计(含程序)

des加密算法的实现及应用

算法和流程图

DES加密算法详解

算法与程序框图汇总

DES加密算法与解密(带流程图)

算法流程图

算法流程图练习

DES数据加密算法

利用DES加密算法保护Java源代码概要

DES加密算法文档

算法与程序框图知识讲解

算法与流程图模板

DES加密算法的实现(详细版)