网络数据包分析实验

实验一:网络数据包分析实验

班级:班学号:姓名:一、实验目的

通过对实际的网络数据包进行捕捉,分析数据包的结构,加深对网络协议分层概念的理解,并实际的了解数据链路层,网络层,传输层以及应用层的相关协议和服务。

、实验内容

1. IGMP包解析

1.1数据链路层

El代XEL洱丁;亡日:亡5 MB)」osr: IP- 4m

4 t-is :hi-At I _n * tP f Ld L^iJ 1 Sei 00:00:1^^

saur-ctt El1imro_&ai?SiU

Type;IP CgMOsw)

源数据:

数据链路层头部:01 00 5e 00 00 16 00 21 97 0a e5 16 08 00 数据链路层尾部:00 00 00 00 00 00

分析如下:

数据头部的前6个字节是接收者的mac地址:01 00 5e 00 00 16 数据头部的中间6个字节是发送者的mac地址:00 21 97 0a e5 16 数据头部的最后2个字节代表网络协议,即:08 00协议类型。

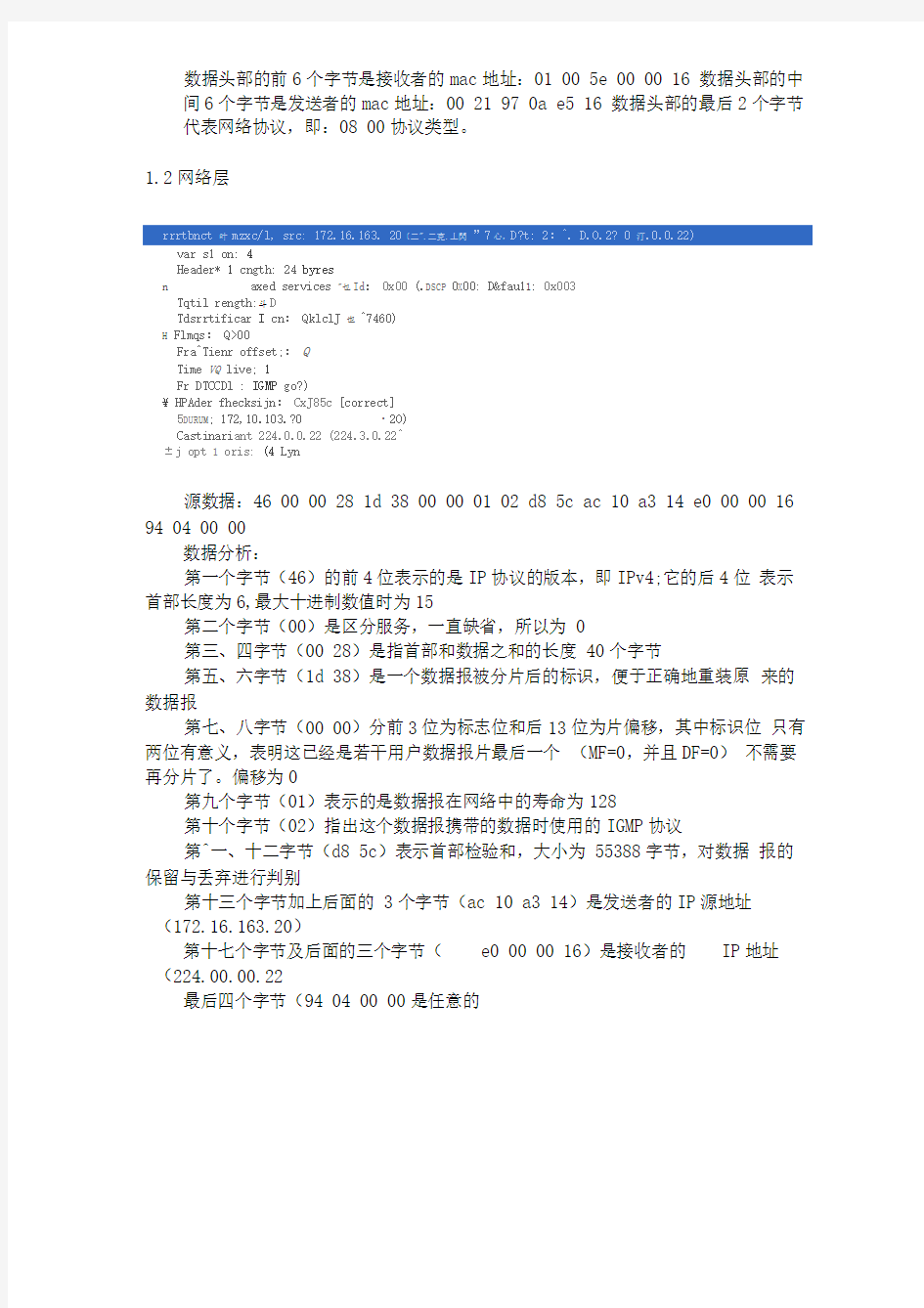

1.2网络层

Header* 1 cngth: 24 byres

n axed services "乜Id:0x00 (.DSCP 0X00: D&fau11: 0x003

Tqtil rength:斗D

Tdsrrtificar I cn: QklclJ 也^7460)

H Flmqs: Q>00

Fra^Tienr offset;:Q

Time VQ live; 1

Fr DTCCDl : IGMP go?)

¥ HPAder fhecksijn:CxJ85c [correct]

5DU RUM;172,10.103.?0 Castinari ant 224.0.0.22 (224.3.0.22^ ±j opt 1 oris: (4 Lyn 源数据:46 00 00 28 1d 38 00 00 01 02 d8 5c ac 10 a3 14 e0 00 00 16 94 04 00 00 数据分析: 第一个字节(46)的前4位表示的是IP协议的版本,即IPv4;它的后4位表示首部长度为6,最大十进制数值时为15 第二个字节(00)是区分服务,一直缺省,所以为0 第三、四字节(00 28)是指首部和数据之和的长度40个字节 第五、六字节(1d 38)是一个数据报被分片后的标识,便于正确地重装原来的数据报 第七、八字节(00 00)分前3位为标志位和后13位为片偏移,其中标识位只有两位有意义,表明这已经是若干用户数据报片最后一个(MF=0,并且DF=0)不需要再分片了。偏移为0 第九个字节(01)表示的是数据报在网络中的寿命为128 第十个字节(02)指出这个数据报携带的数据时使用的IGMP协议 第^一、十二字节(d8 5c)表示首部检验和,大小为55388字节,对数据报的保留与丢弃进行判别 第十三个字节加上后面的3个字节(ac 10 a3 14)是发送者的IP源地址(172.16.163.20) 第十七个字节及后面的三个字节(e0 00 00 16)是接收者的IP地址(224.00.00.22 最后四个字节(94 04 00 00是任意的 -interred Group flanagement Pratocal ver s1on: 3] Type: Nan tiers hip Report (0x22) Haicer checksum i Oxf2Sd [correct] Nun Group Racards:丄 -Group Record : 224-2. 7.141 change To E KC I uds Mode Record rype: change ro txcluda i*ode 〔4] ALD£ Dart a Lent 0 ijuri src; 0 Mulficast AdrirESS: 224,^.7.141 (224.3.7,1411 源数据:22 00 f2 6d 00 00 00 01 04 00 00 00 e0 03 07 8d 数据分析: 第一个字节(22)代表的这个为多播地址路由器 第三、四个字节(f2 6d)是一个检验和 第七、八个字节(00 01)是组播的第一个分组 第九个字节(04)是记录类型 最后4个字节(e0 03 07 8d是个组播地址 2. ICMP包解析 r ■■ TFbL^t ?:EtTJl **T?Siqe *rrr KiJ) 2. 1数据链路层 日ExharnAc ii, src± 匚sd:csx DET: cU Address: cisco sd:4□:c? £QQ;QV;&P:亡理;斗。;。日1 .+ ?一..*o …一.* + 一一…* = it faR:mdljlcftjil adcfres弓tun1ca5t> __ _ -0- --_. ......... . . = LC bit: u 1 ch^ 1 ly u fi1 que adck'es s 〔factory1 de^ault^ -SQiirce: cem|Mnn_tiL:yd:cy(.苗:曲:庶:龜:二乩汕) Add J t-iS : uumudl lr_61:3d: .3 (70:1j.:b6:tl: Sd :c_3^ —……"心 .................... . .. -TG hdr: Tnd^ldual iddrMi (unlc&st) ...?*?□**?*, …八? **..-?* - LG bit: Glcbilly unique address Cracto^y default)Type: IP(oxoaia) 源始数据:00 0c 86 ed 40 09 70 5a b6 61 8d c8 08 00 数据分析: 前6个字节(00 0c 86 ed 40 09表示的是接收者MAC地址 接下来的6个字节(70 5a b6 61 8d c8表示是发送者的MAC地址 最后连个字节(08 00)是类型字段,0x0800表示上一层使用的是IP数据包 2. 2网络层 3 rmnP^iiet 刊I ociil, , : 177.16.?l r.1 U (177.10.21 『巧I : 16?.27) vprslan: 4 Hfiid dr Iftngch: 20 bytfia -dff arantlii:a^ ^arvl:-1 sU: QKCQ (OSCP Q>QO:Default; ten:Qxc口) 9000 00…-Differ: nt1 at Ed scrvi ces cadcpo^1nt: ocfaulx CDXDO^ ......0. - GCW-C-i;able Traricport [CCT): D 0 - E6VE:a Fertal LEH^t: <0 Idenfification; 0?d钦3 154979' E Flags: 0x00 0. . = Res er vied bit: Not 5et .FL . =D JI i ' I frj ijnen l : tv 口匸Set ..O = M^r e fr agttb&niE;NOE str Fr agirienc _f f s er : 0 1ri@ co 11ve:丄ZE protocol : ICMP CUKULS) -He Ad er checks JTI: [t 亡r rcct] [Good: True] Lead : -alse] Source; 172.1G. ZL5.L54 (172*LG< 215,154 j Destination: 17?.L6 £172.16^163.27) 源始数据: 45 00 00 3c d6 c3 00 00 80 01 91 26 ac 10 d7 9a ac 10 a3 1b 数据分析: 第一个字节(45)的前4位表示的是IP协议的版本,即IPv4;它的后4位表示首部长度为5,最大十进制数值时15 第二个字节(00)是区分服务,一直缺省,所以为0 第三、四字节(00 3c)是指首部和数据之和的长度60个字节 第五、六字节(d6 c3)是一个数据报被分片后的标识,便于正确地重装原来的数据报 第七、八字节(00 00)分前3位为标志位和后13位为片偏移,其中标识位只有两位有意义,表明这已经是若干用户数据报片最后一个(MF=0,并且DF=0)不需要再分片了。偏移为0 第九个字节(80)表示的是数据报在网络中的寿命为128 第十个字节(01)指出这个数据报携带的数据时使用的ICMP协议 第^一、十二字节(91 26)表示首部检验和,大小为401字节,对数据报的保留与丢弃进行判别 第十二个字节后的四位(ac 10 d7 9a表示源地址(172.16.215.154)最后四个字节(ac 10 a3 1b表示目的地址(172.16.163.27) 曰mte「net control Message Protocol Type; 3 fEcho Cping) request) 匚ode: 0 () checksum: 0xd85b [car red] rdentifi er: 0x02 00 Sequence number : 294-40 (g丁200J -Data (32 bytes) Daxa:&162&364 6566&76869&A6B6C6D&£5F7071727^7475767751... [Length: S2] 源始数据: 08 00 d8 5b 02 00 73 00 61 62 63 64 65 66 67 68 69 6a 6b 6c 6d 6e 6f 70 71 72 73 74 75 76 77 61 62 63 64 65 66 67 68 69 数据分析: 第一个字节(08)是说明ICMP报文为询问报文,送回(Echo)请求或回答第二个字节(00)指的是代码为0 第四、五个字节(d8 5b)是检验和 第六、七个字节(02 00)是标识符 第八、九个字节(73 00)是这个报文的序列号位29440 第九个字节以后的字节(61 62 63 64 65 66 67 68 69 6a 6b 6c 6d 6e 6f 70 71 72 73 74 75 76 77 61 62 63 64 65 66 67 68 6)是这个报文所带的数据 3. ARP包解析 3. 1数据链路层 基于Wireshark的网络数据包内容解析 摘要本课程设计是利用抓包软件Wireshark,对网络服务器与客户端进行网络数据收发过程中产生的包进行抓取,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的。设计过程中对各种包进行抓取分析,各种包之间比较,了解每种包的传输过程与结构,通过本次课程设计,能很好的运用Wireshark对数据包分析和Wireshark各种运用,达到课程设计的目的。 关键词IP协议;TCP协议;UDP协议;ARP协议;Wireshark;计算机网络; 1 引言 本课程设计主要是设计一个基于Wireshark的网络数据包内容解析,抓取数据包,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的 1.1 课程设计目的 Wireshark是一个网络封包分析软件。可以对网络中各种网络数据包进行抓取,并尽可能显示出最为详细的网络封包资料,计算机网络课程设计是在学习了计算机网络相关理论后,进行综合训练课程,其目的是: 1.了解并会初步使用Wireshark,能在所用电脑上进行抓包; 2.了解IP数据包格式,能应用该软件分析数据包格式。 1.2 课程设计要求 (1)按要求编写课程设计报告书,能正确阐述设计结果。 (2)通过课程设计培养学生严谨的科学态度,认真的工作作风和团队协作精神。 (3)学会文献检索的基本方法和综合运用文献的能力。 (4)在老师的指导下,要求每个学生独立完成课程设计的全部内容。 1.3 课程设计背景 一、Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。 网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵,或是专门属于营利用的软件。Wireshark的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Wireshark是目前全世界最广泛的网络封包分析软件之一。 二、网络嗅探需要用到网络嗅探器,其最早是为网络管理人员配备的工具,有了嗅探器网络管理员可以随时掌握网络的实际情况,查找网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。网络嗅探是网络监控系统的实现基础。 网络嗅探需要用到网络嗅探器,其最早是为网络管理人员配备的工具,有了嗅探器网络管理员可以随时掌握网络的实际情况,查找网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。嗅探器也是很多程序人员在编写网络程序时抓包测试的工具,因为我们知道网络程序都是以数据包的形式在网络中进行传输的,因此难免有协议头定义不对的。 网络嗅探的基础是数据捕获,网络嗅探系统是并接在网络中来实现对于数据的捕获的,这种方式和入侵检测系统相同,因此被称为网络嗅探。网络嗅探是网络监控系统的实现基础,首先就来详细地介绍一下网络嗅探技术,接下来就其在网络监控系统的运用进行阐述。 2 网络协议基础知识 2.1 IP协议 (1) IP协议介绍 解答: 1. OSI标准中,采用的是三级抽象:体系结构,服务定义,协议说明。 2. TCP/IP协议族中,使用了三个不同层次的地址,主机网络层或网络接口层使用了:物理地址(MAC地址)。 3. TCP/IP协议族中,使用了三个不同层次的地址,传输层使用了:端口地址。 4. TCP/IP协议族中,使用了三个不同层次的地址,网络层使用了:逻辑地址(IP地址)。 5. 根据所提供的服务方式的不同,端口又可分为TCP协议端口和UDP协议端口两种。 6. 从端口的性质来分,通常可以分为以下三类,注册端口(Registered Ports)松散地绑 定于一些服务。 7. 从端口的性质来分,通常可以分为三类,FTP和HTTP服务需要使用:公认端口(Well Kno wn Ports)类型。 8. 从端口的性质来分,通常可以分为三类,动态或私有端口(Dynamic and/or Private Po rts)容易被黑客和木马程序利用。 9. 接口是同一结点内相邻层之间交换信息的连接点。 10. CCITT与ISO的工作领域是不同的:CCITT 主要是考虑通信标准的制定。 11. CCITT与ISO的工作领域是不同的:ISO主要是考虑信息处理与网络体系结构。 12. OSI参考模型和TCP/IP参考模型只是描述了一些概念,用来协调进程间通信标准的制定。 13. 通信服务可以分为两大类:面向连接服务(connect-oriented service)和无连接服 务(connectless service)。 14. 网络数据传输的可靠性一般通过确认和重传机制保证。 15. 通信协议包括:面向连接与确认服务;面向连接与不确认服务;无连接与确认服务;无连接与不确认服务四种类型。 16. IP协议是无连接的、提供“尽力而为”服务的网络层协议。 17. 17. INTERNET使用了不同类型的地址概念,应用层使用了域名(DNS)、电子邮件址、URL等地址。 18. 网络协议是由程序和进程来完成的。 19. B类IP地址中的一个私有网络地址,如果需要50个子网,网络掩码应该为(点十进制表示):255.255.252.0 。 网络数据包的捕获与 协议分析 实验报告 ( 2016 / 2017 学年第一学期) 题目:网络数据包的捕获与协议分析 专业计算机科学与技术 学生姓名张涛 班级学号 14210133 指导教师江中略 指导单位计算机系统与网络教学中心 日期 2016.10.31 实验一:网络数据包的捕获与协议分析 一、实验目的 1、掌握网络协议分析工具Wireshark的使用方法,并用它来分析一些协议; 2、截获数据包并对它们观察和分析,了解协议的运行机制。 二、实验原理和内容 1、tcp/ip协议族中网络层传输层应用层相关重要协议原理 2、网络协议分析工具Wireshark的工作原理和基本使用规则 三、实验环境以及设备 Pc机、双绞线、局域网 四、实验步骤 1.用Wireshark观察ARP协议以及ping命令的工作过程: (1)打开windows命令行,键入“ipconfig -all”命令获得本机的MAC地址和缺省路由器的IP地址;结果如下: (2)用“arp -d”命令清空本机的缓存;结果如下 (3)开始捕获所有属于ARP协议或ICMP协议的,并且源或目的MAC地址是本机的包。 (4)执行命令:ping https://www.360docs.net/doc/2610274.html,,观察执行后的结果并记录。 此时,Wireshark所观察到的现象是:(截图表示) 2.设计一个用Wireshark捕获HTTP实现的完整过程,并对捕获的结果进行分 析和统计。(截图加分析) 3.设计一个用Wireshark捕获ICMP实现的完整过程,并对捕获的结果进行分 析和统计。 要求:给出捕获某一数据包后的屏幕截图。以16进制形式显示其包的内容,并分析该ICMP报文。(截图加分析) 0000 6c 71 d9 3f 70 0b 78 eb 14 11 da b2 08 00 45 00 lq.?p.x. ......E. 0010 00 44 e4 9d 00 00 31 01 f7 11 6a 03 81 f3 c0 a8 .D....1. ..j..... 0020 01 6b 03 0a ab 1a 00 00 00 00 45 00 00 28 68 29 .k...... ..E..(h) 0030 40 00 73 06 f1 9c c0 a8 01 6b 6a 03 81 f3 e9 df @.s..... .kj..... 0040 01 bb e1 58 0a 8d 93 e6 e0 94 50 11 01 01 b4 cc ...X.... ..P..... 0050 00 00 .. 计算机网络技术及应用实验报告开课实验室:南徐学院网络实验室 第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。 第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。 第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。 3、具体分析各个数据包 TCP分析: 源端口 目的端口序号 确认号 首部长度窗口大小值 运输层: 源端口:占2个字节。00 50(0000 0000 1001 0000) 目的端口:占2个字节。C0 d6(1100 0000 1101) 序号:占四个字节。b0 fe 5f 31(1011 0000 0101 1110 0011 0001) 确认号:占四个字节。cd 3e 71 46(1100 1101 0011 1110 0110 0001 0100 0110) 首部长度:共20个字节:50(0101 0001) 窗口大小值:00 10(0000 0000 0001 00000) 网络层: 不同的服务字段:20 (0010 0000) 总的长度:00 28(0000 0000 0010 10000) 识别:81 28(1000 0001 0010 10000) 片段抵消:40 00(0100 0000 0000 0000) 生存时间:34 (0011 0100) 协议: 06(0000 0110) 社会网络分析方法 SNA分析软件 ●第一类为自由可视化SNA 软件,共有Agna 等9 种软件,位于图1 的右上角,这类软件可以自 由下载使用,成本低,但一般这类软件的一个共同缺点是缺乏相应的如在线帮助等技术支持; ●第二类为商业可视化SNA 软件,如InFlow 等3种,这类软件大都有良好的技术支持;(3)第 三类为可视化SNA 软件,如KliqFinder 等4 种,这类软件一般都是商业软件,但他们都有可以通过下载试用版的软件,来使用其中的绝大部分功能 ●第四类为自由非可视化SNA 软件,如FATCAT 等7 种,这类软件的特点是免费使用,但对SNA 的分析结果以数据表等形式输出,不具有可视化分析结果的功能; ●第五类为商业非可视化SNA 软件,只有GRADAP 一种,该软件以图表分析为主,不具有可 视化的功能。在23 种SNA 软件中,有16 种SNA 软件,即近70%的SNA 软件,具有可视化功能。 SNA分析方法 使用SNA 软件进行社会网络分析时,一般需要按准备数据、数据处理和数据分析三个步骤进行。尽管因不同的SNA 软件的具体操作不同,但这三个步骤基本是一致的。 1.准备数据,建立关系矩阵 准备数据是指将使用问卷或其他调查方法,或直接从网络教学支撑平台自带的后台数据库中所获得的用于研究的关系数据,经过整理后按照规定格式形成关系矩阵,以备数据处理时使用。这个步骤也是SNA 分析的重要的基础性工作。SNA 中共有三种关系矩阵:邻接矩(AdjacencyMatrix)、发生阵(Incidence Matrix)和隶属关系矩阵(Affiliation Matrix)。邻接矩阵为正方阵,其行和列都代表完全相同的行动者,如果邻接矩阵的值为二值矩阵,则其中的“0”表示两个行动者之间没有关系,而“1”则表示两个行动者之间存在关系。然而我们 802.11抓包分析 1.实验目的 分析802.11协议,了解802.11的帧格式 2.实验环境及工具 操作系统:ubuntu 实验工具:WireShark 3.实验原理 (1)802.11MAC层数据帧格式: Bytes 2 2 6 6 6 2 0-2312 4 Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0 Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧 Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101, CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000, Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010, QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100, QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111 To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况: 若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输 若数据包To DS为0,From DS为1,表明该数据帧来自AP 若数据包To DS为1,From DS为0,表明该数据帧发送往AP 若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往AP More flag.:置1表明后面还有更多段 计算机网络使用网络协议分析器捕捉和分析协议数据包样 本 计算机网络使用网络协议分析器捕捉和分析协议数据包广州大学学生实验报告开课学院及实验室:计算机科学与工程实验室11月月28日学院计算机科学与教育软件学院年级//专业//班姓名学号实验课程名称计算机网络实验成绩实验项目名称使用网络协议分析器捕捉和分析协议数据包指导老师熊伟 一、实验目的 (1)熟悉ethereal的使用 (2)验证各种协议数据包格式 (3)学会捕捉并分析各种数据包。 本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。 文档如有不当之处,请联系本人或网站删除。 二、实验环境1.MacBook Pro2.Mac OS3..Wireshark 三、实验内容,验证数据帧、IP数据报、TCP数据段的报文格式。 ,,分析结果各参数的意义。 器,分析跟踪的路由器IP是哪个接口的。 对协议包进行分析说明,依据不同阶段的协议出分析,画出FTP 工作过程的示意图a..地址解析ARP协议执行过程b.FTP控制连接建立过程c.FTP用户登录身份验证过程本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。 文档如有不当之处,请联系本人或网站删除。 d.FTP数据连接建立过程 e.FTP数据传输过程 f.FTP连接释放过程(包括数据连接和控制连接),回答以下问题:a..当访问某个主页时,从应用层到网络层,用到了哪些协议?b.对于用户请求的百度主页(),客户端将接收到几个应答报文??具体是哪几个??假设从是本地主机到该页面的往返时间是RTT,那么从请求该主页开始到浏览器上出现完整页面,一共经过多长时间??c.两个存放在同一个服务器中的截然不同的b Web页(例如,,和d.假定一个超链接从一个万维网文档链接到另一个万维网文档,由于万维网文档上出现了差错而使超链接指向一个无效的计算机名,这时浏览器将向用户报告什么?e.当点击一个万维网文档时,若该文档除了次有文本外,,那么需要建立几次TCP连接和个有几个UDP过程?本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。 文档如有不当之处,请联系本人或网站删除。 析,分析ARP攻击机制。 (选做),事实上,TCP开始发送数据时,使用了慢启动。 利察用网络监视器观察TCP的传输和确认。 在每一确认到达之后,慢启动过程中发生了什么?(选做),,TCP 必须准备重发初始段(用于打开一个连接的一个段)。 TCP应等多久才重发这一段?TCP应重发多少次才能宣布它不能打开一个连接?为找到结果尝试向一个不存在的地址打开一个连接,并使用网络监视器观察TCP的通信量。 QQ数据包分析 一、实验内容: 分析QQ数据包协议:Ethernet、IP、TCP、UDP、DNS、HTTP 等,按层详细分析数据包工作机制和各协议数据组成及功能作用。 二、实验环境: Window 7环境下、QQ2014 三、实验工具: QQ2014、Ethereal抓包工具、Wiresshark抓包工具 四、实验内容 1、QQ登录数据包分析 ①利用Wireshark抓包工具的过滤规则OICQ对于qq登录的第一条登录信息进行截取分析 ②首先我们通过对第一条信息的截图我们可以看到信息 1、帧的信息: 该数据帧的帧号为:37 帧的大小:648 bits 数据接口:interface 0 到达时间:Mar 9, 2015 14:57:07.546829000 中国标准时间帧所用到的协议:eth ethertype ip udp oicq 2、数据链路层帧(eth): 以太网帧首部大小:14个字节 目的地址:Dst: AsustekC_60:5e:44 (14:da:e9:60:5e:44), 源地址:Src:DigitalC_02:f6:fe (00:03:0f:02:f6:fe) 类型字段:0800 字段类型:IP 3、网络层协议IP Ip数据报首部长度:20字节 版本号:4,目前使用为IPV4 首部长度:20字节 区分服务:00 总长度:67字节 标识:0x5c5c (23644) 标志:0x00 片偏移:0个单位 生存时间:64,表明的是这个数据报之前没有经过路由结点协议:UDP(17) 头部检验和:0x1b3c [validation disabled] 源IP地址:192.168.83.9 (192.168.83.9) 目的地址:183.60.56.36 (183.60.56.36) 4、用户数据协议UDP 网络层数据包抓包分析 一.实验内容 (1)使用Wireshark软件抓取指定IP包。 (2)对抓取的数据包按协议格式进行各字段含义的分析。 二.实验步骤 (1)打开Wireshark软件,关闭已有的联网程序(防止抓取过多的包),开始抓包; (2)打开浏览器,输入https://www.360docs.net/doc/2610274.html,/网页打开后停止抓包。 (3)如果抓到的数据包还是比较多,可以在Wireshark的过滤器(filter)中输入http,按“Apply”进行过滤。过滤的结果就是和刚才打开的网页相关的数据包。 (4)在过滤的结果中选择第一个包括http get请求的帧,该帧用 于向https://www.360docs.net/doc/2610274.html,/网站服务器发出http get请求 (5)选中该帧后,点开该帧首部封装明细区中Internet Protocol 前的”+”号,显示该帧所在的IP包的头部信息和数据区: (6)数据区目前以16进制表示,可以在数据区右键菜单中选择“Bits View”以2进制表示: (注意:数据区蓝色选中的数据是IP包的数据,其余数据是封装该IP包的其他层的数据) 回答以下问题: 1、该IP包的“版本”字段值为_0100_(2进制表示),该值代表该IP包的协议版本为: √IPv4 □IPv6 2、该IP包的“报头长度”字段值为__01000101__(2进制表示),该值代表该IP包的报头长度为__20bytes__字节。 3、该IP包的“总长度”字段值为___00000000 11101110___ (2进制表示),该值代表该IP包的总长度为__238__字节,可以推断出该IP包的数据区长度为__218__字节。 4、该IP包的“生存周期”字段值为__01000000__ (2进制表示),该值代表该IP包最多还可以经过___64__个路由器 5、该IP包的“协议”字段值为__00000110__ (2进制表示) ,该值代表该IP包的上层封装协议为__TCP__。 6、该IP包的“源IP地址”字段值为__11000000 10101000 网络数据包协议分析 一、实验目的 1.学习网络协议分析工具Ethereal的使用方法; 2.截获数据并对它们观察,分析其中2中协议(arp&tcp)数据包包头各数据位的含义, 了解协议的运行机制。 二、实验步骤 1.安装并打开Ethereal软件; 2.利用”运行cmd”打开命令提示符,输入“ping”确认网络连接是否完成; 3.点击capture->options选择网卡(默认有线); 4.点击capture开始抓包; 5.打开浏览器,访问一个网站,这样才可以抓到tcp的数据包; 6.点击stop停止抓包。 三、实验结果分析 1.Arp---address resolution protocol,地址解析协议的缩写,就是主机在发送帧前将目 标IP地址(32位)转换成目标MAC地址(48位)的过程。它属于链路层的协议。 ARP协议数据包包头数据位分析: 1.第一栏显示帧信息。 Frame 280 (60 bytes on wire,60 bytes capture)是指该数据包含有60个字节,ethereal软件截获了60个字节。点击打开,里面包括了到达时间、相对前一个包的时间延迟、传输时间、帧号280、包长度(60字节)和捕获到的长度(60字节)。 2.第二栏显示以太网信息。 源MAC地址是f4:6d:04:3a:62:33,目的MAC地址是ff:ff:ff:ff:ff:ff。 3.第三栏显示因特网协议信息。 它包括了硬件类型:以太网;协议类型是IP协议和发送方的IP地址与MAC地址,也包括了目的IP地址和MAC地址。 2.tcp—transition control protocol,传输控制协议的缩写。是一种面向连接(连接导向) 的、可靠的、基于字节流的传输层通信协议。 1. OSI标准中,采用的是三级抽象:体系结构,服务定义,协议说明。 2. TCP/IP协议族中,使用了三个不同层次的地址,主机网络层或网络接口层使用了:物理地址(MAC地址)。 3. TCP/IP协议族中,使用了三个不同层次的地址,传输层使用了:端口地址。 4. TCP/IP协议族中,使用了三个不同层次的地址,网络层使用了:逻辑地址(IP地址)。 5. 根据所提供的服务方式的不同,端口又可分为TCP协议端口和UDP协议端口两种。 6. 从端口的性质来分,通常可以分为以下三类,注册端口(Registered Ports)松散地绑 定于一些服务。 7. 从端口的性质来分,通常可以分为三类,FTP和HTTP服务需要使用:公认端口(Well Kno wn Ports)类型。 8. 从端口的性质来分,通常可以分为三类,动态或私有端口(Dynamic and/or Private Po rts)容易被黑客和木马程序利用。 9. 接口是同一结点内相邻层之间交换信息的连接点。 10. CCITT与ISO的工作领域是不同的:CCITT 主要是考虑通信标准的制定。 11. CCITT与ISO的工作领域是不同的:ISO主要是考虑信息处理与网络体系结构。 12. OSI参考模型和TCP/IP参考模型只是描述了一些概念,用来协调进程间通信标准的制定。 13. 通信服务可以分为两大类:面向连接服务(connect-oriented service)和无连接服 务(connectless service)。 14. 网络数据传输的可靠性一般通过确认和重传机制保证。 15. 通信协议包括:面向连接与确认服务;面向连接与不确认服务;无连接与确认服务;无连接与不确认服务四种类型。 16. IP协议是无连接的、提供“尽力而为”服务的网络层协议。 17. 17. INTERNET使用了不同类型的地址概念,应用层使用了域名(DNS)、电子邮件址、URL等地址。 18. 网络协议是由程序和进程来完成的。 19. B类IP地址中的一个私有网络地址,如果需要50个子网,网络掩码应该为(点十进制表示):。 20. C类IP地址中的一个私有网络地址,从网络地址开始。 实验报告 ( 2014 / 2015 学年第二学期) 题目:网络数据包的捕获与协议分析 专业 学生姓名 班级学号 指导教师胡素君 指导单位计算机系统与网络教学中心 日期2015.5.10 实验一:网络数据包的捕获与协议分析 一、实验目的 1、掌握网络协议分析工具Wireshark的使用方法,并用它来分析一些协议; 2、截获数据包并对它们观察和分析,了解协议的运行机制。 二、实验原理和内容 1、tcp/ip协议族中网络层传输层应用层相关重要协议原理 2、网络协议分析工具Wireshark的工作原理和基本使用规则 三、实验环境以及设备 Pc机、双绞线、局域网 四、实验步骤 1.用Wireshark观察ARP协议以及ping命令的工作过程: (1)打开windows命令行,键入“ipconfig -all”命令获得本机的MAC地址和缺省路由器的IP地址;结果如下: (2)用“arp -d”命令清空本机的缓存;结果如下 (3)开始捕获所有属于ARP协议或ICMP协议的,并且源或目的MAC地址是本机的包。(4)执行命令:ping https://www.360docs.net/doc/2610274.html,,观察执行后的结果并记录。 此时,Wireshark所观察到的现象是:(截图表示) 2.设计一个用Wireshark捕获HTTP实现的完整过程,并对捕获的结果进行分析和统计。(截 图加分析) 3.设计一个用Wireshark捕获ICMP实现的完整过程,并对捕获的结果进行分析和统计。要求:给出捕获某一数据包后的屏幕截图。以16进制形式显示其包的内容,并分析该ICMP 报文。(截图加分析) 4. 设计一个用Wireshark捕获IP数据包的过程,并对捕获的结果进行分析和统计(截图加分析) 要求:给出捕获某一数据包后的屏幕截图。以16进制形式显示其包的内容,并分析在该数据包中的内容:版本首部长度、服务类型、总长度、标识、片偏移、寿命、协议、源Ip地址、目的地址 五、实验总结 毕业设计(论文)网络数据包的协议分析程序的设计开发 论文作者姓名: 申请学位专业: 申请学位类别: 指导教师姓名(职称): 论文提交日期: 网络数据包的协议分析程序的设计开发 摘要 本文设计与实现了一个基于Linux下Libpcap库函数的网络数据包协议分析程序。程序的主要功能包括网络数据包捕获和常用网络协议分析。程序由输入/输出模块、规则匹配模块、数据捕获模块、协议分析模块组成。其中数据捕获模块和协议分析模块是本程序最关键、最主要的模块。 本文的主要内容如下:首先介绍了网络数据包协议分析程序的背景和概念。其次进行了程序的总体设计:确定了程序的功能,给出了程序的结构图和层次图,描述了程序的工作流程,对实现程序的关键技术做出了分析。接着,介绍完数据包捕获的相关背景和Libpcap函数库后,阐述了如何利用Libpcap函数库实现网络数据包捕获模块。然后对协议分析流程进行了详细的讲解,分析了常用网络协议。最后进行了程序的测试与运行:测试了程序能否按照预期的效果正确执行,印证了预期结果。 关键词:Libpcap;Linux;数据包捕获;应用层;协议识别 The Design and Development of Network Packet Protocol Analyzing Program Abstract The thesis is an attempt to introduce an implementation of network protocol analyzing program which is based on Libpcap, a famous network packet capture library on Linux. It has a rich feature set which includes capturing network packets and analyzing popular network protocols on Internet. The program is made up of an input/output module, a rules matching module, a packet capturing module and a protocol analyzing module. And the last two modules are key modules. The research work was described as followed. firstly, we introduce the background and concepts about network protocol analyzing programs; and we make an integrated design on the program, define functions of it, figure out its structure and hierarchical graphs, describe the workflow of it, and analyze the key techniques used in it; Secondly, after elaborating on the background of packet capture and the Libpcap library, we state a approach to implement a packet capture module with Libpcap; Thirdly, we explain the workflow about protocol analysis, and analyze common network protocols; Finally, we test our program to see whether it works as expected, fortunately, it does. Key words: Libpcap; Linux; Network packet capturing; Application layer; Protocol identification 课程设计 课程设计题目网络协议分析实验报告学生姓名: 学号: 专业: 2014年 6 月 29日 实验1 基于ICMP的MTU测量方法 实验目的 1)掌握ICMP协议 2)掌握PING程序基本原理 3)掌握socket编程技术 4)掌握MTU测量算法 实验任务 编写一个基于ICMP协议测量网络MTU的程序,程序需要完成的功能: 1)使用目标IP地址或域名作为参数,测量本机到目标主机经过网络的MTU; 2)输出到目标主机经过网络的MTU。 实验环境 1)Linux系统; 2)gcc编译工具,gdb调试工具。 实验步骤 1.首先仔细研读ping.c例程,熟悉linux下socket原始套接字编程模式,为实验做好准备; 2.生成最大数据量的IP数据报(64K),数据部分为ICMP格式,ICMP报文为回送请求报 文,IP首部DF位置为1;由发送线程发送; 3.如果收到报文为目标不可达报文,减少数据长度,再次发送,直到收到回送应答报文。 至此,MTU测量完毕。 ICMP协议是一种面向无连接的协议,用于传输出错报告控制信息。它是一个非常重要的协议,它对于网络安全具有极其重要的意义。[1] 它是TCP/IP协议族的一个子协议,属于网络层协议,主要用于在主机与路由器之间传递控制信息,包括报告错误、交换受限控制和状态信息等。当遇到IP数据无法访问目标、IP路由器无法按当前的传输速率转发数据包等情况时,会自动发送ICMP消息。ICMP报文在IP帧结构的首部协议类型字段(Protocol 8bit)的值=1. ICMP原理 ICMP提供一致易懂的出错报告信息。发送的出错报文返回到发送原数据的设备,因为只有发送设备才是出错报文的逻辑接受者。发送设备随后可根据ICMP报文确定发生错误的类型,并确定如何才能更好地重发失败的数据包。但是ICMP唯一的功能是报告问题而不是纠正错误,纠正错误的任务由发送方完成。 我们在网络中经常会使用到ICMP协议,比如我们经常使用的用于检查网络通不通的Ping命令(Linux和Windows中均有),这个“Ping”的过程实际上就是ICMP协议工作的过程。还有其他的网络命令如跟踪路由的Tracert命令也是基于ICMP协议的。 ICMP(Internet Control Message,网际控制报文协议)是为网关和目标主机而提供的一种差错控制机制,使它们在遇到差错时能把错误报告给报文源发方.是IP层的一个协议。但是由于差错报告在发送给报文源发方时可能也要经过若干子网,因此牵涉到路由选择等问题,所以ICMP报文需通过IP协议来发送。ICMP数据报的数据发送前需要两级封装:首先添加ICMP 报头形成ICMP报文,再添加IP报头形成IP数据报 通信术语最大传输单元(Maximum Transmission Unit,MTU)是指一种通信协议的某一层上面所能通过的最大数据包大小(以字节为单位)。最大传输单元这个参数通常与通信接口有关(网络接口卡、串口等)。 实验2 基于UDP的traceroute程序 实验目的 1)掌握UDP协议 2)掌握UDP客户机/服务器编程模式 3)掌握socket编程技术 4)掌握traceroute算法 六个主要的社会网络分析软件的比较UCINET简介 UCINET为菜单驱动的Windows程序,可能是最知名和最经常被使用的处理社会网络数据和其他相似性数据的综合性分析程序。与UCINET捆绑在一起的还有Pajek、Mage和NetDraw 等三个软件。UCINET能够处理的原始数据为矩阵格式,提供了大量数据管理和转化工具。该程序本身不包含网络可视化的图形程序,但可将数据和处理结果输出至NetDraw、Pajek、Mage 和KrackPlot等软件作图。UCINET包含大量包括探测凝聚子群(cliques, clans, plexes)和区域(components, cores)、中心性分析(centrality)、个人网络分析和结构洞分析在内的网络分析程序。UCINET还包含为数众多的基于过程的分析程序,如聚类分析、多维标度、二模标度(奇异值分解、因子分析和对应分析)、角色和地位分析(结构、角色和正则对等性)和拟合中心-边缘模型。此外,UCINET 提供了从简单统计到拟合p1模型在内的多种统计程序。 Pajek简介 Pajek 是一个特别为处理大数据集而设计的网络分析和可视化程序。Pajek可以同时处理多个网络,也可以处理二模网络和时间事件网络(时间事件网络包括了某一网络随时间的流逝而发生的网络的发展或进化)。Pajek提供了纵向网络分析的工具。数据文件中可以包含指示行动者在某一观察时刻的网络位置的时间标志,因而可以生成一系列交叉网络,可以对这些网络进行分析并考察网络的演化。不过这些分析是非统计性的;如果要对网络演化进行统计分析,需要使用StOCNET 软件的SIENA模块。Pajek可以分析多于一百万个节点的超大型网络。Pajek提供了多种数据输入方式,例如,可以从网络文件(扩展名NET)中引入ASCII格式的网络数据。网络文件中包含节点列表和弧/边(arcs/edges)列表,只需指定存在的联系即可,从而高效率地输入大型网络数据。图形功能是Pajek的强项,可以方便地调整图形以及指定图形所代表的含义。由于大型网络难于在一个视图中显示,因此Pajek会区分不同的网络亚结构分别予以可视化。每种数据类型在Pajek中都有自己的描述方法。Pajek提供的基于过程的分析方法包括探测结构平衡和聚集性(clusterability),分层分解和团块模型(结构、正则对等性)等。Pajek只包含少数基本的统计程序。 NetMiner 简介 NetMiner 是一个把社会网络分析和可视化探索技术结合在一起的软件工具。它允许使用者以可视化和交互的方式探查网络数据,以找出网络潜在的模式和结构。NetMiner采用了一种为把分析和可视化结合在一起而优化了的网络数据类型,包括三种类型的变量:邻接矩阵(称作层)、联系变量和行动者属性数据。与Pajek和NetDraw相似,NetMiner也具有高级的图形特性,尤其是几乎所有的结果都是以文本和图形两种方式呈递的。NetMiner提供的网络描述方法和基于过程的分析方法也较为丰富,统计方面则支持一些标准的统计过程:描述性统计、ANOVA、相关和回归。 STRUCTURE 简介 STRUCTURE 是一个命令驱动的DOS程序,需要在输入文件中包含数据管理和网络分析的命令。STRUCTURE支持五种网络分析类型中的网络模型:自主性(结构洞分析)、凝聚性(识别派系)、扩散性、对等性(结构或角色对等性分析和团块模型分析)和权力(网络中心与均质分析)。STRUCTURE提供的大多数分析功能是独具的,在其他分析软件中找不到。MultiNet简介 MultiNet 是一个适于分析大型和稀疏网络数据的程序。由于MultiNet是为大型网络的分析而专门设计的,因而像Pajek那样,数据输入也使用节点和联系列表,而非邻接矩阵。对于分析程序产生的几乎所有输出结果都可以以图形化方式展现。MultiNet可以计算degree, betweenness, closeness and components statistic,以及这些统计量的频数分布。通过MultiNet,可以使用几种本征空间(eigenspace)的方法来分析网络的结构。MultiNet包含四种统计技术:交叉表和卡方检验,ANOVA,相关和p*指数随机图模型。 2008-2009学年第一学期 网络协议分析 期末试卷(A卷)参考答案 第一题判断题(20小题,共20分,对打√,错打×) 1.没有完成两个数据包握手称为双向“握手”,是一种不安全的进程。(√) 2.查阅网上对象所有域名和地址的术语称为统一资源定位符URL。(×) 3.动态端口也叫临时端口。(√) 4.用于描述DNS数据库段的数据是一种ASCII文本数据。(√) 5.SOCKS是一种Socket的实现机制。(×) 6.区分服务也叫分用服务,传输层用于向上传送通信数据。(×) 7.RIPv2最多有15个网络直径,OSPFv2最多有128个网络直径。(×) 8.DHCP响应消息包含DHCP请求消息。(√) 9.定界符是PDU的有效数据。(√) 10.ARPA是一种与Mac地址及IP地址相关的一种协议。(×) 11.地址请求是一种ARP服务请求。(×) 12.可接收的使用策略AUP是一种格式文档策略。(√) 13.Apple Talk是一种组安全策略协议。(×) 14.权威服务器是PKI中一种发放安全证书的服务器。(×) 15.自治系统是一组单一管理权限下的路由器。(√) 16.区分服务也叫分用服务,传输层用于向上传送通信数据。(×) 17.带宽是一种跨网络信息数量的评估数据。(√) 18.绑定确认是一种必选数据。(×) 19.定界符是PDU的有效数据。(√) 20.黑洞是数据包无记录丢失的网络节点。(√)第二题单项选择题(20小题,共20分) 1、下面关于ARP协议的功能论述正确的是( C )。 A、ARP协议根据本地主机的IP地址获取远程主机的MAC地址; B、ARP协议根据远程主机的MAC地址获取本地主机的IP地址; C、ARP协议根据本地主机的IP地址获取本主机的MAC地址; D、ARP协议根据本地主机的MAC地址获取本主机的IP地址; 2、计算机网络体系结构在逻辑功能构成上存在有两个边界,它们是( B )。 A、协议栈边界和操作系统边界; B、协议边界和OS边界; C、数据单元边界和协议边界; D、操作系统边界和协议栈分层边界; 3、下面WAN或LAN网络中关于主机数量论述不正确的是( C )。 A、网络中使用的协议类型越多,网络中的主机数就越少; B、网络中划分的物理区域越多,网络中的主机数就越少; C、网络中划分的广播区域越多,网络中的主机数就越少; D、网络中使用2层交换机越多,网络中的主机数就越少; 4、B类网络172.16.0.0的广播地址是( C )。 A、172.16.0.1 B、172.16.0.255 C、172.16.255.255 D、172.16.255.0 5、在进行网络IP地址配置时,有时会发生IP地址冲突,TCP/IP协议族中检查IP地址是否冲突的网络协议是( A )。 A、ARP协议 B、PARP协议 C、IP协议 D、802.x协议 6、下面关于ICMP协议论述不正确的是( C )。 A、ICMP协议同IP协议一样位于网络层; B、Traceroute和Ping命令进行网络检测时使用ICMP报文; 数据包捕获与解析课程设计报告 学生姓名:董耀杰 学号:1030430330 指导教师:江珊珊 数据包捕获与分析 摘要本课程设计通过Ethereal捕捉实时网络数据包,并根据网络协议分析流程对数据包在TCP/IP各层协议中进行实际解包分析,让网络研究人员对数据包的认识上升到一个感性的层面,为网络协议分析提供技术手段。最后根据Ethereal的工作原理,用Visual C++编写一个简单的数据包捕获与分析软件。 关键词协议分析;Ethereal;数据包;Visual C++ 1引言 本课程设计通过技术手段捕获数据包并加以分析,追踪数据包在TCP/IP各层的封装过程,对于网络协议的研究具有重要的意义。Ethereal是当前较为流行的图形用户接口的抓包软件,是一个可以用来监视所有在网络上被传送的包,并分析其内容的程序。它通常被用来检查网络工作情况,或是用来发现网络程序的bugs。通过ethereal对TCP、UDP、SMTP、telnet和FTP等常用协议进行分析,非常有助于网络故障修复、分析以及软件和协议开发。,它以开源、免费、操作界面友好等优点广为世界各地网络研究人员使用为网络协议分析搭建了一个良好的研究平台。 1.1课程设计的内容 (1)掌握数据包捕获和数据包分析的相关知识; (2)掌握Ethreal软件的安装、启动,并熟悉用它进行局域网数据捕获和分析的功能; (3)设计一个简单的数据包捕获与分析软件。 1.2课程设计的要求 (1)按要求编写课程设计报告书,能正确阐述设计结果。 (2)通过课程设计培养学生严谨的科学态度,认真的工作作风和团队协作精神。 (3)学会文献检索的基本方法和综合运用文献的能力。 (4)在老师的指导下,要求每个学生独立完成课程设计的全部内容。计算机网络课程设计---基于Wireshark的网络数据包内容解析

网络通信协议分析与应用试题集6828(1).

网络数据包的捕获与协议分析知识分享

网络协议分析——抓包分析

社会网络分析方法(总结)

802.11数据抓包分析

计算机网络使用网络协议分析器捕捉和分析协议数据包样本

计算机网络qq抓包分析

网络层数据包抓包分析

网络数据包协议分析

网络通信协议分析及应用试题集6828(I)

实验1:网络数据包的捕获与协议分析

网络数据包的协议分析程序的设计开发—毕业设计论文

网络协议分析实验报告

六个主要的社会网络分析软件的比较UCINET简介

网络协议分析期末考试

数据包捕获与解析