1个简单的批处理让你的电脑免疫所有木马病毒

1个简单的批处理让你的电脑免疫所有木马病毒(申精)

管理提醒:本帖被九头龙从软件分享移动到本区(2009-07-27)

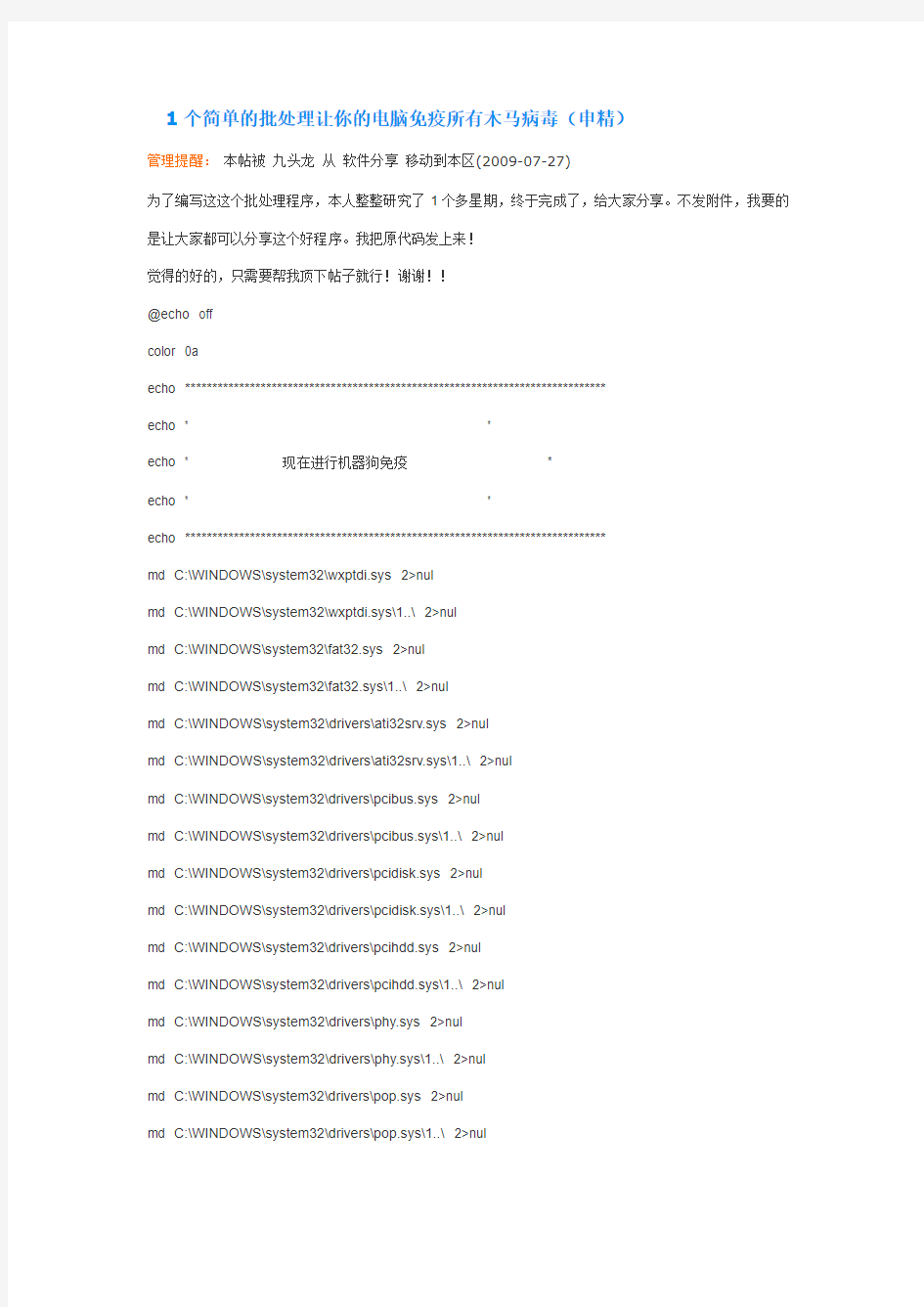

为了编写这这个批处理程序,本人整整研究了1个多星期,终于完成了,给大家分享。不发附件,我要的是让大家都可以分享这个好程序。我把原代码发上来!

觉得的好的,只需要帮我顶下帖子就行!谢谢!!

@echo off

color 0a

echo ******************************************************************************

echo * *

echo * 现在进行机器狗免疫*

echo * *

echo ******************************************************************************

md C:\WINDOWS\system32\wxptdi.sys 2>nul

md C:\WINDOWS\system32\wxptdi.sys\1..\ 2>nul

md C:\WINDOWS\system32\fat32.sys 2>nul

md C:\WINDOWS\system32\fat32.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\ati32srv.sys 2>nul

md C:\WINDOWS\system32\drivers\ati32srv.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\pcibus.sys 2>nul

md C:\WINDOWS\system32\drivers\pcibus.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\pcidisk.sys 2>nul

md C:\WINDOWS\system32\drivers\pcidisk.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\pcihdd.sys 2>nul

md C:\WINDOWS\system32\drivers\pcihdd.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\phy.sys 2>nul

md C:\WINDOWS\system32\drivers\phy.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\pop.sys 2>nul

md C:\WINDOWS\system32\drivers\pop.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\puid.sys 2>nul

md C:\WINDOWS\system32\drivers\puid.sys\1..\ 2>nul

md C:\WINDOWS\system32\drivers\usb32k.sys 2>nul

md C:\WINDOWS\system32\drivers\usb32k.sys\1..\ 2>nul

md C:\WINDOWS\system32\2dogkiller.sys 2>nul

md C:\WINDOWS\system32\2dogkiller.sys\1..\ 2>nul

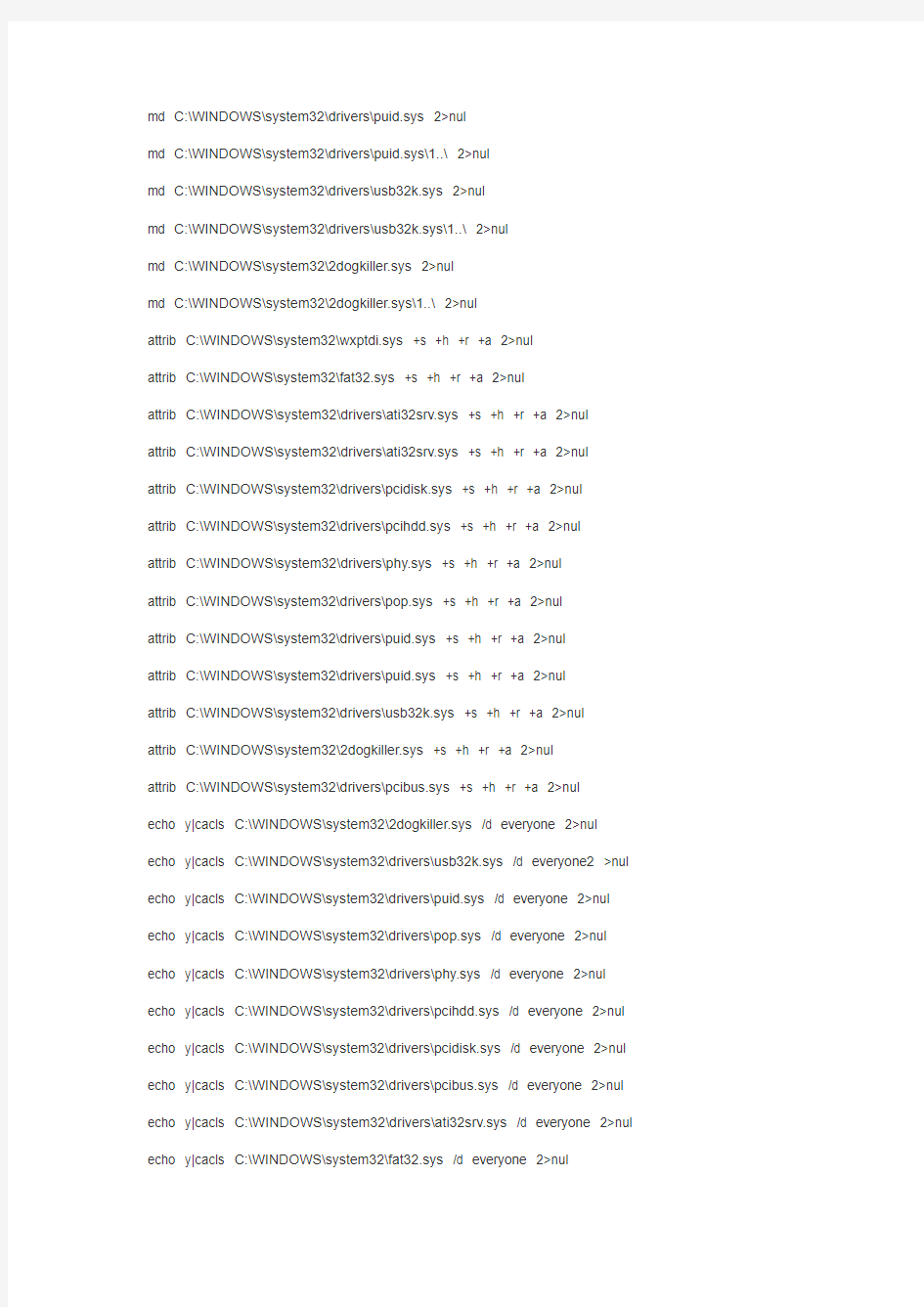

attrib C:\WINDOWS\system32\wxptdi.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\fat32.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\ati32srv.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\ati32srv.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\pcidisk.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\pcihdd.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\phy.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\pop.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\puid.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\puid.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\usb32k.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\2dogkiller.sys +s +h +r +a 2>nul

attrib C:\WINDOWS\system32\drivers\pcibus.sys +s +h +r +a 2>nul

echo y|cacls C:\WINDOWS\system32\2dogkiller.sys /d everyone 2>nul echo y|cacls C:\WINDOWS\system32\drivers\usb32k.sys /d everyone2 >nul echo y|cacls C:\WINDOWS\system32\drivers\puid.sys /d everyone 2>nul echo y|cacls C:\WINDOWS\system32\drivers\pop.sys /d everyone 2>nul echo y|cacls C:\WINDOWS\system32\drivers\phy.sys /d everyone 2>nul echo y|cacls C:\WINDOWS\system32\drivers\pcihdd.sys /d everyone 2>nul echo y|cacls C:\WINDOWS\system32\drivers\pcidisk.sys /d everyone 2>nul echo y|cacls C:\WINDOWS\system32\drivers\pcibus.sys /d everyone 2>nul echo y|cacls C:\WINDOWS\system32\drivers\ati32srv.sys /d everyone 2>nul

echo y|cacls C:\WINDOWS\system32\wxptdi.sys /d everyone 2>nul

echo ********************************************************************************* echo * *

echo * 免疫完成*

echo * *

echo ********************************************************************************* echo ********************************************************************************* echo * *

echo * 现在进行机器狗小马免疫*

echo * *

echo ********************************************************************************* md c:\windows\system32\bqtldzlu.exe 2>nul

md c:\windows\system32\diynpis.exe 2>nul

md c:\windows\system32\dndsioc.exe 2>nul

md c:\windows\sytem32\fewqickd.exe 2>nul

md c:\windows\sytem32\fmschif.exe 2>nul

md c:\windows\sytem32\fmsjhif.exe 2>nul

md c:\windows\sytem32\hefcndy.exe 2>nul

md c:\windows\sytem32\hgeazpkc.exe 2>nul

md c:\windows\sytem32\anistio.exe 2>nul

md c:\windows\sytem32\anittio.exe 2>nul

md c:\windows\sytem32\isndctio.exe 2>nul

md c:\windows\sytem32\juejwcx.exe 2>nul

md c:\windows\sytem32\nbnwewd.exe 2>nul

md c:\windows\sytem32\ptshell.exe 2>nul

md c:\windows\sytem32\uiwcaqws.exe 2>nul

md c:\windows\sytem32\wipxcdec.exe 2>nul

md c:\windows\sytem32\wrew2ds.exe 2>nul

attrib c:\windows\system32\bqtldzlu.exe +s +r +h +a 2>nul

attrib c:\windows\system32\diynpis.exe +s +r +h +a 2>nul

attrib c:\windows\system32\dndsioc.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\fewqickd.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\fmschif.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\fmsjhif.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\hefcndy.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\hgeazpkc.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\anistio.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\anittio.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\isndctio.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\juejwcx.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\nbnwewd.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\ptshell.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\uiwcaqws.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\wipxcdec.exe +s +r +h +a 2>nul

attrib c:\windows\sytem32\wrew2ds.exe +s +r +h +a 2>nul

attrib c:\windows\system32\ytewcxzsw.exe +s +r +h +a 2>nul echo y|cacls c:\windows\system32\bqtldzlu.exe /d everyone 2>nul echo y|cacls c:\windows\system32\diynpis.exe /d everyone 2>nul echo y|cacls c:\windows\system32\dndsioc.exe /d everyone 2>nul echo y|cacls c:\windows\sytem32\fewqickd.exe /d everyone 2>nul echo y|cacls c:\windows\sytem32\fmschif.exe /d everyone 2>nul echo y|cacls c:\windows\sytem32\fmsjhif.exe /d everyone 2>nul echo y|cacls c:\windows\sytem32\hefcndy.exe /d everyone 2>nul echo y|cacls c:\windows\sytem32\hgeazpkc.exe /d everyone 2>nul echo y|cacls c:\windows\sytem32\anistio.exe /d everyone 2>nul echo y|cacls c:\windows\sytem32\anittio.exe /d everyone 2>nul

echo y|cacls c:\windows\sytem32\juejwcx.exe /d everyone 2>nul

echo y|cacls c:\windows\sytem32\nbnwewd.exe /d everyone 2>nul

echo y|cacls c:\windows\sytem32\ptshell.exe /d everyone 2>nul

echo y|cacls c:\windows\sytem32\uiwcaqws.exe /d everyone 2>nul

echo y|cacls c:\windows\sytem32\wipxcdec.exe /d everyone 2>nul

echo y|cacls c:\windows\sytem32\wrew2ds.exe /d everyone 2>nul

echo y|cacls c:\windows\system32\ytewcxzsw.exe /d everyone 2>nul

echo *********************************************************************************

echo * *

echo * 免疫完成*

echo * *

echo *********************************************************************************

echo *********************************************************************************

echo * *

echo * 进行Auto免疫*

echo * *

echo *********************************************************************************

for %%a in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do md %%a:\auto.exe >nul 2>nul

for %%h in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do md %%h:\auto.exe\1..\ >nul 2>nul

for %%b in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do md %%b:\autorun.inf >nul 2>nul

for %%g in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do md %%g:\autorun.inf\1..\ >nul 2>nul

for %%c in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do attrib %%c:\auto.exe +s +h +r +a >nul 2>nul

for %%d in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do attrib %%d:\autorun.inf +s +h +r +a >nul 2>nul

for %%e in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do echo y|cacls %%e:\auto.exe /d everyone >nul 2>nul

for %%f in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do echo Y|cacls %%f:\autorun.inf /d everyone

echo ********************************************************************************* echo * *

echo * 免疫完成*

echo * *

echo ********************************************************************************* echo ******************************************************************************* echo * *

echo * 现在进行IGM免役 *

echo * *

echo ******************************************************************************* md c:\windows\IGW.exe 2>nul

md c:\windows\AVPSrv.exe 2>nul

md c:\windows\DiskMan32.exe 2>nul

md c:\windows\IGM.exe 2>nul

md c:\windows\Kvsc3.exe 2>nul

md c:\windows\lqvytv.exe 2>nul

md c:\windows\MsIMMs32.exe 2>nul

md c:\windows\system32\3CEBCAF.exe 2>nul

md c:\windows\system32\racvsvc.exe 2>nul

md c:\windows\nvdispdrv.exe 2>nul

md c:\windows\dbghlp32.exe 2>nul

md c:\windows\system32\drivers\svchost.exe 2>nul

md c:\windows\system32\a.exe 2>nul

md c:\windows\upxdnd.exe 2>nul

md c:\windows\WinForm.exe 2>nul

md c:\windows\system32\rsjzbpm.dll 2>nul

md c:\windows\system32\cmdbcs.dll 2>nul

md c:\windows\system32\upxdnd.dll 2>nul

md c:\windows\nvdispdrv.exe 2>nul

md c:\windows\49400MM.DLL 2>nul

md c:\windows\338448WO.dll 2>nul

md c:\windows\235780MM.dll 2>nul

md c:\windows\235780WO.DLL 2>nul

attrib c:\windows\IGW.exe +s +r +h +a 2>nul

attrib c:\windows\AVPSrv.exe +s +r +h +a 2>nul

attrib c:\windows\DiskMan32.exe +s +r +h +a 2>nul

attrib c:\windows\IGM.exe +s +r +h +a 2>nul

attrib c:\windows\Kvsc3.exe +s +r +h +a 2>nul

attrib c:\windows\lqvytv.exe +s +r +h +a 2>nul

attrib c:\windows\MsIMMs32.exe +s +r +h +a 2>nul

attrib c:\windows\system32\3CEBCAF.exe +s +r +h +a 2>nul attrib c:\windows\system32\racvsvc.exe +s +r +h +a 2>nul

attrib c:\windows\nvdispdrv.exe +s +r +h +a 2>nul

attrib c:\windows\dbghlp32.exe +s +r +h +a 2>nul

attrib c:\windows\system32\drivers\svchost.exe +s +r +h +a 2>nul attrib c:\windows\system32\a.exe +s +r +h +a 2>nul

attrib c:\windows\upxdnd.exe +s +r +h +a 2>nul

attrib c:\windows\WinForm.exe +s +r +h +a 2>nul

attrib c:\windows\system32\rsjzbpm.dll +s +r +h +a 2>nul

attrib c:\windows\system32\cmdbcs.dll +s +r +h +a 2>nul

attrib c:\windows\system32\upxdnd.dll +s +r +h +a 2>nul

attrib c:\windows\system32\yfmtdiouaf.dll +s +r +h +a 2>nul attrib c:\windows\nvdispdrv.exe +s +r +h +a 2>nul

attrib c:\windows\49400MM.DLL +s +r +h +a 2>nul

attrib c:\windows\338448WO.dll +s +r +h +a 2>nul

attrib c:\windows\235780WO.DLL +s +r +h +a 2>nul

echo y|cacls c:\windows\235780MM.dll /d everyone 2>nul

echo y|cacls c:\windows\235780WO.DLL /d everyone 2>nul

echo y|cacls c:\windows\338448WO.dll /d everyone 2>nul

echo y|cacls c:\windows\49400MM.DLL /d everyone 2>nul

echo y|cacls c:\windows\nvdispdrv.exe /d everyone 2>nul

echo y|cacls c:\windows\system32\yfmtdiouaf.dll /d everyone 2>nul

echo y|cacls c:\windows\system32\upxdnd.dll /d everyone 2>nul

echo y|cacls c:\windows\WinForm.exe /d everyone

echo y|cacls c:\windows\system32\cmdbcs.dll /d everyone 2>nul

echo y|cacls c:\windows\system32\rsjzbpm.dll /d everyone 2>nul

echo y|cacls c:\windows\upxdnd.exe /d everyone 2>nul

echo y|cacls c:\windows\system32\a.exe /d everyone 2>nul

echo y|cacls c:\windows\system32\drivers\svchost.exe /d everyone 2>nul echo y|cacls c:\windows\dbghlp32.exe /d everyone 2>nul

echo y|cacls c:\windows\nvdispdrv.exe /d everyone 2>nul

echo y|cacls c:\windows\system32\racvsvc.exe /d everyone 2>nul

echo y|cacls c:\windows\system32\3CEBCAF.exe /d everyone 2>nul

echo y|cacls c:\windows\lqvytv.exe /d everyone 2>nul

echo y|cacls c:\windows\MsIMMs32.exe /d everyone 2>nul

echo y|cacls c:\windows\Kvsc3.exe /d everyone 2>nul

echo y|cacls c:\windows\IGM.exe /d everyone 2>nul

echo y|cacls c:\windows\DiskMan32.exe /d everyone 2>nul

echo y|cacls c:\windows\AVPSrv.exe /d everyone 2>nul

echo y|cacls c:\windows\IGW.exe /d everyone 2>nul

echo ********************************************************************************* echo * *

echo * 免疫完成*

echo * *

echo *********************************************************************************

echo * *

echo * 现在进行AV免疫*

echo * *

echo *********************************************************************************

for %%x in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do md %%x:\hfhludy.exe >nul 2>nul

for %%y in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do md %%y:\hfhludy.exe\1..\ >nul 2>nul

for %%r in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do attrib %%r:\hfhludy.exe +s +h +r +a >nul 2>nul

for %%u in (c,d,e,f,g,h,i,j,k,l,m,n,o,p,q,r,s,t,u,v,w,x,y,z) do echo y|cacls %%u:\hfhludy.exe /d everyo ne >nul 2>nul

echo *********************************************************************************

echo * *

echo * 免疫完成*

echo * *

echo *********************************************************************************

echo *********************************************************************************

echo * *

echo * 现在进行病毒下载器免疫*

echo * *

echo *********************************************************************************

md c:\windows\system32\conime.exe.tmp2 2>nul

attrib c:\windows\system32\conime.exe.tmp2 +s +h +r +a 2>nul

echo y|cacls c:\windows\system32\conime.exe.tmp2 /d everyone 2>nul

echo *********************************************************************************

echo * *

echo * 免疫完成*

echo * *

echo *********************************************************************************

echo * *

echo * *

echo * *

echo * *

echo * *

echo * *

echo * 枯柳树制作*

echo * QQ:491111404 *

echo * *

echo * *

echo * *

echo * *

echo * *

echo * *

echo *********************************************************************************

pause

复制粘贴到TXT文本文档里,保存后更改扩展名为 BAT就可以了!!!

最后说1句,大家学习黑客技术是为了更好的保护自己,而不去恶意的破坏别人的电脑。投机取巧是不可行的。所谓“魔高1尺,道高1仗”愿天下所有的电脑远离病毒。拥有1个永远健康的电脑!!!

1个简单的批处理让你的电脑免疫所有木马病毒

1个简单的批处理让你的电脑免疫所有木马病毒 为了编写这这个批处理程序,本人整整研究了1个多星期,终于完成了,给大家分享。不发附件,因为下载要钱的,我要的是让大家都可以免费获得这个好程序。我把原代码发上来! 觉得的好的,只需要帮我顶下帖子就行!谢谢!! @echo off color 0a echo ****************************************************************************** echo * * echo * 现在进行机器狗免疫 * echo * * echo ****************************************************************************** md C:\WINDOWS\system32\wxptdi.sys 2>nul md C:\WINDOWS\system32\wxptdi.sys\1..\ 2>nul md C:\WINDOWS\system32\fat32.sys 2>nul md C:\WINDOWS\system32\fat32.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\ati32srv.sys 2>nul md C:\WINDOWS\system32\drivers\ati32srv.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\pcibus.sys 2>nul md C:\WINDOWS\system32\drivers\pcibus.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\pcidisk.sys 2>nul md C:\WINDOWS\system32\drivers\pcidisk.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\pcihdd.sys 2>nul md C:\WINDOWS\system32\drivers\pcihdd.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\phy.sys 2>nul md C:\WINDOWS\system32\drivers\phy.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\pop.sys 2>nul md C:\WINDOWS\system32\drivers\pop.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\puid.sys 2>nul md C:\WINDOWS\system32\drivers\puid.sys\1..\ 2>nul md C:\WINDOWS\system32\drivers\usb32k.sys 2>nul md C:\WINDOWS\system32\drivers\usb32k.sys\1..\ 2>nul md C:\WINDOWS\system32\2dogkiller.sys 2>nul md C:\WINDOWS\system32\2dogkiller.sys\1..\ 2>nul attrib C:\WINDOWS\system32\wxptdi.sys +s +h +r +a 2>nul attrib C:\WINDOWS\system32\fat32.sys +s +h +r +a 2>nul attrib C:\WINDOWS\system32\drivers\ati32srv.sys +s +h +r +a 2>nul attrib C:\WINDOWS\system32\drivers\ati32srv.sys +s +h +r +a 2>nul attrib C:\WINDOWS\system32\drivers\pcidisk.sys +s +h +r +a 2>nul attrib C:\WINDOWS\system32\drivers\pcihdd.sys +s +h +r +a 2>nul

查木马的简单方法

查木马的简单方法 当前最为常见的木马通常是基于TCP/UDP协议进行client端与server端之间的通讯的,既然利用到这两个协议,就不可避免要在server端(就是被种了木马的机器了)打开监听端口来等待连接。例如鼎鼎大名的冰河使用的监听端口是7626,Back Orifice 2000则是使用54320等等。那么,我们可以利用查看本机开放端口的方法来检查自己是否被种了木马或其它黑客程序。以下是详细方法介绍。 1.Windows本身自带的netstat命令 关于netstat命令,我们先来看看windows帮助文件中的介绍: Netstat 显示协议统计和当前的TCP/IP 网络连接。该命令只有在安装了TCP/IP 协议后才可以使用。 netstat [-a] [-e] [-n] [-s] [-p protocol] [-r] [interval] 参数 -a 显示所有连接和侦听端口。服务器连接通常不显示。 -e 显示以太网统计。该参数可以与-s 选项结合使用。 -n 以数字格式显示地址和端口号(而不是尝试查找名称)。 -s 显示每个协议的统计。默认情况下,显示TCP、UDP、ICMP 和IP 的统计。-p 选项可以用来指定默认的子集。 -p protocol 显示由protocol 指定的协议的连接;protocol 可以是tcp 或udp。如果与-s 选项一同使用显示每个协议的统计,protocol 可以是tcp、udp、icmp 或ip。 -r 显示路由表的内容。 interval 重新显示所选的统计,在每次显示之间暂停interval 秒。按CTRL+B 停止重新显示统计。如果省略该参数,netstat 将打印一次当前的配置信息。 好了,看完这些帮助文件,我们应该明白netstat命令的使用方法了。现在就让我们现学现用,用这个命令看一下自己的机器开放的端口。进入到命令行下,使用netstat命令的a和n两个参数: C:\>netstat -an Active Connections Proto Local Address Foreign Address State TCP 0.0.0.0:80 0.0.0.0:0 LISTENING TCP 0.0.0.0:21 0.0.0.0:0 LISTENING TCP 0.0.0.0:7626 0.0.0.0:0 LISTENING UDP 0.0.0.0:445 0.0.0.0:0 UDP 0.0.0.0:1046 0.0.0.0:0 UDP 0.0.0.0:1047 0.0.0.0:0

木马编程系列

木马编程系列 今天我为大家讲如何用VB编写"木马"程序 木马一般分为两个主程序:一个是服务器端的程序(server),另一个是客户端程序(client),服务器程序是给 攻击对象用的,千万不可用错了----给自己种马的人 0 客户程序才是给自己用的,于是我们就用VB建立两个程序,一个为服务器端程序cockhorseserver,另一个为 客户端程序cockhorseclient. 先在cockhorseclient程序中建立一个窗体,加载一个winsock控件,称为tcpclient,再加上两个文本框,用来 输入服务器的IP地址和端口号.另外还要建立一个按钮,按下后可以对连接进行初始化. 代码我写下: Private Sub Command1_Click() '调用connect方法,初始化连接. tcpclient.RemoteHost = ipinput.Text tcpclient.RemotePort = Val(portinput.Text) '这是端口号,默认为1001 tcpclient.Connect '和指定的IP相对的计算机相连接 cmdconnect.Enabled = False End Sub (在收到数据之后,就要对这些数据做出相应的处理,使用dataarrival事件,可以方便运载数据进操作. Private Sub tcpclient_dataArrival(ByVal bytestotal As Long) Dim strdata As String tcpclient.GetData strdata If strdata = "test connect" Then tcpstate.Text = "connect OK" + vbNewLine + LocalIP Is ":" + -tcpclient.LocalIP + "computer name is : " + tcpclient.LocalHostName tcpstate.Text = tcpstate.Text + vbNewLine + "remote ip is :" + -tcpclient.RemoteHostIP + "computer name is : " + tcpclient.remotehostname If InStr(Trim(strdata), "closeOK?") > 0 Then tcpclient.Close End If End If txtoutput.Text = txtouput.Text + vbNewLine + tcpclient.RemoteHostIP + ": " + strdata End Sub

木马程序是如何实现隐藏的

木马程序是如何实现隐藏的 木马是一种基于远程控制的病毒程序,该程序具有很强的隐蔽性和危害性,它可以在人不知鬼不觉的状态下控制你或者监视你。有人说,既然木马这么厉害,那我离它远一点不就可以了!然而这个木马实在是“淘气”,它可不管你是否欢迎,只要它高兴,它就会想法设法地闯到你“家”中来的!哎呀,那还了得,赶快看看自己的电脑中有没有木马,说不定正在“家”中兴风作浪呢!那我怎么知道木马在哪里呢,相信不熟悉木马的菜鸟们肯定想知道这样的问题。下面就是木马潜伏的诡招,看了以后不要忘记采取绝招来对付这些损招哟! 1、集成到程序中 其实木马也是一个服务器-客户端程序,它为了不让用户能轻易地把它删除,就常常集成到程序里,一旦用户激活木马程序,那么木马文件和某一应用程序捆绑在一起,然后上传到服务端覆盖原文件,这样即使木马被删除了,只要运行捆绑了木马的应用程序,木马又会被安装上去了。绑定到某一应用程序中,如绑定到系统文件,那么每一次Windows启动均会启动木马。 2、隐藏在配置文件中 木马实在是太狡猾,知道菜鸟们平时使用的是图形化界面的操作系统,对于那些已经不太重要的配置文件大多数是不闻不问了,这正好给木马提供了一个藏身之处。而且利用配置文件的特殊作用,木马很容易就能在大家的计算机中运行、发作,从而偷窥或者监视大家。不过,现在这种方式不是很隐蔽,容易被发现,所以在Autoexec.bat和Config.sys中加载木马程序的并不多见,但也不能因此而掉以轻心哦。 3、潜伏在Win.ini中 木马要想达到控制或者监视计算机的目的,必须要运行,然而没有人会傻到自己在自己的计算机中运行这个该死的木马。当然,木马也早有心理准备,知道人类是高智商的动物,不会帮助它工作的,因此它必须找一个既安全又能在系统启动时自动运行的地方,于是潜伏在Win.ini中是木马感觉比较惬意的地方。大家不妨打开Win.ini来看看,在它的[windows]字段中有启动命令“load=”和“run=”,在一般情况下“=”后面是空白的,如果有后跟程序,比方说是这个样子:run=c:\windows\file.exe load=c:\windows\file.exe 这时你就要小心了,这个file.exe很可能是木马哦。 4、伪装在普通文件中 这个方法出现的比较晚,不过现在很流行,对于不熟练的windows操作者,很容易上当。具体方法是把可执行文件伪装成图片或文本----在程序中把图标改成Windows的默认图

网页木马制作全过程(详细)

如果你访问××网站(国内某门户网站),你就会中灰鸽子木马。这是我一黑客朋友给我说的一句说。打开该网站的首页,经检查,我确实中了灰鸽子。怎么实现的呢?他说,他侵入了该网站的服务器并在网站主页上挂了网页木马;一些安全专家常说,不要打开陌生人发来的网址,为什么?因为该网址很有可能就是一些不怀好意者精心制作的网页木马。 以上只是网页木马的两种形式,实际上网页木马还可以挂在多媒体文件(RM、RMVB、WMV、WMA、Flash)、电子邮件、论坛等多种文件和场合上。很可怕吧,那么用户如何防范网页木马呢?下面我们就先从网页木马的攻击原理说起。 一、网页木马的攻击原理 首先明确,网页木马实际上是一个HTML网页,与其它网页不同的是该网页是黑客精心制作的,用户一旦访问了该网页就会中木马。为什么说是黑客精心制作的呢?因为嵌入在这个网页中的脚本恰如其分地利用了IE浏览器的漏洞,让IE在后台自动下载黑客放置在网络上的木马并运行(安装)这个木马,也就是说,这个网页能下载木马到本地并运行(安装)下载到本地电脑上的木马,整个过程都在后台运行,用户一旦打开这个网页,下载过程和运行(安装)过程就自动开始。 有朋友会说,打开一个网页,IE浏览器真的能自动下载程序和运行程序吗?如果IE真的能肆无忌惮地任意下载和运行程序,那天下还不大乱。实际上,为了安全,IE浏览器是禁止自动下载程序特别是运行程序的,但是,IE浏览器存在着一些已知和未知的漏洞,网页木马就是利用这些漏洞获得权限来下载程序和运行程序的。下面我举IE浏览器早期的一个漏洞来分别说明这两个问题。 ⒈自动下载程序 小提示:代码说明 a. 代码中“src”的属性为程序的网络地址,本例中 “https://www.360docs.net/doc/33353325.html,/1.exe”为我放置在自己Web服务器上的灰鸽子服务端安装程序,这段代码能让网页下载该程序到浏览它的电脑上。 b. 也可以把木马程序上传到免费的主页空间上去,但免费空间出于安全的考虑,多数不允许上传exe文件,黑客可能变通一下把扩展名exe改为bat或com,这样他们就可以把这些程序上传到服务器上了。 把这段代码插入到网页源代码的