网络与信息安全技术期末考试习题库与答案

欢迎共阅

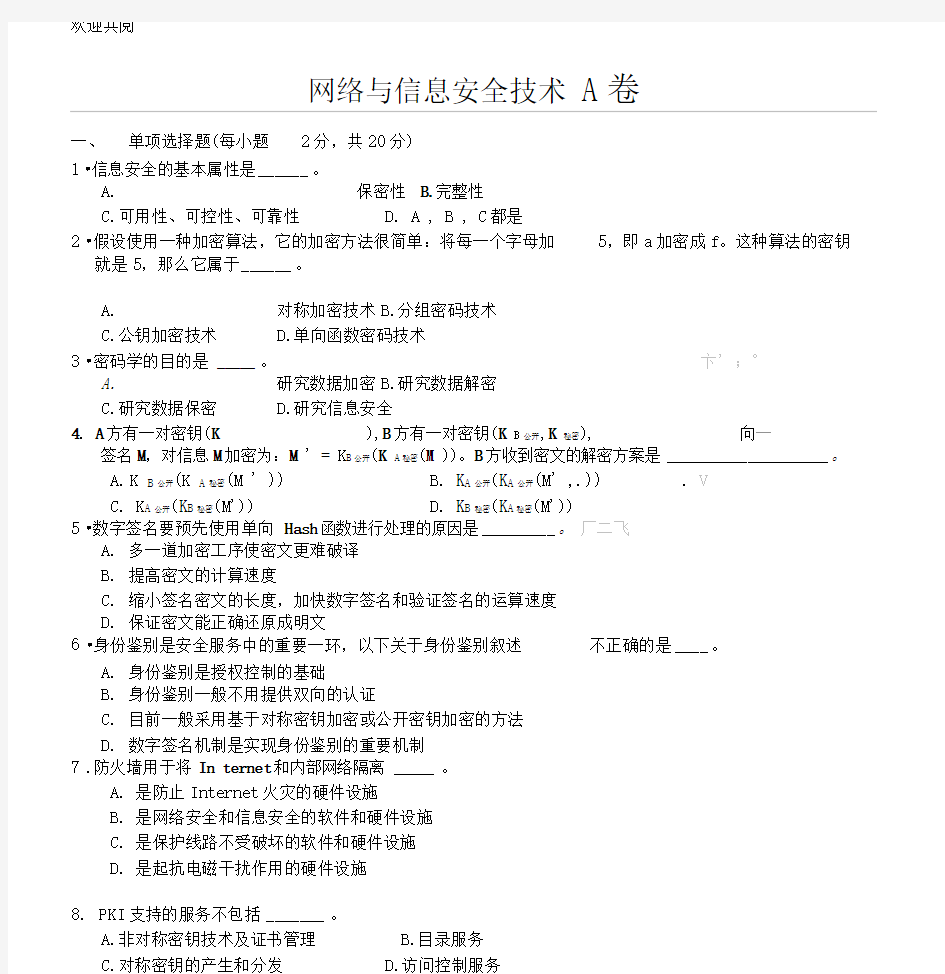

网络与信息安全技术A卷

一、单项选择题(每小题2分,共20分)

1?信息安全的基本属性是______ 。

A.保密性

B.完整性

C.可用性、可控性、可靠性

D. A , B , C都是

2?假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f。这种算法的密钥就是5,那么它属于______ 。

A.对称加密技术

B.分组密码技术

C.公钥加密技术

D.单向函数密码技术

3?密码学的目的是 _____ 。卞' ;°

A.研究数据加密

B.研究数据解密

C.研究数据保密

D.研究信息安全

4. A方有一对密钥(K ),B方有一对密钥(K B公开,K 秘密), 向一

签名M,对信息M加密为:M ' = K B公开(K A秘密(M ))。B方收到密文的解密方案是____________________ 。

A.K B公开(K A秘密(M ' ))

B. K A公开(K A公开(M' ,.)) . V

C. K A公开(K B秘密(M'))

D. K B秘密(K A秘密(M'))

5?数字签名要预先使用单向Hash函数进行处理的原因是_________ 。厂二飞

A.多一道加密工序使密文更难破译

B.提高密文的计算速度

C.缩小签名密文的长度,加快数字签名和验证签名的运算速度

D.保证密文能正确还原成明文

6?身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是____ 。

A.身份鉴别是授权控制的基础

B.身份鉴别一般不用提供双向的认证

C.目前一般采用基于对称密钥加密或公开密钥加密的方法

D.数字签名机制是实现身份鉴别的重要机制

7.防火墙用于将In ternet和内部网络隔离 _____ 。

A.是防止Internet火灾的硬件设施

B.是网络安全和信息安全的软件和硬件设施

C.是保护线路不受破坏的软件和硬件设施

D.是起抗电磁干扰作用的硬件设施

8.PKI支持的服务不包括_______ 。

A.非对称密钥技术及证书管理

B.目录服务

C.对称密钥的产生和分发

D.访问控制服务

9 ?设哈希函数H有128个可能的输出(即输出长度为128位),如果H的k个随机输入中至少有两个产生相同

输出的概率大于0.5,则k约等于____ 。

A ?2128

B ?264

C ?232

D ?2256

10?Bell-LaPadula 模型的出发点是维护系统的 _____ ,而Biba模型与Bell-LaPadula 模型完全

对立,它修正了Bell-LaPadula 模型所忽略的信息的绑定

问题。它们存在共同的缺点:直接主体与客体,授权工作困难。

欢迎共阅

A ?保密性可用性

B ?可用性保密性

C.保密性完整性 D ?完整性保密性

二、填空题(每空2分,共40分)

1.ISO 7498-2确定了五大类安全服务,即鉴别、访问控制、数据保密性、数据完整性和不可否认。

同时,ISO 7498-2也确定了八类安全机制,即加密机制、数据签名机制、访问控制机制、数据完整性机制、认证交换、业务填充机制、路由控制机制和公证机制。

2?古典密码包括代替密码和置换密码两种,对称密码体制和非对称密码体制都属于现代密码体制。传统的密码系统主要存在两个缺点:一是密钥管理与分配问题;二是认证问题。在实际应用中,对称密码算法与非对称密码算法总是结合起来的,对称密码算法用于加密,而非对称算

法用于保护对称算法的密钥。

3.根据使用密码体制的不同可将数字签名分为i基于对称密码体制的数字签名和基于公钥密码

体制的数字签名,根据其实现目的的不同,一般又可将其分为直接数字签名和可仲裁数字签名。

4.DES算法密钥是64位,其中密钥有效位是56位。RSA算法的安全是基于分解两个大素数的积的困难。5?密钥管理的主要内容包括密钥的生成、分配、使用、存储、备份、恢复和销毁。密钥生成形式有两种:一种是由中心集中生成,另一种是由个人分散生成。

6?认证技术包括站点认证、报文认证和身份认证,而身份认证的方法主要有口令、磁卡和智能卡、生理特征识别、零知识证明。

7. NAT的实现方式有三种,分别是静态转换、动态转换、端口多路复用。

8?数字签名是笔迹签名的模拟,是一种包括防止源点或终点否认的认证技术。

三、简答题(每小题8分,共24分)

1、网络信息安全的含义?

答:网络信息安全是指利用控制和技术措施,保证在一个网络环境里,数据的保密性、完整性及可使用性受到保护。计算机网络安全包括两个方面,即和逻辑安全。物理安全指系统设备及相关设施受到物理保护,免于破坏、丢失等。逻辑安安全包括信息的完整性、保密性和可用性。

2、什么是入侵检测系统?

答:系统(简称“ IDS”)是一种对进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的设备。

它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。IDS最早出现在1980年4月。1980年代中期,IDS逐渐发展成为入侵检测专家系统(IDES )。

3、请说明DES算法的基本过程?

答:DES加密算法特点:分组比较短、密钥太短、密码生命周期短、运算速度较慢。

DES工作的基本原理是,其入口参数有三个:key、data、mode。key为加密解密使用的密钥,data 为加密解密的数据,mode为其工作模式。当模式为加密模式时,明文按照64位进行分组,形成明文组,key用于对数据加密,当模式为解密模式时,key用于对数据解密。实际运用中,密钥只用

到了64位中的56位,这样才具有高的安全性。

四、分析题(16分)

1 ?下图表示的是P2DR2动态安全模型,请从信息安全安全角度分析此模型?

答:

P2DR2动态安全模型研究的是基于企业网对象、依时间及策略特征的(Policy,Protection,Detection ,Response,Restore )动态安全模型结构,由策略、防护、检测、响应和恢复等要素构成,

是一种基于闭环控制、主动防御的动态安全模型。通过区域网络的路由及安全策略分析与制定,

在网络内部及边界建立实时检测、监测和审计机制,采取实时、快速动态响应安全手段,应用多样性系统灾难备份恢复、关键系统冗余设计等方法,构造多层次、全方位和立体的区域网络安全环境。

欢迎共阅

安全策略不仅制定了实体元素的安全等级,而且规定了各类安全服务互动的机制。每个信任域或

实体元素根据安全策略分别实现身份验证、访问控制、安全通信、安全分析、安全恢复和响应的机制

选择。

网络与信息安全技术B卷

一、单项选择题(每小题2分,共20分)

1、关于密码学的讨论中,下列( D )观点是不正确的。

A、密码学是研究与信息安全相关的方面如机密性、完整性、实体鉴别、抗否认等的综合技术

B、密码学的两大分支是密码编码学和密码分析学

C、密码并不是提供安全的单一的手段,而是一组技术

D、密码学中存在一次一密的密码体制,它是绝对安全的

2、在以下古典密码体制中,属于置换密码的是( B )。

A、移位密码

B、倒序密码

C、仿射密码

D、PlayFair 密码

3、一个完整的密码体制,不包括以下(?C??)要素。

A、明文空间

B、密文空间

C、数字签名

D、密钥空间

4、关于DES算法,除了(C )以外,下列描述DES算法子密钥产生过程是正确的

A、首先将DES算法所接受的输入密钥K(.64-?位),去除奇偶校验位,得到56位密钥(即经过

PC-1置换,得到56位密钥)二广;7 二〔:

B、在计算第i轮迭代所需的子密钥时,首先进行循环左移,循环左移的位数取决于i的值,这些

经过循环移位的值作为下一次循环左移的输入

C、在计算第丄i轮迭代所需的子密钥时,首先进行循环左移,每轮循环左移的位数都相同,这些经过循环移

位的值作为下一次循环左移的输入

D、然后将每轮循环移位后的值经PC-2置换,所得到的置换结果即为第i轮所需的子密钥Ki

5、2000年10月2 日,NIST正式宣布将(B )候选算法作为高级数据加密标准,该算法是由两位比利时密码

学者提出的。

A、MARS

B、Rijndael

C、Twofish

D、Bluefish

6、根据所依据的数学难题,除了(A )以外,公钥密码体制可以分为以下几类。

A、模幕运算问题

B、大整数因子分解问题

C、离散对数问题

D、椭圆曲线离散对数问题

欢迎共阅

7、密码学中的杂凑函数(Hash函数)按照是否使用密钥分为两大类:带密钥的杂凑函数和不带密

钥的杂凑函数,下面( C )是带密钥的杂凑函数。

A、MD4

B、SHA-1

C、whirlpool

D、MD5

8、完整的数字签名过程(包括从发送方发送消息到接收方安全的接收到消息)包括( C )和验证

过程。

A、加密

B、解密

C、签名

D、保密传输

9、除了(D )以外,下列都属于公钥的分配方法。

A、公用目录表

B、公钥管理机构

C、公钥证书

D、秘密传输

10、密码学在信息安全中的应用是多样的,以下( A )不属于密码学的具体应用。

A、生成种种网络协议

B、消息认证,确保信息完整性

C、加密技术,保护传输信息

D、进行身份认证

二、填空题(每空2分,共40分)

1、信息安全中所面临的威胁攻击是多种多样的,一般将这些攻击分为两大类(主动攻击)和被动攻击。其中被动攻击又分为(消息内容的泄露)和(进行业务流分析)。

2、密码技术的分类有很多种,根据加密和解密所使用的密钥是否相同,可以将加密算法分为:对称密码体制和(非对称密码体制),其中对称密码体制又可分为两类,按字符逐位加密的(序列密码)和按固定数据块大小加密的(分组密码)。

3、密码分析是研究密码体制的破译问题,根据密码分析者所获得的数据资源,可以将密码分析(攻

击)分为:(惟密文分析)、已知明文分析(攻击)、(选择明文分析)和选择密文分析(攻击)。

4、古典密码学体制对现代密码学的研究和学习具有十分重要的意义,实现古典密码体制的两种基本方法(代换)和(置换)仍是构造现代对称分组密码的核心方式。

5、(DES)是美国国家标准局公布的第一个数据加密标准,它的分组长度为(64)位,密钥长度为(64(56))位。

6、1976年,美国两位密码学者Diffe 和Hellman在该年度的美国计算机会议上提交了一篇论文,提出了(公钥密码体制)的新思想,它为解决传统密码中的诸多难题提出了一种新思路。

7、E lgamal算法的安全性是基于(离散对数问题),它的最大特点就是在加密过程中引入了一个随机数,使得加密结果具有(不确定性),并且它的密文长度是明文长度的(两)倍。该算法的变体常用来进行数据签名。

欢迎共阅

8、密码系统的安全性取决于用户对于密钥的保护,实际应用中的密钥种类有很多,从密钥管理的

角度可以分(初始密钥)、(会话密钥)、密钥加密密钥和(主密钥)。

三、简答题(每小题12分,共24分)

1、信息安全有哪些常见的威胁?信息安全的实现有哪些主要技术措施?

答:常见威胁有非授权访问、信息泄露、破坏数据完整性,拒绝服务攻击,恶意代码。信息安全的实现可以通过物理安全技术,系统安全技术,网络安全技术,应用安全技术,数据加密技术,认证授权技术,访问控制技术,审计跟踪技术,防病毒技术,灾难恢复和备份技术。

2、什么是密码分析,其攻击类型有哪些?DES算法中S盒的作用是什么?

答:密码分析是指研究在不知道密钥的情况下来恢复明文的科学。攻击类型有只有密文的攻击,已知明文的

攻击,选择明文的攻击,适应性选择明文攻击,选择密文的攻击,选择密钥的攻击,橡皮管密码攻击。S 是DES算法的核心。其功能是把6bit数据变为4bit数据。

四、分析题(16分)

试说明黑客攻击的一般流程及其技术和方法

《计算机网络工程》试题及答案

特别提示:请诚信应考,考试违纪或作弊将带来严重后果! 成都理工大学工程技术学院 2009-2010学年第二学期 《计算机网络工程》试卷A 注意事项:1. 考前请将密封线内的各项内容填写清楚; 2. 所有答案请直接答在答题纸上; 3.考试形式:开卷; 4. 本试卷共三大题,满分100分,考试时间120分钟。 题号一二三总分 分数 阅卷人 一、填空题(每空1分,共15分) 1. OSI体系结构从下往上依次为物理层、__数据链路层___、网络层__、_传输层___、会话层___、_表示层____和_应用层____ 。 2. 目前以太网最常用的传输媒体是__双绞线_______ 。 3.数据链路层使用的信道主要有_______点对点____、_广播__________。 4.CSMA/CD协议的以太网只能工作在_______半双工____通信方式。 5.在以太网中将设备连接在一起可能使用的是具有物理星型拓扑的10BASE-T;然而,这些设备正在用_________逻辑总线型__拓扑进行通信。 6.ARP是解决_________同一局域网__主机或路由器的IP地址和硬件地址的映射问题。7.Ping命令是利用网络层的______ICMP____协议来实现回送请求和回送应答报文。8.OSPF路由协议的度量值(METRIC)是____链路花费_______。 二、不定项选择题 (每题2分,共50分) 1. 因特网使用的互联协议是( B ) A.IPX协议 B.IP协议 C.AppleTalk协议 https://www.360docs.net/doc/782146966.html,BEUI协议 2.在WINDOW 2000中,查看arp高速缓存表中IP地址和MAC地址的对应项的命令是( A )

最新《大学语文》期末考试试题及参考答案 (2)

最新《大学语文》期末考试试题及参考答案 【本文由大学生电脑主页( )收集整理,大学生电脑主页——大学生的百事通】 一、单项选择题(在每小题的四个备选答案中选出一个正确的答案,并将正确答案的序号填在题中的括号内。每小题1分,共8分。) 1、《战国策》一书的整理编订者是() A、郭茂倩 B、刘向 C、司马迁 D、班固 2、王昌龄最擅长的是() A、七言律诗 B、七言歌行 C、五言绝句 D、七言绝句 3、我国古代最伟大的现实主义诗人是() A、屈原 B、白居易 C、杜甫 D、辛弃疾 4、在中国现代文学史上,属于“文学研究会”成员的着名作家是() A、巴金 B、郁达夫 C、老舍 D、朱自清 5、诗集《女神》的作者是() A、闻一多 B、戴望舒 C、郭沫若 D、冰心 6、冰心《往事》(——之十四)借助对大海的描绘。来抒写自己的主观情志,这叫做() A、铺张扬厉 B、托物言志 C、映衬对比 D、渲染烘托 7、屠格涅夫《门槛》的基本表现手法虽() A、比喻 B、拟人 C、象征 D、夸张。 8、在一篇文章中,记述两件或多件同时发生的事件,就是() A、顺叙 B、倒叙 D、插叙 D、平叙 二、多项选择题(在每小题五个备选答案中选出二至五个正确答案,并将正确答案的序号填人题中的括号内,错选、多选、漏选均不得分。每小题1分,共6分。) 1、下列诗作属于七言律诗的是() A、王维《山居秋瞑》 B、李白《送盂浩然之广陵) C、王昌龄〈从军行》 D、社甫《登高》 E、李商隐《无题(相见时难别亦难)》 2、下列作品集属于朱自清创作的有() A、《踪迹》 B、《风景谈》 C、《背影》 D、《欧游杂记》 E、《闲书》 3、巴金在《爱尔克的灯光》中指出长辈对子女的关怀应体现在() A、给他们一个生活技能 B、向他们指示一条生活道路 C、让他们睁起眼睛去看广大世界 D、让他们走一条既走的生活道路

大学计算机网络工程期末试卷试题试题(附答案)

、选择题 1. 下列关于 IEEE 80 2.11 无线局域网使用的无线信道的叙述,不正确的是 D 。 (A) 目前 802.11无线局域网使用了 2.4~2.5GHz 和5.725~5.875GHz 无线频段 (B) 802.11 无线局域网使用的无线频段不需经过申请就能使用 (C) 每个国家和地区允许使用的 802.11 无线局域网频段是不一定相同 (D) 设计组建一个具有多个 AP 的无线局域网时,相互覆盖的 AP 可以使用相同的无线频段 2. 下列关于 RTS/CTS 机制的叙述,不正确的是 A 。 (A) RTS/CTS 机制是 CSMA/CA 协议的一部分 (B) RTS/CTS 机制的主要作用是解决无线局域网中“暴露节点”问题 (C) RTS/CTS 机制适合于传输较大的帧时使用 (D) 以上均不正确 3. 分发系统主要的作用是连接无线局域网延伸服务集中的 B 。 (A) 工作站 (B) 接入点( AP ) (C) 无线介质 (D) 以上均不是 4. 综合布线系统在计算机信息系统中属于 D 。(A) 管理平台 (B) 系统平台 (C) 传输平台 (D) 网络平台 5. 在综合布线系统中,从某一建筑物中的主配线架延伸到另外一些建筑物的主配线架的连接系统被称为 A 。 (A) 建筑群子系统 (B) 工作区子系统 (C) 水平子系统 (D) 垂直干线子系统 6. 10Base-2 以太网的最大网段距离为 A 。 (A) 185 米 8. 常用的网络连通性测试命令是通过 C 协议来实现的。 (A) TCP (B) UDP (C) ICMP (D) ARP 9. 在 IEEE 802.3 以太网中,工作站在发送帧之前,需要 C 。 (A) 先等待冲突 (B) 等待一个令牌 (C) 先侦听传输媒体 (D) 先接收一个帧 10. 在尚未对交换机、路由器设置 IP 地址的情况下,通常只能通过 C 对其进行访问。 (A) SNMP (B) Telnet (C) 控制台端口 (D) Web 浏览器 11. 下列选项中,属于 IP 协议基本功能的是 D 。 (A) 流量控制 (B) 寻址与路由 (C) 分段与重组 (D) B 和 C (E) A 和 B 12. 以下选项中,属于多宿主主机可以实现的功能的是 D 。 (A) 实现 VLAN 间的路由 (B) 防火墙 (C) 地址转换 (D) 以上均可 13. SNMP 管理系统中,可以通过 D 管理非 SNMP 设备。 (A) MIB (B) NAT 盒 (C) 路由器 (D) 委托代理 14. IP 地址中,最高位为“ 0”的是 A 类地址。 (A) A (B) B (C) C (D) D (E) E 15. ISDN 基本速率( BRI )服务提供了 A 。 (A) 2 个B 信道和 1个D 信道 (B) 30 个B 信道和 2个D 信道(C) 23个B 信道盒 1个D 信道 (D) 4个A 信道和 1个C 信道 18. RSA 是一种 B 19. 下列 IEEE 802.11 无线局域网标准中,传输速率最低的是 B 20. POP3是Internet 中 A 服务所使用的协议。 (A) 电子邮件 、填空题(共 20 个空格,每个空格 1 分,共计 20 分) 1. ISO 定义的五大网络管理功能包括故障管理、 性能管理 2. IEEE 802.1d 定义了 生成树协议(或 Spanning Tree Protocol 或 STP ) 协议,该协议能够通过计算消除以太网中的回路。 (B) 500 米 (C) 200 米 (D) 100 米 7. OSI 参考模型中第 5 层为 C 。 (A) 网络层 (B) 数据链路层 (C) 会话层 (D) 表示层 16. MAC 地址长度为 C 位。(A) 24 (B) 32 (C) 48 (D) 128 17. A 可以提供局域网中的大量统计信息。 (A) RMON (B) DHCP (C) STP (D) 访问控制列表 (A) 单密钥密码体制 (B) 双密钥密码体制 (C) 数字签名 (D) 身份认证协议 (A) IEEE 802.11a (B) IEEE 802.11b (C) IEEE 802.11g (D) IEEE 802.11c (B) WWW (C) BBS (D) FTP 配置管理 、 计费管理 和安全管理。

网络工程与系统集成期末复习题

简答题: 1.何时适合使用静态路由 中小型的网络,网络拓扑比较简单,不存在线路冗余等因素,通常采用静态路由的方式来配置 2.动态路由协议的功能是 用于建立和维护路由表和按照达到数据包的目的地的最佳路径转发数据数据包的动态路由协议 3.等价负载均衡 当到达目的地有多条路径时,而有多条路径的metric值一样,这时就可以做等价负载均衡,让数据包通过多条链路均衡转发 4.非对称路由 非对称路由是指往返某一节点的路径不一致,两个方向的延时不同。 5.如何定义网络系统质量因素 6.如何进行网络项目成本测算 7.简述Alex Zinin的路由表三原则 每台路由器根据其自身路由表中的信息独立作出决策。 一台路由器的路由表中包含某些信息并不表示其他路由器也包含相同的信息。 有关两个网络之间路径的路由信息并不能提供反向路径(即返回路径)的路由信息。 8.简述网络集成的生命周期和实施步骤 1.启动阶段:1识别需求2可行性研究3立项4初步集成方案5项目章程确立 2.计划阶段:1人员确立2系统设计效果确立3资源费用分析4风险再评估5工作分解 6项目建议和合同洽谈 3.实施阶段:1项目团队建立2实施计划确立3资源、成本、采购、沟通4项目实施5 项目监理和控制6质量、资金控制 4.收尾阶段:1项目验收准备2文档整理3项目初验4项目后评审5资源再分配 9.简述网络集成三个基本目标、内容和方法 目标:1:用户目标:用户在投入人力,物力,财力简历网络系统后,能达到用户需求2:系统集成目标:先进的技术,适当的产品,精湛的技术,优质的服务 方法:1:独立集成 2:联合集成 3:委托集成商 内容:1:需求分析2:网络规划3:产品选择4:网络设计5:系统集成实施6:应用软件开发和调试7:系统测试8:用户培训9:竣工文档编制10:项目验收11:售后技术支持12:系统维护和质保

大学语文期末考试题(1)

大学语文期末考试题2007 一、请翻译下列古文,两题任选一。(10分) 1、智术之士,必远见而明察,不明察,不能烛私;能法之士,必强毅而劲直,不劲直,不能矫奸。人臣循令而从事,案法而治官,非谓重人也。重人也者,无令而擅为,亏法以利私,耗国以便家,力能得其君,此所为重人也。智术之士明察,听用,且烛重人之阴情;能法之直到劲直,听用,矫重人之奸行。故智术能法之士用,则贵重之臣必在绳之外矣。是智法之士与当涂之人,不可两存之仇也。 2、魏其侯窦婴者,孝文(汉文帝)后从兄子也。孝文时,婴为吴相,病免。孝景(汉景帝)初即位,为詹事。梁孝王者,孝景弟也,其母窦太后爱之。梁孝王朝,因昆弟燕饮。是时上未立太子,酒酣,从容言曰:“千秋之後传梁王。”太后欢。窦婴引卮酒进上,曰:“天下者,高祖天下,父子相传,此汉之约也,上何以得擅传梁王!”太后由此憎窦婴。窦婴亦薄其官,因病免。太后除窦婴门籍,不得入朝请。 孝景三年,吴楚反,上察宗室诸窦,毋如窦婴贤,乃召婴。婴入见,固辞谢病不足任。太后亦惭。於是上曰:“天下方有急,王孙宁可以让邪?”乃拜婴为大将军,赐金千斤。婴乃言袁盎、栾布诸名将贤士在家者进之。

二、请赏析李清照《醉花阴》一词。(10分) 醉花阴 薄雾浓云愁永昼,瑞脑销金兽。佳节又重阳,玉枕纱厨,半夜凉初透。东篱把酒黄昏后,有暗香盈袖。莫道不销魂,帘卷西风,人比黄花瘦。 三、简答题。(共计15分) 1、请简要举例说明“赋”的文体特点。(5分) 2、史论贵在出新。请依据这一观点谈谈你对苏轼《留侯论》的理解。(10分) 四、请谈谈你对“大学”一文所提出的三纲领和八条目后四条目内容的理解。(15分) 五、“爱能入其中,观能出其外”,这是大文章家应有的境界。请结合贾平凹《秦腔》谈谈你对这一观点的理解。(20分) 六、分析题,两题任选一。(15分) 1、请分析《刺客列传》中燕太子丹这一人物的性格特点。

网络工程测试试题和答案

网工 一、单选 1.在OSI七层参考模型中,可以完成加密功能的是__________ A.物理层B。传输层C。会话层D。表示层 2. 计算机中用__________表示二进制数的长度 A.字B。字节C。字长 D.二进制位 3. 在OSIris七层参考模型中,网络层的功能主要是_________ A. 在信道上传输原始的比特流 B.确保到达对方的各段信息正确无误 C 确定数据包从源端到目的端如何选择路由 D 加强物理层数据传输原始比特流的功能并且进行流量调控 4. 如果鼠标器突然失灵,则可用组合键__________来结束一个正在运行的应用程序A.Alt+F4 B。Ctrl+F4 C。Shift+F4 D。Alt+Shift+F4 5. 以太网的典型逻辑拓扑结构是__________ A. 星型B。总线型C。环型D。网状 6. 物理层的主要功能是_________ A. 物理地址定义 B。建立端到端连接 C。在终端设备间传送比特流,定义了电压、接口、电缆标准和传输距离等 D.将数据从一端主机传送到另外一端主机 7. IP地址10.1.0.11的网络部分是_________ A. 10 B.10.1 C.10.1.0 D.以上都不对 8. 一个子网网段地址为10.32.0.0掩码为255.224.0.0的网络,它运行的最大主机地址是___________ A. 10.32.254.254 B.10.32.255.254 C.10.63.255.254 D。10.63.255.255 9. __________是指在一条通信线路中可以同时双向传输数据的方法 A.单工通信B。半双工通信C。同步通信D。全双工通信 10. 130.11.35.1/16默认是__________类网络的IP地址 A.B类B。D类C。E类D。F类 11.交换机路由器上任一命令视图下,键入_________键可以获取该命令视图下所有的命令及其简单描述 A.?B。!C。/ D. \ 12. Cisco 2950交换机清除配置信息的命令是__________ A. delete B. clear C.erase nvram D. format 13、交换机通过_________转发和过滤数据帧 A.Word表B。Excel表C。MAC地址表D。Access表 14. 路由表中不包含哪些项__________ A. MAC地址B。子网掩码C。目的网络地址D。下一跳地址 15. 思科路由器保存当前配置的命令是_________ A.write C。save C.copy D。reset 16. 公司处在单域的环境中,你是域的管理员,公司有两个部门:销售部和市场部,每个部门在活动目录中有一个相应的OU,分别是SALES和MARKET。有一个用户TOM要从市

大学计算机网络工程-试卷

计算机网络工程-期末试卷试题 一、选择题(每题1分,60题) 1. 下列关于IEEE 80 2.11无线局域网使用的无线信道的叙述,不正确的是 D 。 (A) 目前802.11无线局域网使用了2.4~2.5GHz和5.725~5.875GHz无线频段 (B) 802.11无线局域网使用的无线频段不需经过申请就能使用 (C) 每个国家和地区允许使用的802.11无线局域网频段是不一定相同 (D) 设计组建一个具有多个AP的无线局域网时,相互覆盖的AP可以使用相同的无线频段 2. 下列关于RTS/CTS机制的叙述,不正确的是 A 。 (A) RTS/CTS机制是CSMA/CA协议的一部分 (B) RTS/CTS机制的主要作用是解决无线局域网中“暴露节点”问题 (C) RTS/CTS机制适合于传输较大的帧时使用 (D) 以上均不正确 3. 分发系统主要的作用是连接无线局域网延伸服务集中的 B 。 (A) 工作站 (B) 接入点(AP) (C) 无线介质 (D) 以上均不是 4. 综合布线系统在计算机信息系统中属于 D 。 (A) 管理平台 (B) 系统平台 (C) 传输平台 (D) 网络平台 5. 在综合布线系统中,从某一建筑物中的主配线架延伸到另外一些建筑物的主配线架的连接系统被称为 A 。 (A) 建筑群子系统 (B) 工作区子系统 (C) 水平子系统 (D) 垂直干线子系统 6. 10Base-2以太网的最大网段距离为 A 。 (A) 185米 (B) 500米 (C) 200米 (D) 100米 7. OSI参考模型中第5层为 C 。 (A) 网络层 (B) 数据链路层 (C) 会话层 (D) 表示层 8. 常用的网络连通性测试命令是通过 C 协议来实现的。 (A) TCP (B) UDP (C) ICMP (D) ARP 9. 在IEEE 802.3以太网中,工作站在发送帧之前,需要 C 。 (A) 先等待冲突 (B) 等待一个令牌 (C) 先侦听传输媒体 (D) 先接收一个帧 10. 在尚未对交换机、路由器设置IP地址的情况下,通常只能通过 C 对其进行访问。 (A) SNMP (B) Telnet (C) 控制台端口 (D) Web浏览器 11. 下列选项中,属于IP协议基本功能的是 D 。 (A) 流量控制 (B) 寻址与路由 (C) 分段与重组 (D) B和C (E) A和B 12. 以下选项中,属于多宿主主机可以实现的功能的是 D 。 (A) 实现VLAN间的路由 (B) 防火墙 (C) 地址转换 (D) 以上均可 13. SNMP管理系统中,可以通过 D 管理非SNMP设备。 (A) MIB (B) NAT盒 (C) 路由器 (D) 委托代理 14. IP地址中,最高位为“0”的是 A 类地址。 (A) A (B) B (C) C (D) D (E) E 15. ISDN基本速率(BRI)服务提供了 A 。 (A) 2个B信道和1个D信道 (B) 30个B信道和2个D信道

物联网工程期末考试题目

选择题 1.下列哪一项不属于物联网的主要应用范围?(C) a.智能电网 b.智能医疗 c.智能通信 d.智能家居 2.物联网中提到的“M2M”不包括下面哪一项?(A) a.人到人 b.人到机器 c.机器到人 d.机器到机器 3.智能手环的计步功能需要的传感器是:(D) a.温度传感器 b.感光传感器 c.压力传感器 d.运动传感器 4.目前传感器网络没有广泛应用的领域是:(C) a.人员定位 b.智能家居 c.书法绘画 d.智能交通 5.下列那种技术不属于低功率短距离的通信技术?(A) a.广播 b.蓝牙 c.WI-FI 6.射频识别技术中真正的数据载体是:(B) a.读写器 b.电子标签 c.天线 d.中间件 7.现有的无线通信技术中,下面哪一项是较低功耗较低成本的:(C) a.蓝牙 b.WI-FI c. ZIGBEE 8.对于空气、土壤、水的环境连续监测,最有可能用到:(A) a.无线传感网络 b.指纹识别 c.RFID d.光纤通信 9. 在海边最有可能利用的清洁能源是:(C) a.水力发电b海底石油c.风力发电d.太阳能发电 10.下面关于物联网的安全的描述错误的是:(D) a.攻击者可能窃听关键信息 b.攻击者可能恶意篡改数据 c.攻击者可能恶意破坏网络 d.物联网没有什么特别的安全问题 简答: 1.物联网的的关键技术。 (1)自动感知技术:

1)RFID标签选型与读写器设计。 2)传感器的选型与传感器节点结构设计3)传感器的设计与实现 4)中间件与数据处理软件的设计与实现(2)嵌入式技术 1)专用芯片的设计制造 2)嵌入式硬件结构设计与实现 3)嵌入式操作系统 4)嵌入式应用软件 5)微机电(MEMS)技术与应用 (3)移动通信技术 1)无线通信技术的选型 2)无线通信网络系统设计 3)M2M协议与应用 (4)计算机网络技术 1)网络技术选型 2)网络结构设计 3)异构网络互联 4)异构网络管理 (5)智能数据处理技术 1)数据融合 2)中间件与应用软件 3)海量数据存储与搜索 4)大数据处理与知识发现 5)智能决策

网络工程期末复习题

网络工程期末复习题 Company number:【0089WT-8898YT-W8CCB-BUUT-202108】

网络工程期末复习题一、单选题 1.常用的A类私网地址是()。 2. A.254 B.1024 C.65534 D. 3.采用了()的网络中,工作站在发送数据之前,要检查网络是否空闲,只有在网络不阻塞时,工作站才能发送数据。 A.TCP B.IP C.ICMP D.CSMA/CD 4.配线子系统(或水平布线子系统)信道的最大长度(即,工作区终端设备至楼层配线间交换机之间的最大距离)不应大于();楼层配线设备(FD)跳线及工作区设备缆线各自的长度不应大于()。 A.90m 10m B.90m 5m C.100m 10m D.100m 5m 5. A..22 C.. 6.在快速以太网物理层标准中,使用光纤连接的是()。 A.100BASE-TX B.100BASE-FX C.100BASE-T4 D.100BASE-T2 7.防火墙处于()的位置。 A.不同的网络之间或不同安全域之间B.路由器和交换机之间 C.不同的交换机之间D.服务器之前 8.以太网交换机的每一个端口可以看做一个()。

A.冲突域B.广播域C.管理域 D.阻塞域 9.关于接入网技术,下面描述中错误的是()。 A.公共交换电话网(PSTN)采用电路交换技术B.DDN属于点到点的专线接入技术 C.FTTx技术采用的主要传输介质为双绞线D.ADSL采用不对称的传输技术 10.在以太网中,双绞线使用()与其他设备连接起来。 A.SC接口B. LC接口 C.RJ-11接口D.RJ-45接口11.PPP、HDLC等广域网技术工作在OSI参考模型的()。 A.物理层和应用层B.物理层和数据链路层C.数据链路层和网络层D.数据链路层和表示层12.下列哪种情况是产生交换机回路、引发广播风暴的原因() A.冗余链路B.交换机堆叠C.10M与100M以太网共存D.交换机同时开机 13.下面对我国广泛使用的DDN网络描述不正确的是()。 A.DDN线路使用简便,覆盖面广。 B.DDN专线是点到点的链路,它给予用户访问整个链路带宽的可能性。 C.DDN相对于分组交换网络来说,线路费用较低。 D.DDN专线被广泛用于企业网互连,专线internet接入。 14.构建企业网时,局域网技术选择主要以()为主。

大学语文试题及答案

《大学语文》课程期末考试试题A解答及评分标准 专业、班级:任课教师: 一、单项选择题(每小题1分,共20分): 1.“攻之不克,围之不继,吾其还也”中的“吾其还也”应解释为:( C ) A.我们期盼回去啊B.我们已经回去啦 C.我们还是回去吧D.我们还要回来的 2.“羽岂其苗裔邪?何兴之暴也!”中“何兴之暴也”应理解为:(A )A.他的兴起多么突然啊B.他为何产生残暴之心啊 C.是什么让他暴跳如雷啊D.为什么他要实施暴行啊 3.“贫乏不能自存,使人属孟尝君。”一句中“属”字通( B )字。 A.阻B.嘱C.祝D.助 4.“会当凌绝顶”后面一句是( D )。 A.一览群山小B.一览名山小C.纵览江山小D.一览众山小 5.成语“梨花带雨”见于谁的作品?( C ) A.孟子 B.王维 C.白居易 D.陶渊明 6.窦娥的三桩誓愿不包括:( D ) A.血溅白练 B.六月飞雪 C.三年亢旱 D.诛杀奸人 7.古典名著《红楼梦》的成书年代是:( D ) A.唐代 B.元代 C.明代 D.清代 8.以下哪一句不是孔子对《诗经》的评价?( A ) A.感于哀乐,缘事而发。B.温柔敦厚。 C.乐而不淫,哀而不伤。D.思无邪。 9.“黑夜给了我黑色的眼睛,我却用它去寻找光明。”这句诗出自:( D ) A.《黑夜》B.《黑眼睛》C.《远和近》D.《一代人》 10.被曹禺认为“最具有雷雨性格”的人物是( B )。 A.周朴园B.周繁漪C.鲁侍萍D.鲁大海 11.著名诗句“冬天已经来了,春天还会远吗?”出自( C )。 A.《假如生活欺骗了你》B.《致大海》C.《西风颂》D.《我曾经爱过你》 12.作者鲁迅对阿Q的批判态度是( D )。 A.麻木不仁B.哀其不幸C.怒其不争D.哀其不幸,怒其不争 13.有“俄罗斯诗歌的太阳”美誉的诗人是( C )。 A.华兹华斯B.歌德C.普希金D.雪莱 14.以下哪位诗人不属于现当代诗歌流派“朦胧诗群”的代表?( C ) A.杨炼B.北岛C.余光中D.舒婷 15.汪曾祺出的第一部小说集是( B )。 A.《受戒》B.《邂逅集》C.《羊舍的夜晚》D.《大淖记事》 16.宋代著名女词人李清照自号易安居士,其词收在哪本词集里?( C ) A.《如梦令》B.《易安居士集》C.《漱玉词》D.《声声慢集》 17.诗句“为什么我的眼里常含泪水?因为我对这土地爱得深沉”出自( C )。A.《土地》B.《泪水》C.《我爱这土地》D.《祖国》 18.以下属于莎士比亚四大悲剧之一的是:( A ) A.哈姆莱特麦克白李尔王奥晒罗B.威尼斯商人C.亨利四世D.浮士德19.《变形记》的作者是:( C ) A.格里高尔B.尤奈斯库C.卡夫卡D.海明威 20.以下不属于英国“湖畔派”之一的诗人是:( B ) A.华兹华斯B.雪莱C.柯勒律治D.骚塞

大学语文期末考试题汇总(附答案整理)(1)(1)

大学语文期末考试题汇总 一.单选题 1.称赞《史记》为“史家之绝唱,无韵之离骚”的人是(鲁迅) 2.关于“子”的说法错误的是(自由职业者) 3.拟语录体形式记述的先秦诸子著作是(《论语》) 4.老舍著《断魂枪》中的主人公是(沙子龙) 5.《前赤壁赋》中苏子认为“惟江上之清风,与山间之明月,耳得之而为声,目遇之而成色,取之无禁,用之不竭。”表达(积极旷达的心境) 6.《前赤壁赋》一文运用主客问答的形式,其中“客”所起的作用(代表作者思想的一个侧面) 7.契诃夫《苦恼》中能听车夫姚纳诉说苦恼的是(小母马) 8.《前赤壁赋》中描写箫声的句子是(舞幽壑之潜蛟) 9.《苦恼》中车夫姚纳的苦恼是(没人听他诉说) 10.《前赤壁赋》中用来写景抒情说理的自然景物是(江水、清风、明月) 11.下列哪一句不是孔子对《诗经》的评价?(乐而不淫,哀而不伤) 12.、胡适在《容忍与自由》中写“绝对之事”用的原引事例主角是(陈独秀) 13.顾城最著名的一句话“黑夜给了我黑色的眼睛,我却用它寻找光明”出自哪一部诗集?(《一代人》) 二.填空 1.敏而好学,(不耻下问) 2.文质彬彬,(然后君子) 3.己所不欲,(勿施于人) 4.有朋自远方来,(不亦说乎?) 5.孔子字(仲尼),是中国先秦著名的思想家、教育家、政治家。孔子开创了私人讲学的风气,是(儒家)学派的创始人。 6.孔子创始学派儒家的核心思想是(仁、礼) 7.《史记》分为五部分,分别是(本纪十二篇,表十篇,书八篇,世家三十篇,列传七十篇) 8.《边城》作者(沈从文),七中的少女主人公(翠翠)

9.写出老舍的三部作品(《骆驼祥子》、《茶馆》、《四世同堂》 10.哀吾生之须臾,(羡长江之无穷) 11.(蒹葭苍苍),白露为霜,所谓伊人,(在水一方) 12.子曰:“三人行,必有我师焉,(择其善者而从之,其不善者而改之)。” 13.《诗经》三百篇,分为(风、雅、颂)三个体 14.孔子的儒家核心思想“仁”是(爱人),“仁”的施行应以(“礼”)为规范,崇尚克己复礼。 三.翻译题 1.子曰:“出门如见大宾,使民如承大祭,己所不欲,勿施于人,在邦无怨,在家无怨。” 译:孔子说:“出门在外要像接待贵宾一样尊敬谨慎,役使老百姓要像承当重大祭典一样严肃小心。自己不喜欢的事物,就不要强加给别人。在诸侯国里做官不会招致怨恨,在大夫的采邑里做官也不会招致怨恨。” 2.惟江上之清风,与山间之明月,耳得之而为声,目遇之而成色,取之无禁,用之不竭。是造物者之无尽藏也,而吾与子之所共适。 译:只有江上的清风和山间的明月,耳朵听它,听到的便是声音,眼睛看它,看到的便是色彩,取用它没有人禁止,享用它无穷无尽,这是大自然的无穷宝藏,是我和你可以共同享受的。” 四.论述题 1.阅读《骆驼祥子》片段并赏析。 可能会考的材料(不一定哈) 赏析一:祥子的手哆嗦得更厉害了,揣起保单,拉起车,几乎要哭出来。拉到个僻静地方,细细端详自己的车,在漆板上试着照照自己的脸!越看越可爱,就是那不尽合自己的理想的地方也都可以原谅了,因为已经是自己的车了。把车看得似乎暂时可以休息会儿了,他坐在了水簸箕的新脚垫儿上,看着车把上的发亮的黄铜喇叭。他忽然想起来,今年是二十二岁。因为父母死得早,他忘了生日是在哪一天。自从到城里来,他没过一次生日。好吧,今天买上了新车,就算是生日吧,人的也是车的,好记,而且车既是自己的心血,简直没什么不可以把人与车算在一块的地方。

网络工程设计试题及答案

第一章 1.网络工程的定义是什么?什么是网络工程设计? 答:(1)将系统化的、规范的、可度量的方法应用于网络系统的设计、建造和维护的过程,即将工程化应用于网络系统中。(2)对(1)中所述方法的研究。 2. 与网络工程有关的工作可以分为哪些阶段?每个阶段的主要任务是什么? 答:、选择系统集成商或设备供货商网络系统的需求分析逻辑网络设计物理网络设计系统安装与调试系统测试与验收用户培训和系统维护 3如果将所有网络工程都可看成一个问题的循环解决过程,它们可包含哪4个截然不同的阶段?请说明这些阶段的主要任务。? 状态描述:表示了事务的当前状态。 问题定义:标志了要要解决的特定问题。 技术开发:通过应用某些技术来解决问题。 方案综述:提交结果(如文档、程序、数据、新的应用功能或新系统)给那些从一开始就需要方案的人。 第二章 1.简述网络需求分析的目标是什么?简述网络需求分析的重要性。 答:网络需求分析的目的是从实际出发,通过现场实地调研,收集第一手资料,对已经存在的网络系统或新建的网络系统有一个系统的认知,取得对整个工程的人总体认识,确定总体目标和接丢安兴目标,为系统总体设计打下基础。需求分析是设计、建设与运行网络系统的关键。 重要性:良好的需求分析有助于后续工作建立稳定的基础。如果在设计初期没有就需求达成一致,加上在整个项目的开发过程中,需求会不断的变化,这些因素综合起来可能会

破坏项目计划和预算 2.网络需求分析的主要内容是什么? 答:需求分析阶段主要完成用户网络系统调查,了解用户建网需求,或用户对原有网络升级改造的要求。这包括综合布线系统、网络平台、网络应用的需求分析,为下一步制定网络方案打好基础。 3.网络需求分析中的主要技术约束有哪些? 答: 5 .分析网络应用目标的主要步骤是什么? 1. 与网络客户讨论公司的办公政策和技术发展路线 2. 网络设计符合客户预算 3. 网络设计项目日程安排符合客户项目进度 第三章 1.综合布线系统由几个子系统组成?分别是什么? (1)六个 (2)工作区子系统。 水平干线子系统。 垂直干线子系统。 设备间子系统。 管理子系统。 建筑群子系统

网络工程期末考试参考复习题

一.填空题 1.STP的根本目的是防止网络环路 2.在接入Internet的网络中,路由器往往有一条默认路由 3.三层交换机是指具有路由和转发功能的交换机 4.在RIP协议中,默认的路由更新周期是30 秒 5.OSPF使用洪范扩散路由信息 6.OSPF网络的最大跳数是200 7.IEEE的802.1Q 标准规定了TaggedVLAN 8.IEEE的802.1P 规范使得二层交换机能够提供流量优先级服务 9.IP路由表常包括三项内容,他们是IP地址、掩码和下一跳 二.选择题 1.一主机PING另一主机的IP地址时,路由器返回网络不可达的错误信息,可能的原因是C C.路由器中的路由表配置错误 2.分组过滤型防火墙原理上是分析C 分组的技术 C.网络层 3.如果为二层交换式局域网分配多个子网的IP地址,那么网络需要配置B 才能不同子网间工作站的通信B.路由器 4.一台服务器用IP地址可以PING通,但用域名却PING不通,原因可能是C C.DNS服务器配置错误 5.虚拟网络VLAN以软件方式来实现逻辑工作组的划分与管理,如果同一逻辑工作组的成员之间希望进行通信,那么他们A A.可以处于不同的物理网段,而且可以使用不同的操作系统 6.下面关于VLAN的描述中,不正确的是D D.由于包含了多个交换机,因此VLAN扩大了冲突域 7.路由选择协议的一个要求就是必须能够快速收敛,所谓路由收敛是指D D.网络设备的路由表和网络拓扑结构保持一致 8.在环境优美的园林式小区,易采用 D 室外布线方法D.只埋或者管道电缆 9.一般信息插座要设计在距地面约B 厘米B.30 10.光缆绕弯时,其曲率半径不能小于C 厘米处 C.30 11.下列传输介质中抗干扰能力最强,误码率最低的是D D.光纤 12.将一个局域网连入Internet,首选的设备是A A.路由器 13.在网络测试过程中,发现PING网络中的其他主机时,应答时断时续,这种现象的原因可能是C C.网络中有“广播风暴” 14.某公司产品的VLAN配置中,一个交换机端口只能分配一个VLAN,那么这种VLAN的划分是基于A A.端口号 15.综合布线系统的的信息插座的接口采用B B.RJ-45 16.配线架主要用于结构化布线系统的D D.管理子系统 17.边界网关协议是指D D.BGP 18.路由器的访问控制列表ACL的作用是B B.提供路由过滤功能 19.OSPF协议使用A 分组来保持与邻居的链接 A.HELLO 20.以下协议中支持可变子网掩码和路由器汇聚功能的协议是B B.OSPF 三.简答题 1.简述网络工程的主要阶段和各阶段的主要任务? 答:①选择系统集成商或设备供货商②网络系统的需求分析③逻辑网络设计④物理网络设计⑤网络安全设计⑥系统安装与调试⑦系统测试与验收⑧用户培训和系统维护 2.什么是VLAN?划分VLAN的优点是什么?有哪些实现方式? 答:VLAN一组逻辑上的设备和用户;划分VLAN使网络设备的移动、添加和修改的管理开销减少;可以控制广播活动;可提高网络的安全性;实现方式有使用三层交换机或一个二层交换机和一各路由器 3.设计大型网络系统时,通常采用层次模型,层次模型一般包括哪些层次?各个层次的主要功能是什么? 答:①接入层:为用户接入网络②汇聚层:对数据进行转发、加密、地址转换等处理③核心层:提供高速大吞吐量高可靠性的数据交互服务4.什么是结构化布线系统?包括哪些子系统? 答:是一种跨学科,跨行业的系统工程,能够满足支持综合性的应用;包括工作区子系统、水平布线子系统、垂直干线子系统、管理子系统、设备间子系统和建筑群子系统 5.一般CISCO路由器在命令行界面包括哪些模式?作用?如何转换? 答:用户模式、特权模式和全局配置模式;用户模式提供查看路由器的连接状态等基本功能,特权模式下可以查看路由器的配置信息和对路由器的测试,全局配置模式可以对路由器进行各种配置;用户模式输入enable进入特权模式,特权模式输入disable退出到用户模式,特权模式输入configure terminal进入到全局配置模式,全局配置模式输入end或者exit退出到特权模式。

大学语文期末试卷及答案

大学语文期末试卷及答案 一、填空题(12分) (一)文学常识填空(每空1分) 1.《》是我国最早的一部诗歌总集,原名《》或《》。 2.《》是儒家学说经典,主要记载孔子及其弟子的言行,由孔子的弟子及再传弟子记录编纂而成。 3.李白诗歌充满浪漫色彩,诗歌风格豪放飘逸,被誉为。 4.《垓下之围》节选自,作者是。 5.戴望舒的《雨巷》一诗中的丁香姑娘,运用了手法。 (二)名句、诗词填空(每空1分) 1.人生代代无穷已,。(张若虚《春江花月夜》) 2.路漫漫其修远兮,。(屈原《离骚》) 3.春风桃李花开日,。(白居易《长恨歌》) 4.感时花溅泪,。(杜甫《春望》) 二、解释下列带“ ”的词语(每词1分,共10分) 1.贫与贱,是人之所恶也。 2.长太息以掩涕兮,哀民生之多艰。 3.吾长见笑于大方之家。 4.相与枕藉乎舟中,不知东方之既白。 5.所当者破,所击者服,未尝败北。 6.窃以为与君实游处相好之日久,而议事每不合,所操之术多异故也。 7.此情可待成追忆?只是当时已惘然。 8.是以区区不能废远。 三、简析题(38分) (一)阅读《秋水》中的一段文字,回答文后问题。 秋水时至,百川灌河。泾流之大,两涘渚崖之间,不辩牛马。于是焉河伯欣然自喜,以天下之美为尽在己。顺流而东行,至于北海,东面而视,不见水端。于是焉河伯始旋其面目,望洋向若而叹曰:“野语有之曰:‘闻道百,以为莫己若者。’我之谓也。且夫我尝闻少仲尼之闻而轻伯夷之义者,始吾弗信,今我睹子之难穷也,吾非至于子之门则殆矣,吾长见笑于大方之家。” 1.本段描写了哪两种景象?(2分)二者的关系是什么?(4分) 2.从这段话来看,《秋水》这篇文章是采用什么方法来讲道理的?(4分)

2014年下半年上网络工程师下午完整试题

2014年上半年下午试题网络工程师 试题一 某单位计划部署园区网络,该单位总部设在A区,另有两个分别设在B区和C区,各个地区之间距离分布如图1-1所示。 该单位的主要网络业务需求在A区,在网络中心及服务器机房亦部署在A区;B的网络业务流量需求远大于C区;c区的虽然业务流量小,但是网络可靠性要求高。根据业务需要,要求三个区的网络能够互通并且都能够访问互联网,同时基于安全考虑单位要求采用一套认证设备进行身份认证和上网行为管理。 问题1 为了保障业务需求,该单位采用两家运营商接入internet。根据题目需求,回答下列问题; 1.两家运营商的internet 接入线路应部署在哪个区?为什么? 2.网络运营商提供的mplsvpn和千兆裸光纤两种互联方式,哪一种可靠性高?为什 么? 3.综合考虑网络需求及运营成本,在AB区之间与AC区之间分别采用上述那种方式进 行互联? 问题2

根据网路部署需求,该单位采购了相应的网络设备,请根据题目说明及表所规定1-2所示的设备数量及合理的部署位置(注:不考虑双绞线的距离限制)。 【问题3】 根据题目要求,在图1-2的方框中画出该单位A区网络拓扑示意图(汇聚层以下不画) 试题二(共15分) 某公司采用win server 2003 操作系统搭建该公司的企业网站,要求用户在浏览器地址必须输入https://https://www.360docs.net/doc/782146966.html,/index,.html或https://117.112.89.67/index.html来访问该公司的网站。其中,index.html文件存放在网站服务器E:\gsdata目录中。在服务器上安装完成iis6.0后网站属性窗口[网站],[主目录]选项卡分别如图2-1

2016年网络工程期末复习提纲(含答案)

2016年网络工程期末复习提纲(含答案)

网络工程 题型:一、填空(10分)二、选择(30分)三、简答(20分) 四、应用(30分)五、综合(10分) 填空题:(5个) 1.网络工程通常涉及大量资金,而根据我国有关政策规定,用户方寻找集成商要通过招标方式,而集成商寻找用户商要通过投标方式。 2.网络性能指标有两类:网元级指标和网络级指标。 3.从逻辑上讲,构成因特网的所有网络实体均可以被抽象为两类基本构件:称为 链路的物理介质和称为节点的计算设备。 4.网桥中的站表由端口号和MAC地址组成。 5.结构化布线系统的测试分为验证测试、鉴别测试两类。 6.IP地址是172.112.202.56/22的网络号地址是 172.112.200.0 ,主机号地址是 0.0.2.56 。 7.大型网络系统集成过程的三个关键因素:技术、管理和用户关系。 8.网络系统集成的模型有:用户需求分析、逻辑网络设计、物理网络设计与实现、测试。 9.结构化布线设备分为三类:承载设施、连接设施、配线设 施。 选择题:(10个) 1、下面通信流量分类中,流量是对称的是( D ); A.客户机/服务器方式B.分布式计算方式 C.终端/主机方式D.对等方式 2、“Router(config)#”是路由器的( B )的命令模式; A.特权模式B.全局配置模式 C.用户模式D.借口模式 3、安全性设计主要步骤中不包含( D ); A.测试安全性,发现问题及时修正B.定义安全策略 C.分析安全性需求和折衷方案D.网络拓扑结构设计 4、有关网络结构冗余设计中,错误的是( B );

A.核心层和汇聚层均可实现冗余 B.核心层、汇聚层和接入层均可实现冗余 C.冗余设计包括冗余设备和冗余链路设计 D.冗余是提高网络可靠性和可用性目标的最重要方法 5、下面不是交换机的主要功能的是( B ); A.物理编址B.流控C.错误校验D.消除回路 6、建立网络系统的环境平台是为网络工程奠定物理基础,不包括( C );A.机构化布线系统设计B.网络机房系统的设计 C.网络操作系统选择D.供电系统的设计等内容 7、关于网络规划的说法,正确(错误)的是(); 8、关于结构化布线设备,下面哪一个不是(是)(); 主要包括:底盒、穿线盒、桥架和机柜。 9、机房负荷计算的正确方法是(实测法和估算法); 10、交换机实现VLAN的方法中,哪一种方法是(不是)正确的();包括:1)基于端口 2)基于MAC地址 3)基于协议 4)基于网络地址 5)基于定义规则的 11、关于结构化布线标准EIA/TIA的说法 12、下面关于IP地址分配方式,哪一种是正确(错误)的(IANA); 13、交换机命令模式;[类似第2题] 14、建立网络系统的环境平台的(是实施网络工程的物理基础) 15、关于网络流量的特点错误的是(一直在变化,分组长度是双,分组流量匪非均匀分布,网络流量表表现出局部性质,聚合的网络流量是多分型); 16、下面不是路由器的主要功能的是(转发,路由,提供网络接口,网络管理;简答题:(4个) 1、简述网络系统集成的模型。(P3) 答:该模型是一种对设计和实现网络系统的系统化方法的抽象。虽然该模型支持带有反馈的循环,但若将该模型视为具有某种线性关系可能更有助于处理各阶段的任务。该模型从系统级开始,涉及用户需求分析、逻辑网路设计、物理网络设计和测试等阶段。由于在物理网络设计阶段,网络设计者通常采用系统集成方法,因此将该模型称为网络工程的系统集成模型。 2、网络工程设计过程中应尽量保证“一把手”工程,简述其中“一把手”的含

大学语文期末试卷

大学语文期末模拟试题 一、单项选择题(10小题,每小题2分,共20分) 1、中国文学史第一位伟大的诗人是() A、屈原 B、白居易 C、杜甫 D、辛弃疾 2、我国第一部断代史是( ) A. 《左传》 B. 《汉书》 C.《三国志》 D.《清史稿》 3、被后人称之为“诗圣”的人是() A.李白 B.杜甫 C.孟浩然 D.白居易 4、下列作家不属于汉赋四大家的是() A.司马相如 B.杨雄 C. 左思 D.张衡 5、下列词人中不属于豪放派的有( ) A.、张孝祥 B. 朱敦儒 C. 陈亮 D.周邦彦 6、下列作家中属于“元曲四大家”的有( ) A.孔尚任 B.张可久 C.睢景臣 D.关汉卿 7、下列作家中属于“唐宋八大家”的有( ) A李白 B 王勃 C白居易 D柳宗元 8、“那河畔的/金柳,是/夕阳中的/新娘。波光里的/艳影, 在我的心头/荡漾。”中用到的修辞手法是() A.对偶 B.排比 C.博喻 D.比喻 9、下列书名不是《红楼梦》曾用过的是( ) A.《石头记》 B.《情僧录》 C.《情海恨史》 D.《风月宝鉴》 10、“六军不发无奈何,宛转娥眉马前死。”中采用的是()修辞手法 A.借代 B.对比 C.夸张 D.衬托 二、填空(10个空,每空1分,共10分) 1、盛唐时期是诗歌繁荣的顶峰,这个时期有被誉为“诗仙”的﹍﹍﹍﹍、被誉为“诗圣”的﹍﹍﹍﹍、还有“诗佛”﹍﹍﹍﹍、“诗鬼”﹍﹍﹍﹍等,他们共同为盛唐诗坛增添了无限光彩。 2、采莲南塘秋,------------------------。 3、《诗经》是我国最早的一部诗歌总集,按音乐性质分为﹍﹍﹍﹍、﹍﹍﹍﹍、﹍﹍﹍﹍,是我国现实主义诗歌的光辉起点。