AAA 配置手册

AAA配置手册

1证书认证配置 (2)

1.1客户端证书校验(双因素) (2)

1.1.1为SPX申请服务器证书 (2)

1.1.2为SPX导入证书 (3)

1.1.3导入CA根证书 (5)

1.1.4设置SPX证书认证选项 (7)

1.1.5申请客户端证书 (8)

1证书认证配置

1.1客户端证书校验(双因素)

客户端证书校验指的是在用户等登陆SPX时,SPX检查客户端是否安装了数字证书,只有安装了正确的数字证书才允许登陆,同时检查用户的用户名和口令。只有两个条件都满足才能正常登陆,所以称为双因素认证。

1.1.1为SPX申请服务器证书

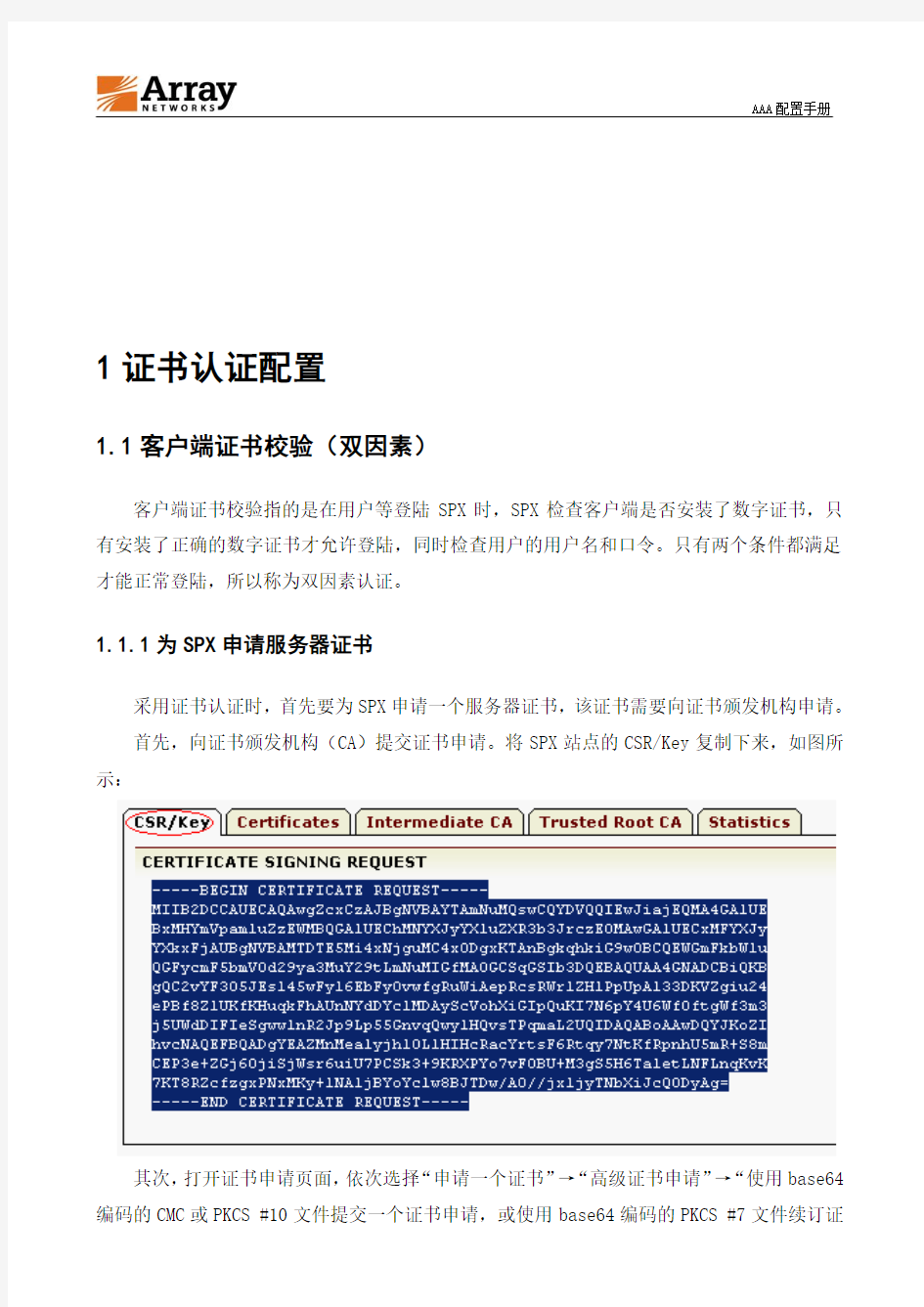

采用证书认证时,首先要为SPX申请一个服务器证书,该证书需要向证书颁发机构申请。

首先,向证书颁发机构(CA)提交证书申请。将SPX站点的CSR/Key复制下来,如图所示:

其次,打开证书申请页面,依次选择“申请一个证书”→“高级证书申请”→“使用base64编码的CMC或PKCS #10文件提交一个证书申请,或使用base64编码的PKCS #7文件续订证

书申请”。将SPX的CSR/Key粘贴到文本框中,然后提交申请。如图所示:

待CA颁发了这个证书后,再次打开证书申请页面,依次选择“查看挂起的证书申请的状态”→“保存的证书申请”,按照“Base64编码”格式下载证书。如图所示:

1.1.2为SPX导入证书

将下载的证书用“记事本”程序打开,如图所示:

将文本中的内容全部复制出来,包括开始标记和结束标记。然后将这段内容导入到SPX 的证书中,同时将这个新导入的证书设置为默认证书。如图所示:

以上是WebUI方式导入,下面是命令行导入

ENSS-CLI(config)$ssl import certificate

Enter certificate, use "..." on a single line, without quotes to terminate import -----BEGIN CERTIFICATE-----

MIIDxTCCAq2gAwIBAgIKYU1rpAAAAAAABTANBgkqhkiG9w0BAQUFADASMRAwDgYD

VQQDEwdFTlNTIENBMB4XDTA3MDcyNDEwMzcwOVoXDTA4MDcyNDEwNDcwOVowgZcx

CzAJBgNVBAYTAmNuMRAwDgYDVQQIEwdiZWlqaW5nMQswCQYDVQQHEwJiajEWMBQG

A1UEChMNYXJyYXluZXR3b3JrczEOMAwGA1UECxMFYXJyYXkxFjAUBgNVBAMTDTE5

Mi4xNjguMC4xODkxKTAnBgkqhkiG9w0BCQEWGmFkbWluQGFycmF5bmV0d29ya3Mu

Y29tLmNuMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDrZvN0pwAi8Pjs+jQG

INwJbYgcBXBiMdxQ828WhUg2SLgcuTF2VukWHGt2fPoLkJGbolE3zNXEDExnmnhk

DVLOj98VVx9VPbE2j8cbgAIY1q+nsNFXg1Qyrsxs9SD4s6SXK1P7KnQ9NfASrWLS

LT/z4k+IpeKBlrc5q4gghJAofQIDAQABo4IBGTCCARUwHQYDVR0OBBYEFMmG0VnR

di9z/UuMBg6gcZSHCY71MB8GA1UdIwQYMBaAFJt8i+njD2DTDzghzrkrO12CuuQs

MFkGA1UdHwRSMFAwTqBMoEqGI2h0dHA6Ly9qaHkvQ2VydEVucm9sbC9FTlNTJTIw

Q0EuY3JshiNmaWxlOi8vXFxqaHlcQ2VydEVucm9sbFxFTlNTIENBLmNybDB4Bggr

BgEFBQcBAQRsMGowMwYIKwYBBQUHMAKGJ2h0dHA6Ly9qaHkvQ2VydEVucm9sbC9q

aHlfRU5TUyUyMENBLmNydDAzBggrBgEFBQcwAoYnZmlsZTovL1xcamh5XENlcnRF

bnJvbGxcamh5X0VOU1MgQ0EuY3J0MA0GCSqGSIb3DQEBBQUAA4IBAQCoiPB/SLgs

CzjXgxzOpAgOWg1cKzzxyArfywCjybdpy8oWOLBvZ4njKHqCkBMUVGSPuQsN5KFm

2TgocE8cr5blg8oOuxpbVRAoSi4bd9ysf97/rdNLnYsyIlnptoOqSjk5EKt6X5bm

rt1kY/htKCVRpZhhJLcWFUrljYQ6h4ELL9pDIwlBtCJUJweBfGs0nWepobRE/Nqo

9tNOpgmNGD45Yv3bKaX0t/qIo+Nyg9SQjp68vAs5WTv4NxKfRLduJuaOcEEZJWXl

wYB8xm1wSvo4QjklR9z3nvoRJCM7KQhex7QCAA67JecYL/V1WJrNKBpx8bEb9+Fp

ojX/D3bfJ6z3

-----END CERTIFICATE-----

...

PEM format

Certificate import successful

1.1.3导入CA根证书

想要导入的证书生效,还必须将颁发这个证书的CA根证书导入SPX,这样SPX才能确认证书的依赖关系。在导入CA根证书前,首先要将根证书的编码格式转换为“Base64编码”然后再导入SPX。

然后在SPX的根证书导入页面将这个证书导入。如图所示:

命令行导入

ENSS-CLI(config)$ssl import rootca

Enter the trusted root CA certificate file in PEM format,

use "..." on a single line, without quotes to terminate import -----BEGIN CERTIFICATE-----

MIIDXDCCAkSgAwIBAgIQKHOO6T3MlbdLEcoqBiBl3zANBgkqhkiG9w0BAQUFADAS MRAwDgYDVQQDEwdFTlNTIENBMB4XDTA3MDcyNDAxNTQ1NVoXDTEyMDcyNDAyMDQx N1owEjEQMA4GA1UEAxMHRU5TUyBDQTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBALZm+bA1jW8QtNek5QPJUsaxk1sB7F38S402TY6Rg4S/oG2kMQXmHwux E9Px4CbY1t9zAtrHSRyfPEot0fJRAMEWSyf9pPkA29ahDSpi6G/pLKZ978X9cdq2 3ohs1F8EE97u5i+8T9jwPA4Q4tOfv2y0h4oNUAiyKJmahcyHGfi0fAu1ccILni/r tG1f5r2BqW0DnqKTagI3xXzpJDDCMODSTcCkPPnVbftWfyJ/6Mk6R3wXihgL/ol1 LXB4s46I++jlceBnK+WWdzP5C+S8JstwNAeS0qEp/cpdUwp5JAZVzlrl46my2lmR d9bFta2RZsWDhumTHPFNmswf2aLkCYkCAwEAAaOBrTCBqjALBgNVHQ8EBAMCAYYw DwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUm3yL6eMPYNMPOCHOuSs7XYK65Cww WQYDVR0fBFIwUDBOoEygSoYjaHR0cDovL2poeS9DZXJ0RW5yb2xsL0VOU1MlMjBD QS5jcmyGI2ZpbGU6Ly9cXGpoeVxDZXJ0RW5yb2xsXEVOU1MgQ0EuY3JsMBAGCSsG AQQBgjcVAQQDAgEAMA0GCSqGSIb3DQEBBQUAA4IBAQBdWBDvZGX2gHDv8QEub51U

tHwMMUrUdv0NgpZxou9uCFMZhtv2V+tq7J9GAF4FeTCEx77vwB7DXWQXjntlBauV

YkPFF2D9vuZTpHL0jiKELY7fHcqsRp+hicshjjK3xAo0RDSy4dSzwBekhJ5YJY3w

Jgd6NAmAX7dRwntjl9rlNBViQTs/Rfs8cdH5QAZDm07S9t2ZUXcvhcKRf620Ijj9

Bb/DPhid5xOj2f3Qpi8vnr/eswNhgRKQT+4l/9jcldWQtplqtvGgtMAVWjwn8oH0

Up51lnYOYzinWkFfSc5c24peUM/4qWtO31iUVtJW++/gnuViQO09tCQAV6piWV6P

-----END CERTIFICATE-----

...

importing... please wait..

Root CA certificate import successful

导入证书后启用SSL

ENSS-CLI(config)$ssl settings clientauth

ENSS-CLI(config)$ssl start

1.1.4设置SPX证书认证选项

在SPX配置页面打开“Enable Client Authentication”选项,如图所示:

此时,证书和口令双因素认证在SPX上已经配置完成了。此时访问SPX会出现“选择数字证书”的提示框,因为没有证书,所以不能访问。想要正常访问,就需要客户端也申请相应的浏览器证书(必须是为SPX颁发服务器证书的CA),这个证书要与SPX的证书想对应,

应该在同一个CA上申请。

1.1.5申请客户端证书

浏览器证书的申请与服务器证书申请类似,在证书申请页面上依次选择“申请一个证书”→“Web浏览器证书”。在出现的页面上填好相应的注册信息然后提交。

等待CA颁发了这个证书后,再次打开证书申请页面,依次选择“查看挂起的证书申请的状态”→“Web浏览器证书”→“安装此证书”。

安装完成后会在客户端的证书下面看到这个证书,证书的主题就是申请证书时填写的内容。

此时,安装了证书的客户端就可以正常访问SPX了。首先,会出现“选择数字证书“提示框。

选择刚申请的证书,证书正确后会出现SPX登陆界面。输入用户名和密码完成登陆。

1.2、客户端证书认证

客户端证书认证指的是客户端只要安装了数字证书即可登陆,不再需要用户名和口令。这种认证方式同样需要为SPX和Web浏览器申请证书,证书的申请、导入和安装与1.1所述相同,这里就不再重复了,不同的地方在于SPX的设置。

1.2.1设置SPX认证方式

在SPX的AAA配置页面中,将认证方法设置为“Cert-Anonymous“。

1.2.2 SPX关闭AAA

将SPX的AAA关闭,在关闭AAA之前,首先要关闭站点的“Session Reuse“功能

将上图中的勾去掉即可。

其次,将站点的“AAA“关闭,去掉勾即可。

此时,客户端证书认证已经配置完成,接下来就是为客户端申请Web浏览器证书,方法与1.1中所述相同,申请好证书后就可以访问了。

1.3客户端证书字段校验

客户端证书字段校验是指当用户登陆SPX时,SPX不只判断客户端有无证书,而且针对证书的某个字段进行校验,只有通过校验的用户才能登陆。与1.2相比,这种认证方法更加安全。

同样,这用认证方式也需要为SPX和Web浏览器申请证书,证书的申请、导入和安装与1.1所述相同。

1.3.1设置证书校验字段

在SPX的AAA配置页面中,配置证书认证选项,设置校验字段。选项下面列出了可以校

验的字段,选择其中一个作为校验字段,这里以https://www.360docs.net/doc/b511562298.html,为例,这个字段是指校验证书中的“姓名“字段。

Validate Method Using的两个选项分别为LocalDB和LDAP,意思是用户建立在LocalDB 还是LDAP,用户建立在哪里这里就选择哪个选项,与下面的建立用户对应。

1.3.2设置SPX认证方式

在SPX的AAA配置页面中,将认证方法设置为“Cert-Challenge“。

1.3.3建立用户

在LocalDB或者LDAP中建立相应字段的用户名和口令,用户名就是所校验字段的值。

我们校验的字段是“https://www.360docs.net/doc/b511562298.html,”,这个字段的值为“sxg”。所以,应该建立一个用户名为sxg的用户。

此时,客户端证书字段校验就配置完成了,用户登陆时首先会让用户选择数字证书,证书正确后会出现登陆页面,在这个字段中只需要输入密码。这个密码就是所校验字段的口令(在本例中就是sxg这个用户的口令)输入正确后完成登陆。

对于用户来讲,他并不知道SPX检验的是哪个字段,只知道管理员给他的字段校验密码,因此更加安全。

2LDAP认证配置

2.1LDAP简介

LDAP的英文全称是Lightweight Directory Access Protocol,一般简称为LDAP,它是一种轻量目录访问协议,但是一般人们都说:“把数据存在LDAP中”或者“从LDAP数据库中取出数据”,把LDAP理解成了一种数据库。实际上LDAP并不是数据库而是用来访问存储在信

息目录(也就是LDAP目录)中的信息的协议,或者说“通过使用LDAP,可以在信息目录的正确位置读取(或存储)数据”。

我们暂且将LDAP访问数据库这种方式称为LDAP数据库。

2.2LDAP认证配置

LDAP既可以做认证又可以做授权,这里我们先讲述LDAP做认证的配置。

2.2.1LDAP认证服务器配置

SPX支持与LDAP服务器结合实现认证,这需要在SPX的AAA配置选项下进行设置。需要指定LDAP服务器的地址、端口等信息才能实现认证。

LDAP认证配置需要以下几项参数:

Server IP:LDAP服务器的IP地址

Server Port:LDAP提供认证服务的端口

User Name:具有查询该服务器的用户名

用户名的格式为用户在LDAP服务器中的DN,包括这个用户的BaseDN。

User Password:用户的口令

Base:目录数据库开始查询的节点

用户从该节点(可以理解为路径下)开始查询。

Timeout:查询超时时间

Use SSL/TLS:SPX与LDAP服务器通信是否加密

配置完LDAP认证服务器后还需要配置一下搜索关联选项,就是说用户在SPX登陆页面输

入的用户名与LDAP数据库中的用户通过什么条件进行关联,查询的时候将用户输入SPX的“用户名”与LDAP中的哪个字段比对。一般情况下LDAP中以“uid”作为用户的标识;SPX中用户输入的用户名用

LDAP服务器认证有两种方式:其一,只要在LDAP服务器上查到了相应的记录就认为用户是合法的;其二,用户不仅可以在LDAP服务器上查到相应记录,而且必须以查询到的用户名和密码登录一次LDAP服务器,可以成功登录的用户才认为是合法的。

在SPX与LDAP结合认证的过程中,针对LDAP的认证方式不同,SPX的配置也有所不同。不同之处在于,如果LDAP采用第二种方式,SPX必须设置“Authenticate with Bind”这个选项,绑定方式有静态和动态两种,分别如下:

动态绑定:

静态绑定:

静态绑定需要指定DN前缀和DN后缀,格式如上图所示。“前缀”+“用户名”+“后缀”共同构成了用户的DN。

2.2.2设置SPX认证方式

在SPX的AAA配置页面中,将认证方法设置为“LDAP“,授权暂留为空。

此时,SPX通过LDAP认证配置完成。

2.3 组映射授权配置

上面已经说过,LDAP既可以做认证也可以做授权,但是一般的用法是通过LDAP认证,组映射授权。

首先,要确定LDAP分组依据属性,也就是说LDAP是依据什么分的组(比如说按部门分组或者按职位分组),然后把这个分组依据(部门或职位)对应成LDAP中相应的字段作为LDAP的分组依据属性。一般情况下使用memberOf这个属性作为分组依据属性,不同情况下这个分组依据属性是不同的,具体按实际情况而定。

其次,在LocalDB中建立分组(个数与LDAP中组的个数对应),将本地组(LocalDB中的组)和外部组(LDAP上的组)对应起来。另外,在LocalDB中建立一个默认组,作用就是将不属于LDAP上任何组的用户全部对应到这个组中。

经过以上的配置就可以将LDAP上的组对应成LocalDB上的组,然后再通过为本地组授权实现用户的权限设定。

2.4 LDAP授权配置

采用LDAP做授权需要扩充LDAP的schema,然后配置需要授权用户的ACL属性赋予相应的权限。

我们以OpenLDAP为例叙述过程,一般需要在slapd.conf中加入include文件:

include d:/openldap/etc/schema/core.schema

include d:/openldap/etc/schema/inetorgperson.schema

include d:/openldap/etc/schema/array.schema

然后在相应目录下放置array.shema文件,内容如下:

#Array extended schema ,added by wuyuepeng

# ArrayNetworks Schema

# case senstive url prefix ie *https://www.360docs.net/doc/b511562298.html,/marketing

attributetype ( 1.3.6.1.4.1.7564.1000.1

NAME 'accepturl'

DESC 'accept url exprerssion'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.26 )

# accepted source network addresses

# of the form network/mask eg 10.2.0.0/255.255.0.0

attributetype ( 1.3.6.1.4.1.7564.1000.2

NAME 'sourcenet'

DESC 'Source Network ip/mask'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.26 )

# case senstive network pool name

attributetype ( 1.3.6.1.4.1.7564.1000.3

NAME 'netpool'

DESC 'network pools for L3 VPN'

SYNTAX 1.3.6.1.4.1.1466.115.121.1.26 )

#Array User inhearts from inetOrgPer

objectclass ( 1.3.6.1.4.1.7564.1000

NAME 'ArrayUser'

DESC 'Array Appliance Network User'

SUP top

AUXILIARY

MAY ( accepturl $ sourcenet )

)

# Borrow the accepturl and sourcenet from ArrayUser

objectclass ( 1.3.6.1.4.1.7564.1001

NAME 'ArrayGroup'

DESC 'Array Appliance Network Group'

SUP top

AUXILIARY

MAY ( accepturl $ sourcenet $ netpool )

)

然后在用户的相应属性增加相应的权限即可:

如:

在accepturl属性赋值为一个ACL:0 http:10.1.175.7/exchange AND SP-Demo DENY

3 Active Directory认证授权服务配置

3.1 Active Directory简介

Active Directory简称AD。存储关于网络上对象的信息并使这些信息可以用于用户和网络管理员的目录服务。Active Directory 允许网络用户通过单个登录过程访问网络上任意位置允许访问的资源。该技术可以用来确保只有那些经过授权的用户或应用程序方可获准在具备安全保障的前提自下针对相关资源实施访问调用。

Active Directory 用户和计算机:

设计为执行日常 Active Directory 管理任务的管理工具。这些任务包括创建、删除、修改、移动和设置存储在目录中的对象的权限。这些对象包括组织单位、用户、联系人、组、计算机、打印机和共享的文件对象。

Active Directory 数据模型:

从 LDAP 数据模型演化而来的模型。该目录用来保存对象,这些对象代表了由属性描述的各种端口的实体。在架构中定义了可以存储在目录中的对象和对象的类。对于对象的每个类,架构都定义了该类的实例所必须拥有的属性,并且该类可以是其的父类(该类可能有的附加属性)。

3.2 Active Directory认证配置

由于AD是LDAP的扩展,它的底层也是一个LDAP。所以,如果AD只是作为认证服务器,在SPX配置上可以通过AD的配置方法来配,也可以通过LDAP的配置方法来配。但如果AD也要做授权服务器,进行user-to-mapping组映射,在SPX配置上只能通过LDAP的配置方法来配,也就是把AD服务器看作LDAP服务器来配。

在配置AD认证前,先要向AD服务器管理员询问以下几点AD服务器的情况:

1.AD服务器的端口(默认TCP/UDP 389)

2.用户所在域的域名(表现为Mail Domain,如@https://www.360docs.net/doc/b511562298.html,)。

Site Configuration->AAA->Authentication->Active Directory

如上图所示空白处填入:

Server IP:AD服务器的IP地址

Server Port:AD服务器的通信端口(默认为TCP/UDP 389)

Mail Domain:用户所在域的域名(填写形式为:@https://www.360docs.net/doc/b511562298.html,、@https://www.360docs.net/doc/b511562298.html,等等)CLI:aaa method ad

aaa ad host

最多可以配置三个AD认证服务器。

3.3 Active Directory授权配置

配置AD做授权服务器,进行user-to-mapping组映射,在SPX配置上只能通过LDAP的配置方法来配,也就是把AD服务器看作LDAP服务器来配。详细配置见LDAP授权服务配置。

4 RADIUS 认证授权服务配置

4.1 RADIUS简介

Array SPX 可以很好的与通用的RADIUS服务器结合起来对用户进行身份认证。 RADIUS

是一种C/S结构的协议,SPX与RADIUS服务器之间的通信是经过加密来传输的,双方使用共享密钥,这个密钥不经过网络传播。SPX和RADIUS服务器通过UDP协议进行通信,一般情况下,RADIUS服务器的UDP 1812端口或UDP 1645负责认证,当然用户也可能使用别的UDP端口。

RADIUS的工作原理:用户接入NAS (Net Access Server,SPX这时充当NAS),NAS向RADIUS 服务器使用Access-Require数据包提交用户信息,包括用户名、密码等相关信息,其中用户密码是经过MD5加密的,双方使用共享密钥,这个密钥不经过网络传播;RADIUS服务器对用户名和密码的合法性进行检验;如果合法,给NAS返回Access-Accept数据包,允许用户进行下一步工作,否则返回Access-Reject数据包,拒绝用户访问;如果允许访问,NAS向RADIUS 服务器提出计费请求Account- Require,RADIUS服务器响应Account-Accept,对用户的计费开始。

4.2 RADIUS认证配置

在配置RADIUS认证前,先要向RADIUS服务器管理员询问以下几点RADIUS服务器的情况:

3.RADIUS服务器的认证端口(默认UDP 1812)

4.RADIUS服务器的通信密钥。先要在RADIUS服务器上添加一个客户端SPX(SPX作为

认证客户端代理登陆SSL VPN的用户向RADIUS服务器进行身份认证),SPX与RADIUS 服务器之间的通信需要设定好一个“通信密钥”。

Site Configuration->AAA->Authentication->RADIUS

Ubuntu下Android源码修改、编译及运行、launcher定制

环境 Linux 版本:Ubuntu 11.04 (可由10.10的版本进行升级)64位系统 GCC版本:gcc version 4.5.2 Java版本:java version "1.6.0_26" 下载android源码前注意: 1、保证Ubuntu系统中的容量在80G左右,以保证足够的空间来存放android源码以及编译后的相关文件。 2、保证Ubuntu系统进行Internet访问。 联网方法:采用拨号进行连接。相关操作步骤如下所示: 1、虚拟机→设置→硬件→网络适配器→网络连接→桥接 2、启动Ubuntu系统,打开终端(在普通用户下),输入相关命令如下: $ pppoeconf //打开后输入上网账号跟密码,确认保存 $ sudo pon dsl-provider //上网连接命令 经过这两个步骤后就可以进行上网了。 Android源码编译所依赖的tools 01.$ sudo apt-get update 02.$ sudo apt-get -y install git-core 03.$ sudo apt-get -y install gnupg 04.$ sudo apt-get -y install sun-java6-jdk flex 05.$ sudo apt-get -y install bison 06.$ sudo apt-get -y install gperf 07.$ sudo apt-get -y install libsdl-dev 08.$ sudo apt-get -y install libesd0-dev 09.$ sudo apt-get -y install libwxgtk2.6-dev 10.$ sudo apt-get -y install build-essential 11.$ sudo apt-get -y install zip 12.$ sudo apt-get -y install curl 13.$ sudo apt-get -y install libncurses5-dev 14.$ sudo apt-get -y install zlib1g-dev 15.$ sudo apt-get -y install valgrind 注意:(如果是32bit的系统的话,则要更改几个Android.mk文件) 01./external/clearsilver/cgi/Android.mk 02./external/clearsilver/java-jni/Android.mk 03./external/clearsilver/util/Android.mk 04./external/clearsilver/cs/Android.mk 用gedit打开,修改m64为m32即可 另外 将build/core/main.mk中的ifneq (64,$(findstring 64,$(build_arch)))修改为: ifneq (i686,$(findstring i686,$(build_arch)))

AAA配置

ACS访问原理 ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。这其中包括: ?Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS]) ?Cisco PIX防火墙(还有ASA/FWSM ) ?Cisco VPN 3000系列集中器 不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。 运行Cisco IOS软件的思科设备提供了两种网络设备管理解决方案: ?启用权利(Enable priviledges) ?AAA命令授权 Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。在缺省配置下,初次连接到设备命令行后,用户的特权级别就设置为1。为改变缺省特权级别,您必须运行启用命令,提供用户的启用口令和请求的新特权级别。如果口令正确,即可授予新特权级别。请注意可能会针对设备上每个权利级别而执行的命令被本地存储于那一设备配置中。这些等级缺省是有命令集的,比如说等级1只有一些基本的show命令等,而等级15是全部命令的集合。其他像2~14共13个等级的命令集是要用户自己在认证设备本地定义的。 缺省级别: 特权级别说明 0 包括disable, enable, exit, help和logout命令 1 包括router>提示值时的所有用户级命令 15 包括router#提示值时的所有启用级命令 可修改这些级别并定义新级别: enable password level 10 pswd10 privilege exec level 10 clear line privilege exec level 10 debug ppp chap privilege exec level 10 debug ppp error privilege exec level 10 debug ppp negotiation

ubuntu11.04下成功安装ns2-2.34

Ubuntu 11.04 安装 ns2-allinone-2.34【完整版】(附各种问题解决方案) 这真是一个痛苦并快乐到过程,尝试多次安装,最终迎来来伟大的复兴!终于安装成功了!!!++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ 经验:先将本文提到的错误在./INSTALL之前全部改正后可减少出错机会 1.首先,修改更新源,原有的更新源无法完成更新。 以下是ubuntu 11.04 教育网的源: sudo gedit /etc/apt/sources.list #网易资源 deb https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty main restricted universe multiverse deb https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-security main restricted universe multiverse deb https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-updates main restricted universe multiverse deb https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-proposed main restricted universe multiverse deb https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-backports main restricted universe multiverse deb-src https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty main restricted universe multiverse deb-src https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-security main restricted universe multiverse deb-src https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-updates main restricted universe multiverse deb-src https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-proposed main restricted universe multiverse deb-src https://www.360docs.net/doc/b511562298.html,/ubuntu/ natty-backports main restricted universe multiverse 2、更新Ubuntu系统文件,虽然系统是最新版本的,但是不代表里面的文件都是最新的,需要更新。 使用快捷键Alt + F2,得到程序查找窗口,输入gnome termina,打开Ubuntu的终端,里面依次输入命令 sudo apt-get update sudo apt-get upgrade sudo apt-get dist-upgrade 即可。这里首次采用sudo时,需要用户密码,也就是安装ubuntu时设置的。 3、为了更好的安装ns2,还需要进行一些package的安装,打开终端,输入 sudo apt-get install build-essential sudo apt-get install tcl8.4 tcl8.4-dev tk8.4 tk8.4-dev sudo apt-get install libxmu-dev libxmu-headers 4、在https://www.360docs.net/doc/b511562298.html,/projects/nsnam/files/上可以下载到ns-allinone-2.34.tar.gz,(或者在国内CSDN下载:

AAA基本配置

ACS配置的几个要点: 1、在接口配置拦目中选择相应的项目,否则不会在其他拦目中显示出来 2、在设备端的示例 ACS认证(authentication):路由器方式和PIX不同 Step1>在设备端定义tacacs+服务器地址以及key tacacs-server host 202.101.110.110 tacacs-server directed-request tacacs-server key test Step2>在ACS端定义设备的IP地址 Step3>在ACS上面建立用户名和用户组 Step4>在设备端配置AAA认证 aaa new-model aaa authentication login default group tacacs+ local aaa authentication enable default group tacacs+ enable line vty 0 4 login authentication default 授权、记帐: aaa new-model aaa authorization commands 1 default group tacacs+ local aaa authorization commands 15 default group tacacs+ local line vty 0 4 authorization commands 1 default authorization commands 15 default aaa accounting exec default start-stop group tacacs+ lin vty 0 4 accounting exec default 如果要记录用户所用的命令,设备端配置为: aaa new-model aaa accounting commands 0 default start-stop group tacacs+ aaa accounting commands 1 default start-stop group tacacs+ aaa accounting commands 15 default start-stop group tacacs+ line vty 0 4 accounting commands 0 default accounting commands 1 default accounting commands 15 default 一、AAA服务器配置:PIX/ASA方式 Chicago(config)# username admin password cisco Chicago(config)# aaa-server mygroup protocol radius

华为交换机AAA配置与管理

华为交换机AAA配置与管理

AAA配置与管理 一、基础 1、AAA是指:authentication(认证)、authorization (授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization 和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs(华为终端访问控制系统)服务器完成认证/授权;AAA是基于用户进行认证、授权、计费的,而NAC方案是基于接入设备接口进行认证的。 在实际应用中,可以使用AAA的一种或两种服务。 2、AAA基本架构: C/S结构,AAA客户端(也叫NAS-网络接入服务器)是使能了aaa功能的网络设备(可以是一台或多台、不一定是接入设备) 3、AAA基于域的用户管理: 通过域来进行AAA用户管理,每个域下可以应用不同的认证、授权、计费以及radius或hwtacacs服务器模板,相当于对用户进行分类管理 缺省情况下,设备存在配置名为default(全局缺省普通域)和default_admin(全局缺省管理域),均不能删除,只能

5、hwtacacs协议 Hwtacacs是在tacacs(rfc1492)基础上进行了功能增强的安全协议,与radius协议类似,主要用于点对点PPP和VPDN (virtual private dial-up network,虚拟私有拨号网络)接入用户及终端用户的认证、授权、计费。与radius相比,具有更加可靠的传输和加密特性,更加适合于安全控制。 Hwtacacs协议与其他厂商支持的tacacs+协议的认证流程和实现方式是一致的,能够完全兼容tacacs+协议 6、华为设备对AAA特性的支持 支持本地、radius、 hwtacacs三种任意组合 本地认证授权: 优点是速度快,可降低运营成本;缺点是存储信息量受设备硬件条件限制 RADIUS认证、计费: 优点防止非法用户对网络的攻击相对较高;缺点是不支持单独授权功能,必须与认证功能一起,使用了认证功能就使用了授权功能 Hwtacacs认证、授权、计费: 认证、授权、计费室单独进行的,可以单独配置使用,在

Fortify SCA验收方法及操作流程

Fortify SCA验收方法及操作流程 本次将要验收的软件源代码安全漏洞检测产品——Fortify SCA,是由美国Fortify公司生产的产品,版本为Fortify 360_V2.1_SCA,产品为正版合格产品,有厂商正版授予的产品使用授权(纸制)。产品的各项功能指标应与《Fortify SCA 产品功能详细说明》中一致,同时应能够满足我方提出的产品功能的各项需求。为了能够顺利地对Fortify SCA进行验收,将验收内容分为如下几个方面: 一、F ortify SCA 产品安装介质验收: 由厂商/代理商提供的Fortify SCA产品的安装介质(光盘)应含如下内容:Fortify360_V2_SCA产品验收清单 1.Fortify 360_V2_SCA安装软件列表验收清单:

2. F ortify 360_V2_SCA产品技术文档: 我方技术人员在检查安装介质(光盘)中内容完全与上表内容一致后,方为验收通过。 二、F ortify SCA 厂商产品使用授权(纸制)验收: 检验是否有Fortify厂商授权我方的产品使用授权书(纸制)。确保我方合法使用Fortify SCA正版产品,方为验收通过。 三、F orify SCA 产品使用License文件验收: 检验并确保厂商/代理商提供的Fortify SCA产品License文件是可用

的,能够正确地驱动Fortify SCA产品正常使用,方为验收通过。 四、F ortify SCA 产品验收测试环境准备: Fortify SCA 产品测试环境需要准备如下内容: 硬件准备: CPU主频>= 1G, 内存>= 2G 硬盘(系统盘可用空间):>=2G 软件准备: 操作系统:Windows, Radhat Liunx, AIX 5.3 ,HP Unix 11 任一皆可。 推荐使用Windows XP 系统。 开发环境:VS2005/2003, VC6.0,Eclipse2.X,Eclipse3.X ,RAD 6 ,WSAD 5 任一皆可。推荐使用Eclipse 3.X 测试项目:任一种Fortify SCA支持的语言开发项目。并保正该项目 在测试机器上编译通过。测试项目在《Fortify SCA 验收 测试用例及指标》中已经提供,请参见。 五、F ortify SCA产品安装验收测试: Fortify SCA产品应能够在其声明支持的操作系统中顺利地进行安装,并能够使用。Fortify SCA产品安装验收应由于我方技术人员在厂商的技术人员的指导下自行完成,方为验收通过。 六、F ortify SCA产品功能指标验收: 我方人员在正确安装好Fortify SCA产品后,再结合《Fortify SCA验收测试用例及指标》一文中所提供的测试用例,对测试用例项目进行正确地测试,测试完成后对《FortifySCA验收测试指标列表》中的每一项进行对照,当每一项目指标都能够满足时,方为Fortify SCA产品功能验收通过。 七、F ortify SCA产品验收结果: 在我方技术人员对以上6个部分验收结果统一确认验收通过时,Fortify SCA产品验收方为通过,验收测试结束。

AAA配置教案

AAA认证配置、广域网链路 引入: 通过讲述路由器配置的安全性,为何需要对路由器进行安全认证,限制远程用户的非法连接与授权等,实现网络安全管理。 新授: AAA认证配置 AAA系统的简称: 认证(Authentication):验证用户的身份与可使用的网络服务; 授权(Authorization):依据认证结果开放网络服务给用户; 计帐(Accounting):记录用户对各种网络服务的用量,并提供给计费系统。 AAA-----身份验证(Authentication)、授权(Authorization)和统计(Accounting)Cisco开发的一个提供网络安全的系统。奏见authentication。authorization和accounting 常用的AAA协议是Radius 另外还有HWTACACS协议(Huawei Terminal Access Controller Access Control System)协议。HWTACACS是华为对TACACS进行了扩展的协议 HWTACACS是在TACACS(RFC1492)基础上进行了功能增强的一种安全协议。该协议与RADIUS 协议类似,主要是通过“客户端-服务器”模式与HWTACACS服务器通信来实现多种用户的AAA功能。 HWTACACS与RADIUS的不同在于: l RADIUS基于UDP协议,而HWTACACS基于TCP协议。 l RADIUS的认证和授权绑定在一起,而HWTACACS的认证和授权是独立的。 l RADIUS只对用户的密码进行加密,HWTACACS可以对整个报文进行加密。 认证方案与认证模式 AAA支持本地认证、不认证、RADIUS认证和HWTACACS认证四种认证模式,并允许组合使用。 组合认证模式是有先后顺序的。例如,authentication-mode radius local表示先使用RADIUS 认证,RADIUS认证没有响应再使用本地认证。 当组合认证模式使用不认证时,不认证(none)必须放在最后。例如:authentication-mode radius local none。 认证模式在认证方案视图下配置。当新建一个认证方案时,缺省使用本地认证。 授权方案与授权模式 AAA支持本地授权、直接授权、if-authenticated授权和HWTACACS授权四种授权模式,并允许组合使用。 组合授权模式有先后顺序。例如,authorization-mode hwtacacs local表示先使用HWTACACS授权,HWTACACS授权没有响应再使用本地授权。 当组合授权模式使用直接授权的时候,直接授权必须在最后。例如:authorization-mode hwtacacs local none 授权模式在授权方案视图下配置。当新建一个授权方案时,缺省使用本地授权。 RADIUS的认证和授权是绑定在一起的,所以不存在RADIUS授权模式。 计费方案与计费模式 AAA支持六种计费模式:本地计费、不计费、RADIUS计费、HWTACACS计费、同时RADIUS、本地计费以及同时HWTACACS、本地计费。

FortifySCA安装使用手册

Fortify SCA 安装使用手册

目录 1. 产品说明 (5) 1.1.特性说明 (5) 1.2.产品更新说明 (5) 2. 安装说明 (6) 2.1.安装所需的文件 (6) 2.2.F ORTIFY SCA支持的系统平台 (6) 2.3.支持的语言 (6) 2.4.F ORTIFY SCA的插件 (7) 2.5.F ORTIFY SCA支持的编译器 (7) 2.6.F ORTIFY SCA在WINDOWS上安装 (8) 2.7.F ORTIFY SCA安装E CLISPE插件 (9) 2.8.F ORTIFY SCA在LINUX上的安装(要有LINUX版本的安装文件) (9) 2.9.F ORTIFY SCA在U NIX上的安装(要有U NIX版本的安装文件) (10) 3. 使用说明 (11) 3.1.F ORTIFY SCA扫描指南 (11) 3.2.分析F ORTITFY SCA扫描的结果 (16) 4.故障修复 (20) 4.1使用日志文件去调试问题 (20) 4.2转换失败的信息 (20) 如果你的C/C++应用程序能够成功构建,但是当使用F ORTIFY SCA来进行构建的时候却发现一个或者多个“转换失败”的信息,这时你需要编辑

Cisco AAA 配置

如何在Cisco设备上来配置AAA的认证? 实验设备: cisco 3640路由器1台,PC一台,Console线缆一根,交叉线一根 实验拓扑: 实验过程: 第一步:通过console线缆,使用超级终端或者SecureCRT登录路由器,完成基本配置,同时将交叉线连接到路由器E1/0,t在PC的接口上配置IP为192.168.10.1,掩码255.255.255.0 Router>enable Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#no ip domain-lookup Router(config)#line console 0 Router(config-line)#no exec-t Router(config-line)#logg syn

3640(config)#host R3640 R3640(config)#int e1/0 R3640(config-if)#ip add 192.168.10.3 255.255.255.0 R3640(config-if)#no sh R3640(config-if)#end *Mar 1 00:02:02.499: %SYS-5-CONFIG_I: Configured from console by console R3640#ping 192.168 *Mar 1 00:02:03.659: %LINK-3-UPDOWN: Interface Ethernet1/0, changed state to up *Mar 1 00:02:04.659: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet1/0, changed state to up R3640#ping 192.168.10.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds: .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 12/32/44 ms 第二步:启用AAA,并配置登录验证为local R3640#conf t Enter configuration commands, one per line. End with CNTL/Z. R3640(config)#aaa ? new-model Enable NEW access control commands and functions.(Disables OLD commands.)

三款静态源代码安全检测工具比较

源代码安全要靠谁? 段晨晖2010-03-04 三款静态源代码安全检测工具比较 1. 概述 随着网络的飞速发展,各种网络应用不断成熟,各种开发技术层出不穷,上网已经成为人们日常生活中的一个重要组成部分。在享受互联网带来的各种方便之处的同时,安全问题也变得越来越重要。黑客、病毒、木马等不断攻击着各种网站,如何保证网站的安全成为一个非常热门的话题。 根据IT研究与顾问咨询公司Gartner统计数据显示,75%的黑客攻击发生在应用层。而由NIST的统计显示92%的漏洞属于应用层而非网络层。因此,应用软件的自身的安全问题是我们信息安全领域最为关心的问题,也是我们面临的一个新的领域,需要我们所有的在应用软件开发和管理的各个层面的成员共同的努力来完成。越来越多的安全产品厂商也已经在考虑关注软件开发的整个流程,将安全检测与监测融入需求分析、概要设计、详细设计、编码、测试等各个阶段以全面的保证应用安全。 对于应用安全性的检测目前大多数是通过测试的方式来实现。测试大体上分为黑盒测试和白盒测试两种。黑盒测试一般使用的是渗透的方法,这种方法仍然带有明显的黑盒测试本身的不足,需要大量的测试用例来进行覆盖,且测试完成后仍无法保证软件是否仍然存在风险。现在白盒测试中源代码扫描越来越成为一种流行的技术,使用源代码扫描产品对软件进行代码扫描,一方面可以找出潜在的风险,从内对软件进行检测,提高代码的安全性,另一方面也可以进一步提高代码的质量。黑盒的渗透测试和白盒的源代码扫描内外结合,可以使得软件的安全性得到很大程度的提高。 源代码分析技术由来已久,Colorado 大学的 Lloyd D. Fosdick 和 Leon J. Osterweil 1976 年的 9 月曾在 ACM Computing Surveys 上发表了著名的 Data Flow Analysis in Software Reliability,其中就提到了数据流分析、状态机系统、边界检测、数据类型验证、控制流分析等技术。随着计算机语言的不断演进,源代码分析的技术也在日趋完善,在不同的细分领域,出现了很多不错的源代码分析产品,如 Klocwork Insight、Rational Software Analyzer 和 Coverity、Parasoft 等公司的产品。而在静态源代码安全分析方面,Fortify 公司和 Ounce Labs 公司的静态代码分析器都是非常不错的产品。对于源代码安全检测领域目前的供应商有很多,这里我们选择其中的三款具有代表性的进行对比,分别是Fortify公司的Fortify SCA,Security Innovation公司的Checkmarx Suite和Armorize 公司的CodeSecure。 2. 工具介绍

配置AAA命令

53配置AAA命令 53.1认证相关命令 53.1.1aaa authentication dot1x 要使用AAA进行802.1X用户认证,请执行全局配置命令aaa authentication dot1x配置802.1X用户认证的方法列表。该命令的no 形式删除802.1X用户认证的方法列表。 aaa authentication dot1x {default | list-name} method1 [method2...] no aaa authentication dot1x {default | list-name} 无 全局配置模式。 如果设备启用AAA 802.1X 安全服务,用户就必须使用AAA进行802.1X 用 户认证协商。您必须使用aaa authentication dot1x命令配置默认的或 可选的方法列表用于802.1X用户认证。 只有前面的方法没有响应,才能使用后面的方法进行认证。 下面的示例定义一个名为rds_d1x的AAA 802.1X用户认证方法列表。该 认证方法列表先使用RADIUS安全服务器进行认证,如果在一定时限内没 有收到RADIUS安全服务器的应答,则使用本地用户数据库进行认证。 Ruijie(config)# aaa authentication dot1x rds_d1x group radius local 无 53.1.2aaa authentication enable 要使用AAA进行Enable认证,请执行全局配置命令aaa authentication enable配置Enable认证的方法列表。该命令的no 形式删除认证的方法列表。 aaa authentication enable default method1 [method2...] no aaa authentication enable default

H3C AAA认证配置

1.13 AAA典型配置举例 1.13.1 SSH用户的RADIUS认证和授权配置 1. 组网需求 如图1-12所示,SSH用户主机与Router直接相连,Router与一台RADIUS服务器相连,需要实现使用RADIUS服务器对登录Router的SSH用户进行认证和授权。 ?由一台iMC服务器(IP地址为10.1.1.1/24)担当认证/授权RADIUS服务器的职责; ? Router与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813; ? Router向RADIUS服务器发送的用户名携带域名; ? SSH用户登录Router时使用RADIUS服务器上配置的用户名hello@bbb以及密码进行认证,认证通过后具有缺省的用户角色network-operator。 2. 组网图 图1-12 SSH用户RADIUS认证/授权配置组网图 3. 配置步骤 (1) 配置RADIUS服务器(iMC PLAT 5.0) 下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM 5.0(E0101)),说明RADIUS服务器的基本配置。 # 增加接入设备。 登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。 ?设置与Router交互报文时使用的认证、计费共享密钥为“expert”; ?设置认证及计费的端口号分别为“1812”和“1813”; ?选择业务类型为“设备管理业务”; ?选择接入设备类型为“H3C”; ?选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备; ?其它参数采用缺省值,并单击<确定>按钮完成操作。

AAA基本配置实验

实验案例 AAA 一、实验目的: 二、实验环境和需求 三、实验拓扑图 四、配置步骤 (一) 配置AAA的认证 1、搭好实验环境,配置路由器实现全网互通。 R1(config)# int f0/0 R1(config-if)# ip add 192.168.1.1 255.255.255.0 R1(config)# int f1/0 R1(config-if)# ip add 192.168.2.1 255.255.255.0 R1(config)# username cisco password cisco R1(configf)# line vty 0 15 R1(config-line)# login local 2、在路由器配置3A,实现登录路由器由AAA tacacs+服务器认证。 R1(config)# aaa new-model //启用3A R1(config)# tacacs-server host 192.168.2.2 //3A 服务器 R1(config)# tacacs-server key cisco //与3A服务器通讯密钥R1(config)# aaa authentication login vty group tacacs+ local line //login 登录路由器 // vty 自定义认证名称,需要调用,写成default不需调用。 // group tacacs+ local line 认证的方法,先从tacacs服务器验证用户,再本地,最后线路 R1(configf)# line vty 0 15 R1(config-line)# login authentication vty //调用

Ubuntu下Android源码修改、编译及运行、launcher定制

环境 Linux版本: Ubuntu 11.04(可由 10.10的版本进行升级)64位系统 GCC版本: gcc version 4.5.2 Java版本: java version " 1.6.0_26" 下载android源码前注意: 1、保证Ubuntu系统中的容量在80G左右,以保证足够的空间来存放android源码以及编译后的相关文件。 联网方法: 采用拨号进行连接。相关操作步骤如下所示: 1、虚拟机设置硬件网络适配器网络连接桥接 2、启动Ubuntu系统,打开终端(在普通用户下),输入相关命令如下: $ pppoeconf//打开后输入上网账号跟密码,确认保存 $ sudo pon dsl-provider//上网连接命令

经过这两个步骤后就可以进行上网了。 Android源码编译所依赖的tools 01.$ sudo apt-get update 02.$ sudo apt-get -y install git-core 03.$ sudo apt-get -y install gnupg 04.$ sudo apt-get -y install sun-java6-jdk flex 05.$ sudo apt-get -y install bison 06.$ sudo apt-get -y install gperf 07.$ sudo apt-get -y install libsdl-dev 08.$ sudo apt-get -y install libesd0-dev 09.$ sudo apt-get -y install libwxgtk 2.6-dev 10.$ sudo apt-get -y install build-essential 11.$ sudo apt-get -y install zip 12.$ sudo apt-get -y install curl 13.$ sudo apt-get -y install libncurses5-dev 14.$ sudo apt-get -y install zlib1g-dev 15.$ sudo apt-get -y install valgrind 注意: (如果是32bit的系统的话,则要更改几个Android.mk文件)01./external/clearsilver/cgi/Android.mk

华为交换机aaa配置命令是什么.doc

华为交换机aaa配置命令是什么 交换机具有性能价格比高、高度灵活、相对简单、易于实现等特点。所以,以太网技术已成为当今最重要的一种局域网组网技术,网络交换机也就成为了最普及的交换机。下面是给大家整理的一些有关华为交换机aaa配置命令,希望对大家有帮助! 华为交换机aaa配置命令 [Huawei]aaa [Huawei-aaa]authentication-scheme ren_zheng 配置AAA认证方案名为ren_zheng [Huawei-aaa-authen-aaa]authentication-mode radius local 配置AAA认证模式为先Radius,如无响应则本地认证 [Huawei-aaa-authen-aaa]quit [Huawei-aaa]accounting-scheme ji_fei 配置AAA计费方案名为ji_fei [Huawei-aaa-accounting-ji_fei]accounting-mode radius 配置AAA计费模式为Radius服务器计费 [Huawei-aaa-accounting-ji_fei]accounting start-fail offline 配置当开始计费失败时,将用户离线 [Huawei-aaa-accounting-ji_fei]quit 二、配置Radius模板 [Huawei]radius-server template huawei_use 配置Raduis模板名为huawei_use [Huawei-radius-huawei_use]radius-server authentication 192.168.1.254 1812 主radius认证服务地址和端口 [Huawei-radius-huawei_use]radius-server authentication

安卓系统源码编译

安卓源码编译 1、编译环境的搭建 操作系统推荐安装64位的ubuntu10.04,其他版本的ubuntu也可以安装,但是可能出现一些莫名其妙的Bug。 系统安装结束之后,还需要安装一些编译源码需要的工具和依赖包。具体内容如下:确认下列软件安装成功并且版本号正确: 1.1 gcc4.4,而不是gcc4.6,如果是4.6,需要安装gcc4.4,命令如下: sudo apt-get install gcc-4.4 sudo apt-get install g++-4.4 cd /usr/bin ls -l gcc* sudo mv gcc gcc.bak sudo ln -s gcc-4.4 gcc ls -l g++* sudo mv g++ g++.bak sudo ln -s g++-4.4 g++ gcc -v g++ -v 1.2 python 2.5-2.7,ubuntu10.04版本,默认的python版本是2.6。 1.3 JDK版本是1.6.0,而不是openJDK, 1.4 安装git sudo apt-get install git-core gnupg 1.5 一些依赖包的安装: Ubuntu系统版本不同,所需要安装的依赖包也不同,具体情况如下所述: u buntu 10.04(64位) $ sudo apt-get install git-core gnupg flex bison gperf build-essential \ zip curl zlib1g-dev libc6-dev lib32ncurses5-dev ia32-libs \ x11proto-core-dev libx11-dev lib32readline5-dev lib32z-dev \ libgl1-mesa-dev g++-multilib mingw32 tofrodos python-markdown \ libxml2-utils xsltproc ubuntu 11.10(64位)

AAA配置实例+注解

cisco上配置AAA,AAA是指用使用Authentication、Authorization、Accounting三种功能对要管理交换机的用户做控制。 Authentication(认证):对用户的身份进行认证,决定是否允许此用户访问网络设备。Authorization(授权):针对用户的不同身份,分配不同的权限,限制每个用户的操作Accounting(计费):对每个用户的操作进行审计和计费 我们一般使用TACACS+、RADIUS协议来做cisco设备的AAA。RADIUS是标准的协议,很多厂商都支持。TACACS+是cisco私有的协议,私有意味只有cisco可以使用,TACACS+增加了一些额外的功能。 当用户的身份被认证服务器确认后,用户在能管理交换机或者才能访问网络;在访问设备的时候,我们可以针对这个用户授权,限制用户的行为;最后我们将记录用在设备的进行的操作。 在认证的时候,有一下这些方法: 1.在交换机本地进行用户名和密码的设定,也就是在用户登录交换机的收,交换机会对比自己的本地数据库,查看要登录的用户所使用的用户名和密码的正确性。 2.使用一台或多台(组)外部RADIUS服务器认证 3.使用一台或多台(组)外部TACACS+服务器认证 用一个配置实例,说明交换机上操作 username root secret cisco#在交换机本地设置一个用户,用户名是root,密码是cisco。 aaa new-model#在交换机上激活AAA aaa authentication login default group tacacs+local#设置一个登录交换机是认证的顺序,先到tacacs+服务器认证,如果tacacs+服务器出现了故障,不能使用tacacs+认证,我们可以使用交换机的本地数据库认证,也就是用户名root密码cisco aaa authorization exec default group tacacs+if-authenticated#如果用户通过了认证,那么用户就能获得服务器的允许,运行交换机的EXEC对话 aaa authorization commands15default group tacacs+local#在任何权限在使用交换机命令式都要得到tacacs+服务器许可,如果tacacs+出现故障,则要通过本地数据库许可 aaa accounting exec default start-stop group tacacs+#记录用户进去EXEC对话的认证信息、用户的地址和对话的开始时间持续时间,记录的过程是从开始到结束 aaa accounting commands1default start-stop group tacacs+ aaa accounting commands15default start-stop group tacacs+ ! tacacs-server host192.168.1.1#定义tacacs服务器地址是192.168.1.1 tacacs-server key cisco#定义交换机和tacacs服务器之间通信中使用的key为cisco line vty04 login authentication default authorization exec default accounting exec default