计算机网络系统方法英文版课后习题及解答

第一章

(1.2 1.3节)

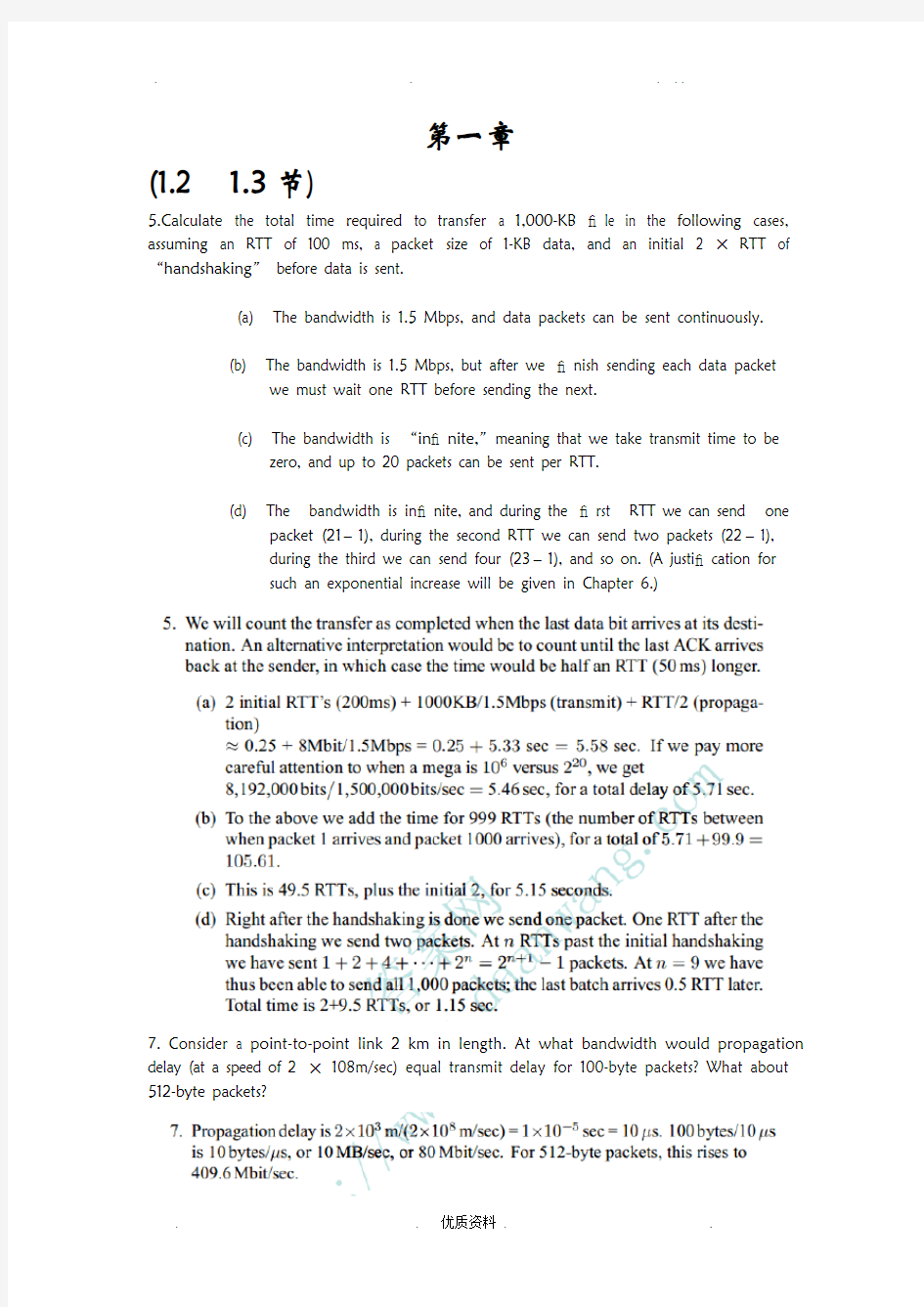

5.Calculate the total time required to transfer a 1,000-KB ?le in the following cases, assuming an RTT of 100 ms, a packet size of 1-KB data, and an initial 2 ×RTT of “handshaking”before data is sent.

(a) The bandwidth is 1.5 Mbps, and data packets can be sent continuously.

(b) The bandwidth is 1.5 Mbps, but after we ?nish sending each data packet

we must wait one RTT before sending the next.

(c) The bandwidth is “in?nite,”meaning that we take transmit time to be

zero, and up to 20 packets can be sent per RTT.

(d) The bandwidth is in?nite, and during the ?rst RTT we can send one

packet (21?1), during the second RTT we can send two packets (22?1),

during the third we can send four (23?1), and so on. (A justi?cation for

such an exponential increase will be given in Chapter 6.)

7. Consider a point-to-point link 2 km in length. At what bandwidth would propagation delay (at a speed of 2 ×108m/sec) equal transmit delay for 100-byte packets? What about 512-byte packets?

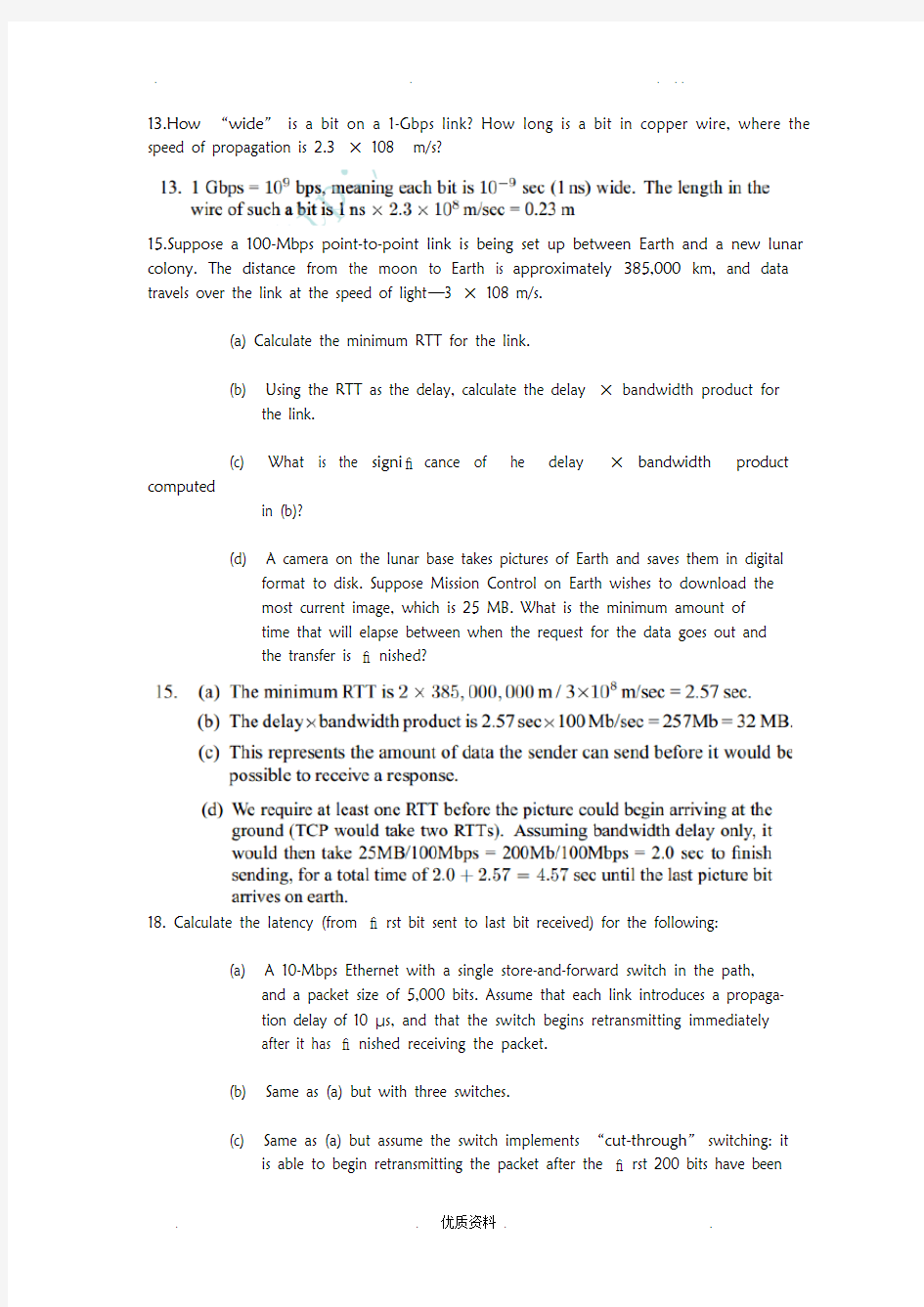

13.How “wide”is a bit on a 1-Gbps link? How long is a bit in copper wire, where the speed of propagation is 2.3 ×108 m/s?

15.Suppose a 100-Mbps point-to-point link is being set up between Earth and a new lunar colony. The distance from the moon to Earth is approximately 385,000 km, and data travels over the link at the speed of light—3 ×108 m/s.

(a) Calculate the minimum RTT for the link.

(b) Using the RTT as the delay, calculate the delay ×bandwidth product for

the link.

(c) What is the signi?cance of he delay ×bandwidth product computed

in (b)?

(d) A camera on the lunar base takes pictures of Earth and saves them in digital

format to disk. Suppose Mission Control on Earth wishes to download the

most current image, which is 25 MB. What is the minimum amount of

time that will elapse between when the request for the data goes out and

the transfer is ?nished?

18. Calculate the latency (from ?rst bit sent to last bit received) for the following:

(a) A 10-Mbps Ethernet with a single store-and-forward switch in the path,

and a packet size of 5,000 bits. Assume that each link introduces a propaga-

tion delay of 10 μs, and that the switch begins retransmitting immediately

after it has ?nished receiving the packet.

(b) Same as (a) but with three switches.

(c) Same as (a) but assume the switch implements “cut-through”switching: it

is able to begin retransmitting the packet after the ?rst 200 bits have been

received.

第二章

(除2.7 2.9 节)

1.Show the NRZ, Manchester, and NRZI encodings for the bit pattern shown in Figure

2.46. Assume that the NRZI signal starts out low.

23.Consider an ARQ algorithm running over a 20-km point-to-point ?ber link.

(a) Compute the propagation delay for this link, assuming that the speed of

light is 2 ×108 m/s in the ?ber.

(b) Suggest a suitable timeout value for the ARQ algorithm to use.

(c) Why might it still be possible for the ARQ algorithm to time out and

retransmit a frame, given this timeout value?

26.The text suggests that the sliding window protocol can be used to implement ?ow control. We can imagine doing this by having the receiver delay ACKs, that is, not send the ACK until there is free buffer space to hold the next frame. In doing so, each ACK would simultaneously acknowledge the receipt of the last frame and tell the source that there is now free buffer space available to hold the next frame. Explain why implementing ?ow control in this way is not a good idea.

44.Let A and B be two stations attempting to transmit on an Ethernet. Each has steady queue of frames ready to send; A’s frames will be numbered A 1, A2 , and so on, and B’s similarly. Let T = 51.2 μs be the exponential backoff base unit. Suppose A and B simultaneously attempt to send frame 1, collide, and happen to choose backoff times of 0 ×T and 1 ×T, respectively, meaning A wins the race and transmits A 1 while B waits. At the end of this transmission, B will attempt to retransmit B1 while A will attempt to transmit A2 . These ?rst attempts will collide, but now A backs off for either 0 ×T or 1 ×T, while B backs off for time equal to one of 0 ×T, . . . , 3 ×T.

(a) Give the probability that A wins this second backoff race immediately after this ?rst

collision , that is, A’s ?rst choice of backoff time k ×51.2 is less than B’s.

(b) Suppose A wins this second backoff race. A transmits A 3 , and when it is

?nished, A and B collide again as A tries to transmit A4 and B tries once

more to transmit B1. Give the probability that A wins this third backoff

race immediately after the ?rst collision.

(c) Give a reasonable lower bound for the probability that A wins all the re-

maining backoff races.

(d) What then happens to the frame B1?

This scenario is known as the Ethernet capture effect.

48. Repeat the previous exercise, now with the assumption that Ethernet is p -persistent with p = 0.33 (that is, a waiting station transmits immediately with probability p when the line goes idle, and otherwise defers one 51.2-μs slot time and repeats the process). Your timeline should meet criterion (1) of the previous problem, but in lieu of criterion (2), you should show at least one collision and at least one run of four deferrals on an idle line. Again, note that many solutions are possible.

第三章

(3.1 3.2节)

https://www.360docs.net/doc/c93631007.html,ing the example network given in Figure 3.30, give the virtual circuit tables for all the switches after each of the following connections is established. Assume that the sequence of connections is cumulative, that is, the ?rst connection is still up when the second connection is established, and so on. Also assume that the VCI assignment always picks the lowest unused VCI on each link, starting with 0.

(a) Host A connects to host B.

(b) Host C connects to host G.

(c) Host E connects to host I.

(d) Host D connects to host B.

(e) Host F connects to host J.

(f) Host H connects to host A.

3.For the network given in Figure 3.31, give the datagram forwarding table for each node. The links are labeled with relative costs; your tables should forward each packet via the lowest-cost path to its destination.

5. Consider the virtual circuit switches in Figure 3.33. Table 3.6 lists, for each switch, what port, VCI (or VCI, interface) pairs are connected to other. Connections are bidirectional. List all endpoint-to-endpoint connections.

13. Given the extended LAN shown in Figure 3.34, indicate which ports are not selected by

计算机网络与应用基础知识(复习用)

js1. 计算机网络是利用通信线路将地理位置分散的、具有独立功能的许多计算机系统或设备连接起来,按某种谢雨进行数据通信,以实现信息的传递和共享的系统。 2.计算机网络的分类:按使用目的可分为公用网、专用网和利用公用网组建的专用网;按交换方式可分为电路交换网、报文交换网、分组交换网和混合交换网;按网络拓扑结构可分为总线型、星型、环形、树形和混合型;按网络的地理范围可分为局域网、城域网、广域网和互联网。 3.计算机网络的功能:数据通信;资源共享;增加可靠性和实用性;负载均衡与分布式处理;集中式管理;综合信息服务。 4.网络体系结构:物理层;数据链路层;网络层;传输层;会话层;表示层;应用层。 5.网络协议的定义:保证网络中的各方能够正确、协调地进行通信,在数据交换和传输中必须遵守事先规定的准则,这些准则必须规定数据传输的格式、顺序及控制信息的内容,这个准则为网络协议。 6.网络协议由3要素组成:语法、语义、时序。 7.常见的协议由TCP/IP协议,IPX/SPX协议、NetBEUI协议等。 第二章 1.被传输的二进制代码成为数据。 2.信号是数据在传输过程中的电信号表示形式。 (以下非重点- -) 3.数据通信系统的基本通信模型:产生和发送信息的一段叫信源,接受信息的一端叫信宿。信源与信宿通过通信线路进行通信,在数据通信系统中,也将通信线路称为信道。 4.在数据通信系统中,传输模拟信号的系统称为模拟通信系统,而传输数字信号的系统称为数字通信系统。 5.模拟通信系统通常由信源、调制器、信道、解调器、信宿预计噪声源组成信源所产生的原始模拟信号一般经过调制再通过信道传输。到达信宿后,通过解调器将信号解调出来。 6.数字通信系统由信源、信源编码器、信道编码器、调制器、信道、解调器、信道译码器、信源译码器、信宿、噪声源以及发送端和接收端始终同步组成。、

校园计算机网络接入协议新实用版

YF-ED-J9406 可按资料类型定义编号 校园计算机网络接入协议 新实用版 An Agreement Between Civil Subjects To Establish, Change And Terminate Civil Legal Relations. Please Sign After Consensus, So As To Solve And Prevent Disputes And Realize Common Interests. (示范文稿) 二零XX年XX月XX日

校园计算机网络接入协议新实用 版 提示:该协议文档适合使用于民事主体之间建立、变更和终止民事法律关系的协议。请经过一致协商再签订,从而达到解决和预防纠纷实现共同利益的效果。下载后可以对文件进行定制修改,请根据实际需要调整使用。 甲方:_________ 乙方:_________ 为了有效管理_________大学校园网,保证 校园网的安全和可靠运行,更好地为学校的教 学和科研工作服务,甲方和乙方特签定以下协 议: 1._________大学校园网的主要目的是为 全校师生的教学和科研服务,在“校园网络 化”的基础上,实现“办公自动化、教育信息 化”。因此,乙方不得利用校园网从事有任何

商业目的的活动。未经甲方和有关部门的批准,乙方不得利用校园网提供的接入服务开办有商业目的的个人网站。甲方鼓励和支持有内容和技术保障的用户经过甲方和学校有关部门批准后,开办与教学、科研有关的网站。但不得在网页上链接任何广告和其它含有广告链接的网页。 2.乙方所在位置的接入设备属入国有财产,乙方有义务保证接入设备的安全和完好,不能随意对其进行移动、更换和破坏。在对房间进行装修和其它可能对接入设备造成损害的情况下,乙方应及时通知甲方,并在甲方的指导下,采取相关措施以保证接入设备的安全和不被损坏。在接入设备出现故障时,乙方不能擅自拆卸和维修,应及时向甲方报告。否则,

第1章计算机网络工程设计概述(教案)

苏州市职业大学 网络工程设计 课程教案 单位计算机工程系 姓名刘昭斌 课程名称网络工程设计 授课班级09网络技术1、2、班 2009 - 2010 学年第二学期 第一课

第二课

第1章计算机网络工程设计概述 教学提示:本章概要介绍计算机网络工程设计的基本知识和计算机网络工程体系结构。包括计算机网络工程设计中所涉及到的基本概念、网络系统集成的概念、方法和内容、网络工程与设计的步骤和原则、网络工程体系结构、网络工程设计过程模型与网络工程的组织。 教学目标:培养学生掌握了解网络系统集成的内容,掌握网络系统集成的方法和步骤。能根据网络用户的需求,确定客户有效完成工作所需的网络建设服务和性能水平,明确网络工程设计的目标、项目范围和网络工程设计要求。 重点知识:能根据网络用户的需求,确定客户有效完成工作所需的网络建设服务和性能水平,网络工程集成的体系结构,网络工程设计规模与实施的步骤。 本章是对网络系统集成的概览性介绍,是全书的先导。阅读本章能使读者对系统集成有一个基本的、全貌性的认识,并为后续章节的阅读和学习提供总体上的指导。 1.1 计算机网络工程设计基础 近年来,信息技术日新月异地发展,作为信息技术重要组成部分的计算机网络技术的发展尤其迅速。网络系统集成商和系统集成工程师作为网络系统集成工程的实施者和设计者,成为网络工程建设实践中的生力军,正不断与用户合作完成各种类型的网络系统集成项目。而计算机网络工程设计基础是网络系统集成工程师基础知识之一。 1.1.1 计算机网络定义与分类 1、计算机网络定义 计算机网络是现代通信技术与计算机技术相结合的产物。对“计算机网络”这个概念的理解和定义,随着计算机网络本身的发展,人们先后提出了各种不同的观点。一般认为,把地理位置不同、功能独立自治的计算机系统及数据设备,通过通信设备和线路连接起来,在功能完善的网络软件运行支持下,以实现信息交换和资源共享为目标的系统。 2、计算机网络分类 计算机网络有很多种分类的方法,让我们先粗略来看一看: 按网络的拓扑结构分类。可分为:星形网络、环形网络、总线型网络,还有树形网、簇星形网、网状网等。其他类型拓扑结构的网络都是以前3种拓扑结构为基础的。 按传输介质分类。可分为采用线缆做传输介质的有线网和采用空气做传输介质的无线网。有线网可进一步细分为铜缆网络、光纤网络、远程接入网。无线网主要有微波网、卫星网等,目前无线网连网费用较高,还不太普及。但由于其连网方式灵活方便,是一种很有前途的连网方式。 按通信传输方式和使用的链路协议分类。可分为令牌环网、以太网、FDDI、ATM网。其中以太网按数据传输速率又可分为以太网、高速以太网、千兆以太网等。 按通信信道分类。可分为点对点传输网络和广播式传输网络。 按网络所担负的职责。可分为骨干网、外围网、边缘网、接入网。 按服务方式分类。可分为客户机/服务器网和对等网。服务器是指专门提供服务的高性能计算机或专用设备,客户机是用户计算机。客户机向服务器发出请求并获得服务的一种网络形式,叫客户机/服务器网。多台客户机可以共享服务器提供的各种资源。这是最常用、最重

计算机网络系统集成技术及应用实践

计算机网络系统集成技术及应用实践 发表时间:2018-07-16T10:40:51.780Z 来源:《基层建设》2018年第16期作者:崔旸1 张兆南2 [导读] 摘要:随着网络的全球化,计算机技术已经广泛运用于各个领域。 1沈阳医学院辽宁沈阳 110034;2东北煤田地质局物探测量队辽宁沈阳 110101 摘要:随着网络的全球化,计算机技术已经广泛运用于各个领域。网络技术的普及和推广,标志着我们已经走进了信息化的时代。计算机网络系统集成技术是信息技术发展的重要方向,也是提高计算机的工作效率,为人们创造更高的效益的有效途径,因此,探讨计算机网络系统集成技术的应用与实践问题是十分必要的。 关键词:计算机;网络系统;集成技术;应用 引言 计算机网络系统集成技术应用十分广泛,极大地提高了工作及生活质量。在系统集成技术的发展中,可以为不同发展阶段。要想该技术更好地为生活和社会发展服务,就需深刻了解该技术每个阶段的特点,以充分发挥其效用性。 1 计算机网络系统集成概述 计算机网路系统集成技术是在计算机网络系统技术基础上发展的,借助相关的软硬件设备实现对信息、数据的重新整合,以形成一种新型的系统。从客观上来看,计算机网络系统集成框架主要包括:网络环境、网络安全、网络应用、基础应用等几个模块组成,这几个模块之间独立存在又相互联系,从而实现整个系统的安全、稳定运行。总之,为了确保计算机网络系统集成系统能够正常的进行改建、扩建及重建等工作,就必须要首先确保各模块的平稳运行,都能发挥其作用,而且还要重点保护好相关重要数据及文档。 结合计算机网络系统集成技术的发展,可以看到计算机网络系统集成主要经历三个发展阶段:一是单一集成技术。作为集成技术的开端,在技术方法上最为传统,形成一个相对完整的系统构架,但相对而言效率较差,耗时也较多。对设备也有着更高的标准,而且在完成集成后还需要改变某些局部,这就可能会导致破坏整体性;二是分布式集成技术。该技术以同类基本结构为主要内容,系统开发时间减少了,对设备性能也不再有那么高的标准,极大地降低了设计成本费用。该技术把整个集成系统细化为若干个小模型,再运用计算机转化各模块数据,但必须要确保外部链接模式与集成系统端口的一致性,这样才能实现系统的稳定运行;三是基于Web服务信息集成技术。该技术主要是运用Web服务协议,能够实现各种数据源的一一对应,并能在Web中心注册,可实现用户的信息共享,便于相互沟通。 2 网络系统集成技术的主要设计原则 网络系统集成技术主要通过将每个环节和功能分布结合起来,在多个环节相互配合基础上,提高服务质量和效率。在该技术设计过程中,要遵守相关原则和规则,这些原则主要包括四个方面:第一,计算机网络系统集成技术的设计要满足实际可用性,在设计过程中要充分结合实际情况和用户的需求,在此基础上设计出能真正为人们服务的集成技术;第二,计算机网络系统集成技术要具有可靠性,在运行过程中要保证各环节正常工作,这不仅包括要减少故障发生可能性,还要保证一旦故障发生,能及时发现故障和解决故障的应急措施;第三,该技术在运行过程中要保障网络环境的安全性,不仅包括物理设施的安全,还包括要有抵御外来黑客和不法分子及病毒的侵害,保证网络系统正常运行;第四,该技术要具有前瞻性,在设计时不能仅着眼于眼前利益,更要符合未来社会需求,这能极大提高技术应用价值,让用户更容易接受该项技术。 3 计算机网络系统集成技术的应用形式分析 3.1 数据集成 数据集是计算机网络系统集成技术应用的关键内容,主要分为以下两种形式:一是数据聚合。就是在建立虚拟全局数据模式的基础上,集成各局部间异构数据源,并对比数据转换方法、数据聚合实施关键点和立足点,从而更加优化数据管理,最终实现数据的聚合;二是数据转换。把不同信息系统的数据运用专业的转换工具进行相互转换,这样就能实现集成各子系统间数据,它为实现数据集成奠定了坚实的基础,换句话来说,它是实施计算机网络系统集成技术的根本。 3.2 API集成 API集成是另外一项应用广泛的集成技术,主要工作模式是集合不同客户之间的数据,然后实现数据的最终集成。由于该技术能很好地处理不同用户之间的需求,所以对于图书馆管理来说十分实用,这不仅提高了图书馆的管理效率,还使得用户能够很好地享受图书馆的服务,实现有效的资源共享。API技术就整体而言,不仅符合现在时代的发展需求,也能在很大程度上满足用户的需要,因为这项技术主要通过汇集单个客户的数据信息进行汇总,以此得出相关的结论,这不仅有助于缩减数据资源获取的人力物力财力的投入,还能很大程度上利用网络的迅速性提高效率。API技术还有另外一个其他集成技术欠缺的优势,即API有相关的标准系统进行约束,这使得每一次数据的集成操作都能符合相关的要求,使该技术能够更规范更科学地操作。 3.3 方法集成 为软件的,在功能要求上更加具有商业性质,根据用户的需求进行资源的集合共享,以满足公共商业对计算机网络系统集成技术的应用。需要注意的是,在针对此方面进行分析时,还应该关注其自身的缺陷,如缺少有效支架、难以控制公共方法细致特性等,这些都需要在以后的探索研究和实践中进行改进。 3.4 分布式集成 分布式集成是在单一集成技术的基础上进行优化和改进发展而成的,分布式集成有效解决了单一集成的数据信息多样化的问题,缩减了系统开发的时间,对设备要求比较宽泛,减少了研发的资金投入,促进了计算机网络集成技术的发展。由于分布集成系统要求外界连接模式必须和集端口要相同,在一定程度上制约了分布式集成技术的进一步推广。 3.5 web服务信息集成技术 自从出现了web集成系统就有效的解决了分布式集成技术在实际使用过程中存在的各种问题,还使信息资源能够全面的与web服务器进行有效连接,进而实现了信息资源的有效沟通与传递,最大限度地完成了系统对内部资源的有序处理,促进了资源整合与全面运用。 4 计算机网络系统集成技术的实际应用 高危行业具有一定危险性,因此需要充分重视数据的收集和整合,最大限度实现信息传递与共享的安全性,并且使其得到有效控制,引入集成技术对于高危行业具有十分重要的意义。高危行业需构建一个安全稳定的网络环境,不仅要重视病毒的防范,还要建立相关防火

《计算机网络系统实践》题目及选题要求

说明 1.给出的题目,供各专业自由选题,也可自拟题目,若自拟题目,应按示例题目的格式提交申请,指导老师审核认可之后,方可作为课程设计的题目。 2.自由选题部分,是课程设计的核心内容,也是课程设计的主体。 3.设计指导书《网络与信息安全系列课程实践教程》仅作为参考,不得与之完全雷同。4.设计结束后要写出系统实践报告,以作为整个系统实践评分的书面依据和存档材料。 报告以规定格式的电子文档书写、打印并装订,排版及图、表要清楚、工整,提交打印稿的同时,提交电子文档(源码、可执行文件、报告)。报告按所要求的格式书写,包括(模板见附件): ?设计任务、要求及所用软件环境或工具; ?需求分析的简要描述、设计的模块构成、各模块的简要说明、流程图; ?所设计软件的组成(程序文件和数据文件)及使用说明; ?程序清单(核心代码); ?设计总结和体会。 5.选题说明: 班内选做同一设计题目的人数 <= 8 班内选做同一设计题目、并且采用相同开发工具完成设计的人数 <= 5 题目一经选定,不得随意更改 选做同一设计题目的同学并非大家合作完成同一道题目,而是每人独立完成全部设计内容 选题于10月17日(第6周周3)12:00结束,并由班长填写“×班选题情况汇总表”,通过电子邮件发送到各指导老师(联系方式如下)。自拟题目在“×班选题情况汇总表”中的“备注”列给出题目名称,并需另外提交相关说明文档。

第1类基于套接字的网络编程 设计1.1 局域网实时通讯工具 【设计目的】 1.熟悉开发工具(Visual Studio、Delphi、BCB等)的基本操作; 2.了解基于对话框的windows应用程序的编写过程; 3.对于windows Socket编程建立初步的概念。 【设计要求】 1.熟悉WinSock API 主要函数的使用; 2.掌握相应开发工具对Windows Socket API的封装; 3.制作基于局域网的一对一网络即时通讯工具,实现基本数据的网络传输。 【工作原理】 略。 【设计内容】 1.服务器端设计 2.客户端设计 【思考题】 1.上述设计的内容,在支持一对一的客户服务器双向通信的同时,能否支持多个客户 端同时与服务器通信?若不能,如何改造程序结构,使其支持这种模式? 2.上述客户端、服务器端成对使用,它们发送的信息、接收的信息应整合在一个程序 中实现,以增加适用性。

《计算机网络》实践报告(校园网规划设计)

《计算机网络》实践报告校园网设计与规划 专业: 班级: 姓名: 指导教师:

年月 摘要 随着网络的发展,网络管理越来越重要。各大院校的校园网都已经初具规模,良好的网络管理成为校园网能否正常、有效运行的关键。该文基于铜陵学院校园网络管理系统的设计探讨,详细讨论了校园网建设目标、设计原则以及网络拓扑结构、主干网构建,既有理论研究意义,也具有实践参考价值。 配合当前的教学发展情况,完成学校内部Intrannet的配套基础建设,将全校的信息资源利用计算机网络连接起来,形成一个流畅、合理、可靠、安全的校园网。还应针对学校的教学特点,具有一些基本的教学功能,以完成学校的基本教学任务。通过各校校园网络的连接,可以更便利地互相交换信息,促进各个学校间的学术交流。 通过校园网络使教师和科研人员能及时了解国内外科技发展动态,加强对外技术合作,促进教学和科研水平的提高。建立新的通讯方式和环境,提高工作效率。 关键词: 拓扑结构,地址分配规划设计

目录 一.组建校园网的目标和意义 (1) 二.目前国内外相关工作情况 (2) 2.1无线上网 (2) 2.1.1无线上网的发展趋势 (3) 2.1.2无线上网的优点 三.校园网的总体设计 (4) 3.1网络的层次结构 (4) 3.1.1网络规划 (5) 四.校园网的详细规划 (8) 五.结果评价 (17)

一.组建校园网的目标和意义 通过组建校园网络,既可以实现学校现有教育教学资源的最大化利用,也能有效的重塑校园文化和校园精神,引领学生形成积极向上的道德风尚和价值取向。通过全校师生思想的交流与碰撞,凝聚共识,开拓进取。校园网既可以作为师生交流的平台,也可以展现师生风采。同时,校园网也是沟通世界的窗口,制作精美的网站,浓浓的学术气息,团结向上的精神面貌往往给浏览者留下深深的印象。如何构建校园网络,进而打造文明向上、健康积极的校园文化是一个崭新的课题。校园网物质文化的构成与构建校园网中的学校物质文化实质上应该由两个部分组成,一个是构成校园网络的物质设施;另一个则是网络空间中所虚拟出来的校园,是学校物理环境、基础设施等在校园网中的再现和整合。前者较多地关注硬件建设、技术和资金的投入,己经有大量的文献进行了探讨,我在这里只做简要的叙述;后者则更注重一个人文建设和思想观念的养成(也可以称为软件建设),这与校园网物质文化品质建设的目的更相吻合,将会作为主要的探讨对象。展现学校精神风貌的主题设计在校园网建设中,制作者通常要考虑到信息的受众者以及硬件的承载情况来设计网页、文字和图片。 网上教育以受众广、投入低、不受师资的校舍等条件限制、容易开展高水平教育、教学质量相对容易保证等特点而受到教育界的广泛重视,目前国内一些重事业高校的网站已经开展这方面的应用。但现在中小学的校园网正在建设阶段。中小学建设校园计算机网络的根本动机,就是提高学校的管理效益和教学质量。而并非只有大量的资金投入,建设具有规模的计算机网络,才能开展学校的教育手段。架设满足学校应用需求的小的局域网络、教学网络同样也能发挥大的教育效益。 不同的学校可以根据自己的特点和实际情况,在实际的中小学校计算机网络的

设备管理系统功能介绍

设备的管理工作一直是大家共同关注的问题,车间设备档案不健全,对设备的运行周期不能及时了解,设备维修计划不能及时实施,其二是设备故障的诊断不及时,造成设备得不到预防修理,以上原因是导致设备使用周期短的一个根本性原因,当然还有其他原因,如:过度运行设备,维修水平不过关,粗暴对待设备等等都是导致设备运行周期达不到预期的原因。 设备管理的新潮流——全系统,全效率,全员参与 全系统是指:设备寿命周期为研究对象进行系统研究与管理,做到智能化设备管理,提高设备生命周期,加强设备的使用率。全效率是指:设备的综合效率。全员参与:设备管理有关的人员和部门都要参与,加强设备定期管理意识 实现设备的全系统管理推荐:设备管理系统 重庆六业科技根据长期的市场调研,总结各大工厂、国企、大中型企事业单位设备管理出现的问题,自主研发的设备管理系统,具有设备文档的管理,设备缺陷分析及事故管理,维修计划排程和成本核算,预防性维修以及统计报表等功能,是目前企事业设备管理最好的帮手。 设备管理系统有什么功能: 设备资产及技术管理:建立设备信息库,实现设备前期的选型、采购、安装测试、转固;设备转固后的移装、封存、启封、闲置、租赁、转让、报废,设备运行过程中的技术状态、维护、保养、润滑情况记录。 设备文档管理:设备相关档案的登录、整理以及与设备的挂接。 设备缺陷及事故管理:设备缺陷报告、跟踪、统计,设备紧急事故处理。 预防性维修:以可靠性技术为基础的定期维修、维护,维修计划分解,自动生成预防性维修工作单。 维修计划排程:根据日程表中设备运行记录和维修人员工作记录,编制整体维修、维护任务进度的安排计划,根据任务的优先级和维修人员工种情况来确定维修工人。工单的生成与跟踪:对自动生成的预防性、预测性维修工单和手工录入的请求工单,进行人员、备件、工具、工作步骤、工作进度等的计划、审批、执行、检查、完工报告,跟踪工单状态。 备品、备件管理:建立备件台帐,编制备件计划,处理备件日常库存事务(接受、发料、移动、盘点等),根据备件最小库存量或备件重订货点自动生成采购计划,跟踪备件与设备的关系。 维修成本核算:凭借工作单上人员时间、所耗物料、工具和服务等信息,汇总维修、维护任务成本,进行实际成本与预算的分析比较。

学校智能化项目计算机网络系统设计方案

学校智能化项目计算机网络系统设计方案 3.2.1、设计概述 稳定的计算机网络平台是学校数字化校园建设的基础,决定了学校未来数字化和信息化建设水平。本次xxx中学的计算机网络系统的设备选型需在满足未来数字化校园建设的基础上具备前瞻性。 通过校园网络的建设实施,为构建教学管理、行政管理和电子书包、平安校园、数字图书馆等学校信息化应用系统打下基础,为学校的师生在计算机网络环境下开展教学、学习以及行政管理和领导决策提供先进的技术支持和管理手段。 3.2.2、设计目标 如何建设一个性能优越、运行稳定、稳定可靠、安全、管理方便的网络系统是xxx中学和我们要共同面对的问题。仔细分析xxx中学数据网和设备网的需求,可以概括为以下几点: 1、应该具有完善的网络准入控制,禁止非法用户的接入。解决网络接入混乱,任何人任何电脑只要在单位内插上网线都可以接入内网的问题,将网络安全隐患扼杀在摇篮之中。

2、应该具有合理分配网络带宽的策略。可以解决网络带宽常常被一些非重要业务(如:P2P下载、网络电视、网络游戏等)长时间占用,个别用户大量吞食网络带宽造成网络访问速度慢的问题。可以保障关键、重要业务的网络带宽需求,为教育教学工作提供良好的网络环境。 3、应该具有全面的网络应用控制策略。可以对适合的用户开放合适的网络服务(如:即时通讯软件QQ/MSN、WEB、EMAIL、BT/迅雷P2P下载、网络电视、网络游戏、股票软件等)。 4、应该具有效的安全防御措施。可以解决xxx中学数据网无法防御ARP病毒、SQL蠕虫、DHCP、DDos攻击等局域网常见威胁;网络出口设备具有防扫描、防攻击、防病毒、非法网站过滤、垃圾邮件处理等防火墙功能,可以保障内网用户的安全。 5、应该具有统一的软硬软管理平台,网络管理图形化、直观、简单。解决了网络故障排查困难、故障定位难、解决慢,网络设备调试难,不方便远程控制等问题。 6、应该具有可以控制局域网广播风暴,可以控制非法组播,可以针对用户限速,可以限制同一Vlan的局域网用户互访,可以隔离网络安全风险等。 7、应该可以对全网运行状态进行实时监控,及时发现网络安全隐患采取有效措施;可以实现日志记录、日志分析、

04 计算机网络系统

4计算机网络系统 4.1概述 本建议书是在分析了利奥大厦将来所需要的功能,并结合了我司多年来从事企业级千兆计算机网络系统和大厦网络建设的宝贵经验后设计和编制的。 本建议书包括用户需求分析、计算机网络方案分析、网络应用系统分析和组网方案等内容。 4.2需求分析 4.2.1计算机网络系统需求描述 计算机网络系统是利奥大厦信息化的关键设施,采用构建于世界著名品牌系统高性能交换机的千兆以太网,高带宽、高可靠性,并充分考虑系统在安全、管理、维护方面的要求。预留今后与各地广域网互联的需求。系统建设要求为:充分考虑业务需求和业务发展趋势,具有实用性、先进性、开放性、可 靠性、可扩充性以及经济性。整个网络的建设应具备连续性,充分利用 现有的计算机资源和通讯资源。 网络的可靠性要高 在考虑现有的通讯网络的基础上,计算机网的拓扑结构应尽量采用稳定可靠的结构形式,冗余备份,以保证整个网络的高可靠性。 优化网络信息传输性能,控制网络上的广播风暴、增加网络的安全性、 集中化的管理控制。 网络应具有高度开放性,即对设备的技术开放和对其他网络的接入开放。

经济实用性 设备选型应有最优的性能价格比,以最省的投资实现尽可能多的功能。 易于操作和工程实施 从实际出发,保证系统易操作和工程实施可行性。 4.2.2计算机网络系统需求分析 南京利奥大厦的局域网采用CISCO Catalyst4006交换机作为主干核心交换机,Catalyst4006再分别与各个楼层的CISCO Catalyst 2950楼层交换机采用光纤连接,构成大厦的主干千兆,百兆和十兆交换到桌面的计算机网络系统。完全能够满足计算机网络的需求。 4.2.2.1网络可靠性分析 我们从三方面分析网络可靠性: 设备主要模块和电源的冗余备份 作为方案中涉及的所有主要设备,均采用高可靠设计。中心机房Catalyst4006采用双引擎,保证较强的冗余性,其次Catalyst4006交换机配置了冗余电源(共两个电源)为备份,以防止一旦电源发生故障,交换机仍能正常工作。 网络链路的连接备份 核心节点的Catalyst 4006交换机和主要的楼层交换机间采用千兆多模光纤接口进行互连。

计算机信息管理系统基本情况及功能说明

计算机信息管理系统基本 情况及功能说明 This model paper was revised by the Standardization Office on December 10, 2020

计算机信息管理系统基本情况及功能说明 山西福康源药业集团有限公司 基本情况 我公司使用的为用友时空医药管理软件。 用友时空在多年流通领域信息化平台研发的基础上,针对当前流通企业在快速发展过程中呈现出的管理模式创新多变、大规模快速扩张、降低运营成本获取规模效益等方面的特征,引入SOA理念,采用“工具平台化、体系架构化”的研发策略设计开发了KSOA流通企业信息融通平台(下文中简称“KSOA平台”)。 KSOA平台面向国内流通企业中高端客户,旨在以面向服务的、集成一体化的信息管理平台支撑流通企业差异化竞争、持续化发展战略的贯彻执行。 KSOA平台涵盖了流通企业经营中的业务职能、财务职能、人力资源管理职能、协同办公职能和决策支持职能等等。包括批发业务系统,连锁业务系统,零售业务系统,仓储管理系统,供应商在线自助系统,客户在线自助系统,网上在线购物系统,财务管理系统,协同办公系统,人力资源管理系统,应用服务系统等核心模块。 本《用户操作手册》对KSOA平台重点介绍包括KSOA平台涉及概念、通用单据操作说明、主要业务流程等内容,内容浅显易懂。用户在启用KSOA管理系统前,须仔细阅读本操作手册,了解各个子系统、各模块及功能情况,并在商品提供商的指导下实施、操作。

北京时空超越科技有限公司致各软件用户:请严格遵照本《用户操作手册》使用,对于因违反操作流程和规范所导致的系统问题,要求时空超越公司提供的任何相关的服务和支持,不列入商品售后服务的免费服务范畴。 对于用户在实际系统操作中所遇到,本《用户操作手册》中未有涉及的相关操作,请与北京时空超越公司技术部取得联系,获得相应解决办法及操作指导。 第一部分:平台整体概述 1.1第一章单据中出现的名词 账:账的概念来源于实际业务处理和企业会计核算方法,其表现形式与会计核算所使用账簿账页格式类似。根据核算对象不同分为商品总账、货位商品账、往来 账等。 货位:是为了明显标出些商品所在的位置,以便规范管理、统计分析、查询分类,货位可以根据用户需要灵活设置,既可以标示商品作在物理位置,也可以标示 商品所在虚拟位置。KSOA平台中货位字段西文名称是“hw”。 批号:是指用于识别“批”的一组数字或字母加数字,用以追溯和审查该批药品的生产历史。KSOA平台中批号字段西文名称是“pihao”。 保质期:的保质期是指商品在条件下的质量保证期限。商品的保质期由提供,标注在限时使用的商品上。在保质期内,商品的生产企业对该商品质量符合有关标 准或明示担保的质量条件负责,销售者可以放心销售这些商品,消费者可以 安全使用。保质期在单据明细项中相应字段是“baozhiqi”字段。 商品淘汰:流通企业在经营过程中,对于因各种原因(如滞销等)不适合销售的商品

校园计算机网络接入协议范本正式版

YOUR LOGO 校园计算机网络接入协议范本正 式版 After The Contract Is Signed, There Will Be Legal Reliance And Binding On All Parties. And During The Period Of Cooperation, There Are Laws To Follow And Evidence To Find 专业合同范本系列,下载即可用

校园计算机网络接入协议范本正式 版 使用说明:当事人在信任或者不信任的状态下,使用合同文本签订完毕,就有了法律依靠,对当事人多方皆有约束力。且在履行合作期间,有法可依,有据可寻,材料内容可根据实际情况作相应修改,请在使用时认真阅读。 甲方:_________ 乙方:_________ 为了有效管理_________大学校园网,保证校园网的安全和可靠运行,更好地为学校的教学和科研工作服务,甲方和乙方特签定以下协议: 1._________大学校园网的主要目的是为全校师生的教学和科研服务,在“校园网络化”的基础上,实现“办公自动化、教育信息化”。因此,乙方不得利用校园网从事有任何商业目的的活动。未经甲方和有关部门的批准,乙方不得利用校园网提供的接入服务开办有商业目的的个人网站。甲方鼓励和支持有内容和技术保障的用户经过甲方和学校有关部门批准后,开办与教学、科研有关的网站。但不得在网页上链接任何广告和其它含有广告链接的网页。 2.乙方所在位置的接入设备属入国有财产,乙方有义务保证接入设备的安全和完好,不能随意对其进行移动、更换和破坏。在对房间进行装修和其它可能对接入设备造成损害的情况下,乙方应及时通知甲方,并在甲方的指导下,采取相关措施

计算机网络系统培训资料.

2010.12计算机网络系统讲解内容Computer Network System 目录 一、概述 二、计算机网络分类 三、计算机网络体系结构和协议 四、计算机网络拓扑结构 五、计算机网络设备 计算机网络系统不仅仅是指原来单纯的计算机工作站连网,而是牵涉到大量系统的集成。一个好的网络,不但可实现数据、软件、打印机以及Internet等资源的共

享,而且可与楼宇控制、安防报警、智能卡等系统连接起来,实现更方便、快捷的管理、 维护和扩充。 计算机网络包括前期布线工作(在综合布线系统中、网络交换设备、网络接入设备、网络互连设备、网络服务器、工作站、网络外部设备、网络操作系统、网络应用平台和应用软件、网络管理系统、网络安全软硬件等。 不同的计算机网络之间通过网际协议实现相互访问,不同的网际协议之间通讯可以通过路由实现,网络的安全通过软硬件防火墙保护,网络应用平台和软件在应用层工作,布线系统确保网络物理连通。 一、概述 LAN PA 系 统 安 保 系 统 楼 控

系 统 门 禁 系 统AP & PDA 各 类 工 作 站 专 业 服 务 器

主 服 务 器 共 享 数 据 库 通 信 系 统 能 源 监 控 wan 二、计算机网络分类

计算机分类可以从不同的角度进行,常见的分类的有: 1、从通讯手段上来分:有线网络、无线网络、光纤网络、人造卫星网络等 2、从应用角度来分:专用网络、公共数据网络、综合业务网络等 3、从覆盖范围大小来分类:局域网(LAN、广域网(WAN、城域网(MAN等 局域网(LAN:一个有限的范围内(一般是几公里到几十公里范围,将各种计算机、外设和通信设备互联在一起的网络系统; 广域网(WAN:几十、几百公里的网络系统; 城域网(MAN :专指覆盖一个城市的网络系统; 三、计算机网络结构和协议 目前世界上存在两种类型的标准:国际标准(ISO的OSI参考模型和工业标准(TCP/IP协议标准。 常用的几个标准化组织有:ISO(国际标准化组织、IEEE(电气与电子工程师学会、ITU-T(国际电信联盟的电信标准化委员会、ANSI(美国国家标准学会 ISO(国际标准化组织:OSI的七层参考模式到各层协议及其相关技术的一系列标准; (1物理层(Physical Layer (2数据链路层(Data Link Layer (3网络层(Network Layer (4传输层(Transport Layer (5会话层(Session Layer

计算机网络论文:计算机网络管理技术及其应用

计算机网络管理技术及其应用 网络管理的目的就是确保一定范围内的网络及其网络设备能够稳定、可靠、高效地运行,使所有的网络资源处于良好的运行状态,达到用户预期的要求。过去有一些简单的工具用来帮助网管人员管理网络资源,但随着网络规模的扩大和复杂度的增加,对强大易用的管理工具的需求也日益显得迫切,管理人员需要依赖强大的工具完成各种各样的网络管理任务,而网络管理系统就是能够实现上述目的系统。 1 WBM 技术介绍 随着应用Intranet的企业的增多,同时Internet技术逐渐向Intranet的迁移,一些主要的网络厂商正试图以一种新的形式去应用M I S 。因此就促使了W e b ( W e b - B a s e dManagement)网管技术的产生[2]。它作为一种全新的网络管理模式—基于Web 的网络管理模式,从出现伊始就表现出强大的生命力,以其特有的灵活性、易操作性等特点赢得了许多技术专家和用户的青睐,被誉为是“将改变用户网络管理方式的革命性网络管理解决方案”。 WBM融合了Web功能与网管技术,从而为网管人员提供了比传统工具更强有力的能力。WBM可以允许网络管理人员使用任何一种Web浏览器,在网络任何节点上方便迅速地配置、控制以及存取网络和它的各个部分。因此,他们不再只拘泥于网管工作站上了,并且由此能够解决很多由于多平台结构产生的互操作性问

题。WBM提供比传统的命令驱动的远程登录屏幕更直接、更易用的图形界面,浏览器操作和W e b页面对W W W用户来讲是非常熟悉的,所以WBM的结果必然是既降低了MIS全体培训的费用又促进了更多的用户去利用网络运行状态信息。所以说,WBM 是网络管理方案的一次革命。 2 基于WBM 技术的网管系统设计 2.1 系统的设计目标 在本系统设计阶段,就定下以开发基于园区网、Web模式的具有自主版权的中文网络管理系统软件为目标,采用先进的WBM 技术和高效的算法,力求在性能上可以达到国外同类产品的水平。 本网管系统提供基于WEB的整套网管解决方案。它针对分布式IP网络进行有效资源管理,使用户可以从任何地方通过WEB 浏览器对网络和设备,以及相关系统和服务实施应变式管理和控制,从而保证网络上的资源处于最佳运行状态,并保持网络的可用性和可靠性。 2.2 系统的体系结构 在系统设计的时候,以国外同类的先进产品作为参照物,同时考虑到技术发展的趋势,在当前的技术条件下进行设计。我们采用三层结构的设计,融合了先进的WBM技术,使系统能够提供给管理员灵活简便的管理途径。 三层结构的特点[2]:1)完成管理任务的软件作为中间层以后台进程方式实现,实施网络设备的轮询和故障信息的收集;2)管理

计算机网络课程的考核方案

《计算机网络》课程考核 题目:计算机网络安全技术 姓名: 学号: 专业: 班级: 授课教师: 摘要 计算机网络的应用越来越广泛,越来越多的行业和人群开始借助计算机网络来实现他们的目的和任务。但是,越来越多的应用也导致了计算机网络的安全问题日渐严重,出现了很多恶意攻击的黑客,例如最近发生的“永恒之蓝”勒索病毒,导致文件泄漏等问题产生。本文主要是从以下几方面对计算机网络管理和安全技术进行探析:(1)计算机网络管理;(2)影响计算机网络安全的因素;(3)计算机网络管理安全技术。 关键词:计算机网络;网络管理;安全技术 Abstract The use of computer networks is becoming more and more widespread, and more and more industries and people are using computer networks to achieve their goals and tasks. However, more and more applications have also led to the computer network security problem becomes more serious, there are

many malicious hackers attack, such as the recent "eternal blue" blackmail virus, leaked documents, etc. This article mainly discusses the computer network management and security technology in the following aspects: (1) computer network management; (2) factors that affect the security of computer networks; (3) computer network administration security technology. Keywords: computer networks; Network management; Security technology 目录 引言 (4) 1.网络安全的定义 (4) 1.1网络安全的基本要素 (5) 1.2网络安全的重要性 (5) 1.3网络安全脆弱的原因 (6) 2.计算机网络管理 (7) 3.影响计算机网络安全的因素 (7) 4. 计算机网络管理安全技术 (8) 4.1身份认证技术 (8) 4.2防火墙技术 (8) 4.3数据加密技术 (8)

计算机信息管理系统基本情况介绍和功能说明

计算机信息管理系统基本情况介绍和功能说明(一)计算机信息管理系统基本情况介绍 我单位具有符合医疗器械经营质量管理要求的计算机信息管理系统:千方百计系统,保证经营的产品可追溯。 1.管理销售计算机1台,并配置了扫码枪1把。安装了收款台系统。安装了协力商霸信息管理系统。安装了小票打印机。 2计算机管理信息系统能实现医疗器械质量管理规范要求的计算机功能,记录相关记录项目和内容,对信息进行收集、记录,并具有信息查询和交换等功能,系统能对设置的经营流程进行质量控制,采购、验收、贮存、销售、出入库、退(换)货应在系统中形成内嵌式结构,对相关经营活动进行判断。具有医疗器械经营业务票据生成、打印和管理功能。 (二)计算机信息管理系统功能说明 1具有实现岗位之间信息传输和数据共享的功能 建立所有岗位人员信息数据库,企业负责人、质量负责人、质量管理、验收等岗位,建立各自用户名密码,医疗器械经营管理过程中,用户名密码登陆才能操作,各岗位操作后,信息自动储存,各环节可以查询、共享。 2医疗器械经营业务票据生成、打印和管理功能 系统能实现采购记录、验收记录、入库记录、在库养护、出库复核记录、销售记录等记录功能及查询。支持票据打印。销售小票在收款台打印,与销售记录一致。系统具有与结算系统、开票系统对接,自动打印每笔销售票据功能。

3记录医疗器械产品信息和生产企业信息以及实现质量追溯跟踪的功能 系统具有质量管理基础数据控制功能,数据应包括名称、注册证号或者备案凭证编号、规格型号、生产批号或者序列号、生产日期或者失效日期供货单位、经营品种资质等相关内容。信息由各岗位人员密码登陆录入,后台建立记录,才能进行采购、销售等经营行为。 4各经营环节的质量控制功能 具有包括采购、收货、验收、贮存、检查、销售、出库、复核等各经营环节的质量控制功能,能对各经营环节进行判断、控制,确保各项质量控制功能的实时和有效; 5首营审核功能 具有供货者、购货者以及购销医疗器械的合法性、有效性审核控制功能,实现系统中的首营审核流程和记录。审核合格,才能采购,销售。相关信息到期,计算机自动提醒,过期锁定,支持资质更新功能。 6有效期进行自动跟踪和控制功能 有近效期预警及超过有效期自动锁定等功能,防止过期医疗器械销售。系统具有依据质量管理基础数据,对医疗器械有效期进行跟踪,实现近效期预警提示、超有效期自动锁定功能。 7 数据备份 操作计算机人员每日备份系统数据,使用移动硬盘完整备份当日数据。移动硬盘保存在办公室。随时可以恢复系统,防止数据丢失。

大学校园网络综合布线

学期课程报告 课程名称网络综合布线技术 实习题目网络综合布线项目规划与设计专业计算机科学与技术系 班级 学号 学生姓名 指导教师 2010年12月21日

制作人: 制作时间:2010年12月21日

目录 一、工程建设说明 (2) 二、综合布线系统系统图 (4) 三、综合布线系统施工平面图 (6) 四、综合布线系统信息点点数统计表 (7) 五、综合布线系统材料概预算表 (7) 六、综合布线系统端口对照表 (9) 七、综合布线系统机柜大样表 (12) 八、综合布线系统施工进度表 (16) 九、综合布线系统课程设计总结 (18)

一、工程建设说明 实习名称:大学校园网络布线设计 1背景情况简述 对AA校园网工程进行综合布线方案设计,该校园电信光纤已经铺设到教学楼二楼网络中心,所有楼宇的光缆均由此拉出。各个楼群之间用光缆,楼内使用双绞线,该学校现有建筑:教学楼1栋、图书馆1栋、实验楼1栋、学生宿舍2栋。各个楼群的距离为:实验楼与图书馆到教学楼的距离都是150米,宿舍楼1到图书馆的距离为200米,宿舍楼2到图书馆的距离为230米。 2公司总体需求描述(虚拟网络规模描述) 1) 教学楼共计5层,1、2层共用一个的管理间,3、4、5层共用一个的管理间。每层楼有30间教室,每间教室1个信息点。 2) 图书馆共计5层,各层都有自己独立的管理间。每层楼有20个房间,每间2个信息点。 3) 实验楼共计5层,1层有20个房间,每间2个信息点,有自己独立的管理间;2、3层各有12个房间,每间1个信息点,共用自己独立的管理间。 4) 学生宿舍共计2栋,每栋5层,每栋都有自己独立的管理间。每层20间宿舍,每个宿舍1个信息点。 3拓扑结构图:

计算机网络工程A卷及答案

一、选择题(每小题有且只有一个正确答案,共20小题,每小题1分,共计20分) 1.以下IP地址中,不属于私有地址的是。 (A) 10.10.10.2 (B) 192.168.10.3 (C) 172.168.0.4 (D) 10.0.0.1 2.SNMP是通过协议来传输消息的。 (A) TCP (B) UDP (C) ICMP (D) ARP 3.在CSMA/CD协议中,下列指标与冲突时间没有关系的是。 (A) 检测一次冲突所需的最长时间(B) 最小帧长度 (C) 最大帧长度(D) 最大帧碎片长度 4.下列TCP/IP协议中,不属于应用层协议的是。 (A) OSPF (B) RARP (C) TFTP (D) FTP 5.路由选择是的基本功能。 (A) 网络层(B) 数据链路层(C) 传输层(D) 应用层 6.在计算机信息系统中,TCP/IP协议栈属于。 (A) 管理平台(B) 系统平台(C) 传输平台(D) 网络平台 7.在综合布线系统中,终端设备到信息插座的连线部分通常被称为。 (A) 设备间子系统(B) 工作区子系统(C) 水平子系统(D) 垂直干线子系统 8.10Base-T以太网的最大网段距离为。 (A) 185米(B) 500米(C) 200米(D) 100米 9.下列Internet应用中,基于C/S计算模式的是。 (A) FTP (B) BT (C) MSN (D) Skype 10.下列有关LLC子层的叙述,正确的是。 (A) LLC子层是物理层的一个子层 (B) 各种不同的以太网技术采用了不同的LLC子层 (C) LLC子层提供了面向数据帧的传输控制 (D) LLC子层与传输媒体具有紧密联系 11.下列编码中,不属于自同步编码的是。 (A) 不归零制编码(B) 曼彻斯特编码(C) 差分曼彻斯特编码(D) 以上均不是 12.在下列各种CSMA技术中,发送帧前侦听总线遇到“忙”时,将随机等待一段时间 后再次侦听总线是否处于“忙”状态的是。 (A) 1-坚持CSMA (B) p-坚持CSMA (C) 非坚持CSMA (D) 以上均不是 13.区分独立基本服务集与Infrastructure基本服务集的主要依据是服务集中是否包含 了。 (A) 分发系统(B) 接入点(AP)(C) 无线介质(D) 工作站 14.路由表中“0.0.0.0/0”所代表的是。 (A) 动态路由(B) 通过RIP协议获得的路由 (C) 缺省路由(D) 无法识别的路由 15.下列协议中,可以将IP地址转换为MAC地址的是。 (A) RARP (B) ARP (C) DNS (D) ICMP 16.下列关于地址转换技术(NAT)的叙述,不正确的是。 (A) 地址转换技术可以使使用私有IP地址的内部主机访问Internet (B) 地址转换技术能够确保内部主机正常使用所有Internet服务 (C) 地址转换技术能够对内部主机起到一定的安全保护作用 (D) 以上均不正确