域迁移整合

ADMT,Active Directory Migration Tool, 用于把用户或资源从一个域迁移到另外一个域中,而不改变资源的属性,如用户密码,组结构等。

下载地址:https://www.360docs.net/doc/ca19033006.html,/downloa ... ff85ad3d212&DisplayLang=en

我们先大致了解下这次试验的环境和目的

环境:两台域服务器,两台客户端,在一个网络中。

目的:把一个域中的用户和组迁移到另一台域中,保证登录密码不能变,访问权限不能变。

下面开始这个试验的细节步骤。请仔细阅读。

1.

两个域,分别是https://www.360docs.net/doc/ca19033006.html,和https://www.360docs.net/doc/ca19033006.html,。(为了方便记忆,把原域source domain 配置成https://www.360docs.net/doc/ca19033006.html,,目标域target domain配置成https://www.360docs.net/doc/ca19033006.html,,在这里很抱歉,我把单词destination拼错成distination了,将错就错吧,希望大家能看懂J)。

域控制器分别是:https://www.360docs.net/doc/ca19033006.html,,source domain controller.和https://www.360docs.net/doc/ca19033006.html,, destination domain controller.都安装windows server 2003 enterprise Englishversion。

在很多情况下,都是从windows2000 server迁移到windowsserver 2003,不过这两种环境下的操作没有太多的不同。

两台client,都安装xpsp2 English.以后我们将配置成https://www.360docs.net/doc/ca19033006.html,和https://www.360docs.net/doc/ca19033006.html,。

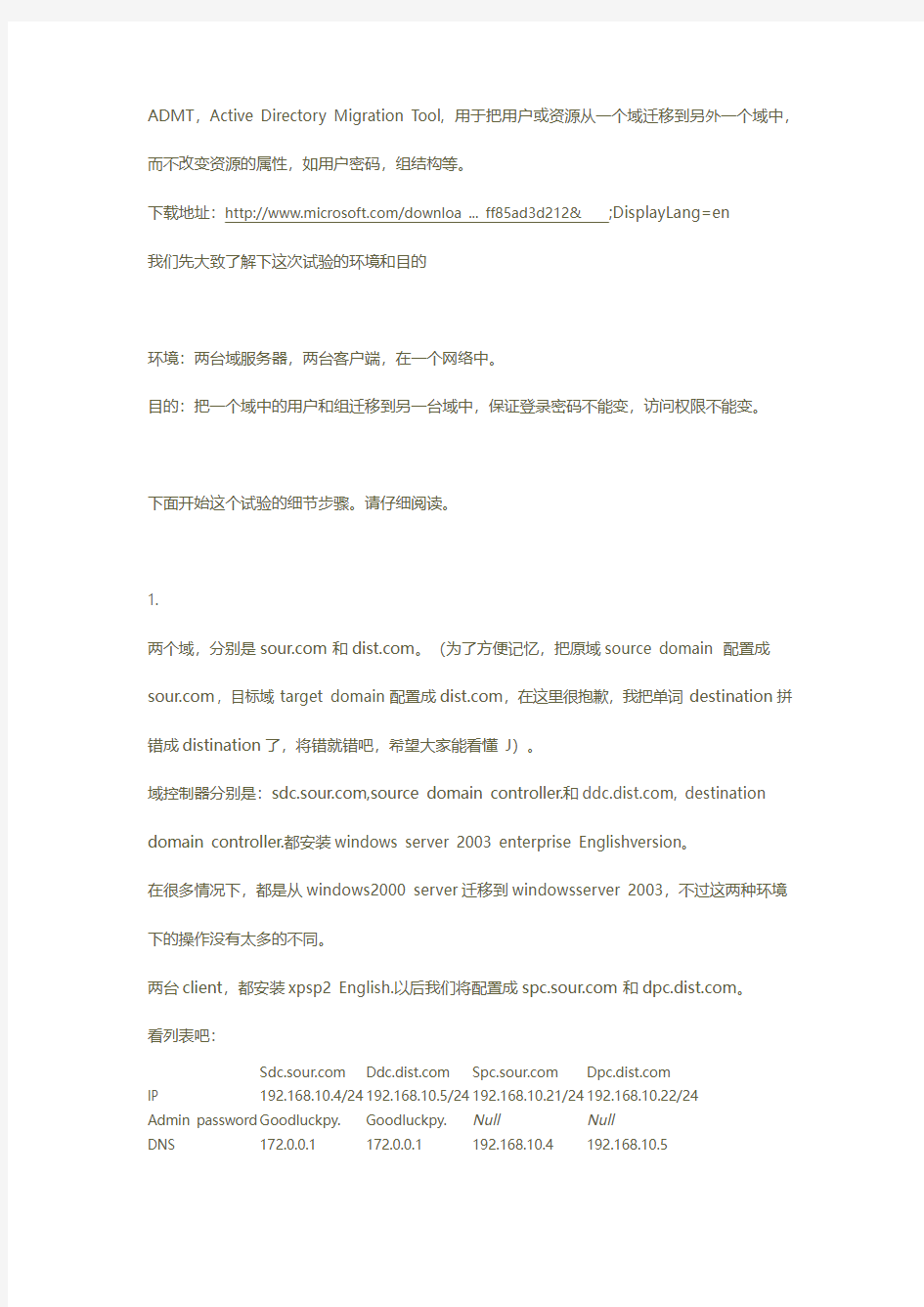

看列表吧:

https://www.360docs.net/doc/ca19033006.html, https://www.360docs.net/doc/ca19033006.html, https://www.360docs.net/doc/ca19033006.html, https://www.360docs.net/doc/ca19033006.html,

IP 192.168.10.4/24 192.168.10.5/24 192.168.10.21/24 192.168.10.22/24

Admin password G oodluckpy. Goodluckpy. Null Null

DNS 172.0.0.1 172.0.0.1 192.168.10.4 192.168.10.5

注意DC的密码最后有个点,这样才能达到密码复杂度的要求。PC没有设置密码。

安装AD的时候,连同DNS一起安装

2.

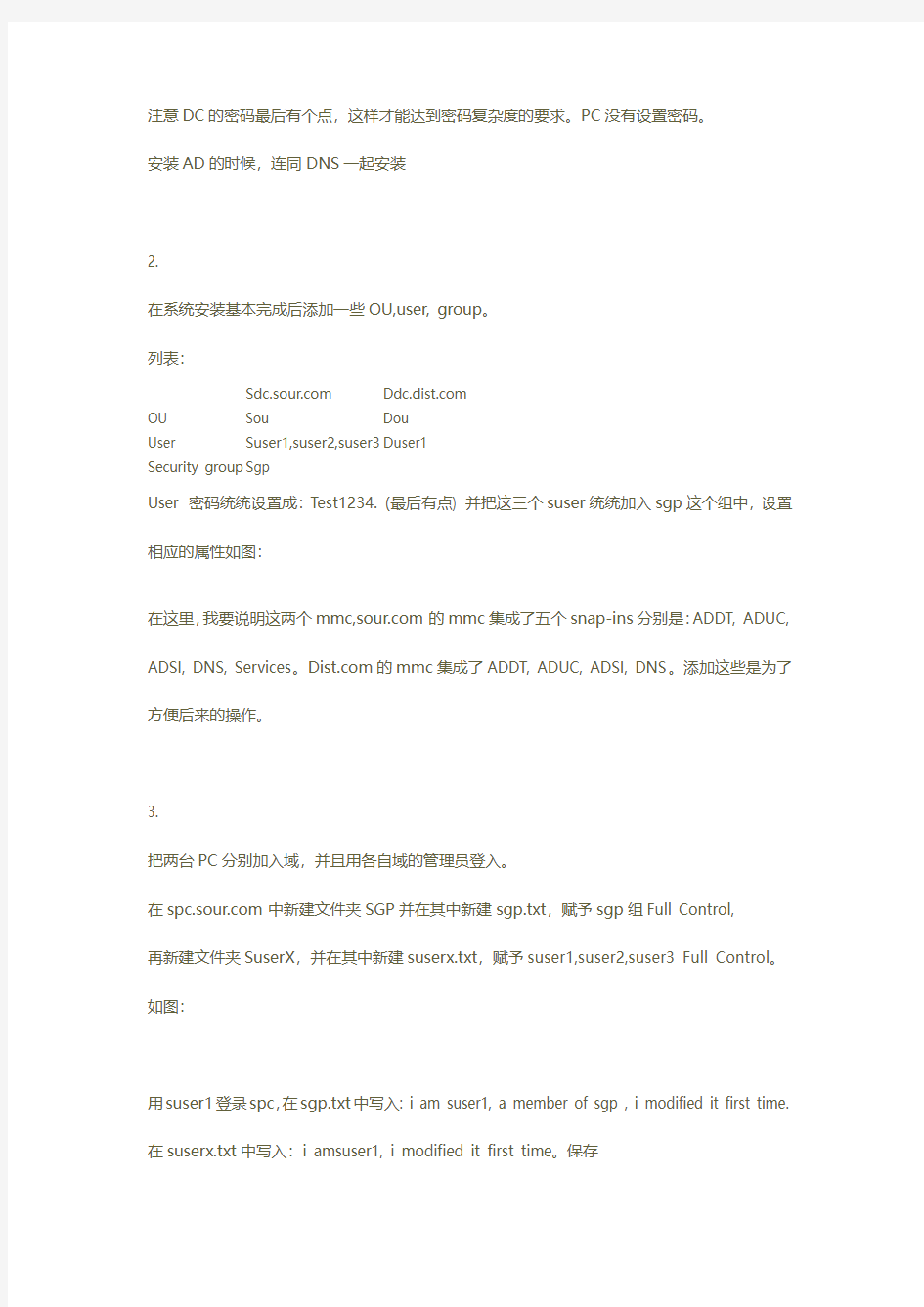

在系统安装基本完成后添加一些OU,user, group。

列表:

https://www.360docs.net/doc/ca19033006.html, https://www.360docs.net/doc/ca19033006.html,

OU Sou Dou

User Suser1,suser2,suser3 D user1

Security group S gp

User 密码统统设置成:Test1234. (最后有点) 并把这三个suser统统加入sgp这个组中,设置相应的属性如图:

在这里,我要说明这两个mmc,https://www.360docs.net/doc/ca19033006.html,的mmc集成了五个snap-ins分别是:ADDT, ADUC, ADSI, DNS, Services。https://www.360docs.net/doc/ca19033006.html,的mmc集成了ADDT, ADUC, ADSI, DNS。添加这些是为了方便后来的操作。

3.

把两台PC分别加入域,并且用各自域的管理员登入。

在https://www.360docs.net/doc/ca19033006.html,中新建文件夹SGP并在其中新建sgp.txt,赋予sgp组Full Control,

再新建文件夹SuserX,并在其中新建suserx.txt,赋予suser1,suser2,suser3 Full Control。如图:

用suser1登录spc,在sgp.txt中写入: i am suser1, a member of sgp , i modified it first time.在suserx.txt中写入:i amsuser1, i modified it first time。保存

同样suser2,在sgp.txt中写入: i am suser2, amember of sgp , i modified it first time.在suserx.txt中写入:i amsuser2, i modified it first time。保存

4.

配置sdc和ddc的dns,设置条件转发。如图

这一步在接下来的信任域中是很有用的。

5.

在两台DC中插入windows server2003系统盘,安装SUPPORT\TOOLS\ SUPTOOLS.MSI,这其中有接下来需要的程序命令netdom。这个命令用于配置域信任属性。在https://www.360docs.net/doc/ca19033006.html,中安装Active Directory Migration Tool v3.0,并且默认安装MSSQL server Desktop Engine。(一般DC上不会安装SQL,如果安装了就使用已有SQL吧),安装完后重启电脑。

好了,所有的准备工作都已经做完了,接下来就开始作迁移了。以上的准备工作都是相当重要。一定要仔细看图,认真对照。

6.

提升两台DC的域功能,在先前建立的mmc中右击域控制器,选择Raise Domain FunctionalLevel...可以提升到windows2003,但不建议提升到这个级别。其原因请在我的空间找……

7.

在https://www.360docs.net/doc/ca19033006.html,中添加https://www.360docs.net/doc/ca19033006.html,的信任关系。在mmc中,展开ADST( Active Directory Domainsand Trusts) 右击https://www.360docs.net/doc/ca19033006.html,, 选择Properties。在Trusts table中点击New trust... à Next à

输入sour, next à two-way, next à Thisdomain only, next àDomain-wide authentication, next à

输入与管理员密码:Goodluckpy.(最后有点的) , next à next à

从提示信息可以看到trust建立完成, next à

这里询问方向,这里我们要使用双向信任知道最后完成。

最后会弹出一个tip说当启用外部信任后SID过滤就启用了。在后面的用户迁移中我们要关闭这个功能。

其命令行是:netdom trust TrustingDomainName/d:TrustedDomainName

/quarantine:No/uo:domainadministratorAcct /po:domainadminpwd

完成以上的步骤可以用一条命令,在https://www.360docs.net/doc/ca19033006.html,中,start à run à cmd输入:netdomtrust sour /uo:administrator /po:Goodluckpy. /d:dist

/ud:administrator/pd:Goodluckpy. /add /twoway /enablesidhistory

8.

在做用户迁移中需要对方的administrator权限,所以要把这两个域的administrator用户或者domain admins组加入到对方的administrators组中,建议选择加入domain admins组,

administrator也是这个组中的成员。如图:

9.

在迁移密码的时候需要生成一个数据库,.pes文件,用于存放密码。在https://www.360docs.net/doc/ca19033006.html,的cmd 中输入命令:

admt key /option:create /sourcedomain:sour /keyfile:c:\keyfile

/keypassword:Goodluckpy.

完成后,在C盘中就会生成keyfile.pes这个文件,然后把这个文件复制到https://www.360docs.net/doc/ca19033006.html,的C:\下,可以用共享的方法。在这里我对数据库文件创建了个密码。这个密码可有可无。

10.

现在就要开始在https://www.360docs.net/doc/ca19033006.html,中安装PES(Password Export Server)服务了,这个服务用于域间资源迁移,在整个迁移过程中其核心作用。现在来安装PES(pwdmig.msi)。这个安装文件在https://www.360docs.net/doc/ca19033006.html,中,路径是:C:\WINDOWS\ADMT\PES\。安装ADMT后才有。

在说明一点这个程序在系统光盘中也有,路径在\I386\ADMT\PWDMIG。这个是2.0版本的,测试下来和3.0不兼容。

开始安装PES,如图:

直至安装完成提示重新启动。

如果你没有在9中设置密码,密码提示框是不会出现的。在最后这幅图中,建议选择log onas:

dist\administrator登陆,这样在ddc迁移过程中能直接读取sdc中数据库里的信息。

重启后,PES默认是不自动启动的,这需要手动让它运行。

回到mmc中展开services,右击Password Export Server Service, 然后点Start。现在PES 才开始运行。注意,迁移完所有的资源后,关闭他,其实重启下sdc就可以了。

11.

接下来回到ddc开始做迁移了。我先迁移sgp,先迁移组或成员,对结构关系才不会改变。在mmc中添加一个Active Directory Migration Tool的snap-in。右击ADMT,点Group Account Migration Wizard。

next

源和目的不能选错。Next

à select groups from domain, next à add… à enterthe SGP group, OK à

选择dou , next à

这里要勾选Migrategroup SIDs to target domain,这是我们的目的。

next下去后会弹出三个tip,一一确定,分别是询问开启sourcedomain的auditing,target domain的auditing,和在source domain DC中创建SOUR$$$组。接下来就是输入https://www.360docs.net/doc/ca19033006.html, 的管理员用户名和密码,Next à在Object Property Exclude中询问是否需要排除某些属性,默认不排除任何属性, next à

随后的ConflictManagement中询问当出现冲突的时候采取的策略,一般来说当迁移到一个新安装的dc中,是不会出现冲突的。这里按照默认的选择,netxt à

到此就完成了向导, finish. 结束后,系统提示迁移完成,可以查看相应的log,并可以在dou 中查看结果

sgp已经迁移过来了。迁移过来了是否就能同以前一样使用呢?我们要测试才知道。

12.

在此之前我们在https://www.360docs.net/doc/ca19033006.html,中用建立了两个共享文件夹,其权限参考3。在sgp组中的用户对sgp共享文件夹有完全权限。现在我们把duser1加入到sgp中,看看duser1是否能修改sgp。通过网络邻居访问sgp,发现没有足够的权限。其原因是,当建立域间外部信任的时候,SIDfiltering会自动启用,只有关闭SIDfiltering功能才能访问。

在https://www.360docs.net/doc/ca19033006.html,中输入:

Netdomtrust sour /domain:dist /quarantine:no /usero:administrator

/passwordo:Goodluckpy.

好了现在再看看,能不能访问了

13.

现在来迁移用户同样右击,点UserAccount Migration Wizard.前面设置和组迁移操作无异,

当操作到这里,注意选择,选择Migratepasswords,迁移密码。如果选择Generatecomplex passwords,会把新的密码写入一个文件中。以后登录就是用生成的新密码,而不是原来的密码。就违背了我们当初的要求。Next。

如果出现与PES连接不上,说明Password Export ServerService没有手动开启或正常安装。参考10

确认选中Migrateuser SIDs to target domain。而Target Account Sate和Source Account Disabling Options需要按情况选择,建议如图。

Enable target accounts:如果选用此项,在sour中的suser3迁移后将会在dist中启用。Disable target accounts:从sour中迁移过来的用户都将禁用。

Target same as source:用户的属性将不会发生变化。除了account options。

Disable source accounts:迁移后sour中的用户将禁用。

Days until source accounts expires:到设定的时间后,用户将被禁用。

总之根据自己的情况选择吧。

迁移后就得到

迁移后,用suser1登录到dpc,访问共享文件。

能完全控制了。查看共享文件夹的属性发现,用户也更改了。

说明用户彻底迁移过去了。

在suser登录dist域是,注意到用户登录后需要更改密码了。这是迁移策略所致。查看下account options.

如果不希望下次登录需要修改密码,修改其属性。

13.

迁移计算机。这个功能不好用也不常用。当需要迁移计算机的时候,只需要重新在加入目标域就可以了。如果是sdc,迁移后重新安装系统并加入域即可。然后把修改client的DNS指向到ddc 就可以,即192.168.10.5。

14.

所有的这些都完成了,就把信任域关系给删除。

使用mmc也可以,使用命令netdom trust也行。

域控服务器迁移步骤(精)

域控服务器迁移步骤 假设主域控制器的IP为192.168.1.10,额外域控制器的IP为192.168.1.20 第一步:主域迁移之前的备份: 1. 备份主域服务器的系统状态 2. 备份主域服务器的系统镜像 3. 备份额外域服务器的系统状态 4. 备份额外域服务器的系统镜像 第二步:主域控制迁移: 1.在主域控服务器(19 2.168.1.10)上查看FSMO(五种主控角色)的owner(拥有者),安装Windows Server 2003系统光盘中的Support目录下的support tools 工具,然后打开提示符输入: netdom query fsmo 查看域控主机的五种角色是不是都在主域服务器上,当然也有可能在备份域控服务器上。 2.将域控角色转移到备份域服务器(192.168.1.20) 在主域控服务器(192.168.1.10)执行以下命令: 2.1 进入命令提示符窗口,在命令提示符下输入: ntdsutil 回车, 再输入:roles 回车, 再输入connections 回车, 再输入connect to server 192.168.1.20 (连接到额外域控制器) 提示绑定成功后,输入q退出。 2.2 依次输入以下命令: Transfer domain naming master Transfer infrastructure master Transfer PDC Transfer RID master Transfer schema master 以上的命令在输入完成一条后都会有提示是否传送角色到新的服务器,选择YES,完成后按Q退出界面。 2.3 五个步骤完成以后,进入192.168.1.20,检查一下是否全部转移到备份服务器192.168.1.20上,打开提示符输入: netdom query fsmo 再次查看域控制器的5个角色是不是都在192.168.1.20上面。 3. 转移全局编录: 3.1 打开“活动目录站点和服务”,展开site->default-first-site-name->servers,展开192.168.1.20, 右击【NTDS Settings】点【属性】,勾上全局编录前面的勾。 然后展开192.168.1.10,右击【NTDS Settings】点【属性】,去掉全局编录前面的勾。

AD实施:域管理手册

深圳市海格物流股份有限公司 操作主机与AD DB 管理 深圳市索信达实业有限公司 文档编号: SXD- HGWL-20150901-01 版 本: VERSION1.6 编 写: 索信达运维服务部 最后修订: 2015年09月22日

目录 第一章管理域中的操作主机角色 (3) (一)操作主机介绍 (3) (二)角色迁移 (4) (三)角色抢夺 (5) 第二章管理活动目录数据库 (7) (一)活动目录数据库介绍 (7) (二)活动目录数据库的移动 (8) (三)活动目录数据库的压缩 (10) (四)活动目录数据库的备份和还原 (12) (五)活动目录回收站 (12)

第一章管理域中的操作主机角色 (一)操作主机介绍 Active Directory 支持域中所有域控制器之间的目录数据存储的多主机复制,因此域中的所有域控制器实质上都是对等的。但是,某些更改不适合使用多主机复制执行,因此对于每一个此类更改,都有一个称为“操作主机”的域控制器接收此类更改的请求。操作主机可以保证一致性并消除AD DS数据库中出现冲突的项目的可能性。 AD DS中的五个操作主机角色分别是:架构主机(Schema Master)、域命名主机(Domain Naming Master)、RID主机(RID Master)、PDC仿真器(PDC Emulator)、基础结构主机(Infrastructure Master) 架构主机和域命名主机是林范围角色,即每个林只有一台架构主机和一台域命名主机。RID主机、PDC仿真器、基础结构主机是域范围角色,这3种操作主机角色在林中的每个域中分别只有一个。当在林中安装AD DS并创建第一台域控制器时,它会拥有所有5个角色,类似地,在向林中添加域时,每个新域中的第一台域控制器也会获得每域的操作主机角色。 架构主机(Schema Master) 宿主架构主机角色的域控制器负责对林的架构进行更新和修改,其他域控制器则只包含架构的只读副本。要更新或修改林的架构,您必须具备访问架构主机的权限。如果做出架构改变后,架构更新就会复制到林中的所有其他域控制器。在整个林中,架构主机是唯一的,只能有一个架构主机。 域命名主机(Domain Naming Master) 域命名主机主要用于为林中添加或删除域时使用,负责确保域名的唯一性。如果域命名主机不可用,则无法向林中添加域或从林中删除域。在整个林中,架构主机是唯一的,只能有一个架构主机。 RID主机(RID Master) RID 主机将相对标识符(RID) 分配给域中每个不同的域控制器,每个域只有一个RID 操作主机角色,用于管理RID池,从而在整个域范围内创建的新的安全主体,如:用户、组和计算机。每个安全主体都有一个唯一SID。RID主机用于保证域控制器生产的SID是唯一的。RID主机把一些相对标识符(RID)(称为RID池)颁发给域中的每台域控制器。当任何

额外域控制器的升级—夺权

额外域控制器的升级—夺权 几天前做过这样一个工作,将公司域控制器从旧的服务器上迁移到新的服务器上,目的就是为了给域控做一下硬件的升级。这个任务很艰巨的,我从没有做过这样的事,觉得特别有意思。经过同事的指点,我慢慢的开始小心翼翼的进行工作。工作完成的很顺利,但也有些不足的地方,印象很是深刻,觉得有必要将它留在51cto上与大家分享。下面是环境图: 环境并不复杂,域控系统为windows 2008 R2 ,DNS、DHCP服务寄存在域控上。也就是说这并不单单是迁移域控的事情了,还要将DNS、DHCP服务同时迁移过去。呵呵,不过这都不是难题,我马上为大家呈现解决办法。 解决这些问题的办法我简单做了一下汇总:

1、升级新服务器为额外域控制器,同时添加DNS备份,添加DHCP角色。 2、转移域控五大角色。 3、卸载域控。 4、断开域控DHCP服务,授权新域控的DHCP服务,防止两个服务出现冲突。 完成这几步后就可以大胆的将旧的服务器关闭掉,原先的备份服务器就已经完全作为新的域控制器工作了。 首先将新服务器作为域控的备份服务器加入https://www.360docs.net/doc/ca19033006.html,域,过程中需要将DNS服务同时转移到备份服务器上面就可以解决DNS的迁移问题了。添加DHCP角色,但不要做任何配置,因为作为域控的备份服务器DHCP 也会被自动导入域控的DHCP配置。这里不做过多的拗述了。 作为域控制器是因为它兼有五大角色,分别是PDC主机,RID主机,结构主机,域命名主机和架构主机,五大角色是域控特有的,其各自的属性特征这里不做阐述。首先我们登录域控服务器,打开服务器管理台,选择“角色”,找到“AD用户和计算机”,邮件服务器属性,“更改域控制器”如下图:选择将要继承域控职责的BDC作为当前服务器。

实施域管理手册

实施域管理手册Prepared on 21 November 2021

深圳市海格物流股份有限公司 操作主机与AD DB 管理 深圳市索信达实业有限公司 目录 第一章 管理域中的操作主机角色 (一) 操作主机介绍 Active Directory 支持域中所有域控制器之间的目录数据存储的多主机复制,因此域中的所有域控制器实质上都是对等的。但是,某些更改不适合使用多主机复制执行,因此对于每一个此类更改,都有一个称为“操作主机”的域控制器接收此类更改的请求。操作主机可以保证一致性并消除AD DS 数据库中出现冲突的项目的可能性。 AD DS 中的五个操作主机角色分别是:架构主机(Schema Master )、域命名主机(Domain Naming Master )、RID 主机(RID Master )、PDC 仿真器(PDC Emulator )、基础结构主机(Infrastructure Master ) 文档编号: SXD- HGWL--01 版 本: 编 写: 索信达运维服务部 最后修订: 2015年09月22日

架构主机和域命名主机是林范围角色,即每个林只有一台架构主机和一台域命名主机。RID主机、PDC仿真器、基础结构主机是域范围角色,这3种操作主机角色在林中的每个域中分别只有一个。当在林中安装AD DS并创建第一台域控制器时,它会拥有所有5个角色,类似地,在向林中添加域时,每个新域中的第一台域控制器也会获得每域的操作主机角色。 架构主机(Schema Master) 宿主架构主机角色的域控制器负责对林的架构进行更新和修改,其他域控制器则只包含架构的只读副本。要更新或修改林的架构,您必须具备访问架构主机的权限。如果做出架构改变后,架构更新就会复制到林中的所有其他域控制器。在整个林中,架构主机是唯一的,只能有一个架构主机。 域命名主机(Domain Naming Master) 域命名主机主要用于为林中添加或删除域时使用,负责确保域名的唯一性。如果域命名主机不可用,则无法向林中添加域或从林中删除域。在整个林中,架构主机是唯一的,只能有一个架构主机。 RID主机(RID Master) RID 主机将相对标识符(RID) 分配给域中每个不同的域控制器,每个域只有一个RID操作主机角色,用于管理RID池,从而在整个域范围内创建的新的安全主体,如:用户、组和计算机。每个安全主体都有一个唯一SID。RID主机用于保证域控制器生产的SID是唯一的。RID主机把一些相对标识符(RID)(称为RID池)颁发给域中的每台域控制器。当任何域控制器上的RID池中的可用RID的数量较少时(小于100),就会从RID主机请求一些RID。每次收到这样的请求,RID主机都会向域控制器再颁发大约500个RID的RID池。 PDC仿真器(PDC Emulator) PDC仿真器负责执行很多与域有关的关键功能,主要有:为Windows 2000提供支持、维护密码更新来避免密码修改的延迟、管理域中组策略的更新、域内时间同步、维护网络中主机列表。 基础结构主机(Infrastructure Master) 基础结构主机负责更新域之间的组-用户引用。这个操作主机角色确保对象名称的改变(常用名称属性的更改cn)反映在位于不同域中的组成员身份信息

Windows server 域控制器 迁移 操作主机

Windows域迁移方法 1:新DC安装系统,配置IP DNS指向老DC (新DC可以加入现有域,也可以不加) 2:提升新DC为辅助域控制器后重启 3:重启完成后,安装DNS服务.然后等老DC的DNS信息同步到新DC的DNS上) 4:将新DC设置为GC,然后等新/旧DC同步,这要看你的网络环境了. 5:同步完成之后,就可以传送FSMO角色这是最重要的一步.(用ntdsutil来把旧DC上的FSMO五种角色转移到新DC 上,转移用到命令transfer )整个过程见下方. 6:老DC降级 重启 然后退域。关机 7:新DC改IP,把自己的IP地址改为DNS地址(做这一步就是为了让客户感觉不到更换了服务器,也省了到下面去改DNS 地址) 8:清理DNS记录,把以前所有旧DC的信息全部删除掉.A:然后利用ntdsutil命令删除掉所有旧DC的信息,B:用adsiedit.msc删除没有用的信息.C:进入活动目录站点与服务删除相应的站点和服务.D:在主域控器的dsa.msc的domain controller里删除没有用的旧DC 9:旧DC拔掉网线,重装系统. 10:到此基本就完成了. AD的五种操作主机的作用及转移方法 Active Directory 定义了五种操作主机角色(又称FSMO): 1.架构主机 schema master 2..域命名主机domain naming master 3.相对标识号 (RID) 主机 RID master 4.主域控制器模拟器 (PDCE) 5.基础结构主机 infrastructure master 转移办法: 转移RID\PDC\结构主机: Windows 界面: 1. 打开 Active Directory 用户和计算机。 2. 在控制台树中,右键单击“Active Directory 用户和计算机”,然后单击“连接到域控制器”。 3. 在“输入另一个域控制器的名称”中,键入要担任主机角色的域控制器的名称。 或单击可用的域控制器列表中的该域控制器。 4. 在控制台树中,右键单击“Active Directory 用户和计算机”,指向“所有任务”,然后单击“操作主机”。 5. 单击其中要改的选项卡,然后单击“更改”。 使用命令行: ntdsutil roles connection connect to server [DomainController] quit transfer RID master transfer PDC transfer infrastructure master 转移架构主机: windows 界面: 1. 打开 Active Directory 架构管理单元。 2. 在控制台树中,右键单击“Active Directory 架构”,然后单击“更改域控制器”。 3. 单击“指定名称”并键入要担任架构主机角色的域控制器的名称。 4. 在控制台树中,右键单击“Active Directory 架构”,然后单击“操作主机”。

公司域管理实施方案

域管理实施方案 一、目的 ●加强公司IT系统及网络系统的有效管控 ●提升公司电脑系统技术支持的服务效率 ●为公司移动办公提供安全支撑平台 前期已经搭建模拟网络测试环境,对域管理的各项技术及有关方案进行了初步测试。在域服务器建立后,将对公司内部电脑系统,实施域管理。 二、域管理的好处 ●用户集中管理,在办公环境,用户需要验证和授权,才能进入公司内部网络 ●加入了域管理的电脑,未经授权,不能安装非办公需要的软件,有效预防由于 私自安装第三方的软件而引起的各种系统、网络和资源占用等方面的问题 ●提升公司电脑系统的维护效率。用户电脑系统补丁和升级(如Windows补丁 升级、杀毒软件升级、其他办公软件升级等),域服务器将统一自动分发、安 装到域内各桌面电脑。节省网络带宽资源,防止重要的系统补丁没有及时安装 引起的安全隐患 ●对公司用户分类管理,根据实际情况,可对不同用户组提供不同的服务(包括 下载、软件安装、系统升级、授权等) ●集中化资源管理,公司各部门的工作文档、软件工具等统一归档在服务器上, 各部门同事根据被授予了访问权限才能查阅 ●域服务器统一管理网络打印机等公共设备,每台桌面电脑不需要安装打印机就 可打印文件资料 ●每个同事登陆和退出公司网络都有详细的跟踪记录,可以监控非法用户的访问 ●根据需要,有效管理相关同事使用公司网络的时间范围

有效支持公司未来移动办公的需求 三、域管理的具体方法 (1)域规划 1、建立AD域,命名为https://www.360docs.net/doc/ca19033006.html, 2、计划建立单域的方式建立域控服务器,活动目录的逻辑结构由域和组织单元(OU)组成。 3、组织单元(OU)是一个用来在域中创建分层管理单位的单元,在域控中将会按照部门划分,暂时分为:总经办,财务部,运营部,销售部,研发部等,以后如有调整,可以适时修改。 4、用户名命名规则,两个字采用全拼,如张三,用户名为zhangsan;三个字及以上采用首字全拼加后面拼音首字母,如冯志强,用户名为fengzq;另可以根据用户自己需要采用英文名命名。 5、为保证域控稳定安装实施,将采用分布式逐个部门进行推广。 (2)DNS的规划实施 1. 首先我们要在DNS服务器上创建出一个区域,区域的名称和域名相同,域内计算机 的DNS记录都创建在这个区域中。 2. 区域创建完成后,建立正向反向查找,确保PC能够加入域。 (3)域管理实施 1.只能域登陆 IT部门会为公司各成员依照命名规则,在服务器上建立用户,账号会在服务器搭建完成后以邮件的形式发送给各位。

win2003 exchange2003 域控 同域迁移到 win2008r2 exchange2010 域控

win2003+exchange2003同域迁移到win2008r2+exchange2010 目的是将原来部署在win2003上的exchange2003服务器中的用户和邮件全部迁移到新建立的win2008r2服务器上的exchange2010中。 按照 安装win2008r2---加入域---取代原来的win2003域控---IIS---证书服务器---证书认证---部署exchange2010---迁移用户的步骤执行。 旧服务器已经运行了3年,因为近期陆续出现严重错误,最后决定进行迁移。决定首先使用Acronis Backup & Recovery 10 Server for Windows将旧服务器整体制作成为一个vm虚拟机并运行,然后再在虚拟机环境下安装一个win2008r2新服务器加入旧服务器域,迁移域控后删除旧服务器的域控,在新服务器中部署IIS、证书服务器、exchange2010,然后将所有用户和邮箱迁移到新服务器中,删除旧服务器的exchange2003,最后用Acronis Backup & Recovery 10 Server for Windows将建成的新服务器win2008r2+exchange2010制作成映像文件,裸机还原到一个新硬盘上,将硬盘安装到真实服务器,投入使用。 部署环境: 旧服务器: omoserver,win2003sp2,本身为域控AD(https://www.360docs.net/doc/ca19033006.html,),已经部署有exchange2003,ip 地址为192.168.1.91 管理员administrator 密码omoxxxx0) 新服务器: omoserver2,win2008r2,将成为新域控AD(https://www.360docs.net/doc/ca19033006.html,),最后准备部署exchange2010,ip 地址为192.168.1.61 管理员administrator 密码xitongguanliyuanxxxx0) 部署环境为vmware7虚拟机。安装过程中的存档都是指虚拟机快照。 虚拟机内备份工具Acronis Backup & Recovery 10 Server for Windows 本来想要做win2003+exchange2003跨域迁移到win2008r2+exchange2010中的,屡次试验未能成功,最后才改为同域迁移。 一、首先安装win2008R2原版企业版 1、用户名administrator(系统默认) 密码xitongguanliyuanxxxx0) 然后存档。 2、SK_Patch_v1_R2_Final,此处略去2个字XX 3、update升级,安装所有补丁。 4、修改计算机名omoserver2

win2003域控制器 升级 迁移到win2008R2详细步骤

win2003域控制器升级迁移到win2008的详细步骤 原 Domain Control情况如下: 计算机名: whdgap01.WHDG.local IP地址: 192.168.2.31/24 (DNS: 192.168.2.31;202.96.134.133 GW:192.168.2.1/24) 操作系统: Windows Server 2003 Enterprise Edition SP1 提供服务: Domain Control、DNS 完成升级后,增加 Server2008为域控制器 计算机名: whdgap01.WHDG.local IP地址: 192.168.2.31/24 (DNS: 192.168.2.31;202.96.134.133 GW:192.168.2.1/24) 操作系统: Windows Server 2008 R2 enterprise 提供服务: Domain Control、DNS Win2003域添加Win2008域控制器 1、安装Windows Server 2008服务器。 2、将win2008加入域whdg中

3、对Forest(林)、 Domian(域)和RODC(域控制器)进行扩展。 在原 Windows Server 2003 域控制器上运行 Windows Server 2008的ADPREP工具,该工具位于 Windows Server 2008 光盘中的 Source\adprep目录下,复制 adprep目录到Windows Server 2003域控制上的任意磁盘分区中。 注意:扩展操作在DC2003(域控制器)上进行操作。 开始-运行-CMD,进入D分区的ADPREP目录输入 adprep /forestprep 根据提示,选择”C “,并按下 Enter键继续。(林拓展)

工作组计算机入域后用户文件迅速迁移方法

工作组计算机入域后用户文件迅速 迁移方法 从工作组加入到域环境时,用户加入域后系统将会重新建立域用户配置文件,原有使用用户配置文件都全部没有了,需要手工拷贝及设定,相当浪费时间。 moveuser工具可以帮助我们方便的把本地用户的profile转移到域用户下面,对于大量转移有很大的帮助。转移包含:桌面、我的文档、OE、outlook等设定、打印机等等。 注:这里只探讨用户转移时更快速的实现用户文件、配置迁移方式,对于域管理不作讨论,因为有可能ADMT3.0有更完善的方法。 MoveUser官方解释: MoveUser uses the following syntax: moveuser [Domain\]OldUserAccount [Domain\]NewUserAcco unt [/c:Computer] [/k] [/y] Parameters OldUserAccount Specifies a user who has a local profile. Specify domain and u ser names in the Domain/User or the user principal name (UP N) format. If Domain is omitted, OldUserAccount is assumed t

o belong to the domain of the current user. NewUserAccount Specifies the user who will own the OldUserAccount profile. T his account must already exist. Specify domain and user nam es in the Domain/User or the user principal name (UPN) form at. If Domain is omitted, NewUserAccount is assumed to belo ng to the domain of the current user. /c:Computer Specifies a remote computer on which to make the changes. I f omitted, the local computer is assumed. Use this parameter to move the user profile to a new computer. /k Specifies that OldUserAccount resides in the local database of the computer and should not be deleted after the profile is moved. 保留本机帐户。 /y Directs MoveUser to overwrite any existing profiles. 完全覆盖配置。 本地工作组目录至域用户操作步骤: 1、本地用户使用netdom登陆入域;(也可在我的电脑右键属性

AD域的迁移

主域控制器的迁移 现有环境:一台主域控制器(含AD和数据库及其WEB程序);有一台备份域控制器;一台新的服务器6850。 目的:将主域控制器迁移到新的服务器6850上 步骤:1.首先将6850作为备份域控制器 2. SERVER1的所有信息从活动目录里面删除 3.把FSMO角色强行夺取过来 4.设置全局编录 具体操作: (1)运行dcpromo命令 (3)弹出Active Directory安装向导,点“下一步” (4)这里以默认,点“下一步”

(5)选“现有域的额外域控制器”,点“下一步” 随后--输入管理员及密码--还原模式密码--最后一步配置(没有截图了) 加入过程中可能会碰到问题,如果有的话 参考https://www.360docs.net/doc/ca19033006.html,/archiver/tid-151189.html https://www.360docs.net/doc/ca19033006.html,/t/20030910/10/2243270.html# 然后到google上去查找! 运行ntdsutil

Metadata cleanup ----清理不使用的服务器的对象 Select operation target Connet to domain https://www.360docs.net/doc/ca19033006.html, Quit List sites List domains in site--显示一下Site中的域 Select domain 0

List servers for domain in site—找到2台服务器 Select server 0--删除0号已经坏掉的服务器 Quit—退到上一层菜单 Remove selected server—删除服务器对象 使用ADSI EDIT工具删除Active Directory users and computers中的Domain controllers中欲删除的服务器对象

快速迁移域用户

ADMT3.1快速迁移域用户账户和组[为企业维护windows server 2008 系列十四] 作者:宋杨日期:2010-04-21 在windows server 2008 的AD维护工作中,我们可能需要将当前域的用户账户和组转移到另外一个域中(这个动作我们称之为迁移)。 在雅利安星际疫苗接种公司工作的windows 网络管理员号称不重疫苗也能顶的灵灵狗同志,正在为一件棘手的工作事件发愁。 雅利安公司因为研制出可以成功抵御十全星际流感的疫苗,在整个银河系名声大震,巴斯股(3009年最火爆的星际股市)也一路狂涨。同时,兼并了太阳系的喜马拉雅驴友公司。 喜马拉雅公司的精英研发部门“珠穆朗玛二部”也被收编进了雅利安公司的研发部。因为所有的资源管理都是基于活动目录的,所以灵灵狗同志需要将“珠穆朗玛二部”的所有员工账户和组迁移转移到雅利安公司的域下。 在查询了无所不知的位于雅利安星球的知识古树后,灵灵狗拨通了远在银河系另一端的地球村的AD 客户支持部的售后电话。 按照客服妹妹的指导,灵灵狗使用Hyper-V3009快速的搭建起了虚拟的评估环境。具体如下:

灵灵狗同志看完客服妹妹同步过来的的指导文档后很顺利的使用域管理员在喜马拉雅公司的https://www.360docs.net/doc/ca19033006.html,域上登录了。 打开“Active dircetory 域和信任关系”,可以看到两个域,现在要把属于https://www.360docs.net/doc/ca19033006.html,的域用户账户和组(原喜马拉雅公司)移动到https://www.360docs.net/doc/ca19033006.html,(雅利安公司) 具体的账户可以通过下图看到,在“_Demo”OU 中有user1 、manager 两个用户和group组,其中user1属于group组。

简述Win 2003域控制器的迁移

简述Win 2003域控制器的迁移 域控制器中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库…… 域控制器中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。当电脑联入网络时,域控制器首先要鉴别这台电脑是否是属于这个域的,用户使用的登录账号是否存在、密码是否正确。如果以上信息有一样不正确,那么域控制器就会拒绝这个用户从这台电脑登录。不能登录,用户就不能访问服务器上有权限保护的资源,他只能以对等网用户的方式访问Windows共享出来的资源,这样就在一定程度上保护了网络上的资源。以上讲的便是域控制器的优越性之一,由于域控制器的种种优势,当今众多企业分别采用域的管理模式管理企业内部的计算机。与此同时,种种问题也相应出现,对域控制器的迁移问题作为microsoft的忠实用户应该并不陌生,网上对域控制器迁移的操作步骤的文章也算少。不过在多级域下的域控制器作迁移工作的文章则寥寥无几,我们在此便讨论一下这个问题。 说明:根据上图可知A为B的主域控,在此我们只给大家作了一个模拟环境,实际当中,主域和子域可以不在一个网段内,也可以分布在用VPN相连的Intranet内,其原理是一样的。我们在此仅对A域控下的B域控做迁移工作,迁移过程为:首先B域控迁移到准备替换DC的PC上,down掉B域控,使得客户端工作无影响,再次对B主机作重灌windows 2003 server ,并替换PC的DC,这个过程中要求对客户端无任何影响。以下为操作步骤: 步骤1.备份DC的安装

(1)选用一台PC,安装windows 2003 server,设置IP为192.168.10.2;主机名为adbak,重新启动。 (2)BDC的安装:运行-dcpromo-下一步-选择:现有域的额外域控制器-下一步-输入用户名、密码、域[此账户名和密码为主域控制器的账户名密码,权限为管理级,域为主域的域名]-下一步-下一步-下一步-下一步-还原模式密码[本主机域的登陆密码-确认密码]-下一步-到向导配置[需花几分钟]-完成 (3)重新启动计算机 步骤2.备份DC的DNS安装 (1)在adbak上,用主域控A的管理帐户密码登陆到A的域内。 (2)开始-控制面板-添加或删除程序-添加或删除window组件-选择网路服务-点击详细信息-勾选域名系统(DNS)-下一步-完成 (3)打开dnsmgmt-设置属性-点击转发器-添加转发的IP地址表192.168.10.100、192.168.10.1-确定 (4)解析DNS:解析B的域名会得到2个IP地址即192.168.10.1和192.168.10.2,以及各个主机记录是否解析正常 (5)Active Directory站点和服务,设置adbak NTDS setting属性为全局编录-确定 (6)在CMD命令下,键入net stop netlogon 再键入 net start netlogon 步骤3.FSMO夺取过程及其他操作 (1)在CMD命令行下键入:ntdsutil-roles-connections-connections to server https://www.360docs.net/doc/ca19033006.html, 成功连接 (2)角色的转移(后接命令,请用问号,有详细的中文说明):[transfer domain nameing master][transfer infrastructure master][transfer PDC][transfer RID master][transfer schema master] 若转移不成功也可以选用夺取seize

实施域管理手册

实施域管理手册文档编制序号:[KKIDT-LLE0828-LLETD298-POI08]

深圳市海格物流股份有限公司 操作主机与AD DB 管理 深圳市索信达实业有限公司 目录 第一章 管理域中的操作主机角色 (一) 操作主机介绍 Active Directory 支持域中所有域控制器之间的目录数据存储的多主机复制,因此域中的所有域控制器实质上都是对等的。但是,某些更改不适合使用多主机复制执行,因此对于每一个此类更改,都有一个称为“操作主机”的域控制器接收此类更改的请求。操作主机可以保证一致性并消除AD DS 数据库中出现冲突的项目的可能性。 文档编号: SXD- HGWL--01 版 本: 编 写: 索信达运维服务部 最后修订: 2015年09月22日

AD DS中的五个操作主机角色分别是:架构主机(Schema Master)、域命名主机(Domain Naming Master)、RID主机(RID Master)、PDC仿真器(PDC Emulator)、基础结构主机(Infrastructure Master) 架构主机和域命名主机是林范围角色,即每个林只有一台架构主机和一台域命名主机。RID主机、PDC仿真器、基础结构主机是域范围角色,这3种操作主机角色在林中的每个域中分别只有一个。当在林中安装AD DS并创建第一台域控制器时,它会拥有所有5个角色,类似地,在向林中添加域时,每个新域中的第一台域控制器也会获得每域的操作主机角色。 架构主机(Schema Master) 宿主架构主机角色的域控制器负责对林的架构进行更新和修改,其他域控制器则只包含架构的只读副本。要更新或修改林的架构,您必须具备访问架构主机的权限。如果做出架构改变后,架构更新就会复制到林中的所有其他域控制器。在整个林中,架构主机是唯一的,只能有一个架构主机。 域命名主机(Domain Naming Master) 域命名主机主要用于为林中添加或删除域时使用,负责确保域名的唯一性。如果域命名主机不可用,则无法向林中添加域或从林中删除域。在整个林中,架构主机是唯一的,只能有一个架构主机。 RID主机(RID Master) RID 主机将相对标识符(RID) 分配给域中每个不同的域控制器,每个域只有一个RID操作主机角色,用于管理RID池,从而在整个域范围内创建的新的安全主体,如:用户、组和计算机。每个安全主体都有一个唯一SID。RID主机用于保证域控制器生产的SID是唯一的。RID主机把一些相对标识符(RID)(称为RID池)颁发给域中的每台域控

完整word版,AD迁移

活动目录的用户迁移 目的:将A域中的用户迁移到B域(目标域)中 要点: 1.需要有活动目录迁移工具ADMT 2.安装support工具 3.安装ADMINPAK 4.需要提升林功能级别为Windows 2003模式 5.在两个域的DNS上建立对方域的辅助区域 6.创建林双向信任关系 5.迁移时是在目标域上操作的 步骤: 1.安装活动目录迁移工具ADMT 在微软的官方网站上有下载,目前最新版本是ADMT 3.0。要安装在目标域中,在本实验中就是安装在B域的DC上。 2.提升林功能级别为Windows Server 2003模式 提升林功能级别的目的是为了建立林范围的双向信任关系。 首先,想提升林功能级别为Windows Server 2003模式,必须要将域中的所有DC的域功能级别提升为Windows 2000纯模式或Windows Server 2003模式后,才能把林功能级别提升为Windows 2003模式 在DC上,打开AD用户和计算机,鼠标右键域选项 选提升域功能级别

选Windows 2000纯模式,点提升,然后确定 然后,打开AD域和信任关系,鼠标右键AD域和信任关系 选提升林功能级别为Windows Server 2003模式

将林功能级别提升为Windows Server 2003模式后,林中的域功能级别也相应的被提升为Windows Server 2003模式。只有将域功能级别提升为Windows 2000纯模式或Windows server 2003模式,才能将林功能级别提升为Windows server 2003模式。 上图为提升完林功能级别为Windows Server 2003后,域功能级别也被提升为Windows Server 2003模式了。 注意的是:提升域功能级别是在AD用户和计算机上和AD域和信任关系上做的操作而提升林功能级别是在AD域和信任关系上做的操作。而且,提升林的功能级别的目的是为了建立林范围的信任关系。 3.在两个域的DNS上各建立对方域的辅助区域 在DC上打开DNS,开始-运行里输入dnsmgmt.msc,如下图

域服务器备份和恢复 图解

域服务器备份和恢复 1 目的 在公司的局域网中,域控服务器控制着客户机共享局域网资源和对外部网络的访问,角色非常重要。为了保证域控制服务器系统故障后,能够第一时间恢复域控服务器系统,提高恢复域控服务器系统的工作效率,避免重新安装域控服务器导致客户机需要重新加域等麻烦,特编写本说明。 2 系统备份与恢复 公司局域网中域控服务器担任DNS服务、AD服务和DHCP服务3种角色,其中AD服务和DNS服务可以通过备份系统状态一起备份。在安装配置好域控服务器后,备份系统原始状态,包括对C盘分区镜像备份和服务器磁盘镜像备份;在客户机加域和调试等工作完成后,备份AD、DNS和DHCP服务,这3个服务每30备份一次,备份文件名称加日期,分别存放在D盘的“AD备份”、“DNS备份”和“DHCP备份”3个文件夹,然后每次用脱机磁盘再备份一次这3个文件夹。 2.1 AD服务备份与恢复 1、备份方案 AD 中数据可以分为AD 数据库及相关文件和SYSVOL(系统卷)。其中AD数据库包括Ntds.dit(数据库)、Edbxxxxx.log(事物日志)、Edb.chk(检查点文件)、Res1.log 和Res2.log(预留的日志文件);系统卷包括文件系统联接、Net Logon 共享(保存着基于非Windows

2000/2003/xp 的网络客户端的登录脚本和策略对象)、用户登录脚本(基于Windows 2000 Professional、Windows xp 的客户端以及运行Windows 95、Windows 98 或Windows NT 4.0 的客户端)、Windows 2000/2003/xp 组策略以及需要在域控制器上可用并需要在域控制器间同步的文件复制服务(FRS) 的分段目录和文件。 系统状态是相互依赖的系统组件的集合,包括系统启动文件、系统注册表、COM+类的注册数据库。 当备份系统状态时,AD会作为其中的一部分进行备份,所以我们选择系统自带备份工具(ntbackup)备份系统状态来备份AD。 AD中计算机帐户密码(即登录票据)默然30天更新一次,逻辑删除时限默然为60天,所以我们选择AD备份周期为30天一次。 2、备份过程 开始-运行-输入ntbackup,打开系统自带备份软件(也可以点击“开始-程序-附件-备份”打开)。 按确定,进入备份工具欢迎页面

Windows域(AD)迁移方案

域迁移方案 一、事前准备: 先分别建立两个位于不同林的域,内建Server若干,结构如下: https://www.360docs.net/doc/ca19033006.html, ADC02 172.16.1.2/24 https://www.360docs.net/doc/ca19033006.html, EXS01 172.16.1.101/24 https://www.360docs.net/doc/ca19033006.html, ADC01 172.16.1.1/24 其中: https://www.360docs.net/doc/ca19033006.html,: ADC01作为https://www.360docs.net/doc/ca19033006.html,主域控制器,操作系统为Windows Server 2008 R2,并安装有DHCP服务,作用域范围为172.16.1.100/24——172.16.1.200/24。 ADC02作为https://www.360docs.net/doc/ca19033006.html,的辅助域控制器,操作系统为Windows Server 2008 R2 Exs01为https://www.360docs.net/doc/ca19033006.html,的Mail服务器,操作系统为Windows Server 2003 SP2,Exchange 版本为2003 TMG01为防火墙,加入到https://www.360docs.net/doc/ca19033006.html,网域,操作系统为Windows Server 2008 R2,Forefront TMG为2010 Client为加入到此https://www.360docs.net/doc/ca19033006.html,网域的客户端PC,由DHCP Server分配IP https://www.360docs.net/doc/ca19033006.html,:

Ad-cntse为https://www.360docs.net/doc/ca19033006.html,的域控制器,操作系统为Windows Server 2008 R2,为了网域的迁移安装有ADMT以及SQL Server Express 2005 SP2 Exs-centse作为https://www.360docs.net/doc/ca19033006.html,的Mail Server,操作系统为Windows Server 2003 SP2,Exchange 版本为2003. 备注:所有的Server均处在同一个网段172.16.1.x/24 二、https://www.360docs.net/doc/ca19033006.html,的User结构: 如图,其中红色圈中部分为自建组别,OA User为普通办公人员组别,拥有Mail账号,admins为管理员群组,Terminal User为终端机用户组别,均没有Mail账号。以上三组别均建立有相应的GPO限制其权限。其他Users保持默认设定 三、设定域信任关系: 1、设定DNS转发器: 在https://www.360docs.net/doc/ca19033006.html,域控制器Ad-cntse的DNS管理器设定把https://www.360docs.net/doc/ca19033006.html,的解析交给https://www.360docs.net/doc/ca19033006.html,的DNS,同理,把https://www.360docs.net/doc/ca19033006.html,域控制器ads01的DNS管理器把https://www.360docs.net/doc/ca19033006.html, 的解析交给https://www.360docs.net/doc/ca19033006.html,的DNS。如下图:

《域管理》教程

?域和工作组 域和工作组是针对网络环境中的两种不同的网络资源管理模式。 在一个网络内,可能有成百上千台电脑,如果这些电脑不进行分组,都列在“网上邻居”内,可想而知会有多么乱。为了解决这一问题,Windows 9x/NT/2000就引用了“工作组”这个概念,将不同的电脑一般按功能分别列入不同的组中,如财务部的电脑都列入“财务部”工作组中,人事部的电脑都列入“人事部”工作组中。你要访问某个部门的资源,就在“网上邻居”里找到那个部门的工作组名,双击就可以看到那个部门的电脑了。 在对等网模式(PEER-TO-PEER)下,任何一台电脑只要接入网络,就可以访问共享资源,如共享打印机、文件、ISDN上网等。尽管对等网络上的共享文件可以加访问密码,但是非常容易被破解。在由Windows 9x构成的对等网中,数据是非常不安全的。一般来说,同一个工作组内部成员相互交换信息的频率最高,所以你一进入“网上邻居”,首先看到的是你所在工作组的成员。如果要访问其他工作组的成员,需要双击“整个网络”,就会看到网络上所有的工作组,双击工作组名称,就会看到里面的成员。 你也可以退出某个工作组,只要将工作组名称改动即可。不过这样在网上别人照样可以访问你的共享资源,只不过换了一个工作组而已。你可以随便加入同一网络上的任何工作组,也可以离开一个工作组。“工作组”就像一个自由加入和退出的俱乐部一样,它本身的作用仅仅是提供一个“房间”,以方便网络上计算机共享资源的浏览。 与工作组的“松散会员制”有所不同,“域”是一个相对严格的组织。“域”指的是服务器控制网络上的计算机能否加入的计算机组合。实行严格的管理对网络安全是非常必要的。 在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为“域控制器(Domain Controller,简写为DC)”。“域控制器”中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。当电脑联入网络时,域控制器首先要鉴别这台电脑是否是属于这个域的,用户使用的登录账号是否存在、密码是否正确。如果以上信息不正确,域控制器就拒绝这个用户从这台电脑登录。不能登录,用户就不能访问服务器上有权限保护的资源,只能以对等网用户的方式访问Windows共享出来