网络测试题

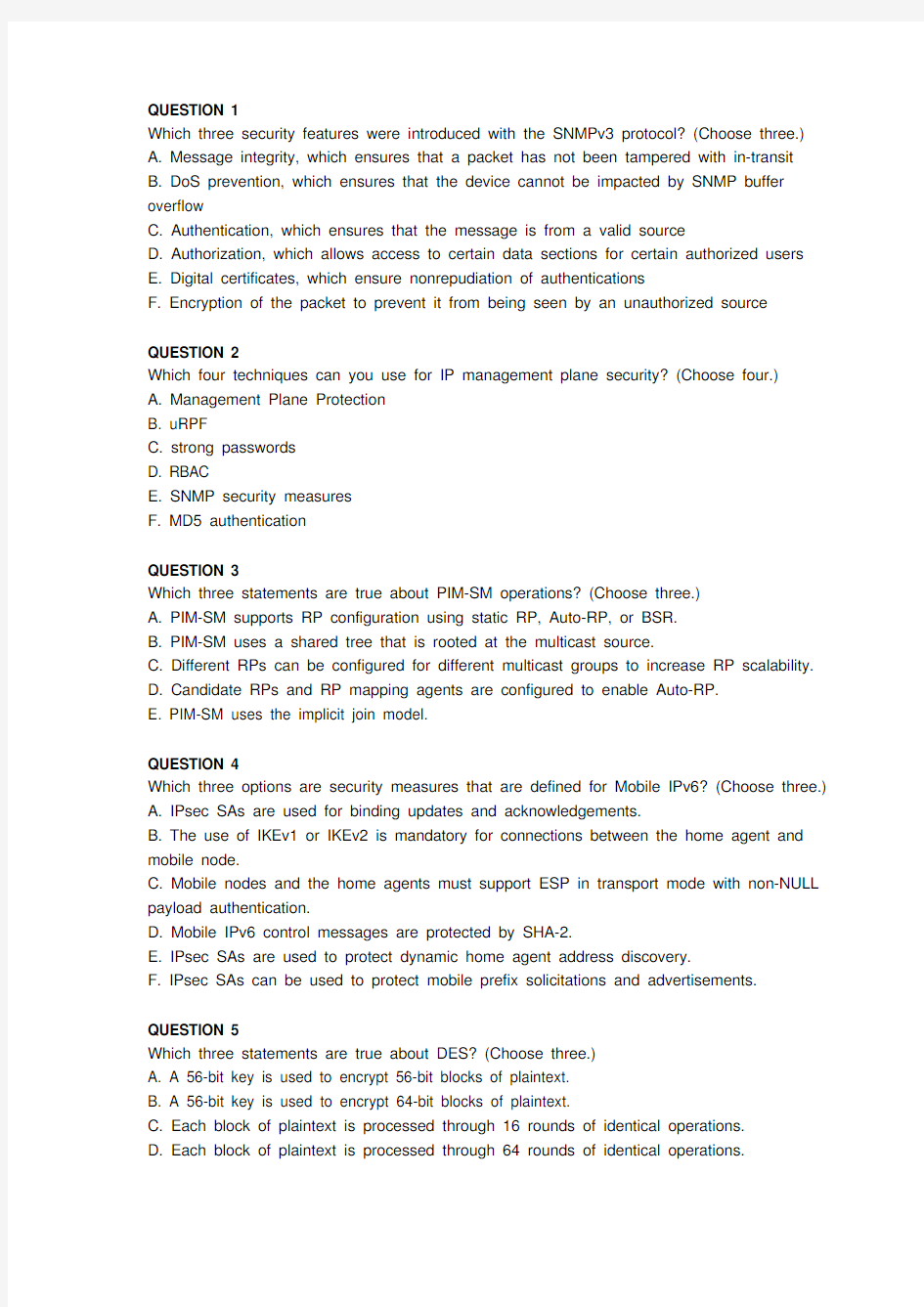

QUESTION 1

Which three security features were introduced with the SNMPv3 protocol? (Choose three.)

A. Message integrity, which ensures that a packet has not been tampered with in-transit

B. DoS prevention, which ensures that the device cannot be impacted by SNMP buffer overflow

C. Authentication, which ensures that the message is from a valid source

D. Authorization, which allows access to certain data sections for certain authorized users

E. Digital certificates, which ensure nonrepudiation of authentications

F. Encryption of the packet to prevent it from being seen by an unauthorized source

QUESTION 2

Which four techniques can you use for IP management plane security? (Choose four.)

A. Management Plane Protection

B. uRPF

C. strong passwords

D. RBAC

E. SNMP security measures

F. MD5 authentication

QUESTION 3

Which three statements are true about PIM-SM operations? (Choose three.)

A. PIM-SM supports RP configuration using static RP, Auto-RP, or BSR.

B. PIM-SM uses a shared tree that is rooted at the multicast source.

C. Different RPs can be configured for different multicast groups to increase RP scalability.

D. Candidate RPs and RP mapping agents are configured to enable Auto-RP.

E. PIM-SM uses the implicit join model.

QUESTION 4

Which three options are security measures that are defined for Mobile IPv6? (Choose three.)

A. IPsec SAs are used for binding updates and acknowledgements.

B. The use of IKEv1 or IKEv2 is mandatory for connections between the home agent and mobile node.

C. Mobile nodes and the home agents must support ESP in transport mode with non-NULL payload authentication.

D. Mobile IPv6 control messages are protected by SHA-2.

E. IPsec SAs are used to protect dynamic home agent address discovery.

F. IPsec SAs can be used to protect mobile prefix solicitations and advertisements.

QUESTION 5

Which three statements are true about DES? (Choose three.)

A. A 56-bit key is used to encrypt 56-bit blocks of plaintext.

B. A 56-bit key is used to encrypt 64-bit blocks of plaintext.

C. Each block of plaintext is processed through 16 rounds of identical operations.

D. Each block of plaintext is processed through 64 rounds of identical operations.

E. ECB, CBC, and CBF are modes of DES.

F. Each Block of plaintext is processed through 8 rounds of identical operations.

G. CTR, CBC, and OFB are modes of DES.

QUESTION 6

Comparing and contrasting IKEv1 and IKEv2, which three statements are true? (Choose three.)

A. IKEv2 adds EAP as a method of authentication for clients; IKEv1 does not use EAP.

B. IKEv1 and IKEv2 endpoints indicate support for NAT-T via the vendor_ID payload.

C. IKEv2 and IKEv1 always ensure protection of the identities of the peers during the negotiation process.

D. IKEv2 provides user authentication via the IKE_AUTH exchange; IKEv1 uses the XAUTH exchange.

E. IKEv1 and IKEv2 both use INITIAL_CONTACT to synchronize SAs.

F. IKEv1 supports config mode via the SET/ACK and REQUEST/RESPONSE methods; IKEv2 supports only REQUEST/RESPONSE.

QUESTION 7

Which three nonproprietary EAP methods do not require the use of a client-side certificate for mutual authentication? (Choose three.)

A. LEAP

B. EAP-TLS

C. PEAP

D. EAP-TTLS

E. EAP-FAST

QUESTION 8

When you compare WEP to WPA (not WPA2), which three protections are gained? (Choose three.)

A. a message integrity check

B. AES-based encryption

C. avoidance of weak Initialization vectors

D. longer RC4 keys

E. a rekeying mechanism

QUESTION 9

Which three configuration tasks are required for VPN clustering of AnyConnect clients that are connecting to an FQDN on the Cisco ASA? (Choose three.)

A. The redirect-fqdn command must be entered under the vpn load-balancing

sub-configuration.

B. Each ASA in the VPN cluster must be able to resolve the IP of all DNS hostnames that are used in the cluster.

C. The identification and CA certificates for the master FQDN hostname must be imported into each VPN cluster-member device.

D. The remote-access IP pools must be configured the same on each VPN cluster-member interface.

QUESTION 10

Which three statements are true about objects and object groups on a Cisco ASA appliance that is running Software Version 8.4 or later? (Choose three.)

A. TCP, UDP, ICMP, and ICMPv6 are supported service object protocol types.

B. IPv6 object nesting is supported.

C. Network objects support IPv4 and IPv6 addresses.

D. Objects are not supported in transparent mode.

E. Objects are supported in single- and multiple-context firewall modes.

QUESTION 11

Which two options best describe the authorization process as it relates to network access? (Choose two.)

A. the process of identifying the validity of a certificate, and validating specific fields in the certificate against an identity store

B. the process of providing network access to the end user

C. applying enforcement controls, such as downloadable ACLs and VLAN assignment, to the network access session of a user

D. the process of validating the provided credentials

QUESTION 12

Which two methods are used for forwarding traffic to the Cisco ScanSafe Web Security service? (Choose two.)

A. Cisco AnyConnect VPN Client with Web Security and ScanSafe subscription

B. Cisco ISR G2 Router with SECK9 and ScanSafe subscription

C. Cisco ASA adaptive security appliance using DNAT policies to forward traffic to ScanSafe subscription servers

D. Cisco Web Security Appliance with ScanSafe subscription

QUESTION 13

Which four statements about SeND for IPv6 are correct? (Choose four.)

A. It protects against rogue RAs.

B. NDP exchanges are protected by IPsec SAs and provide for anti-replay.

C. It defines secure extensions for NDP.

D. It authorizes routers to advertise certain prefixes.

E. It provides a method for secure default router election on hosts.

F. Neighbor identity protection is provided by Cryptographically Generated Addresses that are derived from a Diffie-Hellman key exchange.

G. It is facilitated by the Certification Path Request and Certification Path Response ND

QUESTION 14

Which three statements about NetFlow version 9 are correct? (Choose three.)

A. It is backward-compatible with versions 8 and 5.

B. Version 9 is dependent on the underlying transport; only UDP is supported.

C. A version 9 export packet consists of a packet header and flow sets.

D. Generating and maintaining valid template flow sets requires additional processing.

E. NetFlow version 9 does not access the NetFlow cache entry directly.

messages.

QUESTION 15

Which three statements about VXLANs are true? (Choose three.)

A. It requires that IP protocol 8472 be opened to allow traffic through a firewall.

B. Layer 2 frames are encapsulated in IP, using a VXLAN ID to identify the source VM.

C. A VXLAN gateway maps VXLAN IDs to VLAN IDs.

D. IGMP join messages are sent by new VMs to determine the VXLAN multicast IP.

E. A VXLAN ID is a 32-bit value.

QUESTION 16

Which multicast routing mechanism is optimal to support many-to-many multicast applications?

A. PIM-SM

B. MOSPF

C. DVMRP

D. BIDIR-PIM

E. MSDP

QUESTION 17

Which technology, configured on the Cisco ASA, allows Active Directory authentication credentials to be applied automatically to web forms that require authentication for clientless SSL connections?

A. one-time passwords

B. certificate authentication

C. user credentials obtained during authentication

D. Kerberos authentication

QUESTION 18

When implementing WLAN security, what are three benefits of using the TKIP instead of WEP? (Choose three.)

A. TKIP uses an advanced encryption scheme based on AES.

B. TKIP provides authentication and integrity checking using CBC-MA

C.

C. TKIP provides per-packet keying and a rekeying mechanism.

D. TKIP provides message integrity check.

E. TKIP reduces WEP vulnerabilities by using a different hardware encryption chipset.

F. TKIP uses a 48-bit initialization vector.

QUESTION 19

Which two statements about SHA are correct? (Choose two.)

A. Five 32-bit variables are applied to the message to produce the 160-bit hash.

B. The message is split into 64-bit blocks for processing.

C. The message is split into 512-bit blocks for processing.

D. SHA-2 and MD5 both consist of four rounds of processing.

QUESTION 20

Which three statements about LDAP are true? (Choose three.)

A. LDAP uses UDP port 389 by default.

B. LDAP is defined in terms of ASN.1 and transmitted using BER.

C. LDAP is used for accessing X.500 directory services.

D. An LDAP directory entry is uniquely identified by its DN.

E. A secure connection via TLS is established via the UseTLS operation.

QUESTION 21

Which two EAP methods may be susceptible to offline dictionary attacks? (Choose two.)

A. EAP-MD5

B. LEAP

C. PEAP with MS-CHAPv2

D. EAP-FAST

QUESTION 22

Which three attributes may be configured as part of the Common Tasks panel of an authorization profile in the Cisco ISE solution? (Choose three.)

A. VLAN

B. voice VLAN

C. dACL name

D. voice domain permission

E. SGT

QUESTION 23

Which two statements describe the Cisco TrustSec system correctly? (Choose two.)

A. The Cisco TrustSec system is a partner program, where Cisco certifies third-party security products as extensions to the secure infrastructure.

B. The Cisco TrustSec system is an approach to certifying multimedia and collaboration applications as secure.

C. The Cisco TrustSec system is an Advanced Network Access Control System that leverages enforcement intelligence in the network infrastructure.

D. The Cisco TrustSec system tests and certifies all products and product versions that make up the system as working together in a validated manner.

QUESTION 24

Which option is the correct definition for MAB?

A. MAB is the process of checking the mac-address-table on the local switch for the sticky

address. If the mac-address of the device attempting to access the network matches the configured sticky address, it will be permitted to bypass 802.1X authentication.

B. MAB is a process where the switch will send an authentication request on behalf of the endpoint that is attempting to access the network, using the mac-address of the device as the credentials. The authentication server evaluates that MAC address against a list of devices permitted to access the network without a stronger authentication.

C. MAB is a process where the switch will check a local list of MAC addresses to identify systems that are permitted network access without using 802.1X.

D. MAB is a process where the supplicant on the endpoint is configured to send the MAC address of the endpoint as its credentials.

QUESTION 25

Which three statements are true about the Cisco NAC Appliance solution? (Choose three.) A. In a Layer 3 OOB ACL deployment of the Cisco NAC Appliance, the discovery host must be configured as the untrusted IP address of the Cisco NAC Appliance Server.

B. In a Cisco NAC Appliance deployment, the discovery host must be configured on a Cisco router using the "NAC discovery-host" global configuration command.

C. In a VRF-style OOB deployment of the Cisco NAC Appliance, the discovery host may be the IP address that is on the trusted side of the Cisco NAC Appliance Server.

D. In a Layer 3 IB deployment of the Cisco NAC Appliance, the discovery host may be configured as the IP address of the Cisco NAC Appliance Manager.

QUESTION 26

Which QoS marking is only locally significant on a Cisco router?

A. MPLS EXP

B. DSCP

C. QoS group

D. IP precedence

E. traffic class

F. flow label

QUESTION 27

Which three control plane subinterfaces are available when implementing Cisco IOS Control Plane Protection? (Choose three.)

A. CPU

B. host

C. fast-cache

D. transit

E. CEF-exception

F. management

1. ACF

2. ACDE

3. ACD

4. ACF

5. BCE

6. ADE

7. CDE

8. ACE

9. ABC

10. ACE

11. BC

12. BC

13. ACDE

14. CDE

15. BCD

16. D

17. C

18. CDF

19. AC

20. BCD

21. AB

22. ACD

23. CD

24. B

25. ACD

26. C

27. BDE

电大 网络信息编辑 历年试题汇总

《网络信息编辑》试题 一、填空: l 处理网络信息的基本出发点是判断信息来源。 2 . “由于网络的动态性.对已选择的资源要注意维护.还要不断增加新的资源:这种表述是基于网络信息资源筛选的哪种原则(连续性原则) 3 .综合网站的博客栏、博客网站的专栏频道采用的都是(按作者归类)的这种网络稿件归类原则。 4.进行网络信息资源筛选时,对作者的声誉和知名度,电话、电子邮件等进行的了解和确认遵循的是网络信息价健判断的(权威性)原则 5.网络稿件中数字的使用也有严格的规范,清从下列选项中选出使用不当的一项20挂零 6.频道设置是网站的全局性工作。下列关于频道设置的说法中表述不当的是频道的设置与栏目可有交叉 8 .一般来说,网站自己采集信息进行内容原创的方式主要有3 种,下列哪项不符合原创方式?(整合传统媒体信息并转换为电子文档 ) 9, (垂直搜索)是针对某一行业的专业搜案引擎,是搜索引擎的细化和延伸 10 .下列选项中对‘关健词”表述准确的是(关健词以名词为主,包括人物、时间、人物所属领域、事件所属领域等) 11 .利用论坛专门策创和组织论题进行讨论是网络编辑工作的内容之一,在选择或提供论坛论题时应注意避免哪种情况?(论题要注意引导舆论,应有明确结论) 12 ,网络编辑作为网络论坛的管理者.必硕想方设法采取一些灵活的方式促进论坛的发展,以下方式使用不当的是:本着畅所欲言的原则,允许网民自由发表言论 13 .下列关于网页内容编排选项中的表述不谁确的是(重要的内容放在页面右上角和顶部,然后按重要性递减顺序由上而下放置其他内容) 14 .网络编辑策划网络专题需要遵循一定的原则,下列说法中体现明确性原则是:在材料的选择、栏目名称的确定、内容结构的搭建等方面要清楚明细,方便网民阅读查询 15.在网络时评的几种基本形态中,影响最大的是(BBS) 16 .最筒单、最直接地获取消息的方式是(专业网站)。 17 .做好编辑工作的立身之本是(丰厚的知识储备) 18 ,将网络稿件分为国内、国际,国内又分为某省某市。这种归类角度是(按地域归类) 19.网络稿件中出现的错别字、请法错误、标点符号误用、数字使用不规范、行文格式不统一等问题题属于(辞章性错误) 20 .在稿件的主标题下标明稿件来源、发布日期、发布时刻等内容的部分属于(随文部分) 21.要制作好网络稿件标题,首先要做的事情是看稿 22.下面网络标题构成要素中,哪些要素为必须要素(主题) 23.下列网络题中借用了诗词佳句的是《雨雪潜入夜落地了无痕》 24.标题形式的编排和美化是网页编辑的重要组成部分,除文字和图片外,下面的编排手段中哪种是使用最多的(色彩) 25.关键词选取和设置中最重要的原则是(精确性和规范性) 26.确定网络专题的选题时,首先需要考虑的方面是可操作性 27.在为战争、海啸等大的人类自然或社会灾难专题配色时,网站编辑最好选用的颜色是(黑色) 28论坛内容管理最主要的工作是(论坛贴子的管理) 29.下列叙述错误的是(论坛成员只是被管理的对象 30.根据国家有关规定,综合性商业网站如果要登载新闻,合法的新闻来源是国内新闻媒体网站 31.对网络传播来说,作为“因特网的核心技术”,“超级链接”的出现和运用具有无比重要的意义,而在实际的运用中,那种利用“超 级链接”来组织文本写作的方式我们可以将其称为超级链接写作 32.一个事件是过去发生的,但是新近才发现或被批露出来,为了使与它有关的报道显得更有时效性,可以通过加入(由头)的方法来 弥补。 33.在一个网站的基本结构中,频道之下一般设置若干个栏目 34.请看下面网络搞件中的一名话,分析它的语病在哪里。“企业可以利用互联网向外部企业发布商品信息、销售信息,以及营业、技 术维护情况。”成分残缺 35.从网络信息整合的角度来看,超链接属于形式整合 36.下面有关“关键词”描述不正确的是凡单词或术语不应被选作关键词 37.被人们称作“第四种媒体”的是网络媒体 38.决定相关新闻能否与当前新闻产生真正关联的决定性因素是关键词的选取和设置 39.以对新闻事件的深度报道取胜的是网络专题 二、多选: 1 .对网站信息进行分类主要基于以下原理(A .归纳和演绎B。读者阅读习惯D知识树型结构E形成网站特色) 2 .下列属于消息稿件标题特点的是(A一事一报B必须标出新闻事实C标出的新闻事实要呈现一定的动态D标题结构复杂) 3 .内容提要的主要运用场合有哪些? A .在频道首页成栏目首页出现B.在导读页紧接标题出现c 作为标题与正文之间的过渡出现D在正文中出现E .在正文的标题后出现 4.在网络新闻报道中,利用“超级链接”实现“解读新闻”的途径,主要有(A .相关报道B相关评论C专家评论D跟贴E网友讨论新闻) 5网络谁去应采取一些灵活的方式来促进论坛的发展,这主要包括(A体现人情味B促进论坛的开放性D采取一定的激励机制) 6.网络编辑工作的特点包括(A超文本链接B全天候D数据库化E交互性) 7.网站频道与栏目的划分原则是(A划分清晰B结构明朗C特色鲜明E大小均衡) 8.对于重要稿件的标题,可采用特殊编排手段,以凸现其稿件的价值和意义,具体方法包括(A单选标题加大加粗B粗题+准导语C图片+标题D图片+标题+准导语E引题+粗黑主题+图片+准导语) 9.突发性事件专题的专栏一般包括A最新消息B背景C相关报道D媒体评论E图片(资料)

计算机网络基础考试试题

网络基础 所有60道单选题 1、万维网(world wide web)又称为______,是Internet中应用最广泛的领域之一。A:Internet B:全球信息网 C:城市网 D:远程网 答案:B 2、安装拨号网络的目的是为了______。 A:使Windows完整化 B:能够以拨号方式连入Internet C:与局域网中的其他终端互联 D:管理共享资源 答案:B 3、在拨号上网过程中,连接到通话框出现时,填入的用户名和密码应该是______。A:进入Windows时的用户名和密码 B:管理员的帐号和密码 C:ISP提供的帐号和密码 D:邮箱的用户名和密码 答案:C 4、网上交流常见的形式有______。 A:网上讨论(BBS) B:网络会议 C:网上电话等 D:全部都是 答案:D 5、在Internet的通信协议中,可靠的数据传输是由______来保证的。 A:HTTP协议 B:TCP协议 C:FTP协议 D:SMTP协议 答案:B 6、免费软件下载,是利用了Internet提供的______功能。 A:网上聊天 B:文件传输 C:电子邮件 D:电子商务 答案:B 7、域名为https://www.360docs.net/doc/ca9456925.html,的站点一般是指______。 A:文件传输站点 B:新闻讨论组站点或文件传输站点

C:电子公告栏站点 D:电子邮件中对方的地址或文件传输站点 答案:C 8、下列不属于Internet信息服务的是______。 A:远程登录 B:文件传输 C:网上邻居 D:电子邮件 答案:C 9、Internet上使用最广泛的标准通信协议是______。 A:TCP/IP B:FTP C:SMTP D:ARP 答案:A 10、缩写WWW表示的是______,它是Internet提供的一项服务。 A:局域网 B:广域网 C:万维网 D:网上论坛 答案:C 11、目前,Internet为人们提供信息浏览的最主要的服务方式是______。 A:WWW B:FTP C:TELNET D:WAIS 答案:A 12、在互联网上,用来发送电子邮件的协议是______。 A:HTTP B:SMTP C:FTP D:ASP 答案:B 13、下列说法正确的是________。 A:20世纪60年代初美国航空公司与微软合作开发了飞机订票系统,由一台主机和200多个终端组成 B:20世纪60年代初美国航空公司与IBM合作开发了飞机订票系统,由一台主机和2000多个终端组成 C:20世纪60年代初美国航空公司与IBM合作开发了飞机订票系统,终端有CPU及内存 D:20世纪60年代初美国航空公司与微软合作开发了飞机订票系统,终端有CPU及内存 答案:B

计算机网络基础试卷包含答案

计算机网络基础试卷 一、填空题: 1.计算机网络分为_________________和________________两个子网。 2.计算机网络由计算机、__通信介质_和__通信处理机_____以及网络协议和网络软件等组成。 3.服务在形式上通过一组___________来描述。 4.按覆盖的地理范围大小,计算机网络分为___________、__________和____________。 5、常用的多路复用技术是____________、__________和___________三种。 6、计算机网络中常用的三种有线传输介质是_____________、___________和_____ _______。 7.通信系统连接____________和____________两种连接方式。 8.当数据报在物理网络中进行传输时,IP地址被转换成____________地址。 9.ISP是掌握________________________的简称。 10数据交换技术主要有____________和____________两大类。 二单项选择题 1.属于集中控制方式的网络拓扑结构是() (A) 星型结构 (B) 环型结构 (C) 总线结构 (D) 树型结构 2.以下()是数据链路层的网间设备 (A) 中继器 (B) 路由器 (C) 网关 (D) 网桥 3.Internet上各种网络和各种不同类型的计算机互相通信的基础是()协议 (A) HTTP (B) IPX (C) X.25 (D) TCP/IP 4.通信双方必须遵循的控制信息交换规则的集合是() (A) 语法 (B) 语义 (C) 同步 (D) 协议 5.有几栋建筑物,周围还有其他电力电缆,若需将该几栋建筑物连接起来构成骨干型园区网,则采用( )比较合适。 (A)光缆(B)同轴电缆(C)非屏蔽双绞线(D)屏蔽双绞线 6.某台计算机的IP地址为132.121.100.001,哪么它属于()网。 A. A类 B. B类 C. C类D.D类 7.()用来记录网络中被管理对象的状态参数值。 A.管理对象 B.管理协议 C.管理进程 D.管理信息库 8.()是指连接打印设备并安装打印驱动程序的计算机,它负责处理来自客户端的打印任务。 A.网络打印服务器 B.网络打印机 C.本地打印机 D.打印队列 9.以下不属于防火墙技术的是( )。 AIP过滤 B 线路过滤 C 应用层代理 D 计算机病毒监测 10. 从通信协议的角度来看,路由器是在哪个层次上实现网络互联()。 (A) 物理层 (B) 链路层 (C) 网络层 (D) 传输层

网站网络编辑笔试面试试题及答案

《网络信息编辑》模拟题 一、单项选择题 1、被人们称为“第四媒体”的是()。 A. 网络媒体 B. 广播 C. 电视 D. 报刊 2、以下新闻网站具有采访资格的是()。 A. 千龙网 B. 搜狐网 C. 网易 D. 新浪网 3、根据国家有关规定,综合性商业网站如果要登载新闻,合法的新闻来源是()。 A. 国外新闻媒体网站 B. 国内新闻媒体网站 C. 专业网站 D. 任何商业网站 4、在一个网站的基本结构中,频道之下一般设置若干个()。 A. 网站 B. 栏目 C. 子栏目 D. 文章 5、请看下面网络稿件中的一句话,分析它的语病在哪里。() ?企业可以利用互联网向外部企业发布商品信息、销售信息,以及营业、技术维护情况。? A. 用词错误 B. 搭配不当 C. 句式杂糅 D. 成分残缺 6、从网络信息整合的角度来看,超链接属于()。 A. 单稿件整合 B. 多稿件整合 C. 专题整合 D. 形式整合 7、下面网络标题构成要素中,哪些要素为必要要素?() A. 小标题 B. 主题 C. 准导语 D. 题图 8、下列网络稿件标题中借用了诗词佳句的是()。 A.《雨雪潜入夜落地了无痕》 B.《至死不渝:相拥五千年的恋人》 C.《双“福“临门》 D.《最爱的人伤她却是最深》 9、标题形式的编排和美化是网页编辑的重要组成部分,除文字和图片外,下面的编排手段中哪种是使用最多的。() A. 题花 B. 空白 C. 线条 D. 色彩 10、关键词选取和设置中最重要的原则是()。 A.“精确性”和“规范性” B.“全面性”和“适度性” C.“逻辑性”和“层次性” D.“规范性”和“逻辑性” 11、确定网络专题的选题时,首先需要考虑的方面是()。 A. 可操作性 B. 吸引力 C. 充足和高质量的相关资源 D. 足够的背景与材料的支持 12、在为战争、海啸等大的人类自然或社会灾难专题配色时,网站编辑最好选用的颜色是()。 A. 蓝色 B. 绿色 C. 黄色 D. 黑白 13、以下属于突发性事件专题的是()。

计算机网络基础习题(含答案)

计算机网络基础习题 一、单项选择题 1.局域网的网络硬件主要包括服务器、工作站、网卡和 A.网络拓扑结构 B.计算机 C.网络传输介质 D.网络协议 2.目前,局域网的传输介质主要是同轴电缆、双绞线和 A.电话线 B.通信卫星 C.光纤 D.公共数据网 3.第二代计算机网络是以网为中心的计算机网络 A.分组交换 B.共享交换 C.对等服务 D.点对点 4.网络节点是计算机与网络的。 A.接口 B.中心 C.转换 D.缓冲 5.上因特网,必须安装的软件是 A.C语言 B.数据管理系统 C.文字处理系统 D.TCP/IP协议 6.下列叙述中正确的是 A.将数字信号变换为便于在模拟通信线路中传输的信号称为调制 B.在计算机网络中,一种传输介质不能传送多路信号 C.在计算机局域网中,只能共享软件资源,不能共享硬件资源 D.以原封不动的形式将来自终端的信息送入通信线路称为调制解调 7.为网络提供共享资源的基本设备是 A.服务器B.工作站 C.服务商D.网卡 8.计算机网络系统由硬件、和规程三部分内容组成 A.软件 B.线路 C.服务商 D.协议 9.要使用WindowsXP系统电脑上网,首先要对进行设置 A.Modem B.工作站 C.服务器 D.网络和拨号连接 10.若干台有独立功能的计算机,在的支持下,用双绞线相连的系统属于计算机网络。A.操作系统 B.TCP/IP协议 C.计算机软件 D.网络软件 11.计算机网络最突出的优点是。 A.共享软、硬件资源 B.处理邮件 C.可以互相通信 D.内存容量大 12.广域网和局域网是按照来分的。 A.网络使用者 B.传输控制规程 C.网络连接距离 D.信息交换方式

网络信息编辑试题及答案

2011 年网络信息编辑试题及答案(1) 一、单项选择题 1、被人们称为“第四媒体”的是(A )。 A. 网络媒体 B. 广播 C. 电视 D. 报刊 2、以下新闻网站具有采访资格的是(A)。 A. 千龙网 B. 搜狐网 C. 网易 D. 新浪网 3、根据国家有关规定,综合性商业网站如果要登载新闻,合法的新闻来源是( B )。 A. 国外新闻媒体网站 B. 国内新闻媒体网站 C. 专业网站 D. 任何商业网站 4、在一个网站的基本结构中,频道之下一般设置若干个( B )。 A. 网站 B. 栏目 C. 子栏目 D. 文章 5、请看下面网络稿件中的一句话,分析它的语病在哪里。( D ) “企业可以利用互联网向外部企业发布商品信息、销售信息,以及营业、技术维护情况。” A. 用词错误 B. 搭配不当 C. 句式杂糅 D. 成分残缺 6、从网络信息整合的角度来看,超链接属于( D )。 A. 单稿件整合 B. 多稿件整合 C. 专题整合 D. 形式整合 7、下面网络标题构成要素中,哪些要素为必要要素?( B ) A. 小标题 B. 主题 C. 准导语 D. 题图 8、下列网络稿件标题中借用了诗词佳句的是( A )。 A. 《雨雪潜入夜落地了无痕》 B. 《至死不渝:相拥五千年的恋人》 C. 《双福临门》 D.《最爱的人伤她却是最深》 9、标题形式的编排和美化是网页编辑的重要组成部分,除文字和图片外,下面的编排手段中哪种是使用最多的。( D ) A. 题花 B. 空白 C. 线条 D. 色彩 10、关键词选取和设置中最重要的原则是( A )。 A. 精确性”和规范性” B.全面性”和适度性” C.逻辑性”和层次性” D.规范性”和逻辑性” 11、确定网络专题的选题时,首先需要考虑的方面是( A )。 A. 可操作性 B. 吸引力 C. 充足和高质量的相关资源 D. 足够的背景与材料的支持 12、在为战争、海啸等大的人类自然或社会灾难专题配色时,网站编辑最好选用的颜色是( D ) A. 蓝色 B. 绿色 C. 黄色 D. 黑白 13、以下属于突发性事件专题的是( B )。 A. 两会专题 B. 抗击非典专题 C. 构建社会主义和谐社会专题 D. 春运专题 14、论坛内容管理最主要的工作是( B )。 A. 论坛内容的审核 B. 论坛帖子的管理 C. 论坛论题的管理 D. 论坛内容的组织 15、下列叙述错误的是(C )。 A. 论坛版主是论坛的象征 B. 论坛成员才是论坛的主角 C. 论坛成员只是被管理的对象 D. 论坛版主是论坛的主要管理者16.信息组织上的非线性和非顺序性以及网状的复杂信息结构体现了网络媒体的( D )特点。 A. 海量性 B. 多媒体性 C. 互动性 D. 超文本性17.负责协调部门内和部门之间的工作安排和合作,签发和审定权限范围内的稿件的一级网络编辑是(B) A. 总编辑/副总编辑 B. 主任/副主任编辑 C. 频道/ 栏目主编 D. 普通编辑

计算机网络基础试题

本部分习题 1、计算机网络是______________与______________相结合的产物。 答案:计算机网络是通信技术与计算机技术相结合的产物。 2、按计算机连网的区域大小,我们可以把网络分为______________和______________。 答案:按计算机连网的区域大小,我们可以把网络分为局域网(LAN)和(广域网WAN)。 3、Internet上的计算机使用的是______________协议。 答案:Internet上的计算机使用的是 TCP/IP 协议。 4、被成为网络之父的是______________。 答案:被成为网络之父的是 ARPAnet网。 5、Internet中各个网络之间能进行信息交流靠网络上的世界语______________。 答案:Internet中各个网络之间能进行信息交流靠网络上的世界语 TCP/IP协议。 6、______________就是提供IP地址和域名之间的转换服务的服务器。 答案: DNS服务器就是提供IP地址和域名之间的转换服务的服务器。 7、202.258.6.3这个IP地址是不是正确______________(请回答“是”或“否”)。 答案:202.258.6.3这个IP地址不正确,答案是否。 8、常用的Internet提供的服务有_____________、 ______________、 ______________(列举3种)。 答案:WWW服务、FTP服务、TELNET服务、EMAIL服务等服务中的3种即可。 9、WWW又称为_____________网。 答案:WWW又称万维网。 10、我国现有的四大网络有_____________、_____________、_____________、_____________。 答案:我国现有的四大网络有中国公用计算机网互联网(ChinaNET)、中国教育科研网(CERNET)、中国科学技术网(CSTNET)和中国金桥信息网(ChinaGBN)。 11、中国教育科研网的英文简写是_____________。 答案:中国教育科研网的英文简写是CERNET。 本部分习题 1、构成局域网的基本构件有_____________、_____________、_____________、_____________、_____________。答案:构成局域网的基本构件有计算机(特别是PC机)、传输媒体、网络适配器、网络连接设备、网络操作系统。 2、网络常用的传输媒体有______________、______________、______________(列举3种)。 答案:网络常用的传输媒体有同轴电缆、双绞线、光缆、微波等 3、使用双绞线组网,双绞线和其他网络设备(例如网卡)连接使用的接头是必须是______________。 答案:使用双绞线组网,双绞线和其他网络设备(例如网卡)连接使用的接头是必须是 RJ45接头(水晶头)。 4、使用双绞线组网,每网段最大长度是______________米。 答案:使用双绞线组网,每网段最大长度是100米。 5、网络适配器又称______________或______________,英文简写为______________。 答案:网络适配器又称网卡或网络接口卡,英文名NIC。 6、目前常见的局域网类型有______________、______________、______________(列举3种)。 答案:目前常见的局域网类型有以太网(Ethernet)、光纤分布式数据接口(FDDI)、异步传输模式(ATM)、令牌环网(Token Ring)、交换网(Switching)。 本部分习题 1、开放系统互联参考模型简称_______________。 答案:开放系统互联参考模型简称OSI参考模型 2、OSI参考模型分为_______________层,分别是_______________、_______________、_______________、 _______________、_______________、_______________、_______________。 答案:OSI参考模型分为7层,分别是物理层,数据链路层,网络层,传输层,会话层,表示层和应用层。 3、物理层传送数据的单位是_______________,数据链路层传送数据的单位是_______________,传输层传送数据的单位是_______________,应用层传送数据的单位是_______________。

网络编辑试题与答案2

一、单项选择题 1、被人们称为“第四媒体”的是()。 A. 网络媒体 B. 广播 C. 电视 D. 报刊 2、以下新闻网站具有采访资格的是()。 A. 千龙网 B. 搜狐网 C. 网易 D. 新浪网 3、根据国家有关规定,综合性商业网站如果要登载新闻,合法的新闻来源是()。 A. 国外新闻媒体网站 B. 国内新闻媒体网站 C. 专业网站 D. 任何商业网站 4、在一个网站的基本结构中,频道之下一般设置若干个()。 A. 网站 B. 栏目 C. 子栏目 D. 文章 5、请看下面网络稿件中的一句话,分析它的语病在哪里。() “企业可以利用互联网向外部企业发布商品信息、销售信息,以及营业、技术维护情况。” A. 用词错误 B. 搭配不当 C. 句式杂糅 D. 成分残缺 6、从网络信息整合的角度来看,超链接属于()。 A. 单稿件整合 B. 多稿件整合 C. 专题整合 D. 形式整合 7、下面网络标题构成要素中,哪些要素为必要要素?() A. 小标题 B. 主题 C. 准导语 D. 题图 8、下列网络稿件标题中借用了诗词佳句的是()。 A.《雨雪潜入夜落地了无痕》 B.《至死不渝:相拥五千年的恋人》 C.《双“福“临门》 D.《最爱的人伤她却是最深》 9、标题形式的编排和美化是网页编辑的重要组成部分,除文字和图片外,下面的编排手段中哪种是使用最多的。()

A. 题花 B. 空白 C. 线条 D. 色彩 10、关键词选取和设置中最重要的原则是()。 A.“精确性”和“规范性” B.“全面性”和“适度性” C.“逻辑性”和“层次性” D.“规范性”和“逻辑性” 11、确定网络专题的选题时,首先需要考虑的方面是()。 A. 可操作性 B. 吸引力 C. 充足和高质量的相关资源 D. 足够的背景与材料的支持 12、在为战争、海啸等大的人类自然或社会灾难专题配色时,网站编辑最好选用的颜色是()。 A. 蓝色 B. 绿色 C. 黄色 D. 黑白 13、以下属于突发性事件专题的是()。 A. 两会专题 B. 抗击非典专题 C. 构建社会主义和谐社会专题 D. 春运专题 14、论坛内容管理最主要的工作是()。 A. 论坛内容的审核 B. 论坛帖子的管理 C. 论坛论题的管理 D. 论坛内容的组织 15、下列叙述错误的是()。 A. 论坛版主是论坛的象征 B. 论坛成员才是论坛的主角 C. 论坛成员只是被管理的对象 D. 论坛版主是论坛的主要管理者 16.信息组织上的非线性和非顺序性以及网状的复杂信息结构体现了网络媒体的()特点。 A. 海量性 B. 多媒体性 C. 互动性 D. 超文本性 17.负责协调部门内和部门之间的工作安排和合作,签发和审定权限范围内的稿件的一级网络编辑是() A. 总编辑/副总编辑

计算机网络技术考试试题库含答案

计算机网络技术开始试题库 1单项选择题 1.1以下属于物理层的设备是(A) A. 中继器 B. 以太网交换机 C. 桥 D. 网关 1.2在以太网中,是根据_(B)__地址来区分不同的设备的. A. LLC地址 B. MAC地址 C. IP地址 D. IPX地址 1.3IEEE80 2.3u标准是指(B) A. 以太网 B. 快速以太网 C. 令牌环网 D. FDDI网 1.4下面哪种LAN 是应用CSMA/CD协议的(C) A、令牌环 B、FDDI C、ETHERNET D、NOVELL 1.5FDDI 使用的是___局域网技术。(C) A、以太网; B、快速以太网; C、令牌环; D、令牌总线。 1.6TCP 和UDP 协议的相似之处是(C) A、面向连接的协议 B、面向非连接的协议 C、传输层协议 D、以上均不对 1.7应用程序PING 发出的是_(C)_报文。 A、TCP 请求报文 B、TCP 应答报文 C、ICMP 请求报文 D、ICMP 应答报文 1.8小于___的TCP/UDP端口号已保留与现有服务一一对应,此数字以上的端口号可自由分配。(C) A、199 B、100 C、1024 D、2048 1.9当一台主机从一个网络移到另一个网络时,以下说法正确的是(B) A、必须改变它的IP 地址和MAC 地址 B、必须改变它的IP 地址,但不需改动MAC 地址 C、必须改变它的MAC 地址,但不需改动IP 地址 D、MAC 地址、IP 地址都不需改动 [IP协议—网络地址] 1.10IEEE80 2.5 标准是指(C) A、以太网 B、令牌总线网 C、令牌环网 D、FDDI 网 1.11ARP 协议的作用是(D) A、将端口号映射到IP 地址 B、连接IP 层和TCP 层 C、广播IP 地址 D、将IP 地址映射到第二层地址 1.1210BASE-T是指(C) A、粗同轴电缆 B、细同轴电缆 C、双绞线 D、光纤1.13如果要将两计算机通过双绞线直接连接,正确的线序是(C) A、1--1、2--2、3--3、4--4、5--5、6--6、7--7、8--8 B、1--2、2--1、3--6、4--4、5--5、6--3、7--7、8--8 C、1--3、2--6、3--1、4--4、5--5、6--2、7--7、8--8 D、两计算机不能通过双绞线直接连接 1.14帧中继的使用链路层协议是(C) A、LAPB B、LAPD C、LAPF D、HDLC 1.15在windows95/98 的dos 窗口下,能用以下命令察看主机的路由表(D) A、NETSTAT –R B、ARP -A C、TRACEROUTE D、ROUTE PRINT 1.16与10.110.1 2.29 mask 255.255.255.224 属于同一网段的主机IP 地址是(B) A、10.110.12.0 B、10.110.12.30 C、10.110.12.31 D、10.110.12.32 1.17某公司申请到一个C 类IP 地址,但要连接6 个的子公司,最大的一个子公司有26 台计算机,每个子公司在一个网段中,则子网掩码应设为(D)A、255.255.255.0 B、255.255.255.128 C、255.255.255.192 D、255.255.255.224 1.18224.0.0.5 代表的是___地址。(C) A、主机地址 B、网络地址 C、组播地址 D、广播地址 1.19路由选择协议位于(C.。 A. 物理层 B. 数据链路层 C. 网络层 D. 应用层 1.20在局域网中,MAC指的是( B)。 A. 逻辑链路控制子层 B. 介质访问控制子层 C. 物理层 D. 数据链路层 1.21255.255.255.224可能代表的是( C)。 A. 一个B类网络号 B. 一个C类网络中的广播 C. 一个具有子网的网络掩码 D. 以上都不是 1.22传输层可以通过(B )标识不同的应用。 A. 物理地址 B. 端口号 C. IP地址 D. 逻辑地址 1.23第二代计算机网络的主要特点是( A)。 A. 计算机-计算机网络 B. 以单机为中心的联机系统 C. 国际网络体系结构标准化 D. 各计算机制造厂商网络结构标准化

网络信息对抗试题

基础考核题目,共50题50分;已完成0题,剩余50题 1-1、网络信息探测中第一步要做的是什么工作?(1分) 请从答案中至少选择一项. A. 扫描 B. Ping C. 溢出 D. 隐藏自己 -------------------------------------------------------------------------------- 1-2、下面哪种不是壳对程序代码的保护方法?(1分) 请从答案中至少选择一项. A. 加密 B. 指令加花 C. 反跟踪代码 D. 限制启动次数 -------------------------------------------------------------------------------- 1-3、增加主机抵抗DoS攻击能力的方法之一是?(1分) 请从答案中至少选择一项. A. IP-MAC绑定 B. 调整TCP窗口大小 C. 缩短 SYN Timeout时间 D. 增加 SYN Timeout时间 -------------------------------------------------------------------------------- 1-4、unix系统日志文件通常是存放在?(1分) 请从答案中至少选择一项. A. /usr/adm B. /var/log C. /etc/ D. /var/run -------------------------------------------------------------------------------- 1-5、用一个特别打造的SYN数据包,它的原地址和目标地址都被设置成某一个服务器地址。这样将导致接收服务器向他自己的地址发送SYN-ACK信息,结果这个地址又发回ACK信息并创建一个空连接,被攻击的服务器每接收到一个这样的连接就将其保存,直到超时,这种拒绝服务攻击是下列中的?(1分) 请从答案中至少选择一项. A. Land攻击 B. Teardrop 攻击 C. UDP Storm 攻击 D. SYN Flooding 攻击 -------------------------------------------------------------------------------- 1-6、下列方法中不能用来进行DNS欺骗的是?(1分) 请从答案中至少选择一项. A. 缓存感染 B. DNS重定向 C. 路由重定向 D. DNS信息劫持 -------------------------------------------------------------------------------- 1-7、某网站管理后台验证文件内容如下,则在不知道管理员用户名和密码的情况下,如何进入管理后台 adminname=Request.form("username") password=Request.Form("password") set rs=server.createobject("adodb.recordset") sql="select * from tbl_administrators where strID='"&adminname&"' and strPwd='"&password&"'" rs.open sql,conn,1,1 if not rs.eof then session("hadmin")="uestcjccadmin" response.redirect "admin_index.asp" else response.redirect "admin_login.asp?err=1" end if (1分) 请从答案中至少选择一项. A. 用户名:admin密码admin: B. 用户名:admin密码’ or ‘1’=’1 C. 用户名:adminname密码:password

计算机网络基础试题及答案

【计算机网络基础试题】 一、填空题(每空1分,共50分) 1、计算机网络系统主要由(网络通信)系统、(操作)系统和(应用)系统构成。 2、计算机网络按地理范围可分为(局域)网和(广域)网,其中(局域)网主要用来构造一个单位的内部网。 3、信号是(数据)的表示形式,它分为(模拟)信号和(数字)信号。 4、为了便于数据传输和处理,必需采用(数据编码)技术。 5、模拟信号是一种连续变化的(电信号),而数字信号是一种离散的(脉冲序列)。 6、异步传输是以(字符)为单位的数据传输,同步传输是以(数据块)为单位的数据传输。 7、数字通信系统的基本任务是(高效率)而(无差错)传送数据。 8、信噪比是指(信号)与(白噪声)的比值,其比值越(大),所引起的差错将会越小。 9、差错纠正有(反馈重发纠错)和(前向纠错)两种方法,绝大多数的通信系统采用的都是(反馈重发纠错)。 10、通常我们可将网络传输介质分为(有线)和(无线)两大类。 11、双绞线是一种最常用的传输介质,两根导线相互绞在一起,可使线对之间的(电磁干扰)减至最小,比较适合(短距离)传输。 12、在局域网中所使用的双绞线有(5类)双绞线UTP和(1类)双绞线STP两类,其中5类UTP的传输带宽为(100)MHz。 13、在(低频)传输时,双绞线的抗干扰能力比同轴电缆要高。 14、在网络中通常使用(线路交换)、(报文交换)和(分组交换)三种交换技术。 15、常见的网络拓扑结构为(星型)、(环型)和(总线型)。 16、开放系统互联参考模型OSI采用了(层次)结构的构造技术。

17、在IEEE802局域网标准中,只定义了(物理层)和(数据链路层)两层。 18、局域网中最重要的一项基本技术是(介质访问控制)技术,也是局域网设计和组成的最根本问题。 19、TCP/IP协议的全称是(传输控制)协议和(网际)协议。 20、TCP/IP协议的层次分为(网络接口)层、(网际)层、(传输)层和(应用)层,其中(网络接口)层对应OSI的物理层及数据链路层,而(应用)层对应OSI的会话层、表示层和应用层。 21、3类UTP的带宽为(16)MHz,而6类的UTP的带宽可达(200)MHz。 二、选择题(每题1分,共12分) 1、世界上第一个网络是在(B)年诞生。 A、1946 B、1969 C、1977 D、1973 2、局域网采用的双绞线为:(C) A、3类UTP B、4类UTP C、5类UTP D、6类UTP 3、世界上第一台电脑是在(A)年诞生 A、1946 B、1969 C、1977 D、1973 4、以下不属于无线介质的是:(C) A、激光 B、电磁波 C、光纤 D、微波 5、假如收到1000000000个码元,经检查有一个码元出错,则误码率为:(D) A、十的负二次方 B、十的负四次方 C、十的负六次方 D、十的负九次方 6、以下哪一种方法是减少差错的最根本方法(A) A、提高线路质量 B、采用屏蔽

网络信息编辑试题二及答案

网络信息编辑试题二及答案 一、填空题(每空2分,共20分) 1. 信息的价值判断包括______,______,______,______,实用性等方面。 2. 从结构上分,标题分为:______、______、______三部分。 3. 一条新闻通常由______和______两部分组成。 4. 稿件的修改可分为:__________和__________两种。 二、名词解释题(每小题3分,共15分) 1.Internet 2.位图图像 3.网络频道 4.网络时评

5.超文本标记语言 三、简答题(每小题5分,共20分) 1.请简要叙述网络编辑的特点。 2.请简要叙述网络信息筛选的原则。 3.请简要叙述对网络信息的差错防治主要包括哪些内容?

4.请简要叙述网络稿件标题的特点。 四、论述题(每小题10分,共20分) 1.请详细阐述对频道服务对象的把握。

2.请详细阐述网络社区的基本功能。 五、案例分析题(每小题25分,共25分) 网络舆论的兴起 人民网舆情监测室秘书长祝华新曾说:“互联网的崛起,是媒体格局中最为深刻的变化。目前,我国报纸和期刊不到1.2万家,而网站则有320万家,互联网影响力日益凸现。”

2009年12月27日上午,曹操墓考古发现新闻发布会在北京举行。据悉,曹操墓位于河南安阳县安丰乡西高穴村。至此,曹操墓到底在何处这一千古之谜终于被破解。 历史上关于曹操墓总说纷纭,七十二疑冢、许昌城外、漳河水底、铜雀台下,一千多年来,曹操墓到底在哪里,谜团重重。 从当日起,截至1月15日,国内纸媒关于曹操墓被发现的报道约1 838篇,其中1月14日在中国社会科学院考古研究所公共考古论坛确认“曹操墓”后,纸媒报道增加42篇。但网友帖文数量更为惊人,仅新浪博客就有相关博文495 573篇,其中考古所论坛确认后一夜之间又增加12.7万篇。新浪网关于曹操墓博文报道的局部截图如图10-1所示。 这一现象说明了什么问题?谈谈你的看法。

(完整版)计算机网络基础考试试题要点

计算机网络基础 (一)单项选择题 1、Internet最早起源于(A )。 A.ARPAnet B.MILnet C.以太网D.环状网 2、网关工作在OSI模型的(B )。 A.传输层以上B.网络层C.数据链路层D.物理层 3、封装成帧、透明传输、和差错校验是(B )的主要功能。 A.物理层B.数据链路层C.网络层D.传输层 4、以下哪个是正确的MAC地址(B )? A.00-01-AA-08 B.00-01-AA-08-0D-80 C.1031 D.192.2.0.1 5、一般说来对于通信量大的吉比特以太网,为了获得更高的性能,应该选用(C )。 A.双绞线B.微波C.光纤D.同轴电缆 6、在同一时刻,通信双方可以同时发送数据的信道通信方式是(D )。 A.半双工通信B.单工通信C.数据报D.全双工通信 7、在IP数据报头部中有两个有关长度的字段,一个为头部长度字段,一个为总长度字段。其中(C ) A.头部长度字段和总长度字段都以8比特为计数单位 B.头部长度字段以8比特为计数单位,总长度字段以32比特为计数单位C.头部长度字段以32比特为计数单位,总长度字段以8比特为计数单位D.头部长度字段和总长度字段都以32比特为计数单位 8、OSI参考模型中,网络层、数据链路层和物理层传输的数据单元分别是(C )。A.报文、帧、比特B.分组、报文、比特C.分组、帧、比特 D.数据报、帧、比特 9、在Internet中,IP数据报从源结点到目的结点可能需要经过多个网络和路由器。在整个传输过程中,IP数据报头部中的(A ) A.源地址和目的地址都不会发生变化 B.源地址有可能发生变化而目的地址不全发生变化

网络编辑试题与答案1

1. ABDE 2. ABCE 3. BCDE 4. ABCDE 5. ABD 6. BCD 7. ABC 8. ABCDE 9. ABCE 10. BDE 11. ABE 12. BDE 13. ABDE 14. ABCD 15. ABD 16. AB 17. ACDE 18. ABCDE 19. ABCDE 20. ABCD 多项选择题 1、网络编辑工作的特点包括()。 A. 超文本链接 B. 全天候 C. 海量性 D. 数据库化 E. 交互性 2、网站频道与栏目的划分原则是() A. 划分清晰 B. 结构明朗 C. 特色鲜明 D. 主题鲜明 E. 大小均衡 3、与传统媒体的标题相比,网络稿件的标题的基本特点有()。 A. 题文不分开 B. 题文分开 C. 超文本链接编排 D. 多媒体辅助优势 E. 单行题多,长短适度 4、在网络新闻报道中,利用“超级链接”实现“解读新闻”的途径,主要有()。 A. 相关报道 B. 相关评论 C. 专家评论 D. 跟帖 E. 网友讨论新闻 5、网络论坛应采取一些灵活的方式来促进论坛的发展,这主要包括()。 A. 体现人情味 B. 促进论坛的开放性 C. 对上贴内容的限制 D. 采取一定的激励机制 E. 对论题进行管理 6.下列选项中哪些是按稿件的重要性划分出的网络稿件类型?() A. 即时新闻 B. 重点推荐 C. 专稿 D. 精品阅读 E. 时政新闻 7.网络编辑工作与传统编辑工作相比,在校对方面有一些突出特点,主要是() A. 只有校样,没有原稿 B. 编校合一 C. 编辑时效性要求较高

D. 校对工作可以依赖电脑完成 E. 错误更少,不易出错 8.内容提要的主要运用场合有哪些?() A. 在频道首页或栏目首页出现 B. 在导读页紧接标题出现 C. 作为标题与正文之间的过渡出现 D. 在正文中出现 E. 在正文页的标题后出现 9.网络稿件标题制作的亲近贴切原则是指() A. 多选网民易接受的角度 B. 多选网民感兴趣的角度 C. 多选网民关心的角度 D. 多选网民所不知晓的角度 E. 多选距离网民最近的时空角度 10.开展网络调查的主要方式包括() A. 即时一对一调查 B. 焦点团体座谈 C. 去网站实地发放问卷 D. 电子邮件调查 E. 主动浏览访问 11.根据主体性质不同可以把网站分为政府网站、企业网站、个人网站等。其中,企业网站提供的信息主要有()。 A. 行业新闻 B. 招聘信息 C. 学术讨论 D. 资讯信息 E. 企业动态/新闻 12.网络编辑在转载其他网站信息时应注意()。 A. 对信息内容进行严格审核 B. 考察该网站是否有登载新闻的资格 C. 与稿件作者取得联系 D. 看信息是否来源于该网站 E. 遵守有关规定,并取得对方同意 13.对网站信息进行分类主要基于以下原理()。 A. 归纳和演绎 B. 读者阅读习惯 C. 网站内容的属性 D. 知识的树型结构 E. 形成网站特色 14.下列属于消息稿件标题特点的是()。 A. 一事一报,简洁明快 B. 必须标出新闻事实 C. 标出的新闻事实要呈现一定的动态 D. 标题结构复杂

计算机网络基础期中考试试卷答案

电子科技大学2014-2015学年第二学期期中考试试卷 课程名称:计算机网络基础考试形式:闭卷考试日期:2015年月日考试时长:90分钟 一、选择题(共30分,共15题,每题2 分) bps是( A )。 A、每秒传输的位数 B、每秒传输的字节数 C、每秒传输的分组数 D、每秒传输的报文数 2、协议要素中的语法是指( B )。 A、字段的含义 B、报文的格式 C、时间同步 D、请求和响应过程 3、关于HTTP和FTP的说法,错误的是( A )。 A、都是无状态的 B、都可以作为文件传输协议 C、都采用TCP协议 D、HTTP采用带内发送控制信息,而FTP采用带外发送 4、网页由1个基本的html文件和4个直接引用对象文件组成,在使用非持久HTTP连接时所需的TCP连接总数为( C )。 A、1 B、2 C、5 D、6 5、下列DNS服务器不具有分配域名功能的是( D )。 A、根域名服务器 B、顶级域名服务器 C、权威域名服务器 D、本地域名服务器 6、FTP协议传输命令使用的是( A )。 A、基于TCP协议的控制连接 B、基于TCP协议的数据连接 C、基于UDP协议的控制连接 D、基于UDP协议的数据连接 7、TCP协议没有提供的服务是( B )。 A、连接管理 B、实时服务 C、拥塞控制 D、可靠数据传输 8、数据0x9876A543的十六比特校验和为( C )。 A、0x3DB9 B、0x3DBA C、0xC245 D、0xC246 9、TCP确定可靠传输中重传定时器的依据是( D )。 A、采样RTT B、本次估算RTT C、采样RTT与上一次估算RTT的差值 D、以上都是 10、TCP程序可以提供( C )个不同端口。