常用网络端口号大全

常用端口号大全

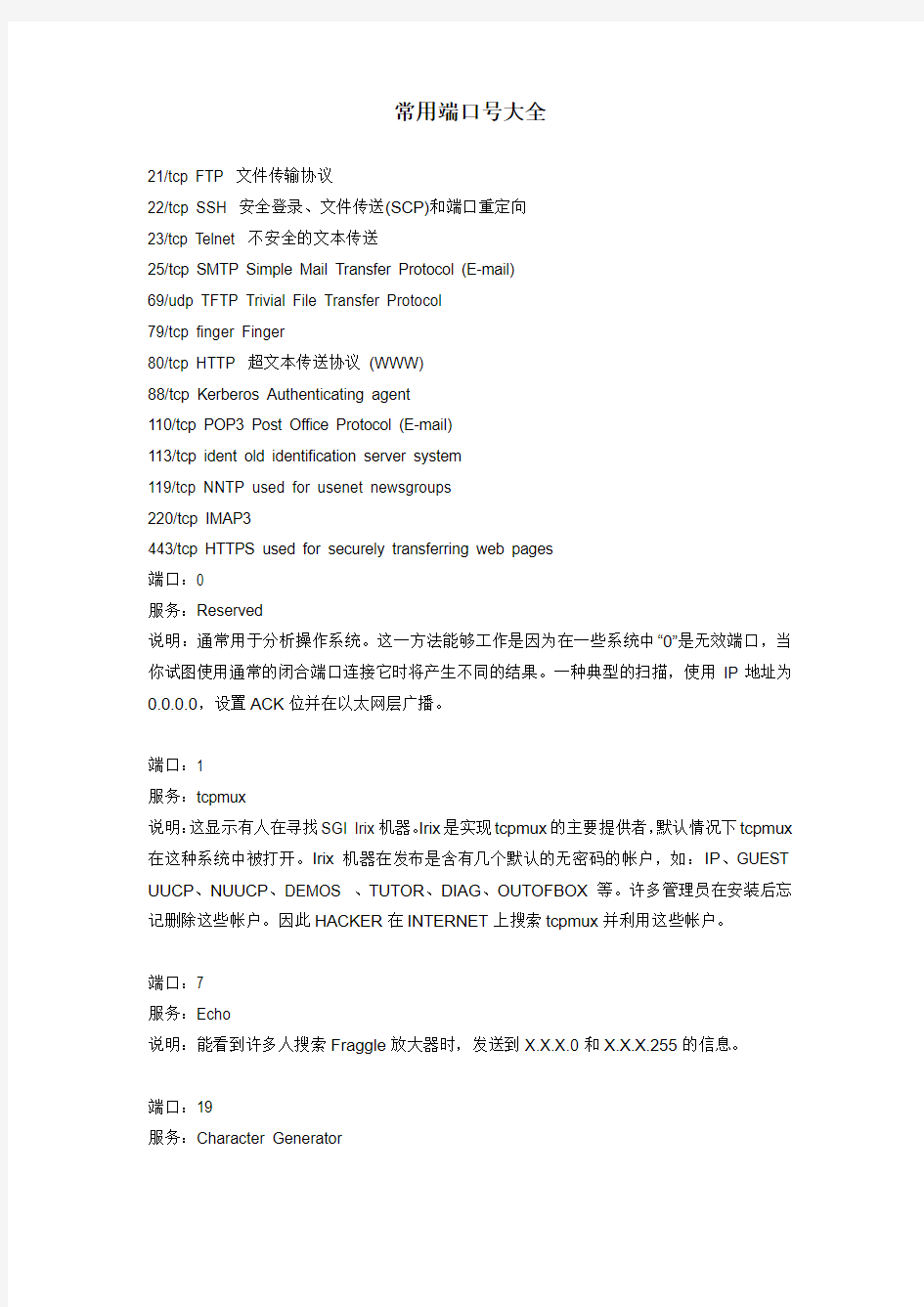

21/tcp FTP 文件传输协议

22/tcp SSH 安全登录、文件传送(SCP)和端口重定向

23/tcp Telnet 不安全的文本传送

25/tcp SMTP Simple Mail Transfer Protocol (E-mail)

69/udp TFTP Trivial File Transfer Protocol

79/tcp finger Finger

80/tcp HTTP 超文本传送协议(WWW)

88/tcp Kerberos Authenticating agent

110/tcp POP3 Post Office Protocol (E-mail)

113/tcp ident old identification server system

119/tcp NNTP used for usenet newsgroups

220/tcp IMAP3

443/tcp HTTPS used for securely transferring web pages

端口:0

服务:Reserved

说明:通常用于分析操作系统。这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1

服务:tcpmux

说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux 在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。许多管理员在安装后忘记删除这些帐户。因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

端口:7

服务:Echo

说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19

服务:Character Generator

说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HACKER利用IP欺骗可以发动DoS攻击。伪造两个chargen服务器之间的UDP包。同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

端口:21

服务:FTP

说明:FTP服务器所开放的端口,用于上传、下载。最常见的攻击者用于寻找打开anonymous 的FTP服务器的方法。这些服务器带有可读写的目录。木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

端口:22

服务:Ssh

说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

端口:23

服务:Telnet

说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描这一端口是为了找到机器运行的操作系统。还有使用其他技术,入侵者也会找到密码。木马Tiny Telnet Server就开放这个端口。

端口:25

服务:SMTP

说明:SMTP服务器所开放的端口,用于发送邮件。入侵者寻找SMTP服务器是为了传递他们的SPAM。入侵者的帐户被关闭,他们需要连接到高带宽的E-MAIL服务器上,将简单的信息传递到不同的地址。木马Antigen、Email Password Sender、Haebu Coceda、Shtrilitz Stealth、WinPC、WinSpy都开放这个端口。

端口:31

服务:MSG Authentication

说明:木马Master Paradise、Hackers Paradise开放此端口。

端口:42

服务:WINS Replication

说明:WINS复制

端口:53

服务:Domain Name Server(DNS)

说明:DNS服务器所开放的端口,入侵者可能是试图进行区域传递(TCP),欺骗DNS(UDP)或隐藏其他的通信。因此防火墙常常过滤或记录此端口。

端口:67

服务:Bootstrap Protocol Server

说明:通过DSL和Cable modem的防火墙常会看见大量发送到广播地址255.255.255.255的数据。这些机器在向DHCP服务器请求一个地址。HACKER常进入它们,分配一个地址把自己作为局部路由器而发起大量中间人(man-in-middle)攻击。客户端向68端口广播请求配置,服务器向67端口广播回应请求。这种回应使用广播是因为客户端还不知道可以发送的IP地址。

端口:69

服务:Trival File Transfer

说明:许多服务器与bootp一起提供这项服务,便于从系统下载启动代码。但是它们常常由于错误配置而使入侵者能从系统中窃取任何文件。它们也可用于系统写入文件。

端口:79

服务:Finger Server

说明:入侵者用于获得用户信息,查询操作系统,探测已知的缓冲区溢出错误,回应从自己机器到其他机器Finger扫描。

端口:80

服务:HTTP

说明:用于网页浏览。木马Executor开放此端口。

端口:99

服务:gram Relay

说明:后门程序ncx99开放此端口。

端口:102

服务:Message transfer agent(MTA)-X.400 over TCP/IP

说明:消息传输代理。

端口:109

服务:Post Office Protocol -Version3

说明:POP3服务器开放此端口,用于接收邮件,客户端访问服务器端的邮件服务。POP3服务有许多公认的弱点。关于用户名和密码交换缓冲区溢出的弱点至少有20个,这意味着入侵者可以在真正登陆前进入系统。成功登陆后还有其他缓冲区溢出错误。

端口:110

服务:SUN公司的RPC服务所有端口

说明:常见RPC服务有rpc.mountd、NFS、rpc.statd、rpc.csmd、rpc.ttybd、amd等

端口:113

服务:Authentication Service

说明:这是一个许多计算机上运行的协议,用于鉴别TCP连接的用户。使用标准的这种服务可以获得许多计算机的信息。但是它可作为许多服务的记录器,尤其是FTP、POP、IMAP、SMTP和IRC等服务。通常如果有许多客户通过防火墙访问这些服务,将会看到许多这个端口的连接请求。记住,如果阻断这个端口客户端会感觉到在防火墙另一边与E-MAIL服务器的缓慢连接。许多防火墙支持TCP连接的阻断过程中发回RST。这将会停止缓慢的连接。

端口:119

服务:Network News Transfer Protocol

说明:NEWS新闻组传输协议,承载USENET通信。这个端口的连接通常是人们在寻找USENET服务器。多数ISP限制,只有他们的客户才能访问他们的新闻组服务器。打开新闻组服务器将允许发/读任何人的帖子,访问被限制的新闻组服务器,匿名发帖或发送SPAM。

端口:135

服务:Location Service

说明:Microsoft在这个端口运行DCE RPC end-point mapper为它的DCOM服务。这与UNIX 111端口的功能很相似。使用DCOM和RPC的服务利用计算机上的end-point mapper 注册它们的位置。远端客户连接到计算机时,它们查找end-point mapper找到服务的位置。

HACKER扫描计算机的这个端口是为了找到这个计算机上运行Exchange Server吗?什么版本?还有些DOS攻击直接针对这个端口。

端口:137、138、139

服务:NETBIOS Name Service

说明:其中137、138是UDP端口,当通过网上邻居传输文件时用这个端口。而139端口:通过这个端口进入的连接试图获得NetBIOS/SMB服务。这个协议被用于windows文件和打印机共享和SAMBA。还有WINS Regisrtation也用它。

端口:143

服务:Interim Mail Access Protocol v2

说明:和POP3的安全问题一样,许多IMAP服务器存在有缓冲区溢出漏洞。记住:一种LINUX蠕虫(admv0rm)会通过这个端口繁殖,因此许多这个端口的扫描来自不知情的已经被感染的用户。当REDHAT在他们的LINUX发布版本中默认允许IMAP后,这些漏洞变的很流行。这一端口还被用于IMAP2,但并不流行。

端口:161

服务:SNMP

说明:SNMP允许远程管理设备。所有配置和运行信息的储存在数据库中,通过SNMP可获得这些信息。许多管理员的错误配置将被暴露在Internet。Cackers将试图使用默认的密码public、private访问系统。他们可能会试验所有可能的组合。SNMP包可能会被错误的指向用户的网络。

端口:177

服务:X Display Manager Control Protocol

说明:许多入侵者通过它访问X-windows操作台,它同时需要打开6000端口。

端口:389

服务:LDAP、ILS

说明:轻型目录访问协议和NetMeeting Internet Locator Server共用这一端口。

端口:443

服务:Https

说明:网页浏览端口,能提供加密和通过安全端口传输的另一种HTTP。

端口:456

服务:[NULL]

说明:木马HACKERS PARADISE开放此端口。

端口:513

服务:Login,remote login

说明:是从使用cable modem或DSL登陆到子网中的UNIX计算机发出的广播。这些人为入侵者进入他们的系统提供了信息。

端口:544

服务:[NULL]

说明:kerberos kshell

端口:548

服务:Macintosh,File Services(AFP/IP)

说明:Macintosh,文件服务。

端口:553

服务:CORBA IIOP (UDP)

说明:使用cable modem、DSL或VLAN将会看到这个端口的广播。CORBA是一种面向对象的RPC系统。入侵者可以利用这些信息进入系统。

端口:555

服务:DSF

说明:木马PhAse1.0、Stealth Spy、IniKiller开放此端口。

端口:568

服务:Membership DPA

说明:成员资格DPA。

端口:569

服务:Membership MSN

说明:成员资格MSN。

端口:635

服务:mountd

说明:Linux的mountd Bug。这是扫描的一个流行BUG。大多数对这个端口的扫描是基于UDP的,但是基于TCP的mountd有所增加(mountd同时运行于两个端口)。记住mountd 可运行于任何端口(到底是哪个端口,需要在端口111做portmap查询),只是Linux默认端口是635,就像NFS通常运行于2049端口。

端口:636

服务:LDAP

说明:SSL(Secure Sockets layer)

端口:666

服务:Doom Id Software

说明:木马Attack FTP、Satanz Backdoor开放此端口

端口:993

服务:IMAP

说明:SSL(Secure Sockets layer)

端口:1001、1011

服务:[NULL]

说明:木马Silencer、WebEx开放1001端口。木马Doly Trojan开放1011端口。

端口:1024

服务:Reserved

说明:它是动态端口的开始,许多程序并不在乎用哪个端口连接网络,它们请求系统为它们分配下一个闲置端口。基于这一点分配从端口1024开始。这就是说第一个向系统发出请求的会分配到1024端口。你可以重启机器,打开T elnet,再打开一个窗口运行natstat -a 将会看到Telnet被分配1024端口。还有SQL session也用此端口和5000端口。

端口:1025、1033

服务:1025:network blackjack 1033:[NULL]

说明:木马netspy开放这2个端口。

端口:1080

服务:SOCKS

说明:这一协议以通道方式穿过防火墙,允许防火墙后面的人通过一个IP地址访问INTERNET。理论上它应该只允许内部的通信向外到达INTERNET。但是由于错误的配置,它会允许位于防火墙外部的攻击穿过防火墙。WinGate常会发生这种错误,在加入IRC聊天室时常会看到这种情况。

端口:1170

服务:[NULL]

说明:木马Streaming Audio Trojan、Psyber Stream Server、Voice开放此端口。

端口:1234、1243、6711、6776

服务:[NULL]

说明:木马SubSeven2.0、Ultors Trojan开放1234、6776端口。木马SubSeven1.0/1.9开放1243、6711、6776端口。

端口:1245

服务:[NULL]

说明:木马Vodoo开放此端口。

端口:1433

服务:SQL

说明:Microsoft的SQL服务开放的端口。

端口:1492

服务:stone-design-1

说明:木马FTP99CMP开放此端口。

端口:1500

服务:RPC client fixed port session queries

说明:RPC客户固定端口会话查询

端口:1503

服务:NetMeeting T.120

说明:NetMeeting T.120

端口:1524

服务:ingress

说明:许多攻击脚本将安装一个后门SHELL于这个端口,尤其是针对SUN系统中Sendmail 和RPC服务漏洞的脚本。如果刚安装了防火墙就看到在这个端口上的连接企图,很可能是上述原因。可以试试T elnet到用户的计算机上的这个端口,看看它是否会给你一个SHELL。连接到600/pcserver也存在这个问题。

端口:1600

服务:issd

说明:木马Shivka-Burka开放此端口。

端口:1720

服务:NetMeeting

说明:NetMeeting H.233 call Setup。

端口:1731

服务:NetMeeting Audio Call Control

说明:NetMeeting音频调用控制。

端口:1807

服务:[NULL]

说明:木马SpySender开放此端口。

端口:1981

服务:[NULL]

说明:木马ShockRave开放此端口。

端口:1999

服务:cisco identification port

说明:木马BackDoor开放此端口。

端口:2000

服务:[NULL]

说明:木马GirlFriend 1.3、Millenium 1.0开放此端口。

端口:2001

服务:[NULL]

说明:木马Millenium 1.0、Trojan Cow开放此端口。

端口:2023

服务:xinuexpansion 4

说明:木马Pass Ripper开放此端口。

端口:2049

服务:NFS

说明:NFS程序常运行于这个端口。通常需要访问Portmapper查询这个服务运行于哪个端口。

端口:2115

服务:[NULL]

说明:木马Bugs开放此端口。

端口:2140、3150

服务:[NULL]

说明:木马Deep Throat 1.0/3.0开放此端口。

端口:2500

服务:RPC client using a fixed port session replication

说明:应用固定端口会话复制的RPC客户

常用端口号大全

常用端口号大全(详细) [ 2007-7-23 22:42:00 | By: 梦精灵] ?21/tcp FTP 文件传输协议 ?22/tcp SSH 安全登录、文件传送(SCP)和端口重定向 ?23/tcp Telnet 不安全的文本传送 ?25/tcp SMTP Simple Mail Transfer Protocol (E-mail) ?69/udp TFTP Trivial File Transfer Protocol ?79/tcp finger Finger ?80/tcp HTTP 超文本传送协议(WWW) ?88/tcp Kerberos Authenticating agent ?110/tcp POP3 Post Office Protocol (E-mail) ?113/tcp ident old identification server system ?119/tcp NNTP used for usenet newsgroups ?220/tcp IMAP3 ?443/tcp HTTPS used for securely transferring web pages 端口:0 服务:Reserved 说明:通常用于分析操作系统。这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。 端口:1 服务:tcpmux 说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。许多管理员在安装后忘记删除这些帐户。因此HACKER在I NTERNET上搜索tcpmux并利用这些帐户。 端口:7 服务:Echo 说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。 端口:19 服务:Character Generator 说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HAC KER利用IP欺骗可以发动DoS攻击。伪造两个chargen服务器之间的UDP包。

网络常用命令提示符(cmd)语句

网络常用命令提示符(cmd)语句 1.最基本,最常用的,测试物理网络的 ping 192.168.10.88 -t ,参数-t是等待用户去中断测试 2.查看DNS、IP、Mac等 A.Win98:winipcfg B.Win2000以上:Ipconfig/all C.NSLOOKUP:如查看河北的DNS C:\>nslookup Default Server: https://www.360docs.net/doc/ef6766076.html, Address: 202.99.160.68 >server 202.99.41.2 则将DNS改为了41.2 > https://www.360docs.net/doc/ef6766076.html, Server: https://www.360docs.net/doc/ef6766076.html, Address: 202.99.160.68 Non-authoritative answer: Name: https://www.360docs.net/doc/ef6766076.html, Address: 202.99.160.212 3.网络信使 Net send 计算机名/IP|* (广播) 传送内容,注意不能跨网段 net stop messenger 停止信使服务,也可以在面板-服务修改 net start messenger 开始信使服务 4.探测对方对方计算机名,所在的组、域及当前用户名 ping -a IP -t ,只显示NetBios名 nbtstat -a 192.168.10.146 比较全的 https://www.360docs.net/doc/ef6766076.html,stat -a 显示出你的计算机当前所开放的所有端口 netstat -s -e 比较详细的显示你的网络资料,包括TCP、UDP、ICMP 和 IP的统计等

6.探测arp绑定(动态和静态)列表,显示所有连接了我的计算机,显示对方IP和MAC地址 arp -a 7.在代理服务器端 捆绑IP和MAC地址,解决局域网内盗用IP: ARP -s 192.168.10.59 00-50-ff-6c-08-75 解除网卡的IP与MAC地址的绑定: arp -d 网卡IP 8.在网络邻居上隐藏你的计算机 net config server /hidden:yes net config server /hidden:no 则为开启 9.几个net命令 A.显示当前工作组服务器列表 net view,当不带选项使用本命令时,它就会显示当前域或网络上的计算机上的列表。 比如:查看这个IP上的共享资源,就可以 C:\>net view 192.168.10.8 在 192.168.10.8 的共享资源 资源共享名类型用途注释 -------------------------------------- 网站服务 Disk 命令成功完成。 B.查看计算机上的用户帐号列表 net user C.查看网络链接 net use 例如:net use z: \\192.168.10.8\movie 将这个IP的movie共享目录映射为本地的Z盘 D.记录链接 net session 例如: C:\>net session 计算机用户名客户类型打开空闲时间

Windows系统端口大全

Windows系统端口大全 导读:Windows端口可以认为是计算机与外界通讯交流的出入口。逻辑意义上的端口一般是指TCP/IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP服务的21端口等等。今天小编为大家整理了Windows系统端口对照详细说明,具体的如下: 端口:0 服务:Reserved 说明:通常用于分析操作系统。这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。 端口:1 服务:tcpmux 说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX 等。许多管理员在安装后忘记删除这些帐户。因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。 端口:7 服务:Echo 说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。 端口:19 服务:Character Generator 说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HACKER利用IP欺骗可以发动DoS攻击。伪造两个chargen服务器之间的UDP包。同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。 端口:21 服务:FTP 说明:FTP服务器所开放的端口,用于上传、下载。最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。这些服务器带有可读写的目录。木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。 端口:22 服务:Ssh 说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。 端口:23 服务:Telnet 说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描

计算机系统端口解释大全

系统端口解释大全 1=传输控制协议端口服务多路开关选择器2=compressnet 管理实用程序 3=压缩进程 5=远程作业登录 7=回显(Echo) 9=丢弃 11=在线用户 12=我的测试端口 13=时间 15=netstat 17=每日引用 18=消息发送协议 19=字符发生器 20=文件传输协议(默认数据口) 21=文件传输协议(控制) 22=SSH远程登录协议 23=telnet 终端仿真协议 24=预留给个人用邮件系统 25=smtp 简单邮件发送协议 27=NSW 用户系统现场工程师 29=MSG ICP 31=MSG验证 33=显示支持协议 35=预留给个人打印机服务 37=时间 38=路由访问协议 39=资源定位协议 41=图形 42=WINS 主机名服务 43="绰号" who is服务 44=MPM(消息处理模块)标志协议 45=消息处理模块 46=消息处理模块(默认发送口) 47=NI FTP 48=数码音频后台服务 49=TACACS登录主机协议 50=远程邮件检查协议 51=IMP(接口信息处理机)逻辑地址维52=施乐网络服务系统时间协议 53=域名服务器 54=施乐网络服务系统票据交换 55=ISI图形语言

56=施乐网络服务系统验证 57=预留个人用终端访问 58=施乐网络服务系统邮件 59=预留个人文件服务 60=未定义 61=NI邮件? 62=异步通讯适配器服务 63=WHOIS+ 64=通讯接口 65=TACACS数据库服务 66=Oracle SQL*NET 67=引导程序协议服务端 68=引导程序协议客户端 69=小型文件传输协议 70=信息检索协议 71=远程作业服务 72=远程作业服务 73=远程作业服务 74=远程作业服务 75=预留给个人拨出服务 76=分布式外部对象存储 77=预留给个人远程作业输入服务 78=修正TCP 79=Finger(查询远程主机在线用户等信息) 80=全球信息网超文本传输协议(www) 81=HOST2名称服务 82=传输实用程序 83=模块化智能终端ML设备 84=公用追踪设备 85=模块化智能终端ML设备 86=Micro Focus Cobol编程语言 87=预留给个人终端连接 88=Kerberros安全认证系统 89=SU/MIT终端仿真网关 90=DNSIX 安全属性标记图 91=MIT Dover假脱机 92=网络打印协议 93=设备控制协议 94=Tivoli对象调度 95=SUPDUP 96=DIXIE协议规范 97=快速远程虚拟文件协议 98=TAC(东京大学自动计算机)新闻协议 99=Telnet服务,开99端口(Troj.open99)

常用端口号和协议对照表

TCP 1=TCP Port Service Multiplexer TCP 2=Death TCP 5=Remote Job Entry,yoyo TCP 7=Echo TCP 11=Skun TCP 12=Bomber TCP 16=Skun TCP 17=Skun TCP 18=消息传输协议,skun TCP 19=Skun TCP 20=FTP Data,Amanda TCP 21=文件传输,Back Construction,Blade Runner,Doly Trojan,Fore,FTP trojan,Invisible FTP,Larva, WebEx,WinCrash TCP 22=远程登录协议 TCP 23=远程登录(Telnet),Tiny Telnet Server (= TTS) TCP 25=电子邮件(SMTP),Ajan,Antigen,Email Password Sender,Happy 99,Kuang2,ProMail trojan,Shtrilitz,Stealth,Tapiras,Terminator,WinPC,WinSpy,Haebu Coceda TCP 27=Assasin TCP 28=Amanda TCP 29=MSG ICP TCP 30=Agent 40421 TCP 31=Agent 31,Hackers Paradise,Masters Paradise,Agent 40421 TCP 37=Time,ADM worm TCP 39=SubSARI TCP 41=DeepThroat,Foreplay TCP 42=Host Name Server TCP 43=WHOIS TCP 44=Arctic TCP 48=DRAT TCP 49=主机登录协议 TCP 50=DRAT TCP 51=IMP Logical Address Maintenance,Fuck Lamers Backdoor TCP 52=MuSka52,Skun TCP 53=DNS,Bonk (DOS Exploit) TCP 54=MuSka52 TCP 58=DMSetup TCP 59=DMSetup TCP 63=whois++ TCP 64=Communications Integrator TCP 65=TACACS-Database Service TCP 66=Oracle SQL*NET,AL-Bareki TCP 67=Bootstrap Protocol Server TCP 68=Bootstrap Protocol Client

端口大全和用途

端口大全中文版 1tcpmux TCP Port Service Multiplexer传输控制协议端口服务多路开关选择器2compressnet Management Utility compressnet 管理实用程序 3compressnet Compression Process压缩进程 5rje Remote Job Entry远程作业登录 7echo Echo回显 9discard Discard丢弃 11systat Active Users在线用户 13daytime Daytime时间 17qotd Quote of the Day每日引用 18msp Message Send Protocol消息发送协议 19chargen Character Generator字符发生器 20ftp-data File Transfer [Default Data]文件传输协议(默认数据口) 21ftp File Transfer [Control]文件传输协议(控制) 22ssh SSH Remote Login Protocol SSH远程登录协议 23telnet Telnet终端仿真协议 24?any private mail system预留给个人用邮件系统 25smtp Simple Mail Transfer简单邮件发送协议 27nsw-fe NSW User System FE NSW 用户系统现场工程师 29msg-icp MSG ICP MSG ICP 31msg-auth MSG Authentication MSG验证 33dsp Display Support Protocol显示支持协议 35?any private printer server预留给个人打印机服务 37time Time时间 38rap Route Access Protocol路由访问协议 39rlp Resource Location Protocol资源定位协议 41graphics Graphics图形 42nameserver WINS Host Name Server WINS 主机名服务 43nicname Who Is"绰号" who is服务 44mpm-flags MPM FLAGS Protocol MPM(消息处理模块)标志协议 45mpm Message Processing Module [recv]消息处理模块 46mpm-snd MPM [default send]消息处理模块(默认发送口) 47ni-ftp NI FTP NI FTP 48auditd Digital Audit Daemon数码音频后台服务 49tacacs Login Host Protocol (TACACS)TACACS登录主机协议 50re-mail-ck Remote Mail Checking Protocol远程邮件检查协议 51la-maint IMP Logical Address Maintenance IMP(接口信息处理机)逻辑地址维护52xns-time XNS Time Protocol施乐网络服务系统时间协议 53domain Domain Name Server域名服务器 54xns-ch XNS Clearinghouse施乐网络服务系统票据交换 55isi-gl ISI Graphics Language ISI图形语言 56xns-auth XNS Authentication施乐网络服务系统验证 57?any private terminal access预留个人用终端访问 58xns-mail XNS Mail施乐网络服务系统邮件

常用对照表-著名端口

著名端口 端口号码 / 层名称注释 1tcpmux TCP 端口服务多路复用 5rje远程作业入口 7echo Echo 服务 9discard用于连接测试的空服务 11systat用于列举连接了的端口的系统状态 13daytime给请求主机发送日期和时间 17qotd给连接了的主机发送每日格言 18msp消息发送协议 19chargen字符生成服务;发送无止境的字符流 20ftp-data FTP 数据端口 21ftp文件传输协议(FTP)端口;有时被文件服务协议(FSP)使用 22ssh安全 Shell(SSH)服务 23telnet Telnet 服务 25smtp简单邮件传输协议(SMTP) 37time时间协议 39rlp资源定位协议 42nameserver互联网名称服务 43nicname WHOIS 目录服务 49tacacs用于基于 TCP/IP 验证和访问的终端访问控制器访问控制系统 50re-mail-ck远程邮件检查协议 53domain域名服务(如 BIND) 63whois++WHOIS++,被扩展了的 WHOIS 服务 67bootps引导协议(BOOTP)服务;还被动态主机配置协议(DHCP)服务使用68bootpc Bootstrap(BOOTP)客户;还被动态主机配置协议(DHCP)客户使用69tftp小文件传输协议(TFTP) 70gopher Gopher 互联网文档搜寻和检索 71netrjs-1远程作业服务 72netrjs-2远程作业服务 73netrjs-3远程作业服务 73netrjs-4远程作业服务 79finger用于用户联系信息的 Finger 服务 80http用于万维网(WWW)服务的超文本传输协议(HTTP)

常见端口号对应的协议

协议号 ip 0 IP # In ternet protocol 互联网协议icmp 1 ICMP # Internet con trol message ggp 3 GGP # Gateway-gateway protocol tcp 6 TCP # Tran smissi on con trol protocol egp 8 EGP # Exterior gateway protocol pup 12 PUP # PARC uni versal packet udp 17 UDP # User datagram protocol hmp 20 HMP # Host mon itori ng protocol xn s-idp 22 XNS-IDP # Xerox NS IDP rdp 27 RDP # "reliable datagram" protocol ipv6 41 IPv6 # In ternet protocol IPv6 ipv6-route IPv6-Route # Routi ng header for IPv6 ipv6-frag 44 IPv6-Frag # Fragme nt header for IPv6 esp 50 ESP # Encapsulating security payload ah 51 AH # Authe nticati on header ipv6-icmp 58 IPv6-ICMP # ICMP for IPv6 ipv6-nonxt IPv6-NoNxt # No next header for IPv6 ipv6-opts 60 IPv6-Opts # Dest in ati on optio ns for IPv6 rvd 66 RVD # MIT remote virtual disk 端口编号

计科13-2 第五组 实验2 网络常用命令使用(学习类别)

宁波工程学院电子与信息工程学院 计算机网络实验实验报告 实验名称实验2 网络常用命令使用 班级计科13-2 组别 5 实验地点逸夫楼511 日期 3.24 一、实验目的: ●使用ipconfig命令查看本机地址、网关地址、DNS服务器地址 ●使用ping命令测试网络(如网关)的连通性 ●使用arp命令查看、修改ARP高速缓存内容 ●使用route命令查看路由表,并解释路由表的主要内容 二、实验内容、要求和环境: (1)任务1:使用ping 命令验证简单TCP/IP 网络的连通性。 ping命令用于验证本地主机计算机或其它网络设备上的TCP/IP 网络层连通性。 使用该命令时,可以用目的IP 地址或限定域名(如https://www.360docs.net/doc/ef6766076.html,)来测试域名服务(DNS) 功能。本实验只使用IP 地址。 ping操作很简单。源计算机向目的设备发送ICMP 回应请求。目的设备用应答消息做出响应。如果源设备和目的设备之间连接断开,路由器可能会用ICMP 消息做出响应,表示主机未知或目的网络未知。 步骤1:验证本地主机计算机上的TCP/IP 网络层连通性。 C:\> ipconfig Windows IP Configuration Ethernet adapter Local Area Connection: Connection-specific DNS Suffix . : IP Address : 172.16.1.2 Subnet Mask : 255.255.0.0 Default Gateway : 172.16.255.254 C:\> 1. 打开Windows 终端,用ipconfig命令确定该主机计算机的IP 地址。 除IP 地址外,输出的其它内容应该与图示相同。如果缺少信息或显示其它子网掩码和默认网关,请重新配置与此主机计算机设置相符的TCP/IP 设置。 2. 记录本地TCP/IP 网络信息的相关信息。

计算机常见端口大全

Tags: 1881~1890 BT 6000~6009 BT 6881~6890 TCP BT(TCP SYN) 8000~8009 BT 8881~8890 BT (8887~~~蓝盾防火墙默认管理端口,请注意修改)16881 BT 135 冲击波、Netbios Remote procedure call、高波、Kibuv蠕虫137 UDP NetBIOS名称服务、DoS 138 NetBIOS的浏览 139 Windows文件和打印机共享、DOS 445 震荡波(Worm.Sasser)、Korgo、Windows NT / 2000 SMB (用来交换“服务器消息区块”的标准,并可用于许多方面,包括取得您的密码。)、microsoft-ds 1010 TCP Doly Trojan 1011 TCP Doly Trojan 1012 TCP Doly Trojan 1013 TCP Doly Trojan 1014 TCP Doly Trojan 1015 TCP Doly Trojan 1016 TCP Doly Trojan 1022 TCP 震荡波(Worm.Sasser) 1023 TCP 震荡波(Worm.Sasser) Emul 4662 关于游戏: 我们可以封闭游戏服务器端口,但在我看来这是比较不明智的做法,因为封掉一个游戏,还有其他很多游戏等等,游戏层出不穷,封的过来吗?如果真的一个一个封下去,只会让他熟悉各种代理的使用方法。对于他的生活以及本身自制力的培养,还需要教师们和同学们朋友们的关心和引导才是。 如果真要使用封闭端口来达到你的目的,下面提供常见网络游戏的端口列表: 一,常见网络游戏的端口列表 1、帝国时代:在“虚拟服务器”的“端口应用”中设置进端口范围: 2300 - 2400 出端口范围: 2300 - 2400; 进端口范围: 47624-47624 出端口范围:47624-42624 才能让对方与你成功连线。 2、星际争霸:进入“虚拟服务器”,在“内部端口范围”中填入6112 ~ 6112 协议中选择:UDP, IP地址:192.168.16.x(您的电脑的局域网IP地址),再在下一行填入:116 ~ 118 协议中选择:TCP, IP地址:192.168.16.x(您的电脑的局域网IP地址)就可以展开游戏了!

各种业务常用端口号

Ethereal支持的常用协议端口号 作者:未知文章来源:本站整理点击数:817 更新时间:2006-11-19 22:37:45 TCP协议支持 协议名称 TCP端口号协议名称解释 ACAP 674 AIM 5190 BEEP 10288 CAST 4224 CMP 829 COPS 3288 PKTCABLE_COPS 2126 PKTCABLE_MM_COPS 3918 DAAP 3689 DHCPFO 519 DIAMETER 3868 DISTCC 3632 DLSW 2065 NP 20000 NS 53 DNS 5353 DSI 548 FTPDATA 20 FTP 21 GIFT 1213 CS 1720 HTTP 80 PROXY_HTTP 3128 PROXY_ADMIN_HTTP 3132 HKP 11371 DAAP 3689 SSDP 1900 IB 3050 ICAP 1344 IMAP 143 IRC 6667 ISAKMP 500

JABBER 5222 KERBEROS 88 LAPLINK 1547 LDAP 389 GLOBALCAT_LDAP 3268 LDP 646 PRINTER 515 MBTCP 502 MSNMS 1863 MSRP 0 MySQL 3306 NBSS 139 CIFS 445 NCP 524 NDMP 10000 PA 0x0d44 BROKER 0x0bc6 SRS 0x0bca ENS 0x0bc8 RMS 0x0bcb NOTIFY_LISTENER 0x0bc9 NETSYNC 5253 NNTP 119 NTP 123 POP 110 PPTP 1723 PVFS2 3334 RMI 1099 RSH 514 RSYNC 873 RTSP 554 SIP 5060 SKINNY 2000 SLSK_1 2234 SLSK_2 5534 SLSK_3 2240 SMRSE 4321 SMTP 25

常用端口号与对应的服务以及端口关闭

常用端口号与对应的服务以及端口关闭 端口简介:本文介绍端口的概念,分类,以及如何关闭/开启一个端口 21端口:21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务。 23端口:23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。 25端口:25端口为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要用于发送邮件,如今绝大多数邮件服务器都使用该协议。 53端口:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS 服务在NT系统中使用的最为广泛。 67、68端口:67、68端口分别是为Bootp服务的Bootstrap Protocol Server(引导程序协议服务端)和Bootstrap Protocol Client(引导程序协议客户端)开放的端口。 69端口:TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。 79端口:79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。 80端口:80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。 99端口:99端口是用于一个名为“Metagram Relay”(亚对策延时)的服务,该服务比较少见,一般是用不到的。 109、110端口:109端口是为POP2(Post Office Protocol Version 2,邮局协议2)服务开放的,110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的。 111端口:111端口是SUN公司的RPC(Remote Procedure Call,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。 113端口:113端口主要用于Windows的“Authentication Service”(验证服务)。 119端口:119端口是为“Network News Transfer Protocol”(网络新闻组传输协议,简称NNTP)开放的。 135端口:135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务。

常用到的win7网络命令介绍

常用到的win7网络命令介绍 Ping Ping是测试网络联接状况以及信息包发送和接收状况非常有用的工具,是网络测试最常用的命令。Ping向目标主机(地址)发送一个回送请求数据包,要求目标主机收到请求后给予答复,从而判断网络的响应时间和本机是否与目标主机(地址)联通。 如果执行Ping不成功,则可以预测故障出现在以下几个方面:网线故障,网络适配器配置不正确,IP地址不正确。如果执行Ping 成功而网络仍无法使用,那么问题很可能出在网络系统的软件配置方面,Ping成功只能保证本机与目标主机间存在一条连通的物理路径。 命令格式: ping IP地址或主机名 [-t] 参数含义: -t不停地向目标主机发送数据。 校内网关 10.13.206.1 唐河联通网关 10.13.0.165 南阳市网关 10.0.0.10 郑州网关 61.168.253.30 IPConfig

IPConfig实用程序和它的等价图形用户界面。这些信息一般用来检验人工配置的TCP/IP设置是否正确。但是,如果你的计算机和所在的局域网使用了动态主机配置协议(Dynamic Host Configuration Protocol,DHCP--Windows NT下的一种把较少的IP地址分配给较多主机使用的协议,类似于拨号上网的动态IP分配),这个程序所显示的信息也许更加实用。这时,IPConfig可以让你了解你的计算机是否成功的租用到一个IP地址,如果租用到则可以了解它目前分配到的是什么地址。了解计算机当前的IP地址、子网掩码和缺省网关实际上是进行测试和故障分析的必要项目。 命令格式: Ipconfig [/all] 参数含义: /all显示所有本机网络信息。 注:可查看当前电脑网卡物理地址(全世界唯一地址) Tracert Tracert命令用来显示数据包到达目标主机所经过的路径,并显示到达每个节点的时间。命令功能同Ping类似,但它所获得的信息要比Ping命令详细得多,它把数据包所走的全部路径、节点的IP以及花费的时间都显示出来。该命令比较适用于大型网络。 命令格式: Tracert IP地址或主机名 [-d] 参数含义:

实验一常用网络命令

实验1常用网络命令 1.ping命令 ping是个使用频率极高的实用程序,主要用于确定网络的连通性。这对确定网络是否正确连接,以及网络连接的状况十分有用。简单的说,ping就是一个测试程序,如果ping运行正确,大体上就可以排除网络访问层、网卡、Modem的输入输出线路、电缆和路由器等存在的故障,从而缩小问题的范围。 ping能够以毫秒为单位显示发送请求到返回应答之间的时间量。如果应答时间短,表示数据报不必通过太多的路由器或网络,连接速度比较快。ping还能显示TTL(Time To Live,生存时间)值,通过TTL 值可以推算数据包通过了多少个路由器。 (1) 命令格式 ping主机名 ping域名 ping IP地址 如图所示,使用ping命令检查到I的计算机的连通性,该例为连接正常。共发送了四个测试数据包,正确接收到四个数据包。 (2) ping命令的基本应用 一般情况下,用户可以通过使用一系列ping命令来查找问题出在什么地方,或检验网络运行的情况。下面就给出一个典型的检测次序及对应的可能故障: ① 如果测试成功,表明网卡、TCP/IP协议的安装、IP地址、子网掩码的设置正常。如果测试不成功,就表示TCP/IP的安装或设置存在有问题。 ②ping 本机IP地址 如果测试不成功,则表示本地配置或安装存在问题,应当对网络设备和通讯介质进行测试、检查并排除。 ③ping局域网内其他IP 如果测试成功,表明本地网络中的网卡和载体运行正确。但如果收到0个回送应答,那么表示子网掩码不正确或网卡配置错误或电缆系统有问题。 ④ping 网关IP 这个命令如果应答正确,表示局域网中的网关路由器正在运行并能够做出应答。 ⑤ping 远程IP 如果收到正确应答,表示成功的使用了缺省网关。对于拨号上网用户则表示能够成功的访问Internet(但不排除ISP的DNS会有问题)。 ⑥ping localhost ⑦ping 对此域名执行Ping命令,计算机必须先将域名转换成IP地址,通常是通过DNS服务器。如果这里出现故障,则表示本机DNS服务器的IP地址配置不正确,或它所访问的DNS服务器有故障如果上面所列出的所有ping命令都能正常运行,那么计算机进行本地和远程通信基本上就没有问题了。但是,这些命令的成功并不表示你所有的网络配置都没有问题,例如,某些子网掩码错误就可能无法用这些方法检测到。

常用端口号

常用协议端口号 (2009-10-10 20:55:49) 转载 分类:技术交流 标签: 杂谈 1813端口使用UDP传输 3306端口使用TCP传输 Tracert 默认使用UDP 数据包来探测路由路径, 端口为33434 TCP协议支持 协议名称TCP端口号协议名称解释 ACAP 674 AIM 5190 BEEP 10288 CAST 4224 CMP 829 COPS 3288 PKTCABLE_COPS 2126 PKTCABLE_MM_COPS 3918 DAAP 3689

DIAMETER 3868 DISTCC 3632 DLSW 2065 NP 20000 NS 53 DNS 5353 DSI 548 FTPDATA 20 FTP 21 GIFT 1213 CS 1720 HTTP 80 PROXY_HTTP 3128 PROXY_ADMIN_HTTP 3132 HKP 11371 DAAP 3689 SSDP 1900 IB 3050

IMAP 143 IRC 6667 ISAKMP 500 JABBER 5222 KERBEROS 88 LAPLINK 1547 LDAP 389 GLOBALCAT_LDAP 3268 LDP 646 PRINTER 515 MBTCP 502 MSNMS 1863 MSRP 0 MySQL 3306 NBSS 139 CIFS 445 NCP 524 NDMP 10000

BROKER 0x0bc6 SRS 0x0bca ENS 0x0bc8 RMS 0x0bcb NOTIFY_LISTENER 0x0bc9 NETSYNC 5253 NNTP 119 NTP 123 POP 110 PPTP 1723 PVFS2 3334 RMI 1099 RSH 514 RSYNC 873 RTSP 554 SIP 5060 SKINNY 2000 SLSK_1 2234

常用端口与对应的服务

常用端口号与对应的服务以及端口关闭 21端口:21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务。 23端口:23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。 25端口:25端口为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要用于发送邮件,如今绝大多数邮件服务器都使用该协议。 53端口:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS 服务在NT系统中使用的最为广泛。 67、68端口:67、68端口分别是为Bootp服务的Bootstrap Protocol Server(引导程序协议服务端)和Bootstrap Protocol Client(引导程序协议客户端)开放的端口。 69端口:TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。 79端口:79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。 80端口:80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。 99端口:99端口是用于一个名为“Metagram Relay”(亚对策延时)的服务,该服务比较少见,一般是用不到的。 109、110端口:109端口是为POP2(Post Office Protocol Version 2,邮局协议2)服务开放的,110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的。 111端口:111端口是SUN公司的RPC(Remote Procedure Call,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。 113端口:113端口主要用于Windows的“Authentication Service”(验证服务)。 119端口:119端口是为“Network News Transfer Protocol”(网络新闻组传输协议,简称NNTP)开放的。 135端口:135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务。 137端口:137端口主要用于“NetBIOS Name Service”(NetBIOS名称服务)。

协议号和端口号大全

协议号和端口号大全 协议号和端口号大全协议号是存在于IP数据报的首部的20字节的固定部分,占有8bit.该字段是指出此数据报所携带的是数据是使用何种协议,以便目的主机的IP层知道将数据部分上交给哪个处理过程。 也就是协议字段告诉IP层应当如何交付数据。 而端口,则是运输层服务访问点TSAP,端口的作用是让应用层的各种应用进程都能将其数据通过端口向下交付给运输层,以及让运输层知道应当将其报文段中的数据向上通过端口交付给应用层的进程。 端口号存在于UDP和TCP报文的首部,而IP数据报则是将UDP或者TCP报文做为其数据部分,再加上IP数据报首部,封装成IP数据报。 而协议号则是存在这个IP数据报的首部.IP协议号0HOPOPT IPv6逐跳选项1ICMP Inter控制消息2IGMP Inter组管理3GGP网关对网关4IP IP中的IP(封装)5ST流6TCP传输控制7CBT CBT8EGP外部网关协议9IGP任何专用内部网关(Cisco将其用于IGRP) 10BBN-RCC-MON BBNRCC监视11NVP-II网络语音协议12PUP PUP13ARGUS ARGUS14EMCON EMCON15XNET跨网调试器16CHAOS Chaos17UDP用户数据报18MUX多路复用19D-MEAS D测量子系统20HMP 主机监视21PRM数据包无线测量22XNS-IDP XEROXNS IDP23TRUNK-1第1主干24TRUNK-2第2主干25LEAF-1第1叶26LEAF-2第2叶27RDP 可靠数据协议28IRTP Inter可靠事务29ISO-TP4ISO传输协议第4类

常用端口号大全

常用端口号大全 20和21,究竟哪个是传控制的,哪个是传数据的? ftp-data 20/tcp File Transfer [Default Data] ftp-data 20/udp File Transfer [Default Data] ftp 21/tcp File Transfer [Control] ftp 21/udp File Transfer [Control] FTP就是文件传输协议File Transfer Protocol 的缩写. FTP端口号是21 FTP的端口号能改 ftp的端口号20、21的区别一个是数据端口,一个是控制端口,控制端口一般为21,而数据端口不一定是20,这和FTP的应用模式有关,如果是主动模式,应该为20,如果为被动模式,由服务器端和客户端协商而定 电脑上有多少个端口?我怎么样才能知道自己的电脑哪些端口是开的?那些是关的?哪些是可用的?怎么样才能把打开着的关了,把关着的打开,电脑上有多少个端口。 计算机“端口”是英文port的义译,可以认为是计算机与外界通讯交流的出口。其中硬件领域的端口又称接口,如:USB端口、串行端口等。软件领域的端口一般指网络中面向连接服务和无连接服务的通信协议端口,是一种抽象的软件结构,包括一些数据结构和I/O(基本输入输出)缓冲区。 按端口号可分为3大类: (1)公认端口(Well Known Ports):从0到1023,它们紧密绑定(binding)于一些服务。通常这些端口的通讯明确表明了某种服务的协议。例如:80端口实际上总是HTTP通讯。 (2)注册端口(Registered Ports):从1024到49151。它们松散地绑定于一些服务。也就是说有许多服务绑定于这些端口,这些端口同样用于许多其它目的。例如:许多系统处理动态端口从1024左右开始。 (3)动态和/或私有端口(Dynamic and/or Private Ports):从49152到65535。理论上,不应为服务分配这些端口。实际上,机器通常从1024起分配动态端口。但也有例外:SUN的RPC端口从32768开始。 一些端口常常会被黑客利用,还会被一些木马病毒利用,对计算机系统进行攻击,以下是计算机端口的介绍以及防止被黑客攻击的简要办法。 8080端口 端口说明:8080端口同80端口,是被用于WWW代理服务的,可以实现网页浏览,经常在访问某