MD5算法的设计与实现

实验三 MD5算法的设计与实现

一、实验目的:

设计并实现MD5算法,从而进一步加深对数据完整性保证和散列函数的理解。

二、实验要求:

1、产生任意电子文档(包括文本和二进制)的128位信息摘要。

2、根据信息摘要验证该电子文档是否被更改过。

三、实验内容:

1、MD5算法简介:

Message Digest Algorithm MD5(中文名为消息摘要算法第五版)为计算机安全领域广泛使用的一种散列函数,用以提供消息的完整性保护。1991年,Rivest开发出技术上更为趋近成熟的md5算法。它在MD4的基础上增加了"安全-带子"(safety-belts)的概念。虽然MD5比MD4复杂度大一些,但却更为安全。这个算法很明显的由四个和MD4设计有少许不同的步骤组成。在MD5算法中,信息-摘要的大小和填充的必要条件与MD4完全相同。Den boer和Bosselaers曾发现MD5算法中的假冲突(pseudo-collisions),但除此之外就没有其他被发现的加密后结果了。对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

2. MD5算法逻辑处理操作包括以下几步:

步骤一:附加填充比特。对报文填充使报文的长度(比特数)与448模512同余。即填充比特使长度为512的整数倍减去64。例如,如果报文是448比特长,那么将填充512比特形成960比特的报文。填充比特串的最高位为1,其余各位均为0。

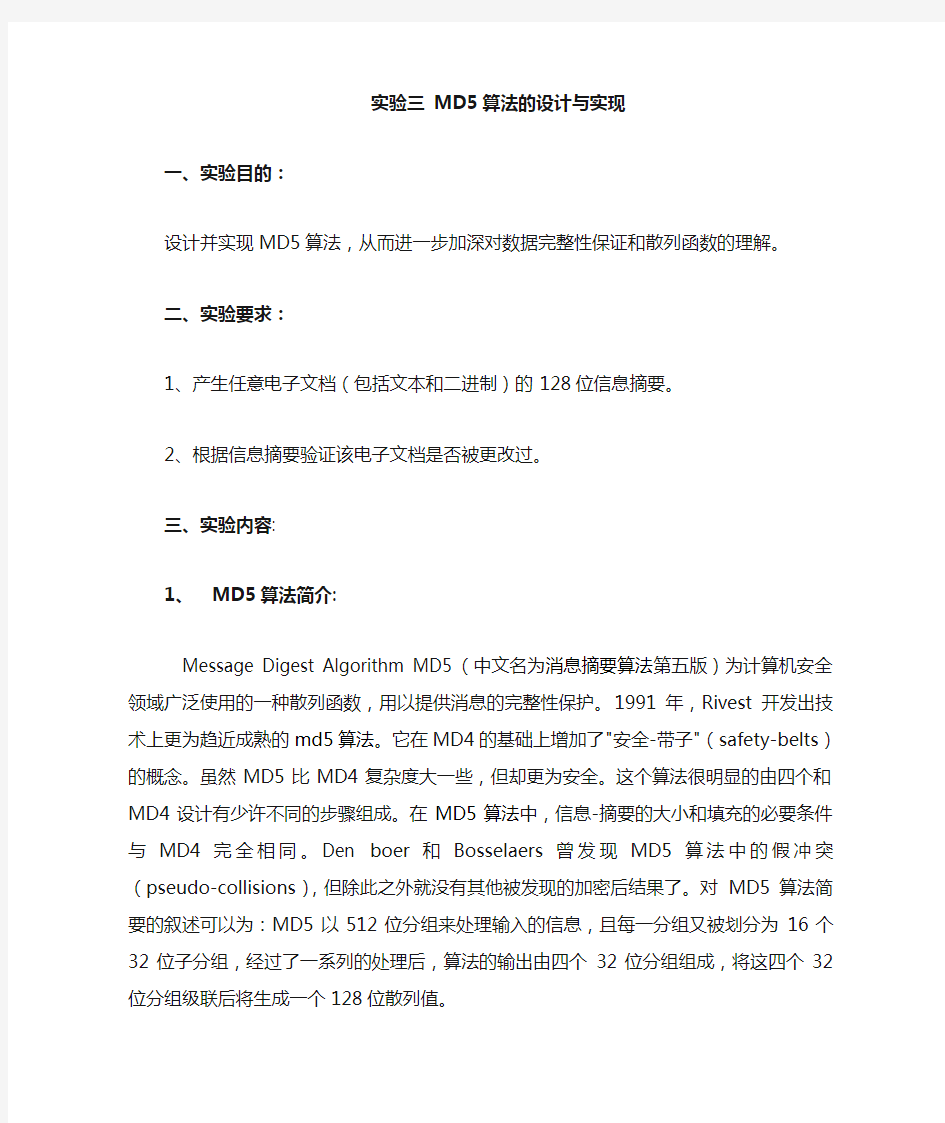

步骤二:附加长度值。将用64比特表示的初始报文(填充前)的位长度附加在步骤一的结果后(低位字节优先)。如果初始长度大于264,仅使用该长度的低64比特。这样,该域所包含的长度值为初始报文长度模264的值。这两步的结果将产生一个长度为512整数倍比特的报文。经扩展的报文表示成512比特的分组序列列Y1、Y2、Y3……Y(n-1),因此扩展的报文长度等于L乘512比特。与之等价的是,该结果也等于字长为16比特或32比特的整数倍,如果让[]10?NML表示扩展报文包含的字数,其中N是16的倍数,则N等于L 乘512。下图为使用MD5产生报文摘要的过程:

步骤三:初始化MD缓存。使用一个128比特的缓存来存放该散列函数的中间值及最终结果。该缓存可表示为4个32比特的寄存器(ABCD)。A=67452301,B=EFCDAB89,C=98BADCFE,D=10325476,这些值以低位字节放在在前的格式存储: A=01234567,B=89ABCDEF,C=FEDCBA98,D=76543210

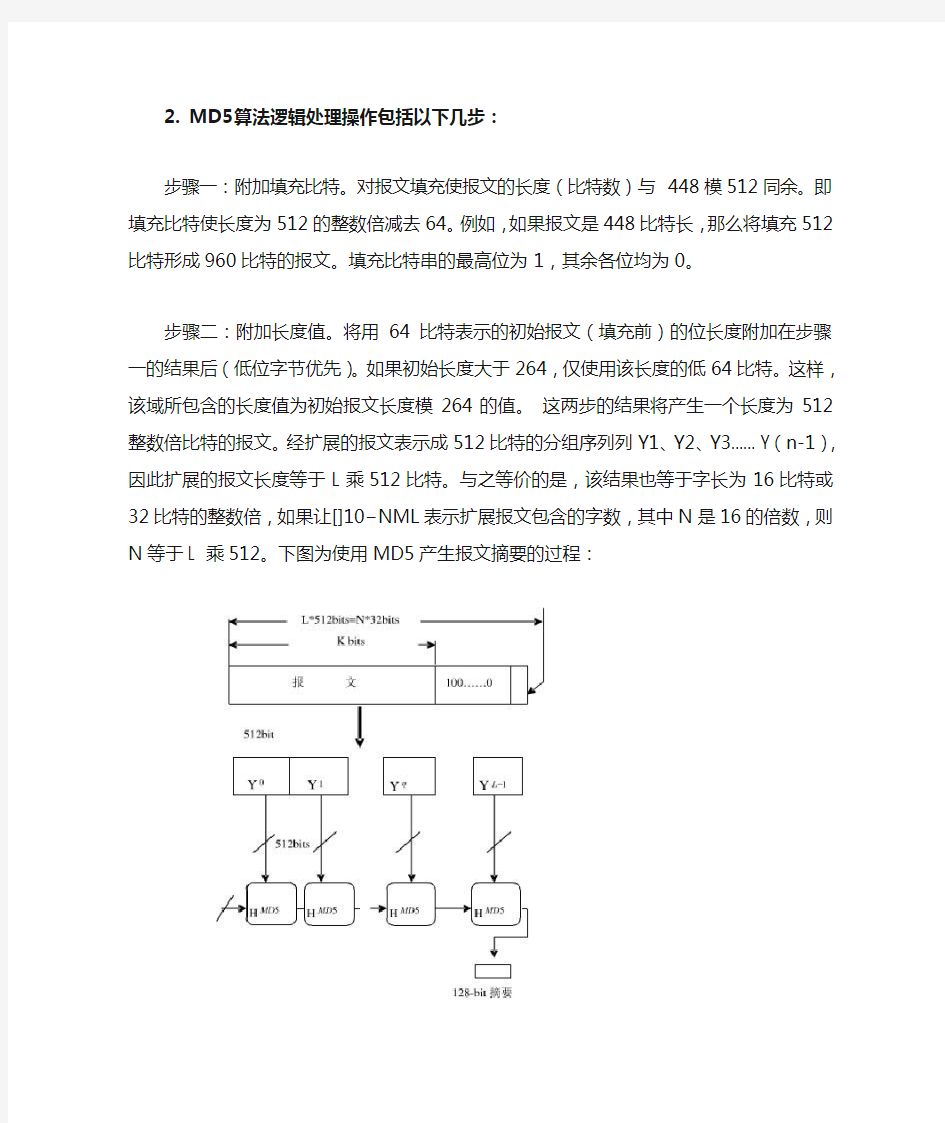

步骤四:处理512比特报文分组序列。算法的核心是一个包含四个“循环”的压缩函数,下图为单个512比特分组MD5处理过程:

四个循环有相似的结构,但每次循环使用不同的原始逻辑函数,说明中表示为FGHI。每一循环都以当前的正在处理的512比特分组(Yq)和128比特的缓存值ABCD为输入,然后更新缓存的内容。每一循环使用一个64元素表T[0…64]的四分之一,该表通过正弦函数构建。T的第i个元素(表示为[Ti])的值等于的整数部分值其中i的单位是弧度。因为是0到1之间的数,每个T 的值均能用32比特表示集,它将消除输入数据的任何规律性。

第四次循环的输出加到第一次循环的输入(CVq)上产生(CV q+1),相加是缓存四个字与(CVq)中对应四个字以模相加。

步骤五:输出。所有L个512比特的分组处理完成后,第L阶段产生的输出便是128比特的报文摘要。总结MD5的操作

如下:

其中: IV=缓存ABCD的初值,在步骤三定义

Yq=第q个长度为512比特的报文分组

L=报文(包括填充字段和长度字段)的分组数

CVq=处理第q个报文分组时的连接变量

RFx=使用原始逻辑函数x的循环函数

MD=最终的报文摘要

SUM32=对输入对中的每个字分别执行模相加

3、MD5的安全性:

md5相对md4所作的改进:

a. 增加了第四轮;

b. 每一步均有唯一的加法常数;

c. 为减弱第二轮中函数g的对称性从(x&y)|(x&z)|(y&z)变为(x&z)|(y&(~z));

d. 第一步加上了上一步的结果,这将引起更快的雪崩效应;

e. 改变了第二轮和第三轮中访问消息子分组的次序,使其更不相似;

f. 近似优化了每一轮中的循环左移位移量以实现更快的雪崩

效应。各轮的位移量互不相同。

4.设计MD5算法:

(1)、MD5ChecksumDefines.h(定义相关常量的头文件)//Magic initialization constants

#define MD5_INIT_STATE_0 0x67452301

#define MD5_INIT_STATE_1 0xefcdab89

#define MD5_INIT_STATE_2 0x98badcfe

#define MD5_INIT_STATE_3 0x10325476

//Constants for Transform routine.

#define MD5_S11 7

#define MD5_S12 12

#define MD5_S13 17

#define MD5_S14 22

#define MD5_S21 5

#define MD5_S22 9

#define MD5_S23 14

#define MD5_S24 20

#define MD5_S31 4

#define MD5_S32 11

#define MD5_S33 16

#define MD5_S34 23

#define MD5_S41 6

#define MD5_S42 10

#define MD5_S43 15

#define MD5_S44 21

//Transformation Constants - Round 1

#define MD5_T01 0xd76aa478 //Transformation Constant 1 #define MD5_T02 0xe8c7b756 //Transformation Constant 2 #define MD5_T03 0x242070db //Transformation Constant 3 #define MD5_T04 0xc1bdceee //Transformation Constant 4 #define MD5_T05 0xf57c0faf //Transformation Constant 5 #define MD5_T06 0x4787c62a //Transformation Constant 6 #define MD5_T07 0xa8304613 //Transformation Constant 7 #define MD5_T08 0xfd469501 //Transformation Constant 8 #define MD5_T09 0x698098d8 //Transformation Constant 9 #define MD5_T10 0x8b44f7af //Transformation Constant 10 #define MD5_T11 0xffff5bb1 //Transformation Constant 11 #define MD5_T12 0x895cd7be //Transformation Constant 12 #define MD5_T13 0x6b901122 //Transformation Constant 13 #define MD5_T14 0xfd987193 //Transformation Constant 14 #define MD5_T15 0xa679438e //Transformation Constant 15 #define MD5_T16 0x49b40821 //Transformation Constant 16 //Transformation Constants - Round 2

#define MD5_T17 0xf61e2562 //Transformation Constant 17

#define MD5_T19 0x265e5a51 //Transformation Constant 19 #define MD5_T20 0xe9b6c7aa //Transformation Constant 20 #define MD5_T21 0xd62f105d //Transformation Constant 21 #define MD5_T22 0x02441453 //Transformation Constant 22 #define MD5_T23 0xd8a1e681 //Transformation Constant 23 #define MD5_T24 0xe7d3fbc8 //Transformation Constant 24 #define MD5_T25 0x21e1cde6 //Transformation Constant 25 #define MD5_T26 0xc33707d6 //Transformation Constant 26 #define MD5_T27 0xf4d50d87 //Transformation Constant 27 #define MD5_T28 0x455a14ed //Transformation Constant 28 #define MD5_T29 0xa9e3e905 //Transformation Constant 29 #define MD5_T30 0xfcefa3f8 //Transformation Constant 30 #define MD5_T31 0x676f02d9 //Transformation Constant 31 #define MD5_T32 0x8d2a4c8a //Transformation Constant 32 //Transformation Constants - Round 3

#define MD5_T33 0xfffa3942 //Transformation Constant 33 #define MD5_T34 0x8771f681 //Transformation Constant 34 #define MD5_T35 0x6d9d6122 //Transformation Constant 35 #define MD5_T36 0xfde5380c //Transformation Constant 36 #define MD5_T37 0xa4beea44 //Transformation Constant 37 #define MD5_T38 0x4bdecfa9 //Transformation Constant 38

#define MD5_T40 0xbebfbc70 //Transformation Constant 40 #define MD5_T41 0x289b7ec6 //Transformation Constant 41 #define MD5_T42 0xeaa127fa //Transformation Constant 42 #define MD5_T43 0xd4ef3085 //Transformation Constant 43 #define MD5_T44 0x04881d05 //Transformation Constant 44 #define MD5_T45 0xd9d4d039 //Transformation Constant 45 #define MD5_T46 0xe6db99e5 //Transformation Constant 46 #define MD5_T47 0x1fa27cf8 //Transformation Constant 47 #define MD5_T48 0xc4ac5665 //Transformation Constant 48 //Transformation Constants - Round 4

#define MD5_T49 0xf4292244 //Transformation Constant 49 #define MD5_T50 0x432aff97 //Transformation Constant 50 #define MD5_T51 0xab9423a7 //Transformation Constant 51 #define MD5_T52 0xfc93a039 //Transformation Constant 52 #define MD5_T53 0x655b59c3 //Transformation Constant 53 #define MD5_T54 0x8f0ccc92 //Transformation Constant 54 #define MD5_T55 0xffeff47d //Transformation Constant 55 #define MD5_T56 0x85845dd1 //Transformation Constant 56 #define MD5_T57 0x6fa87e4f //Transformation Constant 57 #define MD5_T58 0xfe2ce6e0 //Transformation Constant 58 #define MD5_T59 0xa3014314 //Transformation Constant 59

#define MD5_T61 0xf7537e82 //Transformation Constant 61

#define MD5_T62 0xbd3af235 //Transformation Constant 62

#define MD5_T63 0x2ad7d2bb //Transformation Constant 63

#define MD5_T64 0xeb86d391 //Transformation Constant 64

//Null data (except for first BYTE) used to finalise the checksum calculation

static unsigned char PADDING[64] = {

0x80, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0

};

(2)、CountChecksum.h(md5校验和类的头文件)

class CMD5Checksum

{

public:

//interface functions for the RSA MD5 calculation

static CString GetMD5(BYTE* pBuf, UINT nLength);

static CString GetMD5(CFile& File);

static CString GetMD5(const CString& strFilePath); protected:

//constructor/destructor

CMD5Checksum();

virtual ~CMD5Checksum() {};

//RSA MD5 implementation

void Transform(BYTE Block[64]);

void Update(BYTE* Input, ULONG nInputLen);

CString Final();

inline DWORD RotateLeft(DWORD x, int n);

inline void FF( DWORD& A, DWORD B, DWORD C, DWORD D, DWORD X, DWORD S, DWORD T);

inline void GG( DWORD& A, DWORD B, DWORD C, DWORD D, DWORD X, DWORD S, DWORD T);

inline void HH( DWORD& A, DWORD B, DWORD C, DWORD D, DWORD X, DWORD S, DWORD T);

inline void II( DWORD& A, DWORD B, DWORD C, DWORD D, DWORD X, DWORD S, DWORD T);

//utility functions

void DWordToByte(BYTE* Output, DWORD* Input, UINT nLength); void ByteToDWord(DWORD* Output, BYTE* Input, UINT nLength); private:

BYTE m_lpszBuffer[64]; //input buffer

ULONG m_nCount[2]; //number of bits, modulo 2^64 (lsb first) ULONG m_lMD5[4]; //MD5 checksum

};

#endif

// !defined(AFX_MD5CHECKSUM_H__2BC7928E_4C15_11D3_B2EE_A4A6

0E20D2C3__INCLUDED_)

(3)、CountChecksum.cpp (md5校验和类的实现文件)

/**********************************************************

*******************************

FUNCTION: CMD5Checksum::GetMD5

DETAILS: static, public

DESCRIPTION: Gets the MD5 checksum for a specified file RETURNS: CString : the hexadecimal MD5 checksum for the specified file

ARGUMENTS: CString& strFilePath : the full pathname of the specified file

NOTES: Provides an interface to the CMD5Checksum class. 'strFilePath' name should

hold the full pathname of the file, eg C:\My Documents\Arcticle.txt.

NB. If any problems occur with opening or reading this file,

a CFileException

will be thrown; callers of this function should be ready to catch this

exception.

*********************************************************** ******************************/

CString CMD5Checksum::GetMD5(const CString& strFilePath) {

//open the file as a binary file in readonly mode, denying write access

CFile File(strFilePath, CFile::shareDenyNone);

//the file has been successfully opened, so now get and return its checksum

return GetMD5(File);

}

/********************************************************** *******************************

FUNCTION: CMD5Checksum::GetMD5

DETAILS: static, public

DESCRIPTION: Gets the MD5 checksum for a specified file RETURNS: CString : the hexadecimal MD5 checksum for the

specified file

ARGUMENTS: CFile& File : the specified file

NOTES: Provides an interface to the CMD5Checksum class. 'File' should be open in

binary readonly mode before calling this function.

NB. Callers of this function should be ready to catch any CFileException

thrown by the CFile functions

*********************************************************** ******************************/

CString CMD5Checksum::GetMD5(CFile& File)

{

try

{

CMD5Checksum MD5Checksum; //checksum object

int nLength = 0; //number of bytes read from the file const int nBufferSize = 1024; //checksum the file in blocks of 1024 bytes

BYTE Buffer[nBufferSize]; //buffer for data read from the file

//checksum the file in blocks of 1024 bytes

while ((nLength = File.Read( Buffer, nBufferSize )) > 0 )

{

MD5Checksum.Update( Buffer, nLength );

}

//finalise the checksum and return it

return MD5Checksum.Final();

}

//report any file exceptions in debug mode only

catch (CFileException* e )

{

TRACE0("CMD5Checksum::GetMD5: CFileException caught"); throw e;

}

}

/********************************************************** *******************************

FUNCTION: CMD5Checksum::GetMD5

DETAILS: static, public

DESCRIPTION: Gets the MD5 checksum for data in a BYTE array RETURNS: CString : the hexadecimal MD5 checksum for the specified data

ARGUMENTS: BYTE* pBuf : pointer to the BYTE array

UINT nLength : number of BYTEs of data to be checksumed NOTES: Provides an interface to the CMD5Checksum class. Any data that can

be cast to a BYTE array of known length can be checksummed by this

function. Typically, CString and char arrays will be checksumed,

although this function can be used to check the integrity of any BYTE array.

A buffer of zero length can be checksummed; all buffers of zero length

will return the same checksum.

*********************************************************** ******************************/

CString CMD5Checksum::GetMD5(BYTE* pBuf, UINT nLength)

{

//entry invariants

AfxIsValidAddress(pBuf,nLength,FALSE);

//calculate and return the checksum

CMD5Checksum MD5Checksum;

MD5Checksum.Update( pBuf, nLength );

return MD5Checksum.Final();

}

/********************************************************** *******************************

FUNCTION: CMD5Checksum::RotateLeft

DETAILS: private

DESCRIPTION: Rotates the bits in a 32 bit DWORD left by a specified amount

RETURNS: The rotated DWORD

ARGUMENTS: DWORD x : the value to be rotated

int n : the number of bits to rotate by

*********************************************************** ******************************/

DWORD CMD5Checksum::RotateLeft(DWORD x, int n)

{

//check that DWORD is 4 bytes long - true in Visual C++ 6 and 32 bit Windows

ASSERT( sizeof(x) == 4 );

//rotate and return x

return (x << n) | (x >> (32-n));

}

/********************************************************** *******************************

FUNCTION: CMD5Checksum::FF

DETAILS: protected

DESCRIPTION: Implementation of basic MD5 transformation algorithm

RETURNS: none

ARGUMENTS: DWORD &A, B, C, D : Current (partial) checksum DWORD X : Input data

DWORD S : MD5_SXX Transformation constant

DWORD T : MD5_TXX Transformation constant NOTES: None

*********************************************************** ******************************/

void CMD5Checksum::FF( DWORD& A, DWORD B, DWORD C, DWORD D, DWORD X, DWORD S, DWORD T)

{

DWORD F = (B & C) | (~B & D);

A += F + X + T;

A = RotateLeft(A, S);

A += B;

}

/********************************************************** *******************************

FUNCTION: CMD5Checksum::GG

DETAILS: protected

DESCRIPTION: Implementation of basic MD5 transformation algorithm

RETURNS: none

ARGUMENTS: DWORD &A, B, C, D : Current (partial) checksum DWORD X : Input data

DWORD S : MD5_SXX Transformation constant

DWORD T : MD5_TXX Transformation constant NOTES: None

*********************************************************** ******************************/

void CMD5Checksum::GG( DWORD& A, DWORD B, DWORD C, DWORD D, DWORD X, DWORD S, DWORD T)

{

DWORD G = (B & D) | (C & ~D);

A += G + X + T;

A = RotateLeft(A, S);

A += B;

/********************************************************** *******************************

FUNCTION: CMD5Checksum::HH

DETAILS: protected

DESCRIPTION: Implementation of basic MD5 transformation algorithm

RETURNS: none

ARGUMENTS: DWORD &A, B, C, D : Current (partial) checksum DWORD X : Input data

DWORD S : MD5_SXX Transformation constant

DWORD T : MD5_TXX Transformation constant NOTES: None

*********************************************************** ******************************/

void CMD5Checksum::HH( DWORD& A, DWORD B, DWORD C, DWORD D, DWORD X, DWORD S, DWORD T)

{

DWORD H = (B ^ C ^ D);

A += H + X + T;

A = RotateLeft(A, S);

MD5加密算法-c源代码

md5加密算法c实现 七分注释收藏 经常到csdn来是查资料,每次都会有所收获。总是看别人的感觉很不好意思,于是决定自己也写一点东西贡献出来。于是就有了这篇md5七分注释。希望对用到的朋友有所帮助。 记得当初自己刚开始学习md5的时候,从网上搜了很多关于算法的原理和文字性的描述的东西,但是看了很久一直没有搞懂,搜c的源代码又很少。直到后来学习rsa算法的时候,从网上下了1991年的欧洲的什么组织写的关于rsa、des、md5算法的c源代码(各部分代码混在一块的,比如rsa用到的随机大素数就是用机器的随机时间的md5哈希值获得的)。我才彻底把md5弄明白了。这里的代码就是我从那里面分离出来的,代码的效率和可重用性都是很高的。整理了一下希望对需要的朋友能够有帮助。 md5的介绍的文章网上很多,关于md5的来历,用途什么的这里就不再介绍了。这里主要介绍代码。代码明白了就什么都明白了。 //////////////////////////////////////////////////////////////////// /* md5.h */ #ifndef _MD5_H_ #define _MD5_H_ #define R_memset(x, y, z) memset(x, y, z) #define R_memcpy(x, y, z) memcpy(x, y, z) #define R_memcmp(x, y, z) memcmp(x, y, z) typedef unsigned long UINT4; typedef unsigned char *POINTER; /* MD5 context. */ typedef struct { /* state (ABCD) */ /*四个32bits数,用于存放最终计算得到的消息摘要。当消息长度〉512bits时,也用于存放每个512bits的中间结果*/ UINT4 state[4]; /* number of bits, modulo 2^64 (lsb first) */ /*存储原始信息的bits数长度,不包括填充的bits,最长为2^64 bits,因为2^64是一个64位数的最大值*/ UINT4 count[2]; /* input buffer */ /*存放输入的信息的缓冲区,512bits*/ unsigned char buffer[64];

Md5加密算法的原理及应用

Md5加密算法的原理及应用 1.前言Md5的全称是Message-Digest Algorithm 5(信息-摘要算法),在90年代初由Mit Laboratory For Computer Science和Rsa Data Security Inc的Ronaldl.rivest 开发出来,经md2、md3和md4发展而来。它的作用是让大容量信息在用数字签名软件签署私人密钥前被 1.前言 Md5的全称是Message-Digest Algorithm 5(信息-摘要算法),在90年代初由Mit Laboratory For Computer Science和Rsa Data Security Inc的Ronaldl.rivest开发出来,经md2、md3和md4发展而来。它的作用是让大容量信息在用数字签名软件签署私人密钥前被“压缩”成一种保密的格式。由于md5算法的使用不需要支付任何版权费用的,所以在一般的情况下,md5也不失为一种非常优秀的加密算法,被大量公司和个人广泛使用。2004年8月17日的美国加州圣巴巴拉的国际密码学会议(Crypto’2004)上,来自中国山东大学的王小云教授做了破译MD5、HAVAL-128、MD4和RIPEMD算法的报告,公布了MD系列算法的破解结果,MD5破解工程权威网站(https://www.360docs.net/doc/1d16927809.html,)也因此关闭,从此宣布MD5加密算法不再是一种安全的加密算法。 虽然王小云教授公布了破解MD5算法的报告,宣告该算法不再安全,但是对于公司以及普通用户来说,从算法上来破解MD5非常困难,因此MD5仍然算是一种安全的算法。 MD5是一个安全的散列算法,输入两个不同的明文不会得到相同的输出值,根据输出值,不能得到原始的明文,即其过程不可逆;所以要解密MD5没有现成的算法,只能用穷举法,把可能出现的明文,用MD5算法散列之后,把得到的散列值和原始的数据形成一个一对一的映射表,通过比在表中比破解密码的MD5算法散列值,通过匹配从映射表中找出破解密码所对应的原始明文。 对信息系统或者网站系统来说,MD5算法主要用在用户注册口令的加密,对于普通强度的口令加密,可以通过以下三种方式进行破解: (1)在线查询密码。一些在线的MD5值查询网站提供MD5密码值的查询,输入MD5密码值后,如果在数据库中存在,那么可以很快获取其密码值。 (2)使用MD5破解工具。网络上有许多针对MD5破解的专用软件,通过设置字典来进行破解。 (3)通过社会工程学来获取或者重新设置用户的口令。 因此简单的MD5加密是没有办法达到绝对的安全的,因为普通的MD5加密有多种暴力破解方式,因此如果想要保证信息系统或者网站的安全,需要对MD5进行改造,增强其安全性,本文就是在MD5加密算法的基础上进行改进! 2.Md5算法应用 2.1Md5加密原理

MD5算法及源代码

MD5算法及源代码 分类:计算机密码 //获得MD5的二个数组和一个buffer并初始化 MD5 *GetMD5(); //初始化MD5的二个数据和一个buffer void MD5Init (MD5 *context); //用于计算MD5值的函数 void MD5Update (MD5 *context, unsigned char *input, unsigned int inputLen); //输出结果 void MD5Final (MD5 *context, unsigned char digest[16]); //对input数据做一次完整的MD5运算 void MD5Out (MD5 *md5, unsigned char *input, unsigned int inputLen, unsigned char out[16]); //计算一个文件的MD5值 int 计算一个文件的MD5值(TCHAR* 文件路径, unsigned char md5值[16]) { MD5 context; int 缓冲区长度 = 1024, 读取到的字节数; unsigned char *缓冲区 = new unsigned char[缓冲区长度]; FILE *文件指针 = fopen(文件路径, "rb"); if(文件指针 == NULL) return 1; MD5Init(&context); while ( (读取到的字节数 = fread ( 缓冲区, 1, 缓冲区长度, 文件指针 )) ! =EOF) { MD5Update (&context, 缓冲区, 读取到的字节数); //判断是否为已经读到文件尾 if ( 读取到的字节数 < 缓冲区长度 ) break; } MD5Final (&context, md5值); free ( 缓冲区 ); return 0; } /** **MD5.h **/ typedef struct { unsigned long state[4]; /* state (ABCD) */ unsigned long count[2]; /* number of bits, modulo 2^64 */

MD5加密算法原理

MD5加密算法原理 MD5的全称是Message-Digest Algorithm 5(信息-摘要算法),在90年代初由MIT Laboratory for Computer Science和RSA Data Security Inc的Ronald L. Rivest开发出来,经MD2、MD3和MD4发展而来。它的作用是让大容量信息在用数字签名软件签署私人密匙前被"压缩"成一种保密的格式(就是把一个任意长度的字节串变换成一定长的大整数)。不管是MD2、MD4还是MD5,它们都需要获得一个随机长度的信息并产生一个128位的信息摘要。虽然这些算法的结构或多或少有些相似,但MD2的设计与MD4和MD5完全不同,那是因为MD2是为8位机器做过设计优化的,而MD4和MD5却是面向32位的电脑。这三个算法的描述和C语言源代码在Internet RFCs 1321中有详细的描述 (https://www.360docs.net/doc/1d16927809.html,/rfc/rfc1321.txt),这是一份最权威的文档,由Ronald L. Rivest 在1992年8月向IEFT提交。. . Van Oorschot和Wiener曾经考虑过一个在散列中暴力搜寻冲突的函数(Brute-Force Hash Function),而且他们猜测一个被设计专门用来搜索MD5冲突的机器(这台机器在1994年的制造成本大约是一百万美元)可以平均每24天就找到一个冲突。但单从1991年到2001年这10年间,竟没有出现替代MD5算法的MD6或被叫做其他什么名字的新算法这一点,我们就可以看出这个瑕疵并没有太多的影响MD5的安全性。上面所有这些都不足以成为MD5 的在实际应用中的问题。并且,由于MD5算法的使用不需要支付任何版权费用的,所以在一般的情况下(非绝密应用领域。但即便是应用在绝密领域内,MD5也不失为一种非常优秀的中间技术),MD5怎么都应该算得上是非常安全的了。 算法的应用 MD5的典型应用是对一段信息(Message)产生信息摘要(Message-Digest),以防止被篡改。比如,在UNIX下有很多软件在下载的时候都有一个文件名相同,文件扩展名为.md5的文件,在这个文件中通常只有一行文本,大致结构如: MD5 (tanajiya.tar.gz) = 0ca175b9c0f726a831d895e269332461 这就是tanajiya.tar.gz文件的数字签名。MD5将整个文件当作一个大文本信息,通过其不可逆的字符串变换算法,产生了这个唯一的MD5信息摘要。如果在以后传播这个文件的过程中,无论文件的内容发生了任何形式的改变(包括人为修改或者下载过程中线路不稳定引起的传输错误等),只要你对这个文件重新计算MD5时就会发现信息摘要不相同,由此可以确定你得到的只是一个不正确的文件。如果再有一个第三方的认证机构,用MD5还可以防止文件作者的"抵赖",这就是所谓的数字签名应用。 MD5还广泛用于加密和解密技术上。比如在UNIX系统中用户的密码就是以MD5(或其它类似的算法)经加密后存储在文件系统中。当用户登录的时候,系统把用户输入的密码计算成MD5值,然后再去和保存在文件系统中的MD5值进行比较,进而确定输入的密码是否正确。通过这样的步骤,系统在并不知道用户密码的明码的情况下就可以确定用户登录系统的合法性。这不但可以避免用户的密码被具有系统管理员权限的用户知道,而且还在一定程度上增加了密码被破解的难度。

MD5算法的设计与实现

实验三 MD5算法的设计与实现 一、实验目的: 设计并实现MD5算法,从而进一步加深对数据完整性保证和散列函数的理解。 二、实验要求: 1、产生任意电子文档(包括文本和二进制)的128位信息摘要。 2、根据信息摘要验证该电子文档是否被更改过。 三、实验内容: 1、MD5算法简介: Message Digest Algorithm MD5(中文名为消息摘要算法第五版)为计算机安全领域广泛使用的一种散列函数,用以提供消息的完整性保护。1991年,Rivest开发出技术上更为趋近成熟的md5算法。它在MD4的基础上增加了"安全-带子"(safety-belts)的概念。虽然MD5比MD4复杂度大一些,但却更为安全。这个算法很明显的由四个和MD4设计有少许不同的步骤组成。在MD5算法中,信息-摘要的大小和填充的必要条件与MD4完全相同。Den boer和Bosselaers曾发现MD5算法中的假冲突(pseudo-collisions),但除此之外就没有其他被发现的加密后结果了。对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

2. MD5算法逻辑处理操作包括以下几步: 步骤一:附加填充比特。对报文填充使报文的长度(比特数)与448模512同余。即填充比特使长度为512的整数倍减去64。例如,如果报文是448比特长,那么将填充512比特形成960比特的报文。填充比特串的最高位为1,其余各位均为0。 步骤二:附加长度值。将用64比特表示的初始报文(填充前)的位长度附加在步骤一的结果后(低位字节优先)。如果初始长度大于264,仅使用该长度的低64比特。这样,该域所包含的长度值为初始报文长度模264的值。这两步的结果将产生一个长度为512整数倍比特的报文。经扩展的报文表示成512比特的分组序列列Y1、Y2、Y3……Y(n-1),因此扩展的报文长度等于L乘512比特。与之等价的是,该结果也等于字长为16比特或32比特的整数倍,如果让[]10?NML表示扩展报文包含的字数,其中N是16的倍数,则N等于L 乘512。下图为使用MD5产生报文摘要的过程:

【2018最新】笔试题目介绍一下MD5加密算法-精选word文档 (2页)

【2018最新】笔试题目介绍一下MD5加密算法-精选word文档 本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除! == 本文为word格式,下载后可方便编辑和修改! == 笔试题目介绍一下MD5加密算法 MD5算法是一种非常优秀的加密算法。 MD5加密算法特点:灵活性、不可恢复性。 介绍MD5加密算法基本情况MD5的全称是Message-Digest Algorithm 5, 在90年代初由MIT的计算机科学实验室和RSA Data Security Inc发明,经 MD2、MD3和MD4发展而来。 Message-Digest泛指字节串(Message)的Hash变换,就是把一个任意长度 的字节串变换成一定长的大整数。请注意我使用了”字节串”而不是”字符串”这个词,是因为这种变换只与字节的值有关,与字符集或编码方式无关。 MD5将任意长度的”字节串”变换成一个128bit的大整数,并且它是一个 不可逆的字符串变换算法,换句话说就是,即使你看到源程序和算法描述,也 无法将一个MD5的值变换回原始的字符串,从数学原理上说,是因为原始的字 符串有无穷多个,这有点象不存在反函数的数学函数。 MD5的典型应用是对一段Message(字节串)产生fingerprint(指纹),以防 止被”篡改”。举个例子,你将一段话写在一个叫 readme.txt文件中,并对 这个readme.txt产生一个MD5的值并记录在案,然后你可以传播这个文件给别人,别人如果修改了文件中的任何内容,你对这个文件重新计算MD5时就会发现。 如果再有一个第三方的认证机构,用MD5还可以防止文件作者的”抵赖”,这就是所谓的数字签名应用。 MD5还广泛用于加密和解密技术上,在很多操作系统中,用户的密码是以 MD5值(或类似的其它算法)的方式保存的,用户Login的时候,系统是把用户 输入的密码计算成MD5值,然后再去和系统中保存的MD5值进行比较,而系统 并不”知道”用户的密码是什么。 一些黑客破获这种密码的方法是一种被称为”跑字典”的方法。有两种方 法得到字典,一种是日常搜集的用做密码的字符串表,另一种是用排列组合方 法生成的,先用MD5程序计算出这些字典项的MD5值,然后再用目标的MD5值 在这个字典中检索。

java生成MD5加密

使用Java 生成MD5 编码 MD5即Message-Digest Algorithm 5(信息-摘要算法5),是一种用于产生数字签名的单项散列算法,在1991年由MIT Laboratory for Computer Science(IT计算机科学实验室)和RSA Data Security Inc(RSA数据安全公司)的Ronald L. Rivest教授开发出来,经由MD2、MD3和MD4发展而来。MD5算法的使用不需要支付任何版权费用。它的作用是让大容量信息在用数字签名软件签私人密匙前被"压缩"成一种保密的格式(将一个任意长度的“字节串”通过一个不可逆的字符串变换算法变换成一个128bit的大整数,换句话说就是,即使你看到源程序和算法描述,也无法将一个MD5的值变换回原始的字符串,从数学原理上说,是因为原始的字符串有无穷多个,这有点象不存在反函数的数学函数。) 在Java 中,java.security.MessageDigest 中已经定义了MD5 的计算,所以我们只需要简单地调用即可得到MD5 的128 位整数。然后将此128 位计16 个字节转换成16 进制表示即可。 代码如下: package com.tsinghua; /** * MD5的算法在RFC1321 中定义 * 在RFC 1321中,给出了Test suite用来检验你的实现是否正确: * MD5 ("") = d41d8cd98f00b204e9800998ecf8427e * MD5 ("a") = 0cc175b9c0f1b6a831c399e269772661 * MD5 ("abc") = 900150983cd24fb0d6963f7d28e17f72 * MD5 ("message digest") = f96b697d7cb7938d525a2f31aaf161d0 * MD5 ("abcdefghijklmnopqrstuvwxyz") = c3fcd3d76192e4007dfb496cca67e13b * * @author haogj * * 传入参数:一个字节数组 * 传出参数:字节数组的MD5 结果字符串 */ public class MD5 { public static String getMD5(byte[] source) { String s = null; char hexDigits[] = { // 用来将字节转换成16 进制表示的字符 '0', '1', '2', '3', '4', '5', '6', '7', '8', '9', 'a', 'b', 'c', 'd', 'e', 'f'}; try { java.security.MessageDigest md = java.security.MessageDigest.getInstance( "MD5" ); md.update( source ); byte tmp[] = md.digest(); // MD5 的计算结果是一个128 位的长整数, // 用字节表示就是16 个字节 char str[] = new char[16 * 2]; // 每个字节用16 进制表示的话,使用两个字符, // 所以表示成16 进制需要32 个字符 int k = 0; // 表示转换结果中对应的字符位置 for (int i = 0; i < 16; i++) { // 从第一个字节开始,对MD5 的每一个字节

MD5加密与解密

MD5加密与解密算法代码 一:字符串加密: public static String GetMD5(string input) { System.Security.Cryptography.MD5CryptoServiceProvider x=new System.Security.Cryptography.MD5CryptoServiceProvider(); byte[]bs =System.Text.Encoding.UTF8.GetBytes(input); bs =https://www.360docs.net/doc/1d16927809.html,puteHash(bs); System.Text.StringBuilder s =newSystem.Text.StringBuilder(); foreach(byte b inbs) { s.Append(b.ToString("x2").ToLower()); } returns.ToString(); } public static string GetMD5(string sDataIn) { MD5CryptoServiceProvider md5 = new MD5CryptoServiceProvider(); byte[] bytValue, bytHash; bytValue = System.Text.Encoding.UTF8.GetBytes(sDataIn); bytHash = https://www.360docs.net/doc/1d16927809.html,puteHash(bytValue); md5.Clear(); string sTemp = ""; for(int i = 0; i < bytHash.Length; i++) { sTemp += bytHash[i].ToString("X").PadLeft(2, '0'); } return sTemp.ToLower(); }

md5算法的应用

算法的应用 md5的典型应用是对一段信息(message)产生信息摘要(message-digest),以防止被篡改。比如,在unix 下有很多软件在下载的时候都有一个文件名相同,文件扩展名为.md5的文件,在这个文件中通常只有一行文本,大致结构如: md5 (tanajiya.tar.gz) = 0ca175b9c0f726a831d895e269332461 这就是tanajiya.tar.gz文件的数字签名。md5将整个文件当作一个大文本信息,通过其不可逆的字符串变换算法,产生了这个唯一的md5信息摘要。如果在以后传播这个文件的过程中,无论文件的内容发生了任何形式的改变(包括人为修改或者下载过程中线路不稳定引起的传输错误等),只要你对这个文件重新计算md5时就会发现信息摘要不相同,由此可以确定你得到的只是一个不正确的文件。如果再有一个第三方的认证机构,用md5还可以防止文件作者的"抵赖",这就是所谓的数字签名应用。 md5还广泛用于加密和解密技术上。比如在unix系统中用户的密码就是以md5(或其它类似的算法)经加密后存储在文件系统中。当用户登录的时候,系统把用户输入的密码计算成md5值,然后再去和保存在文件系统中的md5值进行比较,进而确定输入的密码是否正确。通过这样的步骤,系统在并不知道用户密码的明码的情况下就可以确定用户登录系统的合法性。这不但可以避免用户的密码被具有系统管理员权限的用户知道,而且还在一定程度上增加了密码被破解的难度。 正是因为这个原因,现在被黑客使用最多的一种破译密码的方法就是一种被称为"跑字典"的方法。有两种方法得到字典,一种是日常搜集的用做密码的字符串表,另一种是用排列组合方法生成的,先用md5程序计算出这

md5计算程序源代码

//以下为md5计算程序源代码,可以复制到自己的程序中使用,使用方法见最后的main函数 //经测试,绝对可以使用 ////////////////////////////////////////////////////// #include

MD5加密解密算法的描述

MD5 算法描述 对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。 在MD5算法中,首先需要对信息进行填充,使其字节长度对512求余的结果等于448。因此,信息的字节长度(Bits Length)将被扩展至N*512+448,即N*64+56个字节(Bytes),N为一个正整数。填充的方法如下,在信息的后面填充一个1和无数个0,直到满足上面的条件时才停止用0对信息的填充。然后,在在这个结果后面附加一个以64位二进制表示的填充前信息长度。经过这两步的处理,现在的信息字节长度=N*512+448+64=(N+1)*512,即长度恰好是512的整数倍。这样做的原因是为满足后面处理中对信息长度的要求。 MD5中有四个32位被称作链接变量(Chaining Variable)的整数参数,他们分别为:A=0x01234567,B=0x89abcdef,C=0xfedcba98,D=0x76543210。 当设置好这四个链接变量后,就开始进入算法的四轮循环运算。循环的次数是信息中512位信息分组的数目。

将上面四个链接变量复制到另外四个变量中:A到a,B到b,C到c,D到d。 主循环有四轮(MD4只有三轮),每轮循环都很相似。第一轮进行16次操作。每次操作对a、b、c和d中的其中三个作一次非线性函数运算,然后将所得结果加上第四个变量,文本的一个子分组和一个常数。再将所得结果向右环移一个不定的数,并加上a、b、c或d中之一。最后用该结果取代a、b、c或d中之一。 以一下是每次操作中用到的四个非线性函数(每轮一个)。 F(X,Y,Z) =(X&Y)|((~X)&Z) G(X,Y,Z) =(X&Z)|(Y&(~Z)) H(X,Y,Z) =X^Y^Z I(X,Y,Z)=Y^(X|(~Z)) (&是与,|是或,~是非,^是异或) 这四个函数的说明:如果X、Y和Z的对应位是独立和均匀的,那么结果的每一位也应是独立和均匀的。 F是一个逐位运算的函数。即,如果X,那么Y,否则Z。函数H是逐位奇偶操作符。

MD5算法

/* md5.h */ #ifndef _MD5_H_ #define _MD5_H_ #define R_memset(x, y, z) memset(x, y, z) #define R_memcpy(x, y, z) memcpy(x, y, z) #define R_memcmp(x, y, z) memcmp(x, y, z) typedef unsigned long UINT4; typedef unsigned char *POINTER; /* MD5 context. */ typedef struct { /* state (ABCD) */ /*四个32bits数,用于存放最终计算得到的消息摘要。当消息长度〉64字节时,也用于存放每个64字节的中间结果*/ UINT4 state[4]; /* number of bits, modulo 2^64 (lsb first) */ /*存储原始信息的bits数长度,不包括填充的bits,最长为

2^64 bits,因为2^64是一个64位数的最大值*/ UINT4 count[2]; /* input buffer */ /*存放输入的信息的缓冲区,64字节*/ unsigned char buffer[64]; } MD5_CTX; void MD5Init(MD5_CTX *); void MD5Update(MD5_CTX *, unsigned char *, unsigned int); void MD5Final(unsigned char [16], MD5_CTX *); #endif /* _MD5_H_ */ /////////////////////////////////////////////////////////////////// //////// /* md5.cpp */ #include "stdafx.h" /* Constants for MD5Transform routine. */

MD5加密原理和Java实现

MD5加密原理和Java实现 MD5加密算法为现在应用最广泛的哈希算法之一,该算法广泛应用于互联网网站的用户文件加密,能够将用户密码加密为128位的长整数。数据库并不明文存储用户密码,而是在用户登录时将输入密码字符串进行MD5加密,与数据库中所存储的MD5值匹配,从而降低密码数据库被盗取后用户损失的风险。 Md5加密算法原理 MD5加密算法以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。 在MD5加密算法中,首先需要对信息进行填充,使其字节长度对512求余数的结果等于448。因此,信息的字节长度(Bits Length)将被扩展至N*512+448,即N*64+56个字节(Bytes),N为一个正整数。 填充的方法如下,在信息的后面填充一个1和无数个0,直到满足上面的条件时才停止用0对信息的填充。然后再在这个结果后面附加一个以64位二进制表示的填充前的信息长度。经过这两步的处理,现在的信息字节长度=N*512+448+64=(N+1)*512,即长度恰好是512的整数倍数。这样做的原因是为满足后面处理中对信息长度的要求。 MD5中有四个32位被称作链接变量(Chaining Variable)的整数参数,他们分别为:A=0x01234567,B=0x89abcdef,C=0xfedcba98,D=0x76543210 当设置好这四个链接变量后,就开始进入算法的四轮循环运算,循环的次数是信息中512位信息分组的数目。 将上面四个链接变量复制到另外四个变量中:A到a,B到b,C到c,D到d。主循环有四轮(MD4只有三轮),每轮循环都很相似。第一轮进行16次操作。每次操作对a、b、c和d中的其中三个作一次非线性函数运算,然后将所得结果加上第四个变量(文本中的一个子分组和一个常数)。再将所得结果向右环移一个不定的数,并加上a、b、c或d中之一。最后用该结果取代a、b、c或d中之一。以一下是每次操作中用到的四个非线性函数(每轮一个)。 F(X,Y,Z)=(X∧Y)∨(( X)∧Z) G(X,Y,Z)=(X∧Z)∨(Y∧( Z)) H(X,Y,Z)=X?Y?Z I(X,Y,Z)=Y?(X∨( Z)) 其中,?是异或,∧是与,∨是或,!是反符号。 如果X、Y和Z的对应位是独立和均匀的,那么结果的每一位也应是独立和均匀的。F 是一个逐位运算的函数。即,如果X,那么Y,否则Z。函数H是逐位奇偶操作符。所有这些完成之后,将A,B,C,D分别加上a,b,c,d。然后用下一分组数据继续运行算法,最后的输出是A,B,C和D的级联。最后得到的A,B,C,D就是输出结果,A是低位,D为高位,DCBA组成128位输出结果。代码实现: package encryption; /** * md5 类实现了RSA Data Security, Inc.在提交给IETF 的RFC1321中的MD5 message-digest 算法。 **/

MD5加密算法

我们知道,现在网络上一般的网站,稍微完善一点的,往往都需要用户先注册,提供诸如电子邮件、账号、密码等信息以后,成为网站栏目的注册用户,才可以享受网站一些特殊栏目提供的信息或者服务,比如免费电子邮件、论坛、聊天等,都需要用户注册。而对于电子商务网站,比如igo5等大型电子商务网站,用户需要购买商品,就一定需要详细而准确的注册,而这些信息,往往是用户很隐秘的信息,比如电话、电子邮件、地址等,所以,注册信息对于用户和网站都是很重要的资源,不能随意透露,更加不能存在安全上的隐患。 如果我们也设计一个需要用户注册的网站,根据现在的常用技术实现方法,可以在数据库中建立一个用于存放用户信息的表,这个表中至少包括用户账号字段:UserAccount和用户密码字段:Password,当然,实际应用中一个用户信息表不可能就只有这些信息,往往根据网站服务要求,会适当增加一些其他的信息,以方便网站提供更加完善的服务。一般的,一个用户信息占用这个用户信息表的一行也就是一个数据记录,当用户登录或者提交资料的时候,程序将用户填写的信息与表中的信息对照,如果用户账号和密码都准确无误,那么说明这个用户是合法用户,通过注册;反之,则是非法用户,不许通过。 然而,是不是这样就安全了了?是不是这样就能满足网站的注册要求了呢?仔细想想,我们一般将用户资料直接保存在数据库中,并没有进行任何的保密措施,对于一些文件型数据库比如Access等,如果有人得到这个文件,岂不是所有的资料都泄露无疑?更加重要的是,如果一个不负责任的网管,不需要任何技术手段,就可以查看网站中的任何资料,如果我们的用户信息在数据库中没有加密,对于网管而言,查看这些信息是太简单了。所以,为了增加安全性,我们有必要对数据库中的资料进行加密,这样,即使有人得到了整个数据库,如果没有解密算法,也一样不能查看到数据库中的用户信息。但是,在考虑数据库是否安全之前,我们有必要对我们的数据是否真的那么重要进行考虑,如果数据只是简单的一些文件资料,没有保密的必要,显然,没有必要对这些数据进行加密而浪费系统资源、加重程序负担,

MD5原理[百度百科]

原理 对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。 在MD5算法中,首先需要对信息进行填充,使其位长对512求余的结果等于448。因此,信息的位长(Bits Length)将被扩展至N*512+448,N为一个非负整数,N可以是零。填充的方法如下,在信息的后面填充一个1和无数个0,直到满足上面的条件时才停止用0对信息的填充。然后,在这个结果后面附加一个以64位二进制表示的填充前信息长度。经过这两步的处理,信息的位长=N*512+448+64= (N+1)*512,即长度恰好是512的整数倍。这样做的原因是为满足后面处理中对信息长度的要求。总体流程如下图所示,表示第i个分组,每次的运算都由前一轮的128位结果值和第i块512bit值进行运算。初始的128位值为初试链接变量,这些参数用于第一轮的运算,以大端字节序来表示,他们分别为:A=0x01234567,B=0x89ABCDEF,C=0xFEDCBA98,D=0x76543210。 MD5算法的整体流程图[1]

每一分组的算法流程如下: a)第一分组需要将上面四个链接变量复制到另外四个变量中:A到a,B到b,C 到c,D到d。从第二分组开始的变量为上一分组的运算结果。 主循环有四轮(MD4只有三轮),每轮循环都很相似。第一轮进行16次操作。 每次操作对a、b、c和d中的其中三个作一次非线性函数运算,然后将所得结果加上第四个变量,文本的一个子分组和一个常数。再将所得结果向左环移一个不定的数,并加上a、b、c或d中之一。最后用该结果取代a、b、c或d中之一。 以下是每次操作中用到的四个非线性函数(每轮一个)。 F(X,Y,Z) =(X&Y)|((~X)&Z) G(X,Y,Z) =(X&Z)|(Y&(~Z)) H(X,Y,Z) =X^Y^Z I(X,Y,Z)=Y^(X|(~Z)) (&;是与,|是或,~是非,^是异或) 这四个函数的说明:如果X、Y和Z的对应位是独立和均匀的,那么结果的每一位也应是独立和均匀的。 F是一个逐位运算的函数。即,如果X,那么Y,否则Z。函数H是逐位奇偶操作符。 假设Mj表示消息的第j个子分组(从0到15),常数ti是4294967296*abs(sin(i))的整数部分,i取值从1到64,单位是弧度。(4294967296等于2的32次方)FF(a,b,c,d,Mj,s,ti)表示 a = b + ((a + F(b,c,d) + Mj + ti) << s) GG(a,b,c,d,Mj,s,ti)表示 a = b + ((a + G(b,c,d) + Mj + ti) << s) HH(a,b,c,d,Mj,s,ti)表示 a = b + ((a + H(b,c,d) + Mj + ti) << s) Ⅱ(a,b,c,d,Mj,s,ti)表示 a = b + ((a + I(b,c,d) + Mj + ti) << s) 这四轮(64步)是: 第一轮 FF(a,b,c,d,M0,7,0xd76aa478) FF(d,a,b,c,M1,12,0xe8c7b756) FF(c,d,a,b,M2,17,0x242070db) FF(b,c,d,a,M3,22,0xc1bdceee) FF(a,b,c,d,M4,7,0xf57c0faf) FF(d,a,b,c,M5,12,0x4787c62a) FF(c,d,a,b,M6,17,0xa8304613) FF(b,c,d,a,M7,22,0xfd469501) FF(a,b,c,d,M8,7,0x698098d8) FF(d,a,b,c,M9,12,0x8b44f7af) FF(c,d,a,b,M10,17,0xffff5bb1) FF(b,c,d,a,M11,22,0x895cd7be) FF(a,b,c,d,M12,7,0x6b901122) FF(d,a,b,c,M13,12,0xfd987193) FF(c,d,a,b,M14,17,0xa679438e) FF(b,c,d,a,M15,22,0x49b40821) 第二轮 GG(a,b,c,d,M1,5,0xf61e2562)

MD5算法实验C++

一、实验目的 验证MD5加密算法,了解加密过程。 二、实验环境 软件工具:Visual C++ 6.0 操作系统:windows xp 三、实验思想 对MD5算法简要的叙述可以为:MD5以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。 在MD5算法中,首先需要对信息进行填充,使其位长对512求余的结果等于448。因此,信息的位长(Bits Length)将被扩展至N*512+448,N为一个非负整数,N可以是零。填充的方法如下,在信息的后面填充一个1和无数个0,直到满足上面的条件时才停止用0对信息的填充。然后,在这个结果后面附加一个以64位二进制表示的填充前信息长度。经过这两步的处理,现在的信息的位长=N*512+448+64=(N+1)*512,即长度恰好是512的整数倍。这样做的原因是为满足后面处理中对信息长度的要求。 MD5中有四个32位被称作链接变量(Chaining Variable)的整数参数,他们分别为:A=0x67452301,B=0xefcdab89,C=0x98badcfe,D=0x10325476。 当设置好这四个链接变量后,就开始进入算法的四轮循环运算。循环的次数是信息中512位信息分组的数目。 将上面四个链接变量复制到另外四个变量中:A到a,B到b,C到c,D到d。主循环有四轮(MD4只有三轮),每轮循环都很相似。第一轮进行16次操作。每次操作对a、b、c和d中的其中三个作一次非线性函数运算,然后将所得结果加上第四个变量,文本的一个子分组和一个常数。再将所得结果向左环移一个不定的数,并加上a、b、c或d中之一。最后用该结果取代a、b、c或d中之一。 四、实验数据(源代码) #include "global.h" #include "md5.h" /* Constants for MD5Transform routine. */ #define S11 7 #define S12 12 #define S13 17 #define S14 22 #define S21 5 #define S22 9 #define S23 14 #define S24 20 #define S31 4 #define S32 11 #define S33 16 #define S34 23 #define S41 6 #define S42 10

MD5算法实现解读

md5加密算法c实现 md5的介绍的文章网上很多,关于md5的来历,用途什么的这里就不再介绍了。这里主要介绍代码。代码明白了就什么都明白了。 //////////////////////////////////////////////////////////////////// /*md5.h*/ #ifndef_MD5_H_ #define_MD5_H_ #defineR_memset(x,y,z)memset(x,y,z) #defineR_memcpy(x,y,z)memcpy(x,y,z) #defineR_memcmp(x,y,z)memcmp(x,y,z) typedefunsignedlongUINT4; typedefunsignedchar*POINTER; /*MD5context.*/ typedefstruct{ /*state(ABCD)*/ /*四个32bits数,用于存放最终计算得到的消息摘要。当消息长度〉512bits时,也用于存放每个512bits的中间结果*/ UINT4state[4]; /*numberofbits,modulo2^64(lsbfirst)*/ /*存储原始信息的bits数长度,不包括填充的bits,最长为2^64bits,因为2^64是一个64位数的最大值*/ UINT4count[2]; /*inputbuffer*/ /*存放输入的信息的缓冲区,512bits*/ unsignedcharbuffer[64]; }MD5_CTX; voidMD5Init(MD5_CTX*); voidMD5Update(MD5_CTX*,unsignedchar*,unsignedint); voidMD5Final(unsignedchar[16],MD5_CTX*); #endif/*_MD5_H_*/