Juniper M10i 路由器的QoS配置示例

Juniper M10i 路由器的QoS配置示例

一、QoS策略标准

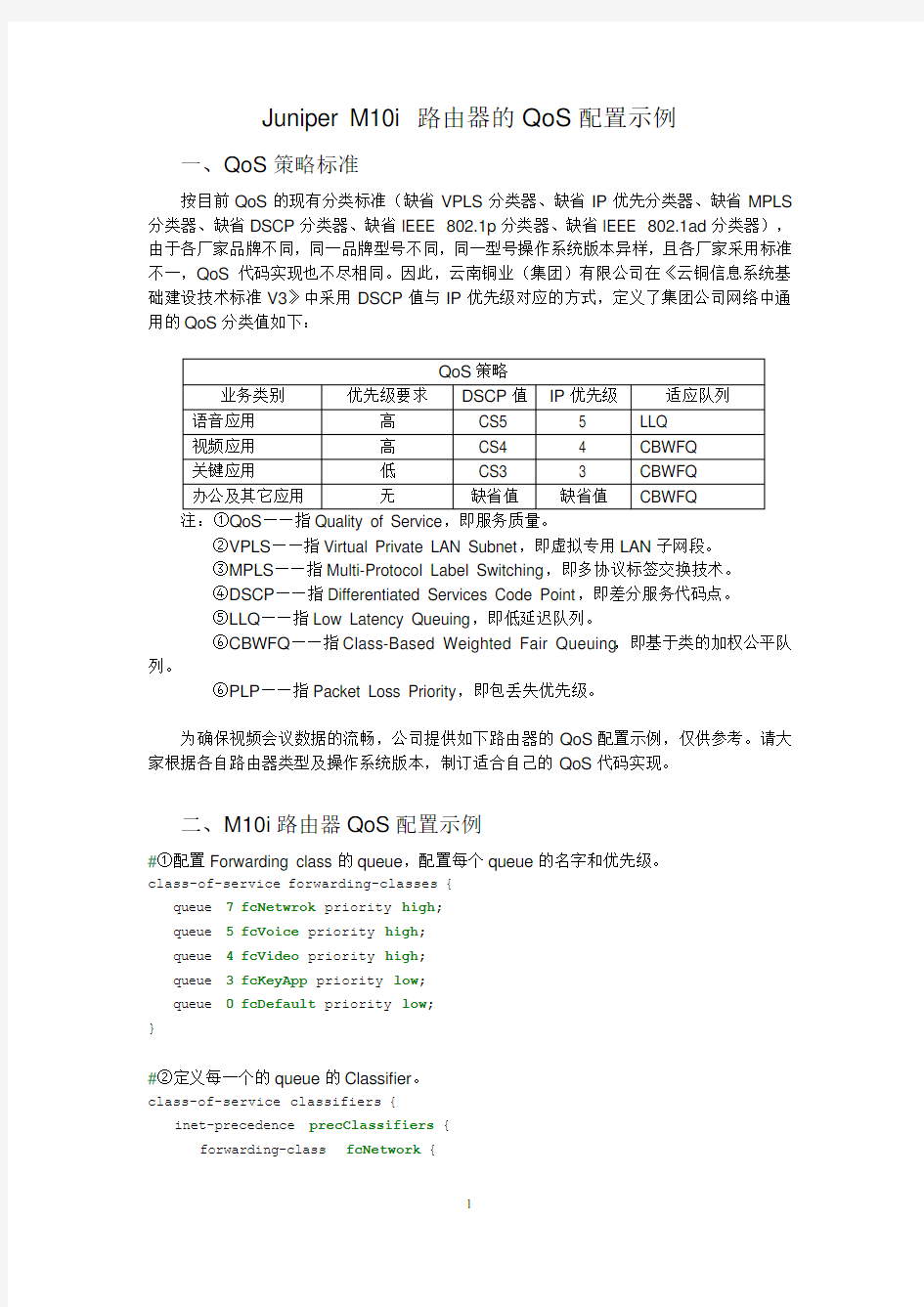

按目前QoS的现有分类标准(缺省VPLS分类器、缺省IP优先分类器、缺省MPLS 分类器、缺省DSCP分类器、缺省IEEE 802.1p分类器、缺省IEEE 802.1ad分类器),由于各厂家品牌不同,同一品牌型号不同,同一型号操作系统版本异样,且各厂家采用标准不一,QoS代码实现也不尽相同。因此,云南铜业(集团)有限公司在《云铜信息系统基础建设技术标准V3》中采用DSCP值与IP优先级对应的方式,定义了集团公司网络中通用的QoS分类值如下:

QoS策略

业务类别优先级要求DSCP值IP优先级适应队列语音应用高CS5 5 LLQ

视频应用高CS4 4 CBWFQ

关键应用低CS3 3 CBWFQ

办公及其它应用无缺省值缺省值CBWFQ

注:①QoS——指Quality of Service,即服务质量。

②VPLS——指Virtual Private LAN Subnet,即虚拟专用LAN子网段。

③MPLS——指Multi-Protocol Label Switching,即多协议标签交换技术。

④DSCP——指Differentiated Services Code Point,即差分服务代码点。

⑤LLQ——指Low Latency Queuing,即低延迟队列。

⑥CBWFQ——指Class-Based Weighted Fair Queuing,即基于类的加权公平队列。

⑥PLP——指Packet Loss Priority,即包丢失优先级。

为确保视频会议数据的流畅,公司提供如下路由器的QoS配置示例,仅供参考。请大家根据各自路由器类型及操作系统版本,制订适合自己的QoS代码实现。

二、M10i路由器QoS配置示例

#①配置Forwarding class的queue,配置每个queue的名字和优先级。

class-of-service forwarding-classes {

queue 7 fcNetwrok priority high;

queue 5 fcVoice priority high;

queue 4 fcVideo priority high;

queue 3 fcKeyApp priority low;

queue 0 fcDefault priority low;

}

#②定义每一个的queue的Classifier。

class-of-service classifiers {

inet-precedence precClassifiers {

forwarding-class fcNetwork {

loss-priority high code-points 111;

}

forwarding-class fcNetwork {

loss-priority low code-points 101;

}

forwarding-class fcVoice {

loss-priority high code-points 101;

}

forwarding-class fcVideo {

loss-priority high code-points 100;

}

forwarding-class fcKeyApp {

loss-priority low code-points 011;

}

forwarding-class fcDefault {

loss-priority low code-points [ 000 001 010 ]; }

}

}

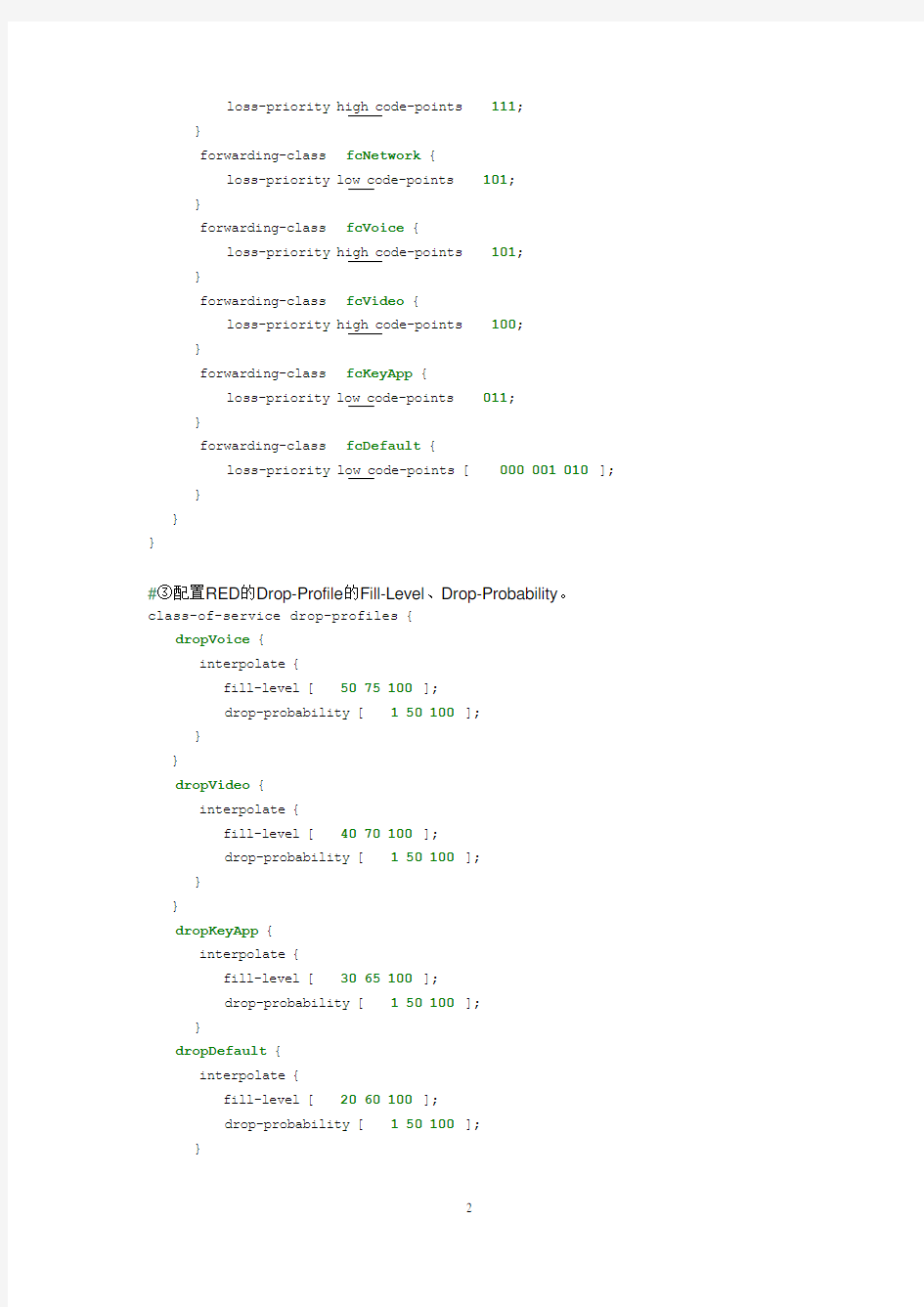

#③配置RED的Drop-Profile的Fill-Level、Drop-Probability。

class-of-service drop-profiles {

dropVoice {

interpolate {

fill-level [ 50 75 100 ];

drop-probability [ 1 50 100 ];

}

}

dropVideo {

interpolate {

fill-level [ 40 70 100 ];

drop-probability [ 1 50 100 ];

}

}

dropKeyApp {

interpolate {

fill-level [ 30 65 100 ];

drop-probability [ 1 50 100 ];

}

dropDefault {

interpolate {

fill-level [ 20 60 100 ];

drop-probability [ 1 50 100 ];

}

}

#④定义Rewrite-Rules。

class-of-service rewrite-rules {

inet-precedence rrMarkPrec {

forwarding-class fcNetwork {

loss-priority high code-point 111;

}

forwarding-class fcVoice {

loss-priority high code-point 101;

}

forwarding-class fcVideo {

loss-priority high code-point 100;

}

forwarding-class fcKeyApp {

loss-priority low code-point 011;

}

forwarding-class fcDefault {

loss-priority low code-point 000;

}

}

}

#⑤配置S chedulers的传送速率,Buffer-size,优先级,drop-profile-map。class-of-service schedulers {

schNetwork {

priority strict-high;

}

schVoice {

transmit-rate percent 5;

buffer-size temporal 5000;

priority high;

}

schVideo {

transmit-rate percent 75;

buffer-size temporal 20000;

priority high;

}

schKeyApp {

transmit-rate percent 5;

buffer-size temporal 5000;

priority low;

}

schDefault {

transmit-rate percent 10;

buffer-size temporal 10000;

priority low;

drop-profile-map loss-priority low protocol tcp drop-profile dropDefault; }

}

#⑥配置S chedulers-Map。

class-of-service scheduler-maps {

schmapNetwork {

forwarding-class fcNetwork scheduler schNetwork;

forwarding-class fcVoice scheduler schVoice;

forwarding-class fcVideo scheduler schVideo;

forwarding-class fcKeyApp scheduler schKeyApp;

forwarding-class fcDefault scheduler schDefault;

}

}

#⑦在端口上应用S chedulers-Map,IP的Classifiers和Rewrite-rules

class-of-service interfaces {

so-0/0/0 {

scheduler-map schmapNetwork;

unit 0 {

classifiers {

inet-precedence precClassifiers;

}

rewrite-rules {

inet-precedence rrMarkPrec;

}

}

}

}

#⑧设置过滤器

Firewall {

Family inet {

Filter filVideo {

Term term1 {

From {

Source-address {

10.160.201.0/24;

}

}

Then forwarding-class fcVideo;

Then accept;

}

Term term2 {

Then forwarding-class fcDefault;

Then accept;

}

}

}

}

#⑨将过滤器应用于接口

Interfaces {

fe-0/1/0 {

unit 0 {

family inet {

filter {

input filVideo;

}

}

}

}

}

注意:①input是指进入该端口的数据包。

②RED——指Random Early Discard,即随机早期丢弃算法。

云南铜业(集团)有限公司规划发展部

2010年7月5日

CMSR系列路由器IPsec典型配置举例V

C M S R系列路由器I P s e c典型配置举例V 文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

三层交换机配置实例

三层交换综合实验 一般来讲,设计方案中主要包括以下内容: ◆????? 用户需求 ◆????? 需求分析 ◆????? 使用什么技术来实现用户需求 ◆????? 设计原则 ◆????? 拓扑图 ◆????? 设备清单 一、模拟设计方案 【用户需求】 1.应用背景描述 某公司新建办公大楼,布线工程已经与大楼内装修同步完成。现公司需要建设大楼内部的办公网络系统。大楼的设备间位于大楼一层,可用于放置核心交换机、路由器、服务器、网管工作站、电话交换机等设备。在每层办公楼中有楼层配线间,用来放置接入层交换机与配线架。目前公司工程部25人、销售部25人、发展部25人、人事部10人、财务部加经理共15人。 2.用户需求 为公司提供办公自动化、计算机管理、资源共享及信息交流等全方位的服务,目前的信息点数大约100个,今后有扩充到200个的可能。 公司的很多业务依托于网络,要求网络的性能满足高效的办公要求。同时对网络的可靠性要求也很高,要求在办公时间内,网络不能宕掉。因此,在网络设计过程中,要充分考虑到网络设备的可靠性。同时,无论是网络设备还是网络线路,都应该考虑冗余备份。不能因为单点故障,而导致整个网络的瘫痪,影响公司业务的正常进行。 公司需要通过专线连接外部网络。 【需求分析】 为了实现网络的高速、高性能、高可靠性还有冗余备份功能,主要用于双核心拓扑结构的网络中。

本实验采用双核心拓扑结构,将三层交换技术和VTP、STP、EthernetChannel 综合运用。 【设计方案】 1、在交换机上配置VLAN,控制广播流量 2、配置2台三层交换机之间的EthernetChannel,实现三层交换机之间的高速互通 3、配置VTP,实现单一平台管理VLAN, 同时启用修剪,减少中继端口上不必要的广播信息量 4、配置STP,实现冗余备份、负载分担、避免环路 5、在三层交换机上配置VLAN间路由,实现不同VLAN之间互通 6、通过路由连入外网,可以通过静态路由或RIP路由协议 【网络拓扑】 根据用户对可靠性的要求,我们将网络设计为双核心结构,为了保证高性能,采用双核心进行负载分担。当其中的一台核心交换机出现故障的时候,数据能自动转换到另一台交换机上,起到冗余备份作用。 注意:本实验为了测试与外网的连通性,使用一个简单网络

juniper防火墙配置手册

JUNIPER 防火墙快速安装手册 目录 1、前言 (4) 1.1、J UNIPER 防火墙配置概述 (4) 1.2、J UNIPER 防火墙管理配置的基本信息 (4) 1.3、J UNIPER 防火墙的常用功能 (6) 2、JUNIPER 防火墙三种部署模式及基本配置 (6) 2.1、NAT 模式 (6) 2.2、R OUTE 模式 (7) 2.3、透明模式 (8) 2.4、基于向导方式的NAT/R OUTE 模式下的基本配置 (9) 2.5、基于非向导方式的NAT/R OUTE 模式下的基本配置 (18) 2.5.1、NS-5GT NAT/Route 模式下的基本配置 (19) 2.5.2、非NS-5GT NAT/Route 模式下的基本配置 (20) 2.6、基于非向导方式的透明模式下的基本配置 (21) 3、JUNIPER 防火墙几种常用功能的配置 (22) 3.1、MIP 的配置 (22) 3.1.1、使用Web 浏览器方式配置MIP (23) 3.1.2、使用命令行方式配置MIP (25) 3.2、VIP 的配置 (25) 3.2.1、使用Web 浏览器方式配置VIP (26) 3.2.2、使用命令行方式配置VIP (27) 3.3、DIP 的配置 (28) 3.3.1、使用Web 浏览器方式配置DIP (28) 3.3.2、使用命令行方式配置DIP (30) 4、JUNIPER 防火墙IPSEC VPN 的配置 (30) 4.1、站点间IPS EC VPN 配置:STAIC IP-TO-STAIC IP (30) 4.1.1、使用Web 浏览器方式配置 (31) 4.1.2、使用命令行方式配置.......................................................................... .. (35) 4.2、站点间IPS EC VPN 配置:STAIC IP-TO-DYNAMIC IP (37) 4.2.1、使用Web 浏览器方式配置 (38) 4.2.1、使用命令行方式配置................................................................................ .. (41) 5、JUNIPER 中低端防火墙的UTM 功能配置 (43) 5.1、防病毒功能的设置..................................................................................... . (44) 5.1.1、Scan Manager 的设置 (44) 5.1.2、Profile 的设置...................................................................................... . (45) 5.1.3、防病毒profile 在安全策略中的引用 (47) 5.2、防垃圾邮件功能的设置................................................................................ .. (49) 5.2.1、Action 设置 (50) 5.2.2、White List 与Black List 的设置 (50)

H3C MSR系列路由器IPsec典型配置举例(V7)

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

HCF配置实例

网络环境:固定IP,光钎接入。 硬件环境:IbmX3650M3一台(OA),双网卡,一台H3C F100-A防火墙一台。 客户需求:要求内部网络通过防火墙访问外网,外网客户端通过防火墙能够访问内部OA服务器。 实施步骤:服务器做好系统并把数据库调试好。 防火墙的调试,通过串口线连接本子PC和防火墙,用超级终端。可用2种调试方法。Web 界面的调试和命令行的调试。 先是第一种方法。具体操作如下: 1》因为机器默认是没有ip和用户名和密码的,所以就需要超级终端通过命令行来给机器配置,操作如下:因为机器本身带一条console口的串口线,把另一端连接到带串口的笔记本上,因为有的本子没有9针的串口,所以最好买一条九针转U口的,连到笔记本的U口上面,接下来就是打串口的驱动了,在网上下个万能的串口驱动也是能用的(附件里有自己用的一个驱动),连接好以后,把防火墙通上电。 2》在本子上点击开始-程序-附件-通讯-超级终端,打开后是新建连接,在名称里输入comm1,选第一个图标,点击确定,在连接时使用的下拉菜单中选直接连接到串口1,点击确定,然后 在串口的属性对话框中设置波特率为9600,数据位为8,奇偶校验为无,停止 位为1,流量控制为无,按[确定]按钮,返回超级终端窗口。 接下来配置 超级终端属性 在超级终端中选择[属性/设置]一项,进入图4-5所示的属性设置窗口。选择 终端仿真类型为VT100或自动检测,按[确定]按钮,返回超级终端窗口。 连通后在超级终端里会显示防火墙的信息。 机子会提示你 Ctrl+B 你不用管,这是进ROOT菜单的。 接下来就要为防火墙配置管理IP,用户名和密码了 配置有2种模式,一般情况下用路由模式,先配置IP 为使防火墙可以与其它网络设备互通,必须先将相应接口加入到某一安全区域中,且将缺省的过滤行为设置为允许,并为接口(以GigabitEthernet0/0 为例)这是lan0的接口,配置IP地址。 [H3C] firewall zone trust [H3C-zone-trust] add interface GigabitEthernet0/0 [H3C-zone-trust] quit [H3C] firewall packet-filter default permit [H3C] interface GigabitEthernet0/0 [H3C-GigabitEthernet L PING通后,接下来就是为防火墙配置用户名和密码 例如:建立一个用户名和密码都为admin,帐户类型为telnet,权限等级为3的 管理员用户,运行下面的命令: [H3C] local-user admin

JuniperSA基本配置手册

J u n i p e r S A基本配置手 册

Juniper SA 基本配置手册 联强国际-李铭 2009 年10 月 第一章Juniper SA 配置步骤、名词解释 (2) 第二章初始化、基本配置 (4) Console下进行初始化配 置 ......................................................................... (4) Web中管理员身份登 录......................................................................... (6) 基本配置............................................................................. ..........................................7 第三章认证服务器的配置............................................................................. 11 第四章用户角色的配置(Role) ........................................................................ ......................13 第五章用户区域的配置(Realm) ........................................................................ ...................16 第六章资源访问策略的配置(resource policy)..................................................................19 第七章用户登陆的配置(sign in policy) ........................................................................ ...23 第八章SAM的应用与配置............................................................................. .. (26) 功能SAM介 绍:........................................................................ (26) WSAM-Client Applications应用范 例 (26) WSAM Destinations 应用范 例......................................................................... (31) JSAM应用范 例......................................................................... (34)

Juniper SRX路由器命令配置手册

Juniper SRX配置手册

目录 一、JUNOS操作系统介绍 (3) 1.1 层次化配置结构 (3) 1.2 JunOS配置管理 (3) 1.3 SRX主要配置内容 (4) 二、SRX防火墙配置对照说明 (5) 2.1 初始安装 (5) 2.1.1 登陆 (5) 2.1.2 设置root用户口令 (5) 2.1.3 设置远程登陆管理用户 (5) 2.1.4 远程管理SRX相关配置 (6) 2.2 Policy (6) 2.3 NAT (7) 2.3.1 Interface based NAT (7) 2.3.2 Pool based Source NAT (8) 2.3.3 Pool base destination NAT (9) 2.3.4 Pool base Static NAT (10) 2.4 IPSEC VPN (10) 2.5 Application and ALG (12) 2.6 JSRP (12) 三、SRX防火墙常规操作与维护 (14) 3.1 设备关机 (14) 3.2 设备重启 (15) 3.3 操作系统升级 (15) 3.4 密码恢复 (15) 3.5 常用监控维护命令 (16)

Juniper SRX防火墙简明配置手册 SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务。目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统。JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础。基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统。 本文旨在为熟悉Netscreen防火墙ScreenOS操作系统的工程师提供SRX防火墙参考配置,以便于大家能够快速部署和维护SRX防火墙,文档介绍JUNOS操作系统,并参考ScreenOS配置介绍SRX防火墙配置方法,最后对SRX防火墙常规操作与维护做简要说明。 一、JUNOS操作系统介绍 1.1 层次化配置结构 JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd命令),exit命令退回上一级,top命令回到根级。 1.2 JunOS配置管理 JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate

cisco交换机配置实例(自己制作)

二层交换机配置案例(配置2层交换机可远程管理): Switch> Switch>en 进入特权模式 Switch#config 进入全局配置模式 Switch(config)#hostname 2ceng 更改主机名为2ceng 2ceng(config)#interface vlan 1 进入VLAN 1

2ceng(config-if)#no shut 激活VLAN1 2ceng(config-if)#exit 退出到全局配置模式 2ceng(config)#interface vlan 2 创建VLAN 2 2ceng(config-if)#no shut 激活VLAN2 2ceng(config-if)#exit 退出到全局配置模式 2ceng(config)#interface vlan 3 创建VLAN 3 2ceng(config-if)#no shut 激活VLAN3 2ceng(config-if)# ip address 192.168.3.254 255.255.255.0 配置192.168.3.254为2ceng管理IP 2ceng(config-if)#exit 退出到全局配置模式 2ceng(config)#interface range fa0/1-12 进入到端口1-12 2ceng(config-if-range)#switchport mode access 将1-12口设置为交换口 2ceng(config-if-range)#switch access vlan 1 将1-12口划分到VLAN 1 2ceng(config-if-range)#exit 退出到全局配置模式 2ceng(config)#interface range fa0/13-23 进入到端口13-23 2ceng(config-if-range)#switch access vlan 2 将13-23口划分到VLAN2 2ceng(config-if-range)#exit 退出到全局配置模式 2ceng(config)#interface fastEthernet 0/24 进入到24口 2ceng(config-if)#switch mode trunk 将24口设置为干线 2ceng(config-if)#exit 退出到全局配置模式 2ceng(config)#enable secret cisco 设置加密的特权密码cisco 2ceng(config)#line vty 0 4 2ceng(config-line)#password telnet 设置远程登陆密码为telnet

Juniper_SRX基本配置手册

Juniper SRX防火墙基本配置手册

1SRX防火墙的PPPoE拔号配置 Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。 配置拓扑如下所示: Juniper SRX240防火墙 在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示: juniper@HaoPeng# run show interfaces terse | match pp Interface Admin Link Proto Local Remote pp0 up up 在WEB界面下,也能够看到PPPoE的拔号接口pp0 配置步聚如下所示: 第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoE To configure PPPoE encapsulation on an Ethernet interface: juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether 第二步:配置PPPoE接口PP0.0的参数 To create a PPPoE interface and configure PPPoE options: user@host# set interfaces pp0 unit 0 pppoe-options underlying-interface ge-0/0/4.0 auto-reconnect 100 idle-timeout 100 client

Juniper 常用配置

Juniper 常用配置 一、基本操作 1、登录设备 系统初始化用户名是roo t,密码是空。在用户模式下输入configure或者是edit可以进入配置模式。 2、设置用户名:set host-name EX4200。 3、配置模式下运行用户模式命令,则需要在命令前面加一个run,如:run show interface 。 4、在show 后面使用管道符号加上display set将其转换成set 格式命令show protocols ospf | display set 。 5、在需要让配置生效需要使用commit命令,在commit之前使用commit check来对配置进行语法检查。如果提交之后,可以使用rollback进行回滚,rollback 1回滚上一次提前之前的配置,rollback 2则是回滚上 2 次提交之前的配置。 6、交换机重启:request system reboot 7、交换机关机:request system halt 二、交换机基本操作 2.1 设置root密码 交换机初始化用户名是root 是没有密码的,在进行commit 之前必须修改root 密码。明文修改方式只是输入的时候是明文,在交换机中还是以密文的方式存放的。 实例: 明文修改方式: lab@EX4200-1# top [edit] lab@EX4200-1# edit system [edit system] lab@EX4200-1# set root-authentication plain-text-password 2.2 设置删除主机名 实例:

#"设置主机名为EX4200" lab@EX4200-1# edit system [edit system] lab@EX4200-1# set host-name EX4200 #”删除命令”# lab@EX4200-1# edit system [edit system] lab@EX4200-1# delete host-name EX4200 2.3 开启Telnet登陆服务 说明:在默认缺省配置下,EX 交换机只是开放了http 远程登陆方式,因此如果想通过telnet登陆到交换机上,必须在系统中打开telnet 服务。 实例: lab@EX4200-1# edit system service [edit system services] #打开Telnet 服务 lab@EX4200-1# set telnet #同时telnet 的最大连接数范围1-250 lab@EX4200-1# set telnet connection-limit 10 #每分钟同时最大连接数范围1-250 lab@EX4200-1# set telnet rate-limit 10 #删除telnet服务 lab@EX4200-1# edit system service [edit system services] lab@EX4200-1# delete telnet 2.4 开启远程ssh登陆 EX 交换机默认是没有开启SSH 服务,当你打开了SSH 服务而没有制定SSH 的版本,系统自动支持V1和V2 版本。如果你指定了SSH 的版本,则系统只允许你指定版本的SSH 登陆。 实例: lab@EX4200-1# edit system service

pvst+_的配置实例

需求描述 四台交换机相连,配置PVST+负载均衡 链路均为100M链路,其中的交换机设备都为默认配置 配置思路:1:在所有设备上配置TRUNK 2: 在sw1上配置VTP 和VLAN 共其他机器学习 3:sw1 – sw2 上配置根网桥 4:sw3 – sw4 上配置速端口 配置命令: sw1 Switch config)#host s1 Switch config)#int r f0/13 -15 (进入端口i) s1(config-if-range)#switchport mode trunk (配置trunk) s1(config-if-range)#exit s1(vlan)#vtp domain yu (VTP 域名其他设备配置方法一样) s1(vlan)#vlan s1(vlan)#vlan 2 name xiaoshou (配置vlan) s1(vlan)#vlan 3 name shengchan s1(vlan)#vlan 4 name shouhou s1(config)#spanning-tree vlan 1 root primary (配置根端口) s1(config)#spanning-tree vlan 2 root primary s1(config)#spanning-tree vlan 3 root secondary s1(config)#spanning-tree vlan 4 root secondary sw2 s2(config)#int r f0/13 -15 (进入端口) s2(config-if-range)#switchport mode trunk (配置trunk) s2(config)#spanning-tree vlan 1 root secondary(配置根端口) s2(config)#spanning-tree vlan 2 root secondary

juniper防火墙详细配置手册

Juniper防火墙简明实用手册 (版本号:V1.0)

目录 1 juniper中文参考手册重点章节导读 (4) 1.1第二卷:基本原理 (4) 1.1.1第一章:ScreenOS 体系结构 (4) 1.1.2第二章:路由表和静态路由 (4) 1.1.3第三章:区段 (4) 1.1.4第四章:接口 (5) 1.1.5第五章:接口模式 (5) 1.1.6第六章:为策略构建块 (5) 1.1.7第七章:策略 (6) 1.1.8第八章:地址转换 (6) 1.1.9第十一章:系统参数 (6) 1.2第三卷:管理 (6) 1.2.1第一章:管理 (6) 1.2.2监控NetScreen 设备 (7) 1.3第八卷:高可用性 (7) 1.3.1NSRP (7)

1.3.2故障切换 (8) 2Juniper防火墙初始化配置和操纵 (9) 3查看系统概要信息 (10) 4主菜单常用配置选项导航 (10) 5Configration配置菜单 (12) 5.1Date/Time:日期和时间 (12) 5.2Update更新系统镜像和配置文件 (13) 5.2.1更新ScreenOS系统镜像 (13) 5.2.2更新config file配置文件 (14) 5.3Admin管理 (15) 5.3.1Administrators管理员账户管理 (15) 5.3.2Permitted IPs:允许哪些主机可以对防火墙进行管理 (16) 6Networks配置菜单 (17) 6.1Zone安全区 (17) 6.2Interfaces接口配置 (18) 6.2.1查看接口状态的概要信息 (18)

华为配置实例

华为配置实例集团标准化办公室:[VV986T-J682P28-JP266L8-68PNN]

同网段内配置基于接口地址池的DHCP服务器示例 组网需求 如所示,某企业有两个处于同一网络内的办公室,为了节省资源,两个办公室内的主机由SwitchA作为DHCP服务器统一分配IP地址。 办公室1所属的网段为,主机都加入VLAN10,办公室1使用DNS服务和NetBIOS服务,地址租期30天;办公室2所属的网段为,主机都加入VLAN11,办公室2不使用DNS服务和NetBIOS 服务,地址租期20天。 配置思路 基于VLANIF接口地址池的DHCP服务器的配置思路如下: 1.在SwitchA上创建两个接口地址池并配置地址池相关属性,实现DHCP服务器可以根据不 同需求,从不同的接口地址池中选择合适的IP地址及其配置参数分配给办公室主机。 2.在SwitchA上配置VLANIF接口基于接口地址池的地址分配方式,实现DHCP服务器从基于 接口的地址池中选择IP地址分配给办公室主机。 操作步骤 1.使能DHCP服务 2.

2019年JuniperSSG防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册 初始化设置....................................................................................................... 错误!未定义书签。Internet网络设置 ............................................................................................. 错误!未定义书签。一般策略设置................................................................................................... 错误!未定义书签。VPN连接设置.................................................................................................. 错误!未定义书签。

一般策略设置 1.首先可以指定IP地址,根据IP地址作策略,选择Policy – Policy Elements – Addresses – List,然后在中间页面选择Trust,然后点击New,如下图: 2.在Address Name为指定IP地址设置识别名称,然后在下面输入具体IP,如下图:

3.设置之后如下图: 4.再设置一个指定IP地址,如下图:

5.设置之后两个都可以显示出来,如下图: 6.设置多个指定IP组,选择Policy – Policy Elements – Addresses – Groups,如下图:中间页面的Zone选择Trust,点击右侧的New。

juniper配置命令大全中英文对照版

#---表示翻译不一定准确 *---表示常用命令 >get ? Address show address book显示地址信息 admin show admin information 显示管理员信息 alarm show alarm info 显示报警信息 alg application layer gateway information 应用层网关信息 alg-portnum get ALG port num 获得ALG接口号码 alias get alias definitions 得到别名定义 arp show ARP entries 显示ARP记录 asp asp attack show attacks 显示攻击信息 auth show authentication information 显示登陆信息认证信息 auth-server authentication server settings 认证服务器设置 backu4p backup information 备份信息 chassis show chassis information 显示机架信息(机架温度….) clock show system clock 显示系统时钟 config show system configuration 显示系统配置信息 console show console parameters 显示控制台参数设置 counter show counters 显示计数器仪表 di get deep inspection parameters 深入检测参数 dialer get dialer information 得到拨号器信息 dip show all dips in a vsys or root 显示所有dip里的虚拟系统或者根dip-in show incoming dip table info 显示进入DIP表的信息 dns show dns info 显示DNS信息 domain show domain name 显示域名 dot1x display global configuration 显示全局配置 driver show driver info 显示驱动信息 envar show environment variables 显示环境变量信息 event show event messages 显示事件消息 file show file information 显示文件信息 firewall show firewall protection information 显示防火墙保护信息 gate show gate info 阀门信息显示 global-pro global-pro settings 全局设置 # group show groups 显示组信息 group-expression group expressions details 组的表达方式详细信息 hostname show host name 显示主机名 igmp IGMP ike get IKE info 得到密钥信息 infranet Infranet Controller configuration Infranet控制器配置interface show interfaces 显示接口信息 ip get ip parameters 获得IP参数 ip-classification Show IP classification 显示IP分类 ippool get ippool info 得到IP地址池信息 ipsec get ipsec information 得到安全协议的信息 irdp show IRDP status 显示IRDP的状态地位 l2tp get l2tp information 得到L2TP的信息 license-key get license key info 得到许可证密钥信息 log show log info 显示日志信息 mac-learn show mac learning table 透明模式下显示MAC地址信息