MER文件反编译方法

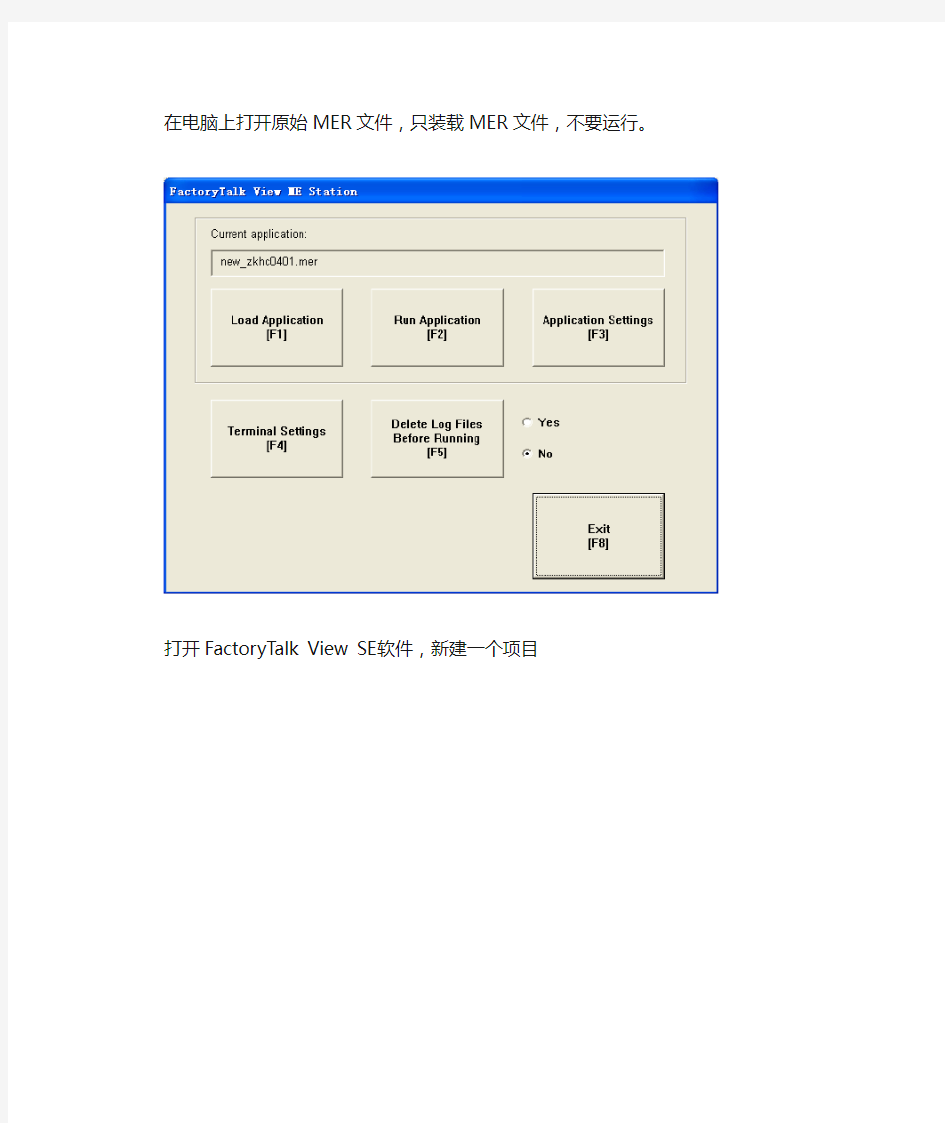

在电脑上打开原始MER文件,只装载MER文件,不要运行。

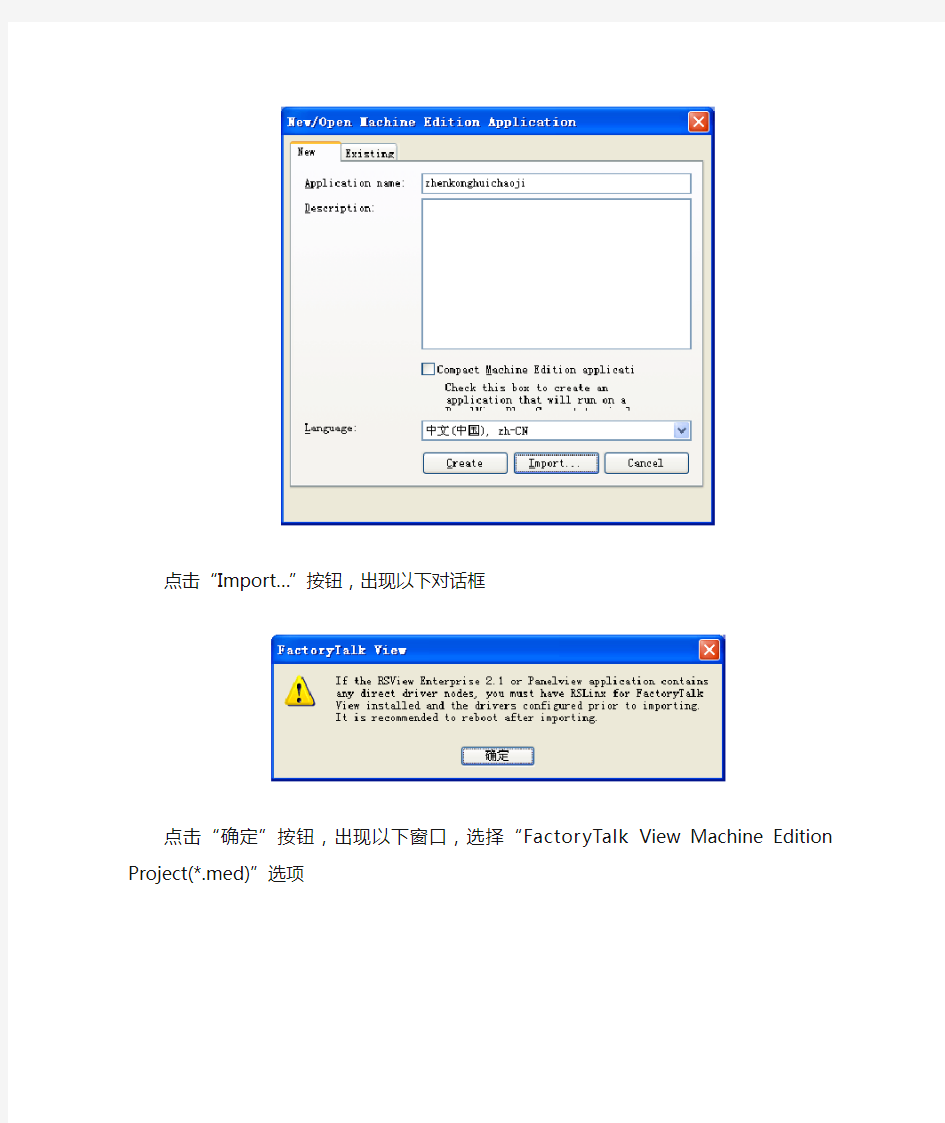

打开FactoryTalk View SE软件,新建一个项目

点击“Import…”按钮,出现以下对话框

点击“确定”按钮,出现以下窗口,选择“FactoryTalk View Machine Edition Project(*.med)”选项

点击“下一步”,出现以下对话框,让我们选择要导入的“*.med”文件

点击按钮选择浏览“*.med”文件,文件路径是“C:\Documents and Settings\UserName\Local Settings\Temp\~MER.00\*.med”。

点击“完成”,开始导入文件,如下图所示。

导入完成出现以下对话框,表示文件导入成功。

点击“OK”,开始创建工程,如下图所示

到此,恭喜你反编译已经成功!

最全的脱壳,反编译 ,汇编工具集合

本文由nbdsb123456贡献 最全的脱壳,反编译,汇编工具集合 破解工具下载连接 1 调试工具 Ollydbg V1.10 正式汉化修改版+最新最全插件2.02m SmartCheck V6.20 20.54M Compuware SoftICE V4.3.1 精简版10.57M Compuware (SoftICE) Driver Studio V3.1 完全版176.52M TRW2000 V1.22 汉化修改版+全部最新插件1.47Mforwin9X 动态破解VB P-code程序的工具 WKTVBDebugger1.4e 2 反汇编工具 W32Dasm是一个静态反汇编工具,也是破解人常用的工具之一,它也被比作破解人的屠龙刀。 W32Dasm10.0修改版是经Killer在W32Dasm8.93基础上修改的,修改后的W32Dasm功能更强大,能完美显示中文字符串及VB程序,内含16进制编辑器,破解修改软件更容易,真可谓是反汇编极品! W32Dasm V10.0 汉化增强版419 KB 反汇编工具老大,功能大大的胜过了w32dasm。学习加解密的朋友不可错过。即使不用你也要收藏一份。:) IDA Pro Standard V4.60.785 零售版 + Flair + SDK33.08 MB C32Asm是集反汇编、16进制工具、Hiew修改功能与一体的新工具。强烈推荐! C32Asm V0.4.12 1.97 MB C32Asm V0.4.12 破解补丁 650 KB 3 反编译工具 Delphi DeDe3.50.04 Fix增强版5.3 MB 4 PE相关工具 PE编辑工具 Stud_PE1.8 PE工具,用来学习PE格式十分方便。 https://www.360docs.net/doc/a015103427.html,/tools/PE_tools/Editor/stdupe/Stud_PE1.8.zip ProcDump32 v1.6.2 FINAL Windows下的脱壳工具并可进行PE编辑。可惜不更新了,己过时,现阶段一般只用来作为PE编辑工具使用。 Win9x/2K 大小:161K https://www.360docs.net/doc/a015103427.html,/tools/PE_tools/Editor/ProcDump/PDUMP32.ZIP LordPE DLX 强大的PE编辑工具,有了它,其它的相关工具你可以扔进垃圾堆了。 https://www.360docs.net/doc/a015103427.html,/tools/PE_tools/Lordpe/LPE-DLX.ZIP PEditor 1.7 可修复PE文件头,一款相当方便的PE文件头编辑工具。 417K PE Tools v1.5.4 另一款PE编辑工具。 https://www.360docs.net/doc/a015103427.html,/tools/PE_tools/Editor/PEditor/PEDITOR.ZIP 输入表重建工具 ImportREC v1.6 FINAL 各类插件可以手工重建Import表,支持UPX、Safedisc 1、PECompact、PKLite32、Shrinker、ASPack, ASProtect、tELock等。 160K

Apk反编译及签名工具使用

Apk反编译及签名工具使用 1) APKtool软件包及签名tool APKtool软件包有2个程序组成:apktool.jar 和aapt.exe 另外提供一个批处理文件:apktool.bat,其内容为: java -jar "%~dp0\apktool.jar" %1 %2 %3 %4 %5 %6 %7 %8 %9 运行apktools.jar需要java环境(1.6.0版本以上)。 apktool.jar用于解包,apktool.jar和aapt.exe联合用于打包。 signapk.jar 用于签名。 2) APK文件的解包 下面以解开Contacts.apk为例。首先把Contacts.apk Copy到当前工作目录下(例:Test)。在DOS下打入命令 apktool d Contacts.apk ABC 这里“d”表示要解码。Contacts.apk是要解包的APK文件。ABC是子目录名。所有解包的文件都会放在这个子目录内。 3) APK文件的打包 在DOS下打入命令 apktool b ABC New-Contacts.apk 这里“b”表示要打包 ABC是子目录名,是解包时产生的子目录,用来存放所有解包后的和修改后的文件。 New-Contacts.apk是打包后产生的新的APK文件。 4) 签名,不签名安装时可能提示如下错误: Failure [INSTALL_PARSE_FAILED_NO_CERTIFICATES] --- 没有签名,可以尝试test证书;签名方法见下面。

Failure [INSTALL_PARSE_FAILED_INCONSISTENT_CERTIFICATES] ---- 已存在签名,但使用证书不对,可以尝试使用其他证书签名。 签名方法:到目录android\build\target\product\security找到证书文件,这里可能会有几种证书, test/shared/platform/media,各种证书使用场景不同,可以自己google一下,因为签名很快而且可任意后续更改签名,可以自己尝试各种不同签名; 这个命令行是使用test证书的例子:java -jar signapk.jar testkey.x509.pem testkey.pk8 YOURAPK.apk YOURAPK_signed.apk YOURAPK_signed.apk就是签完名的apk,去测试一下您重新打包的apk吧。

java class反编译后的代码还原

javaclass利用jad反编译之后,偶尔回碰到一些不正常的代码,例如: label0:_L1MISSING_BLOCK_LABEL_ 30、JVM INSTR ret 7、JVM INSTR tableswitch 1 3: default 269、JVM INSTR monitorexit、JVM INSTR monitorenter,这些一般是由特殊的for循环、try catchfinally语句块、synchronized语句反编译后产生的。下面,就简单介绍一下,一些反编译后的特殊代码的还原规则。 异常 下面的代码前提是类中有如下属性, Calendar cal = Calendar.getInstance(); 1、Exceptioin的还原 反编译后的代码如下: public boolean f1() { return cal.getTime().after(new Date());Exception e; e; e.printStackTrace(); return false; }还原后的Java代码public boolean f1() { try { return cal.getTime().after(new Date());} catch (Exception e) { e.printStackTrace(); return false; } } 2、finally代码的还原反编译后的Java代码如下: publicbooleanf2(){booleanflag=cal.getTime().after(new Date());

System.out.println("finally"); return flag; Exception e; e; e.printStackTrace(); System.out.println("finally"); return false; Exception exception; exception; System.out.println("finally"); throw exception; }还原后的代码如下: public boolean f2() { try { return cal.getTime().after(new Date());} catch (Exception e) { e.printStackTrace(); return false; } finally { System.out.println("finally"); } } 3、MISSING_BLOCK_LABEL_的还原反编译后的代码 publicObjectf22(){Datedate=cal.getTime(); System.out.println("finally"); return date; Exception e;

jad及小颖反编译专家的用法和使用详解

java反编译工具--jad及小颖反编译专家的用法和使用详解 当下载一个软件是jar格式的,我们可以使用jar2cod这个软件将它转换成cod格式,通过桌面管理器装到 我们的bb上;如果你的电脑上安装了winrar并且没有安装jdk或者其他java开发工具,jar格式的文件的 图标就是一个压缩包的图标,我们可以将它解压,解压后可以看到里面包含了一些class 文件和其他一些 文件,.class后缀名的文件就是java源程序通过编译生成的类文件,而jar是对一个程序中所有需要用到 的类和其他资源打包的结果。如果想深入的了解一下别人的软件是如何开发出来的,可以使用jad这个文 件对class文件进行反编译。最新版的jad是1.5.8,下面我们来说一说jad的使用方法。 前提: 1.系统中安装了jdk; 2.正确的设置了系统的环境变量。 Java下的一个简单易用的反编译工具jad, 可以很方便的将.class反编译为.Java. 一、基本用法 假设在c:\Java\目录下包含有一个名为example1.class的文件,反编译方法如下所示。 c:\Java\>jad example1.class 结果是将example1.class反编译为example1.jad。将example1.jad改为example1.Java 即得源文件。 c:\Java\>jad *.class 上述语句可以反编译c:\Java\目录下所有的class文件。 二、Option -o 不提示,覆盖源文件

三、Option -s c:\Java\>jad –s Java example1.class 反编译结果以.Java为扩展名。编译出来的文件就是example1.java 四、Option -p 将反编译结果输出到屏幕 c:\Java\>jad -p example1.class 将反编译结果重定向到文件 c:\Java\>jad -p example1.class>example1.Java 五、Option -d 指定反编译的输出文件目录 c:\Java\>jad -o –d test –s Java *.class 上述语句是将c:\Java\下所有class文件反编译输出到test目录下。 反编译别人的程序可以让我们看到别人软件的源代码,从而更好的了解别人的软件是如何开发出来的, 积累我们的编程经验,在此基础上还可以对软件进行一些修改。除jad外小颖JAVA源代码反编译专家 V1.4终极版也是个很好的工具,但是只能对JDK1.4.2和之前的版本编译的程序反编译,而JDK5.0后 的文件就无能为力了,我们接着来讲一下小颖java源代码反编译专家的使用方法。 下载安装后打开程序的主界面如下:

技术-Java防反编译技术

Java防反编译技术 1简介 1.1 Java软件面临的挑战 目前,由于黑客的频繁活动,使得Java类文件面临着反编译的挑战。有一些工具能够对Java 源代码进行反工程,其结果甚至以比普通Java文件更可读的方式, 尽管普通的Java文件(由于代码风格不同)有注释。许可证和软件过期对于用户们来说将变得无用。因此,防止软件被反编译或使得反编译的结果变得无意义对于Java来说非常重要。 一个Java类文件不一定非要存储在一个真正的文件里;它可以存在存贮器缓冲区,或从一个网络流获得。尽管防火墙和网络协议如TCP/IP有安全策略,黑客仍能打破访问限制获取一些类。尽管这些类能被混淆,他们(黑客)能够一步一步地分析和猜出每个指令的目的。如果这些代码是关键技术部分,例如是大产品的许可证或时间期满部分,反编译和分析指令的努力似乎很值得。如果这些关键类被隐藏或被一个关键字加密,黑客的非法入侵就很困难了。而且,未认证的软件复制对智能产权是普遍的攻击。还没有一个较好的通用方案来解决这类问题。 目前关于JA V A程序的加密方式不外乎JA V A混淆处理(Obfuscator)和运用ClassLoader 方法进行加密处理这两种方式(其他的方式亦有,但大多是这两种的延伸和变异)。 1.2 混淆处理 关于JA V A程序的加密方式,一直以来都是以JA V A混淆处理(Obfuscator)为主。这方面的研究结果也颇多,既有混淆器(如现在大名鼎鼎的JODE,SUN开发的JADE),也有针对反编译器的"炸弹"(如针对反编译工具Mocha的"炸弹" Crema和HoseMocha)。混淆器,从其字面上,我们就可以知道它是通过混淆处理JA V A代码,具体的说,就是更换变量名,函数名,甚至类名等方法使其反编译出来的代码变得不可理解。它的目的是:让程序无法被自动反编译,就算被反编译成功,也不容易被程序员阅读理解 其实这只是做到了视觉上的处理,其业务逻辑却依然不变,加以耐心,仍是可以攻破的,如果用在用户身份验证等目的上,完全可以找到身份验证算法而加以突破限制。 1.3 采用ClassLoader加密 JA V A虚拟机通过一个称为ClassLoader的对象装来载类文件的字节码,而ClassLoader 是可以由JA V A程序自己来定制的。ClassLoader是如何装载类的呢?ClassLoader根据类名在jar包中找到该类的文件,读取文件,并把它转换成一个Class对象。该方法的原理就是,

.Net反编译技术详解及4个反编译工具介绍

.Net反编译技术详解及4个反编译工具介绍 Net反编译技术详解及4个反编译工具介绍什么是反编译?高级语言源程序经过编译变成可执行文件,反编译就是逆过程。即通过技术手段将可执行文件还原成源代码。此文讲解如何将.net(c#、F#、https://www.360docs.net/doc/a015103427.html,)编写的可执行文件还原成c#代码。了解.net(c#)的编译过程C#源代码经过编译器的编译之后,变成MSIL微软中间语言。其实也就是一个可执行文件,也可以叫做程序集(.exe文件)。注意:不是所有的exe文件都叫程序集,这个文件是由微软中间语言组成的才叫程序集。当程序被执行时,微软中间语言(程序集)将被CLR翻译成平台对应的CPU指令,然后交给CPU执行。注意:CPU的指令并不是相同的,不同平台的CPU指令可能有比较大的区别。如:Intel和AMD在开机或者关机的时候Intel可能为111 而AMD可能为000。不同型号的CPU 指令也可能有区别。如:四核和双核。C#代码的编译过程如下图所示:c#反编译过程:反编译过程即将.net 程序集转换成IL中间语言,然后再将IL转为c#代码。还原率接近90%。反编译工具介绍:说到.net 反编译工具,很多人第一反应都是Reflector这款神器。但是我呢认为这是个垃圾软件,为什么呢,因为他收费啊,而且没有什么特别出众的功能,所以本文不加以介绍。本文主要介绍ILSpy、dnSpy、JetBrains和

Telerik JustDecompile以及可直接修改程序集的reflexil插件和脱壳反混淆的de4Dot插件。文本的示例程序:特意用c#写了一个checkMe程序,用来展示说明以下各个工具的功能。程序很简单,一个登陆框,输入对的密码即可显示主窗体,显示一个“今日头条很伟大”的字样.checkMe1、ILSpy:ILSpy是一个开源免费的.Net反编译软件,基于MIT 许可证发布。作者在工作中使用最频繁的就是它。,ILSpy 是为了完全替代收费的Reflector而生,它是由iCSharpCode 团队出品,这个团队开发了著名的SharpDevelop 。ILSpy 的使用和上面的Reflector完全类似,可以直接把dll、exe 拖放到左侧,然后在右侧查看反编译以后的代码。ilSpy另外ILSpy支持插件,比如使用Debugger插件可以进行调试,使用reflexil插件可以直接修改程序集。支持类、函数、变量、字符串等多种搜索。以上的示例程序,使用ILSpy查找登陆密码如下:ilSpy2、dnSpydnSpy是近几年的新秀,功能远比ILSpy强大,甩Reflector几条街。被汉化、破解、逆向方面的人才奉为神器。软件自带调试和修改程序集的功能dnSpydnsyp功能菜单dnspy可直接调试修改程序集。可添加修改类、方法、变量等。可操作合并程序集、禁用内存映射。可在16进制编辑器中直接定位方法体、字段。也可以16进制编辑器中直接修改方法和字段。更多强大的功能亲们自己下载dnspy摸索体验一下下面我们使用dnspy来调试一

eclise中安装JAVA反编译工具jad

eclise中安装JAVA反编译工具:jad 来自:https://www.360docs.net/doc/a015103427.html, 作者: 爪娃 2009-09-20浏览(96) 评论(0) 发表评论 摘要: 一、eclipse反编译插件Jadclipsejadclips插件网站:http://jadc https://www.360docs.net/doc/a015103427.html,/一、下载:下载插件:下载jadclipse_3.1.0.jar... 一、eclipse反编译插件Jadclipse jadclips插件网站: https://www.360docs.net/doc/a015103427.html,/ 一、下载: 下载插件: 下载jadclipse_3.1.0.jar版本,该版本支持eclipse3.1M6以上 下载jadclipse_3.2.0.jar版本,该版本支持eclipse3.2M3和eclipse3.2M4. 下载jadclipse_3.2.2.jar版本,该版本支持eclipse3.2M5以上。 net.sf.jadclipse_3.2.4.jar:for eclipse3.2 net.sf.jadclipse_3.3.0.jar:for eclipse3.3 下载Jad反编译工具: https://www.360docs.net/doc/a015103427.html,/jad.html#download,在该页中找到适合自己操作系统平台的jad 下载。下载后解压,然后将解压后的jad.exe文件复制到%JAVA_HOME%\BIN目录下面(可以将jad.exe随便放到哪,只要记住路径就好,下面要用到)。 二、安装: 方法1、直接将jadclipse_3.3.0.jar复制到%ECLIPSE_HOME%\plugins目录下。 方法2、使用link方式安装,建立E:\eclipse3.3plugins\jadclipse3.3.0\eclipse\plu gins的目录结构,将jadclipse_3.3.0.jar放到plugins目录下面(注:其中E:\eclips e3.3plugins为你自己定义的一个专门放置插件的目录)。再在%ECLIPSE_HOME%\links目录

常用EXE文件反编译工具下载

常用EXE文件反编译工具下载 PE Explorer 1.98 R2 汉化版 功能极为强大的可视化汉化集成工具,可直接浏览、修改软件资源,包括菜单、对话框、字符串表等;另外,还具备有 W32DASM 软件的反编译能力和PEditor 软件的 PE 文件头编辑功能,可以更容易的分析源代码,修复损坏了的资源,可以处理 PE 格式的文件如:EXE、DLL、DRV、BPL、DPL、SYS、CPL、OCX、SCR 等 32 位可执行程序。该软件支持插件,你可以通过增加插件加强该软件的功能,原公司在该工具中捆绑了 UPX 的脱壳插件、扫描器和反汇编器,非常好用。 唯一遗憾的是欠缺字典功能…… 下载地址:https://www.360docs.net/doc/a015103427.html,/?Go=Show::List&ID=6447 eXeScope 6.5 汉化版 小巧但功能极其强大的本地化工具,可以直接修改 VC++ 及 DELPHI 编制的 PE 格式文件的资源,包括菜单、对话框、字符串和位图等,也可与其它本地化工具配合使用。 在汉化中不推荐使用 eXeScope 作为汉化工具,仅作为汉化辅助工具。6.50 版主要对 DELPHI 7 编译的程序支持较好,对 DELPHI 7 以前版本编译的程序,建议使用 6.30 版本,因为该程序对 Unicode 字符显示支持不好。 下载地址:https://www.360docs.net/doc/a015103427.html,/?Go=Show::List&ID=5905 Resource Hacker 3.4.0.79 官方简体 一个类似于eXeScope的但在某些方面比它还好一些的工具。1. 查看 Win32 可执行和相关文件的资源 (*.exe, *.dll, *.cpl, *.ocx),在已编译和反编译的格式下都可以。2. 提取 (保存) 资源到文件 (*.res) 格式,作为二进制,或作为反编过的译资源脚本或图像。图标,位图,指针,菜单,对话,字符串表,消息表,加速器,Borland 窗体和版本信息资源都可以被完整地反编译为他们各自的格式,不论是作为图像或 *.rc 文本文件。3. 修改 (替换) 可执行文件的资源。图像资源 (图标,指针和位图) 可以被相应的图像文件 (*.ico, *.cur, *.bmp),*.res 文件,甚至另一个 *.exe 文件所替换。对话,菜单,字符串表,加速器和消息表资源脚本 (以及 Borland 窗体) 可以通过使用内部资源脚本编辑器被编辑和重新编译。资源也可以被一个 *.res 文件所替换,只要替换的资源与它是同一类型并且有相同的名称。4. 添加新的资源到可执行文件。允许一个程序支持多种语言,或者添加一个自定义图标或位图 (公司的标识等) 到程序的对话中。5. 删除资源。大多数编译器添加了应用程序永远不会用到的资源到

Java反编译工具Jad及插件JadClipse配置

Jad是一个Java的一个反编译工具,是用命令行执行,和通常JDK自带的java,javac命令是一样的。不过因为是控制台运行,所以用起来不太方便。不过幸好有一个eclipse的插件JadClipse,二者结合可以方便的在eclipse中查看class文件的源代码。下面介绍一下配置: 1.下载JadClipse, https://www.360docs.net/doc/a015103427.html,/wiki/index.php/Main_Page#Download,注意选择与eclipse版本一致的版本,我用的是Eclipse3.4,所以选择下载版本 net.sf.jadclipse_3.3.0.jar 2.下载Jad,https://www.360docs.net/doc/a015103427.html,/jad,下载相应版本 3.将下载下来的Jadclipse,如net.sf.jadclipse_3.3.0.jar拷贝到Eclipse下的plugins 目录即可。当然也可以用links安装,不过比较麻烦。 D.将Jad.exe拷贝到JDK安装目录下的bin文件下(方便,与java,javac等常用命令放在一起,可以直接在控制台使用jad命令),我的机器上的目录是4:\Program Files\Java\jdk1.6.0_02\bin\jad.exe 5.然后,重新启动Eclipse,找到Eclipse->W indow->Preferences->Java,此时你会发现会比原来多了一个JadClipse的选项,单击,会出现,如下: 在Path to decompiler中输入你刚才放置jad.exe的位置,也可以制定临时文件的目录,如图所示。当然在JadClipse下还有一些子选项,如Debug,Directives等,按照默认配置即可。 6.基本配置完毕后,我们可以查看一下class文件的默认打开方式, Eclipse->W indow->Preferences->General->Editors->File Associations,我们可以看到下图:

vfp的反编译

几个反编译工具的比较: Antipro:俄罗斯人用foxpro2.5写的反编译软件,支持到foxpro2.6,Refox及Foxtools的最初模板.Unfoxall也可能基于此软件,因从反编译出错的地方,还能见到其相同之处。 Unfoxall:界面和功能较实用 缺点:支持到vfp6 sp3后再没更新,反编译还有不少错误,尤其是SQL语句方面,表单代码没法反编译。 ReFox x+:功能较全:加密和反编译合为一体。 反编译做得比较好的方面:能生成菜单文件和比较全的工程文件,加密方面:I+方式加密和以前的有所区别,II+是在原来II的基础上不直接修改运行库,在内存中修改;III是新增加的方法,自己带压缩(有zlib和jcal二种方式),特点是加密的文件运行非常稳定,但没强

度。 缺点:从ReFox XI的测试结果来看,虽然可以支持到vfp9.0,但反编译还有不少错误,主要是解析的方法上还有Antipro留下来的问题,还有不少vfp8及vfp9的新伪代码没加进去。 Foxtools: 开发背景:91年从南方某大学毕业,因追一女孩同年分配到西北某科研究院所,八年抗战,一无所有,伤心之极。为了忘记这段伤心的往事,于是找了研究fox文件格式这个业余的课题。经过十一年的研究,于2002年基本结束,对于fox的文件,已经达到可笔译fox编译文件为源程序的程度,于是想开发一个程序来代替手译的想法,最早想法是和Aming合作,由于Aming时间太紧张,没合作成;同年RMH恰好有这个想法,于是我主管写加密和解密的程序及所有伪代码的整理,由于有antipro.app的源程序,基本的数据及解析方法都有了,RMH开始写代码,RMH原是https://www.360docs.net/doc/a015103427.html,的版主,对vfp有非常深厚的功力,同时精通vb,VC,Delphi,经他艰苦的努力,foxtools1.0于2003年10月在看雪上发布了demo,后期工作我做了上千个应用程序大量的测试,发展到现在的2.0. 反编译能力:主要是解决了一些unfoall和Refox反编译错误及不能反的I+变形加密,最大特点是对表单的反编译能力强,支持到vfp9.0. 应用实例: 1、ReFox I+和Antipro(4.1:已经支持vfp的反编译和加密)加密的程 序可以直接反编译

Python反编译pyc完全教程

Python反编译pyc完全教程(两种方法) 写在前面:虽然手机上可以使用许多反编译的软件,但是受限于手机的运存,稍微大一点的pyc代码就不能反编译成功,或者要等很久,因此笔者特研究出怎样在电脑端用python反编译。 ---------------------------------------------------------- ********************************************** ************ QUOTE: 感谢真.天舞大哥提供的另外一种方法,就是使用电脑端的decompile代码,也可以实现反编译哈,感觉比较简单,大家选择一种使用吧。 先安装PY平台 这里下载2.2.3的平台 2.5的不行,用不了 安装完成再把反编译脚本复制到安装盘Lib文件夹里面 再打开“开始”,“程序”,“Python 2.2”,“IDLE (Python GUI)” 把下面编码复制到编辑器里面 >>> from decompile import main(这里按回车键跳下到下一行) >>> main('','.',['c:\\ped.pyc']) 注:c:\\ped.pyc是要编译的文件路径,实际操作的时候要把路径改为你要编译的脚本路径然后Enter键(回车键) 少等片刻........

到C盘看一看,ped.pyc_dis就是反编译出来的脚本了 把后缀改为ped.py就可以了 QUOTE: 最新发现,原来两种方法本质上是一样的,都是调用decompile文件夹里面的相应模块和函数,实现反编译。我写的那种方法其实就是真.天舞大哥说的那种方法的翻版。我写的那种方法是先将py_decompile 模块放在根目录下面,其实它的代码就三句: [Copy to clipboard][ - ] CODE: from decompile import main def decompile(path): main('','.',[path],none,0,0,0)

防止Java反编译的若干技巧

实现Java反编译的若干技巧 我们都知道JAVA是一种解析型语言,这就决定JAVA文件编译后不是机器码,而是一个字节码文件,也就是CLASS文件。而这样的文件是存在规律的,经过反编译工具是可以还原回来的。例如Decafe、FrontEnd,YingJAD和Jode等等软件。下面是《Nokia 中Short数组转换算法》 类中Main函数的ByteCode: 0 ldc #16 2 invokestatic #18 5 astore_1 6 return 其源代码是:short [] pixels = parseImage("/ef1s.png"); 我们通过反编译工具是可以还原出以上源代码的。而通过简单的分析,我们也能自己写出源代码的。 第一行:ldc #16 ldc为虚拟机的指令,作用是:压入常量池的项,形式如下 ldc index 这个index就是上面的16,也就是在常量池中的有效索引,当我们去看常量池的时候,我们就会找到index为16的值为String_info,里面存了/ef1s.png. 所以这行的意思就是把/ef1s.pn作为一个String存在常量池中,其有效索引为16。

第二行:2 invokestatic #18 invokestatic为虚拟机指令,作用是:调用类(static)方法,形式如下 invokestatic indexbyte1 indexbyte2 其中indexbyte1和indexbyte2必须是在常量池中的有效索引,而是指向的类型必须有Methodref标记,对类名,方法名和方法的描述符的引用。 所以当我们看常量池中索引为18的地方,我们就会得到以下信息: Class Name : cp_info#1 Name Type : cp_info#19 1 和19都是常量池中的有效索引,值就是右边<>中的值,再往下跟踪我就不多说了,有兴趣的朋友可以去JAVA虚拟机规范。 这里我简单介绍一下parseImage(Ljava/lang/String;)[S 的意思。 这就是parseImage这个函数的运行,我们反过来看看parseImage的原型就明白了 short [] parseImage(String) 那么Ljava/lang/String;就是说需要传入一个String对象,而为什么前面要有一个L呢,这是JAVA虚拟机用来表示这是一个Object。如果是基本类型,这里就不需要有L了。然后返回为short 的一维数组,也就是对应的[S。是不是很有意思,S对应着Short

【技术贴】Android反编译教程

【技术贴】Android反编译教程 近来一直在学习安卓(android)编程,有时候需要很多精美的图片来美化程序。很多时候都是把别人应用里面的图片截取出来后进行PS处理,对于我这个PS技术小白来说,是一件头痛的问题。我以前不知从哪里得知:【.apk】格式其实就是一种压缩格式。于是就想:既然【.apk】格式是一种压缩格式,何不解压试一试?于是用【好压】进行了解压,果不其然,结果令人很吃惊,于是就有了下面的内容…… 说明: 这个教程演示了安卓手机应用反编译的过程。小白个人觉得最大的作用有两点: 1.去除应用中的广告; 2.汉化。 当然,个人觉得还是要支持一下广告,毕竟应用开发者不是那么容易的,广告费可能是部分个人开发者最主要的收入来源。同时,小白最反感的是把别人的应用进行反编译后当做自己的应用或者直接在应用上加入自己的广告,这种行为【……】(此处略去999999个字O(∩_∩)O) 不多说了,以下是正文内容。

步骤: 1.准备一些工具软件,网上很容易找到。 a.JRE(或JDK)提供Java运行环境 b.ApkTool apk打包工具 c.AutoSign 数字签名工具 2.安装JRE(或JDK),并配置环境变量(网上教程很多,自己去找一些)。(配置成功后方可进行下一步哦。。。) 3. 对【ApkTool】进行解压。 进入【ApkTool】的目录下,并把需要反编译的apk放在这个目录下,如下图所示: 说明:【test.apk】是需要重新打包的文件。 4.打开系统的控制台【命令提示符】 方法有很多,这里只推荐一种比较简单的方式,方便理解。 推荐方式:

【开始】->【所有程序】->【附件】->【命令提示符】如图所示: 其他方式: a.【开始】->(搜索栏)->输入【cmd】->【确定】; b.【开始】->【运行】->输入【cmd】->【确定】; c.【win+R】->(运行)->输入【cmd】->【确定】. 截图如下:

电子书反编译工具大全

电子书反编译工具大全 一、unEbookWorkShop unEbookWorkshop是专门用来反编译ebook Workshop( e书工场)制作的EXE 电子书源文件的工具软件(E书反编译工具),可以迅速地反编译包括在EXE电子书里面的全部源文件,并且完美地恢复源文件的全部目录结构及文件名,以便帮助用户得到源文件进行资料恢复或二次编辑。unEbookWorkshop支持批量操作,您只需指定一个包括EXE电子书的目录,unEbookWorkshop会自动把指定目录下符合条件的文件一次性反编译。 unEbookWorkshop是如何工作的? 两种操作模式: 模式一:反编译一个EXE电子书: 按“打开”按钮,选择一个EXE电子书,这时程序会显示该电子书里包括的所有文件;按“开始”按钮,设置一下文件解压缩后的保存目录,稍等一下就可以看到EXE电子书里的全部源文件都被解压缩到了指定的目录下。 模式二:批量反编译:用unEbookWorkshop用户也可以轻松实现批量反编译EXE 电子书-轻松反编译某个指定目录及其所有子目录下的全部EXE电子书。 “文件”菜单下选择“批量反编译”;选择一个包括EXE电子书的目录,设置一下文件解压缩后的保存目录(默认保存在电子书原来的目录下);按“开始”按钮,指定目录下的所有的程序所支持的EXE电子书全部被自动反编译(unEbookWorkshop会自动忽略不支持的EXE文件)。

二、UnWebCompiler EXE反编译工具,完全开源。请不要用于商业用途。用于对WebCompiler生成的EXE文件进行反编译,还原出源代码,仅供学习研究。反编译webcompiler编译后的EXE文件中包含的所有文件.提供UnWebCompiler 程序及程序源码。 三、unYYWS unYYWS是专门用来反编译YYWS 制作的EXE电子书源文件的工具软件(E 书反编译工具),可以迅速地反编译包括在EXE电子书里面的全部源文件,并且完美地恢复源文件的全部目录结构及文件名,以便帮助用户得到源文件进行资料恢复或二次编辑。unYYWS支持批量操作,您只需指定一个包括EXE电子书的目录,unYYWS会自动把指定目录下符合条件的文件一次性反编译。目前unYYWS v1.75 只支持用YYWS 版本V7.70及以前版本制作的EXE电子书。

安卓软件APK编译反编译与汉化高级篇

这里以汉化愤怒的小鸟为例。 已经帮大家整理了一些汉化的教程,但是那些教程只能汉化软件和一些简单的游戏,对于大部分游戏来说,以前的教程可能不适用了,有的是找不到需要汉化的字符,有些是找不到需要汉化的图片。这里为大家整理一个游戏的汉化教程,希望对大家有所帮助,这里以汉化愤怒的小鸟为例。 winrar解压开apk文件后,怒鸟的图片都放在assets\data\images\目录下,里面的文件分为4种: 1、pvr *.dat:图片管理数据。因为大部分的素材都是很多个一起放在同一个图片文件里,这类文件的作用就是在同名的图片文件中标记出各素材的位置和大小,后面会简略描述下其结构。 *.pvr:主要的图片格式文件,基本为16位色图片,主要分R4G4B4A4和R5G6B5A0两种,后面会较为详细地介绍其结构。 *.png:标准图片格式,不再多讲。 *.zip:解压后为pvr文件,注意修改替换后要压缩回去即可,也不再多讲。 本帖隐藏的内容

首先说一下pvr图片的查看问题,下载软件UltraEdit-32 https://www.360docs.net/doc/a015103427.html,/file/bhqc91l5,然后用UltraEdit-32打开PVR文件其结构如图: 文件头部:长度34h 00h~03h:4字节,文件头长度,基本是固定的34h 04h~07h:4字节,图片高度 08h~0Bh:4字节,图片宽度 0Ch~0Fh:4字节,固定为00h 10h~13h:4字节,固定为8010h 14h~17h:4字节,图片数据长度(不包含头部) 18h~1Bh:4字节,固定为10h,应该是颜色位数 1Ch~1Fh:4字节,固定为F000h,B位段,意为最高4位对应蓝色 20h~23h:4字节,固定为0F00h,G位段,意为相应4位对应绿色24h~27h:4字节,固定为00F0h,R位段,意为相应4位对应红色

推荐几款不错的android_反编译工具

推荐几款不错的android 反编译工具 1、smali-1.2.6.jar 用途:.smali文件转成classes.dex文件 说明:.smali文件,类似于.class文件,可以用普通文本编辑器查看和修改。 用法举例:命令行:java -jar smali.jar classout/ -o classes.dex 下载:http://code.googl https://www.360docs.net/doc/a015103427.html,/p/smali/downl oads/list 2、baksmali-1.2.6.jar 用途:classes.dex文件转成.smali文件 说明:classes.dex不便于查看和理解,使用此工具转成的.smali文件易于阅读和修改。 用法:命令行:java -jar baksmali.jar -o classout/ classes.dex 下载:http://code.googl https://www.360docs.net/doc/a015103427.html,/p/smali/downl oads/list 3、AXMLPrinter2.jar 用途:xml文件转成普通文本文件(txt) 说明:apk中的xml文件被搞成二进制了,无法阅读,使用此工具转换后,可以查看正常的xml文件。 用法举例:命令行:java -jar AXMLPrinter2.jar main.xml > main.txt 下载:http://code.googl https://www.360docs.net/doc/a015103427.html,/p/android4me/downl oads/list https://www.360docs.net/doc/a015103427.html,/decompil e-android-apk-fil e.html classes.dex是Java源码编译后生成的字节码文件。由于Android使用的dalvik虚拟机与标准的Java虚拟机是不兼容的,dex文件与class文件相比,不论是文件结构还是opcod e都不一样。 目前有下面这几种反编译的工具: dexdump Dedexer AXMLPrinter2 apktool dex2jar + JD-GUI smali Android开发包提供了一个dex的反编译工具dexdump。用法为首先启动Android模拟器,把要反编译的dex文件用adb push上传到模拟器中,然后通过adb shell登录,找到该dex文件,执行dexdump xxx.dex。总的来说dexdump功能比较弱,且用起来麻烦,另外反编译的结果可读性也很差。 另一个dex文件的反编译工具是Ded exer,且反编译的效果比较好。它可以读取dex格式的文件,生成一种类似于汇编语言的输出。这种输出与Jasmin的输出相似,但包含的是Dalvik的字节码。Dedexer与dexdump相比至少有3个优点: 1. 不需要在Android模拟器中运行; 2. 反编译后的文件目录结构和源代码结构相近,每个class文件对应一个ddx文件。不像dexdump那样把所有的结果都放在一起; 3. 可以作为反编译引擎。目前好多强大的反编译工具都是以Jasmin作为反编译引擎的。 可以下载已经编译好的jar文件ddx1.11.jar,对应Java 1.6版本。用法: java -jar ddx1.11.jar -o -D -r -d src classes.dex //在src目录下生成ddx文件 在apk中的资源是经过压缩的,用文本工具看都是乱码,可以通过AXMLPrinter2将其转换为可读的xml文件。具体命令为: java -jar AXMLPrinter2.jar xxx.xml output.xml 目前最好的dex反编译工具是apktool。可以帮助我们把apk文件反编译,输出smali格式的代码和图

APK Multi-Tool强大的APK反编译工具终极教程

APK Multi-Tool 强大的APK反编译工具终极教程 Manction 1APK Multi-Tool介绍 APK Multi-Tool 是APK Manager的升级版,是一个强大的APK反编译工具,集多种功能于一身,是居家必备、做ROM必选的工具! 这是一个比较方便的适合非开发者的小工具,可以对一些APK程序做自己喜欢的修改! 目前官方最新版是APK Multi-Tool 1.0.3 ,官方网站是: https://www.360docs.net/doc/a015103427.html, 2汉化说明 此版本基于官方APK Multi-Tool 1.0.3 (05/17/2012) 汉化,完全尊重原版,但去除了在线更新功能。官方英文原版每次执行脚本的时候都会先在线检查更新,这可能因为网络问题导致长久等待,而且在线更新将会覆盖汉化脚本,使汉化失效。 此版本为绿色版,免安装,解压后双击Script.bat就能直接运行,不会对注册表进行任何操作。如果你不再使用此软件,直接从计算机删除程序目录即可,不会留任何垃圾。 此汉化版本仅供学习交流之用,请不要用于商业目的。鉴于本人英语水平有限,不足之处还望指出! 汉化: Manction 主页: https://www.360docs.net/doc/a015103427.html,/manction 微博: https://www.360docs.net/doc/a015103427.html,/manction 邮箱: manction@https://www.360docs.net/doc/a015103427.html, 日期: 2012年5月28日 3前提条件 要正常使用APK Multi-Tool ,您的计算机必须满足以下两个条件: 1.JDK (Java Development Kit) 2.Adb (Android SDK tools And platform-tools) 3.1JDK的安装及环境变量的配置 1.去Oracle官方网站下载并安装JDK,下载地址:

ILSpy反编译工具

Reflector是.NET开发中必备的反编译工具。即使没有用在反编译领域,也常常用它来检查程序集的命名规范,命名空间是否合理,组织类型的方法是否需要改善。举例说明,它有一个可以查看程序集完整名称的功能,请看下图 这里的Name,是标识一个程序集的完整标识,当GAC中存在程序集的多个版本时,这个名称是唯一的识别名称。 但是,Reflector很早就转向收费软件了,需要购买许可才可以使用。对于耻于用盗版的朋友,通常会放弃。有朋友说,Reflector 并没有增加更霸道的功能,却转向收费,令人费解。再看看市场上的.NET反编译软件,被Reflector击溃。 一提到Reflector,说到.NET反编译,Reflector常常是默认的首选工具。 这里提起一下Visual Studio的垄断。Visual Studio占据了.NET开发工具系列的绝对垄断地位。在.NET 1.x时代,还有C# Builder,https://www.360docs.net/doc/a015103427.html,来使用和体验,一争高低。可是到后来,.NET Framwork更新频繁,动辙在编译器级别,和语言层面做更新,这令第三方的软件开发工具商非常苦恼,这些工具也从市场上慢慢消声匿迹,几乎没有第三方的软件开发商愿意开发.NET 开发工具与Visual Studio一争高低。没有了竞争,进步的速度要慢很多。Visual Studio 2008差不多就是Visual Studio 2005+SP的替代品,在工具层面,Visual Studio 2005 SP1加上了Web Application,就是Visual Studio 2008。虽然说语言层面是进步了很多,.NET 3.0,.NET 3.5,LINQ, 框架方法增加:WCF,WPF,WF,但是,我一直认识从2005到2008,它在工具层面没有什么进步。 SharpDevelop 是除Visual Studio外,另一个可选择的唯一的.NET开放工具,并且它是开源的。它提供的功能也相当不错,几乎就是在重写Visual Studio。最新的版本中,直接增加了对Visual Studi o的解决方安案文件和项目文件的支持。ILSpy是SharpDevelop小组的反编译工具,也是开放源代码的,今天来介绍一下它的调试器和反编译器,以让那个收费的,却没有增加霸道功能的Reflector out。