用VC++6.0实现网络监听的程序

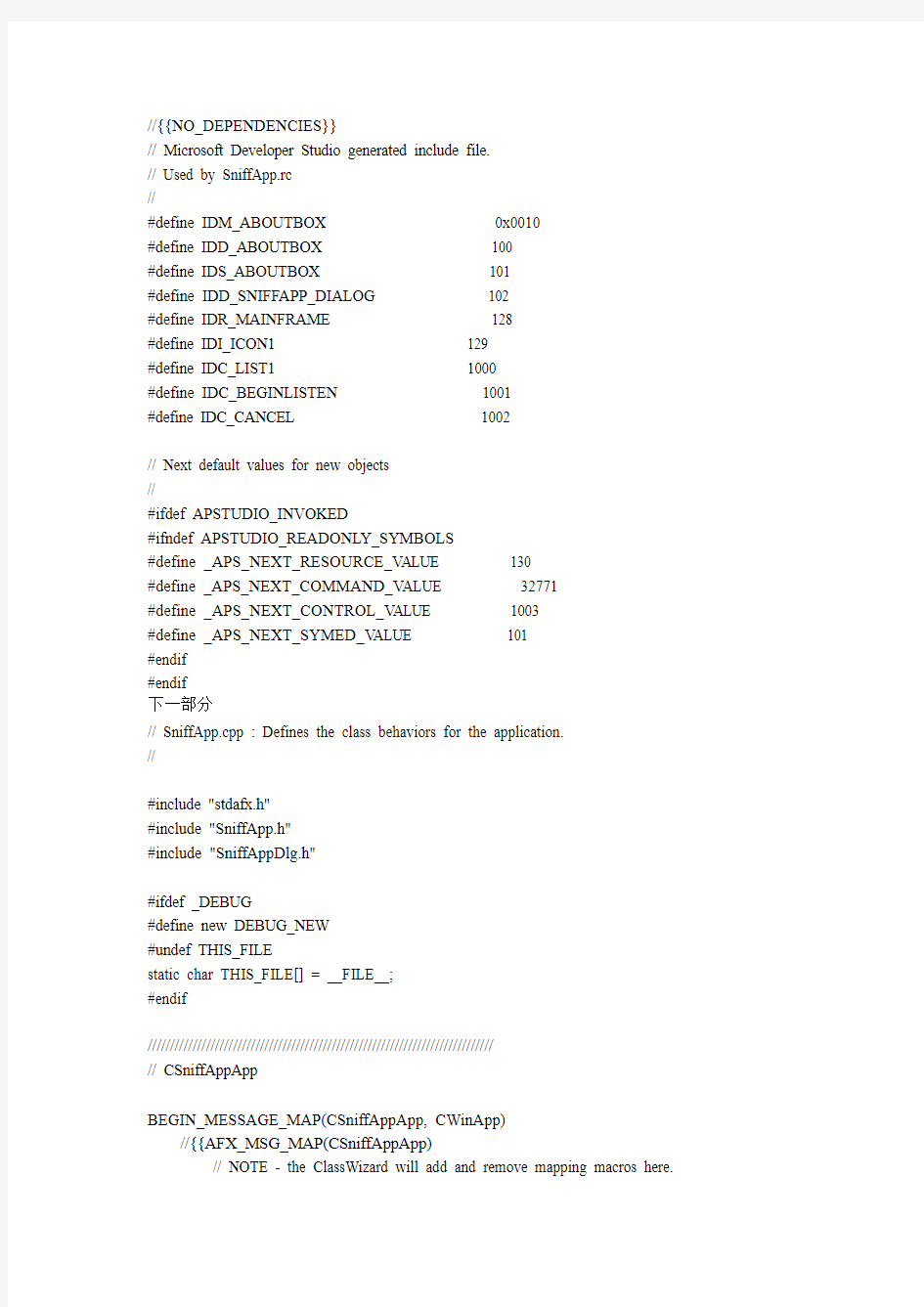

//{{NO_DEPENDENCIES}}

// Microsoft Developer Studio generated include file.

// Used by SniffApp.rc

//

#define IDM_ABOUTBOX 0x0010

#define IDD_ABOUTBOX 100

#define IDS_ABOUTBOX 101

#define IDD_SNIFFAPP_DIALOG 102

#define IDR_MAINFRAME 128

#define IDI_ICON1 129

#define IDC_LIST1 1000

#define IDC_BEGINLISTEN 1001

#define IDC_CANCEL 1002

// Next default values for new objects

//

#ifdef APSTUDIO_INVOKED

#ifndef APSTUDIO_READONLY_SYMBOLS

#define _APS_NEXT_RESOURCE_V ALUE 130

#define _APS_NEXT_COMMAND_V ALUE 32771

#define _APS_NEXT_CONTROL_V ALUE 1003

#define _APS_NEXT_SYMED_V ALUE 101

#endif

#endif

下一部分

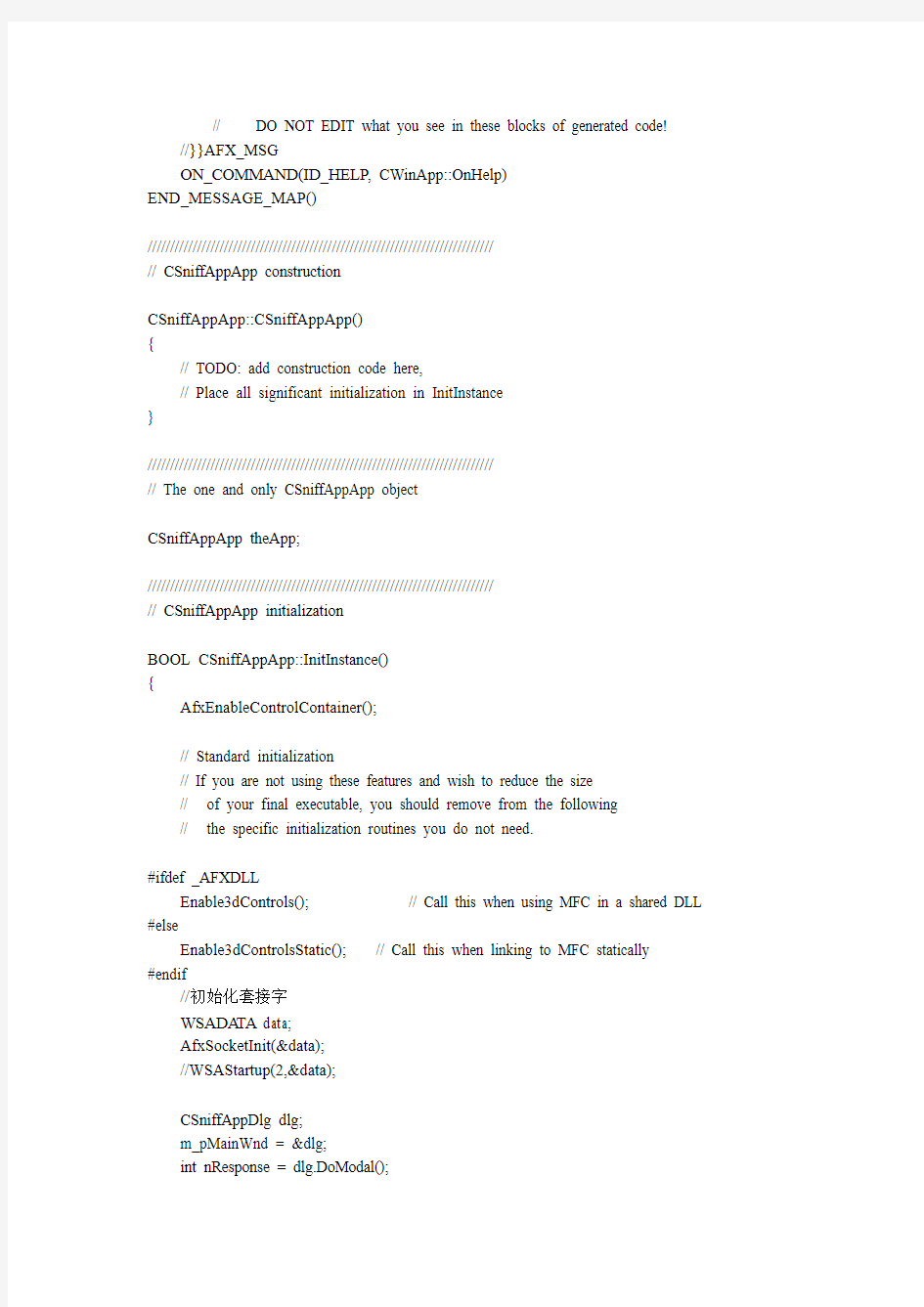

// SniffApp.cpp : Defines the class behaviors for the application.

//

#include "stdafx.h"

#include "SniffApp.h"

#include "SniffAppDlg.h"

#ifdef _DEBUG

#define new DEBUG_NEW

#undef THIS_FILE

static char THIS_FILE[] = __FILE__;

#endif

/////////////////////////////////////////////////////////////////////////////

// CSniffAppApp

BEGIN_MESSAGE_MAP(CSniffAppApp, CWinApp)

//{{AFX_MSG_MAP(CSniffAppApp)

// NOTE - the ClassWizard will add and remove mapping macros here.

// DO NOT EDIT what you see in these blocks of generated code!

//}}AFX_MSG

ON_COMMAND(ID_HELP, CWinApp::OnHelp)

END_MESSAGE_MAP()

/////////////////////////////////////////////////////////////////////////////

// CSniffAppApp construction

CSniffAppApp::CSniffAppApp()

{

// TODO: add construction code here,

// Place all significant initialization in InitInstance

}

/////////////////////////////////////////////////////////////////////////////

// The one and only CSniffAppApp object

CSniffAppApp theApp;

/////////////////////////////////////////////////////////////////////////////

// CSniffAppApp initialization

BOOL CSniffAppApp::InitInstance()

{

AfxEnableControlContainer();

// Standard initialization

// If you are not using these features and wish to reduce the size

// of your final executable, you should remove from the following

// the specific initialization routines you do not need.

#ifdef _AFXDLL

Enable3dControls(); // Call this when using MFC in a shared DLL #else

Enable3dControlsStatic(); // Call this when linking to MFC statically

#endif

//初始化套接字

WSADA TA data;

AfxSocketInit(&data);

//WSAStartup(2,&data);

CSniffAppDlg dlg;

m_pMainWnd = &dlg;

int nResponse = dlg.DoModal();

if (nResponse == IDOK)

{

// TODO: Place code here to handle when the dialog is

// dismissed with OK

}

else if (nResponse == IDCANCEL)

{

// TODO: Place code here to handle when the dialog is

// dismissed with Cancel

}

// Since the dialog has been closed, return FALSE so that we exit the

// application, rather than start the application's message pump.

return FALSE;

}

再下一篇

// SniffApp.h : main header file for the SNIFFAPP application

//

#if !defined(AFX_SNIFFAPP_H__2D147315_8DFA_4AD1_9CA1_7C609AB716B0__INCLUD ED_)

#define AFX_SNIFFAPP_H__2D147315_8DFA_4AD1_9CA1_7C609AB716B0__INCLUDED_

#if _MSC_VER > 1000

#pragma once

#endif // _MSC_VER > 1000

#ifndef __AFXWIN_H__

#error include 'stdafx.h' before including this file for PCH

#endif

#include "resource.h" // main symbols

/////////////////////////////////////////////////////////////////////////////

// CSniffAppApp:

// See SniffApp.cpp for the implementation of this class

//

#include "winsock2.h"

#pragma comment (lib,"ws2_32.lib")

#include "AFXSOCK.H"

class CSniffAppApp : public CWinApp

{

public:

CSniffAppApp();

// Overrides

// ClassWizard generated virtual function overrides

//{{AFX_VIRTUAL(CSniffAppApp)

public:

virtual BOOL InitInstance();

//}}AFX_VIRTUAL

// Implementation

//{{AFX_MSG(CSniffAppApp)

// NOTE - the ClassWizard will add and remove member functions here.

// DO NOT EDIT what you see in these blocks of generated code !

//}}AFX_MSG

DECLARE_MESSAGE_MAP()

};

/////////////////////////////////////////////////////////////////////////////

//{{AFX_INSERT_LOCA TION}}

// Microsoft V isual C++ will insert additional declarations immediately before the previous line.

#endif

// !defined(AFX_SNIFFAPP_H__2D147315_8DFA_4AD1_9CA1_7C609AB716B0__INCLUDE D_)

下下

// SniffAppDlg.cpp : implementation file

//

#include "stdafx.h"

#include "SniffApp.h"

#include "SniffAppDlg.h"

#ifdef _DEBUG

#define new DEBUG_NEW

#undef THIS_FILE

static char THIS_FILE[] = __FILE__;

#endif

/////////////////////////////////////////////////////////////////////////////

// CAboutDlg dialog used for App About

class CAboutDlg : public CDialog

{

public:

CAboutDlg();

// Dialog Data

//{{AFX_DA TA(CAboutDlg)

enum { IDD = IDD_ABOUTBOX };

//}}AFX_DA TA

// ClassWizard generated virtual function overrides

//{{AFX_VIRTUAL(CAboutDlg)

protected:

virtual void DoDataExchange(CDataExchange* pDX); // DDX/DDV support //}}AFX_VIRTUAL

// Implementation

protected:

//{{AFX_MSG(CAboutDlg)

//}}AFX_MSG

DECLARE_MESSAGE_MAP()

};

CAboutDlg::CAboutDlg() : CDialog(CAboutDlg::IDD)

{

//{{AFX_DA TA_INIT(CAboutDlg)

//}}AFX_DA TA_INIT

}

void CAboutDlg::DoDataExchange(CDataExchange* pDX)

{

CDialog::DoDataExchange(pDX);

//{{AFX_DA TA_MAP(CAboutDlg)

//}}AFX_DA TA_MAP

}

BEGIN_MESSAGE_MAP(CAboutDlg, CDialog)

//{{AFX_MSG_MAP(CAboutDlg)

// No message handlers

//}}AFX_MSG_MAP

END_MESSAGE_MAP()

/////////////////////////////////////////////////////////////////////////////

// CSniffAppDlg dialog

PROTONAME protos[11] = {

{IPPROTO_IP ,"IP"},

{IPPROTO_ICMP,"ICMP"},

{IPPROTO_IGMP,"IGMP"},

{IPPROTO_GGP,"GGP"},

{IPPROTO_TCP,"TCP"},

{IPPROTO_PUP,"PUP"},

{IPPROTO_UDP,"UDP"},

{IPPROTO_IDP,"IDP"},

{IPPROTO_ND,"ND"},

{IPPROTO_RA W,"RA W"},

{IPPROTO_MAX,"MAX"}

};

char* get_protoname(int protoID)

{

for (int i= 0; i<11; i++)

if (protoID == protos[i].value)

{

return protos[i].protoname;

}

return "";

}

CSniffAppDlg::CSniffAppDlg(CWnd* pParent /*=NULL*/)

: CDialog(CSniffAppDlg::IDD, pParent)

{

//{{AFX_DA TA_INIT(CSniffAppDlg)

//}}AFX_DA TA_INIT

// Note that LoadIcon does not require a subsequent DestroyIcon in Win32 m_hIcon = AfxGetApp()->LoadIcon(IDR_MAINFRAME);

m_pThread = NULL;

}

void CSniffAppDlg::DoDataExchange(CDataExchange* pDX)

{

CDialog::DoDataExchange(pDX);

//{{AFX_DA TA_MAP(CSniffAppDlg)

DDX_Control(pDX, IDC_LIST1, m_List);

//}}AFX_DA TA_MAP

}

BEGIN_MESSAGE_MAP(CSniffAppDlg, CDialog)

//{{AFX_MSG_MAP(CSniffAppDlg)

ON_WM_SYSCOMMAND()

ON_WM_PAINT()

ON_WM_QUERYDRAGICON()

ON_BN_CLICKED(IDC_BEGINLISTEN, OnBeginlisten)

ON_BN_CLICKED(IDC_CANCEL, OnCancel)

//}}AFX_MSG_MAP

END_MESSAGE_MAP()

/////////////////////////////////////////////////////////////////////////////

// CSniffAppDlg message handlers

BOOL CSniffAppDlg::OnInitDialog()

{

CDialog::OnInitDialog();

// Add "About..." menu item to system menu.

// IDM_ABOUTBOX must be in the system command range.

ASSERT((IDM_ABOUTBOX & 0xFFF0) == IDM_ABOUTBOX);

ASSERT(IDM_ABOUTBOX < 0xF000);

CMenu* pSysMenu = GetSystemMenu(FALSE);

if (pSysMenu != NULL)

{

CString strAboutMenu;

strAboutMenu.LoadString(IDS_ABOUTBOX);

if (!strAboutMenu.IsEmpty())

{

pSysMenu->AppendMenu(MF_SEPARA TOR);

pSysMenu->AppendMenu(MF_STRING, IDM_ABOUTBOX, strAboutMenu);

}

}

// Set the icon for this dialog. The framework does this automatically

// when the application's main window is not a dialog

SetIcon(m_hIcon, TRUE); // Set big icon

SetIcon(m_hIcon, FALSE); // Set small icon

m_List.SetExtendedStyle(LVS_EX_FLA TSB|LVS_EX_GRIDLINES|LVS_EX_TWOCLICK ACTIV A TE);

m_List.InsertColumn(0,"协议",LVCFMT_LEFT,80);

m_List.InsertColumn(1,"源IP地址",LVCFMT_LEFT,120);

m_List.InsertColumn(2,"目的IP地址",LVCFMT_LEFT,120);

m_List.InsertColumn(3,"通信端口",LVCFMT_LEFT,80);

m_List.InsertColumn(4,"大小",LVCFMT_LEFT,100);

m_List.InsertColumn(5,"数据",LVCFMT_LEFT,120);

return TRUE; // return TRUE unless you set the focus to a control

}

void CSniffAppDlg::OnSysCommand(UINT nID, LPARAM lParam)

{

if ((nID & 0xFFF0) == IDM_ABOUTBOX)

{

CAboutDlg dlgAbout;

dlgAbout.DoModal();

}

else

{

CDialog::OnSysCommand(nID, lParam);

}

}

// If you add a minimize button to your dialog, you will need the code below

// to draw the icon. For MFC applications using the document/view model,

// this is automatically done for you by the framework.

void CSniffAppDlg::OnPaint()

{

if (IsIconic())

{

CPaintDC dc(this); // device context for painting

SendMessage(WM_ICONERASEBKGND, (WPARAM) dc.GetSafeHdc(), 0);

// Center icon in client rectangle

int cxIcon = GetSystemMetrics(SM_CXICON);

int cyIcon = GetSystemMetrics(SM_CYICON);

CRect rect;

GetClientRect(&rect);

int x = (rect.Width() - cxIcon + 1) / 2;

int y = (rect.Height() - cyIcon + 1) / 2;

// Draw the icon

dc.DrawIcon(x, y, m_hIcon);

}

else

{

CDialog::OnPaint();

}

}

// The system calls this to obtain the cursor to display while the user drags // the minimized window.

HCURSOR CSniffAppDlg::OnQueryDragIcon()

{

return (HCURSOR) m_hIcon;

}

void CSniffAppDlg::OnOK()

{

}

//线程函数

UINT ThreadFun( LPVOID pParam )

{

CSniffAppDlg* pDlg = static_cast

MSG msg;

char buffer[1000],sourceip[32] ,*tempbuf;

char *ptemp;

BYTE* pData = NULL; //实际数据报中的数据

UINT sourceport ;

CString str;

HEADIP* pHeadIP;

HEADICMP* pHeadICMP;

HEADUDP* pHeadUDP;

HEADTCP* pHeadTCP;

in_addr addr;

int ret;

while (TRUE)

{

pData = NULL;

if

(PeekMessage(&msg,pDlg->m_hWnd,WM_CLOSE,WM_CLOSE,PM_NOREMOVE )) {

closesocket(pDlg->m_Sock);

break;

}

memset(buffer,0,1000);

ret = recv(pDlg->m_Sock,buffer,1000,0);

if (ret == SOCKET_ERROR)

{

continue;

}

else //接收到数据

{

tempbuf = buffer;

pHeadIP = (HEADIP*)tempbuf;

//获取数据报总长度

WORD len = ntohs(pHeadIP->totallen);

//获取源IP

pDlg->m_List.InsertItem(pDlg->m_List.GetItemCount(),"");

addr.S_un.S_addr = pHeadIP->sourceIP;

ptemp = inet_ntoa(addr);

pDlg->m_List.SetItemText(pDlg->m_List.GetItemCount()-1,1,ptemp);

//获取目的IP

addr.S_un.S_addr = pHeadIP->destIP;

ptemp = inet_ntoa(addr);

pDlg->m_List.SetItemText(pDlg->m_List.GetItemCount()-1,2,ptemp);

//获取协议名称

ptemp = get_protoname(pHeadIP->proto);

strcpy(sourceip,ptemp);

pDlg->m_List.SetItemText(pDlg->m_List.GetItemCount()-1,0,sourceip);

//获取IP数据报总长度

WORD ipSumLen = ntohs(pHeadIP->totallen);

//IP数据报头总长度

int ipHeadLen = 20;

//获得去除IP层数据的长度

WORD netlen = ipSumLen - ipHeadLen;

//根据不同大协议获得不同协议的数据

switch (pHeadIP->proto)

{

case IPPROTO_ICMP:

{

pHeadICMP = (HEADICMP*)(tempbuf+20);

pData = (BYTE*)(pHeadICMP)+4; //ICMP数据报头共4个字节

//获取数据的长度

netlen -= 4;

break;

}

case IPPROTO_UDP:

{

pHeadUDP = (HEADUDP*)(tempbuf+20);

pData = (BYTE*)pHeadUDP+8; //UDP数据报头共8个字节

sourceport = ntohs(pHeadUDP->SourcePort);

str.Format("%d",sourceport);

//设置源端口

pDlg->m_List.SetItemText(pDlg->m_List.GetItemCount()-1,3,str);

str.Empty();

netlen -= 8;

break;

}

case IPPROTO_TCP:

{

pHeadTCP = (HEADTCP*)(tempbuf+20);

sourceport = ntohs(pHeadTCP->SourcePort);

pData = (BYTE*)pHeadTCP+20; //TCP数据报头共20个字节

str.Format("%d",sourceport);

//设置源端口

pDlg->m_List.SetItemText(pDlg->m_List.GetItemCount()-1,3,str);

str.Empty();

netlen-= 20;

break;

}

}

//设置数据大小

str.Format("%d",netlen);

pDlg->m_List.SetItemText(pDlg->m_List.GetItemCount()-1,4,str);

str.Empty();

//设置数据

if (pData != NULL)

{

str.Format(" %s",pData);

pDlg->m_List.SetItemText(pDlg->m_List.GetItemCount()-1,5,str);

}

str.Empty();

}

}

return 0;

}

void CSniffAppDlg::OnBeginlisten()

{

//创建套接字

m_Sock = socket(AF_INET,SOCK_RA W, IPPROTO_IP );

char name[128];

memset(name,0,128);

hostent* phostent;

phostent = gethostbyname(name);

DWORD ip;

ip = inet_addr(inet_ntoa(*(in_addr*)phostent->h_addr_list[0]));

int timeout = 4000; //超时4秒

//设置接收数据的超时时间

setsockopt(m_Sock,SOL_SOCKET,SO_RCVTIMEO,(const

char*)&timeout,sizeof(timeout));

sockaddr_in skaddr;

skaddr.sin_family = AF_INET;

skaddr.sin_port = htons(700);

skaddr.sin_addr.S_un.S_addr = ip;

//绑定地址

if ( bind(m_Sock,(sockaddr*)&skaddr,sizeof(skaddr))==SOCKET_ERROR)

{

MessageBox("地址绑定错误");

return;

}

DWORD inBuffer=1;

DWORD outBuffer[10];

DWORD reV alue = 0;

if

(WSAIoctl(m_Sock,SIO_RCV ALL,&inBuffer,sizeof(inBuffer),&outBuffer,sizeof(outBuffer),&re V alue,NULL,NULL)==SOCKET_ERROR)

{

MessageBox("设置缓冲区错误.");

closesocket(m_Sock);

return;

}

else

m_pThread = AfxBeginThread(ThreadFun,(void*)this);

}

void CSniffAppDlg::OnCancel()

{

if (m_pThread)

{

//m_pThread->ExitInstance();

delete m_pThread;

}

closesocket( m_Sock) ;

CDialog::OnCancel();

}

// stdafx.cpp : source file that includes just the standard includes

// SniffApp.pch will be the pre-compiled header

// stdafx.obj will contain the pre-compiled type information

#include "stdafx.h"

了L

// stdafx.h : include file for standard system include files,

// or project specific include files that are used frequently, but

// are changed infrequently

//

#if !defined(AFX_STDAFX_H__06E1D1F4_1E22_45B1_9F88_3D9B9C31074A__INCLUDED _)

#define AFX_STDAFX_H__06E1D1F4_1E22_45B1_9F88_3D9B9C31074A__INCLUDED_

#if _MSC_VER > 1000

#pragma once

#endif // _MSC_VER > 1000

#define VC_EXTRALEAN // Exclude rarely-used stuff from Windows headers

#include

#include

#include

#include

#ifndef _AFX_NO_AFXCMN_SUPPORT

#include

#endif // _AFX_NO_AFXCMN_SUPPORT

//{{AFX_INSERT_LOCA TION}}

// Microsoft V isual C++ will insert additional declarations immediately before the previous line.

#endif

// !defined(AFX_STDAFX_H__06E1D1F4_1E22_45B1_9F88_3D9B9C31074A__INCLUDED_)

wireshark抓包分析报告TCP和UDP

计 算 机 网 络Wireshark抓包分析报告

目录 1. 使用wireshark获取完整的UDP报文 (3) 2. 使用wireshark抓取TCP报文 (3) 2.1 建立TCP连接的三次握手 (3) 2.1.1 TCP请求报文的抓取 (4) 2.1.2 TCP连接允许报文的抓取 (5) 2.1.3 客户机确认连接报文的抓取 (6) 2.2 使用TCP连接传送数据 (6) 2.3 关闭TCP连接 (7) 3. 实验心得及总结 (8)

1. 使用wireshark获取完整的UDP报文 打开wireshark,设置监听网卡后,使用google chrome 浏览器访问我腾讯微博的首页 p.t.qq./welcomeback.php?lv=1#!/list/qqfriends/5/?pgv_ref=im.perinfo.perinfo.icon? ptlang=2052&pgv_ref=im.perinfo.perinfo.icon,抓得的UDP报文如图1所示。 图1 UDP报文 分析以上的报文容,UDP作为一种面向无连接服务的运输协议,其报文格式相当简单。第一行中,Source port:64318是源端口号。第二行中,Destination port:53是目的端口号。第三行中,Length:34表示UDP报文段的长度为34字节。第四行中,Checksum之后的数表示检验和。这里0x表示计算机中16进制数的开始符,其后的4f0e表示16进制表示的检验和,把它们换成二进制表示为:0100 1111 0000 1110. 从wireshark的抓包数据看出,我抓到的UDP协议多数被应用层的DNS协议应用。当一台主机中的DNS应用程序想要进行一次查询时,它构成了一个DNS 查询报文并将其交给UDP。UDP无须执行任何实体握手过程,主机端的UDP为此报文添加首部字段,并将其发出。 2. 使用wireshark抓取TCP报文 2.1 建立TCP连接的三次握手 建立TCP连接需要经历三次握手,以保证数据的可靠传输,同样访问我的腾讯微博主页,使用wireshark抓取的TCP报文,可以得到如图2所示的客户机和服务器的三次握手的过程。 图2 建立TCP连接的三次握手

网络安全实验报告[整理版]

一Sniffer 软件的安装和使用 一、实验目的 1. 学会在windows环境下安装Sniffer; 2. 熟练掌握Sniffer的使用; 3. 要求能够熟练运用sniffer捕获报文,结合以太网的相关知识,分析一个自己捕获的以太网的帧结构。 二、实验仪器与器材 装有Windows操作系统的PC机,能互相访问,组成局域网。 三、实验原理 Sniffer程序是一种利用以太网的特性把网络适配卡(NIC,一般为以太同卡)置为杂乱模式状态的工具,一旦同卡设置为这种模式,它就能接收传输在网络上的每一个信息包。 四、实验过程与测试数据 1、软件安装 按照常规方法安装Sniffer pro 软件 在使用sniffer pro时需要将网卡的监听模式切换为混杂,按照提示操作即可。 2、使用sniffer查询流量信息: 第一步:默认情况下sniffer pro会自动选择网卡进行监听,手动方法是通过软件的file 菜单下的select settings来完成。 第二步:在settings窗口中我们选择准备监听的那块网卡,把右下角的“LOG ON”勾上,“确定”按钮即可。 第四步:在三个仪表盘下面是对网络流量,数据错误以及数据包大小情况的绘制图。 第五步:通过FTP来下载大量数据,通过sniffer pro来查看本地网络流量情况,FTP 下载速度接近4Mb/s。 第六步:网络传输速度提高后在sniffer pro中的显示也有了很大变化,utiliazation使用百分率一下到达了30%左右,由于我们100M网卡的理论最大传输速度为12.5Mb/s,所以4Mb/s刚好接近这个值的30%,实际结果和理论符合。 第七步:仪表上面的“set thresholds”按钮了,可以对所有参数的名称和最大显示上限进行设置。 第八步:仪表下的“Detail”按钮来查看具体详细信息。 第九步:在host table界面,我们可以看到本机和网络中其他地址的数据交换情况。

计算机网络基础模拟器实验报告

计算机网络模拟器实验报告 实验说明:共5个实验,其中前3个必做,后2个选做。 一、实验目的 1、掌握模拟器软件的使用方法; 2、掌握配置PC、交换机、路由器的方法; 3、掌握为交换机设置VLAN,为端口设置TRUNK的方法。 二、实验环境(请注意关闭杀毒软件) WinXP/WIN7、HW-RouteSim 2.2(软件请到BB课程 资源下载,下载后直接解压缩运行;下载前请关闭 杀毒软件) 三、实验步骤及结果 实验一:计算机和交换机基本设置 添加一个交换机,两个计算机,连接A电脑到交换机3号端口,B电脑到6号端口,双击交换机,进入终端配置:

[S3026]super password 111 ;设置特权密码为111 [S3026]quit

抓包分析的方法

抓包分析的方法: 1. 先按照下面的方法将抓到的包的TIME STAMP 打开。 Ethereal →view →time display format →Date and time of day 2. 假定在一定的时间段里抓到三个包A1.cap,A2.cap,A 3.cap,则在合并包的时候按照从后往前 的时间顺序,打开A3.cap 再在菜单中选 FILE ->merge-->选择相应路径,选定A2.cap 选定 merge packet chronological 并将其另存为32.cap 3. 按照2的方法,将收集到的多个包组合成为一个全包AB.CAP 。 4.打开全包AB.CAP, 如需分析H248信令,则按照如下流程过虑 i.在里边先过虑:megaco.termid=="tdm/410" ,这里的终端标识 tdm/410请依照自己节点的相应标识输入; ii.从出来的信令里找到context ID CCC 和主叫侧rtp 端口号X1X1X1X1 被叫侧rtp 端口X2X2X2X3再修改 过虑条件为megaco.termid=="tdm/410" or megaco.context==CCC 这样再过虑出来的megaco 信令另存后就是比较全的信令流程; 如需看是否有丢包,以及AG 和TG 等的打包时间等,还需进行RTP 的分析,则继续按照如下条件过虑: iii .再修改过虑条件为 UDP.port==X1X1X1X1 or UDP.port==X2X2X2X2 这样过虑出来的包都是rtp 流,再如下操作: Analyze →decode as-→(选中decode) transport 里UDP 选both →再在右面的筐里选RTP. 如图所示: 再进行如附件的操作: statistics →RTP — stream analyse 经过虑后可以看到前向和后向的rtp 的相关信息,里边有是丢包情况的统计信息,Delta 是打包时长等。 如需听听RTP 语音流是什么内容,则再按照如下操作: 选 SA VE PAYLOAD →选择存储路径->format 选Both ----→channels 选both ,并将其存为 HHH.au 这样得到的hhh.au 文件就可以用Adobe Audition 工具打开即可听到其中的话音内容。

网络监听技术全解

从入门到精通网络监听技术全解 作者: , 出处:中国IT实验室, 责任编辑: 韩博颖, 2008-04-07 09:24 网络监听,可以有效地对网络数据、流量进行侦听、分析,从而排除网络故障,成为了普通的网络管理员想真正成长为资深的网络工程师的必经之路。 编者按: 网络监听,可以有效地对网络数据、流量进行侦听、分析,从而排除网络故障,但它同时又带来了信息失窃等极大隐患,也因此,网络监听成为了一个普通的网络管理员想真正成长为资深的网络工程师的必经之路。 网络监听,在网络安全上一直是一个比较敏感的话题,作为一种发展比较成熟的技术,监听在协助网络管理员监测网络传输数据,排除网络故障等方面具有不可替代的作用,因而一直倍受网络管理员的青睐。然而,在另一方面网络监听也给以太网安全带来了极大的隐患,许多的网络入侵往往都伴随着以太网内网络监听行为,从而造成口令失窃,敏感数据被截获等等连锁性安全事件。 网络监听在安全领域引起人们普遍注意是在94年开始的,在那一年2月间,相继发生了几次大的安全事件,一个不知名的人在众多的主机和骨干网络设备上安装了网络监听软件,利用它对美国骨干互联网和军方网窃取了超过100000个有效的用户名和口令。上述事件可能是互联网上最早期的大规模的网络监听事件了,它使早期网络监听从"地下"走向了公开,并迅速的在大众中普及开来。 关于网络监听常常会有一些有意思的问题,如:"我现在有连在网上的计算机了,我也有了窃听的软件了,那么我能不能窃听到微软(或者美国国防部,新浪网等等)的密码? 又如:我是公司的局域网管理员,我知道hub很不安全,使用hub这种网络结构将公司的计算计互连起来,会使网络监听变得非常容易,那么我们就换掉hub,使用交换机,不就能解决口令失窃这种安全问题了么? 这是两个很有意思的问题,我们在这里先不做回答,相信读者看完全文后会有自己正确的答案。 基本概念:认清mac地址和ip地址 首先,我们知道,一台接在以太网内的计算机为了和其他主机进行通讯,在硬件上是需要网卡,在软件上是需要网卡驱动程序的。而每块网卡在出厂时都有一个唯一的不与世界上任何一块网卡重复的硬件地址,称为mac地址。同时,当网络中两台主机在实现tcp/ip通讯时,网卡还必须绑定一个唯一的ip地址。下面用一个常见的unix命令ifconfig来看一看作者本人的一台正常工作的机器的网卡: [yiming@server/root]# ifconfig -a hme0: flags=863 mtu 1500 inet 192.168.1.35 netmask ffffffe0

网络安全实验报告

网络安全实验报告 姓名:杨瑞春 班级:自动化86 学号:08045009

实验一:网络命令操作与网络协议分析 一.实验目的: 1.熟悉网络基本命令的操作与功能。 2.熟练使用网络协议分析软件ethereal分析应用协议。 二.实验步骤: 1. ping tracert netstat ipconfig telnet netcat Arp route nslookup Ssh 2.协议分析软件:ethereal的主要功能:设置流量过滤条件,分析网络数据包, 流重组功能,协议分析。 三.实验任务: 1.跟踪某一网站如google的路由路径 2.查看本机的MAC地址,ip地址 输入ipconfig /all 找见本地连接. Description . . .. . : SiS 900-Based PCI Fast Ethernet Adapte Physical Address.. . : 00-13-8F-07-3A-57 DHCP Enabled. . .. . : No IP Address. . . .. . : 192.168.1.5 Subnet Mask . . .. . : 255.255.255.0 Default Gateway .. . : 192.168.1.1 DNS Servers . . .. . : 61.128.128.67 192.168.1.1

Default Gateway .. . : 192.168.1.1 这项是网关.也就是路由器IP Physical Address.. . : 00-13-8F-07-3A-57 这项就是MAC地址了.

Linux下抓包工具tcpdump应用详解

TCPDUMP简介 在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。对于网络管理人员来说,使用嗅探器可以随时掌握网络的实际情况,在网络性能急剧下降的时候,可以通过sniffer 工具来分析原因,找出造成网络阻塞的来源。对于网络程序员来说,通过sniffer工具来调试程序。 用过windows平台上的sniffer工具(例如,netxray和sniffer pro软件)的朋友可能都知道,在共享式的局域网中,采用sniffer工具简直可以对网络中的所有流量一览无余!Sniffer 工具实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。由于在共享式的网络中,信息包是会广播到网络中所有主机的网络接口,只不过在没有使用sniffer工具之前,主机的网络设备会判断该信息包是否应该接收,这样它就会抛弃不应该接收的信息包,sniffer工具却使主机的网络设备接收所有到达的信息包,这样就达到了网络监听的效果。 Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。所以,今天我们就来看看Linux中强大的网络数据采集分析工具——TcpDump。 用简单的话来定义tcpdump,就是:dump the traffice on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。 作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。 顾名思义,TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。 tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。tcpdump存在于基本的FreeBSD系统中,由于它需要将网络界面设置为混杂模式,普通用户不能正常执行,但具备root权限的用户可以直接执行它来获取网络上的信息。因此系统中存在网络分析工具主要不是对本机安全的威胁,而是对网络上的其他计算机的安全存在威胁。 普通情况下,直接启动tcpdump将监视第一个网络界面上所有流过的数据包。 ----------------------- bash-2.02# tcpdump

通信网络基础实验报告

通信网络基础实验 报告 学号:。。。 姓名:。。。 专业:通信工程 指导老师:孙恩昌 完成时间:2015-12-27

目录 一.实验目的 (3) 二.实验内容 (3) 三.实验原理 (3) 四.实现停等式ARQ实验过程及结果: (5) 五.实现返回n-ARQ实验过程及结果: (7) 六.实现选择重发式ARQ过程及结果: (8) 七.心得体会 (10)

一.实验目的 1.理解数据链路层ARQ协议的基本原理 2.用算法实现四种不同形式的ARQ重传协议:停等式ARQ、返回n-ARQ、选择重发式ARQ和ARPANET ARQ。 3.提高分析和解决问题的能力和提高程序语言的实现能力 二.实验内容: 1.根据停等式ARQ协议基本理论,编写协议算法,进行仿真; 2.根据返回N-ARQ协议基本理论,编写协议算法,进行仿真; 3.根据选择重传ARQ协议基本理论,编写协议算法,进行仿真; 4.根据并行等待ARQ协议基本理论,编写协议算法,进行仿真 三.实验原理 1.停等式ARQ:在开始下一帧传送出去之前,必须确保当前帧已被正确接受。假定A到B的传输链路是正向链路,则B到A的链路称为反向链路。在该链路上A要发送数据帧给B,具体的传送过程如下: 发送端发出一个包后,等待ACK,收到ACK,再发下一个包,没有收

到ACK、超时,重发 重发时,如果ACK 不编号,因重复帧而回复的ACK,可能被错认为对其它帧的确认。 2. 返回n-ARQ:发送方和接收方状态示意图 返回n-ARQ方案的特点如下: (1)发送方连续发送信息帧,而不必等待确认帧的返回; (2)在重发表中保存所发送的每个帧的备份; (3)重发表按先进先出(FIFO)队列规则操作; (4)接收方对每一个正确收到的信息帧返回一个确认帧,每一个确认帧包含一个惟一的序号,随相应的确认帧返回; (5)接收方保存一个接收次序表,包含最后正确收到的信息帧的序号。当发送方收到相应信息帧的确认后,从重发表中删除该信息帧的备份;

网络协议分析——抓包分析

计算机网络技术及应用实验报告开课实验室:南徐学院网络实验室

第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。 第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。 第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。 3、具体分析各个数据包 TCP分析:

源端口 目的端口序号 确认号 首部长度窗口大小值

运输层: 源端口:占2个字节。00 50(0000 0000 1001 0000) 目的端口:占2个字节。C0 d6(1100 0000 1101) 序号:占四个字节。b0 fe 5f 31(1011 0000 0101 1110 0011 0001) 确认号:占四个字节。cd 3e 71 46(1100 1101 0011 1110 0110 0001 0100 0110) 首部长度:共20个字节:50(0101 0001) 窗口大小值:00 10(0000 0000 0001 00000) 网络层: 不同的服务字段:20 (0010 0000)

总的长度:00 28(0000 0000 0010 10000) 识别:81 28(1000 0001 0010 10000) 片段抵消:40 00(0100 0000 0000 0000) 生存时间:34 (0011 0100) 协议: 06(0000 0110)

网络安全技术简答题

第1章网络安全概述与环境配置 1. 网络攻击和防御分别包括哪些内容 答:攻击技术主要包括以下几个方面。 (1)网络监听:自己不主动去攻击别人,而是在计算机上设置一个程序去监听目标计算机与其他计算机通信的数据。 (2)网络扫描:利用程序去扫描目标计算机开放的端口等,目的是发现漏洞,为入侵该计算机做准备。 (3)网络入侵:当探测发现对方存在漏洞后,入侵到目标计算机获取信息。 (4)网络后门:成功入侵目标计算机后,为了实现对“战利品”的长期控制,在目标计算机中种植木马等后门。 (5)网络隐身:入侵完毕退出目标计算机后,将自己入侵的痕迹清除,从而防止被对方管理员发现。 防御技术主要包括以下几个方面。 (1)安全操作系统和操作系统的安全配置:操作系统是网络安全的关键。 (2)加密技术:为了防止被监听和数据被盗取,将所有的数据进行加密。 (3)防火墙技术:利用防火墙,对传输的数据进行限制,从而防止被入侵。 (4)入侵检测:如果网络防线最终被攻破,需要及时发出被入侵的警报。 (5)网络安全协议:保证传输的数据不被截获和监听。 2. 从层次上,网络安全可以分成哪几层每层有什么特点 答:从层次体系上,可以将网络安全分成4个层次上的安全:物理安全,逻辑安全,操作系统安全和联网安全。 物理安全主要包括5个方面:防盗,防火,防静电,防雷击和防电磁泄漏。

逻辑安全需要用口令、文件许可等方法来实现。 操作系统安全,操作系统必须能区分用户,以便防止相互干扰。操作系统不允许一个用户修改由另一个账户产生的数据。 联网安全通过访问控制服务和通信安全服务两方面的安全服务来达到。(1)访问控制服务:用来保护计算机和联网资源不被非授权使用。(2)通信安全服务:用来认证数据机要性与完整性,以及各通信的可信赖性。 (感觉如果说是特点的话这样回答有点别扭。。) 3. 为什么要研究网络安全 答:网络需要与外界联系,同时也就受到许多方面的威胁:物理威胁、系统漏洞造成的威胁、身份鉴别威胁、线缆连接威胁和有害程序威胁等。(可详细展开) 6. 网络安全橙皮书是什么包括哪些内容 答: 网络安全橙皮书是根据美国国防部开发的计算机安全标准——可信任计算机标准评价准则(Trusted Computer Standards Evaluation Criteria,TCSEC),1985年橙皮书成为美国国防部的标准,多年以来它一直是评估多用户主机和小型操作系统的主要方法。其他子系统(如数据库和网络)也一直用橙皮书来解释评估。橙皮书把安全的级别从低到高分成4个类别:D类、C类、B类和A类,每类又分几个级别,如表1-1所示。 表1-1 安全级别

实验二网络监听工具的安装使用

实验说明:实验报告需要打印出来进行提交,每份实验报告注明您的学号、姓名;只需要记录实验步骤和结果即可。(如果发现抄袭,本次实验成绩为零) 实验二:网络监听工具的安装使用 实验场景 本次实验需在小组合作的基础之上完成。每个小组由两位成员组成,相互之间通信,通过网络监听工具截取通信数据包,分析数据包完成实验内容。 小组情况表: 一、基本要求 通过本次实验,学生可以掌握如下基本操作: (1)、使用网络监听工具; (2)、熟悉网络监听工具的原理及被监听的危害; 二、实验内容 1、通过ipconfig命令获取本机IP地址,并填写上面的小组情况表。 2、下载网络监听工具ethereal和winpcap并安装; (1)、首先安装winpcap;(2)、安装ethereal。 3、从本机ping小组另一位成员的计算机,使用ethereal截取ping过程中的通信数据。

4、分析截取的由于第3步操作而从本机发送到目的机的数据帧中的IP数据报并填写下表。 5、分析截取的由于第3步操作而从目的机返回到本机的数据帧中的IP数据报并填写下

(1)启动Telnet服务: 方法一:我的电脑(右键)------管理-----服务和应用程序----服务,在其中找到telnet 服务(telnet服务默认情况是“禁止”了)设置为“手动”并开启服务。 方法二:在运行中输入cmd,在dos中先输入(windows 2003中输入: sc config tlntsvr start= auto,在windows xp输入:sc config telnet start = auto),再输入net start telnet. (2)然后使用dir文件查看对方C盘根目录下的文件系统结构,最后使用exit命令退出。使用截取操作中的通信数据。 7、分析截取的由于第6步操作而从本机发送到目的机的数据帧中的TCP数据报并填写下 表。 表。

802.11数据抓包分析

802.11抓包分析 1.实验目的 分析802.11协议,了解802.11的帧格式 2.实验环境及工具 操作系统:ubuntu 实验工具:WireShark 3.实验原理 (1)802.11MAC层数据帧格式: Bytes 2 2 6 6 6 2 0-2312 4 Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0 Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧 Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101, CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000, Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010, QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100, QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111 To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况: 若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输 若数据包To DS为0,From DS为1,表明该数据帧来自AP 若数据包To DS为1,From DS为0,表明该数据帧发送往AP 若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往AP More flag.:置1表明后面还有更多段

以太网常用抓包工具介绍_464713

v1.0 可编辑可修改 i RTUB_105_C1 以太网常用抓包工具介绍 课程目标: 课程目标1:了解常见抓包软件 课程目标2:掌握根据需要选择使用抓包软件并分析报文

v1.0 可编辑可修改 目录 第1章以太网常用抓包工具介绍.............................................................................................................. 1-1 1.1 摘要 ................................................................................................................................................ 1-1 1.2 简介 ................................................................................................................................................ 1-1 1.3 抓包工具介绍 ................................................................................................................................ 1-2 1.4 Sniffer使用教程 .......................................................................................................................... 1-3 1.4.1 概述 ..................................................................................................................................... 1-3 1.4.2 功能简介 ............................................................................................................................. 1-3 1.4.3 报文捕获解析 ..................................................................................................................... 1-4 1.4.4 设置捕获条件 ..................................................................................................................... 1-8 1.4.5 报文放送 ........................................................................................................................... 1-10 1.4.6 网络监视功能 ................................................................................................................... 1-12 1.4.7 数据报文解码详解 ........................................................................................................... 1-14 1.5 ethreal的使用方法 .................................................................................................................... 1-28 1.5.1 ethreal使用-入门 ......................................................................................................... 1-28 1.5.2 ethereal使用-capture选项 ......................................................................................... 1-30 1.5.3 ethereal的抓包过滤器 ................................................................................................... 1-31 1.6 EtherPeekNX ................................................................................................................................ 1-35 1.6.1 过滤条件设置 ................................................................................................................... 1-35 1.6.2 设置多个过滤条件 ........................................................................................................... 1-41 1.6.3 保存数据包 ....................................................................................................................... 1-45 1.6.4 分析数据包 ....................................................................................................................... 1-47 1.6.5 扩展功能 ............................................................................................................................. 1-1 1.6.6 简单分析问题的功能 ......................................................................................................... 1-5 1.6.7 部分解码功能 ..................................................................................................................... 1-9 1.6.8 案例 ..................................................................................................................................... 1-1 1.7 SpyNet ............................................................................................................................................ 1-1 1.7.1 使用简介 ............................................................................................................................. 1-1 1.7.2 使用步骤: ......................................................................................................................... 1-2 i

网络层数据包抓包分析

网络层数据包抓包分析 一.实验内容 (1)使用Wireshark软件抓取指定IP包。 (2)对抓取的数据包按协议格式进行各字段含义的分析。 二.实验步骤 (1)打开Wireshark软件,关闭已有的联网程序(防止抓取过多的包),开始抓包; (2)打开浏览器,输入https://www.360docs.net/doc/c85695265.html,/网页打开后停止抓包。 (3)如果抓到的数据包还是比较多,可以在Wireshark的过滤器(filter)中输入http,按“Apply”进行过滤。过滤的结果就是和刚才打开的网页相关的数据包。 (4)在过滤的结果中选择第一个包括http get请求的帧,该帧用

于向https://www.360docs.net/doc/c85695265.html,/网站服务器发出http get请求 (5)选中该帧后,点开该帧首部封装明细区中Internet Protocol 前的”+”号,显示该帧所在的IP包的头部信息和数据区: (6)数据区目前以16进制表示,可以在数据区右键菜单中选择“Bits View”以2进制表示:

(注意:数据区蓝色选中的数据是IP包的数据,其余数据是封装该IP包的其他层的数据) 回答以下问题: 1、该IP包的“版本”字段值为_0100_(2进制表示),该值代表该IP包的协议版本为: √IPv4 □IPv6 2、该IP包的“报头长度”字段值为__01000101__(2进制表示),该值代表该IP包的报头长度为__20bytes__字节。 3、该IP包的“总长度”字段值为___00000000 11101110___ (2进制表示),该值代表该IP包的总长度为__238__字节,可以推断出该IP包的数据区长度为__218__字节。 4、该IP包的“生存周期”字段值为__01000000__ (2进制表示),该值代表该IP包最多还可以经过___64__个路由器 5、该IP包的“协议”字段值为__00000110__ (2进制表示) ,该值代表该IP包的上层封装协议为__TCP__。 6、该IP包的“源IP地址”字段值为__11000000 10101000

网络监听技术研究

网络监听技术研究(2011-05-09 22:34:05)转载标签:捕获sniffer监听mac地址交换机数据包数据报杂谈分类:网络及硬件 1 引言 计算机局域网和Internet的发展给个人、企事业单位带来了革命性的改革和发展。同时又要面对网络开放带来的数据安全的新挑战和新危险;网络的安全访问、黑客的攻击等。基于对网络安全的考虑,需要一种能够实时的对网络上的数据进行监视的技术,网络监听技术应运而生了。 网络监听也叫嗅探,其英文名是Sniffing,即将网络上传输的数据捕获井进行分析的行为。网络监听器也叫嗅探器,其英文名是sniffer。ISS为sniffer这样定义:Sniffer是利用计算机的网络接口捕获目的地为其它计算机的数据报文(数据包)的一种工具。实际上,Sniffer 就是网络上的“窃听器”。网络监听器是一种网络监测设备既可以是硬件,也可以是软件,硬件形式的sniffer称为网络分析仪,一般都是商业性的,价格电比较贵。软件形式的sniffe:在Windows和Unix平台上都很多,其优点是价格便宜,易于学习使用;缺点是无法抓取网络上所有的传输,某些情况下也就无法真正了解网络的运行情况。 2 网络监听原理 Internet是由众多的局域网所组成,这些局域网一般是以太网、令牌网结构。数据在这此网络上是以很小的称为帧(Frame)的单位传输的,帧通过特定的网络驱动程序进行成型,然后通过网卡发送到网线上。由于以太网等很多网络(常见共享HUB连接的内部网)是基于总线方式,物理上是广播的,同一物现网段的所有主机的网卡都能接收到这此以太网帧。当网络接日处于正常状态时,网卡收到传输来的数据帧,网卡内的芯片程序先接收数据头的目的MAC地址,根据汁算机上的网卡驱动程序设置的接收模式判断该不该接收,如果认为是目的地址为本机地址的数据帧或是广播帧,则接收并在接收后产全中断信号通知CPU,否则就丢弃不管,CPU得到中断信号产生中断,操作系统就根据网卡驱动程序中设置的网卡中断程序地址调用驱动程序接收数据,驱动程序接收数据后放人堆伐让操作系统处理。通过修改网卡让其处于一种特殊的工作模式,在这种工作模式下,网卡不对目的地址进行判断,而直接将它收到的所有报文都传递给操作系统进行处理。 这种特殊的工作模式称之为混杂模式(Promiscuous Mode)。Sniffer就是通过将网卡设置为混杂模式,它对遇到的侮一个帧都产生一个硬件中断以便提醒操作系统处理流经该物理媒体上的每一个报文包。Sniffer工作在网络环境中的底层,它会捕获所有的正在网络上传送的数据,并且通过相应的软件处理,可以实时分析这些数据的内容.进而分析所处的网络状态和整体布局。 3 网络监听系统组成部分 如图1展示了一个监听系统大体框架。 网络硬件设备:如网卡、集线器、路由器等。 捕获驱动程序:控制网络硬件从信道上抓取数据,并将数据存人缓冲器。

实验报告-网络扫描与监听

信息安全实验报告 学号: 学生姓名: 班级:

实验一网络扫描与监听 一、实验目的 网络扫描是对整个目标网络或单台主机进行全面、快速、准确的获取信息的必要手段。通过网络扫描发现对方,获取对方的信息是进行网络攻防的前提。该实验使学生了解网络扫描的内容,通过主机漏洞扫描发现目标主机存在的漏洞,通过端口扫描发现目标主机的开放端口和服务,通过操作系统类型扫描判断目标主机的操作系统类型。 通过该实验,了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。要求能够综合使用以上的方法来获取目标主机的信息。 而网络监听可以获知被监听用户的敏感信息。通过实验使学生了解网络监听的实现原理,掌握网络监听软件的使用方法,以及对网络中可能存在的嗅探结点进行判断的原理。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息,了解网络中是否存在嗅探结点的判断方法及其使用。 二、实验要求 基本要求了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息等。提高要求能够对网络中可能存在的嗅探结点进行判断的方法及工具使用等。 三、实验步骤 1)扫描软件X-Scan 和Nmap 以及WinPcap 驱动安装包并安装。 2)打开X-Scan,如下图所示。 3)点击“设置”->“扫描参数”,弹出扫描参数设置对话框,在“指定IP 范围”输入被扫描的IP 地址或地址范围。在“全局设置”的“扫描模块”设置对话框中选择需要检测的模块。其他可以使用默认的设置,也可以根据实际需要进行选择。最后点击“确定”回到主界面。

抓包工具演示

Wireshark抓包软件简单使用 wireshark是一款抓包软件,比较易用,在平常可以利用它抓包,分析协议或者监控网络。 一、抓包使用简单过程: Wireshark启动界面: 看到启动界面后,现在主要会用到这几个按钮:

2.点击“开始”获取抓取结果(抓取到的为未加密数据)

4.显示结果:

加密数据抓取: 抓取结果:

二、捕捉过滤器使用方法: Protocol(协议): 可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。 Direction(方向): 可能的值: src, dst, src and dst, src or dst 如果没有特别指明来源或目的地,则默认使用“src or dst”作为关键字。 例如,”host 10.2.2.2″与”src or dst host 10.2.2.2″是一样的。 Host(s): 可能的值:net, port, host, portrange. 如果没有指定此值,则默认使用”host”关键字。 例如,”src 10.1.1.1″与”src host 10.1.1.1″相同。 Logical Operations(逻辑运算): 可能的值:not, and, or. 否(“not”)具有最高的优先级。或(“or”)和与(“and”)具有相同的优先级,运算时从左至右进行。 例如,

“not tcp port 3128 and tcp port 23″与”(not tcp port 3128) and tcp port 23″相同。“not tcp port 3128 and tcp port 23″与”not (tcp port 3128 and tcp port 23)”不同。 例子: tcp dst port 3128 //捕捉目的TCP端口为3128的封包。 ip src host 10.1.1.1 //捕捉来源IP地址为10.1.1.1的封包。 host 10.1.2.3 //捕捉目的或来源IP地址为10.1.2.3的封包。 ether host e0-05-c5-44-b1-3c //捕捉目的或来源MAC地址为e0-05-c5-44-b1-3c的封包。如果你想抓本机与所有外网通讯的数据包时,可以将这里的mac地址换成路由的mac 地址即可。 src portrange 2000-2500 //捕捉来源为UDP或TCP,并且端口号在2000至2500范围内的封包。 not imcp //显示除了icmp以外的所有封包。(icmp通常被ping工具使用) src host 10.7.2.12 and not dst net 10.200.0.0/16 //显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。 (src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8 //捕捉来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。 src net 192.168.0.0/24 src net 192.168.0.0 mask 255.255.255.0 //捕捉源地址为192.168.0.0网络内的所有封包。