Linux文件权限

..1 Linux 文件权限

在linux 中的每一个文件或目录都包含有访问权限,这些访问权限决定

了谁能访问和如何访问这些文件和目录。

1. 权限的表示方法

使用ls -l 或ll 命令,可以列出文件和目录的详细信息,而文件的权限就包含在这些信息中。

使用以下命令查看当前工作目录中的文件: # ls -l

执行完以上命令,将会显示如图3- 31

所示的结果。

图3- 31 显示文件目录信息

在上图中最左侧的一列显示文件属性。文件属性共占用10个字符,由一个文件类型标识和3组权限属性组成,其构成如图3- 32所示。 类型标识r

w

x

r

w

x

r

w

x

文件拥有者对该文件拥有的权限与文件拥有者同组

用户对文件拥有的权限

其他用户对该文件

拥有的权限

图3- 32 Linux 文件属性的构成

文件权限是与用户账户和用户组紧密联系在一起的,在Linux 系统中,可使用chmod 命令来重新设置或修改文件或目录的权限,但只有文

件或目录的拥有者或root用户才能有此更改权。

对于文件或目录,权限字符所代表的意义不同,解释如下:

r(read):读取权限。如果文件具有该权限,表示对应用户可读取文件的内容;如果目录具有该权限,表示对应用户可浏览目录。

w(write):写入权限。如果文件具有该权限,表示对应用户可对文件进行新增、修改、删除内容操作;如果目录具有该权限,表示对应用户可删除、移动目录内的文件。

x(execute):执行权限。如果文件具有该权限,表示对应用户可执行该文件(文件必须是可执行文件);如果目录具有该权限,表示对应用户可进入该目录。

-:若对应位置权限位为字符“-”,表示对应用户没有该位权限。

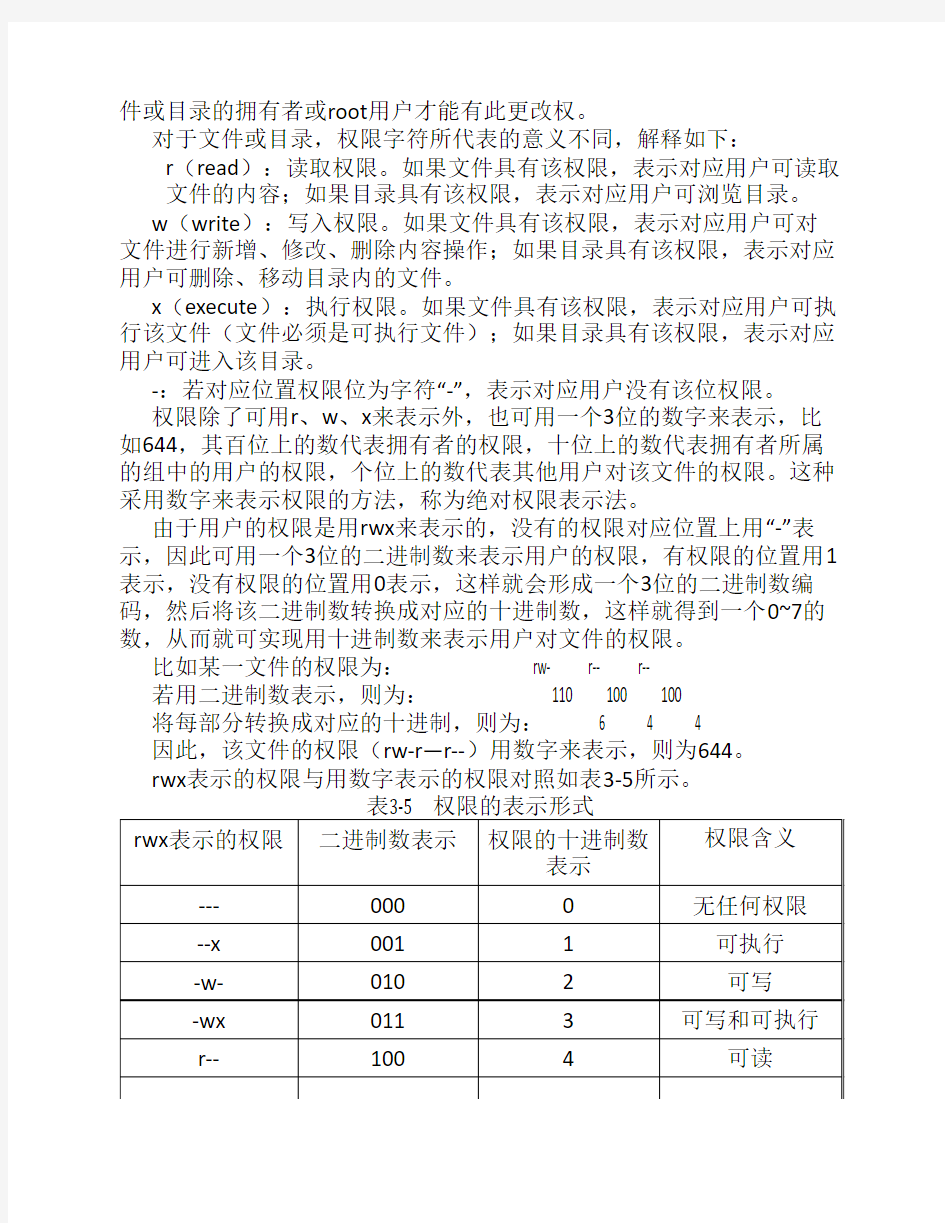

权限除了可用r、w、x来表示外,也可用一个3位的数字来表示,比如644,其百位上的数代表拥有者的权限,十位上的数代表拥有者所属的组中的用户的权限,个位上的数代表其他用户对该文件的权限。这种采用数字来表示权限的方法,称为绝对权限表示法。

由于用户的权限是用rwx来表示的,没有的权限对应位置上用“-”表示,因此可用一个3位的二进制数来表示用户的权限,有权限的位置用1表示,没有权限的位置用0表示,这样就会形成一个3位的二进制数编码,然后将该二进制数转换成对应的十进制数,这样就得到一个0~7的数,从而就可实现用十进制数来表示用户对文件的权限。

比如某一文件的权限为: rw- r-- r--

若用二进制数表示,则为: 110 100 100

将每部分转换成对应的十进制,则为: 6 4 4

因此,该文件的权限(rw-r—r--)用数字来表示,则为644。

rwx表示的权限与用数字表示的权限对照如表3-5所示。

表3-5 权限的表示形式

rwx表示的权限二进制数表示权限的十进制数

权限含义

表示

---0000无任何权限

--x0011可执行

-w-0102可写

-wx0113可写和可执行

r--1004可读

r-x1015可读和可执行

rw-1106可读和可写

rwx1117可读、可写和可

执行

2. 改变文件或目录的权限

由于权限有两种表示法,因此,改变权限的chmod命令的具体用法也有两种。

利用绝对权限表达法(即用权限对应的数值)来设置或改变文件或目录的权限,其用

法格式为:

chmod [-R] 绝对权限值要改变的文件或目录名

参数-R代表递归设置指定目录下的所有文件的权限。

比如,当前目录下的myfile.txt文件的权限为rw-r—r--,若要更改为rw-rw-r--,则操作命令为:

# chmod 664 myfile.txt

若通过r、w、x表示方法来更改权限,则只需在chmod命令中表达出权限需要改变的部分即可,该方法可视为是相对修改法。此时用

u(user)表示修改文件或目录的拥有者的权限,用g(group)表示修改文件拥有者所属的用户组的权限,用o(other)表示修改其他用户的权限,用a(all)表示同时修改三类用户的权限,a相当于ugo。若要增加某项权限,则用“+”表示,若要去掉某项权限,则用“-”表示,若只赋予该项权限,则用“=”表示。

比如,当前目录下的myfile.txt文件的权限为rw-rw-r--,若要修改为rw-r-----,则操作命令为:

# chmod g-w myfile.txt

# chmod o-r myfile.txt

以上两条命令还可以合成一条命令执行,功能是一样的,其操作命令为:

# chmod g-w,o-r myfile.txt

若要给其他用户增加读的权限,则实现命令为:

# chmod o+r myfile.txt

若要给同用户组的用户同时增加写的权限和执行权限,则实现命令为:

# chmod g+wx myfile.txt

若要同时去掉同用户组和其他用户对文件的读权限,则实现命令为:

# chmod go-r myfile.txt

若文件拥有者、用户组和其他用户都只赋予读的权限,则实现命令为:

# chmod a=r myfile.txt 或 # chmod ugo=r myfile.txt

3. 特殊权限

Linux系统中除了常见的读(r)、写(w)、执行(x)权限以外,还有3个特殊的权限,

分别是setuid、setgid和sticky bit。

(1)setuid位与setgid位

在Linux中,有时执行某个命令时,需要对某个文件进行操作,而该

文件又不是普通用

户有权限进行操作的。比如,用于修改用户密码的命令passwd(下一个项目会详细讲解),该命令在执行时会修改/etc/passwd文件中的内容,而该文件只有root才有权修改。也就是说passwd命令应该只有root才能使用,可实际上每个普通用户都可以通过该命令去修改自己的密码,于是这里就涉及了特殊权限setuid,如图3- 33所示。

图3- 33 特殊权限setuid位

从上图中可以看出,passwd命令文件/usr/bin/passwd的权限为rwsr-xr-x,表示该命令启用了特殊权限setuid。这样,当普通用户执行passwd 命令时,其身份会被临时提升为root身份,也就临时拥有了该执行文件拥有者的权限,便可以修改密码文件的内容了。执行完该命令后,又恢复用户本来的权限。

注意,特殊权限setuid只能运用在可执行文件上,并且在设置setuid 位以后,在可执行文件的拥有者权限中,原来的x(执行权限)变成了s,表示该文件在执行时将以所有者(root用户)身份访问系统。

setgid位可以用在目录或可执行文件上。

若一个目录设置了setgid位,在该目录中新创建的文件和子目录的拥有组将是该目录的拥有组,而不是创建文件的用户所属的组。被复制到这个目录下的文件或目录,其所属的组也都会被重设为和这个目录一样,除非在复制文件时加上-p的参数,才能保留原来所属的群组设置。

当一个设置了setgid位的可执行文件运行时,该文件将具有所属组的特权,任意存取整个组所能使用的系统资源。

如果可执行文件或目录的拥有组权限中,原来的x(执行权限)变成了s,就表示该文件或目录设置了setgid位。

(2)sticky-bit位(粘贴位)

当一个目录设置sticky-bit位之后,存放在该目录的文件或子目录仅准许其拥有者和root

用户执行删除、移动等操作。

比如,/tmp目录是所有用户共有的临时文件夹,所有用户都对其拥有读写权限。这就很可能会出现如下情景:A用户在/tmp里创建了文件a.txt,然后B用户觉得该文件没用,在/tmp里把它给删了(因为拥有读写权限),然后C用户又有可能把B用户的文件删除,诸如此类。如果上

述情景频繁出现,对于/tmp目录的使用将会十分混乱,但实际上是不会发生这种情况的,因为有特殊权限stick-bit(粘贴位)的运用,查

看/tmp目录的权限,如图3- 34所示。

图3- 34 特殊权限stick y-bit位

从上图的显示结果可以看出,/tmp目录的权限为rwxrwxrwt,该目录的其他用户权限中的第3位既不是x也不是-,而是t,表示该目录设置了stick-bit位。也就是说,在/tmp目录中,只有文件的拥有者和root才能对其进行修改和删除,其他用户则不行,避免了上面所说的问题。

注意,有时我们会看到特殊权限的表示形式为大写字母,这是因为系统规定:如果本来在该位上有x,则这些特殊标志显示为小写字母(s,s,t);否则,显示为大写字母(S,S,T)。

(3)设置特殊权限

特殊权限也可以用数字来表达。由于这三类特殊权限的设置分别对应着文件的拥有者、

所属的用户组和其他用户,因此可用一个三位的二进制数来表示这三类用户对特殊权限的拥有情况,有特殊权限的用1表示,没有的用0表示,如表3-6所示。

表3-6 特殊权限的表示形式

setuid位(s)setgid位(s)sticky-bit位(t)对应的十进制数0000

0011

0102

0113

1004

1015

1106

1117

比如,要求在/test(若没有,自行创建)中创建的文件,只能由其拥

有者和root删除,则实现的命令为:

# chmod o+t /test

如果用数值形式来表达权限,则可以在原有三位十进制前面,再增加一个数字“1”表示sticky-bit位,比如1755(/test原有权限的数值形式为755),则实现命令为:

# chmod 1755 /test

在上面命令中755的7代表文件的所有者具有读、写和执行权限;755中间的5代表所属的用户组的权限是具有读和执行的权限;755最后的5代表其他用户的权限,也是读和执行权限,但由于此时他同时有了t权限,因此在最后显示时,其权限将显示为r-t。

若要求在/test目录中创建的文件,其所属的组一定是/test目录的拥有组,则实现的命令为:

# chmod g+s /test 或 # chmod 2755 /test

信息系统用户和权限管理制度

物流信息系统用户和权限管理制度 第一章总则 第一条为加强物流信息系统用户账号和权限的规范化管理,确保物流信息系统安全、有序、稳定运行,防范应用风险,杜绝公司商业数据外泄,特制定本制度。 第二条物流信息系统用户、角色、权限的划分和制定,以人力资源部对部门职能定位和各业务部门内部分工为依据。 第三条物流信息系统须指定系统管理员负责用户和权限管理的具体操作。 第四条物流信息系统用户和权限管理的基本原则是: (一)账号申请或权限修改,由使用人报本部门分管副总和总经理审核。 (二)用户、权限和口令设置、U盾由系统管理员全面负责。 (三)用户、权限和口令管理、U盾必须作为物流信息系统登陆的强制性技术标准或要求。 (四)用户采用实名制管理模式。 (五)用户必须使用自己的U盾和密码登陆系统,严禁挪用、转借他人。 第二章管理职责 第五条超级系统管理员职责 负责本级用户管理以及对下一级系统管理员管理。包括创建各类申请用户、用户有效性管理、为用户分配经授权批准使用的业务系统、为业务管理员提供用户授权管理的操作培训和技术指导。 第八条业务管理员职责 负责本级本业务系统角色制定、本级用户授权及下一级本业务系统业务管理员管理。负责将上级创建的角色或自身创建的角色授予相应的本级用户和下一级业务管理员,为本业务系统用户提供操作培训和技术指导,使其有

权限实施相应业务信息管理活动。 第九条用户职责 用户须严格管理自己用户名和口令以及U盾,遵守保密性原则,除获得授权或另有规定外,不能将收集的数据信息向任何第三方泄露或公开。系统内所有用户信息均必须采用真实信息,即实名制登记。 第三章用户管理 第十条用户申请和创建 (一)申请人在《用户账号申请和变更表》上填写基本情况,提交所在部门分管副总; (二)所在部门分管副总确认申请业务的用户身份权限,并在《用户账号申请和变更表》上签字确认,提交总经理审核。 (三)总经理审核并在《用户账号申请和变更表》上签字确认。 (四)申请人持签字确认的《用户账号申请和变更表》到行政后勤部领取U盾(修改权限不需领取U盾)。 (五)申请人持签字确认的《用户账号申请和变更表》和U盾到信息中心,创建用户或者变更权限。 (六)系统管理员和业务管理员将创建的用户名、口令告知申请人本人,并要求申请人及时变更口令; (七)系统管理员和业务管理员将《用户账号申请和变更表》存档管理。 第十一条用户变更和停用 (一)用户因工作岗位变动,调动、离职等原因导致使用权限发生变化或需要注销其账号时,应填写《用户账号申请和变更表》,按照用户账号停用的相关流程办理,由系统管理员和业务管理员对其权限进行修改或注销。 (二)行政后勤部主管确认此业务用户功能权限改变原因或离职,并在《用户账号申请和变更表》上签字确认; (三)用户归属部门主管确认此业务用户功能权限改变原因或离职,并

实验一 Linux基本命令 权限管理

实验一Linux基本命令: 权限管理 一、实验目的: 通过实验熟悉Linux操作系统环境,掌握Linux基于多用户的权限管理机制。 二、实验要求: (1) 掌握Linux/bash环境下命令的使用 (2) 掌握Linux用户权限管理 三、实验内容 一: 观察系统的结构和文件属性 以超级用户身份登录系统(用户名root) $ pwd //观察用户主目录 $ cd / //退至根目录 $ ls //观察目录结构 $ cd /dev //进入设备文件目录 $ ls -l //观察设备文件的类型,观察每一行的第一个字符 $ cd /etc //进入系统配置文件目录 $ ls //观察配置文件 $ more inittab //查看系统启动配置文件的内容 $ cd / //退至根目录 $ ls -l //观察文件和目录的属主用户和用户组 $ umask //显示当前用户(root)的权限掩码 $ cd ~ 或者$ cd /root //进入用户主目录 $ ls -l / >list //以重定向方式创建文件list $ ls -l list //分析list文件的默认权限 $ mkdir mydir //创建目录 $ ls -l mydir //观察目录mydir的默认权限 二: 用户、用户组及权限管理 1. 创建用户组 $ groupadd student //创建student组 $ groupadd teacher //创建teacher组 2. 创建用户 创建教师用户 创建教师用户teach01,teacher作为主用户组,student为附加用户组 $ useradd teach01 -g teacher -G student 创建教师用户teach02,属主用户组为teacher,无附加用户组 $ useradd teach02 –g teacher

(完整版)linux文件系统管理-权限管理实验4报告

实验报告 课程Linux系统应用与开发教程实验名称linux文件系统管理-权限管理(高级设置) 一、实验目的 1、掌握Linux文件系统权限的设置 2、掌握linux用户帐号与组管理 3、掌握linux 文件共享的设置方法 4、掌握linux 文件共享的权限设置方法 二、实验内容 1、使用root帐号通过系统提供的6个虚拟控制台登陆到linux,或在x-windows开启一个终端。 2、完成以下的实验内容 (1)、假设你是系统管理员:现要在公司linux服务器系统中新增一些用户与一个用户组。 ?使用groupadd account 添加一个名为account的组 ?使用useradd -G account acc-user1,(该命令将添加一个用户名为acc-user1的用户, 同时会建立一个与用户名同名的私有组(该私有组为用户的默认组,这个组中只有一个用户名),并把该用户将加入account的标准组,同时,按同样的方法建立acc-user2、acc-user3、acc-user4。 ?建立用户后,请使用x-window中的用户与组管理工具查看用户与组建立情况,检查用户与组的归属情况。 (2)、开启多个控制台,分别使用acc-user1、acc-user2、acc-user3登陆系统(可以在控制台分别登陆,也可以在X-windows中多开几个终端程序,默认使用root登陆,然后使用su命令通过切换用户的方式登陆,其语法为“su - user-name”,提示可以在登陆成功后运行命令“id”查看当前登陆的用户属于哪些组,当前的默认组是什么?) (3)、为account组建立一个公共共享目录/home/account-share,满足以下的权限设定要求,以及设置何种的umask: ?该目录的拥有者为acc-user1,所属组为account。 ?在该目录下建立一个/home/account-share/full-share的子目录,修改该目录的权限,使得account组的成员均能在对该目录有完全控制权限,account组外的其他用户没有任何权限,即account组的成员都可以在该目录下建立文件,同时在该子目录full-share下建立的文件,只有文件建立者有权限删除,并且每个用户在该子目录full-share下建立的文件也能自动与该account组成员可读共享。 ?在/home/account-share/为每个用户建立一个与用户名同名的子目录(如/home/account-share/acc-user1为用户acc-user1的目录,其拥有者为acc-user1,所在的组为account),配置该子目录的拥有者有完全控制权限,而同组用户只能读取,同时在用户在该目录下建立的文件,可供同组用户读。 (4)、考虑完成以上的共享目录权限设置,应注意哪些设置。包括目录的权限,目录的拥有者,目录所在的组,具体文件的权限,umask设置等。 (5)、实验报告应体现出使用不同身份的用户对所配置目录的访问测试过程。 三、实验环境 安装有vmware或visual pc软件的window主机,系统中有提供turbolinux或redhat的硬盘

实验五、用户管理与权限管理

实验五、用户管理和权限管理 一、实验目的 1、掌握对系统用户和组的建立与管理。 2、掌握linux的文件访问权限和访问权限类型。 3、掌握如何设置文件访问权限。 二、实验重点与难点 1、学会使用useradd、usermod和userdel命令 2、学会使用chmod设置文件权限 三、实验内容及步骤 1)查看/etc/passwd文件和/etc/shadow文件内容,识别该文件中记录的信 息内容。 2)使用YaST创建新用户user1和用户组group1,将用户user1加入到组 group1。 3)用useradd命令建立2个用户admin和geeko(注意要求创建用户主目 录),设定好对应的用户密码,再用groupadd命令建立一个用户组school。 4)使用命令将admin用户改名为administrator。 5)使用命令将administrator账户锁定,然后再使用该账户登录系统,观 察会发生什么?然后再将账号解除锁定。 6)将linux系统注销使用geeko账号登录,在geeko的主目录下创建两个 新的文件K1,K2。在/tmp目录下创建两个文件W1,W2。 7)删除geeko账号及其主目录。并尝试删除所有属于geeko用户的文件。 8)在/tmp目录中创建两个新文件newfile,test,将newfile文件访问权限 设置为rwxrw-rw-,test文件访问权限设置为rwxr--r-- 。 9)使用su命令将用户身份切换至administrator,将“I can read and write”写入newfile文件中,并保存。是否可以对test文件进行编辑? 10)如果要实现其他用户对test文件的编辑权限,应该如何设置该文件的 权限?写出操作的命令。 11)创建一个目录directory,将目录访问权限设置为rwxrwxrw-。

Linux文件和目录的权限

Linux初探>Linux文件和目录的权限 几个基本概念: ·文件所有者(用户)owner ·用户组group ·其他人others ·root 文件属性:ls -al 查看文件及属性 第一列:文件类型和权限 第1个字符代表文件类型(文件、目录或链接文件等) 第234个字符表示文件所有者对文件/目录的权限 第567个字符表示文件所有者所在用户组对文件/目录的权限 第890个字符表示文件所有者所在用户组之外的用户对文件/目录的权限 权限用固定的rwx序列表示,有该权限则写相应字符,无权限则写- root拥有最高权限 第二列表示有多少个文件名连接到此节点(i-node) 第三列表示这个文件/目录的“所有者”账号 第四列表示这个文件所属的用户组 第五列为这个文件的大小,默认单位B 第六列为这个文件的创建或修改日期。中文日期为乱码可以使用“LANG=en_US”修改语言 第七列为文件名,前面为“.”则为隐藏文件 改变文件属性与权限: 1.chgrp改变文件所属用户组 语法:chgrp [-R] groupname dirname/filename 参数:-R 递归,同时改变目录及其下所有子目录、文件的权限 要求:groupname存在 问题:能否改变用户组为文件所有者不支持的用户组。如果可以,会是什么情况。

2.chown改变文件所有者 语法:chown [-R] username dirname/filename 要求:必须是存在的用户 问题:改变文件所有者或,所属用户组是否随之改变。 3.chmod改变文件/目录权限 数字法: 用421分别表示rwx的权值,用权值和表示权限,如5代表权限r-x,7代表rwx。 用三位数表示完整权限,如755代表rwxr-xr-x。 字符法: 第一组字符:u(user)文件所有者、g(group)用户组、o(others)其他人。a (all)所有人 第二组字符:+ 添加权限、- 去掉权限、=赋予权限 第三组字符:r读 w写 x执行 语法:chmod [-R] 权限 dirname/filename 例:chmod 755 .bashrc chmod u=rwx,go=rx .bashrc chmod a+w .bashrc 目录与文件的权限意义: 文件: r:可读取此文件的实际内容,如读取文本文件的文字内容。 w:可以编辑、新增或是修改文件内容。但不包含删除文件本身。 x:执行。在Linux中文件能否被执行看权限而不看后缀。 目录: r:可以读取该目录下的目录结构,可以查询该目录下的文件名,但不可进入该目录 w:目录写权限可以做如下事情,很重要,慎重对待。 ·新建新的文件/目录 ·删除已存在的文件与目录 ·将已存在的文件或目录重命名 ·转移该目录内的文件或目录位置 总的来说,就是改变目录结构的权限。 x:可以进入该目录 文件默认权限:umask 输入umask数字模式查看默认权限。显示出的是被去掉的权限。 输入umask -S 字符模式查看默认权限,显示的是拥有的权限。 新建文件在默认权限基础上默认再去掉所有x权限。 如:

5文件权限管理

实训项目5 文件权限管理 一、实训目的 ●掌握利用chmod及chgrp等命令实现Linux文件权限管理。 ●掌握磁盘限额的实现方法。 二、项目背景 某公司有60个员工,分别在5个部门工作,每个人工作内容不同。需要在服务器上为每个人创建不同的账号,把相同部门的用户放在一个组中,每个用户都有自己的工作目录。并且需要根据工作性质给每个部门和每个用户在服务器上的可用空间进行限制。 假设有用户user1,请设置user1对/dev/sdb1分区的磁盘限额,将user1对blocks的soft设置为5000,hard设置为10000;inodes的soft设置为5000,hard设置为10000。 三、实训内容 练习chmod、chgrp等命令的使用,练习在Linux下实现磁盘限额的方法。 四、实训步骤 子项目1.设置文件权限 ●在用户user1主目录下创建目录test,进入test目录创建空文件file1。并以长格形式显示文件信息,注意文件的权限和所属用户和组。 ●对文件file1设置权限,使其他用户可以对此文件进行写操作。并查看设置结果。 ●取消同组用户对此文件的读取权限。查看设置结果。 ●用数字形式为文件file1设置权限,所有者可读、可写、可执行;其他用户和所属组用户只有读和执行的权限。设置完成后查看设置结果。

●用数字形式更改文件file1的权限,使所有者只能读取此文件,其他任何用户都没有权限。查看设置结果。 ●为其他用户添加写权限。查看设置结果。 ●回到上层目录,查看test的权限。 ●为其他用户添加对此目录的写权限。 子项目2.改变文件的所有者 ●查看目录test及其中文件的所属用户和组。 ●把目录test及其下的所有文件的所有者改成bin,所属组改成daemon。查看设置结果。 ●删除目录test及其下的文件。

用户与权限管理文档

用户与权限管理文档 一、安装SAP客户端 (2) 二、配置SAP客户端 (4) 三、用户管理 (6) 3.1登录SAP服务器 (6) 3.2从无到有建立用户 (9) 3.3从其它用户复制用户 (13) 3.4删除用户 (14) 3.5锁定/解锁用户 (15) 3.6初始用户密码 (15) 3.7给用户分配角色 (16) 四、用户的批量维护 (17) 五、PFCG (22) 六、ST01&SU53使用手册 (38) 七、BW权限管理 (50) 八、SUIM (64) 九、SU20 (97) 十、SU21 (102) 十一、SU22&SU24 (110)

一、安装SAP客户端 当你第一次通过SAP客户端使用SAP产品时,首先你需要安装SAP的客户端,即我们通常所说的SAP Gui。 1.1 安装SAP客户端 (1) 找到SAPGui安装目录,双击SapGuiSetup.exe文件。 (2)在弹出的安装界面选择按钮。

(3)在选择要安装的组件画面只选择SAP GUI、SAP Logon pad和SAP Logon这三个组件, 其它组件都不用选。 (4)选择完成后单击按钮开始安装。 (5)安装完毕后单击"Finish"按钮结束安装过程。 1.2 给SAP客户端打补丁 (1) 双击SAP Gui安装目录下的SAP客户端补丁安装文件,根据提示安装最新的补丁。 至此,SAP客户端安装完成,我们就可以进行下一步的设定了。

二、配置SAP客户端 当安装好SAP Gui之后,你必须对SAP Gui进行配置,以连接到特定的SAP服务器。 2.1 手工配置SAP客户端 (1) 双击桌面的的"SAP Logon"快捷方式图标或单击"开始"->"SAP Front End"->"SAP Logon",运行SAP客户端,进入如下界面: (2)单击按钮,进入服务器参数设置画面。

解读Linux文件权限的设置方法

解读Linux文件权限的设置方法 原文作者:李汉强 Windows系统其实和Linux系统有相似的地方,Windows系统文件、目录的属性有只读、隐藏,而Linux也一样。 Linux中,每一个文件都具有特定的属性。主要包括文件类型和文件权限两个方面。可以分为5种不同的类型:普通文件、目录文件、链接文件、设备文件和管道文件。 所谓的文件权限,是指对文件的访问权限,包括对文件的读、写、删除、执行。Linux 是一个多用户操作系统,它允许多个用户同时登录和工作。因此Linux 将一个文件或目录与一个用户或组联系起来。访问控制列表(ACL:Access Control List)为计算机提供更好的访问控制,它的作用是限制包括root用户在内的所有用户对文件、资源或者套接字的访问。下面就来教大家简单的设置方法。 步骤1 检查系统核心 首先检查你的Linux系统的核心是否有支持ACL的功能。因为Linux系统并不是每一个版本的核心都有支持ACL的功能,而最简单的方法就是检查系统目前的核心能否支持: [root@mail /]# cat /boot/config-kernel-version | grep -i ext3 CONFIG_EXT3_FS=m CONFIG_EXT3_IDEX=y CONFIG_EXT3_FS_XATTR_SHARING=y CONFIG_EXT3_FS_XATTR_USER=y CONFIG_EXT3_FS_XATTR_TRUSTED=y CONFIG_EXT3_FS_ACL=y 此时如果能看到上面的几项则表示已经编译到核心中,ext3文件系统已支持ACL功能,这些功能在编译核心选项中都可以找到。如果编译时找不到,可以到ACL的官方网站来安装Kernel(http://acl.bestbits.at/)。 步骤2 挂载分区 你可以用下列的方式挂载分区并启用ACL: #mount -t ext3 -o acl /dev/sda1 /fs1 你也可以直接写在/etc/fstab文件中,这样就可以在开机后支持ACL功能:#vi /etc/fstab 步骤3 设置ACL权限 ACL常常针对个别用户来进行设置,下面是多个不同的例子: 例如需要创建test1、test2、test3三个用户,可以先用root身份登录系统,然后执行以下命令分别创建三个用户名和密码: [root@mail root]#adduser test1 [root@mail root]#adduser test2 [root@mail root]#adduser test3 [root@mail root]#passwd test1 [root@mail root]#passwd test2 [root@mail root]#passwd test3

linux用户权限的管理

linux用户权限的管理 linux用户权限的管理 Posted on 2009-09-24 10:13 Prayer 阅读(2405) 评论(0) 编辑收藏引用所属分类: U基础管理 在Linux操作系统中,root的权限是最高的,也被称为超级权限的拥有者。普通用户无法执行的操作,root用户都能完成,所以也被称之为超级管理用户。在系统中,每个文件、目录和进程,都归属于某一个用户,没有用户许可其它普通用户是无法操作的,但对root除外。root用户的特权性还表现在root可以超越任何用户和用户组来对文件或目录进行读取、修改或删除(在系统正常的许可范围内);对可执行程序的执行、终止;对硬件设备的添加、创建和移除等;也可以对文件和目录进行属主和权限进行修改,以适合系统管理的需要(因为root是系统中权限最高的特权用户);一、对超级用户和普通用户的理解;1、什么是超级用户;在所有Linux系统中,系统都是通过UID来区分用户权限级别的,而UID为0的用户被系统约定为是具有超级权限。超级用户具有在系统约定的最高权限满园内操作,所以说超级用户

可以完成系统管理的所有工具;我们可以通过/etc/passwd 来查得UID为0的用户是root,而且只有root对应的UID 为0,从这一点来看,root用户在系统中是无可替代的至高地位和无限制权限。root 用户在系统中就是超级用户;2、理解UID 和用户的对应关系当系统默认安装时,系统用户和UID 是一对一的对关系,也就是说一个UID 对应一个用户。我们知道用户身份是通过UID 来确认的,我们在《用户(user)和用户组(group)配置文件详解》中的UID 的解说中有谈到?UID 是确认用户权限的标识,用户登录系统所处的角色是通过UID 来实现的,而非用户名;把几个用户共用一个UID 是危险的,比如我们把普通用户的UID 改为0,和root共用一个UID ,这事实上就造成了系统管理权限的混乱。如果我们想用root权限,可以通过su或sudo 来实现;切不可随意让一个用户和root分享同一个UID ;?在系统中,能不能让UID 和用户是一对多的关系?是可以的,比如我们可以把一个UID为0这个值分配给几个用户共同使用,这就是UID 和用户的一对多的关系。但这样做的确有点危险;相同UID的用户具有相同的身份和权限。比如我们在系统中把beinan这个普通用户的UID改为0后,事实上这个普通用户就具有了超级权限,他的能力和权限和root用户一样;用户beinan所有的操作都将被标识为root 的操作,因为beinan的UID为0,而UID为0的用户是root ,

linux文件系统的权限王国(一)

作者:池建强 在这个系列中和?大家聊聊 Linux 的?文件、?用户、?用户组、?文件系统的权限等内容,其中很多细节也是我使?用了很?长时间 Linux 后才真正掌握,希望?大家不?用那么久。 为什么是 Linux ?我觉得写技术的东?西还是相对严谨?一些好,虽然Unix 、Linux 、OS X ?一脉相承,但在具体命令上还是会有些差异,这个系列?文章?里所有的命令和显?示结果都是在 Linux 上进?行的,?大家可以对照在 Mac 上试试,当然最后也会讲?一点 OS X 的内容,否则怎么叫 MacTalk 呢? 在开始讲 Linux ?王国的?臣民之前,先介绍?一下?王国中最?牛的主:root ,这货不翻译为「根」,也不叫「管理员」,?而是被尊称为超级Linux ?文件系统的权限?王国(?一)

?用户,是不是觉得?高端霸?气?超级?二字绝不是恭维之词,从 Linux ?王国诞?生之初,root 就存在了,他会?一直霸占着超级?用户的?角?色并世世代代存在下去,没有禅让,没有民选,没有换位,所有的?用户都?自他?而起。如果你以为 root 会像上帝创造亚当和夏娃那样,让这?二位开开?心?心?生娃去了,那你就太Naive了。Linux 系统中的所有?用户要么由root 创建,要么借?用 root 的权限创建,等级极为森严,总之没有 root 的允许,想搞出?一位新?用户绝?无可能。看到这你们是不是都开始觉得计划?生育政策好啦? root 不仅能够管理?用户,还能管理?文件系统、进程、设备、??网络、通信、协议等等,总之他就像站在神?山上的神祗,俯视着芸芸众?生,看着数据信息在软件和硬件之间川流不息,时不时的做?一些计划性干预,如果有?人想超越系统的规则,他就能让你消失的像从来没有存在过。 所以那些成天叫嚣被蹂躏被代表的民众,看看 root,?大家?心理就会舒服?一些。 以 root 开篇,下?面我们聊聊 Linux 的?文件系统和索引节点。 Linux 的?文件系统本?身是?比较复杂的,仅 ext2、ext3 和 ext4 就得解释好?几天,本?文的重点不在于此,所以简单介绍?一下。?文件系统主要是?用来保存?文件和相关结构的,让?文件存储更安全、更快、更容易检索、能?支持更?大的物理介质等等。在 Linux 系统中,每个磁盘分区都可以看做?一个?文件系统,每个系统都有?自?己的??目录结构,Linux 会把这些分区按照?一定的?方式组织成统?一的??目录结构,?方便?用户访问。但是每个分区上的?文件系统都是独?立的,可以采?用不容的?文件格式,就像?一国两制?一样,虽然统?一,但是?自治。 那么如何查看?文件系统的格式呢?可以使?用 df -T -h 命令,T 表?示打印?文件格式,h 表?示?用G 或 M 来显?示?文件?大?小,如下:

(完整版)Linux系统应用实验指导书(实验2)-账户管理和权限管理

实验二账户管理和权限管理 1、实验目的 (1)理解账户的实质 (2)学会设置和管理口令 (3)理解Linux系统的权限 (4)学会设置基本操作权限和特殊权限 2、实验内容 (1)使用命令行添加和管理普通用户 (2)使用命令行添加和管理组用户 (3)更改文件和目录的操作权限 (4)设置特殊权限 3、实验步骤 (A)新建普通用户,用户名是学号(以AP0604241为例),密码为123456 # useradd ap0604241 # passwd ap0604241 (B)用同样的方法新建用户linux,密码是linux (C)观察一下用户linux和ap0604241所在的组 # id linux # id ap0604241 (D)转换用户ap0604241 # su - ap0604241 (E)进入目录/home/linux $ cd /home/linux 观察是否成功,若否,为什么? (F)在根用户下,修改用户ap0604241的用户属性,使得该用户能够访问linux的HOME 目录 # usermod - G linux ap0604241 # id # su - ap0604241 $ cd /home/linux 观察一下是否成功,若否,为什么? $ su - # ll -l /home/ | grep linux # chmod 750 /home/linux # su - ap0604241

五邑大学信息学院Linux系统应用实验指导书 $ cd /home/linux (G)利用用户ap0604241在linux的HOME目录下创建文件,删除文件 $ touch file1 file2 观察是否成功,若否,为什么?继续下面操作 $ su - # chmod 770 /home/linux # su - ap0604241 $ cd /home/linux $ touch file1 file2 $ ll $ rm file2 (H)特殊权限设置 $ su - # ll /home | grep linux # chmod o+t /home/linux # ll /home | grep linux # su - linux # touch file2 # su ap0604241 # rm file1 # rm file2 观察实验结果 (I)保存下列文件,打包压缩 /etc/passwd /etc/group /home目录的所有目录信息 以上所有文件保存在/home/ap0604241(学生的学号)目录下,文件名为ap0604241.tar.gz 4、实验要求 在虚拟机上将上述命令熟练掌握,等指导老师检查完方可离开。 完成实验报告,并以word文件的形式发送到网络教学平台,步骤(I)中的文件以附件的形式一起发送到网络教学平台上。 1

实验五 Linux文件系统和权限管理

实验5 Linux文件系统和权限管理 1 实验目的 1、掌握Linux文件系统的控制机制及权限的表示方法。 2、掌握权限管理常用的命令。 2 实验环境 VMware中已经安装好CentOS5.4版本。 3 实验原理 1、Linux文件系统权限及管理机制可参见教材P83~P84。 2、Linux常用文件权限管理命令主要有:chmod、chown两个,这些命令的使用可参见教材P86~P104或者帮助手册。 4 实验任务 1、使用chm od、chown命令完成文件权限的设置、修改等操作。 5 实验步骤 1、使用命令查看/etc/hosts文件的权限,其权限是。 2、使用命令可以复制文件/etc/hosts到目录/tmp 下,然后使用命令或设置其读写权限为:文件所有者可以读、写和执行,同组用户可以读和执行,其他用户只可以执行。(要求使用两种方法实现) 3、修改题目2中复制的文件的所有者:所有者为用户test(需要事先创建),组所有者为m ail,使用的命令是。 4、查看系统当前的um ask值,并设置umask值为033,创建文件word,其权限是。(自己验证。想一想,为什么?) 5、将系统的时间设置为22:10的命令是,将日期和时间按照格式:mm/dd/yy hh:mm:ss显示输出的命令是。 6、保存2009年全年的日历在文件cal2009中的命令是。 7、将2009年1月的日历导出保存到文件cal.1中的命令是,将2009年2月的日历追加到2009年1月的日历后面的命令是。 8、假定需要显示信息:host: 主机名。使用hostnam e命令替换显示主机的名称的操作是

NC系统用户及权限管理规定

N C系统用户及权限管理 规定 Document serial number【NL89WT-NY98YT-NC8CB-NNUUT-NUT108】

N C-E R P系统用户账号及权限管理制度 第一章总则 第一条 NC-ERP系统用户的管理包括系统用户ID的命名;用户ID的主数据的建立;用户ID的增加、修改;用户ID的终止;用户密码的修改;用户ID的锁定和解锁;临时用户的管理;用户ID的安全管理等。 第二章管理要求 第二条 NC-ERP系统管理员(以下简称系统管理员)在系统中不得任意增加、修改、删除用户ID,必须根据《NC-ERP系统用户账号申请表》和相关领导签字审批才能进行相应操作,并将相关文档存档。 第三条 用户ID的持有人特别是共享的用户ID必须保证用户ID和用户密码的保密和安全,不得对外泄漏,防止非此用户ID的所有者登录系统。 第四条 用户管理员要定期检查系统内用户使用情况,防止非法授权用户恶意登录系统,保证系统的安全。 第五条 用户ID持有人要对其在系统内的行为负责,各部门领导要对本部门用户的行为负责。 第六条

用户ID的命名由系统管理员执行,用户ID命名应遵循用户ID的命名规则,不得随意命名。 第七条 用户ID主数据库的建立应保证准确、完整和统一,在用户ID发生改变时,用户管理员应及时保证主数据库的更新,并做好用户ID变更的归档工作。 第八条 对用户申请表等相关文档各申请部门的用户管理员必须存档,不得遗失。 第九条 公司NC-ERP系统中各部门必须明确一名运维管理人员负责本部门用户管理、权限管理及基础数据维护等相关工作。 第三章增加、修改用户ID的管理 第十条 公司NC-ERP系统中增加、修改用户ID应符合下列情况之一: 1、因工作需要新增或修改用户ID; 2、用户ID持有人改变; 3、用户ID封存、冻结、解冻; 4、单位或部门合并、分离、撤消; 5、岗位重新设置; 6、其他需要增加或修改公司NC-ERP系统中用户ID的情况。 第十一条

Linux目录和权限设置

Linux文件和目录访问权限设置 一、文件和目录权限概述 在linux中的每一个文件或目录都包含有访问权限,这些访问权限决定了谁能访问和如何访问这些文件和目录。 通过设定权限可以从以下三种访问方式限制访问权限:只允许用户自己访问;允许一个预先指定的用户组中的用户访问;允许系统中的任何用户访问。同时,用户能够控制一个给定的文件或目录的访问程度。一个文件活目录可能有读、写及执行权限。当创建一个文件时,系统会自动地赋予文件所有者读和写的权限,这样可以允许所有者能够显示文件内容和修改文件。文件所有者可以将这些权限改变为任何他想指定的权限。一个文件也许只有读权限,禁止任何修改。文件也可能只有执行权限,允许它想一个程序一样执行。 三种不同的用户类型能够访问一个目录或者文件:所有着、用户组或其他用户。所有者就是创建文件的用户,用户是所有用户所创建的文件的所有者,用户可以允许所在的用户组能访问用户的文件。通常,用户都组合成用户组,例如,某一类或某一项目中的所有用户都能够被系统管理员归为一个用户组,一个用户能够授予所在用户组的其他成员的文件访问权限。最后,用户也将自己的文件向系统内的所有用户开放,在这种情况下,系统内的所有用户都能够访问用户的目录或文件。在这种意义上,系统内的其他所有用户就是other用户类。 每一个用户都有它自身的读、写和执行权限。第一套权限控制访问自己的文件权限,即所有者权限。第二套权限控制用户组访问其中一个用户的文件的权限。第三套权限控制其他所有用户访问一个用户的文件的权限,这三套权限赋予用户不同类型(即所有者、用户组和其他用户)的读、写及执行权限就构成了一个有9种类型的权限组。 我们可以用-l参数的ls命令显示文件的详细信息,其中包括权限。如下所示: [root@localhost ~]# ls -lh 总用量 368K -rw-r--r-- 1 root root 12K 8月 15 23:18 conkyrc.sample drwxr-xr-x 2 root root 48 9月 4 16:32 Desktop -r--r--r-- 1 root root 325K 10月 22 21:08 libfreetype.so.6

linux的访问权限

一、文件和目录权限概述 在linux中的每一个文件或目录都包含有访问权限,这些访问权限决定了谁能访问和如何访问这些文件和目录。 通过设定权限可以从以下三种访问方式限制访问权限:只允许用户自己访问;允许一个预先指定的用户组中的用户访问;允许系统中的任何用户访问。同时,用户能够控制一个给定的文件或目录的访问程度。一个文件活目录可能有读、写及执行权限。当创建一个文件时,系统会自动地赋予文件所有者读和写的权限,这样可以允许所有者能够显示文件内容和修改文件。文件所有者可以将这些权限改变为任何他想指定的权限。一个文件也许只有读权限,禁止任何修改。文件也可能只有执行权限,允许它想一个程序一样执行。 三种不同的用户类型能够访问一个目录或者文件:所有着、用户组或其他用户。所有者就是创建文件的用户,用户是所有用户所创建的文件的所有者,用户可以允许所在的用户组能访问用户的文件。通常,用户都组合成用户组,例如,某一类或某一项目中的所有用户都能够被系统管理员归为一个用户组,一个用户能够授予所在用户组的其他成员的文件访问权限。最后,用户也将自己的文件向系统内的所有用户开放,在这种情况下,系统内的所有用户都能够访问用户的目录或文件。在这种意义上,系统内的其他所有用户就是other用户类。 每一个用户都有它自身的读、写和执行权限。第一套权限控制访问自己的文件权限,即所有者权限。第二套权限控制用户组访问其中一个用户的文件的权限。第三套权限控制其他所有用户访问一个用户的文件的权限,这三套权限赋予用户不同类型(即所有者、用户组和其他用户)的读、写及执行权限就构成了一个有 9种类型的权限组。 我们可以用-l参数的ls命令显示文件的详细信息,其中包括权限。如下所示: [root@localhost ~]# ls -lh 总用量 368K -rw-r--r-- 1 root root 12K 8月 15 23:18 conkyrc.sample drwxr-xr-x 2 root root 48 9月 4 16:32 Desktop -r--r--r-- 1 root root 325K 10月 22 21:08 libfreetype.so.6 drwxr-xr-x 2 root root 48 8月 12 22:25 MyMusic -rwxr-xr-x 1 root root 9.6K 11月 5 08:08 net.eth0 -rwxr-xr-x 1 root root 9.6K 11月 5 08:08 net.eth1 -rwxr-xr-x 1 root root 512 11月 5 08:08 net.lo drwxr-xr-x 2 root root 48 9月 6 13:06 vmware 当执行ls -l 或 ls -al 命令后显示的结果中,最前面的第2~10个字符 是用来表示权限。第一个字符一般用来区分文件和目录:

Linux chmod命令修改文件与文件夹权限的命令附实例

Linux chmod命令修改文件与文件夹权限的命令附实例 在linux中要修改一个文件夹或文件的权限我们需要用到linux chmod命令来做,下面我写了几个简单的实例大家可参考一下 语法:chmod [who] [+ | - | =] [mode] 文件名 命令中who的含义为 u 表示“用户(user)”,即文件或目录的所有者。 g 表示“同组(group)用户”,即与文件属主有相同组ID的所有用户。 o 表示“其他(others)用户”。 a 表示“所有(all)用户”。它是系统默认值。 操作符号可以是: + 添加某个权限。 - 取消某个权限。 = 赋予给定权限并取消其他所有权限(如果有的话)。 设置mode所表示的权限可用下述字母的任意组合: r 可读。 w 可写。 x 可执行。 X 只有目标文件对某些用户是可执行的或该目标文件是目录时才追加x 属性。 s 在文件执行时把进程的属主或组ID置为该文件的文件属主。方式“u+s”设置文件的用户ID位,“g+s”设置组ID位。

t 保存程序的文本到交换设备上。 u 与文件属主拥有一样的权限。 g 与和文件属主同组的用户拥有一样的权限。 o 与其他用户拥有一样的权限。 实例,修改文件可读写属性的方法,例如: 把index.html 文件修改为可写可读可执行: chmod 777 index.html 要修改目录下所有文件属性可写可读可执行: chmod 777 *.* 把文件夹名称与后缀名用*来代替就可以了。 比如:修改所有htm文件的属性: chmod 777 *.htm 修改文件夹属性的方法 把目录/images/xiao 修改为可写可读可执行 chmod 777 /images/xiao 修改目录下所有的文件夹属性 chmod 777 * 把文件夹名称用*来代替就可以了 要修改文件夹内所有的文件和文件夹及子文件夹属性为可写可读可执行chmod -R 777 /upload

linux账号和权限管理

linux账号和权限管理 用户账号和组账号概述: 1、用户账号 ?超级用户:root用户是Linux系统中默认的超级用户账号,对本主机拥有最高权限, 类似Windows的administrator用户。进行系统管理,维护时,建议使用root用户, 平时建议使用普通用户。 ?普通用户:普通用户的账号需要由root用户或其他管理员用户创建,权限受到一 定限制,一般只在用户自己的宿主目录中拥有完整权限。 ?程序用户:在安装Linux系统及部分应用程序时,会添加一些特定的低权限账号。 这些用户一般不允许登录到系统,仅用于维持系统或某个程序正常的运行,如bin,ftp,mail。 2、组账号 将多个用户集合在一起,即构成一个用户组,用于表示该组内所有用户的账号称为组账号。每一个用户账号至少属于一个组,称为该用户的基本组(或私有组);若该用户还在其他组中,则这些组为该用户的附加组(或公共组)。对组账号设置的权限,适用于组内的每个用户。 3、UID和GID号 Linux系统中每一个用户账号都有一个数字形式的身份标记,称为UID(User IDentity,用户标示号,)UID作为区分用户的基本数据,原则上每个用户的UID号是唯一的。root用户的UID号固定值为0,而程序用户账号的UID号默认为1~499,500~60000 默认分配给普通用户使用。 与UID类似,每一个组账号也有一个数字形式的身份标记,称为GID(Group IDentity,组标示号)。root组账号的GID号固定值为0,程序组账号的GID号默认为1~499,500~60000的GID号给普通组使用。 用户账号管理 1、用户账号文件 与用户账号相关的配置文件有两个,分别是/etc/passwd,/etc/shadow。前者保存用户名称,宿主目录,登录shell等基本信息,后者用于保存密码,账号有效期等信息。配置文件中,每一行对应一个用户账号,不同的配置项之间用:分隔。 1)passwd文件中的配置行格式 passwd开头包括了root及各个程序用户的信息,系统新增加的用户保存到passwd文件的末尾。所有用户都可以访问passwd文件中的内容,但只有root用户才能进行更改。每一行有七个字段,用冒号隔开,从左到右各字段含义如下: ?第1字段:用户账号的名称,登录系统时使用的识别名称。 ?第2字段:经过加密的用户密码字串,或密码占位符“x”。

用户与权限管理制度

用户权限分配管理制度 一、用户权限管理 (一)用户类型 1.系统管理员: 是指省、市、县疾病预防控制中心(防疫站)可以使用《中国疾病预防控制信息系统》中的《用户权限管理系统》,为各级责任报告单位和各相关疾病预防控制机构建立帐号及分配权限的用户,每级有且只有一个。 2.本级用户: 是指根据科室或单位的业务分工,由本级系统管理员分配的具有不同权限和业务操作功能的用户。 3.直报用户: 指由县(市、区)级系统管理员分配的可使用《中国疾病预防控制信息系统》报告各类报告卡的用户。 (二)用户职责 本系统采用的是用户集中管理和用户分级管理相结合的管理方式,省、地(地级市)、县(县级市)的疾病预防控制中心须指定专门系统管理员负责系统帐户管理与各应用子系统的用户分配。鼠疫、结核病、艾滋病管理系统由专病报告管理部门(机构)负责,其他专

病管理系统由负责网络直报的疫情管理部门负责。 1.省、地市级系统管理员 负责为本级用户建立帐号,并对其和下级系统管理员进行管理,利用上级授予的权限定制适合本级使用的角色,将系统默认角色或创建的角色授予相应的本级用户和下级系统管理员,使其有权实施相应业务活动。 2.县级系统管理员 负责为本级用户和直报用户建立帐号并对其进行管理;利用上级授予的权限定制适合本级使用的角色,将系统默认角色或创建的角色授予相应的本级用户和直报用户,使其有权实施相应业务活动。(三)用户建立 1.建立的原则 (1)不同类型用户的建立应遵循满足其工作需要的原则,而用户的权限分配则应以保障数据直报的高效、准确、安全为原则。 (2)用户的权限分配应尽量使用系统提供的角色划分。如需特殊的操作权限,应在准确理解其各项操作内容的基础上,尽量避免和减少权限相互抵触、交叉及嵌套情况的发生,经调试成功后,再创建相应的角色赋予本级用户或直报用户。所有传染病疫情责任报告单位,不论其是否具备网络直报条件均有相应的直报用户帐号。 (3)通过对用户进行角色划分,分配报告用户权限,合理限制对个案数据的修改权限,将数据报告与数据利用剥离,即原始数据报