NETFLOW配置及软件

一、测试环境介绍

1、硬件1台6509交换机,1台3745路由器

IOS (tm) c6sup2_rp Software (c6sup2_rp-JS-M), Version 12.1(22)E6, RELEASE SOFTWARE (fc1)

System image file is "disk0:c6sup22-js-mz.121-22.E6.bin"

IOS (tm) 3700 Software (C3745-IS-M), Version

12.2(13)T5, RELEASE SOFTWARE (fc1)

System image file is "flash:c3745-is-mz.122-13.T5.bin"

2、软件solarwinds NetFlow Traffic Analysis 3.0、

ManageEngine_NetFlowAnalyzer_7002、

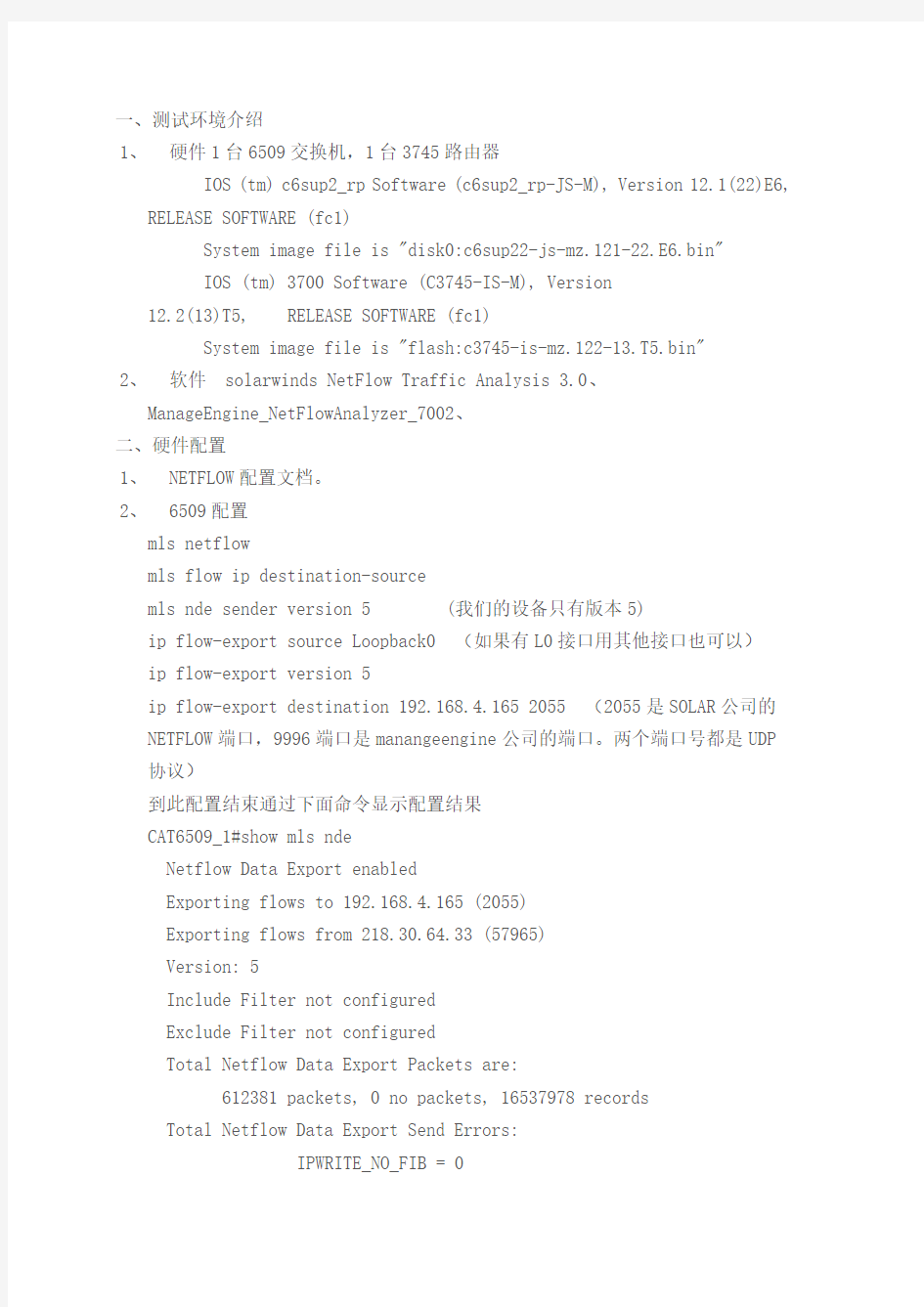

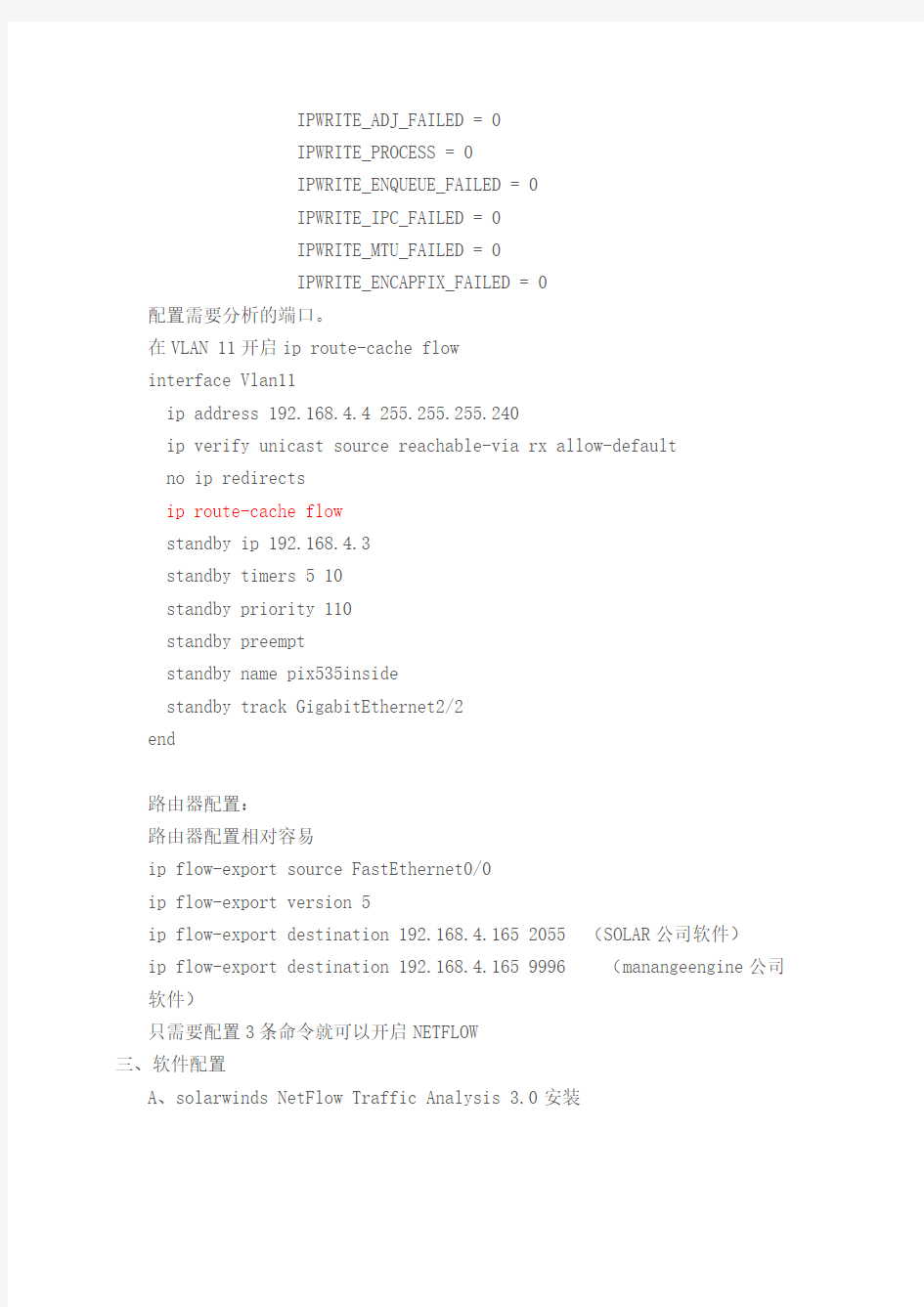

二、硬件配置

1、NETFLOW配置文档。

2、6509配置

mls netflow

mls flow ip destination-source

mls nde sender version 5 (我们的设备只有版本5)

ip flow-export source Loopback0 (如果有L0接口用其他接口也可以)

ip flow-export version 5

ip flow-export destination 192.168.4.165 2055 (2055是SOLAR公司的NETFLOW端口,9996端口是manangeengine公司的端口。两个端口号都是UDP 协议)

到此配置结束通过下面命令显示配置结果

CAT6509_1#show mls nde

Netflow Data Export enabled

Exporting flows to 192.168.4.165 (2055)

Exporting flows from 218.30.64.33 (57965)

Version: 5

Include Filter not configured

Exclude Filter not configured

Total Netflow Data Export Packets are:

612381 packets, 0 no packets, 16537978 records

Total Netflow Data Export Send Errors:

IPWRITE_NO_FIB = 0

IPWRITE_ADJ_FAILED = 0

IPWRITE_PROCESS = 0

IPWRITE_ENQUEUE_FAILED = 0

IPWRITE_IPC_FAILED = 0

IPWRITE_MTU_FAILED = 0

IPWRITE_ENCAPFIX_FAILED = 0

配置需要分析的端口。

在VLAN 11开启ip route-cache flow

interface Vlan11

ip address 192.168.4.4 255.255.255.240

ip verify unicast source reachable-via rx allow-default

no ip redirects

ip route-cache flow

standby ip 192.168.4.3

standby timers 5 10

standby priority 110

standby preempt

standby name pix535inside

standby track GigabitEthernet2/2

end

路由器配置:

路由器配置相对容易

ip flow-export source FastEthernet0/0

ip flow-export version 5

ip flow-export destination 192.168.4.165 2055 (SOLAR公司软件)

ip flow-export destination 192.168.4.165 9996 (manangeengine公司软件)

只需要配置3条命令就可以开启NETFLOW

三、软件配置

A、solarwinds NetFlow Traffic Analysis 3.0安装

1、solar公司的netflow网上可以下到,这个款软件安装时候需要系统已经安装

https://www.360docs.net/doc/0d814141.html,work.Performance.Monitor.SLX.Edition.版本软件才可以安装

2、安装https://www.360docs.net/doc/0d814141.html,work.Performance.Monitor.SLX.Edition.V9版

本需要SQL2005支持。安装步骤我就不详细说明了就是一路下一步。然后安装SQL2005也是一路下一步点击。最后安装solarwinds NetFlow Traffic Analysis

3.0

3、软件安装完毕后通过软件配置向导进行部署。

这步是WWW配置直接NEXT。

这步是最后一步了。就按照默认选就可以了。注意看最后的是netflow就是一会我们要测试的软件。然后继续2次NETX就配置完毕。就会打开SLO的软件界面

点击NEW添加设备。网络设备需要配置SNMP这个就不做配置介绍了。

添加好设备就可以通过浏览器输入自己的WEB地址就可以访问NETFLOW了。

这个是SL的界面如果需要NETFLOW需要点击红色的连接。

这里显示我在SNMP里面添加的设备选择EDIT可以编辑设备端口点击+号可以展开显示监控的端口,注意看一下更新时间以确定设备是否在继续更行NETFLOW 信息。

展开图展开图

EDIT图

点击任意端口会出现饼图来分析接口的流量和数据。

B、ManageEngine_NetFlowAnalyzer_7002

1、本软件安装比较简单只需要无限制的NEXT就可以完成安装。

2、需要IIS支持,默认WEB是8080

3、不需要在软件中添加任何设备只需要网络设备配置正确软件就可以显示相应流量。

4、安装好后直接通过浏览器访问,下面是一些截图介绍

四、软件对比

1、solarwinds NetFlow Traffic Analysis 3.0

优点:可以显示出来设备具体端口如CISCO设备可以现出来准确的端口号,界面图形化优化的比较漂亮适合给领导出月报使用。据说此款软件功能强大(不过我还没研究出来)。谣传网上有破解版本,适合长期测试研究使用。

缺点:纯英文、价格昂贵、NETFLOW不能通过源地址目的地址区分(也可能我没研究透)、安装比较繁琐,需要数据库等支持,比较考验硬件资源。

2、ManageEngine_NetFlowAnalyzer_7002

优点:多语言支持,安装简单。

缺点:30天试用版,设备名称显示不完全如CISCO设备显示出来的端口为index.

NETFLOW配置及软件

一、测试环境介绍 1、硬件1台6509交换机,1台3745路由器 IOS (tm) c6sup2_rp Software (c6sup2_rp-JS-M), Version 12.1(22)E6, RELEASE SOFTWARE (fc1) System image file is "disk0:c6sup22-js-mz.121-22.E6.bin" IOS (tm) 3700 Software (C3745-IS-M), Version 12.2(13)T5, RELEASE SOFTWARE (fc1) System image file is "flash:c3745-is-mz.122-13.T5.bin" 2、软件solarwinds NetFlow Traffic Analysis 3.0、 ManageEngine_NetFlowAnalyzer_7002、 二、硬件配置 1、NETFLOW配置文档。 2、6509配置 mls netflow mls flow ip destination-source mls nde sender version 5 (我们的设备只有版本5) ip flow-export source Loopback0 (如果有L0接口用其他接口也可以) ip flow-export version 5 ip flow-export destination 192.168.4.165 2055 (2055是SOLAR公司的NETFLOW端口,9996端口是manangeengine公司的端口。两个端口号都是UDP 协议) 到此配置结束通过下面命令显示配置结果 CAT6509_1#show mls nde Netflow Data Export enabled Exporting flows to 192.168.4.165 (2055) Exporting flows from 218.30.64.33 (57965) Version: 5 Include Filter not configured Exclude Filter not configured Total Netflow Data Export Packets are: 612381 packets, 0 no packets, 16537978 records Total Netflow Data Export Send Errors: IPWRITE_NO_FIB = 0

实验7:防火墙配置与NAT配置(MSR路由器版)

大连理工大学本科实验报告 课程名称: 学院(系): 专业: 班级: 学号: 学生姓名: 年月日

大连理工大学实验报告 学院(系):专业:班级: 姓名:学号:组:___ 实验时间:实验室:实验台: 指导教师签字:成绩: 实验七:防火墙配置与NAT配置 一、实验目的 学习在路由器上配置包过滤防火墙和网络地址转换(NAT) 二、实验原理和内容 1、路由器的基本工作原理 2、配置路由器的方法和命令 3、防火墙的基本原理及配置 4、NAT的基本原理及配置 三、实验环境以及设备 2台路由器、1台交换机、4台Pc机、双绞线若干 四、实验步骤(操作方法及思考题) {警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。} 1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别 将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。配置IP 地址,以及配置PC A 和B 的缺省网关为 202.0.0.1,PC C 的缺省网关为 202.0.1.1,PC D 的缺省网关为 202.0.2.1。 202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24 E1202.0.2.1/24AR18-12 AR28-11交叉线 交叉线A B C D 图 1 3、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。(5分) 实际实验中使用了MSR 路由器因此实际代码如下: [Router]interface ethernet 0/0 [Router - GigabitEthernet0/0]ip address 202.0.1.1 255.255.255.0 [Router - GigabitEthernet 0/0]interface ethernet 0/1 [Router - GigabitEthernet 0/1]ip address 202.0.2.1 255.255.255.0 [Router - GigabitEthernet 0/1]interface serial 5/0 [Router -Serial5/0]ip address 192.0.0.2 255.255.255.0 [Router -Serial5/0]shutdown [Router -Serial5/0]undo shutdown [Router -Serial5/0]quit [Router]rip [Router -rip]network 0.0.0.0

实验十一蓝盾防火墙的连接与登录配置

实验十一蓝盾防火墙的连接与登录配置 【实验名称】 防火墙的连接与登录配置 【计划学时】 2学时 【实验目的】 1、掌握防火墙的基本连线方法; 2、通过安装控制中心,实现防火墙的登录; 3、了解防火墙的基本设置、管理模式和操作规范; 4、理解规则的建立过程。 【基本原理】 对于防火墙的连接,在本实验里设定LAN口为内网接口,W AN口为外网接口。DMZ (Demilitarized Zone),即”非军事化区”,它是一个非安全系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web服务器、FTP服务器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络,因为这种网络部署,比起一般的防火墙方案,对攻击者来说又多了一道关卡。 蓝盾防火墙允许网口信息名称自定义,支持多线接入,使得应用范围扩大。 【实验拓扑】 蓝盾防火墙 【实验步骤】 一、了解防火墙初始配置

打开了81端口(HTTP)和441端口(HTTPS)以供管理防火墙使用。本实验我们利用网线连接ADMIN口与管理PC,并设置好管理PC的IP地址。 2、默认所有配置均为空,可在管理界面得到防火墙详细的运行信息。 二、利用浏览器登陆防火墙管理界面 1、根据拓扑图将PC机与防火墙的ADMIN网口连接起来,当需要连接内部子网或外线连接时也只需要将线路连接在对应网口上 2、客户端设置,以XP为例,打开网络连接,设置本地连接IP地址: 3、“开始” “运行”,输入“CMD”,打开命令行窗口,使用ping命令测试防火墙和管理PC间是否能互通。

防火墙实验

防火墙实验 【实验目的】 掌握个人防火墙的使用及规则的设置 【实验内容】 防火墙设置,规则的设置,检验防火墙的使用。 【实验环境】 (1)硬件 PC机一台。 (2)系统配置:操作系统windows XP以上。 【实验步骤】 (有两种可选方式,1、以天网防火墙为例,学习防火墙的规则设置,2、通过winroute防火墙学习使用规则设置,两者均需安装虚拟机) 一、虚拟机安装与配置 验证virtual PC是否安装在xp操作系统之上,如果没有安装,从获取相关软件并安装; 从教师机上获取windows 2000虚拟机硬盘 二、包过滤防火墙winroute配置(可选) 1、从教师机上获取winroute安装软件并放置在windows 2000上安装 2、安装默认方式进行安装,并按提示重启系统 3、登陆虚拟机,打开winroute 图1 route 安装界面

以管理员的身份登录,打开开始>WinRoute Pro>WinRoute Administration,输入IP地址或计算机名,以及WinRoute管理员帐号(默认为Admin)、密码(默认为空) 3、打开菜单Setting>Advanced>Packet Filter 4、在Packet Filter对话框中,选中Any interface并展开 双击No Rule图标,打开Add Item对话框 在Protocol下拉列表框中选择ICMP,开始编辑规则 配置Destination:type为Host,IP Address为192.168.1.1 (x为座位号) 5、在ICMP Types中,选中All复选项 在Action区域,选择Drop项 在Log Packet区域选中Log into Window 其他各项均保持默认值,单击OK 单击OK,返回主窗口 6、合作伙伴间ping对方IP,应该没有任何响应 打开菜单View>Logs>Security Log ,详细查看日志记录 禁用或删除规则 8、用WinRoute控制某个特定主机的访问(选作) 要求学生在虚拟机安装ftp服务器。 1) 打开WinRoute,打开菜单Settings>Advanced>Packet Filter选择,Outgoing 标签 2) 选择Any Interface并展开,双击No Rule,然后选择TCP协议 3) 配置Destination 框:type为Host,IP Address为192.168.1.2(2为合作伙伴座位号) 4)、在Source框中:端口范围选择Greater than(>),然后输入1024 5) 以21端口作为Destination Port值 6) 在Action区域,选择Deny选项 7) 选择Log into window选项 8) 应用以上设置,返回主窗口 9) 合作伙伴间互相建立到对方的FTP连接,观察失败信息

netflow安装过程

Netflow安装步骤 一、安装linux 操作系统,安装是要把apche(www服务器)组件和development tools(编译安装工具)选上 二、部署flow-statcgi Flow-statcgi是一个基于flow-tools的browse/server结构(cgi)的NetFlow数据分析工具。 2.1cisco设备的设置 cisco设备的NetFlow支持,首先要培植cisco设备,使之产生NetFlow数据,输出到服务器的2055端口上。 2.2安装flow-tools 0.56 使用flow-tools来接收NetFlow数据,并保存成文件。 为了顺利编译flow-statcgi,要将flow-tools的源文件解压缩到/root下: 1.将flow-tools-0.56.tar.gz复制到服务器的/root目录下。 2.cd /root ; tar zxvf flow-tools-0.56.tar.gz ; cd flow-tools-0.56(这是三个命令用一行执行) 3../configure 4.make 5.make install 2.3安装apache server 使用apache server来做http服务器。 由于各apache server的配置不一样,在flow-statcgi中假设cgi-bin目录为/var/www/cgi-bin,www目录为/var/www/html。如果有变动,需要修改flow-statcgi.c中的“DEBUGFILENAME”、make_flow_cgi.sh中的“/var/www/cgi-bin/” 三、编译和安装flow-statcgi 3.1预处理 1.将flow-statcgi.c复制到/root/flow-tool-0.56/src/,将flow-statcgi.temple.html复制到/var/www/cgi-bin/(cgi所在目录),将flow-statcgi.log.html复制到 /var/www/html/(html所在目录),注意要在这里把flow-statcgi.log.html的属性 加个可写属性。 2.修改flow-statcgi.c中的“DEBUGFILENAME”(要改成html文件所在的位置)、“DataDir”(要改成flow-tool数据所在目录) 3.修改flow-statcgi.c中的“isip”部分,同时修改“ISIPCOUNT ”、“isipdesc”,“isip”。 详细说明见《Flow-statcgi使用说明》中的“预定义条件”。 3.2编译、安装 把make_flow_cgi.sh这个文件拷贝到/root目录下,修改make_flow_cgi.sh中的“/var/www/cgi-bin”为cgi所在目录。执行一下命令进行编译、安装“sh make_flow_cgi.sh flow-statcgi”,这样会在cgi目录下面生成一个flow-statcgi的cgi文件。其中编译之后会出现警告信息,可以忽略不管。 四、运行flow-tools 1.把startflowreceive.sh和starflowcapture.sh这两个shell命令文件拷到/root目录下2.执行“sh startflowreceive.sh”命令 3.执行“sh startflowcapture.sh”命令

实验四 防火墙基本配置实验

实验四防火墙基本配置实验 【实验目的】 1.了解防火墙的基本原理; 2.掌握防火墙的基本配置方法。 【实验环境】 1.实验3-4人一组。 2.Cisco PIX防火墙一台。 3.PC机4台,其中一台PC机上安装FTP服务器端软件,并连接在内部网络。 4.RJ-45连接电缆若干。 5.Console配置线一根。 【实验内容】 1.按图1-1搭建本地配置环境 通过PC机用Console配置线连接到防火墙Console口对防火墙进行配置。 2.按图1-2拓扑结构组网。 3.配置要求:(如有已保存的配置,先使用write erase清除闪存中的配置信息) (1)所有的口令都设置为“cisco”(实际上,除了“cisco”之外,你可设置为任意的口令,

但实验中统一用“cisco”以避免口令杂乱带来的问题)。 (2)内部网络是10.0.0.0,子网掩码为255.0.0.0。PIX防火墙的内部IP地址是10.1.1.1。(3)外部网络是1.1.1.0,子网掩码为255.0.0.0,PIX防火墙的外部IP地址是1.1.1.1。(4)在防火墙上配置地址转换,使内部PC机使用IP地址1.1.1.3访问外部网络。 (5)用于外部网络的默认路由是1.1.1.254。 (6)外部网络上的计算机只能访问内部网络FTP服务。 (7)允许10.1.1.0网段的电脑telnet到防火墙上。 4.将配置文件以附件方式用电子邮件发送到lws@https://www.360docs.net/doc/0d814141.html,。附件名为:实验四配置文件-学号姓名。 【实验参考步骤】 注意:实验中用到的IP地址等内容以实验要求中的内容为准,以下内容中的配置举例仅为说明命令的用法。 在配置PIX防火墙之前,先来介绍一下防火墙的物理特性。防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下: 内部区域(内网):内部区域通常就是指企业内部网络或者是企业内部网络的一部分。它是互连网络的信任区域,即受到了防火墙的保护。 外部区域(外网):外部区域通常指Internet或者非企业内部网络。它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。 停火区(DMZ):停火区是一个隔离的网络,或几个网络。位于停火区中的主机或服务器被称为堡垒主机。一般在停火区内可以放置Web服务器,Mail服务器等。停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。 注意:2个接口的防火墙是没有停火区的。 当第一次启动PIX防火墙的时候,可以看到一个这样的屏幕显示:

防火墙-实验报告

一、实验目的 ●通过实验深入理解防火墙的功能和工作原理 ●熟悉天网防火墙个人版的配置和使用 二、实验原理 ●防火墙的工作原理 ●防火墙能增强机构内部网络的安全性。防火墙系统决定了 哪些内部服务可以被外界访问;外界的哪些人可以访问内 部的服务以及哪些外部服务可以被内部人员访问。防火墙 必须只允许授权的数据通过,而且防火墙本身也必须能够 免于渗透。 ●两种防火墙技术的对比 ●包过滤防火墙:将防火墙放置于内外网络的边界;价格较 低,性能开销小,处理速度较快;定义复杂,容易出现因 配置不当带来问题,允许数据包直接通过,容易造成数据 驱动式攻击的潜在危险。 ●应用级网关:内置了专门为了提高安全性而编制的Proxy 应用程序,能够透彻地理解相关服务的命令,对来往的数 据包进行安全化处理,速度较慢,不太适用于高速网 (ATM或千兆位以太网等)之间的应用。 ●防火墙体系结构 ●屏蔽主机防火墙体系结构:在该结构中,分组过滤路由器 或防火墙与Internet 相连,同时一个堡垒机安装在内部

网络,通过在分组过滤路由器或防火墙上过滤规则的设 置,使堡垒机成为Internet 上其它节点所能到达的唯一 节点,这确保了内部网络不受未授权外部用户的攻击。 ●双重宿主主机体系结构:围绕双重宿主主机构筑。双重宿 主主机至少有两个网络接口。这样的主机可以充当与这些 接口相连的网络之间的路由器;它能够从一个网络到另外 一个网络发送IP数据包。但是外部网络与内部网络不能 直接通信,它们之间的通信必须经过双重宿主主机的过滤 和控制。 ●被屏蔽子网体系结构:添加额外的安全层到被屏蔽主机体 系结构,即通过添加周边网络更进一步的把内部网络和外 部网络(通常是Internet)隔离开。被屏蔽子网体系结构 的最简单的形式为,两个屏蔽路由器,每一个都连接到周 边网。一个位于周边网与内部网络之间,另一个位于周边 网与外部网络(通常为Internet)之间。 四、实验内容和步骤 (1)简述天网防火墙的工作原理 天网防火墙的工作原理: 在于监视并过滤网络上流入流出的IP包,拒绝发送可疑的包。基于协议特定的标准,路由器在其端口能够区分包和限制包的能力叫包过滤。由于Internet 与Intranet 的连接多数都要使用路由器,所以Router成为内外通信的必经端口,Router的厂商在Router上加入IP 过

使用nfsen+sflow+netflow分析网络流量

使用nfsen+sflow+netflow分析网络流量 一.前言 因为发现有一台hp交换器的负载特别高,但要找出那个IP 造成的,单以tcpdump 分析起来会很难发现问题,因此想要利用hp 交换机具有的sflow功能并搭配nfsen 来分析sflow 结果,如此可以帮助我们分析网络中的流量组成,抓取实施带宽使用情况,帮我找出"hog"。最终也让我达到目的,感谢open source 相关组织及多位不计付出的IT 前辈。 需求系统及软件 OS: CentOS 6.8 X64 / CentOS 7.6 X64 nginx-1.9.15.tar.gz php-7.1.15.tar.bz2 nfdump-1.6.13.tar.gz nfsen-1.3.7.tar.gz 二.下载资源 https://www.360docs.net/doc/0d814141.html,/download https://www.360docs.net/doc/0d814141.html,/download/nginx-1.9.15.tar.gz https://www.360docs.net/doc/0d814141.html,/nfsen/nfsen-1.3.7.tar.gz https://www.360docs.net/doc/0d814141.html,/project/nfdump [注] https://www.360docs.net/doc/0d814141.html,/nfsen预设下载的版本是 1.3.6p1 ,但这个版本我在centos 6.8 及7.3 都发生相同的错误,也许是运气不佳,但使用nfsen-1.3.7.tar.gz 到是没什么问题 三.ngnix 及php 的安装 相关rpm 安装 yum -y install gcc-c++ pcre pcre-devel zlib zlib-devel openssl openssl-devel yum -y install libxml2 install libxml2-devel openssl openssl-devel \ curl curl-devel libjpeg libjpeg-devel libjpeg libjpeg-devel libpng \ libpng-devel freetype freetype-devel pcre pcre-devel libxslt \ libxslt-devel bzip2 bzip2-devel libxslt libxslt-devel [ngnix 安装] useradd www tar -xvf nginx-1.9.15.tar.gz cd nginx-1.9.15 /configure --prefix=/ap/nginx ##你可以不加--prefix这这参数,这样会安装在/usr/loca/ngnix 目录下 make && make install [ ngnix.conf 设定档修改] (1)user www www; ##必须加上group 否则会有nginx: [emerg] getgrnam("www") failed in ... 错误 (2)location / { root html; index index.php index.html index.htm;

防火墙软件的安装与配置实验报告

实验三防火墙软件的安装与配置 一、防火墙软件的安装 1.双击已经下载好的安装程序,出现如下图所示的安装界面: 2. 在出现的如上图所示的授权协议后,请仔细阅读协议,如果你同意协议中的所有条款,请选择“我接受此协议”,并单击下一步继续安装。如果你对协议有任何异议可以单击取消,安装程序将会关闭。必须接受授权协议才可以继续安装天网防火墙。如果同意协议,单击下一步将会出现如下选择安装的文件夹的界面:

3.继续点击下一步出现如下图所示的选择“开始”菜单文件夹,用于程序的快捷方式 4.点击下一步出现如下图所示的正在复制文件的界面,此时是软件正在安装,请用户耐心等待。

5.文件复制基本完成后,系统会自动弹出如下图所示的“设置向导”,为了方便大家更好的使用天网防火墙,请仔细设置。 6.单击下一步出现如下图所示的“安全级别设置”。为了保证您能够正常上网并免受他人的 恶意攻击,一般情况下,我们建议大多数用户和新用户选择中等安全级别,对于熟悉天网防火墙设置的用户可以选择自定义级别。

7.单击下一步可以看见如下图所示的“局域网信息设置”,软件将会自动检测你的IP 地址,并记录下来,同时我们也建议您勾选“开机的时候自动启动防火墙”这一选项,以保 证您的电脑随时都受到我们的保护。 8.单击下一步进入“常用应用程序设置”,对于大多数用户和新用户建议使用默认选

项。 9.单击下一步,至此天网防火墙的基本设置已经完成,单击“结束”完成安装过程。

10.请保存好正在进行的其他工作,单击完成,计算机将重新启动使防火墙生效。 二、防火墙软件的配置 1.局域网地址设置,防火墙将会以这个地址来区分局域网或者是INTERNET的IP来源。 3-1:局域网地址设置 2.管理权限设置,它有效地防止未授权用户随意改动设置、退出防火墙等如图3-2.

基于NetFlow的网络流量采集技术和应用

第31卷 第23期 2009年12月武 汉 理 工 大 学 学 报JOURNA L OF WUHAN UNIVERSIT Y OF TECHN OLOG Y Vol.31 No.23 Dec.2009DOI :10.3963/j.issn.167124431.2009.23.037 基于N etFlow 的网络流量采集技术和应用 孟晓蓓 (武汉大学计算机中心,武汉430072) 摘 要: 针对计算机网络状况监控领域的实际需要,提出了基于Net Flow 的流量采集技术。相比其它的流量采集工具,Net Flow 的流量采集技术具有配置方便,费用低,占用资源小的优点。分析了Net Flow 交换技术采集网络流量信息的实现原理。并从计算机网络的网络层和传输层2个方面,讨论了Net Flow 网络流量采集技术在网络信息安全方面的相关应用。 关键词: 流量采集; Net Flow ; 网络攻击 中图分类号: TP 393.06文献标识码: A 文章编号:167124431(2009)2320155204 N et work Flux Collection T echnique B ase on N etFlow and Its Application M EN G Xiao 2bei (Computer Center ,Wuhan University ,Wuhan 430072,China ) Abstract : This paper proposes the network flux collection technique based on net flow according to practical requirements in the field of monitoring the status of computer https://www.360docs.net/doc/0d814141.html,pared to other flux collection tools ,Net Flow has advantages of con 2venient configuration ,low cost and small occupied resources.This paper analyses the principle of realization of Net Flow ex 2change technique collecting network flux information.Then both from the network layer and transport layer ,the paper discuss 2es some relevant applications of Net Flow network flux collection technique using in network information security areas. K ey w ords : flux collection ; Net Flow ; network attack 收稿日期:2009207209. 作者简介:孟晓蓓(19572),女,高级实验师.E 2mail :meng1025@https://www.360docs.net/doc/0d814141.html, 随着Internet 和Intranet 的发展,网络用户、接入设备日益增长,对计算机网络的安全运行产生了压力。因此,计算机网络状况的实时监控的工作,显得十分必要。计算机网络状况的实时监控的一个重要环节,就是网络上的数据流量进行统计和分析。由于各种各样的应用对网络带宽的需求越来越高,传统的网络流量统计和数据采集方式开销大、对数据传输延时的影响大,已经不能满足现在的需求,因此,需要一种新的流量统计技术来适应现在的网络环境。Net Flow 技术正是这样的能适应新环境的流量采集方法。 1 网络流量采集的特点和方法 理想的数据采集方式应该具备以下一些特点[1]: 1)不影响数据流转发的速度 在整个数据流的采集过程中,不能有明显影响数据流转发速度的状况发生。如果在数据采集的过程中,数据流转发的速度明显下降,不能真实地反映网络流量状况,这违背数据采集的根本目的。 2)占用资源小 对数据流进行采集的过程中,可能需要在路由器(交换机)中进行流量统计,并且储存所

实验10 思科ASA防火墙的NAT配置

实验10 思科ASA防火墙的NAT配置 一、实验目标 1、掌握思科ASA防火墙的NAT规则的基本原理; 2、掌握常见的思科ASA防火墙的NAT规则的配置方法。 二、实验拓扑 根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。 三、实验配置 1、路由器基本网络配置,配置IP地址和默认网关 R1#conf t R1(config)#int f0/0 R1(config-if)#ip address 192.168.2.1 255.255.255.0 R1(config-if)#no shutdown R1(config-if)#exit R1(config)#ip default-gateway 192.168.2.254 //配置默认网关 R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exit R1#write R2#conf t R2(config)#int f0/0 R2(config-if)#ip address 202.1.1.1 255.255.255.0 R2(config-if)#no shutdown R2(config-if)#exit R2(config)#ip default-gateway 202.1.1.254 R2(config)#exit

R2#write Server#conf t Server(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0 Server(config-if)#ip address 192.168.1.1 255.255.255.0 Server(config-if)#no shutdown Server(config-if)#exit Server(config)#ip default-gateway 192.168.1.254 Server(config)#exit Server#write *说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。 2、防火墙基本配置,配置端口IP地址和定义区域 ciscoasa# conf t ciscoasa(config)# int g0 ciscoasa(config-if)# nameif inside ciscoasa(config-if)# ip address 192.168.2.254 255.255.255.0 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit ciscoasa(config)# int g1 ciscoasa(config-if)# nameif dmz ciscoasa(config-if)# security-level 50 ciscoasa(config-if)# ip address 192.168.1.254 255.255.255.0 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit ciscoasa(config)# int g2 ciscoasa(config-if)# nameif outside ciscoasa(config-if)# ip address 202.1.1.254 255.255.255.0 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit 3、防火墙NAT规则配置 *说明:思科ASA 8.3 版本以后,NAT配置的方法发生了很大的改变。本文档会对改版前后的命令作比较,便于读者的理解和运用。 *可以通过show version命令来查看防火墙当前的版本。 (1)配置协议类型放行 //状态化icmp流量,让icmp包能回包。fixup命令作用是启用、禁止、改变一个服务或协议通过防火墙。

防火墙 实验报告

一、实验目得 ●通过实验深入理解防火墙得功能与工作原理 ●熟悉天网防火墙个人版得配置与使用 二、实验原理 ●防火墙得工作原理 ●防火墙能增强机构内部网络得安全性.防火墙系统决定了 哪些内部服务可以被外界访问;外界得哪些人可以访问内 部得服务以及哪些外部服务可以被内部人员访问。防火墙 必须只允许授权得数据通过,而且防火墙本身也必须能够 免于渗透。 ●两种防火墙技术得对比 ●包过滤防火墙:将防火墙放置于内外网络得边界;价格较 低,性能开销小,处理速度较快;定义复杂,容易出现因配置 不当带来问题,允许数据包直接通过,容易造成数据驱动 式攻击得潜在危险. ●应用级网关:内置了专门为了提高安全性而编制得Proxy 应用程序,能够透彻地理解相关服务得命令,对来往得数据 包进行安全化处理,速度较慢,不太适用于高速网(ATM 或千兆位以太网等)之间得应用。 ●防火墙体系结构 ●屏蔽主机防火墙体系结构:在该结构中,分组过滤路由器 或防火墙与Internet 相连,同时一个堡垒机安装在内

部网络,通过在分组过滤路由器或防火墙上过滤规则得设 置,使堡垒机成为Internet 上其它节点所能到达得唯 一节点,这确保了内部网络不受未授权外部用户得攻击。 ●双重宿主主机体系结构:围绕双重宿主主机构筑。双重宿 主主机至少有两个网络接口。这样得主机可以充当与这些 接口相连得网络之间得路由器;它能够从一个网络到另外 一个网络发送IP数据包.但就是外部网络与内部网络不能 直接通信,它们之间得通信必须经过双重宿主主机得过滤 与控制. ●被屏蔽子网体系结构:添加额外得安全层到被屏蔽主机体 系结构,即通过添加周边网络更进一步得把内部网络与外 部网络(通常就是Internet)隔离开。被屏蔽子网体系结 构得最简单得形式为,两个屏蔽路由器,每一个都连接到周 边网。一个位于周边网与内部网络之间,另一个位于周边 网与外部网络(通常为Internet)之间。 四、实验内容与步骤 (1)简述天网防火墙得工作原理 天网防火墙得工作原理: 在于监视并过滤网络上流入流出得IP包,拒绝发送可疑得包。基于协议特定得标准,路由器在其端口能够区分包与限制包得能力叫包过滤。由于Internet与Intranet 得连接多数都要使用路由器,所以Router成为内外通信得必经端口,Router得厂商在Router上加

关于ip route-cache flow 和netflow

利用ip route-cache flow这个接口配置命令,可以为IP路由启用NetFlow交换,为了禁用NetFlow交换,可以利用该命令的“no”格式进行。 ip route-cache flow no ip route-cache flow 句法描述 该命令没有变量或关键词 默认情况 禁用 命令模式 接口配置模式 操作要点 该命令第一次出现时是在Cisco IOS 11.1版中。 NetFlow交换是一个高性能的网络层交换路径。作为其交换功能的一部分,它还可以获取丰富的统计信息。这些统计信息包括:用户、协议、端口和服务类型等数据,这些信息用途很广,可以用来进行网络分析和规划,还可以进行记费、结帐等。为了输出NetFlow数据,可以利用ip flow-export这个全局配置命令进行。 对于所有的接口类型,IP数据或IP封装的数据都支持NetFlow交换,但ATM LANE封装不支持NetFlow交换。当在接口上使用多个输入访问控制列表时,ISL/VLAN、ATM、帧中继封装不支持NetFlow交换。 网络层上的常规交换中,每个进入的数据包都要单独处理,利用一系列函数去检查访问列表、获取记帐数据、交换该数据包。而在NetFlow交换中,如果已经标识了信息流,而且对信息流中第一个数据包已进行了访问列表处理,那么后面所有的数据包都作为信息流的一部分,在面向连接的基础上进行处理,这样就绕过了访问列表的检查,进而依次对数据包进行交换和获取统计信息。 NetFlow 被标识为源头和目的地之间的一个单向的数据包流,而源头和目的地都定义了网络层的IP地址和传输层的端口号。特别地,一个信息流(flow)被标识成下列字段的组合:·源头IP地址 ·目的地IP地址

实验:防火墙基本配置

实验七交换机基本配置 一、实验目的 (1)使用R2611模块化路由器进行网络安全策略配置学习使用路由器进行初步的网络运行配置和网络管理,行能根据需要进行简单网络的规划和设计。 实验设备与器材 熟悉交换机开机界面; (2)掌握Quidway S系列中低端交换机几种常用配置方法; (3)掌握Quidway S系列中低端交换机基本配置命令。 二、实验环境 Quidway R2611模块化路由器、交换机、Console配置线缆、双绞线、PC。 交换机,标准Console配置线。 三、实验内容 学习使用Quidway R2611模块化路由器的访问控制列表(ACL)进行防火墙实验。 预备知识 1、防火墙 防火墙作为Internet访问控制的基本技术,其主要作用是监视和过滤通过它的数据包,根据自身所配置的访问控制策略决定该包应当被转发还是应当被抛弃,以拒绝非法用户访问网络并保障合法用户正常工作。 2、包过滤技术 一般情况下,包过滤是指对转发IP数据包的过滤。对路由器需要转发的数据包,先获取包头信息,包括IP层所承载的上层协议的协议号、数据包的源地址、目的地址、源端口号和目的端口号等,然后与设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。 3、访问控制列表 路由器为了过滤数据包,需要配置一系列的规则,以决定什么样的数据包能够通过,这些规则就是通过访问控制列表ACL(Access Control List)定义的。

访问控制列表是由permit | deny语句组成的一系列有顺序的规则,这些规则根据数据包的源地址、目的地址、端口号等来描述。ACL通过这些规则对数据包进行分类,这些规则应用到路由器接口上,路由器根据这些规则判断哪些数据包可以接收,哪些数据包需要拒绝。 访问控制列表(Access Control List )的作用 访问控制列表可以用于防火墙; 访问控制列表可用于Qos(Quality of Service),对数据流量进行控制; 访问控制列表还可以用于地址转换; 在配置路由策略时,可以利用访问控制列表来作路由信息的过滤。 一个IP数据包如下图所示(图中IP所承载的上层协议为TCP) ACL示意图 ACL的分类 按照访问控制列表的用途,可以分为四类: ●基本的访问控制列表(basic acl) ●高级的访问控制列表(advanced acl) ●基于接口的访问控制列表(interface-based acl) ●基于MAC的访问控制列表(mac-based acl) 访问控制列表的使用用途是依靠数字的范围来指定的,1000~1999是基于接口的访问控制列表,2000~2999范围的数字型访问控制列表是基本的访问控制列表,3000~3999范围的数字型访问控制列表是高级的访问控制列表,4000~4999范围的数字型访问控制列表是基于MAC地址访问控制列表。 4、防火墙的配置项目 防火墙的配置包括:

流量分析新贵-NetFlow

流量分析新贵:NetFlow https://www.360docs.net/doc/0d814141.html,/networks/ 2006年09月29日15:54 来源:厂商稿件作者:东软:姚伟栋字号:小 | 大 【文章摘要】IP网络承载能力与所提供的应用业务规模向来都是相辅相成的,一方面IP网络的建设将给新应用技术的推广提供有效的实施平台,另一方面应用业务也会随着自身系统发展需要而对现有IP网络提出更高的资源需求,从而推动IP网络基础建设进入新的建设周期。 IP网络承载能力与所提供的应用业务规模向来都是相辅相成的,一方面IP网络的建设将给新应用技术的推广提供有效的实施平台,另一方面应用业务也会随着自身系统发展需要而对现有IP网络提出更高的资源需求,从而推动IP网络基础建设进入新的建设周期。在这种类似于“鸡生蛋、蛋生鸡”的逻辑悖论中,另外一个问题却是毋庸置疑的凸现了出来,那就是如何把应用业务与其所占用的IP资源(如带宽)清晰、准确的对应起来,如何保证有限的IP资源能够被合理应用的到主要利润业务中。 以NetFlow为代表的Flow技术正是为响应这种挑战而出现的新型解决途径。 什么是Flow 在最开始,Flow是网络设备厂商为了在网元设备内部提高路由转发速度而引入的一个技术概念,其本意是将高CPU消耗的路由表软件查询匹配作业部分转移到硬件实现的快速转发模块上(如Cisco的CEF模式)。在这种功能模式中,数据包将通过几个给定的特征定义归并到特定的集合中,这个集合就是Flow。每个Flow的第一个数据包除了促使该Flow记录的产生以外,还要驱动网元三层模块完成路由查询并将查询结果同期放入Flow记录中,而该Flow集合的后续数据包将直接在Flow的已有记录中获得路由转发信息,从而提高了网元设备的路由转发效率。 作为网元设备内部路由机制优化的副产物,Flow记录能够提供传统SNMP MIB无法比拟的丰富信息,因此Flow数据被广泛用于高端网络流量测量技术的支撑,以提供网络监控、流量图式分析、应用业务定位、网络规划、快速排错、安全分析(如DDOS)、域间记帐等数据挖掘功能。 相对于会话(“Session”)而言,“Flow”具备更细致的标识特征,在传统的TCP/IP五元组的基础上增加了一些新的域值,至少包括以下几个字段: -源IP地址 -目的IP地址 -源端口 -目的端口 -IP层协议类型

Netflow网络流量分析手册

Netflow网络流量 分析手册 作者:聂晓亮(毛蛋哥)

目录 一、作者简介 (4) 二、为什么会有这本书 (5) 三、流量分析原理 (6) (一)原始流量分析方式 (6) (二)Netflow分析方式 (6) 四、流量采样 (8) (一)在网络设备上开启Netflow功能 (8) (二)网络设备不支持Netflow (9) 1.部署方式 (9) 2.安装Fprobe (11) 3.启动Fprobe (11) 4.镜像流量至Fprobe服务器 (12) 5.检测是否收到Netflow数据 (12) 五、部署服务器 (13) (一)硬件需求 (13) (二)安装FreeBSD (13) (三)安装Nfsen (14) 1.安装apache22 (14) 2.安装php5 (14) 3.安装nfsen (15) (四)安装PortTracker (15)

(五)访问Nfsen (16) 六、抓贼攻略 (18) (一)了解网络运行状况 (18) (二)什么协议吞了带宽 (22) (三)抓出罪魁祸首 (25) 七、感谢 (30)

一、作者简介 本书作者聂晓亮,网名毛蛋哥。2004 年毕业于北京联合大学信息工程学院,热 爱网络相关知识及摄影,机缘巧合参加了 Cisco认证培训,并获得了一些成绩。本 书写于2008年10月,作者目前状态工 作较为舒适,故有空闲时间完成此书。 聂晓亮(毛蛋哥)拥有自己的Blog及Wiki空间,其中记录了作者的工作、生活、学习。作者希望通过此书以及Blog、Wiki同全世界的网络爱好者分享其知识与快乐。 聂晓亮(毛蛋哥)的Blog:https://www.360docs.net/doc/0d814141.html, 聂晓亮(毛蛋哥)的Wiki:https://www.360docs.net/doc/0d814141.html, 欢迎交流:pharaohnie@https://www.360docs.net/doc/0d814141.html,