主机加固报告

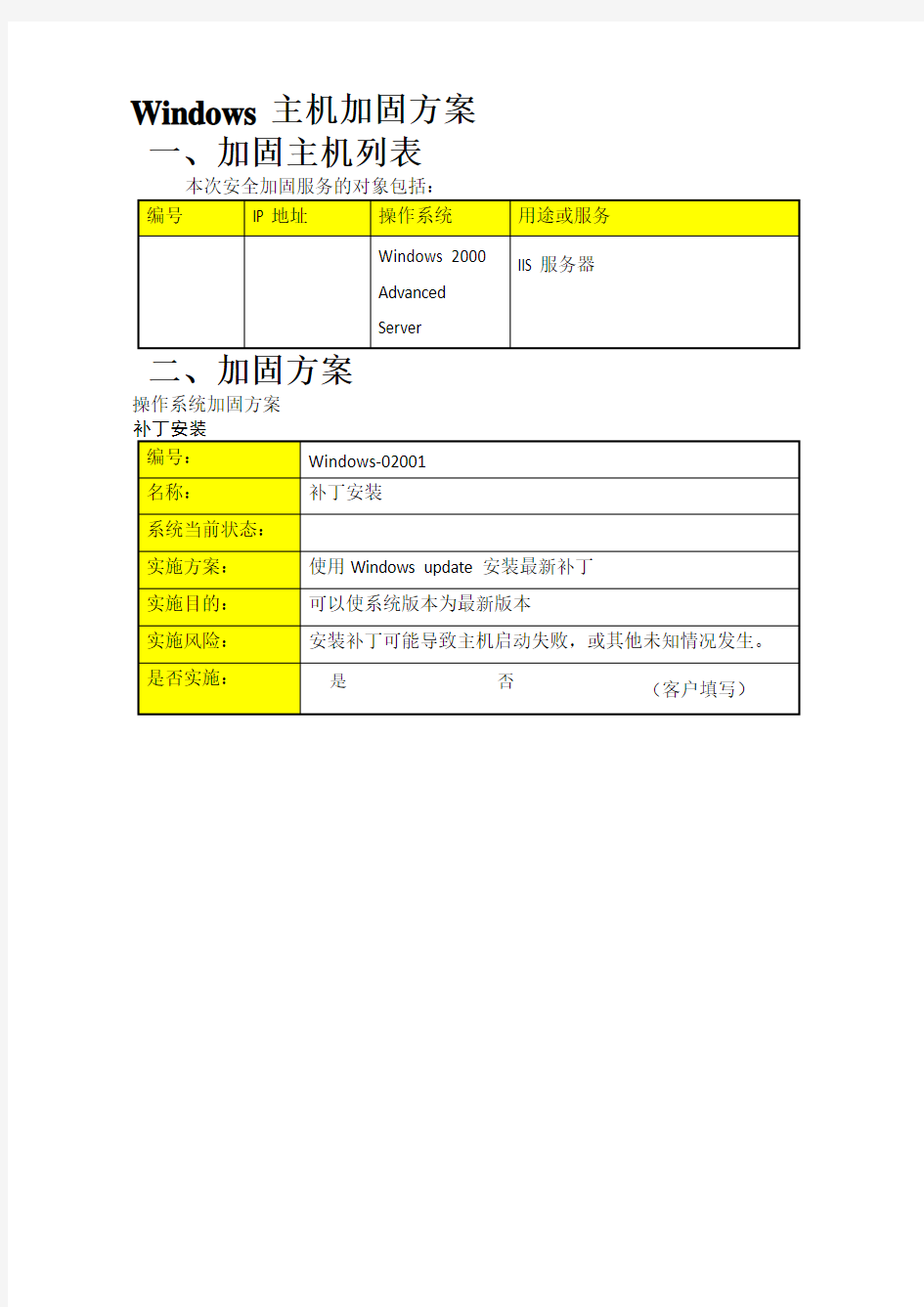

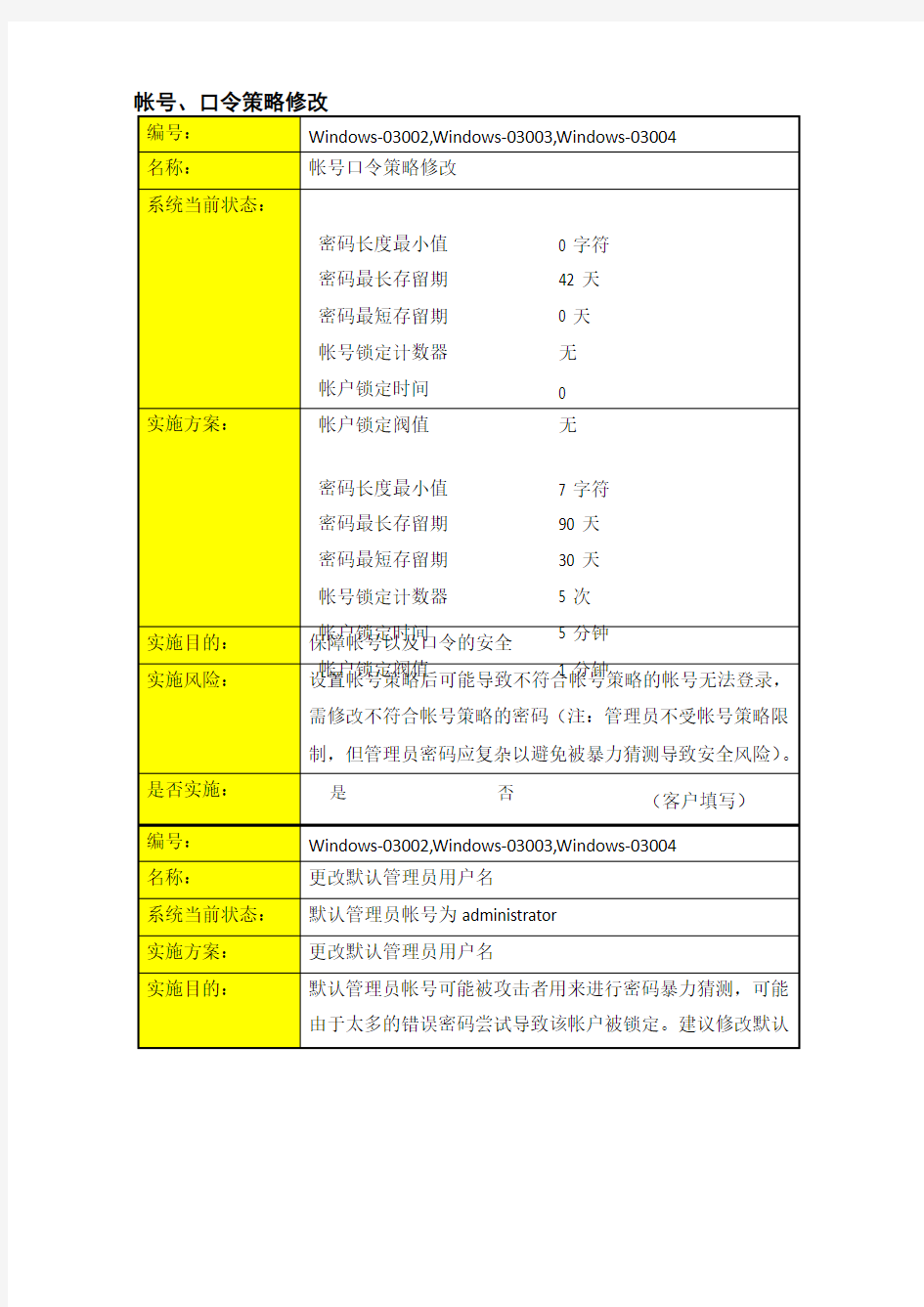

Windows 主机加固方案一、加固主机列表

二、加固方案

操作系统加固方案

安全日志16384K 覆盖早于30 天的事件

注:

工具名称请包含版本信息工具用途请简单描述产品功用相关信息请写明产品相关U RL,尽量详细

IIS 加固方案

Microsoft IIS /iisadmin 可读漏洞通过I IS 服务管理器限制对/iisadmin 的存取权限,禁止这个目录的读权限

Microsoft IIS /scripts 目录可浏览打开I nternet 服务管理器

右击你的服务器(例如“* nsfocus”),在菜单中选择“属性”栏选择“主属性” 选择WWW 服务| 编辑| 主目录|取消“允许目录浏览”选项保存设置,重启I IS。Microsoft IIS IDA/IDQ 路径泄漏漏洞打开I nternet 服务管理器服务器属性选择WWW 服务| 编辑| 主目录| 配置如果您不需要索引服务,您可以在扩展名列表中删除“.ida”和“.idq”两项如果您仍然需要保留这两项,您可以分别选中“.idq”和“.ida”,选择“编辑”,然后选中“检查文件是否存在”复选框 保存设置,然后重启I IS 服务。微软I IS IDC 扩展映射跨站执行脚本漏洞删除对.idc 扩展名的映射.

远程读取IIS 漏洞重新设置.asa 扩展名的ISAPI 映射 WWW Service --> Edit --> Home Directory --> Configuration 。点击" 增加" ,指定由

C:\winnt\system32\inetsrv\ 解释执行对.asa 文件的G ET、HEAD、POST、TRACE 请求。这里的路径请换成您所使用系统中的确切路径。确认S cript Engine 复选框被选中,点击确定。

主机运行了M icrosoft Frontpage 扩展如果不需要就停止此服务。

IIS 演示程序泄漏WEB 根目录物理路径总是删除IIS

缺省携带的演示程序。就本漏洞具体地说,删除整个

/iissamples 目录。

Microsoft IIS /scripts/ 上传文件漏洞 删除

/scirpts/ 文件;确保/users/目录不允许匿名用户可写

Linux 系统主机安全加固

Linux主机安全加固 V1.0 hk有限公司 二零一五年二月

一、修改密码策略 1、cp /etc/login.defs /etc/login.defs.bak 2、vi /etc/login.defs PASS_MAX_DAYS 90 (用户的密码不过期最多的天数) PASS_MIN_DAYS 0 (密码修改之间最小的天数) PASS_MIN_LEN 8 (密码最小长度) PASS_WARN_AGE 7 (口令失效前多少天开始通知用户更改密码) 按要求修改这几个密码选项,修改完之后保存(:wq!)退出即可。 二、查看系统是否已设定了正确UMASK值(022) 1、用命令umask查看umask值是否是 022, 如果不是用下面命令进行修改: cp/etc/profile/etc/profile.bak vi/etc/profile 找到umask 022,修改这个数值即可。 三、锁定系统中不必要的系统用户和组 1、cp /etc/passwd /etc/passwd.bak cp /etc/shadow /etc/shadow.bak 锁定下列用户 2、for i in admlp sync news uucp games ftp rpcrpcusernfsnobodymailnullgdm do usermod -L $i done 3、检查是否锁定成功 more /etc/shadow 如:lp:!*:15980:0:99999:7:::lp帐户后面有!号为已锁定。 4、禁用无关的组: 备份: cp /etc/group /etc/group.bak

网络安全主机安全加固

网络安全主机安全加固 一、安全加固概述 网络与应用系统加固和优化服务是实现客户信息系统安全的关键环节。通过使用该项服务,将在客户信息系统的网络层、主机层和应用层等层次建立符合客户安全需求的安全状态,并以此作为保证客户信息系统安全的起点。 网络与应用系统加固和优化服务的目的是通过对主机和网络设备所存在安全问题执行以下操作: ●? 正确的安装; ●? 安装最新和全部OS和应用软件的安全补丁; ●? 操作系统和应用软件的安全配置; ●? 系统安全风险防范; ●? 提供系统使用和维护建议; ●? 系统功能测试; ●? 系统安全风险测试; ●? 系统完整性备份; ●? 必要时重建系统等。 上述工作的结果决定了网络与应用系统加固和优化的流程、实施的内容、步骤和复杂程度。具体说,则可以归纳为: (1)加固目标也就是确定系统在做过加固和优化后,达到的安全级别,通常不同环境下的系统对安全级别的要求不同,由此采用的加固方案也不同。 (2)明确系统运行状况的内容包括: ●? 系统的具体用途,即明确系统在工作环境下所必需开放的端口和服务等。

●? 系统上运行的应用系统及其正常所必需的服务。 ●? 我们是从网络扫描及人工评估里来收集系统的运行状况的。 (3)明确加固风险:网络与应用系统加固是有一定风险的,一般可能的风险包括停机、应用程序不能正常使用、最严重的情况是系统被破坏无法使用。这些风险一般是由于系统运行状况调查不清导致,也有因为加固方案的代价分析不准确,误操作引起。因此在加固前做好系统备份是非常重要的。 (4)系统备份:备份内容包括:文件系统、关键数据、配置信息、口令、用户权限等内容;最好做系统全备份以便快速恢复。 二.加固和优化流程概述 网络与应用系统加固和优化的流程主要由以下四个环节构成: 1. 状态调查 对系统的状态调查的过程主要是导入以下服务的结果: ●? 系统安全需求分析 ●? 系统安全策略制订 ●? 系统安全风险评估(网络扫描和人工评估) 对于新建的系统而言,主要是导入系统安全需求分析和系统安全策略制订这两项服务的结果。在导入上述服务的结果后,应确定被加固系统的安全级别,即确定被加固系统所能达到的安全程度。同时,也必须在分析上述服务结果的基础上确定对网络与应用系统加固和优化的代价。 2. 制订加固方案 制订加固方案的主要内容是根据系统状态调查所产生的结果制订对系统实施加固和优化的内容、步骤和时间表。

Windows系统安全加固技术指导书

甘肃海丰信息科技有限公司Windows系统安全加固技术指导书 ◆版 本◆密级【绝密】 ◆发布甘肃海丰科技◆编号GSHF-0005-OPM- ?2006-2020 HIGHFLYER INFORMATION TECHNOLOGY ,INC.

目录 文档信息................................................................. 错误!未定义书签。前言.................................................................... 错误!未定义书签。 一、编制说明............................................................ 错误!未定义书签。 二、参照标准文件........................................................ 错误!未定义书签。 三、加固原则............................................................ 错误!未定义书签。 1.业务主导原则..................................................... 错误!未定义书签。 2.业务影响最小化原则............................................... 错误!未定义书签。 3.实施风险控制..................................................... 错误!未定义书签。 (一)主机系统............................................................. 错误!未定义书签。 (二)数据库或其他应用 ..................................................... 错误!未定义书签。 4.保护重点......................................................... 错误!未定义书签。 5.灵活实施......................................................... 错误!未定义书签。 6.周期性的安全评估................................................. 错误!未定义书签。 四、安全加固流程........................................................ 错误!未定义书签。 1.主机分析安全加固................................................. 错误!未定义书签。 2.业务系统安全加固................................................. 错误!未定义书签。 五、W INDOWS 2003操作系统加固指南......................................... 错误!未定义书签。 1.系统信息......................................................... 错误!未定义书签。 2.补丁管理......................................................... 错误!未定义书签。 (一)补丁安装............................................................. 错误!未定义书签。 3.账号口令......................................................... 错误!未定义书签。 (一)优化账号............................................................. 错误!未定义书签。 (二)口令策略............................................................. 错误!未定义书签。 4.网络服务......................................................... 错误!未定义书签。 (三)优化服务............................................................. 错误!未定义书签。 (四)关闭共享............................................................. 错误!未定义书签。 (五)网络限制............................................................. 错误!未定义书签。

服务器主机操作系统安全加固方案

主机问题解决方案 部分主机未禁用GUEST 账户,需禁用所有主机Guest 账号 (只适用于windows)。旗标曝露操作系统的版本: AIX : 修改/etc/motd 中的内容为“ hello ” “ welcome” 或其 他,以覆盖系统版本信息。 HP-UNIX 修改/etc/issue 中的内容。 超时退出功能,已加固部分服务器,剩余服务器,Windows 设置屏保,时间为10 分钟以内,启用屏保密码功能。HP-UNIX:修改/etc/profile 文件,增加TMOUT值,建议设定600以 内。AIX:编辑/etc/profile 文件,添加TMOUT参数设置,例如TMOUT=600 以内,系统600 秒无操作后将自动执行帐户注销操作。 明文管理方式,部分设备目前还需要使用TELNET 服务,逐步关闭,建议采用SSH ,在网络和主机层面逐步关闭TELNET协议,禁用TELNET启用SSH协议(适用于AIX与HP-UNIX): 1.禁用telnet vi /etc/inetd.conf 把telnet 行注释掉,然后refresh -s inetd 2.加速ssh 的登录 第一: 如有/etc/resolv.conf ,rm 掉 第二:vi /etc/ssh/sshd_config 去掉注释userDns , 把yes 改

为no stopsrs -s sshd startsrc -s sshd 未关闭远程桌面,易受本地局域网恶意用户攻击,需转运行后,在网络层面增加访问控制策略。 允许root 账户远程登录,各网省建立专用账号实现远程管理,关闭root 账号运程管理功能在。 主机操作系统提供FTP 服务,匿名用户可访问,易导致病毒的传播,禁用AIX 自身的FTP 服务(适用于AIX 与HP-UNIX) 1、编辑/etc/inetd.conf 将ftpd 一项注释; 2、refresh -s inetd 。 其它FTP服务软件使用注意:先关闭所有FTP服务,用时开启,用完后关闭。

计算机操作系统的安全加固探析

计算机操作系统的安全加固探析 在当前的信息化社会,由于信息资源传输和共享的需要,计算机技术与计算机网络技术在各个领域和行业中都得到了前所未有的发展。在整个计算机的运行过程中,计算机操作系统的安全直接影响着其性能的有效发挥,也影响着信息传输的稳定和安全。文章对计算机操作系统中存在的安全问题进行了分析,并就相应的安全加固策略进行了研究和阐述。 标签:计算机;操作系统;安全加固 前言 在科学技术快速发展的带动下,计算机网络应用日益普遍,也使得网络安全问题成为社会发展中一个非常重要的问题。计算机操作系统作为用户针对信息进行处理的软件环境,其运行的高效性、安全性和可靠性直接关系着信息处理质量。因此,重视计算机操作系统的安全问题,做好相应的防范和加固措施,切实保障计算机操作系统的运行安全,是需要相关技术人员重点关注的问题。 1 计算机操作系统常见安全问题 在计算机运行过程中,受各种因素的影响,计算机操作系统中经常会出现一些安全问题,影响系统安全,这些问题主要体现在以下几个方面。 1.1 系统漏洞 系统漏洞是指在操作系统内部存在的,可能允许未经授权用户对系统进行访问的软硬件特征,属于操作系统自身的缺陷。系统漏洞表现为三种形式,一是物理漏洞,即未经授权的用户能够对系统中不被允许的内容进行访问,导致系统信息的泄露;二是软件漏洞,主要是由于错误授权的应用程序所导致的漏洞;三是不兼容漏洞,即由于操作系统在开发过程中存在不兼容问题,进而导致的漏洞。计算机漏洞的存在严重影响了系统安全,如果不能及时打上安全补丁,则系统可能会遭受黑客的恶意攻击,从而造成难以估量的损失。 1.2 程序安全 用户程序自身的安全性通常表现在程序的耗时性、兼容性、稳定性、病毒性以及死锁问题等,受各种因素的影响,在用户程序中,或多或少都存在着一定的缺陷,这些缺陷多是由于程序设计或者编程过程中的不合理逻辑造成的,可能是设计人员无意识的误操作,也可能是有意为之。 1.3 数据库安全 操作系统中的数据库安全,通常体现在数据库的完整性、可审计性、访问控

等级保护-主机加固方案

h主机安全 一、身份鉴别(S3) 本项要求包括: a) 应对登录操作系统和数据库系统的用户进行身份标识和鉴别;设置登陆密码 b) 操作系统和数据库系统管理用户身份标识应具有不易被冒用的特点,口令应有复杂度要求并定期更换; 依次展开[开始]->([控制面板] ->)[管理工具]->[本地安全策略]->[账户策略]->[密码策略],查看以下项的情况:1)复杂性要求-启用、2)长度最小值-大于8、3)最长存留期-不为0、4)最短存留期-不为0、5)强制密码历史-大于3。 c) 应启用登录失败处理功能,可采取结束会话、限制非法登录次数和自动退出等措施; 依次展开[开始]->([控制面板] ->)[管理工具]->[本地安全策略]->[账户策略]->[账户锁定策略]; d) 当对服务器进行远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听;如果是本地管理或KVM等硬件管理方式,此要求默认满足; 如果采用远程管理,则需采用带加密管理的远程管理方式,如启用了加密功能的3389(RDP 客户端使用ssl加密)远程管理桌面或修改远程登录端口。

e) 应为操作系统和数据库系统的不同用户分配不同的用户名,确保用户名具有唯一性。Windows Server 2003默认不存在相同用户名的用户,但应防止多人使用同一个账号。(访谈时无多人共用一个账号) f) 应采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别。 动态口令、数字证书、生物信息识别等 二、访问控制(S3) 本项要求包括: a) 应启用访问控制功能,依据安全策略控制用户对资源的访问; 制定用户权限表,管理员账号仅由系统管理员登陆删除默认共享? b) 应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限; 系统管理员、安全管理员、安全审计员由不同的人员和用户担当 c) 应实现操作系统和数据库系统特权用户的权限分离; 应保证操作系统管理员和审计员不为同一个账号,且不为同一个人访谈时候注意 d) 应严格限制默认帐户的访问权限,重命名系统默认帐户,修改这些帐户的默认口令;重命名系统默认账户,禁用guest、SUPPORT_388945a0这些用户名 e) 应及时删除多余的、过期的帐户,避免共享帐户的存在。 清理已离职员工的账户确保木有多余账号,确保木有多人共享账号 f) 应对重要信息资源设置敏感标记; Server2003无法做到 g) 应依据安全策略严格控制用户对有敏感标记重要信息资源的操作; Server2003无法做到 三、安全审计(G3) 本项要求包括: a) 审计范围应覆盖到服务器和重要客户端上的每个操作系统用户和数据库用户; b) 审计内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用等系统内重要的安全相关事件; 依次展开[开始]->([控制面板] ->) [管理工具]->[本地安全策略]->[本地策略]->[审核策略];全部开启

HP-Unix主机操作系统加固规范

HP-Unix主机操作系统加固规范 1 账号管理、认证授权 1.1 账号 1.1.1 SHG-HP-UX-01-01-01 编号 SHG-HP-UX-01-01-01 名称为不同的管理员分配不同的账号 实施目的根据不同类型用途设置不同的帐户账号,提高系统安全。 问题影响账号混淆,权限不明确,存在用户越权使用的可能。 系统当前状态 cat /etc/passwd 记录当前用户列表 实施步骤 1、参考配置操作 为用户创建账号: #useradd username #创建账号 #passwd username #设置密码 修改权限: #chmod 750 directory #其中755为设置的权限,可根据实际情况设置相应的权限,directory是要更改权限的目录) 使用该命令为不同的用户分配不同的账号,设置不同的口令及权限信息等。 回退方案删除新增加的帐户 判断依据标记用户用途,定期建立用户列表,比较是否有非法用户 实施风险高 重要等级★★★ 备注 1.1.2 SHG-HP-UX-01-01-02 编号 SHG-HP-UX-01-01-02 名称删除或锁定无效账号 实施目的删除或锁定无效的账号,减少系统安全隐患。 问题影响允许非法利用系统默认账号 系统当前状态 cat /etc/passwd 记录当前用户列表,cat /etc/shadow 记录当前密码配置实施步骤参考配置操作 删除用户:#userdel username; 锁定用户: 1) 修改/etc/shadow文件,用户名后加*LK* 2) 将/etc/passwd文件中的shell域设置成/bin/false 3) #passwd -l username 只有具备超级用户权限的使用者方可使用,#passwd -l username锁定用户,用#passwd –d username解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。 回退方案新建删除用户 判断依据如上述用户不需要,则锁定。 实施风险高 重要等级★★★ 备注

主机安全加固方案

目 录 1.安装最新安全补丁 地址: RedHat Linux: Caldera OpenLinux: Conectiva Linux: Debian GNU/Linux: Mandrake Linux: LinuxPPC: Yellow Dog Linux : 2.网络和系统服务 先把所有通过ineted/xineted 运行的网络服务关闭,再打开确实需要的服务 服务都可以被禁止,比如echo, exec, login, shell,who,finger 等.对于telnet, r 系列服务, ftp 等, 强烈建议使用SSH 来代替. 2 设置xinetd 访问控制 在 /etc/xinetd.conf 文件的”default {}”块中加入如下行: only_from=

3 关闭NIS客户端进程: chkconfig ypbind off NIS系统在设计时就存在安全隐患 4 关闭NIS服务器进程: 运行 chkconfig ypserv off chkconfig yppasswd off 5 关闭其它基于RPC的服务: 运行 chkconfig portmap off 基于RPC的服务通常非常脆弱或者缺少安全的认证,但是还可能共享敏感信息.除非确实必需,否则应该完全禁 chkconfig netfs off 8 关闭打印机守护进程 chkconfig lpd off 如果用户从来不通过该机器打印文件则应该禁止该服务.Unix的打印服务有糟糕的安全记录. 9 关闭启动时运行的 X Server sed 's/id:5:initdefault:/id:3:initdefault:/' \ < /etc/inittab > /etc/inittab.new mv /etc/inittab.new /etc/inittab chown root:root /etc/inittab chmod 0600 /etc/inittab 对于专门的服务器没有理由要运行X Server, 比如专门的Web服务器 10 关闭Mail Server chkconfig postfix off 多数Unix/Linux系统运行Sendmail作为邮件服务器, 而该软件历史上出现过较多安全漏洞,如无必要,禁止该服务 11 关闭Web Server chkconfig httpd off 可能的话,禁止该服务. 12 关闭SNMP chkconfig snmpd off 如果必需运行SNMP的话,应该更改缺省的community string 13 关闭DNS Server chkconfig named off 可能的话,禁止该服务 14 关闭 Database Server chkconfig postgresql off Linux下常见的数据库服务器有Mysql, Postgre, Oracle等, 没有必要的话,应该禁止这些服务 15 关闭路由守护进程 chkconfig routed off chkconfig gated off 组织里仅有极少数的机器才需要作为路由器来运行.大多数机器都使用简单的”静态路由”, 并且它不需要运行特殊的守护进程 16 关闭Webmin远程管理工具 chkconfig webmin off Webmin是一个远程管理工具,它有糟糕的认证和会话管理历史, 所以应该谨慎使用 17 关闭Squid Web Cache chkconfig squid off 如果必需使用, 应该谨慎配置 18 可能的话禁止inetd/xinetd chkconfig inetd off 或如果没有网络服务通过inetd/xinetd运行则可以禁止它们

操作系统安全加固与信息安全

操作系统安全与信息安全 信息安全体系相当于整个信息系统的免疫系统,免疫系统不健全,信息系统不仅是低效的,甚至是危险的。党和国家领导人多次指示:信息安全是个大问题,必须把安全问题放到至关重要的位置上,信息安全问题解决不好,后果不堪设想。 国家计算机信息系统安全保护条例要求,信息安全等级保护要实现五个安全层面(即物理层、网络层、系统层、应用层和管理层)的整体防护。其中系统层面所要求的安全操作系统是全部安全策略中的重要一环,也是国内外安全专家提倡的建立可信计算环境的核心。操作系统的安全是网络系统信息安全的基础。所有的信息化应用和安全措施都依赖操作系统提供底层支持。操作系统的漏洞或配置不当有可能导致整个安全体系的崩溃。各种操作系统之上的应用要想获得运行的高可靠性和信息的完整性、机密性、可用性和可控性,必须依赖于操作系统提供的系统软件基础,任何脱离操作系统的应用软件的安全性都是不可能的。目前,普遍采用的国际主流C级操作系统其安全性远远不够,访问控制粒度粗、超级用户的存在以及不断被发现的安全漏洞,是操作系统存在的几个致命性问题。中共中央办公厅、国务院办公厅近期印发的《2006-2020年国家信息化发展战略》中明确指出: “我国信息技术领域存在着自主创新技术不足,核心技术和关键设备主要依赖进口。”长期以来,我国广泛应用的主流操作系统都是进口产品,无安全性可言。如不从根本上解决,长此以往,就无法保障国家安全与经济社会安全。我们国家计算机信息系统中的主流操作系统基本采用的是国外进口的C级操作系统,即商用操作系统。商用操作系统不是安全的操作系统,它在为我们计算机信息系统带来无限便捷的同时,也为我们的信息安全、通信保密乃至国家安全带来了非常令人担忧的隐患!操作系统是计算机系统软硬件资源和数据的“总管”,担负着计算机系统庞大的资源管理,频繁的输入输出控制以及不可间断的用户与操作系统之间的通信等重要功能。 一般来讲,包括病毒在内的各种网络安全问题的根源和症结,主要是由于商用操作系统的安全脆弱性。当今的信息系统产生安全问题的基本原因是操作系统的结构和机制不安全。这样就导致:资源配置可以被篡改、恶意程序被植入执行、利用缓冲区(栈)溢出攻击非法接管系统管理员权限等安全事故。病毒在世界范围内传播泛滥,黑客利用各种漏洞攻击入侵,

(完整版)Wnow主机操作系统加固规范V

Windows主机操作系统加固规范 2020年5月

目录 1账号管理、认证授权 (1) 1.1账号 (1) 1.1.1SHG-Windows-01-01-01 (1) 1.1.2SHG-Windows-01-01-02 (2) 1.1.3SHG-Windows-01-01-03 (3) 1.2口令 (4) 1.2.1SHG-Windows-01-02-01 (4) 1.2.2SHG-Windows-01-02-02 (5) 1.3授权 (6) 1.3.1SHG-Windows-01-03-01 (6) 1.3.2SHG-Windows-01-03-02 (7) 1.3.3SHG-Windows-01-03-03 (8) 1.3.4SHG-Windows-01-03-04 (9) 1.3.5SHG-Windows-01-03-05 (10) 2日志配置 (11) 2.1.1SHG-Windows-02-01-01 (11) 2.1.2SHG-Windows-02-01-02 (12) 3通信协议 (14) 3.1IP协议安全 (14) 3.1.1SHG-Windows-03-01-01 (14) 3.1.2SHG-Windows-03-01-02 (15) 3.1.3SHG-Windows-03-01-03 (16)

4设备其他安全要求 (18) 4.1屏幕保护 (18) 4.1.1SHG-Windows-04-01-01 (18) 4.1.2SHG-Windows-04-01-02 (19) 4.2共享文件夹及访问权限 (20) 4.2.1SHG-Windows-04-02-01 (20) 4.2.2SHG-Windows-04-02-02 (22) 4.3补丁管理 (23) 4.3.1SHG-Windows-04-03-01 (23) 4.4防病毒管理 (24) 4.4.1SHG-Windows-04-04-01 (24) 4.4.2SHG-Windows-04-04-02 (25) 4.5W INDOWS服务 (26) 4.5.1SHG-Windows-04-05-01 (26) 4.5.2SHG-Windows-04-05-02 (28) 4.6启动项 (29) 4.6.1SHG-Windows-04-06-01 (29) 4.6.2SHG-Windows-04-06-02 (30)

操作系统加固手册

操作系统加固手册 目录 1.1 Windows系统 (3) 1.1.1 设置帐号口令策略 (3) 1.1.2 系统账户优化 (4) 1.1.3 关闭非必需服务 (6) 1.1.4 设置安全审计策略 (7) 1.1.5 设置合理的日志文件大小 (8) 1.1.6 屏蔽之前登录的用户信息 (10) 1.1.7 默认共享未关闭 (11) 1.1.8 设置自动屏保锁定 (12) 1.1.9 关闭autorun自动播放功能 (13) 1.1.10 卸载与工作无关的软件 (14) 1.2 AIX主机 (14) 1.2.1 消除系统弱口令 (15) 1.2.2 系统账户优化 (15) 1.2.3 修改口令策略 (16) 1.2.4 系统未设置登录会话时间 (17) 1.2.5 禁用TCP/UDP小服务 (17) 1.2.6 禁用Sendmail、SNMP服务 (18) 1.2.7 采用SSH代替telnet管理维护主机 (19) 1.3 HP-UX主机 (20) 1.3.1 消除系统弱口令 (20) 1.3.2 系统账户优化 (20) 1.3.3 修改口令策略 (21) 1.3.4 系统未设置登录会话时间 (22) 1.3.5 关闭非必需的服务 (22) 1.3.6 修改SNMP服务默认读写口令串 (24) 1.3.7 采用SSH代替telnet管理维护主机 (24) 1.4 Linux主机 (25) 1.4.1 消除系统弱口令 (25) 1.4.2 系统账户优化 (25)

1.4.3 增强口令策略 (26) 1.4.4 登录超时设置 (27) 1.4.5 关闭非必需的服务 (28) 1.4.6 采用SSH代替telnet管理维护主机 (28)

AIX主机操作系统加固规范

AIX主机操作系统加固规范2011年10月 目录 账号管理、认证授权 1 账号 1 SHG-AIX-01-01-01 1 SHG-AIX-0I-0!-02 2 L3 SHG-AIX-0/-0 卜03 3 SHG-AIX-01-01-04 4 SHG-AIX-01-01-05 5 口j 6 SHG-AIX-01-02-01 6 SHG-AIX-01-02-02 7 SHG-AIX-01-02-03 8 SHG-AIX-01-02-04 9 SHG-AIX-01-02-05 10 授权11 SHG-AIX-01-03-01 11 SHG-AIX-Ol-03-02 12 SHG-AIX-01-03-03 13 SHG-AIX-01-03-04 14 SHG-AIX-01-03-05 14 日志配置15 LI SHG-ADC-02-0 丨-01 15 SHG-AIX-02-01-02 16 SHG-AIX-02-01-03 17

SHG-AIX-02-01-04 18 通信协议19 IP协议安全19 SHG-AIX-03-0J-01 19 SHG-AIX-03-0I-02 21 路由协议安全22 SHG-AIX-03-02-01 22 补丁管理24 SHG-AIX-04-01-01 24 服务进程和启动25 SHG-AIX-05-0J-01 25 SHG-AIX-05-01-02 27 设备其他安全要求31 登陆超时策略31 SHG-AIX-06-01-01 31 系统Banner设置32 SHG-AIX-06-02-01 32 内核调整32 SHG-AIX-06-03-0J 32 附录:AIX可被利用的漏洞(截止2009-3-8) 33 本文档是AIX操作系统的对于AIX系统设备账号认证、口志、协议、补丁升级、 文件系统管理等方面的安全配置要求,共27项。对系统的安全配置审计、加M操作起到指导性作用。 1账号管理、认证授权 1-1账号

信息安全防护1.1_主机安全_WindowxXP加固_试题及答案

题目:WindowxXP操作系统安全加固(10分) 要求如下: 1、配置帐户策略 设置账户密码最长存留期为60天,最短存留期为10 天,帐户锁定阀值为 5 次登录无效,帐户锁定时间为60分钟,复位帐户锁定计数器为50分钟。 2、配置审核策略及日志 设置审核系统登录事件为“成功,失败”,设置审核策略为“成功,失败”。同时,设置安全日志的事件来源为“LSA”,类别为策略改动。 3、关闭端口 禁止除SMTP、POP3、80 之外的任何其他端口的TCP 通信 4、修改注册表 1).通过修改注册表不显示上次登录名 2).通过修改注册表使得注册表无法打开 3).修改注册表禁止空连接 5、分布式文件系统 为本机创建一个独立的DFS 根目录,指定DFS 根目录共享使用现有的共享dfs-test,接受DFS 根目录的默认名称dfs-test。 6、禁止DUMPFILE 禁止DUMPFILE 产生 答案及评分标准: 1、配置账户策略 步骤: 1).依次进入“开始”-“控制面板”-“管理工具”-“本地安全策略” 2).展开“帐户策略”-找到“密码最长存留期”-将其修改为“60 天”-找到“密码最短存留期”-将其修改为“10 天”(0.5分) 3).展开“帐户锁定策略”-找到“帐户锁定阀值”-将其值设为“5 次”-按“确定”-

修改“帐户锁定时间”的值为“60 分钟”-修改“复位帐户锁定计数器”的值为“50分钟”(0.5分) 2、配置审核策略及日志 步骤: 1).依次进入“开始”-“控制面板”-“管理工具”-“本地安全策略” 2).展开“本地策略”-“审核策略”-找到“审核登录事件”-将其值改为“成功,失败”-找到“审核策略更改”-将其值改为“成功,失败”(1分) 3).依次进入“开始”-“控制面板”-“管理工具”-“事件查看器”-右击“安全日志”-选择“属性”-选择“筛选器”-将“事件来源”改为“LSA”-将“类别”改为“策略改动”(不要关闭窗口)(1分) 3、关闭端口 步骤: 1).右击“网络邻居”-“属性”-“本地连接”-“属性”-选择“Internet 协议(Tcp/ip)”-点击“属性”-选择“高级”-“选项”-“TCP/IP 筛选”-“属性” 2).在“TCP 端口”一栏中选择“只允许”项-点击“添加”-依次添加“25”、“110”、“80”端口-点击“确定”(1分) 4、修改注册表 步骤: 1).不显示上次登录用户名:(1分) HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciess ystemdontdisplaylastusername,把REG_DWORD 值改为1(或者使用组策略配置:GPEDIT.MSC->在“计算机配置”->“Windows 设置”->“安全设置”->“本地策略”->“安全选项”->“不显示上次的用户名”改为已启用。) 2).禁用注册表:(1分) HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem DisableRegistryTools 将其值改为1(Reg_DWORD)(或者使用组策略配置:GPEDIT.MSC->在“用户配置”->“管理模板”->“系统”->“阻止访问注册表编辑工具”改为“已启用”) 3).禁止空连接:(1分) HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl

Windows主机操作系统加固规范方案V0

Windows主机操作系统加固规范 2019年9月

目录 1账号管理、认证授权 (1) 1.1账号 (1) 1.1.1SHG-Windows-01-01-01 (1) 1.1.2SHG-Windows-01-01-02 (2) 1.1.3SHG-Windows-01-01-03 (3) 1.2口令 (4) 1.2.1SHG-Windows-01-02-01 (4) 1.2.2SHG-Windows-01-02-02 (5) 1.3授权 (6) 1.3.1SHG-Windows-01-03-01 (6) 1.3.2SHG-Windows-01-03-02 (7) 1.3.3SHG-Windows-01-03-03 (8) 1.3.4SHG-Windows-01-03-04 (9) 1.3.5SHG-Windows-01-03-05 (10) 2日志配置 (11) 2.1.1SHG-Windows-02-01-01 (11) 2.1.2SHG-Windows-02-01-02 (12) 3通信协议 (14) 3.1IP协议安全 (14) 3.1.1SHG-Windows-03-01-01 (14)

3.1.2SHG-Windows-03-01-02 (15) 3.1.3SHG-Windows-03-01-03 (16) 4设备其他安全要求 (18) 4.1屏幕保护 (18) 4.1.1SHG-Windows-04-01-01 (18) 4.1.2SHG-Windows-04-01-02 (19) 4.2共享文件夹及访问权限 (20) 4.2.1SHG-Windows-04-02-01 (20) 4.2.2SHG-Windows-04-02-02 (21) 4.3补丁管理 (23) 4.3.1SHG-Windows-04-03-01 (23) 4.4防病毒管理 (24) 4.4.1SHG-Windows-04-04-01 (24) 4.4.2SHG-Windows-04-04-02 (25) 4.5W INDOWS服务 (26) 4.5.1SHG-Windows-04-05-01 (26) 4.5.2SHG-Windows-04-05-02 (28) 4.6启动项 (29) 4.6.1SHG-Windows-04-06-01 (29) 4.6.2SHG-Windows-04-06-02 (30)

linux-主机操作系统安全加固规范

Linux主机操作系统安全加固规范 目录 第1章概述 (3) 1.1 目的.............................................................................................................. 错误!未定义书签。 1.2 适用范围....................................................................................................... 错误!未定义书签。 1.3 适用版本....................................................................................................... 错误!未定义书签。 1.4 实施.............................................................................................................. 错误!未定义书签。 1.5 例外条款....................................................................................................... 错误!未定义书签。第2章账号管理、认证授权.. (4) 2.1 账号 (4) 2.1.1 用户口令设置 (4) 2.1.2 root用户远程登录限制 (4) 2.1.3 检查是否存在除root之外UID为0的用户 (5) 2.1.4 root用户环境变量的安全性 (5) 2.2 认证.............................................................................................................. 错误!未定义书签。 2.2.1 远程连接的安全性配置 (6) 2.2.2 用户的umask安全配置 (6) 2.2.3 重要目录和文件的权限设置 (6) 2.2.4 查找未授权的SUID/SGID文件 (7) 2.2.5 检查任何人都有写权限的目录 (8) 2.2.6 查找任何人都有写权限的文件 (8) 2.2.7 检查没有属主的文件 (9) 2.2.8 检查异常隐含文件 (9) 第3章日志审计 (11) 3.1 日志 (11) 3.1.1 syslog登录事件记录 (11) 3.2 审计 (11) 3.2.1 Syslog.conf的配置审核 (11)

hp-unix主机操作系统加固规范

HP-Unix主机操作系统加固规范 河南标准科技 2010年9月

目录 1账号管理、认证授权 (1) 1.1账号 (1) 1.1.1SHG-HP-UX-01-01-01 (1) 1.1.2SHG-HP-UX-01-01-02 (2) 1.1.3SHG-HP-UX-01-01-03 (3) 1.1.4SHG-HP-UX-01-01-04 (4) 1.1.5SHG-HP-UX-01-01-05 (4) 1.2口令 (6) 1.2.1SHG-HP-UX-01-02-01 (6) 1.2.2SHG-HP-UX-01-02-02 (6) 1.2.3SHG-HP-UX-01-02-03 (8) 1.2.4SHG-HP-UX-01-02-04 (9) 1.2.5SHG-HP-UX-01-02-05 (9) 1.3授权 (10) 1.3.1SHG-HP-UX-01-03-01 (10) 1.3.2SHG-HP-UX-01-03-02 (11) 1.3.3SHG-HP-UX-01-03-03 (13) 1.3.4SHG-HP-UX-01-03-04 (14) 2日志配置 (15) 2.1.1SHG-HP-UX-02-01-01 (15) 2.1.2SHG-HP-UX-02-01-02 (16) 2.1.3SHG-HP-UX-02-01-03 (17) 3通信协议 (18) 3.1IP协议安全 (18) 3.1.1SHG-HP-UX-03-01-01 (18) 3.1.2SHG-HP-UX-03-01-02 (19) 3.2路由协议安全 (21) 3.2.1SHG-HP-UX-03-02-01 (21) 4设备其他安全要求 (22) 4.1补丁管理 (22) 4.1.1SHG-HP-UX-04-01-01 (22) 4.2服务进程和启动 (24) 4.2.1SHG-HP-UX-04-02-01 (24) 4.2.2SHG-HP-UX-04-02-02 (25) 4.2.3SHG-HP-UX-04-02-03 (25) 4.2.4SHG-HP-UX-04-02-04 (26) 4.2.5SHG-HP-UX-04-02-05 (27) 4.2.6SHG-HP-UX-04-02-06 (28) 4.3屏幕保护 (30)

Windows操作系统安全加固策略

Windows操作系统安全加固策略 文档版本01 发布日期2015-12-31

版权所有? 华为技术有限公司2016。保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。 商标声明 和其他华为商标均为华为技术有限公司的商标。 本文档提及的其他所有商标或注册商标,由各自的所有人拥有。 注意 您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。除非合同另有约定,华为公司对本文档内容不做任何明示或默示的声明或保证。 由于产品版本升级或其他原因,本文档内容会不定期进行更新。除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。 华为技术有限公司 地址:深圳市龙岗区坂田华为总部办公楼邮编:518129 网址:https://www.360docs.net/doc/1f17639499.html, 客户服务邮箱:support@https://www.360docs.net/doc/1f17639499.html, 客户服务电话:4008302118

目录 1 安全选项 (1) 1.1 Microsoft网络客户端 (1) 1.2 网络服务器 (1) 1.3 MSS (2) 1.4 交互式登录 (3) 1.5 域成员 (3) 1.6 审核 (4) 1.7 帐户 (4) 1.8 恢复控制台 (5) 1.9 系统加密 (5) 1.10 系统对象 (5) 1.11 系统设置 (6) 1.12 网络安全 (6) 1.13 网络访问 (7) 1.14 设备 (9) 2 审核与帐户策略 (10) 2.1 Kerberos策略 (10) 2.2 事件日志设置 (10) 2.3 审核策略 (11) 2.4 账户策略 (12) 2.5 账户锁定策略 (12) 2.6 用户权利指派 (13) 3 管理模板 (16) 3.1 Internet通信 (16) 3.2 Windows更新 (17) 3.3 Windows组件 (18) 3.4 Windows 防火墙 (18) 3.5 系统 (20)