访问控制模型综述

访问控制模型研究综述

沈海波1,2,洪帆1

(1.华中科技大学计算机学院,湖北武汉430074; 2.湖北教育学院计算机科学系,湖北武汉430205)

摘要:访问控制是一种重要的信息安全技术。为了提高效益和增强竞争力,许多现代企业采用了此技术来保障其信息管理系统的安全。对传统的访问控制模型、基于角色的访问控制模型、基于任务和工作流的访问控制模型、基于任务和角色的访问控制模型等几种主流模型进行了比较详尽地论述和比较,并简介了有望成为下一代访问控制模型的UCON模型。

关键词:角色;任务;访问控制;工作流

中图法分类号:TP309 文献标识码: A 文章编号:1001-3695(2005)06-0009-03

Su rvey of Resea rch on Access Con tr ol M odel

S HE N Hai-bo1,2,HONG Fa n1

(1.C ollege of Computer,H uazhong Univer sity of Science&Technology,W uhan H ubei430074,China;2.Dept.of C omputer Science,H ubei College of Education,Wuhan H ubei430205,China)

Abst ract:Access control is an im port ant inform a tion s ecurity t echnolog y.T o enha nce benefit s and increa se com petitive pow er,m a ny m odern enterprises hav e used this t echnology t o secure their inform ation m ana ge s yst em s.In t his paper,s ev eral m a in acces s cont rol m odels,such as tra dit iona l access control m odels,role-bas ed acces s cont rol m odels,ta sk-ba sed acces s control m odels,t as k-role-based access cont rol m odels,a nd s o on,are discus sed a nd com pa red in deta il.In addit ion,we introduce a new m odel called U CON,w hich m ay be a prom ising m odel for the nex t generation of a ccess control.

Key words:Role;Ta sk;Access Cont rol;Workflow

访问控制是通过某种途径显式地准许或限制主体对客体访问能力及范围的一种方法。它是针对越权使用系统资源的防御措施,通过限制对关键资源的访问,防止非法用户的侵入或因为合法用户的不慎操作而造成的破坏,从而保证系统资源受控地、合法地使用。访问控制的目的在于限制系统内用户的行为和操作,包括用户能做什么和系统程序根据用户的行为应该做什么两个方面。

访问控制的核心是授权策略。授权策略是用于确定一个主体是否能对客体拥有访问能力的一套规则。在统一的授权策略下,得到授权的用户就是合法用户,否则就是非法用户。访问控制模型定义了主体、客体、访问是如何表示和操作的,它决定了授权策略的表达能力和灵活性。

若以授权策略来划分,访问控制模型可分为:传统的访问控制模型、基于角色的访问控制(RBAC)模型、基于任务和工作流的访问控制(TBAC)模型、基于任务和角色的访问控制(T-RBAC)模型等。

1 传统的访问控制模型

传统的访问控制一般被分为两类[1]:自主访问控制DAC (Discret iona ry Acces s Control)和强制访问控制MAC(Mandat ory Acces s C ontrol)。

自主访问控制DAC是在确认主体身份以及它们所属组的基础上对访问进行限制的一种方法。自主访问的含义是指访问许可的主体能够向其他主体转让访问权。在基于DAC的系统中,主体的拥有者负责设置访问权限。而作为许多操作系统的副作用,一个或多个特权用户也可以改变主体的控制权限。自主访问控制的一个最大问题是主体的权限太大,无意间就可能泄露信息,而且不能防备特洛伊木马的攻击。访问控制表(ACL)是DAC中常用的一种安全机制,系统安全管理员通过维护AC L来控制用户访问有关数据。ACL的优点在于它的表述直观、易于理解,而且比较容易查出对某一特定资源拥有访问权限的所有用户,有效地实施授权管理。但当用户数量多、管理数据量大时,AC L就会很庞大。当组织内的人员发生变化、工作职能发生变化时,AC L的维护就变得非常困难。另外,对分布式网络系统,DAC不利于实现统一的全局访问控制。

强制访问控制MAC是一种强加给访问主体(即系统强制主体服从访问控制策略)的一种访问方式,它利用上读/下写来保证数据的完整性,利用下读/上写来保证数据的保密性。MAC主要用于多层次安全级别的军事系统中,它通过梯度安全标签实现信息的单向流通,可以有效地阻止特洛伊木马的泄露;其缺陷主要在于实现工作量较大,管理不便,不够灵活,而且它过重强调保密性,对系统连续工作能力、授权的可管理性方面考虑不足。

2基于角色的访问控制模型RBAC

为了克服标准矩阵模型中将访问权直接分配给主体,引起管理困难的缺陷,在访问控制中引进了聚合体(Agg rega tion)概念,如组、角色等。在RBAC(Role-Ba sed Access C ontrol)模型[2]中,就引进了“角色”概念。所谓角色,就是一个或一群用户在组织内可执行的操作的集合。角色意味着用户在组织内的责

?

9

?

第6期沈海波等:访问控制模型研究综述

收稿日期:2004-04-17;修返日期:2004-06-28

任和职能。在RBAC模型中,权限并不直接分配给用户,而是

先分配给角色,然后用户分配给那些角色,从而获得角色的权限。RB AC系统定义了各种角色,每种角色可以完成一定的职能,不同的用户根据其职能和责任被赋予相应的角色,一旦某个用户成为某角色的成员,则此用户可以完成该角色所具有的职能。在RB AC中,可以预先定义角色-权限之间的关系,将预先定义的角色赋予用户,明确责任和授权,从而加强安全策略。与把权限赋予用户的工作相比,把角色赋予用户要容易灵活得多,这简化了系统的管理。

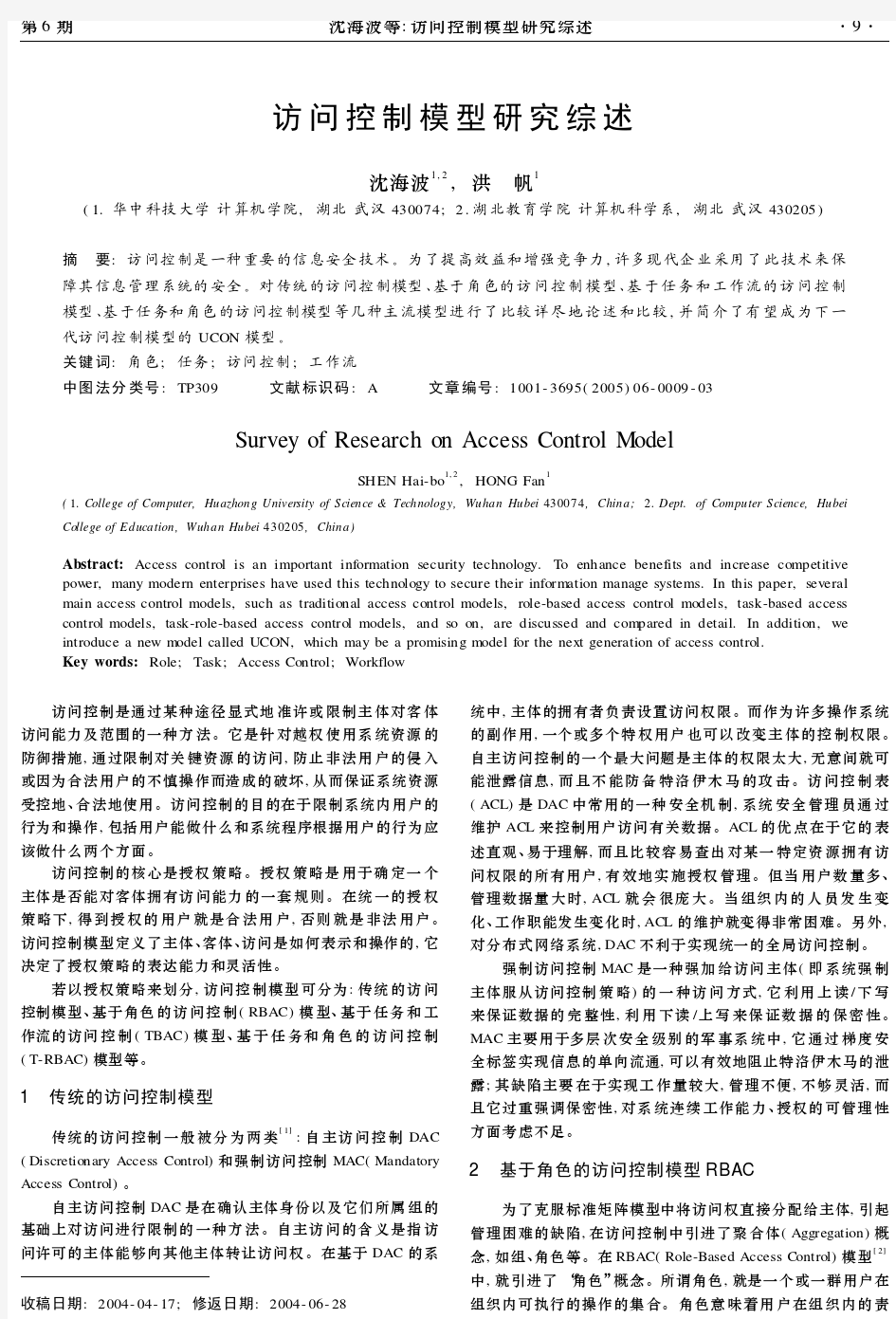

2001年,标准的RBAC参考模型N IS T RB AC被提出,如图1所示。

NIS T RBAC参考模型分成基本RBAC、等级RBAC和约束RBAC三个子模型。基本RB AC定义了角色的基本功能,它包括五个基本数据元素:U sers(用户)、Roles(角色)、Sessions(会话集)、Object s(客体)、Operat ions(操作),以及角色权限分配(PRA)、用户角色分配(U RA)。其基本思想是通过角色建立用户和访问权限之间的多对多关系,用户由此获得访问权限。

等级RB AC在基本RBAC的基础上增加了角色的等级,以对应功能的或组织的等级结构。角色等级又可分为通用角色等级和有限角色等级。在通用角色等级中,角色之间是一种代数的偏序关系,而有限角色等级是一种树结构。在角色等级中,高等级的角色继承低等级角色的全部权限,这是一种“全”继承关系。但这并不完全符合实际企业环境中的最小特权原则,因为企业中有些权限只需部分继承。

约束RBAC在基本RBAC的基础上增加了职责分离(S oD)关系,而职责分离又分为静态职责分离(SS D)和动态职责分离(DSD)。静态职责分离用于解决角色系统中潜在的利益冲突,强化了对用户角色分配的限制,使得一个用户不能分配给两个互斥的角色。动态职责分离用于在用户会话中对可激活的当前角色进行限制,用户可被赋予多个角色,但它们不能在同一会话期中被激活。DSD实际上是最小权限原则的扩展,它使得每个用户根据其执行的任务可以在不同的环境下拥有不同的访问权限。

NIS T RBAC参考模型中还包括功能规范,分为管理功能、系统支持功能和审查功能,这里不再详述。上述的DAC,M AC 和RBAC都是基于主体-客体(S ubject-Object)观点的被动安全模型,它们都是从系统的角度(控制环境是静态的)出发保护资源。在被动安全模型中,授权是静态的,在执行任务之前,主体就拥有权限,没有考虑到操作的上下文,不适合于工作流系统;并且主体一旦拥有某种权限,在任务执行过程中或任务执行完后,会继续拥有这种权限,这显然使系统面临极大的安全威胁。工作流是为完成某一目标而由多个相关的任务(活动)构成的业务流程,它的特点是使处理过程自动化,对人和其他资源进行协调管理,从而完成某项工作。在工作流环境中,当数据在工作流中流动时,执行操作的用户在改变,用户的权限也在改变,这与数据处理的上下文环境相关,传统的访问控制技术DAC和MAC对此无能为力。若使用RB AC,则不仅需频繁更换角色,而且也不适合工作流程的运转。为了解决此问题,人们提出了基于任务的访问控制模型TB AC。3基于任务和工作流的访问控制模型TBAC

在TBAC模型[4,5]中,引进了另一个非常重要的概念———任务。所谓任务(或活动),就是要进行的一个个操作的统称。任务是一个动态的概念,每项任务包括其内容、状态(如静止态、活动态、等待态、完成态等)、执行结果、生命周期等。任务与任务之间一般存在相互关联,如相互依赖或相互排斥。如任务A必须在任务B之后执行;任务A与任务B不能同时执行等。

TBAC模型是一种基于任务、采用动态授权的主动安全模型。它从应用和企业的角度来解决安全问题。它采用面向任务的观点,从任务的角度来建立安全模型和实现安全机制,在任务处理的过程中提供实时的安全管理。其基本思想主要有:

(1)将访问权限与任务相结合,每个任务的执行都被看作是主体使用相关访问权限访问客体的过程。在任务执行过程中,权限被消耗,当权限用完时,主体就不能再访问客体了。

(2)系统授予给用户的访问权限,不仅仅与主体、客体有关,还与主体当前执行的任务、任务的状态有关。客体的访问控制权限并不是静止不变的,而是随着执行任务的上下文环境的变化而变化。TBAC的主动、动态等特性,使其广泛应用于工作流、分布式处理、多点访问控制的信息处理和事务管理系统的决策制定等方面。

尽管TBAC具备许多特点,并已应用于实际中,但当应用于复杂的企业环境时,就会暴露出自身的缺陷。例如在实际的企业环境中,角色是一个非常重要的概念,但TBAC中并没有将角色与任务清楚地分离开来,也不支持角色的层次等级;另外,访问控制并非都是主动的,也有属于被动形式的,但TB AC 并不支持被动访问控制,需要与RBAC结合使用[6]。

4基于任务和角色的访问控制模型T-RBAC

4.1 T-RBAC模型

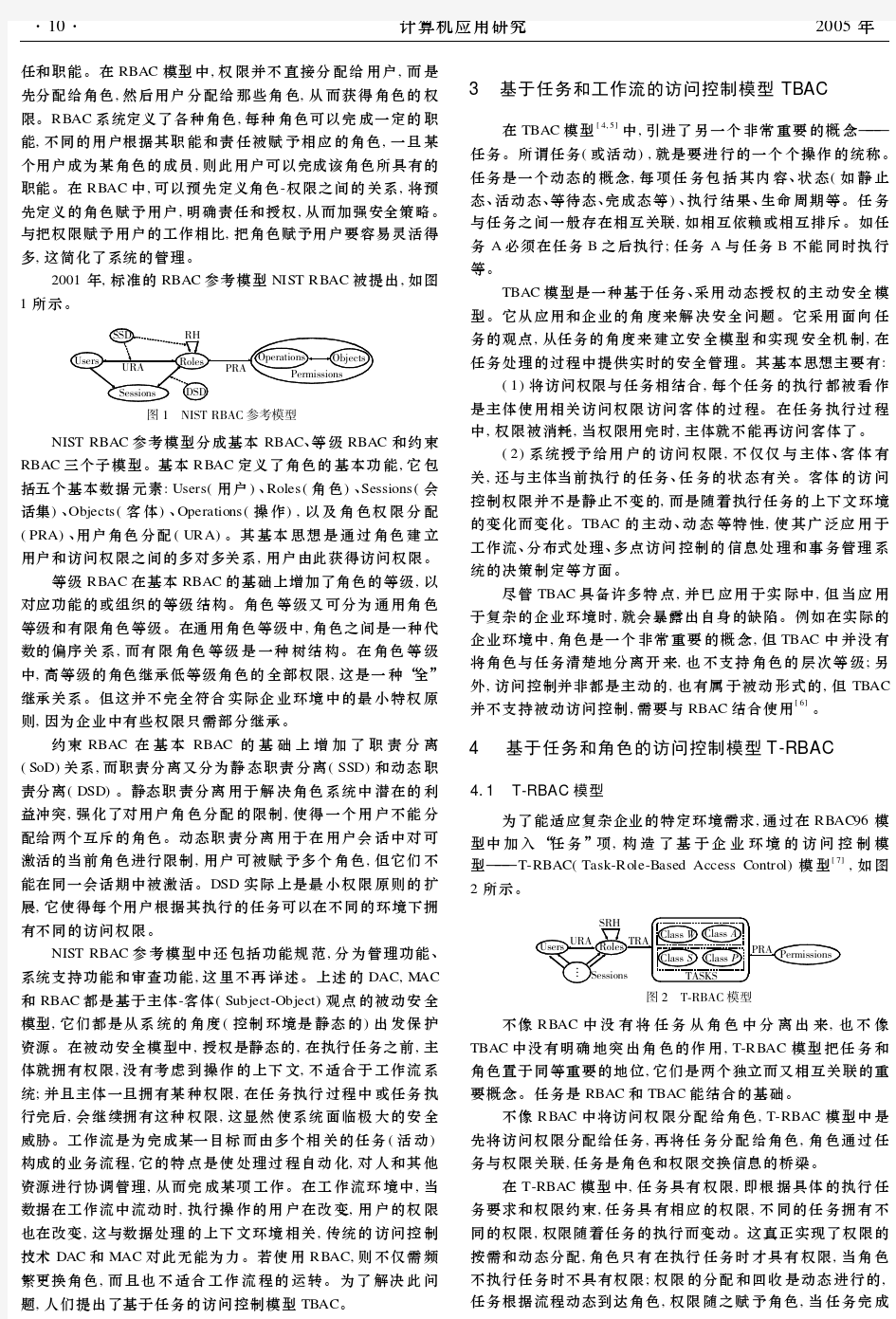

为了能适应复杂企业的特定环境需求,通过在RB AC96模型中加入“任务”项,构造了基于企业环境的访问控制模型———T-RBAC(Task-Role-B ased Access C ont rol)模型[7],如图2所示。

不像RB AC中没有将任务从角色中分离出来,也不像TBAC中没有明确地突出角色的作用,T-RB AC模型把任务和角色置于同等重要的地位,它们是两个独立而又相互关联的重要概念。任务是RBAC和TBAC能结合的基础。

不像RB AC中将访问权限分配给角色,T-RBAC模型中是先将访问权限分配给任务,再将任务分配给角色,角色通过任务与权限关联,任务是角色和权限交换信息的桥梁。

在T-RBAC模型中,任务具有权限,即根据具体的执行任务要求和权限约束,任务具有相应的权限,不同的任务拥有不同的权限,权限随着任务的执行而变动。这真正实现了权限的按需和动态分配,角色只有在执行任务时才具有权限,当角色不执行任务时不具有权限;权限的分配和回收是动态进行的,任务根据流程动态到达角色,权限随之赋予角色,当任务完成

?

1

?计算机应用研究2005年

图1NIST RBAC参考模型

图2T?RBA C模型

时,角色的权限也随之收回;角色在工作流中不需要赋予权限。这样,不仅使角色的操作、维护和任务的管理变得简单方便,也使得系统变得更为安全。

4.2 模型中的两个重要问题

(1)任务分类问题。企事业环境与需求不同,访问控制的要求也就不同,所要执行的任务也应具有不同的特点。任务应根据企事业的组织结构和访问控制要求进行分类,从而模型可根据任务的分类实现不同的访问控制,即实现任务级的访问控制。在企业组织中,访问控制基于任务的特点是非常重要的,因为访问权限是根据分配的任务赋给用户的。如可根据组织结构和业务流程、权限继承和主动/被动访问特性,将任务分成了四类(表1):W,S,A,P,从而可实现主动访问控制和被动访问控制的结合[7]。

表1 任务分类表

权限不可继承权限可继承

被动访问Class P Class S

主动访问Class W Class A

(2)角色继承问题。不像RBAC模型中,角色之间是一种偏序关系,角色的继承是一种向上的“全”继承关系。在T-RBAC模型中,引进了一种新的角色等级S-RH,即S upervision Role Inherit ance(管理角色等级)。S-RH定义为:如果角色R

1

的级别比角色R

2的级别高,则R

1

只继承R

2

中属于类S或类

A中的任务权限。在S-RH中,高等级的角色并不全部继承低等级角色的权限,这就解决了部分继承的问题。

通过引进新的角色等级S-RH,不仅解决了角色等级中的部分继承问题,而且还解决了RB AC模型中“若角色A和角色B是互斥的,则它们不能有相同上层高级角色。”的问题。

5 下一代访问控制模型UCON

在研究访问控制的过程中,为适应不同的应用场合,人们提出了许多新的概念,如信任管理(Trus t Ma nagem ent)、数字版权管理(Digita l Rights M anag em ent)、义务(Obliga tions)、禁止(Prohibitions)等。为了统一这些概念,J.Pa rk和R.S andhu提出了一种新的访问控制模型,称作使用控制(U sage C ontrol: U CON)模型[8],也称ABC模型[9]。U CON模型包含三个基本元素:主体、客体、权限和另外三个与授权有关的元素:授权规则、条件、义务,如图3所示。

UC ON模型中的主要元素如下:

主体(S ubjects)。它是具有某些属性和对客体(Object s)操作权限的实体。主体的属性包括身份、角色、安全级别、成员资格等。这些属性用于授权过程。

客体(Object s)。它是主体的操作对象,它也有属性,包括安全级别、所有者、等级等。这些属性也用于授权过程。

权限(Rights)。它是主体拥有的对客体操作的一些特权。权限由一个主体对客体进行访问或使用的功能集组成。U CON中的权限可分成许多功能类,如审计类、修改类等。

授权规则(Authoriza tion Rules)。它是允许主体对客体进行访问或使用前必须满足的一个需求集。授权规则是用来检查主体是否有资格访问客体的决策因素。

条件(C ondit ions)。它是在使用授权规则进行授权过程中,允许主体对客体进行访问权限前必须检验的一个决策因素集。条件是环境的或面向系统的决策因素。条件可用来检查存在的限制,使用权限是否有效,哪些限制必须更新等。

义务(Obliga tions)。它是一个主体在获得对客体的访问权限后必须履行的强制需求。分配了权限,就应有执行这些权限的义务责任。

在UC ON模型中,授权规则、条件、义务与授权过程相关,它们是决定一个主体是否有某种权限能对客体进行访问的决策因素。基于这些元素,U CON有四种可能的授权过程[8],并由此可以证明:UC ON模型不仅包含了DAC,MAC,RBAC,而且还包含了数字版权管理(DRM)[10]、信任管理[11]等。U CON模型涵盖了现代商务和信息系统需求中的安全和隐私这两个重要的问题。因此,U CON模型为研究下一代访问控制提供了一种有希望的方法,被称作下一代访问控制模型。

6结束语

访问控制是一种重要的信息安全技术,是现代商务企业保障其信息管理系统安全不可缺少的。网络技术的发展为访问控制技术提供了更为广阔的发展空间,也使得对访问控制技术的研究显得尤其重要。因篇幅所限,本文只对几种主要的访问控制模型作了概述。事实上,仅RBAC模型就有多种。很多问题,如权限表示方法等,有待进一步研究。

参考文献:

[1]S nyder.Forma l Models of Ca pability-based Protection S ystems[J].

IEEE Tra nsactions on Computer s,1981,30(3):172-181.

[2]R Sandhu,E C oyne,H Feinstein.Role-based Access Control Models

[J].IEEE C omputer,1996,29(6):38-47.

[3]D Fer raiolo,R S andhu,et al.Proposed NIS T S tandard for Role-based

Access Control[J].ACM Tr ansactions on Infor mation and System S e-curity(TISSE C),2001,4(3):224-274.

[4]R Thom as,R S andhu.Ta sk-Based Author ization Controls(TBAC):A

Family of Models for Active and Enterpr ise-Or iented Authorization M anagement[C].Lake Tahoe,CA:Proceedings of the11th IFIP WG11.3Conference on Database Security,1997.

[5]邓集波,洪帆.基于任务的访问控制模型[J].软件学报,2003,14

(1):76-81.

[6]Gail-J oon Ahn,M yong Kang,et al.Injecting RBAC to Secure a Web-

based Workflow System[C].AC M RBAC,2000.

[7]Sejong Oh,Seog Par k.Task-r ole-ba sed Access Control Model[J].In-

for mation S ystem,2003,28:533-562.

[8]J Park,R Sandhu.Towa rds Usa ge C ontr ol M odels:Beyond Tr aditional

Access Control[C].Pr oceedings of the7th AC M S ymposium on Ac-cess Control M odels and Technologies,2002.

[9]R Sa ndhu,J Par https://www.360docs.net/doc/4616902473.html,age Contr ol:A Vision for Next Generation Ac-

cess Control,MM M-ACNS[EB/OL].https://www.360docs.net/doc/4616902473.html,/ conference_paper s.htm,2003.

[10]Sonera Plazza Ltd M edia La b.Digital Rights M anag ement.White Pa-

per[E B/OL].http://ww w.medialab.soner a.fi/w orkspace/DRM-WhitePaper.pdf,2002.

[11]徐锋,吕建.Web安全中的信任管理研究与进展[J].软件学报,

2002,13(11):57-64.

作者简介:

沈海波(1963-),男,副教授,博士研究生,主要研究领域为访问控制与网络安全;洪帆(1942-),女,教授,博士生导师,主要研究领域为密码学、计算机安全与保密。

?

1

1

?

第6期沈海波等:访问控制模型研究综述

图3UCON模型

国内认知语言学研究综述

国内外认知语言学研究综述 摘要:认知语言学是20世纪70年代在认知科学的基础上发展起来的一个语言学流派。80到90年代,诞生于美国的认知语言学,迅速影响到其他国家,并被越来越多的语言学学者所接受和采纳。国内语言学界自90年代开始接触认知语言学之初,就发现其在解决汉语具体问题上的可适用性,从而越来越多地关注这一学派的动向。三十年来,国内学者在这一领域也做出了许多贡献,同时也有很多不足的地方。此文主要就认知语言学在中国的发展情况进行介绍,同时简单回顾认知语言学的发展历程和主要理论方法。 关键词:认知语言学,国内研究,国外研究,综述 认知是当今人类最感兴趣的课题之一,因为它关系到我们对人类思维过程的破译,因此越来越多的学者投入认知科学的研究。随着结构主义学派和转换生成语言学派的学者们在语言学各领域研究的深入,他们越来越发觉自身理论和方法的局限,为了解决现有理论方法力所不及的问题,学者们开始寻求新的办法。认知科学无疑给语言学家们指明了一条道路。乔姆斯基的转换生成语言学就已经在语言学研究中加入了认知概念,他认为语言是认知系统的一部分。认知与语言学的结合是不可避免的一种趋势,当这种趋势越来越显露,认知语言学的出现也就成为了必然。20世纪70年代诞生于美国的认知语言学,从80到90年代开始迅速影响到其他国家,其发展势头大有成为继结构主义学派和转换生成学派之后又一个在语言学史上具有重大历史意义的学派,在21世纪成为占主导地位的显学。国内语言学界和外语界从90年代开始陆续引进认知语言学派的一些理论和方法。三十年来,认知语言学在中国的发展也是势如破竹,几乎所有语言学的刊物中都会有相关论文。国内学者在这一领域都做出了许多贡献,特别是用认知语言学理论来解释汉语中的具体问题方面。但是也存在着明显的不足,如最主要的是重理论引进和解释,轻创新。 一、何为认知语言学? 最早提出“认知语言学”这一术语的是Sidney Lamb,他在1971年就在论文中采用这一术语,并将其解释为:“用以指真正研究大脑中的语言,语言与心智、神经之间的关系。”对于认知语言学的界定,学者们从一开始就有所争议。于是跟其他的学科一样,学者们一般使用狭义和广义来区别不同的观点。认知语言学理论家Tayler(2002)在术语上用以区别狭义和广义的认知语言学的办法是:将狭义的认知语言学用“Cognitive Linguistics”表示,而将广义的认知语言学用“cognitive linguistics”表示。显然作为心理学家的Sidney Lamb 的观点是广义的。在语言学领域里的讨论,一般都是从狭义的角度。国内学者王寅(2007)将狭义的认知语言学可以定义为:“坚持体验哲学观①,以身体经验和认知为出发点,以概念、结构和意义研究为中心,着力寻求语言事实背后的认知 ①王寅在《Lakoff和Johnson的体验哲学》文中提到,“Lakoff认为认知语言学的哲学基础既不是经验主义,又不是理性主义,而是体验哲学。”

自主访问控制综述

自主访问控制综述 摘要:访问控制是安全操作系统必备的功能之一,它的作用主要是决定谁能够访问系统,能访问系统的何种资源以及如何使用这些资源。而自主访问控制(Discretionary Access Control, DAC)则是最早的访问控制策略之一,至今已发展出多种改进的访问控制策略。本文首先从一般访问控制技术入手,介绍访问控制的基本要素和模型,以及自主访问控制的主要过程;然后介绍了包括传统DAC 策略在内的多种自主访问控制策略;接下来列举了四种自主访问控制的实现技术和他们的优劣之处;最后对自主访问控制的现状进行总结并简略介绍其发展趋势。 1自主访问控制基本概念 访问控制是指控制系统中主体(例如进程)对客体(例如文件目录等)的访问(例如读、写和执行等)。自主访问控制中主体对客体的访问权限是由客体的属主决定的,也就是说系统允许主体(客体的拥有者)可以按照自己的意愿去制定谁以何种访问模式去访问该客体。 1.1访问控制基本要素 访问控制由最基本的三要素组成: ●主体(Subject):可以对其他实体施加动作的主动实体,如用户、进程、 I/O设备等。 ●客体(Object):接受其他实体访问的被动实体,如文件、共享内存、管 道等。 ●控制策略(Control Strategy):主体对客体的操作行为集和约束条件集, 如访问矩阵、访问控制表等。 1.2访问控制基本模型 自从1969年,B. W. Lampson通过形式化表示方法运用主体、客体和访问矩阵(Access Matrix)的思想第一次对访问控制问题进行了抽象,经过多年的扩充和改造,现在已有多种访问控制模型及其变种。本文介绍的是访问控制研究中的两个基本理论模型:一是引用监控器,这是安全操作系统的基本模型,进而介绍了访问控制在安全操作系统中的地位及其与其他安全技术的关系;二是访问矩阵,这是访问控制技术最基本的抽象模型。

毕业论文外文翻译-胜任力模型研究:文献综述和实证研究

Research on Competency Model:A Literature Review and Empirical Studies Abstract Western countries have applied competency models to addressing problems existed in their administrative and managerial systems since 1970s,and the findings is positine and promising. However, competency model hasn’t been introduced to China until 1990s and it is still unknown and mysterious to many Chinese managers. This paper aims to uncover the mysterious veil of competency model in order to broaden the horizon of Chinese managers and boost China's human resource development as well as management. Keywords:Competency,Competency Models,Empirical Studies of Competency Models It has been more than 30 years since competency model was utilized to human resource management.In western countries,competency model first displayed its effectiveness in government administration, meanwhile many multinationals and their branch companies applied the competency model to their daily business management and their business was a great success. As the notion of competency is gradually come to light and accepted by people all around the world,more and more enterprises have been trying to build their own competency model under the help of professional consultant firms. As a result,competency model has gradually been a very fashionable phrase in the field of management and quite a few enterprises are thus benefited from it. In recent years, competency model has become a hot spot in the Chinese academia as well as big-,middle- and small-sized enterprises alike,many relevant writings and books have also been translated and published. However, competency and competency model are still mysterious to many Chinese scholars, business managers as well as government administrators. Purpose and Significance of the Study The purpose of the study aims to make a critical literature review of the competency model,clarify some confusion related to it and explore its application. The following questions are employed to guide this study:What is competency? What is competency model? What are the theoretical and empirical findings related to competency model?

创业中英文文献

参考文献 中文参考文献: 1.【澳】朗达.拜恩:《秘密》,谢明宪译,北京:中国城市出版社2008年版。 2.【美】安德鲁·杜布林:《心理学与工作(原书第6版)》,王佳艺译,中国人民大学出版社2007年版。 3.【美】阿瑟?S?波雷:《心理学词典》,上海:上海译文出版社1996年版。 4.【美】班杜拉:《自我效能:控制的实施》,华东师范大学出版社2003年版。 5.【美】彼得·德鲁克:《21世纪的管理挑战》,机械工业出版社2007年版。 6.【美】舒尔茨:《工业与组织心理学(心理学与现代社会的工作第8版)》,时勘等译,中国轻工业出版社2004版。 7.樊一阳,叶春明,吴满琳:《大学生创业学导论》,上海财经大学出版社2005年版。 8.林嵩:《创业学:原理与实践》,上海财经大学出版社2008年版。 9.刘穿石:《创业能力心理学》,陕西师范大学出版社2004年版。 10.刘勇:《团体心理辅导与训练》,中山大学出版社2007年版。 11.【美】罗伯特·赫里斯,迈克尔·彼得斯:《创业学》,王玉,王蔷等译,清华大学出版社2004年版。 12.【美】杰弗里·蒂蒙斯:《创业者》,周伟民译,华夏出版社2002年版。 13.【奥】米塞斯:《经济学的认识论问题》,经济科学出版社2001年。 14.【美】莫特玛?阿德勒:《西方思想宝库》,周汉林等译,中国广播电视出版社1991年版。 15.黄希庭:《心理学导论》,人民教育出版社2007年版。 16.儒索等:《决策行为分析》,北京师范大学出版社1998年版。 17.宋克勤:《创业成功学》,经济管理出版社2002年版。 18.王重鸣:《管理心理学》,人民教育出版社2000年版。 19.王英杰,郭晓平:《创业教育与指导》,机械工业出版社2006年版。 20.徐剑明:《自主创业实务》,中国经济出版社2007年版。 21.郁义鸿,李志能等:《创业学》,复旦大学出版社2000年版。 22.张鸿兵,马维娜:《创业教育的目标、课程与评价》,山西高校联合出版社1993年版。 23.张鑫华:《创业第一步—超越北大清华》,中国社会科学出版社2003年版。 24.郑冉冉:《成功创业研究(经济与管理系列研究丛书)》,上海三联书店2005年版。 25.【美】朱利安.泰普林,孙威:《创业其实并不难——创业人员心理和技术辅导》,张祥荣译.科学出版社2008年版。 26.蔡莉,费宇鹏,朱秀梅:《基于流程视角的创业研究框架构建》,《管理科学学报》2007年9月第1期。 27.陈震红,董俊武:《创业决策中创业者风险行为的影响因素——国外研究框架综述》,《国际经贸探索》,2007年第9期。 28.陈震红,董俊武:《风险条件下创业者决策行为的理论与实证研究》,《学术交流》,2007年第8期。 29.陈震红,董俊武:《中国创业者的风险感知与创业决策——以武汉‘中国光谷’的创业者为例》,《当代财经》,2007年第9期。 30.柴华:《农业高职院校大学生创业心理障碍分析》,《教育经济》2011年第8期。 31.陈会昌,胆增寿,陈建绩:《青少年心理适应性量表(APAS)的编制及其初步常模》,

国内外关于心理理论相关研究的研究综述(精)

国内外关于心理理论相关研究的研究综述 教管 1103班王维彬摘要:心理理论” (Theory-of-mind 指个体对他人和自己心理状态及其与他人 行为关系的推理或认识。心理理论使得个体能过对自身及其他个体的行为进行解释和预测, 从而在个体的社会认知、社会行为、个体间理解与社会交往中起至关重要的作用。本文综合了国内外的各种心理理论, 包括社会认知、内外情绪智力、游戏教学等理论。 关键字:心理理论社会认知情绪智力游戏教学 引言:本文通过对国内外各种心理理论的阐述, 让人们更好地认识和了解这些 理论, 从而能使这些理论研究能运用的实际生活中去, 发挥它应有的价值, 本文主要介绍了社会认知理论、情绪智力理论和游戏教学理论的基本概念以及其特点等, 希望这些东西能对人们有所启示与帮助。接下来就一一介绍一下这三个理论:一、社会认知理论 (一、社会认知的简介 1、社会认知的概念 对“社会认知”的定义 , 不同的学者从他们各自的研究取向来定义 , 所以关于社会认知的定义有许多种。信息加工心理学认为社会认知研究包括所有影响个体对信息的获得表征和提取的因素的研究 , 以及对这些过程与知觉者的判断之间的关系的思考 [2]。而社会心理学家则认为 : 社会认知代表着一种观点 , 即对认知过程的理解是认识人的复杂的社会行为的关键。弗拉维尔 (Flavell 1998 年提出 : 社会认知的对象是人以及人类的事件 , 它是关于人和人的行为的知识与认知。方富熹认为社会认知是人对自己和他人的认识 [3]。时蓉华认为社会认知是个人对他人的心理状态、行为动机和意向做出推测和判断的过程 [4]。 2、社会认知的基本对象

软件可靠性模型地的综述

软件可靠性模型综述 可靠性是衡量所有软件系统最重要的特征之一。不可靠的软件会让用户付出更多的时间和金钱, 也会使开发人员名誉扫地。IEEE 把软件可靠性定义为在规定条件下, 在规定时间内, 软件不发生失效的概率。该概率是软件输入和系统输出的函数, 也是软件中存在故障的函数, 输入将确定是否会遇到所存在的故障。 软件可靠性模型,对于软件可靠性的评估起着核心作用,从而对软件质量的保证有着重要的意义。一般说来,一个好的软件可靠性模型可以增加关于开发项目的效率,并对了解软件开发过程提供了一个共同的工作基础,同时也增加了管理的透明度。因此,对于如今发展迅速的软件产业,在开发项目中应用一个好的软件可靠性模型作出必要的预测,花费极少的项目资源产生好的效益,对于企业的发展有一定的意义。 1软件失效过程 1.1软件失效的定义及机理 当软件发生失效时,说明该软件不可靠,发生的失效数越多,发生失效的时间间隔越短,则该软件越不可靠。软件失效的机理如下图所示: 1)软件错误(Software error):指在开发人员在软件开发过程中出现的失误,疏忽和错误,包括启动错、输入范围错、算法错和边界错等。 2)软件缺陷(Software defect):指代码中存在能引起软件故障的编码,软件缺陷是静态

存在的,只要不修改程序就一直留在程序当中。如不正确的功能需求,遗漏的性能需求等。3)软件故障(Software fault):指软件在运行期间发生的一种不可接受的内部状态,是软件缺陷被激活后的动态表现形式。 4)软件失效(Software failure):指程序的运行偏离了需求,软件执行遇到软件中缺陷可能导致软件的失效。如死机、错误的输出结果、没有在规定的时间内响应等。 从软件可靠性的定义可以知道,软件可靠性是用概率度量的,那么软件失效的发生是一个随机的过程。在使用一个程序时,在其他条件保持一致的前提下,有时候相同的输入数据会得到不同的输出结果。因此,在实际运行软件时,何时遇到程序中的缺陷导致软件失效呈现出随机性和不稳定性。 所有的软件失效都是由于软件中的故障引起的,而软件故障是一种人为的错误,是软件缺陷在不断的测试和使用后才表现出来的,如果这些故障不能得到及时有效的处理,便不可避免的会造成软件失效。而一个软件中存在的软件错误和缺陷总数是无法确定的,也不可能被完全排除掉,有时候排除掉一个故障甚至会引起更多的故障。 所以在软件开发周期中,软件错误是不可避免的,但可以通过学习改进,不断吸取经验教训,尽量减少程序中的错误特别是重大错误的数量。在测试阶段,测试人员应尽可能多的检测并排除掉软件中的故障,从而减少软件失效强度,提高软件的可靠性和质量。 1.2提高软件可靠性的途径 软件中的故障会导致软件功能不能正常实现,降低了软件的可靠度。软件故障一般是软件开发各阶段人为造成的,大概包括需求分析定义错误、设计错误、编码错误、测试错误和文档错误等。 因此要想获得高可靠性的软件,就要和软件中的故障做斗争。有以下三种直接的方式来

胜任力模型研究-文献综述和实证研究毕业论文外文文献翻译及原文

毕业设计(论文)外文文献翻译 文献、资料中文题目:胜任力模型研究:文献综述和实证研究文献、资料英文题目: 文献、资料来源: 文献、资料发表(出版)日期: 院(部): 专业: 班级: 姓名: 学号: 指导教师: 翻译日期: 2017.02.14

Research on Competency Model:A Literature Review and Empirical Studies Abstract Western countries have applied competency models to addressing problems existed in their administrative and managerial systems since 1970s,and the findings is positine and p romising. However, competency model hasn’t been introduced to China until 1990s and it is still unknown and mysterious to many Chinese managers. This paper aims to uncover the mysterious veil of competency model in order to broaden the horizon of Chinese managers and boost China's human resource development as well as management. Keywords:Competency,Competency Models,Empirical Studies of Competency Models It has been more than 30 years since competency model was utilized to human resource management.In western countries,competency model first displayed its effectiveness in government administration, meanwhile many multinationals and their branch companies applied the competency model to their daily business management and their business was a great success. As the notion of competency is gradually come to light and accepted by people all around the world,more and more enterprises have been trying to build their own competency model under the help of professional consultant firms. As a result,competency model has gradually been a very fashionable phrase in the field of management and quite a few enterprises are thus benefited from it. In recent years, competency model has become a hot spot in the Chinese academia as well as big-,middle- and small-sized enterprises alike,many relevant writings and books have also been translated and published. However, competency and competency model are still mysterious to many Chinese scholars, business managers as well as government administrators. Purpose and Significance of the Study The purpose of the study aims to make a critical literature review of the competency model,clarify some confusion related to it and explore its application. The following questions are employed to guide this study:What is competency? What is competency model? What are the theoretical and empirical findings related to competency model? The study illustrates how we could take advantage of competency model in our harmonious society building. On one hand,the study will delineate competency and competency model in order to clarify confusions related to it since it is still strange and mysterious to many Chinese managers and administrators;on the other hand,the

投资者认知偏差研究综述

投资者认知偏差研究综述 摘要:本文介绍了认知偏差的定义、成因和特征,梳理了有关认知偏差相关领域的理论与实证研究的成果,在此基础之上提出了对后续研究的展望。 关键词:认知偏差;行为金融;有限理性 现代认知心理学家认为,认知偏差对经济行为个体的经济决策的影响具有普遍性,并经常扮演核心的角色。行为金融学则认为,由于金融决策更具不确定性和动态性,投资者的认知性偏差可能更具显著性,所以研究投资者的各种认知偏差很有意义。认知偏差的研究和发现为解释传统金融学所不能解释的市场异象提供了一条可行的途径,为行为金融学的发展奠定了基础。 1.认知偏差与金融市场的异象 进入八九十年代后,对金融市场的研究结果就涌现出不少与有效市场假说相矛盾的统计异象,在股票收益的历史可预测性方而,按照弱有效市场的观点,投资者无法利用历史价格信息来构造投资策略获得超额利润(按照资产定价模型进行风险调整以后的收益)。从1980年开始,有很多研究发现股票收益是可预测的证据。例如,De Bondt和Thaler(1985)发现股票长期的历史累计收益与未来的长期股票收益负相关。基于这个现象构造的投资策略可以获得超额收益,这个现象称之为“长期反转”。Jegadeesh和Titman(1993)的研究显示股票中期的历史统计收益与未来的中期股票收益正相关,基于这个现象构造的投资策略也可以获得超额收益,这个现象称之为“中期惯性”。面对传统金融无法解释的市场异象,行为金融学从心理学的角度,从人类在不确定条件下的认知偏差的出发,为解释市场异常现象做出了重大贡献。 2.认知偏差的定义与分类 把心理研究应用到投资决策中经历了漫长的过程。自Slovic首次在论文中论证了心理因素对投资决策的影响,再到De Bondt和Thaler正式揭开行为金融学发展的序幕,认知偏差研究的发展经历了缓慢萌芽到快速发展的过程。在20世纪80年代末到90年代,许多金融学领域的学者(如:Roben Shiller,Richard Thaler.Meir Statman,Hersh Shefrin及De Bondt 等)结合心理学对个体行为决策的研究结果,在认知偏差研究方面做了大量工作,为行为金融学的发展奠定了坚实的基础。认知偏差概念作为行为金融学的核心范畴,起源于认知心理学。按照认知心理学的实验解析,个体的信息加工能力具有局限性,个体的判断和决策因此都会产生偏差(Tversky和Kahne-man,1974)。这种认识与进化心理学的观点相吻合,即自然选择的结果逐步将人们退化成一种依赖有限理性的决策方式来替代理性决策过程的思维主体,并据此来节约思维成本《Si-mon,1955)。 认知心理学认为,人的认知过程可以看成是人脑的信息处理过程。因此,认知偏差,可以按照认知进行的四个环节中出现的顺序进行分类,即信息识别——信息编辑——信息输出——信息反馈。王宁,茅宁(2005)按认知的信息处理过程将国内外文献中常见的26种认知偏差按照人类信息处理的过程分成分类如下:1)信息识别阶段偏差:易得性偏误,代表性偏差,文化和社会认知,小数字定理,认知失调,从众心理,过度反应,搜寻成本。2)信息编辑阶段偏差:框架依赖,保守性偏差,模糊趋避,无关效果,神奇式思考,准神奇式思考,锚定和调整。3)信息评价阶段偏差:过度自信,后见之明,原赋效果,确定效果,反射效果,后悔厌恶,归因偏差,人性好赌,损失厌恶,宿钱效应,处置效应。李心丹(2003)针对中国股市的特点提出政策依赖性偏差。 3.认知偏差的理论研究 在对认知偏差的研究基础上诞生出一些重要的行为金融模型,对解释金融市场的异象提

高速铁路通信系统方案研究综述

高速铁路通信系统方案研究综述 发表时间:2019-08-02T11:02:22.610Z 来源:《基层建设》2019年第15期作者:刘全 [导读] 摘要:国际高速铁路移动通信技术发展早效率高,而我国的高速铁路移动通信技术虽然起步较晚,但也有大面积的运用,在这方面投入的研究精力逐渐增加,取得了不错的成效。 中铁十局集团电务工程有限公司山东济南 250000 摘要:国际高速铁路移动通信技术发展早效率高,而我国的高速铁路移动通信技术虽然起步较晚,但也有大面积的运用,在这方面投入的研究精力逐渐增加,取得了不错的成效。未来高速铁路移动通信技术将要从那些方面发展,了解这些问题有助于我们更加切实有效地发展相关技术,也能为实践运用提供更多的帮助。 关键词:高速铁路;通信系统 引言:我国在高铁的硬件建设方面虽然领先全球,但对于高速铁路移动通信技术的掌握还不够成熟,因此,我国应具有一定的前瞻性,尽快研发更安全可靠、传输性能更优质的专用移动通信技术。为此,在接下来的文章中,将围绕高速铁路通信系统方案方面进行详细分析,希望能给相关人士提供重要的参考价值。 1.国内高速铁路移动通信技术 我国在高速铁路移动通信技术发展的早起,也采用了GSM-R技术,其中较为具有代表性的是青藏线路和大秦线路,在这之后我国经济持续发展,相关技术也逐渐运用到了更多的线路,例如京沪、沪宁、沪杭等。GSM-R技术是一种较为成熟的技术,在应用方面具有较高的效率,但是无可避免的是,随着时间的推移,更多更高的要求被提出,GSM-R技术已经逐渐无法满足当下高速铁路通信技术发展的要求了。在此之外,出于实际情况的考虑,也有不同的线路采用了其他技术。比如在朔黄线路上,采用了LTE-R技术,而在台湾台北到高雄的线路则是采用了WiMax系统来进行通信系统网络的建设,随着时间的发展,这一线路逐渐不符合当下时代发展的要求,台湾方面正在进行有关新系统取代旧系统的研究。 2.高速铁路移动通信技术的发展 2.1基于5G的高速铁路移动通信技术 1)基于5G的高速铁路无线信道建模。以现在的技术水平来看,高速铁路在运行环境方面,对散射环境的要求并不复杂,并且多径数量也很少,LOS(服务水平)特征性较明显。显著地LOS特征就意味着更小的多径时延扩展或者更宽的想干宽带,也就是说通信环境将更优质。当然,移动速度过快将极大地增强多普勒频移的情况,但LOS依然可以显著降低这一现象。2)基于分布式网络和云的架构。当前网络基站的实际资源使用率非常低,基站的位置决定了资源的使用状况,在高速铁路的环境中会产生相当显著的潮汐效应。而为了保证铁路在运行状态下的安全性,只能采取较大时间间隔发车的方法,如此一来,在同时段内,同一线路上运行的列车数量就会非常少,浪费资源。采用云无线接入网络架构就能有效解决这一难题,它的主要思想是集中基站间共用的资源到某一基带处理池中,然后集中控制这些资源。3)控制面和用户面分离。如图所示,一般情况下,服务基站和接入用户之间会存在两个平面的连接,也就是控制面和用户面,在这之中,控制面是承载用户与接入网的控制指令的,而用户面则是处理业务数据传输功能的。当控制面的覆盖范围能够满足移动范围时,用户整体的移动性就都得到了保障。所以,在此结构中,用户的控制面会被保留于低频频段,因为次频段具备优质的传输性能,并且覆盖的范围也非常广泛。可是如果要考虑成本问题,这一频段也可以采取利用LTE-R遗留频段的方法已达到目的,但同时真正的用户面就应被搬离出去。应将数据的承载者放置在高频段处,以此扩大系统的容量。 4)频谱融合的异构网技术。就目前来看,可以采用增强频谱效率或扩大系统带宽的方式来提升系统所需的容量,当然,在这两种方法当中,采用扩大系统带宽的方法当然是最简单有效的。当然,合理利用非许可证频段是5G高速铁路移动通信增加带宽并提升系统容量的主要方法。此技术可能会遇到一些比较严重的挑战,例如协调方案受到干扰等,为妥善处理这一问题,建议分为两步进行,第一步,进行信道质量检测,检测应在接收端完成;第二步,对信道进行筛选,选择出满足最低要求的信道[1]。5)多天线及分布式天线技术。目前比较可行的方案为:大幅度增添车载台的天线阵列组数量,然后合并信号,此后再将不同组别天线阵列的权重进行适当调整,通过这种方法可以将不同天线阵列之间的关联性作改变。经过这些调整之后,LOS就能在高速铁路的环境下显著提升其系统容量。当前,高速铁路移动通信所要面对的最严重的问题就在于越区切换,如果进行频繁的越区切换不利于列车运行安全,因此,应采取分布式天线的技术,以尽可能减少切换次数。6)多普勒效应及快速切换技术。在高速铁路运行时,频繁切换是引起失误的主要原因,为此,高速铁路的移动通信系统应该采用中断时长短的快速切换技术,此外,群切换也会存在一定问题,而这一技术应能够一并解决。以当下的情况来看,最好采用基于双播的切换方案。 2.2综合业务接入系统和承载平台 通信系统承载平台最主要的数字传输体制就是SDH体制,这种体制的使用适用于多种业务开展,例如ATM取款机、IP等业务的连接和处理;MSTP系统的特点就是对信息的接入和综合处理功能非常好,可将多种业务的信息网络集成一个网络设备,例如对公务电话、调度集中等业务数据的处理,可以把区间接入系统中的信息数据传动到目的车站。高速铁路业务信息不仅容量非常大,而且种类繁多,所以根据使用需要对承载平台的设计进行有效的更改,将承载平台的主要结构分为多业务传输系统和接入网系统。多业务传输系统主要任务是解决车站对业务通道的需求,并且为下一层的通道提供有效的保护;而接入网系统主要解决多种业务通道对信息采集点中对信息的接受和传输。MSTP的使用能为高铁客户提供相对的宽带业务,但是想使用语音业务就需要光节点对语音数据进行介入。高速铁路的传输系统不仅要为列车提供业务接口,还要为旅客的服务系统提供接口,把旅客的相关的服务业务储存到传输系统,根据采集的信息接入传输设备,构成传输

访问控制模型综述

访问控制模型研究综述 沈海波1,2,洪帆1 (1.华中科技大学计算机学院,湖北武汉430074; 2.湖北教育学院计算机科学系,湖北武汉430205) 摘要:访问控制是一种重要的信息安全技术。为了提高效益和增强竞争力,许多现代企业采用了此技术来保障其信息管理系统的安全。对传统的访问控制模型、基于角色的访问控制模型、基于任务和工作流的访问控制模型、基于任务和角色的访问控制模型等几种主流模型进行了比较详尽地论述和比较,并简介了有望成为下一代访问控制模型的UCON模型。 关键词:角色;任务;访问控制;工作流 中图法分类号:TP309 文献标识码: A 文章编号:1001-3695(2005)06-0009-03 Su rvey of Resea rch on Access Con tr ol M odel S HE N Hai-bo1,2,HONG Fa n1 (1.C ollege of Computer,H uazhong Univer sity of Science&Technology,W uhan H ubei430074,China;2.Dept.of C omputer Science,H ubei College of Education,Wuhan H ubei430205,China) Abst ract:Access control is an im port ant inform a tion s ecurity t echnolog y.T o enha nce benefit s and increa se com petitive pow er,m a ny m odern enterprises hav e used this t echnology t o secure their inform ation m ana ge s yst em s.In t his paper,s ev eral m a in acces s cont rol m odels,such as tra dit iona l access control m odels,role-bas ed acces s cont rol m odels,ta sk-ba sed acces s control m odels,t as k-role-based access cont rol m odels,a nd s o on,are discus sed a nd com pa red in deta il.In addit ion,we introduce a new m odel called U CON,w hich m ay be a prom ising m odel for the nex t generation of a ccess control. Key words:Role;Ta sk;Access Cont rol;Workflow 访问控制是通过某种途径显式地准许或限制主体对客体访问能力及范围的一种方法。它是针对越权使用系统资源的防御措施,通过限制对关键资源的访问,防止非法用户的侵入或因为合法用户的不慎操作而造成的破坏,从而保证系统资源受控地、合法地使用。访问控制的目的在于限制系统内用户的行为和操作,包括用户能做什么和系统程序根据用户的行为应该做什么两个方面。 访问控制的核心是授权策略。授权策略是用于确定一个主体是否能对客体拥有访问能力的一套规则。在统一的授权策略下,得到授权的用户就是合法用户,否则就是非法用户。访问控制模型定义了主体、客体、访问是如何表示和操作的,它决定了授权策略的表达能力和灵活性。 若以授权策略来划分,访问控制模型可分为:传统的访问控制模型、基于角色的访问控制(RBAC)模型、基于任务和工作流的访问控制(TBAC)模型、基于任务和角色的访问控制(T-RBAC)模型等。 1 传统的访问控制模型 传统的访问控制一般被分为两类[1]:自主访问控制DAC (Discret iona ry Acces s Control)和强制访问控制MAC(Mandat ory Acces s C ontrol)。 自主访问控制DAC是在确认主体身份以及它们所属组的基础上对访问进行限制的一种方法。自主访问的含义是指访问许可的主体能够向其他主体转让访问权。在基于DAC的系统中,主体的拥有者负责设置访问权限。而作为许多操作系统的副作用,一个或多个特权用户也可以改变主体的控制权限。自主访问控制的一个最大问题是主体的权限太大,无意间就可能泄露信息,而且不能防备特洛伊木马的攻击。访问控制表(ACL)是DAC中常用的一种安全机制,系统安全管理员通过维护AC L来控制用户访问有关数据。ACL的优点在于它的表述直观、易于理解,而且比较容易查出对某一特定资源拥有访问权限的所有用户,有效地实施授权管理。但当用户数量多、管理数据量大时,AC L就会很庞大。当组织内的人员发生变化、工作职能发生变化时,AC L的维护就变得非常困难。另外,对分布式网络系统,DAC不利于实现统一的全局访问控制。 强制访问控制MAC是一种强加给访问主体(即系统强制主体服从访问控制策略)的一种访问方式,它利用上读/下写来保证数据的完整性,利用下读/上写来保证数据的保密性。MAC主要用于多层次安全级别的军事系统中,它通过梯度安全标签实现信息的单向流通,可以有效地阻止特洛伊木马的泄露;其缺陷主要在于实现工作量较大,管理不便,不够灵活,而且它过重强调保密性,对系统连续工作能力、授权的可管理性方面考虑不足。 2基于角色的访问控制模型RBAC 为了克服标准矩阵模型中将访问权直接分配给主体,引起管理困难的缺陷,在访问控制中引进了聚合体(Agg rega tion)概念,如组、角色等。在RBAC(Role-Ba sed Access C ontrol)模型[2]中,就引进了“角色”概念。所谓角色,就是一个或一群用户在组织内可执行的操作的集合。角色意味着用户在组织内的责 ? 9 ? 第6期沈海波等:访问控制模型研究综述 收稿日期:2004-04-17;修返日期:2004-06-28

软件可靠性模型综述(完整资料).doc

【最新整理,下载后即可编辑】 软件可靠性模型综述 可靠性是衡量所有软件系统最重要的特征之一。不可靠的软件会让用户付出更多的时间和金钱, 也会使开发人员名誉扫地。IEEE 把软件可靠性定义为在规定条件下, 在规定时间内, 软件不发生失效的概率。该概率是软件输入和系统输出的函数, 也是软件中存在故障的函数, 输入将确定是否会遇到所存在的故障。 软件可靠性模型,对于软件可靠性的评估起着核心作用,从而对软件质量的保证有着重要的意义。一般说来,一个好的软件可靠性模型可以增加关于开发项目的效率,并对了解软件开发过程提供了一个共同的工作基础,同时也增加了管理的透明度。因此,对于如今发展迅速的软件产业,在开发项目中应用一个好的软件可靠性模型作出必要的预测,花费极少的项目资源产生好的效益,对于企业的发展有一定的意义。 1软件失效过程 1.1软件失效的定义及机理 当软件发生失效时,说明该软件不可靠,发生的失效数越多,发生失效的时间间隔越短,则该软件越不可靠。软件失效的机理如下图所示:

1)软件错误(Software error):指在开发人员在软件开发过程中出现的失误,疏忽和错误,包括启动错、输入范围错、算法错和边界错等。 2)软件缺陷(Software defect):指代码中存在能引起软件故障的编码,软件缺陷是静态存在的,只要不修改程序就一直留在程序当中。如不正确的功能需求,遗漏的性能需求等。 3)软件故障(Software fault):指软件在运行期间发生的一种不可接受的内部状态,是软件缺陷被激活后的动态表现形式。 4)软件失效(Software failure):指程序的运行偏离了需求,软件执行遇到软件中缺陷可能导致软件的失效。如死机、错误的输出结果、没有在规定的时间内响应等。 从软件可靠性的定义可以知道,软件可靠性是用概率度量的,那么软件失效的发生是一个随机的过程。在使用一个程序时,在其他条件保持一致的前提下,有时候相同的输入数据会得到不同的输出结果。因此,在实际运行软件时,何时遇到程序中的缺陷导致软件失效呈现出随机性和不稳定性。 所有的软件失效都是由于软件中的故障引起的,而软件故障是一种人为的错误,是软件缺陷在不断的测试和使用后才表现出来的,如果这些故障不能得到及时有效的处理,便不可避免的会

中国民办高校学生干部胜任力模型探析

中国民办高校社团学生干部胜任力模型探析 文献综述 民办高等教育在我国历史久远。从最早的孔家学院,到汉代的“经馆”、宋元明清的“书院”,民办高等教育都曾发挥重要作用。在今日,中国的民办高校作为公办院校的补充,在吸收、培养学生也同样发挥着重要的作用。而民办高校内社团的数量和质量在对学生综合素质的培养上起着至关重要的作用。而作为社团的干部,其素质又对整个社团的发展起到主导的作用。因而对一种科学、客观的高校干部选拔模型的需求就显得日常的迫切。 本论文主要与以下的研究有关:①胜任力内涵的研究②国内外胜任力模型与应用进展研究③国内高校学生干部研究现状④总结 一:胜任力内涵的研究 在现在很多人的观点中,认为胜任力这一概念是由David McClelland提出的。其实胜任力这一概念是由美国学者Robert White在1959年的时候提出的,而在1973年1973年David MeClelland发表的论文“测量胜任力而非智力”提出用测量胜任力的方法代替传统的智力测验。此后,人们在差异心理学、教育与行为学、工业与组织心理学等领域对胜任力进行了大量的理论和实证研究,取得了较为丰富的研究成果。有关胜任力的定义至今尚未统一,目前国外学术界对胜任力内涵主要有两种不同观点:特征观和行为观。 美国学者Boyatzis代表特征观,特征观的持有者倾向于将胜任力定义为个体的潜在特征。Spencer也同意这种观点,他将胜任力分成了5个层次,由低到高分动机、特 质、自我概念、知识和技能,如下图: 特征观的持有者们认为所有的个体特征,不管是生理上的还是心理上的,也不论是内隐的还是外显的,只要能将绩效优异者和绩效一般者区分开来就都可以界定为胜任力。特征观的学者经常把胜任力写作Competence。一些学者认为Competence主要是指“胜任的条件或状态”,指的是人们应该能做的事情,而不是他们做事情的时候是如何表现的。McConnell(2001)也认为,Competence是指个体履行工作职责和取得绩效的能力,Competence囊括了与优异绩效有关的个体特质、技能、知识和动机等,并将这些看作是个体的输入。特征观的观点往往会使胜任力的内容过于庞杂,并在操作性和实用性上存在一定的问题。 英国学者Woodruff代表行为观。行为观的持有者把胜任力看作是人们履行工作职责时的行为表现,是个体的潜在特征满足工作标准时的输出(行为),是特定情境下对知识、技能、