个人信用卡申请风险评估模型

申请风险评估模型是指通过对消费信贷申请人的资信状况进行评估来预测其未来严重拖欠和坏账概率的模型。申请风险评估模型在信贷风险管理中有着非常重要的作用,因为其评估结果是信贷审批的主要依据之一。

与国外银行信用卡业务相比,我国各商业银行的信用卡业务的风险管理水平较低,管理手段与方法比较落后。缺乏一套有效的申请评估方法是阻碍个人信用卡业务进一步开展的主要因素之一。如何提高我国商业银行信用卡的信用风险管理水平,从而提高信用卡的盈利能力,使其在与外资银行的竞争中处于不败之地是本文的出发点。本文尝试利用层析分析法(AHP)和BP 神经网络相结合的组合评价方法对信用卡申办人进行信用等级评估,寻求降低信用卡的信用风险的有效措施。

一、AHP -BP 神经网络模型

1.模型构建的出发点

传统的B P 神经网络模型研究的重点是围绕着如何确定网络的输入、输出层维数的建模问题。然而,当研究复杂系统建模时,由于影响因素过多,不能确定冗余因素和有用因素,不能将输入的因素简化,这样在输入信息空间

维数较大时,网络不仅结构复杂,而且训练时间也很长,从而降低网络性能,影响计算准确度。因此,本文尝试利用层析分析法作为B P 神经网络的前处理,通过已有的专家判断、比较、评价等手段将多个变量的重要程度数量化,以其结果作为B P 神经网络的输入值,以减小B P 神经网络的结构的复杂性,从而缩短训练时间,并充分利用B P 神经网络强大的容错能力和抗干扰能力,提高模型的效率。

2.两种方法集成的可行性分析

以往国内商业银行对信用风险评估相关的数据重视不足,造成有效信息的缺失,而A H P -B P 神经网络模型仍具有神经网络采用分布式存储结构的特点,具有很强的容错能力,少量单元的局部缺损不会造成整个网络的瘫痪,适合实际操作。

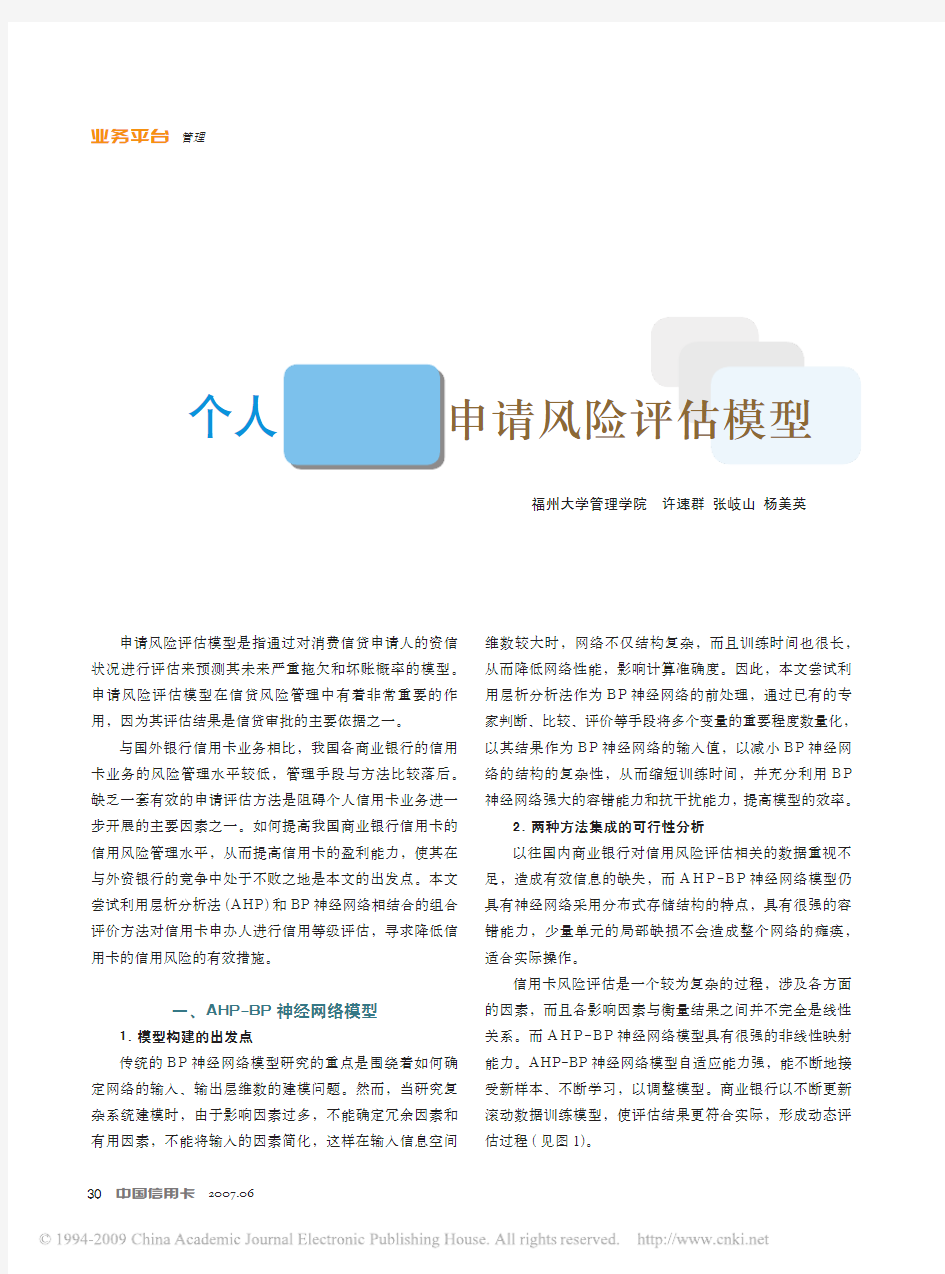

信用卡风险评估是一个较为复杂的过程,涉及各方面

的因素,而且各影响因素与衡量结果之间并不完全是线性关系。而A H P -B P 神经网络模型具有很强的非线性映射能力。AHP -BP 神经网络模型自适应能力强,能不断地接受新样本、不断学习,以调整模型。商业银行以不断更新滚动数据训练模型,使评估结果更符合实际,形成动态评估过程(见图1)。

福州大学管理学院 许速群 张岐山 杨美英

申请风险评估模型

信用卡个人

数据预处理阶段 指标权重计算阶段 神经网络建模阶段

图1 基于AHP-BP神经网络模型构建流程

二、利用层次分析法计算信用卡申请指标的权重

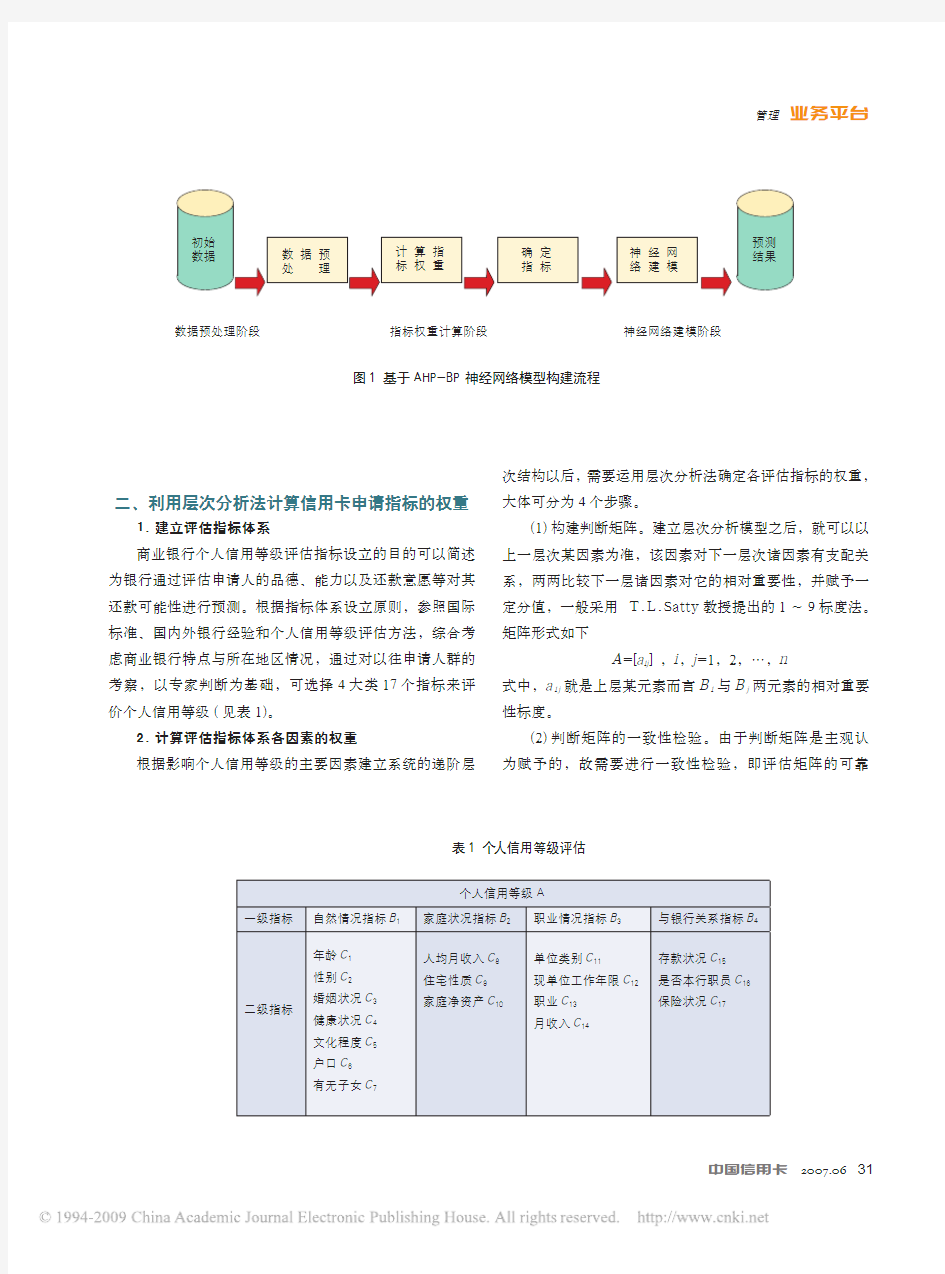

1.建立评估指标体系

商业银行个人信用等级评估指标设立的目的可以简述为银行通过评估申请人的品德、能力以及还款意愿等对其还款可能性进行预测。根据指标体系设立原则,参照国际标准、国内外银行经验和个人信用等级评估方法,综合考虑商业银行特点与所在地区情况,通过对以往申请人群的考察,以专家判断为基础,可选择4大类17个指标来评价个人信用等级(见表1)。

2.计算评估指标体系各因素的权重

根据影响个人信用等级的主要因素建立系统的递阶层次结构以后,需要运用层次分析法确定各评估指标的权重,大体可分为4个步骤。

(1)构建判断矩阵。建立层次分析模型之后,就可以以上一层次某因素为准,该因素对下一层次诸因素有支配关系,两两比较下一层诸因素对它的相对重要性,并赋予一定分值,一般采用 T.L.Satty教授提出的1~9标度法。矩阵形式如下

A=[a

ij

] ,i,j=1,2, …,n

式中,a

i j

就是上层某元素而言B

i

与B

j

两元素的相对重要性标度。

(2)判断矩阵的一致性检验。由于判断矩阵是主观认为赋予的,故需要进行一致性检验,即评估矩阵的可靠

表1 个人信用等级评估

与否、违约概率和恶意欺诈等多种形式。然而,传统的信用卡风险衡量标准在不同程度上表现为对个人信用类别的划分,而不是对信用风险的评估,或者评估结果取值不连续、存在波动性;而信用卡风险度是指在特定的信用消费方式下,持卡人由于各种原因,不愿意或无力偿还透支的

款额本息而使透支的款额将来形成呆账的可能性。其具体表现为:K i 为第i 种申请方式下的信用风险度,K i =D i /B ;

D i 为第i 种申请方式下信用消费额形成呆账的数额;B 为银行提供信用消费的总额。信用风险度不仅体现了风险的不确定性,强调了信用风险的相对性,而且可以较为准确地反映信用消费金额的损失程度,更好地体现出信用卡风

险本质内涵,并且取值在[0,1]间连续,是较为理想的信用风险衡量指标。

表3 综合判断矩阵的权重值与一致性检验结果

性。对判断矩阵的一致性检验的方法为:先计算一致性指标I C =

max n-1

-n ,当

max

=n ,I C =0,为完全一致;I C 值越大,

判断矩阵的完全一致性越差;再查找相应的平均随机一致性指标I R ,I R 值见表2。

I C

I R

表2 平均随机一致性指标I R

I R 的值可以通过下列方法获取:用随机方法构造500个样本矩阵,随机地从1~9及其倒数中抽取数字构造正负反矩阵,求得最大特征根的平均值 ,并定义

I R =

max n-1

-n 计算一致性比例R C ,R C = ,当R C <0.1时,认为

判断矩阵的一致性时可以接受的,否则应对判断矩阵做适当修正。

3.计算层次单排序及总排序

计算出某层次因素相对于上一层次中某一因素的相对重要性,这种排序计算称为单排序。具体地说,层次单排序是指根据判断计算对于上一层某元素而言本层次与之有联系的元素重要性次序的权值。依次沿递阶层次结构由上而下逐层计算,即可计算出最低层因素相对于最高层(总目标)的相对重要性或相对优劣的排序值,即层次总排序。本文运用M A T L A B6.5可以得出个层次的综合判断矩阵的权重值W 以及一致性检验情况(见表3)。

三、AHP-BP 神经网络模型的实现

1.模型输入点的选择

由于各判断矩阵的R C 值均小于0.1,可以认为它们均有满意的一致性。商业银行信用风险评估对影响因素较为敏感,权值累计贡献率>95%的指标保留,即当措施层指标权值<0.05时,将该指标删除,从而得到简化后的风险指标体系,并以其作为AHP-BP 神经网络模型的输入值。

信用卡风险衡量的指标通常包括持卡人信用消费违约

2.相关参数的确定 文中用于商业银行信用卡风险评估的神经网络模型基于S P D S 算法的三层B P 神经网络模型,输入层含有11个输入向量,输出层含有1个输出向量。

网络隐含层节点数根据经验确定,一般可考虑的经验法则有:一是隐含层节点数

不能是个层中节点数最少的,也不是最多的;二是较好的隐含层的节点数介于输入节点和输出节点数之和的50%~70%之间;三是隐含层节点数的理论上限由其训练样本数据所限定。所以隐含层的节点数为6个较符合实际情况,适用双曲正切S i g m o i d 激励函数。网络各学习参数设定如下:最大循环次数为800;目标误差为0.00001;初始值为0.0001,各隐含层及输入层的阈值初值定为X 0=-1,

W 0=0。

3.模型的训练与检验

样本数和判别分析一样,训练样本和检验样本从总体中不重复随机抽样,各占总体样本的2/3和1/3。本文结合实际情况运用模拟数据的15个项目的相关数据作为训练样本和检测样本,其中10个作为训练样本,5个作为检测样本。使用M A T L A B6.5软件编程,计算出训练阶段样本预测结果与实际结果(见表4),以及检验阶段样本预测结果与实际结果(见表5)。

4.模型的实际应用

有了评估体系后,银行可以根据信用卡申请者或者信

表

4 训练阶段样本预测结果与实际结果

表5 检验阶段样本预测结果与实际结果

用卡授卡对象的实际情况进行比较科学的评估,对他们的基本情况归一化后,通过本文所构造的神经网络模型得到实际的输出结果,银行可以对申请者的信用进行分级。这样就可以对不同的信用等级授予不同的信用消费金额,比如预测值处于0.8以上的,说明申请者由于各种原因,申请者对透支消费的无力按时或不愿意偿还本息而导致将来形成坏账的风险比率高,这时银行就可以拒绝申请;预测值处于0.4~0.8,则说明信用一般,银行可以考虑授予普通的信用卡;预测值处于0.4以下,是属于信用高的,这时银行可以授予信用额度高的信用卡,还可以考虑适当增加一些个人的金融服务,尽量留住这些高信用的客户。对于不同的预测值,银行就可以针对不同信用的申请者发放不同的卡种,有效地降低了由于申请者信用的不良导致信用卡的消费形成呆账的风险。

5. 模型评价与结论

运用层析分析法的综合评价指数法可以同时考虑到客户的一些静态指标和动态指标,比如职业、学历、还款记录、月均存款等,这样可以充分反映个人的综合情况,全面考核个人的信用状况,为商业银行开展信用卡业务风险防范

提供了依据。

但是必须指出的是,在评价每个因素时,要注意有些指标的权重会特别突出,导致了抬高综合评价指数,得出信用状况变得良好的错误结论。所以利用本模型计算出来的综合评价指数不能作为个人信用的唯一判断依据,实际应用中还需借助其他的技术手段和相关的重要信息进行最后的确认。

信息安全风险评估模型及其算法研究

信息安全风险评估模型及其算法研究 摘要:在信息科技日益发展,人类社会对信息的依赖性越来越强,信息资产的安全性受到空前的重视,而当前我国的信息安全水平普遍不高,与西方发达国家存在较大差距。在当前信息安全领域,主要的管理手段是奉行着“三分技术,七分管理”的原则。要想提高整体的信息安全水平,必须从一个组织整体的信息安全管理水平着手,而不仅是依赖于防火墙、入侵检测、漏洞扫描等传统信息安全技术手段,而目前信息安全管理的最起始的工作主要是信息安全风险评估,而信息安全风险评估的手段单一化、多元化、难以定量化。以往的信息安全风险评估多从AHP层析分析法、模糊综合评价及灰色理论入手,而较少采用V AR风险定量分析和概率论等数学方法去分析和评估信息安全的风险。以V AR风险定量分析每个风险源的损失额度,以概率论和数理统计的方法去评估每个风险源在整体信息安全的风险比例,从而便于组织合体调配资源,达到资源的最佳配置,降低组织的整体信息安全风险。 关键词:信息安全;风险评估;V AR分析;数理统计 1研究背景及现状 随着信息时代的迅速到来,众多的组织机构将重要信息存放在信息系统中,在业务上也越来越依赖信息系统的安全性、可用性、可恢复性。越来越多的组织机构意识到信息安全的重要性,例如金融、电力、通讯等相关涉及公共利益的组织机构投入巨资进行了信息安全能力的提升。而我国以公安部牵头的信息安全等级保护工作也在如火如荼的进行,对不同行业,不同机构进行分类保护,极大的从制度和法规方面促进了我国信息安全保护水平的提升,从国家宏观层面上积极推进了信息安全工作的开展。针对于国家公安部开展的信息安全等级保护工作,不同行业的信息安全等级易于测量,但对于某一行业具体金融机构的信息安全能力定级上难以定量化,不同金融机构所面对的信息安全风险大小不一,来源不同,极具差异化。小型银行在信息安全领域的花费将和大银行完全相同,将加大中小银行的商业负担,造成不必要的浪费,如何运用数量方法定量的而不是定性的去评估信息安全风险成为信息安全领域一个急需解决的学术问题。 ①国外的研究现状。目前在国外,最为流行的信息安全风险管理手段莫过于由信息系统审计与控制学会ISACA(InformationSystemsAuditandControl Association)在1996年公布的控制框架COBIT 目前已经更新至第四版,主要研究信息安全的风险管理。这个框架共有34个IT的流程,分成四个控制域:PO (Planning&Organization)、AI(Acquisition&Implementation)、DS (Delivery and Support)、ME(Monitor and Evaluate),共包含214个详细控制目标,提供了自我审计标准及最仕实践,能够指导组织有效利用信息资源。管理信息安全相关风险。文章总结了其中与信息安全管理相关的特点:更清晰的岗位责任划分。为了改善对IT流程模型的理解,COBIT4.0为每个IT流程进行了定义,对每个流程及基木输入/输出及与其他流程的关系进行了描述,确定它从哪个流程来,哪个

信息系统安全风险的概念模型和评估模型

信息系统安全风险的概念模型和评估模型 叶志勇 摘要:本文阐述了信息系统安全风险的概念模型和评估模型,旨在为风险评估工作提供理论指导,使风险评估的过程和结果具有逻辑性和系统性,从而提高风险评估的质量和效果。风险的概念模型指出,风险由起源、方式、途径、受体和后果五个方面构成,分别是威胁源、威胁行为、脆弱性、资产和影响。风险的评估模型要求,首先评估构成风险的五个方面,即威胁源的动机、威胁行为的能力、脆弱性的被利用性、资产的价值和影响的程度,然后综合这五方面的评估结果,最后得出风险的级别。 关键词:安全风险、安全事件、风险评估、威胁、脆弱性、资产、信息、信息系统。 一个机构要利用其拥有的资产来完成其使命。因此,资产的安全是关系到该机构能否完成其使命的大事。在信息时代,信息成为第一战略资源,更是起着至关重要的作用。信息资产包括信息自身和信息系统。本文提到的资产可以泛指各种形态的资产,但主要针对信息资产及其相关资产。 资产与风险是天生的一对矛盾,资产价值越高,面临的风险就越大。风险管理就是要缓解这一对矛盾,将风险降低的可接受的程度,达到保护资产的目的,最终保障机构能够顺利完成其使命。风险管理包括三个过程:风险评估、风险减缓和评价与评估。风险评估是风险管理的第一步。本文对风险的概念模型和评估模型进行了研究,旨在为风险评估工作提供理论指导,使风险评估的过程和结果具有逻辑性和系统性,从而提高风险评估的质量和效果。 一、风险的概念模型 安全风险(以下简称风险)是一种潜在的、负面的东西,处于未发生的状态。与之相对应,安全事件(以下简称事件)是一种显在的、负面的东西,处于已发生的状态。风险是事件产生的前提,事件是在一定条件下由风险演变而来的。图1给出了风险与事件之间的关系。 图1 风险与事件之间的关系 风险的构成包括五个方面:起源、方式、途径、受体和后果。它们的相互关系可表述为:风险的一个或多个起源,采用一种或多种方式,通过一种或多种途径,侵害一个或多个受体,造成不良后果。它们各自的内涵解释如下: ? 风险的起源是威胁的发起方,叫做威胁源。 ? 风险的方式是威胁源实施威胁所采取的手段,叫做威胁行为。 ? 风险的途径是威胁源实施威胁所利用的薄弱环节,叫做脆弱性或漏洞。 ? 风险的受体是威胁的承受方,即资产。 ? 风险的后果是威胁源实施威胁所造成的损失,叫做影响。 图2描绘了风险的概念模型,可表述为:威胁源利用脆弱性,对资产实施威胁行为,造成影响。其中的虚线表示威胁行为和影响是潜在的,虽处于未发生状态,但具有发生的可能性。 潜在 (未发生状态) 显在 (已发生状态)

企业信用风险评估模型分析

企业信用风险评估模型 企业信用风险评估是构建社会信用体系的重要构成要素,也是企业信用风险管理的 核心环节。企业信用风险评估涉及四个基本的概念,即信用、信用风险、信用风险管理以及信用风险评估。本节重点为厘清基本概念,并介绍相关企业信用风险评估操作。 I —、企业信用风险评估概念 企业信用风险评估是对企业信用情况进行综合评定的过程,是利用各种评估方法,分析受评企业信用关系中的履约趋势、偿债能力、信用状况、可信程度并进行公正审查和评估的活动。 信用风险评估具体内容包括在收集企业历史样本数据的基础之上,运用数理统计方法与各种数学建模方法构建统计模型与数学模型,从而对信用主体的信用风险大小进行量化测度。 I 二、企业信用风险评估模型构建 (一)信用分析瘼型概述 — 在信用风险评估过程中所使用的工具——信用分析模型可以分为两类,预测性模型和管理性模型。预测性模型用于预测客户前景,衡量客户破产的可能性;管理性模型不具有预测性,它偏重于均衡地揭示和理解客户信息,从而衡量客户实力。 计分模型 Altman的Z计分模型是建立在单变量度量指标的比率水平和绝对水平基础上的多变量模型。这个模型能够较好地区分破产企业和非破产企业。在评级的对象濒临破产时,Z 计分模型就会呈现出这些企业与基础良好企业的不同财务比率和财务趋势。 2.巴萨利模型

巴萨利模型(Bathory模型)是以其发明者Alexander Bathory的名字命名的客户资信分析模型。此模型适用于所有的行业,不需要复杂的计算。其主要的比率为税前利润/营运资本、股东权益/流动负债、有形资产净值/负债总额、营运资本/总资产。 Z计分模型和巴萨利模型均属于预测性模型。 3.营运资产分析模型 营运资产分析模型同巴萨利模型一样具有多种功能,其所需要的资料可以从一般的财务报表中直接取得。营运资产分析模型的分析过程分为两个基本的阶段:第一阶段是计算营运资产(working worth);第二阶段是资产负债表比率的计算。从评估值的计算公式中可以看出,营运资产分析模型流动比率越高越好,而资本结构比率越低越好。 《 营运资产分析模型是管理性模型,与预测性模型不同,它着重于流动性与资本结构比率的分析。由于净资产值中包含留存收益,因而营运资产分析可以反映企业的业绩。 □第三章企业征信业务 又因为该模型不需要精确的业绩资料,可以有效地适用于调整后的账目。通过营运资产和资产负债表比率的计算,确定了衡量企业规模大小的标准,并对资产负债表的评估方法进行了考察,可以确定适当的信用限额。 4.特征分析模型 特征分析模型采用特征分析技术对客户所有财务和非财务因素进行归纳分析;从客户的种种特征中选择出对信用分析意义最大、直接与客户信用状况相联系的若干特征,把它们编为几组,分别对这些因素评分并综合分析,最后得到一个较为全面的分析结果。 (二)企业信用风险评估模型构建① 1.预测性风险模型构建——Z计分模型

创建AHP审计风险评估模型

创建AHP审计风险评估模型 一、风险要素选择 本文对风险要素的选择主要考虑从客户需求和业务风险两个方面进行。 (一)客户需求角度 客户需求主要包括公司的战略管理与发展需求,管理层的重点关注需求以及被审计对象的经营管理需求等。公司的内审工作必须与的发展方向和目标保持一致,因此将公司战略发展的重点引入到内审工作中是十分重要和必要的。另外,内部审计是为服务的,公司的高层管理者出于对公司业绩和经营某方面关注,也会要求内审人员实施某些特定项目的审计。被审计对象的需求则更不用说。对第一类需求,可以从公司的年度战略规划中识别,如中长期发展目标、战略规划等,第二类需求信息可以根据问卷调查的方式取得,第三类需求较灵活,一般是在经营过程中临时产生。 (二)业务风险角度 业务风险的影响因素包括内控制度的有效性、运营管理水平、业务本身的性质和影响金额,以及年度工作的重难点领域等。对业务风险的评价,很多学者都已有所研究。谢维佳(20XX)在对银行进行风险评价时,认为应当从风险发生的可能性、风险发生后可能造成的损失程度以及损失频率等方面计算和衡量风险的大小,这也是大多数学者所认可和采用的方法。而刘颖斐在对的整体风险进行评价时,则考虑了风险评值、权重等因素。南方航空集团公司审计部课题组(20XX)、乔林(20XX)在研究风险导向审计时进一步引入了内控因素,如内控有效性、内控变化情况、上次审计时间等。任进军(20XX)提出从性质和来源角度评价风险,引发了我们对业务性质的关注。在审计计划制定方面,甄士龙(20XX)总结借鉴了前人的方法,还进一步将年度工作的重、难、热点以及管理层关注的项目等也作为内部审计工作的重点之一。从业务经验来看,在具体审计工作中,审计人员对业务风险的评估和判断,很大程度上还依赖于对某些重要运营指标的测试和评价,这也是业务风险评价中非常重要的考察因素之一。 (三)综合结果 通过归纳、整理各种不同观点,同时考虑业务经验以及客户需求,本文最终形成了以内部控制、运营管理、业务重点和风险评估为主的风险评价要素体系。其中内部控制包括内控制度完整性、最近一次内控测试结果、内控稳定性以及抽

安全风险评估模型

4.2安全风险评估模型 4.2.1建立安全风险评价模型和评价等级 ⑴建立原则 参考安全系统工程学中的“5M”模型和“SHELL”模型。由于影响危化行业安全风险的因素是一个涉及多方面的因素集,且诸多指标之间各有隶属关系,从而形成了一个有机的、多层次的系统。因此,一般称评价指标为指标体系,建立一套科学、有效、准确的指标体系是安全风险评价的关键性一环。指标体系的建立应遵循以下基本原则[]:①目标性原则;②适当性原则;③可操作性原则;④独立性原则。由此辨识出危化安全风险评价的基本要素,并分析、确定其相互隶属关系,从而建立合理的安全风险评价指标体系[]。 ⑵安全风险指标体系 以厂房安全风险综合评价体系为例,如下图所示。

厂房安全风险综合评价体系A 危害因素A 1 被动措施A 2 主动措施A 3 安全管理A 4 事故处理能力A 5 物质危险性A 11 物质数量A 12 生产过程A 13 存放方式A 14 厂房层数A 15 使用年限A 16 耐火等级A 21 防火间距A 22 安全疏散A 23 防爆设计A 24 自动报警及安全联动控制系统A 31 通风与防排烟系统A 32 室内安全防护系统A 33 其他安全措施A 34 安全责任制A 41 应急预案A 42 安全培训A 43 安全检查A 44 安全措施维护A 45 安全通道A 51 安全人员战斗力A 52 图4.1 厂房安全风险评价指标体系 ⑶建立指标评价尺度和系统评价等级 经过研究和分析,并依据相关法规、标准,给出如下指标评价尺度和系统评价等级,如表4-1和表4-2所示。 各指标的定性评价 好 较好 中等 较差 差 各指标的对应等级 E 1 E 2 E 3 E 4 E 5 各指标对应的分数 5 4 3 2 1 系统安全分区间 [4.5,5] [3.5,4.5] (2.5,3.5) (1.5,2.5) [1,1.5] 各指标对应的分数 5 4 3 2 1 设最低层评价指标C i 的得分为P Ci ,其累积权重为W Ci ,则系统安全分S.V.为: ∑=?=1 ..i C C i i W P V S (4-1) 4.2.2利用AHP 确定指标权重 在调查分析研究的基础上,采用对不同因素两两比较的方法,即表3-1的1~9标度法,构造不同层次的判断矩阵。然后,求解出个评价指标的相对权重及累积权重。对判断矩阵的计

几种信息安全评估模型知识讲解

1基于安全相似域的风险评估模型 本文从评估实体安全属性的相似性出发,提出安全相似域的概念,并在此基础上建立起一种网络风险评估模型SSD-REM 风险评估模型主要分为评估操作模型和风险分析模型。评估操作模型着重为评估过程建立模型,以指导评估的操作规程,安全评估机构通常都有自己的操作模型以增强评估的可实施性和一致性。风险分析模型可概括为两大类:面向入侵的模型和面向对象的模型。 面向入侵的风险分析模型受技术和规模方面的影响较大,不易规范,但操作性强。面向对象的分析模型规范性强,有利于持续评估的执行,但文档管理工作较多,不便于中小企业的执行。针对上述问题,本文从主机安全特征的相似性及网络主体安全的相关性视角出发,提出基于安全相似域的网络风险评估模型SSD-REM(security-similar-domain based riskevaluation model)。该模型将粗粒度与细粒度评估相结合,既注重宏观上的把握,又不失对网络实体安全状况的个别考察,有助于安全管理员发现保护的重点,提高安全保护策略的针对性和有效性。 SSD-REM模型 SSD-REM模型将静态评估与动态评估相结合,考虑到影响系统安全的三个主要因素,较全面地考察了系统的安全。 定义1评估对象。从风险评估的视角出发, 评估对象是信息系统中信息载体的集合。根据抽象层次的不同,评估对象可分为评估实体、安全相似域和评估网络。 定义2独立风险值。独立风险值是在不考虑评估对象之间相互影响的情形下,对某对象进行评定所得出的风险,记为RS。 定义3综合风险值。综合风险值是在考虑同其发生关联的对象对其安全影响的情况下,对某对象进行评定所得出的风险,记为RI。 独立域风险是在不考虑各评估实体安全关联的情况下,所得相似域的风险。独立网络风险是在不考虑外界威胁及各相似域之间安全关联的情况下,所得的网络风险 评估实体是评估网络的基本组成元素,通常立的主机、服务器等。我们以下面的向量来描述{ID,Ai,RS,RI,P,μ} 式中ID是评估实体标识;Ai为安全相似识;RS为该实体的独立风险值;RI为该实体合风险值;P为该实体的信息保护等级,即信产的重要性度量;属性μ为该实体对其所属的域的隶属

供应链合作伙伴关系风险评估模型的探究

供应链合作伙伴关系风险评估模型的探究 刘雪梅 (吉林建筑工程学院吉林长春 130021) 【摘要】集成化供应链管理环境下,供应链合作伙伴关系是在一定时期内的共享信息、共担风险、共同获利的战略合作伙伴关系,运行中必然存在各种风险因素。本文通过建立模糊综合评判模型,试图建立一个可操作的风险评估模型,对供应链合作伙伴关系的风险进行评估,并用案例检验该模型的实践性和可操作性。 【关键词】供应链合作伙伴关系模糊综合评判模型双因素法 一、问题提出 供应链合作伙伴关系(SCP), Maloni M J等认为,供应链合作伙伴关系,又称为战略联盟、是指供应链中两个独立的实体为获取特定的目标和利益而形成的一种关系。Robert J .Vokurka等指出,伙伴关系是买方和供应商就一段较长时间达到的承诺和协议,其内容包括信息共享和分担伙伴关系带来的利益和风险。国内马世华认为:供应商—制造商(Supplier-Manufacturer)关系,或者称为卖主/供应商-买主(Vendor/Supplier-Buyer)关系、供应商关系(Supplier Partnership)。可以定义为供应商与制造商之间,在一定时期内的共享信息、共担风险、共同获利的伙伴关系。这样一种战略合作形成于集成化供应链管理环境下,形成于供应链中为了特定的目标和利益的企业之间。 结合我国企业合作关系现状以及国内外学者的研究可以发现,由于信息不对称风险,导致道德风险问题的产生;相互依赖性增强所带来供应链的效率降低的风险;合作伙伴同时参与多条供应链所带来的风险等原因,要求风险管理者发现供应链合作伙伴关系中存在的风险因素,并从实践的角度来探讨供应链合作伙伴关系风险评估问题,因此本文通过建立模糊综合评判模型,试图建立一个可操作的风险评估模型,对供应链合作伙伴关系的风险进行评估,并用案例检验该模型的实践性和可操作性。 二、供应链合作伙伴关系风险评估模型建立 风险定义为是因为人们从事各种活动有可能蒙受的损失或损害,对供应链风险的评价采用双因素评价风险的指标是风险等级,它是风险危害度和风险发生概率这两个因素的函数,可表示为R=F(P,C),故称双因素法。风险危害度是对风险爆发后的危害程度的估计,风险发生的概率是对风险爆发可能性的估计。通过对风险发生概率和风险危害度的评估从而得出风险综合评估结果即风险水平的等级。风险水平的等级可描述如下: 用R=F(P,C)表示风险水平的等级的值,用P f表示风险发生的概率(可视为成功的可能性),C f表示风险危害度;P s 表示风险不发生的可能性,C s表示其后果的概率测度,显然有:P f=1-P s,C f=1-C s,则风险水平的等级可计算如下:R=F(P f·C f)=1- P s ·C s

信息安全风险评估技术

信息安全风险评估技术手段综述 王英梅1 (北京科技大学信息工程学院北京 100101) 摘要:信息安全成为国家安全的重要组成部分,因此为保证信息安全,建立信息安全管理体系已成为目前安全建设的首要任务。风险评估作为信息安全管理体系建设的基础,在体系建设的各个阶段发挥着重要的作用。风险评估的进行离不开风险评估工具,本文在对风险评估工具进行分类的基础上,探讨了目前主要的风险评估工具的研究现状及发展方向。 关键词:风险评估综合风险评估信息基础设施工具 引言 当今时代,信息是一个国家最重要的资源之一,信息与网络的运用亦是二十一世纪国力的象征,以网络为载体、信息资源为核心的新经济改变了传统的资产运营模式,没有各种信息的支持,企业的生存和发展空间就会受到限制。信息的重要性使得他不但面临着来自各方面的层出不穷的挑战,因此,需要对信息资产加以妥善保护。正如中国工程院院长徐匡迪所说:“没有安全的工程就是豆腐渣工程”。信息同样需要安全工程。而人们在实践中逐渐认识到科学的管理是解决信息安全问题的关键。信息安全的内涵也在不断的延伸,从最初的信息保密性发展到信息的完整性、可用性、可控性和不可否认性,进而又发展为“攻(攻击)、防(防范)、测(检测)、控(控制)、管(管理)、评(评估)”等多方面的基础理论和实施技术。 如何保证组织一直保持一个比较安全的状态,保证企业的信息安全管理手段和安全技术发挥最大的作用,是企业最关心的问题。同时企业高层开始意识到信息安全策略的重要性。突然间,IT专业人员发现自己面临着挑战:设计信息安全政策该从何处着手?如何拟订具有约束力的安全政策?如何让公司员工真正接受安全策略并在日常工作中执行?借助于信息安全风险评估和风险评估工具,能够回答以上的问题。 一.信息安全风险评估与评估工具 风险评估是对信息及信息处理设施的威胁、影响、脆弱性及三者发生的可能性的评估。它是确认安全风险及其大小的过程,即利用定性或定量的方法,借助于风险评估工具,确定信息资产的风险等级和优先风险控制。 风险评估是风险管理的最根本依据,是对现有网络的安全性进行分析的第一手资料,也 1作者介绍:王英梅(1974-),博士研究生,研究方向为信息安全、风险评估。国家信息中心《信息安全风险评估指南》编写小组成员。

风险评估模型

风险审计预估要素确定(底稿) 第315号国际审计准则(IsA315)要求从六方面了解被审计单位及其环境: (1)行业状况、监管环境以及其他外部因素; (2)被审计单位的性质; (3)被审计单位对会计政策的选择和运用: (4)被审计单位的目标、战略以及相关经营风险; (5)被审计单位财务业绩的衡量和评价; (6)内部控制 ISA315将被审计单位的战略以及相关经营风险与其他五个需要考虑的因素并列,对重大错报风险的分解过于粗略,实务中难以实篇。我国学者汪国平认为:重大错报风险应从宏观经济因素、行业因素、微观因素三方面分解,微观因素包括:法人治理结构、持续经营能力、可能使管理层舞弊的因素、内部控制制度、战略规划、财务状况六个因素,这样的划分,较为全面概括了重大错报风险的影响因素。 风险评估审计:审计风险--------> 道德风险*1+固有风险*β(式1)-------> 重大*1+非重大*α(式2) 1.道德风险(不可控制风险) 包括:可能使管理层舞弊的因素,管理层或股东有损害企业利益的等等行为,审计人员职业道德,风险值只有0和1,和重大事项风险相同,但重大风险的风险值可以通过展开后续审计减少可以控制的风险,降低后的重大风险事项和非重大风险事项的综合值才是应该被财务报表使用者参考的数据。 2.固有风险(可控制风险) 包括:固有风险=重大错报风险*1+非重大错报风险*α 3.重大风险(重大错报风险) 包括:与管理层沟通的有效性 客户持续经营能力,是否能保证持续经营 客户主体赔偿能力,是否能维持合理的资产结构 法人治理结构是否合理,股东是否拥有绝对的控制权 4.非重大风险=(外部环境风险+行业风险+企业内部风险)*α 包括:外部环境风险→宏观市场风险=①预测市场需求变化→预期销售收入增加率/减少率*+②整个行业的风险特点→同类比上市公司市场利润最高与最低的差值* 企业内部风险=③客户企业生产能力即供给状况→客户企业吸取资本的能力→当年实收资本/平均总资产*+④客户持续经营能力→营运能力综合指标+偿债能力综合指标*+⑤诉讼风险 1.1道德风险 包括:可能使管理层舞弊的因素,管理层或股东有损害企业利益的等等行为,审计人员职业道德 1.2固有风险=外部环境风险+行业风险+企业内部风险 外部环境风险→宏观市场风险=①预测市场需求变化→预期销售收入增加率/减少率*+②整个行业的风险特点→同类比上市公司市场利润最高与最低的差值*

消防安全风险评估模型研究

City Fire Risk Assessment Model Based on the Adaptive Genetic Algorithm and BP Network JIAO AIHONG Department of Fire Commanding Chinese People’s Armed Police Forces Academy Lang fang China, 065000 e-mail:ylzmyradio@https://www.360docs.net/doc/4d12121433.html, YUAN LIZHE No.3 Department Nanjing Artillery Academy Langfang China, 065000 e-mail:ylzmyradio@https://www.360docs.net/doc/4d12121433.html, Abstract—Based on the risk evaluation index system of city fire, a comprehensi ve evaluati on model wi th the adapti ve geneti c algorithm and BP neural network (AGA-BP) is established in the arti cle.In former process of the hybri d algori thm, the adapti ve geneti c algori thm i s appli ed to adjust wei ghts and thresholds of the three-layer BP neural network and train the BP neural network for locati ng the global opti mum, and the error back propagat i on algor i thm i s used to search i n ne ghborhoods of the approx mate opt mal solut on n the later process. The program wri tten i n VB6.0 i s used to learn some samples of c i ty f i re r i sk accord i ng to the AGA-BP algorithm and the general BP algorithm. The results show that the learning precision of AGA-BP algorithm is more correctly than that of the general BP algorithm. The training speed and convergence rate of the former i s s i gn i f i cantly i mproved because of the combi nati on of AGA and BP algori thm. It i s helpful to realize automated evaluation for city fire risk. Keywords-fire risk assessment; adaptive genetic algorithm; back propagation algorithm I.I NTRODUCTION City fire risk assessment is given a comprehensive evaluation conclusion on the probability of fire accidents and the vulnerability assessment of city facilities and the resistance ability of fire in the city,which is based on statistical analysis of city history fire data and hazard identification of the heavy danger sources. At present, the research on city fire risk assessment work is still very weak. Some foreign scholars are mainly concerationed on how to assess the city fire risk and reduce city fire losses and giving some assessment methods. It is helpful to plan city fire force and give a fire safety grade to the district by the fire risk evaluation conclusion. The home researchers is mostly focused on giving a synthetic evaluation conslusion for a certain producing enterprise or a particular building, while for fire risk assessment of the whole city is at a early stage presently. With the development of economy, there are more and more large and high buildings in big cities,and the spatial morphology is changing, and the population is increasing, and the wealth concentrated increasingly, oil, gas, electricity and decoration materials are widespread used in our living life, so the structure of city is complex, and the number of city fire hazards is growing.The safety evaluation methods in common use is including safety check list method, accident type and analysis method, fuzzy synthetic evaluation method, accident tree method, analytic hierarchy process and so on. These methods are short of further studies about the effect factors of fire, because the city security against fire as a whole, density of population, quantity of electricity and other factors are fireare interrelated, interaction and mutual checks each other. So, we need to notice that the evaluation process is dynamic and nonlinear. If we use artificial neural networks (ANN) and expert system to simulate the judgement reasoning and the decision-making process of city fire risk evaluation process, the limitations of traditional methods and the subjectiveness of experts can be avoided because of its good evaluation model structure and working platform. II.E RROR B ACK PROPAGATION AL GORITHM Figure 1three-layer BP network structure . The The three-layer BP neural network structure is shown in Fig.1. Error back propagation algorithm is one of the most popular neural network learning algorithms,which has been used widely in many fields, such as pattern recognition, fault diagnosis and automatic controls[1]. The BP algorithm trains a given feed-forward multilayer neural network for a given set of input patterns with known samples. When each entry of the sample set is presented to the network, the network examines its output response to the sample input pattern. The output response is then compared to the known and desired output and the error value is calculated. Based 2012 International Conference on Industrial Control and Electronics Engineering

风险评估和排列的应用模型

风险评估和排列的应用模型 A practical model for risk assessment and prioritisation 风险评估和排列的应用模型 Introduction This article explains a practical and straightforward method of assessing and prioritising risks, based on a simple quasi-mathematical risk model. 介绍 这篇文章解释了在简单的准数学风险模型的基础上进行风险评估和排列的实用简单的方法。What is ‘risk’? Risk is simply the chance coincidence of three factors: Threats – events or activities, generally external to the system which may, at some point, affect the inherent weak points, causing impacts; Vulnerabilities – weaknesses within the system under consideration which may, at some point, be exploited by the threats; Impacts – the short- and long-term organisational [adverse] consequences should threats happen to exploit vulnerabilities. 什么是‘风险’? 风险仅仅是三种因素的偶然巧合: 威胁——事件或者活动,通常作用于系统外部,在某一方面可能影响固有的弱点,而产生影响; 脆弱性——系统所考虑的弱点在某一方面可能暴露在威胁之下; 影响——威胁短期和长期组织的[不利的]结果碰巧利用了弱点。 The probability that a damaging impact will occur is not easy to determine as it requires the coincidence of one or more threats and vulnerabilities, which are themselves generally unpredictable. A system may possess a vulnerability for a long time without impact until some threatening event actually occurs and ‘exploits’ it. Some threats are more likely to occur than others in a given timeframe (e.g. simple keyboard errors are generally far more frequent than break-ins). Similarly, some vulnerabilities may only appear for short periods of time (e.g. while the security guard walks from the armoured van to the bank vault) whereas others may persist indefinitely (e.g. the bank vault alarm system may not cover all entry points). Impacts also vary in extent - some may be so severe as to jeopardise the entire system or organisation (e.g. a major fire), others may be totally insignificant (e.g. inconvenience to workers). 发生破坏影响的可能性之所以不容易确定,是因为它需要一个或更多的威胁和弱点的同时发生,通常它们自己都是不可预测的。系统可以在很长一段时间内存在着弱点而不受影响,直到某一威胁事件真的发生,并且暴露出来。在特定的时间里,一些威胁比另一些更容易发生(例如简单的键盘错误通常远比非法进入更频繁)。同样地,一些弱点可能仅仅在短期内出现(例如安全警卫从运钞车走到银行保险库的时候),但是,其他人可以并不知道(例如银行保险库的警报系统可以无法覆盖全部入口处)。影响也有一定程度的变化,一些影响可能严重到危及整个系统或组织(例如一次较大的火灾),而其他的影响可能无关紧要(例如给工人造成的不便)。 Insurance companies may have the skills to calculate the probabilities of certain threats and vulnerabilities, and to predict the scale of likely impacts, but even they would acknowledge

信息安全风险评估

***软件有限公司 信息安全风险评估指南

变更记录

信息安全风险评估指南 1、本指南在编制过程中主要依据了国家政策法规、技术标准、规范与管理要求、行业标准并得到了 无锡新世纪信息科技有限公司的大力支持。 1.1政策法规: ?《国家信息化领导小组关于加强信息安全保障工作的意见》(中办发[2003]27号) ?《国家网络与信息安全协调小组关于开展信息安全风险评估工作的意见》(国信办[2006]5号) 1.2国际标准: ?ISO/IEC 17799:2005《信息安全管理实施指南》 ?ISO/IEC 27001:2005《信息安全管理体系要求》 ?ISO/IEC TR 13335《信息技术安全管理指南》 1.3国内标准: ?《信息安全风险评估指南》(国信办综[2006]9号) ?《重要信息系统灾难恢复指南》(国务院信息化工作办公室2005年4月) ?GB 17859—1999《计算机信息系统安全保护等级划分准则》 ?GB/T 18336 1-3:2001《信息技术安全性评估准则》 ?GB/T 5271.8--2001 《信息技术词汇第8部分:安全》 ?GB/T 19715.1—2005 《信息技术安全管理指南第1部分:信息技术安全概念和模型》 ?GB/T 19716—2005 《信息安全管理实用规则》 1.4其它 ?《信息安全风险评估方法与应用》(国家863高技术研究发展计划资助项目(2004AA147070)) 2、风险评估 2.1、风险评估要素关系模型 风险评估的出发点是对与风险有关的各因素的确认和分析。下图中方框部分的内容为风险评估的基本要素,椭圆部分的内容是与这些要素相关的属性,也是风险评估要素的一部分。风险评估的工作是围绕其基本要素展开的,在对这些要素的评估过程中需要充分考虑业务战略、资产价值、安全事件、残余风险等与这些基本要素相关的各类因素。如下模型表示了各因素的关系:

个人信用卡申请风险评估模型

申请风险评估模型是指通过对消费信贷申请人的资信状况进行评估来预测其未来严重拖欠和坏账概率的模型。申请风险评估模型在信贷风险管理中有着非常重要的作用,因为其评估结果是信贷审批的主要依据之一。 与国外银行信用卡业务相比,我国各商业银行的信用卡业务的风险管理水平较低,管理手段与方法比较落后。缺乏一套有效的申请评估方法是阻碍个人信用卡业务进一步开展的主要因素之一。如何提高我国商业银行信用卡的信用风险管理水平,从而提高信用卡的盈利能力,使其在与外资银行的竞争中处于不败之地是本文的出发点。本文尝试利用层析分析法(AHP)和BP 神经网络相结合的组合评价方法对信用卡申办人进行信用等级评估,寻求降低信用卡的信用风险的有效措施。 一、AHP -BP 神经网络模型 1.模型构建的出发点 传统的B P 神经网络模型研究的重点是围绕着如何确定网络的输入、输出层维数的建模问题。然而,当研究复杂系统建模时,由于影响因素过多,不能确定冗余因素和有用因素,不能将输入的因素简化,这样在输入信息空间 维数较大时,网络不仅结构复杂,而且训练时间也很长,从而降低网络性能,影响计算准确度。因此,本文尝试利用层析分析法作为B P 神经网络的前处理,通过已有的专家判断、比较、评价等手段将多个变量的重要程度数量化,以其结果作为B P 神经网络的输入值,以减小B P 神经网络的结构的复杂性,从而缩短训练时间,并充分利用B P 神经网络强大的容错能力和抗干扰能力,提高模型的效率。 2.两种方法集成的可行性分析 以往国内商业银行对信用风险评估相关的数据重视不足,造成有效信息的缺失,而A H P -B P 神经网络模型仍具有神经网络采用分布式存储结构的特点,具有很强的容错能力,少量单元的局部缺损不会造成整个网络的瘫痪,适合实际操作。 信用卡风险评估是一个较为复杂的过程,涉及各方面 的因素,而且各影响因素与衡量结果之间并不完全是线性关系。而A H P -B P 神经网络模型具有很强的非线性映射能力。AHP -BP 神经网络模型自适应能力强,能不断地接受新样本、不断学习,以调整模型。商业银行以不断更新滚动数据训练模型,使评估结果更符合实际,形成动态评估过程(见图1)。 福州大学管理学院 许速群 张岐山 杨美英 申请风险评估模型 信用卡个人