使用SMBCrack 破解远程主机管理员密码

使用SMBCrack 破解远程主机管理员密码

2009-04-25 16:32出处:比特网论坛作者:佚名【我要评论】[导读]使用SMBCrack 破解远程主机管理员密码

SMBCrack是为流光5开发的测试原型,和以往的SMB(共享)暴力破解工具不同,没有采用系统的API,而是使用了SMB的协议。Windows 2000可以在同一个会话内进行多次密码试探。

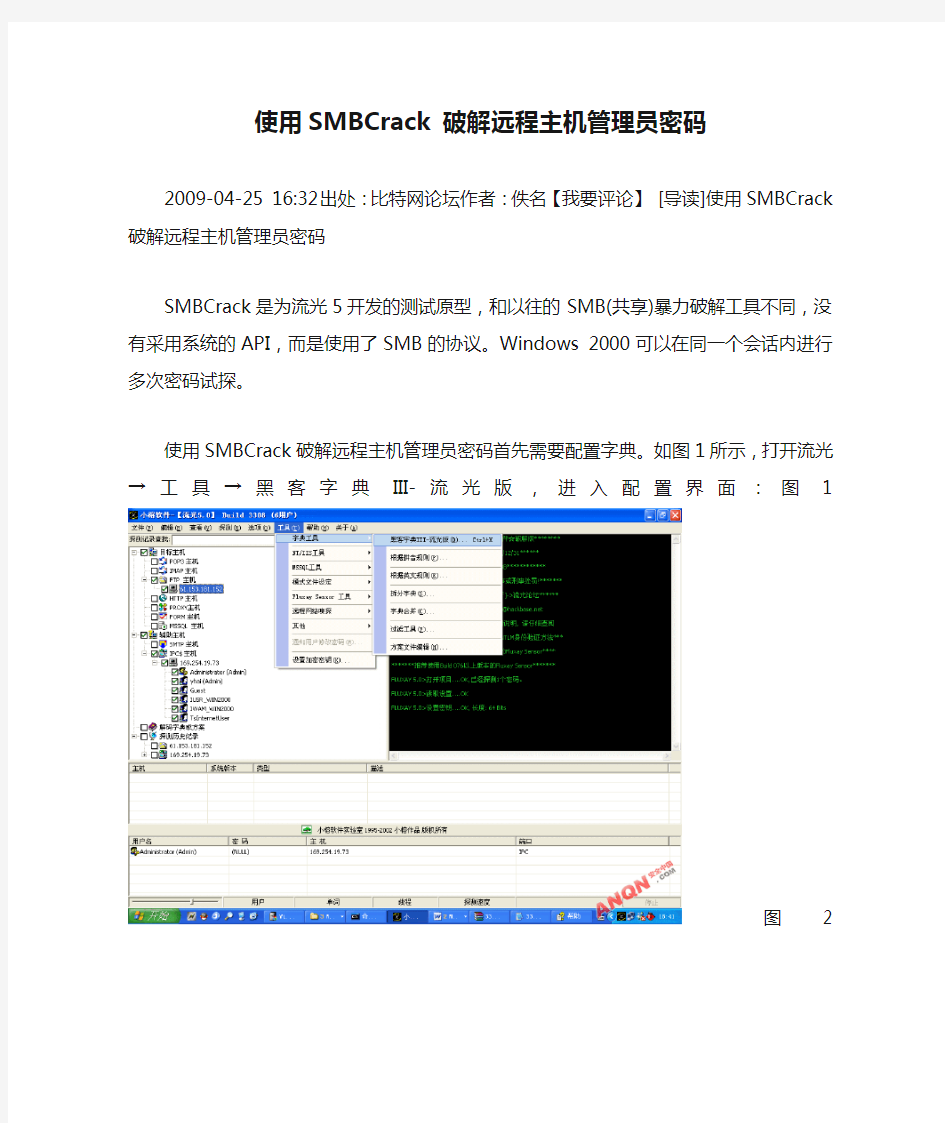

使用SMBCrack破解远程主机管理员密码首先需要配置字典。如图1所示,打开流光→工具→黑客字典III-流光版,进入配置界面:图1

图2

生成字典后,在DOS下启动SMBCrack,启动界面如图3所示:图3

SMBCrack的格式为:SMBCrack

其中:: 远程计算机的IP

: 用户名,例如Administrator

: 字典文件。

例如:我们要破解IP为169.254.19.73这台远程主机的Administrator用户的密码,命令如图4所示,输入命令smbcrack 169.254.19.73 administrator c:\1.dic。

图4

图5

运行命令后等待一段时间后,假如你的字典配置完全匹配于密码的话,就可以猜解出远程主机的密码,如图5所示,远程主机用户administrator的密码为zmhacker。1l

网络人远程监控软件破解版教程

网络人远程监控软件破解版图解 网络人远程控制个人版分为Netman办公版与Netman监控版。两个版本主要区别在于:Netman办公版连接远程电脑时,对方会弹出提示,知道电脑正在远程连接,主要用于个人远程控制、远程办公、远程协助和远程桌面连接等方面使用,是一款免费的远程控制软件;Netman监控版使用会员登录后再连接,远程电脑无任何提示,对方不会发觉,主要用于监管孩童电脑,掌握孩子上网情况,保护孩子健康上网。 Netman监控版详细安装方法: 1.要实现远程监控控制,双方都要安装Netman监控版,双方电脑的安装方法一样,控制端同时也是被控端,只要知道ID和密码,双方可以互相控制。 2.下载软件解压缩后,双击“Netman监控版.EXE”,软件默认安装路径为“C:\Program Files\Netman”,可以自己修改,但安装路径需要记住,因为启动软件桌面上不会新建快捷方式,需要自己进入安装文件夹,双击iexplore.exe启动软件,这时会弹出一个提示窗口,问是否要让软件随系统启动,通常直接点“确

定”。 3.完成以上操作后,再按ctrl+y即可呼出软件主界面。监控版必须使用会员登录才能实现监控功能,所以呼出主界面后,应点击免费注册会员。

4.注册好会员后,点“选项”-“会员登录”,填上注册好的会员号。 5.第一次使用会员登录时,会弹出“设置控制密码”选项,需要注意的是,这里修改的不是前面填写的“登录密码”,而是从其他电脑连接本电脑时需要输入的“控制密码”。很多用户会误以为这里是修改“登录密码”,导致第二次使用会员登录时,发现登录密码不正确。 出于安全考虑,网络人设置了“登录密码”与“控制密码”两道密码保护,“登录密码”用于登录会员ID,“控制密码”则是其他电脑想要控制本地电脑时所需要填写的密码。想要修改这两个密码,可点击“选项”-“修改密码”。

SEC-L07-001.1-利用口令猜测与网络窃听进行口令破解资料

SEC-L07-001.1 利用口令猜测与网络窃听进行口令破解 2010年4月

实验课件摘要 技术背景: 口令破解,做为黑客常用的攻击手段之一,在攻击阶段实现了口令的暴力猜测、 信息窃取。精心构造的口令字典、口令强度较低的账户、性能强劲的运算系统, 能够快速、有效地完成口令破解。 口令破解技术主要分为3类:本地破解、在线破解、口令窃听。这些做为简单、 常用、直接的黑客攻击手段,我们很有必要了解这种技术! 实验目的: 口令破解、窃听口令、口令字典 实验平台 攻击机(客户端):Windows2000/XP/2003、Linux 被攻击机(服务端):Linux Server 实验工具: Nmap

L0phtCrack、John the Ripper Brutus、Hydra、Spcrk 流光、X-Scan、超级字典生成器.、黑客字典II Tcpdump、Wireshark、Cain 实验要点: ●黑客字典生成技术; ●本地口令文件暴力破解; ●远程服务在线口令暴力破解; ●网络传输明文口令信息窃听;

实验步骤指导: 生成暴力字典 推荐工具:超级字典生成器 1.说明:使用字典生成工具可以快速生成复杂的单词、数字、特殊符号组成的 字典,攻击者可以根据条件生成想要的各种字典,从而提高暴力猜测的速度。 2.运行“超级字典生成器”,程序界面如下图: 3.根据个人需求,选择相关选项生成字典; 字典生成要求: 生成以a-z小写字母组成,长度为3位,3位字母不重复的账户字典,文件保存为 user.txt; 请生成4位0-9数字组成的密码字典,文件保存为pass.txt;

电脑局域网共享设置

电脑局域网共享设置 1. 硬件是否连通 我们在计算机的连机之前首先要确认的就是这两台计算机在网络上是否已经连接好了,也就是说硬件部分是否连通。可以通过开始-运行中用ping命令来检测。将两台计算机都最好是各自手动设置IP(比如172.192.0.1 子网掩码255.255.255.0 而另一个是172.192.0.2 子网掩码相同)使用命令ping 172.192.1.2(在IP是172.192.0.1 的计算机上使用)使用ping 172.192.0.1 (IP是172.192.0.2上使用)看两台电脑是否已经连通。若连通了就可以了,若没那就要检查硬件的问题了,比如网卡是不是好的有没有插好网线是不是好的一般也就这3个情况了。 关于IP的具体设置步骤: 我的电脑-控制面板-网络连接-本地连接右键属性-常规-找到TCP/IP协议-点下面的属性-常规-选择使用下面的IP地址,然后填IP和子网掩码就可以了。 2.在网络邻居看不到对方 请确认自己的工作组是否正确双方应在相同的工作组里面具体的操作如下: 电击“我的电脑右键-属性-计算机名”可以看到你的工作组。要修改的话就点“更改”就可以了。 3. 出现字句“您可能没有权限使用网络资源,请与这台服务器的管理员联系以查明您是否有访问权限” 在说明时没有特别指出的话我们都以默认的guest帐户连机 ⑴当你在自己的电脑上点机网络邻居的时候出现的,可能的原因有: ①XP本身所自带的网络防火墙没有关闭,请关闭。设置如下: 我的电脑-控制面板-网络连接-本地连接右键属性-高级就可以看到了,把那个勾去掉,不用管它的提示。 ⑵当你在网络邻居的查看工作组计算机里面看到了对方,但点击的时候出现上面字句的原因: ①恭喜你原因是出在对方的计算机上的 ②对方没有关掉防火墙(自身的,后来装的都有可能) ③对方没有开启guest帐户 ④位于我的电脑-控制面板-管理工具-安全设置-本地安全策略-用户权利指派中的“拒绝从网络登陆”看看有没,有guest 就删除 ⑸对方在注册表里做过一些修改如下: [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa] "restrictanonymous"=dword:00000001 ;禁止空连接若改2则匿民用户无法连接你的IPC共享把这个删除就可以了。 4.连机是不是一定要开启guest帐户 答案是否定的,连机不一定非要开启guest帐户。只要你愿意,你甚至可以有管理员帐户登陆,只要更改相关的设置就可以了。设置如下: 我的电脑-控制面板-管理工具-安全设置-本地安全策略-安全选项中“网络访问:本地帐户的共享和安全模式”(默认是来宾)改为“经典”即可。然后连机点击对方的时候,用户那一栏是可以自己填的,可以用对方电脑上的任何已经开启了的用户进行登陆。不过需要注意的一点是在这个安全选项中还有一项那就是“帐户:使用空白密码的本地帐户只允许进行控制台登陆”也就是说对方电脑上的别的帐户,比如说管理员帐户密码是空的反而不能登陆。这时可以关掉这个项或者让对方给需要登陆的帐户设置个密码。 5.关于guest帐户的一些问题

口令破解与防御技术-Windows本地密码破解(Ic)实验

默认登录,然后会要求创建一个新账户,以进入Windows XP时使用此新建账户登录,而且在Windows XP的登录界面中也只会出现创建的这个用户账号,不会出现“administrator”,但实际上该“administrator”账号还是存在的,并且密码为空。 当我们了解了这一点以后,假如忘记了登录密码的话,在登录界面上,按住Ctrl+Alt键,再按住Del键二次,即可出现经典的登录画面,此时在用户名处键入“administrator”,密码为空进入,然后再修改“zhangbp”的口令即可。 方法2——删除SAM文件(注意,此法只适用于WIN2000) Windows NT/2000/XP中对用户帐户的安全管理使用了安全帐号管理器(Security Account Manager , SAM)的机制,安全帐号管理器对帐号的管理是通过安全标识进行的,安全标识在帐号创建时就同时创建,一旦帐号被删除,安全标识也同时被删。安全标识是唯一的,即使是相同的用户名,在每次创建时获得的安全标识完全不同。因此,一旦某个帐号被用户名重建帐号,也会被赋予不同的安全标识,不会保留原来的权限。安全帐号管理器的具体表现就 是%SystemRoot%system32configsam文件。SAM文件是Windows NT/2000/XP的用户帐户数据库,所有用户的登录名以及口令等相关信息都会保存在这个文件中。 知道了这些,我们的解决办法也产生了:删除SAM文件,启动系统,它会重建一个干净清白的SAM,里面自然没有密码了。 不过,这么简单的方法在XP是不适用的,可能微软以此为BUG,做了限制……所以现在在XP系统下,即使你删除了SAM,还是不能删除密码,反而会使系统启动初始化出错,从而进入死循环而不能进系统! 方法3——从SAM文件中找密码(前提……会使用DOS基本命令就行)在系统启动前,插入启动盘,进入:C:WINNTSystem3Config 用COPY命令将SAM文件复制到软盘上。拿到另一台机子读取。这里需要的工具是LC4,运行LC4,打开并新建一个任务,然后依次击“IMPORT →Import from SAM file”,打开已待破解的SAM文件,此时LC4会自动分析此文件,并显示出文件中的用户名;之后点击“Session→Begin Audit”,即可开始破解密码。如果密码不是很复杂的话,很短的时间内就会得到结果。 不过,如果密码比较复杂的话,需要时间会很长,这时我们就需要用下面的方法了。 方法4——用其他SAM文件覆盖(前提是你可以得到另外一台电脑的SAM文件和它的密码) 1—如上所说,SAM文件保存着登录名以及口令,那么我们只要替换SAM文件就是替换登录名以及口令了。不过,这个替换用的SAM文件的“产地”硬盘分区格式要和你的系统一样(看是FAT32还是NTFS,你自己确认)。最好这个“产地”的系统没有设密码,安全方面设置没

最简单的破解Windows忘记密码的方法(图)

最简单的破解Windows忘记密码的方法(图) 先说说sfcfiles.dll文件的作用吧! sfcfiles - sfcfiles.dll - DLL文件信息 DLL 文件:sfcfiles 或者sfcfiles.dll DLL 名称:Microsoft Windows File Protection 描述: sfcfiles.dll是系统文件监视和验证相关程序。 属于:Microsoft Windows 系统DLL文件:是 常见错误:File Not Found, Missing File, Exception Errors 安全等级(0-5): 0 间谍软件:否 广告软件:否 win的密码丢失实在是件令人头痛的事,尽管可以用ERD Commander等工具启动并修改密码,但要下载这些庞然大物也需要很久,而利用其他的方法太烦琐,用DreampackPL

生成的一个DLL来解决吧。 这个是我将sfcfiles.dll文件先Copy到一个磁盘里面,然后在更改密码的时候就不用U盘了,但是真实的环境是需要使用U盘来帮助你完成这个操作的,或者你之前有将sfcfiles.dll 文件Copy到非C盘的磁盘里面也可以的,然后重启电脑,进入DOS界面。 使用DOS启动盘(如果分区是NTFS,则需要下载支持NTFS的启动盘)启动计算机。 用ren命令将c:\windows\system32目录下的sfcfiles.dll改名为sfcfiles.lld(此处主要

不要改成其他文件名,否则下面的步骤中无法恢复此文件,更改的格式如:ren sfcfiles.dll sfcfiles.lld)。 接着将刚下载的sfcfiles.dll复制到c:\windows\system32目录 重起计算机,在出现登陆界面时,你会看到一个DreampackPL的界面,点击其中的Details 按钮,在出现密码窗口中选择相应的用户,然后点击“重设密码”以设定新密码。

实验02:Windows安全配置与口令破解

实验二 Windows安全配置与口令破解 [实验目的] 1、掌握Windows安全配置基本方法; 2、学习Windows口令破解方。; [实验环境] 1、PC机一台,安装有Windows 2003 server; 2、Vmware软件一套,安装有Windows 2000; 3、FindPass.exe和pulist.exe软件。 [基础知识] 一、Windows 2000安全配置方法 Windows2000 真的那么不安全么?其实,Windows2000 含有很多的安全功能和选项,如果你合理的配置它们,那么windows 2000将会是一个很安全的操作系统。 具体清单如下: 基础部分 1. 物理安全 服务器应该安放在安装了监视器的隔离房间内,并且监视器要保留15天以上的摄像记录。另外,机箱,键盘,电脑桌抽屉要上锁,以确保旁人即使进入房间也无法使用电脑,钥匙要放在另外的安全的地方。 2. 停掉Guest 帐号 在计算机管理的用户里面把guest帐号停用掉,任何时候都不允许guest 帐号登陆系统。为了保险起见,最好给guest 加一个复杂的密码,你可以打开记事本,在里面输入一串包含特殊字符,数字,字母的长字符串,然后把它作为guest帐号的密码拷进去。 3.限制不必要的用户数量 去掉所有的duplicate user 帐户, 测试用帐户, 共享帐号,普通部门帐号等等。用户组策略设置相应权限,并且经常检查系统的帐户,删除已经不在使用的帐户。这些帐户很多时候都是黑客们入侵系统的突破口,系统的帐户越多,黑客们得到合法用户的权限可能性一般也就越大。国内的nt/2000主机,如果系统帐户超过10个,一般都能找出一两个弱口令帐户。我曾经发现一台主机197个帐户中竟然有180个帐号都是弱口令帐户。 4.创建2个管理员用帐号 虽然这点看上去和上面这点有些矛盾,但事实上是服从上面的规则的。创建一个一般权限帐号用来收信以及处理一些日常事物,另一个拥有Administrators 权限的帐户只在需要的时候使用。可以让管理员使用

dos命令及破解windows密码

2010年最新破windows密码: 1.BIOS没设密码:按F8进命令行的安全模式的cmd,输入:net user (name) (password) /add 回车:新建用户,重起。 2.BIOS设密码:进光盘启动,用C:\WINDOWS\repair\sam,代换C:\wiindows\system32\config\sam 解谜: (一)远程获取 系统管理员帐号administrator密码丢失、无其它可登陆用户帐号、无输入法漏洞等可利用漏洞,无法取得SAM文件、无输入法漏洞。提供IIS服务等,并有若干漏洞。 所需工具:GFI LANguard Network Scanner(或其它同类漏洞扫描软件) 其它:待破解系统处于局域网中。 1、猜解密码 通过网络连到机器 利用IP地址(流光,猜举方式,字典文件存有常见密码) 2、漏洞BUG利用 对于不同的漏洞可以使用不同的方法入侵,进而取得对系统的控制。 A、输入法漏洞 只在中文的Windows 2000SP1前中有。 切换输入法,帮助,输入法入门,工具栏空白处右击,跳转至c:\,右拖文件创建快捷方式,目标处输入c:\winnt\system32\net user administrator 123双击执行,更改密码,登录。 或者创建新用户,c:\winnt\system32\net user mmm 456 /add。执行。 加入管理员组,c:\winnt\system32\net.exe localgroup administrator mmm /add。 解决办法:删除帮助,打SP1。 B、IIS漏洞 IDQover.exe(利用应用程序缓冲区溢出漏洞,正向连接和反向连接两种方式)SP2以后无此漏洞。入侵成功后,利用返回的SHELL(一般用CMD.exe)使用 TELNET。 查看本机已经启用的端口netstat -na(1023以内占用较多) NC.exe(反向连接)sp3后无。 C、服务漏洞 D、系统漏洞 3、D.O.S. 4、特洛伊木马:服务木马,一般在前期入侵成功,以种服务的方式,在系统中留后门。 5、邮件病毒 (二)本地用户即可触摸到计算机! 如果是本地用户的话:一般win-xp系统安装时都会要求添加用户,所以一般情况可登陆的用户有默认的administator和你安装时候添加的用户,其中administator是默认的系统管理员,添加的用户可以是管理员,也可以是普通用户。针对不同情形可考虑以下措施: 1、如果你想获得用户比如juntuan的密码,而安装时系统用户administator没设置密码,那么可在登录界面上,按住Ctrl+Alt键,再按住Del键一次或二次,即可出现经典的登录画

Server2008局域网共享访问用户名密码方式设置

1、禁用Guest用户 此步非必须——运行本地安全策略(运行里输入gpedit.msc),找到本非策略--用户权限分配下的“拒绝从网路访问这台计算机”,添加本地Guest帐户

2、调整安全选项下,网络访问:本地帐户的的共享和安全模型为“经典”

3、打开“启用密码保护共享”

4、本地建立共享用的用户、密码 5、设置文件夹共享的权限 7、设置共享文件夹的NTFS权限 取消继承的权限--》 添加自己定义的权限即可(要包含共享用户或共享用户所在的用户组,权限要包含所设置的共享权限) 备注1:变通,客户机非administrator用户登录系统时可能出现不能无权限不能正常访问(本地非administrator用户会默认使用Guest用户去访问共享,需在服务端禁用Guset用户),

而服务端无权限修改时,可将网路凭据添加到客户机本地

备注2:延伸,使用Windows Server 2008系统访问windows server 2003或windows XP文件共享时,输入验证的用户名和密码都正确,但是系统依然提示:“Logon unsuccessful: Windows is unable to log you on. Be sure that your user name and password are correct.”的提示。原因是Winwod server 2003或Windows XP不支NTLMv2密码加密方式 解决方法:运行组策略编辑器gpedit.msc -》打开计算机配置-》windows设置-》安全设置-》本地策略-》安全选项中的:网络安全:LAN管理器身份验证级别,默认是“没有定义”,更改为“发送LM和NTLM响应”。

口令破解实验

口令破解实验 Company number:【0089WT-8898YT-W8CCB-BUUT-202108】

华北电力大学 实验报告 | | 实验名称网络攻击与防范实验 课程名称口令破解实验 | | 专业班级:学生姓名: 学号:成绩: 指导教师:实验日期: 口令破解实验 一、实验目的与要求 1、了解 Windows 系统密码的结构及构造原理。 2、了解 Windows 系统密码文件(SAM 文件)的相关知识。 3、掌握获取 Windows 用户密码的方法。 4、创建三组用户名和密码(复杂各不相同),采用不同模式破解,给出详细步骤及 结果。 二、实验环境 1、VPC1(虚拟PC):操作系统类型:windows xp;网络接口:eth0。 2、VPC1连接要求:与实验网络相连。 3、软件描述:,,John The 。

三、实验内容 1、在Windows系统下用SAIMnside和PwDump破解本地用户登录口令。 2、在Windows系统下用John The Ripper和PwDump破解本地用户登录口令。 四、实验正文 (一)在Windows系统下用SAIMnside和PwDump破解本地用户登录口令 1、使用pwdump 等工具获取 Windows 系统密码 Hash 值。 2、使用SAMInside工具对 Windows 系统密码进行破解。 Pwdump的使用语法为: pwdump [-h][-o][-u][-p][-n] machineName 其中: machineName——目标计算机名称。 -h——显示本程序的用法。 -o——指定导出后的口令散列值的存储文件。 -u——指定用于连接目标的用户名。 -p——指定用于连接目标的口令。 -s——指定连接上使用的共享,而不是搜索共享。 -n——跳过口令历史。 实验步骤: 1、使用默认用户名:administrator,密码:123456,登录到windows xp环境 2、打开开始——控制面板 点击“切换到经典视图” 3、双击“用户账户” 4、进入如图所示界面,点击Administrator。

局域网内怎样让别人访问我的共享文件

1. 硬件是否连通 我们在计算机的连机之前首先要确认的就是这两台计算机在网络上是否已经连接好了,也就是说硬件部分是否连通。可以通过开始-运行中用ping命令来检测。将两台计算机都最好是各自手动设置IP(比如172.192.0.1 子网掩码 255.255.255.0 而另一个是172.192.0.2 子网掩码相同)使用命令ping 172.192.1.2(在IP是172.192.0.1 的计算机上使用)使用ping 172.192.0.1 (IP 是172.192.0.2上使用)看两台电脑是否已经连通。若连通了就可以了,若没那就要检查硬件的问题了,比如网卡是不是好的有没有插好网线是不是好的一般也就这3个情况了。 关于IP的具体设置步骤: 我的电脑-控制面板-网络连接-本地连接右键属性-常规-找到TCP/IP协议-点下面的属性-常规-选择使用下面的IP地址,然后填IP和子网掩码就可以了。 2.在网络邻居看不到对方 请确认自己的工作组是否正确双方应在相同的工作组里面具体的操作如下:电击“我的电脑右键-属性-计算机名”可以看到你的工作组。要修改的话就点“更改”就可以了。 3. 出现字句“您可能没有权限使用网络资源,请与这台服务器的管理员联系以查明您是否有访问权限” 在说明时没有特别指出的话我们都以默认的guest帐户连机 ⑴当你在自己的电脑上点机网络邻居的时候出现的,可能的原因有: ①XP本身所自带的网络防火墙没有关闭,请关闭。设置如下: 我的电脑-控制面板-网络连接-本地连接右键属性-高级就可以看到了,把那个勾去掉,不用管它的提示。 ⑵当你在网络邻居的查看工作组计算机里面看到了对方,但点击的时候出现上面字句的原因: ①恭喜你原因是出在对方的计算机上的 ②对方没有关掉防火墙(自身的,后来装的都有可能) ③对方没有开启guest帐户 ④位于我的电脑-控制面板-管理工具-安全设置-本地安全策略-用户权利指派中的“拒绝从网络登陆”看看有没,有guest 就删除 ⑸对方在注册表里做过一些修改如下: [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa] "restrictanonymous"=dword:00000001 ;禁止空连接若改2则匿民用户无法连接你的IPC共享 把这个删除就可以了。 4.连机是不是一定要开启guest帐户 答案是否定的,连机不一定非要开启guest帐户。只要你愿意,你甚至可以有管理员帐户登陆,只要更改相关的设置就可以了。设置如下: 我的电脑-控制面板-管理工具-安全设置-本地安全策略-安全选项中“网络访问:本地帐户的共享和安全模式”(默认是来宾)改为“经典”即可。然后连机点击对方的时候,用户那一栏是可以自己填的,可以用对方电脑上的任何已经开启了的用户进行登陆。不过需要注意的一点是在这个安全选项中还有一项那就是“帐户:使用空白密码的本地帐户只允许进行控制台登陆”也就是说对方电脑上的别的帐

如何远程登录计算机

如何远程登录计算机 1:首先要把你家里的机器(假设你家里的机器被你从学校宿舍访问,如果反之,那就反着作好了)添加一个用户,而且要设置登录的密码。就像刚启动机器,走到那个登录画面就停了,等着你输入密码那个画面那样。 你家里的机器必须要有这样个一个用户名和密码。为的是你从学校宿舍远程登录必须要输入这个用户名和密码用。如果没有这个措施,谁在网上都能登录你家里的机器了,那还了得? 2:家里那个机器,(以下如果不特别说明,都是要在家里的机器里设置的项目)进入到桌面,鼠标右键,点我的电脑-> 鼠标左键点属性-> 远程-> 在“允许用户远程连接到此计算机前面的框里打√ -> 确定。 3:鼠标右键,点屏幕右下角的“本地连接” -> 状态-> 支持-> 记下“IP 地址XXX.XXX.XXX.XXX”。这样作的目的,是因为你在宿舍登录到家里机器的时候,要输入这个IP 。关于这个IP 地址,需要说明的是,如果你家里的机器上网是用的动态IP 地址,每次关机后再打开机器连上网,都必须让家里人帮你记录一下,因为他有可能会变成不是你上次记录的那个IP地址了,有可能会变了的。但如果你家里的机器上网是用固定的IP 地址,每次上网都是这个地址,自然就没什么问题了。这就是用固定IP 地址的好处。但要给网络服务商多交钱的。 家里的机器这样设置,就算完了。 放假后回到学校宿舍以后,在宿舍的机器不需要作什么设置,只要直接登录家里的机器就行了,登录的过程: 4:鼠标左键点开始-> 所有程序-> 附件-> 通讯-> 远程桌面连接-> 在弹出的窗口里,输入你记录下的家里机器的IP 地址-> 点“连接”按钮。这个时候,宿舍的机器开始按这个IP地址,在整个INTERNET 上搜索你家里

windows xp局域网共享设置

方法: 1、启用来宾帐户 “控制面板-用户帐户-启用来宾帐户”。 点击用户账户,进入下面的图:

点击Guest 来宾账户没有启动,进入下图: 点击启动来宾账户,进入下图则表示启动完成:

来宾账户处于启用状态。 2、安装NWLink IPX/SPX/NetBIOS Compatible Transport Protocol这个协议 完整过程是:查看“网上邻居”属性——查看“本地连接”属性——点击“安装”——查看“协议”——看其中NWLink IPX/SPX/NetBIOS Compatible Transport Protocol这个协议是否存在,如果存在则安装这个协议,如果不存在则表明已经安装了该协议。很多情况下该协议没有安装。 具体步骤如下: 右键点击网上邻居,选择属性,弹出对话框,找到本地连接右键选择属性弹出新的对话框, 点击安装,如下图:

点击安装后弹出新对话框,如下图,选择协议,点击添加 进入新的对话框,如下图,找到NWLink IPX/SPX/NetBIOS Compatible Transport Protocol协议,点确定等待几分钟,关闭对话框,添加成功。

3、启用Server 服务 我的电脑——管理——服务——Server 具体步骤: 右键点击我的电脑选择管理,弹出新的对话框,如下图: 点击左半边对话框的服务和应用程序,右边弹出新的内容,双击服务,弹出新的对话框,如下图:

找到Server这一项,右键选择属性,点击启动,如下图: 如果启动了就不需要启动。关闭窗口启动完成。 4、本地安全策略设置 控制面板——管理工具——本地安全策略——用户权利指派——查看“拒绝从网络访问这台计算机”项的属性——看里面是否有GUEST帐户,如果有就把它删除掉。

实验2账号口令破解及Windows安全设置

实验2 账号口令破解及Windows安全设置1 实验目的 1、通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令的设置原理,以保护账号口令的安全。 2、通过在Windows Server 2003/2008R2/Win7/Linux等系统中账号和口令等安全策略设置,掌握通过安全策略设置增强操作系统安全性的方法。 2 实验环境 VMware中预装Windows Server 2003/2008R2/Windows 7/CentOS6.1的计算机,并且能够互相联通。Win 7中安装L0phtCrack 软件。 3 实验原理或背景知识 系统用户账号、密码、口令的破解主要是密码匹配的破解方法,最基本的有两个:穷举法和字典法。穷举法将字符和数字按照穷举的规则生成口令字符串,进行遍历尝试。字典法则用口令字典中事先定义的常用字符去尝试匹配口令。口令字典可以自己编辑或由字典工具生成,里面包含了单词或数字的组合。 在Windows操作系统中,用户账户的安全管理使用了安全账号管理器(SAM,Security Account Manager)的机制,用户和口令经过加密Hash变换后以Hash列表形式存放在%SystemRoot%\System32\config下的SAM文件中。该文件默认是需要管理员权限才能读取的。在Windows中即便是管理员也不能复制和阅读该文件,可以使用第三方的工具软件,利用管理员的权限来读取该文件。LC就是通过破解这个SAM文件来获得用户名和密码的。 暴力破解(穷举法)理论上可以破解任何密码和口令,但如果口令较为复杂,暴力破解需要的时间会很长,在这段时间内增加了用户发现入侵和破解行为的机会,从而能够采取措施来阻止破解,所以口令应具备一定的复杂性。一般设置口令应遵行以下原则: 1、口令长度不小于8个字符。 2、包含有大写和小写的英文字母、数字和特殊字符的组合。 3、不包含姓名、用户名、单词、日期以及这些项目的组合。 4、定期修改口令,并且新旧口令应有较大的区别。 4 实验任务 1、安装并使用LC6对系统进行账号和密码的破解,从而掌握使用工具软件进行账号密码破解的方法和步骤,加深对网络攻击过程的理解。 2、在Windows系统中进行账号和口令等安全策略设置,掌握通过安全策略设置增强操作系统安全性的方法。

实验3口令破解

1. 实验报告如有雷同,雷同各方当次实验成绩均以0分计。 在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。 3.实验报告文件以PDF 格式提交。 口令攻击实验 【实验目的】 通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令设置原则,以保护账号口令的安全。 【实验原理】 有关系统用户账号密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。穷举法就是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。在口令密码稍微复杂的情况下,穷举法的破解速度很低。字典法相对来说效率较高,它用口令字典中事先定义的常用字符去尝试匹配口令。 口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。如果密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。目前常见的密码破解和审核工具有很多种,例如破解Windows 平台口令的L0phtCrack 、 WMICracker 、SMBCrack 、CNIPC NT 弱口令终结者以及商用的工具:Elcomsoft 公司的 Adanced NT Security Explorer 和Proactive Windows Security Explorer 、Winternals 的Locksmith 等,用于Unix 平台的有John the Ripper 等。本实验主要通过L0phtCrack 的使用,了解用户口令的安全性。 【实验要求】 1.使用L0phtCrack 破解口令时,如果没有采用口令字典,破解还能进行吗?请举实例说明。 不能;在使用字典破解时不添加字典无法破解,现象是破解过程直接结束,无结果; 但使用暴力破解可以破解。 2.在主机内用命令行命令(net user )建立用户名建立如下用户和设置口令: 用户名 密码 test1 空密码 test2 123456 test3 mysecurity test4 5354.886! 3.在Win7下进行LC 破解测试。 (1)根据实验填写下表。

远程修改Serv-U FTP用户的登录密码的方法

远程修改Serv-U FTP用户的登录密码的方法 修改方法 1.点击“开始→运行”,输入“cmd”并回车。 2.在DOS窗口内输入“ftp 202.38.66.243”并回车。 C:\Documents and Settings\Administrator> ftp 202.38.66.243 屏幕提示如下: Connected to 202.38.66.243. 220-欢迎登录"化学实验教学中心"【物理化学实验室】FTP服务器。请注意:如果用户保存实验原始数据何上交实验报告,请点击进入自己的文件夹保存!!! 220 欢迎登录【物理化学实验室】FTP服务器 User (202.38.66.243:(none)): 3.在光标处输入你的FTP用户的账号(如: 07207王大海)并回车。 屏幕提示: User (202.38.66.243:(none)): 07207王大海 331 User name okay, need password. Password: 4.接着输入你的FTP账号的密码(如: PB07207987,请注意此处的密码并不显示)。 屏幕提示: Password: 230 User logged in, proceed. ftp> 5.然后输入如下命令,即可将你的FTP账号的密码修改为“12345678”:

quote site pswd PB07207987 12345678 (注:命令格式为“quote site pswd 初始密码修改密码”) 屏幕提示: ftp> quote site pswd PB07207987 12345678 230 Password changed okay. 6.屏幕提示“230 Password changed okay.”,说明密码修改成功。最后输入“quit”退出FTP登录。 屏幕提示: ftp> quit 221 Goodbye! 是不是很简单?你也试试!

ftp口令暴力破解实验

实验环境VMware、Windows 2003、Serv-u 6.4 实验环境 VMware、Windows 2003、Serv-u 6.4 破解软件 x-scan 、FTPcrackeralb、ftpscan、brutus 密码字典 构建自定义的用户名和口令字典文件:ftpuser.txt、ftpps.txt 实验目标 1、成功破解匿名用户 2、成功破解用户名和密码相同的情况,用户名为test 3、查看服务器日志,发现暴露破解 4、整理常见ftp用户名和弱口令字典 环境搭建在虚拟机中安装Serv-u 6.4,分别创建anonymous和test两个用户,anonymous不需要密码,test密码为test。 使用x-scan破解 将ftpuser.txt和ftpps.txt复制到X-Scan-v3.3\dat目录下。运行x-scan,在检查范围处输入测试地址,本次为192.168.209.128,扫描模块选择ftp弱口令,字典文件选择刚才的两个txt文件。 破解过程可能比较长,结束后发现anonymous和test两个用户已经成功破解。 Ftpscan是命令提示符下扫描FTP弱口令账号的小工具,速度非常快的。使用简单。把准备好的用户名和口令字典复制到ftpscan目录下,并重命名为 password.dic和username.dic,执行命令ftpscan 192.168.209.128 200 破解成功的用户会自动写入ftpscan目录下的ftpscan.txt。 运行brutus-aet2,Target处输入测试地址192.168.209.128,Type处选择Ftp,Authentication Options处分别选择自定义的字典文件。 FTPcracker是一个傻瓜式的密码破解软件,不能选择自定义的字典,也不能改变扫描频率,只有输入测试地址即可,成功率相当较低。 破解过程中查看SERV-U中活动选项,用户标签中有多个用户正在尝试登陆,查看域日志标签,可以看到同一个用户大量登陆日志。如果发现您的服务器有上述现象,有可能正在遭受攻击。

远程登录用户密码破解

远程登陆密码破解 2008年02月09日星期六 09:51 在所有NT系统中,都是有几种方法可以得到登陆用户的密码的。我知道的三种方法可以达到目的。 1.hook了winlogon中几个函数,网上也有这类型的程序,叫winlogonhijack的项目在https://www.360docs.net/doc/9415036542.html,中有提供,不过那个项目只对本地登陆用户有效,远程登陆用户无效。 2.使用Gina和winlogon进行套接,只要对某些函数执行自己的记录密码的代码,就可以将密码记录下来,稳定性高,而且对本地或远程登陆都有效,不过现存的gina后门程序在XP或2003中都有些函数没有被导出过,主要因为xp和2003等在winlogon中加入了新的函数。 3.直接读取内存数据得到明文密码。在NT 4.0/2K中,早就有程序findpass可以直接读到winlogon进程中的内存数据而直接得到登陆用户密码,因为在NT4.0和2K中,帐号的信息,包括域名,帐号和密码都是有规律地在winlogon内存中的特定地址中,所以可以很简单就得到。但在XP和2003系统中,这样方法是无效的了,似乎我们是没有办法直接读出明文地址了。下面我们就来谈谈如何象findpass在NT 4.0和2K在,在server 2003中得到登陆用户的密码。虽然XP和2003是不象以前的NT系统那样将登陆用户信息保存在winlogon进程的内存地址内,但是基Lsass进程对于要处理些信息时,需要得到明文的登陆用户密码,所以登陆用户的密码会在Lsass进程中出现(微软没有将密码在Lsass进程中进行加密,微软的说法是因为Lsass需要得到明文的密码,就算将密码加密,也都只能用可逆的方法加密,只要跟踪lsass的操作,一样可以得到明文密码,所以微软使用了比较懒惰的方法,可能也是为了加快响应速度,所以将明文密码更是放在lsass进程内存内)。说到这里,大家心里都清楚了,登陆用户的密码是在lsass进程的内存中。对,就是这么一回事,但是要得到这个明文密码,真是象使用NT 4.0和2K下的findpass那样容易吗?事实上并不是那么容易,因为以下几个原因: A.密码存放在lsass 进程中的内存地址是没有规律的 B.密码有可能被最后登陆的用户复盖(例如管理员abc从本地登陆,然后管理员bbb从远程登陆,然后管理员bbb注销终端,存放在lsass.exe进程内存中的密码,还是管理员bbb的密码),又或者用户登陆后,然后注销了,那么我们就算得到了密码,也不知道是哪个用户的密码。 C.密码前后的数据也是没有规律的,如果有规律,例如密码前的数据,一定是有一段全是01字符的数据段,那么定位密码就简单。原因A和C都给我们带来定位密码的困难,原B就带来不能确定密码和帐号对应的问题.看来微软在新的系统还是做过点功夫。不过我们是不会放弃的,就算是碰碰运气,也看能不能得到密码,反正就算失败,也没什么关系。最后的代码,是我写来测试是不是能在2003的系统中得到登际用户的密码,结果也正好象我们上面的分析一样(当然了,上面的结果是用这程序测测得到的)。成功率当然不高,因为受太多原因所影响,定位密码上的困难或者无法定位,或者得到不是密码的信息等等的原因,都令失败率显得相当高,不过总还是一种方法,或者将来有人可以准确定位到,那就是令人高兴了。 虽然说失败率高,但在一种情况下,成功率却是很高的,那就是管理员只是在本地或终端中登陆了,以后再没有用户从本地或终端登陆过,而且管理员也没有锁上过系统,那么成功率就会是相当高的了。 提高成功率的两种做法: 1.程序直接写成服务,定时检查本地或远程登陆(其实没什么分别),当检测到登陆后,去搜索

网络犯罪实验五实验报告

实验5-口令破解 1.实验目的 本实验旨在掌握帐号口令破解技术的基本原理、常用方法及相关工具,并在此基础上掌握如何有效防范类似攻击的方法和措施。 2.实验原理 口令也称通行字(password),应该说是保护计算机和域系统的第一道防护门,如果口令被破解了,那么用户的操作权和信息将很容易被窃取。所以口令安全是尤其需要关注的内容。本实验介绍了口令破解的原理和工具的使用,可以用这些工具来测试用户口令的强度和安全性,以使用户选择更为安全的口令。 一般入侵者常常采用下面几种方法获取用户的口令,包括弱口令扫描,Sniffer 密码嗅探,暴力破解,打探﹑套取或合成口令等手段。 有关系统用户帐号口令的破解主要是基于字符串匹配的破解方法,最基本的方法有两个,穷举法和字典法。穷举法是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。在口令组合稍微复杂的情况下,穷举法的破解速度很低。字典法相对来说效率较高,它用口令字典中事先定义的常用字符去尝试匹配口令。口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。如果你的口令就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解口令。 目前常见的口令破解和审核工具有很多种,如:破解Windows平台口令的L0phtCrack、WMICracker、SMBCracker等,用于Unix平台的有John the Ripper 等。下面的实验中,主要通过介绍L0phtCrack5.和Cain的使用,了解用户口令的安全性。 3.实验环境 本实验需要一台安装了Windows 2000/XP的PC机,安装L0phtCrack5.02密码破解工具。

实验二 操作系统口令破解

上海电力学院 计算机系统安全 实验报告 实验题目:实验二操作系统口令破解 院系:计算机科学与技术学院信息安全系专业年级:信息安全专业三年级 学生姓名:方立春学号20103259

实验二操作系统口令破解 一、实验目的和要求 了解主流操作系统Windows/Linux的口令加密机制、保存机制;掌握利用口令破解工具进行主流操作系统Windows/Linux的口令破解方法。 二、实验内容 1)Windows口令破解 口令破解定义、穷举口令破解、字典口令破解、口令强度比较2)Linux口令破解 Linux用户口令加密机制与保护措施、阴影口令、Shadow文件、Crypt函数 3)口令管理中的撒盐措施的实现。 三、主要实验设备: PC机,Windows/Linux操作系统 四、实验步骤 1. 自己使用口令破解工具找到机器中存在的脆弱口令,并加以更改。 1)John the Ripper(https://www.360docs.net/doc/9415036542.html,/john)(支持Windows和Linux平台)https://www.360docs.net/doc/9415036542.html,/thread-2241102-1-1.html https://www.360docs.net/doc/9415036542.html,/393390/354048 2)Pwdump 6 为了在Windows平台上运行John the Ripper来破解Windows口令,必须首先运行一个工具,将Windows口令从SAM文件中提取出来,做这一步工作的原因在于Windows运行过程中SAM被锁定,不能直接复制或编辑这个文件。Pwdump 6(https://www.360docs.net/doc/9415036542.html,/fizzgig/ pwdump/),它能够提取出Windows系统中的口令,并存储在指定的文件中。 2.检查日志文件/var/log/messages, 是否有类似FAILED LOGIN(登录错误)的多条记录语句,如果存在则表明系统可能被口令破解的方法攻击过。 3.使用阴影口令,对于未启动阴影口令的系统启动阴影口令,方法如下: 首先使用pwck命令检查passswd文件完整性,在pwck 程序验证期间,将检查passwd文件中的每条记录,确保其遵循正确的格式,并且每个字段的值都是正确的;接下来通过pwconv命令转到阴影指令,pwconv程序会根据现有的passwd文件创建shadow文件,如果系统中已经存在阴影文件,则将被合并。 4.利用工具实现口令破解 (1)创建新用户 新建idiotuser和fooluser两个用户,口令密码分别为idiotuser123、watson,具体操作如下: