CISCO交换机绑定MAC,IP地址

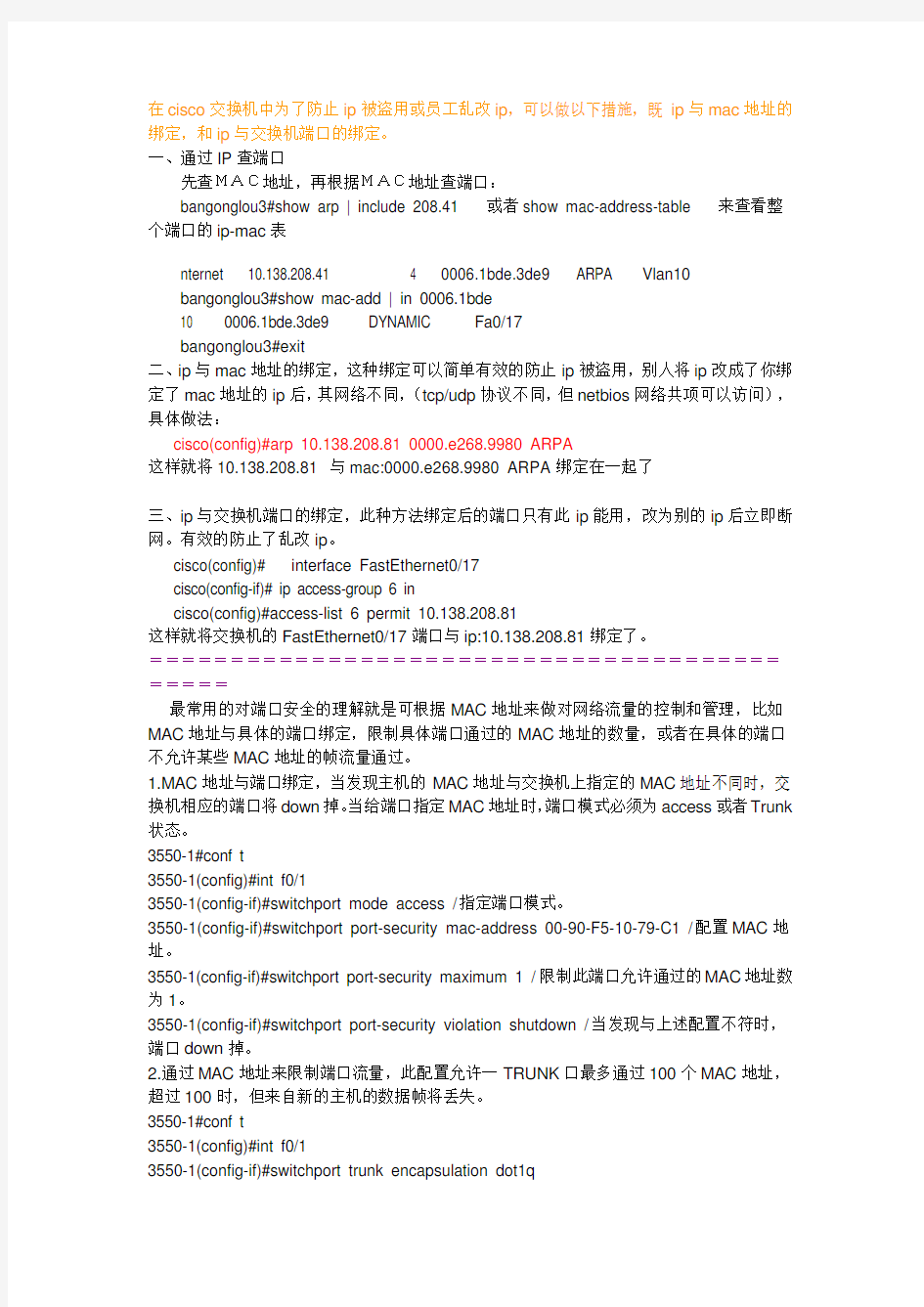

在cisco交换机中为了防止ip被盗用或员工乱改ip,可以做以下措施,既ip与mac地址的绑定,和ip与交换机端口的绑定。

一、通过IP查端口

先查MAC地址,再根据MAC地址查端口:

bangonglou3#show arp | include 208.41 或者show mac-address-table 来查看整个端口的ip-mac表

nternet 10.138.208.41 4 0006.1bde.3de9 ARPA Vlan10

bangonglou3#show mac-add | in 0006.1bde

10 0006.1bde.3de9 DYNAMIC Fa0/17

bangonglou3#exit

二、ip与mac地址的绑定,这种绑定可以简单有效的防止ip被盗用,别人将ip改成了你绑定了mac地址的ip后,其网络不同,(tcp/udp协议不同,但netbios网络共项可以访问),具体做法:

cisco(config)#arp 10.138.208.81 0000.e268.9980 ARPA

这样就将10.138.208.81 与mac:0000.e268.9980 ARPA绑定在一起了

三、ip与交换机端口的绑定,此种方法绑定后的端口只有此ip能用,改为别的ip后立即断网。有效的防止了乱改ip。

cisco(config)# interface FastEthernet0/17

cisco(config-if)# ip access-group 6 in

cisco(config)#access-list 6 permit 10.138.208.81

这样就将交换机的FastEthernet0/17端口与ip:10.138.208.81绑定了。

============================================

最常用的对端口安全的理解就是可根据MAC地址来做对网络流量的控制和管理,比如MAC地址与具体的端口绑定,限制具体端口通过的MAC地址的数量,或者在具体的端口不允许某些MAC地址的帧流量通过。

1.MAC地址与端口绑定,当发现主机的MAC地址与交换机上指定的MAC地址不同时,交换机相应的端口将down掉。当给端口指定MAC地址时,端口模式必须为access或者Trunk 状态。

3550-1#conf t

3550-1(config)#int f0/1

3550-1(config-if)#switchport mode access /指定端口模式。

3550-1(config-if)#switchport port-security mac-address 00-90-F5-10-79-C1 /配置MAC地址。

3550-1(config-if)#switchport port-security maximum 1 /限制此端口允许通过的MAC地址数为1。

3550-1(config-if)#switchport port-security violation shutdown /当发现与上述配置不符时,端口down掉。

2.通过MAC地址来限制端口流量,此配置允许一TRUNK口最多通过100个MAC地址,超过100时,但来自新的主机的数据帧将丢失。

3550-1#conf t

3550-1(config)#int f0/1

3550-1(config-if)#switchport trunk encapsulation dot1q

3550-1(config-if)#switchport mode trunk /配置端口模式为TRUNK。

3550-1(config-if)#switchport port-security maximum 100 /允许此端口通过的最大MAC地址数目为100。

3550-1(config-if)#switchport port-security violation protect /当主机MAC地址数目超过100时,交换机继续工作,但来自新的主机的数据帧将丢失。

上面的配置根据MAC地址来允许流量,下面的配置则是根据MAC地址来拒绝流量。

1.此配置在Catalyst交换机中只能对单播流量进行过滤,对于多播流量则无效。

3550-1#conf t

3550-1(config)#mac-address-table static 00-90-F5-10-79-C1 vlan 2 drop /在相应的Vlan 丢弃流量。

3550-1#conf t

3550-1(config)#mac-address-table static 00-90-F5-10-79-C1 vlan 2 int f0/1 /在相应的接口丢弃流量。

============================================

在网络安全越来越重要的今天,高校和企业对于局域网的安全控制也越来越严格,普遍采用的做法之一就是IP地址、网卡的MAC地址与交换机端口绑定,但是MAC与交换机端口快速绑定的具体实现的原理和步骤却少有文章。

我们通常说的MAC地址与交换机端口绑定其实就是交换机端口安全功能。端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。

一、首先必须明白两个概念:

可靠的MAC地址。配置时候有三种类型。

静态可靠的MAC地址:在交换机接口模式下手动配置,这个配置会被保存在交换机MAC 地址表和运行配置文件中,交换机重新启动后不丢失(当然是在保存配置完成后),具体命令如下:

Switch(config-if)#switchport port-security mac-address Mac地址

动态可靠的MAC地址:这种类型是交换机默认的类型。在这种类型下,交换机会动态学习MAC地址,但是这个配置只会保存在MAC地址表中,不会保存在运行配置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。

黏性可靠的MAC地址:这种类型下,可以手动配置MAC地址和端口的绑定,也可以让交换机自动学习来绑定,这个配置会被保存在MAC地址中和运行配置文件中,如果保存配置,交换机重起动后不用再自动重新学习MAC地址,虽然黏性的可靠的MAC地址可以手动配置,但是CISCO官方不推荐这样做。具体命令如下:

Switch(config-if)#switchport port-security mac-address sticky

其实在上面这条命令配置后并且该端口得到MAC地址后,会自动生成一条配置命令Switch(config-if)#switchport port-security mac-address sticky Mac地址

这也是为何在这种类型下CISCO不推荐手动配置MAC地址的原因。

二、违反MAC安全采取的措施:

当超过设定MAC地址数量的最大值,或访问该端口的设备MAC地址不是这个MAC地址表中该端口的MAC地址,或同一个VLAN中一个MAC地址被配置在几个端口上时,就会引发违反MAC地址安全,这个时候采取的措施有三种:

1.保护模式(protect):丢弃数据包,不发警告。

2.限制模式(restrict):丢弃数据包,发警告,发出SNMP trap,同时被记录在syslog 日志里。

3.关闭模式(shutdown):这是交换机默认模式,在这种情况下端口立即变为err-disable 状态,并且关掉端口灯,发出SNMP trap,同时被记录在syslog日志里,除非管理员手工激活,否则该端口失效。

具体命令如下:

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

下面这个表一就是具体的对比

Violation Mode Traffic is forwarded Sends SNMP trap Sends syslog message Displays error

message Shuts down port

protect No No No No No

restrict No Yes Yes No No

shutdown No Yes Yes No Yes

表一

配置端口安全时还要注意以下几个问题:

端口安全仅仅配置在静态Access端口;在trunk端口、SPAN端口、快速以太通道、吉比特以太通道端口组或者被动态划给一个VLAN的端口上不能配置端口安全功能;不能基于每VLAN设置端口安全;交换机不支持黏性可靠的MAC地址老化时间。protect和restrict 模式不能同时设置在同一端口上。

下面把上面的知识点连接起来谈谈实现配置步骤的全部命令。

1.静态可靠的MAC地址的命令步骤:

Switch#config terminal

Switch(config)#interface interface-id 进入需要配置的端口

Switch(config-if)#switchport mode Access 设置为交换模式

Switch(config-if)#switchport port-security 打开端口安全模式

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown }

上面这一条命令是可选的,也就是可以不用配置,默认的是shutdown模式,但是在实际配置中推荐用restrict。

Switch(config-if)#switchport port-security maximum value

上面这一条命令也是可选的,也就是可以不用配置,默认的maximum是一个MAC地址,2950和3550交换机的这个最大值是132。

其实上面这几条命令在静态、黏性下都是一样的,

Switch(config-if)#switchport port-security mac-address MAC地址

上面这一条命令就说明是配置为静态可靠的MAC地址

2.动态可靠的MAC地址配置,因为是交换机默认的设置。

3.黏性可靠的MAC地址配置的命令步骤:

Switch#config terminal

Switch(config)#interface interface-id

Switch(config-if)#switchport mode Access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security violation {protect | restrict | shutdown } Switch(config-if)#switchport port-security maximum value

上面这几天命令解释和前面静态讲到原因一样,不再说明。

Switch(config-if)#switchport port-security mac-address sticky

上面这一条命令就说明是配置为黏性可靠的MAC地址。

最后,说说企业中如何快速MAC地址与交换机端口绑定。在实际的运用中常用黏性可靠的MAC地址绑定,现在我们在一台2950EMI上绑定。

方法1:在CLI方式下配置

2950 (config)#int rang fa0/1 - 48

2950 (config-if-range)#switchport mode Access

2950 (config-if-range)#switchport port-security

2950 (config-if-range)#switchport port-security mac-address violation restrict

2950 (config-if-range)#switchport port-security mac-address sticky

这样交换机的48个端口都绑定了,注意:在实际运用中要求把连在交换机上的PC机都打

开,这样才能学到MAC地址,并且要在学到MAC地址后保存配置文件,这样下次就不用再学习MAC地址了,然后用show port-security address查看绑定的端口,确认配置正确。

方法2:在WEB界面下配置,也就是CMS(集群管理单元)

我们通过在IE浏览器中输入交换机IP地址,就可以进入,然后在port—port security下可以选定交换机端口,在Status和Sticky MAC Address中选Enable或Disabled,Violation Action可以选Shutdown、Restrict、Protect中的一种,Maximum Address Count(1-132)可以填写这个范围的数值。

当然还有要求绑定IP地址和MAC地址的,这个就需要三层或以上的交换了,因为我们知道普通的交换机都是工作在第二层,也就是使数据链路层,是不可能绑定IP的。假如企业是星型的网络,中心交换机是带三层或以上功能的。我们就可以在上绑定,

Switch(config)#arp Ip地址Mac地址arpa

配置局域网的安全特性,防止地址乱配,ARP攻击等弊病!

1、启用DHCP SNOOPING

全局命令:

ip dhcp snooping vlan 10,20,30

no ip dhcp snooping information option

ip dhcp snooping database flash:dhcpsnooping.text //将snooping表保存到单独文档中,防止掉电后消失。

ip dhcp snooping

接口命令:

ip dhcp snooping trust //将连接DHCP服务器的端口设置为Trust,其余unTrust(默认)

2、启用DAI

防止ARP欺骗和中间人攻击!通过手工配置或者DHCP监听snooping,交换机将能够确定正确的端口。如果ARP应答和snooping不匹配,那么它将被丢弃,并且记录违规行为。违规端口将进入err-disabled状态,攻击者也就不能继续对网络进行进一步的破坏了!

全局命令

ip arp inspection vlan 30

接口命令(交换机之间链路配置DAI信任端口,用户端口则在默认的非信任端口):ip arp inspection trust

ip arp inspection limit rate 100

3、启用IPSG

前提是启用IP DHCP SNOOPING,能够获得有效的源端口信息。cisco认证网,加入收藏IPSG是一种类似于uRPF(单播反向路径检测)的二层接口特性,uRPF可以检测第三层或路由接口。

接口命令:

switchport mode acc

switchport port-security

ip verify source vlan dhcp-snooping port-security

4、关于几个静态IP的解决办法

可通过ip dhcp snooping binding 1.1.1 vlan 1 1.1.1.1 interface gi0/8

通过arp access-list添加静态主机:

arp access-list static-arp

permit ip host 192.168.1.1 mac host 0000.0000.0003

ip arp inspection filter static-arp vlan 30

DHCP 中绑定固定IP:

ip dhcp pool test

host 192.168.1.18 255.255.255.0 (分给用户的IP)

client-identifier 0101.0bf5.395e.55(用户端mac)

client-name test

开展及总结:

思科交换机在全局配置模式下开启IP DHCP SNOOPING后,所有端口默认处于DHCP SNOOPING UNTRUSTED模式下,但DHCP SNOOPING INFORMA TION OPTION功能默认是开启的,此时DHCP报文在到达一个SNOOPING UNTRUSTED端口时将被丢弃。因此,必须在4506配置IP DHCP SNOOPING INFORMA TION OPTION ALLOW-UNTRUSTED命令(默认关闭),以允许4506从DHCP SNOOPING UNTRUSTED端口接收带有OPTION 82的DHCP REQUEST报文。建议在交换机上关闭DHCP INFORMA TION OPTION,即全局配置模式下NO IP DHCP SNOOPING INFORMA TION OPTION。

1、对于允许手工配置IP地址等参数的客户端,可以手工添加绑定条目到DHCP SNOOPING BINDING数据库中。ip dhcp snooping binding 00d0.2bd0.d80a vlan 100 222.25.77.100 interface gig1/1 expiry 600表示手工添加一条MAC地址为00d0.2bd0.d80a,IP 地址为222.25.77.100,接入端口为GIG1/1,租期时间为600秒的绑定条目。

2、IPSG即IP SOURCE GUARD是在DHCP SNOOPING功能的基础上,形成IP SOURCE BINDING表,只作用在二层端口上。启用IPSG的端口,会检查接收到所有IP包,只转发与此绑定表的条目相符合的IP包。默认IPSG只以源IP地址为条件过滤IP包,如果加上以源MAC地址为条件过滤的话,必须开启DHCP SNOOPING INFORMAITON OPTION 82功能。

3、DAI即DYNAMIC ARP INSPECTION也是以DHCP SNOOPING BINDING DA TABASE为基础的,也区分为信任和非信任端口,DAI只检测非信任端口的ARP包,可以截取、记录和丢弃与SNOOPING BINDING中IP地址到MAC地址映射关系条目不符的ARP包。如果不使用DHCP SNOOPING,则需要手工配置ARP ACL。来源:考试大-思科认证

如何绑定自己的IP地址和Mac地址

如何绑定自己的IP地址和Mac地址,如何解除绑定 分享| 2006-07-06 16:16Iguo_1225|浏览92187 次 我说的是用自己的PC绑定,我记得只需要几条命令。 还有如何解除绑定。 因为班级里只有我一台计算机可以上网,网管在服务器上记录了我的MAC地址和IP地址,可是学生只要把自己的MAC地址改成和我的一样,他们就可以上网了。 我想把我的MAC绑定在网卡上,使别人无法使用。如何实现? 2006-07-20 19:07 提问者采纳 MAC地址也叫物理地址、硬件地址或链路地址,由网络设备制造商生产时写在硬件内部。I P地址与MAC地址在计算机里都是以二进制表示的,IP地址是32位的,而MAC地址则是48位的。MAC地址的长度为48位(6个字节),通常表示为12个16进制数,每2个16进制数之间用冒号隔开,如:08:00:20:0A:8C:6D就是一个MAC地址,其中前6位16进制数08:00:20代表网络硬件制造商的编号,它由IEEE(电气与电子工程师协会)分配,而后3位16进制数0A:8C:6D代表该制造商所制造的某个网络产品(如网卡)的系列号。只要你不去更改自己的MAC地址,那么你的MAC地址在世界是惟一的。 MAC地址的作用 IP地址就如同一个职位,而MAC地址则好像是去应聘这个职位的人才,职位可以既可以让甲坐,也可以让乙坐,同样的道理一个节点的IP地址对于网卡是不做要求,基本上什么样的厂家都可以用,也就是说IP地址与MAC地址并不存在着绑定关系。本身有的计算机流动性就比较强,正如同人才可以给不同的单位干活的道理一样的,人才的流动性是比较强的。职位和人才的对应关系就有点像是IP地址与MAC地址的对应关系。比如,如果一个网卡坏了,可以被更换,而无须取得一个新的IP地址。如果一个IP主机从一个网络移到另一个网络,可以给它一个新的IP地址,而无须换一个新的网卡。当然MAC地址除了仅仅只有这个功能还是不够的,就拿人类社会与网络进行类比,通过类比,我们就可以发现其中的类浦?Γ??玫乩斫釳AC地址的作用。 无论是局域网,还是广域网中的计算机之间的通信,最终都表现为将数据包从某种形式的链路上的初始节点出发,从一个节点传递到另一个节点,最终传送到目的节点。数据包在这些节点之间的移动都是由ARP(Address Resolution Protocol:地址解析协议)负责将IP地址映射到MAC地址上来完成的。其实人类社会和网络也是类似的,试想在人际关系网络中,甲要捎个口信给丁,就会通过乙和丙中转一下,最后由丙转告给丁。在网络中,这个口信就好比是一个网络中的一个数据包。数据包在传送过程中会不断询问相邻节点的MAC地址,这个过程就好比是人类社会的口信传送过程。相信通过这两个例子,我们就可以进一步理解

IP与Mac绑定的方法

绑定: 1.进入超级终端。 2.输入sys,回车(从监控模式< >进入配置模式[ ])。 3.输入user-bind static ip-address IP地址mac-address Mac地址interface g0/0/接口地址(交换机端口号),回车。注:这里可以将要绑定的项目一次性全部逐条输入,输入结束后可以用dis cur(此命令只能在监控模式和配置模式下使用)命令进行查询,检查是否有漏掉的项目。 4.输入interface g0/0/接口地址(交换机端口号),回车(进入接口模式)。 注:此时可以用dis this(此命令只能在接口模式使用)命令进行查询,若ip source check user-bind enable和ip source check user-bind check-item ip-address命令已存在的话则可以不用输入。

5.输入ip source check user-bind enable,回车。 6.输入ip source check user-bind check-item ip-address,回车。 7.输入quit,回车(回到配置模式)。 8.输入quit,回车(回到监控模式)。 9.输入save,回车(保存),完成绑定。 注:此时可以用dis cur命令进行查询,检查是否有漏掉的项目。 删除: 1.输入sys,回车(从监控模式进入配置模式)。 2.输入undo user-bind static IP地址,回车。 注:此处一定要加上需要删除绑定的IP地址,否则将会把之前输入的全部IP绑定信息全部删除。 3.输入undo ip source check user-bind enable,回车。 4.输入undo ip source check user-bind check-item ip-address,回车,完成删除。

TP-link路由器ip与mac绑定

路由器通过设置MAC地址绑定用户电脑进行IP过滤 现在很多家庭用户都通过电信的ADSL或其他公司提供的类似类型的宽带上网。由于宽带的费用并低廉,而对于大多数没有大量数据下载的家庭用户来说,一户人或一台电脑独占一条ADSL有点浪费资源的感觉。于是现在很多人都用共享一条宽带上网。 这种共享上网的方法一般如下:电话线——语音分离器——ADSL猫——宽带路由器——交换机集线器——电脑 在这种情况下,我经过思考与试验,我发现可以通过对宽带路由器进行适当设置就可以对上网进行限制。 这里以TP-LINKTL-R402M为例(因为我发现最多人用这种……)说说限制上网的步骤。 1.取得局域网内所有使用者的IP与MAC地址。 取得IP的方法很多,推荐用"局域网查看工具",网上随便搜索一下就有了。 取得MAC地址的方法:WIN+R,输入CMD,用"NBTSTAT-AIP地址"查看 取得自己电脑IP与MAC的方法:WIN+R,输入CMD,用"IPCONFIG/ALL"查看 2.登陆宽带路由器 打开IE,输入192.168.1.1(一般都是这个……),就会出现登陆窗口 账号:ADMIN 密码:ADMIN(默认是这个,一般不更改滴……如果被更改了,稍候我研究下怎样破解,有进展再发帖) 登陆后会出现宽带路由器的设置页面 3.只允许自己的电脑上网的设置 1,设置页面——DHCP服务器——静态地址分配——将自己的IP地址与MAC地址绑定(输入并保存即可)

2,设置页面——安全设置——防火墙设置——选择开启防火墙,开启IP地址过滤,开启MAC地址过滤三项——选择"凡是不符合已设IP地址过滤规则的数据包,禁止通过本路由器"和"仅允许已设MAC地址列表中已启用的MAC地址访问Internet". 3,设置页面——安全设置——IP地址过滤——添加新条目——把你的IP地址填进去,并选择使所有条目生效。 4,设置页面——安全设置——MAC地址过滤——添加新条目——把你的MAC地址填

mac与ip绑定问题

MAC地址与IP地址绑定策略的破解 对IP地址盗用的解决方案绝大多数都是采取MAC与IP地址绑定策略,这种做法是十分危险的,本文将就这个问题进行探讨。在这里需要声明的是,本文是处于对对MAC与IP地址绑定策略安全的忧虑,不带有任何黑客性质。 1.1为什么要绑定MAC与IP 地址 影响网络安全的因素很多,IP地址盗用或地址欺骗就是其中一个常见且危害极大的因素。现实中,许多网络应用是基于IP的,比如流量统计、账号控制等都将IP地址作为标志用户的一个重要的参数。如果有人盗用了合法地址并伪装成合法用户,网络上传输的数据就可能被破坏、窃听,甚至盗用,造成无法弥补的损失。 盗用外部网络的IP地址比较困难,因为路由器等网络互连设备一般都会设置通过各个端口的IP地址范围,不属于该IP地址范围的报文将无法通过这些互连设备。但如果盗用的是Ethernet内部合法用户的IP地址,这种网络互连设备显然无能为力了。道高一尺,魔高一丈,对于Ethernet内部的IP地址被盗用,当然也有相应的解决办法。绑定MAC地址与IP地址就是防止内部IP盗用的一个常用的、简单的、有效的措施。 1.2 MAC与IP 地址绑定原理 IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC

地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。 目前,很多单位的内部网络,尤其是学校校园网都采用了MAC地址与IP地址的绑定技术。许多防火墙(硬件防火墙和软件防火墙)为了防止网络内部的IP地址被盗用,也都内置了MAC地址与IP地址的绑定功能。 从表面上看来,绑定MAC地址和IP地址可以防止内部IP地址被盗用,但实际上由于各层协议以及网卡驱动等实现技术,MAC地址与IP地址的绑定存在很大的缺陷,并不能真正防止内部IP地址被盗用。 2 破解MAC与IP地址绑定策略 2.1 IP地址和MAC地址简介 现行的TCP/IP网络是一个四层协议结构,从下往上依次为链路层、网络层、传输层和应用层。 Ethernet协议是链路层协议,使用的地址是MAC地址。MAC地址是Ethernet 网卡在Ethernet中的硬件标志,网卡生产时将其存于网卡的EEPROM中。网卡的MAC地址各不相同,MAC地址可以唯一标志一块网卡。在Ethernet上传输的每个报文都含有发送该报文的网卡的MAC地址。Ethernet根据Ethernet报文头中的源MAC地址和目的MAC来识别报文的发送端和接收端。IP协议应用于网络层,使用的地址为IP地址。使用IP协议进行通讯,每个IP报文头中必须含有源IP和目的IP地址,用以标志该IP报文的发送端和接收端。在Ethernet上

网管心得——IP地址与MAC地址绑定策略

网管心得——IP地址与MAC地址绑定策略 TCP/IP网络是一个四层协议结构的网络,从下往上依次为网络接口层、网络层、传输层和应用层。 为什么要绑定MAC与IP地址,使它们一一对应呢?因为影响网络安全的因素很多,IP 地址盗用或地址欺骗就是其中一个常见且危害极大的因素。网络中,许多应用都是基于IP 的,比如流量统计、用户账号控制等都把IP地址作为标志用户的一个重要的参数。如果有人盗用了合法地址并伪装成合法用户,网络上传输的数据就可能被破坏,甚至盗用,造成无法弥补的损失。 相对来说,盗用外部网络的IP地址比较困难,因为路由器等网络互连设备一般都会设置通过各个端口的IP地址范围,不属于该IP地址范围的报文将无法通过这些互连设备。但如果盗用的是网络内部合法用户的IP地址,这样网络互连设备显然就无能为力了。 对于网络内部的IP地址被盗用,当然也有相应的解决办法。绑定MAC地址与IP地址就是防止内部IP地址被盗用的一种常用的、简单的、有效的措施。 目前,很多单位的内部网络,尤其是学校校园网都采用了MAC地址与IP地址的绑定技术。许多防火墙(硬件防火墙和软件防火墙)为了防止网络内部的IP地址被盗用,也都内置了MAC地址与IP地址的绑定功能。 MAC与IP地址绑定原理,虽然IP地址的修改非常容易,但是MAC地址是存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP 盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败,并且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

01-07 MAC和IP绑定故障处理

错误!未知的文档属性名称 错误!未知的文档属性名称目录文档版本错误!未知的文档属性 名称(错误!未知的文档属性名称) 错误!未知的文档属性名称i 目录 7 MAC和IP绑定故障处理........................................................................................................... 7-1 7.1 简介.............................................................................................................................................................. 7-2 7.2 故障处理过程.............................................................................................................................................. 7-2 7.2.1 典型组网环境..................................................................................................................................... 7-2 7.2.2 配置注意事项..................................................................................................................................... 7-2 7.2.3 故障诊断流程..................................................................................................................................... 7-3 7.2.4 故障处理步骤..................................................................................................................................... 7-4 7.3 FAQ ............................................................................................................................................................... 7-4 7.4 故障诊断工具.............................................................................................................................................. 7-5

局域网IP与MAC双向绑定,防止arp攻击,铲除p2p终结者,无需任何软件,自动运行。

局域网IP与mac双向绑定——防止恶意 软件控制 为了给大家带来良好的网络环境,阻止P2P终结者等恶意控制软件破坏局域网网络环境,并且市面上的arp防火墙,如:彩影arp,金山arp等对P2P终结者并无多大防御作用。现在我们就来做一下网关与客户机的双向IP&MAC绑定来搞定它。 在操作过程中,请关掉arp防火墙(暂时),因为它对我们的操作有一定的影响。等操作完成之后再打开。若安装有彩影arp的用户,请不要让它在开机自动运行(方法下面有),可以开机后手动运行。 首先声明一点,绑定IP和MAC是为了防止arp欺骗,防御P2P终结者控制自己的电脑(网速),对自己的电脑没有一点负面影响。不想绑定的同学可以不绑定,以自愿为原则。但是若被控制网速,自己躲在屋里哭吧!(开玩笑)。 好了废话不多说,开始我们的客户机IP与MAC绑定教程吧! 一.首先将路由即网关的IP和MAC查看下(路由IP一般都是192.168.1.1): 开始→运行→cmd(回车)→arp/a 就会出现如下图信息: 其中第一个192.168.1.1即为路由IP,后面就是路由的MAC 二.查看自己的IP和MAC有以下两种方法: ①右键网上邻居→属性→右键本地连接→状态→支持→详细信息 里面的实际地址即为自己的MAC地址,IP地址即为自己的IP地址。 ②开始→运行→cmd(回车)→ipconfig/all(回车) 会出来信息,如图:

其中本地连接(以太网连接)里面的physical Address即为自己的MAC ,IP Address即为自己的IP地址。 三.不让彩影arp防火墙开机运行的方法(后面用到): 开始→运行→msconfig(回车)→启动→将Antiarp.exe(彩影arp程序)前面的勾去掉→确定→退出而不重新启动→OK! 启动里面的启动项目就是你安的软件的名称,命令就是你安在了哪里。 这样开机就不会自动运行它了,要想运行,手动打开桌面上它的程序就行。若要恢复开机自动运行彩影arp,在启动中,将勾重新勾上就行了(不推荐)!若是不想让其他程序开机运行,和本操作一样! 四.以管理员身份运行CMD(一般都是管理员身份,不是的很少,这个基本用不到)在命令界面(即进入CMD以后)直接按ctral+shift+(回车)就行了。或是进入c:\windows\system32里面有个CMD,右键单击它,然后点以管理员身份运行。 通过以上方法,我们就知道了自己的IP和MAC以及路由的IP和MAC。请先记下这些信息,因为后面我们要多次用到。 现在我们用的系统类型比较混杂,有XP,VISTA,WIN7……不同的系统我们的操作也不同,但基本上有两个版本,XP系统是一类,VISTA和WIN7系统是一类。下面我将XP系统、VISTA 和WIN7系统分别做详细的介绍。 注:1.以下的文章中,其中的“_”都是空格,不是下划线,别都写成了下划线了。写成下划线你就悲剧了。2.以下在CMD中的操作都是已管理员的身份操作的,不是管理员的用上面的方法四改成管理员身份运行。什么?是不是管理员身份你也不知道,只要你在以下CMD 中运行的命令都管用那么就证明你是管理员身份,反之依然!笨蛋!其实基本上全部都是管理员身份的,方法四只是给特别少数人看的!

IP地址与Mac地址绑定修订稿

I P地址与M a c地址绑 定 公司标准化编码 [QQX96QT-XQQB89Q8-NQQJ6Q8-MQM9N]

IP地址与Mac地址绑定 拓扑图如下: 一、静态地址绑定: [SW1]user-bind static ip-address mac-address 5489-9828-5BB1 Info: 1 static user-bind item(s) added. [SW1]user-bind static ip-address mac-address 5489-9804-0D67 Info: 1 static user-bind item(s) added. 二、DHCP地址池中 IP地址与Mac地址绑定 [SW1]ip pool 192network [SW1-ip-pool-192network]gateway-list [SW1-ip-pool-192network]network mask [SW1-ip-pool-192network]excluded-ip-address [SW1-ip-pool-192network]lease day 0 hour 12 minute 0 [SW1-ip-pool-192network]dns-list [SW1-ip-pool-192network] [SW1-ip-pool-192network]static-bind ip-address mac-address 5489-986B-7896注意在地址池中ip地址与Mac地址绑定时出现的错误: [SW1-ip-pool-192network]static-bind ip-address mac-address 5489-983E-384D Error:The static-MAC is exist in this IP-pool. 错误:这个静态MAC地址在地址池中已经存在。 ----DHCP已经给这个MAC地址分配IP了,不能绑定。 解决方法:

交换机上IP与mac绑定方法

关于IP地址与MAC地址绑定方法的简单介绍 地市各位网管: 现将IP地址与MAC地址绑定命令简单介绍如下: 1、请在IP地址网关所在三层设备上进行IP地址与MAC地址绑定 2、请对vlan内的所有地址都进行绑定,这样效果比较好。 3、CISCO设备绑定方法如下: 配置模式下: 对已用的地址进行绑定: arp 10.34.2.47 047d.7b30.84fe arpa 对没用的地址也要绑定一个空MAC地址 arp 10.34.2.48 0000.0000.0000 arpa 4、华为设备绑定方法有两种,方法如下: (1)配置模式下: user-bind static ip-address 10.34.7.196 mac-address 047d-7b30-865d vlan 424 需在接口下调用,示例如下: interface Ethernet0/0/4 description 25F-4C port link-type access port default vlan 424 ntdp enable ndp enable

bpdu enable ip source check user-bind enable 注意:如果在此端口上调用user-bind后,接入此端口的IP地址如不进行绑定,则接不了办公网络。 (2)与思科设备一样(但某些华为设备VRP版本需要升级,升级步骤请见附件) 配置模式下: 已用的地址进行绑定: arp static 10.34.2.47 047D-7B30-84FE vid 950 如配置错误,删除命令是undo arp static 10.34.2.47 由于版本不同,如此策略不生效,可用arp static 10.34.2.47 047D-7B30-84FE 不加vid试一试。 如再不行,则需要VRP版本升级,请大家注意。 对没用的地址也要绑定一个空MAC地址 arp static 10.34.2.48 0000-0000-0000 vid 950 华为400电话:400-8302118 也可以电话咨询。 信息化事业部 2013.8.9

cisco交换机ip和mac地址绑定

cisco交换机ip和mac地址绑定 虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。IP地址只是被用于查询欲通讯的 目的计算机的MAC地址。 ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。在计算机的 ARJ 缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。 在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算 机。 为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM 中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。 目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。下面我们就针对Cisco 的交换机介绍一下IP和MAC绑定的设置方案。 在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。 1.方案1——基于端口的MAC地址绑定 思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令: Switch#config terminal #进入配置模式 Switch(config)# Interface fastethernet 0/1 #进入具体端口配置模式 Switch(config-if)#Switchport port-secruity #配置端口安全模式 Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址) #配置该端口要绑定的主机的MAC地址 Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址) #删除绑定主机的MAC地址

Cisco的MAC地址与IP绑定方法是什么

Cisco的MAC地址与IP绑定方法是什么 交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。对于Cisco的MAC地址与IP绑定方法,可能很多用户还不熟悉,下面一起看看! 方法步骤 1.方案1——基于端口的MAC地址绑定 思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令: ng=1cellPadding=0width="80%"align=leftbgCol or=#ccccccborder=0>Switch#configterminal#进入配置模式Switch(config)#Interfacefastethernet0/1#进入具体端口配置模式 Switch(config-if)#Switchportport-secruity#配置端口安全模式 Switch(config-if)switchportport-securitymac-addressMAC(主机的MAC地址) #配置该端口要绑定的主机的MAC地址

Switch(config-if)noswitchportport-securitymac-addressMAC(主机的MAC地址) #删除绑定主机的MAC地址 注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。 注意:以上功能适用于思科2950、3550、4500、6500系列交换机 2.方案2——基于MAC地址的扩展访问列表 Switch(config)Macaccess-listextendedMAC10 #定义一个MAC地址访问控制列表并且命名该列表名为MAC10 Switch(config)permithost0009.6bc4.d4bfany #定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机 Switch(config)permitanyhost0009.6bc4.d4bf #定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机 Switch(config-if)interfaceFa0/20#进入配置具体端口的模式

IP地址与Mac地址绑定

IP地址与Mac地址绑定 拓扑图如下: 一、静态地址绑定: [SW1]user-bind static ip-address 192.168.1.100 mac-address 5489-9828-5BB1 Info: 1 static user-bind item(s) added. [SW1]user-bind static ip-address 192.168.1.200 mac-address 5489-9804-0D67 Info: 1 static user-bind item(s) added. 二、DHCP地址池中IP地址与Mac地址绑定 [SW1]ip pool 192network [SW1-ip-pool-192network]gateway-list 192.168.1.1 [SW1-ip-pool-192network]network 192.168.1.0 mask 255.255.255.0 [SW1-ip-pool-192network]excluded-ip-address 192.168.1.240192.168.1.254 [SW1-ip-pool-192network]lease day 0 hour 12 minute 0 [SW1-ip-pool-192network]dns-list 202.106.0.20 8.8.8.8 [SW1-ip-pool-192network] [SW1-ip-pool-192network]static-bind ip-address 192.168.1.120 mac-address 5489-986B-7896 注意在地址池中ip地址与Mac地址绑定时出现的错误: [SW1-ip-pool-192network]static-bind ip-address 192.168.1.20 mac-address 5489-983E-384D Error:The static-MAC is exist in this IP-pool. 错误:这个静态MAC地址在地址池中已经存在。 ----DHCP已经给这个MAC地址分配IP了,不能绑定。

IP与MAC绑定 Word 文档 (2)

怎么破解路由器绑定ip和mac? 对“IP地址盗用”的解决方案绝大多数都是采取MAC与IP地址绑定策略,这种做法是十分危险的,本文将就这个问题进行探讨。在这里需要声明的是,本文是处于对对MAC与IP地址绑定策略安全的忧虑,不带有任何黑客性质。 1.1 为什么要绑定MAC与IP 地址 影响网络安全的因素很多,IP地址盗用或地址欺骗就是其中一个常见且危害极大的因素。现实中,许多网络应用是基于IP的,比如流量统计、账号控制等都将 IP地址作为标志用户的一个重要的参数。如果有人盗用了合法地址并伪装成合法用户,网络上传输的数据就可能被破坏、窃听,甚至盗用,造成无法弥补的损失。 盗用外部网络的IP地址比较困难,因为路由器等网络互连设备一般都会设置通过各个端口的IP地址范围,不属于该IP地址范围的报文将无法通过这些互连设备。但如果盗用的是Ethernet内部合法用户的IP地址,这种网络互连设备显然无能为力了。“道高一尺,魔高一丈”,对于Ethernet内部的IP 地址被盗用,当然也有相应的解决办法。绑定MAC地址与IP地址就是防止内部IP盗用的一个常用的、简单的、有效的措施。 1.2 MAC与IP 地址绑定原理 IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。 目前,很多单位的内部网络,尤其是学校校园网都采用了MAC地址与IP地址的绑定技术。许多防火墙(硬件防火墙和软件防火墙)为了防止网络内部的IP地址被盗用,也都内置了MAC地址与IP地址的绑定功能。 从表面上看来,绑定MAC地址和IP地址可以防止内部IP地址被盗用,但实际上由于各层协议以及网卡驱动等实现技术,MAC地址与IP地址的绑定存在很大的缺陷,并不能真正防止内部IP地址被盗用。 2 破解MAC与IP地址绑定策略 2.1 IP地址和MAC地址简介 现行的TCP/IP网络是一个四层协议结构,从下往上依次为链路层、网络层、

谈谈IP-MAC端口绑定三种方式的优劣

谈谈IP、MAC与交换机端口绑定的方法 Jack Zhai 信息安全管理者都希望在发生安全事件时,不仅可以定位到计算机,而且定位到使用者的实际位置,利用MAC与IP的绑定是常用的方式,IP地址是计算机的“姓名”,网络连接时都使用这个名字;MAC地址则是计算机网卡的“身份证号”,不会有相同的,因为在厂家生产时就确定了它的编号。IP地址的修改是方便的,也有很多工具软件,可以方便地修改MAC地址,“身份冒充”相对容易,网络就不安全了。 遵从“花瓶模型”信任体系的思路,对用户进行身份鉴别,大多数人采用基于802.1x协议的身份认证技术(还可以基于应用的身份认证、也可以是基于Cisco 的EOU技术的身份认证),目的就是实现用户账号、IP、MAC的绑定,从计算机的确认到人的确认。 身份认证模式是通过计算机内安全客户端软件,完成登录网络的身份鉴别过程,MAC地址也是通过客户端软件送给认证服务器的,具体的过程这里就不多说了。 一、问题的提出与要求 有了802.1x的身份认证,解决的MAC绑定的问题,但还是不能定位用户计算机的物理位置,因为计算机接入在哪台交换机的第几个端口上,还是不知道,用户计算机改变了物理位置,管理者只能通过其他网管系统逐层排查。那么,能否可以把交换机端口与IP、MAC一起绑定呢?这样计算机的物理位置就确定了。 首先这是有关安全标准的要求: 1)重要安全网络中,要求终端安全要实现MAC\IP\交换机端口的绑定 2)有关专用网络中,要求未使用的交换机端口要处于关闭状态(未授权前不 打开) 其次,实现交换机端口绑定的目标是: ??防止外来的、未授权的计算机接入网络(访问网络资源) ??当有计算机接入网络时,安全监控系统能够立即发现该计算机的MAC与IP,以及接入的交换机端口信息,并做出身份验证,属于未授权的能够报警或终止计算机的继续接入,或者禁止它访问到网络的任何资源

华为S5700交换机绑定客户端IP、MAC和端口

绑定客户端IP+MAC+端口 [Huawei]user-bind static ip-address mac-address 5489-9852-137A interface GigabitEthernet 0/0/2 [Huawei]user-bind static mac-address 6489-98CF-1525 interface g0/0/1 系统视图下 am user-bind mac-addr mac地址ip-addr ip地址interface 接口类型接口序号 以太网端口视图下 interface 接口类型接口序号 am user-bind mac-addr mac地址ip-addr ip地址 华为s5700 ip地址+mac地址+端口绑定 问:将单位的交换机绑定ip地址,mac地址和端口,实现某台ip为,mac地址为000B-2F37-FE4F 只能通过GigabitEthernet0/0/2这个端口来上网或查看局域网内的共享文件。 答:一般用am user-bind做。 am user-bind ip-address mac-address 000B-2F37-FE4F interface GigabitEthernet0/0/2 首先要有思想准备,工作量巨大。 答:用完后可以到所在VLAN或者端口执行:ip source check user-bind enable 一、 1、系统视图下 am user-bind mac-addr mac地址 ip-addr ip地址 interface 接口类型接口序号 2、以太网端口视图下 interface 接口类型接口序号 am user-bind mac-addr mac地址 ip-addr ip地址 二、 端口绑定 端口绑定命令 am user-bind interface 【命令】 am user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number undo am user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number 【视图】

如何突破IP与MAC地址绑定限制上网

2. Windows 2000/XP: 一般而言,可以直接更改,呵呵,可能你没找到位置:网上邻居-右击属性-本地连接-右击属性-配置(最上面网卡栏)-高级-MAC ADDRESS,看见右边的“值”了吗?那就是你现在的物理地址,改成你想要的,注意中间不留空格也不用“-”符号。完成了。 如果这样搞不定,说明你以前安装系统时不规范。但也可通过如下方法让你的网卡属性中出 现MAC ADDRESS选项。(引述) 第一步,单击“开始”→“运行”→输入“Regedit”,打开注册表编辑器,按Ctrl+F打开查找窗,输入“DriverDesc”单击确定。双击找到的内容,即为你要修改的网卡的信息描述,左边数形列表显示当前主键(比如0000) HKEY_LOCAL_MACHINE\SYSTEM\CONTROLSET001\CONTROL\CLASS\{4D36E972-E325-11CE-BF C1-08002BE10318\0000(第一块网卡)\Ndi\ params。第二步,在相应的0000下新建一串值,命名为NetworkAddress,键值设为你要的MAC地址,注意要连续写,如112233445566。第三步,重新启动计算机,你就会发现网卡MAC地址已经改变为你所设置的地址。然而,如果你要经常改换地址的话在注册表里改来改去的方法就实在是太繁琐了。不用担心,再进行下面两项修改后你就会发现以后修改MAC地址竟是如此简单! 第四步,在相应的0000下的Ndi\Params中加一项,主键名为NetworkAddress,(然后在该主键下添加名为default的串值,其值设为你要设的MAC 地址,同样也要连续地写。)第五步,在NetworkAddress 主键下继续添加名为ParamDesc的字符串,其值可设为“MAC Address”。 全部设置完成了,关闭注册表,重新启动计算机,打开“网络邻居”的属性,选择相应的网卡,单击“属性”选择“高级”选项卡,属性中会多出MAC Address的选项,也就是在上面第二步在注册表中添加的NetworkAddress项,以后只要在此处的设置值中修改MAC地址就可以了。 许多的公司是限制员工利用公司电脑上网的,原因可能是怕受到病毒威胁,也或者是节约资源,给其他需要网络的同事提供更流畅的网络。 这就给这部分被限制上网的朋友们提出了一个难题:被限制不能上网了?那还有没有办法再突破封锁继续上网呢?要再突破封锁也是可以实现的,这里我说一下IP与MAC地址绑定并被锁定限制上网的方法如何巧妙化解。 化解方法:手动修改IP和MAC地址。 既然IP与MAC地址绑定,修改MAC肯定也要修改IP。 一般MAC地址在网卡中是固定的,当然也有网络高手会想办法去修改自己的MAC地址。修改自己的MAC地址有两种方法,一种是硬件修改,另外一种是软件修改。硬件的方法就是直接对网卡进行操作,修改保存在网卡的EPROM里面的MAC地址,通过网卡生产厂家提供的修改程序可以更改存储器里的地址。那么什么叫做EPROM呢?EPROM是电子学中一种存储器的专业术语,它是可擦写的,也就是说一张白纸你用钢笔写了一遍以后就不能再用橡皮擦去了,而EPROM这张白纸用铅笔写后可以再擦去,可以反复改变其中数据的存储器。当然软件修改的方法就相对来说要简单得多了,在Windows中,网卡的MAC保存在注册表中,实际使用也是从注册表中提取的,所以只要修改注册表就可以改变MAC。 Windows 2000/XP中的修改:同样打开注册表编辑器: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\4D36E970-E325-11CE-BFC1-0 8002BE10318 中的0000,0001,0002中的DriverDesc,如果在0000找到,就在0000下面添加字符串变量,命名为“NetworkAddress”,值为要设置的MAC地址,例如:000102030405

MAC地址完美攻略(教你如何防止IP被盗用及绑定IP)

MAC地址完美攻略(教你如何防止IP被盗用及绑定IP) 一、基础知识 二、什么是MAC地址 三、IP地址与MAC地址的区别 四、为什么要用到MAC地址 五、怎样获得自己的MAC地址 六、MAC地址涉及到的安全问题 七、如何修改自己的MAC地址 八、如何解决MAC地址带来的安全问题 一、基础知识 如今的网络是分层来实现的,就像是搭积木一样,先设计某个特定功能的模块,然后把模块拼起来组成整个网络。局域网也不例外,一般来说,在组网上我们使用的是IEEE802参考模型,从下至上分为:物理层、媒体接入控制层(MAC),逻辑链路控制层(LLC)。 标识网络中的一台计算机,一般至少有三种方法,最常用的是域名地址、IP地址和MAC 地址,分别对应应用层、网络层、物理层。网络管理一般就是在网络层针对IP地址进行管理,但由于一台计算机的IP地址可以由用户自行设定,管理起来相对困难,MAC地址一般不可更改,所以把IP地址同MAC地址组合到一起管理就成为常见的管理方式。 二、什么是MAC地址 MAC地址就是在媒体接入层上使用的地址,也叫物理地址、硬件地址或链路地址,由网络设备制造商生产时写在硬件内部。MAC地址与网络无关,也即无论将带有这个地址的硬件(如网卡、集线器、路由器等)接入到网络的何处,都有相同的MAC地址,它由厂商写在网卡的BIOS里。MAC地址可采用6字节(48比特)或2字节(16比特)这两种中的任意一种。但随着局域网规模越来越大,一般都采用6字节的MAC地址。这个48比特都有其规定的意义,前24位是由生产网卡的厂商向IEEE申请的厂商地址,目前的价格是1000美元买一个地址块,后24位由厂商自行分配,这样的分配使得世界上任意一个拥有48位MAC地址的网卡都有唯一的标识。另外,2字节的MAC地址不用网卡厂商申请。 MAC地址通常表示为12个16进制数,每2个16进制数之间用冒号隔开,如: 08:00:20:0A:8C:6D就是一个MAC地址,其中前6位16进制数08:00:20代表网络硬件制造商的编号,它由IEEE分配,而后3位16进制数0A:8C:6D代表该制造商所制造的某个网络产品(如网卡)的系列号。每个网络制造商必须确保它所制造的每个以太网设备都具有相同的前三字节以及不同的后三个字节。这样就可保证世界上每个以太网设备都具有唯一的MAC 地址。 三、IP地址与MAC地址的区别